Содержание

- Ошибки при установке VPN соединения с сервером L2TP IPSec Mikrotik

- Proxy-arp на внутреннем бридже

- Глюк default policy на микротик

- Ошибки firewall на всех этапах

- L2tp ipsec микротик не подключается

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

- L2tp ipsec микротик не подключается

- Re: VPN not connecting, IPSec — required

- Re: VPN not connecting, IPSec — required

- L2tp ipsec микротик не подключается

- Настройка MikroTik L2TP Server + IPSec

- Mikrotik. Настройка L2TP Server

- Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- Настройка Mikrotik L2TP Server. Главный офис

- Создаем профиль подключения

- Настраиваем Secret

- Включаем L2TP Server и IPSec

- Создаем интерфейс

- Настройка firewall

- Настройка филиала (L2TP Client)

- Настройка маршрутизации межу офисами

- Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

- Создаем пул адресов

- Профиль подключения

- Создание пользователя

- Включаем L2TP Server

- Настройка подключения на стороне клиента

- Настройка маршрутизации L2TP-клиента

Ошибки при установке VPN соединения с сервером L2TP IPSec Mikrotik

При настройке VPN-сервера на Mikrotik, могут быть ошибки. Некоторые из них не связаны с очепятками и недостатком знаний. Могут встречаться нелогичные или специфичные для какой-то ситуации ошибки.

Proxy-arp на внутреннем бридже

При подключении по VPN вы можете неприятно удивиться, почему вы можете открыть страницу логина в роутер, 192.168.88.1 (если у вас такой), но не сможете открыть ни один внутренний ресурс. Штука в том, что надо включить proxy-arp на внутреннем интерфейсе, за которым есть нужный вам ресурс. У меня proxy-arp включен на весь bridge-local. Этот параметр позволяет взаимодействовать хостам, находящимся в разных сегментах сети, между друг другом.

Меню Interfaces -> открываете bridge-local, в пункте ARP выбираете proxy-arp.

Глюк default policy на микротик

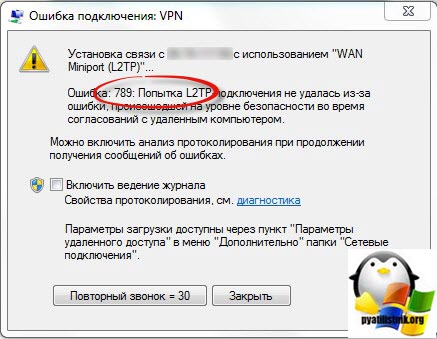

При абсолютно верных настройках L2TP/IPSec подключения на клиенте (например, Windows 7) и на сервере (Mikrotik), не удается установить VPN-подключение. При этом в лог Mikrotik идет сообщение «failed to pre-process ph2 packet», а на клиенте Windows 7 выходит ошибка 789: попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности. Данная проблема может иметь место на прошивках вплоть до последней стабильной на текущий момент (6.30).

Решение: удалить созданную по умолчанию группу в меню IP — IPSec — Groups, создать новую и указать ее в IP — IPSec — Peers в поле Policy Template Group.

По сообщению Hopy, еще одним решением проблемы с группами может стать выполнение этой команды после пересоздания группы:

ip ipsec peer set 0 policy-template-group=*FFFFFFFF

Возможно, это наследие от старых конфигураций, точного ответа нет, но тем не менее, это вариант. Кстати, возможно по этой причине (и ей подобным) все же стоит выполнять полный сброс устройства перед начальной настройкой. Но требованием это не является, это уж точно.

Ошибки firewall на всех этапах

Ну и не забывайте про то, что в нормальной ситуации при подключении удаленного клиента действуют сразу несколько ограничений, в числе которых брандмауэр клиента, брандмауэр шлюза клиента (или провайдерский прокси), брандмауэр самого микротик (и не только цепочка input — серьезно помешать может цепочка forward), который вы раньше настроили максимально строго, не так ли? Всякие NAT через NAT и траверсом погонять могут. Так что старайтесь всегда разумно и спокойно локализовывать проблему.

Источник

L2tp ipsec микротик не подключается

Mon Sep 30, 2019 1:06 pm

just as the title says, i am unable to establish VPN connection from my RB2011iLS-iN to L2TP VPN Server hosted on another MikroTik which i do not have access to, so not sure about model, but Server version has ROS Version 6.45.3, while my Client is on 6.45.6.

Credentials and IPSec key is fine, i can connect to VPN from a PC that is connected to MikroTik via LAN cable. But on that same mikrotik i cannot establish VPN Tunnel.

This is log file, if i haven’t disabled connection at the end, it would go to endless loop.

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Mon Sep 30, 2019 1:22 pm

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Mon Sep 30, 2019 6:01 pm

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Mon Sep 30, 2019 6:15 pm

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Mon Sep 30, 2019 7:17 pm

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Mon Sep 30, 2019 7:47 pm

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Mon Sep 30, 2019 8:09 pm

Under L2TP server, IPsec is set to required or yes ?

Yes means the client can connect without IPsec while on required the client must provide the IPsec key.

Test it on both.

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Tue Oct 01, 2019 1:23 am

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Tue Oct 01, 2019 1:43 am

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Tue Oct 01, 2019 2:01 am

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Tue Oct 01, 2019 2:23 pm

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Tue Oct 01, 2019 3:59 pm

Re: L2TP (IPSec) connection fails from MikroTik Client to MikroTik Server

Tue Oct 01, 2019 4:42 pm

Ok, i had to do some deeper troubleshooting. I’ve enabled «ipsed,!debug» logging on my MT and found this inside logs:

faata, NO-PROPOSAL-CHOSEN notify message, phase1 should be deleted.

So I’ve checked debug logs on a laptop to see the negotiation and found that connection established using 3des-aes128 with modp2048 PFS Group. On MT client, by default it was set to modp1024 PFS Group and no 3des. After making those changes, i have managed to establish connection to VPN! Thanks for giving a helping hand everyone

Источник

L2tp ipsec микротик не подключается

Wed Jul 06, 2022 4:32 pm

I have vpn L2TP Server, in settings I use IPSec — required. The problem is that the client does not connect from any Windows.

In the log on Mikrotik writes error: L2TP connection rejected no IPsec encryption while it was required.

On the windows the client writes error: Cannot connect to the remote computer, so the connection port is closed.

On Mikrotik I have permission rules Firewall: Input udp 500,1701, 4500 and 50 (ipsec-esp).

When I change — use IPSec: yes. Connection is working.

Tell me what could be the reason?

Re: VPN not connecting, IPSec — required

Wed Jul 06, 2022 4:53 pm

use-ipsec=yes permits use of IPsec to protect L2TP sessions, but does not enforce it, so if the client tries to establish the L2TP connection without previously establishing an IPsec security association, Mikrotik accepts that unprotected session.

By default, the Windows native VPN client has the same setting — it prefers an IPsec-protected connection but if it cannot be established, it connects using bare L2TP anyway.

Now there are two possible reasons — either the encryption and authentication algorithm sets (proposals) are incompatible between the client and the server, or your ISP is blocking IPsec ports (the dialect of English you use suggests it could be the case). But let’s be optimistic and belive it is just a configuration issue. As you say that «client does not connect from any Windows», does it mean Android, Mikrotik, iOS, or Linux clients do connect successfully even if use-ipsec is set to required?

Re: VPN not connecting, IPSec — required

Wed Jul 06, 2022 5:14 pm

use-ipsec=yes permits use of IPsec to protect L2TP sessions, but does not enforce it, so if the client tries to establish the L2TP connection without previously establishing an IPsec security association, Mikrotik accepts that unprotected session.

By default, the Windows native VPN client has the same setting — it prefers an IPsec-protected connection but if it cannot be established, it connects using bare L2TP anyway.

Now there are two possible reasons — either the encryption and authentication algorithm sets (proposals) are incompatible between the client and the server, or your ISP is blocking IPsec ports (the dialect of English you use suggests it could be the case). But let’s be optimistic and belive it is just a configuration issue. As you say that «client does not connect from any Windows», does it mean Android, Mikrotik, iOS, or Linux clients do connect successfully even if use-ipsec is set to required?

Yes, you are right, it connects from Android. What encryption settings on Mikrotik will be compatible with Windows 10/11 ?

Источник

L2tp ipsec микротик не подключается

Здравствуйте, уважаемые форумчане!

Имеются: Два микротика: Микротик-1 с белым IP-адресом и второй, Микротик-2 с серым IP_адресом (Билайн).

Схема подключения:

Микротик_1 — Оператор (белый ip)

Микротик_2 — (по WiFi) Смартфон — Сотовый оператор Билайн (на время тестирования)

Задача: Организовать vpn-туннель для установки ip-телефона на удаленном участке.

Посоветовали воспользоваться с L2TP (или же не совсем правильный выбор?)

При поднятии сервера PPTP на Микротике-1 , второй микротик подключается сразу.

! А Вот при L2TP — не хочет по нормальному.

В данный момент картина такая:

Подключается микротик только , после того, как подключусь напрямую со смартфона разочек, а дальше могу подключаться и с самого микротика-2 и с ноутбука, который подключен к этому же микротику. НО, если не подключиться со смартфона хотя бы раз, перед тем как.. то ничего не получается.

При каждой попытке в логах на сервере появляется запись: nov/11 00:18:47 l2tp,info first L2TP UDP packet received from 85.115.248.7

——— Когда подключение не устанавливалось с микрота-2 ——————

nov/11 00:18:47 l2tp,info first L2TP UDP packet received from 85.115.248.7

nov/11 00:19:19 l2tp,info first L2TP UDP packet received from 85.115.248.7

nov/11 00:19:43 l2tp,info first L2TP UDP packet received from 85.115.248.7

nov/11 00:20:19 l2tp,info first L2TP UDP packet received from 85.115.248.7

————- Подключение со Смартфона напрямую ———————-

nov/11 00:20:32 ipsec,error authtype mismatched: my:hmac-sha1 peer:hmac-sha256

nov/11 00:20:32 ipsec,error authtype mismatched: my:hmac-sha1 peer:hmac-sha256

nov/11 00:20:32 ipsec,error authtype mismatched: my:hmac-sha1 peer:hmac-sha256

nov/11 00:20:35 l2tp,info first L2TP UDP packet received from 85.115.248.7

nov/11 00:20:37 l2tp,ppp,info,account user2 logged in, 192.168.112.20

nov/11 00:20:37 l2tp,ppp,info : authenticated

nov/11 00:20:38 l2tp,ppp,info : connected

——— Удачное подлкючение с микротика-2 ————————

nov/11 00:20:51 l2tp,info first L2TP UDP packet received from 85.115.248.7

nov/11 00:20:53 l2tp,ppp,info,account user2 logged in, 192.168.112.19

nov/11 00:20:53 l2tp,ppp,info : authenticated

nov/11 00:20:53 l2tp,ppp,info : connected

———— Разъединение связи со Смартфоном —————————

nov/11 00:21:59 l2tp,ppp,info : terminating. — hungup

nov/11 00:21:59 l2tp,ppp,info,account user2 logged out, 82 2251 2084 39 22

nov/11 00:21:59 l2tp,ppp,info : disconnected

——— Отключил подключение на микротике-2 ————————

nov/11 00:32:28 l2tp,ppp,info : terminating.

nov/11 00:32:28 l2tp,ppp,info,account user2 logged out, 695 4204 2488 67 54

nov/11 00:32:28 l2tp,ppp,info : disconnected

——— Подлкючился снова с микротика-2 ————————-

nov/11 00:32:34 l2tp,info first L2TP UDP packet received from 85.115.248.7

nov/11 00:32:35 l2tp,ppp,info,account user2 logged in, 192.168.112.19

nov/11 00:32:35 l2tp,ppp,info : authenticated

nov/11 00:32:36 l2tp,ppp,info : connected

Дальше с Микротика-2 можно переподключаться сколько угодно..

Всё удачно и работает все нормально.

Источник

Настройка MikroTik L2TP Server + IPSec

В этой статье мы покажем, как сделать настройку L2TP Server с IPSec на MikroTik. Постараемся детально описать все нюансы и тонкости конфигурирования.

На сегодняшний день есть множество способов организовать VPN, но на мой взгляд L2TP является оптимальным выбором, так как данный протокол существует во всех ОС и имеет ряд преимуществ о которых мы поговорим ниже.

Настройка L2TP MikroTik для многих может оказаться не такой уж и простой задачей. Давайте разберемся на практике, так ли это сложно?

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Протокол L2TP не предоставляет механизмов шифрования, поэтому рассмотрим связку L2TP IPSec для подключения удаленных устройств к корпоративной сети. Узнаем как выполнить настройку туннеля L2TP IPSec между MikroTik, что позволит объединить офисы по данной технологии.

L2TP — это туннельный протокол служащий для организации виртуальных частных сетей, объединивший в себе лучшие функции протоколов PPTP (Microsoft) и L2F (Cisco).

IPSec – это набор протоколов служащий для шифрования, аутентификации и обеспечения защиты при отправке IP-пакетов. Основное применение нашел при организации VPN-соединений.

Mikrotik. Настройка L2TP Server

Рассмотрим детальную настройку двух видов туннелей L2TP + IPSec:

- Client-to-site – туннельное соединение, при котором конкретное устройство (ноутбук, домашний ПК) подключается к маршрутизатору. Примером может служить ситуация, когда сотрудник компании из дома подключается к сети организации и получает доступ к сетевым ресурсам;

- Site-to-Site – туннельное соединение, между роутерами Mikrotik.

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

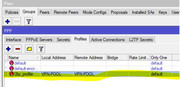

- PPP => Profiles => “+”.

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Рекомендуем для туннеля вида Site-to-Site назначить статические IP.

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Рекомендуем придумывать сложные пароли. Минимум 12 символов разного регистра с использованием спец. символов.

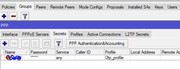

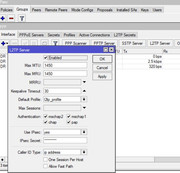

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

- IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим свой профиль для подключения:

- PPP => Profiles => “+”.

На вкладке «General» укажем имя профиля:

Далее откроем вкладку «Protocols», установим обязательное шифрование:

- Use Encryption: Yes;

- OK.

Добавляем L2TP Client:

- Interface => “+”;

- L2TP Client.

- Укажем имя интерфейса.

Вкладка «Dial Out»:

- Connect To – указываем IP-адрес главного филиала (WAN);

- User – имя пользователя, созданное в разделе Secrets;

- Password – пароль учетной записи;

- Profile – профиль подключения созданный в предыдущем шаге;

- Устанавливаем галочку на пункте Use IPSec, активируя набор протоколов шифрования;

- IPsec Secret – вводим ключ шифрования IPSec как на сервере;

- В разделе Allow оставляем метод аутентификации mschap2.

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

- IP => Routes => “+”.

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

- IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

Рассмотрим вариант подключения к L2TP Server удаленных сотрудников (client-to-site). На практике данный способ применяется, когда работник компании уехал в командировку и ему надо иметь доступ к внутренним ресурсам локальной сети фирмы. Таким образом, сотрудник со своего ноутбука устанавливает VPN соединение по которому получает доступ к локальным ресурсам сети.

Создаем пул адресов

Первым шагом назначим пул адресов, которые побудут получать клиенты, подключаемые по VPN:

- IP => Pool => “+”.

В окне “New IP Pool” укажем название пула и диапазон адресов:

Профиль подключения

Дальше создадим свой профиль для L2TP соединений:

- PPP => Profiles => “+”.

Выполним настройку профиля следующим образом:

- Name – произвольное имя профиля;

- Local Address – назначим адрес L2TP Серверу;

- Pool-адресов, из которого будут назначаться IP подключаемым пользователям (Remote Address);

- Change TCP MSS: yes –изменять максимально возможный размер сегмента TCP. Текущая настройка немного повысит устойчивость соединения.

- Use UpnP: no – отключим использование службы UPnP.

- Use MPLS: no – отключим многопротокольную коммутацию по меткам;

- Требовать шифрование.

На вкладке “Limits” ограничим подключение единственным соединением:

Создание пользователя

На вкладке “Secrets” укажем настройки имени пользователя, пароль и профиль для подключения:

- Name – произвольное имя пользователя. Желательно создавать интуитивно понятные имена;

- Password – пароль пользователя. Желательно использовать сложные пароли;

- Profiles – ранее созданный профиль для подключения.

Включаем L2TP Server

Осталось активировать L2TP Server на Mikrotik, выбрать метод аутентификации, задать профиль по умолчанию, включить IPSec и установить для него ключ шифрования:

- Interface => L2TP Server.

- Поставим галочку у пункта “Enabled”;

- Default Profile – укажем ранее созданный профиль, который будет использоваться по умолчанию для подключений.

- Оставим метод аутентификации mschap2;

- Use IPsec: yes – включаем использование IPSec;

- IPsec Secret – придумаем и установим ключ шифрования для IPSec.

- OK.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

Выполним подключение через Интернет с помощью VPN:

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Важно! Игнорируя текущий пункт настройки, после установки VPN соединение пропадет интернет.

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

route add 192.168.13.0 mask 255.255.255.0 10.10.10.1 if 49 /p

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Источник

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку «Действия до настройки роутера».

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

-

ivldenis

- Сообщения: 21

- Зарегистрирован: 11 янв 2018, 21:45

Поднял VPN IPSec/L2TP. На windows 10 к серверу подключаются без проблем. А вот на windows 7 при подключении выскакивает ошибка 789. Может кто сталкивался?

-

ivldenis

- Сообщения: 21

- Зарегистрирован: 11 янв 2018, 21:45

20 июн 2018, 15:01

Сегодня началась проблема у других компьютеров под win 10. Авторизация проходит но сразу после нее пишет не удалось подключится . В журнале фиксируется ошибка 720. Через некоторое время подключится всетаки удалось. Микротик при ошибке подключения фиксировал следующее событие:

First L2TP UDP packet recevied from 84.47….. (ip с которого идет подключение)

USER(имя пользователя VPN) logged in, 192.168.3.48

l2tp USER-3 authentificated

l2tp USER-3 using encoding — MPPE128 stateless

l2tp USER-3 terminating….

l2tp USER-3 out, 0 148 108 9 9

l2tp USER-3 disconnected

В чем может быть дело?

-

ivldenis

- Сообщения: 21

- Зарегистрирован: 11 янв 2018, 21:45

27 июн 2018, 15:25

В общем не при каких обстоятельствах не возможно подключиться к поднятому vpn L2TP/IPSec не через win 7, win 8, и win 8.1. Возможно работа только на win 10. Так же не возможно подключить андроид. Мак буки и Айфоны еще не пробовал. Сыроват микротик видимо . На циске вообще проблем не знаю. Ну только что впн клиент ставится на вин 10 через грабли.

-

kowalsky

- Сообщения: 16

- Зарегистрирован: 24 июл 2016, 11:29

- Откуда: Москва

27 июн 2018, 18:51

Не знай что там у Вас. Работает на win7,8,10, андройд, и собственно мак которые любят начальники.

Единственное если устройства клиенты выходят с одного внешнего ip адреса то подключиться получиться только у одного. (Хотя может быть это исправили уже).

-

ivldenis

- Сообщения: 21

- Зарегистрирован: 11 янв 2018, 21:45

28 июн 2018, 15:19

Не взгляните…..Эта настройка рабочая?

https://bozza.ru/art-248.html

Не могу понять что может быть не так. Там вроде как и ошибиться негде. Ну если конфиг этот рабочий…

Сеичас все заново перенастроил. Win 10 ок. С андроида пытаюсь подключится и …

85.57.*.* failed to pre-process ph2 packet

85.57.*.* peer sent packet for dead phase2

-

kowalsky

- Сообщения: 16

- Зарегистрирован: 24 июл 2016, 11:29

- Откуда: Москва

28 июн 2018, 18:51

В данной статье описана эта ошибка создание новой группы IPsec->Groups.

Я не создавал новую группу и все работает.

Если все же создавать новую группу то ее нужно не забыть добавить в раздел Policies и раздел Peers. Иначе по умолчанию работает default.

-

ivldenis

- Сообщения: 21

- Зарегистрирован: 11 янв 2018, 21:45

28 июн 2018, 19:30

Я создавал и она у меня там сеичас одна.

Еще такой вопрос. На windows 10 замечен такой эффект после подключения к VPN. У пользователя, после отключения VPN перестает работать интернет. Точнее отключает vpn все ок. Но потом через некоторое время полностью пропадает инет. Отключение физического интерфейса и включение его ни к чему не приводит. Не хочу лишний раз наговаривать ), но замечено на двух ПК.

Если у вас при подключение VPN на windows 10, 7 или 11 вылетает сообщение с ошибкой: “Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером” в данной статье я расскажу как решить данную ошибку.

Всем привет! 2022 год начался с того, что все сотрудники начали один за другим жаловаться на то что при подключении VPN вылетают предупреждения:

- Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером

- Не удалось установить связь по сети между компьютером и VPN-сервером, так как удаленный сервер не отвечает. Возможная причина: одно из сетевых устройств(таких как брандмауэры, NAT, маршрутизаторы и т.п.) между компьютером и удаленным сервером не настроено для разрешения VPN-подключений

В своем офисе я использую оборудования от фирмы Микротик (Mikrotik) и не наблюдал за ним ничего такого, что могло как то повлиять на работу L2TP сервера, поэтому предполагаю, что это накатились какие то обновления на windows

Попытка L2TP-подключения не удалась из-за ошибки (Ошибка 789)

Для решения это ошибки делаем следующее:

- открываем реестр

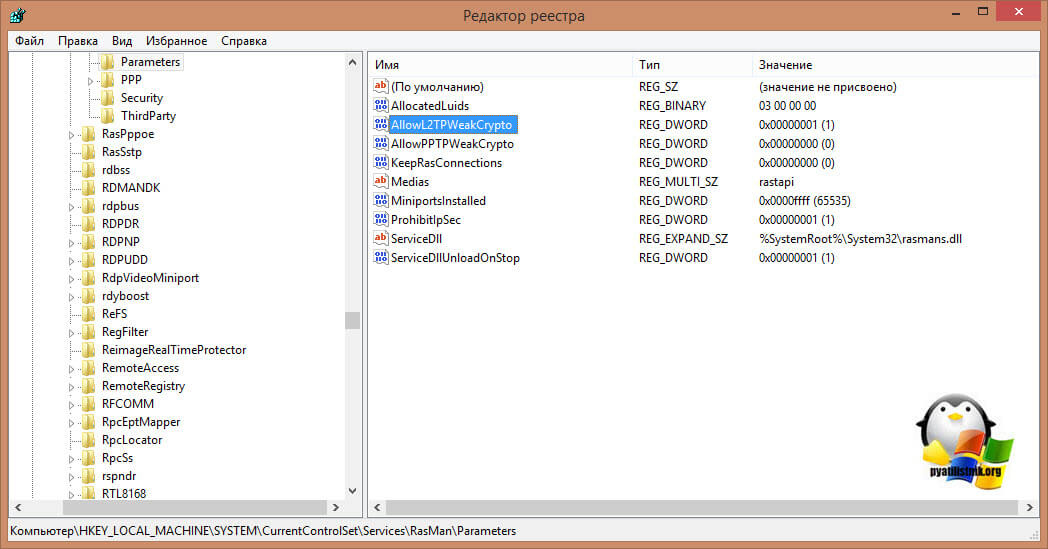

- ищем ветку

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters - создаем параметр ProhibitIpSec со значением 1

- после внесения перезагружаем windows

- продуем подключиться по VPN

- радуемся жизни и ставим лайки! (но если инструкция не помогла пишите в комментах, будем разбираться)

Если вам не помог этот вариант, просьба убедиться в том, что у вас параметр ProhibitIpSec скопировался правильно и в конце не стоит пробел!!!! Этот способ 100% рабочий и я сам не мог понять почему не получался этот вариант у моих читателей пока не увидел, что этот параметр многие копировали с пробелом!!!!

Обновление Windows делает невозможным подключение через VPN (L2TP)

UPD. спасибо за комментарий моего читателя который прислал статью на информацию об этой проблеме

Итак, обновления от 11 января 2022 года, которые, вероятно, и являются причиной данной проблемы:

- Windows 10 — KB5009543 (также упоминается KB5008876)

- Windows 11 — KB5009566 (также упоминается KB5008880)

Упомянутые в скобках обновления пришли параллельно с проблемными, судя по комментариям они к рассматриваемой проблеме отношения не имеют.

Стоит отметить что обновление не в 100 % случаях приводит к проблеме, частично это зависит от конечной точки к которой осуществляется подключение. Проблема наблюдается как при создании нового подключения так и для уже для настроенных подключений.

Если обновление уже установлено в качестве решения проблемы на данный момент предлагается только откат обновления, например следующим PowerShell-скриптом (требуются админские права).

if (get-hotfix -id KB5009543) { wusa /uninstall /kb:5009543 }

if (get-hotfix -id KB5009566) { wusa /uninstall /kb:5009566 }

Обновлено 09.09.2017

Добрый день уважаемые читатели, сейчас большинство людей получает свой домашний интернет через провайдерский WIFI роутер, любезно предоставленный им за ваши деньги, где произведены все настройки для всемирной паутины. Бывают случаи, что роутеры могут быть бракованные или не совсем качественные, в следствии чего вы имеете очень низкую скорость или же постоянные обрывы. Пока вы общаетесь с технической поддержкой или ждете мастера по замене роутера, у вас может возникнуть желание настроить пока интернет у себя на компьютере, и в 90 процентах случаев по протоколу L2TP, но и так же вас может постигнуть ошибка подключения 789. Давайте рассмотрим варианты ее решения.

Как исправить ошибку 789 l2tp в windows 7

У меня установлена операционная система Windows 7, но на Windows 8.1 она так же встречается. Вот так вот выглядит эта зараза:

Установка связи с сервером с использованием «WAN Miniport (L2TP)». Ошибка: 789: Попытка L2TP подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером. Можно включить анализ протоколирования при приложении получения сообщений об ошибках

Данная ошибка, чем то похожа на 807, с которой мы уже сталкивались.

Если вы на других сайтах увидите, что вам советую проверить логин и пароль, то шлите их лесом, тут до этого дела вообще не доходит, и была бы другая ошибка, это известный баг Windows, еще очень часто пишут, что перейдите с L2TP на PPTP, хотя у вас изначально провайдер дал настройки, именно L2TP.

- Проверьте вашу систему на вирусы, очень часто такое бывает, в очень замусоренных системах, я вам могу посоветовать утилиту «чистилка» или же утилиты от Dr. Web

- Если ваш компьютер, девственно чист и вирусы его не коснулись, то ошибка 789 при попытке подключения вашего впн соединения, возникает из-за косяков и проблем с реестром Windows.

Я для решения ошибки 789 при установлении L2TP соединения, выполнил следующие действия, создал ключ реестра. Открываем редактор реестра Windows, через комбинацию клавиш Win+R и вводим regedit.

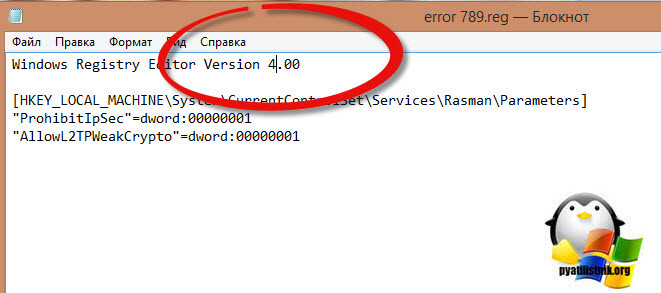

Переходим в ветку [HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters] . Создаем там два dword ключа:

- ProhibitIpSec со значением 1

- AllowL2TPWeakCrypto со значением 1

Кому лень это делать можете воспользоваться уже готовым ключом. Данный файл подходит для Windows 7, если нужно для Windows 8.1, то откройте его с помощью блокнота и измените 4 на 5.

Небольшое пояснение по ключам реестра

Теперь поясню, что делают наши созданные ключи реестра, в итоге операционная система Windows 7 или 8.1, не сможет производить подключение L2TP без IpSec, с обязательным шифрованием и это правильно, для этого используется ключ ProhibitIpSec. При значении этого ключа в 1, не создается автоматический фильтр, использующий проверку подлинности ЦС. Вместо этого он проверяет локальный или политики IPSEC. AllowL2TPWeakCrypto включает шифрования Message Digest 5 (MD5) и уровень шифрования данных DES (Encryption Standard) для Layer Two Tunneling Protocol с туннелей IPsec (L2TP/IPsec).

Источник http://support.microsoft.com/kb/947054

Надеюсь, вам помогла эта небольшая заметка и вы устранили ошибку 789 на вашем VPN подключении.