kmgmt2932-How-to-Diagnose-Link-Flapping-On-A-Switch

Objective

The objective of this article is to show how to diagnose and troubleshoot link flapping issues on a switch using SG350X as an example.

Applicable Devices | Software Version

- Sx350 | 2.5.7.85 (Download latest)

- SG350X | 2.5.7.85 (Download latest)

- Sx550X | 2.5.7.85 (Download latest)

Introduction

A port flap, also referred to as a link flap, is a situation in which a physical interface on the switch continually goes up and down, three or more times a second for duration of at least ten seconds. The common cause is usually related to bad, unsupported, or non-standard cable or Small Form-Factor Pluggable (SFP) or related to other link synchronization issues. The cause for link flapping can be intermittent or permanent.

Since link flapping tends to be a physical interference, this document will explain the steps and procedures that can be taken to diagnose and prevent it. In addition, the article will also cover the settings that can be configured on the switch to prevent or solve a link flapping issue.

Table of Contents

- Identifying Link Flapping

- Checking the physical and hardware of the device including cables

- Analyzing your Topology

- How to Configure Link Flap Prevention

- Disabling Energy Efficient Ethernet (EEE)

- Disable Smartport

Identifying Link Flapping

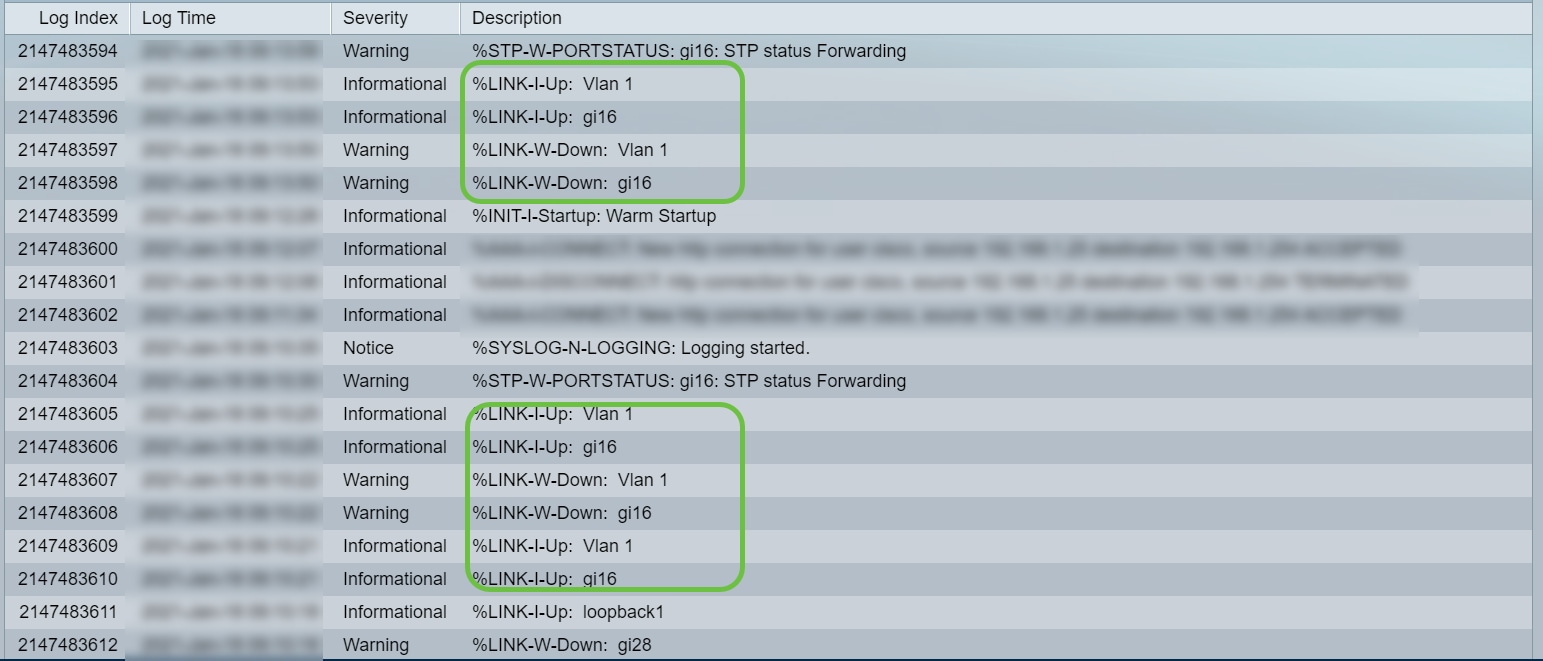

Link flapping is easy to identify in a network. Connectivity of certain devices will be intermittent. Link flapping can be seen and identified in the device’s syslog; syslog messages provide information about the events, errors or any serious problems which can happen within the switch. When reviewing your syslogs, look for “Up” and “Down” entries that seem to be back-to-back in a short span of time. Those entries will also describe exactly which port is causing the issue, and you can proceed to troubleshoot that specific port.

Checking the physical and hardware of the device including cables

The common cause for link flapping is usually related to bad, unsupported, or non-standard cable or Small Form-Factor Pluggable (SFP) or related to other link synchronization issues. Test the ethernet cables and cables being used on the ports giving issues. Be sure your device is on the latest firmware.

Step 1

Try changing cables and monitor. If the issue persists, proceed to Step 2.

Step 2

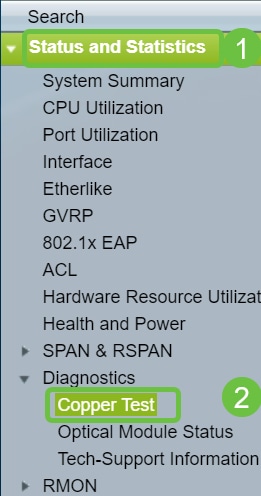

Go to Status and Statistics > Diagnostics > Copper Test.

Step 3

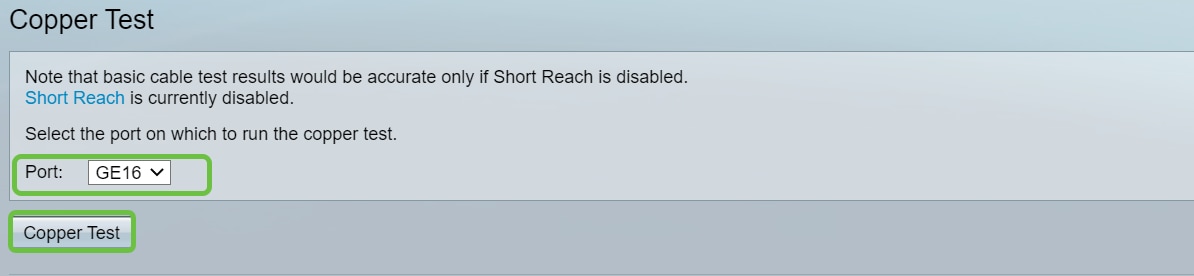

Select the Port from the drop-down menu. In this example, GE16 is selected. Click on Copper Test.

Step 4

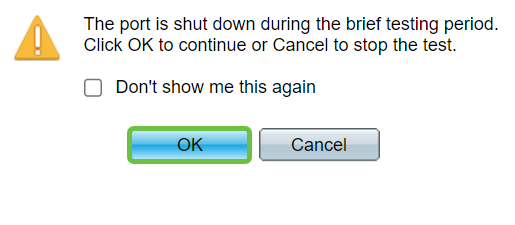

A warning will appear. Be aware that the port will be shut down for a short period of time. Choose OK.

Step 5

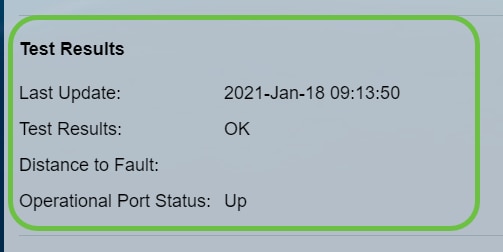

The Test Results will be displayed. If it says OK, it is most likely not the cable. If the results are not OK, change the cable and repeat the copper test to confirm that it is not the cable.

Analyzing your Topology

To confirm it is a physical problem and not a configuration issue on the switch, you need to analyze the devices connected to your switch. Check the following:

- What devices are connected to the switch?

- Which ports are causing the problem and which devices are connected to those ports?

- Is it the port or the device?

— Analyze each device connected to the switch. Have you experienced any issues with those devices?

— Test the ports by connecting other devices and verifying if the problem continues.

— See if the device is causing issues on another port.

— Determining whether it is the port, or the device determines how to continue the troubleshooting process.

— If it is the device, you may have to contact support management for that device.

— If you have determined it is the port, it is time to check whether the issue is related to configuration or a physical one.

How to Configure Link Flap Prevention

Link flap prevention minimizes the disruption to the switch and network operations. It stabilizes the network topology by automatically setting the ports that experience excessive link flap events to err-disable state ports. This mechanism also provides time to debug and locate root cause for flapping. A syslog message or Simple Network Management Protocol (SNMP) trap is sent to alert regarding link flap and port shutdown. The interface will become active again only if specifically enabled by the system administrator. For CLI-based instructions, check out the article Configure Link Flap Prevention Settings on a Switch through the CLI.

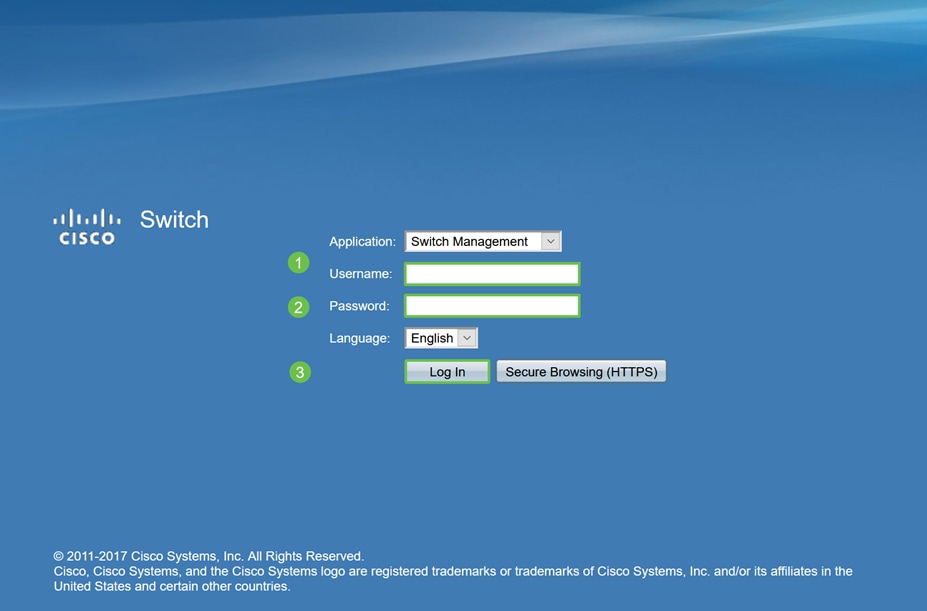

Step 1

Log in to the graphical user interface (GUI) of the switch.

Step 2

Choose Advanced Display Mode.

Step 3

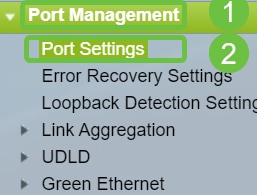

Go to Port Management > Port Settings.

Step 4

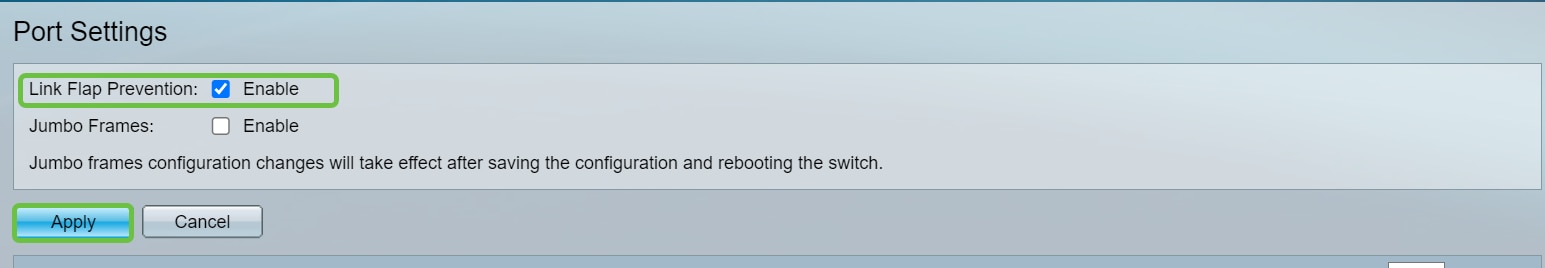

On the Port Settings page, enable Link Flap Prevention by checking the Enable box. Click Apply.

Step 5

Click Save.

Disabling Energy Efficient Ethernet (EEE)

Are you are still experiencing link flapping after checking your topology, devices, and enabling Link flap prevention? Try disabling Energy Efficient Ethernet (EEE). The purpose of EEE is that ethernet links have idle time and the opportunity to save energy. However, not all devices are compatible with EEE 802.3AZ and disabling it may be the best course of action.

Step 1

Log in to the switch GUI.

Step 2

Choose Advanced Display Mode.

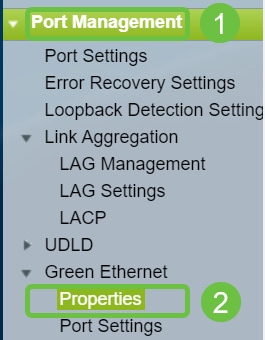

Step 3

Go to Port Management > Green Ethernet > Properties.

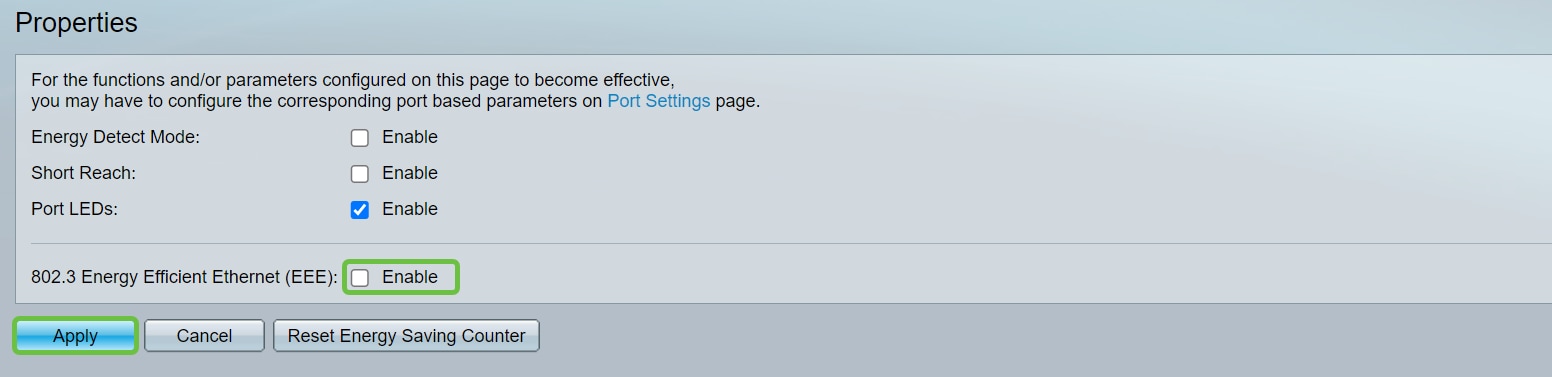

Step 4

Disable 802.3 Energy Efficient Ethernet (EEE) by unchecking the Enable box. Click Apply.

Step 5

Click Save.

Disable Smartport

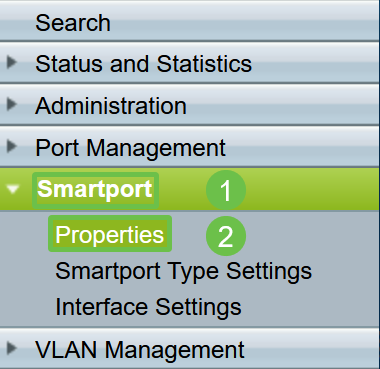

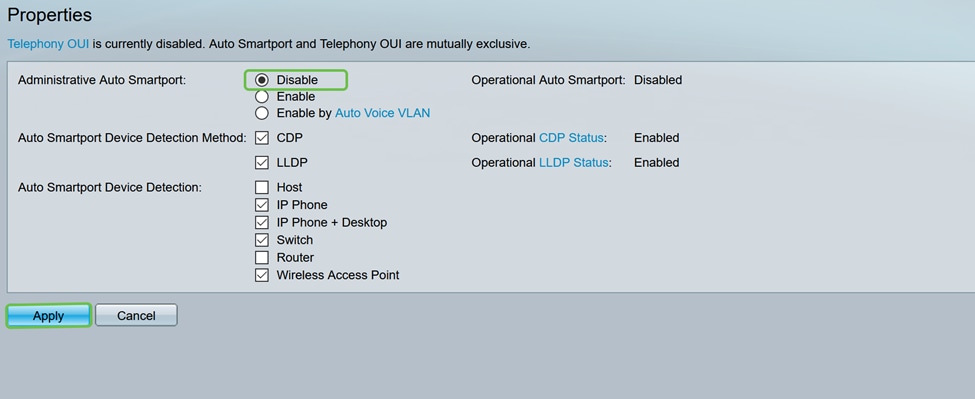

The Smartport feature applies a pre-configured setup to the switch port based on the type of device that is trying to connect. Auto Smartport lets the switch apply these configurations to interfaces automatically when it detects the device. At times, Smartport may detect the device incorrectly, which can cause that specific port to “flap”. To prevent this, you can disable Smartport.

Step 1

Choose Smartport > Properties.

Step 2

Select Disable next to Administrative Auto Smartport to disable the Smartport globally on the switch. Click Apply.

This will disable the Smartport on all interfaces but will not affect manual VLAN configurations.

Having Smartport issues? Learn how to identify, troubleshoot, and disable the Smartport feature if it is causing problems with your switch.

Conclusion

Link flapping can be debilitating in a network. But now with all this information that you have learned, you can diagnose, prevent, and solve link flapping issues with ease.

В этой статье мы рассмотрим определение состояния отключения из-за ошибки, опишем восстановление из этого состояния и предоставим примеры такого восстановления. В данной статье взаимозаменяемо используются термины «errdisabled» и «отключенный из-за ошибки».

Примечание: Состояние порта err-disabled отображается в выходных данных команды show interfaces interface_number status.

Для воспроизведения примеров, приведенных в данном документе, необходимы два коммутатора серии Cisco Catalyst 4500/6500 (или эквивалентных) в лабораторной среде с настройками, сброшенными до заводских. На коммутаторах должно быть установлено ПО Cisco IOS®, и у каждого коммутатора должно быть по два порта Fast Ethernet, поддерживающих функции EtherChannel и PortFast.

Данные сведения были получены в результате тестирования приборов в специфической лабораторной среде. В качестве начальной конфигурации для всех описанных в документе устройств использовались стандартные (заводские) настройки. В условиях реально действующей сети при использовании каждой команды необходимо четко понимать, какие последствия может иметь применение той или иной команды.

Платформы, на которых используется отключение из-за ошибки

Функция отключения из-за ошибки поддерживается на следующих коммутаторах Catalyst:

- коммутаторы Catalyst со следующим программным обеспечением Cisco IOS:

- 2900XL / 3500XL

- 2940 / 2950 / 2960 / 2970

- 3550 / 3560 / 3560-E / 3750 / 3750-E

- 4000 / 4500

- 6000 / 6500

- коммутаторы Catalyst со следующим программным обеспечением Catalyst (CatOS):

- 2948G

- 4500 / 4000

- 5500 / 5000

- 6500 / 6000

Способ реализации функции отключения из-за ошибки зависит от программной платформы. В этом документе особое внимание уделяется функции отключения из-за ошибки на коммутаторах с программным обеспечением Cisco IOS.

Состояние «Errdisabled»

Назначение состояния «Errdisabled»

Если в конфигурации отображается порт, который должен быть включен, но программное обеспечение на коммутаторе обнаружило порт в состояние ошибки, то программное обеспечение отключит этот порт. Другими словами, порт автоматически отключается операционной системой коммутатора, так как порт обнаружен в состоянии ошибки.

Когда порт отключается из-за ошибки, он фактически выключается, а прием и отправка трафика через него не выполняются. Цвет индикатора порта становится оранжевым, а при выполнении команды show interfaces отображается состояние порта err-disabled. Ниже приводится пример вывода данных о порте в состоянии error-disabled из интерфейса командной строки коммутатора:

cat6knative#show interfaces gigabitethernet 4/1 status

| Port | Name | Status | Vlanv | Duplex | Speed | Type |

| Gi4/1 | err-disabled | 100 | full | 1000 | 1000BaseSX |

Или, если данный интерфейс отключен из-за состояния ошибки, и в консоли, и в системном журнале можно увидеть сообщения, подобные следующим:

%SPANTREE-SP-2-BLOCK_BPDUGUARD:

Received BPDU on port GigabitEthernet4/1 with BPDU Guard enabled. Disabling port.

%PM-SP-4-ERR_DISABLE:

bpduguard error detected on Gi4/1, putting Gi4/1 in err-disable state

Сообщение данного примера отображается, когда порт хоста принимает блок BPDU. Фактический вид сообщения зависит от причины состояния ошибки.

Функция отключения из-за ошибки решает две задачи.

- Она позволяет администраторам знать, когда и где возникла проблема с портом.

- Она исключает возможность того, что данный порт может вызвать сбой других портов модуля (или всего модуля). Такой сбой может произойти, когда «неисправный» порт монополизирует буферы или сообщения об ошибках порта монополизируют связи между процессами на плате, что может в итоге вызвать серьезные сетевые проблемы. Функция отключения из-за ошибки помогает предотвратить такие ситуации.

Причины возникновения состояния «Errdisabled»

Эта функция была первоначально реализована для обработки особых конфликтных ситуаций, когда коммутатор обнаруживал в порту избыточные или поздние конфликты. Избыточные конфликты возникают, когда кадр отбрасывается из-за обнаружения 16 конфликтов подряд. Поздние конфликты возникают, когда каждое из подключенных к линии устройств определило, что линия занята. Ниже перечислены некоторые возможные причины ошибок данных типов:

- кабель, не соответствующий спецификациям (слишком длинный, неправильного типа или поврежденный);

- неисправная сетевая интерфейсная плата (с физическими неполадками или проблемами драйверов);

- неправильная конфигурация дуплексного режима порта.

Неправильная конфигурация дуплексного режима порта является распространенной причиной ошибок из-за невозможности правильного согласования скорости и дуплексного режима между двумя напрямую соединенными устройствами (например, сетевой адаптер, подключенный к коммутатору). Только у полудуплексных соединений могут возникать конфликты в ЛВС. Так как для Ethernet характерен множественный доступ с контролем несущей (CSMA), конфликты являются обычным явлением для полудуплексных соединений, пока они составляют малую часть трафика.

Интерфейс может перейти в состояние «errdisabled» по различным причинам. Среди таких причин могут быть следующие:

- Несоответствие дуплексных режимов

- неправильная конфигурация каналов портов

- нарушение защиты BPDU

- состояние обнаружения однонаправленной связи (UDLD)

- обнаружение поздних конфликтов

- обнаружение переброски канала

- нарушение безопасности

- переброска по протоколу агрегации портов (PAgP)

- защита протокола туннелирования уровня 2 (L2TP)

- ограничение скорости DHCP-отслеживания

- неисправный модуль GBIC, подключаемый модуль малого форм-фактора (SFP) или кабель

- проверка протокола ARP

- встроенное питание

Примечание: По умолчанию для всех таких причин включено обнаружение отключения из-за ошибки. Чтобы отключить обнаружение отключения из-за ошибки, выполните команду no errdisable detect cause. Команда show errdisable detect отображает состояние обнаружения отключения из-за ошибки.

Проверка нахождения портов в состоянии «Errdisabled»

Чтобы определить, был ли порт отключен из-за ошибки, выполняется команда show interfaces.

Пример данных об активном порте:

cat6knative#show interfaces gigabitethernet 4/1 status

| Port | Name | Status | Vlan | Duplex | Speed | Type |

| Gi4/1 | Connected | 100 | full | 1000 | 1000BaseSX |

Ниже приводится пример данных о том же порте в состоянии отключения из-за ошибки:

cat6knative#show interfaces gigabitethernet 4/1 status

Примечание: Если порт отключен из-за ошибки, индикатор на передней панели, соответствующей данному порту, будет выключен.

Определение причины состояния «Errdisabled» (сообщения консоли, системный журнал и команда «show errdisable recovery»)

Когда коммутатор переводит порт в состояние отключения из-за ошибки, он отправляет консоли сообщение с описанием причины отключения порта. В данном разделе приведены два примера сообщений с причинами отключения портов.

- В первом случае отключение вызвано функцией защиты PortFast BPDU.

- Во втором случае отключение вызвано ошибкой в конфигурации EtherChannel.

Примечание: Эти сообщения можно также увидеть в системном журнале, если выполнить команду show log .

Вот примеры сообщений:

%SPANTREE-SP-2-BLOCK_BPDUGUARD:

Received BPDU on port GigabitEthernet4/1 with BPDU Guard enabled. Disabling port.

%PM-SP-4-ERR_DISABLE:

bpduguard error detected on Gi4/1, putting Gi4/1 in err-disable state

%SPANTREE-2-CHNMISCFG: STP loop — channel 11/1-2 is disabled in vlan 1

Если выполнена команда errdisable recovery, можно определить причину состояния «errdisabled» с помощью команды show errdisable recovery.

Ниже представлен пример:

cat6knative#show errdisable recovery

| ErrDisable Reason | Timer Status |

| udld | Enabled |

| bpduguard | Enabled |

| security-violatio | Enabled |

| channel-misconfig | Enabled |

| pagp-flap | Enabled |

| dtp-flap | Enabled |

| link-flap | Enabled |

| 2ptguardl | Enabled |

| psecure-violation | Enabled |

| gbic-invalid | Enabled |

| mac-limit | Enabled |

| unicast-flood | Enabled |

| arp-inspection | Enabled |

Timer interval: 300 seconds

Interfaces that will be enabled at the next timeout:

| Interface | Errdisable reason | Time left(sec) |

| Fa2/4 | bpduguard | 273 |

Восстановление порта из состояния отключения из-за ошибки

В этом разделе предоставляются примеры способов обнаружения портов, отключенных из-за ошибки, и их восстановления, а также краткое обсуждение некоторых дополнительных причин отключения портов из-за ошибки. Чтобы восстановить порт из состояния «errdisabled», сначала необходимо установить и устранить основную причину проблемы, а затем включить порт. Если включить порт, не устранив причину проблемы, он снова будет отключен из-за ошибки.

Исправление основной причины

После обнаружения причин отключения портов устраните основную причину проблемы. Устранение зависит от проблемы, вызвавшей состояние. Завершение работы может быть инициировано по самым разным причинам. В данном разделе обсуждаются некоторые из наиболее заметных и распространенных случаев.

- Неверная конфигурация EtherChannel

Порты, задействованные в работе EtherChannel, должны обладать согласованными конфигурациями. У портов должны быть одинаковые сети VLAN, режим магистрали, скорость, дуплексный режим и т.д. Большинство отличий конфигураций в рамках одного коммутатора выявляются и заносятся в отчет при создании канала. Если на одной стороне коммутатор настроен для EtherChannel, а на другой — нет, процесс STP может отключить объединенные в канал порты на стороне, настроенной для поддержки режима EtherChannel. В режиме EtherChannel перед объединением портов в канал PAgP-пакеты не отправляются другой стороне для согласования; предполагается, что на другой стороне режим объединения в канал также поддерживается. Кроме того, в данном примере режим EtherChannel не включается на другом коммутаторе, однако соответствующие порты оставляются отдельными, не задействованными в каналах портами. Если оставить другой коммутатор в этом состоянии примерно на минуту, протокол STP коммутатора с включенным режимом EtherChannel считает, что образовалась петля. В результате объединенные в канал порты переводятся в состояние отключения из-за ошибки.В данном примере обнаружена петля и отключены порты. В выходных данных команды show etherchannel summary указывается, что Number of channel-groups in use (Число используемых групп каналов) равно 0. Если обратить внимание на один из вовлеченных портов, можно заметить, что он находится в состоянии err-disabled:%SPANTREE-2-CHNL_MISCFG: Detected loop due to etherchannel misconfiguration

of Gi4/1cat6knative#show etherchannel summaryFlags: D — down P — in port-channel

I — stand-alone s — suspended

H — Hot-standby (LACP only)

R — Layer3 S — Layer2

U — in use f — failed to allocate aggregator u — unsuitable for bundling

Number of channel-groups in use: 0

Number of aggregators: 0Group Port-channel Protocol Ports

——+————-+————+————————————————Режим EtherChannel отключен, так как на данном коммутаторе порты были переведены в состояние «errdisable».

cat6knative#show interfaces gigabitethernet 4/1 status

Port Name Status Vlan Duplex Speed Type Gi4/1 err-disabled 100 full 1000 1000BaseSX Чтобы определить характер проблемы, см. соответствующее сообщение об ошибке. В сообщении указывается, что функция EtherChannel обнаружила петлю в дереве STP. В этом разделе описывается возникновение данной проблемы, когда на одном устройстве (в этом случае коммутатор) канал EtherChannel вручную переведен в режим «Включено» (в противоположность режиму согласования), а на другом подключенном устройстве (в этом случае другой коммутатор) канал EtherChannel вообще не включен. Один из способов разрешения этой ситуации заключается в переводе режима канала в состояние «desirable» на обеих сторонах соединения с последующим повторным включением портов. В результате обе стороны формируют канал только после взаимного согласования. Если создание канала не согласовано, обе стороны продолжают функционировать как обычные порты.

cat6knative(config-terminal)#interface gigabitethernet 4/1

cat6knative(config-if)#channel-group 3 mode desirable non-silent - Несоответствие дуплексных режимов

Несоответствие дуплексных режимов встречается довольно часто из-за неудачного автоматического согласования скорости и дуплексного режима. В отличие от полудуплексного устройства, которому приходится дожидаться освобождения своего сегмента ЛВС другими передающими устройствами, дуплексное устройство при необходимости выполняет передачу независимо от других устройств. Если эта передача выполняется одновременно с передачей полудуплексного устройства, данное устройство будет рассматривать это как конфликт (в течение данного временного интервала) или как поздний конфликт (по истечении данного временного интервала). Так как дуплексное устройство никогда не ожидает конфликтов, на этой стороне никогда не допускается необходимость повторной передачи отброшенных пакетов. Низкий процент конфликтов характерен для полудуплексного режима, но не для дуплексного. Регистрация на порте коммутатора слишком большого количества конфликтов обычно указывает на несоответствие дуплексных режимов. Убедитесь, что на обеих сторонах кабеля порты настроены на одинаковые скорость и дуплексный режим. Командаshow interfaces interface_number предоставляет данные о скорости и дуплексном режиме портов коммутатора Catalyst. Более поздние версии протокола обнаружения Cisco (CDP) могут предупреждать о несоответствии дуплексных режимов перед переводом порта в состояние отключения из-за ошибки.Кроме того, в сетевом адаптере есть настройки, такие как автополярность, которые могут вызвать данную проблему. В случае сомнений отключите такие настройки. Если есть несколько сетевых адаптеров одного производителя и на всех таких сетевых адаптерах проявляется та же проблема, посетите веб-узел производителя, чтобы прочитать заметки о выпуске и получить драйверы последних версий.Ниже перечислены другие возможные причины поздних конфликтов:- неисправный сетевой адаптер (с физическими неполадками, а не просто с ошибками конфигурации);

- неисправный кабель

- слишком длинный сегмент кабеля

- защита портов BPDU

В режиме PortFast порт должен подключаться только к конечной станции (рабочей станции или серверу), а не к устройствам, генерирующим BPDU-блоки дерева STP, таким как коммутаторы, мосты или маршрутизаторы, формирующие мостовые соединения. При приеме BPDU-блока дерева STP через порт с включенной STP-функцией PortFast и защитой от пакетов BPDU дерева STP коммутатор переводит порт в состояние «err-disable», чтобы защитить сеть от возможного возникновения петель. Функция PortFast предполагает, что порт коммутатора не может сформировать физическую петлю. Поэтому PortFast пропускает первоначальные проверки протокола STP для данного порта, чтобы избежать тайм-аута конечных станций при загрузке. Сетевые администраторы должны тщательно реализовывать функцию PortFast. На портах с включенной функцией PortFast защита BPDU препятствует образованию петель в ЛВС.В следующем примере показано, как включить эту функцию. Этот пример выбран из-за простоты создания ситуации отключения из-за ошибки в данном случае:cat6knative(config-if)#spanning-tree bpduguard enableВ этом примере коммутатор Catalyst 6509 подключен к другому коммутатору (серии 6509). Коммутатор Catalyst 6500 отправляет блоки BPDU каждые 2 секунды (при использовании настроек STP по умолчанию). При включении режима PortFast для порта коммутатора 6509 функция защиты BPDU отслеживает поступающие в этот порт блоки BPDU. Поступление блока BPDU в порт означает, что устройство не является конечным. В этом случае функция защиты BPDU отключает данный порт во избежание возможного образования петли в дереве STP.cat6knative(config-if)#spanning-tree portfast enableWarning: Spantree port fast start should only be enabled on ports connected

to a single host. Connecting hubs, concentrators, switches, bridges, etc. to

a fast start port can cause temporary spanning tree loops.%PM-SP-4-ERR_DISABLE: bpduguard error detected on Gi4/1, putting Gi4/1 in

err-disable state.В этом сообщении коммутатор сообщает о поступлении блока BPDU в порт с поддержкой PortFast, из-за чего коммутатор отключает порт Gi4/1.

cat6knative#show interfaces gigabitethernet 4/1 status

Port Name Status Vlan Duplex Speed Type Gi4/1 err-disabled 100 full 1000 1000BaseSX Функцию PortFast необходимо отключить, так как данный порт является портом с непригодным соединением. Соединение является непригодным, так как включена функция PortFast, а коммутатор подключается к другому коммутатору. Необходимо помнить, что функция PortFast используется только на портах, подключенных к конечным станциям.

cat6knative(config-if)#spanning-tree portfast disable

- UDLD

Протокол обнаружения однонаправленной связи (UDLD) позволяет устройствам, подключенным с помощью оптоволоконных или медных кабелей Ethernet (например кабелей категории 5), отслеживать физическую конфигурацию кабелей и обнаруживать появление однонаправленных соединений. При обнаружении однонаправленного соединения протокол UDLD отключает соответствующий порт и создает сообщение предупреждения для пользователя. Однонаправленные соединения могут вызвать множество проблем, включая петли в топологии STP.Примечание: Работа UDLD основана на обмене пакетами протокола между соседними устройствами. Устройства на обеих сторонах соединения должны поддерживать протокол UDLD. Этот же протокол должен поддерживаться на соответствующих портах. Если UDLD включен только на одном порте, на этом конце соединения может быть настроен переход UDLD в состояние «err-disable».Каждый порт коммутатора, настроенный на UDLD, отправляет пакеты протокола UDLD, в которых указывается устройство порта (или идентификатор порта) и соседнее устройство (или идентификаторы портов), которые видны UDLD на данном порте. В полученных с другой стороны пакетах соседние порты должны видеть свои собственные устройство или идентификатор порта (эхо). Если порт не видит собственного устройства или идентификатора порта во входящих UDLD-пакетах в течение заданного времени, такое соединение считается однонаправленным. В результате соответствующий порт отключается, а в консоли печатается сообщение примерно такого содержания:PM-SP-4-ERR_DISABLE: udld error detected on Gi4/1, putting Gi4/1 in err-disable state. - Ошибка неустойчивости соединения (link-flap)

Неустойчивость соединения означает постоянное подключение и отключение интерфейса. Если число таких ошибок за 10 секунд больше пяти, интерфейс переводится в состояние «err-disable». Распространенной причиной неустойчивости соединения являются проблемы первого уровня (L1), такие как неисправность кабеля, несоответствие дуплексных режимов или неисправная плата GBIC. Просмотрите сообщения консоли или сообщения, отправленные на сервер системного журнала, в которых сообщается причина отключения портов.%PM-4-ERR_DISABLE: link-flap error detected on Gi4/1, putting Gi4/ 1 in err-disable stateЧтобы просмотреть данные об ошибках неустойчивости соединения, выполните следующую команду:cat6knative#show errdisable flap-values

ErrDisable Reason Flaps Time (sec) pagp-flap 3 30 dtp-flap 3 30 link-flap 5 10 - Ошибка обратной петли (loopback)

Ошибка обратной петли возникает, когда пакет запроса keepalive возвращается обратно к отправившему его порту. По умолчанию коммутатор отправляет запросы keepalive всем интерфейсам. Устройство может отправлять пакеты обратно исходному интерфейсу по петле, которая обычно возникает из-за наличия в сети логической петли, не заблокированной протоколом STP. Исходный интерфейс принимает отправленный им пакет сообщения keepalive, а коммутатор отключает данный интерфейс (errdisable). Когда пакет keepalive возвращается обратно к отправившему его порту, появляется следующее сообщение:%PM-4-ERR_DISABLE: loopback error detected on Gi4/1, putting Gi4/1 in err-disable stateПо умолчанию в ПО на базе Cisco IOS версии 12.1EA сообщения keepalive отправляются всеми интерфейсами. В программном обеспечении на базе Cisco IOS 12.2SE или более поздней версии сообщения keepalive по умолчанию не отправляются оптоволоконными и восходящими интерфейсами. Предлагаемый обходной путь заключается в отключении запросов keepalive и обновлении до ПО Cisco IOS 12.2SE или более поздней версии. - Нарушение защиты порта

Защиту порта можно использовать вместе со статическими и динамически получаемыми MAC-адресами, чтобы ограничить входящий трафик порта. Чтобы ограничить трафик, можно ограничить MAC-адреса, которым разрешено отправлять трафик данному порту. Чтобы настроить порт коммутатора на отключение из-за ошибки при нарушении безопасности, выполните следующую команду:cat6knative(config-if)#switchport port-security violation shutdownНарушение безопасности происходит в следующих двух ситуациях:- Когда на защищенном порте число защищенных MAC-адресов достигло максимума, а исходный MAC-адрес входящего трафика не совпадает ни с одним из идентифицированных защищенных MAC-адресов.

В этом случае защитой порта применяется настроенный режим нарушения. - Если трафик с защищенным MAC-адресом, настроенный или полученный на одном защищенном порте, пытается получить доступ к другому защищенному порту в той же сети VLAN.

В этом случае защита порта применяет режим нарушения завершения работы.

- Когда на защищенном порте число защищенных MAC-адресов достигло максимума, а исходный MAC-адрес входящего трафика не совпадает ни с одним из идентифицированных защищенных MAC-адресов.

- Защита L2pt

Когда блоки PDU уровня 2 входят в туннель или порт доступа на входящем пограничном коммутаторе, коммутатор заменяет пользовательский MAC-адрес PDU-назначения хорошо известным проприетарным адресом многоадресной рассылки Cisco: 01-00-0c-cd-cd-d0. Если включено туннелирование 802.1Q, пакеты также помечаются двумя тегами. Внешний тег является пользовательским тегом муниципальной сети, а внутренний тег — пользовательским тегом сети VLAN. Основные коммутаторы игнорируют внутренние теги и пересылают пакет всем магистральным портам в одной муниципальной сети VLAN. Пограничные коммутаторы на исходящей стороне восстанавливают данные о необходимом протоколе уровня 2 и MAC-адресе и пересылают пакеты всем туннельным портам или портам доступа внутри одной муниципальной сети VLAN. Поэтому блоки PDU уровня 2 сохраняются неизмененными и через инфраструктуру сервис-провайдера доставляются на другую сторону сети заказчика.Switch(config)#interface gigabitethernet 0/7

l2protocol-tunnel {cdp | vtp | stp}Интерфейс переходит в состояние отключения из-за ошибки. Если инкапсулированный блок PDU (с собственным MAC-адресом назначения) получен из туннельного порта или порта доступа с включенным туннелированием уровня 2, туннельный порт отключается, чтобы предотвратить появление петель. Этот порт также отключается, когда достигается пороговое значение завершения работы для данного протокола. Порт можно снова включить вручную (выполнив последовательность команд shutdown, no shutdown), или если включено восстановление из состояния «errdisabled», данная операция повторяется через указанный интервал времени.Интерфейс можно восстановить из состояния «errdisabled» включив порт с помощью команды errdisable recovery cause l2ptguard. Эта команда используется для настройки механизма восстановления после ошибки «максимальной скорости» уровня 2, чтобы интерфейс можно было вывести из отключенного состояния и попытаться снова использовать. Можно также задать временной интервал. Восстановление из состояния «errdisabled» по умолчанию отключено; при включении временной интервал по умолчанию равен 300 секундам. - Неисправный SFP-кабель

Порты переходят в состояние «errdisabled» с сообщением об ошибке %PHY-4-SFP_NOT_SUPPORTED при подключении коммутаторов Catalyst 3560 и Catalyst 3750 с помощью соединительного SFP-кабеля.Соединительный SFP-кабель для коммутаторов Cisco Catalyst 3560 (CAB-SFP-50CM=) является бюджетным решением для соединений Gigabit Ethernet типа «точка-точка» между коммутаторами серии Catalyst 3560. 50-сантиметровый кабель является альтернативой использованию трансивера SFP при соединении коммутаторов серии Catalyst 3560 через SFP-порты на небольших расстояниях. Все коммутаторы серии Cisco Catalyst 3560 поддерживают соединительные SFP-кабели.<BR\P>При подключении коммутатора Catalyst 3560 к коммутатору Catalyst 3750 или любой другой модели коммутатора Catalyst нельзя использовать кабель CAB-SFP-50CM=. Два коммутатора можно соединить с помощью медного кабеля с SFP (GLC-T) на обоих устройствах вместо кабеля CAB-SFP-50CM=.

Повторное включение портов, отключенных из-за ошибки

После устранения причины проблемы порты остаются отключенными, если на коммутаторе не настроено восстановление из состояния «errdisabled». В этом случае необходимо включить порты вручную. Выполните команду shutdown, а затем — команду интерфейсного режима no shutdownна соответствующем интерфейсе, чтобы вручную включить порты.

Команда errdisable recovery позволяет выбрать тип ошибок, после которых порты снова автоматически включаются через указанный промежуток времени. Команда show errdisablerecovery показывает состояние по умолчанию после восстановления из состояния отключения из-за ошибки для всех возможных условий.

cat6knative#show errdisable recovery

| ErrDisable Reason | Timer Status |

| udld | Disabled |

| bpduguard | Disabled |

| security-violatio | Disabled |

| channel-misconfig | Disabled |

| pagp-flap | Disabled |

| dtp-flap | Disabled |

| link-flap | Disabled |

| 2ptguardl | Disabled |

| psecure-violation | Disabled |

| gbic-invalid | Disabled |

| mac-limit | Disabled |

| unicast-flood | Disabled |

| arp-inspection | Disabled |

Timer interval: 300 seconds

Interfaces that will be enabled at the next timeout:

Примечание: Стандартный интервал тайм-аута равен 300 секундам, и по умолчанию он отключен.

Чтобы включить errdisable recovery и выбрать состояния отключения из-за ошибки, выполните следующую команду:

cat6knative#errdisable recovery cause?

| all | Enable timer to recover from all causes |

| arp-inspection | Enable timer to recover from arp inspection error disable |

| state | |

| bpduguard | Enable timer to recover from BPDU Guard error disable |

| state | |

| channel-misconfig | Enable timer to recover from channel misconfig disable |

| state | |

| dhcp-rate-limit | Enable timer to recover from dhcp-rate-limit error disable |

| state | |

| dtp-flap | Enable timer to recover from dtp-flap error disable |

| state | |

| gbic-invalid | Enable timer to recover from invalid GBIC error disable |

| state | |

| l2ptguard | Enable timer to recover from l2protocol-tunnel error disable |

| state | |

| link-flap | Enable timer to recover from link-flap error disable |

| state | |

| mac-limit | Enable timer to recover from mac limit disable |

| state | |

| pagp-flap | Enable timer to recover from pagp-flap error disable |

| state | |

| psecure-violation | Enable timer to recover from psecure violation disable |

| state | |

| udld | Enable timer to recover from udld error disable |

| state | |

| unicast-flood | Enable timer to recover from unicast flood disable |

| state |

В этом примере показано, как разрешить условие восстановления из состояния «errdisabled» при включенной защите BPDU:

cat6knative(Config)#errdisable recovery cause bpduguard

Полезное свойство этой команды состоит в том, что при включении восстановления из состояния «errdisabled», команда выдает список общих причин перевода портов в состояние отключения из-за ошибки. В следующем примере обратите внимание на то, что функция защиты BPDU была причиной отключения порта 2/4:

cat6knative#show errdisable recovery

| ErrDisable Reason | Timer Status |

| udld | Disabled |

| bpduguard | Enabled |

| security-violatio | Disabled |

| channel-misconfig | Disabled |

| pagp-flap | Disabled |

| dtp-flap | Disabled |

| link-flap | Disabled |

| 2ptguardl | Disabled |

| psecure-violation | Disabled |

| gbic-invalid | Disabled |

| mac-limit | Disabled |

| unicast-flood | Disabled |

| arp-inspection | Disabled |

Timer interval: 300 seconds

Interfaces that will be enabled at the next timeout:

|

Interface |

Errdisable reason |

Time left(sec) |

|

Fa2/4 |

bpduguard |

290 |

Если разрешено любое из условий восстановления из состояния «errdisabled», порты с таким условием снова включаются через 300 секунд. Это значение по умолчанию (300 секунд) можно изменить, выполнив следующую команду:

cat6knative(Config)#errdisable recovery interval timer_interval_in_seconds

В следующем примере длительность интервала восстановления из состояния «errdisabled» изменяется с 300 на 400 секунд:

cat6knative(Config)#errdisable recovery interval 400

Проверка

- show version— отображение версии программного обеспечения, используемого на данном коммутаторе.

- show interfaces interface interface_number status— отображение текущего состояния порта коммутатора.

- show errdisable detect— отображение текущих настроек функции тайм-аута состояния «err-disable» и, если в данный момент есть порты, отключенные из-за ошибки, причины их отключения.

Устранение неполадок

- show interfaces status err-disabled— отображение локальных портов в состоянии отключения из-за ошибки.

- show etherchannel summary— отображение текущего состояния EtherChannel.

- show errdisable recovery— отображение периода времени, по истечении которого интерфейсы восстанавливаются из состояния «errdisabled».

- show errdisable detect— отображение причины состояния «err-disable».

Источник: blogsvazista.ru/vosstanovlenue-porta-cisco-errdisabled/

That’s certainly nowhere close to the expected lifespan of a Cisco switch… that’s measured in decades. You said multiple switches, so absolutely not.

Suggest you turn on some more debugging or packet capture and try to capture more about what’s happening to cause the problem. Something’s wonky on your network.

Was this post helpful?

thumb_up

thumb_down

This is nearly always physical, either cabling (cheap, badly installed or too long), dodgy NIC or (not in your case clearly) a SFP.

More the cable to another interface if this happens often to rule out the switches interface.

A few other things you can do:

Set you can set the interface to auto recover from going error disabled due to link flap issues. Issue the command ‘errdisable recovery cause

link-flap‘ and then the time in which the switch will re-open the interface ‘errdisable recovery interval XX’. Replace XX with the number of seconds.

errdisable recovery cause

link-flap

errdisable recovery interval 30

Check how often it occurs, issue the command ‘show errdisable flap-values‘ to see what the current setting is, default it is 3 flaps in ten seconds.

Another thing to do is to test the cable using the switch, issue the command ‘test

cable-diagnostics tdr interface Gi1/0/23‘, wait a few second and then ‘show cable-diagnostics

tdr interface Gi1/0/23‘. Here’s a great explaination of some thing to check with this https://supportforums.cisco.com/document/74231/how-use-time-domain-reflectometer-tdr Opens a new window

Any anomaly in the cable test result may provide you a clue!

Was this post helpful?

thumb_up

thumb_down

Thanks I’ll try this out.

Was this post helpful?

thumb_up

thumb_down

INTELLIGENT WORK FORUMS

FOR COMPUTER PROFESSIONALS

Contact US

Thanks. We have received your request and will respond promptly.

Log In

Come Join Us!

Are you a

Computer / IT professional?

Join Tek-Tips Forums!

- Talk With Other Members

- Be Notified Of Responses

To Your Posts - Keyword Search

- One-Click Access To Your

Favorite Forums - Automated Signatures

On Your Posts - Best Of All, It’s Free!

*Tek-Tips’s functionality depends on members receiving e-mail. By joining you are opting in to receive e-mail.

Posting Guidelines

Promoting, selling, recruiting, coursework and thesis posting is forbidden.

Students Click Here

link-flap errorlink-flap error(OP) 13 Jun 03 03:32 I have implemented Spanning tree on switches 2950 on two 3550. 00:39:12: %PM-4-ERR_DISABLE: link-flap error detected Any one has an idea ? Red Flag SubmittedThank you for helping keep Tek-Tips Forums free from inappropriate posts. |

Join Tek-Tips® Today!

Join your peers on the Internet’s largest technical computer professional community.

It’s easy to join and it’s free.

Here’s Why Members Love Tek-Tips Forums:

Talk To Other Members

- Notification Of Responses To Questions

- Favorite Forums One Click Access

- Keyword Search Of All Posts, And More…

Register now while it’s still free!

Already a member? Close this window and log in.

Join Us Close

07.07.2016, 15:06. Показов 2204. Ответов 10

Добрый день

Есть cisco WS-C2960X-24TS-L.

К одному из портов подключено устройство (прибор учета Ресурс E4), при подключении которого происходит следующая петрушка:

Кликните здесь для просмотра всего текста

Код

kokorin-pc(config-if)#no sh

kokorin-pc(config-if)#

Jul 7 12:06:14.641: %LINK-3-UPDOWN: Interface GigabitEthernet1/0/2, changed state to down

kokorin-pc(config-if)#

Jul 7 12:06:25.179: %LINK-3-UPDOWN: Interface GigabitEthernet1/0/2, changed state to up

kokorin-pc(config-if)#

Jul 7 12:06:27.336: %LINK-3-UPDOWN: Interface GigabitEthernet1/0/2, changed state to down

kokorin-pc(config-if)#

Jul 7 12:06:32.215: %PM-4-ERR_DISABLE: link-flap error detected on Gi1/0/2, putting Gi1/0/2 in err-disable state

kokorin-pc(config-if)#

kokorin-pc(config-if)#do sh int gi1/0/2

GigabitEthernet1/0/2 is down, line protocol is down (err-disabled)

Hardware is Gigabit Ethernet, address is 188b.4514.8e82 (bia 188b.4514.8e82)

MTU 1500 bytes, BW 10000 Kbit/sec, DLY 1000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Auto-duplex, Auto-speed, media type is 10/100/1000BaseTX

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input never, output 00:16:56, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

517 packets input, 43809 bytes, 0 no buffer

Received 0 broadcasts (0 multicasts)

0 runts, 2 giants, 0 throttles

6 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 0 multicast, 0 pause input

0 input packets with dribble condition detected

2002 packets output, 189596 bytes, 0 underruns

0 output errors, 0 collisions, 12 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

Однако, если этот прибор подключить напрямую к серверу, то все ок, есть линк на скорости 100 мбит.

С циской же начинает работать только если принудительно выставить скорость 10 мбит:

Кликните здесь для просмотра всего текста

Код

interface GigabitEthernet1/0/2

speed 10

spanning-tree portfast

end

kokorin-pc(config-if)#do sh int gi1/0/2

GigabitEthernet1/0/2 is up, line protocol is up (connected)

Hardware is Gigabit Ethernet, address is 188b.4514.8e82 (bia 188b.4514.8e82)

MTU 1500 bytes, BW 10000 Kbit/sec, DLY 1000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 10Mb/s, media type is 10/100/1000BaseTX

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input never, output 00:00:00, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 2000 bits/sec, 4 packets/sec

560 packets input, 47135 bytes, 0 no buffer

Received 0 broadcasts (0 multicasts)

0 runts, 2 giants, 0 throttles

6 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 0 multicast, 0 pause input

0 input packets with dribble condition detected

2204 packets output, 208824 bytes, 0 underruns

0 output errors, 0 collisions, 13 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

В чем может быть дело? Мне, конечно, скорость порта не особо принципиальна, можно и 10 мбит, просто интересно почему они не могут дружить…

__________________

Помощь в написании контрольных, курсовых и дипломных работ, диссертаций здесь

0

Errdisable is a feature that automatically disables a port on a Cisco Catalyst switch and is supported on most Catalyst switches running the Cisco IOS software.

The Errdisable error disable feature was designed to inform the administrator when there is a port problem or error. The reasons a catalyst switch can go into Errdisable mode and shutdown a port are many and include:

-

Duplex Mismatch

-

Loopback Error

- Link Flapping (up/down)

- Port Security Violation

- Broadcast Storms

- etc

When a port is in error-disabled state, it is effectively shut down and no traffic is sent or received on that port. The port LED is set to the orange color and, when you issue the show interfaces command, the port status shows as Errdisabled.

To enable err-disabled ports on Cisco 3750 switch series. Follow the below . . .

First make telnet connection with the switch

telnet 10.0.0.1

(change the ip as required,)

Enter Password to continue.

To view Disabled Ports:

show interfaces status err-disabled

e.g:

NOC_SWITCH>show int status err-disabled

Port Name Status Reason Err-disabled Vlans

Gi2/0/10 err-disabled link-flapNOC_SWITCH>

To Enable Port:

enable

config t

int G2/0/10

no switchport port-security (< You probably dont need this line, its just to disable pot security feature, I used it to perform various tests)

shut

no shut

exit

Change the interface name to match your. In above example I had two 3750-e models in stack mode. so its showing G2, you may get G1 if you have single switch.

TIP1 :

Link flap means that the specific port continuously goes up and down. The port is put into the errdisabled state if it flaps more than four-five times in few seconds. The common cause of link flap is a Layer 1 issue such as a bad cable, duplex mismatch.

TIP2:

Firewalls that are equipped with a Hardware Switch (like a Fortigate 80E), the ports member of the hardware switch will be sending BPDUs as if its a switch. This can be unexpected as typical routers/firewalls are typically DTE. But just in case you come across issue with a switchport on a switch that is keep on going into errdisabled state. Check the port if the bdpuguard is enabled and just disable it.

sh run

…

interface GigabitEthernet1/0/1

switchport mode access

switchport nonegotiate

spanning-tree bpduguard enable

(config-if)#spanning-tree bpduguard disable

For more detailed and brief descriptions, please visit

https://www.cisco.com/c/en/us/support/docs/lan-switching/spanning-tree-protocol/69980-errdisable-recovery.html

http://www.firewall.cx/cisco-technical-knowledgebase/cisco-switches/883-cisco-switches-errdisable-autorecovery.html

Talk To Other Members

Talk To Other Members