Антропологи утверждают, что эволюция человека как биологического вида прекратилась давным-давно: от кроманьонцев мы уже мало чем отличаемся. Но сам эволюционный потенциал никуда не делся — он трансформировался в развитие общества, которое всегда (по крайней мере, напротяжении своей письменной истории) складывается как динамическое равновесие составляющих его групп. Может, именно животворная и слепая эволюционная мощь заставляет нас быть такими непримиримыми к тем, чьи взгляды мы не разделяем?

Я не говорю даже о политике или социальных явлениях. Возьмите сисадминов и юзеров… Линуксоидов и адептов *BSD… Да что далеко ходить — даже в такой, казалось бы, беспочвенной для конфликтов области, как текстовые редакторы, пользователи Linux/*NIX разделены, оказывается, на враждебные одна другой группировки — как футбольные фаны, честное слово. Понятно, что процент выраженно фанатичных экстремистов, как и в мире спортивных болельщиков, не слишком велик, но именно они задают основной тон конфликта. Хотя, казалось бы, тут-то о чём спорить? Открывай редактор и пиши.

Вот именно те люди, которым позиция «открывай и пиши» ближе, чаще всего склоняются к использованию редактора vi. Это первый по-настоящему полнофункциональный и полноэкранный текстовый редактор для UNIX, благополучно перекочевавший на Linux и имеющийся в любой инкарнации этой операционной системы. Уметь обращаться с ним необходимо, если, конечно, вы не склонны к использованию антикварных продуктов — таких, как старый добрый ed, разрабатывавшийся ещё во времена телетайпных терминалов, когда ни о каких мониторах у компьютеров и речи не было.

Другое дело — редактор emacs, созданный основателем Фонда свободного ПО (Free software foundation) и основным идеологом лицензии GNU Ричардом Столманом. Emacs — крупная, постоянно совершенствуемая система, которую горячие её сторонники называют даже интегрированной средой, а не просто каким-то там редактором. В её состав входят собственный интерпретатор языка LISP, расширения для компиляции и отладки программ, учебник (не справка по основным командам, а полноценный учебник), море документации. Версия GNU Emacs ориентирована в основном на использование в текстовом режиме, а в графической среде X Window System лучше использовать XEmacs — как правило, обе версии редактора имеются в любой уважающей себя системе.

Что касается личных предпочтений, то для повседневных административных забот мне вполне хватает vi. В идеале, кстати, административные заботы должны занимать время не каждый день, а существенно реже — и в случае домашнего компьютера, и в случае локальной сети: следует стремиться к тому, чтобы максимально автоматизировать рутинную работу. Другое дело, что если бы мне пришлось постоянно жить и работать с текстовой консолью, я бы, наверное, предпочёл всё-таки emacs. Просто полная мощь этого редактора являет себя только тем, кто достаточно широко использует его богатейшие возможности. А для решения локальных административных задач с лихвой хватает vi. Вот потому мы и познакомимся сейчас именно с ним.

Редактор vi тоже прошёл долгий исторический путь: в современных дистрибутивах Linux не часто встретишь его исконную инкарнацию — как правило, при обращении к vi вызов перенаправляется редакторам vim (Vi IMproved) или nvi. Однако все добавления и усовершенствования (сделанные, по большей части, ради удобства работы в графической оболочке) не затрагивают базовых возможностей и способов управления vi.

Набрав vi с именем файла вслед за ним и нажав на Enter, вы очутитесь в окне редактора. Однако немедленно приступить к правке или набору текста не получится: по умолчанию документ (существующий, если вы указали соответствующее имя, или вновь созданный, если файла с таким именем не было) открывается в командном режиме. Помимо командного, vi работает в режиме редактирования, куда мы вскоре перейдём, а также в специальном режиме ex.

В режиме редактирования производится набор и смысловая правка текста. Модификация же текста в целом и операции с его фрагментами (абзацами, строками, словами, манипуляции с поиском и заменой и т. п.) производятся в командном режиме. Переход из исходного, командного, в режим редактирования осуществляется нажатием клавиши i, что можно интерпретировать как insert — «вставка».

Действуя в рамках стандартного vi, в режиме вставки можно вводить текст (разделяя строки нажатиями клавиши Enter), а также править своевременно замеченные опечатки, стирая символы перед курсором с использованием клавиши Backspace. Вообще говоря, современная инкарнация vi, vim, поставляемая с Red Hat Linux, позволяет уже в этом режиме применять курсорные стрелки для перемещений по тексту, однако следует помнить, что реализация vi на другой системе может и не быть настолько удобной. Будьте внимательны, используя стрелки вниз и вверх: каждое нажатие на них сдвигает курсор по вертикали не на соседнюю видимую в окошке редактора строку, а в соответствующую позицию соседней истинной строки (той, что отделена от текущей нажатием на клавишу Enter). С непривычки это может показаться неудобным — но ведь наверняка вы не станете вручную набивать в vi «Илиаду», а для нужд системного администрирования такое поведение оказывается более чем полезным.

Закончив набор текста, возвращайтесь в командный режим при помощи клавиши Escape. В каком именно режиме вы находитесь в каждый конкретный момент, поможет понять нижняя строка на экране: в командном она отображает имя файла, число строк (L) и символов (C) в нём, позицию курсора (строка и колонка истинной строки), а также долю объёма файла от его начала до текущего экрана (в процентах; если файл помещается на экране целиком, на этой позиции в правом нижнем углу размещается слово ALL). В режиме редактирования слева внизу указывается, как именно производится внесение правки в текст: вставкой нового (—INSERT—) или заменой присутствующего (—REPLACE—). В конце концов, если вы что-то забыли и запутались, полезно нажать лишний раз на Escape: в командном режиме это никакого действия не окажет, а из редактирования выведет.

Командный режим уже и в классическом vi предоставляет возможности перемещения по тексту: можно использовать курсорные стрелки или клавиши h, j, k, l (перемещения влево, вниз, вверх, вправо соответственно). Для сдвига курсора на целое слово назад используйте клавишу b, для сдвига вперёд — w. Клавиша 0 (ноль) переместит курсор к началу текущей строки, а $ (то есть одновременное нажатие Shift и 4) — к её концу. Пролистывание целых экранов вперёд осуществляется комбинацией клавиш Ctrl и f (forward), а назад — Ctrl и b (back). Заглавная G (то есть нажатие клавиш Shift и g одновременно) переместит курсор к последней странице документа. Можно комбинировать эту команду с цифрами: нажав последовательно клавиши 1, 0 и G, то есть, отдав команду «10G», вы установите курсор на десятую истинную строку текста. К началу документа, таким образом, можно перейти при помощи команды 1G.

Если требуется отыскать в тексте какой-либо фрагмент, с его поиском поможет команда /, вслед за которой надо набрать искомую комбинацию символов: отобразится она в нижней, служебной строке редактора. После нажатия на Enter курсор установится в позицию, соответствующую первому включению этого фрагмента в текст; чтобы перейти к следующему, введите / (то есть нажмите /, а потом — Enter), а к предыдущему — ? (Shift и / одновременно, а затем уже Enter). Все фрагменты при этом выделятся в тексте цветом: простой инверсией в случае классического vi, или светло-серым на оранжевом фоне для vim и стандартного цветного терминала.

Уже находясь в командном режиме, можно вносить в текст некую глобальную правку, а именно — удалять его фрагменты. Нажмите x, чтобы исчез символ, находящийся прямо в позиции курсора (текст в строке сдвинется влево). Чтобы уничтожить текущую строку, дважды нажмите клавишу d. Команда dG удалит весь текст за курсором до конца файла; команда d$ — весь текст до конца строки. Пользуйтесь этими возможностями крайне аккуратно. Команда p вернёт на место удалённый текст, но только тот, что был уничтожен прямо сейчас — многошагового буфера удаления в vi не существует.

Впрочем, некая страховка от неудачных действий у нас всё же имеется: все операции, проводимые над текстом в vi, воздействуют не на сам файл, а на его рабочую копию (так называемый буфер редактирования). И если не подтвердить специальной командой запись этих изменений, файл останется нетронутым. Для этих и некоторых других операций в vi имеется третий режим работы: ex (и-экс). Для перехода в него нажмите в командном режиме (именно в командном) : (двоеточие), то есть Shift и клавишу ; одновременно.

О переходе в режим ex свидетельствует очистившаяся служебная строка в самом низу экрана, в начале которой появляется двоеточие — приглашение ко вводу ex-команд. Две основные, без которых нам никак не обойтись, это q (выход) и w (запись буфера редактирования, окончательное внесение правки в исходный файл). Напечатав команду в служебной строке, нажмите Enter, и она исполнится. Маленькое замечание: выйти из vi, если в буфер редактирования были внесены изменения, которые потом не подтвердились записью, просто так не получится. Если вы сделали с текстом явно что-то не то, и проще начать заново, чем переправлять собственную правку, используйте команду q! (перейти в режим ex, напечатать в служебной строке q и !, нажать Enter). Если же придирчивый взгляд не выявил в исправленном тексте никаких несообразностей, смело используйте комбинацию wq — запись буфера в файл с последующим выходом из редактора. Кстати, аналогом wq в ex-режиме служит команда ZZ в командном (двойное нажатие на клавишу z при удерживаемом Shift’е).

Конечно, у vi есть масса других полезных возможностей, но на первое время вполне достанет и этих. Помните, в прошлый раз мы сетовали на то, что файл /etc/fstab был создан системой при установке, и неудачное расположение точки монтирования Windows-разделов (в корневом каталоге, а не в /mnt) пришлось изменять вручную? Так вот, настала пора расставить всё по местам.

Войдите в систему суперпользователем: вы окажетесь в /root, суперпользовательской домашней директории (можно убедиться в этом при помощи команды pwd). Прежде чем приступать к работе с каким-либо системным файлом, полезно — не полагаясь только на встроенные в редактор средства защиты от необдуманных изменений — скопировать этот файл в известное место, чтобы точно знать в случае чего, где находится его априори рабочий вариант. Давайте создадим каталог с прозрачным наименованием etc-backups и спасём туда текущую версию /etc/fstab, прибавив к названию файла ещё и дату — чтобы проще было ориентироваться при надобности.

Директории /mnt/c и /mnt/d уже были созданы нами в прошлый раз, то есть правильные точки монтирования уже есть. Какие параметры указывать, чтобы русские наименования файлов/директорий отображались корректно в и в Linux, мы теперь тоже знаем. Остаётся всё это внести в файл. Ну что же, бесстрашно наберём vi /etc/fstab и примемся за дело. Вместо /dos-c и /dos-d во второй колонке (для /dev/hde1 и /dev/hde5 соответственно) укажем /mnt/c и /mnt/d; вместо defaults в четвёртой пропишем параметры iocharset и codepage… А также по три дополнительных: uid, gid и umask.

Ну, с umask всё ясно: маска 007 означает, что монтироваться эти разделы будут с полными правами для владельца и группы, а все остальные — то есть все, кто не входят в указанную группу — доступа к ним иметь не будут даже на чтение. С точки зрения безопасности — полезно. В системе заведётся (совсем скоро!) особый пользователь, от имени которого и будут монтироваться разделы Windows. И если, паче чаяния, каким-нибудь невероятным образом на одном из них окажется написанный для Linux вредоносный код (вирусы и под Linux бывают, а вы как думали?), то скорее всего, он не сможет нанести системе вообще никакого вреда. Если грамотно ограничить права Windows-пользователя, конечно. В таком случае, очевидно, uid и gid задают идентификаторы этого самого пользователя и его группы. Но почему именно такие и откуда они взялись?

Вообще говоря, хорошо, что внесённые в /etc/fstab изменения автоматически не вступают в силу. А то могло бы оказаться, что у вас в системе уже есть пользователь и группа с идентификаторами 502… Давайте это проверим, и если нет, то заведём их. Выходите из редактора с сохранением (ZZ в командном или wq в ex-режиме) и посмотрите на самый хвостик своего файла /etc/passwd. Какой идентификатор присвоен последнему зарегистрированному в системе пользователю?

В моём случае это — 501 для пользователя dummy; значит, 502-й пока свободен. По умолчанию, первой учётной записи пользователя (не root’а!) присваивается номер 500, второй — 501 и так далее. С этим номером связывается имя пользователя, отображаемое, скажем, командой ls с параметром -l, однако реально принадлежность файла пользователю и группе характеризует именно номер.

Именные идентификаторы групп пользователей система берёт из файла /etc/group. Подробную информацию о том, как оба этих файла устроены, можно почерпнуть из соответствующих руководств (команды man 5 passwd и man 5 group). Более того, в системе имеются стандартные средства для создания новых учётных записей пользователей и групп — утилиты useradd и groupadd (см. их страницы руководств). Однако перед нами не стоит сейчас задача завести полноценного пользователя: напротив, нужно создать учётную запись с весьма ограниченными правами. А для этого вполне достаточно будет подредактировать системные файлы вручную. Заодно и в применении vi попрактикуемся.

Прежде всего, создайте, как и для /etc/fstab, резервные копии /etc/passwd и /etc/qroup. Открываем в vi /etc/passwd, переходим к концу файла (G — помните?) — и видим, что курсор установился в первую позицию последней строки. Если нажать сейчас клавишу i, именно с этой позиции и начнётся правка. Но нам ни к чему корёжить существующую строчку, надо начать новую. Перейти в режим вставки начиная со строки ПОД текущей позволит нам команда o. Нажмём эту клавишу и приступим.

Так; первым в строке, соответствующей каждой учётной записи, стоит имя пользователя. Те, что составляют большую часть файла — с идентификаторами меньше сотни — это служебные эккаунты (или аккаунты? О, великий и могучий…); с пятисот начинается именование пользователей настоящих. Хорошо; раз опция загрузки Windows-системы обозначается загрузчиком GRUB как DOS, пусть и владеющий подмонтированными разделами Windows пользователь называется doser. Запишем его имя с новой строки.

Поставим вслед за тем двоеточие: это разделитель полей в файле /etc/passwd. В следующем поле у каждой из записей наличествует крестик (буква х) — как обозначение того факта, что в файле /etc/shadow хранится настоящий пароль данного пользователя, доступ к просмотру которого имеет только root, тогда как /etc/passwd открыт для чтения всем и каждому (команда ls, например, устанавливает соответствие между именем учётной записи и идентификационным номером именно в соответствии с ним). Поставим в этом поле иксик и мы; двинемся затем дальше. Два последующих поля (не забывайте разделять их двоеточиями!) — идентификаторы пользователя и группы; поставим те же, что уже применили в /etc/fstab для Windows-разделов, — 502. Затем идёт поле описания: как правило, в нём размещается полное имя пользователя или некое пояснение для служебного эккаунта. Содержание — произвольное (осторожнее с двоеточиями!). Следующее поле — домашний каталог для данной учётной записи. Данной записи домашний каталог не потребуется: под именем doser никто не будет входить в систему. Поэтому укажем в качестве каталога традиционную «чёрную дыру», устройство /dev/null, официально называемую в руководстве «мусорной корзиной для данных»: документ, записываемый в этот файл, исчезает. И наконец, последний штрих: командный интерпретатор пользователя. Та среда, в которой выполняются все прочие команды. По умолчанию в Red Hat Linux это /bin/bash, но мы даже консоли пользователю doser не доверим, и потому укажем вместо интерпретатора очередную затычку — программу /sbin/nologin, которая вежливо сообщает пытающемуся войти в систему пользователю с соответствующим именем, что логин невозможен. Впрочем, степень вежливости тут настраиваемая; за подробностями обращайтесь к man nologin.

Всё! Переходим в ex-режим (Escape, чтобы вернуться в командный, и затем двоеточие); ещё раз убеждаемся, что все поля заполнены верно, и набрав комбинацию wq, нажимаем Enter — выходим из редактора, сохранив файл.

Теперь — самое время внести правку в /etc/shadow, чтобы уж точно убедиться, что ни под каким паролем входа doser’у в систему не будет. Снова перемещаемся в конец файла, входим в режим редактирования… Посмотрите: у учётной записи, предназначенной для пользовательского входа в систему, здесь находится зашифрованный пароль. У всех остальных в соответствующем поле — по два восклицательных знака. Так сделаем и для doser’a. Пусть вас не смущает множество очевидно пустых полей: там хранится информация о сроках истечения действия паролей, и в системах с большим количеством пользователей поля эти работают вовсю. Мы сейчас можем даже не разбираться, каков смысл каждого из них, а просто скопировать их у любого другого (кроме «полноценного»!) пользователя. Страница руководства man 5 shadow поможет заинтересовавшимся вникнуть в вопрос глубже; скажу только, что формат дат в этом файле очень интересен и крайне показателен для Linux/*NIX. Эти целые числа обозначают дни, прошедшие до указанной даты с 1 января 1970 года. Кстати, файл /etc/passwd мало того что скрыт от непривилегированных взоров, — он ещё и для root’а снабжён опцией «только для чтения». Когда вы решитесь сохранять изменения в нём, система напомнит вам об этом и попросит подтвердить запись, напечатав в ex-режиме не w, а w!.

А теперь давайте и с группой разберёмся, наконец. Уже привычным нам способом создаём резервную копию /etc/group, открываем его в vi и в конце, с новой строки, записываем имя вновь создаваемой группы — dosers. Логично, верно? Ставим двоеточие-разделитель, иксик на месте пароля (да, и использование группы, а не только учётной записи, можно защищать паролем, — но нам на уровне домашнего ПК это ни к чему), снова двоеточие, номер группы (тот же, что фигурировал в gid, указанном нами в обновлённом /etc/fstab) и затем — список её членов через запятую. Всё достаточно логично.

Вот, собственно, и всё с корректным монтированием Windows-разделов. Остаётся пара финальных штрихов.

Отмонтируем от нынешних точек диски C и D, после чего уничтожим за ненадобностью сами точки — директории /dos-c и /dos-d в корневом каталоге. Для этой цели существует команда rmdir, удаляющая ТОЛЬКО пустые каталоги. Пользоваться ей спокойнее, чем стандартной rm, оперирующей и каталогами, и файлами: всегда точно знаешь, что если она сработала, в директории точно ничего важного забыто не было.

А затем исполним команду mount -a, которая монтирует файловые системы в соответствии с указаниями /etc/fstab/. И удостоверимся, что всё с нашими системами в порядке. Именно так они и будут монтироваться теперь сами после очередной загрузки.

И теперь с ними действительно всё в порядке: являясь участником группы dosers, пользователь dummy, от имени которого мы занимаемся тут изучением возможностей системы, в состоянии не только свободно читать файлы с Windows-разделов, но и создавать их там.

Ну что же, вот и сделан первый шаг в сторону обеспечения внутренней системной безопасности. Достаточно разумный комплекс мер по ней рассмотрим с вами в следующий раз, а там уже примемся за Интернет и графическую оболочку системы. Командная строка хороша, но жизнь всё-таки слишком коротка, чтобы провести её всю в командной строке…

Содержание

Практически все настройки практически всех приложений в Ubuntu, включая системные компоненты, хранятся в виде обычных текстовых файлов различного формата, называемых конфигурационными файлами или просто «конфигами». Это очень удобно, поскольку позволяет просто читать и менять их не только из конкретного приложения. Нормальные программы обычно содержат встроенный редактор параметров, основные настройки системы так же можно легко изменить с помощью графических утилит, доступных из меню «Система». Однако некоторые операции требуют редактирования системных файлов конфигурации, к которым нет доступа из графического окружения.

Редактирование конфигурационных файлов

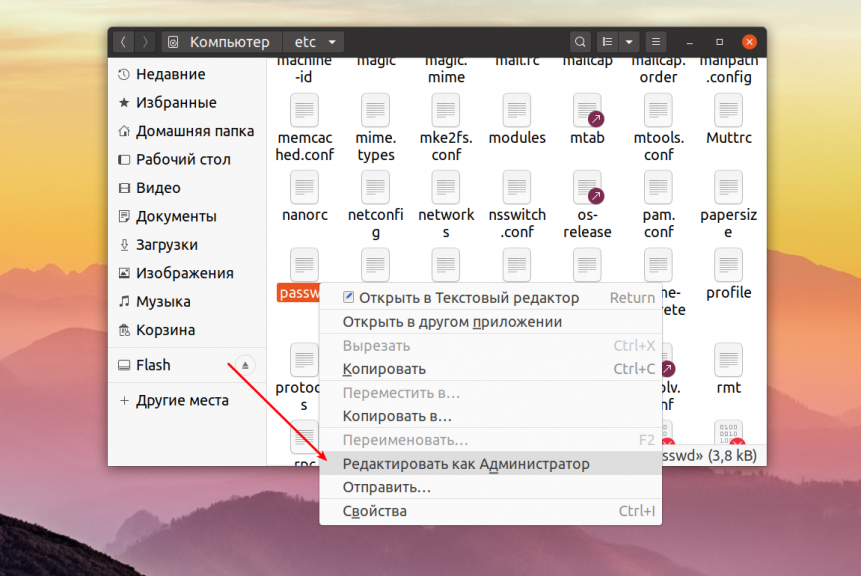

Большинство конфигурационных файлов, которые приходится редактировать вручную, к тому же доступны для изменения только пользователю с привилегиями root. Если вам неоходимо отредактировать подобный файл, то вы можете поступить несколькими способами:

-

Самый простой путь: вызвать диалог запуска программ (по умолчанию — Alt+F2) и запустить обычный текстовый редактор с правами суперпользователя командой:

gksu gedit /путь/до/файла

Пользователи Kubuntu должны подставить вместо

geditтекстовый редактор KDEkate. У вас попросят ввести ваш пароль и, если вы являетесь администратором компьютера, откроется для редактирования нужный файл.

-

То же самое можно сделать из терминала, запустив редактор командой

sudo gedit /путь/до/файла

В этом случае вместо графического окна с запросом пароля у вас появится запрос непосредственно в терминале.

При введении пароля в терминале на экране ничего не отображается, ни звёздочек, ни чёрточек, ни каких-либо других символов, это нормально и так и должно быть, просто вводите пароль и нажимайте Enter

-

Ну и наконец можно отредактировать текстовый файл непосредственно из терминала, не открывая графических приложений вообще. Существует масса текстовых редакторов для терминала, самыми популярными в среде линуксойдов являются

viиemacs, однако ни первым, ни вторым новичку пользовать в принципе нереально, поэтому лучше всего использовать простой в освоении редакторnano, доступный по умолчанию в любой версии Ubuntu. Для открытия текстового файла с правами суперпользователя вnanoпросто наберите в терминалеsudo nano /путь/до/файла

Если для доступа к конфигурационному файлу требуются права администратора, то, скорее всего, в нём содержаться какие-то важные системные настройки. Будьте предельно внимательны при редактировании таких файлов, ошибка может привести к неработоспособности всей системы. Если всё же случилось так, что вы записали в конфиг что-то не то, то не отчаивайтесь: всегда можно загрузиться с LiveCD и исправить любой файл.

Для редактирование некоторых конфигурационных файлов права администратора не требуются и поэтому являются излишними, в этом случае достаточно просто убрать sudo или gksu из начала команды и всё делать так же, как уже описано.

Критические системные файлы

Существует несколько критических конфигурационных файлов, от содержимого которых зависит в системе очень многое, классическим примером является файл /etc/sudoers. Для редактирования конкретно этого файла существует специально адаптированная версия редактора vi, которую можно вызвать командой

sudo visudo

Будьте предельно внимательны при изменении подобных файлов, неправильная информация в /etc/sudoers может крайне просто привести к невозможности выполнить что-либо в системе.

Всем привет. Это перевод статьи из книги RedHat RHCSA RHCE 7 RedHat Enterprise Linux 7 EX200 and EX300.

От себя: Надеюсь статья будет полезна не только начинающим, но и поможет более опытным администраторам упорядочить свои знания.

Итак, поехали.

Чтобы получить доступ к файлам в Linux, используются разрешения. Эти разрешения назначаются трем объектам: файлу, группе и другому объекту (то есть всем остальным). В этой статье вы узнаете, как применять разрешения.

Статья начинается с обзора основных понятий, после чего обсуждаются специальные разрешения (Special permissions) и списки контроля доступа (ACL). В конце этой статьи рассматривается настройка прав доступа по умолчанию через umask, а также управление расширенными атрибутами пользователя.

Управление владением файлами

Прежде чем обсуждать разрешения, вы должны знать о роли владельца файла и каталога. Владение файлами и каталогами жизненно важно для работы с разрешениями. В этом разделе вы сначала узнаете, как вы можете увидеть владельца. Затем вы узнаете, как изменить владельца группы и пользователя для файлов и каталогов.

Отображение владельца файла или каталога

В Linux у каждого файла и каждого каталога есть два владельца: пользователь и группа.

Эти владельцы устанавливаются при создании файла или каталога. Пользователь, который создаёт файл становится владельцем этого файла, а первичная группа, в которую входит этот же пользователь, так же становится владельцем этого файла. Чтобы определить, есть ли у вас как у пользователя права доступа к файлу или каталогу, оболочка проверяет владение ими.

Это происходит в следующем порядке:

- Оболочка проверяет, являетесь ли вы владельцем файла, к которому вы хотите получить доступ. Если вы являетесь этим владельцем, вы получаете разрешения и оболочка прекращает проверку.

- Если вы не являетесь владельцем файла, оболочка проверит, являетесь ли вы участником группы, у которой есть разрешения на этот файл. Если вы являетесь участником этой группы, вы получаете доступ к файлу с разрешениями, которые для группы установлены, и оболочка прекратит проверку.

- Если вы не являетесь ни пользователем, ни владельцем группы, вы получаете права других пользователей (Other).

Чтобы увидеть текущие назначения владельца, вы можете использовать команду ls -l. Эта команда показывает пользователя и группу-владельца. Ниже вы можете увидеть настройки владельца для каталогов в каталоге /home.

[root@server1 home]# ls -l

total 8

drwx------. 3 bob bob 74 Feb 6 10:13 bob

drwx------. 3 caroline caroline 74 Feb 6 10:13 caroline

drwx------. 3 fozia fozia 74 Feb 6 10:13 fozia

drwx------. 3 lara lara 74 Feb 6 10:13 lara

drwx------. 5 lisa lisa 4096 Feb 6 10:12 lisa

drwx------. 14 user user 4096 Feb 5 10:35 user

С помощью команды ls вы можете отобразить владельца файлов в данном каталоге. Иногда может оказаться полезным получить список всех файлов в системе, в которых в качестве владельца указан данный пользователь или группа. Для этого вы можете использовать find. Аргумент find -user может быть использован для этой цели. Например, следующая команда показывает все файлы, у которых в качестве владельца указан пользователь linda:

find / -user lindaВы также можете использовать find для поиска файлов, у которых определенная группа является их владельцем.

Например, следующая команда ищет все файлы, принадлежащие группе users:

find / -group usersИзменение владельца

Чтобы применить соответствующие разрешения, первое, что нужно учитывать, это владение. Для этого есть команда chown. Синтаксис этой команды несложен для понимания:

chown кто чтоНапример, следующая команда меняет владельца каталога /home/account на пользователя linda:

chown linda /home/accountКоманда chown имеет несколько опций, одна из которых особенно полезна: -R. Вы можете догадаться, что она делает, потому что эта опция доступна и для многих других команд. Это позволяет вам рекурсивно устанавливать владельца, что позволяет вам установить владельца текущего каталога и всего, что находится ниже. Следующая команда меняет владельца для каталога /home и всего, что находится под ним, на пользователя lisa:

Сейчас владельцы выглядят так:

[root@localhost ~]# ls -l /home

total 0

drwx------. 2 account account 62 Sep 25 21:41 account

drwx------. 2 lisa lisa 62 Sep 25 21:42 lisa

Выполним:

[root@localhost ~]# chown -R lisa /home/account

[root@localhost ~]#

Теперь пользователь lisa стал владельцем каталога account:

[root@localhost ~]# ls -l /home

total 0

drwx------. 2 lisa account 62 Sep 25 21:41 account

drwx------. 2 lisa lisa 62 Sep 25 21:42 lisa

Изменение владельца группы

Есть два способа изменить владение группой. Вы можете сделать это, используя chown, но есть специальная команда с именем chgrp, которая выполняет эту работу. Если вы хотите использовать команду chown, используйте . или : перед названием группы.

Следующая команда изменяет какого-либо владельца группы /home/account на группу account:

chown .account /home/account

Вы можете использовать chown для изменения владельца пользователя и/или группы несколькими способами. Вот несколько примеров:

- chown lisa myfile1 устанавливает пользователя lisa владельцем файла myfile1.

- chown lisa.sales myfile устанавливает пользователя lisa владельцем файла myfile, а так же устанавливает группу sales владельцем этого же файла.

- chown lisa:sales myfile то же самое, что и предыдущая команда.

- chown .sales myfile устанавливает группу sales владельцем файла myfile без изменения владельца пользователя.

- chown :sales myfile то же самое, что и предыдущая команда.

Вы можете использовать команду chgrp, чтобы изменить владельца группы. Рассмотрим следующий пример, где вы можете с помощью chgrp установить владельцем каталога account группу sales:

chgrp .sales /home/accountКак и в случае с chown, вы можете использовать опцию -R с chgrp, а также рекурсивно менять владельца группы.

Понимание владельца по умолчанию

Вы могли заметить, что когда пользователь создает файл, применяется владение по умолчанию.

Пользователь, который создает файл, автоматически становится владельцем этого файла, а основная группа этого пользователя автоматически становится владельцем этого файла. Обычно это группа, которая указана в файле /etc/passwd в качестве основной группы пользователя. Однако если пользователь является членом нескольких групп, он может изменить эффективную основную группу.

Чтобы показать текущую эффективную первичную группу, пользователь может использовать команду groups:

[root@server1 ~]# groups lisa

lisa : lisa account sales

Если текущий пользователь linda хочет изменить эффективную первичную группу, он будет использовать команду newgrp, за которой следует имя группы, которую он хочет установить в качестве новой эффективной первичной группы. После использования команды newgrp первичная группа будет активна, пока пользователь не введет команду exit или не выйдет из системы.

Ниже показано, как пользователь lisa использует эту команду, что бы первичной группой стала группа sales:

lisa@server1 ~]$ groups

lisa account sales

[lisa@server1 ~]$ newgrp sales

[lisa@server1 ~]$ groups

sales lisa account

[lisa@server1 ~]$ touch file1

[lisa@server1 ~]$ ls -l

total 0

-rw-r--r--. 1 lisa sales 0 Feb 6 10:06 file1

После изменения действующей основной группы все новые файлы, созданные пользователем, получат эту группу в качестве группы-владельца.Чтобы вернуться к исходной настройке первичной группы, используйте exit.

Чтобы иметь возможность использовать команду newgrp, пользователь должен быть членом той группы, которую он хочет использовать в качестве первичной. Кроме этого, групповой пароль может быть использован для группы с помощью команды gpasswd. Если пользователь использует команду newgrp, но не является членом целевой группы, оболочка запрашивает пароль группы. После того, как вы введете правильный групповой пароль, будет установлена новая эффективная первичная группа.

Управление основными правами

Система разрешений Linux была изобретена в 1970-х годах. Поскольку вычислительные потребности были ограничены в те годы, базовая система разрешений была довольно ограничена. Эта система разрешений использует три разрешения, которые можно применять к файлам и каталогам. В этом разделе вы узнаете, как использовать и изменять эти разрешения.

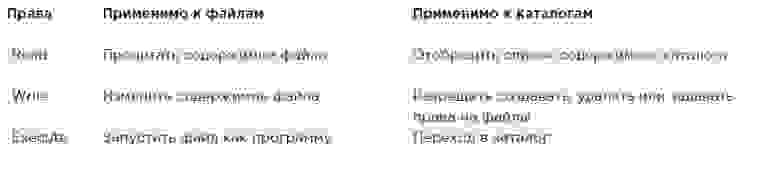

Понимание прав на чтение, запись и выполнение

Три основных разрешения позволяют вам читать, записывать и выполнять файлы. Эффект этих разрешений отличается при применении к файлам или каталогам. Применительно к файлу разрешение на чтение дает вам право открыть файл для чтения. Следовательно, вы можете прочитать его содержимое, но это означает, что ваш компьютер может открыть файл, чтобы что-то с ним сделать.

Программный файл, которому требуется доступ к библиотеке, должен, например, иметь доступ для чтения к этой библиотеке. Из этого следует, что разрешение на чтение — это самое основное разрешение, которое вам нужно для работы с файлами.

Применительно к каталогу чтение позволяет отображать содержимое этого каталога. Вы должны знать, что это разрешение не позволяет вам читать файлы в каталоге. Система разрешений Linux не знает наследования, и единственный способ прочитать файл — использовать разрешения на чтение для этого файла.

Как вы, вероятно, можете догадаться, разрешение на запись, если оно применяется к файлу, позволяет записывать в файл. Иначе говоря, позволяет изменять содержимое существующих файлов. Однако он не позволяет создавать или удалять новые файлы или изменять права доступа к файлу. Для этого вам нужно дать разрешение на запись каталогу, где вы хотите создать файл. В каталогах это разрешение также позволяет создавать и удалять новые подкаталоги.

Разрешение на выполнение — это то, что вам нужно для выполнения файла. Оно никогда не будет установлено по умолчанию, что делает Linux практически полностью невосприимчивым к вирусам. Только кто-то с правами записи на каталог может применять разрешение на выполнение.

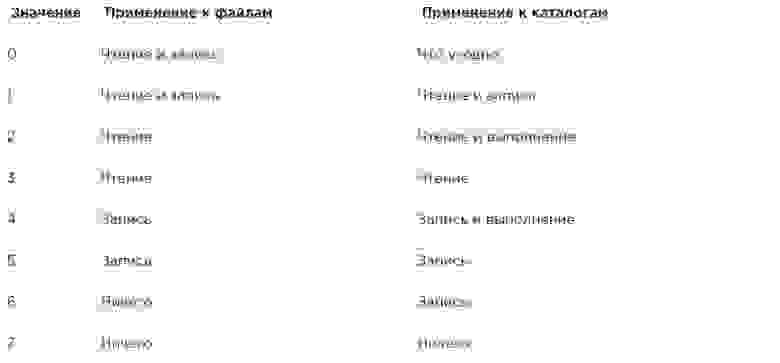

Ниже обобщается использование основных разрешений:

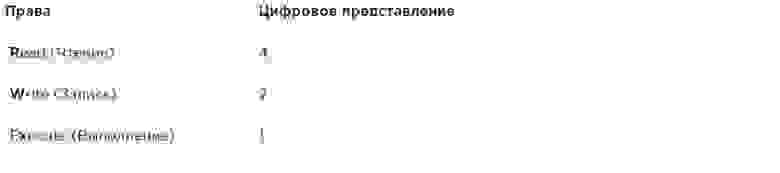

Использование chmod

Для управления правами используется команда chmod. При использовании chmod вы можете устанавливать разрешения для пользователя (user), группы (group) и других (other). Вы можете использовать эту команду в двух режимах: относительный режим и абсолютный режим. В абсолютном режиме три цифры используются для установки основных разрешений.

При настройке разрешений рассчитайте необходимое вам значение. Если вы хотите установить чтение, запись и выполнение для пользователя, чтение и выполнение для группы, а также чтение и выполнение для других в файле /somefile, то вы используете следующую команду chmod:

chmod 755 /somefileКогда вы используете chmod таким способом, все текущие разрешения заменяются установленными вами разрешениями.

Если вы хотите изменить разрешения относительно текущих разрешений, вы можете использовать chmod в относительном режиме. При использовании chmod в относительном режиме вы работаете с тремя индикаторами, чтобы указать, что вы хотите сделать:

- Сначала вы указываете, для кого вы хотите изменить разрешения. Для этого вы можете выбрать между пользователем (u), группой (g) и другими (o).

- Затем вы используете оператор для добавления или удаления разрешений из текущего режима или устанавливаете их абсолютно.

- В конце вы используете r, w и x, чтобы указать, какие разрешения вы хотите установить.

При изменении разрешений в относительном режиме вы можете пропустить часть «кому», чтобы добавить или удалить разрешение для всех объектов. Например, эта команда добавляет разрешение на выполнение для всех пользователей:

chmod +x somefileПри работе в относительном режиме вы также можете использовать более сложные команды. Например, эта команда добавляет разрешение на запись в группу и удаляет чтение для других:

chmod g+w,o-r somefileПри использовании chmod -R o+rx /data вы устанавливаете разрешение на выполнение для всех каталогов, а также для файлов в каталоге /data. Чтобы установить разрешение на выполнение только для каталогов, а не для файлов, используйте chmod -R o+ rX /data.

Верхний регистр X гарантирует, что файлы не получат разрешение на выполнение, если файл уже не установил разрешение на выполнение для некоторых объектов. Это делает X более разумным способом работы с разрешениями на выполнение; это позволит избежать установки этого разрешения на файлы, где оно не требуется.

Расширенные права

Помимо основных разрешений, о которых вы только что прочитали, в Linux также есть набор расширенных разрешений. Это не те разрешения, которые вы устанавливаете по умолчанию, но иногда они предоставляют полезное дополнение. В этом разделе вы узнаете, что они из себя представляют и как их настроить.

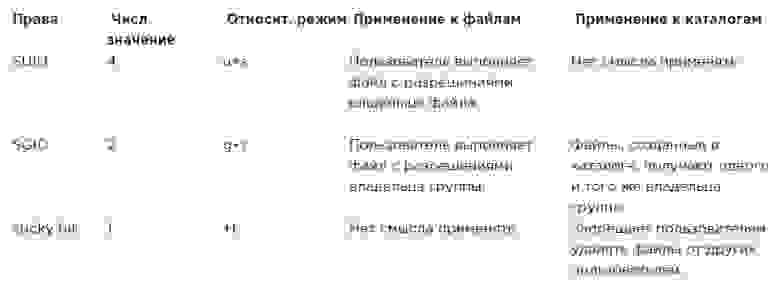

Понимание расширенных прав SUID, GUID и sticky bit

Есть три продвинутых разрешения. Первое из них — это разрешение на установку идентификатора пользователя (SUID). В некоторых особых случаях вы можете применить это разрешение к исполняемым файлам. По умолчанию пользователь, запускающий исполняемый файл, запускает этот файл со своими собственными разрешениями.

Для обычных пользователей это обычно означает, что использование программы ограничено. Однако в некоторых случаях пользователю требуются специальные разрешения, только для выполнения определенной задачи.

Рассмотрим, например, ситуацию, когда пользователю необходимо сменить пароль. Для этого пользователь должен записать свой новый пароль в файл /etc/shadow. Однако этот файл недоступен для записи пользователям, не имеющим прав доступа root:

root@hnl ~]# ls -l /etc/shadow

----------. 1 root root 1184 Apr 30 16:54 /etc/shadow

Разрешение SUID предлагает решение этой проблемы. В утилите /usr/bin/passwd это разрешение применяется по умолчанию. Это означает, что при смене пароля пользователь временно получает права root, что позволяет ему записывать в файл /etc/shadow. Вы можете видеть разрешение SUID с ls -l как s в позиции, где обычно вы ожидаете увидеть x для пользовательских разрешений:

[root@hnl ~]# ls -l /usr/bin/passwd

-rwsr-xr-x. 1 root root 32680 Jan 28 2010 /usr/bin/passwd

Разрешение SUID может выглядеть полезным (и в некоторых случаях так оно и есть), но в то же время оно потенциально опасно. При неправильном применении вы можете случайно раздать права доступа root. Поэтому я рекомендую использовать его только с максимальной осторожностью.

Большинству администраторов никогда не придется его использовать; вы увидите его только в некоторых файлах, где операционная система должна установить его по умолчанию.

Второе специальное разрешение — это идентификатор группы (SGID). Это разрешение имеет два эффекта. При применении к исполняемому файлу, он дает пользователю, который исполняет файл, разрешения владельца группы этого файла. Таким образом, SGID может выполнить более или менее то же самое, что SUID. Однако для этой цели SGID практически не используется.

Как и в случае с разрешением SUID, SGID применяется к некоторым системным файлам в качестве настройки по умолчанию.

Когда применяется к каталогу, SGID может быть полезен, потому что вы можете использовать его для установки владельца группы по умолчанию для файлов и подкаталогов, созданных в этом каталоге. По умолчанию, когда пользователь создает файл, его эффективная первичная группа устанавливается как владелец группы для этого файла.

Это не всегда очень полезно, особенно потому, что у пользователей Red Hat/CentOS в качестве основной группы задана группа с тем же именем, что и у пользователя, и из которых пользователь является единственным участником. Таким образом, по умолчанию файлы, которые создает пользователь, будут групповыми для общего доступа.

Представьте себе ситуацию, когда пользователи linda и lori работают в бухгалтерии и являются членами группы account. По умолчанию эти пользователи являются членами частной группы, единственным членом которой они являются. Однако оба пользователя являются членами группы account, но также и в качестве параметра вторичной группы.

Ситуация по умолчанию состоит в том, что когда любой из этих пользователей создает файл, основная группа становится владельцем. Поэтому по умолчанию linda не может получить доступ к файлам, созданным lori, и наоборот. Однако, если вы создаете общий каталог группы (скажем, /groups/account) и убедитесь, что разрешение SGID применено к этому каталогу и что учет группы установлен как владелец группы для этого каталога, все файлы, созданные в этом каталоге и во всех его подкаталогах, также получают account группы как владельца группы по умолчанию.

По этой причине разрешение SGID является очень полезным разрешением для установки в каталогах общих групп.

Разрешение SGID показывается в выводе ls -ld как s в позиции, где вы обычно находите разрешение на выполнение группы:

[root@hnl data]# ls -ld account

drwxr-sr-x. 2 root account 4096 Apr 30 21:28 account

Третий из специальных разрешений — sticky bit. Это разрешение полезно для защиты файлов от случайного удаления в среде, где несколько пользователей имеют права на запись в один и тот же каталог. Если применяется закрепленный sticky bit, пользователь может удалить файл, только если он является пользователем-владельцем файла или каталога, в котором содержится файл. По этой причине он применяется в качестве разрешения по умолчанию для каталога /tmp и может быть полезен также для каталогов общих групп.

Без sticky bit, если пользователь может создавать файлы в каталоге, он также может удалять файлы из этого каталога. В общедоступной групповой среде это может раздражать. Представьте себе пользователей linda и lori, которые оба имеют права на запись в каталог /data/account и получают эти разрешения благодаря участию в группе account. Поэтому linda может удалять файлы, созданные lori, и наоборот.

Когда вы применяете sticky bit, пользователь может удалять файлы, только если выполняется одно из следующих условий:

- Пользователь является владельцем файла;

- Пользователь является владельцем каталога, в котором находится файл.

При использовании ls -ld, вы можете видеть sticky bit как t в позиции, где вы обычно видите разрешение на выполнение для других:

[root@hnl data]# ls -ld account/

drwxr-sr-t. 2 root account 4096 Apr 30 21:28 account/

Применение расширенных прав

Чтобы применить SUID, SGID и sticky bit, вы также можете использовать chmod. SUID имеет числовое значение 4, SGID имеет числовое значение 2, а sticky bit имеет числовое значение 1.

Если вы хотите применить эти разрешения, вам нужно добавить четырехзначный аргумент в chmod, первая цифра которого относится к специальным разрешениям. Следующая строка, например, добавит разрешение SGID на каталог и установит rwx для пользователя и rx для группы и других:

chmod 2755 /somedirЭто довольно непрактично, если вам нужно посмотреть текущие права доступа, которые установлены, прежде чем работать с chmod в абсолютном режиме. (Вы рискуете перезаписать разрешения, если вы этого не сделаете.) Поэтому я рекомендую работать в относительном режиме, если вам нужно применить какое-либо из специальных разрешений:

- Для SUID используйте chmod u+s.

- Для SGID используйте chmod g+s.

- Для sticky bit используйте chmod +t, а затем имя файла или каталога, для которого вы хотите установить разрешения.

В таблице обобщено все, что важно знать об управлении специальными разрешениями.

Пример работы со специальными правами

В этом примере вы используете специальные разрешения, чтобы членам группы было проще обмениваться файлами в каталоге общей группы. Вы назначаете ID-бит установленного идентификатора группы, а также sticky bit, и видите, что после их установки добавляются функции, облегчающие совместную работу членов группы.

- Откройте терминал, в котором вы являетесь пользователем linda. Создать пользователя можно командой useradd linda, добавить пароль passwd linda.

- Создайте в корне каталог /data и подкаталог /data/sales командой mkdir -p /data/sales. Выполните cd /data/sales, чтобы перейти в каталог sales. Выполните touch linda1 и touch linda2, чтобы создать два пустых файла, владельцем которых является linda.

- Выполните su — lisa для переключения текущего пользователя на пользователя lisa, который также является членом группы sales.

- Выполните cd /data/sales и из этого каталога выполните ls -l. Вы увидите два файла, которые были созданы пользователем linda и принадлежат группе linda. Выполните rm -f linda*. Это удалит оба файла.

- Выполните touch lisa1 и touch lisa2, чтобы создать два файла, которые принадлежат пользователю lisa.

- Выполните su — для повышения ваших привилегий до уровня root.

- Выполните chmod g+s,o+t /data/sales, чтобы установить бит идентификатора группы (GUID), а также sticky bit в каталоге общей группы.

- Выполните su — linda. Затем выполните touch linda3 и touch linda4. Теперь вы должны увидеть, что два созданных вами файла принадлежат группе sales, которая является владельцем группы каталога /data/sales.

- Выполните rm -rf lisa*. Sticky bit предотвращает удаление этих файлов от имени пользователя linda, поскольку вы не являетесь владельцем этих файлов. Обратите внимание, что если пользователь linda является владельцем каталога /data/sales, он в любом случае может удалить эти файлы!

Управление ACL (setfacl, getfacl) в Linux

Даже если расширенные права, которые обсуждались выше, добавляют полезную функциональность к тому, как Linux работает с разрешениями, это не позволяет вам предоставлять разрешения более чем одному пользователю или одной группе в одном файле.

Списки контроля доступа предлагают эту функцию. Кроме того, они позволяют администраторам устанавливать разрешения по умолчанию сложным способом, при котором установленные разрешения могут различаться в разных каталогах.

Понимание ACL

Хотя подсистема ACL добавляет отличные функциональные возможности вашему серверу, у нее есть один недостаток: не все утилиты поддерживают ее. Следовательно, вы можете потерять настройки ACL при копировании или перемещении файлов, а программное обеспечение для резервного копирования может не выполнить резервное копирование настроек ACL.

Утилита tar не поддерживает ACL. Чтобы убедиться, что настройки ACL не будут потеряны при создании резервной копии, используйте star вместо tar. star работает с теми же параметрами, что и tar; он просто добавляет поддержку настроек ACL.

Вы также можете создать резервную копию ACL с помощью getfacl, которую можно восстановить с помощью команды setfacl. Чтобы создать резервную копию, используйте getfacl -R /directory > file.acls. Чтобы восстановить настройки из файла резервной копии, используйте setfacl —restore=file.acl.

Отсутствие поддержки некоторыми инструментами не должно быть проблемой. Списки ACL часто применяются к каталогам как структурная мера, а не к отдельным файлам.

Поэтому их будет не много, а всего лишь несколько, примененных в умных местах файловой системы. Следовательно, восстановить исходные списки ACL, с которыми вы работали, относительно легко, даже если ваше ПО для резервного копирования их не поддерживает.

Подготовка файловой системы для ACL

Перед началом работы с ACL может потребоваться подготовить файловую систему для поддержки ACL. Поскольку метаданные файловой системы необходимо расширять, не всегда есть поддержка по умолчанию для ACL в файловой системе. Если при настройке списков ACL для файловой системы вы получаете сообщение «operation not supported», возможно, в вашей файловой системе отсутствует поддержка ACL.

Чтобы это исправить, вам нужно добавить опцию acl mount в файле /etc/fstab, чтобы файловая система была смонтирована с поддержкой ACL по умолчанию.

Изменение и просмотр настроек ACL с помощью setfacl и getfacl

Чтобы установить ACL, вам нужна команда setfacl. Чтобы увидеть текущие настройки ACL, вам нужен getfacl. Команда ls -l не показывает никаких существующих ACL; он просто показывает + после списка разрешений, который указывает, что списки ACL применяются и к файлу.

Перед настройкой списков ACL всегда полезно показать текущие настройки ACL с помощью getfacl. Ниже на примере вы можете увидеть текущие права доступа, как показано с помощью ls -ld, а также как показано с getfacl. Если вы посмотрите достаточно внимательно, вы увидите, что показанная информация точно такая же.

[root@server1 /]# ls -ld /dir

drwxr-xr-x. 2 root root 6 Feb 6 11:28 /dir

[root@server1 /]# getfacl /dir

getfacl: Removing leading '/' from absolute path names

# file: dir

# owner: root

# group: root

user::rwx

group::r-x

other::r-x

В результате выполнения команды getfacl ниже видно, что разрешения показаны для трех разных объектов: пользователя, группы и других. Теперь давайте добавим ACL, чтобы дать права на чтение и выполнение и группе sales. Команда для этого setfacl -m g:sales:rx /dir. В этой команде -m указывает, что текущие настройки ACL необходимо изменить. После этого g:sales:rx сообщает команде установить ACL для чтения и выполнения (rx) для группы (g) sales. Ниже вы можете увидеть, как выглядит команда, а также вывод команды getfacl после изменения текущих настроек ACL.

[root@server1 /]# setfacl -m g:sales:rx /dir

[root@server1 /]# getfacl /dir

getfacl: Removing leading '/' from absolute path names

# file: dir

# owner: root

# group: root

user::rwx

group::r-x

group:sales:r-x

mask::r-x

other::r-x

Теперь, когда вы понимаете, как установить групповой ACL, легко понять ACL для пользователей и других пользователей. Например, команда setfacl -m u:linda:rwx /data дает разрешения пользователю linda в каталоге /data, не делая его владельцем и не изменяя назначение текущего владельца.

Команда setfacl имеет много возможностей и опций. Один вариант особенно важен, параметр -R. Если используется, опция делает настройку ACL для всех файлов и подкаталогов, которые в настоящее время существуют в каталоге, где вы устанавливаете ACL. Рекомендуется всегда использовать эту опцию при изменении списков ACL для существующих каталогов.

Работа с ACL по умолчанию

Одним из преимуществ использования списков ACL является то, что вы можете давать разрешения нескольким пользователям или группам в каталоге. Еще одним преимуществом является то, что вы можете включить наследование, работая с ACL по умолчанию.

Установив ACL по умолчанию, вы определите разрешения, которые будут установлены для всех новых элементов, создаваемых в каталоге. Имейте в виду, что ACL по умолчанию не меняет разрешения для существующих файлов и подкаталогов. Чтобы изменить их, нужно добавить и обычный ACL!

Это важно знать. Если вы хотите использовать ACL для настройки доступа нескольких пользователей или групп к одному и тому же каталогу, вы должны установить ACL дважды. Сначала используйте setfacl -R -m, чтобы изменить ACL для текущих файлов. Затем используйте setfacl -m d:, чтобы позаботиться обо всех новых элементах, которые также будут созданы.

Чтобы установить ACL по умолчанию, вам просто нужно добавить опцию d после опции -m (порядок имеет значение!). Поэтому используйте setfacl -m d:g:sales:rx /data, если вы хотите, чтобы группа sales имела доступ на чтение и выполнение всего, что когда-либо будет создано в каталоге /data.

При использовании списков ACL по умолчанию также может быть полезно установить ACL для других. Обычно это не имеет особого смысла, потому что вы также можете изменить разрешения для других, используя chmod. Однако, что вы не можете сделать с помощью chmod, это указать права, которые должны быть предоставлены другим пользователям для каждого нового файла, который когда-либо будет создан. Если вы хотите, чтобы другие не получали никаких разрешений на что-либо, созданное в /data, например, используйте setfacl -m d:o::- /data.

ACL и обычные разрешения не всегда хорошо интегрированы. Проблемы могут возникнуть, если вы применили ACL по умолчанию к каталогу, после чего элементы были добавлены в этот каталог, и затем попытаетесь изменить обычные разрешения. Изменения, которые применяются к обычным разрешениям, не будут хорошо отражены в обзоре ACL. Чтобы избежать проблем, сначала установите обычные разрешения, после чего установите ACL по умолчанию (и после этого старайтесь не изменять их снова).

Пример управления расширенными правами с использованием ACL

В этом примере вы продолжите работу с каталогами /data/account и /data/sales, которые вы создали ранее. В предыдущих примерах вы гарантировали, что группа sales имеет разрешения на /data/sales, а группа account имеет разрешения на /data/account.

Сначала убедитесь, что группа account получает разрешения на чтение в каталоге /data/sales, а группа sales получает разрешения на чтение в каталоге /data/account.

Затем вы устанавливаете списки ACL по умолчанию, чтобы убедиться, что для всех новых файлов правильно установлены разрешения для всех новых элементов.

- Откройте терминал.

- Выполните setfacl -m g:account:rx /data/sales и setfacl -m g:sales:rx /data/account.

- Выполните getfacl, чтобы убедиться, что права доступа были установлены так, как вы хотели.

- Выполните setfacl -m d:g:account:rwx,g:sales:rx /data/sales, чтобы установить ACL по умолчанию для каталога sales.

- Добавьте ACL по умолчанию для каталога /data/account, используя setfacl -m d:g:sales:rwx,g:account:rx /data/account.

- Убедитесь, что настройки ACL действуют, добавив новый файл в /data/sales. Выполните touch /data/sales/newfile и выполните getfacl /data/sales/newfile для проверки текущих разрешений.

Установка прав по умолчанию с помощью umask

Выше вы узнали, как работать с ACL по умолчанию. Если вы не используете ACL, есть параметр оболочки, который определяет права по умолчанию, которые вы получите: umask (обратная маска). В этом разделе вы узнаете, как изменить разрешения по умолчанию с помощью umask.

Вы, наверное, заметили, что при создании нового файла устанавливаются некоторые разрешения по умолчанию. Эти разрешения определяются настройкой umask. Этот параметр оболочки применяется ко всем пользователям при входе в систему. В параметре umask используется числовое значение, которое вычитается из максимальных разрешений, которые могут быть автоматически установлены для файла; максимальная настройка для файлов — 666, а для каталогов — 777.

Однако некоторые исключения относятся к этому правилу. Вы можете найти полный обзор настроек umask в таблице внизу.

Из цифр, используемых в umask, как и в случае числовых аргументов для команды chmod, первая цифра относится к разрешениям пользователя, вторая цифра относится к разрешениям группы, а последняя относится к разрешениям по умолчанию, установленным для других. Значение umask по умолчанию 022 дает 644 для всех новых файлов и 755 для всех новых каталогов, созданных на вашем сервере.

Полный обзор всех числовых значений umask и их результатов в таблице ниже.

Простой способ увидеть, как работает параметр umask, выглядит следующим образом: начните с разрешений по умолчанию для файла, установленного на 666, и вычтите umask, чтобы получить действующие разрешения. Сделайте то же самое для каталога и его разрешений по умолчанию 777.

Есть два способа изменить настройку umask: для всех пользователей и для отдельных пользователей. Если вы хотите установить umask для всех пользователей, вы должны убедиться, что параметр umask учитывается при запуске файлов среды оболочки, как указано в /etc/profile. Правильный подход — создать сценарий оболочки с именем umask.sh в каталоге /etc/profile.d и указать umask, который вы хотите использовать в этом сценарии оболочки. Если в этом файле изменяется umask, он применяется ко всем пользователям после входа на сервер.

Альтернативой настройке umask через /etc/profile и связанные файлы, где он применяется ко всем пользователям, входящим в систему, является изменение настроек umask в файле с именем .profile, который создается в домашнем каталоге каждого пользователя.

Настройки, примененные в этом файле, применяются только для отдельного пользователя; следовательно, это хороший метод, если вам нужно больше детализации. Мне лично нравится эта функция, чтобы изменить значение umask по умолчанию для пользователя root на 027, тогда как обычные пользователи работают с umask по умолчанию 022.

Работа с расширенными атрибутами пользователя

Это заключительный раздел о правах в Linux.

При работе с разрешениями всегда существует связь между объектом пользователя или группы и разрешениями, которые эти объекты пользователя или группы имеют для файла или каталога. Альтернативный метод защиты файлов на сервере Linux — работа с атрибутами.

Атрибуты выполняют свою работу независимо от пользователя, который обращается к файлу.

Как и в случае с ACL, для атрибутов файла может потребоваться включить параметр mount.

Это опция user_xattr. Если вы получаете сообщение «operation not supported» при работе с расширенными атрибутами пользователя, обязательно установите параметр mount в файле /etc/fstab.

Многие атрибуты задокументированы. Некоторые атрибуты доступны, но еще не реализованы. Не используйте их; они ничего вам не принесут.

Ниже приведены наиболее полезные атрибуты, которые вы можете применить:

A Этот атрибут гарантирует, что время доступа к файлу файла не изменяется.

Обычно каждый раз, когда файл открывается, время доступа к файлу должно быть записано в метаданные файла. Это отрицательно влияет на производительность; поэтому для файлов, к которым осуществляется регулярный доступ, атрибут A можно использовать для отключения этой функции.

a Этот атрибут позволяет добавлять, но не удалять файл.

c Если вы используете файловую систему, в которой поддерживается сжатие на уровне тома, этот атрибут файла гарантирует, что файл будет сжат при первом включении механизма сжатия.

D Этот атрибут гарантирует, что изменения в файлах записываются на диск немедленно, а не в кэширование в первую очередь. Это полезный атрибут в важных файлах базы данных, позволяющий убедиться, что они не теряются между файловым кешем и жестким диском.

d Этот атрибут гарантирует, что файл не будет сохранен в резервных копиях, где используется утилита дампа.

I Этот атрибут включает индексирование для каталога, в котором он включен. Это обеспечивает более быстрый доступ к файлам для примитивных файловых систем, таких как Ext3, которые не используют базу данных B-tree для быстрого доступа к файлам.

i Этот атрибут делает файл неизменным. Следовательно, в файл нельзя вносить изменения, что полезно для файлов, которые нуждаются в дополнительной защите.

j Этот атрибут гарантирует, что в файловой системе ext3 файл сначала записывается в журнал, а затем — в блоки данных на жестком диске.

s Перезаписать блоки, в которых файл был сохранен, на 0 с после удаления файла. Это гарантирует, что восстановление файла невозможно после того, как он был удален.

u Этот атрибут сохраняет информацию об удалении. Это позволяет разрабатывать утилиту, которая работает с этой информацией для спасения удаленных файлов.

Если вы хотите применить атрибуты, вы можете использовать команду chattr. Например, используйте chattr +s somefile, чтобы применить атрибуты к somefile. Нужно удалить атрибут? Тогда используйте chattr -s somefile, и он будет удален. Чтобы получить обзор всех атрибутов, которые в настоящее время применяются, используйте команду lsattr.

Резюме

В этой статье вы узнали, как работать с разрешениями. Вы прочитали о трех основных разрешениях, расширенных разрешениях и о том, как применять ACL-списки в файловой системе. Вы также узнали, как использовать параметр umask для применения разрешений по умолчанию. В конце этой статьи вы узнали, как использовать расширенные пользователем атрибуты для применения дополнительного уровня безопасности файловой системы.

Если вам понравился этот перевод, то прошу написать об этом в комментариях. Будет больше мотивации делать полезные переводы.

В статье исправил некоторые опечатки и грамматические ошибки. Уменьшил некоторые громоздкие абзацы на более мелкие для удобства восприятия.

Вместо «Только кто-то с административными правами на каталог может применять разрешение на выполнение.» исправил на «Только кто-то с правами записи на каталог может применять разрешение на выполнение.», что будет более правильным.

За замечания спасибо berez.

Заменил:

Если вы не являетесь владельцем пользователя, оболочка проверит, являетесь ли вы участником группы, которая также называется группой файла.На:

Если вы не являетесь владельцем файла, оболочка проверит, являетесь ли вы участником группы, у которой есть разрешения на этот файл. Если вы являетесь участником этой группы, вы получаете доступ к файлу с разрешениями, которые для группы установлены, и оболочка прекратит проверку.Спасибо за замечание CryptoPirate

Файлы конфигурации содержат информацию, необходимую для управления работой программы. Пользователи Linux, особенно администраторы Linux, должны знать, как редактировать файлы конфигурации для обслуживания сервера или рабочего стола Ubuntu. Файлы конфигурации в Ubuntu хранятся в подкаталогах папки /etc в виде текстовых файлов и могут быть отредактированы с помощью текстовых редакторов. Некоторые примеры конфигурационных файлов — /etc/hosts, host.conf, hosts. resolv.conf, /etc/networks, syslog.conf и т.д. в операционных системах на базе Linux.

Чтобы внести изменения в конфигурацию, необходимо открыть файл с помощью текстового редактора и отредактировать его. В этой статье я описываю несколько способов редактирования конфигурационных файлов в Ubuntu.

- Использование редактора Gedit

- Использование редактора Nano

- Использование редактора Vim

- Использование редактора Gvim

- Использование редактора Emacs

Теперь давайте рассмотрим эти текстовые редакторы. Используя эти редакторы, вы можете легко редактировать файлы в терминале.

Содержание

- Использование редактора Gedit

- Использование редактора Nano

- Использование редактора Vim

- Использование редактора Gvim

- Использование редактора Emacs

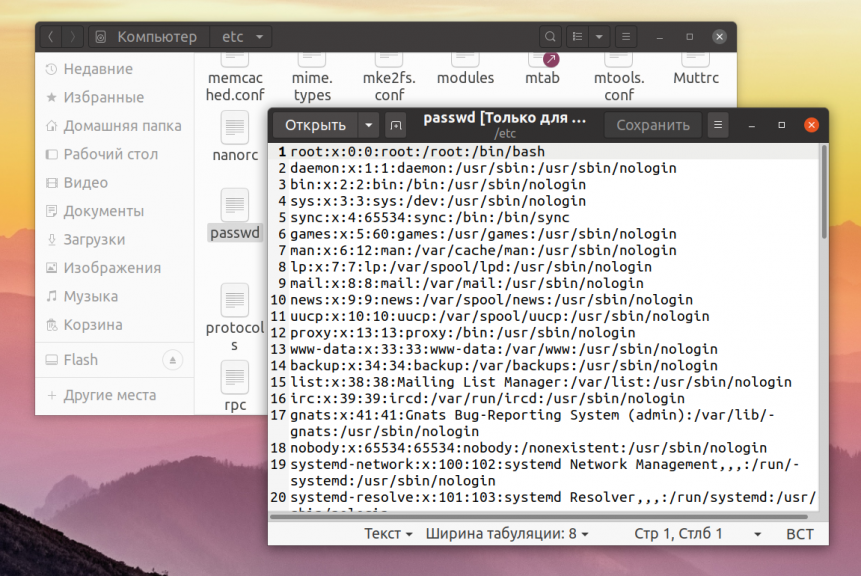

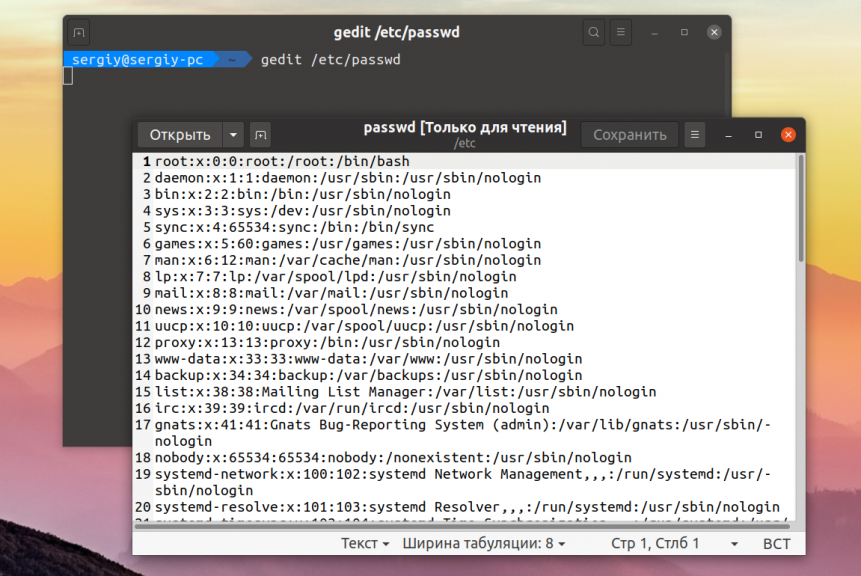

Использование редактора Gedit

Gedit — это текстовый редактор по умолчанию в среде рабочего стола Gnome. Он поддерживает вкладки, поэтому вы можете открывать различные файлы в нескольких вкладках. Это более простой и удобный текстовый редактор по сравнению с другими доступными текстовыми редакторами.

Чтобы отредактировать файл конфигурации в текстовом редакторе, запустите Terminal, нажав комбинацию клавиш Ctrl+Alt+T. Затем введите следующую команду как sudo:

sudo gedit /path/to/filenameЗамените /path/to/filename на фактический путь к файлу конфигурации, который вы хотите отредактировать. Когда появится запрос на ввод пароля, введите пароль sudo.

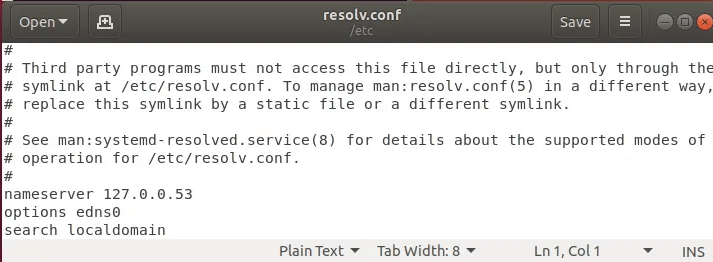

Пример: редактирование файла /etc/resolv.conf

sudo gedit /etc/resolv.confОн похож на редактор Блокнот в операционной системе Windows. Как только откроется окно редактора, вы можете начать набирать текст или редактировать его, не входя ни в какой режим. Как только вы закончите редактирование, нажмите Ctrl+S, чтобы сохранить файл.

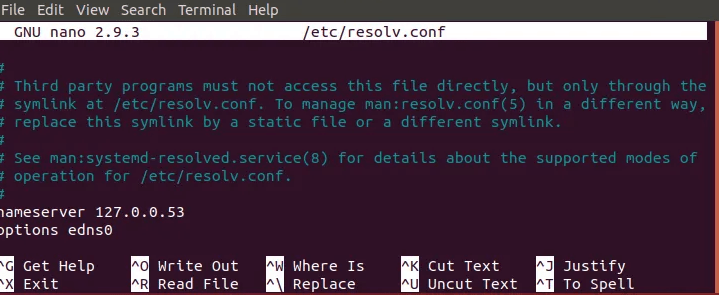

Использование редактора Nano

Nano — это самый простой и самый мощный встроенный редактор во многих дистрибутивах Linux. Вам не нужно изучать редактор Nano перед его использованием, а также не нужно запоминать команды. Они отображаются внизу и могут быть вызваны клавишей Ctrl. Например, чтобы сохранить файл, нажмите Ctrl+O.

Чтобы отредактировать любой файл конфигурации, просто откройте окно терминала, нажав комбинацию клавиш Ctrl+Alt+T. Перейдите в каталог, где находится файл. Затем введите nano, за которым следует имя файла, который вы хотите отредактировать.

sudo nano /path/to/filenameЗамените /path/to/filename на фактический путь к файлу конфигурации, который вы хотите отредактировать. Когда появится запрос на ввод пароля, введите sudo password.

Теперь вы можете редактировать и вносить изменения в конфигурационный файл с помощью редактора nano.

После завершения редактирования нажмите Ctrl+O для сохранения и Ctrl+X для выхода из редактора.

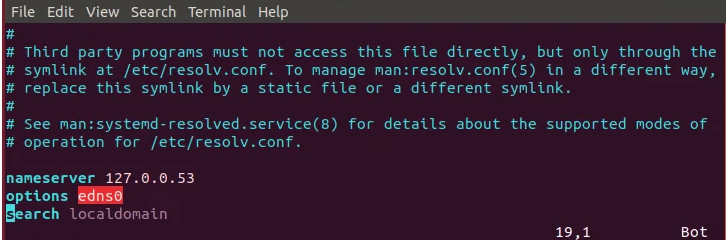

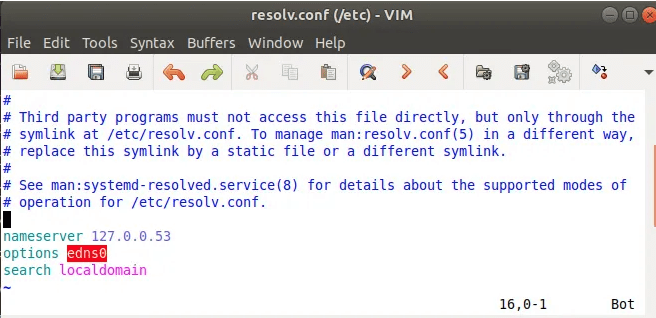

Использование редактора Vim

Редактор Vim или Vi также поставляется предустановленным в большинстве дистрибутивов Linux. Он не имеет видимых подсказок или элементов управления, что может быть немного сложнее для новичков. Однако, как только вы освоите его, он станет более быстрым и мощным инструментом для редактирования. Используя Vim, вы можете редактировать и просматривать несколько файлов за один сеанс.

Чтобы открыть файл в редакторе Vim, откройте окно терминала, нажав комбинацию клавиш Ctrl+Alt+T. Затем введите vi как sudo, за которым следует имя файла и путь к нему, например:

sudo vi /path/to/filenameЗамените /path/to/filename на фактический путь к файлу конфигурации, который вы хотите отредактировать. Когда появится запрос на ввод пароля, введите sudo password.

Затем отредактируйте файл с помощью редактора Vim. Обратите внимание, что при открытии редактора вы переходите в командный режим. Вот несколько шагов для редактирования файла в редакторе Vim:

- Чтобы отредактировать файл, нажмите I на клавиатуре, чтобы войти в режим вставки, здесь вы можете редактировать так же, как в обычном редакторе.

- После завершения редактирования выйдите из этого режима, нажав Esc. Это вернет вас в обычный режим.

- Чтобы сохранить файл, введите :w в командном режиме.

- Чтобы выйти из редактора, введите :q в командном режиме.

- Чтобы совместить эти действия, введите :wq для сохранения и выхода одновременно.

Использование редактора Gvim

Gvim — это редактор Vim с графическим интерфейсом пользователя. Чтобы установить Gvim, запустите Terminal, нажав Ctrl+Alt+T. Затем введите следующую команду в Terminal, чтобы начать установку.

sudo apt-get install vim-gnomeПосле завершения установки вы можете открыть и отредактировать любой файл конфигурации. Введите следующую команду с правами sudo в Терминале, чтобы открыть любой файл конфигурации в Gvim:

sudo gvim /path/to/filenameНажмите I, чтобы войти в режим вставки, в котором вы можете редактировать файл.

В редакторе Gvim вы можете выполнять различные функции с помощью панели инструментов, как в любом обычном GUI-приложении, например, сохранение файла, отмена, повтор, поиск ключевого слова и т.д.

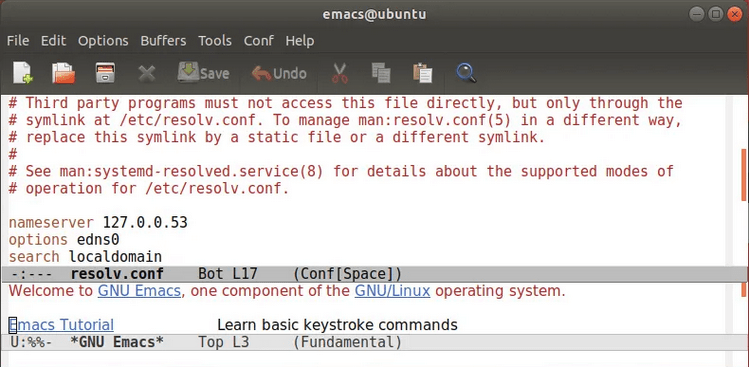

Использование редактора Emacs

Emacs также является текстовым редактором, но он не является встроенным редактором. Вы должны вручную установить его с помощью Терминала Ubuntu. В нем очень много функций, включая встроенный веб-браузер, калькулятор, календарь, Терминал и т.д.

Чтобы установить редактор Emacs, запустите Terminal, нажав комбинацию клавиш Ctrl+Alt+T. Введите следующую команду в Терминале как sudo:

После установки вы сможете открывать и редактировать в нем любые файлы конфигурации.

Чтобы открыть файл конфигурации с помощью редактора emacs, введите emacs, затем имя файла и путь к нему в следующем синтаксисе:

sudo emacs /path/to/filenameЗамените /path/to/filename на фактический путь к файлу конфигурации, который вы хотите отредактировать. Когда появится запрос на ввод пароля, введите пароль sudo.

Итак, это были некоторые простые редакторы, которые вы можете использовать для простого и безопасного редактирования файлов конфигурации в вашей операционной системе

Пользователи Linux обычно редактируют файлы конфигурации с помощью терминальных инструментов, таких как nano и vim. Если вы хотите отредактировать файл графически — даже системный — текстовый редактор gedit сделает это безболезненно и легко.

Файлы, файлы везде

Часто повторяемая фраза относительно Linux и других операционных систем на базе Unix, таких как macOS, звучит так: «все является файлом».

Хотя это не совсем точно, текстовые файлы часто используются для системных журналов и конфигурации. Вы можете прочитать эти файлы, чтобы узнать больше о внутренней работе вашей операционной системы, и вы можете редактировать их, чтобы изменить ее поведение.

Текстовым редактором GNOME по умолчанию является gedit, поэтому вы должны найти его в любой системе с рабочим столом GNOME. Сюда входят Ubuntu, Fedora, Debian, CentOS и Red Hat. Это удобный инструмент для редактирования файлов, когда все, что вам нужно, — это редактор, достаточный для выполнения работы, без необходимости изучения некоторых мощных редакторов, таких как vim.

Чтобы запустить gedit из командной строки, введите gedit и нажмите Enter.

Скоро появится текстовый редактор gedit.

Это лаконичное и чистое окно приложения. Вы можете продолжать печатать все, над чем работаете, не отвлекаясь.

Конечно, вы также можете запустить gedit из меню приложений на рабочем столе Linux. Его часто называют «Текстовый редактор». Просто поищите в меню приложений «gedit».

Запуск gedit в качестве фоновой задачи

Окно терминала будет ждать закрытия gedit, прежде чем вернет вас в командную строку. Если вы хотите использовать окно терминала, когда gedit все еще открыт, запустите gedit с этой командой. Это откроет gedit как фоновую задачу. Вы сразу же получаете приглашение командной строки и можете продолжать использовать окно терминала, даже когда gedit запущен.

Введите gedit, пробел, амперсанд & и нажмите Enter — вот так:

gedit &

Открытие существующего файла

Чтобы открыть существующий текстовый файл, нажмите кнопку «Открыть» на панели инструментов gedit. Вы также можете нажать Ctrl + O, чтобы открыть файл.

Это открывает меню недавних файлов. Если вы хотите повторно открыть один из перечисленных файлов, щелкните имя файла. Если вы хотите открыть другой файл, нажмите кнопку «Другие документы…» в нижней части меню.

Это открывает стандартный диалог открытия файла. Вы можете использовать это, чтобы перейти к файлу, который хотите отредактировать.

Нажмите зеленую кнопку «Открыть», когда вы выделите файл, который хотите отредактировать.

Открытие файла из командной строки

Вы можете попросить gedit открыть файл сразу после его запуска, указав имя файла в командной строке. Это заставляет gedit загружать файл, чтобы он был готов к редактированию, как только появится gedit.

gedit ana.c

Функция выделения синтаксиса в gedit позволяет особенно удобно редактировать файлы исходного кода программы и сценарии оболочки.

Подсветка синтаксиса окрашивает слова в исходном файле, чтобы переменные, зарезервированные слова, комментарии, параметры и многое другое можно было легко идентифицировать.

Имя редактируемого файла отображается на панели инструментов. Если вы изменили файл, рядом с именем файла появится звездочка *.

Это позволяет узнать, что в содержимое файла были внесены изменения. Он действует как напоминание о том, что если вы хотите сохранить изменения, вам необходимо сохранить файл.

Сохранение изменений в файл

Чтобы сохранить изменения, нажмите кнопку «Сохранить» на панели инструментов. Вы также можете нажать Ctrl + S, чтобы сохранить файл.

Чтобы сохранить файл под другим именем или в другом месте, нажмите кнопку меню на панели инструментов, а затем выберите в меню «Сохранить как».

Откроется стандартный диалог сохранения файла. Вы можете перейти в каталог, в котором хотите сохранить файл, и указать имя для файла. Нажмите зеленую кнопку «Сохранить», чтобы сохранить файл.

Редактирование системных файлов

Чтобы отредактировать системный файл, вам обычно нужно использовать sudo, потому что владельцем файла, скорее всего, будет root. Чтобы быть точным, вы сможете открыть системный файл, даже если вы не используете sudo, но вы не сможете сохранить какие-либо изменения обратно в файл, если не использовали sudo.

sudo gedit /etc/samba/smb.conf

Предупреждение: не редактируйте системные файлы, если вы точно не знаете, что ваши изменения сделают с вашей системой. Если вы испортите не тот системный файл, то после перезагрузки вы можете потерять доступ к своему компьютеру.

Эта команда открывает gedit и загружает файл конфигурации samba для редактирования.

Репликация владения и разрешений на новый файл

Осторожный способ редактирования системных файлов — и, следовательно, заслуживающий похвалы способ редактирования системных файлов — это скопировать файл, а затем отредактировать его. Когда вы закончите редактировать новый файл, вы можете скопировать его обратно поверх исходного файла. Если вы напутаете редактируя скопированный файл, это не повредит. Удалите его и начните заново.

Когда вы копируете файл, владелец файла может измениться, а права доступа к файловому режиму могут быть изменены. Перед копированием новой версии поверх исходного файла необходимо убедиться, что они точно такие же в вашем новом файле, как и в исходном файле. Вот как вы можете это сделать.

Допустим, мы хотим отредактировать файл fstab.

Чтобы убедиться, что у нас есть изменение владельца файла и разрешения режима, мы создадим новый файл, а затем скопируем существующий файл поверх него. Этот шаг предназначен исключительно для демонстрационных целей, чтобы убедиться, что новый файл не имеет тех же разрешений режима и владельца, что и исходный файл. Вам не нужно этого делать, когда вы редактируете свои собственные файлы.

touch new_fstab

Мы можем использовать ls, чтобы проверить атрибуты файла и посмотреть, какие у него права доступа к файловому режиму и кто является владельцем файла.

ls -l new_fstab

Владелец файла — dave, права доступа к файловому режиму — чтение и запись для владельца файла и доступ только для чтения для группы и других пользователей.

Теперь мы скопируем файл / etc / fstab поверх только что созданного файла. Затем мы проверим атрибуты файла, чтобы увидеть, не изменились ли они.

sudo cp /etc/fstab new_fstab

ls -l new_fstab

Fstab был скопирован поверх файла new_fstab. Атрибуты файла new_fstab не изменились. Давайте проверим атрибуты исходного файла fstab.

ls -l /etc/fstab

Как мы видим, владельцем является root, а права доступа к файловому режиму разные. Разрешения группы — чтение и запись. Разрешения группы для new_fstab доступны только для чтения. Нам нужно будет исправить эти два атрибута, прежде чем мы скопируем файл обратно.

Сначала мы запустим gedit и отредактируем файл new_fstab, чтобы внести необходимые изменения.

gedit new_fstab

После того, как мы отредактировали файл и сохранили наши изменения, нам нужно вернуть права собственности на файл и права доступа к файловому режиму такими, какими они должны быть.

Мы можем сделать это с помощью параметра –reference команд chmod и chown.

Параметр –reference принимает имя файла в качестве параметра. Это заставляет chmod и chown брать из этого файла права доступа к файловому режиму и значения владения файлом и копировать их в целевой файл. Затем мы можем использовать ls для проверки правильности установки атрибутов отредактированного файла, прежде чем копировать их обратно в исходный файл.

sudo chmod --reference=/etc/fstab new_fstab

sudo chown --reference=/etc/fstab new_fstab

ls -l new_fstab

Теперь права доступа к файлам и права собственности верны. Мы можем скопировать new_fstab поверх существующего fstab, и наши изменения будут внесены.

Поскольку это изменения в файле fstab, они вступят в силу при следующей перезагрузке компьютера или сразу же, если команда монтирования была использована следующим образом:

sudo mount -a

Будьте осторожны

Мой девиз — осторожность, и я не боюсь повторять предупреждения. Если вы совершенно не уверены в том, как ваши изменения в системном файле повлияют на поведение вашего компьютера, не вносите изменений.

Когда вам действительно нужно отредактировать текстовый файл, независимо от того, является он системным файлом или нет, вы обнаружите, что gedit — это быстрый и простой редактор, который не утомляет вас слишком большим количеством параметров, но при этом имеет достаточно возможностей, чтобы вы могли работа сделана.

|

|

Candidate for Deletion |

Содержание

Contents

- Права доступа в системе Linux

-

Команда chmod

- Символьная форма прав доступа

- Числовая форма прав доступа

- Примеры

- Команда chown

- Команда chgroup

Права доступа в системе Linux

Поскольку Linux (да и UNIX вообще) — многопользовательская OS, в ней существует система прав доступа к файлам, служащая для защиты файлов каждого пользователя от влияния других пользователей системы.

Права доступа подразделяются на три типа:

-

чтение (read)

-

запись (write)

-

выполнение (execute)

Разрешение на чтение позволяет пользователю читать содержимое файлов, а в случае каталогов — просматривать перечень имен файлов в каталоге (используя, например, команду ls). Разрешение на запись позволяет пользователю писать в файл, изменять его или удалять. Для каталогов это дает право cоздавать в каталоге новые файлы и каталоги, или удалять файлы в этом каталоге. Наконец, разрешение на выполнение позволяет пользователю выполнять файлы (как бинарные программы, так и командные файлы). Если на файле стоит атрибут Execute, то независимо от его расширения он считается программой, которую можно запустить. (Вот почему в *nix не принято ставить исполняемым файлам расширения по типу DOS’овских *.com, *.exe, *.bat. Вообще в Unix/Linux нет такого жесткого понятия расширение файла, как в Dos/Windows, и система сама определяет тип файлов независимо от их расширения, но это — уже другая история…). Так же атрибут выполнения может стоять у shell-скриптов, CGI-скриптов, и у всего, что можно хоть как-то запустить. Разрешение на выполнение применительно к каталогам означает возможность выполнять команды вроде cd.

Эти типы прав доступа могут быть предоставлены для трех классов пользователей:

-

владельцы — у каждого файла в Linux’e есть один владелец.

-

группы — с каждым файлом связана группа пользователей этого файла.

-

остальные пользователи.

Владельцем файла становится юзер, который создал этот файл. Короче говоря, для файла все юзеры делятся на 3 типа: хозяин, или владелец, юзеры, состоящие в одной группе с владельцем, и все остальные юзеры. Для каждого типа — свои права. Учтите, что директории и все системные устройства в UNIX являются обычными файлами. Тот же самый /dev/fd0 — это не сам Floppy disk, а всего лишь файл, связанный с флопповодом. Поэтому, если root запретил юзеру доступ к этому файлу, тот не сможет использовать флопповод (так же обстоят дела с модемами, хардами и т.п.). Владельцем всех системных файлов является root. Он же имеет право забирать файлы у одного юзера и передавать их другому (менять владельца).

Команда chmod

Изменить права доступа к файлу может либо его владелец, либо сам root. Делается это командой chmod. Существует две формы представления прав доступа: символьная и цифровая.

Символьная форма прав доступа

Если войти в любой каталог, где есть файлы, и набрать ls -l, то появится список всех файлов в этом каталоге и права доступа в символьной форме. Строка прав доступа состоит из 10 символов. Первый символ указывает на тип файла: d — директория, — — обычный файл. Три последующих — права доступа владельца к этому файлу. Если первый символ из этих трех — r, владелец имеет право читать этот файл, а если —, то не имеет. Следующие 2 символа — w — писать и x — запускать. Если вместо них стоит —, значит, владелец этого права не имеет. Еще 3 символа — права доступа группы, еще три — права всех остальных пользователей.

Примеры:

drwxrwxrwx — директория, к которой все имеют любые права доступа.

-rwxr—r— — обычный файл, владелец может делать все, а остальные — только читать.