Содержание

- Lsi storage authority error code 1326

- Что такое LSI Storage Authority Software?

- Где скачать LSI Storage Authority

- Установка утилиты LSA

- Обзор настроек контроллера в LSA

- Настройка уведомлений в LSA

Добрый день! Уважаемые читатели и гости одного из лучших IT блогов в российском сегменте интернета Pyatilistnik.org. В прошлый раз мы с вами научились производить отключение защитника Windows 8.1, чтобы он у вас не конфликтовал с другим антивирусом и не потреблял лишние ресурсы. Двигаемся дальше и сегодня я хочу с вами разобрать установку одной замечательной утилиты, которая пришла на смену LSI MSM, стала его реинкарнацией, речь пойдет про LSA 7.5 (LSI Storage Authority Software). Мы разберем ее основные возможности, удобства и недостатки. Уверен, что будет интересно.

Что такое LSI Storage Authority Software?

LSA (LSI Storage Authority Software) — это утилита Windows/Linux предназначенная для создания, конфигурирования RADI массивов на RAID контроллерах LSI/Avago. Умеющая управлять практически любыми его настройками и функциями, например выбор кэширования, размер страйпа, настройка оповещений, фоновая проверка ошибок на предмет наличия битых секторов, одним словом это комбайн для управления вашим контроллером. LSA пришла на смену утилите LSI MSM, которую мы ранее с вами устанавливали и решали кучу багов и разного рода проблем, например «unable to connect to cimom server «. Огромным преимуществом LSI Storage Authority Software перед старым LSI MSM, это наличие веб-интерфейса, что позволяет управлять всеми настройками из браузера, с любого устройства, что согласитесь дает системному администратору больше гибкости в плане удобства, так и с точки зрения безопасности.

Где скачать LSI Storage Authority

Для того, чтобы загрузить последнюю версию LSA вам необходимо зайти на сайт Lenovo, которой на текущий момент принадлежит бизнес LSI/Avago контроллеров, это долгая история поглощений.

В поисковую строку вводим LSI Storage Authority и нажимаем найти.

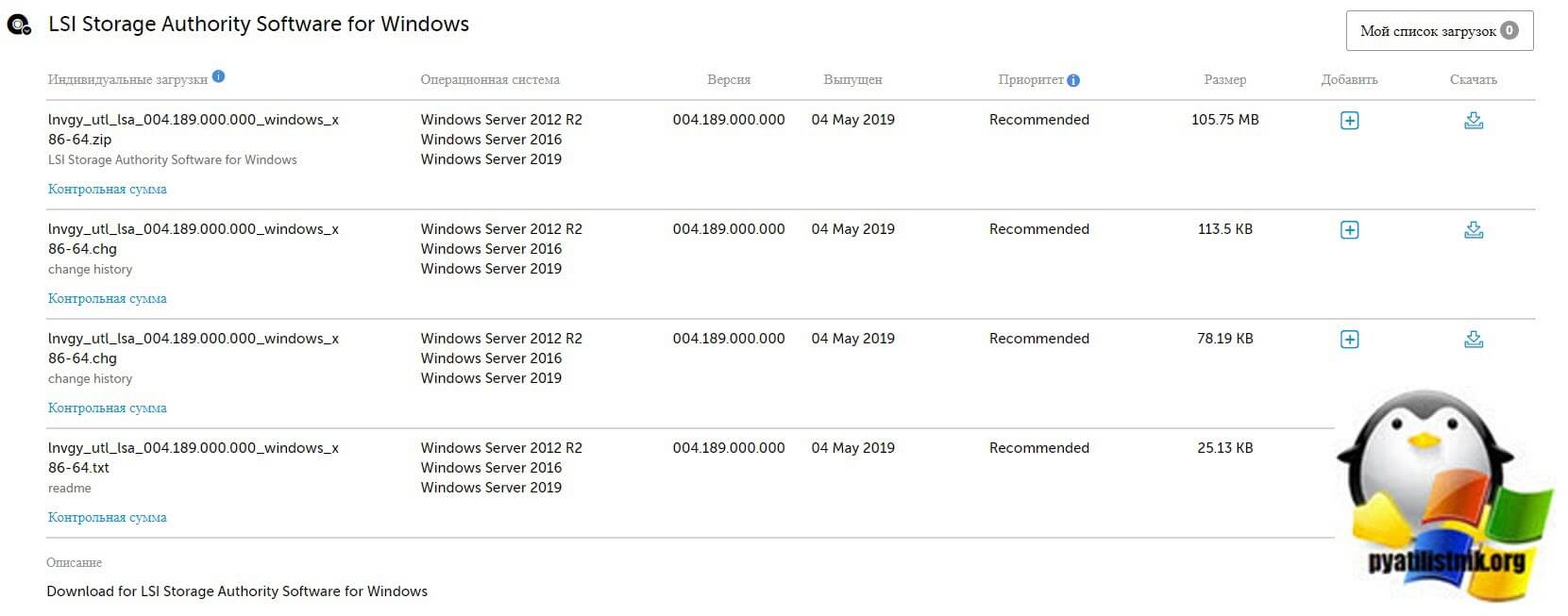

Переходим на вкладку загрузки и выбираем версию под вашу операционную систему, я буду устанавливать для Windows.

На текущий момент последней версией является 004.189.000.000. Она рассчитана на операционные системы Windows Server 2012 R2 до Windows Server 2019.

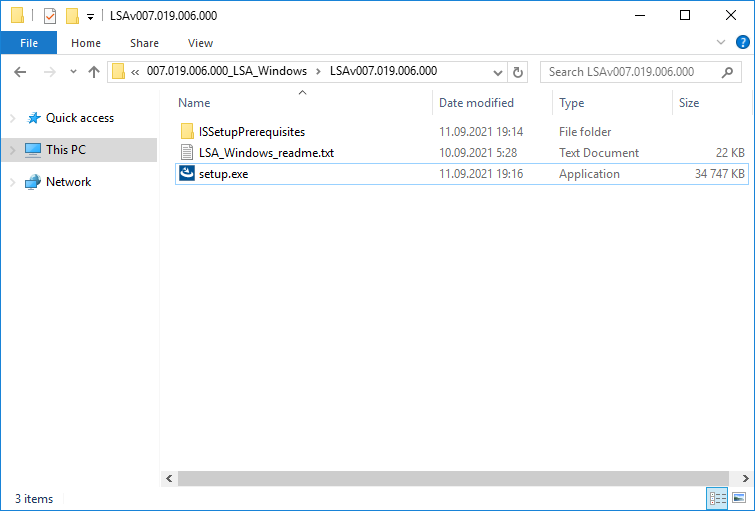

Распаковываем дистрибутив LSA и запускаем для последующей установки.

Установка утилиты LSA

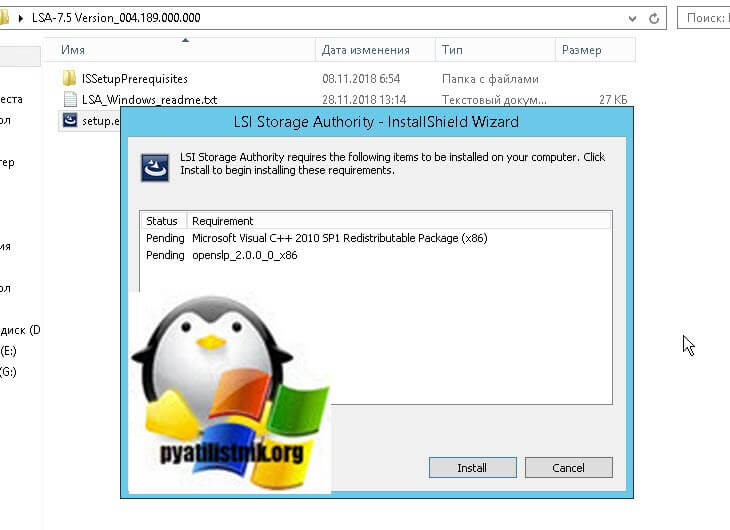

Запускаем файл setup.exe

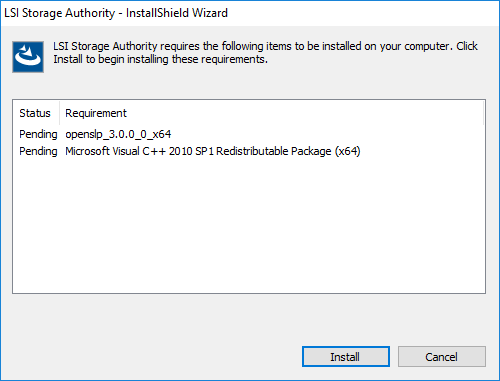

Если у вас не установлены компоненты Microsoft Visual C++ 2010, то они будут доставлены, нажимаем кнопку «Install«.

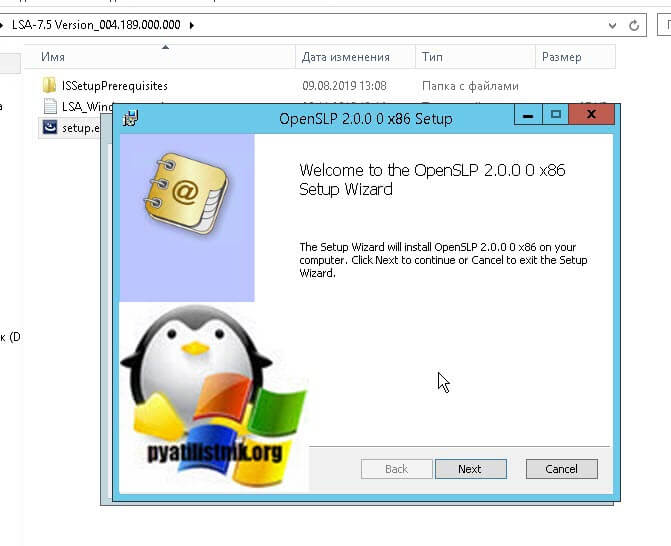

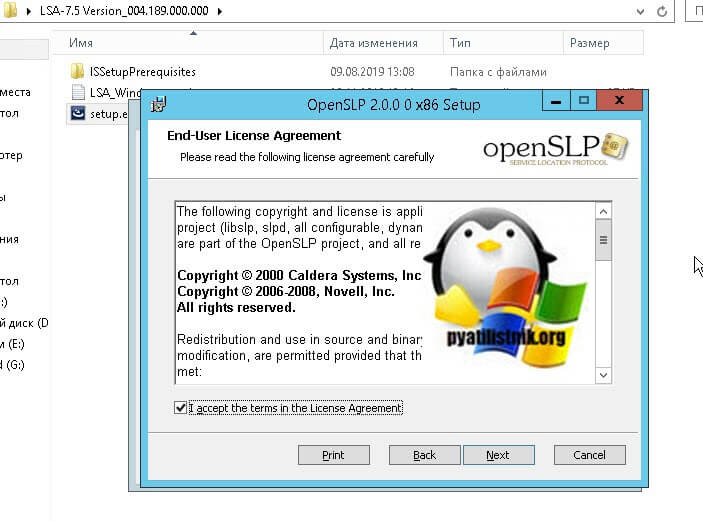

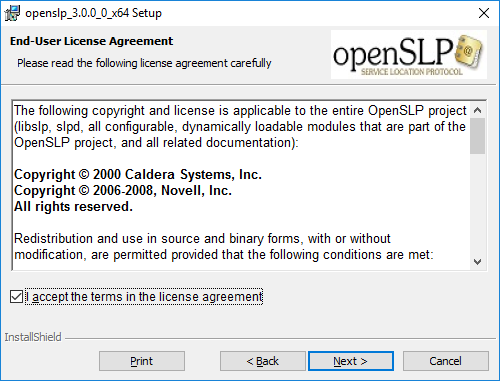

Откроется окно установки модуля OpenSLP 2, нажимаем «Next».

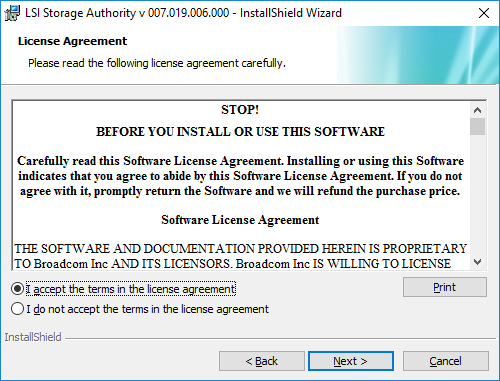

Принимаем лицензионное соглашение «I accept the terms in the License Agreement».

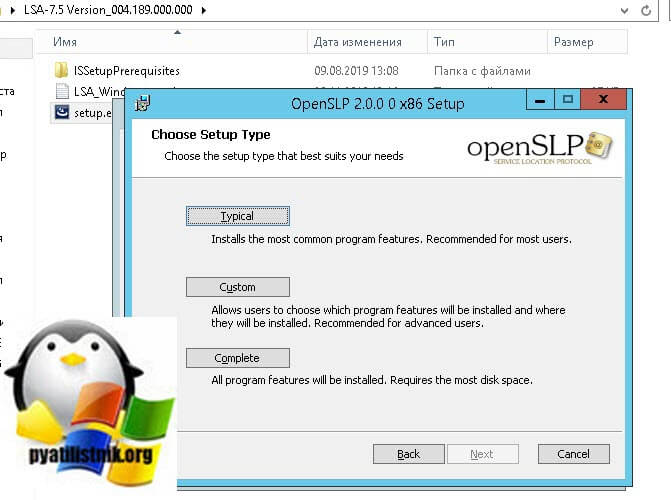

Достаточно будет выбрать обычную установку. нажмите «Typical».

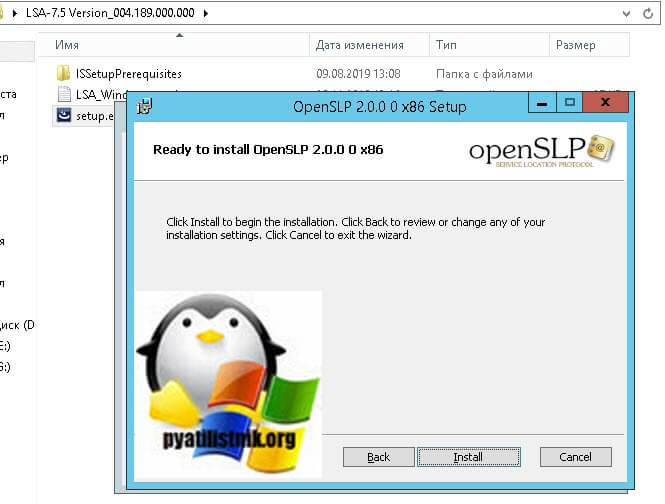

Нажимаем кнопку «Install». Все OpenSLP 2 установлен.

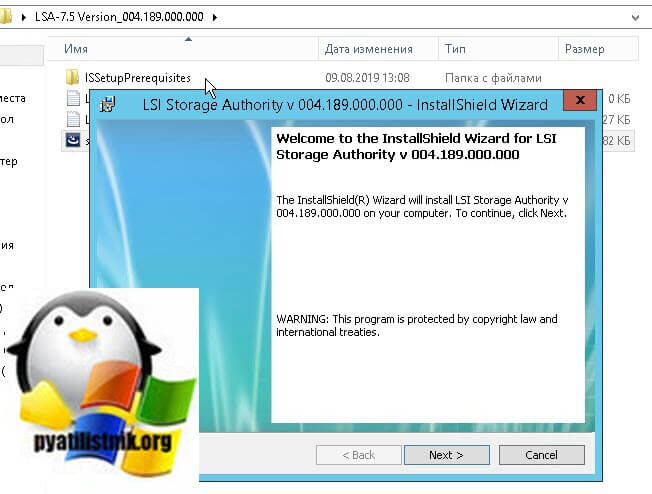

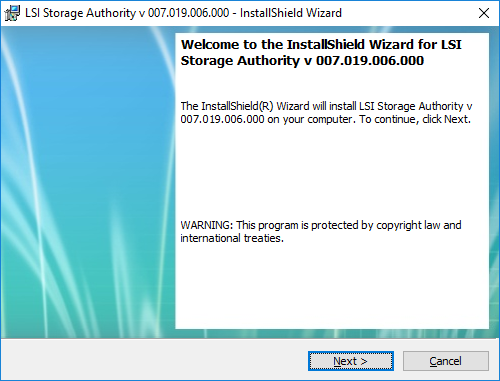

Когда нужные компоненты установлены, можно переходить к инсталляции непосредственно LSI Storage Authority. На первом окне мастера просто нажмите «Next».

Принимаем лицензионное соглашение.

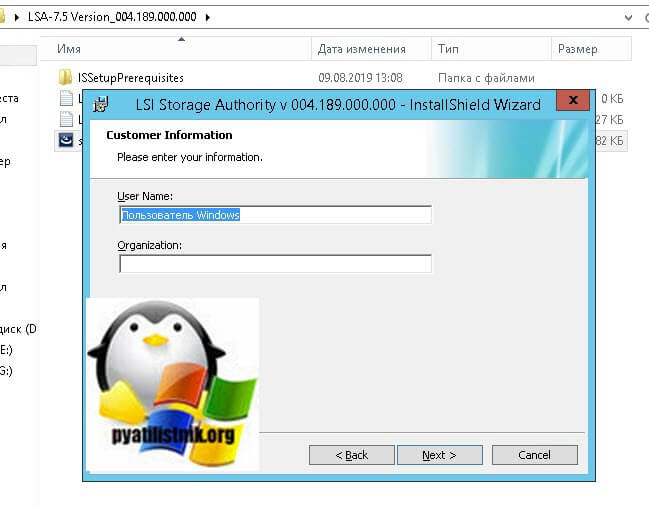

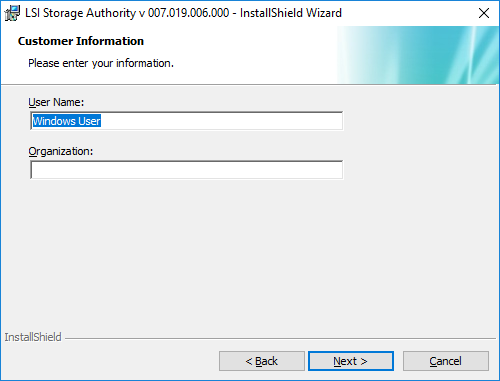

Можете при желании заполнить информацию, о пользователе.

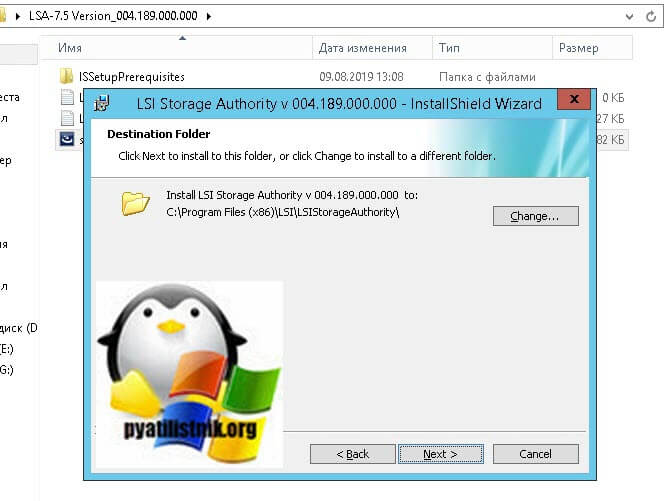

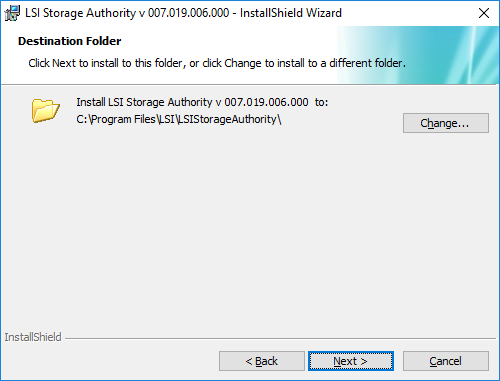

Далее вы можете при желании поменять каталог установки, по умолчанию, это C:Program Files (x86)LSILSIStorageAutority

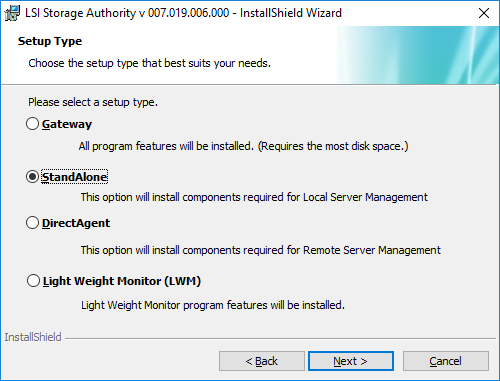

Далее вам необходимо выбрать тип установки LSI Storage Authority, тут четыре варианта:

- Gateway — данный режим установит все компоненты LSA и позволит вам с данного сервера подключаться к другим

- StandAlone — будут установлены компоненты необходимые для работы , только с текущим сервером.

- DirectAgent — тут будут установлены компоненты, только для удаленного управления

- Light Weight Monitor (LWM) — будут установлены минимальные функции для мониторинга

Я выбираю полный режим Gateway.

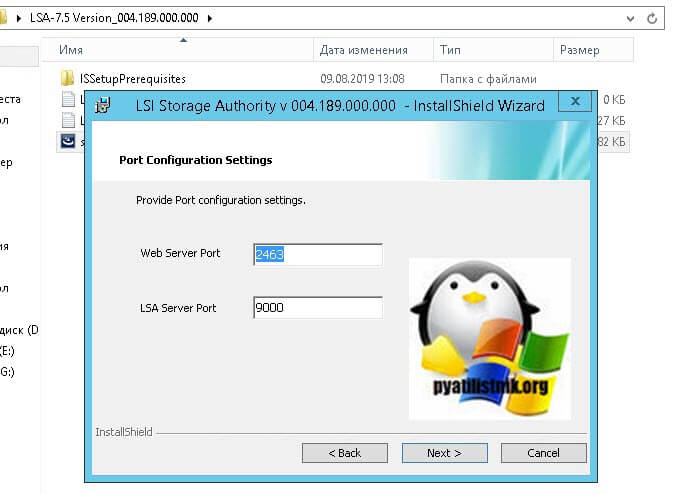

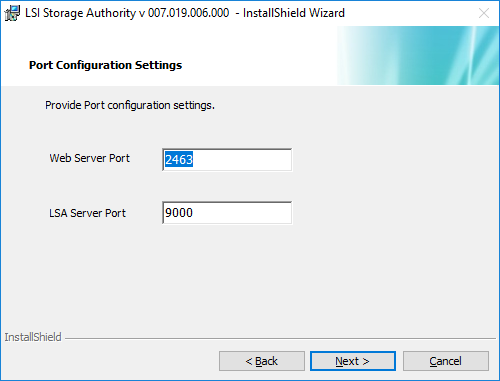

Обратите внимание на порты по умолчанию, по которым работает LSI Storage Authority, это веб-порт подключения 2463 и LSA Server Port 9000. При желании вы можете их изменить.

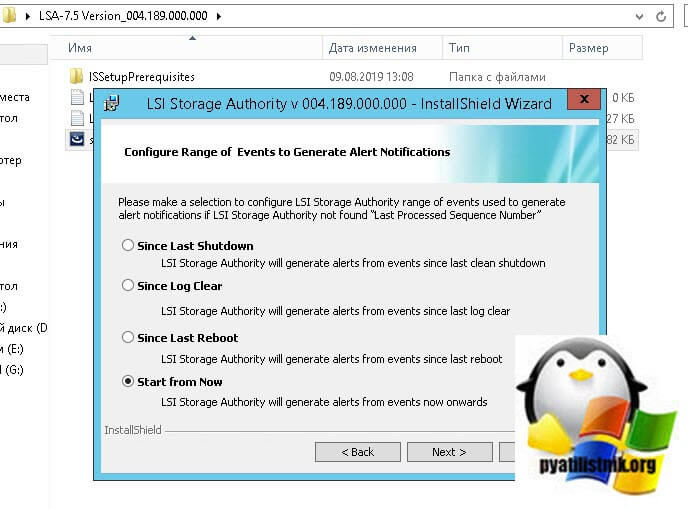

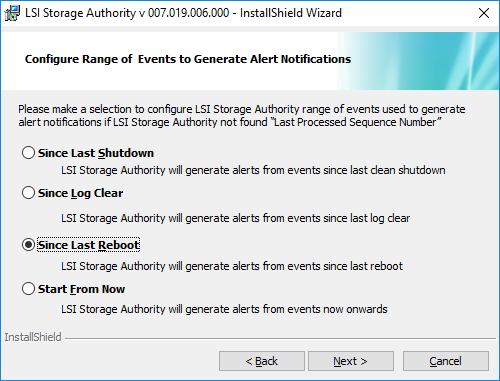

Далее вы можете выбрать режим логирования и оповещения, я оставлю «Start From Now»

Завершаем установку кнопкой «Install»

У вас на рабочем столе появится значок Launch LSA.

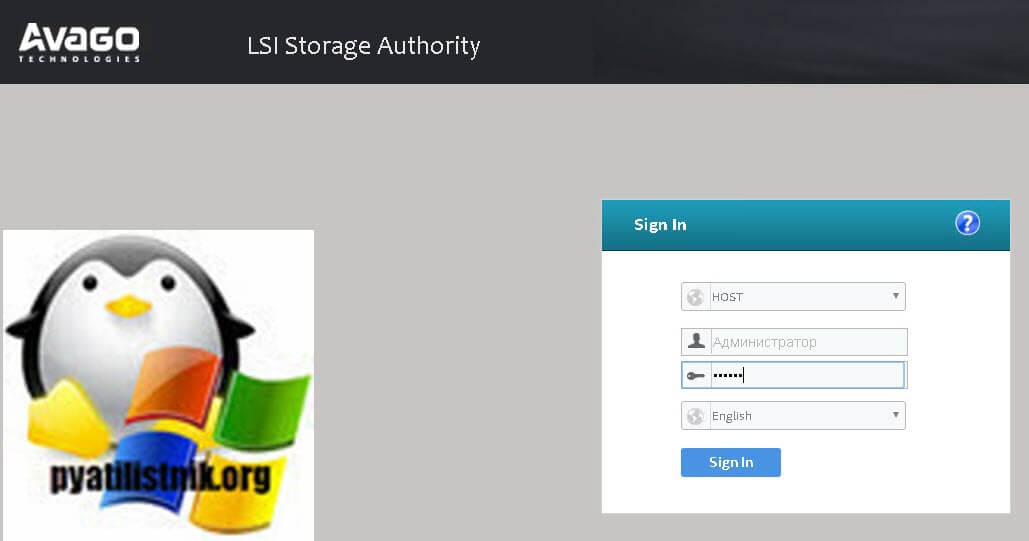

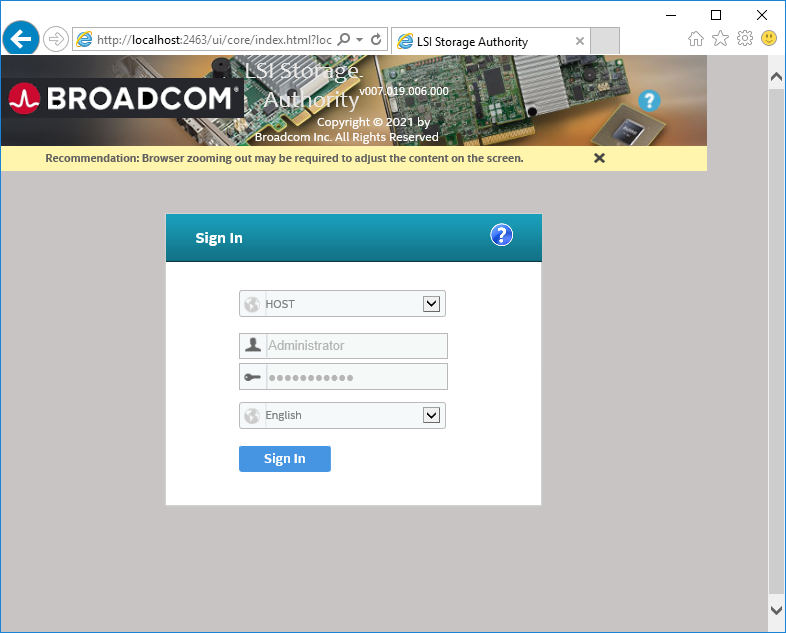

В результате у вас откроется ваш браузер по умолчанию, со ссылкой http://localhost:2463/ui/remoteserver/index.html. Подключаемся к вашему серверу.

Указываем логин и пароль, при желании вы можете указать и доменные данные Active Directory.

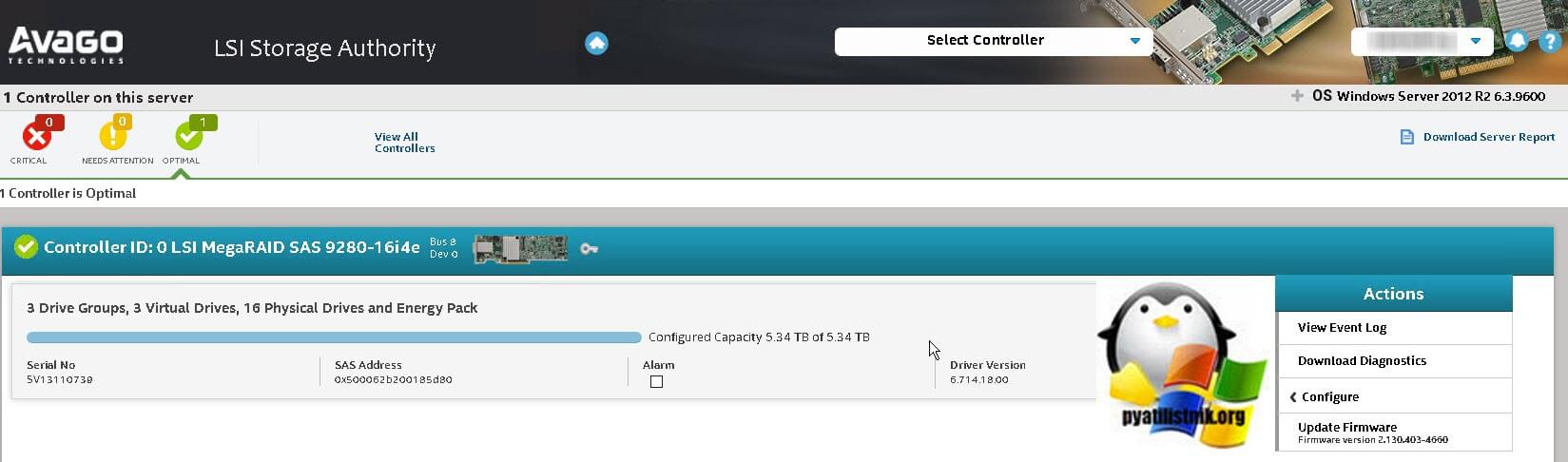

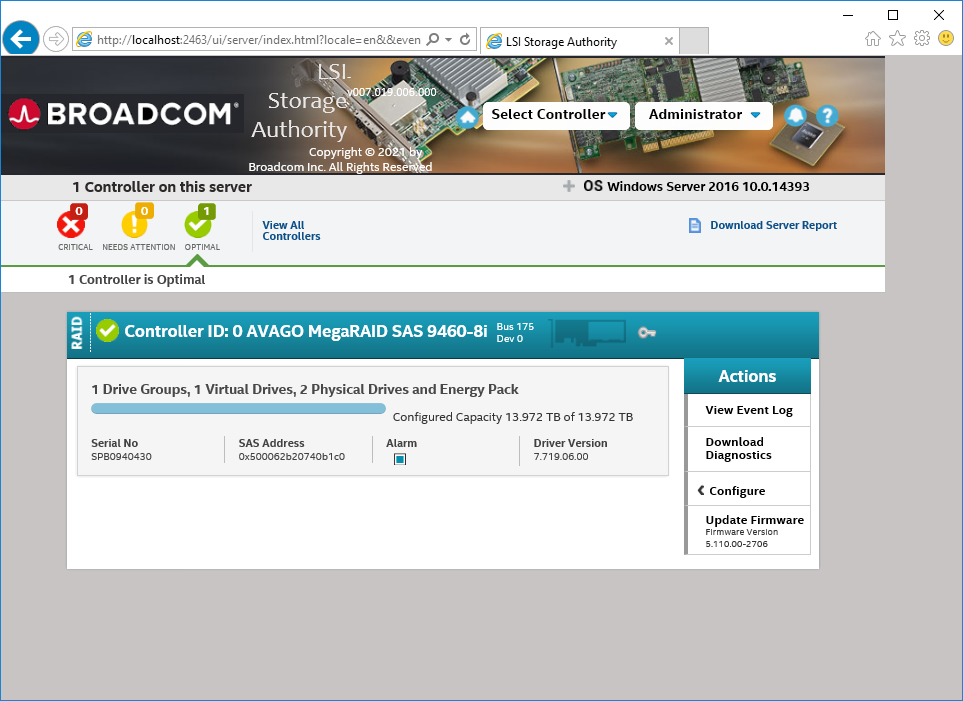

В результате вы попадаете на общий экран управления вашим контроллером.

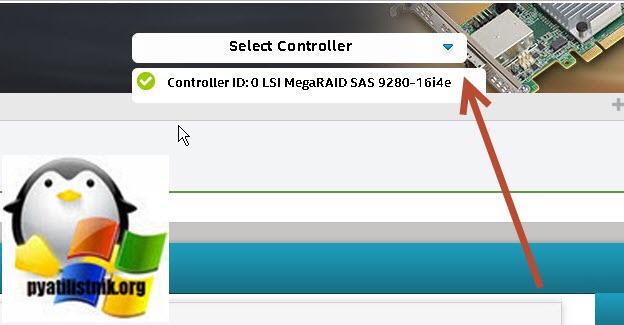

В пункте «Select Controller», позволяет вам выбрать нужный RAID контроллер, если на сервере их установлено несколько.

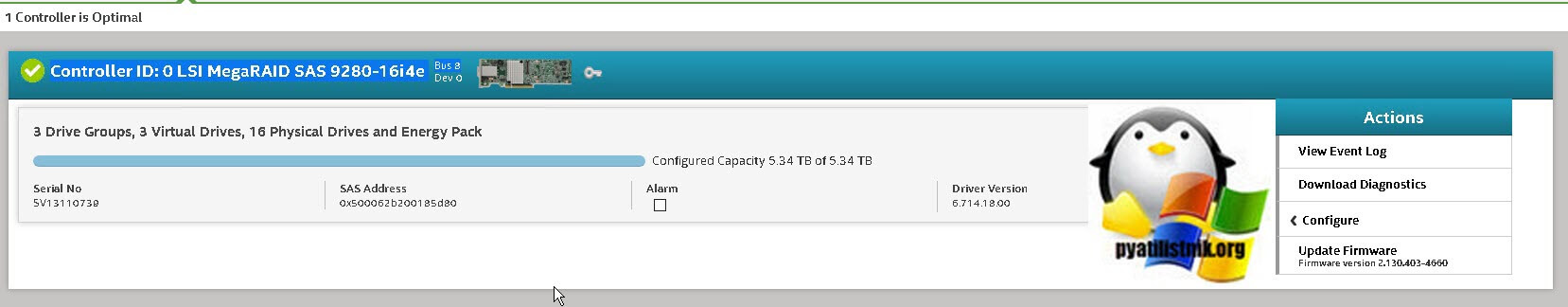

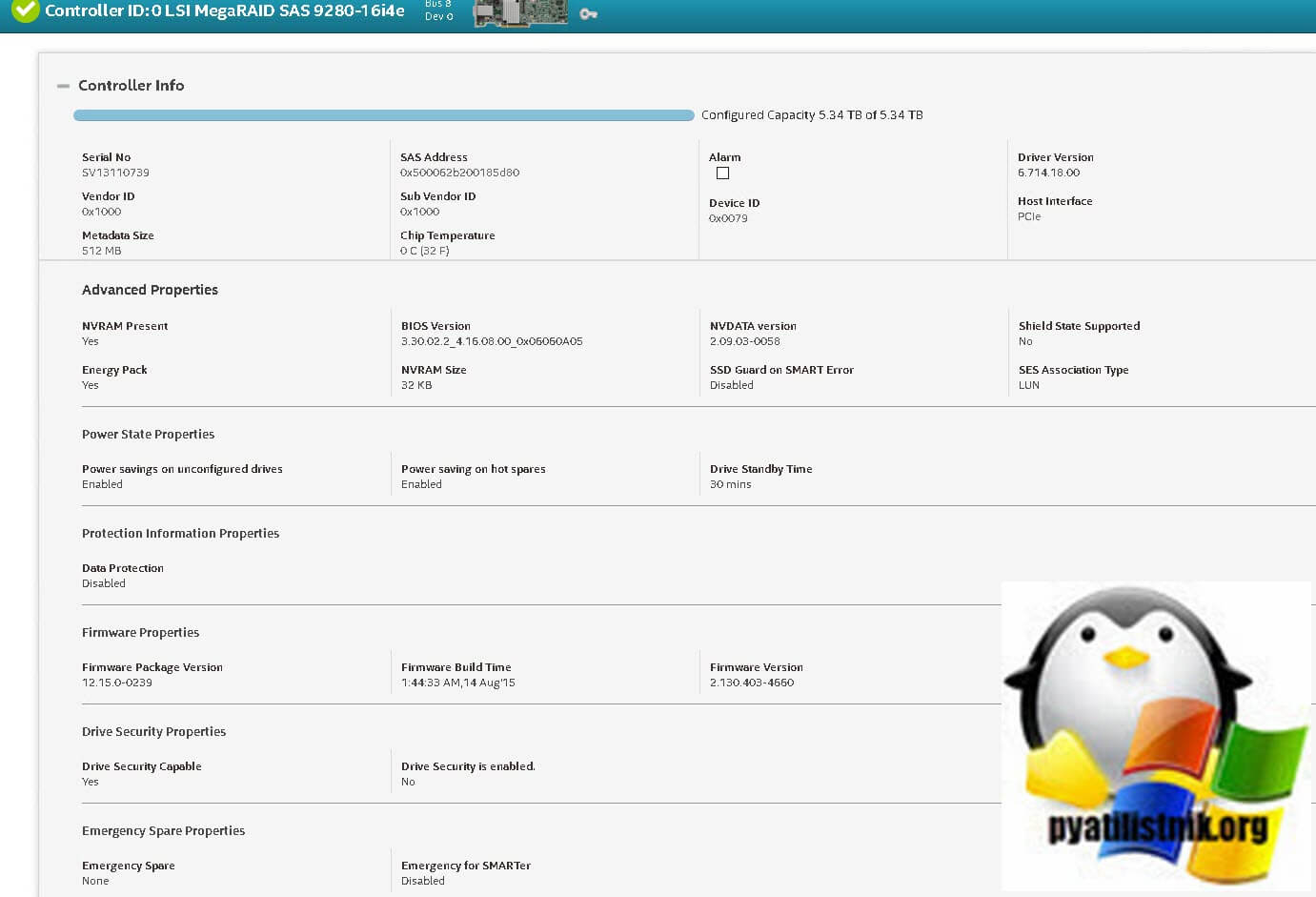

В моей системе представлен контроллер Controller ID: 0 LSI MegaRAID SAS 9280-16i4e. Тут я сразу вижу:

- Серийный номер

- SAS Adress

- Alarm — позволяющая одним кликом включить оповещение звуковым сигналом

- Driver Version — версию драйвера

Справа вы обнаружите полезные кнопки:

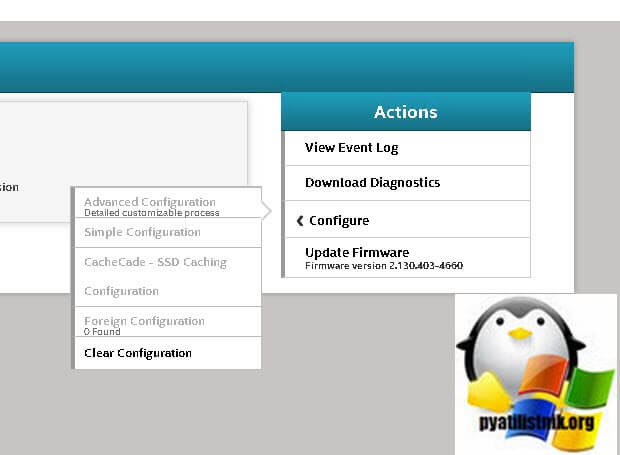

- View Event Log — перебросит вас в журнал событий, где вы сможете отслеживать все, что происходит на вашем RAID контроллере. Тут вы можете их зачистить, и скачать.

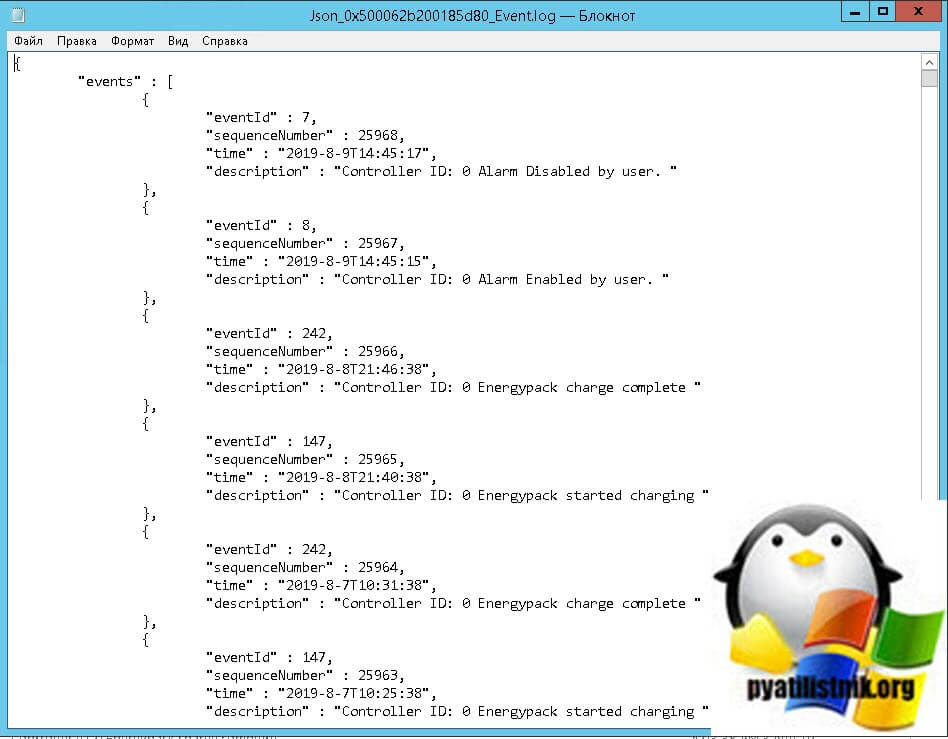

Вот так выглядит скачанный лог

- Download Diagnostics — скачает те же логи

- Configure — Позволит очистить конфигурацию контроллера, найти потерянную конфигурацию «Foreign Configuration»

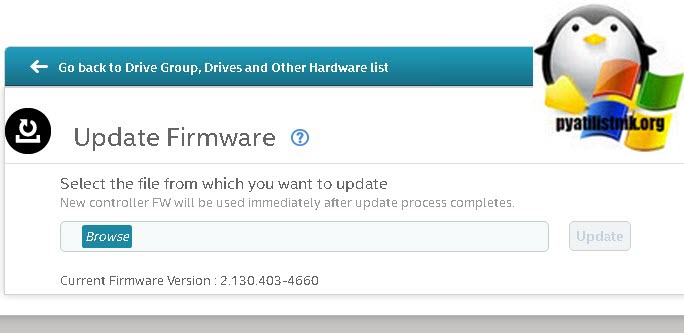

- Update Firmware — позволит обновить прошивку. Тут вам необходимо нажать кнопку «Browse», выбираете прошивку и нажимаете «Update».

Обзор настроек контроллера в LSA

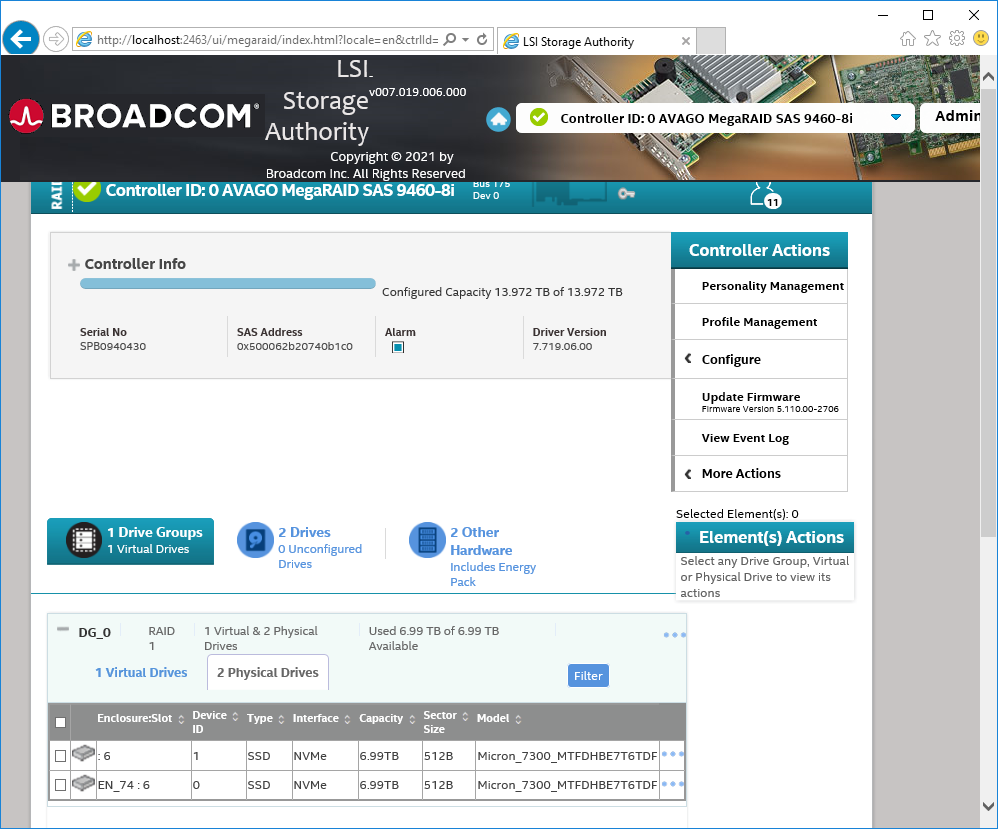

Щелкаем по имени вашего контроллера, в моем примере, это LSI MegaRAID SAS 9280-16i4e.

В пункте «Controller Info» нажмите «+», чтобы развернуть его сводные данные.

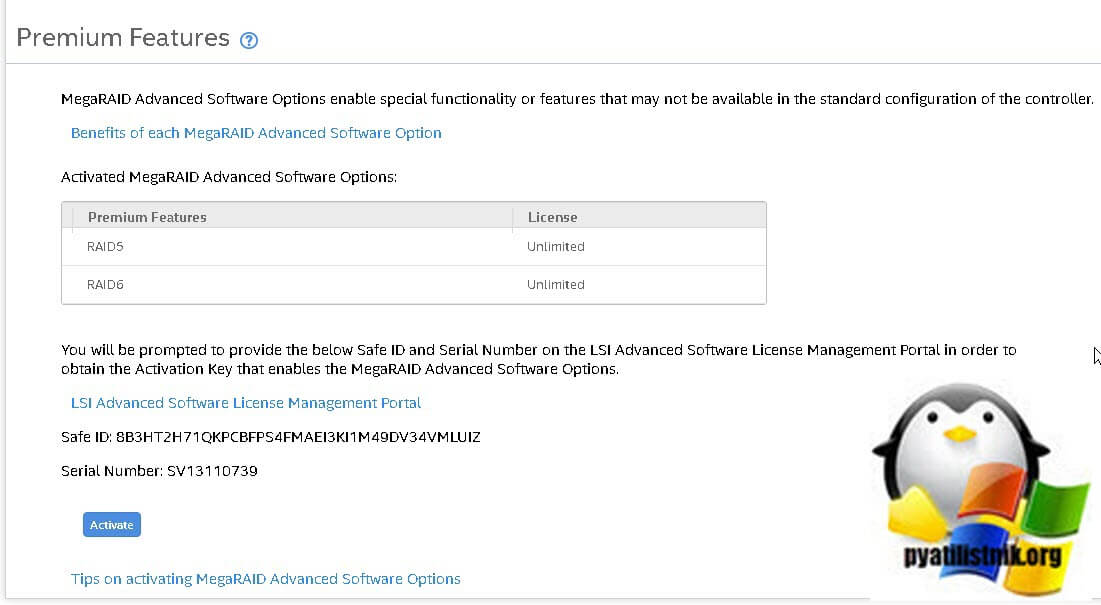

Ниже будет раздел «Premium Features», где вы можете при наличии ключей активировать дополнительные плюшки.

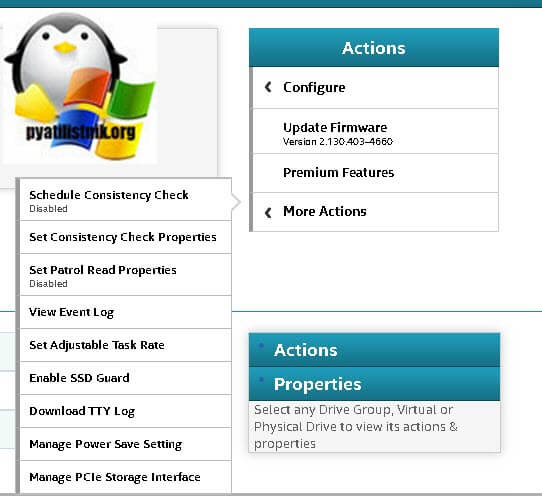

В правой части экрана будут кнопки действий, тут нас будет интересовать две:

- Configure — которую мы уже видели, она нужна для удаления текущей конфигурации и создания новой

- More Action — она состоит из:

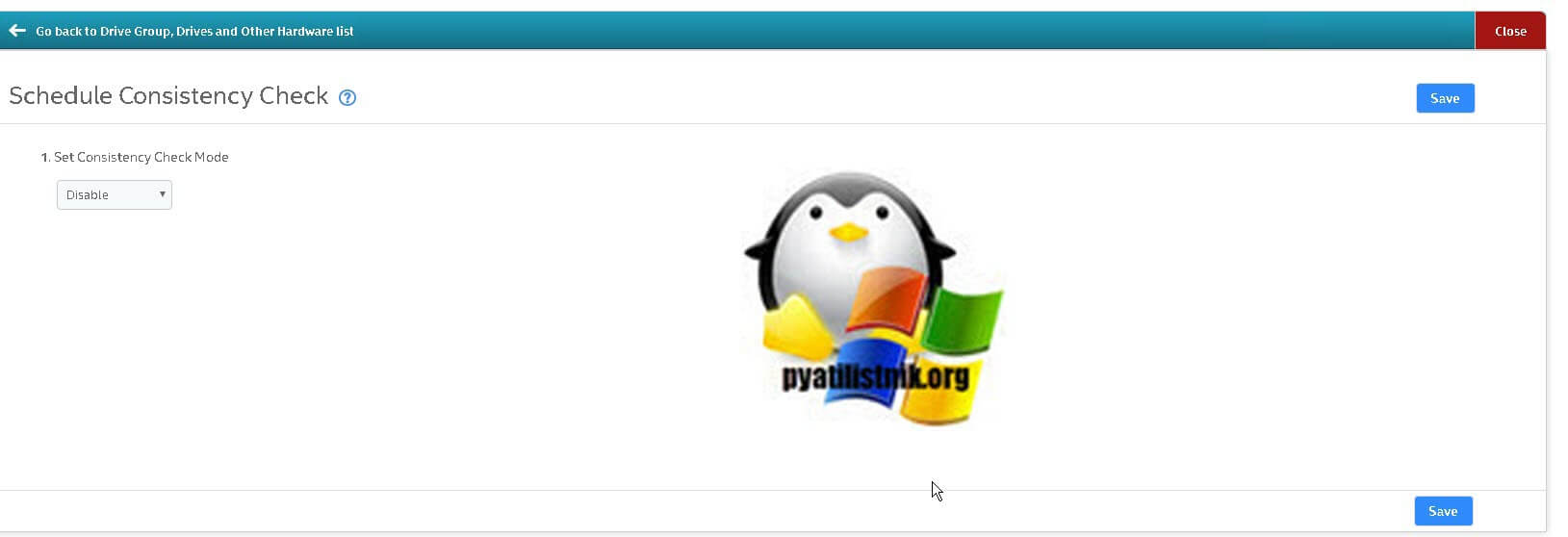

- Schedule Consistency Check — включение или отключение задания проверки целостности, которая будет запускаться в фоновом режиме и проверять все ли хорошо. Она конечно полезна, но кушает лишние IOPS.

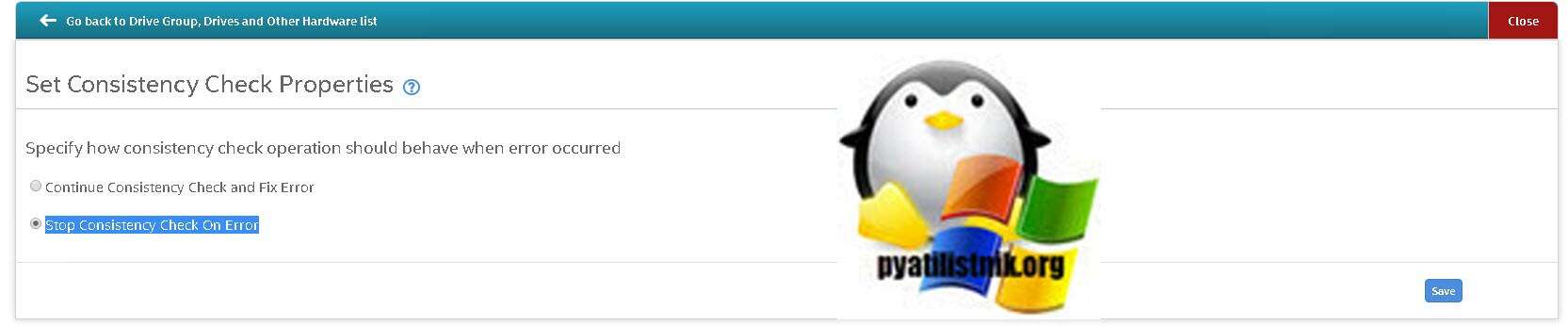

- Set Consistency Check Properties — позволяет задать два режима проверки консистенции массивов

- Continue Consistency Check and Fix Error — Продолжить проверку целостности и исправить ошибку — RAID-контроллер продолжает проверку согласованности и, если обнаружены какие-либо ошибки, исправляет их.

- Stop Consistency Check On Error — RAID контроллер останавливает операцию проверки согласованности, если обнаруживает какие-либо ошибки.

- Set Patrol Read Properties — Выберите режим работы для чтения поиска ошибок из раскрывающегося списка Set Patrol Read Mode.

- Automatic — чтение выполняется автоматически в указанный вами промежуток времени.

- Manual — чтение патрулирования запускается только тогда, когда вы запускаете его вручную, выбрав «Начать чтение» на панели управления контроллера.

- Disable — чтение не запускается.

- Set Adjustable Task Rate — регулировка скорости при:

- Rebuild Rate — Скорость восстановления — введите число от 0 до 100, чтобы контролировать скорость, с которой восстановление выполняется на диске, когда это необходимо. Чем выше число, тем быстрее будет происходить перестройка (и в результате скорость ввода-вывода может быть ниже).

- Patrol Rate — Скорость патрулирования — введите число от 0 до 100, чтобы контролировать скорость, с которой выполняются патрульные чтения. Патрульное чтение контролирует диски, чтобы найти и решить потенциальные проблемы, которые могут вызвать сбой диска. Чем выше число, тем быстрее будет происходить считывание патруля (и в результате скорость ввода-вывода может быть ниже).

- BGI Rate (частота фоновой инициализации) — введите число от 0 до 100, чтобы контролировать скорость, с которой виртуальные диски инициализируются в фоновом режиме. Фоновая инициализация устанавливает зеркальное отображение или четность для виртуального диска RAID, одновременно предоставляя полный доступ к виртуальному диску. Чем выше число, тем быстрее произойдет инициализация (и в результате скорость ввода-вывода может быть ниже).

- Consistency Check Rate — Проверка согласованности — введите число от 0 до 100, чтобы контролировать скорость, с которой выполняется проверка согласованности. Проверка согласованности сканирует данные согласованности на отказоустойчивом виртуальном диске, чтобы определить, не повреждены ли эти данные. Чем выше число, тем быстрее выполняется проверка согласованности (и в результате скорость ввода-вывода может быть ниже).

- Reconstruction Rate — Скорость реконструкции. Введите число от 0 до 100, чтобы контролировать скорость, с которой происходит реконструкция виртуального диска. Чем выше число, тем быстрее происходит реконструкция (и в результате скорость ввода-вывода может быть ниже).

-

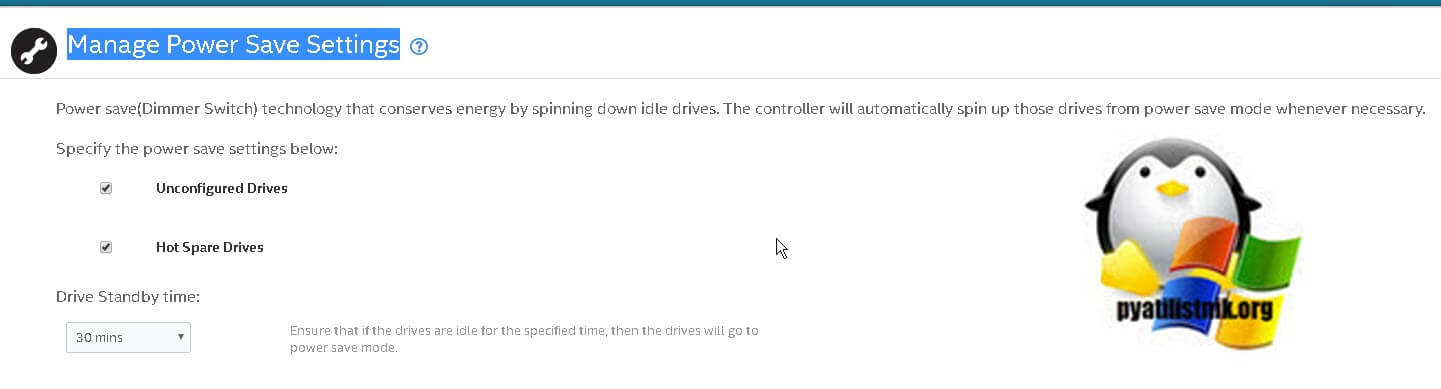

- Manage Power Save Settings — Набор функций MegaRAID Dimmer Switch (энергосбережение) снижает энергопотребление устройств, подключенных к контроллеру MegaRAID, что помогает более эффективно распределять ресурсы и снижает стоимость.

- Unconfigured Drives — Установите флажок, чтобы разрешить контроллеру включить не настроенные диски в режим энергосбережения.

- Hot Spare Drives — Установите флажок, чтобы разрешить контроллеру включить диски горячего резервирования для перехода в режим энергосбережения.

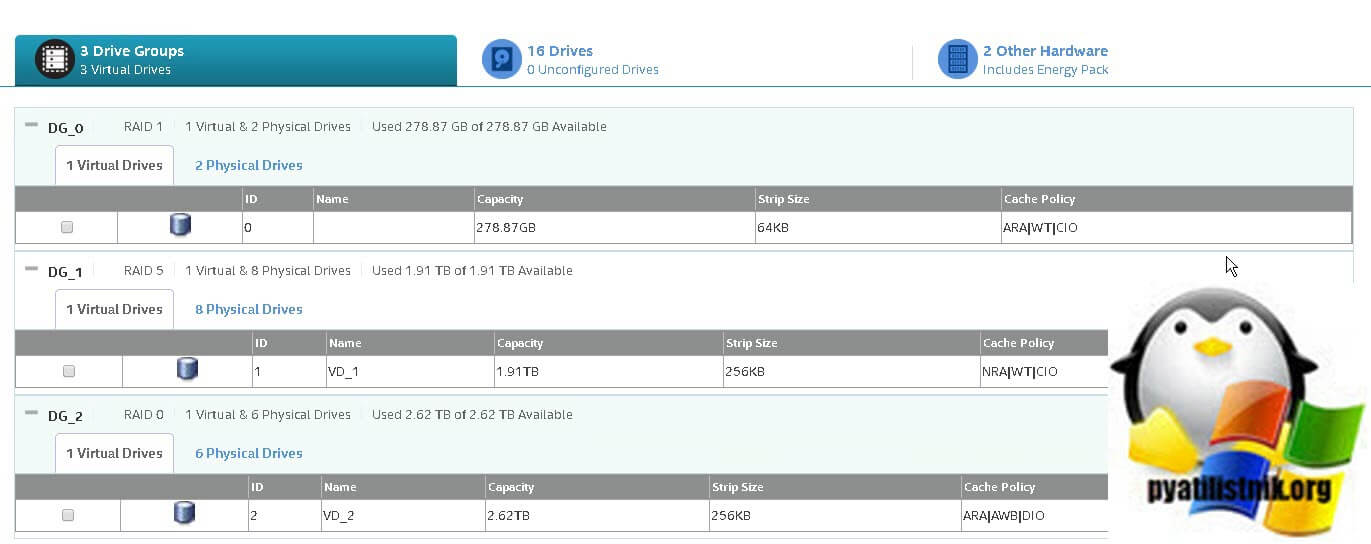

Разобравшись с кнопками действий, посмотрим информацию о виртуальных дисках и физических дисках. Для этого загляните в соответствующую область. Как видим у меня есть три Virtual Drives.

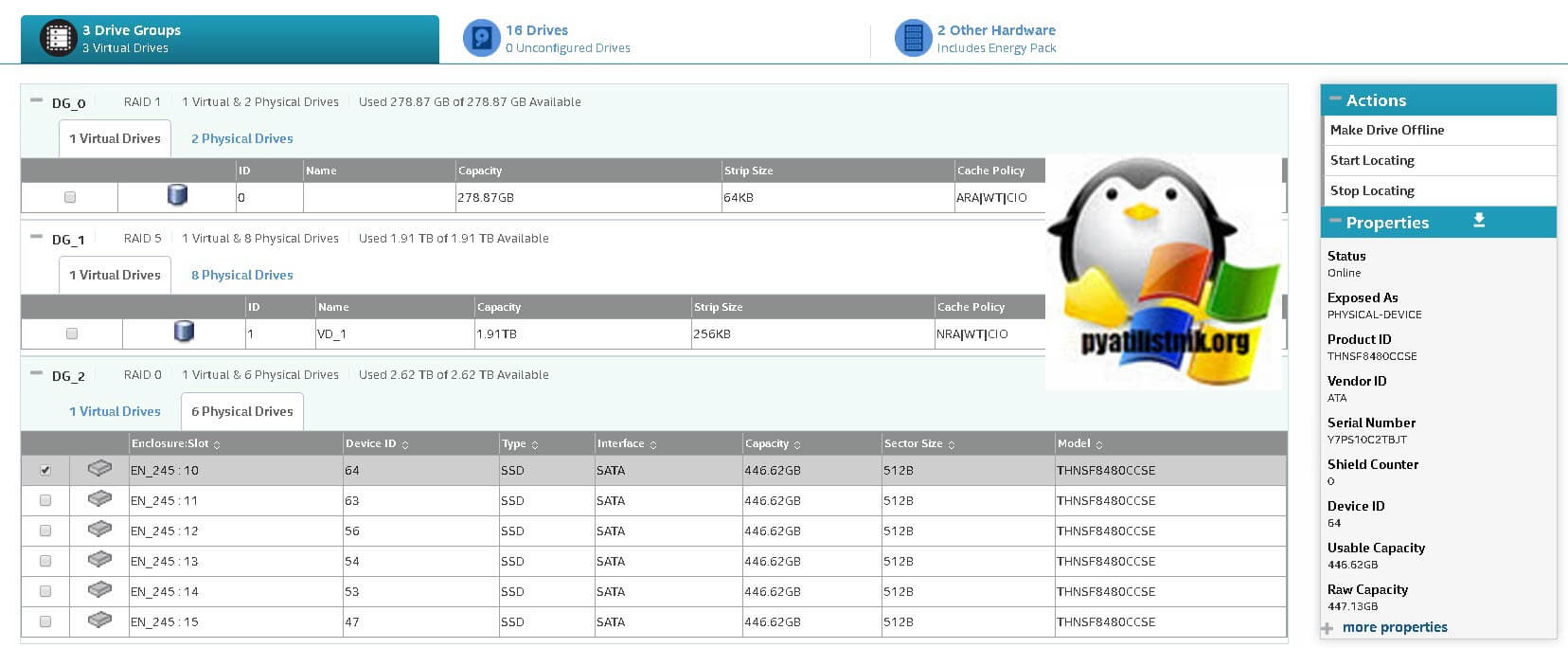

На каждом есть вкладка «Physical Drives», позволяющая посмотреть из каких физических дисков состоит данный массив. Например посмотрим состав DG_2. Вижу, что это 6 SSD дисков. Выбрав любой из них, я могу посмотреть все его характеристики: Статус, Product ID, Vendor ID, Serial Number, Device ID, объем, температура и многое другое. Тут же вы можете перевести его в оффлайн, разметить.

Настройка уведомлений в LSA

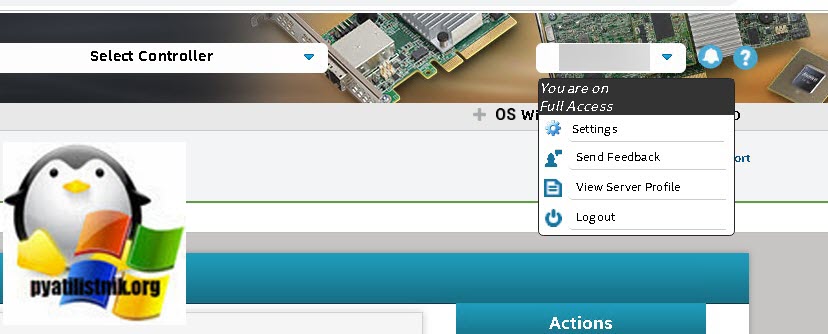

Настроить какие оповещения стоит логировать и проводить оповещение в LSI Storage Authority находится в настройках, которые можно найти на против имени вашей учетной записи. Выбрав пункт «Settings».

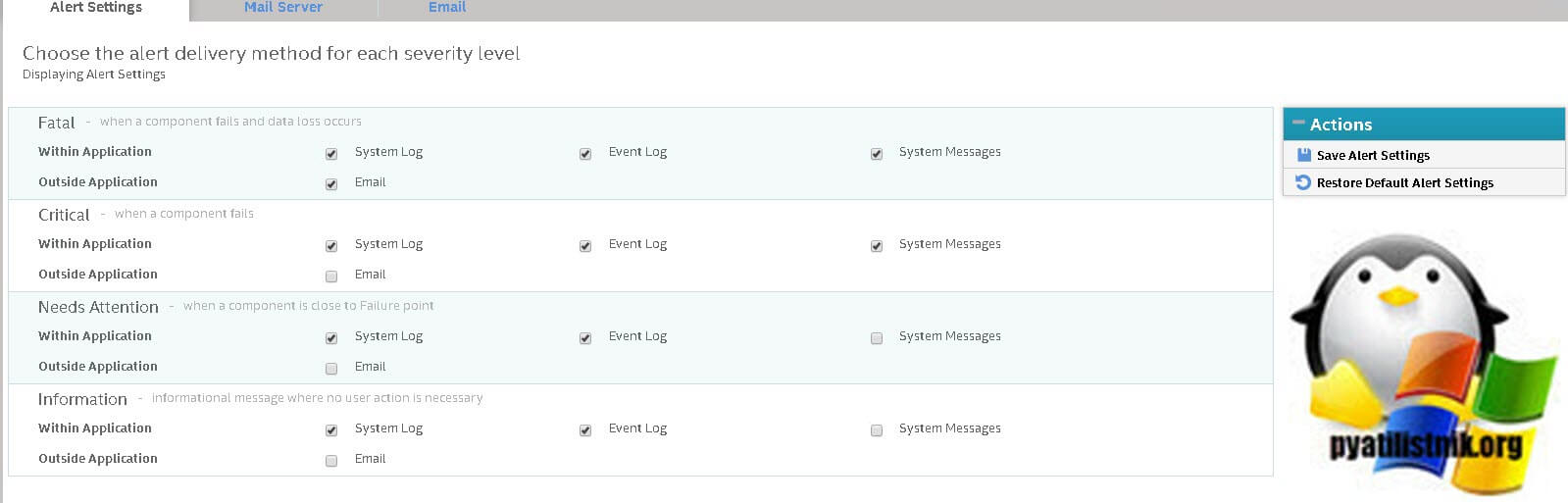

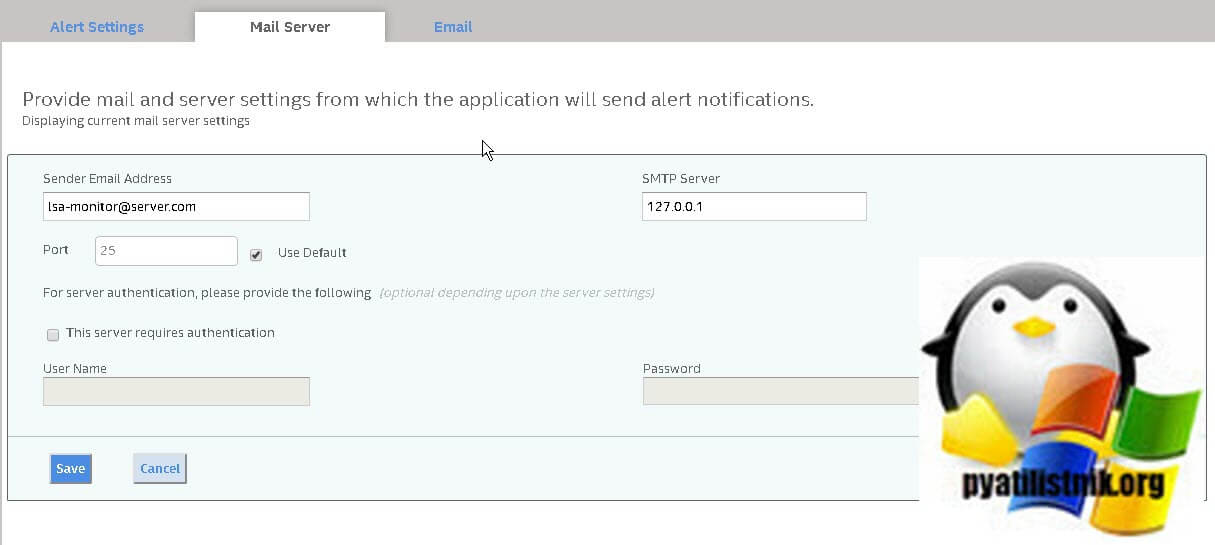

Вкладка «Alert Settings» позволяет удобно выставить галочки на против того типа событий, которые следует логировать и посылать по почте.

Mail Server позволяет вам задать учетную запись от имени которой будут отправляться письма с оповещениями.

На вкладке «Email» вы можете составить список email адресов на которые нужно будет высылать оповещения.

Источник

- Remove From My Forums

-

Вопрос

-

Здравствуйте!

Имеем сервер, RAID контроллер Intel, ОС — Windows Server 2016

C сайта Intel для данного контроллера скачал утилиту управления — RAID Web Console 3.

При запуске утилиты требуется ввести логин и пароль администратора (пользователь с правами администратора Windows). При вводе как локального так и доменного администратора выдается ошибка

«Error Code:49 : Invalid Credentials».Данная утилита использует LSI Storage Authority, в интернете нашел статью с данной проблемой

https://www.broadcom.com/support/knowledgebase/1211236746276/error-code-49-invalid-credentials-when-trying-to-login-to-lsa

в которой говорится что данная проблема возникает из за того LSA поддерживает только английский и поэтому не может правильно трактовать группы отличающиеся

от «Administrators». Предлагается изменить один параметр в конфигурационном файле на «Администраторы».В моем случае изменение параметра не помогло.

Проверял также на Windows 7, Windows 10 и Server 2019 — везде ошибка при входе.

Как решить данную проблему?

Ответы

-

Получил ответ из официальной поддержки Intel.

Подтверждена поддержка консолью только английского языка (были внесены соответствующие изменения в руководство по установке консоли).

Предложено два решения. Для обоих необходимо создать локального пользователя из латинских символов, входящего в группу «Администраторы».

1. Уже приводил ссылку на такое решение. Необходимо изменить

в файлеC:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf

параметр full_access_groups = Administrators на full_access_groups =

АдминистраторыПерезапустить службы или перезагрузить компьютер.

Пробовал данное решение как писал выше но не сработало, наверно из за того что параметр я копировал из статьи, возможно вставлялся пробел или какой либо другой символ. Когда набрал вручную, все заработало.

2. Переименовать через консоль «Управление компьютером» группу «Администраторы» в группу «Administrators» и перезагрузить компьютер.

Данный вариант не пробовал.

-

Помечено в качестве ответа

5 марта 2020 г. 8:17

-

Помечено в качестве ответа

Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Standard Windows Server 2012 R2 Foundation Windows 8.1 Enterprise Windows 8.1 Pro Windows 8.1 Windows RT 8.1 Windows Server 2012 Datacenter Windows Server 2012 Datacenter Windows Server 2012 Standard Windows Server 2012 Standard Windows Server 2012 Essentials Windows Server 2012 Foundation Windows Server 2012 Foundation Windows Server 2008 R2 Service Pack 1 Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Standard Windows Server 2008 R2 Foundation Windows 7 Service Pack 1 Windows 7 Ultimate Windows 7 Enterprise Windows 7 Professional Windows 7 Home Premium Windows 7 Home Basic Windows 7 Starter More…Less

This article describes an issue that occurs after you install security update 3126041 on Windows 8.1, Windows RT 8.1, Windows Server 2012 R2, Windows Server 2012, Windows 7 Service Pack 1 (SP1), or Windows Server 2008 R2 SP1. You can fix this issue by using the update rollup that is discussed in this article.

Symptoms

When you change the domain account password by using a 32-bit application on a 64-bit operating system that calls the NetUserChangePassword API, the password change returns an error message that resembles the following:

1326 ERROR_LOGON_FAILURE

Despite the error, your password is changed in Active Directory Domain Services. However, your logon session and cached credentials are not updated. This situation resembles the following:

-

You log on to two computers.

-

You change the password on the first computer.

-

You remain logged on to the second computer by using the old password.

In this situation, you may experience any of the following issues:

-

If you disconnect from the network, you can log on by using the old password only.

-

Your access to resources is denied.

-

You are prompted to enter your password when you access resources.

-

If an Account Lockout policy is active in the domain, the user account is locked out.

This issue persists until you log off the computer on which the password change occurred and then log back on by using the new password.

Additionally, if you apply the update that is documented in KB 3139921, the error message is no longer received but these symptoms persist.

Resolution

The fix for this issue was first included in Security update 3153171 for MS16-060 and MS16-061 for Windows Server 2012, Windows Server 2008 R2 SP1, and Windows 7 SP1.

This fix is also included in the May 2016 update rollups. Use one of the following update rollups, depending on your operating system:

-

May 2016 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2 (KB3156418)

-

May 2016 update rollup for Windows Server 2012 (KB3156416)

-

May 2016 update rollup for Windows 7 SP1 and Windows Server 2008 R2 SP1 (KB3156417)

Status

Microsoft has confirmed that this is a problem in the Microsoft products that are listed in the «Applies to» section.

References

Learn about the terminology that Microsoft uses to describe software updates.

Need more help?

-

#1

Hi

Since the primary question was resolved quickly I changed the title to the 2nd issue which I had :

I simply cannot login into LSA with my admin credentials on my Windows server 2019.

Old:

I just tried to setup my new server which has a LSyi 9440 8i Raid card.

I have 2 issues:

1 I can’t login into LSA, I always get invalid credentials and I use the correct admin password

2 after I used the old Megaraid utility I found that I cannot create a Raid 6 volume, only Raid 5 — why do I need a license for that, how can I get one? I can’t sign up on the license page.

I always used Adaptec cards before and never needed a license for a card that was advertised with Raid 6

Last edited: Sep 29, 2019

-

#2

https://docs.broadcom.com/docs-and-…gaRAID-SAS-9400-Series-BC00-0448EN-101718.pdf

Taken from PDF

• Up to 8 storage interface PCIe links. Each link supporting x4 or x2* link widths up to 8.0 GT/s (PCIe Gen3) per lane

• SFF-9402 Compliant, Connector Pin-out

• SFF-8485 Compliant, SGPIO

• RAID levels 0, 1, 5, 6*, 10, 50 and 60*

• CacheVault flash back-up at power fail − Supports bad block management

• PCIe 3.1 Host Interface − Supports x8, x4, x2, x1 PCIe lanes at a transfer rate up to 8.0 GT/s per lane, full duplex − Lane and polarity reversal − Variable PCIe

• * Not applicable to 9440-8i.

-

#3

https://docs.broadcom.com/docs-and-…gaRAID-SAS-9400-Series-BC00-0448EN-101718.pdf

Taken from PDF

• Up to 8 storage interface PCIe links. Each link supporting x4 or x2* link widths up to 8.0 GT/s (PCIe Gen3) per lane

• SFF-9402 Compliant, Connector Pin-out

• SFF-8485 Compliant, SGPIO

• RAID levels 0, 1, 5, 6*, 10, 50 and 60*

• CacheVault flash back-up at power fail − Supports bad block management

• PCIe 3.1 Host Interface − Supports x8, x4, x2, x1 PCIe lanes at a transfer rate up to 8.0 GT/s per lane, full duplex − Lane and polarity reversal − Variable PCIe• * Not applicable to 9440-8i.

Ok, thx. I can’t understand how I did miss that.

Any idea why the LSA won’t open? It’s a local, single installation. Windows has only 1 account which I use to login and I always get the invalid credentials error

Edit:

I tried login method as host, domain with PC name as domain. I just can’t login….

Last edited: Sep 29, 2019

-

#4

If running Win8.x/10 login with your MS account credentials (if used to activate Windows)

ie your email address used for MS account is the login then what ever pw you have

Windows Server should be what ever your main Windows login is, ie ‘administrator’ + pw

-

#5

1 I can’t login into LSA, I always get invalid credentials and I use the correct admin password

Btw, same here. Tried several times, but goes back to MSM utility without any luck with LSA.

Windows Server 2019, tried Administrator login and password.

-

#6

Btw, same here. Tried several times, but goes back to MSM utility without any luck with LSA.

Windows Server 2019, tried Administrator login and password.

OK, so I am not alone with that issue.

That’s good as I was about to question my mental health after I missed the RAID 6 option.

Now I gotta see if I get a Broadcom 9460i or an Adaptec controller

Edit:

Does the 9460 has Raid 6 out of the box or does it need a license?

Last edited: Sep 29, 2019

-

#7

If running Win8.x/10 login with your MS account credentials (if used to activate Windows)

ie your email address used for MS account is the login then what ever pw you haveWindows Server should be what ever your main Windows login is, ie ‘administrator’ + pw

Yeah I tried my Winserver admin account like a 1000 times now, doesn’t login. Drives me completely nuts.

-

#8

Deleted — I found the old LSA versions, just didn’t notice the tab leading to them on my mobile

Last edited: Sep 29, 2019

-

#9

Btw, same here. Tried several times, but goes back to MSM utility without any luck with LSA.

Windows Server 2019, tried Administrator login and password.

Hi, older versions work just fine. Give it a try.

-

#10

Hi, older versions work just fine. Give it a try.

I had the same ****ing problem with 7.11 LSA back to 7.09 works but i have found the problem now and 7.11 works.

You must edit the lsa.conf for other lang the english then it work..

1. Stop LSAService in Windows Services

2. Edit LSA config file (LSA.conf)

C:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf

Look for this line : full_access_groups = Administrators

Customers have to change the key word Administrators to Administrateurs (French) Administratoren (German)

or Administradores (Spanish)

-French full_access_groups = Administrateurs

-German

full_access_groups = Administratoren

-Spanish

full_access_groups = Administradores

-Russian

full_access_groups = Администраторы or Administratory

3. Restart LSAService

Broadcom Inc. | Connecting Everything

-

#11

I had the same ****ing problem with 7.11 LSA back to 7.09 works but i have found the problem now and 7.11 works.

You must edit the lsa.conf for other lang the english then it work..

1. Stop LSAService in Windows Services

2. Edit LSA config file (LSA.conf)C:Program Files(x86)LSILSIStorageAuthorityconfLSA.conf

Look for this line : full_access_groups = Administrators

Customers have to change the key word Administrators to Administrateurs (French) Administratoren (German)

or Administradores (Spanish)-French full_access_groups = Administrateurs

-German

full_access_groups = Administratoren-Spanish

full_access_groups = Administradores-Russian

full_access_groups = Администраторы or Administratory3. Restart LSAService

Broadcom Inc. | Connecting Everything

I’ll be damned… what a F****** programming bug…

THX a lot, it was driving me nut a couple of days ago after updating LSA and then I remembered this thread I opened last year

Утилита LSI Storage Authority (LSA) пришла на смену Avago MegaRAID Storage Manager (MSM).

LSA (LSI Storage Authority Software) — это утилита для операционных систем Windows и Linux, которая предназначена для управления RAID контроллерами LSI/Avago/Broadcom. Утилита позволяет настраивать контроллер, создавать и управлять массивами, кэшированием. Обновлять прошивки. Есть возможность оповещений и фоновой проверки на наличие ошибок.

Основное отличие LSA — наличие web интерфейса вместо GUI, что позволяет работать через браузер. Дизайн, конечно, так себе, но в данном случае красота и юзабилити не самое важное.

Дистрибутив LSA

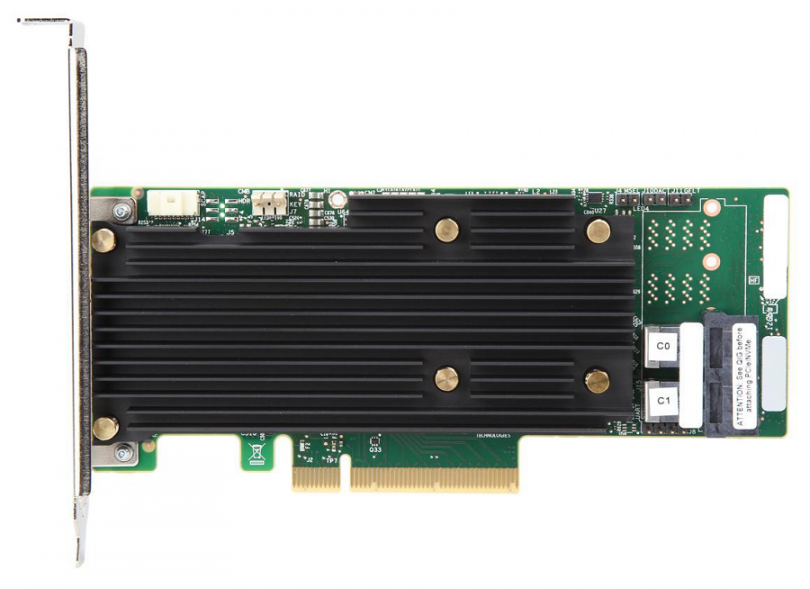

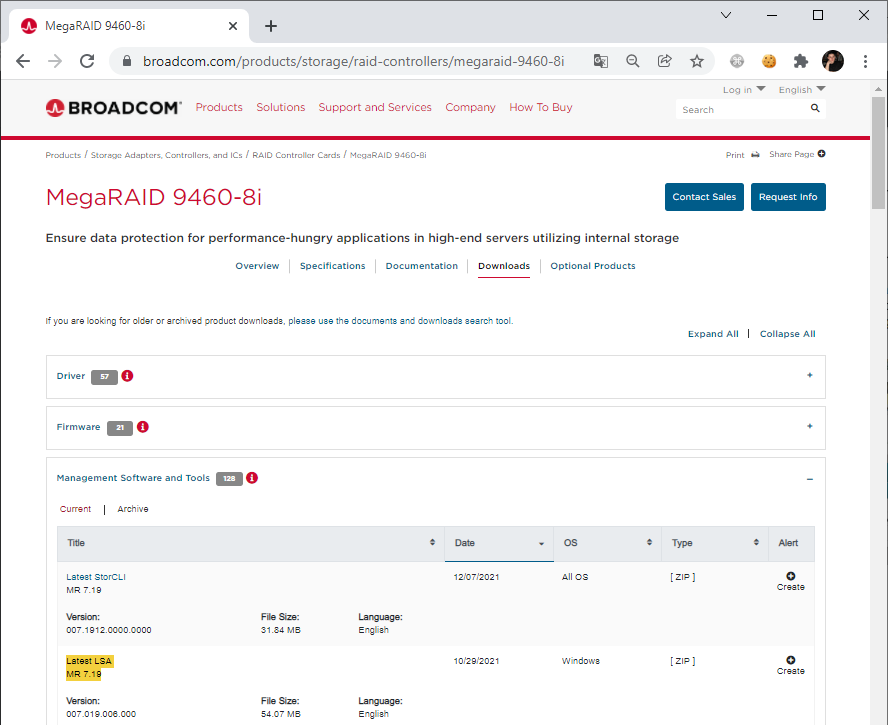

Находим свой контроллер на сайте производителя. У меня MegaRAID 9460-8i.

https://www.broadcom.com/products/storage/raid-controllers/megaraid-9460-8i

В разделе Downloads → Management Software and Tools находим Latest LSA.

Качаем. У меня LSA 7.19. Распаковываем.

Установка LSA

Запускаем setup.exe.

Нас предупреждают, что для работы LSA требуются дополнительные компоненты:

- openslp_3.0.0_0_x64

- Microsoft Visual C++ 2010 SP1 Redistributable Package (x64)

Если пакеты не установлены в системе, то инсталлятор мх установит.

Нажимам Install.

Пакет openslp_3.0.0_0_x64 у меня не установлен, поэтому запускается инсталлятор openSLP. Принимаем лицензионное соглашение и нажимаем Next. Продолжаем процесс установки openSLP следуя мастеру установки.

После установки openSLP продолжится установка LSI.

Next.

Принимаем лицензионное соглашение. Next.

Заполняем информацию о пользователе и об организации. Это необязательно. Next.

Можно изменить каталог установки. Next.

Выбираем тип установки:

- Gateway — будут установлены все компоненты. С данного сервера можно подключаться к другим.

- StandAlone — будут установлены компоненты для работы с текущим сервером.

- DirectAgent — будут установлены компоненты для работы с другими серверами.

- Light Weight Monitor (LWM) — будут установлены компоненты только для мониторинга.

Я выбираю StandAlone. Next.

Можно изменить порты. По умолчанию web сервер работает на TCP 2460, а LSA сервер на TCP 9000.

Настраиваем оповещения. Я ставлю Since Last Reboot. Для рабочих сред, возможно, будет полезно использовать Start From Now. Next.

Install.

Начинается установка LSA.

Установка завершена.

На рабочем столе появляется ярлык Launch LSA.

Запуск LSA

Запускаем Launch LSA. Открывается браузер с локальной ссылкой.

Указываем логин и пароль от пользователя с правами локального администратора. Можно использовать доменную учётную запись.

Попадаем на экран управления RAID контроллером. У меня контроллер Avago MegaRAID 9460-8i. Нажимаем на название контроллера, отобразится больше параметров, логические и физические диски, батарейки.

Осталось исследовать новый инструмент, это вы можете и без меня. Функций много, из интересных:

- Обновление прошивки контроллера.

- Настройка уведомлений.

- Просмотр логов.

- Восстановление потерянной конфигурации.

- Периодическая проверка целостности.

- Настройка скорости восстановления и реконструкции.

Ссылки

Avago MegaRAID Storage Manager — интерактивное руководство

Управление RAID контроллером LSI (Broadcom, Avago) с помощью StorCLI в Windows Server

https://docs.broadcom.com/doc/DB15-001161

Выявляем неполадки с репликацией Active Directory | Windows IT Pro/RE | Издательство «Открытые системы»

Выявляем неполадки с репликацией Active Directory

Один из механизмов Active Directory (AD), с которым могут быть связаны всевозможные затруднения, это репликация. Репликация – критически важный процесс в работе одного или более доменов или контроллеров домена (DC), и не важно, находятся они на одном сайте или на разных. Неполадки с репликацией могут привести к проблемам с аутентификацией и доступом к сетевым ресурсам. Обновления объектов AD реплицируются на контроллеры домена, чтобы все разделы были синхронизированы. В крупных компаниях использование большого количества доменов и сайтов – обычное дело. Репликация должна происходить внутри локального сайта, так же как дополнительные сайты должны сохранять данные домена и леса между всеми DC.

В этой статье речь пойдет о методах выявления проблем с репликацией в AD. Кроме того, я покажу, как находить и устранять неисправности и работать с четырьмя наиболее распространенными ошибками репликации AD:

Вы также узнаете, как анализировать метаданные репликации с помощью таких инструментов, как AD Replication Status Tool, встроенная утилита командной строки RepAdmin. exe и Windows PowerShell.

Для всестороннего рассмотрения я буду использовать лес Contoso, который показан на рисунке. В таблице 1 перечислены роли, IP-адреса и настройки DNS-клиента для компьютеров данного леса.

| Рисунок. Архитектура леса |

Для обнаружения неполадок с репликацией AD запустите AD Replication Status Tool на рабочей станции администратора в корневом домене леса. Например, вы открываете этот инструмент из системы Win8Client, а затем нажимаете кнопку Refresh Replication Status для уверенности в четкой коммуникации со всеми контроллерами домена. В таблице Discovery Missing Domain Controllers на странице Configuration/Scope Settings инструмента можно увидеть два недостающих контроллера домена, как показано на экране 1.

| Экран 1. Два недостающих контроллера домена |

В таблице Replication Status Collection Details вы можете проследить статус репликации контроллеров домена, которые никуда не пропадали, как показано на экране 2.

| Экран 2. Статус репликации контроллеров домена |

Пройдя на страницу Replication Status Viewer, вы обнаружите некоторые ошибки в репликации. На экране 3 видно, что возникает немалое число ошибок репликации, возникающих в лесу Contoso. Из пяти контроллеров домена два не могут видеть другие DC, а это означает, что репликация не будет происходить на контроллерах домена, которые не видны. Таким образом, пользователи, подключающиеся к дочерним DC, не будут иметь доступ к самой последней информации, что может привести к проблемам.

| Экран 3. Ошибки репликации, возникающие в лесу Contoso |

Поскольку ошибки репликации все же возникают, полезно задействовать утилиту командной строки RepAdmin. exe, которая помогает получить отчет о состоянии репликации по всему лесу. Чтобы создать файл, запустите следующую команду из Cmd. exe:

Проблема с двумя DC осталась, соответственно вы увидите два вхождения LDAP error 81 (Server Down) Win32 Err 58 на экране, когда будет выполняться команда. Мы разберемся с этими ошибками чуть позже. А теперь откройте ShowRepl. csv в Excel и выполните следующие шаги:

Таким же образом вы можете запустить средство RepAdmin. exe из PowerShell. Для этого сделайте следующее:

1. Перейдите к приглашению PowerShell и введите команду

2. В появившейся сетке выберите Add Criteria, затем Last Failure Status и нажмите Add.

3. Выберите подчеркнутое слово голубого цвета contains в фильтре и укажите does not equal.

4. Как показано на экране 4, введите 0 в поле, так, чтобы отфильтровывалось все со значением 0 (успех) и отображались только ошибки.

| Экран 4. Задание фильтра |

Теперь, когда вы знаете, как проверять статус репликации и обнаруживать ошибки, давайте посмотрим, как выявлять и устранять четыре наиболее распространенные неисправности.

На экране 5 показаны результаты, свидетельствующие о том, что репликация перестала выполняться, поскольку возникла проблема с DC2: целевое основное имя неверно. Тем не менее, описание ошибки может указать ложный путь, поэтому приготовьтесь копать глубже.

Во-первых, следует определить, есть ли базовое подключение LDAP между системами. Для этого запустите следующую команду из DC2:

На экране 5 видно, что вы получаете сообщение об ошибке LDAP. Далее попробуйте инициировать репликацию AD с DC2 на DC1:

И на этот раз отображается та же ошибка с главным именем, как показано на экране 5. Если открыть окно Event Viewer на DC2, вы увидите событие с Event ID 4 (см. экран 6).

| Экран 6. Сообщение о событии с Event ID 4 |

Выделенный текст в событии указывает на причину ошибки. Это означает, что пароль учетной записи компьютера DC1 отличается от пароля, который хранится в AD для DC1 в Центре распределения ключей – Key Distribution Center (KDC), который в данном случае запущен на DC2. Значит, следующая наша задача – определить, соответствует ли пароль учетной записи компьютера DC1 тому, что хранится на DC2. В командной строке на DC1 введите две команды:

Далее откройте файлы dc1objmeta1.txt и dc1objmeta2.txt, которые были созданы, и посмотрите на различия версий для dBCSPwd, UnicodePWD, NtPwdHistory, PwdLastSet и lmPwdHistory. В нашем случае файл dc1objmeta1.txt показывает версию 19, тогда как версия в файле dc1objmeta2.txt – 11. Таким образом, сравнивая эти два файла, мы видим, что DC2 содержит информацию о старом пароле для DC1. Операция Kerberos не удалась, потому что DC1 не смог расшифровать билет службы, представленный DC2.

KDC, запущенный на DC2, не может быть использован для Kerberos вместе с DC1, так как DC2 содержит информацию о старом пароле. Чтобы решить эту проблему, вы должны заставить DC2 использовать KDC на DC1, чтобы завершить репликацию. Для этого вам, в первую очередь, необходимо остановить службу KDC на DC2:

Теперь требуется начать репликацию корневого раздела Root:

Следующим вашим шагом будет запуск двух команд Repadmin /showobjmeta снова, чтобы убедиться в том, что версии совпадают. Если все хорошо, вы можете перезапустить службу KDC:

Теперь, когда расширенная регистрация включена, запустите репликацию между DC – так все ошибки будут зарегистрированы. Этот шаг поможет запустить три команды для воспроизведения ошибок. Итак, во-первых, запустите следующую команду на DC1:

Результат, показанный на экране 7, говорит о том, что репликация не состоялась, потому что DC домена не может быть найден.

| Экран 7. Репликация не состоялась, потому что DC домена не может быть найден |

Во-вторых, из DC1 попробуйте определить местоположение KDC в домене child. root. contoso. com с помощью команды:

Результаты на экране 7 свидетельствуют, что такого домена нет. В-третьих, поскольку вы не можете найти KDC, попытайтесь установить связь с любым DC в дочернем домене, используя команду:

В очередной раз результаты говорят о том, что нет такого домена, как показано на экране 7.

Теперь, когда вы воспроизвели все ошибки, просмотрите файл Netlogon. log, созданный в папке C:Windowsdebug. Откройте его в «Блокноте» и найдите запись, которая начинается с DSGetDcName function called. Обратите внимание, что записей с таким вызовом будет несколько. Вам нужно найти запись, имеющую те же параметры, что вы указали в команде Nltest (Dom:child и Flags:KDC). Запись, которую вы ищете, будет выглядеть так:

Вы должны просмотреть начальную запись, равно как и последующие, в этом потоке. В таблице 2 представлен пример потока 3372. Из этой таблицы следует, что поиск DNS записи KDC SRV в дочернем домене был неудачным. Ошибка 1355 указывает, что заданный домен либо не существует, либо к нему невозможно подключиться.

Поскольку вы пытаетесь подключиться к Child. root. contoso. com, следующий ваш шаг – выполнить для него команду ping из DC1. Скорее всего, вы получите сообщение о том, что хост не найден. Информация из файла Netlogon. log и ping-тест указывают на возможные проблемы в делегировании DNS. Свои подозрения вы можете проверить, сделав тест делегирования DNS. Для этого выполните следующую команду на DC1:

На экране 8 показан пример файла Dnstest. txt. Как вы можете заметить, это проблема DNS. Считается, что IP-адрес 192.168.10.1 – адрес для DC1.

| Экран 8. Пример файла Dnstest. txt |

Чтобы устранить проблему DNS, сделайте следующее:

1. На DC1 откройте консоль управления DNS.

2. Разверните Forward Lookup Zones, разверните root. contoso. com и выберите child.

3. Щелкните правой кнопкой мыши (как в родительской папке) на записи Name Server и выберите пункт Properties.

4. Выберите lamedc1.child. contoso. com и нажмите кнопку Remove.

5. Выберите Add, чтобы можно было добавить дочерний домен сервера DNS в настройки делегирования.

6. В окне Server fully qualified domain name (FQDN) введите правильный сервер childdc1.child. root. contoso. com.

7. В окне IP Addresses of this NS record введите правильный IP-адрес 192.168.10.11.

8. Дважды нажмите кнопку OK.

9. Выберите Yes в диалоговом окне, где спрашивается, хотите ли вы удалить связующую запись (glue record) lamedc1.child. contoso. com [192.168.10.1]. Glue record – это запись DNS для полномочного сервера доменных имен для делегированной зоны.

10. Используйте Nltest. exe для проверки, что вы можете найти KDC в дочернем домене. Примените опцию /force, чтобы кэш Netlogon не использовался:

11. Протестируйте репликацию AD из ChildDC1 на DC1 и DC2. Это можно сделать двумя способами. Один из них – выполнить команду

Другой подход заключается в использовании оснастки Active Directory Sites и Services консоли Microsoft Management Console (MMC), в этом случае правой кнопкой мыши щелкните DC и выберите Replicate Now, как показано на экране 9. Вам нужно это сделать для DC1, DC2 и TRDC1.

| Экран 9. Использование оснастки Active Directory Sites и? Services |

После этого вы увидите диалоговое окно, как показано на экране 10. Не учитывайте его, нажмите OK. Я вкратце расскажу об этой ошибке.

| Экран 10. Ошибка при репликации |

Когда все шаги выполнены, вернитесь к AD Replication Status Tool и обновите статус репликации на уровне леса. Ошибки 1908 больше быть не должно. Ошибка, которую вы видите, это ошибка 8606 (недостаточно атрибутов для создания объекта), как отмечалось на экране 10. Это следующая трудность, которую нужно преодолеть.

Устаревший объект (lingering object) – это объект, который присутствует на DC, но был удален на одном или нескольких других DC. Ошибка репликации AD 8606 и ошибка 1988 в событиях Directory Service – хорошие индикаторы устаревших объектов. Важно учитывать, что можно успешно завершить репликацию AD и не регистрировать ошибку с DC, содержащего устаревшие объекты, поскольку репликация основана на изменениях. Если объекты не изменяются, то реплицировать их не нужно. По этой причине, выполняя очистку устаревших объектов, вы допускаете, что они есть у всех DC (а не только DCs logging errors).

Чтобы устранить проблему, в первую очередь убедитесь в наличии ошибки, выполнив следующую команду Repadmin на DC1:

Вы увидите сообщение об ошибке, как показано на экране 11. Кроме того, вы увидите событие с кодом в Event Viewer DC1 (см. экран 12). Обратите внимание, что событие с кодом 1988 только дает отчет о первом устаревшем объекте, который вам вдруг встретился. Обычно таких объектов много.

| Экран 11. Ошибка из-за наличия устаревшего объекта |

| Экран 12. Событие с кодом 1988 |

Вы должны скопировать три пункта из информации об ошибке 1988 в событиях: идентификатор globally unique identifier (GUID) устаревшего объекта, сервер-источник (source DC), а также уникальное, или различающееся, имя раздела – distinguished name (DN). Эта информация позволит определить, какой DC имеет данный объект.

Прежде всего, используйте GUID объекта (в данном случае 5ca6ebca-d34c-4f60-b79c-e8bd5af127d8) в следующей команде Repadmin, которая отправляет результаты в файл Objects. txt:

Если вы откроете файл Objects. txt, то увидите, что любой DC, который возвращает метаданные репликации для данного объекта, содержит один или более устаревших объектов. DC, не имеющие копии этого объекта, сообщают статус 8439 (уникальное имя distinguished name, указанное для этой операции репликации, недействительно).

Затем вам нужно, используя GUID объект Directory System Agent (DSA) DC1, идентифицировать все устаревшие объекты в разделе Root на DC2. DSA предоставляет доступ к физическому хранилищу информации каталога, находящейся на жестком диске. В AD DSA – часть процесса Local Security Authority. Для этого выполните команду:

В Showrepl. txt GUID объект DSA DC1 появляется вверху файла и выглядит следующим образом:

Ориентируясь на эту информацию, вы можете применить следующую команду, чтобы удостовериться в существовании устаревших объектов на DC2, сравнив его копию раздела Root с разделом Root DC1.

Далее вы можете просмотреть журнал регистрации событий Directory Service на DC2, чтобы узнать, есть ли еще какие-нибудь устаревшие объекты. Если да, то о каждом будет сообщаться в записи события 1946. Общее число устаревших объектов для проверенного раздела будет отмечено в записи события 1942.

Вы можете удалить устаревшие объекты несколькими способами. Предпочтительно использовать ReplDiag. exe. В качестве альтернативы вы можете выбрать RepAdmin. exe.

Используем ReplDiag. exe. С вашей рабочей станции администратора в корневом домене леса, а в нашем случае это Win8Client, вы должны выполнить следующие команды:

Первая команда удаляет объекты. Вторая команда служит для проверки успешного завершения репликации (иными словами, ошибка 8606 больше не регистрируется). Возвращая команды Repadmin /showobjmeta, вы можете убедиться в том, что объект был удален из всех, что объект был удален DC. Если у вас есть контроллер только для чтения read-only domain controller (RODC) и он содержал данный устаревший объект, вы заметите, что он все еще там находится. Дело в том, что текущая версия ReplDiag. exe не удаляет объекты из RODC. Для очистки RODC (в нашем случае, ChildDC2) выполните команду:

После этого просмотрите журнал событий Directory Service на ChildDC2 и найдите событие с кодом 1939. На экране 13 вы видите уведомление о том, что устаревшие объекты были удалены.

| Экран 13. Сообщение об удалении устаревших объектов |

Используем RepAdmin. exe. Другой способ, позволяющий удалить устаревшие объекты – прибегнуть к помощи RepAdmin. exe. Сначала вы должны удалить устаревшие объекты главных контроллеров домена (reference DC) с помощью кода, который видите в листинге 1. После этого необходимо удалить устаревшие объекты из всех остальных контроллеров домена (устаревшие объекты могут быть показаны или на них могут обнаружиться ссылки на нескольких контроллерах домена, поэтому убедитесь, что вы удалили их все). Необходимые для этой цели команды приведены в листинге 2.

Как видите, использовать ReplDiag. exe гораздо проще, чем RepAdmin. exe, поскольку вводить команд вам придется намного меньше. Ведь чем больше команд, тем больше шансов сделать опечатку, пропустить команду или допустить ошибку в командной строке.

Предыдущие ошибки репликации AD были связаны с невозможностью найти другие контроллеры домена. Ошибка репликации AD с кодом состояния 8453 возникает, когда контроллер домена видит другие DC, но не может установить с ними связи репликации.

Например, предположим, что ChildDC2 (RODC) в дочернем домене не уведомляет о себе как о сервере глобального каталога – Global Catalog (GC). Для получения статуса ChildDC2 запустите следующие команды на ChildDC2:

Данная команда отправляет результаты Repl. txt. Если вы откроете этот текстовый файл, то увидите вверху следующее:

Если вы внимательно посмотрите на раздел Inbound Neighbors, то увидите, что раздел DC=treeroot, DC=fabrikam, DC=com отсутствует, потому что он не реплицируется. Взгляните на кнопку файла – вы увидите ошибку:

Эта ошибка означает, что ChildDC2 не может добавить связь репликации (replication link) для раздела Treeroot. Как показано на экране 14, данная ошибка также записывается в журнал регистрации событий Directory Services на ChildDC2 как событие с кодом 1926.

| Экран 14. Отсутствие связи репликации |

Здесь вам нужно проверить, нет ли проблем, связанных с безопасностью. Для этого используйте DCDiag. exe:

На экране 15 показан фрагмент вывода DCDiag. exe.

| Экран 15. Фрагмент вывода DCDiag. exe |

Как видите, вы получаете ошибку 8453, потому что группа безопасности Enterprise Read-Only Domain Controllers не имеет разрешения Replicating Directory Changes.

Чтобы решить проблему, вам нужно добавить отсутствующую запись контроля доступа – missing access control entry (ACE) в раздел Treeroot. В этом вам помогут следующие шаги:

1. На TRDC1 откройте оснастку ADSI Edit.

2. Правой кнопкой мыши щелкните DC=treeroot, DC=fabrikam, DC=com и выберите Properties.

3. Выберите вкладку Security.

4. Посмотрите разрешения на этот раздел. Отметьте, что нет записей для группы безопасности Enterprise Read-Only Domain Controllers.

6. В окне Enter the object names to select наберите ROOTEnterprise Read-Only Domain Controllers.

7. Нажмите кнопку Check Names, затем выберите OK, если указатель объектов (object picker) разрешает имя.

8. В диалоговом окне Permissions для Enterprise Read-Only Domain Controllers снимите флажки Allow для следующих разрешений

*Read domain password & lockout policies («Чтение политики блокировки и пароля домена»)

*Read Other domain parameters

9. Выберите флажок Allow для разрешения Replicating Directory Changes, как показано на экране 16. Нажмите OK.

10. Вручную запустите Knowledge Consistency Checker (KCC), чтобы немедленно сделать перерасчет топологии входящей репликации на ChildDC2, выполнив команду

| Экран 16. Включение разрешения Replicating Directory Change |

Данная команда заставляет KCC на каждом целевом сервере DC незамедлительно делать перерасчет топологии входящей репликации, добавляя снова раздел Treeroot.

Состояние репликации критически важно

Репликация во всех отношениях в лесу AD имеет решающее значение. Следует регулярно проводить ее диагностику, чтобы изменения были видны всем контроллерам домена, иначе могут возникать различные проблемы, в том числе связанные с аутентификацией. Проблемы репликации нельзя обнаружить сразу. Поэтому если вы пренебрегаете мониторингом репликации (в крайнем случае, периодически делайте проверку), то рискуете столкнуться с трудностями в самый неподходящий момент. Моей задачей было показать вам, как проверять статус репликации, обнаруживать ошибки и в то же время как справиться с четырьмя типичными проблемами репликации AD.

Листинг 1. Команды для удаления устаревших объектов из Reference DC

Листинг 2. Команды для удаления устаревших объектов из остальных DC

Источники:

Https://www. osp. ru/winitpro/2014/11/13043633