Содержание

- 3 простых шага по исправлению ошибок MADEXCEPT_.BPL

- 1- Очистите мусорные файлы, чтобы исправить madexcept_.bpl, которое перестало работать из-за ошибки.

- 2- Очистите реестр, чтобы исправить madexcept_.bpl, которое перестало работать из-за ошибки.

- 3- Настройка Windows для исправления критических ошибок madexcept_.bpl:

- Как вы поступите с файлом madexcept_.bpl?

- Некоторые сообщения об ошибках, которые вы можете получить в связи с madexcept_.bpl файлом

- MADEXCEPT_.BPL

- процессов:

- Запуск программы невозможен, так как на компьютере отсутствует необходимая dll

- Шаг 1. Определяем разрядность Вашей операционной системы

- Шаг 2. Скачиваем необходимые файлы

- Шаг 3. Установка

- Шаг 4. Регистрация библиотеки

- Шаг 5. Перезагружаем компьютер.

- 3 простых шага по исправлению ошибок MADBASIC_.BPL

- 1- Очистите мусорные файлы, чтобы исправить madbasic_.bpl, которое перестало работать из-за ошибки.

- 2- Очистите реестр, чтобы исправить madbasic_.bpl, которое перестало работать из-за ошибки.

- 3- Настройка Windows для исправления критических ошибок madbasic_.bpl:

- Как вы поступите с файлом madbasic_.bpl?

- Некоторые сообщения об ошибках, которые вы можете получить в связи с madbasic_.bpl файлом

- MADBASIC_.BPL

- процессов:

- Запуск программы невозможен так как на компьютере отсутствует madexcept bpl

3 простых шага по исправлению ошибок MADEXCEPT_.BPL

Файл madexcept_.bpl из unknown company является частью unknown Product. madexcept_.bpl, расположенный в E: Program Files IObit Advanced SystemCare 5 с размером файла 347024.00 байт, версия файла Unknown version, подпись 9E60C31564457F12584F7AC755E968B4.

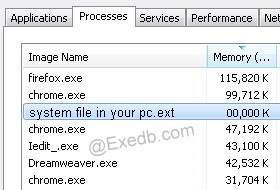

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки madexcept_.bpl,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить madexcept_.bpl, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить madexcept_.bpl, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок madexcept_.bpl:

Всего голосов ( 185 ), 117 говорят, что не будут удалять, а 68 говорят, что удалят его с компьютера.

Как вы поступите с файлом madexcept_.bpl?

Некоторые сообщения об ошибках, которые вы можете получить в связи с madexcept_.bpl файлом

(madexcept_.bpl) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(madexcept_.bpl) перестал работать.

madexcept_.bpl. Эта программа не отвечает.

(madexcept_.bpl) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(madexcept_.bpl) не является ошибкой действительного windows-приложения.

(madexcept_.bpl) отсутствует или не обнаружен.

MADEXCEPT_.BPL

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Источник

Запуск программы невозможен, так как на компьютере отсутствует необходимая dll

Универсальное решения для большинства ошибок вида “Запуск программы невозможен, так как на компьютере отсутствует XXXXX.dll. Попробуйте переустановить программу”

Решение подходит для Windows 10, Windows 7, 8, XP и т.д. и состоит из четырех шагов:

Появление сообщений о невозможности запуска программ по причине отсутствия той или иной библиотеки не редкое явление. Причинами могут являться:

Причём вариантов не найденных библиотек масса, а варианты решения для всех отсутствующих библиотек одинаковы:

И первое и второе можно найти ниже в статье.

Шаг 1. Определяем разрядность Вашей операционной системы

Шаг 2. Скачиваем необходимые файлы

Для загрузки необходимой динамически подключаемой библиотеки (так называются файлы формата DLL) в сети существует множество веб сайтов, на которых можно найти и скачать необходимую библиотеку, в свою очередь рекомендуем не искать самостоятельно такие сайты, а воспользоваться проверенным ресурсом dll-files.com, так как велика вероятность получить вместо нужного файла вирус или иное вредоносное ПО. Или как вариант загрузить с нашего сайта ниже.

Выбирайте для загрузки файлы с Вашей разрядностью системы. Для тех у кого 64-х битная версия, желательно скачать и 32 и 64 версии, но очень важно их не перепутать, можно временно переименовать файлы добавив к ним цифры разрядности.

Почему нужно переписать оба файла? Дело в приложении, которое у Вас не запускается, оно может быть как x32 так и x64, и чтобы оно наверняка запустилось скачиваем оба.

Является частью пакета Microsoft Visual C++ Redistributable для Visual Studio 2015. необходим для запуска приложений написанных с использованием Visual Studio 2015

2. Весь пакет Microsoft Visual C++ Redistributable для Visual Studio 2015 с нашего сайта для полной переустановки:

3. Только необходимые файлы

1. Весь пакет с нашего сайта для полной переустановки:

2. Только необходимые файлы

1. Весь пакет с нашего сайта для полной переустановки:

2. Только необходимые файлы

1. Весь пакет с нашего сайта для полной переустановки:

2. Только необходимые файлы

2. Только необходимые файлы

1. Весь пакет с нашего сайта для полной переустановки:

2. Только необходимый файл

1. Весь пакет с нашего сайта для полной переустановки:

2. Только необходимый файл

1. Весь пакет доступен с сайта Microsoft:

2. Только необходимый файл

Шаг 3. Установка

Если Вы скачали установщик пакета, то просто запускаем и устанавливаем (переустанавливаем) его. И все последующие шаги Вам не нужны.

Если Ваш вариант сам файл библиотеки то читаем дальше.

Для этого узнаем путь к запускаемому приложению, где оно расположено, путем нажатия правой кнопки мыши на ярлыке программы, где в контекстном меню выбираем свойства:

Именно в выделенную папку (как на гифке) и нужно скопировать необходимую dll

Итак, если предыдущий вариант не прошел осознавая возможные риски копируем библиотеки в системные разделы Windows.

Шаг 4. Регистрация библиотеки

Нажмите на клавиатуре сочетание кнопок

Для 32-х битного компьютера:

(например regsvr32 msvcp100.dll)

Для 64-х битного компьютера:

(например regsvr32 msvcp100.dll) – для регистрации файла версии 64 бит

Снова нажимаем

Шаг 5. Перезагружаем компьютер.

Для перестраховки перезагружаем компьютер и пытаемся запустить приложение или игру, которая не запускалась.

Источник

3 простых шага по исправлению ошибок MADBASIC_.BPL

Файл madbasic_.bpl из unknown company является частью unknown Product. madbasic_.bpl, расположенный в E: Program Files IObit Advanced SystemCare 5 с размером файла 179088.00 байт, версия файла Unknown version, подпись 4C2EAEDD8E7E57838DB48C4C88B476DB.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки madbasic_.bpl,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить madbasic_.bpl, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить madbasic_.bpl, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок madbasic_.bpl:

Всего голосов ( 182 ), 115 говорят, что не будут удалять, а 67 говорят, что удалят его с компьютера.

Как вы поступите с файлом madbasic_.bpl?

Некоторые сообщения об ошибках, которые вы можете получить в связи с madbasic_.bpl файлом

(madbasic_.bpl) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(madbasic_.bpl) перестал работать.

madbasic_.bpl. Эта программа не отвечает.

(madbasic_.bpl) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(madbasic_.bpl) не является ошибкой действительного windows-приложения.

(madbasic_.bpl) отсутствует или не обнаружен.

MADBASIC_.BPL

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Источник

Запуск программы невозможен так как на компьютере отсутствует madexcept bpl

madExcept 5.1.0 comes with the following changes:

· added support for Delphi/BCB 10.4

· added new leak checking API SetChildLeakFiltering

· added new leak checking API WaitForCleanExitProcess

· init speedup when using madExcept in a lot of dlls

· a bunch of smaller bug fixes

madCodeHook 4.1.3 comes with the following changes:

· return to trusted «old» user mode injection method

· fixed potential thread timing bug in DestroyIpcQueue

· fixed potential memory leak in CopyFunction

· improved multi-threading for PatchCreateRemoteThread

· added SET_SAFE_HOOKING_TIMEOUT option

· SendIpcMessage now defaults to not handle messages

· [driver] fixed vulnerability (redirecting dll file via junction)

· [driver] added several checks to prevent vulnerabilities

· [driver] only admin users can now open the driver in user land

· [driver] fix for rare BSOD when using approval callback

· [driver] fixed CFG problem when accessing user land memory

Credit goes to Kyriakos Economou (@kyREcon) from Nettitude for finding and reporting a new vulnerability (the hook dll file path could be redirected by using a junction in a tricky way). Which is fixed by this new build.

|

|

|

|

|

| 2018-11-29 |  |

|||

|

For a long time I tried to resist the temptation to switch to a madExcept subscription style license. But I finally have to give in now, because the number of license sales isn’t as high as it used to be, while supporting and maintaining madExcept still requires the same amount of work as always. So starting now, a new madExcept license will give you 1 year access to all minor and major updates/upgrades for free. After the 1 year period, you have the option to extend your subscription. If you don’t, you will still be able (and allowed) to use all madExcept versions that were released within your subscription interval «forever». However, you will no longer get access to new madExcept builds released after your subscription has run out. Considering that there are no new show stopper features on the radar right now, I’m setting the yearly subscription rate to a relatively modest 30% fee (of the price of a new license). To ease existing madExcept users into entering subscription, I’m now releasing madExcept 5.0, with a couple improvements over 4.x. The list of changes is relatively short, though, which means I will not ask for an upgrade price. So in a sense the upgrade to 5.0 is «free». I do, however, ask that you enter the yearly subscription now, which will give you access to 5.0. If you’re ready to support my work, you can enter subscription right now, for a Single Developer License here, or for the Company License here. Thank you very much! If your madExcept 4.x license is younger than 1 year, please contact me to get a free new 5.0 key file with the appropriate time on the subscription clock. madExcept 5.0.0 comes with the following changes: · added support for Delphi/BCB 10.3 Rio madCodeHook 4.1.2 comes with the following changes: · [driver] optimized image load notification handling for older OSs |

|

|

|

|

|

| 2018-11-17 |  |

|||

|

madCodeHook 4.1.1 comes with the following changes: · added ex/including Metro app injection functionality madExcept 4.0.21 comes with the following changes: · improved 64bit stack tracing reliability |

|

|

|

|

|

| 2018-07-31 |  |

|||

|

Today madCodeHook 4.1.0 introducess an optional new DLL injection technique: The new technique has a couple of advantages and disadvantages compared to the «old» one. Because of that the old technique stays the default. The new DLL injection technique works by modifying the EXE’s import table in such a way that the OS loader believes that your hook DLL would be statically linked to by the EXE. This brings us the following advantages: There’s no free lunch, unfortunately, so the new DLL injection method also comes with a couple of disadvantages: Another bigger change is that the DLL injection driver now supports storing the public key of your signing certificate. Let me explain why this is useful: Recently, Microsoft changed their EV signing procedure. They used to just add their own certificate to your’s. But now they completely remove your certificates in some situations, which makes madCodeHook’s driver unable to successfully match the driver’s signature with the hook DLL’s signature. I’ve made 2 changes now to work around this problem: Please note that some of these changes are going rather deep, so although in my tests everything worked nicely, please consider the new features somewhat «experimental». Which means I’d recommend that you test them throuroughly yourself before using them in production software. I’m optimistic about that they work well, though. |

|

|

|

|

|

| 2018-05-31 |  |

|||

|

Today madCodeHook v4 introducess a relatively «big» new feature: You can now register a user mode callback, which the driver will call for all newly created processes which match your injection criteria. Your user mode callback then has the option to approve or reject DLL injection for each newly created process. Please note that this kind of callback from a driver to user land, which delays the start of new processes, is not recommended by Microsoft. So use this new feature at your own risk! It seems to work pretty well, though. If you do use this feature, please make sure your callback executes as quickly as possible, to avoid any unnecessary delays for newly started processes. Furthermore, both the new madCodeHook v3 and v4 build now disable the «parallel DLL loading» feature of the Windows 10 OS loader, for any processes we inject our hook DLL into. «Parallel loading» basically tries to initialize newly created processes in a multi-threaded way. This OS loader feature can make problems if DLL injection and API hooking is used. Consequently the OS already disables it itself in certain situations. Now madCodeHook does that automatically, which should help Windows 10 stability. Please note that madCodeHook 3.0.18 is probably going to be the last v3 build! I will concentrate on madCodeHook v4 development and support now. Which means if you haven’t upgraded to v4 yet, now might be a good time. To make your decision a bit easier, I’m reducing upgrade pricing from 60% (of the price of a new license) down to 50% for the next 2 weeks. This price includes one full year of subscription. After that year has passed, you can optionally renew the subscription for a yearly payment of 30% of the price of a new license. If you’d like to upgrade from v3 to v4, please contact me via email, thank you! Now here comes the usual detailed list of changes: madCodeHook 4.0.5 comes with the following changes: · added support for driver DLL inject approval callback madExcept 4.0.20 comes with the following changes: · some small leak reporting bugfixes madCodeHook 3.1.18 comes with the following changes: · avoid crash when uninstalling API hooks in Edge |

|

|

|

|

|

| 2017-12-22 |  |

|||

|

madExcept 4.0.19 comes with the following changes: · added support for %localappdata% madCodeHook 4.0.4 comes with the following changes: · fixed: sending 32bit IPC from system to user failed madCodeHook 3.1.17 comes with the following changes: · fixed a small AllocMemEx bug |

|

|

|

|

|

| 2017-07-14 |  |

|||

|

madExcept 4.0.18 gets a couple small bugfixes. madCodeHook 4.0.3 comes with the following changes: · improved DestroyIpcQueue to avoid leaks and freezes madCodeHook 3.1.16 comes with the following changes: · improved DestroyIpcQueue to avoid leaks and freezes |

|

|

|

|

|

| 2017-03-30 |  |

|||

|

madExcept 4.0.17 gets a rerelease with added BDS 10.2 Tokyo support. madCodeHook 3.1.15 and madCodeHook 4.0.2 come with the following changes: · added «HOOK_LOAD_LIBRARY» option |

|

|

|

|

|

| 2017-03-21 |  |

|||

|

madExcept 4.0.17 comes with the following changes: · dialogs are now somewhat high dpi friendly in win10 madCodeHook 4.0.1 comes with the following changes: · fixed: bug handling «JMP/CALL +0» instructions madCodeHook 3.1.14 comes with the following changes: · fixed: bug handling «JMP/CALL +0» instructions |

|

|

|

|

|

| 2016-08-26 |  |

|||

|

· new «permanent» dll injection option survives reboots A more detailed description about the various improvements is available here. I’ve decided to move to a subscription based licensing model. Please don’t worry about it, I think the terms and conditions are more than fair. My pricing math works out like this: If I release a major new upgrade (madCodeHook 4.0, 5.0, 6.0 etc) every 2 years, and ask for a 60% upgrade price every time, this sums up to the same 30% yearly subscription rate I’m asking for now. And you can just let the subscription run out at any time and you’re still allowed to keep using the version you’re on forever. There are a couple different reasons why I’m switching to a subscription model: For one, it gives me a more predictable income. Furthermore, I don’t have to save major functionality improvements for the next major upgrade, anymore. Instead I can now constantly and regularly work on improving madCodeHook, which should be a benefit for everyone. Finally, I hope that including a reasonable yearly payment into your budget might be easier than fitting in a much larger upgrade price every other year. The exact terms of the subscription model, with full upgrade pricing etc is explained on the shop page. If you have a need to discuss this payment model change, or the upgrade pricing, please feel free to contact me email. I’m open for discussion and reasonable arguments. |

|

|

|

|

|

| 2016-05-17 |  |

|||

|

madExcept 4.0.15 comes with the following changes: · added support for RAD Studio 10.1 Berlin madCodeHook 3.1.12 comes with the following changes: · fixed: some chrome shutdown crashes (when debugging) |

|

|

|

|

|

| 2016-03-23 |  |

|||

|

madExcept 4.0.14 comes with the following changes: · exception box is now auto sized to show full header madCodeHook 3.1.11 comes with the following changes: · fixed some PAGE_EXECUTE_READWRITE security issues |

|

|

|

|

|

| 2015-09-10 |  |

|||

|

madExcept 4.0.13 comes with the following changes: · added support for RAD Studio 10 Seattle madCodeHook 3.1.10 comes with the following changes: · fixed: threading issue when to-be-hooked dll is loaded |

|

|

|

|

|

| 2015-04-21 |  |

|||

|

madExcept 4.0.12 comes with the following changes: · added support for RAD Studio XE8 madCodeHook 3.1.9 comes with the following changes: · fixed: rare injection/hook instability bug |

|

|

|

|

|

| 2014-10-26 |  |

|||

|

madExcept 4.0.11 comes with the following changes: · added support for RAD Studio XE7 madCodeHook 3.1.8 comes with the following changes: · fixed: RestoreCode sometimes produced incorrect code |

|

|

|

|

|

| 2014-05-11 |  |

|||

|

madExcept 4.0.10 comes with the following changes: · added support for XE6 madCodeHook 3.1.7 comes with the following changes: · [C++] fixed: 32bit injection problems when compiled as 32bit madSecurity 1.2 comes with the following changes: · added 64bit support |

|

|

|

|

|

| 2013-12-03 |  |

|||

|

madExcept 4.0.9 comes with the following changes: · fixed: PNG screenshots created by x64 code were corrupted madCodeHook 3.1.6 comes with the following changes: |

|

|

|

|

|

| 2013-10-07 |  |

|||

|

madExcept 4.0.8.1 comes with the following bug fixes: · fixed bug in TThread handling (introduced in 4.0.8) |

|

|

|

|

|

| 2013-10-01 |  |

|||

|

madExcept 4.0.8 comes with the following changes: · added support for XE5 madCodeHook 3.1.5 comes with the following changes: · added support for XE5 |

|

|

|

|

|

| 2013-05-13 |  |

|||

|

madExcept 4.0.7 comes with the following changes: · added support for XE4 madCodeHook 3.1.4 comes with the following changes: · added support for XE4 |

|

|

|

|

|

| 2013-03-13 |  |

|||

|

madExcept 4.0.6 comes with the following changes: · IMEException.ThreadIds/.Callstacks properties added madCodeHook 3.1.3 comes with the following changes: · fixed: injecting multiple 32bit dlls in x64 OS crashed |

|

|

|

|

|

| 2012-09-05 |  |

|||

|

madExcept 4.0.5 comes with the following changes: · added support for XE3 madCodeHook 3.1.2 comes with the following changes: · added support for XE3 |

|

|

|

|

|

| 2012-08-03 |  |

|||

|

madExcept 4.0.3 comes with the following changes: · improved leak reporting performance and reliability madCodeHook 3.1.0 comes with the following changes: · added support for Delphi XE2 x64 |

|

|

|

|

|

| 2012-06-14 |  |

|||

|

The new madCollection 2.7.1.0 contains the following madExcept 4 changes: · added FireMonkey support (Windows only) |

|

|

|

|

|

| 2012-05-23 |  |

|||

|

· full support for XE2 x64 compiler A more detailed description about the various improvements is available here. Upgrade links are available on the shop page. Источник Adblock |

уважаемые посетители блога, если Вам понравилась, то, пожалуйста, помогите автору с лечением. Подробности тут.

Не так уж и давно столкнулся с пренеприятнейшей ошибкой AV при работе с Indy. Если бы дело касалось сугубо меня я бы, не сильно переживая, переписал бы за часик код под Synapse и жил бы счастливо, но было оговорено заранее — вся работа с HTTP через Indy. Бился над ошибкой два дня с переменным успехом. В итоге ошибка вообще стала проявляться как-то хаотично — повторяю тика-в-тику все действия в программе и один раз есть AV второй раз — нету. В общем жуть да и только. Вообще я стараюсь со своими проблемами часто друзей и знакомых не доставать обычно попадал SeregaAltmer и то потому, что давненько знакомы — можно и подоставать =), а тут всё-таки решил попросить помощи потому как мозг закипал конкретно. Первый кто пришел на ум по части поиска и обработки исключений в Delphi — GunSmoker. Вот он-то и посоветовал мне воспользоваться madExcept‘ом, за что ему (Александру) — большое спасибо, т.к. с того момента для меня практически отпала проблема поиска ошибок в коде, приводящих к самым различным последствием. Ну, а что бы и у Вас не было проблем с отловом AV в Ваших проектах я решил сегодня немного поделиться своим скромным опытом работы с madExcept.

Что из себя madExcept?

madExcept — это трейсер исключений в ваших Delphi-проектах. Смысл работы инструмента сводится к следующему: каждый раз как в Вашей программе происходит исключение MadExcept его перехватывает, обрабатывает, собирает максимум полезной информации и выдает Вам в виде удобного багрепорта.

Но сказать так и закончить пост — это значит практически ничего не сказать про madExcept. Давайте посмотрим, что этот инструмент может на деле — проведем, так сказать, маленький тест-драйв =) Все же практический пример использования будет нагляднее, чем сухое перечисление всех опций инструмента.

Проект с madExcept.

Итак, качаем бесплатную версию инструмента тут. Устанавливаем и запускаем Delphi. Создаем новый проект и в меню Project жмем опцию «madExcept settings…«:

Теперь напишем, что-нибудь в проекте такое из-за чего 100% вылетит птичка исключение, например, такое:

procedure TForm3.FormCreate(Sender: TObject); var S1, S2: TStringStream; begin S1.LoadFromStream(S2) end;

Тут к гадалке не ходить — будет AV, а нам сейчас только этого и надо. Запускам проект. Если бы мы не включили madExcept мы бы получили что-то наподобие вот такого сообщения:

Что бы мы могли сказать про ошибку? Что это AV, произошедший где-то в программе, а вот где произошла ошибка — это уже надо копаться в коде. С MadExcept все становится намного проще. В результате возникновения ошибки мы получаем вот такое удобное сообщение:

Здесь мы уже можем:

- продолжить выполнение приложения

- перезапустить приложение

- остановить работу приложения

- отправить багрепорт на почту

- сохранить багрепорт в файл

- просмотреть багрепорт

Что касается отправки/сохранения багрепорта — то на этих опциях мы остановимся позднее, а вот просмотр багрепорта мы сделаем прямо сейчас, т.к. эта возможность madExcept’а, думаю, самая что ни есть полезная. Итак, не закрываем окошко с сообщением и жмем кнопку «show bug report» и видим вот такой красиво и понятно оформленный отчёт об ошибке:

- general — общая информация о компьютере на котором запускалась программа: кто пользователь, его привилегии, время возникновения ошибки, информация о ЦП, класс исключения (в нашем случае это EAccessViolation) и сообщение об исключении (то самое, которое показана в первом скрине с ошибкой без использования madExcept’а).

- call stack — эта вкладка сегодня для нас будет наиболее полезна. Здесь содержится информация по адресам и, что самое важно по модулям и методам в результате вызова которых произошло исключение. О содержимом этой вкладки мы ещё поговорим ниже.

- modules — список модулей, которые были загружены ОС в момент возникновения ошибки.

- processes — процессы, запущенные в ОС в момент возникновения ошибки.

- hardware — основное железо компьютера на котором была запущена программа

- cpu regs — регистры ЦП

- stack dump — дамп памяти

- disasm — дизасемблированый код программы в месте возникновения исключения.

В общем видите сами — больше информации собрать по-видимому уже некуда. Есть всё, что угодно. Но для нас сегодня наиболее интересна вкладка call stack. Теперь посмотрим на неё более пристально. Что может сразу бросится в глаза (лично мне бросилось) — это столбики lines и rel. То есть madExcept не только говорит о том в каком модуле и методе произошел сбой, но и, грубо говоря, тыкает пальцем «вот тут вот на этой самой строке сбой!». Более того, вам даже не надо скролить весь модуль в поисках строки — просто делаем двойной клик по строке в отчёте где заполнен lines и попадаем аккурат на ту самую строку в модуле.

В моем примере ошибка произошла (см. скрин с открытой вкладкой) на 28 строке модуля unit3, которая (строка) в свою очередь является первой (см. значение rel) в методе TForm3.FormCreate. И произошла эта ошибка по причине того, что мы попытались вызвать метод LoadFromStream потока, а в LoadFromStream мы «споткнулись» на установке позиции в потоке.

Круто? Думаю, что не искушенные в делах работы с такими инструментами читатели, должны быть приятно удивлены — толи тыкаться по F4/F7 по модулям программы, а то — открыл отчёт, сделал двойной клик и радуйся жизни.

Другое дело, что иногда можно в программе такого наворотить, что и трейсер устанет разбирать исключение =), но это уже на совести каждого из нас.

Что ещё следует знать про madExcept для первого раза? Наверное стоит упомянуть то, что madExcept можно также использовать и в DLL и в потоках, единственное, что немного придётся пописать ручками. Например, чтобы madExcept отлавливал исключения в вашем TThread необходимо заключить код вот в такую конструкцию:

try // тут ваш код except HandleException end;

После этого, если в потоке возникнет исключение, то madExcept вам его обработает и выдаст отчёт.

Пара слов о настройках madExcept

На скринах работы инструмента я постарался вывести Вам аксимум возможностей инструмента. Однако Вы можете настроить вид отчёта и способы его отправки как вам будет угодно. Так, например, на странице «exception box settings» Вы можете настроить внешний вид окна с исключением — включить/отключить кнопки:

Что можно в целом сказать по поводу madExcept? Поработав с ним некоторое время, пусть и достаточно поверхностно, могу сказать, что инструмент этот мне очень понравился. Не могу сказать, что он «самый-самый» и вообще, т.к. по большому счёту с другими трейсерами исключений дел особых не имел, но то, что madExcept очень помогает избавиться от багов в проектах в минимальный срок и с минимальными усилиями — для меня это стало фактом.

Ну и раз уж я решил закончить пост таким образом, то не могу пройти мимо ещё одного похожего инструмента — EurekaLog. Что касается использования EurekaLog, то информацию по нему Вы можете найти в блоге e GunSmoker‘а — там информации предостаточно.

Думаю, что для первого раза информации по инструменту хватит. Если Вы ещё не использовали madExcept — скачайте и испробуйте его в работе, если уже работали, но отказались от использования — тоже нормально =) Расскажите почему отказались и в пользу какого инструмента? Думаю, что как положительные так и отрицательные отзывы об инструменте будут полезны для читателей.

Книжная полка

|

Описание Подробно рассматривается библиотека FM, позволяющая создавать полнофункциональное программное обеспечение для операционных систем Windows и OS X, а также для смартфонов и планшетных компьютеров, работающих под управлением Android и iOS |

|

|

Описание: Рассмотрены практические вопросы по разработке клиент-серверных приложений в среде Delphi 7 и Delphi 2005 с использованием СУБД MS SQL Server 2000, InterBase и Firebird. Приведена информация о теории построения реляционных баз данных и языке SQL. Освещены вопросы эксплуатации и администрирования СУБД. |

|

0

0

голоса

Рейтинг статьи

уважаемые посетители блога, если Вам понравилась, то, пожалуйста, помогите автору с лечением. Подробности тут.

Такие проблемы fbmadshimadexcept.bpl обычно вызваны повреждением файла, связанного с FinalBuilder 7 Console, или, в некоторых случаях, его случайным или намеренным удалением. Большую часть проблем, связанных с данными файлами, можно решить посредством скачивания и установки последней версии файла BPL. В некоторых случаях реестр Windows пытается загрузить файл fbmadshimadexcept.bpl, который больше не существует; в таких ситуациях рекомендуется запустить сканирование реестра, чтобы исправить любые недопустимые ссылки на пути к файлам.

Fbmadshimadexcept.bpl для %%os%% и почти для всех версий операционной системы Windows можно скачать ниже. В настоящее время в нашем каталоге для загрузки могут отсутствовать некоторые файлы (такие как fbmadshimadexcept.bpl), но их можно запросить, нажав на кнопку Request (Запрос) ниже. Если вы не можете найти нужную версию файла в нашей базе данных, вы также можете обратиться за дополнительной помощью к VSoft Technologies Pty Ltd..

Размещение вновь загруженного файла fbmadshimadexcept.bpl в правильном каталоге (в месте расположения исходного файла), скорее всего, решит проблему, однако, чтобы однозначно в этом убедиться, следует выполнить проверку. Проверьте результат замены файла, запустив FinalBuilder 7 Console и проверив выводится ли возникающая ранее ошибка.

| Fbmadshimadexcept.bpl Описание файла | |

|---|---|

| Тип: | BPL |

| Функция: | FinalBuilder 7 AQ Test Support Package |

| Софт: | FinalBuilder 7 Console |

| ID: | 7.0.0.1283 |

| Создано: | VSoft Technologies Pty Ltd. |

| Имя: | fbmadshimadexcept.bpl |

| KB: | 135680 |

| SHA-1: | 6ff0ed19f5ea95951685aca19e8d412b8d2f0d8e |

| MD5: | 60a4f9f3e528c2f8d1dba517eeff5482 |

| CRC32: |

Продукт Solvusoft

Загрузка

WinThruster 2023 — Сканировать ваш компьютер на наличие ошибок реестра в fbmadshimadexcept.bpl

Windows

11/10/8/7/Vista/XP

Установить необязательные продукты — WinThruster (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

BPL

fbmadshimadexcept.bpl

Идентификатор статьи: 968416

Fbmadshimadexcept.bpl

| Filename | MD5 | KB | Загрузить | |||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| + fbmadshimadexcept.bpl | 60a4f9f3e528c2f8d1dba517eeff5482 | 132.50 KB | ||||||||||||||||||

|

Типичные ошибки Fbmadshimadexcept.bpl

Частичный список ошибок fbmadshimadexcept.bpl FinalBuilder 7 Console:

- «Ошибка в файле Fbmadshimadexcept.bpl.»

- «Отсутствует файл Fbmadshimadexcept.bpl.»

- «Отсутствует файл fbmadshimadexcept.bpl.»

- «Не удалось загрузить файл fbmadshimadexcept.bpl. «

- «Не удалось зарегистрироваться: fbmadshimadexcept.bpl. «

- «Ошибка Fbmadshimadexcept.bpl во время выполнения. «

- «Не удается загрузить fbmadshimadexcept.bpl. «

Проблемы fbmadshimadexcept.bpl, связанные с FinalBuilder 7 Consoles, возникают во время установки, при запуске или завершении работы программного обеспечения, связанного с fbmadshimadexcept.bpl, или во время процесса установки Windows. Отслеживание того, когда и где возникает ошибка fbmadshimadexcept.bpl, является важной информацией при устранении проблемы.

Fbmadshimadexcept.bpl Истоки проблем

Эти проблемы fbmadshimadexcept.bpl создаются отсутствующими или поврежденными файлами fbmadshimadexcept.bpl, недопустимыми записями реестра FinalBuilder 7 Console или вредоносным программным обеспечением.

Точнее, ошибка fbmadshimadexcept.bpl, вызванная:

- Недопустимая (поврежденная) запись реестра fbmadshimadexcept.bpl.

- Файл fbmadshimadexcept.bpl поврежден от заражения вредоносными программами.

- fbmadshimadexcept.bpl ошибочно удален или злонамеренно программным обеспечением, не связанным с приложением FinalBuilder 7 Console.

- Другая программа, конфликтующая с fbmadshimadexcept.bpl или другой общей ссылкой FinalBuilder 7 Console.

- fbmadshimadexcept.bpl поврежден во время загрузки или установки программного обеспечения.

Updated December 2022: Stop getting error messages and slow down your system with our optimization tool. Get it now at this link

- Download and install the repair tool here.

- Let it scan your computer.

- The tool will then repair your computer.

madexcept_.bpl is a part of Microsoft® Windows® Operating System program developed by Unknown company.Some applications or games may need this file to work properly. If madexcept_.bpl is error, whenever you start the application/game you may experience various kinds of errors. To fix those errors, please read the Recommended Solution below:

- Company: Unknown company

- Product: unknown Product

- Version: Unknown file version

- MD5: 9E60C31564457F12584F7AC755E968B4

- Size: 347024.00 Byte

Is madexcept_.bpl a virus

The legit madexcept_.bpl process is located in the e: program files iobit advanced systemcare 5 folder. If it is located elsewhere, it could be malware as a virus can have any name. Some virus can pretend to be madexcept_.bpl and reside in the Windows or the System32 folder. One way to confirm would be to right-click on the file and use anti-virus software to scan it — download anti-virus here

What is madexcept_.bpl is error mean?

There are multiple reasons that may cause madexcept_.bpl errors. These include Windows registry issues, malicious software, faulty applications, etc.Error messages related to the madexcept_.bpl file can also indicate that the file has been incorrectly installed, corrupted or removed.

Other common madexcept_.bpl errors include:

- “madexcept_.bpl is missing”

- “madexcept_.bpl error loading”

- “madexcept_.bpl crash”

- “madexcept_.bpl was not found”

- “madexcept_.bpl could not be located”

- “madexcept_.bpl Access Violation”

- “The procedure entry point madexcept_.bpl error”

- “Cannot find madexcept_.bpl”

- “Cannot register madexcept_.bpl”

Recommended Solution to Fix madexcept_.bpl error

To quickly resolve your problem, we recommend download and use madexcept_.bpl Fix Tool,this tool perform a scan for madexcept_.bpl issues and other system errors. It will also check if all .dll and .exe files are registered in the system and scan for other issues that may be preventing system from working properly. After the scan process, it will allow you to repair the errors.

Step 1: Click the “Download Here” button to get an automatic tool.

Step 2: Install the utility by following simple installation instructions.

Step 3: Launch the program to fix your madexcept_.bpl errors and other issues.

Download Fix Tool to Remove madexcept_.bpl Error

Подробности о наиболее часто используемом файле с именем «madexcept_.bpl»

- Продукт:

- (Пустое значение)

- Компания:

- (Пустое значение)

- Описание:

- (Пустое значение)

- Версия:

- (Пустое значение)

- MD5:

- 114cf6c8f5897162dfc00a7c920ddf16

- SHA1:

- 8d0084d47dbe161220cd32380afa446717854ef6

- SHA256:

- cebd61bfb33de3543fcbb3c52a44abba24ad531e9da1cef6c768c27e7d6c087d

- Размер:

- 348992

- Папка:

- D:Program FilesIObitAdvanced SystemCare 6

- ОС:

- Windows XP

- Частота:

- Высокая

- Цифровая подпись:

- IObit Information Technology

«madexcept_.bpl» безопасный или опасный?

100% файлов помечены как безопасные .

Последний новый вариант файла «madexcept_.bpl» был обнаружен 3593 дн. назад. В нашей базе содержится 119 шт. вариантов файла «madexcept_.bpl» с окончательной оценкой Безопасный и ноль вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

Комментарии пользователей для «madexcept_.bpl»

Текущим параметрам фильтрации удовлетворяют несколько файлов. Будут показаны комментарии ко всем файлам.

Комментарии ко всем файлам с именем «madexcept_.bpl»

-

БЕЗОПАСНЫЙоценка пользователя alatar для файла D:Проги для системыAdvanced SystemCare 4madExcept_.bpl

Добавить комментарий для «madexcept_.bpl»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.