Добрый день, настроен mikrotik openvpn server, выписаны сертификаты и розданы клиентам, при подключении клиента, выдает ошибку (без какой-либо идентификации), и переподключается, в логах mikrotik пишет duplicate packet, dropping. Помогите решить данную проблему?

Сервер настраивался по этому мануалу

trustore.ru/article/complex/199-openvpn-mikrotik

Конфиг клиента

client

dev tun

proto tcp

remote [remote_ip] 1194

auth-nocache

ca ca.crt

cert user1.crt

key user1.key

remote-cert-tls server

cipher AES-256-CBC

resolv-retry infinite

nobind

persist-key

persist-tun

verb 7

auth-nocache

Всех заранее благодарю за помощь!

-

Вопрос заданболее трёх лет назад

-

23961 просмотр

>duplicate packet, dropping

Ожидаемое поведение, никак на работу не влияет.

Для микрота:

/system logging add topics=ovpn,debug

И, собственно, логи в студию.

Пригласить эксперта

Такая же ошибка. В итоге. Пароль в Secrets и пароль при генерации сертификата. должны совпадать и никак иначе. Из-за этого и была ошибка.

У меня все проще…

Оказалось был отключен виртуальный ethernet TAP

mikrotik 6.49

win10, 20h2 ovpn-client 2.5.0-l601

на микротике «ovpn… duplicate packet dropping»,

на клиенте «connection reset… restarting»

Ничего не помогало… Все пароли перепроверил, переставил.

Думал уже перегенерить все сертификаты заново…

погуглил, решил попробовать со свежим клиентом — заработало,

просто импорт конфига старого сделал и все само пошло ок

OVPN-connect-3.3.4.2600_signed.msi = ok

-

Показать ещё

Загружается…

10 февр. 2023, в 00:15

1000 руб./в час

09 февр. 2023, в 22:06

500 руб./за проект

09 февр. 2023, в 22:01

50000 руб./за проект

Минуточку внимания

Содержание

- Mikrotik ovpn debug error duplicate packet dropping

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Re: OpenVPN server and duplicate packets

- Как решить проблему с Mikrotik OpenVPN сервером?

- Mikrotik ovpn debug error duplicate packet dropping

- Re: Duplicate packet drop error — OpenVPN

- Re: Duplicate packet drop error — OpenVPN

- Re: Duplicate packet drop error — OpenVPN

- Re: Duplicate packet drop error — OpenVPN

Mikrotik ovpn debug error duplicate packet dropping

Mon Sep 14, 2015 12:21 pm

I try to setup OpenVPN server at RB1100AHx2 with RouterOS v 6.32.1 (with public IPv4 address). I followed the wiki tutorial, but it still disconnects the client — on the other side, there is Synology NAS RS812. Certificates imported, trusted and all the stuff, but RB keep dropping the connection because of duplicate packets.

Any ideas, where is the problem?

Re: OpenVPN server and duplicate packets

Fri Oct 02, 2015 3:08 pm

Re: OpenVPN server and duplicate packets

Fri Oct 02, 2015 4:29 pm

I got Open VPN working

Couple things just to double check.

1) LZO compression off

2) tls-cipher DEFAULT option had to be set for my android clients

Re: OpenVPN server and duplicate packets

Tue Oct 06, 2015 9:26 am

Re: OpenVPN server and duplicate packets

Thu Oct 15, 2015 6:52 pm

After days of testing. I made it working!

The problem was not in the MikroTIK configuration, but on the Synology NAS . and the «duplicate packet» error was not the blocking issue. So how to find out what’s wrong.

Enabled SSH on Synology

logging in as a user root (with tha same password as admin) — I used WinSCP for this

navigate to OpenVPN config file in /usr/syno/etc/synovpnclient/openvpn directory

open config file «client_o*******» (stars stands for numbes that may vary)

adding «log openvpn.log» to the end of this file

after failed attempt to connect, there was an error line:

Certificates issued by company CA, which use 3 tier PKI, so not only the OpenVPN server certificate need to be trusted but also the others in the trust chain — imported server certificate is trusted automatically and that’s the reason why self-signed certificates works in this case, but certificates from multiple tier PKI are in trouble.

So. how to import those if there is no GUI for that in NAS? Fortunately, there is a way, which I had to use few weeks ago, when configuring VMware vCenter server certificates: all certificates need to be in a single file you import, so they are marked as trusted.

Synology uses Base64 encoded x.509 certificates by default. If you open the server/authority .cer file with certificate, you see:

Re: OpenVPN server and duplicate packets

Wed Oct 21, 2015 11:58 pm

Re: OpenVPN server and duplicate packets

Fri Oct 23, 2015 11:03 am

The OpenVPN settings for MikroTik is described on wiki page. It’s not exactly easy to understand all steps, but in fact the settings itself is not that complicated.

IMHO the biggest problem with OpenVPN settings is handling keys and certificates, because the concept of this is often misunderstood.

Re: OpenVPN server and duplicate packets

Thu Nov 26, 2015 10:22 am

I had the same duplicate packet I figured out that is due to I have the same active connection in ovpn server. When I dropped it I was successfully connected to ovpn.

Re: OpenVPN server and duplicate packets

Mon Dec 14, 2015 4:03 pm

we dont see any trouble in ovpn, but we have a lot of this «ovpn,debug,error duplicate packet, dropping» in log.

Re: OpenVPN server and duplicate packets

Sun Jan 17, 2016 1:56 am

OpenVPN Error:

ovpn,debug,error. l2tp,info,,debug. critical. warning: duplicate packet, dropping

and openvpn client shows only:

we dont see any trouble in ovpn, but we have a lot of this «ovpn,debug,error duplicate packet, dropping» in log.

Re: OpenVPN server and duplicate packets

Wed Dec 28, 2016 2:58 pm

I tried to sign certificate with crl-host and without, 4096 and 2048 key size and no difference.I am using RB433 and 6.37.3 (tried on 6.37.2 firstly). On client side I tried 2.4.0 and 2.3.10 on Windows 10 and other client based on linux OS.

I tried AES 256 but 192 or 128 neither do work.

Источник

Как решить проблему с Mikrotik OpenVPN сервером?

Добрый день, настроен mikrotik openvpn server, выписаны сертификаты и розданы клиентам, при подключении клиента, выдает ошибку (без какой-либо идентификации), и переподключается, в логах mikrotik пишет duplicate packet, dropping. Помогите решить данную проблему?

Конфиг клиента

client

dev tun

proto tcp

remote [remote_ip] 1194

auth-nocache

ca ca.crt

cert user1.crt

key user1.key

remote-cert-tls server

cipher AES-256-CBC

resolv-retry infinite

nobind

persist-key

persist-tun

verb 7

auth-nocache

Всех заранее благодарю за помощь!

- Вопрос задан более трёх лет назад

- 23552 просмотра

Простой 2 комментария

лог ошибки на сервере

ovpn,debug,error. l2tp,info,,debug. critical.

. warning duplicate packet, dropping

лог подключения на клиенте

Tue Dec 19 11:10:18 2017 OpenVPN 2.4.4 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Sep 26 2017

Tue Dec 19 11:10:18 2017 Windows version 6.2 (Windows 8 or greater) 64bit

Tue Dec 19 11:10:18 2017 library versions: OpenSSL 1.0.2l 25 May 2017, LZO 2.10

Enter Management Password:

Tue Dec 19 11:10:18 2017 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25341

Tue Dec 19 11:10:18 2017 Need hold release from management interface, waiting.

Tue Dec 19 11:10:18 2017 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25341

Tue Dec 19 11:10:18 2017 MANAGEMENT: CMD ‘state on’

Tue Dec 19 11:10:18 2017 MANAGEMENT: CMD ‘log all on’

Tue Dec 19 11:10:18 2017 MANAGEMENT: CMD ‘echo all on’

Tue Dec 19 11:10:18 2017 MANAGEMENT: CMD ‘hold off’

Tue Dec 19 11:10:18 2017 MANAGEMENT: CMD ‘hold release’

Tue Dec 19 11:10:19 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]remote_ip:1194

Tue Dec 19 11:10:19 2017 Socket Buffers: R=[65536->65536] S=[65536->65536]

Tue Dec 19 11:10:19 2017 Attempting to establish TCP connection with [AF_INET]remote_ip:1194 [nonblock]

Tue Dec 19 11:10:19 2017 MANAGEMENT: >STATE:1513671019,TCP_CONNECT.

Tue Dec 19 11:10:20 2017 TCP connection established with [AF_INET]remote_ip:1194

Tue Dec 19 11:10:20 2017 TCP_CLIENT link local: (not bound)

Tue Dec 19 11:10:20 2017 TCP_CLIENT link remote: [AF_INET]remote_ip:1194

Tue Dec 19 11:10:20 2017 MANAGEMENT: >STATE:1513671020,WAIT.

Tue Dec 19 11:10:20 2017 MANAGEMENT: >STATE:1513671020,AUTH.

Tue Dec 19 11:10:20 2017 TLS: Initial packet from [AF_INET]remote_ip:1194, sid=7c250c4e 35e8ed9b

Tue Dec 19 11:10:21 2017 VERIFY OK: depth=1, C=RU, ST=RU, L=Country, O=test, OU=MyOrganizationalUnit, CN=CA, name=EasyRSA, emailAddress=me@myhost.mydomain

Tue Dec 19 11:10:21 2017 VERIFY KU OK

Tue Dec 19 11:10:21 2017 Validating certificate extended key usage

Tue Dec 19 11:10:21 2017 ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication

Tue Dec 19 11:10:21 2017 VERIFY EKU OK

Tue Dec 19 11:10:21 2017 VERIFY OK: depth=0, C=RU, ST=RU, L=Country, O=test, OU=MyOrganizationalUnit, CN=server, name=EasyRSA, emailAddress=me@myhost.mydomain

Tue Dec 19 11:10:23 2017 Connection reset, restarting [0]

Tue Dec 19 11:10:23 2017 SIGUSR1[soft,connection-reset] received, process restarting

Tue Dec 19 11:10:23 2017 MANAGEMENT: >STATE:1513671023,RECONNECTING,connection-reset.

Tue Dec 19 11:10:23 2017 Restart pause, 5 second(s)

Tue Dec 19 11:10:25 2017 SIGTERM[hard,init_instance] received, process exiting

Tue Dec 19 11:10:25 2017 MANAGEMENT: >STATE:1513671025,EXITING,init_instance.

>duplicate packet, dropping

Ожидаемое поведение, никак на работу не влияет.

Для микрота:

/system logging add topics=ovpn,debug

И, собственно, логи в студию.

Подключение с данным параметром происходит уж слишком долго, а именно прошло уже пять минут)))Я конечно подожду, мне и самому интересно что же будет в итоге

Пока лог событий на клиенте нам говорит это

Sat Jan 06 17:48:48 2018 WE_CTL n=0 ev=0000000000342D68 rwflags=0x0001 arg=0x0

Sat Jan 06 17:48:48 2018 WE_WAIT enter n=1 to=1000

Sat Jan 06 17:48:48 2018 [0] ev=00000000000000B4 rwflags=0x0001 arg=0x0

Sat Jan 06 17:48:49 2018 WE_CTL n=0 ev=0000000000342D68 rwflags=0x0001 arg=0x0

Sat Jan 06 17:48:49 2018 WE_WAIT enter n=1 to=1000

Sat Jan 06 17:48:49 2018 [0] ev=00000000000000B4 rwflags=0x0001 arg=0x0

Sat Jan 06 17:48:50 2018 WE_CTL n=0 ev=0000000000342D68 rwflags=0x0001 arg=0x0

Sat Jan 06 17:48:50 2018 WE_WAIT enter n=1 to=1000

Sat Jan 06 17:48:50 2018 [0] ev=00000000000000B4 rwflags=0x0001 arg=0x0

Sat Jan 06 17:48:51 2018 WE_CTL n=0 ev=0000000000342D68 rwflags=0x0001 arg=0x0

Sat Jan 06 17:48:51 2018 WE_WAIT enter n=1 to=1000

Sat Jan 06 17:48:51 2018 [0] ev=00000000000000B4 rwflags=0x0001 arg=0x0

Добавил разрешающее правило на output, результат тот же

скрин настроек ovpn и правил фаервола

ethernet — это tap, ip — это tun; в теории; на практике ethernet режим в тике очень куцый в сравнении с тем, что должно быть, и мало чем отличается от режима ip; тем не менее попробуйте привести в соответсвие.

Изменил в настройке ovpn ethernet на ip, инициировал подключение, клиент выдал ошибку

Sun Jan 07 17:35:27 2018 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Sun Jan 07 17:35:27 2018 TLS Error: TLS handshake failed

Sun Jan 07 17:35:27 2018 Fatal TLS error (check_tls_errors_co), restarting

Какой то замкнутый круг

Ничего не менял кроме типа подключения

лог микротика

19:05:38 ovpn,info TCP connection established from REMOTE_IP

19:05:38 ovpn,debug,packet sent P_CONTROL_HARD_RESET_SERVER_V2 kid=0 sid=6a61802cc49a15a pid=0 DATA len=0

19:05:39 ovpn,debug,packet rcvd P_CONTROL_HARD_RESET_CLIENT_V2 kid=0 sid=a3e0f177a91abc84 pid=0 DATA len=0

19:05:39 ovpn,debug,packet sent P_ACK kid=0 sid=6a61802cc49a15a [0 sid=a3e0f177a91abc84] DATA len=0

19:05:39 ovpn,debug,packet rcvd P_CONTROL_HARD_RESET_CLIENT_V2 kid=0 sid=a3e0f177a91abc84 [0 sid=6a61802cc49a1

5a] pid=0 DATA len=0

19:05:39 ovpn,debug,error,996,62208,65476,1416,21344,52300,61752,65472,l2tp,info,65476,debug,79,65535,critical

,20888,38392,17296,79,52376,19336,45040,4043,52300,52300,29632,52300,error duplicate packet, dropping

19:05:39 ovpn,debug,packet rcvd P_CONTROL kid=0 sid=a3e0f177a91abc84 pid=1 DATA len=173

19:05:39 ovpn,debug,packet sent P_ACK kid=0 sid=6a61802cc49a15a [1 sid=a3e0f177a91abc84] DATA len=0

19:05:40 ovpn,debug,packet sent P_CONTROL kid=0 sid=6a61802cc49a15a pid=1 DATA len=1400

19:05:40 ovpn,debug,packet sent P_CONTROL kid=0 sid=6a61802cc49a15a pid=2 DATA len=1400

19:05:40 ovpn,debug,packet sent P_CONTROL kid=0 sid=6a61802cc49a15a pid=3 DATA len=87

19:05:40 ovpn,debug,packet rcvd P_ACK kid=0 sid=a3e0f177a91abc84 [1 sid=6a61802cc49a15a] DATA len=0

19:05:40 ovpn,debug,packet rcvd P_ACK kid=0 sid=a3e0f177a91abc84 [2 sid=6a61802cc49a15a] DATA len=0

19:05:40 ovpn,debug,packet rcvd P_CONTROL kid=0 sid=a3e0f177a91abc84 [3 sid=6a61802cc49a15a] pid=2 DATA len=11

70

19:05:40 ovpn,debug,packet sent P_ACK kid=0 sid=6a61802cc49a15a [2 sid=a3e0f177a91abc84] DATA len=0

19:05:40 ovpn,debug,packet rcvd P_CONTROL kid=0 sid=a3e0f177a91abc84 pid=3 DATA len=1170

19:05:40 ovpn,debug,packet sent P_ACK kid=0 sid=6a61802cc49a15a [3 sid=a3e0f177a91abc84] DATA len=0

19:05:40 ovpn,debug,packet rcvd P_CONTROL kid=0 sid=a3e0f177a91abc84 pid=4 DATA len=174

19:05:40 ovpn,debug,packet sent P_ACK kid=0 sid=6a61802cc49a15a [4 sid=a3e0f177a91abc84] DATA len=0

19:05:41 ovpn,debug,packet sent P_CONTROL kid=0 sid=6a61802cc49a15a pid=4 DATA len=51

19:05:41 ovpn,debug,packet rcvd P_CONTROL kid=0 sid=a3e0f177a91abc84 [4 sid=6a61802cc49a15a] pid=5 DATA len=42

5

19:05:41 ovpn,debug,packet sent P_ACK kid=0 sid=6a61802cc49a15a [5 sid=a3e0f177a91abc84] DATA len=0

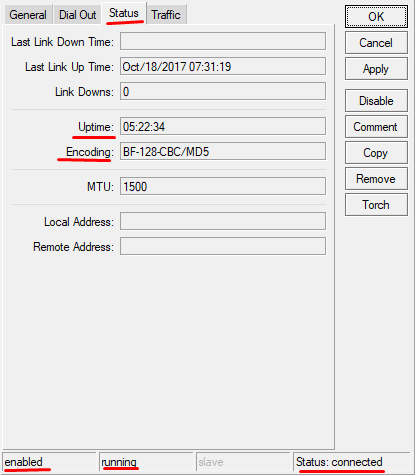

19:05:41 ovpn,info : using encoding — AES-256-CBC/SHA1

19:06:38 ovpn,debug : disconnected

Источник

Mikrotik ovpn debug error duplicate packet dropping

Sat Feb 09, 2019 5:42 pm

Long story short, I’ve used OpenVPN on a server behind the mikrotik but I had few problems so I’ve decided to setup OVPN server on the mikrotik (Hex). I’ve made the settings and everything seemed to be ok but when the client is connected to the server the mikrotik logs the following error:

Re: Duplicate packet drop error — OpenVPN

Sun Feb 10, 2019 1:19 pm

Re: Duplicate packet drop error — OpenVPN

Sun Feb 10, 2019 1:40 pm

Do you see it often? If not just ignore, it’s informative, and Tik did the right thing already: dropped the duplicate.

It might be the consequence of tcp over tcp: opvn tunnel on Tik is tcp based, and if tcp connection is run through the tunnel, that might cause some (unnecessary) retransmissions.

Re: Duplicate packet drop error — OpenVPN

Sun Feb 10, 2019 1:41 pm

imho, just ignored it

i think, it’s because your connection not stable

Re: Duplicate packet drop error — OpenVPN

Sun Feb 10, 2019 3:16 pm

Do you see it often? If not just ignore, it’s informative, and Tik did the right thing already: dropped the duplicate.

It might be the consequence of tcp over tcp: opvn tunnel on Tik is tcp based, and if tcp connection is run through the tunnel, that might cause some (unnecessary) retransmissions.

Well to be hones I haven’t tried to see if it will log the same error during some kind of transfer for example. For now it’s logging it every time when a new connection is created to the server. I’d guess that it’s logging it before the tunnel is up as it is at the beginning of the connection. The thing that bothers me most is that it echo in the terminal and I’m seeing there this long string which I’ve posted in the first comment.

Otherwise I’d say that it’s pretty standard configuration — CA->Server->Client->vpn-pool->dhcp->ppp profile -> secret. Something strange that I’ve come to is that I don’t have access to the router from the VPN client even when I have access to the server behind it. I’m yet to observe this problem but I was seriously disturbed by this dropping error.

Источник

examle_for_what писал(а):Мда…Ну и комьюнити у микротик…Не встречал ещё чтобы на форуме посылали к фрилансерам. Абзац какой-то…

А на результат здесь и не расчитываю. Благо с ин. язом дела не плохо — на англоязычных форумах люди «оказывается» не против помочь советом…

Да и кстати человек здесь излил всё, что у Вас там написано дабы обезопасить Вас трудов выведывания…но всем безразлично ведь никто не сталкивался…а предполагать и советовать знающие не вправе…

А отвечать на мои сообщения не нужно. Лучше пользователям помогай советами, а то как тут так сразу, а как человеку совет дать нет никого…

А давайте вы мне поможете, к примеру, выполнить операцию на сердце? Или быть может расскажете как правильно и быстро построить АЭС, от и до? Только учтите, судя по вашей же логике, после того, как я к вам обратился, вы обязаны это сделать и сделать хорошо! И мне не важно, что вы этого не знаетене умете, или о чудо, вы с этим не сталкивались, вы априори обязаны, иначе вы «чумовой», выражаясь вашим же языком и, повторюсь, руководствуясь вашей же логикой. Абсурдно звучит, не правда ли?

Так отчего у вас так «припекает» от того, что есть темы, в которых нет ответов? Или от того, что персонально вам тут не помогли? Тогда как выразился podarok66, это действительно ребячество, а еще большее ребячество то, что вы теперь бегаете по форуму и полоскаете его в темах, не помогаете, не приводите примеров в помощь, а просто пишите бесцельные комментарии «о качестве форума». С учетом того, что вы настолько подкованы, что знаете ин. язык нам, простой местной лимите, вообще странно ваше присутствие здесь, о великий знатель ин. языков!

И да, опережая ваши возможные домыслы, что я являюсь «вторым аккаунтом», а точнее podarok66 пишет якобы от имени меня, или что мы просто знакомы и т.д. в таком ключе, сразу вас огорчу, это все не так и все что я знаю о podarok66, это то, что он действительно может помочь, если знает как. Точно так же я разделяю его взгляды, на то, что форум, это место где помощь добровольна, а если вам нужно срочное и гарантированное решение, то дорога ваша лежит к платным услугам, например тех же «фрилансеров».

OpenVPN — это одна из самых современных технологий VPN на сегодняшний день. Основное достоинство OpenVPN — это бесперебойная работа вне зависимости от качества канала интернет и заблокированных портов провайдерских маршрутизаторов. OpenVPN это своего рода «танк», который работает несмотря ни на что.

Поднимем сервер OpenVPN на маршрутизаторе Mikrotik любой модели. Самое главное, чтобы была RouterOS.

Что нужно знать до установки OpenVPN на Mikrotik

Чтобы полноценно использовать OpenVPN-сервер на Mikrotik, вам нужно обновить версию прошивки до версии 7.1 и выше.

В Mikrotik OpenVPN немного урезан. Главные особенности:

- нет поддержки UDP. Только TCP Добавили в стабильной версии RouterOS 7.1. Есть проблемы в работе.;

- нет LZO-компрессии;

Установка сервера OpenVPN на Mikrotik

Подготовка Mikrotik

Любой OpenVPN сервер требует точного времени всех узлов сети. Нужно настроить синхронизацию времени как клиента, так и сервера. Если синхронизация времени на всех десктопных операционных системах работает из коробки, то Mikrotik, на котором будет установлен OpenVPN сервер, нуждается в дополнительной настройке.

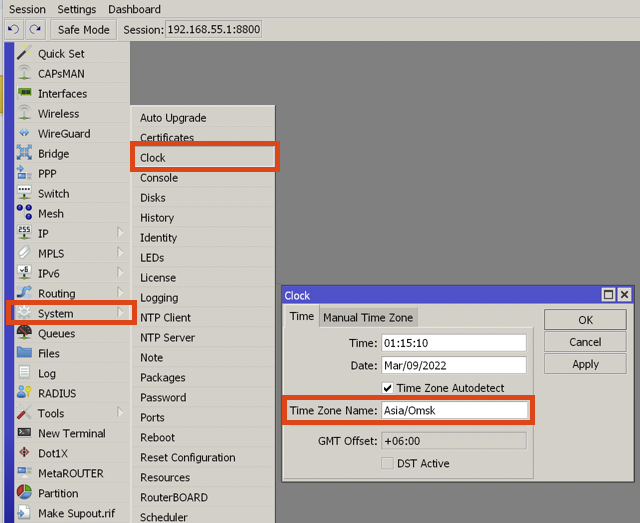

Часовой пояс

Первым делом устанавливаем правильный часовой пояс. Для этого нужно перейти в System - Clock и указать часовой пояс.

Через консоль:

system clock set time-zone-autodetect=no time-zone-name=Asia/OmskСинхронизация времени

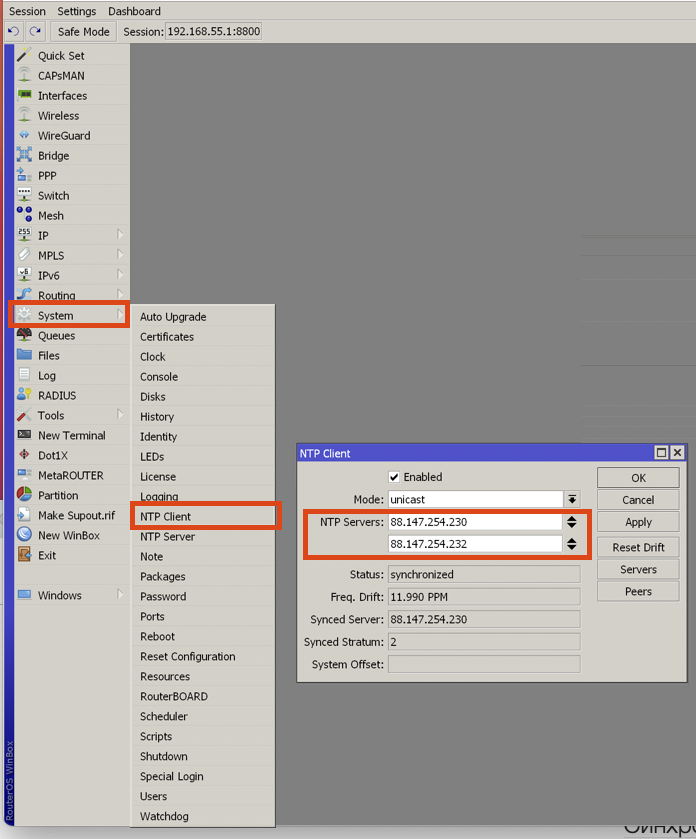

Указываем NTP-сервера для синхронизации времени:

Сами адреса можно взять отсюда – www.ntp-servers.net

В примере используются эти:

88.147.254.232

88.147.254.230Через консоль это будет выглядеть так:

system ntp client set enabled=yes primary-ntp=88.147.254.232 secondary-ntp=88.147.254.230Создание сертификатов

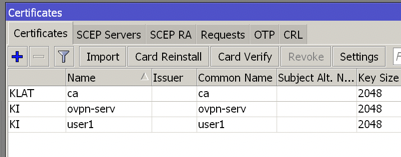

Нам нужно создать минимум 3 сертификата:

- самоподписанный корневой сертификат для центра сертификации;

- сертификат для нашего роутера Mikrotik, который выступает OpenVPN-сервером;

- сертификат для клиента.

Для клиентов можно выпустить требуемое количество сертификатов.

Позднее, если потребуется вынести OpenVPN-сервер на другое устройство, их с легкостью можно перенести.

Корневой сертификат CA

Создаем корневой сертификат для нашего центра сертификации. Переходим в System - Certificate

Где:

- Name и Common Name — название, которое обычно именуется ca;

- Country, State, Locality, Organization — это произвольные поля, которые заполняются для удобства опознавания сертификатов в будущем;

- Days Valid — это время действия сертификата. Ставим 3650 дней = 10 лет.

На вкладке Key Usage отмечаем только:

- crl sign;

- key cert. sign.

Нажимаем кнопку Apply и затем Sign. В поле CA CRL Host указываем сами на себя – 127.0.0.1. Для запуска генерации сертификата, кликаем на Start. После окончания закрываем все окна.

Через консоль:

certificate add name=ca common-name="ca" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign sign ca ca-crl-host=127.0.0.1Сертификат для OpenVPN сервера Mikrotik

Создание всех сертификатов очень похожи между собой. На вкладке System - Certificate для сертификата сервера OpenVPN Mikrotik, в полях Name и Common Name указываем ovpn-serv (можно указать любое значение), а на вкладке Key Usage выбираем:

- digital signature;

- key encipherment;

- tls server.

Нажимаем кнопку Apply и затем Sign. В поле CA выбираем – ca. Для запуска генерации сертификата, кликаем на Start. После окончания закрываем все окна.

Через консоль:

certificate add name=ovpn-serv common-name="ovpn-serv" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server sign ovpn-ser ca="ca"Сертификат для клиента

Настало время выпускать клиентские сертификаты. Процедура та же самая. На вкладке Key Usage выбираем:

- tls client.

Нажимаем кнопку Apply и затем Sign. В поле CA выбираем – ca. Для запуска генерации сертификата, кликаем на Start. После окончания закрываем все окна.

Через консоль:

certificate add name=user1 common-name="user1" key-size=2048 days-valid=365 key-usage=tls-client sign user1 ca="ca"В результате у нас должно получиться минимум 3 сертификата:

Если у Вас будет больше клиентов, то сертификатов будет больше.

Можно выпустить 1 клиентский сертификат и раздать всем пользователям OpenVPN сервера на Mikrotik. Это будет работать, но так делать не нужно. В случае, если Вам нужно будет отозвать один из клиентских сертификатов для уволенного сотрудника, то сделать это будет невозможно. У вас останется возможность только заблокировать учетную запись.

Экспортируем сертификат пользователя

Для экспорта клиентских сертификатов лучше всего использовать формат PKCS12, так как в результате вы получите 1 файл, который проще передать пользователю. Если нужно настроить подключение на телефонах с Android или IOS, то лучше экспортировать в формате PEM, так как далее нужно будет объединять сертификаты в конфигурационный файл.

Если использовать «устаревший» формат PEM, то будет 2 файла:

- user1.crt – открытая часть ключа пользователя;

- user1.key – закрытая часть ключа пользователя.

К ним нужно будет экспортировать корневой сертификат ca.crt. Без него работать не будет.

При формате PKCS12 файл всего один. Разница между PKCS12 и PEM только в удобстве.

При экспорте обязательно указываем 8-значный пароль и имя файла. Если этого не сделать, в файл при экспорте не добавится закрытая часть ключа и пользоваться будет невозможно.

Через консоль с паролем 12345678:

certificate export-certificate user1 type=pkcs12 export-passphrase=12345678Настройка OpenVPN сервера

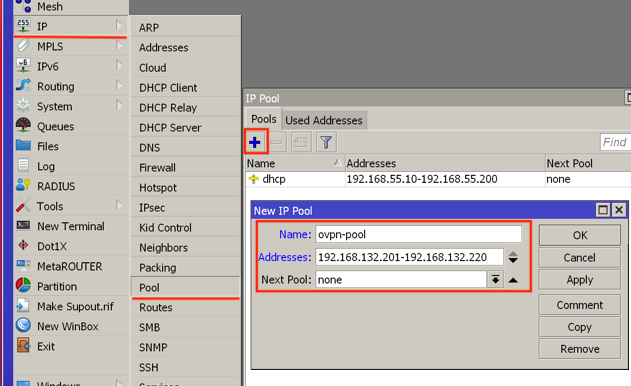

Назначаем IP-адреса для OpenVPN

Всем подключаемым пользователям необходимо назначить IP-адрес. Сделать это можно либо вручную, либо автоматически используя DHCP. В большинстве случаев используйте второй вариант.

Диапазон адресов

Для автоматической выдачи адресов vpn-клиентам достаточно создать pool-адресов. Для этого переходим в раздел IP - Pool.

Через консоль:

ip pool add name=ovpn-pool ranges=192.168.132.201-192.168.132.220Статические адреса

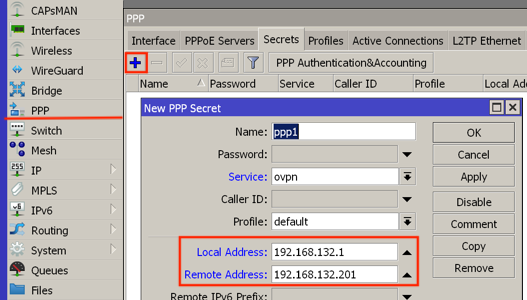

В исключительных случаях нужно выдать статический IP-адрес. Сделать это можно в разделе PPP - Secret. при создании пользователей:

Где:

- Local Address — адрес Mikrotik;

- Remote Address — статический адрес клиента.

Более подробнее о создании пользователей пойдет ниже.

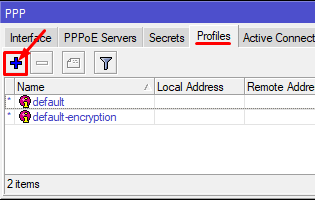

Создаем профиль пользователей

Профили в Mikrotik позволяют облегчить дальнейшее добавление пользователей. В профиле можно указать общие параметры для всех пользователей. Это избавит от необходимости указывать одни и те же данные для каждого пользователя отдельно.

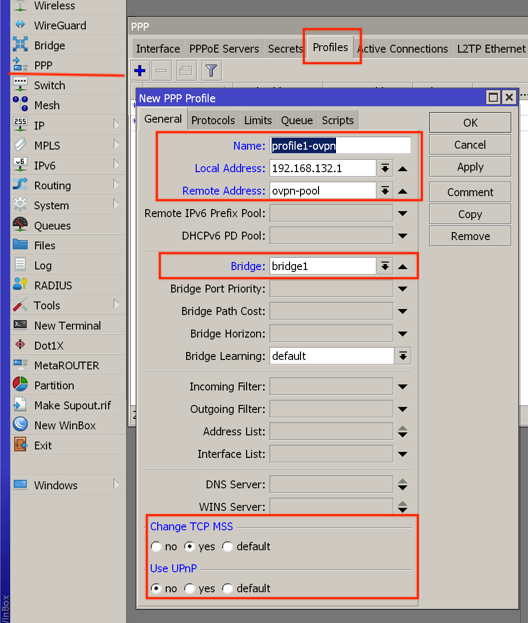

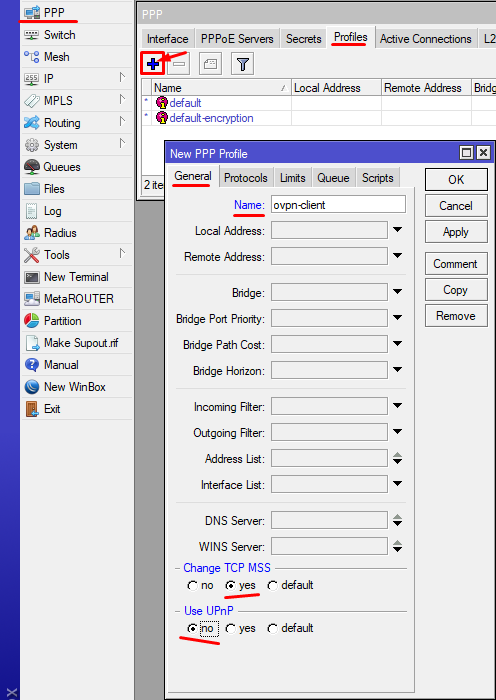

В разделе PPP - Secret переходим на вкладку Profiles и создаем новый профиль.

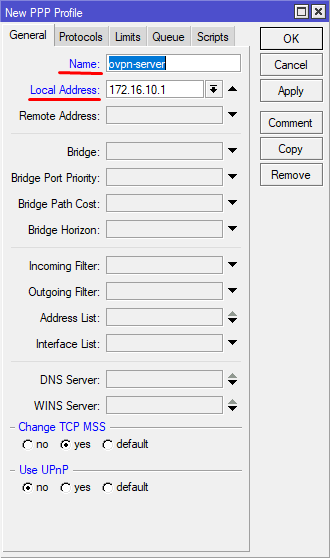

На вкладке General:

Редактируем поля:

- Name — название профиля;

- Local Address — адрес Mikrotik;

- Remote Address — созданный ранее pool для OpenVPN. Если подразумевается использовать статические IP, то поле оставляем незаполненным;

- Bridge — выбираем мост сети;

- Change TCP MSS = yes — автоматическая подстройка размера MSS;

- Use UPnP = no — автоматическая настройка сетевых устройств;

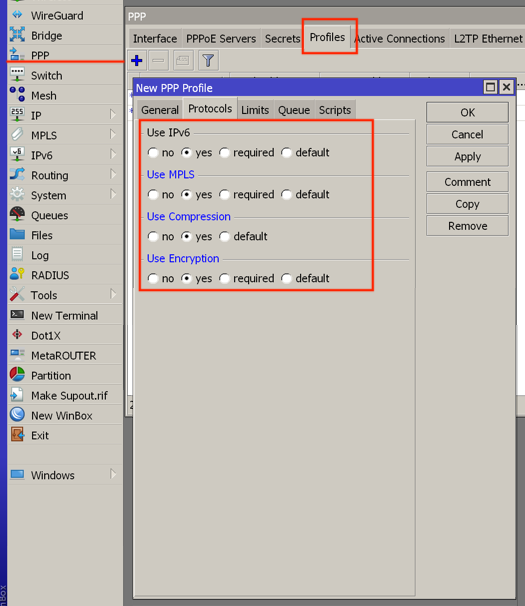

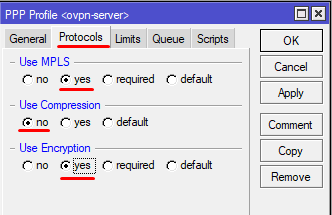

На вкладке Protocols:

Редактируем поля:

- Use IPv6 = yes — использование IPv6;

- Use MPLS = yes — передача пакетов с помощью меток. В теории ускоряет прохождение пакетов между маршрутизаторами;

- Use Compression = yes — компрессия Mikrotik;

- Use Encryption = yes — базовое щифрование.

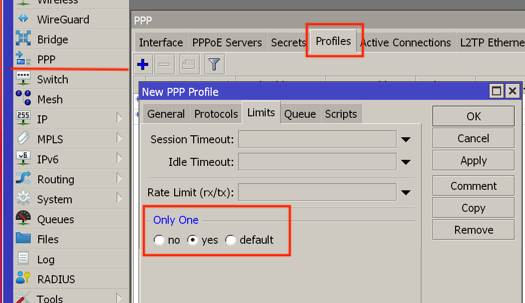

На вкладке Limits:

Редактируем поля:

- Only One = yes — указываем для монопольного входа пользователей.

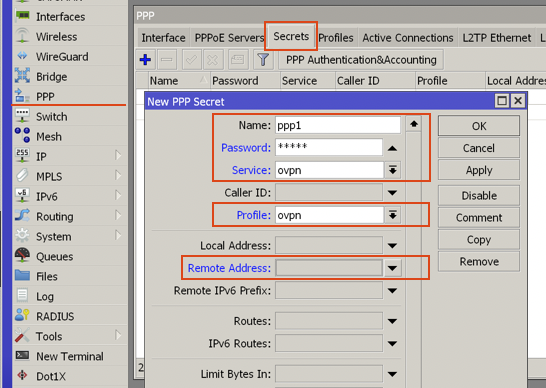

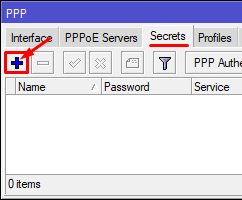

Создаем пользователей

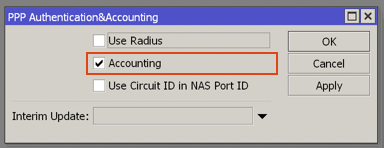

В разделе PPP - Secret нужно включить возможность аутентификации по пользователю. Для этого кликаем на кнопку PPP Authentication&Accounting и проверяем, чтобы была установлена галочка напротив Accounting.

Делаем через консоль:

ppp aaa set accounting=yesПосле этого можно приступать к созданию пользователей:

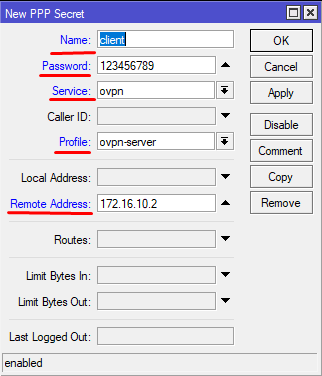

Где

- Name — имя клиента (только латинские буквы и цифры, спец. символы не всегда работают корректно);

- Password — пароль. Пароль, после создания пользователя, будет скрыт звездочками, но есть способ узнать пароль MikroTik;

- Service = ovpn — сервис, указав который ограничиваем возможность подключения только к OpenVPN;

- Profile = ovpn — созданный ранее профиль;

- Remote Address — статический адрес. Если это не требуется, оставляем поле пустым.

Тоже самое можно сделать через консоль:

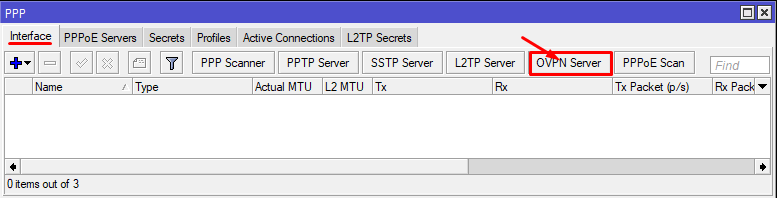

ppp secret add name=user1 password=1234567 service=ovpn profile=ovpnЗапуск OpenVPN-сервера

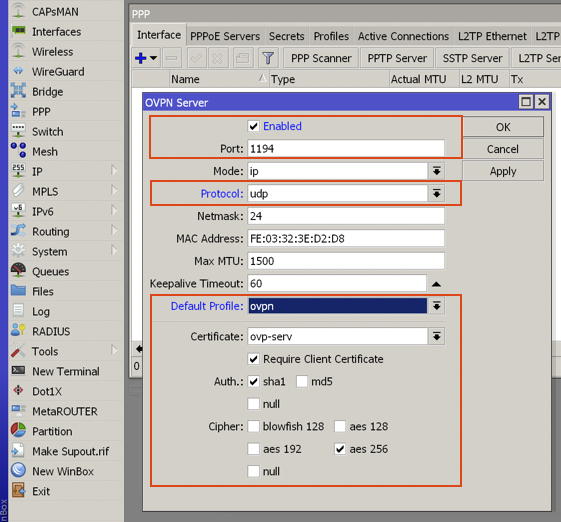

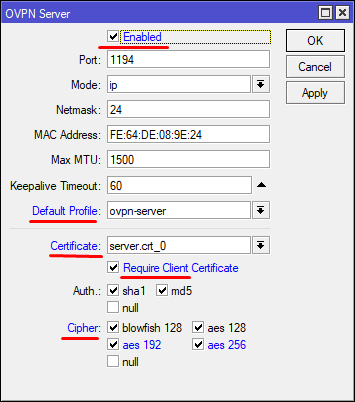

В разделе PPP - Interface кликаем на кнопке OVPN Server и настраиваем как на скриншоте:

Где:

- Protocol = udp — эта возможность появилась в версии RouterOS 7.1;

- Default Profile = ovpn — созданный профиль;

- Certificate = ovpn-serv — выбираем сертификат, который создавали для сервера;

- Require Client Certificate — обязательное наличие сертификата при авторизации;

- Auth = sha1 — хеширование пароля при его первой передаче по незащищенному каналу при аутентификации;

- Cipher = aes 256 — шифрование передачи данных.

И не забываем поставить галочку напротив Enabled, чтобы включить сервер.

Через консоль:

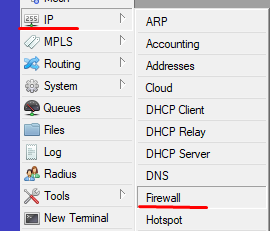

interface ovpn-server server set enabled=yes certificate=ovpn-serv default-profile=ovpn require-client-certificate=yes auth=sha1 cipher=aes256Открываем порт для OpenVPN

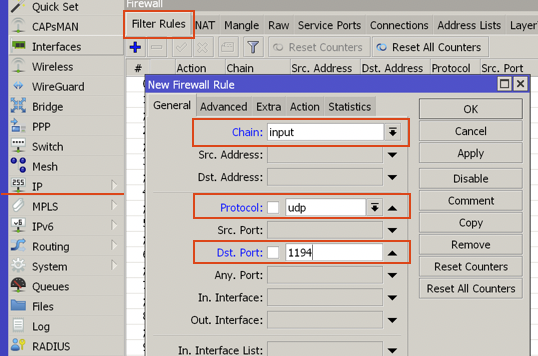

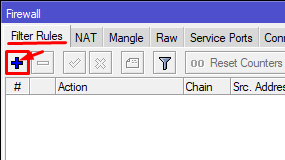

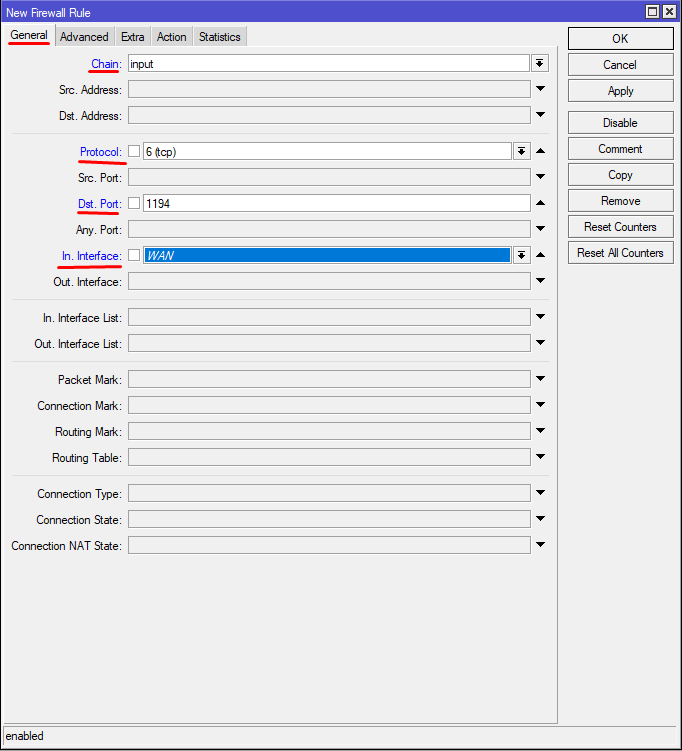

В разделе IP - Firewall на первой вкладке Filter Rules добавляем новое правило:

Где:

- Chain = input — так как мы хотим дать доступ извне к самому маршрутизатору, то выбираем цепочку input;

- Protocol = 6 (udp) — протокол UDP, этот протокол начал поддерживаться с версией RouterOS 7.1;

- Dst.Port = 1194 — удаленный порт, который будет открыт на маршрутизаторе.

Через консоль:

ip firewall filter add action=accept chain=input protocol=tcp dst-port=1194Настройка клиентов

Более подробнее о настройке клиентов на разных ОС можно прочитать здесь:

- клиент OpenVPN на MacOS

Проблемы

duplicate packet, dropping

: using encoding - AES-256-CBC/SHA1

TCP connection established from 109.125.24.30

duplicate packet, droppingСама фраза в log`ах duplicate packet, dropping не является ошибкой, если при этом происходит подключение.

Если подключение не происходит, причина чаще всего в несоответствии логина или пароля. Подробнее нужно смотреть логи клиента.

Теги: mikrotik

и OpenVPN

Комментарии

На чтение 14 мин Просмотров 96.6к. Опубликовано 23.10.2017

Обновлено 03.11.2020

Продолжение предыдущих статей по организации единой локальной сети.

В предыдущих статьях мы с Вами настроили два наших роутера — это hAP ac и hEX

Создание домашней сети на базе устройств MikroTik: Часть 1

Создание домашней сети на базе устройств MikroTik: Часть 2 — Настройка hAP ac

Создание домашней сети на базе устройств MikroTik: Часть 3 — Настройка RB750gr3 hEX

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля (Вы тут)

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами

Создание домашней сети на базе устройств MikroTik: Часть 8 — Установка и настройка MikroTik DUDE Network Monitor

В данной статье мы создадим защищенный туннельный интерфейс на базе OpenVPN.

Почему OpenVPN спросите Вы, ведь есть же PPTP, L2TP.

Отвечаю, я тестировал соединения на базе этих двух протоколов. К сожалению они не показали достаточно стабильного соединения между собой. Происходили частые падения туннельных интерфейсов.

Возможно это было связано с какой-то прошивкой. Но это не столь важно. Важно то, что настроив один раз туннель на OpenVPN, я забыл про разрывы связи совсем и до сих пор все работает отлично.

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

Прежде чем настраивать OpenVPN сервер и создавать туннель, разберемся с тем, как он работает на Mikrotik. Т.к. на RouterOS v6 есть ограничения.

Обратимся к официальному источнику — Wiki Mikrotik(Eng) и Manual Interface(Eng).

В OpenVPN используются два типа интерфейса:

tun — в RoS он определяется, как ip, это туннельный уровень.

tap — в RoS он определяется, как ethernet, это канальный уровень.

Только начиная с прошивки 6.39.x была добавлена топология subnet для tun режима.

Выдержка из Changelog:

*) ovpn — added support for «push-continuation»;

*) ovpn — added support for topology subnet for IP mode;

*) ovpn — fixed duplicate default gateway presence when receiving extra routes;

*) ovpn — improved performance when receiving too many options;

Не поддерживается в 6 версии операционной системы:

UDP протокол, т.е. необходимо использовать исключительно TCP!

LZO сжатие

TLS аутентификация

Аутентификация без имени пользователя и пароля

Если Вы будете читать эту статью, и уже будет доступна 7 версия RouterOS, то в ней, все это, уже должно работать (но это не точно)!

К сожалению сложно сказать, почему Mikrotik пришли именно к такому решению и именно таким ограничениям, но мы имеем то, что имеем.

По ТСР, сервер в типичном случае будет получать ТСР-сегменты OpenVPN, которые содержат другие ТСР-сегменты от клиента. В результате в цепи получается двойная проверка на целостность информации, что совершенно не имеет смысла, т.к. надежность не повышается, а скорости соединения и пинга снижаются.

UDP конечно предпочтительней, но его нет…

OpenVPN предлагает пользователю несколько видов аутентификации.

Предустановленный ключ — самый простой метод.

Сертификатная аутентификация — наиболее гибкий в настройках метод.

С помощью логина и пароля — может использоваться без создания клиентского сертификата (серверный сертификат всё равно нужен).

Мы будем использовать Сертификатную аутентификацию для обеспечения хорошей защищенности нашего соединения.

Для создания туннеля, нам понадобятся сертификаты и ключи к ним. Данные сертификаты можно создать, как на Windows, Linux, так и на самом роутере.

Я сторонник создания сертификатов на своем ПК, чтобы они были у меня в файлах и я мог их достать в случаях «А вдруг что».

1. Создание сертификатов для OpenVPN соединения

Я буду создавать сертификаты на операционной системе Windows, для всех остальных ОС принцип похож. Можно загуглить.

Для начала необходимо скачать и установить дистрибутив OpenVPN: Страница Загрузок OpenVPN

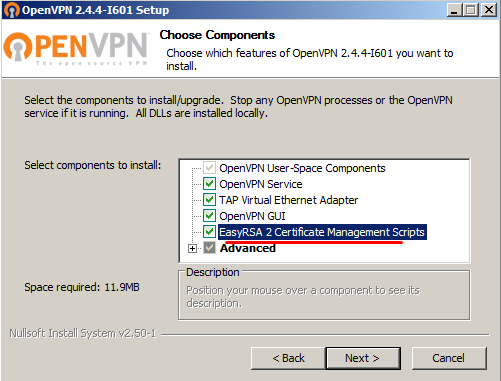

Запускаем установщик openvpn-install

Если Вы не собираетесь использовать все возможности туннелирования на своей Windows машине и Вам нужно исключительно создать сертификаты, то можно снять галки с пунктов TAP Virtual Ethernet Adapter и OpenVPN GUI.

После скачивания и установки в указанную Вами папку в ней будет список файлов. у меня это папка C:Program FilesOpenVPN

Нам необходимо перейти в папку easy-rsa

Нужно открыть консоль Windows (для Windows Vista/7/8/8.1/10 нужно запускать от Администратора)

Переходим в папку easy-rsa по пути установки командой cd

Например:

cd C:Program FilesOpenVPNeasy-rsa

Запускаем файл init-config.bat

C:Program FilesOpenVPNeasy-rsa>init-config.bat

C:Program FilesOpenVPNeasy-rsa>copy vars.bat.sample vars.bat

Скопировано файлов: 1.

В папке появится файл vars.bat, открываем его текстовым редактором, нас интересуют строчки в самом конце, их нужно заполнить

Я подставил свои параметры, у Вас данные параметры будут другие:

set KEY_COUNTRY=RU

set KEY_PROVINCE=Moscow

set KEY_CITY=Moscow

set KEY_ORG=HOME

set KEY_EMAIL=my@email.ru

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=HOME

set PKCS11_MODULE_PATH=server

set PKCS11_PIN=12345

Там где написано server, не трогаем. Сохраняем файл.

Далее открываем редактором файл openssl-1.0.0.cnf

Находим строчку default_days 365 и заменяем число 365 на 3650 или свое. Тем самым мы увеличим время жизни наших сертификатов на 10 лет.

Сохраняем и закрываем.

Дополнительно:

Если Вы тот еще параноик, то Вы можете отредактировать еще один параметр:

set KEY_SIZE=1024

Для пущей сложности данный параметр можно изменить на 2048 и на 4096(для современных версий OpenVPN)

Но будьте готовы к долгому ожиданию(на слабых ПК очень долгому), пока сгенерируется ключ.

Пишем в консоль команды

vars

clean-all

В ответ должно прийти

Скопировано файлов: 1.

Скопировано файлов: 1.

Создаем ключ Диффи-Хеллмана

build-dh

Вывод из консоли:

C:Program FilesOpenVPNeasy-rsa>build-dh

WARNING: can't open config file: /etc/ssl/openssl.cnf

Generating DH parameters, 1024 bit long safe prime, generator 2

This is going to take a long time

..........+.........

Известные проблемы:

При подаче команды clean-all или build-dh в самом начале генерации сертификатов, может проявится одна ошибка, выглядит она так:

C:UsersTEST>build-dh

"openssl" не является внутренней или внешней

командой, исполняемой программой или пакетным файлом.

Бороться с этим необходимо следующим образом. Нужно указать путь до файла openssl.exe в файле vars.bat в ручную.

А точнее стираем слово rem в строке (rem — это комментирование строки):

rem set "PATH=%PATH%;C:Program FilesOpenVPNbin"

Получаем:

set "PATH=%PATH%;C:Program FilesOpenVPNbin"

Сохраняем файл и производим весь процесс сначала

vars

clean-all

build….. и т.д

Создаем основной сертификат

build-ca

При генерации основного сертификата в консоли будут отображаться вопросы. Просто нажимаем Enter, т.к. все эти параметры мы ввели в файле vars.bat

Нажимаем Enter до тех пор, пока не отобразиться строка приглашения

C:Program FilesOpenVPNeasy-rsa

Далее создаем сертификат сервера и его ключ:

build-key-server server

На вопросы так же нажимаем Enter, но не торопимся, в самом конце будет задано два вопроса

Sign the certificate?

1 out of 1 certificate requests certified, commit?

На оба эти вопроса отвечаем Y

Вывод из консоли:

Certificate is to be certified until Oct 16 07:03:55 2027 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

Теперь создаем сертификат и ключ клиента:

build-key client

Также не торопимся с ответами, как только увидим строку «Common Name (eg, your name or your server’s hostname)» нужно ответить client

В самом конце также будут два вопроса, отвечаем также Y

Причем: для каждого клиента, нужно будет создать отдельные ключи и называть их по разному, например client1, client2 или как-то иначе, все зависит от Вашего воображения. Также не забывайте вводить эти имена при запросе Common Name

Вывод из консоли:

C:Program FilesOpenVPNeasy-rsa>build-key client

WARNING: can't open config file: /etc/ssl/openssl.cnf

Generating a 1024 bit RSA private key

............++++++

.............................................................................++++++

writing new private key to 'keysclient.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [RU]:

State or Province Name (full name) [Moscow]:

Locality Name (eg, city) [Moscow]:

Organization Name (eg, company) [Home]:

Organizational Unit Name (eg, section) [Home]:

Common Name (eg, your name or your server's hostname) [server]:client

Name [server]:client

Email Address [my@email.ru]:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

WARNING: can't open config file: /etc/ssl/openssl.cnf

Using configuration from openssl-1.0.0.cnf

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'RU'

stateOrProvinceName :PRINTABLE:'Moscow'

localityName :PRINTABLE:'Moscow'

organizationName :PRINTABLE:'Home'

organizationalUnitName:PRINTABLE:'Home'

commonName :PRINTABLE:'client'

name :PRINTABLE:'client'

emailAddress :IA5STRING:'my@email.ru'

Certificate is to be certified until Oct 16 07:16:56 2027 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

Пример создания клиентских сертификатов:

build-key client1

build-key office1

На этом создание файлов сертификатов и ключей завершено.

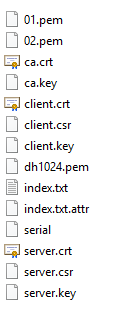

Все файлы будут лежать в папке C:Program FilesOpenVPNeasy-rsakeys

2. Настройка OpenVPN сервера и интерфейса туннеля на hAP ac

Переходим к созданию туннеля на роутере hAP ac

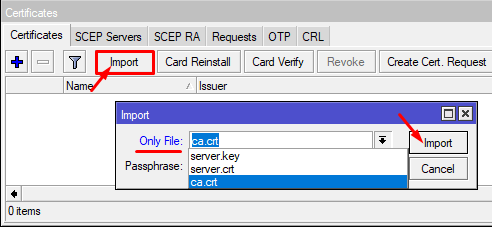

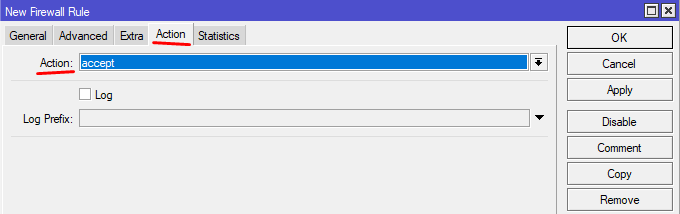

Необходимо загрузить сертификат сервера, ключ сервера и основной сертификат в роутер. Файлы:

ca.crt

server.crt

server.key

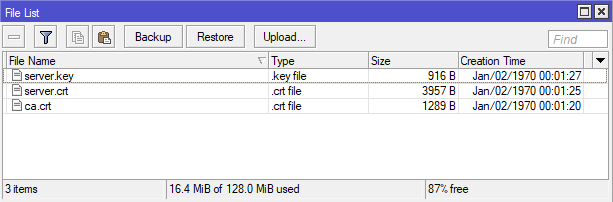

Открываем раздел Files и переносим туда наши файлы. (Или используем FTP)

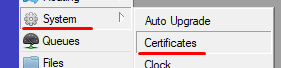

Теперь нам необходимо импортировать данные сертификаты в RouterOS, чтобы она могла ими оперировать.

Импортируем наши сертификаты и ключи

Консольно:

/certificate import file-name=ca.crt passphrase=""

/certificate import file-name=server.crt passphrase=""

/certificate import file-name=server.key passphrase=""

Займемся настройкой OpenVPN. переходим в меню PPP

Нам необходимо выделить IP адреса, которые мы будем использовать для туннельных интерфейсов.

Я выбрал подсеть 172.16.10.0/24 соответственно сервер будет иметь адрес 172.16.10.1, а клиенты далее по маске. 2,3,4 и т.д.

Консольно:

/ppp profile add name=ovpn-server local-address=172.16.10.1 change-tcp-mss=yes use-upnp=no use-mpls=yes use-compression=no use-encryption=yes only-one=default

Добавляем авторизационные данные для каждого клиента, который будет подключаться к OpenVPN серверу.

Т.к. у сервера IP 172.16.10.1 выдаем клиенту IP 172.16.10.2

Консольно:

/ppp secret add name=client password=123456789 service=ovpn profile=ovpn-server remote-address=172.16.10.2

Теперь нужно включить саму службу OpenVPN

Консольно:

/interface ovpn-server server set enabled=yes port=1194 mode=ip netmask=24 default-profile=ovpn-server certificate=server.crt_0 require-client-certificate=yes auth=sha1,md5 cipher=blowfish128,aes128,aes192,aes256

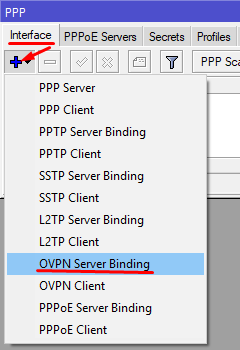

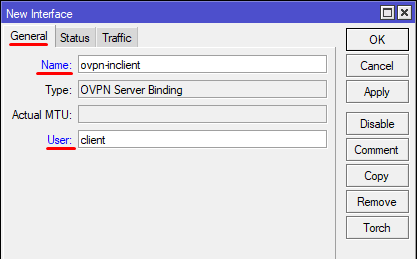

В принципе этих настроек достаточно, но я предпочитаю наблюдать за интерфейсом. для этого мы можем зафиксировать интерфейс за конкретным клиентом. Сделаем привязку.

Консольно:

/interface ovpn-server add name=ovpn-inclient user=client

Может показаться, что мы все уже настроили, но это не совсем так. Остался последний штрих. Необходимо разрешить прохождение запросов на OpenVPN сервер через Firewall

Для этого переходим в меню межсетевого экрана

Консольно:

/ip firewall filter add chain=input protocol=tcp dst-port=1194 in-interface=WAN action=accept comment="Accept OpenVPN Requests"

На этом настройка OpenVPN на роутере hAP ac завершена, переходим к роутеру hEX

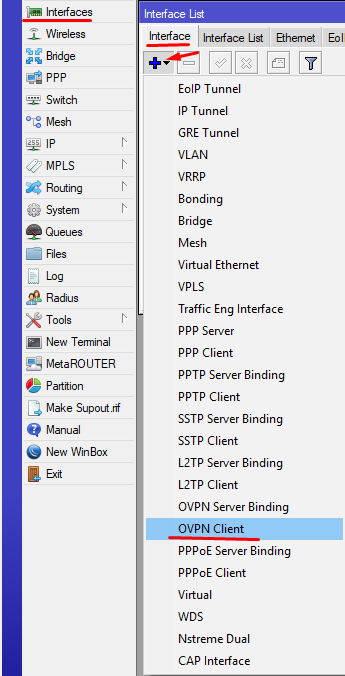

3. Настройка OpenVPN клиента и интерфейса туннеля на hEX

На данном роутере нам необходимо проделать гораздо меньше операций для запуска клиента.

Помним, что создали сертификат клиента! Загружаем его в роутер и импортируем по аналогии с hAP ac.

Консольно:

/certificate import file-name=client.crt passphrase=""

/certificate import file-name=client.key passphrase=""

Создаем профиль для OpenVPN в меню PPP

Консольно:

/ppp profile add name=ovpn-client change-tcp-mss=yes use-upnp=no use-mpls=yes use-compression=no use-encryption=yes

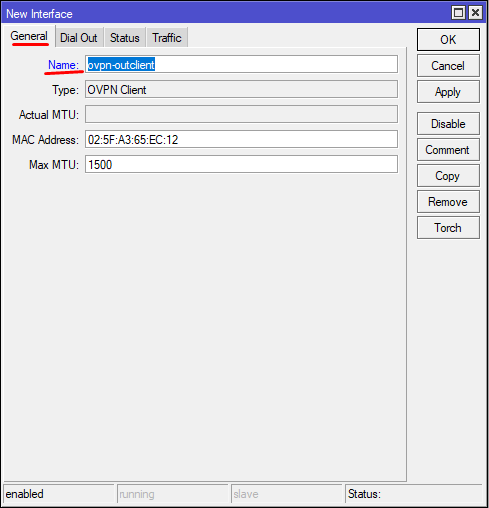

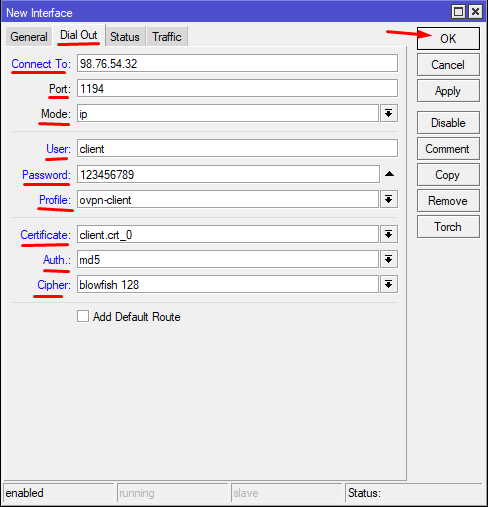

Добавляем интерфейс OpenVPN для подключения к OpenVPN серверу.

Как мы помним из первой части цикла статей, внешний IP адрес у нас 98.76.54.32

Консольно:

/interface ovpn-client add name=ovpn-outclient connect-to=98.76.54.32 port=1194 mode=ip user=client password=123456789 profile=ovpn-client certificate=client.crt_0 auth=md5 cipher=blowfish128

Шифрование Вы можете выбрать любое, которое установили доступным для сервера.

После создания интерфейса туннель должен уже быть активен. В списке IP адресов Вы должны увидеть IP 172.16.10.2 полученный от OpenVPN сервера.

Также в статусе можно увидеть с какими параметрами подключен интерфейс.

Вот мы и закончили создание OpenVPN туннеля между двумя роутерами hAP ac и hEX

Буду рад любым замечаниям или комментариям. Возможно Вы знаете, как сделать лучше!

P.S.

Аналогом данного решения может послужить вариант PPTP туннеля. А шифрование можно организовать в самом EoIP посредством IPsec

В следующей статье мы создадим интерфейсы, которые свяжут два наших роутера в единый сетевой мост для прохождения сетевого трафика, заблокируем прохождение DHCP запросов между роутерами, чтобы их DHCP сервера не мешали друг другу.

Продолжение:

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

Список всех статей в хронологическом порядке: История статей

Поддержка блога

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать проще простого =)

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!