Overview

Secure Socket Tunneling Protocol (SSTP) transports a PPP tunnel over a TLS channel. The use of TLS over TCP port 443 allows SSTP to pass through virtually all firewalls and proxy servers.

Introduction

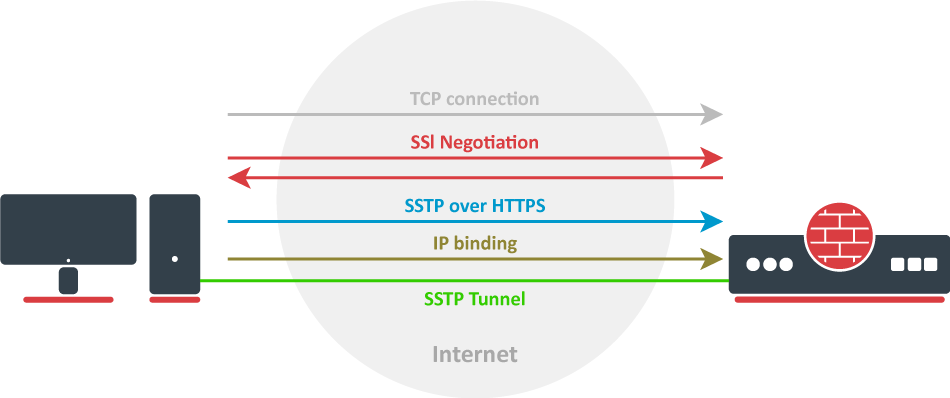

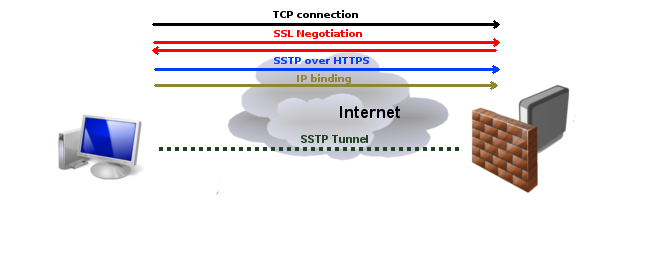

Let`s take a look at the SSTP connection mechanism:

- A TCP connection is established from client to server (by default on port 443);

- SSL validates the server certificate. If a certificate is valid, a connection is established otherwise the connection is turned down. (But see note below);

- The client sends SSTP control packets within the HTTPS session which establishes the SSTP state machine on both sides;

- PPP negotiation over SSTP. The client authenticates to the server and binds IP addresses to the SSTP interface;

SSTP tunnel is now established and packet encapsulation can begin;

Starting from v5.0beta2 SSTP does not require certificates to operate and can use any available authentication type. This feature will work only between two MikroTik routers, as it is not in accordance with Microsoft standards. Otherwise to establish secure tunnels mschap authentication and client/server certificates from the same chain should be used.

Certificates

To set up a secure SSTP tunnel, certificates are required. On the server, authentication is done only by username and password, but on the client — the server is authenticated using a server certificate. It is also used by the client to cryptographically bind SSL and PPP authentication, meaning — the clients send a special value over SSTP connection to the server, this value is derived from the key data that is generated during PPP authentication and server certificate, this allows the server to check if both channels are secure.

If SSTP clients are on Windows PCs then the only way to set up a secure SSTP tunnel when using a self-signed certificate is by importing the «server» certificate on the SSTP server and on the Windows PC adding a CA certificate in the trusted root.

If your server certificate is issued by a CA which is already known by Windows, then the Windows client will work without any additional certificate imports to a trusted root.

RSA key length must be at least 472 bits if a certificate is used by SSTP. Shorter keys are considered as security threats.

A similar configuration on RouterOS client would be to import the CA certificate and enabling the verify-server-certificate option. In this scenario, Man-in-the-Middle attacks are not possible.

Between two Mikrotik routers, it is also possible to set up an insecure tunnel by not using certificates at all. In this case, data going through the SSTP tunnel is using anonymous DH and Man-in-the-Middle attacks are easily accomplished. This scenario is not compatible with Windows clients.

It is also possible to make a secure SSTP tunnel by adding additional authorization with a client certificate. Configuration requirements are:

- certificates on both server and client

- verification options enabled on server and client

This scenario is also not possible with Windows clients, because there is no way to set up a client certificate on Windows.

Certificate Error Messages

When SSL handshake fails, you will see one of the following certificate errors:

- certificate is not yet valid — notBefore certificate date is after the current time;

- certificate has expired — certificate expiry date is before the current time;

- cinvalid certificate purpose — the supplied certificate cannot be used for the specified purpose;

- cself signed certificate in a chain — the certificate chain could be built up using the untrusted certificates but the root could not be found locally;

- cunable to get issuer certificate locally — CA certificate is not imported locally;

- cserver’s IP address does not match certificate — server address verification is enabled, but the address provided in certificate does not match the server’s address;

Quick Example

SSTP Client

In the following configuration example, e will create a simple SSTP client without using a certificate:

[admin@MikroTik > interface sstp-client add connect-to=192.168.62.2 disabled=no name=sstp-out1 password=StrongPass profile=default-encryption user=MT-User

[admin@MikroTik > interface sstp-client print

Flags: X - disabled; R - running

0 R name="sstp-out1" max-mtu=1500 max-mru=1500 mrru=disabled connect-to=192.168.62.2:443

http-proxy=0.0.0.0:443 certificate=none verify-server-certificate=no

verify-server-address-from-certificate=yes user="MT-User" password="StrongPass"

profile=default-encryption keepalive-timeout=60 add-default-route=no dial-on-demand=no

authentication=pap,chap,mschap1,mschap2 pfs=no tls-version=any

SSTP Server

We will configure PPP secret for a particular user, afterwards simply enable an SSTP server:

[admin@MikroTik] > ppp secret add local-address=10.0.0.1 name=MT-User password=StrongPass remote-address=10.0.0.5 service=sstp

[admin@MikroTik] > interface sstp-server server set default-profile=default-encryption enabled=yes

[admin@MikroTik] > interface sstp-server server print

enabled: yes

port: 443

max-mtu: 1500

max-mru: 1500

mrru: disabled

keepalive-timeout: 60

default-profile: default-encryption

authentication: pap,chap,mschap1,mschap2

certificate: none

verify-client-certificate: no

pfs: no

tls-version: any

Содержание

- Overview

- Introduction

- Certificates

- Certificate Error Messages

- Quick Example

- SSTP Client

- SSTP Server

- Manual:Interface/SSTP

- Contents

- Summary

- Certificates

- Certificate error messages

- Hostname verification

- SSTP Client

- Properties

- Quick example

- SSTP Server

- Server configuration

- Monitoring

- Application Examples

- Connecting Remote Client

- Site-to-Site SSTP

Overview

Secure Socket Tunneling Protocol (SSTP) transports a PPP tunnel over a TLS channel. The use of TLS over TCP port 443 allows SSTP to pass through virtually all firewalls and proxy servers.

Introduction

Let`s take a look at the SSTP connection mechanism:

- A TCP connection is established from client to server (by default on port 443);

- SSL validates the server certificate. If a certificate is valid, a connection is established otherwise the connection is turned down. (But see note below);

- The client sends SSTP control packets within the HTTPS session which establishes the SSTP state machine on both sides;

- PPP negotiation over SSTP. The client authenticates to the server and binds IP addresses to the SSTP interface;

SSTP tunnel is now established and packet encapsulation can begin;

Starting from v5.0beta2 SSTP does not require certificates to operate and can use any available authentication type. This feature will work only between two MikroTik routers, as it is not in accordance with Microsoft standards. Otherwise to establish secure tunnels mschap authentication and client/server certificates from the same chain should be used.

Certificates

To set up a secure SSTP tunnel, certificates are required. On the server, authentication is done only by username and password, but on the client — the server is authenticated using a server certificate. It is also used by the client to cryptographically bind SSL and PPP authentication, meaning — the clients send a special value over SSTP connection to the server, this value is derived from the key data that is generated during PPP authentication and server certificate, this allows the server to check if both channels are secure.

If SSTP clients are on Windows PCs then the only way to set up a secure SSTP tunnel when using a self-signed certificate is by importing the «server» certificate on the SSTP server and on the Windows PC adding a CA certificate in the trusted root.

If your server certificate is issued by a CA which is already known by Windows, then the Windows client will work without any additional certificate imports to a trusted root.

RSA key length must be at least 472 bits if a certificate is used by SSTP. Shorter keys are considered as security threats.

A similar configuration on RouterOS client would be to import the CA certificate and enabling the verify-server-certificate option. In this scenario, Man-in-the-Middle attacks are not possible.

Between two Mikrotik routers, it is also possible to set up an insecure tunnel by not using certificates at all. In this case, data going through the SSTP tunnel is using anonymous DH and Man-in-the-Middle attacks are easily accomplished. This scenario is not compatible with Windows clients.

It is also possible to make a secure SSTP tunnel by adding additional authorization with a client certificate. Configuration requirements are:

- certificates on both server and client

- verification options enabled on server and client

This scenario is also not possible with Windows clients, because there is no way to set up a client certificate on Windows.

Certificate Error Messages

When SSL handshake fails, you will see one of the following certificate errors:

- certificate is not yet valid — notBefore certificate date is after the current time;

- certificate has expired — certificate expiry date is before the current time;

- cinvalid certificate purpose — the supplied certificate cannot be used for the specified purpose;

- cself signed certificate in a chain — the certificate chain could be built up using the untrusted certificates but the root could not be found locally;

- cunable to get issuer certificate locally — CA certificate is not imported locally;

- cserver’s IP address does not match certificate — server address verification is enabled, but the address provided in certificate does not match the server’s address;

Quick Example

SSTP Client

In the following configuration example, e will create a simple SSTP client without using a certificate:

SSTP Server

We will configure PPP secret for a particular user, afterwards simply enable an SSTP server:

Источник

Manual:Interface/SSTP

Applies to RouterOS: v5, v6+

Contents

Summary

Secure Socket Tunneling Protocol (SSTP) transports a PPP tunnel over a TLS channel. The use of TLS over TCP port 443 allows SSTP to pass through virtually all firewalls and proxy servers.

SSTP connection mechanism

- TCP connection is established from client to server (by default on port 443);

- SSL validates server certificate. If certificate is valid connection is established otherwise connection is torn down. (But see note below)

- The client sends SSTP control packets within the HTTPS session which establishes the SSTP state machine on both sides.

- PPP negotiation over SSTP. Client authenticates to the server and binds IP addresses to SSTP interface

- SSTP tunnel is now established and packet encapsulation can begin.

Note: Starting from v5.0beta2 SSTP does not require certificates to operate and can use any available authentication type. This feature will work only between two MikroTik routers, as it is not in accordance with Microsoft standard. Otherwise to establish secure tunnels mschap authentication and client/server certificates from the same chain should be used. Read more>>

Currently, SSTP clients exist in Windows Vista, Windows 7, Windows 8, Linux and RouterOS.

Note: While connecting to SSTP server, Windows does CRL (certificate revocation list) checking on server certificate which can introduce a significant delay to complete a connection or even prevent the user from accessing the SSTP server at all if Windows is unable to access CRL distribution point! Custom generated CA which does not include CRLs can be used to minimize connection delays and certificate costs (signed certificates with known CA usually are not for free), but this custom CA must be imported into each Windows client individually. It is possible to disable CRL check in Windows registry, but it is supported only by Windows Server 2008 and Windows 7 http://support.microsoft.com/kb/947054

Certificates

Note: Starting from RouterOS v6rc10 SSTP respects CRL

To set up a secure SSTP tunnel, certificates are required. On the server, authentication is done only by username and password, but on the client — the server is authenticated using a server certificate. It is also used by the client to cryptographically bind SSL and PPP authentication, meaning — the clients sends a special value over SSTP connection to the server, this value is derived from the key data that is generated during PPP authentication and server certificate, this allows the server to check if both channels are secure.

If SSTP clients are Windows PCs then only way to set up a secure SSTP tunnel when using self-signed certificate is by importing the «server» certificate on SSTP server and on the Windows PC adding CA certificate in trusted root.

Note: If your server certificate is issued by a CA which is already known by Windows, then the Windows client will work without any additional certificates.

Warning: RSA Key length must be at least 472 bits if certificate is used by SSTP. Shorter keys are considered as security threats.

Similar configuration on RouterOS client would be to import the CA certificate and enabling verify-server-certificate option. In this scenario Man-in-the-Middle attacks are not possible.

Between two Mikrotik routers it is also possible to set up an insecure tunnel by not using certificates at all. In this case data going through SSTP tunnel is using anonymous DH and Man-in-the-Middle attacks are easily accomplished. This scenario is not compatible with Windows clients.

It is also possible to make a secure SSTP tunnel by adding additional authorization with a client certificate. Configuration requirements are:

- certificates on both server and client

- verification options enabled on server and client

This scenario is also not possible with Windows clients, because there is no way to set up client certificate on Windows.

Certificate error messages

When ssl handshake fails, you will see one of the following certificate errors:

- certificate is not yet valid — notBefore certificate date is after the current time.

- certificate has expired — notAfter certificate expiry date is before the current time.

- invalid certificate purpose — the supplied certificate cannot be used for the specified purpose.

- self signed certificate in chain — the certificate chain could be built up using the untrusted certificates but the root could not be found locally.

- unable to get issuer certificate locally — CA certificate is not imported locally.

- server’s IP address does not match certificate — server address verification is enabled, but address provided in certificate does not match server’s address.

Hostname verification

Server certificate verification is enabled on SSTP client, additionally if IP addresses or DNS name found in certificate’s subjectAltName or common-name then issuer CN will be compared to the real servers address. v5.7 adds new parameter verify-server-address-from-certificate to disable/enable hostname verification.

SSTP Client

Sub-menu: /interface sstp-client

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add SSTP remote address as a default route. |

| authentication (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| certificate (string | none; Default: none) | |

| comment (string; Default: ) | Descriptive name of an item |

| connect-to (IP:Port; Default: 0.0.0.0:443) | Remote address and port of SSTP server. |

| default-route-distance (byte [0..255]; Default: 1) | sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects to AC only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Whether interface is disabled or not. By default it is disabled. |

| http-proxy (IP:Port; Default: 0.0.0.0:443) | Address and port of HTTP proxy server. |

| keepalive-timeout (integer | disabled; Default: 60) | Sets keepalive timeout in seconds. |

| max-mru (integer; Default: 1500) | Maximum Receive Unit. Max packet size that SSTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1500) | Maximum Transmission Unit. Max packet size that SSTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. Read more >> |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| pfs (yes | no; Default: no) | Enables «Perfect Forward Secrecy» which will make sure that private encryption key is generated for each session. Must be enabled on both server and client to work. |

| profile (name; Default: default-encryption) | Used PPP profile. |

| user (string; Default: ) | User name used for authentication. |

| tls-version (any | only-1.2; Default: any) | Specifies which TLS versions to allow |

| verify-server-certificate (yes | no; Default: no) | If set to yes, then client checks whether certificate belongs to the same certificate chain as server’s certificate. To make it work CA certificate must be imported. |

| verify-server-address-from-certificate (yes | no; Default: yes) | If set to yes, server’s IP address will be compared to one set in certificate. Read More >> |

Quick example

This example demonstrates how to set up SSTP client with username «sstp-test», password «123» and server 10.1.101.1

SSTP Server

Sub-menu: /interface sstp-server

This sub-menu shows interfaces for each connected SSTP client.

An interface is created for each tunnel established to the given server. There are two types of interfaces in SSTP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need a persistent rules for that user, create a static entry for him/her. Otherwise it is safe to use dynamic configuration.

Note: in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Server configuration

Sub-menu: /interface sstp-server server

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: pap,chap,mschap1,mschap2) | Authentication methods that server will accept. |

| certificate (name | none; Default: none) | Name of the certificate that SSTP server will use. |

| default-profile (name; Default: default) | |

| enabled (yes | no; Default: no) | Defines whether SSTP server is enabled or not. |

| force-aes (yes | no; Default: no) | Force AES encryption (AES256 is supported). If enabled windows clients (supports only RC4) will be unable to connect. |

| keepalive-timeout (integer | disabled; Default: 60) | If server during keepalive period does not receive any packet, it will send keepalive packets every second five times. If the server does not receives response from the client, then disconnect after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. |

| max-mru (integer; Default: 1500) | Maximum Receive Unit. Max packet size that SSTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1500) | Maximum Transmission Unit. Max packet size that SSTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. Read more >> |

| pfs (yes | no; Default: no) | Enables «Perfect Forward Secrecy» which will make sure that private encryption key is generated for each session. Must be enabled on both server and client to work. |

| port (integer; Default: 443) | Port for SSTP service to listen on. |

| tls-version (any | only-1.2; Default: any) | Specifies which TLS versions to allow |

| verify-client-certificate (yes | no; Default: no) | If set to yes, then server checks whether client’s certificate belongs to the same certificate chain. |

Warning: It is very important that the date on the router is within the range of the certificate’s date of expiration. To overcome any certificate verification problems, enable NTP date synchronization on both server and client.

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

| Property | Description |

|---|---|

| status ( ) | Current SSTP status. Value other than «connected» indicates that there are some problems estabising tunnel. |

| uptime (time) | Elapsed time since tunnel was established. |

| idle-time (time) | Elapsed time since last activity on the tunnel. |

| user (string) | Username used to establish the tunnel. |

| mtu (integer) | Negotiated and used MTU |

| caller-id (IP:ID) |

Application Examples

Connecting Remote Client

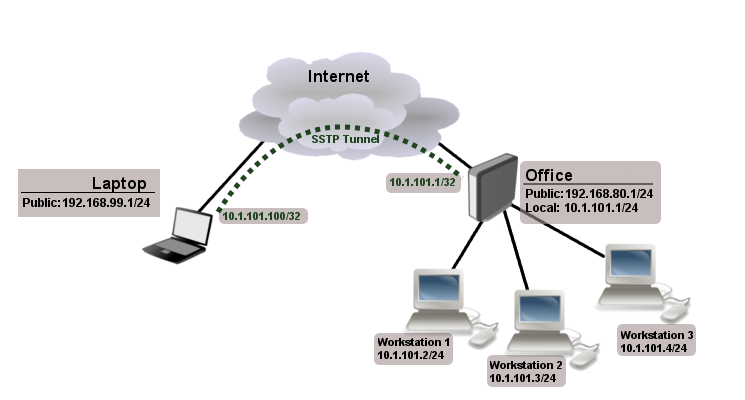

The following example shows how to connect a computer to a remote office network over secure SSTP encrypted tunnel giving that computer an IP address from the same network as the remote office has (without the need for bridging over EoIP tunnels)

Consider following setup:

Office router is connected to internet through ether1. Workstations are connected to ether2. Laptop is connected to the internet and can reach Office router’s public IP (in our example it is 192.168.80.1).

Before you begin to configure SSTP you need to create a server certificate and import it into the router (instructions here).

Now it is time to create a user:

Notice that SSTP local address is the same as the router’s address on the local interface and the remote address is from the same range as the local network (10.1.101.0/24).

Next step is to enable SSTP server and SSTP client on the laptop:

Notice that authentication is set to mschap. These are the only authentication options that are valid to establish a secure tunnel.

SSTP client from the laptop should connect to routers public IP which in our example is 192.168.80.1.

Please, consult the respective manual on how to set up a SSTP client with the software you are using. If you set up SSTP client on Windows and self-signed certificates are used, then CA certificate should be added to trusted root.

Note: Currently, SSTP is only fully supported on recent Windows OS releases such as Vista SP1, Windows 7, Windows 8, Windows 2008 etc. With other OS’s such as Linux, results cannot be guaranteed.

To verify if SSTP client is connected

At this point (when SSTP client is successfully connected) if you try to ping any workstation from the laptop, ping will time out, because Laptop is unable to get ARPs from workstations. Solution is to set up proxy-arp on local interface

After proxy-arp is enabled client can successfully reach all workstations in the local network behind the router.

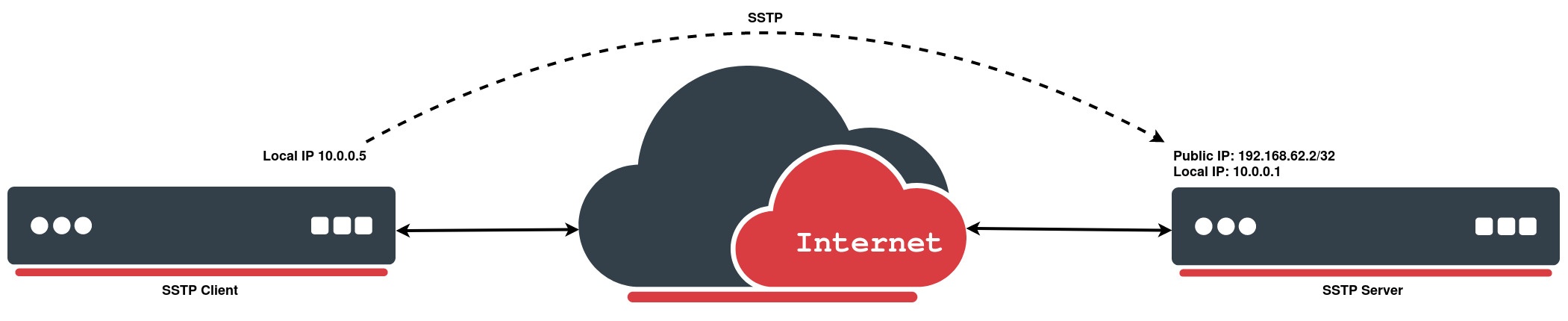

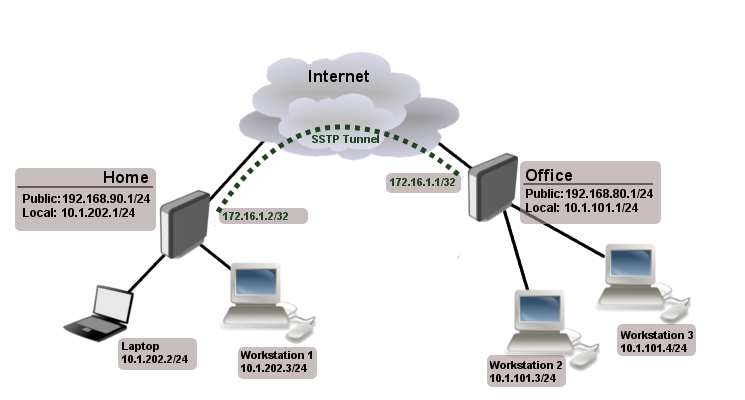

Site-to-Site SSTP

The following is an example of connecting two Intranets using SSTP tunnel over the Internet.

Consider following setup:

Office and Home routers are connected to internet through ether1, workstations and laptops are connected to ether2. In this example both local networks are routed through SSTP client, thus they are not in the same broadcast domain. To overcome this problem as with any other ppp tunnel, SSTP also supports BCP which allows it to bridge SSTP tunnel with a local interface.

First step is to create a user:

Notice that we set up SSTP to add a route whenever the client connects. If this option is not set, then you will need a static routing configuration on the server to route traffic between sites through the SSTP tunnel.

Now we need to upload and import CA and server/client certificates. Assuming that the files are already uploaded use following commands:

Edit names to something more meaningful:

Do the same on client side, but instead of server’s certificate import client’s certificate.

Next step is to enable SSTP server on the office router:

Now configure SSTP client on the Home router:

Now we need to add static route on Home router to reach local network behind Office router:

After tunnel is established you should be able to ping remote network.

Источник

- Вся активность

mikrotik sstp постоянные дисконнекты

Добрый день. есть удаленный офис и центральный. у обоих каналы 30 мб/c в интернет у одного и того же провайдера. Белые IP. микротики 493G, 2011,951. насколько понял приблизительно одинаковая производительность. в принципе IPsec бы меня устроил, но 100% загрузки процессора при ~10мб/c . начал искать что то более менее безопасное (с шифрованием). настроил SSTP. на стенде вроде все было ок. единственно, плавающий пинг 20-50 через sstp , при пинге 3мс между внешними IP. это нормально ?

далее внедрил в продакшен и понеслось 20 минут- разрыв.2 сек на поднятие канала. через 20 минут опять разрыв по таймауту. пинги между внешними IP не теряются и стабильны.

нашел тему http://forum.mikrotik.com/viewtopic.php?p=386514&sid=a7b7904af2f3dbea36a3d0db8c14c010. точно как у меня.

роутер ос пробовал 6.5 и новейшую 6.7. результат одинаков.

вопрос: у кого нибудь на микротике работает SSTP ? если да, то если не сложно, то на какой версии Router OS ?

и буду сильно благодарен за export с sstp

спасибо.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

У меня работает SSTP без проблем. Версия OS 6rc14. Не забудьте самое главное — создать нормальный профиль соединения.

/ppp profile

add change-tcp-mss=yes local-address=10.0.0.1 name=PPP only-one=yes use-compression=no use-encryption=no use-mpls=no use-vj-compression=no

и используйте его для создания учетных записей.

Однако SSTP не обеспечит вам высокую скорость в канале, лучше включить старый добрый L2TP.

Если все же нужен SSTP, то проверьте, доходят ли до удаленных устройств пинги размером 1500 байт без фрагментации, далее проверьте, не нарушается ли очередность пакетов, запуская пинги большего размера, например 16000 байт. Если будут теряться — ищите в чем причина.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Профиль изменил. и на сервере и на клиенте. не помогло. за был сказать на тех же микротиках поднято 2 sstp канала. 1 один идет через выделенный канал (но медленный), 2 через интернет. и рвется только канал , который через интернет.

проверяю пинги как вы сказали из одной лан во вторую (не с микротика): ping root -l 1500 -f.

Ответ такой : Требуется фрагментация пакета, но установлен запрещающий флаг.

в локальной сети в одном сегменте прочем ответ тот же.

куда посмотреть ? что покрутить ?

спасибо

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Профиль изменил. и на сервере и на клиенте. не помогло. за был сказать на тех же микротиках поднято 2 sstp канала. 1 один идет через выделенный канал (но медленный), 2 через интернет. и рвется только канал , который через интернет.

проверяю пинги как вы сказали из одной лан во вторую (не с микротика): ping root -l 1500 -f.

Ответ такой : Требуется фрагментация пакета, но установлен запрещающий флаг.

в локальной сети в одном сегменте прочем ответ тот же.

куда посмотреть ? что покрутить ?

спасибо

Нужно запускать пинг не с компа а напрямую с микротика, что бы пинг шел через операторов без туннелей.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

«доходят ли до удаленных устройств пинги размером 1500 байт без фрагментации» — да , доходят без проблем.

«не нарушается ли очередность пакетов, запуская пинги большего размера, например 16000 байт» — не нарушаются.все пинги доходят без проблем.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

стабильно канал рвется под нагрузкой. что то начинаешь копировать — на микротиках 70-80% загрузки 25 мбс где то. и оп-па дисконект. легко воспроизводится.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Щас сааб заявит что вы не правильно микротик конфигурите и вообще sstp НЕ НУЖНАЯ технология.

Изменено 12 декабря, 2013 пользователем myst

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

стабильно канал рвется под нагрузкой. что то начинаешь копировать — на микротиках 70-80% загрузки 25 мбс где то. и оп-па дисконект. легко воспроизводится.

Вы все галочки в настройках профиля соединения PPP на сервере поставили в NO?

Прошивку попробуйте версии 5.26 или 6rc14.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

прошивку опробую. отпишусь

да. в профиле галочки как вы и сказали все в NO. толку это не дало.пока так и тестирую.но вообще : разве не теряется ли тогда смысл SSTP — если он без шифрования ?

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

прошивку опробую. отпишусь

да. в профиле галочки как вы и сказали все в NO. толку это не дало.пока так и тестирую.но вообще : разве не теряется ли тогда смысл SSTP — если он без шифрования ?

У него шифрование внутри протокола и те галочки его не отменяют.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

тестировал на мт 951. прошивки на 5.26 и 6rc14 попарно . под нагрузкой 25мбс гарантировано дисконект в течении 10 минут. без нагрузки — сутки висело все ок.

firewall и nat -пусто.

Изменено 16 декабря, 2013 пользователем garag

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

впрочем зажал до 10 на WAN интерфейсе, тоже дисконекты.

Зажмите не на WAN, а на LAN, или шейпер сделайте по интерфейсу sstp-client, что бы его в полоску не загружали.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

сделал queues по sstp-client 10мбс. через полчаса разрыв. что то энтузиазм убывает на глазах (…, что это вообще возможно на микротиках.

может быть кто то подскажет что прикупить из железок, скажем на клиентах 30-50 ipsec , и в голову 100 мбс ipsec ?

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

PC на атоме + бесплатный дистриб линукса. Куда больше 100мбит прогнать можно.

Вместо sstp и ipsec можно использовать openvpn.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

провайдер netbynet. блокировки это врядли. тем более что 443 порт был у меня занят и я пробовал на 444. тестовый был по умолчанию на 443. я склоняюсь, что глючит именно эта модель микротика 2011ver2.

поключил сейчас для пробы 951. Таким образом,что линки (wan,lan)на него идут через бриджи сделанные на 2011. сделал на 951 L2tp. начинаю копировать — 80мбс . вот это разница). видимо пров внутри своей сетки не режет. однако посередине 15 гигового файла (для теста) дисконект. оказывается перегрузился 2011 через watchdog.еще раз запустил опять ребут. что то с 2011 не хорошо (

для справки температуру показывает в районе 40. вольт 24,1. загрузка при копировании 80мбc — 80-85%

есть запасной 2011 тоже второй ревизии (покупались вместе)- ведет себя так же(

Изменено 17 декабря, 2013 пользователем garag

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

подключил все напрямую. проблемы топика это не сняло. какие то компы собирать, вот честно, нет желания. приобрел бы железяк однотипных. понятно что это будет дороже микротика , но что брать ?

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Микротик нормально работает если его правильно использовать. Если он по вачдогу перезагружается во время копирования, значит загрузка процессора долгое время была в полку, следовательно нужно либо вачдог отключить, либо не допускать такой нагрузки.

Кстати, отключите в IP-Firewall-Connection кнопка Tracking отслеживание соединений, оно не нужно если НАТ не используете.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

подключил все напрямую. проблемы топика это не сняло. какие то компы собирать, вот честно, нет желания. приобрел бы железяк однотипных. понятно что это будет дороже микротика , но что брать ?

Циску БУ.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

подключил все напрямую. проблемы топика это не сняло. какие то компы собирать, вот честно, нет желания. приобрел бы железяк однотипных. понятно что это будет дороже микротика , но что брать ?

Циску БУ.

Которая в случае перегрузки процессора начинает рассылать трафик во все порты?

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

подключил все напрямую. проблемы топика это не сняло. какие то компы собирать, вот честно, нет желания. приобрел бы железяк однотипных. понятно что это будет дороже микротика , но что брать ?

Циску БУ.

Которая в случае перегрузки процессора начинает рассылать трафик во все порты?

Голословно. Показывай пример.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Join the conversation

You can post now and register later.

If you have an account, sign in now to post with your account.

A few months ago, we found a problem with one the Mikrotik Routerboard RB1100AH unit. We discovered that the fans are not working. As we have a cold spare unit, I just transferred the latest backup to the new unit.

After the reboot, everything began to work. That was easy on the first sight. However, I discovered soon that the remote offices are not connected to the central location. The VPN links were down.

Although we restored the latest binary backup that should contain the certificates for the SSTP VPN service, the certificates were unrecognized. Eventually I replaced both certificates and solved the problem.

How I spotted the problem?

The first thing after restoring the backup was to check the routing and Internet access. Then I checked whether the IPSec tunnel up. I thought I had finished the job as everything looked good. To make things more interesting, I updated the new main router to the latest version of the RouterOS software.

After half an hour, I spotted that the branch office is not connected to our main network. I accessed the branch office router and began to check the VPN setting. I knew that there is a small chance that something were wrong with it, but I wanted to be sure that everything is good on that side.

I had also a doubt that maybe there is a bug in the newer version or some incompatibility between the two versions of the RouterOS software. Therefore, I updated the RouterOS software also on the branch office router. As the problem remains after the upgrade, I had to dive deeper into the problem.

The client side

I opened the log on the client side. It was full of the try and fail messages. Here is an example:

jul/07 13:12:19 sstp,ppp,info sstp-out1: initializing...

jul/07 13:12:19 sstp,ppp,info sstp-out1: connecting…

jul/07 13:12:19 sstp,ppp,info sstp-out1: terminating… – internal error (6)

jul/07 13:12:19 sstp,ppp,debug sstp-out1: LCP lowerdown

jul/07 13:12:19 sstp,ppp,debug sstp-out1: LCP down event in initial state

jul/07 13:12:19 sstp,ppp,info sstp-out1: disconnected

I checked the SSTP client settings. The parameters for the remote server, username and password were correct.

The next step was to disable and re-enable the SSTP client. This sometimes solve the problem. I again checked the log and found that there is no change.

The biggest confusion was caused by the line that indicate that the SSTP tunnel was terminated due an internal error. On the first look that means that something is wrong on this side.

I knew that I could repair the client-side VPN on this way. However, as I made major changes on the main router, I decided to leave now the branch office router.

Checking the server side

I began to check the new router. The SSTP server settings looked good. Moreover, the SSTP VPN service depends on the certificates, when the clients are not the Mikrotik devices. We discussed that in this post.

I opened the Certificates store and discovered the root of the problem. The certificates were not recognized and the private key of the router certificate was not found.

I tried to reload the private key of the router certificate. This was unsuccessful. The router was display certificates and all seemed well, just did not work.

I spent maybe ten minutes trying to repair the certificates. Eventually, I deleted both the Root CA and Router certificates; then load them again. Now we have properly loaded and decrypted certificate for the router. As I mention in this post, we never give the private key of the root CA certificate.

I renamed the certificates with the friendly names. We have one more step in this procedure. As we deleted the old certificates, the Mikrotik router will disassociate them from the SSTP service.

I opened the properties for the SSTP service and I chose appropriate certificate from the drop down list.

After I clicked on the button [ Apply ], the SSTP VPN connections are established. We solved the problem and another case is closed.

|

0 / 0 / 0 Регистрация: 29.10.2019 Сообщений: 6 |

|

|

1 |

|

|

29.10.2019, 16:43. Показов 18446. Ответов 11

Доброго дня, уважаемые форумчане. Так же при иных попытках настройки, выдавал сообщение: сервер принудительно разорвал существующие соединение. С уважением

__________________

0 |

|

3691 / 1377 / 250 Регистрация: 23.06.2009 Сообщений: 4,941 |

|

|

29.10.2019, 19:10 |

2 |

|

vpn между миктотиками или микротиком и ПК? на виндовс столкнулся с такой-же проблемой, там нужно как-то по особенному импортировать сертификат, сейчас уже не помню, но тоже намучился, плюнул, поставил сертификат letsencrypt и забыл

2 |

|

0 / 0 / 0 Регистрация: 29.10.2019 Сообщений: 6 |

|

|

29.10.2019, 21:14 [ТС] |

3 |

|

VPN между ПК и микротиком.

0 |

|

3691 / 1377 / 250 Регистрация: 23.06.2009 Сообщений: 4,941 |

|

|

30.10.2019, 11:00 |

4 |

|

бесплатные сертификаты от letsencrypt абсолютно валидные, ничего на ПК пользователя делать не нужно, это плюс по поводу своего сертификата, подсказали добрые люди как сделать на виндовсе

1 |

|

0 / 0 / 0 Регистрация: 29.10.2019 Сообщений: 6 |

|

|

01.11.2019, 08:57 [ТС] |

5 |

|

Спасибо добрым людям, но я так и делал. В целом проблема частично решена. Решил проверить VPN подключение на Win 10 и, о чудо, все заработало ) .. не знаю, что не так с семеркой в целом или только с моей в частности.

0 |

|

0 / 0 / 0 Регистрация: 29.10.2019 Сообщений: 6 |

|

|

05.11.2019, 14:38 [ТС] |

6 |

|

Еще вопрос к добрым людям: подключение по sstp настроено, можно ли сделать так, чтобы клиент-ПК подключаясь по sstp подключался по заданным портам к заданному ip адресу?

0 |

|

3691 / 1377 / 250 Регистрация: 23.06.2009 Сообщений: 4,941 |

|

|

05.11.2019, 14:59 |

7 |

|

В смысле? уже после того как произошло подключение? или sstp сервер на нестандартном порту? если ВПН сервер на нестандартном порту то на клиенте порт указывается через двоеточие ip.адрес.vpn.сервера:порт

0 |

|

0 / 0 / 0 Регистрация: 29.10.2019 Сообщений: 6 |

|

|

06.11.2019, 10:51 [ТС] |

8 |

|

Да уже после подключения. Но я думаю реализовать такую схему: клиент получает из пула адрес при подключении. Пул адресов находится в другой подсети, чем рабочая сеть. Поэтому настраиваем маршрутизацию из сети клиента в рабочую сеть и в файрволле разрешаем только нужный сервер и порт остальное запрещаем.

0 |

|

10931 / 6786 / 1815 Регистрация: 25.12.2012 Сообщений: 28,715 |

|

|

06.11.2019, 11:00 |

9 |

|

Так и нужно делать.

1 |

|

3691 / 1377 / 250 Регистрация: 23.06.2009 Сообщений: 4,941 |

|

|

06.11.2019, 12:52 |

10 |

|

какая адресация в вашей локальной рабочей сети? есть некоторые нюансы

0 |

|

0 / 0 / 0 Регистрация: 29.10.2019 Сообщений: 6 |

|

|

06.11.2019, 17:22 [ТС] |

11 |

|

Адресация в рабочей сети статическая

0 |

|

10931 / 6786 / 1815 Регистрация: 25.12.2012 Сообщений: 28,715 |

|

|

06.11.2019, 17:37 |

12 |

|

.None имеет ввиду какой пул выдан для vpn-клиентов, какие подсети в корпоративной сети.

0 |

Обновлено: 09.02.2023

Настройка site-to-site VPN между Kerio и Mikrotik

Добрый день! Есть задача — настроить VPN-соединение между офисами. В удаленном — Kerio Control.

VPN site to site, Kerio Mikrotik

Здравствуйте. Не могу настроить VPN тунель. На данном этапе пытаюсь только создать само.

Site to Site IPSec VPN CISCO891-K9 & Cisco RV120W Wireless-N VPN Firewall

Добрый день. Есть роутер CISCO891-K9 на котором есть один site to site vpn туннель с таким же.

Не могу создать vpn site to site на cisco asa 5506-x

Ребята нужна помощь в создании vpn на firewall cisco asa 5506-x, в гугле нет ничего обэтом.

vpn между миктотиками или микротиком и ПК?

на виндовс столкнулся с такой-же проблемой, там нужно как-то по особенному импортировать сертификат, сейчас уже не помню, но тоже намучился, плюнул, поставил сертификат letsencrypt и забыл

Сегодня поговорим о том как настроить SSTP Server на MikroTik. Расшифровывается аббревиатура как Secure Socket Tunneling Protocol – PPP туннель аутентифицирует через TLS канал. Использует TCP порт 443 и фактически проходит через все фаерволы и прокси сервера. Впервые был представлен в Windows Vista SP1. С того момента прошло много времени, но не зря, т.к. все поняли очевидные его плюсы, а именно:

- Безопасный, используются алгоритмы AES;

- Хорошо проходим, тесты показывают установку соединения из Тайландского WiFi в отеле и обычного Украинского провайдера;

- Полностью поддерживается MS Windows.

- работает на одном ядре;

- уязвим перед некоторыми атаками MITM (скорее фантастика).

В сегодняшней статье мы рассмотрим настройку SSTP сервера на роутере микротик с версией 6.46.4 и клиента на операционной системе Windows 10 Pro 1909. Идеальное решение для предоставления пользовательского подключения к корпоративной сети и не только. Прикрутив коммерческий сертификат, вы снимаете с себя ручное добавление его в машинах Windows. Но в качестве демонстрации, мы будем использовать само подписанный. Так же возможно настроить Site to Site туннель между двумя Mikrotik, причем без них, что крайне не рекомендую.

Схема сети

- Сервер SSTP имеет адрес 192.168.100.2;

- Клиентский ПК получает из пула 192.168.1.0/24;

- Маршрутизируемая сеть между удаленными площадками.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Настройка сервера SSTP

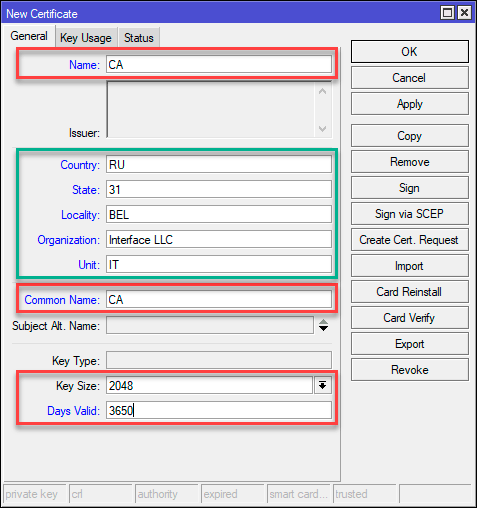

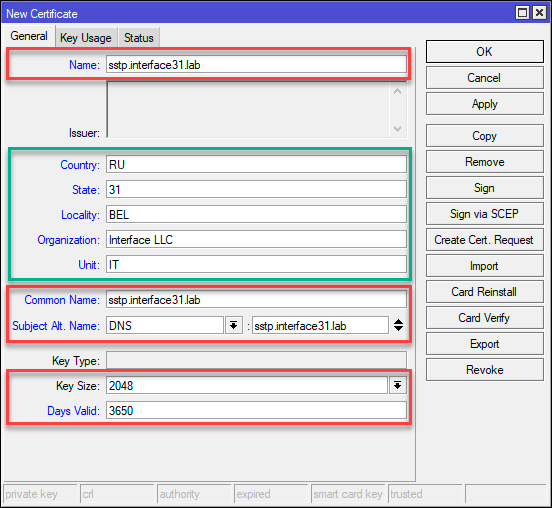

Конфигурация устройства проста. Имеем RouterBoard с настроенным выходом в интернет. Подключение будет происходить по сертификату, в котором вместо имени указан IP адрес. Первым делом нужно создать сертификат центра сертификации. Переходим в System – Certificates и создаем новый.

В поле Name указываем понятное имя, отображаемое в списке;

Вы так же можете указать длину ключа и срок действия.

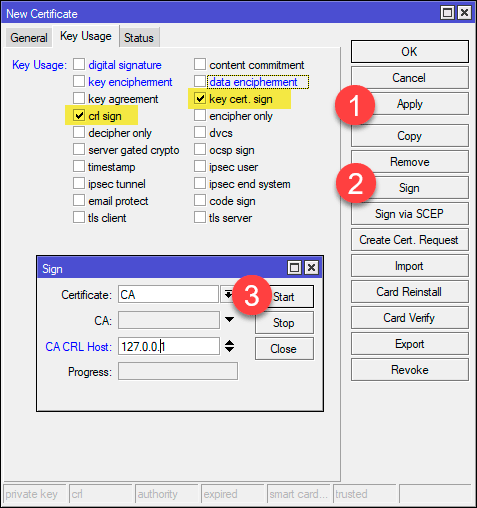

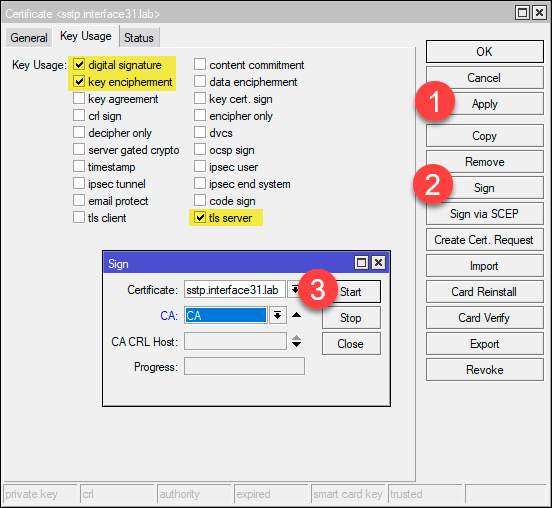

Далее переходим в Key Usage. Снимаем галки со всего, оставляя только на crl sign и key cert. sign.

Жмем Apply и Sign. В новом открывшемся окне подписания, стартуем процесс подписи кнопкой Start.

По завершении увидим в Progress состояние done и аббревиатуру KAT возле CA.

Далее создаем сертификат самого сервера SSTP, который будет указан в качестве основного на интерфейсе. Жмем плюс и заполняем все поля аналогично предыдущему, за исключением понятного имени.

На вкладке Key Usage добавляем галочки tls client и tls server.

Жмем Apply и Sign. В открывшимся окне подписи в поле CA выбираем корневой сертификат и стартуем процесс.

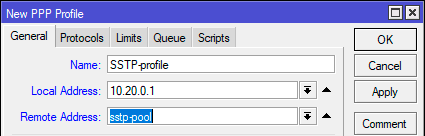

Далее создадим профиль подключения для клиентов. PPP – Profiles. Указываем понятное имя профиля;

- адрес в туннеле;

- разрешаем TCP MSS;

- запрещаем UPnP.

- Use MPLS – запретить;

- Use Compression – разрешить;

- Use Encryption – разрешить;

В Limits выставляем Only One в no.

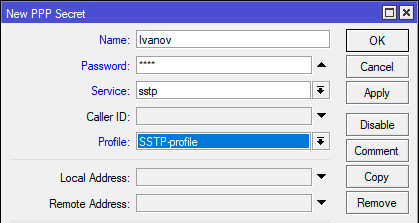

Создадим пользователя в Secrets.

- Name – имя пользователя, регистр имеет значение;

- Password – пароль;

- Service – SSTP;

- Profile – созданный выше;

- Remote Address – адрес в туннеле.

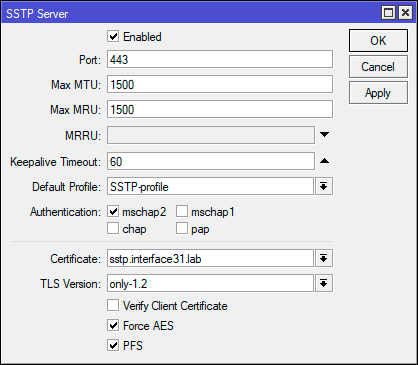

Сохраняем и переходим в PPP – interfaces. Нас интересует вкладка SSTP Server.

Открыв ее, указываем следующие значения:

- Enable – ставим галочку;

- Default Profile – ранее созданный;

- Authentication – mschapv2;

- Certificate – Server;

- Force AES, PFS – включаем.

Если страшно, то можно выставить TLS Version в only 1.2. Двигаемся дальше к фаерволу. Просто одно правило. Разрешить входящий трафик на 443 порт – все.

Настройка SSTP клиента на Микротик

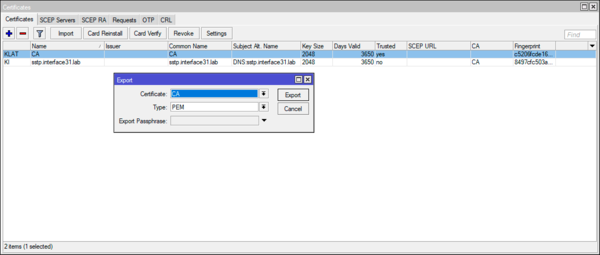

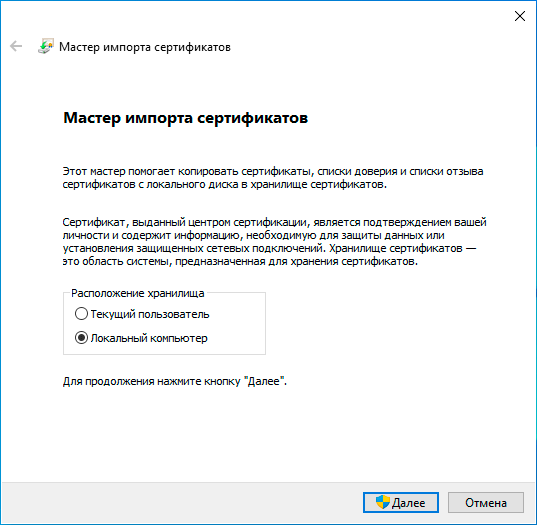

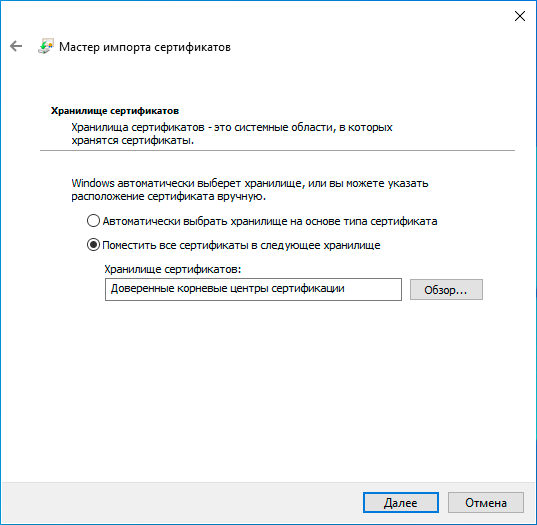

Для дальнейшей конфигурации нам нужен сертификат центра сертификации добавить в доверенные компьютера. Иначе начнется песня со списком отзывов и в этом роде. Конечно, таких проблем не будет, используя коммерческий. Но его нужно сначала выгрузить. Открываем System – Certificates, выбираем CA и жмем Export.

В Files должен появится экспорт. Передаем его любым удобным способом на клиентскую машину.

Далее вы можете вручную его добавить в доверенные ПК, но я предпочитаю это делать скриптом. Сохраняем в формате .bat

Создаем на рабочем столе папу CA, копируем туда CA.crt и запускаем из-под администратора батник.

Проверяем что все хорошо.

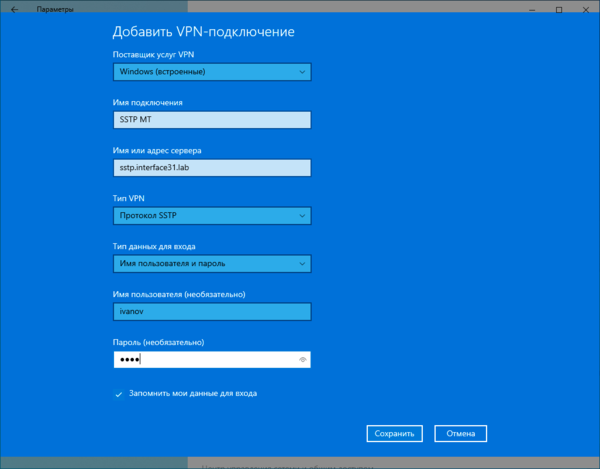

Далее переходим в Центра управления сетями и общим доступом – Создание и настройка нового подключения или сети.

Подключение к рабочему месту.

Использовать мое подключение к Интернету.

Указываем адрес и имя будущего интерфейса.

Сохраняем и пытаемся подключиться.

На момент написания статьи у меня вышла такая ошибка.

Это было связанно со временем. Т.к. в виртуальных машинах оно идет по-другому. Открыв свойства сертификата, заметил, что срок, с которого действителен еще не наступило. Исправив время на правильное, все заработало. Вывод, не используйте само подписанные. Проверим подключение на клиенте и сервере.

На этом пожалуй все, в этой статье мы показали как можно легко создать SSTP сервер на роутере Микротик и подключить к нему клиента Windows 10. Спасибо за внимание и до новых встреч.

89 вопросов по настройке MikroTik

Есть задача подключиться к удаленной сети по VPN SSTP. Скорее всего, в роли VPN-сервера выступает Windows server 2008, точно не известно.

Для подключения, администратор удаленной сети, выдал

Настроил VPN на рабочей станции (Windows 7) — все заработало. Есть доступ к удаленной сети, хосты отвечают на пинги, по RDP можно подключится.

Попытался настроить на маршрутизаторе Mikrotik c RouterOS v.6.34.3:

Как я понял, подключение инициализируется, сервер отвечает, и на стадии проверки сертификата соединение обрывается.

Не могу понять, где я ошибся или что не настроил.

Ответы (2 шт):

no key for certificate found

Требует файл с ключом. *.key. Сам сталкивался с этой проблемой, т.е. одного корневого сертификата мало микротику, не смотря на то, что настраивается только клиент. Как это обойти-настроить не нашел, просто вставил ключ, благо я и был администратором.

Секреты настройки

файрвола через

Обнаружена блокировка рекламы: Наш сайт существует благодаря показу онлайн-рекламы нашим посетителям. Пожалуйста, подумайте о поддержке нас, отключив блокировщик рекламы на нашем веб-сайте.

VPN-SSTP ошибка 0х80090326. + Изменился отпечаток сертификата.

VPN: клиент-сервер. Сервер RB2011UAS, v6.42.6.

Показалось странным, что выпущенный на Mikrotik сертификат и сертификат, экспортированный из Mikrotik и установленный в хранилище Win7, имеют разный отпечаток. К сожалению, в работающем варианте отпечатки не сравнивались.

Что посоветуете?

Читайте также:

- Сообщение по английскому языку 9 класс

- Сообщение о городе городец

- Битва при вафангоу сообщение

- Css сообщение с хвостиком

- Сплавы железа сообщение по химии

Сегодня поговорим о том как настроить SSTP Server на MikroTik. Расшифровывается аббревиатура как Secure Socket Tunneling Protocol – PPP туннель аутентифицирует через TLS канал. Использует TCP порт 443 и фактически проходит через все фаерволы и прокси сервера. Впервые был представлен в Windows Vista SP1. С того момента прошло много времени, но не зря, т.к. все поняли очевидные его плюсы, а именно:

- Безопасный, используются алгоритмы AES;

- Хорошо проходим, тесты показывают установку соединения из Тайландского WiFi в отеле и обычного Украинского провайдера;

- Полностью поддерживается MS Windows.

Из минусов

- работает на одном ядре;

- уязвим перед некоторыми атаками MITM (скорее фантастика).

В сегодняшней статье мы рассмотрим настройку SSTP сервера на роутере микротик с версией 6.46.4 и клиента на операционной системе Windows 10 Pro 1909. Идеальное решение для предоставления пользовательского подключения к корпоративной сети и не только. Прикрутив коммерческий сертификат, вы снимаете с себя ручное добавление его в машинах Windows. Но в качестве демонстрации, мы будем использовать само подписанный. Так же возможно настроить Site to Site туннель между двумя Mikrotik, причем без них, что крайне не рекомендую.

Содержание

- Схема сети

- Настройка сервера SSTP

- Настройка SSTP клиента на Микротик

- 89 вопросов по настройке MikroTik

Схема сети

- Сервер SSTP имеет адрес 192.168.100.2;

- Клиентский ПК получает из пула 192.168.1.0/24;

- Маршрутизируемая сеть между удаленными площадками.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Настройка сервера SSTP

Конфигурация устройства проста. Имеем RouterBoard с настроенным выходом в интернет. Подключение будет происходить по сертификату, в котором вместо имени указан IP адрес. Первым делом нужно создать сертификат центра сертификации. Переходим в System – Certificates и создаем новый.

В поле Name указываем понятное имя, отображаемое в списке;

- Country – двухбуквенное значение;

- State, Locality, Organization, Unit – по своему усмотрению;

- Common Name – самое важное, уникальное имя. Если у вас есть доменное имя vpn.test.ru, то вписываете его сюда. Если же его нет, но есть публичный статический адрес, то пишите его. Представим, что наш адрес такой.

Вы так же можете указать длину ключа и срок действия.

Далее переходим в Key Usage. Снимаем галки со всего, оставляя только на crl sign и key cert. sign.

Жмем Apply и Sign. В новом открывшемся окне подписания, стартуем процесс подписи кнопкой Start.

По завершении увидим в Progress состояние done и аббревиатуру KAT возле CA.

Далее создаем сертификат самого сервера SSTP, который будет указан в качестве основного на интерфейсе. Жмем плюс и заполняем все поля аналогично предыдущему, за исключением понятного имени.

На вкладке Key Usage добавляем галочки tls client и tls server.

Жмем Apply и Sign. В открывшимся окне подписи в поле CA выбираем корневой сертификат и стартуем процесс.

Проверим.

Далее создадим профиль подключения для клиентов. PPP – Profiles. Указываем понятное имя профиля;

- адрес в туннеле;

- разрешаем TCP MSS;

- запрещаем UPnP.

В Protocols:

- Use MPLS – запретить;

- Use Compression – разрешить;

- Use Encryption – разрешить;

В Limits выставляем Only One в no.

Создадим пользователя в Secrets.

- Name – имя пользователя, регистр имеет значение;

- Password – пароль;

- Service – SSTP;

- Profile – созданный выше;

- Remote Address – адрес в туннеле.

Сохраняем и переходим в PPP – interfaces. Нас интересует вкладка SSTP Server.

Открыв ее, указываем следующие значения:

- Enable – ставим галочку;

- Default Profile – ранее созданный;

- Authentication – mschapv2;

- Certificate – Server;

- Force AES, PFS – включаем.

Если страшно, то можно выставить TLS Version в only 1.2. Двигаемся дальше к фаерволу. Просто одно правило. Разрешить входящий трафик на 443 порт – все.

Настройка SSTP клиента на Микротик

Для дальнейшей конфигурации нам нужен сертификат центра сертификации добавить в доверенные компьютера. Иначе начнется песня со списком отзывов и в этом роде. Конечно, таких проблем не будет, используя коммерческий. Но его нужно сначала выгрузить. Открываем System – Certificates, выбираем CA и жмем Export.

В Files должен появится экспорт. Передаем его любым удобным способом на клиентскую машину.

Далее вы можете вручную его добавить в доверенные ПК, но я предпочитаю это делать скриптом. Сохраняем в формате .bat

Создаем на рабочем столе папу CA, копируем туда CA.crt и запускаем из-под администратора батник.

cd «%UserProfile%DesktopCA»

certutil -addstore «Root» CA.crt

Проверяем что все хорошо.

Далее переходим в Центра управления сетями и общим доступом – Создание и настройка нового подключения или сети.

Подключение к рабочему месту.

Использовать мое подключение к Интернету.

Указываем адрес и имя будущего интерфейса.

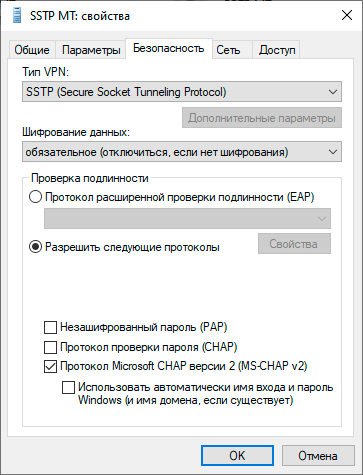

Переходим в Изменение параметров адаптера» и открываем свойства VPN интерфейса. На вкладке «Тип VPN» переключить с автоматически на SSTP, Проверку подлинности переключить на Microsoft CHAP версии 2.

Сохраняем и пытаемся подключиться.

На момент написания статьи у меня вышла такая ошибка.

Это было связанно со временем. Т.к. в виртуальных машинах оно идет по-другому. Открыв свойства сертификата, заметил, что срок, с которого действителен еще не наступило. Исправив время на правильное, все заработало. Вывод, не используйте само подписанные. Проверим подключение на клиенте и сервере.

На этом пожалуй все, в этой статье мы показали как можно легко создать SSTP сервер на роутере Микротик и подключить к нему клиента Windows 10. Спасибо за внимание и до новых встреч.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Практически все из рассмотренных нами ранее протоколов VPN имеют те или иные ограничения, которые могут помешать установить соединение в условиях ограниченного доступа к сети интернет. Особенно это актуально для публичных и гостиничных сетей, где может быть заблокировано практически все, кроме обычного HTTP/HTTPS. Именно в таких сценариях раскрываются сильные стороны протокола SSTP и отходят на второй план слабые. Как мы уже говорили раньше — нет универсального VPN-решения, каждое из них имеет свои особенности и недостатки, поэтому для каждой задачи надо выбирать именно то, что поможет решить ее наилучшим образом.

SSTP, как технологию удаленного доступа следует рассматривать в первую очередь для тех клиентов, которые могут работать из самых различных мест и должны всегда иметь возможность быстро подключиться к корпоративной сети соблюдая высокие требования безопасности. К недостаткам следует отнести повышенные накладные расходы и связанную с этим невысокую производительность, но это общий недостаток всех VPN-протоколов поверх TCP.

В случае использования оборудования Mikrotik встает вопрос высокой нагрузки на процессор для моделей без аппаратной поддержки AES. При этом вне зависимости от аппаратной поддержки шифрования скорость канала для недорогих моделей вряд-ли превысит 20-25 МБит/с , вне зависимости от доступной ширины канала. Более подробно об этом можете прочитать в нашей статье Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Поэтому мы не советуем использовать SSTP для каналов, предполагающих высокую загрузку, но можем рекомендовать как надежное и безопасное средство удаленного доступа для сотрудников, часто работающих вне стационарных рабочих мест.

Создание центра сертификации и выпуск сертификатов

Так как SSTP использует HTTPS для установления защищенного соединения нам понадобится сертификат сервера, поэтому создадим собственный центр сертификации (CA) и выпустим необходимый сертификат. Если в вашей сети уже имеется развернутая инфраструктура PKI, то можете выпустить сертификат с ее помощью, мы же рассмотрим использование для этих целей собственных возможностей RouterOS.

Перед тем, как приступить к созданию центра сертификации убедитесь, что на роутере правильно настроено текущее время и часовой пояс, а также включена синхронизация времени через NTP.

Сначала выпустим корневой сертификат, для этого перейдем в System — Certificate и создадим новый сертификат заполнив поля как указано на рисунке, красным обозначены обязательные к заполнению.

Перейдем на вкладку Key Usage и оставим только crl sign и key cert. sign, затем сохраним сертификат нажав Apply, и подпишем его кнопкой Sign, в открывшемся окне следует указать CA CRL Host, для которого можно использовать один из IP-адресов роутера, в нашем случае это localhost. Если же при помощи данного CA вы собираетесь выпускать сертификаты для других серверов, то следует указать доступный для них адрес, внутренний или внешний.

/certificate

add name=CA country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="CA" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

sign CA ca-crl-host=127.0.0.1Затем выпустим сертификат сервера. При этом надо определиться каким образом вы будете подключаться к серверу по IP-адресу или FQDN (доменному имени), второй вариант более предпочтителен, так как при смене адреса вам придется перевыпустить сертификат сервера и изменить настройки всех клиентских подключений.

Заполнение полей практически ничем не отличается от предыдущего сертификата, за исключением Common Name и Subject Alt. Name, в них указываем FQDN или IP-адрес сервера, для поля Subject Alt. Name также указываем тип: DNS — для доменного имени или IP для адреса. Срок действия сертификата также имеет смысл сделать достаточно большим, в нашем случае 10 лет.

/certificate

add name=sstp.interface31.lab country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="sstp.interface31.lab" subject-alt-name=DNS:"sstp.interface31.lab" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

sign sstp.interface31.lab ca="CA"При подключении через SSTP клиент прежде всего устанавливает с сервером защищенное соединения, а для этого ему нужно проверить сертификат и убедиться в его подлинности, в противном случае продолжение соединения будет невозможным. Чтобы клиентские системы доверяли нашим сертификатам нам нужно будет установить на них корневой сертификат нашего CA.

Для этого выберем корневой сертификат в System — Certificate, щелкнем на нем правой кнопкой мыши и нажмем Export, в поле Type ставим PEM, пароль не указываем, так как нам нужен только сертификат, без закрытого ключа. Закрытый ключ центра сертификации является секретным и никогда не должен покидать пределы роутера.

/certificate

export-certificate CAНайти и скачать выгруженный сертификат можно в разделе Files.

Настройка SSTP VPN-сервера

Перед тем как браться за настройку сервера следует определиться со схемой доступа к сети, существуют два основных варианта: Proxy ARP, когда адреса удаленным клиентам выдаются из диапазона основной сети и они получают доступ без дополнительных настроек, и маршрутизация, когда диапазон адресов для VPN-клиентов не пересекается с основной сетью, а для доступа в нее будет необходимо указать маршруты, этот процесс можно автоматизировать с помощью PowerShell.

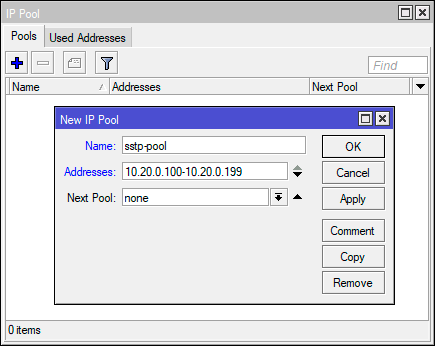

После этого перейдем в IP — Pool и создадим новый пул адресов для выдачи VPN-сервером, количество адресов в пуле не должно быть меньше предполагаемого количества клиентов.

/ip pool

add name=sstp_pool ranges=10.20.0.100-10.20.0.199Затем перейдем в PPP — Profiles и создадим новый профиль, в поле Local Address введем локальный адрес VPN-сервера, он должен относиться к тому же диапазону что и выделенный выше пул адресов, который следует указать в поле Remote Address, остальные настройки оставляем по умолчанию.

Или выполним команду:

/ppp profile

add local-address=10.20.0.1 name=SSTP-profile remote-address=sstp-poolЗатем переместимся в PPP — Secrets и создадим учетные записи пользователей, указываем имя пользователя, пароль, в поле Service выбираем sstp, что ограничит действие учетной записи только SSTP-сервером, если оставить any, то учетка сможет подключаться к любому сервису. В поле Profile указываем созданный нами профиль.

/ppp secret

add name=Ivanov password=Pa$$word profile=SSTP-profile service=sstpТеперь, когда все готово, настроим сам сервер. Для этого перейдем в PPP — Interface и нажмем кнопку SSTP Server. Включим его, установив флаг Enabled, в поле Default Profile выберем созданный нами профиль, в разделе Authentication оставим только mschap2, в поле Certificate указываем сертификат сервера. Дальнейшие настройки отвечают за повышение уровня безопасности: TLS Version — only-1.2 не разрешает использование устаревших версий TLS, Force AES — заставляет принудительно использовать алгоритм шифрования AES256, PFS включает совершенную прямую секретность (Perfect forward secrecy), которая формирует уникальный сессионный ключ для каждого подключения, что делает невозможным расшифровку сессии даже при наличии закрытого ключа.

/interface sstp-server server

set authentication=mschap2 certificate=sstp.interface31.lab default-profile=SSTP-profile enabled=yes force-aes=yes pfs=yes tls-version=only-1.2На этом настройка закончена, сервер готов принимать подключения.

Настройка подключения клиента в Windows

Как мы уже говорили, для того чтобы клиент мог проверить подлинность сервера нам необходимо импортировать корневой сертификат, переместим его на клиента и установим в Расположение хранилища — Локальный компьютер:

Настройка подключения клиента в Linux

В используемых нами дистрибутивах Linux нет штатного SSTP-клиента, однако есть сторонняя разработка, которой мы и воспользуемся. Все нижесказанное будет справедливо для дистрибутивов основанных на Debian и Ubuntu, если у вас иная система обратитесь на страницу проекта.

Проще всего владельцам Ubuntu, им достаточно просто подключить PPA, ниже приведен пример для Ubuntu 18.04, для других систем просто измените кодовое название дистрибутива:

deb http://ppa.launchpad.net/eivnaes/network-manager-sstp/ubuntu bionic main

deb-src http://ppa.launchpad.net/eivnaes/network-manager-sstp/ubuntu bionic mainВ Debian процесс немного более сложный, сначала получим и установим ключ репозитория проекта:

apt-key adv --keyserver keyserver.ubuntu.com --recv-keys 61FF9694161CE595Затем создадим файл с указанием источников пакетов:

touch /etc/apt/sources.list.d/sstp-client.listИ внесем в него следующие строки:

deb http://ppa.launchpad.net/eivnaes/network-manager-sstp/ubuntu eoan main

deb-src http://ppa.launchpad.net/eivnaes/network-manager-sstp/ubuntu eoan mainОбновим список пакетов и установим клиент:

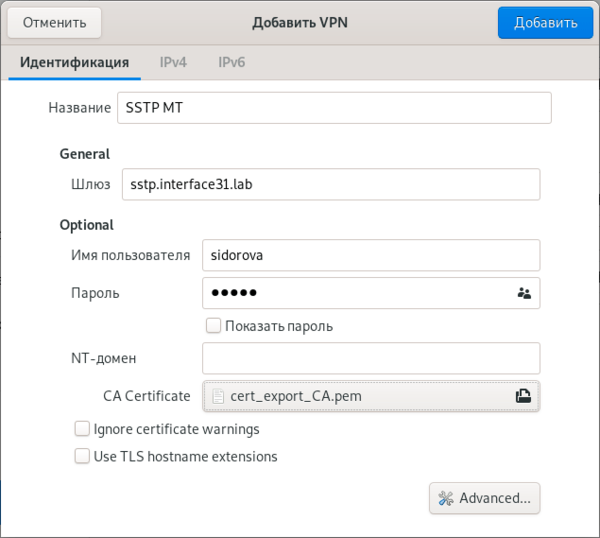

apt update

apt install network-manager-sstpПосле чего появится возможность создать SSTP-соединение штатными средствами Network Manager. Настройки несложные: указываем адрес сервера, учетные данные и сертификат CA, у которого предварительно следует изменить расширение на PEM.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.