Содержание

- Mikrotik torch error bad id

- Re: «Bad ID» with IP Scan tool

- Re: «Bad ID» with IP Scan tool

- Re: «Bad ID» with IP Scan tool

- Re: «Bad ID» with IP Scan tool

- Mikrotik: Torch. Определение источника трафика в сети.

- Пример — определение источника трафика в сети

- 24.04.2018 — Инструменты Troubleshooting в сети на MikroTik

- Torch

- IP SCAN

- Sniffer

- Cable test

- RoMON

- BandwidthTest

- TrafficMonitor

- Перевод презентации по Mikrotik — My «holy war» against masquerade

- Введение

- Большая нагрузка от использования фильтра Layer 7

- Очереди работают неправильно

- Высокая нагрузка CPU на PPPoE server

- High CPU load on PPPoE server

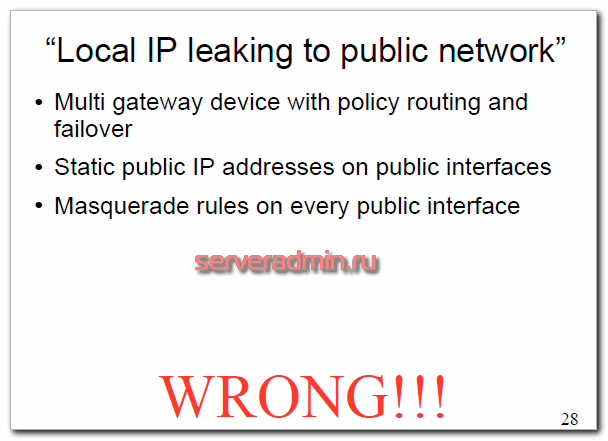

- Локальный ip адрес виден в публичной сети

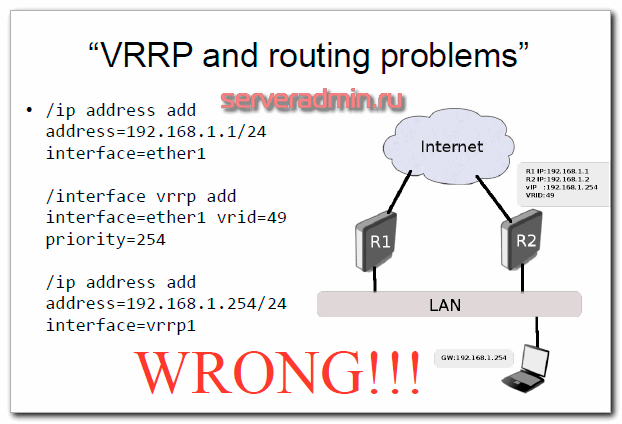

- VRRP и проблемы маршрутизации

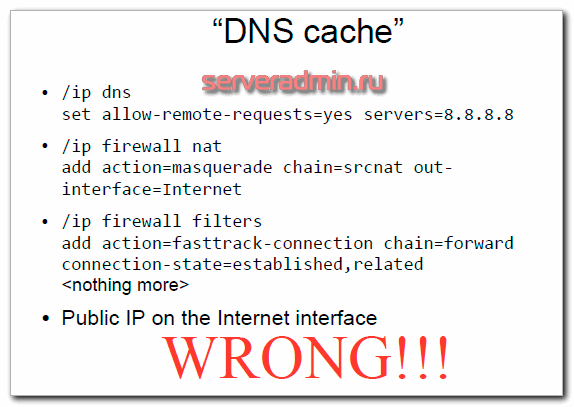

- DNS Cache

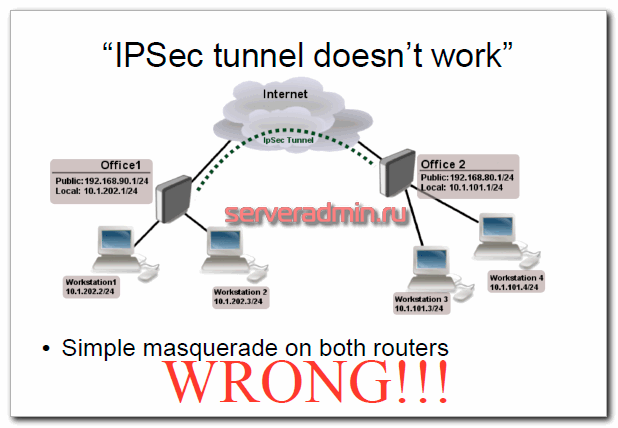

- IPSec туннель не работает

- Шифрованный Bridge для двух локальных сетей через интернет

- Заключение

Mikrotik torch error bad id

Mon Nov 29, 2010 3:01 pm

I have the following problem. I use some mikrotik equipment.

On one I habe a problem, i get an ip scan (tool on router os) it runs for a little moment an then i get the information «error: bad id» and «Click here to see them all». whit no other device I have this problem.

First I can not click, because there is nothing but i dont know what is the problem?

Can somebody help me?

Re: «Bad ID» with IP Scan tool

Mon Nov 29, 2010 9:40 pm

Nobody have an idea?

Can it be, that the networking interface is broken?

I forgot to write, I would found this, because some connections the use this device, send after a few seconds, or sometimes after a few minutes no data over this device. It seems the connection is broken, but the connection is only in a «sleep mode»

YOu can reconnect the connection and this goes directly, but the same problem occurs that I described before.

Re: «Bad ID» with IP Scan tool

Tue Nov 30, 2010 2:05 am

Can you try the scan from the terminal? I suspect winbox sometimes gets confused. I’ve occasionally seen it come up with that bad ID thing on various things that involve a list (such as torch). Usually it works if you close and reopen it (either the window in question, or sometimes winbox itself).

If you’re able to consistently get it, you might want to take a screenshot and sent it to support; and, are you running the latest winbox version?

Re: «Bad ID» with IP Scan tool

Tue Nov 30, 2010 5:03 pm

I tried the scan from a terminal (no winbox terminal) i connect directly with ssh.

But the same problem.

Today i switch the routerboard, the same problem occurs. So thats no a damaged RB.

I use a RB411 with ROS 5.0rc3

What meens hte «Bad ID» meens ID in this context the a MAC address, because I dont found any documentation to this problem.

Re: «Bad ID» with IP Scan tool

Thu Dec 02, 2010 4:27 pm

Can nobody help me, i dont found the reason for this problem.

Источник

Mikrotik: Torch. Определение источника трафика в сети.

Torch — одна из самых популярных утилит Mikrotik RouterOS. Всё написанное ниже — мой вольный перевод небольшой части книги Mikrotik RouterOS by Example (Stephen Discher), где на примере разобрана механика работы этой утилиты.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Пользуясь оборудованием разных производителей в течение многих лет, должен сказать, что есть одна особенность, которая заставляет RouterOS стоять на голову выше остальных, это количество утилит, доступных пользователю из пользовательского интерфейса. Рискну предположить, что в RouterOS больше утилит чем в любой другой ОС и Torch — один из самых полезных инструментов.

Torch — инструмент который показывает картину всего трафика проходящего через интерфейс в режиме реального времени. Более того, он дает вам возможность сортировать и фильтровать этот трафик по IP-адресу и порту, а также сортировать трафик по возрастанию или убыванию скорости передачи. С помощью Torch можно сразу узнать, кто использует вашу пропускную способность и как он ее использует. Это весьма полезно при определении эффективности очередей и правил брандмауера в реальном времени.

Torch доступен из разных мест в RouterOS, например, его можно вызвать щелкая правой кнопкой мыши на элемент списка очереди, интерфейсы, а также через Tools —> Torch. После того, как Torch загрузится, появится окно, где можно будет выбрать интерфейс для мониторинга, а также настроить несколько фильтров для дальнейшего ограничения наблюдаемого трафика.

Из Torch можно получить адрес источника и порт, адрес назначения и порт, и/или возможность фильтрации по протоколу. В сочетании с демонстрацией скорости передачи в реальном времени, это становится очень мощным диагностическим инструментом для IP-сетей.

Пример — определение источника трафика в сети

Как интернет-провайдер, я видел эту конкретную проблему много раз: клиент звонит, чтобы пожаловаться на скорость соединения. Я захожу на его CPE (оборудование, расположенное в помещении абонента/клиента), в данном случае маршрутизатор MikroTik, и вижу, что он использует все 2 Мb, за которые платит. Я сообщаю ему об этом, а он отвечает: «Это невозможно. У меня нет никаких программ, которые нагружают канал, и я единственный, кто пользуется Интернетом». Используя Torch, я быстро узнаю, что существует постоянный поток 2 Мb от локального IP-адреса в его подсети. После нескольких минут разговора, мы обнаруживаем, что IP-адрес потокового трафика не совпадает с адресом клиента, и отслеживаем его вплоть до компьютера ребенка, который включен и с удовольствием делится файлами через битторрент.

Итак, как нам узнать адрес этого хоста в сети? Вот пример:

1. Нажмите кнопку «Tools» и выберите «Torch».

2. В окне Torch выберите интерфейс, на котором вы хотите мониторить трафик, затем нажмите пуск. При работающем Torch вы можете сортировать по Tx или Rx (скорость отправки или получения) просто кликнув ЛКМ по ячейке Rx.Rate или Tx.Rate и узнать источник трафика с самой высокой скоростью в сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Источник

24.04.2018 — Инструменты Troubleshooting в сети на MikroTik

В данной статье мы поговорим о том, что использовать для troubleshooting в сети на оборудовании MikroTik. Речь пойдет о следующих инструментах:

- Torch

- Ip scan

- Sniffir

- Cable test

- RoMON

- Bandwidth Test

- Traffic Monitor

Наверняка многими из них вы уже пользовались, но я попытаюсь рассказать интересные вещи, которые может смогут вам помочь в работе. Во всяком случае мы, в нашей практике ИТ-аутсорсинга, используем их регулярно

Torch

Этот инструмент используется для мониторинга трафика в реальном времени, как всего трафика, так и через конкретный интерфейс.

Доступен в winbox, cli, webfug. Находится /tool torch.

Также кроме стандартного расположения torch можно открыть через Simple Queue и в настройках интерфейса.

Хочу отметить что torch видит метки DSCP и VLAN ID.

Через CLI у torch есть некоторые дополнительные функции, например запустить его на определеное время командой duration и задать интервал обновления данных командой freeze-frame-interval.

IP SCAN

Следующий очень полезный инструмент, который я всегда использую в своей работе это ip scan.

Находится он /tool ip scan. При помощи его можно быстро просканировать сеть и примерно уяснить что в ней находится. Так же при помощи его можно сразу определить если у нас есть где-то за двоение ip адресов.

Если у микротика указаны DNS сервера по в соответствующем поле будет заполнены и имена. Так же удобно отображается в графе Time(ms) задержка. Так же он доступен и в CLI.

Sniffer

Sniffer – это инструмент, который может захватывать и анализировать пакеты, которые уходят или проходят через маршрутизатор. Находится он /tool sniffer, также от доступен и в CLI. Есть возможность сохранять dump в файл или отправлять на удалённый сервер (например в wireshark), а также просмотра в реальном времени.

На вкладке General

- Memiry Limit – задается какое количество ОЗУ будет доступно снифиру для аботы

- File Name – имя файла дампа

- File Limit – максимальный размер файла дампа.

- Галочки Only Headers – собирать только заголовки.

- memory-scroll — нужно ли переписывать устаревшие данные, когда достигнут предел памяти.

На вкладки Streaming включаем собственно его и указываем сервер на который будет отправляется.

На вкладки Filter задаем параметры фильтрации. После старта можно нажать на кнопку «Packets» и посмотреть результаты.

Cable test

Еще один полезный инструмент в микротике называется cable test. Доступен он в настройках интерфейса, помогает определить расстояние до обрыва таковой есть и длину кабеля

В моем примере я откусил одну пару на расстояние примерно 50 см. Мерит он не идеально +- пару метров.

RoMON

RoMON – утилита для доступа к устройствам через MikroTik находящихся в одном l2 сегменте с пограничным устройством, к которому у нас есть прямой доступ. Находится в /tool RoMON, помогает при удаленном администрировании.

Этот инструмент удобно использовать, когда по каким-либо причинам нам не хочется для настройки новых устройств за роутером использовать CLI (Mac Telnet) а хочется все делать через winbox.

Для использования этой функции нужно ее активировать как на роутере, к которому у нас есть доступ так и на тех (через Mac Telnet) которые находятся за нашем устройством. Включается оно /tool RoMON.

Все дальше подключаемся в winbox к нашему устройству через кнопку «Connect To RoMON» и в списки винбокса появятся все доступные устройства для подключения.

BandwidthTest

- Инструмент позволяющий оценить скорость соединения с удаленным сервером

- Есть в winbox, cli, webfig

- Есть клиент и сервер

- Возможно, использовать в различных скриптах

Есть отдельная утилита под windows. Есть общедоступные сервера которыми можно пользоваться. https://forum.mikrotik.com/viewtopic.php?t=104266

Очень удобно мерить скорость этим инструментом. Стоить также предупредить что если у вас большая скорость подключения и не очень мощное устройство (smips) то при запуске теста можно загрузить CPU на 100% и на время потерять доступ к устройству.

TrafficMonitor

И последний инструмент о котором мы поговорим это Traffic Monitor. Он используется для выполнения консольных скриптов, когда трафик интерфейса пересекает заданный порог. Находится он /tool traffic-monitor.

Его можно сравнить у утилитой «Netwatch» которая по доступности или недоступности определённого хоста выполняет какие-либо действия. Пример одного из применений, можно настроить отправку на почту уведомления если канал будет загружен на 95 % в течении 5 минут, вариантов много и примеров в интернете тоже.

Источник

Перевод презентации по Mikrotik — My «holy war» against masquerade

Недавно я проходил обучение по MikroTik, на котором узнал про презентацию под названием My «holy war» against masquerade. Я не смог найти точную информацию о том, кто выступал с этой презентацией. Знаю только, что это было на одном из MUM (MikroTik User Meeting) в 2017 году. Информация в этой презентации мне показалась полезной, поэтому я решил ее перевести и прокомментировать.

Введение

У меня есть некоторое количество статей по работе с описываемыми устройствами, в том числе популярный материал на тему базовой настройки mikrotik, которую прочитало и прокомментировало огромное количество людей. В статьях есть не совсем верные, а иногда и ошибочные настройки, о которых никто не упомянул в комментариях. Информация о них есть в вышеупомянутой презентации, поэтому я решил ее перевести и разобрать. А затем и отредактировать свои статьи, чтобы исправить там ошибки.

Я не такой уж большой специалист в микротиках, так что могу что-то не совсем верно понять и перевести. Прошу об этом сказать в комментариях, если кто-то заметит. К тому же последние пару-тройку лет для меня микротики скорее как хобби. Я не работаю с физическими сетями и устройствами, которые их обслуживают. Микротиками пользуюсь в личных целях дома, на даче, у знакомых.

В презентации рассмотрены 9 самых популярных ошибок в MikroTik, с которыми обращаются в техническую поддержку. Цель выступления — сократить количество этих обращений. Форма подачи материала — сначала показано неправильное решение, потом объяснение ошибки и правильное решение. Начнем разбирать эти ошибки по порядку.

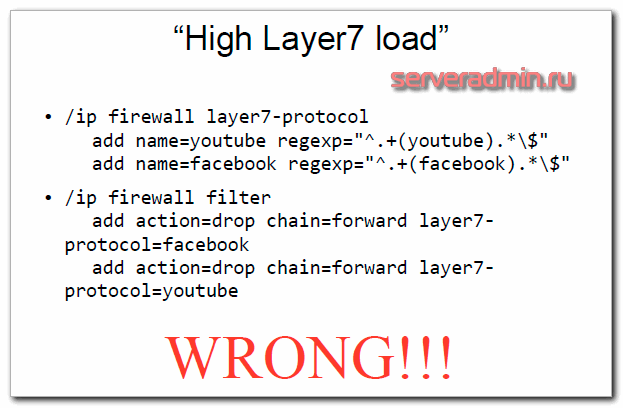

Большая нагрузка от использования фильтра Layer 7

У меня есть статья про блокировку сайтов микротиком. В ней показана ошибочная настройка, которую как раз разбирает автор презентации.

В принципе, тут не трудно догадаться, в чем проблема. Об этом говорили и в комментариях, и сам я знал, что могут быть проблемы с производительностью. Суть в том, что с таким правилом блокировки все пакеты будут анализироваться по регулярным выражениям. Это очень затратная по ресурсам процессора операция. Где-то дома, где небольшой трафик, это может быть не очень заметно. Но если ваш роутер прокачивает хорошую нагрузку, то несколько подобных правил выведут загрузку CPU в потолок.

Действовать нужно по-другому. Layer 7 protocol задуман как способ поиска определенных шаблонов в подключениях для маркировки трафика на основе этих шаблонов. А дальше уже маркированный трафик обрабатывается фаерволом. Фильтр с Layer 7 protocol не должен проверять абсолютно весь трафик. Он должен брать первые 10 пакетов или 2KB данных подключения и анализировать только их.

Корректное использование Layer 7 protocol показано на следующем примере.

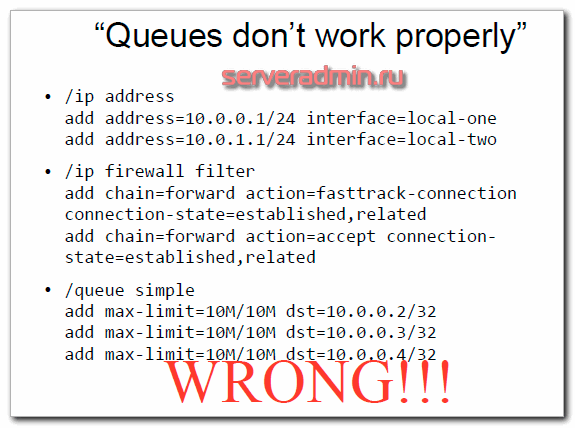

Очереди работают неправильно

При такой настройке очереди будут работать, только когда запущена утилита Torch, или выключен fasttrack. При этом обрабатывается только download трафик. Между локальными сетями так же срабатывает ограничение. Обнаружить ошибку можно по счетчикам в очередях. Они покажут, когда правило работает, а когда нет.

Причина этой ошибки в том, что режим Fasttrack работает для всего трафика, а он работу с очередями не поддерживает. Ускорение обработки трафика в режиме fasttrack как раз и достигается за счет того, что трафик не проходит по всем цепочкам обработки трафика фаерволом и очередями. Так же в правилах очередей не установлен параметр target.

В данном случае правильно simple queue должны быть настроены следующим образом.

Мы включили fasttrack только для трафика между указанными локальными сетями. Остальной трафик идет в обычном режиме. Плюс, корректно настроили очереди, указав target.

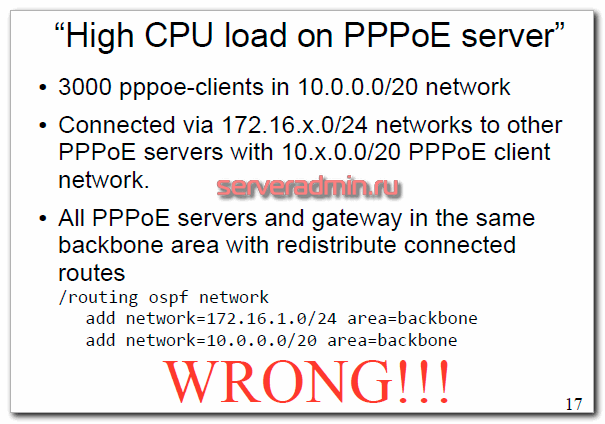

Высокая нагрузка CPU на PPPoE server

Проблема данной конфигурации в том, что возникает огромная нагрузка на CPU, из-за чего отключает абонентов, у них нестабильная связь. Как я понял, это актуально для провайдеров, которые используют оборудование Микротик для подключения абонентов.

Во время диагностики видно, что процесс routing полностью загружает одно ядро на 100%. На остальных ядрах периодически появляется максимальная нагрузка процессов ppp и networking.

Причина данной ошибки в том, что динамическая маршрутизация OSPF спамит обновлением маршрутов с сеткой /32 от клиентов. При этом, все протоколы динамической маршрутизации в микротиках ограничены одним ядром. То есть параллелить свою работу не умеют. В итоге, при каждом подключении или отключении абонента по pppoe, начинается обновление маршрутов. Когда их много, они загружают полностью ядро процессора и все начинает тормозить.

Если я правильно понял, в данном случае решением будет использовать тип Area для ospf — stub (тупиковая), который можно указать в настройках. Предлагается такое решение (умничать не буду, почти ничего не понял 🙂

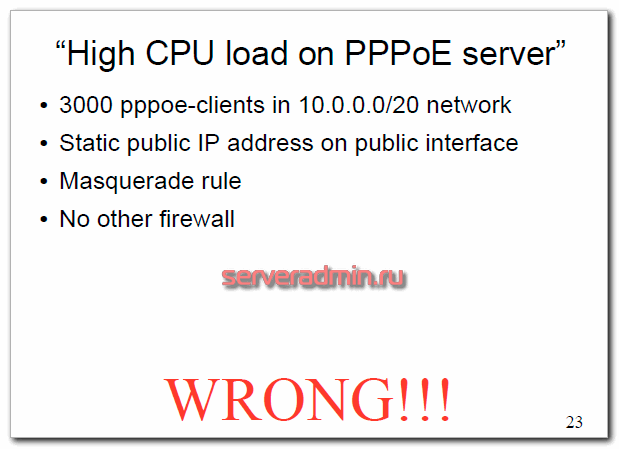

High CPU load on PPPoE server

Еще одна проблема с похожими симптомами. Есть PPPoE сервер и куча клиентов. Все это в какой-то момент начинает тормозить. Максимальную нагрузку дает процесс firewall. Для клиентов используется NAT с правилом Masquerade.

В данном случае использование Masquerade является ошибкой. По своей сути, маскарад это отдельная реализация srcnat. Она была разработана для ситуаций, когда внешний ip адрес не постоянный, периодически меняется. Каждый раз, когда интерфейс отключается или меняется его ip адрес, роутер ищет и сбрасывает все подключения, связанные с этим интерфейсом.

В данном случае правильно будет использовать srcnat.

Как я понял из описания проблемы и варианта решения, нужно всегда использовать srcnat, когда у вас постоянный ip адрес. Masquerade только для не постоянного ip адреса.

Локальный ip адрес виден в публичной сети

Ошибка возникает, когда у вас используется несколько каналов в интернет и автоматическое переключение между ними на основе смены дефолтного маршрута. Ip адреса постоянные, но при этом используется Masquerade.

После переключения внешнего канала, информация о серых адресах утекает во внешнюю сеть. Проблема тут как раз в использовании маскарада там, где это не нужно.

Причина ошибки в том, что при переключении каналов все соединения сбрасываются. После этого сброшенные подключения приходят на firewall с состоянием new и отправляются во вне по другому маршруту. Когда основной линк поднимается и восстанавливается исходный маршрут, все установленные соединения по альтернативному маршруту уходят во вне мимо NAT, без преобразования серых адресов.

Решение проблемы простое — использовать srcnat, вместо masquerade, как это было показано в предыдущих примерах. Так же добавить в firewall правила на drop пакетов в состоянии invalid. Обычно это и так делается. На внешних интерфейсах настроить drop пакетов с состоянием new идущих не из цепочки dstnat. Это в целом я тоже чаще всего делаю.

Так же в презентации предлагается сделать маршрут заглушку blackhole для каждого routing-mark. Я не понял, что это такое.

VRRP и проблемы маршрутизации

Симптомы ошибки следующие. Маршрутизация работает неправильно. Fastpath/fasttrack тоже не работает. Сетевые процессы создают высокую нагрузку на процессор.

Причина в том, что VRRP интерфейс создает 2 интерфейса с двумя одинаковыми подсетками на них. Возникает сетевой конфликт. Правильная настройка будет следующая.

DNS Cache

Симптомом проблемы с dns cache будет высокая нагрузка на CPU роутера и большой трафик на внешнем интерфейсе. Заметить проблему можно будет через torch или profile.

Проблема давно известная. Я сам с ней сталкивался, когда забывал фаерволом закрыть доступ к dns микротика из интернета. Существует известный тип атаки DNS Amplification. Подробнее о нем можно почитать в интернете. Суть в том, что на dns сервер поступает запрос с поддельным адресом отправителя. В качестве ответа dns отправляет большой объем данных на поддельный ip адрес. Таким образом на этот адрес устраивается ddos атака.

Защита тут простая — необходимо запретить с помощью firewall запросы к dns из интернета.

IPSec туннель не работает

Суть проблемы в том, что не удается создать туннель, потому что пакеты ipsec дропаются. Причина тут в том, что правила NAT подменяют src-address в шифрованных пакетах. В итоге измененный адрес источника не принимается на второй стороне.

Решить эту проблему можно с помощью raw table. Смысл этой таблицы в том, что с ее помощью можно обходить механизм трекинга соединений (connection tracker), пропуская напрямую или дропая пакеты. Это в целом снижает нагрузку на CPU, если у вас сильно нагруженная железка.

В данном случае нужно добавить действие notrack для ipsec пакетов, для того, чтобы:

- не было дефрагментации пакетов

- они шли мимо NAT

- они шли мимо правил fasttrack, маркировки пакетов, и т.д.

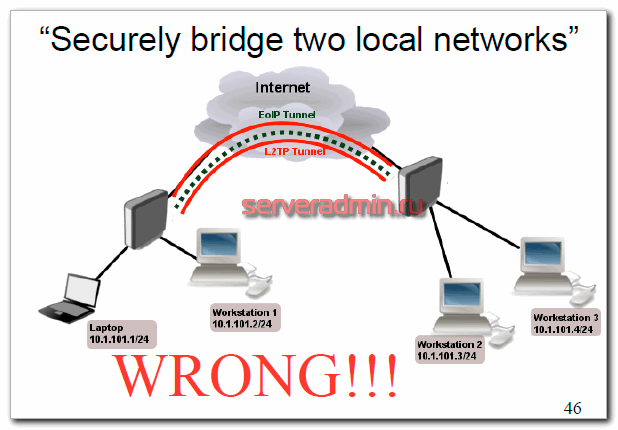

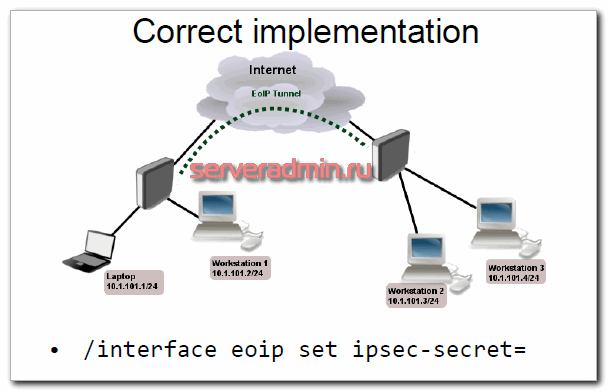

Шифрованный Bridge для двух локальных сетей через интернет

Проблема данной схемы в том, что все тормозит и работает нестабильно. Как я понял, используется EoIP поверх l2tp для того, чтобы построить единое адресное пространство для двух удаленных сетей. Причина тормозов в огромных накладных расходах двух туннелей, сильной фрагментации пакетов.

Решением в данном случае будет просто не использовать такую схему построения vpn в Mikrotik. Достаточно использовать шифрованный EoIP туннель.

Заключение

На этом все. Разобрал все проблемы из презентации. Постарался не просто перевести, а осмыслить проблемы и написать понятным языком их суть и предложенное решение. Так как сам не имею большого опыта работы с Микротиками в промышленной нагруженной эксплуатации, мог что-то напутать или понять неправильно. Прошу поправить в комментариях.

Источник

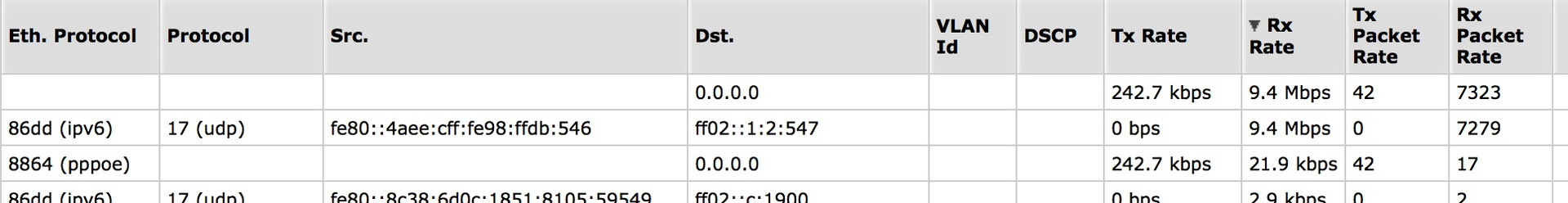

на порту ether1 от провайдера постоянно идет трафик пустой RX по 10 мегабит, когда захожу в torch по ether1 висят:

в DST: 0.0.0.0 RX rate 9-10 мегабит

Как от этого избавиться??

добавляю

ситуация такова через ether1 выходим в локалку провайдера, потом через pppoe вылазит в инет..

но на poppe нету входящего трафика, а вот на ether1 ползет прям постоянно и как понять откуда?

ipv6 отключен в как пакет в принципе… что это вообще?

-

Вопрос заданболее трёх лет назад

-

2416 просмотров

Пригласить эксперта

Проблему получилось решить только при помощи Админа Провайдера заблокировав 86dd протокол (ipv6) который ломился по ipv4

Все варианты включения ipv6 и блокировки udp трафик, а он пер именно на dst:546 порт с src:547 . точнее попытки заблокировать их в firewall ipv4 безуспешны, да в ipv6 firewall видно что трафик блокируется, но толку это не придавало… трафик шел постоянно, и только принудительно заблокировав его на свече провайдера проблема ушла.

Teredo как его блокировать на mikrotik по средствам ipv4 это наверное будет следующий вопрос.

-

Показать ещё

Загружается…

10 февр. 2023, в 00:15

1000 руб./в час

09 февр. 2023, в 22:06

500 руб./за проект

09 февр. 2023, в 22:01

50000 руб./за проект

Минуточку внимания

24.04.2018 — Инструменты Troubleshooting в сети на MikroTik

Разберем утилиты для troubleshooting в сетях MikroTik, такие как torch, ip scan, romon, bandwidth test и другие.

В данной статье мы поговорим о том, что использовать для troubleshooting в сети на оборудовании MikroTik. Речь пойдет о следующих инструментах:

- Torch

- Ip scan

- Sniffir

- Cable test

- RoMON

- Bandwidth Test

- Traffic Monitor

Наверняка многими из них вы уже пользовались, но я попытаюсь рассказать интересные вещи, которые может смогут вам помочь в работе. Во всяком случае мы, в нашей практике ИТ-аутсорсинга, используем их регулярно

Torch

Этот инструмент используется для мониторинга трафика в реальном времени, как всего трафика, так и через конкретный интерфейс.

Доступен в winbox, cli, webfug. Находится /tool torch.

Также кроме стандартного расположения torch можно открыть через Simple Queue и в настройках интерфейса.

Хочу отметить что torch видит метки DSCP и VLAN ID.

Через CLI у torch есть некоторые дополнительные функции, например запустить его на определеное время командой duration и задать интервал обновления данных командой freeze-frame-interval.

IP SCAN

Следующий очень полезный инструмент, который я всегда использую в своей работе это ip scan.

Находится он /tool ip scan. При помощи его можно быстро просканировать сеть и примерно уяснить что в ней находится. Так же при помощи его можно сразу определить если у нас есть где-то за двоение ip адресов.

Если у микротика указаны DNS сервера по в соответствующем поле будет заполнены и имена. Так же удобно отображается в графе Time(ms) задержка. Так же он доступен и в CLI.

Sniffer

Sniffer – это инструмент, который может захватывать и анализировать пакеты, которые уходят или проходят через маршрутизатор. Находится он /tool sniffer, также от доступен и в CLI. Есть возможность сохранять dump в файл или отправлять на удалённый сервер (например в wireshark), а также просмотра в реальном времени.

На вкладке General

- Memiry Limit – задается какое количество ОЗУ будет доступно снифиру для аботы

- File Name – имя файла дампа

- File Limit – максимальный размер файла дампа.

- Галочки Only Headers – собирать только заголовки.

- memory-scroll — нужно ли переписывать устаревшие данные, когда достигнут предел памяти.

На вкладки Streaming включаем собственно его и указываем сервер на который будет отправляется.

На вкладки Filter задаем параметры фильтрации. После старта можно нажать на кнопку «Packets» и посмотреть результаты.

Cable test

Еще один полезный инструмент в микротике называется cable test. Доступен он в настройках интерфейса, помогает определить расстояние до обрыва таковой есть и длину кабеля

В моем примере я откусил одну пару на расстояние примерно 50 см. Мерит он не идеально +- пару метров.

RoMON

RoMON – утилита для доступа к устройствам через MikroTik находящихся в одном l2 сегменте с пограничным устройством, к которому у нас есть прямой доступ. Находится в /tool RoMON, помогает при удаленном администрировании.

Этот инструмент удобно использовать, когда по каким-либо причинам нам не хочется для настройки новых устройств за роутером использовать CLI (Mac Telnet) а хочется все делать через winbox.

Для использования этой функции нужно ее активировать как на роутере, к которому у нас есть доступ так и на тех (через Mac Telnet) которые находятся за нашем устройством. Включается оно /tool RoMON.

Все дальше подключаемся в winbox к нашему устройству через кнопку «Connect To RoMON» и в списки винбокса появятся все доступные устройства для подключения.

BandwidthTest

- Инструмент позволяющий оценить скорость соединения с удаленным сервером

- Есть в winbox, cli, webfig

- Есть клиент и сервер

- Возможно, использовать в различных скриптах

Есть отдельная утилита под windows. Есть общедоступные сервера которыми можно пользоваться. https://forum.mikrotik.com/viewtopic.php?t=104266

Очень удобно мерить скорость этим инструментом. Стоить также предупредить что если у вас большая скорость подключения и не очень мощное устройство (smips) то при запуске теста можно загрузить CPU на 100% и на время потерять доступ к устройству.

TrafficMonitor

И последний инструмент о котором мы поговорим это Traffic Monitor. Он используется для выполнения консольных скриптов, когда трафик интерфейса пересекает заданный порог. Находится он /tool traffic-monitor.

Его можно сравнить у утилитой «Netwatch» которая по доступности или недоступности определённого хоста выполняет какие-либо действия. Пример одного из применений, можно настроить отправку на почту уведомления если канал будет загружен на 95 % в течении 5 минут, вариантов много и примеров в интернете тоже.

На этом на сегодня все.

Диагностика неисправностей то ещё занятие. Но всякий, кто изучил данную практику, может ничего не бояться. Поиск и устранение требуют глубокие знания, но выработанный навык много стоит. Компания Mikrotik имеет большое количество инструментов диагностики сети (Troubleshooting), как для проводных, так и WiFi. В данной статье рассмотрим наиболее часто используемые для проводных сетей. Конфигурация будет использоваться самая домашняя на RouterOS 6 47.4.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Torch

- IP Scan

- Cable Test

- Log

- Traceroute

- Ping

- ARP

- Connections

- Passthrough

- Sniffer

- Profile

- Bandwidth Test

- 89 вопросов по настройке MikroTik

Torch позволяет просматривать трафик на интерфейсах в реальном времени.

В качестве примера, я запущу с рабочей станции ping на 8.8.8.8. Скриншот ниже демонстрирует всех, кто отправляет эхо запросы на 8.8.8.8. Для удобства вывода я отключил IPv6. Так же выбрал основной бридж, т.к. мне нужно понять, кто из локальной сети отправляет и нажал Start. Статус Running в скобках, говорит о том, что идёт прослушка трафика.

Теперь давайте взглянем на какой IP адрес роутера, нам отвечает Google, поменяв местами SRC и DST, а также выберем внешний интерфейс.

Из дополнительного, вы можете просмотреть какая метка VLAN бегает внутри кадра.

Вы можете жёстко задать Src. Address. Посмотрим, куда лезет мой телефон, если я открою YouTube.

Открыть данную утилиту можно в контекстном меню любого из интерфейсов. Есть возможность использовать в консольном режиме.

IP Scan

Маленькая утилита, позволит узнать, какая подсеть/подсети или адреса видны на определённых интерфейсах.

Попробуем выяснить, что живёт на провайдером интерфейсе самого крупного оператора нашей страны.

Если вы хотите просканировать определённую подсеть, то можете ее указать в Address Range.

Как только я получил данный адрес, мой порт тут отключился. Позвонив в ТП, меня уверяли, что никаких блокировок на порту нет и т.д. и т.п. Оператор утверждала, что проблема в обрыве кабеля. Давайте проверим кабель.

Cable Test

Да, Mikrotik умеет диагностировать разрыв физической линии с помощью утилиты Cable Test, причём довольно точно. После разговора с оператором, я запустил данную утилиту. Картина интересна, по трём парам 94 метра, а по одной 98, и все они разорваны на одинаковом расстоянии от меня.

Полагаю, что оператор был не прав (оно и очевидно), т.к. мой линк снова загорелся, спустя 5 минут.

Будьте осторожны, подобные ситуации, могут быть и у вас.

Log

Логирование основных действий пишется в ОЗУ и хранится до перезагрузки устройства. Вот тут, помимо засвеченных маков, можно увидеть, что WAN интерфейс поднялся и через 40 секунд отключился основной провайдерский линк.

Вы можете детализировать отображаемую информацию через System – Logging. На примере ниже, я добавил хранение в ОЗУ всех DNS запросов. Лог сразу же стал быстро заполняться и пролистываться.

Для приостановки автопролистывания есть кнопка Freeze, она замораживает автоскролинг.

В Actions, вы можете настроить отправку логов на удалённый Syslog Server, или хранить их локально на диске.

Не сложными манипуляциями возможно сделать debug определённых служб, допустим DHCP.

Берите на вооружение, очень полезная штука.

Traceroute

Tools — Traceroute

Графическая утилита, для определения количества хопов по пути. Фишка ее в том, что она постоянно будет рисовать потери, историю и время до хопа.

Вы можете указать максимальное количество прыжков, исходящий адрес, таблицу маршрутизации, интерфейс и размер пакета.

Ping

Tools — Ping

Простенькая тулза, с дополнительными фишками по аналогии с Traceroute. Позволяет сделать пинг на L2 – ARP-Ping. Для этого нужно выбрать интерфейс. На скриншоте видно стабильное время отклика до моего ноутбука, подключённого через WiFi.

ARP

IP – ARP-List

Таблица ARP адресов доступна на просмотр соответствий. Можно создать постоянную запись соответствия IP к MAC.

Connections

Если ваш роутер, настроен на преобразование адресов, или по-русски, есть хотя бы одно правило NAT, то включается тот самый Connection Tracker. С помощью его фильтров, можно просматривать состояние соединений.

Открываем IP – Firewall – Connections, нажимаем на фильтр:

Я хочу просмотреть все соединения с 192.168.10.51

Тут можно увидеть новые, устоявшиеся и любые другие соединения. В колонке Connection Mark отображается метки пакетов – удобно диагностировать при Dual WAN.

Passthrough

Очень полезная функция, которая ничего не делает.

Допустим, вы хотите заблокировать определённый порт на входящем или проходящем трафике, но переживаете что-то поломать.

Открываем IP – Firewall и создаём правило:

Если входящий трафик с 192.168.10.51 по протоколу ICMP…

… Action – passthrough

Теперь данное правило ставим выше, предполагаемого блокируемого.

Отправляю эхо-запрос и вижу, что счётчик Bytes и Packets – тикнули. Улавливаете?

Т.е. если есть пакет, подходящий под это правило, мы ничего не делаем, ну кроме тика счётчика. Данная штука так же работает и для маркировки (Mangle). Главное двигайте его правильно.

Sniffer

Ещё одна полезная фикция в микротик находится Tools – Packet Sniffer позволяет захватывать и анализировать трафик. Доступны разные фильтры.

Сохранять дамп на диск указав максимальный его размер в File Limit. Memory Limit указывает на объем занимаемый в ОЗУ самого снифера.

Так же увидеть направление пакетов, протокол, размер в Packets. И дополнительную информацию в Connections, Hosts, Protocols.

Есть возможность передачи прослушанного трафика на удалённый сервер. Для этих целей подойдёт Wireshark на вашем ПК или ноутбуке.

Доступен так же в CLI. Можно просмотреть входящий/исходящий трафик по определённым портам, очень удобно при диагностировании блокировки L2TP/IPSEC со стороны провайдера, указав их через запятую. Стрелочки, отображают направление.

Profile

Просмотреть нагрузку на само устройство можно через Profile. У ребят, которые не закрывают DNS снаружи, колонка Usage будет в 100%. Есть возможность фильтрации по ядрам.

Bandwidth Test

Bandwidth Test Клиент-серверная утилита созданная компанией mikrotik, позволяет проверить скорость соединения между устройствами по протоколу UDP (порт 2000). Достаточно сильно нагружает процессор на больших скоростях иди маленьких ЦП. Есть инструмент для скачивания на Windows, а также общедоступные сервера в интернете. Доступен в меню Tools.

Кнопкой enable включаем инструмент. Галочка Authenticate разрешает аутентифицироваться под пользователем RouterOS (System – Users).

Так же есть встроенная версия клиента. Вы можете замерить скорость как по UDP так и по TCP. Выбрать направления (Direction), приём, передача или сразу оба. Задать логин и пароль для аутентификации на уделённой стороне.

В самом низу представлен удобный график. Можете мерить скорости внутри VPN или LAN, между мостами и офисами или промежуточных узлов.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдёте для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

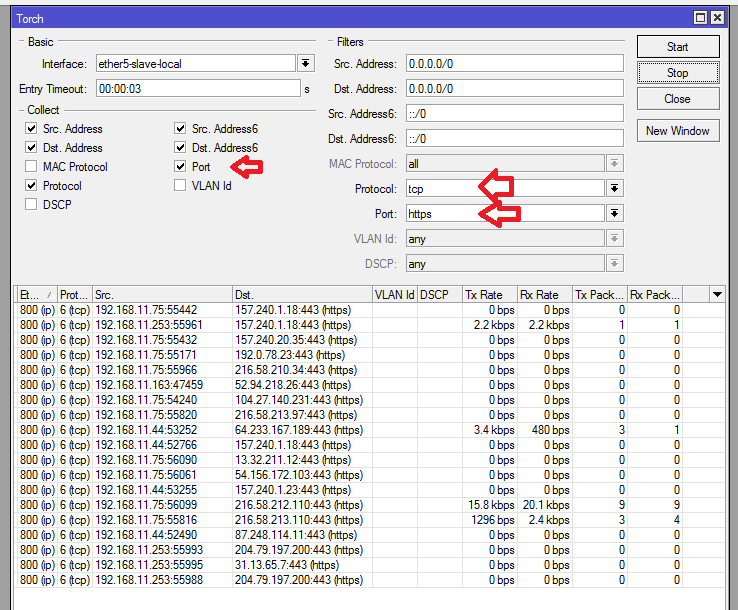

One of the questions I get asked a lot is how can I identify the user who is congesting my network on a Mikrotik router. The Mikrotik routerOS has an in-built feature that allows network administrators to identify the source of network traffic congestion. The Mikrotik torch is a real-time traffic monitoring tools that allows a user to monitor traffics on an interface.

When using the Mikrotik torch feature, a user can select an interface to monitor and choose attributes to be included in the report. These attributes include: source and destination IP, source and destination IPv6, Mac protocol, Protocol, Vlan ID, port and DSCP. As handy as this tool is, most users have found it difficult to use simply because of limited materials on its usage.

How to run a mikrotik torch

Let’s consider a network of 3Mbps that is fully congested. The administrator wants to identify the user currently congesting the network. To do this, the administrator must identify and torch the LAN interface on the Mikrotik router. Since the source and destination IP, by default, have been included in the attributes that should be selected when running a torch on a Mikrotik router, the administrator, must then include the protocol. See the command below:

/tool torch interface=ether5 port=any

From the image above, we can see that https packets are congesting the network. So we need to identy the source of this hppts packets. To do that, we will use the torch feature in the tools submenu in winbox. See below:

You may also like: Stop downloads on Mikrotik and punish offenders!!!

Choose the LAN interface, select the protocol and port, and click on start. The output will diplay sources and destination IPs, number of packets sent by each user and the amount of bandwidth consumed. The bandwidth is further divided into upload and download. While the TX rate stands for upload, the Rx rate stands for download. With this, we can identify the users responsible for network congestion based on the consumed bandwidth. With the source address of such users, the network administrator can then configure queue that will stop them from congesting the network. click here for how to configure dynamic queu in Mikrotik.

Содержание

- Mikrotik: Torch. Определение источника трафика в сети.

- Пример — определение источника трафика в сети

- Torch – Мониторим трафик на роутерах Mikrotik

- Функция Torch в Mikrotik

- Заключение

- Manual:Troubleshooting tools

- Contents

- Troubleshooting tools

- Check network connectivity

- Using the ping command

- Using the traceroute command

- Log Files

- Torch (/tool torch)

- Winbox

- Packet Sniffer (/tool sniffer)

- Bandwidth test

- Profiler

Mikrotik: Torch. Определение источника трафика в сети.

Torch — одна из самых популярных утилит Mikrotik RouterOS. Всё написанное ниже — мой вольный перевод небольшой части книги Mikrotik RouterOS by Example (Stephen Discher), где на примере разобрана механика работы этой утилиты.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Пользуясь оборудованием разных производителей в течение многих лет, должен сказать, что есть одна особенность, которая заставляет RouterOS стоять на голову выше остальных, это количество утилит, доступных пользователю из пользовательского интерфейса. Рискну предположить, что в RouterOS больше утилит чем в любой другой ОС и Torch — один из самых полезных инструментов.

Torch — инструмент который показывает картину всего трафика проходящего через интерфейс в режиме реального времени. Более того, он дает вам возможность сортировать и фильтровать этот трафик по IP-адресу и порту, а также сортировать трафик по возрастанию или убыванию скорости передачи. С помощью Torch можно сразу узнать, кто использует вашу пропускную способность и как он ее использует. Это весьма полезно при определении эффективности очередей и правил брандмауера в реальном времени.

Torch доступен из разных мест в RouterOS, например, его можно вызвать щелкая правой кнопкой мыши на элемент списка очереди, интерфейсы, а также через Tools —> Torch. После того, как Torch загрузится, появится окно, где можно будет выбрать интерфейс для мониторинга, а также настроить несколько фильтров для дальнейшего ограничения наблюдаемого трафика.

Из Torch можно получить адрес источника и порт, адрес назначения и порт, и/или возможность фильтрации по протоколу. В сочетании с демонстрацией скорости передачи в реальном времени, это становится очень мощным диагностическим инструментом для IP-сетей.

Пример — определение источника трафика в сети

Как интернет-провайдер, я видел эту конкретную проблему много раз: клиент звонит, чтобы пожаловаться на скорость соединения. Я захожу на его CPE (оборудование, расположенное в помещении абонента/клиента), в данном случае маршрутизатор MikroTik, и вижу, что он использует все 2 Мb, за которые платит. Я сообщаю ему об этом, а он отвечает: «Это невозможно. У меня нет никаких программ, которые нагружают канал, и я единственный, кто пользуется Интернетом». Используя Torch, я быстро узнаю, что существует постоянный поток 2 Мb от локального IP-адреса в его подсети. После нескольких минут разговора, мы обнаруживаем, что IP-адрес потокового трафика не совпадает с адресом клиента, и отслеживаем его вплоть до компьютера ребенка, который включен и с удовольствием делится файлами через битторрент.

Итак, как нам узнать адрес этого хоста в сети? Вот пример:

1. Нажмите кнопку «Tools» и выберите «Torch».

2. В окне Torch выберите интерфейс, на котором вы хотите мониторить трафик, затем нажмите пуск. При работающем Torch вы можете сортировать по Tx или Rx (скорость отправки или получения) просто кликнув ЛКМ по ячейке Rx.Rate или Tx.Rate и узнать источник трафика с самой высокой скоростью в сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Источник

Torch – Мониторим трафик на роутерах Mikrotik

Иногда бывают случаи, что необходимо определить какое устройство потребляет большую часть трафика. В роутерах Mikrotik имеется множество функций, и одна из них как раз рассчитана для мониторинга трафика. Данная функция называется Torch, она показывает исходящий и входящий трафик. Что может быть весьма полезно например системным администраторам, когда нужно выяснить утечку того же трафика. Да и в целом, весьма полезная функция, которая присутствует в операционной системе RouterOS. Так же вы можете ознакомиться со статьей, где мы рассматривали способ просмотра списка подключенных клиентов.

Функция Torch в Mikrotik

И так, что бы просмотреть исходящий или входящий трафик, который отображается как Tx или Rx (Tx.Rate – отправка, Rx.Rate – получения трафика). Открываем Winbox, который можно скачать с официального сайта самой последней версии:

Авторизуетесь в Winbox введя логин и пароль от роутера Mikrotik, а затем, переходим во вкладку “Tools” и из выпадающего списка запускаем ту самую функцию “Torch”:

В верхней строке вы можете выбрать необходимый интерфейс, который необходимо прослушать, например, WI FI сеть. А в строке “Src.” будет показан IP адрес устройства, а в строках Tx.Rate и Rx.Rate соответственно отправка и и получение этого самого трафика:

Заключение

В самом устройстве Mikrotik имеется множество полезных функций, это одно из самых функциональных устройств в своем роде. И встроенные функции могут решать множество необходимостей, как в данном случае – мониторинг трафика при помощи функции “Torch”. Правда, стоит сразу оговориться, что тот же роутер Mikrotik в домашних условиях эксплуатируется редко, чаще всего данные устройства ставятся в организациях. И что особенно важно, это уметь работать с подобным оборудованием.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

Источник

Contents

Before, we look at the most significant commands for connectivity checking and troubleshooting, here is little reminder on how to check host computer’s network interface parameters on .

The Microsoft windows have a whole set of helpful command line tools that helps testing and configuring LAN/WAN interfaces. We will look only at commonly used Windows networking tools and commands.

All of the tools are being ran from windows terminal. Go to Start/Run and enter «cmd» to open a Command window.

Some of commands on windows are:

ipconfig – used to display the TCP/IP network configuration values. To open it, enter » ipconfig » in the command prompt.

There are also a variety of additional functions for ipconfig. To obtain a list of additional options, enter » ipconfig /? » or “ ipconfig -? ”.

netstat – displays the active TCP connections and ports on which the computer is listening, Ethernet statistics, the IP routing table, statistics for the IP, ICMP, TCP, and UDP protocols. It comes with a number of options for displaying a variety of properties of the network and TCP connections “netstat –?”.

nslookup – is a command-line administrative tool for testing and troubleshooting DNS servers. For example, if you want to know what IP address is «www.google.com», enter «nslookup www.google.com» and you will find that there are more addresses 74.125.77.99, 74.125.77.104, 74.125.77.147.

netsh – is a tool an administrator can use to configure and monitor Windows-based computers at a command prompt. It allows configure interfaces, routing protocols, routes, routing filters and display currently running configuration.

Very similar commands are available also on unix-like machines. Today in most of Linux distributions network settings can be managed via GUI, but it is always good to be familiar with the command-line tools. Here is the list of basic networking commands and tools on Linux:

ifconfig – it is similar like ipconfig commands on windows. It lets enable/disable network adapters, assigned IP address and netmask details as well as show currently network interface configuration.

iwconfig — iwconfig tool is like ifconfig and ethtool for wireless cards. That also view and set the basic Wi-Fi network details.

nslookup – give a host name and the command will return IP address.

netstat – print network connections, including port connections, routing tables, interface statistics, masquerade connections, and more. (netstat – r, netstat — a)

ip – show/manipulate routing, devices, policy routing and tunnels on linux-machine.

For example, check IP address on interface using ip command:

You can add static route using ip following command:

mentioned tools are only small part of networking tools that is available on Linux. Remember if you want full details on the tools and commands options use man command. For example, if you want to know all options on ifconfig write command man ifconfig in terminal.

Check network connectivity

Using the ping command

Ping is one of the most commonly used and known commands. Administration utility used to test whether a particular host is reachable across an Internet Protocol (IP) network and to measure the round-trip time for packets sent from the local host to a destination host, including the local host’s own interfaces.

Ping uses Internet Control Message Protocol (ICMP) protocol for echo response and echo request. Ping sends ICMP echo request packets to the target host and waits for an ICMP response. Ping output displays the minimum, average and maximum times used for a ping packet to find a specified system and return.

Press Ctrl-C to stop ping process.

Press Ctrl-C to stop ping process.

Using the traceroute command

Traceroute displays the list of the routers that packet travels through to get to a remote host. The traceroute or tracepath tool is available on practically all Unix-like operating systems and tracert on Microsoft Windows operating systems.

Traceroute operation is based on TTL value and ICMP “Time Exceeded” message. Remember that TTL value in IP header is used to avoid routing loops. Each hop decrements TTL value by 1. If the TTL reaches zero, the packet is discarded and ICMP Time Exceeded message is sent back to the sender when this occurs.

Initially by traceroute, the TTL value is set to 1 when next router finds a packet with TTL = 1 it sets TTL value to zero, and responds with an ICMP «time exceeded» message to the source. This message lets the source know that the packet traverses that particular router as a hop. Next time TTL value is incremented by 1 and so on. Typically, each router in the path towards the destination decrements the TTL field by one unit TTL reaches zero.

Using this command you can see how packets travel through the network and where it may fail or slow down. Using this information you can determine the computer, router, switch or other network device that possibly causing network issues or failures.

From Personal computer:

Traceroute and tracepath is similar, only tracepath does not not require superuser privileges.

Log Files

System event monitoring facility allows to debug different problems using Logs. Log file is a text file created in the server/router/host capturing different kind of activity on the device. This file is the primary data analysis source. RouterOS is capable of logging various system events and status information. Logs can be saved in routers memory (RAM), disk, file, sent by email or even sent to remote syslog server.

All messages stored in routers local memory can be printed from /log menu. Each entry contains time and date when event occurred, topics that this message belongs to and message itself.

Read more about logging on RouterOS here>>

Torch is real-time traffic monitoring tool that can be used to monitor the traffic flow through an interface.

You can monitor traffic classified by protocol name, source address, destination address, port. Torch shows the protocols you have chosen and tx/rx data rate for each of them.

Note: Unicast traffic between Wireless clients with client-to-client forwarding enabled will not be visible to torch tool. Packets that are processed with hardware offloading enabled bridge will also not be visible (unknown unicast, broadcast and some multicast traffic will be visible to torch tool).

The following example monitor the traffic generated by the telnet protocol, which passes through the interface ether1.

To see what IP protocols are sent via ether1:

In order to see what protocols are linked to a host connected to interface 10.0.0.144/32 ether1:

Warning: Traffic that appears in torch is before it has been filtered by Firewall. This means you will be able to see packets that might get dropped by your Firewall rules.

Starting from v5RC6 torch is capable of showing IPv6 traffic. Two new parameters are introduced src-address6 and dst-address6. Example:

To make /ping tool to work with domain name that resolves IPv6 address use the following:

By default ping tool will take IPv4 address.

Winbox

More attractive Torch interface is available from Winbox (Tool>Torch). In Winbox you can also trigger a Filter bar by hitting the F key on the keyboard.

Packet sniffer is a tool that can capture and analyze packets sent and received by specific interface. packet sniffer uses libpcap format.

Packet Sniffer Configuration

In the following example streaming-server will be added, streaming will be enabled, file-name will be set to test and packet sniffer will be started and stopped after some time:

Here you can specify different packet sniffer parameters, like maximum amount of used memory, file size limit in KBs.

Running Packet Sniffer Tool

There are three commands that are used to control runtime operation of the packet sniffer:

/tool sniffer start, /tool sniffer stop, /tool sniffer save.

The start command is used to start/reset sniffing, stop — stops sniffing. To save currently sniffed packets in a specific file save command is used.

Below the sniffed packets will be saved in the file named test:

View sniffed packets

There are also available different submenus for viewing sniffed packets.

- /tool sniffer packet – showthe list of sniffed packets

- /tool sniffer protocol – showall kind of protocols that have been sniffed

- /tool sniffer host –shows the list of hosts that were participating in data exchange you’ve sniffed

Figure below shows sniffer GUI in Winbox, which is more user-friendly.

Detailed commands description can be found in the manual >>

Bandwidth test

The Bandwidth Tester can be used to measure the throughput (Mbps) to another MikroTik router (either wired or wireless network) and thereby help to discover network «bottlenecks»- network point with lowest throughput.

BW test uses two protocols to test bandwidth:

- TCP – uses the standard TCP protocol operation principles with all main components like connection initialization, packets acknowledgments, congestion window mechanism and all other features of TCP algorithm. Please review the TCP protocol for details on its internal speed settings and how to analyze its behavior. Statistics for throughput are calculated using the entire size of the TCP data stream. As acknowledgments are an internal working of TCP, their size and usage of the link are not included in the throughput statistics. Therefore statistics are not as reliable as the UDP statistics when estimating throughput.

- UDP traffic – sends 110% or more packets than currently reported as received on the other side of the link. To see the maximum throughput of a link, the packet size should be set for the maximum MTU allowed by the links which is usually 1500 bytes. There is no acknowledgment required by UDP; this implementation means that the closest approximation of the throughput can be seen.

Remember that Bandwidth Test uses all available bandwidth (by default) and may impact network usability.

If you want to test real throughput of a router, you should run bandwidth test through the router not from or to it. To do this you need at least 3 routers connected in chain:

Bandwidth Server – router under test – Bandwidth Client.

Note: If you use UDP protocol then Bandwidth Test counts IP header+UDP header+UDP data. In case if you use TCP then Bandwidth Test counts only TCP data (TCP header and IP header are not included).

To enable bandwidth-test server with client authentication:

Run UDP bandwidth test in both directions, user name and password depends on remote Bandwidth Server. In this case user name is ‘admin’ without any password.

More information and all commands description can be found in the manual>>

Profiler

Profiler is a tool that shows CPU usage for each process running on RouterOS. It helps to identify which process is using most of the CPU resources.

Источник

Torch — одна из самых популярных утилит Mikrotik RouterOS. Всё написанное ниже — мой вольный перевод небольшой части книги Mikrotik RouterOS by Example (Stephen Discher), где на примере разобрана механика работы этой утилиты.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Пользуясь оборудованием разных производителей в течение многих лет, должен сказать, что есть одна особенность, которая заставляет RouterOS стоять на голову выше остальных, это количество утилит, доступных пользователю из пользовательского интерфейса. Рискну предположить, что в RouterOS больше утилит чем в любой другой ОС и Torch — один из самых полезных инструментов.

Torch — инструмент который показывает картину всего трафика проходящего через интерфейс в режиме реального времени. Более того, он дает вам возможность сортировать и фильтровать этот трафик по IP-адресу и порту, а также сортировать трафик по возрастанию или убыванию скорости передачи. С помощью Torch можно сразу узнать, кто использует вашу пропускную способность и как он ее использует. Это весьма полезно при определении эффективности очередей и правил брандмауера в реальном времени.

Torch доступен из разных мест в RouterOS, например, его можно вызвать щелкая правой кнопкой мыши на элемент списка очереди, интерфейсы, а также через Tools —> Torch. После того, как Torch загрузится, появится окно, где можно будет выбрать интерфейс для мониторинга, а также настроить несколько фильтров для дальнейшего ограничения наблюдаемого трафика.

Из Torch можно получить адрес источника и порт, адрес назначения и порт, и/или возможность фильтрации по протоколу. В сочетании с демонстрацией скорости передачи в реальном времени, это становится очень мощным диагностическим инструментом для IP-сетей.

Пример — определение источника трафика в сети

Как интернет-провайдер, я видел эту конкретную проблему много раз: клиент звонит, чтобы пожаловаться на скорость соединения. Я захожу на его CPE (оборудование, расположенное в помещении абонента/клиента), в данном случае маршрутизатор MikroTik, и вижу, что он использует все 2 Мb, за которые платит. Я сообщаю ему об этом, а он отвечает: «Это невозможно. У меня нет никаких программ, которые нагружают канал, и я единственный, кто пользуется Интернетом». Используя Torch, я быстро узнаю, что существует постоянный поток 2 Мb от локального IP-адреса в его подсети. После нескольких минут разговора, мы обнаруживаем, что IP-адрес потокового трафика не совпадает с адресом клиента, и отслеживаем его вплоть до компьютера ребенка, который включен и с удовольствием делится файлами через битторрент.

Итак, как нам узнать адрес этого хоста в сети? Вот пример:

1. Нажмите кнопку «Tools» и выберите «Torch».

2. В окне Torch выберите интерфейс, на котором вы хотите мониторить трафик, затем нажмите пуск. При работающем Torch вы можете сортировать по Tx или Rx (скорость отправки или получения) просто кликнув ЛКМ по ячейке Rx.Rate или Tx.Rate и узнать источник трафика с самой высокой скоростью в сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

-

Добрый день.

Простая схема.

Есть компьютер, по ethernet подключен к роутеру Mikrotik.

Mikrotik подключен по ethernet к провайдеру. Настроен nat, все работает.

Для удобства на Mikrotike ether1 -> в интернет, ether2 -> к компьютеру.Что не получается.

На компьютере запускаю ping 8.8.8.8 -t1. Запускаю torch

Ставлю условия:

Интерфейс: ether2

Dst адрес: 8.8.8.8

!!! Вижу пакеты от компьютера на 8.8.8.82. Запускаю torch

Ставлю условия:

Интерфейс: ether1

Dst адрес: 8.8.8.8

!!! Не вижу пакеты от микротика на 8.8.8.8, хотя после нат они вроде как должны были уйти на ether1.И в обратную сторону.

3. Запускаю torch

Ставлю условия:

Интерфейс: ether2

Src адрес: 8.8.8.8

!!! Не вижу пакеты от 8.8.8.8 до компьютера4. Запускаю torch

Ставлю условия:

Интерфейс: ether1

Src адрес: 8.8.8.8

!!! Вижу пакеты от 8.8.8.8 до микротикаВопрос, почему torch не видит исходящие пакеты с интерфейса.

-

Fastrack connection включен?

-

Похожая ситуация. Только у меня два интерфейса смотрят в интернет Ethernet и PPP. На Ethernet torch отображает соединения, на PPP -нет.

-

Странно. Версия RouterOS какая?

-

Версия 6.40. На интерфейсе PPP Torch отображает следующую информацию

Вложения:

-

1.jpg

- Размер файла:

- 192,4 КБ

- Просмотров:

- 14

-

-

Не готов полностью гарантировтаь ответ. Как вариант драйвер интерфейса не умеет. У меня сейчас PPP чистого нет нигде. На PPTP все ОК.

-

Нашел информацию, что в прошивке 6.40 есть ошибка «некорректная работа Torch с тоннелями PPP» Источник: https://weblance.com.ua/328-routeros-6401-i-novyy-kalkulyator-besprovodnyh-mostov-ot-mikrotik.html .Обновился до версии 6.40.1 и баг пропал.

Илья Князев нравится это.

srv8.vpn.zaborona.help

Оперативки он почти не занимает. Так и сделал. Скрипт создал список подсетей. Потом уже сам добавил правило маркировки трафика который идет к подсетям из етого списка, а затем в маршрутах весь маркированый трафик направил в тунель все заработало. Ну VK OK Yandex mail.ru так точно )))) Спасибо.

Может кому пригодится:

Создаем шедулер для обновления маршрутов раз в 3 дня.

/system scheduler

add interval=3d name=sync_uablacklist on-event="/system/script/run sync_uablacklist" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-date=dec/06/2021 start-time=05:00:00

Создем таблицу маршрутизации

/routing table

add fib name=zaborona

Правило маркировки трафика к IP адресам из списка.

/ip firewall mangle

add action=mark-routing chain=prerouting comment="Mark to zaborona" dst-address-list=uablacklist new-routing-mark=zaborona passthrough=yes

Маршрут маркированного трафика в интерфейс забороны.

/ip route

add comment="Route to zaborona" disabled=no distance=1 dst-address=0.0.0.0/0 gateway=zaborona pref-src="" routing-table=zaborona scope=30 suppress-hw-offload=yes target-scope=10

Ну и сам скрипт добавляем и сразу запускаем.

/system script

add dont-require-permissions=no name=sync_uablacklist owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source=":local apiPrefix "https://uablacklist.

net/subnets_mikrotik_"r

n:local tempFile "uablacklist.txt"r

n:local listName "uablacklist"r

nr

n/log info "removing existing '$listName'..."r

n:put "removing existing '$listName'..."r

n/ip firewall address-list remove [/ip firewall address-list find list=$listName]r

nr

n:local i 0r

n:local isEnd falser

n:do {r

n :local apiPath "$apiPrefix$i.txt"r

n /log info "fetching UA blacklist registry piece ($apiPath)..."r

n :put "fetching UA blacklist registry piece ($apiPath)..."r

n :local contentLen 0r

n :local content ""r

n :do {r

n /tool fetch url=$apiPath dst-path=$tempFiler

n :set content [/file get [/file find name=$tempFile] contents]r

n :set contentLen [:len $content]r

n } on-error={r

n /log info "no more pieces"; r

n :put "no more pieces"r

n :set isEnd truer

n }r

n :local lineEnd 0r

n :local line ""r

n :local lastEnd 0r

n :local company ""r

n :while ($lastEnd < $contentLen) do {r

n :set lineEnd [:find $content "\n" $lastEnd ]r

n :set line [:pick $content $lastEnd $lineEnd]r

n :set lastEnd ($lineEnd+1)r

n :local entry [:pick $line 0 ($lineEnd-1)]r

n :if ([:pick $line 0 1] != "#") do={r

n :if ([:len $entry ] > 0) do={r

n /log info "add '$entry' subnet of '$company' to list '$listName'...";r

n :put "add '$entry' subnet of '$company' to list '$listName'...";r

n :do {r

n /ip firewall address-list add list=$listName address=$entry comment=$companyr

n } on-error={r

n /log info "failed to add '$entry' subnet of '$company' to list '$listName', probably, it's duplication error."; r

n :put "failed to add '$entry' subnet of '$company' to list '$listName', probably, it's duplication error."r

n }r

n }r

n } else={r

n :set company [:pick $line 2 ($lineEnd) ]r

n }r

n }r

n :set i (i+1)r

n} while (!$isEnd)"

/system/script/run sync_uablacklist

P.S. Совсем забыл. У кого в фаерволе есть правило «fasttrac connection» его придется отключить, чтоб ето нормально работало. Так как fasttrac konnection позволяет трафику миновать большую часть фаервола, то маркировка трафика будет работать не корректно, заблокированные сайты будут открываться, но медленнее. Если же «fasttrac connection» все же нужен, тогда выход пока один, прописывать маршруты прямо в /ip routes к каждой подсети из списка забороны.