Механизм

замкнутой программной среды реализуется

в СЗИ «Dallas Lock» путем установки для

пользователей глобального запрета на

запуск программ и разрешения запуска

лишь определенных исполняемых файлов.

Стратегия

может быть следующей:

1.

Определить, какие исполняемые файлы

должны запускаться для нормальной

работы

операционной системы;

2.

Решить, какие файлы разрешается запускать

пользователям для работы;

3.

Запретить запуск всех исполняемых

файлов для сменных дисков;

4.

Запретить запуск всех исполняемых

файлов для каждого из фиксированных

логических дисков, доступных операционной

системе;

5.

Установить разрешение на исполнение

выбранных файлов для конкретных

пользователей или групп пользователей.

Очевидно,

что пользователю должно быть запрещено

изменение файлов, которые он имеет право

запускать на выполнение.

Для

установки глобального запрета на запуск

программ на сменных носителях необходимо

в программе «Администратор DL 7.0» в группе

параметров безопасности «Параметры

ресурсов» выбрать «Параметры сменных

дисков по умолчанию» (рис. 3.36). Диалоговое

окно с настройками разрешений аналогично

показанному на рис. 3.35. В этом окне

необходимо установить запрет на

выполнение для группы пользователей

«Все», а также разрешить выполнение для

группы «Администраторы». В результате

все пользователи, за исключением

администраторов, не смогут запускать

исполняемые файлы, находящиеся на

сменных носителях (CD-ROM, дискеты).

Установка

запрета на запуск файлов, находящихся

на фиксированных носителях, производится

через контекстное меню объекта (пункт

меню Dallas

Lock 7.0»). Запрет запуска при помощи

«Администратора DL 7.0» (как в случае со

сменными носителями) недопустим, так

как он не вступает в силу. Чтобы обеспечить

возможность нормальной загрузки и

работы операционной системы, необходимо

разрешить выполнение файлов, находящихся

в каталоге «%SystemRoot%system32»,

а также файла «%SystemRoot%explorer.exe».

7. Контроль целостности

СЗИ

«Dallas Lock 7.0» включает в свой состав

подсистему проверки целостности. Она

запускается до загрузки ОС и обеспечивает

проверку целостности BIOS, CMOS и MBR жесткого

диска, а также проверку дисков, каталогов

и файлов в случае установки соответствующих

параметров.

Включение

контроля целостности BIOS, CMOS, MBR и

загрузочного сектора производится с

использованием программы «Администратор

DL 7.0» (группа настроек Параметры

безопасности ⇒

Контроль

целостности ПЭВМ).

Чтобы включить контроль целостности

для файла или каталога, необходимо в

контекстном меню выбрать пункт «Dallas

Lock 7.0», и в открывшемся диалоговом окне

открыть вкладку «Контроль целостности».

Для

расчета контрольной суммы могут

использоваться следующие алгоритмы:

CRC32, хэш по ГОСТ Р 34.11–94 или хэш MD5. Если

для объекта файловой системы задан

контроль целостности, то система не

позволит изменить этот объект, и он

будет доступен только для чтения и

выполнения.

Проверка

целостности осуществляется при загрузке

компьютера до начала загрузки операционной

системы. При нарушении целостности хотя

бы одного файла, загрузка компьютера

блокируется для всех пользователей,

кроме администратора безопасности

(пользователя Администратор). Возможно

возникновение ситуации, когда файл, для

которого был установлен контроль

целостности, удаляется администратором

безопасности (остальные пользователи

изменить этот файл не смогут). При попытке

сверить контрольную сумму этого файла

с эталонной будет принято решение о

нарушении целостности, так как файла

вообще не будет найдено. В результате

загрузка всех пользователей, кроме

администратора безопасности, будет

заблокирована.

Ситуация

является ошибочной, так как администратор

не сможет отключить контроль целостности

несуществующего файла. Чтобы обойти

подобную ситуацию в СЗИ «Dallas Lock»

предусмотрена функция пересчета списка

дескрипторов. Активизация этой функции

производится в программе «Администратор

DL 7.0» командой меню Файл

⇒

Перестроить

список дескрипторов.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Руководство — СЗИ НСД Dallas Lock 8.0 Руководство по эксплуатации — файл n1.doc

Руководство — СЗИ НСД Dallas Lock 8.0 Руководство по эксплуатации

Доступные файлы (2):

n1.doc

При выборе значка Сервера безопасности в дереве объектов в левой части КСБ, в верхней части консоли формируется список вкладок для СБ. При выборе определенной закладки появляется возможность редактировать либо просматривать соответствующие параметры.

13.5.1.Вкладка «Состояние»

Вкладка «Состояние» КСБ отображает основные настраиваемые параметры, необходимые для работы данного Сервера безопасности, а также его статус и количество клиентов (введенных в ДБ и максимально возможное число согласно лицензии) (Рис. 192).

Рис. 192. Вкладка «Состояние» Сервера безопасности

Отмеченное поле «Звуковой сигнал при событии НСД» позволяет включить звуковую сигнализацию на компьютере с Сервером безопасности о событиях несанкционированного доступа на клиентах.

Кнопка «Установить ключ доступа» позволяет установить код доступа СБ, который нужен для ввода клиентов в ДБ. По умолчанию ключ доступа – пустой. Для его установки необходимо нажать «Установить ключ доступа», ввести значение, нажать «OK» (Рис. 193). Ограничений на символы ключа доступа нет.

Рис. 193. Ключ доступа Сервера безопасности

Кнопка «Собрать все журналы» позволит по нажатию осуществить единовременный сбор журналов со всех подключенных клиентских рабочих станций. Данные журналы можно просматривать с вкладки «Полученные журналы», открыв её для выделенного в дереве объектов КСБ клиента.

Используя настраиваемые параметры СБ, можно:

- Определить частоту (выбрать время в выпадающем меню) и расписание (с помощью дополнительного окна) периодической синхронизации СБ с клиентами.

- Определить частоту и расписание периодического сбора журналов клиентов.

- Кнопка оповещения при отсутствии связи с клиентом позволяет установить срок, превышение которого вызовет событие оповещения (сигнализацию на СБ) и изменит значок клиента в дереве объектов СБ.

- Настроить оповещения о событиях на клиенте (описано ниже в разделе «Сигнализация».)

После внесения изменений в настройки периодической синхронизации необходимо нажать на кнопку «Сохранить».

С помощью данной вкладки также можно синхронизировать всех клиентов с Сервером безопасности по команде администратора.

13.5.2.Сигнализация

Ситуации несанкционированного доступа на клиентских рабочих станциях отслеживаются и сопровождаются сигнализацией на Сервере безопасности. События НСД заносятся в журнал СБ, на самом же компьютере с установленным СБ воспроизводится звуковой сигнал и выводится всплывающее сообщение на панели задач (Рис. 194).

Рис. 194. Сигнализация на СБ

Включение и выключение звукового сигнала производится на вкладке Сервера безопасности «Состояние».

События, при которых происходит сигнализация на СБ, могут быть следующими:

-

- Нарушение целостности объектов.

- Попытка входа на клиентскую рабочую станцию с неправильным паролем.

- Несанкционированная деактивация системы защиты.

- Недоступность рабочей станции за определенный период.

- Блокировка учетной записи после ввода неправильного пароля указанное число раз.

Сигнализация при нарушении целостности происходит при ее проверке. Если администратор хочет, чтобы целостность контролируемых файлов отслеживалась периодически, нужно включать политику «Периодический контроль целостности» (подробнее в разделе

«Механизм контроля целостности»

). При нарушенной целостности сигнализация произойдет один раз и при первой проверке.

13.5.2.1.Отправка почтовых уведомлений о НСД

В системе защиты Dallas Lock 8.0 реализована возможность отправки почтовых уведомлений на email (электронную почту) с Сервера безопасности о событиях, связанных с НСД на клиентских рабочих станциях.

Чтобы выполнить настройку оповещений о событиях необходимо на вкладе КСБ «Состояние» в поле «Настройка оповещений о событиях на клиенте» нажать кнопку «Настроить». В появившемся диалоговом окне выбрать необходимые события (Рис. 195).

Рис. 195. Настройка оповещений о событиях НСД

Отмеченное флажком события означает, что данные события, произошедшие на клиентских рабочих станциях, будут сопровождаться звуковым сигналом (при его включении в КСБ) на компьютере с Сервером безопасности и всплывающим сообщением на панели задач СБ.

В журнал Сервера безопасности данные события будут заноситься в любом случае.

Отмеченное поле «Уведомления по почте» позволит, после дополнительной настройки, отсылать уведомления о событиях НСД с Сервера безопасности на адрес электронной почты. Если данный пункт меню отмечен, то появятся поля ввода дополнительных параметров (Рис. 196), в которых:

- необходимо задать имя исходящего почтового сервера SMTP или его IP – адрес и указать № порта SMTP-сервера (например, mail.ru или 192.168.0.249:25);

- если на почтовом сервере требуется авторизация, необходимо выставить флажок и заполнить поля логина и пароля;

- в поле «кому» ввести email, на котором необходимо принимать сообщения о НСД, в поле «от кого» ввести существующий адрес отправителя;

- ввести заголовок и текст;

- и нажать «Сохранить».

Рис. 196. Настройка почтовых уведомлений о НСД

13.5.3.Вкладка «Учетные записи»

Вкладка «Учетные записи» выделенного Сервера безопасности в дереве объектов КСБ позволяет управлять пользователями Домена безопасности. На всех клиентских компьютерах Домена безопасности могут работать только пользователи из этого списка (Рис. 197).

Рис. 197. Список учетных записей СБ

С помощью вкладки «Учетные записи» Сервера безопасности можно выполнять следующие операции:

- Создавать новые учетные записи пользователей.

- Регистрировать и блокировать учетные записи в домене.

- Редактировать параметры существующих пользователей и удалять.

- Создавать группы пользователей ДБ.

Список пользователей формируется из учетных записей, зарегистрированных в локальной оболочке администратора компьютера, на котором установлен данный Сервер безопасности, и учетных записей, зарегистрированных через Консоль данного сервера безопасности. Создание учетных записей с помощью КСБ имеет тот же механизм что и в оболочке администратора (создание локальных, доменных пользователей, учетных записей с помощью масок).

После создания учетной записи, она автоматически появляется в списках учетных записей объектов дерева Домена безопасности: каждой группы клиентов и каждого клиента. После чего для каждого клиента и группы, на вкладке «Учетные записи», необходимо отметить, какие пользователи из списка смогут на нем работать, а какие нет. Это делается с помощью расстановки флажков в списке учетных записей пользователей. На всех клиентах, входящих в один ДБ, параметры одного пользователя будут идентичны.

Для того чтобы созданная на СБ учетная запись была не просто продублирована в список учетных записей групп клиентов, но и стала зарегистрированной, то есть пользователь имел доступ для работы на клиентских компьютерах, необходимо после создания выделить учетную запись в списке и нажать кнопку «Создать в ДБ»:

Для того чтобы запретить доступ пользователя на всех клиентах в ДБ нужно выделить учетную запись и нажать «Заблокировать в ДБ». Применение списка учетных записей для работы под ними на клиентских ПК возможно только после синхронизации.

Создание и удаление групп в Консоли сервера безопасности происходит способом аналогичным, что и в оболочке администратора СЗИ НСД Dallas Lock 8.0. Чтобы создать группу, нужно нажать кнопку «Создать». Чтобы удалить существующую группу – выделить ее и нажать «Удалить». В процессе синхронизации на клиенте удаляются группы, которых нет в списке, и добавляются те, которые есть в списке, но которых нет на клиенте. Таким образом, на всех клиентах, входящих в состав ДБ, будут одинаковые группы.

Так же, как это было с пользователями, группы ДБ, это обычные группы компьютера, на который установлен СБ. Поэтому управлять этими группами можно не только из КСБ, но и из стандартной оболочки администратора СЗИ НСД, установленной на том же компьютере, что и Сервер безопасности.

13.5.4.Вкладка «Контроль доступа»

С помощью данной вкладки можно изменять глобальные параметры аудита ресурсов и их дискреционные права для пользователей клиентов Домена безопасности подобно тому, как это реализовано для пользователей и групп пользователей в оболочке администратора системы защиты (Рис. 198).

Рис. 198. Параметры контроля доступа

Соответствующий механизм описан в разделе

«Глобальные параметры аудита»

.

13.5.5.Вкладка «Журнал СБ»

Данная вкладка Консоли сервера безопасности позволяет просматривать и управлять журналом событий Сервера безопасности (Рис. 199).

Рис. 199. Журнал Сервера безопасности

Важно не путать журнал СБ с журналами клиентов (журнал входов, журнал доступа к ресурсам, журнал запуска процессов, журнал печати, журнал управления учетными записями, журнал управления политиками безопасности).

Журнал Сервера безопасности — это журнал, в который заносятся события, связанные непосредственно с работой Сервера безопасности, а именно:

- Ввод и вывод клиента из ДБ.

- Синхронизация клиента.

В поле «Дополнительно» заносятся данные о том, что именно было синхронизировано. Если в процессе синхронизации не понадобилось модифицировать какие-либо данные на клиенте, то такое событие в журнал не заносится.

- Сбор журналов с клиентов.

- Изменение ключа доступа.

- Очистка журнала СБ.

- Включение/выключение клиента.

Также в журнал СБ заносятся типы событий, при которых происходит событие сигнализации (воспроизводится звуковой сигнал и выводится сообщение):

- Попытка входа на клиентскую рабочую станцию с неправильным паролем.

- Нарушение целостности ФС или программно-аппаратной среды клиентской рабочей станции.

- Несанкционированная деактивация системы защиты.

- Недоступность рабочей станции за определенный период.

Если операция завершилась успешно, то соответствующая запись в журнале будет помечена значком синего цвета, если не успешно — то красного. Для обновления записей журнала служит кнопка «Обновить».

Панель кнопок «Действия» аналогична той, что есть в оболочке администратора (описано в разделе

«Журналы»

). Подробнее о журналах, полученных с клиентов в разделе

«Вкладка «Полученные журналы»

.

13.5.6.Вкладка «Параметры безопасности домена»

Вкладка «Параметры безопасности домена» в Консоли сервера безопасности позволяет управлять правами пользователей и изменять названия уровней мандатного доступа (Рис. 200).

Рис. 200. Вкладка Права пользователей КСБ

Изменение (переименование) уровней мандатного доступа в КСБ происходит, как и в оболочке администратора, об этом подробно написано в разделе

«Переименование меток конфиденциальности»

.

Вкладка «Права пользователей» аналогична этой же категории на закладке «Параметры безопасности» в оболочке администратора системы защиты Dallas Lock 8.0. Поэтому управлять правами пользователей ДБ можно не только из КСБ, но и из стандартной оболочки администратора, установленной на том же компьютере, что и СБ.

Следует учесть, что на всех клиентах в ДБ права одних и тех же пользователей одинаковые.

Более подробная информация о правах пользователей находится в соответствующих главах данного руководства. В частности, предоставление пользователям или группам пользователей возможностей на просмотр политик аудита или их изменение описано в разделе

«Полномочия на управление параметрами аудита»

. Остальные полномочия пользователей описаны в разделе

«Полномочия пользователей на администрирование системы защиты».

13.5.7.Вкладка «Удаленная установка»

Данная вкладка позволяет выполнять установку или деактивацию СЗИ НСД Dallas Lock 8.0 на один или несколько компьютеров, расположенных в одной ЛВС, удаленно, без предварительной подготовки целевых компьютеров (Рис. 201).

С помощью данной вкладки также возможен ввод защищенных СЗИ НСД компьютеров, доступных по сети, в Домен безопасности (подробнее в разделе

«Ввод в ДБ с КСБ»

).

С помощью данной вкладки формируется специальный msi-файл, необходимый для удаленной установки СЗИ НСД Dallas Lock 8.0 средствами Active Directory (подробный механизм описан в разделе

«Установка средствами AD»

).

Рис. 201. Вкладка удаленной установки Dallas Lock 8.0 на КСБ

Для удаленной установки необходимо знать пароль администратора Windows на целевых компьютерах, который в дальнейшем станет паролем администратора безопасности (суперадминистратора) Dallas Lock 8.0.

При удаленной установке возможны следующие варианты:

- Для группы компьютеров, входящих в один домен Windows, имя администратора и пароль будут одинаковыми, и, соответственно, будет возможна групповая удаленная установка системы защиты.

- Если компьютеры не входят в один домен, следует использовать имя и пароль администратора локальной ОС и выполнять удаленную установку для группы компьютеров, имеющих одинаковые пароли администратора.

- Для компьютера, имеющего индивидуальные имя и пароль администратора, удаленную установку следует выполнять отдельно от других.

Также необходимо выполнение следующих дополнительных требований:

-

- Настройки межсетевого экрана должны разрешать подключение СБ к целевым компьютерам по протоколу «общий доступ к файлам и принтерам» Windows. Это достигается отключением штатного/внешнего межсетевого экрана, либо разрешением соответствующего исключения в его настройках.

- На целевом компьютере должен быть отключен пункт «Использовать простой общий доступ к файлам». В Windows 7 данная настройка задается через «Панель управления» => пункт «Центр управления сетями и общим доступом»» => далее пункт «Изменить дополнительные параметры общего доступа». В Windows XP нужно последовательно открыть «Пуск», «Панель управления», «Свойства папки» и в открывшемся окне во вкладке «Вид» снять флажок с пункта «Использовать простой общий доступ к файлам».

- Отключить межсетевой экран на клиентских рабочих станциях.

Все эти требования можно выполнить и удаленно средствами групповой политики Windows, если целевой компьютер входит в домен Active Directory.

-

Примечание. По умолчанию в операционных системах начиная с Windows Vista доступ к удаленному компьютеру под локальной учетной записью запрещен. Подробную информацию об этом ограничении можно найти на официальном сайте Справки и поддержки компании Microsoft по адресу http://support.microsoft.com/kb/951016 (на английском языке). Для разрешения удаленного подключения под локальной учетной записью необходимо в редакторе реестра по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem создать ключ типа dword с именем LocalAccountTokenFilterPolicy со значением «1» («LocalAccountTokenFilterPolicy»=dword:00000001) и перезагрузить компьютер. В крупных сетях с AD данное значение можно распространить через политики.

Для того чтобы выполнить удаленную установку СЗИ НСД, необходимо:

- Перед удаленной установкой необходимо разместить на компьютере, работающем под управлением СБ, дистрибутив Dallas Lock.

- Далее дистрибутив необходимо зарегистрировать на СБ. Для этого щелкнуть кнопку «Добавить дистрибутив» на верхней панели инструментов окна удаленной установки:

Появится стандартное окно с просьбой указать путь размещения файла дистрибутива Dallas Lock 8.0 (Рис. 202).

Рис. 202. Путь к файлу – дистрибутиву СЗИ НСД

В появившемся окне необходимо найти файл дистрибутива СЗИ НСД Dallas Lock 8.0, файл с расширением *.msi, и нажать «Открыть». Система выведет сообщение о том, что дистрибутив удачно добавлен.

- Далее необходимо заполнить параметры удаленной установки, которые будут применены к компьютерам в процессе активации Dallas Lock 8.0 (Рис. 203):

Рис. 203. Поля параметров для удаленной установки

- Указать имя и пароль администратора Windows на целевых компьютерах.

- Прописать Серийный номер дистрибутива, который указан на диске СЗИ НСД Dallas Lock 8.0.

- Указать имя Сервера безопасности и код доступа для СБ (по умолчанию – он имеет пустое значение), если нужно ввести компьютер(ы) в Домен безопасности Dallas Lock 8.0 (можно оставить эти поля пустыми, так как ввести защищенный компьютер в домен безопасности можно и после установки системы защиты).

- Далее требуется выбрать компьютеры для установки из списка объектов.

Это можно сделать, воспользовавшись функцией «Сканировать сеть» на панели действий:

Появится окно, в котором необходимо запустить сканирование (кнопка «Сканировать»), отметить необходимые ПК, нажать «Добавить» и закрыть окно сканирования (Рис. 213). Для удобства выбора, в появившемся списке доступных по сети компьютеров, защищенные СЗИ НСД Dallas Lock 8.0 компьютеры имеют после имени название системы.

Рис. 204. Окно сканирования сети

В поле со списком окна администрирования на вкладке удаленной установки появятся имена компьютеров, которые необходимо ввести в Домен безопасности. Добавить в этот список имена компьютеров можно, воспользовавшись также специальным полем, в которое необходимо вручную ввести их имена в сети или IP адрес и нажать «Добавить в список» (Рис. 214).

Рис. 205. Ввод IP адреса на вкладке удаленной установки

Для компьютеров с разными учетными записями администратора необходимо провести удаленную установку по очереди, для компьютеров с одинаковыми учетными записями администратора — выбрать и сформировать список в окне списка компьютеров.

В соответствующем окне КСБ появятся имена компьютеров, на которые будет произведена удаленная установка СЗИ НСД Dallas Lock 8.0. Из данного списка можно удалять компьютеры, можно полностью его очистить (Рис. 206).

Рис. 206. Список компьютеров для удаленной установки СЗИ НСД

- После заполнения всех необходимых параметров удаленной установки необходимо нажать кнопку «Установить DL»:

В процессе установки в соответствующем окне Консоли сервера безопасности можно просматривать состояние установки для каждого компьютера. Здесь же после удаленной установки появятся соответствующие комментарии удачного или не удачного завершения операции, с описанием причины неуспеха (Рис. 207).

Рис. 207. Информация о ходе удаленной установки средствами КСБ

-

Внимание. После удаленной установки на целевых компьютерах произойдет автоматическая перезагрузка ОС.

13.5.7.1.Ошибка при удаленной установке

Если во время удаленной установки операция завершилась ошибкой (Рис. 208), то возможной ее причиной может быть отключение важного параметра в операционной системе компьютера с Сервером безопасности.

Рис. 208. Ошибка при удаленной установке

Условием удаленной установки является значение параметра локальной политики ОС «Сетевая безопасность: уровень проверки подлинности LAN Manager» => «Отправлять LM и NTLM => использовать сеансовую безопасность» (Рис. 209).

Рис. 209. Локальные политики безопасности для удаленной установки DL

13.5.7.2.Удаленная деинсталляция

Для удаленной деинсталляции системы защиты на клиентских ПК необходимо выполнение тех же условий, что и при удаленной установке. Необходимо знать пароль администратора Windows на целевых компьютерах. Также необходимо выполнение следующих дополнительных требований:

- Настройки межсетевых экранов должны разрешать подключение СБ к целевому компьютеру по протоколу «общий доступ к файлам и принтерам» Windows. Это достигается отключением штатного/внешнего межсетевого экрана, либо разрешением соответствующего исключения в настройках межсетевого экрана.

- На целевом компьютере должен быть отключен пункт «Использовать простой общий доступ к файлам».

Эти требования можно выполнить удаленно средствами групповой политики Windows, если целевой компьютер входит в домен Active Directory.

Для удаленной деактивации необходимо указать имя и пароль администратора клиента, на котором будет выполняться деактивация. Необходимо выбрать и добавить имена или IP- адреса компьютеров в список на удаление. Далее нажать кнопку «Удалить DL». После удачного завершения удаления системы защиты на выбранных рабочих станциях система выведет подтверждающее сообщение.

В дереве объектов КСБ значок с именем компьютера, на котором произошло удаление, станет красного цвета; его можно удалить из списка объектов самостоятельно.

-

Внимание. После удаленной деинсталляции СЗИ НСД на целевых компьютерах произойдет автоматическая перезагрузка ОС.

Содержание

- Dallas lock настройка принтера

- Настройка СЗИ Dallas Lock версии 8-К

- Настройка СЗИ Dallas Lock версии 8-К

Dallas lock настройка принтера

ИО Капитана Очевидности

Сообщения: 5360

Благодарности: 1102

Организовали новое рабочее место на Windows 7 Prof x64

Для работы с документами установили MS Office 2003 (знаю, старый, но операторам так привычнее).

Для защиты информации используется Dallas Lock 8.0-C

Вскоре выявилась следующая проблема: при работе в сеансе с повышенным уровнем секретности программы Microsoft Office 2003 не могут ничего выводить на печать. Показывает окно с сообщением о проблемах отправки документа на печать.

Причём проблема именно в MS Office 2003 — «Блокнот», LibreOffice и прочие программы печатают нормально.

Пытался отследить момент ошибки через Procmon, но ничего подозрительного не нашёл.

При переводе Dallas Lock в режим обучения, было выявлено следующее

При печати из программ MS Office 2003 процесс диспетчера печати (Spool.exe) записывает информацию в файл C:WindowsSystem32NE00 или NE01.

Для каждого принтера используется своё имя файла: NE00 — предустановленный драйвер виртуального принтера «Microsoft XPS», NE01 — физический принтер рабочего места, другие виртуальные или реальные принтеры получали бы следующие номера в порядке установки.

После выхода из режима обучения в список прав мандатного доступа было добавлено правило «Секретно» для файла C:WindowsSystem32NE01 (файл соответствует физическому принтеру). Поскольку файл является временным, был использован режим «дескриптор по пути».

После этого программы MS Office 2003 начали печатать на этот принтер при работе системы на мандатном уровне «секретно», но перестали печатать в обычном уровне работы.

На рабочем месте выполняется работа с документами разной степени секретности.

Dallas Lock не позволяет назначить режим «разделяемой папки» для файла.

Для папки System32 назначить режим «разделяемой папки» невозможно, поскольку это нарушит работу операционной системы.

Прошу дать совет по способу исправления или обхода выявленной проблемы.

——-

Самое совершенное оружие, которым забиты арсеналы богатых и процветающих наций, может легко уничтожить необразованного, больного, бедного и голодного. Но оно не может уничтожить невежество, болезнь, нищету и голод. (Фидель Кастро)

Почему всех осужденных за измену Родине при Сталине реабилитировали при Горбачёве по отсутствию состава преступления? Потому что при Горбачёве измену Родине перестали считать преступлением.

Источник

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

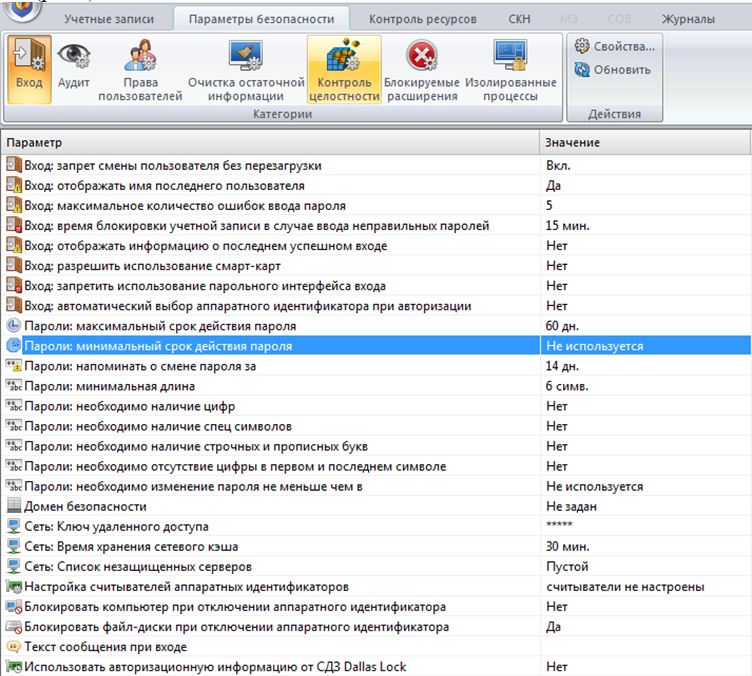

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

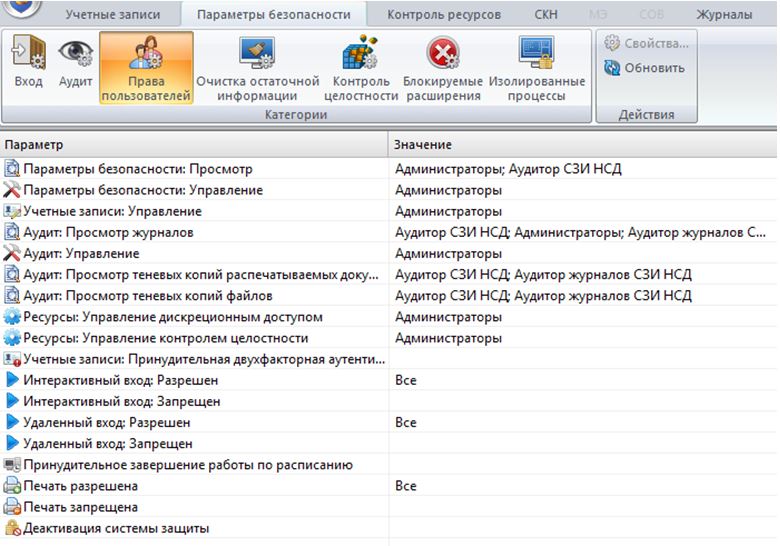

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

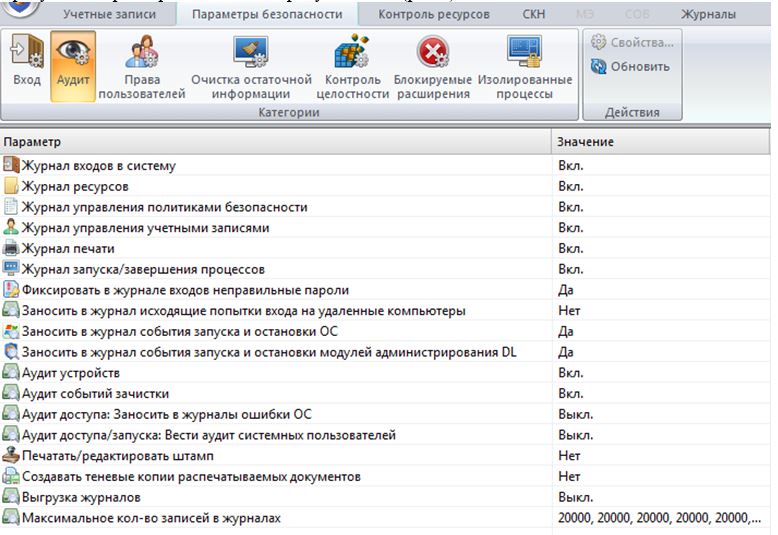

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

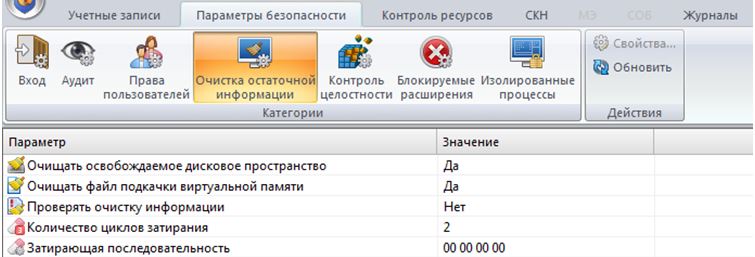

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

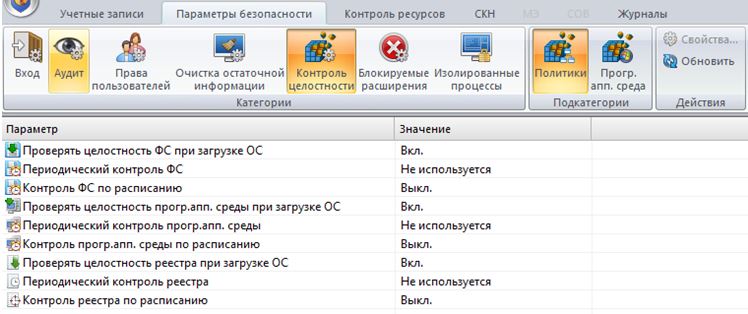

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

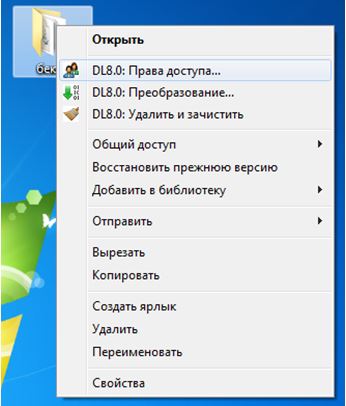

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

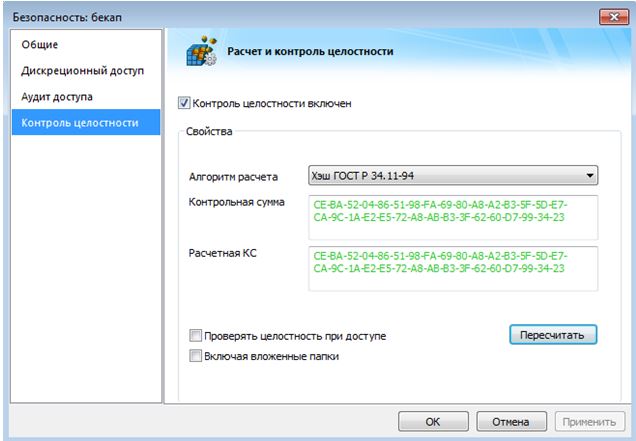

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:Program Files | Полный

доступ |

Чтение и выполнение

доступ |

|

| 3 | Место хранения защищаемой информации | C:secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:Program FilesCrypto Pro

C:Program Files (x86)Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:Program FilesViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:Program FilesViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:Program Filesdrweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z: | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E: | Чтение

Запись |

Чтение

Запись |

Чтение

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files); 2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие; 3 К операциям записи так же относят модификацию, удаление и изменение прав доступа; 4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми. Создание локального пользователя Для создания нового пользователя в системе защиты необходимо:

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

На вкладке «Общие» требуется ввести следующие параметры: полное имя; Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение». Перечень файлов VipNet Client и VipNet CSP. Источник Adblock |