Содержание

- Защита входа в систему

- Администратор не может разблокировать «заблокированный» компьютер

- Симптомы

- Причина

- Решение

- ВРЕМЕННОЕ РЕШЕНИЕ

- Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

- Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

- Статус

- Secret Net

- Дубликаты не найдены

- Стрелочка не поворачивается?

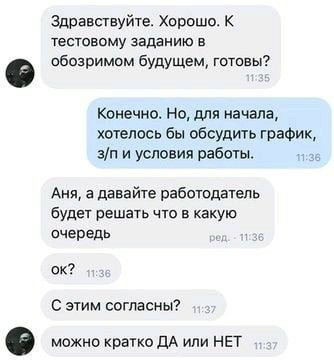

- Тестовое

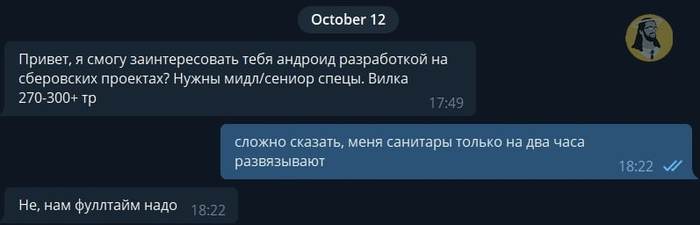

- А я думал они уже вымерли

- Уделите восемь секунд на просмотр

- Онлайн собеседование

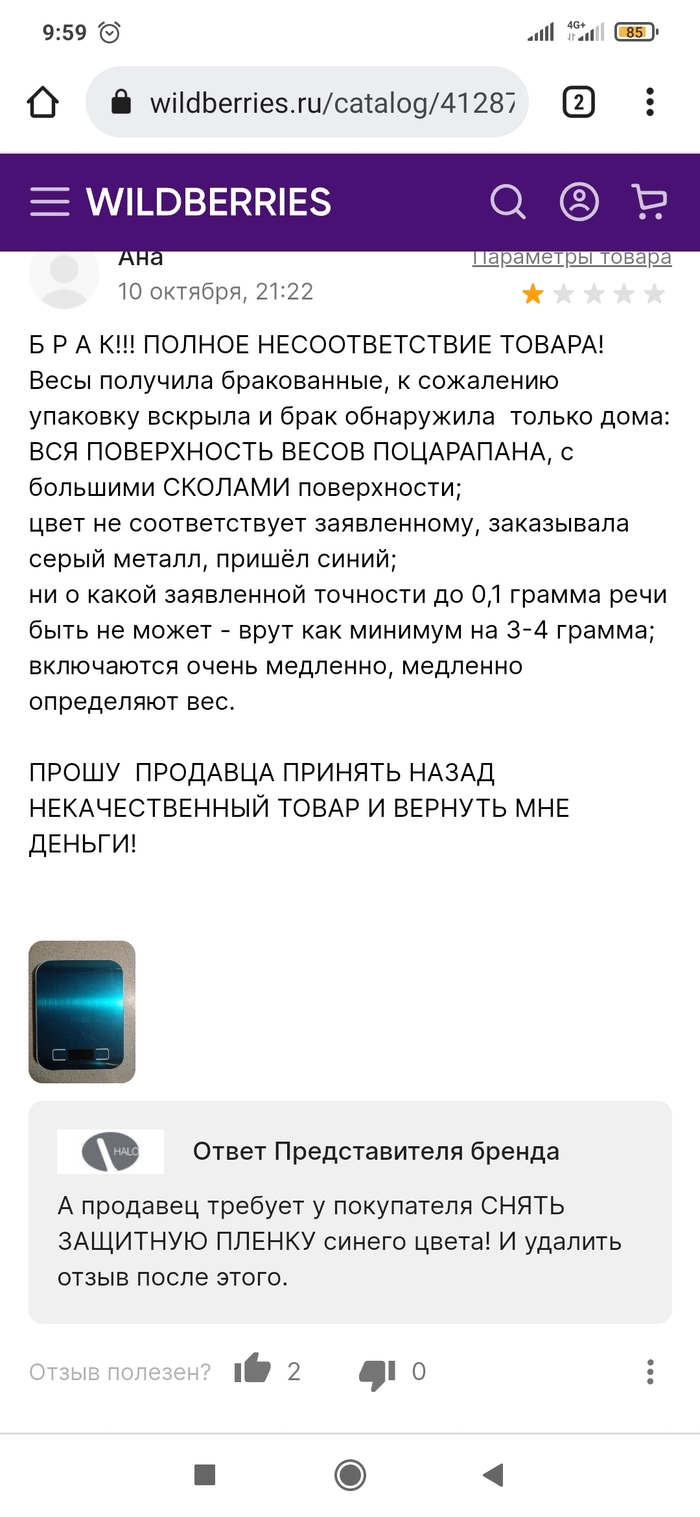

- Отзыв на весы

- B Москве мигранты избили и ограбили 28-летнего парня

- О, счастливчик!

- Детство

- Передайте товарищу тренеру, произошла ужасная ошибка!

- Ответ на пост «На Озон у меня украли полмиллиона»

- Настройка параметров механизмов защиты и средств управления Secret Net 7

- Настройка параметров механизмов защиты и средств управления Secret Net 7

Защита входа в систему

Защита от несанкционированного входа предназначена для предотвращения доступа посторонних лиц к защищенному компьютеру. К этой группе средств относятся:

· программные и аппаратные средства идентификации;

· средства блокировки компьютера.

Идентификация и аутентификация пользователя выполняются при каждом входе в систему. Штатная для ОС Windows процедура входа предусматривает ввод имени и пароля пользователя или использование аппаратных средств, поддерживаемых операционной системой.

Для обеспечения дополнительной защиты входа в Secret Net 6 могут применяться средства идентификации и аутентификации на базе идентификаторов eToken, iKey, Rutoken или iButton. Такие устройства должны быть зарегистрированы (присвоены пользователям) средствами системы защиты и могут использоваться в составе аппаратных средств защиты. Кроме того, предусмотрен режим усиленной аутентификации, основанный на дополнительной проверке подлинности предъявленной ключевой информации пользователя. Носителями ключевой информации могут являться идентификаторы или сменные носители, такие как дискеты, Flash-карты, Flash-накопители и т. п. Генерация ключевой информации выполняется средствами системы Secret Net 6.

В системе Secret Net 6 идентификация и аутентификация пользователей может выполняться в следующих режимах:

· «Стандартный» — пользователь может войти в систему, выполнив ввод имени и пароля, или используя аппаратные средства, стандартные для ОС Windows;

· «Смешанный» — пользователь может войти в систему, выполнив ввод имени и пароля, а также может использовать персональный идентификатор, поддерживаемый системой Secret Net 6;

· «Только по идентификатору» — каждый пользователь для входа в систему должен обязательно использовать персональный идентификатор, поддерживаемый системой Secret Net 6.

Для повышения степени защищенности компьютеров от несанкционированного использования предусмотрены следующие возможности:

· включение режима разрешения интерактивного входа только для доменных пользователей — в этом режиме блокируется вход в систему локальных учетных записей (не зарегистрированных в домене);

· включение режима запрета вторичного входа в систему — в этом режиме блокируется запуск команд и сетевых подсоединений с вводом учетных данных другого пользователя (не выполнившего интерактивный вход в систему).

Под блокировкой компьютера понимается запрет доступа пользователей (исключая администратора) к работе на данном компьютере. Механизм временной блокировки предназначен для предотвращения несанкционированного использования компьютера.

Для пользователей могут быть установлены ограничения на количество неудачных попыток входа в систему. В дополнение к стандартным возможностям ОС Windows (блокировка учетной записи пользователя после определенного числа попыток ввода неправильного пароля) система Secret Net 6 контролирует неудачные попытки аутентификации пользователя по ключевой информации. Если в режиме усиленной аутентификации пользователь определенное количество раз предъявляет неверную ключевую информацию, система блокирует компьютер. Разблокирование компьютера осуществляется администратором. Счетчик неудачных попыток обнуляется при удачном входе пользователя или после разблокирования компьютера.

Для временной блокировки компьютера используется стандартный механизм ОС Windows. Режим временной блокировки может быть включен самим пользователем или системой после некоторого периода простоя компьютера. Длительность интервала неактивности (простоя компьютера), после которого автоматически включается режим блокировки, устанавливается настройкой параметров и распространяется на всех пользователей. Для снятия блокировки необходимо указать пароль текущего пользователя.

Блокировка компьютера предусмотрена и в алгоритмах работы защитных механизмов. Такой тип блокировки используется в следующих ситуациях:

Разблокирование компьютера в перечисленных случаях осуществляется администратором.

В сетевом режиме функционирования блокировка и разблокирование защищаемого компьютера могут осуществляться удаленно по команде пользователя программы мониторинга.

Источник

Администратор не может разблокировать «заблокированный» компьютер

Симптомы

Локальный вход в систему или домен после перезагрузки компьютера под управлением операционной системы Windows, если никто не вошел в систему, может быть невозможен.

При входе в систему может появиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Только или администратор может снять блокировку компьютера.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только или администратор.

Если пользователь вошел в систему, а затем вышел из нее, последующий вход в систему может быть невозможен (локально или к домену), при этом может отобразиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Снять блокировку может только домен имя_пользователя или администратор.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только домен имя_пользователя или администратор.

В сообщении об ошибке, приведенном выше, домен является именем домена последнего пользователя, вошедшего на сервер, а имя_пользователя — это имя последнего пользователя, вошедшего на сервер.

Причина

У подобного поведения могут быть следующие причины:

Для экранной заставки по умолчанию установлено использование несуществующей программы экранной заставки.

Использована поврежденная экранная заставка, защищенная паролем.

Решение

Внимание! В этом разделе, описании метода или задачи содержатся сведения об изменении реестра. Однако неправильное его изменение может привести к серьезным проблемам. Поэтому такие действия следует выполнять очень внимательно. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows

Для устранения этой проблемы используйте другую неповрежденную и установленную локально программу заставки (например, Logon.scr).

Запустите редактор реестра (Regedit32.exe).

Найдите значение в следующем разделе реестра:

В меню Правка выберите пункт Строка, введите logon.scr и нажмите кнопку ОК.

Найдите параметр ScreenSaverIsSecure.

В меню Правка выберите пункт Строка, введите 0 и нажмите кнопку ОК.

Закройте редактор реестра.

ВРЕМЕННОЕ РЕШЕНИЕ

Для решения этой проблемы воспользуйтесь соответствующим способом.

Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

Нажмите сочетание клавиш CTRL+ALT+DELETE для снятия блокировки.

Введите учетные данные последнего вошедшего в систему пользователя и нажмите кнопку ОК.

После исчезновения диалогового окна Снятие блокировки компьютера нажмите клавиши CTRL+ALT+DELETE и войдите в систему, как обычно.

Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

С помощью средства выключения в наборе Microsoft Windows Resource Kit выключите заблокированный компьютер. На заблокированном компьютере отображается диалоговое окно Завершение работы системы, но перезагрузка компьютера не происходит.

По истечении времени завершения работы отображается диалоговое окно Операционная система Windows.

До активизации экранной заставки нажмите сочетание клавиш CTRL+ALT+DELETE и войдите в систему обычным образом.

ПРИМЕЧАНИЕ. Если для входа в систему не используется ни один из этих способов, необходимо перезагрузить компьютер и войти в систему до запуска программы экранной заставки.

Статус

Такое поведение является особенностью данного продукта.

Источник

Secret Net

Привет умной половине Пикабу, столкнулся с такой проблемой в армии как Secret Net. Мой знакомый контрактник притараканил ноутбук в ЛАЗ, сказал что могу забрать себе, но в него нельзя вставлять флешку из-за этого самого Secret Net (ходит слух что любое подключение к ноутбуку отображается у службы ЗГТ) доступа к администратору нет, интернет не подключить, флешку тоже, но желание использовать ноутбук дикое) есть ли способ обойти эту «штуку»?

Дубликаты не найдены

он надеется сам кого-нибудь посадить

через пол года ноутбук отказался не нужен и его вернули

Оххх, молодо-зелено, вопрос стоит не в технической плоскости как удалить систему защиты и заиметь инструмент для просмотра порнухи, а исключительно в нормативно-правовой.

Само наличие секрет нета как бы толсто намекает, что ноут предназначен для обработки ГТ.

Даже если ноут списанный и с него удали все защищемые данные, все равно гриф с жесткого диска не снимается и жесткий диск (если он съемной) или весь ноут целиком подлежат хранению в первом отделе.

Этот ноут рано или поздно будут искать, а когда найдут, а найдут обязательно, то всех причастных анально покарают.

Мой совет пока не поздно вернуть где росло и не лезть в ноут с попытками обхода системы защиты. А по факту, спиздивший контрактник уже на статью себе накрутил, т.к. создал предпосылки утечки ГТ.

Подумайте как следует, возможно еще не поздно в сЗГТ с повинной идти, дальше уже только с органами госбезопасности уже общаться будете

Думаю, лучше вернуть обратно.

а второй половине Пикабу что, без привета оставаться?!)

Специальная галографическая наклейка с тремя буквами подтверждает, что проведена спец проверка и нет закладных устройств. На нормальных объектах проверяют все, например кондиционеры и чайники. Но наличие этой наклейки никак не связано с возможностью вынести

Блин да по обычному гуглению Secret Net сразу находит что делать. Но Вам бы я посоветовал отдать обратно где взяли. А если уж там админа требует, то просто винду переставить.

Сбрасываешь биос, грузиться с флешки, сбрасываешь пароль администратора, отключаешь секрет нет студио и настраиваешь как тебе надо

Если нет на биосе пароля, то выбираешь загрузку с флкшки и грузиться, потом получаешь пароль администратора и творишь все что хочешь, проверенно

Стрелочка не поворачивается?

Тестовое

А я думал они уже вымерли

Иду сейчас по улице, а навстречу коробейник с книгами. И сразу так агрессивно мне их в нос сует:

-Мужчина, посмотрите книги.

-Я не продаю, я показываю.

Уделите восемь секунд на просмотр

возможно это поможет спасти жизнь кому-то из ваших близких и любимых)

Онлайн собеседование

Отзыв на весы

Заказывал тут жене на ВБ весы на кухню и набрел на данный отзыв.

B Москве мигранты избили и ограбили 28-летнего парня

О, счастливчик!

Детство

Эх, мелкий я был умный. Дураком стал позже

Передайте товарищу тренеру, произошла ужасная ошибка!

Ответ на пост «На Озон у меня украли полмиллиона»

Доброй ночи, Пикабу!

Пост получился очень резонансным и быстро набрал высокий рейтинг, однако в этот раз представители Озона связались с нами и предоставили нам обширные данные, по которым выходило, что пользователь злоупотребил площадкой и необоснованно требовал возмещения с маркетплейса. В связи с этим информация из поста была удалена как введение пользователей в заблуждение и нами был дан комментарий, почему мы поступили подобным образом.

Пользователь обратился к нам в поддержку, а также в комментариях к представителю маркетплейса и предоставил свои данные, которые, однако, не опровергали имеющуюся у нас информацию, и потому у нас не было оснований для восстановления поста. Случаи, когда наши пользователи вводят читателей в заблуждение с целью создать искусственный резонанс и заработать на этом, к сожалению, тоже случаются.

Однако сегодня вечером, в пятницу, представители Озон снова связались с нами и предоставили новые, дополнительные данные. За последние двое суток они провели масштабную внутреннюю проверку всех сторон конфликта и, несмотря на то, что изначально действительно складывалась очевидная попытка обмануть площадку, в ходе проверки была выявлена мошенническая схема, из-за которой мошенник действительно украл деньги. Также они связались с нашим пользователем и сегодня полностью компенсировали сумму похищенных денежных средств в размере почти 497 тысяч рублей.

Администрация Пикабу не принимает на веру слова, не подтверждённые доказательствами, однако сейчас сложилась одна из тех редких ситуаций, когда события развиваются крайне неоднозначно и непредсказуемо. Мы благодарим Озон за то, что они разобрались в ситуации и предоставили нам все данные, реабилитирующие пользователя. С нашей стороны от лица администрации Пикабу хочу принести извинения пользователю @MikhailVettsel, и осветить ситуацию, что его притязания были полностью удовлетворены, а справедливость восстановлена. Также мы восстанавливаем первоначальный пост, чтобы пикабушники могли ознакомиться с его содержанием.

По сообщению маркетплейса, в настоящее время служба безопасности проводит розыскные мероприятия, чтобы найти мошенников, привлечь их к ответственности и вернуть похищенные деньги.

При появлении новой информации и официальных заявлений маркетплейса пост будет дополнен.

Источник

Настройка параметров механизмов защиты и средств управления Secret Net 7

Настройка параметров механизмов защиты и средств управления Secret Net 7

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

Для решения перечисленных и других задач администратор безопасности использует средства системы Secret Net и операционной системы (ОС) Windows.

Основными функциями администратора безопасности являются:

Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

Описание параметров объектов групповой политики

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. В системе Secret Net предусмотрены возможности настройки параметров групповых политик в стандартных оснастках ОС Windows и в программе оперативного управления.

В стандартных оснастках ОС Windows параметры Secret Net представлены в узле «Параметры безопасности» иерархии узлов групповой политики.

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

По умолчанию раздел «Параметры Secret Net» содержит следующие группы параметров:

| Группа | Назначение |

| Настройки подсистем | Управление режимами работы механизма защиты входа в систему.

Управление режимами работы механизмов полномочного управления доступом и контроля печати. Настройка параметров хранения локального журнала Secret Net. Управление механизмом затирания удаляемой информации. Управление механизмом теневого копирования. Управление перенаправлением локальных устройств и ресурсов для терминальных подключений. Управление режимом локального оповещения о событиях НСД. |

| Ключи пользователя | Настройка параметров ключей для усиленной аутентификации пользователей.

Управление привилегиями пользователей в системе Secret Net: • для работы с локальным журналом Secret Net; • для работы в условиях замкнутой программной среды; • для изменения прав доступа к каталогам и файлам в механизме дискреционного управления доступом. |

| Регистрация

событий |

Настройка перечня событий, регистрируемых системой Secret Net. |

| Устройства | Управление параметрами контроля подключения и изменения

устройств и правами доступа к устройствам. |

| Принтеры | Управление параметрами использования принтеров |

Параметры настройки системы могут быть сгруппированы по принадлежности к защитным механизмам. Переключение режима группировки параметров осуществляется с помощью специальных кнопок панели инструментов или команд в меню «Вид» («По группам» и «По подсистемам»).

Для настройки параметров объектов политик безопасности:

На экране появится диалог настройки параметра.

Настройте параметры безопасности согласно приведенной таблице:

| Политика | Параметр безопасности |

| Администрирование: локальное оповещение об НСД | включено |

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: количество неудачных попыток аутентификации | 5 |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Реакция на изъятие идентификатора | нет |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

| Журнал: максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: политика перезаписи событий | затирать при необходимости |

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: затирания на сменных носителях | 3 |

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Перенаправление принтеров в RDP-подключениях | запрещено |

| Контроль печати: теневое копирование | определяется настройками принтера |

| Контроль приложений: Режим аудита | аудит пользовательских приложений |

| Контроль устройств: Перенаправление устройств в rdp-подключениях | запрещено |

| Контроль устройств: Теневое копирование | определяется настройками устройства |

| Полномочное управление доступом: названия уровней конфиденциальности | Неконфиденциально, Конфиденциально, Строго конфиденциально |

| Полномочное управление доступом: режим работы | контроль потоков отключен |

| Теневое копирование: Размер хранилища | Размер 20%, автоматическая перезапись отключена |

Для настройки событий, регистрируемых в журнале:

В правой части окна появится список регистрируемых событий.

Вход в систему в административном режиме

При штатном функционировании системы Secret Net вход любого пользователя компьютера, включая администратора, должен выполняться по одинаковым правилам, установленным соответствующими механизмами защиты. Во время загрузки компьютера перед входом пользователя система защиты проводит инициализацию компонентов и их функциональный контроль. После успешного проведения всех проверок вход в систему разрешается.

В тех случаях, когда необходимо получить доступ к компьютеру в обход действующих механизмов или прервать выполнение инициализации компонентов, администратор может активировать специальный административный режим входа. Применение административного режима входа может потребоваться, при повторяющихся ошибках функционального контроля, приводящих к длительному ожиданию инициализации компонентов.

Примечание.

Административный режим входа следует использовать только в крайних случаях для восстановления нормального функционирования системы. Выполнив вход в административном режиме, устраните возникшую проблему и перезагрузите компьютер.

Для входа в систему в административном режиме:

Настройки параметров Secret Net, разделов: «Ключи пользователя», «Привилегии», «Регистрация событий», «Устройства», «Принтеры» — не требуют дополнительного конфигурирования.

Описание и настройка параметров пользователей

Параметры пользователей используются механизмами защиты входа и полномочного управления доступом. Параметры применяются при входе пользователя в систему после выполнения процедуры идентификации и аутентификации. Параметры доменных и локальных пользователей хранятся в локальной базе данных компьютера.

Примечание.

При копировании объектов «Пользователь» параметры Secret Net не копируются.

Настройка параметров пользователей осуществляется в стандартной оснастке ОС Windows «Управление компьютером».

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

В правой части окна появится список пользователей.

В левой части диалога расположена панель выбора групп параметров. Средства для настройки представлены в правой части диалога. Для перехода к нужной группе параметров выберите на панели соответствующую пиктограмму:

В текущей конфигурации ИС — настройки параметров Secret Net, разделов: «Идентификатор», «Криптоключ», «Доступ», «ПАК «Соболь» — не требуют дополнительного конфигурирования.

Атрибуты ресурсов

Параметры, относящиеся к атрибутам ресурсов файловой системы (файлов и каталогов), используются в механизмах управления доступом. Управление параметрами осуществляется с помощью расширения программы «Проводник».

Параметры настроек атрибутов ресурсов достаточны и не требуют дополнительных процедур настройки.

Описание механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Механизм контроля целостности (КЦ) предназначен для слежения за неизменностью содержимого ресурсов компьютера. Действие этого механизма основано на сравнении текущих значений контролируемых параметров проверяемых ресурсов и значений, принятых за эталон. Эталонные значения контролируемых параметров определяются или рассчитываются при настройке механизма. В процессе контроля при обнаружении несоответствия текущих и эталонных значений система оповещает администратора о нарушении целостности ресурсов и выполняет заданное при настройке действие, например, блокирует компьютер, на котором нарушение обнаружено.

Механизм замкнутой программной среды (ЗПС) предназначен для ограничения использования ПО на компьютере. Доступ разрешается только к тем программам, которые необходимы пользователям для работы. Для каждого пользователя определяется перечень ресурсов, в который входят разрешенные для запуска программы, библиотеки и сценарии. Попытки запуска других ресурсов блокируются, и в журнале безопасности регистрируются события несанкционированного доступа (НСД).

Настройка механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Для работы с программой управления КЦ-ЗПС пользователь должен входить в локальную группу администраторов компьютера.

Параметры механизмов контроля целостности и замкнутой программной среды настраиваются в программе «Контроль программ и данных», входящая в состав клиентского ПО системы Secret Net.

Для запуска программы нажмите кнопку «Пуск» и в меню вызова программ выберите команду «Код Безопасности | Secret Net | Контроль программ и данных».

В общем случае порядок настройки сводиться к выполнению следующих этапов:

Программа управления «Контроль программ и данных», располагает как автоматическими, так и ручными средствами формирования элементов модели данных. Ручные методы можно использовать на любом уровне модели для формирования и модификации объектов и связей. Автоматические методы предпочтительнее при работе с большим количеством объектов, однако они требуют более тщательного контроля результатов.

Во время установки клиентского ПО системы Secret Net автоматически формируется локальная модель данных, в которую добавляются следующие задания:

Задания включают готовые задачи с ресурсами, сформированными по предопределенному списку. Для этих заданий устанавливаются связи с субъектом «Компьютер»;

В текущей конфигурации автоматизированной системы — параметры, субъекты и задания механизмов контроля целостности и замкнутой программной среды, выставленные в автоматическом режиме достаточны и не требуют дополнительных процедур настройки.

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net представлены в документации, входящей в состав комплекта поставки

Источник

Добрый день уважаемые коллеги!

СПАСАЙТЕ!

Сердечно прошу помощи в решении довольно нетривиального вопроса касаемо серверной части SNS 8.5

Имеется:

— SRV1 — домен Active Directory организации с примерно тысячей абонентов, он же контроллер домена, крутится на WinServer 2019;

— SRV2 — сервер на WinServer 2019, введеный в данный домен.

На SRV2, все полностью по инструкции, установлена серверня часть SNS 8.5, на нем же Центр управления SNS 8.5. В свою очередь, естественно, на сервере крутится база данных MS MySQL 2008 R2.

В процессе устанвки сервера SNS и его Центра управления проблем абсолютно никаких. В БД появляется БД SNS, все норм, при этом БД установлена толлько для SNS, больше ничего там нет.

Установлены все патчи (до 66 включительно).

Повторюсь, ЭТО ВАЖНО, вся установка произведена по инструкции до последней запятой!

Теперь проблема: Центр управления ничем не управляет. То есть он связывается с сервером, открывается оснастка, и….и все. Абсолютно ВСЕ возможные кнопки, функции, менюшки, кроме «О программе», неактиивны.

Во вкладке «Развертывание» нельзя ничего, даже кнопка «Добавить лицензию» неактивна. Неактивно вообще ничего.

Причем в списке устройств сервер сам себя видит. Но настроить ничего не может.

В домене, кроме контроллера, сервер единственный в своем роде, других нет, только машины пользователей.

Система, перед установкой SNS, чиста как слеза младенца, ничего не ставилось кроме .NetFramework.

Причем явных ошибок ни при запуске системы, ни при входе в БД, ни при входе в AD, ни при запуске SNS НЕТ!

Мы с товарщем неделю ломаем себе голову, что не так?

ПОЛНАЯ ПЕРЕУСТАНОВКА, ВКЛЮЧАЯ ПЕРЕУСТАНОВКУ ОС, НЕ ПОМОГАЕТ!

Причем при установке клиентской части, на тот же сервер, клиент SNS с сервером SNS связывается, в Центре управления появляется, даже ключи лицензии к серваку добавляются из клиента.

Но даже после этого ни одна натсройка не работает. При этом на вкладке «Равертывание» в Центре упрваления SNS сервер видит весь домен, все машины, но сделать с ними ничего нельзя все кнопки и контекстные меню неактивные.

Кнопка «Конфигурация», там где происходит подчинение уже установленных клиентов — просто не нажимается, тоже неактивна.

Администратором чего бы мы ни были (домена, безопасности, схемы, локальный) — все без толку, везде одно и то же.

Помогите пожалуйста, может ведает кто, в чем причина?

Это уже крик души, мы с товарищем в отчаянии! Не верится просто, что у нас какой-то уникальный случай.

На точно таком же сервере (даже железо один в один), у других коллег все работает без проблем.

Мы подозреваем что проблема где-то в AD, либо в настройках сервера — контроллера домена SRV1…..ну либо черная магия, хз))

Но AD трогать боязно, ибо есть вариант ушатать весь домен, и переселится жить в коробку из-под холодильника под мостом, поэтому хотелось бы знать может есть решение проще, либо же в каком именно месте трогать AD.

Заранее спасибо.

Всем добра!

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

- усилить защиту от несанкционированного входа в систему;

- разграничить доступ пользователей к информационным ресурсам на основе принципов избирательного и полномочного управления доступом и замкнутой программной среды;

- контролировать и предотвращать несанкционированное изменение целостности ресурсов;

- контролировать вывод документов на печать;

- контролировать аппаратную конфигурацию защищаемых компьютеров и предотвращать попытки ее несанкционированного изменения;

- загружать системные журналы для просмотра сведений о событиях, произошедших на защищаемых компьютерах;

- не допускать восстановление информации, содержавшейся в удаленных файлах;

- управлять доступом пользователей к сетевым интерфейсам компьютеров.

Для решения перечисленных и других задач администратор безопасности использует средства системы Secret Net и операционной системы (ОС) Windows.

Основными функциями администратора безопасности являются:

- настройка механизмов защиты, гарантирующая требуемый уровень безопасности ресурсов компьютеров;

- контроль выполняемых пользователями действий с целью предотвращения нарушений информационной безопасности.

Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

- параметры объектов групповой политики;

- параметры пользователей;

- атрибуты ресурсов;

- параметры механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Описание параметров объектов групповой политики

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. В системе Secret Net предусмотрены возможности настройки параметров групповых политик в стандартных оснастках ОС Windows и в программе оперативного управления.

В стандартных оснастках ОС Windows параметры Secret Net представлены в узле «Параметры безопасности» иерархии узлов групповой политики.

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

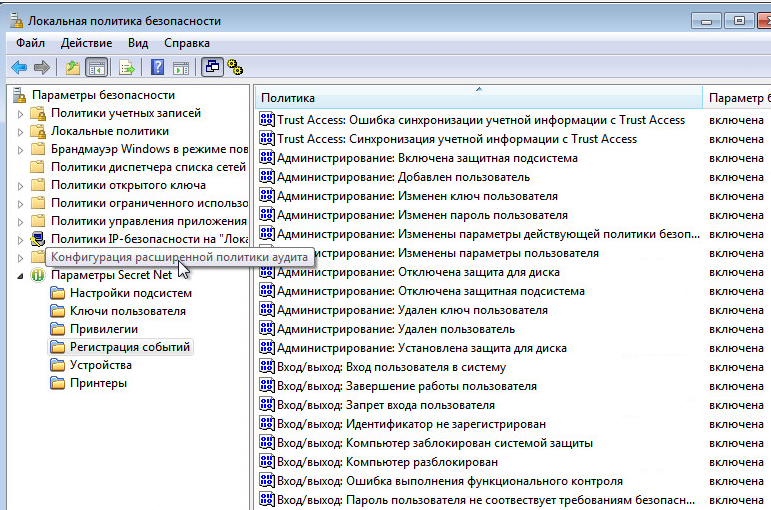

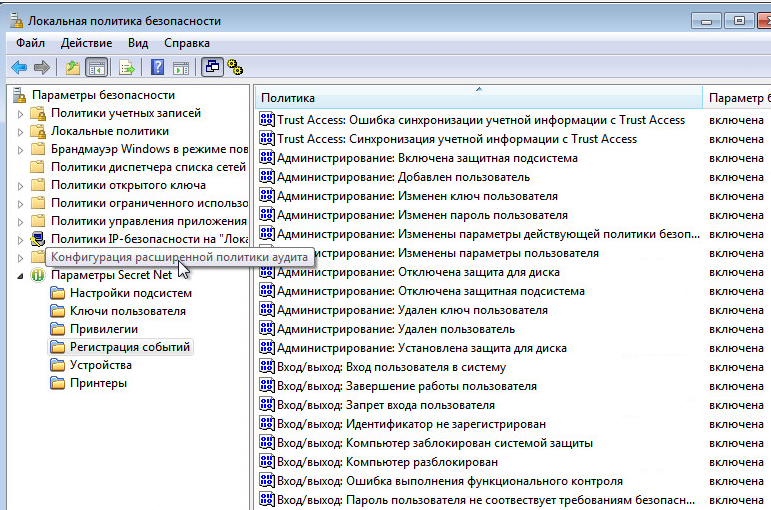

- Вызовите оснастку «Локальная политика безопасности», нажать кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Локальная политика безопасности»

- Перейдите к разделу » Параметры безопасности | Параметры Secret Net».

По умолчанию раздел «Параметры Secret Net» содержит следующие группы параметров:

| Группа | Назначение |

| Настройки подсистем | Управление режимами работы механизма защиты входа в систему.

Управление режимами работы механизмов полномочного управления доступом и контроля печати. Настройка параметров хранения локального журнала Secret Net. Управление механизмом затирания удаляемой информации. Управление механизмом теневого копирования. Управление перенаправлением локальных устройств и ресурсов для терминальных подключений. Управление режимом локального оповещения о событиях НСД. |

| Ключи пользователя | Настройка параметров ключей для усиленной аутентификации пользователей.

Управление привилегиями пользователей в системе Secret Net: • для работы с локальным журналом Secret Net; • для работы в условиях замкнутой программной среды; • для изменения прав доступа к каталогам и файлам в механизме дискреционного управления доступом. |

| Регистрация

событий |

Настройка перечня событий, регистрируемых системой Secret Net. |

| Устройства | Управление параметрами контроля подключения и изменения

устройств и правами доступа к устройствам. |

| Принтеры | Управление параметрами использования принтеров |

Параметры настройки системы могут быть сгруппированы по принадлежности к защитным механизмам. Переключение режима группировки параметров осуществляется с помощью специальных кнопок панели инструментов или команд в меню «Вид» («По группам» и «По подсистемам»).

Для настройки параметров объектов политик безопасности:

- Вызовите оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выберите папку «Настройки подсистем».

- Вызовите контекстное меню для нужного параметра (см. таблицу ниже) и выберите в нем команду «Свойства».

На экране появится диалог настройки параметра.

Настройте параметры безопасности согласно приведенной таблице:

| Политика | Параметр безопасности |

| Администрирование: локальное оповещение об НСД | включено |

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: количество неудачных попыток аутентификации | 5 |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Реакция на изъятие идентификатора | нет |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

| Журнал: максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: политика перезаписи событий | затирать при необходимости |

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: затирания на сменных носителях | 3 |

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Перенаправление принтеров в RDP-подключениях | запрещено |

| Контроль печати: теневое копирование | определяется настройками принтера |

| Контроль приложений: Режим аудита | аудит пользовательских приложений |

| Контроль устройств: Перенаправление устройств в rdp-подключениях | запрещено |

| Контроль устройств: Теневое копирование | определяется настройками устройства |

| Полномочное управление доступом: названия уровней конфиденциальности | Неконфиденциально, Конфиденциально, Строго конфиденциально |

| Полномочное управление доступом: режим работы | контроль потоков отключен |

| Теневое копирование: Размер хранилища | Размер 20%, автоматическая перезапись отключена |

Для настройки событий, регистрируемых в журнале:

- Вызвать оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выбрать раздел «Регистрация событий».

В правой части окна появится список регистрируемых событий.

- В списке событий выбрать элемент с именем события, для которого необходимо изменить режим регистрации, и вызвать диалог настройки параметра.

- Установить отметку в поле «отключена» (чтобы событие не регистрировалось в журнале) или «включена» (чтобы включить регистрацию) и нажмите кнопку «ОК».

- Настроить события согласно таблице:

| Политика | Параметр безопасности |

| Общие события: Событие | включена |

| Общие события: Несанкционированное действие | включена |

| Общие события: Ошибка | включена |

| Общие события: Предупреждение | включена |

| Общие события: Информационное событие | включена |

| Администрирование: Добавлен пользователь | включена |

| Администрирование: Удален пользователь | включена |

| Администрирование: Изменены параметры пользователя | включена |

| Администрирование: Изменен ключ пользователя | включена |

| Администрирование: Изменены параметры действующей политики безопасности | включена |

| Вход/выход: Вход пользователя в систему | включена |

| Вход/выход: Завершение работы пользователя | включена |

| Вход/выход: Запрет входа пользователя | включена |

| Вход/выход: Идентификатор не зарегистрирован | отключена |

| Вход/выход: Пользователь приостановил сеанс работы на компьютере | включена |

| Вход/выход: Пользователь возобновил сеанс работы на компьютере | включена |

| Вход/выход: Компьютер заблокирован системой защиты | включена |

| Вход/выход: Компьютер разблокирован | включена |

| Служба репликации: Ошибка создания контекста пользователя | включена |

| Вход/выход: Пароль пользователя не соответствует требованиям безопасности | включена |

| Администрирование: Изменен пароль пользователя | включена |

| Контроль целостности: Начало обработки задания на контроль целостности | включена |

| Контроль целостности: Успешное завершение задания на контроль целостности | включена |

| Контроль целостности: Обнаружено нарушение целостности при обработке задания | включена |

| Контроль целостности: Ресурс восстановлен по эталонному значению | включена |

| Контроль целостности: Успешная проверка целостности ресурса | включена |

| Контроль целостности: Нарушение целостности ресурса | включена |

| Контроль целостности: Для ресурса отсутствует эталонное значение | включена |

| Контроль целостности: Удаление устаревших эталонных значений | включена |

| Контроль целостности: Текущее значения ресурса принято в качестве эталонного | включена |

| Контроль целостности: Ошибка при восстановлении ресурса по эталонному значению | включена |

| Контроль целостности: Ошибка при открытии базы данных контроля целостности | включена |

| Контроль целостности: Ошибка при принятии текущего значения ресурса в качестве эталонного | включена |

| Контроль целостности: Установка задания КЦ на контроль | включена |

| Контроль целостности: Снятие задания КЦ с контроля | включена |

| Контроль целостности: Создание задания | включена |

| Контроль целостности: Удаление задания | включена |

| Контроль целостности: Изменение задания | включена |

| Вход/выход: Ошибка выполнения функционального контроля | включена |

| Администрирование: Удален ключ пользователя | включена |

| Вход/выход: Успешное завершение функционального контроля | включена |

| Сеть: Запрет сетевого подключения под другим именем | включена |

| Администрирование: Включена защитная подсистема | включена |

| Администрирование: Отключена защитная подсистема | включена |

| Администрирование: Установлена защита для диска | включена |

| Администрирование: Отключена защита для диска | включена |

| Контроль приложений: Запуск процесса | включена |

| Контроль приложений: Завершение процесса | включена |

| Вход/выход: Система защиты инициировала блокировку сессии пользователя | включена |

| Trust Access: Ошибка синхронизации учетной информации с Trust Access | отключена |

| Trust Access: Синхронизация учетной информации с Trust Access | отключена |

| Дискреционное управление доступом: Запрет доступа к файлу или каталогу | включена |

| Дискреционное управление доступом: Изменение прав доступа | включена |

| Замкнутая программная среда: Запрет запуска программы | отключена |

| Замкнутая программная среда: Запуск программы | отключена |

| Замкнутая программная среда: Запрет загрузки библиотеки | отключена |

| Замкнутая программная среда: Загрузка библиотеки | отключена |

| Контроль целостности: Добавление учетной записи к заданию ЗПС | включена |

| Контроль целостности: Удаление учетной записи из задания ЗПС | включена |

| Полномочное управление доступом: Вывод конфиденциальной информации на внешний носитель | отключена |

| Полномочное управление доступом: Запрет вывода конфиденциальной информации на внешний носитель | отключена |

| Замкнутая программная среда: Исполнение скрипта | отключена |

| Замкнутая программная среда: Запрет исполнения неизвестного скрипта | отключена |

| Контроль печати: Печать документа | отключена |

| Контроль печати: Запрет прямого обращения к принтеру | отключена |

| Полномочное управление доступом: Удаление конфиденциального ресурса | отключена |

| Полномочное управление доступом: Перемещение конфиденциального ресурса | отключена |

| Полномочное управление доступом: Конфликт категорий конфиденциальности | отключена |

| Полномочное управление доступом: Запрет перемещения конфиденциального ресурса | отключена |

| Полномочное управление доступом: Изменение параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Запрет изменения параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Доступ к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Запрет доступа к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Использование механизма исключений | отключена |

| Контроль печати: Начало печати документа | отключена |

| Контроль печати: Успешное завершение печати документа | отключена |

| Контроль печати: Ошибка при печати документа | отключена |

| Контроль печати: Начало печати экземпляра документа | отключена |

| Контроль печати: Успешное завершение печати экземпляра документа | отключена |

| Контроль печати: Ошибка при печати экземпляра документа | отключена |

| Контроль печати: Запрет печати документа | отключена |

| Контроль печати: Сохранение копии напечатанного документа | отключена |

| Контроль конфигурации: Успешное завершение контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружены изменения в процессе контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружено новое устройство | включена |

| Контроль конфигурации: Устройство удалено из системы | включена |

| Контроль конфигурации: Изменены параметры устройства | включена |

| Контроль конфигурации: Утверждение аппаратной конфигурации компьютера | включена |

| Разграничение доступа к устройствам: Подключение устройства | включена |

| Разграничение доступа к устройствам: Отключение устройства | включена |

| Разграничение доступа к устройствам: Запрет подключения устройства | включена |

| Разграничение доступа к устройствам: Несанкционированное отключение устройства | включена |

| Разграничение доступа к устройствам: Доступ к устройству | включена |

| Разграничение доступа к устройствам: Запрет доступа к устройству | включена |

| Контроль конфигурации: Переход в спящий режим | включена |

| Контроль конфигурации: Выход из спящего режима | включена |

| Теневое копирование: Начата запись на сменный диск | включена |

| Теневое копирование: Завершена запись на сменный диск | включена |

| Теневое копирование: Ошибка записи на сменный диск | включена |

| Теневое копирование: Запрет записи на сменный диск | включена |

| Теневое копирование: Начата запись образа CD/DVD/BD | включена |

| Теневое копирование: Завершена запись образа CD/DVD/BD | включена |

| Теневое копирование: Ошибка записи образа CD/DVD/BD | включена |

| Теневое копирование: Запрет записи образа CD/DVD/BD | включена |

| Контроль целостности: Исправление ошибок в базе данных | включена |

| Контроль целостности: Создание задачи | включена |

| Контроль целостности: Удаление задачи | включена |

| Контроль целостности: Изменение задачи | включена |

| Контроль целостности: Ошибка при расчете эталона | включена |

| Контроль целостности: Создание группы ресурсов | включена |

| Контроль целостности: Удаление группы ресурсов | включена |

| Контроль целостности: Изменение группы ресурсов | включена |

| Дискреционное управление доступом: Доступ к файлу или каталогу | включена |

Вход в систему в административном режиме

При штатном функционировании системы Secret Net вход любого пользователя компьютера, включая администратора, должен выполняться по одинаковым правилам, установленным соответствующими механизмами защиты. Во время загрузки компьютера перед входом пользователя система защиты проводит инициализацию компонентов и их функциональный контроль. После успешного проведения всех проверок вход в систему разрешается.

В тех случаях, когда необходимо получить доступ к компьютеру в обход действующих механизмов или прервать выполнение инициализации компонентов, администратор может активировать специальный административный режим входа. Применение административного режима входа может потребоваться, при повторяющихся ошибках функционального контроля, приводящих к длительному ожиданию инициализации компонентов.

Примечание.

Административный режим входа следует использовать только в крайних случаях для восстановления нормального функционирования системы. Выполнив вход в административном режиме, устраните возникшую проблему и перезагрузите компьютер.

Для входа в систему в административном режиме:

- Перезагрузите компьютер.

- Во время загрузки компьютера при появлении сообщений об инициализации системных сервисов Secret Net нажмите клавишу <Esc>. Удерживайте клавишу или периодически нажимайте ее до появления экрана приветствия (приглашение на вход в систему).

- Выполните стандартные действия процедуры входа в систему.

Настройки параметров Secret Net, разделов: «Ключи пользователя», «Привилегии», «Регистрация событий», «Устройства», «Принтеры» — не требуют дополнительного конфигурирования.

Описание и настройка параметров пользователей

Параметры пользователей используются механизмами защиты входа и полномочного управления доступом. Параметры применяются при входе пользователя в систему после выполнения процедуры идентификации и аутентификации. Параметры доменных и локальных пользователей хранятся в локальной базе данных компьютера.

Примечание.

При копировании объектов «Пользователь» параметры Secret Net не копируются.

Настройка параметров пользователей осуществляется в стандартной оснастке ОС Windows «Управление компьютером».

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажмите кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Управление компьютером | Локальные пользователи и группы | Пользователи».

- Выберите раздел или организационное подразделение, в котором находится нужный пользователь.

В правой части окна появится список пользователей.

- Вызовите окно настройки свойств пользователя и перейдите к диалогу «Secret Net 7».

В левой части диалога расположена панель выбора групп параметров. Средства для настройки представлены в правой части диалога. Для перехода к нужной группе параметров выберите на панели соответствующую пиктограмму:

- «Идентификатор» — содержит средства управления персональными идентификаторами пользователя;

- «Криптоключ» — содержит средства управления ключами для усиленной аутентификации пользователя;

- «Доступ» — содержит средства управления параметрами полномочного доступа и входа в систему;

- «ПАК «Соболь»» — содержит средства управления доступом пользователя к компьютерам с установленными комплексами «Соболь». Группа присутствует только для доменных пользователей в сетевом режиме функционирования;

- «Сервис» — содержит средства управления ключами централизованного управления ПАК «Соболь» и интеграцией системы Secret Net с программным средством TrustAccess.

В текущей конфигурации ИС — настройки параметров Secret Net, разделов: «Идентификатор», «Криптоключ», «Доступ», «ПАК «Соболь» — не требуют дополнительного конфигурирования.

Атрибуты ресурсов

Параметры, относящиеся к атрибутам ресурсов файловой системы (файлов и каталогов), используются в механизмах управления доступом. Управление параметрами осуществляется с помощью расширения программы «Проводник».

Параметры настроек атрибутов ресурсов достаточны и не требуют дополнительных процедур настройки.

Описание механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Механизм контроля целостности (КЦ) предназначен для слежения за неизменностью содержимого ресурсов компьютера. Действие этого механизма основано на сравнении текущих значений контролируемых параметров проверяемых ресурсов и значений, принятых за эталон. Эталонные значения контролируемых параметров определяются или рассчитываются при настройке механизма. В процессе контроля при обнаружении несоответствия текущих и эталонных значений система оповещает администратора о нарушении целостности ресурсов и выполняет заданное при настройке действие, например, блокирует компьютер, на котором нарушение обнаружено.

Механизм замкнутой программной среды (ЗПС) предназначен для ограничения использования ПО на компьютере. Доступ разрешается только к тем программам, которые необходимы пользователям для работы. Для каждого пользователя определяется перечень ресурсов, в который входят разрешенные для запуска программы, библиотеки и сценарии. Попытки запуска других ресурсов блокируются, и в журнале безопасности регистрируются события несанкционированного доступа (НСД).

Настройка механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Для работы с программой управления КЦ-ЗПС пользователь должен входить в локальную группу администраторов компьютера.

Параметры механизмов контроля целостности и замкнутой программной среды настраиваются в программе «Контроль программ и данных», входящая в состав клиентского ПО системы Secret Net.

Для запуска программы нажмите кнопку «Пуск» и в меню вызова программ выберите команду «Код Безопасности | Secret Net | Контроль программ и данных».

В общем случае порядок настройки сводиться к выполнению следующих этапов:

- Подготовка к построению модели данных: проводится анализ размещения ПО и данных на защищаемых компьютерах. Разрабатываются требования к настройке механизмов КЦ и ЗПС. Осуществляется подготовка рабочего места для проведения настройки;

- Построение фрагмента модели данных по умолчанию: этап выполняется при формировании новой модели с нуля. В модель данных автоматически добавляются описания ресурсов для важных ресурсов ОС Windows, а также описания ресурсов некоторых прикладных программ.

- Добавление задач в модель данных: в модель данных добавляются описания задач (прикладное и системное ПО, наборы файлов данных и т. д.) для контроля целостности и использования в ЗПС в соответствии с требованиями, разработанными на

- Добавление заданий и включение в них задач: в модель данных добавляются все необходимые задания КЦ, ЗПС и ПАК «Соболь» и в них включаются задачи.

- Подготовка ЗПС к использованию: субъектам назначаются задания ЗПС. Для того чтобы ресурсы контролировались механизмом ЗПС, они должны быть специально подготовлены — иметь признак «выполняемый».

- Расчет эталонов: для всех заданий рассчитываются эталоны ресурсов

- Включение ЗПС в жестком режиме: включается жесткий режим ЗПС. В жестком режиме разрешается запуск только разрешенных программ, библиотек и сценариев. Запуск других ресурсов блокируется, а в журнале Secret Net регистрируются события НСД

- Включение механизма КЦ: устанавливаются связи заданий контроля целостности с субъектами «Компьютер» или «Группа» (компьютеров). С этого момента механизм КЦ начинает действовать в штатном режиме

- Проверка заданий: перед началом эксплуатации механизма КЦ можно выполнить проверку корректности настроек заданий. Проверка заключается в немедленном выполнении задания независимо от расписания.

Программа управления «Контроль программ и данных», располагает как автоматическими, так и ручными средствами формирования элементов модели данных. Ручные методы можно использовать на любом уровне модели для формирования и модификации объектов и связей. Автоматические методы предпочтительнее при работе с большим количеством объектов, однако они требуют более тщательного контроля результатов.

Во время установки клиентского ПО системы Secret Net автоматически формируется локальная модель данных, в которую добавляются следующие задания:

- «Задание для контроля ресурсов Secret Net»;

- «Задание для контроля реестра Windows»;

- «Задание для контроля файлов Windows».

Задания включают готовые задачи с ресурсами, сформированными по предопределенному списку. Для этих заданий устанавливаются связи с субъектом «Компьютер»;

В текущей конфигурации автоматизированной системы — параметры, субъекты и задания механизмов контроля целостности и замкнутой программной среды, выставленные в автоматическом режиме достаточны и не требуют дополнительных процедур настройки.

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net представлены в документации, входящей в состав комплекта поставки

Обход правил разграничения доступа в средствах защиты от НСД

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.

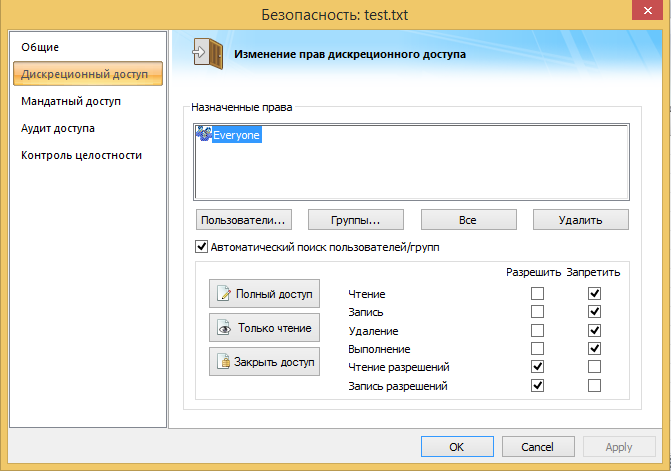

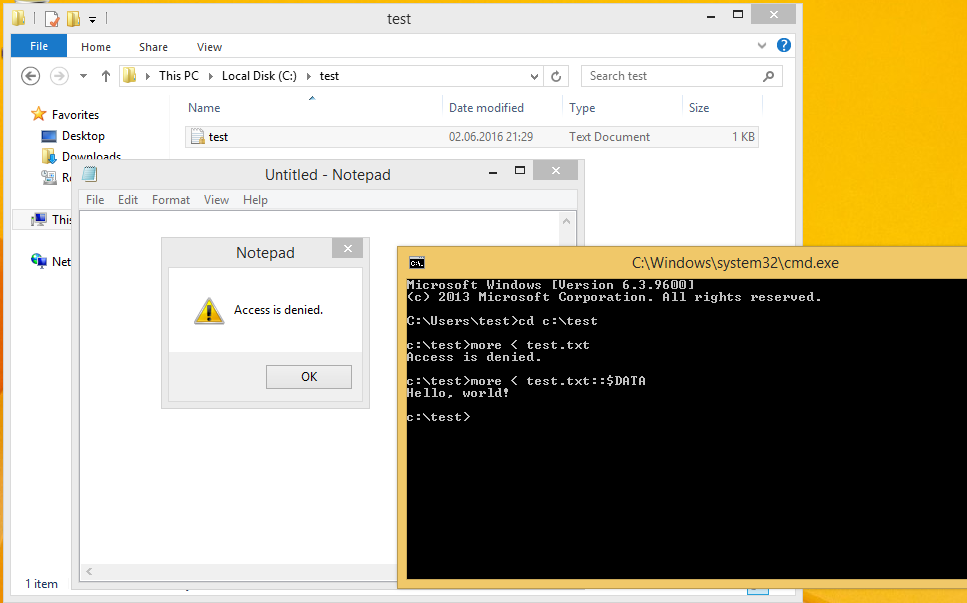

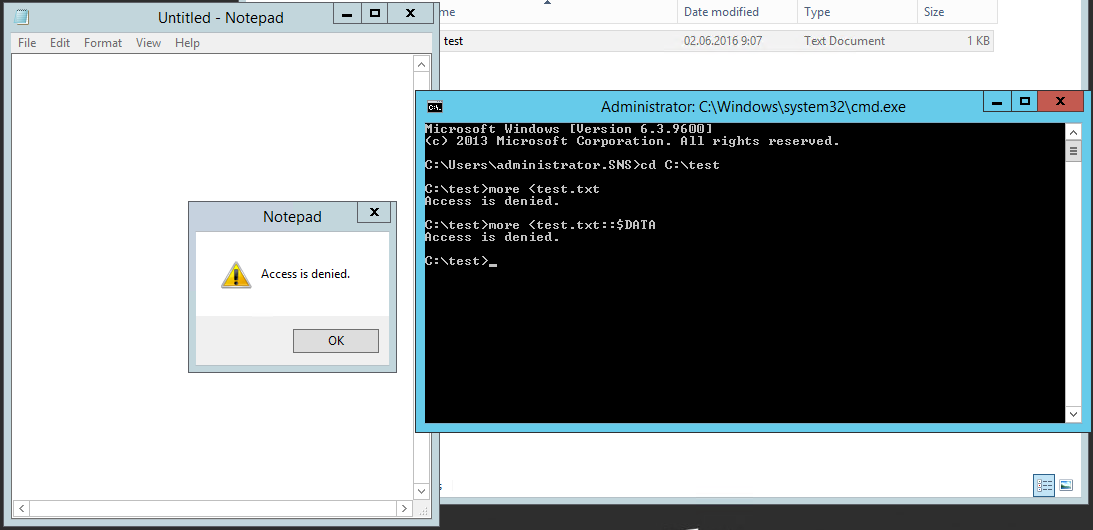

Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

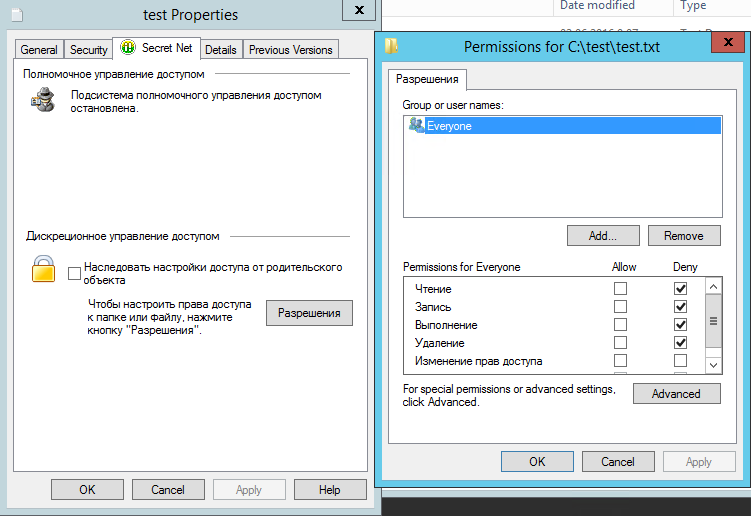

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

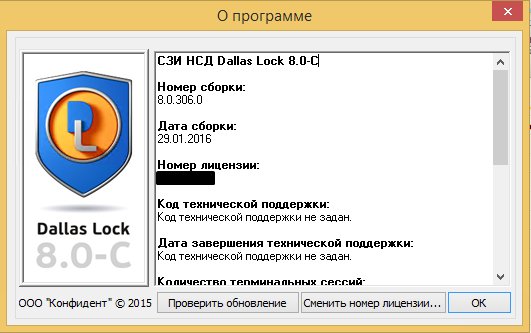

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

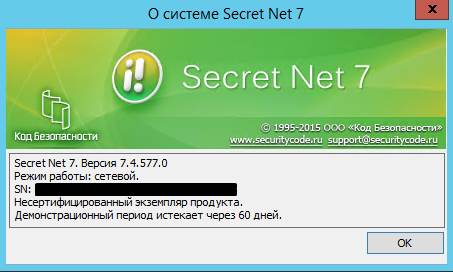

Secret Net

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

Если по какой-то причине не удается войти в систему, можно попробовать нажать сочетание клавиш Ctrl+Alt +F2. Если откроется консоль с приглашением на ввод логина, осуществляем вход под пользователем root в этой консоли.

Последовательность действий

Для пересчета контрольных сумм выполняем команду(если копируете отсюда, заменяйте тире на знак минус):

После этого выполнить команду разблокировки:

Если первая команда выполнилась почти мгновенно(менее 2-3 секунд), то потребуется выполнить следующую команду(если копируете отсюда, заменяйте тире на знак минус):

утерян пароль администратора

SNS не хранит пароли учетных записей, при их утере необходимо восстановление пароля средствами Windows.

Рекомендуем Вам выполнить следующее:

Зайти в ОС в безопасном режиме, Сменить пароль администратора.

Зайти в ОС под другим Администратором и изменить пароль. В «управление компьютером – локальные пользователи и группы» выбрать из списка пользователей необходимого Вам.

Если пароли утеряны от всех пользователей, которые имеют полномочия на изменения паролей другим пользователям, тогда стоит ознакомиться с действиями, рекомендуемыми Microsoft для восстановления пароля, например, такой рекомендацией: http://windows.microsoft.com/ru-ru/windows/reset-windows-password#1TC=windows-7

Если были заданы дополнительные параметры аутентификации с помощью Secret Net Studio их можно обойти, используя административный режим. Механизмы защиты SN S осуществляться не будут.

Согласно эксплуатационной документации:

Для входа в систему в административном режиме:

1. Перезагрузите компьютер.

2. Во время загрузки компьютера при появлении сообщений о инициализации

системных сервисов Secret Net Studio нажмите комбинацию клавиш <Ctrl+Shift+Esc>.

3. Выполните стандартные действия процедуры входа в систему.

При входе в систему в административном режиме Вы можете разблокировать учетные записи и перенастраивать компоненты системы для решения различных проблем.

Проблема, обсуждаемая в данном инциденте, не связана с использованием нашего продукта, поэтому дополнительно по вопросам восстановления пароля Windows Вы можете обращаться в техническую поддержку Microsoft либо использовать общедоступные источники для решения данной ситуации.