Когда вы используете различные онлайн-инструменты для проверки записи DMARC домена, вы можете столкнуться с одной из ошибок:

«No DMARC record found»

«DMARC record not found»

«Missing DMARC record»

«Unable to find DMARC record»

«No DMARC record published»

«Hostname returned a missing or invalid DMARC record»

«DMARC policy not enabled»

Любое из этих или подобных сообщений означает одно: проверка DMARC показывает, что ваш домен не защищен и подвергается спуфинговым атакам. Любой злоумышленник, использующий спуфинг, может отправлять вредоносные электронные письма с использованием вашего домена, что потенциально может нанести ущерб вашему бренду после попадания в почтовые ящики ваших клиентов.

Чтобы исправить это, вам нужно начать внедрять DMARC, который является ратифицированным отраслевым стандартом для проверки подлинности электронной почты, для вашего домена.

Что такое DMARC

DMARC расшифровывается как «Domain-based Message Authentication, Reporting & Conformance». Это протокол проверки подлинности электронной почты со встроенными функциями отчетности и применения политик. DMARC построен на основе двух других широко распространенных протоколов электронной почты, SPF и DKIM. DMARC проверяет результаты, возвращаемые SPF и DKIM, и определяет, проходит ли входящая электронная почта аутентификацию или нет, и, в зависимости от политики, указанной в записи DMARC, предпринимает определенные действия для предотвращения попыток злонамеренной подделки.

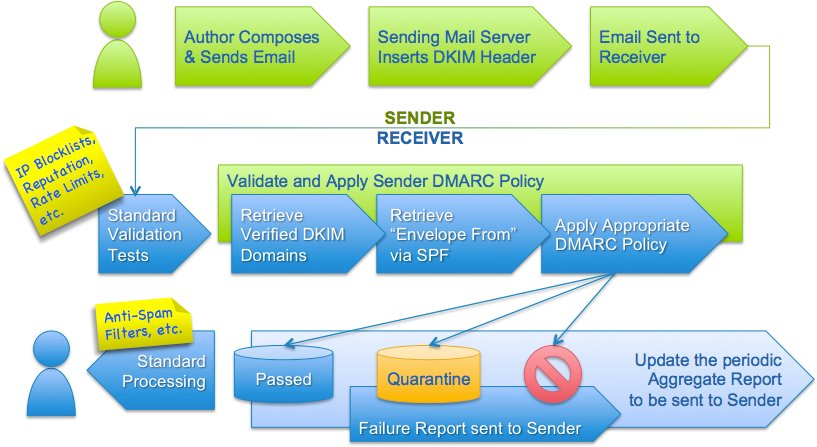

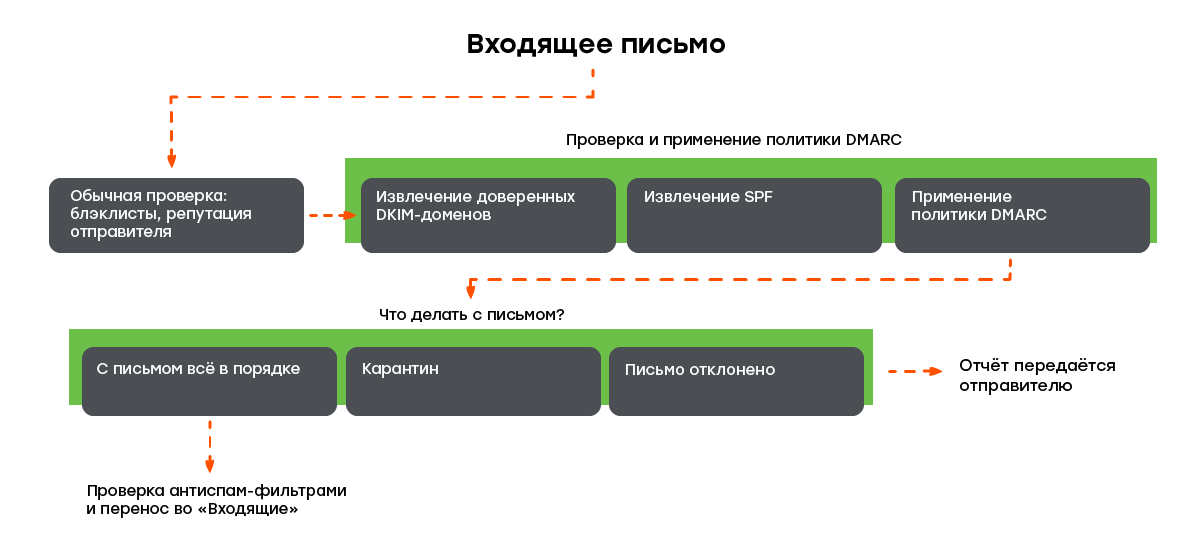

Вот визуальное представление о том, как работает DMARC, с сайта dmarc.org:

См. официальную спецификацию DMARC здесь: DMARC RFC7489.

Что такое запись DMARC

Запись DMARC — это запись типа TXT, опубликованная для домена в DNS владельцем или администратором домена. Когда принимающему почтовому серверу необходимо проверить входящую электронную почту по DMARC, он будет искать запись DMARC в домене, извлеченную из адреса электронной почты отправителя.

Запись DMARC определяет политику DMARC, которая применяется, когда электронная почта не проходит аутентификацию DMARC с использованием тега p, например, none (никаких действий), quarantine (переместить в спам) или reject (полностью отклонить электронное письмо).

Он также должен указать список получателей сводных отчетов DMARC, используя тег rua. Таким образом, эти получатели смогут анализировать эти отчеты, выявлять потенциальные проблемы в инфраструктуре электронной почты и устранять их, если таковые имеются.

Вот пример записи DMARC:

v=DMARC1; p=quarantine; rua=mailto:[email protected]; ruf=mailto:[email protected];Приведенная выше запись DMARC предписывает помещать в карантин сообщения электронной почты, не прошедшие проверку подлинности, сводные отчеты DMARC следует отправлять на адрес [email protected], а отчеты судебной экспертизы следует отправлять на адрес [email protected]

Как исправить «No DMARC Record Found»

Эту проблему легко исправить: нужно создать DMARC-запись с соответствующими настройками, опубликовать ее в DNS, а затем проверить.

Вот 3 шага, чтобы исправить «No DMARC Record Found».

1. Создать запись DMARC

Прежде чем мы сможем его опубликовать, используйте наш бесплатный DMARC record generator, чтобы создать запись DMARC.

2 вещи, чтобы отметить здесь. Во-первых, если вы внедряете DMARC впервые, скорее всего, вам нужно установить политику на none (p=none), что переводит DMARC в режим мониторинга. Это никоим образом не влияет на ваши потоки электронной почты, но позволяет вам получать отчеты DMARC, которые дают представление о вашем статусе аутентификации электронной почты.

Во-вторых, вы можете запросить у DMARC отправку сводных отчетов на почтовый ящик, к которому у вас есть доступ, указав тег rua на этот почтовый ящик. Если вы используете DMARCLY’s dashboard для создания такой записи DMARC, она также настроит для вас почтовый ящик. Таким образом, вам не нужно беспокоиться о настройке почтового ящика и его обслуживании.

2. Опубликовать запись DMARC

DMARC работает, публикуя запись в DNS, чтобы она была доступна для принимающих почтовых серверов. После создания записи вам необходимо войти в панель управления DNS-провайдера домена, чтобы добавить запись.

Например, если ваш домен domain.com размещен на Cloudflare, вам необходимо войти в Cloudflare.

Вот несколько ссылок на руководства по добавлению записи DMARC с различными службами DNS:

- Как добавить запись DMARC в Cloudflare

- Как добавить запись DMARC в Namecheap

- Как добавить запись DMARC в GoDaddy

- Как добавить запись DMARC в cPanel

3. Проверьте запись DMARC

После публикации записи вы можете использовать нашу бесплатную онлайн-проверку DMARC, чтобы убедиться, что она действительно находится в DNS и доступна для всех.

Оповещение «Нет записи DMARC» или «Запись DMARC не найдена» свидетельствует об отсутствии самого эффективного и мощного механизма email аутентификации DMARC на вашем домене.

Домен без DMARC политики reject как голый человек посреди улицы.

Хенрик Шэк

Это значит, что злоумышленники могут рассылать электронные письма с домена, указанного в поле отправителя, так как по умолчанию SMTP-сервер не имеет защиты от поддельных адресов в поле «От».

Если вам знакома проблема и вы хотите немедленного ее решения, используйте любой бесплатный сканер домена для проверки вашего домена и продолжайте читать инструкцию дальше.

Как DMARC и проверка подлинности электронной почты помогают бороться со скамом и спуфингом

Чтобы не допустить спуфинг, все домены должны иметь систему проверки подлинности электронной почты. Вероятно, вы слышали про механизмы SPF и DKIM. Но SPF и DKIM не могут самостоятельно справиться с олицетворением домена и предотвратить спуфинг.

Тут на помощь приходит DMARC (Domain-based Message Authentication, Reporting & Conformance).

Он сочетает механизмы DKIM и SPF и обеспечивает 100% защиту от атак на домен.

DMARC защитит вас от фишинговых атак. Фишинг — это попытка обманом получить конфиденциальную информацию. Выдавая себя за официальных лиц, хакеры манипуляциями вынуждают своих жертв к определенным действиям.

(это на всякие случай )))) — автор

Итак, как исправить и добавить отсутствующую запись DMARC?

Вы можете получить указанное далее сообщение с инструментом для проверки DMARC:

-

Нет записи DMARC

-

Пропала запись DMARC

-

Запись DMARC отсутствует

-

Запись DMARC не найдена

-

Нет опубликованной записи DMARC

-

Политика DMARC не включена

-

Невозможно найти запись DMARC

В зависимости от вашей конечной цели, у вас два выбора:

Вариант 1: Просто избавиться от назойливого сообщения «Нет записи DMARC», не разобравшись в важности DMARC и любой защиты электронной почты от спуфинга.

Все очень просто. Технически решить проблему «Запись DMARC не найдена» можно, добавив в соответствии с инструкциями DMARC запись TXT DNS в субдомен dmarc.yourdomain.com.

Можно добавить вот такую простую основную запись DMARCv=DMARC1; p=none; rua=mailto:chtovikhotite@washdomen.ru — и все.

Отсутствующая запись DMARC успешно добавлена. Поздравляем.

Но данная запись не спасет вас от спуфинга и атак с изменением авторства.

Вариант 2: Получить полную защиту от спуфинга и атак с изменением авторства.

Для обеспечения 100% защиты необходимо понять механизмы системы DMARC и принципы ее работы. Достичь абсолютной защиты от фишинговых атак сложно. Необходимы усердие и время (более 2 месяцев в зависимости от сложности вашего email инфраструктуры).

Сложно, так как при неверной настройке будут отклоняться не только отправленные с вашего домена поддельные электронные письма хакеров, но и настоящие письма. Это типа защищенная папка, доступа к которой нет ни у кого, даже у вас (папка очень безопасна, но бесполезна, если у меня самого нет к ней доступа).

3 шага для исправления проблемы «Запись DMARC не найдена»

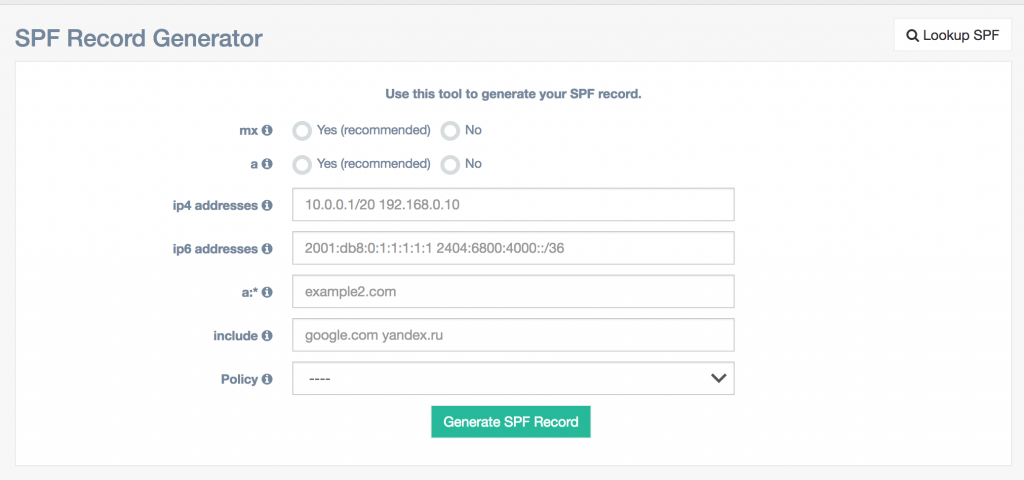

Опубликуйте запись SPF

Используйте любой бесплатный генератор запсией SPF, чтобы добавить запись на DNS. Запись SPF выглядит следующим образом:

v=spf1 include:spf.easydmarc.com include:amazonses.com ip4:198.105.215.71/32 -al

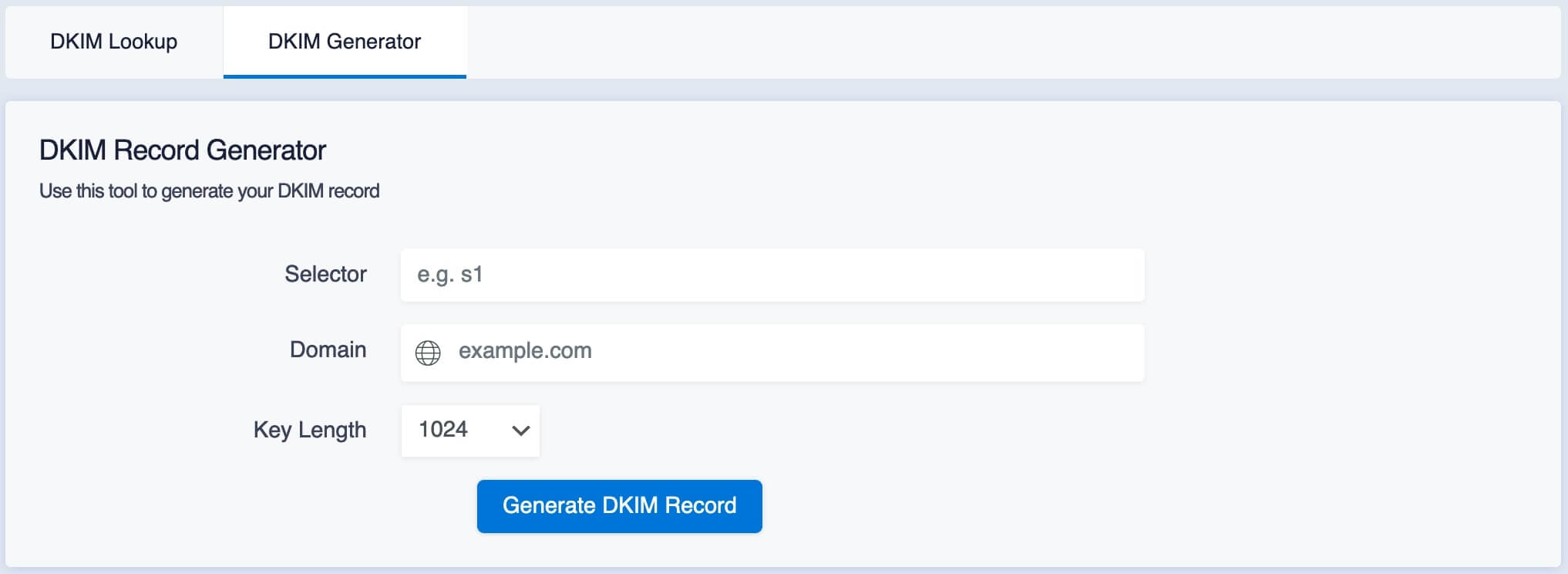

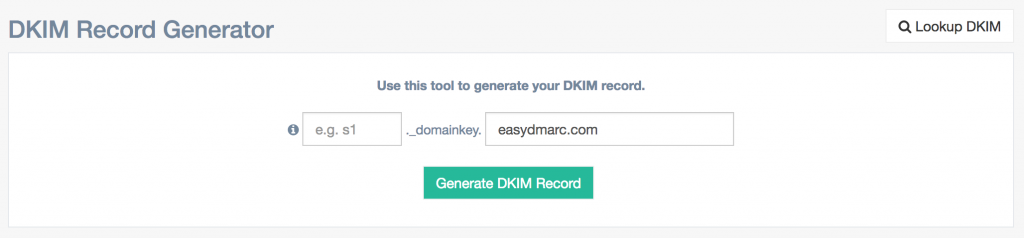

Настройте DKIM-аутентификацию

Теперь необходимо настроить ваш почтовый сервер. Для этого используйте генератор записей DKIM проверки подлинности DKIM. Этот автоматизированный скрипт поможет вам настроить ваш почтовой сервер Linux с DKIM.

Для сохранения правильного синтаксиса воспользуйтесь генератором записи DKIM.

Опубликуйте DMARC запись

Итак, мы готовы настроить запись DMARC. Используйте генератор записей DMARC и опубликуйте генерированную запись на вашем DNS.

Настоятельно рекомендую вести политику отслеживания (p=none). После успешных результатов отслеживания система сама предложит изменить опубликованную политику. Не используйте в начале политику p=reject , если не уверены в правильности настройки и видимости инфраструктуры электронной почты.

Необходимо отметить, что ни SPF, ни DKIM не в состоянии самостоятельно предотвратить отправку киберпреступниками электронных писем с вашего домена.

Учтите, что только запись DMARC с политикой “p=reject” является мощнейшей системой проверки подлинности электронной почты, соответствующей промышленным стандартам.

Однако достичь “p=reject” сложно, так как ее наличие в DNS без надлежащего отслеживания может привести к отклонению допустимых электронных адресов.

Если вы читаете этот блог, скорее всего, вы сталкивались с одной из следующих распространенных подсказок:

- Нет записи DMARC

- Записей DMARC не найдено

- Запись DMARC пропала

- Запись DMARC не найдена

- Записей DMARC не опубликовано

- Политика DMARC не включена

- Не могу найти запись DMARC

В любом случае, это означает, что ваш домен не настроен в соответствии с наиболее известным и популярным стандартом аутентификации электронной почты — Domain-based Message Authentication, Reporting, and Conformance или DMARC. Давайте рассмотрим, что это такое:

Для того чтобы узнать, как исправить проблему «Запись DMARC не найдена», давайте узнаем, что такое DMARC. DMARC — это наиболее широко используемый в настоящее время стандарт аутентификации электронной почты, который разработан для того, чтобы дать владельцам доменов возможность указать принимающим серверам, как они должны обрабатывать сообщения, не прошедшие проверку подлинности. Это, в свою очередь, помогает защитить домен от несанкционированного доступа и атак, подменяющих электронную почту. DMARC использует популярные стандартные протоколы аутентификации для проверки входящих и исходящих сообщений вашего домена.

Защитите свой бизнес от атак типа «выдача себя за другое лицо» и подделки с помощью DMARC.

Знаете ли вы, что электронная почта — это самый простой способ, которым злоумышленники могут злоупотреблять вашим брендом?

Используя ваш домен и выдавая себя за ваш бренд, хакеры могут рассылать вредоносные фишинговые электронные письма вашим собственным сотрудникам и клиентам. Поскольку SMTP не оснащен безопасными протоколами против фальшивых полей «From», злоумышленник может подделывать заголовки электронной почты для отправки мошеннических электронных сообщений с вашего домена. Это не только поставит под угрозу безопасность вашей организации, но и нанесет серьезный вред репутации вашего бренда.

Подделка электронной почты может привести к BEC (Business Email Compromise), потере ценной информации компании, несанкционированному доступу к конфиденциальным данным, финансовым потерям и негативно отразиться на имидже вашего бренда. Даже после внедрения SPF и DKIM для вашего домена вы не сможете предотвратить выдачу злоумышленниками вашего домена за свой. Вот почему вам необходим протокол аутентификации электронной почты, такой как DMARC, который проверяет подлинность писем с помощью обоих упомянутых протоколов и указывает принимающим серверам ваших клиентов, сотрудников и партнеров, как реагировать, если письмо получено от неавторизованного источника и не прошло проверку подлинности. Это обеспечивает максимальную защиту от атак с использованием точного домена и помогает вам полностью контролировать домен вашей компании.

Кроме того, с помощью эффективного стандарта аутентификации электронной почты, такого как DMARC, вы можете повысить скорость доставки электронной почты, расширить охват и повысить уровень доверия.

Добавление пропущенной записи DMARC для вашего домена

При проверке записи DMARC домена с помощью онлайн-инструментов может быть раздражающе и запутанно наткнуться на подсказки «Имя хоста вернуло недостающую или недействительную DMARC-запись».

Для исправления проблемы «Запись DMARC не найдена» для вашего домена все, что вам нужно сделать, это добавить запись DMARC для вашего домена. Добавление записи DMARC — это, по сути, публикация текстовой (TXT) записи в DNS вашего домена, в строке _dmarc.example.com поддомен в соответствии со спецификациями DMARC. Запись TXT DMARC в вашей DNS может выглядеть примерно так:

v=DMARC1; p=none; rua=mailto:[email protected]

И Вуаля! Вы успешно разрешили запрос «Запись DMARC не найдена», так как ваш домен теперь настроен с помощью DMARC аутентификации и содержит запись DMARC.

Но достаточно ли этого? Ответ — нет. Простое добавление записи DMARC TXT в вашу DNS может разрешить недостающую DMARC-запрос, но этого просто недостаточно, чтобы смягчить атаки подражания и подделки.

Я исправил ошибку «Запись DMARC не найдена», что дальше?

После того как вы опубликовали DMARC-запись на своем домене, важно убедиться, что опубликованная запись действительна.

- Проверьте свою запись DMARC с помощью инструмента проверки записи DMARC. Это бесплатно!

- DMARC использует идентификаторы SPF и/или DKIM для проверки полномочий отправляющих доменов. Убедитесь, что у вас есть действительная и опубликованная запись SPF/DKIM для вашего домена. Проверьте это здесь.

- Время от времени отслеживайте результаты проверки доменов и аутентификации, чтобы отслеживать доставляемость электронной почты.

Реализуйте DMARC правильный путь с PowerDMARC

PowerDMARC поможет вашей организации достичь 100% соответствия DMARC путем согласования стандартов аутентификации, а также поможет вам перейти от мониторинга к правоприменению в кратчайшие сроки, решая проблему «запись DMARC не найдена» в кратчайшие сроки! Кроме того, наша интерактивная и удобная в использовании приборная панель автоматически генерирует:

- Агрегированные отчеты (RUA) для всех зарегистрированных вами доменов, которые упрощены и преобразованы в удобочитаемые таблицы и графики из сложного формата XML файла для вашего понимания.

- Судебно-медицинские заключения (RUF) с шифрованием

Чтобы смягчить проблему «запись DMARC не найдена», все, что вам нужно сделать, это:

- Создайте свою бесплатную запись DMARC с помощью PowerDMARC и легко выберите желаемую политику DMARC.

Политика DMARC может быть установлена на :

- p=none (DMARC настроен только на мониторинг, при этом письма, не прошедшие аутентификацию, все равно будут доставлены в почтовые ящики ваших получателей, однако вы будете получать сводные отчеты, информирующие вас о результатах аутентификации)

- p=карантин (DMARC установлен на уровне исполнения, при этом письма, не прошедшие аутентификацию, будут доставляться в ящик для спама, а не в папку входящих сообщений получателя)

- p=отклонить (DMARC установлен на максимальный уровень применения, при котором письма, не прошедшие аутентификацию, будут либо удалены, либо вообще не доставлены)

Почему PowerDMARC?

PowerDMARC — это единая SaaS-платформа аутентификации электронной почты, которая объединяет все лучшие практики аутентификации электронной почты, такие как DMARC, SPF, DKIM, BIMI, MTA-STS и TLS-RPT, под одной крышей. Мы обеспечиваем оптимальную видимость вашей экосистемы электронной почты с помощью подробных сводных отчетов и помогаем вам автоматически обновлять изменения на панели управления без необходимости обновлять DNS вручную.

Мы настраиваем решения для вашего домена и работаем с ними полностью в фоновом режиме, начиная с настройки и заканчивая мониторингом. Мы поможем вам правильно внедрить DMARC, чтобы избежать атак на выдачу себя за другое лицо!

Надеюсь, мы помогли вам исправить ошибку «Запись DMARC не найдена»! Зарегистрируйтесь в PowerDMARC, чтобы получить бесплатную пробную DMARC-запись для вашего домена уже сегодня!

- О сайте

- Последние сообщения

Менеджер по цифровому маркетингу и написанию контента в PowerDMARC

Ахона работает менеджером по цифровому маркетингу и контент-писателем в PowerDMARC. Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Если вы видите запись «DMARC не найдена», запись «DMARC не опубликована» или запись «DMARC отсутствует», это означает, что в домене отсутствует самый эффективный и мощный механизм идентификации электронной почты, такой как DMARC.

Чтобы предотвратить спуфинг электронной почты (практика злоумышленников маскироваться под конкретного пользователя или подключенного к сети устройства с целью похищения данных), все домены должны иметь систему авторизации электронной почты. Наверное, вы слышали о механизмах SPF и DKIM. Но дело в том, что ни SPF, ни DKIM сами по себе не могут остановить заимствование вашего домена и не могут предотвратить спуфинг электронной почты. DMARC (Domain-based Message Authentication, Reporting & Conformance) приходит на помощь. Он сочетает в себе механизмы SPF и DKIM и обеспечивает 100% защиту от атак.

DMARC может защищать от фишинг атак. Фишинг — это мошенническая попытка получить конфиденциальную информацию. Выдавая себя за правомерного индивида, хакеры манипулируют жертвами для выполнения определенных действий. По данным Verizon Data Breach Investigations Report 2018, Фишинг и претекстинг составляют 93% нарушений. 80% всех нарушений связаны с учетными данными DBIR.

Итак, как исправить и добавить отсутствующую запись DMARC?

Возможно, вы получили упомянутое ниже с помощью какого-нибудь инструмента проверки DMARC:

-

No DMARC record

-

No DMARC record found

-

DMARC record is missing

-

DMARC record not found

-

No DMARC record published

-

DMARC policy not enabled

-

Unable to find DMARC record

В зависимости от того, чего вы хотите достичь. Есть 2 возможных варианта.

Вариант 1: Просто избавьтесь от раздражающего сообщения “No DMARC record”, не понимая реальной ценности DMARC и любой защиты от спуфинга электронной почты.

Ответ очень прост. Технически исправление “Записи DMARC Не найдено” буквально означает добавление записи DNS TXT в субдомен _dmarc.yourdomain.com в соответствии со спецификацией DMARC.

Простую запись DMARC можно рассмотреть на следующем примере:

v=DMARC1; p=none; rua=mailto:whateveryoulike@yourdomain.com

Получилось! Недостающая запись DMARC была успешно добавлена.

Поздравляю, но этой записи недостаточно, чтобы остановить спуфинг и атаки с изменением авторства.

Вариант 2: Обеспечьте 100% защиту от атак с изменением авторства и спуфинга.

Чтобы добиться 100% защиты, вам нужно понять механизм системы DMARC и то, как она работает. Трудно добиться 100% защиты от спуфинга электронной почты; это требует усердия и некоторого времени (обычно более 2 месяцев и зависит от того, насколько сложна ваша инфраструктура электронной почты).

Сложность в том, что, если ваша конфигурация неверна, то не только поддельные электронные письма, отправленные хакерами с вашего домена, но и ваши действительные электронные письма могут быть отклонены. Это как иметь защищенную папку, к которой никто не может получить доступ, и даже вы не можете получить к ней доступ (папка очень безопасна, но она бесполезна, если даже пользователь не может получить к ней доступ).

Процесс начинается с простого ввода базовой записи DMARC.

3 шага для устранения проблемы “No DMARC record found”

1. Опубликуйте запись SPF.

Используйте бесплатный генератор SPF записи EasyDMARC или любой другой, чтобы создать свою запись и опубликовать сгенерированную запись в вашем DNS.

Запись SPF выглядит следующим образом.

v=spf1 include:spf.easydmarc.com include:amazonses.com ip4:198.105.215.71/32 -all

2. Настройте идентификацию DKIM.

Далее вам нужно настроить свой почтовый сервер. Для этого вы можете использовать бесплатный генератор DKIM записи EasyDMARC для идентификации DKIM. Вот автоматический скрипт, который поможет вам настроить почтовый сервер Linux с помощью DKIM.

Для правильного синтаксиса необходимо использовать генераторы записей DKIM.

3. Опубликуйте запись DMARC.

Наконец готовы настроить запись DMARC. Используйте бесплатный генератор DMARC записи EasyDMARC и опубликуйте сгенерированную запись в свой DNS.Во-первых, настоятельно рекомендуется иметь политику мониторинга (p=none). После получения успешных результатов мониторинга система предложит вам изменить опубликованную политику.

Не используйте политику p=reject в самом начале, если вы не уверены, что у вас есть правильная конфигурация и видимость в вашей почтовой инфраструктуре.

Очень важно подчеркнуть, что ни SPF, ни DKIM сами по себе не могут помешать киберпреступникам отправлять электронные письма с использованием вашего домена.

Имейте в виду, что только запись DMARC с политикой “p=reject” является самой мощной и стандартной в отрасли системой идентификации электронной почты. Однако добиться “p=reject” трудно, потому что размещение его в DNS без надлежащего мониторинга может привести к тому, что ваши действительные электронные письма будут отклонены.

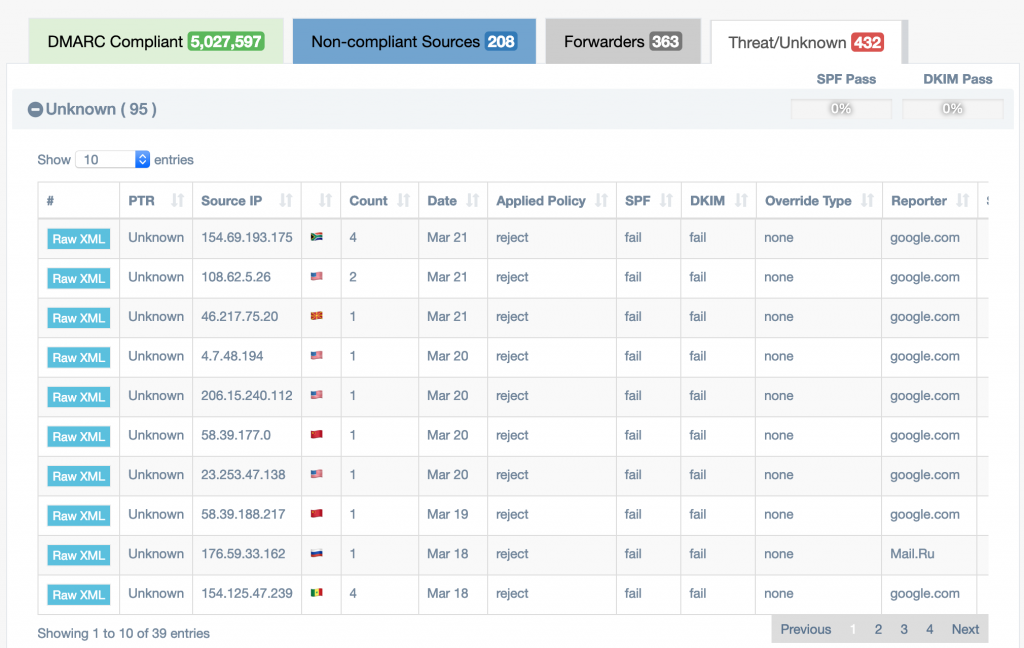

Вы можете легко определить и устранить свои проблемы, автоматизировав свои отчеты с помощью EasyDMARC. Вот пример вышеупомянутых агрегированных отчетов DMARC:

Эти статьи помогут вам настроить DMARC-записи от различных провайдеров DNS:

-

GoDaddy DNS

-

Cloudflare DNS

-

AWS DNS

-

Azure DNS

Подводя итог, можно сказать, что настроить идентификацию электронной почты довольно просто, но профессионалы сделают это быстрее и качественнее.

Если вы видите “запись DMARC не найдено”, “запись DMARC не опубликован” или “запись DMARC отсутствует”, то вы уже находитесь на правильном пути, чтобы настроить аутентификацию вашей электронной почты.

Аутентификация эл. почты позволяет получателя эл. почты распознавать (идентифицировать) отправителя эл. почты. В этом смысле, DMARC один из самых лучших отраслевых решении, чтобы защищать ваш бизнес домен от фишинга или мошенничества с эл. почтой.

Три основных протокола для аутентификации эл. почты

1. SPF

Во-первых, SPF определяет происхождение, которое позволяет отправить эл. письмо для точного домена.

2. DKIM

Во-вторых, DKIM использует Public/Private Key (открытый/закрытый ключ) криптографический механизм, чтобы аутентифицировать отправителя и проверять защищенность эл. почты.

3. DMARC

В-третьих, и самый главный, DMARC позволяет владельцам доменов публиковать политику о том, как они хотели бы обрабатывать сообщения эл. почты из этого домена в случае неудачной проверки подлинности SPF или DKIM.

Три шага, чтобы исправить проблему “запись DMARC не найдена”

1. Публиковать запись SPF

Используйтесь любой бесплатный SPF запись генератор и публикуйте генерированный запись в ваш DNS.

Запись SPF выглядит как:

v=spf1 include:spf.example.ru include:example.ru ip4:98.105.215.79/32 -all2. Настройте DKIM аутентификацию

Потом, вам нужно конфигурировать ваш почтовый сервер. Для этого вы можете использовать бесплатно DKIM запись генератор для DKIM аутентификации.

3. Публикуйте DMARC запись

В конце концов, вы готовы настроить ваш DMARC запись. Используйте любой бесплатный DMARC запись генератор и публикуйте генерированный запись в ваш DNS.

Сначала рекомендуется иметь политику мониторинга. После удачных результатов мониторинга можете поменять опубликованную политику.

Не используйте p=reject политику вначале, пока вы не убедитесь, что у вас правильные конфигурации и обзор в инфраструктуре эл. почты.

Очень важно подчеркнуть, что ни SPF ни DKIM одиночно не могут предотвращать киберпреступникам отправлять эл. письма употребляя ваш домен.

Запомните что только запись DMARC с политикой «p = reject» является самой мощной и стандартной отраслевой системой аутентификации электронной почты. Тем не менее, добиться «p = reject» сложно, потому что его размещение в DNS без надлежащего мониторинга может привести к отклонению ваших совершенно правильных электронных писем.

Как защитить домен от спуфинга и фишинга и предотвратить попадание ваших писем в спам

Чтобы внедрить функции DMARC, необходимо добавить запись DMARC в настройках DNS своего домена.

Подготовив текст записи DMARC, добавьте или измените TXT-запись DNS у регистратора домена. Чтобы изменить TXT-запись DNS, введите строку текста, соответствующую вашей записи с правилами DMARC, в консоли управления у регистратора домена.

При каждом изменении правил и записи DMARC необходимо также менять TXT-запись DNS у регистратора домена.

Субдомены и дополнительные домены

Если у вас несколько доменов, выполните приведенные ниже шаги для каждого из них. У каждого домена могут быть свои правила и параметры отчетов (определяются в записи).

Если вы не создадите правила DMARC для субдоменов, они унаследуют эти правила от своих родительских доменов. Чтобы определить правила DMARC для субдоменов, используйте тег правил sp в записи DMARC для родительского домена.

Как добавить или изменить запись

Приведенные ниже шаги следует выполнять в консоли управления своего регистратора домена, а не в консоли администратора. Как определить регистратора домена?

Важно! Прежде чем внедрять DMARC, настройте технологии DKIM (DomainKeys Identified Mail) и SPF (Sender Policy Framework). Аутентификация писем с их помощью должна выполняться как минимум за 48 часов до включения DMARC.

- Подготовьте текстовый файл или строку, представляющие запись с правилами.

- Войдите в консоль управления своего регистратора домена.

- Перейдите на страницу, на которой можно изменить записи DNS.

- Добавьте TXT-запись DNS или измените существующую, введя свои данные в поле для параметра _dmarc:

- TXT record name (Название записи TXT). В этом поле в разделе DNS Host name (Имя хоста DNS) введите следующее: _dmarc.solarmora.com.

Важно! Некоторые регистраторы домена автоматически добавляют доменное имя после _dmarc. После добавления записи TXT для DMARC вы можете проверить корректность ее названия.

- TXT record value (Значение записи TXT). Во втором поле введите текст записи DMARC, например:

v=DMARC1; p=none; rua=mailto:dmarc-reports@solarmora.comПриведенные здесь названия полей могут отличаться от тех, которые использует ваш регистратор. Названия полей TXT-записей DNS могут быть разными у разных регистраторов. Здесь представлен пример домена. Замените solarmora.com именем своего домена.

- TXT record name (Название записи TXT). В этом поле в разделе DNS Host name (Имя хоста DNS) введите следующее: _dmarc.solarmora.com.

- Сохраните изменения.

Отключение DMARC

Не рекомендуется отключать DMARC для организации или домена. Без DMARC хакеры и другие злоумышленники смогут подделывать электронные письма, выдавая их за отправленные из вашей организации или домена. Отключение этого протокола подвергнет ваших пользователей и контакты риску спама, спуфинга и фишинга. Если вам необходимо отключить DMARC, выполните эти инструкции.

Как проверить название записи TXT для DMARC (необязательно)

Некоторые регистраторы доменов автоматически добавляют доменное имя в конец названия записи TXT, которое вы указали на шаге 4a раздела Как добавить или изменить запись. Из-за этого название записи TXT для DMARC может иметь неправильный формат.

Например, если вы введете _dmarc.solarmora.com и регистратор домена автоматически добавит доменное имя, формат записи TXT будет неправильным: _dmarc.solarmora.com.solarmora.com.

Добавив запись TXT для DMARC в соответствии с инструкциями из раздела Как добавить или изменить запись, проверьте ее название.

Для этого можно использовать функцию Dig из Набора инструментов администратора Google:

- Откройте Набор инструментов администратора Google и выберите функцию Dig.

- В поле Имя введите _dmarc. и полное доменное имя. Например, для домена solarmora.com укажите _dmarc.solarmora.com

- Нажмите TXT под полем Имя.

- Проверьте название записи TXT для DMARC в результатах. Это строка текста, которая начинается с _dmarc.

Формат записи DMARC

Запись DMARC – это строка обычного текста, в которой перечислены теги и значения DMARC через точку с запятой. Не все теги обязательны.

Правила DMARC определяют, какие действия предпринимает сервер получателя в отношении сообщений из вашего домена, не прошедших аутентификацию. Действия задаются тегом правил (p), который вы указываете в записи DMARC.

Ниже приведен пример записи с правилами DMARC. Теги v и p должны указываться первыми, остальные теги могут быть расположены в произвольном порядке:

v=DMARC1; p=reject; rua=mailto:postmaster@solarmora.com, mailto:dmarc@solarmora.com; pct=100; adkim=s; aspf=s

Теги записи DMARC

| Тег |

Обязательный? ired? |

Описание и значения |

| v |

Да |

Версия DMARC. Необходимое значение: DMARC1. |

| p |

Да |

Определяет действия, которые почтовый сервер получателя должен выполнять с сообщениями, не прошедшими аутентификацию.

Примечание относительно BIMI. Если в вашем домене используется BIMI, параметр DMARC p должен иметь значение quarantine или reject. BIMI не поддерживает правила DMARC со значением none для параметра p. |

| pct | Нет |

Определяет процент не прошедших аутентификацию сообщений, на которые распространяются правила DMARC. Если вы развертываете DMARC постепенно, можно начать с небольшого процента сообщений. По мере того как всё больше сообщений из вашего домена будут проходить аутентификацию на серверах получателей, увеличивайте значение процента в записи, пока оно не достигнет 100. Значение должно быть целым числом от 1 до 100. Если этот параметр в записи не используется, правила DMARC распространяются на 100 % сообщений, отправляемых из вашего домена. Примечание относительно BIMI. Если в вашем домене используется BIMI, для параметра DMARC pct должно быть установлено значение 100. BIMI не поддерживает правила DMARC со значением менее 100 для параметра pct. |

| rua | Нет |

Позволяет указать адрес для получения отчетов о применении правил DMARC в вашем домене. Адрес должен содержать mailto:, например Чтобы отправлять отчеты на несколько адресов, укажите их через запятую. Активация этого параметра может привести к большому количеству писем с отчетами. Не рекомендуем использовать для этой цели собственный адрес электронной почты. Лучше воспользуйтесь отдельным почтовым ящиком, группой или сторонним сервисом, который специализируется на отчетах DMARC. |

| ruf | Не поддерживается | Gmail не поддерживает тег ruf, используемый для отправки отчетов о сбоях (также называются аналитическими). |

| sp | Нет | Задает правило для сообщений из субдоменов вашего основного домена. Используйте этот параметр, чтобы настроить для субдоменов другое правило DMARC.

Если этот параметр в записи не используется, субдомены наследуют правила DMARC от родительских доменов. |

| adkim | Нет | Позволяет настроить режим проверки соответствия для DKIM, который определяет, насколько точно данные сообщений должны совпадать с подписями DKIM. Подробнее о проверке соответствия…

|

| aspf | Нет | Позволяет настроить режим проверки соответствия для SPF, который определяет, насколько точно данные сообщений должны совпадать с подписями SPF. Подробнее о проверке соответствия…

|

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Советы

На самом деле, всё просто

DMARC — технология, которая снижает количество спама и фишинговых писем за счёт обмена информацией между отправителем и получателем.

Получатель сообщает данные об инфраструктуре проверки подлинности почты. Отправитель — о том, что делать, если сообщение не прошло проверку.

Пока звучит запутанно, но скоро мы во всём разберёмся.

Как работает DMARC

DMARC разработан так, чтобы с минимальными усилиями внедрить его в любой процесс отправки почты.

Он помогает определить, соответствует ли сообщение тому, что получатель знает об отправителе. Или проще: можно ли доверять этому отправителю. Если да — подписчик получает сообщение. Если нет — срабатывает политика DMARC для неаутентифицированных сообщений.

Приведём пример.

Пример

Допустим, есть две страны (домена), причем пересечение границы первой страны (получателя) гражданами второй страны (отправителя) разрешено второй страной только при наличии паспорта (SPF, DKIM).

На границу попадает гражданин второй страны (во всяком случае, он так уверяет). Паспортный контроль (антиспам-фильтр получателя) просит паспорт, но слышит в ответ, что паспорта нет. Зная, что вторая страна не разрешает впускать таких граждан (DMARC), пограничник запрещает въезд и отправляет первой стране отчет, что была попытка въезда в первую страну предположительно гражданином второй страны. Документов не было, поэтому въезд был запрещен.

Вот как выглядит полный цикл отправки-приёма email сообщений с включённой DMARC-политикой.

Пользу DMARC трудно переоценить. Не требуя специфических навыков для внедрения, DMARC позволяет полностью исключить нежелательный мошеннический трафик для отправителя, доставляя до получателя только аутентифицированные сообщения.

Важно отметить, что DMARC основывается на спецификациях DomainKeys Identified Mail (DKIM) и Sender Policy Framework (SPF), которые в настоящее время разрабатываются в IETF (Инженерный совет Интернета (англ. Internet Engineering Task Force, IETF) — открытое международное сообщество проектировщиков, учёных, сетевых операторов и провайдеров, созданное IAB в 1986 году и занимающееся развитием протоколов и архитектуры интернета).

Подробная техническая информация о DMARC

FAQ по DMARC

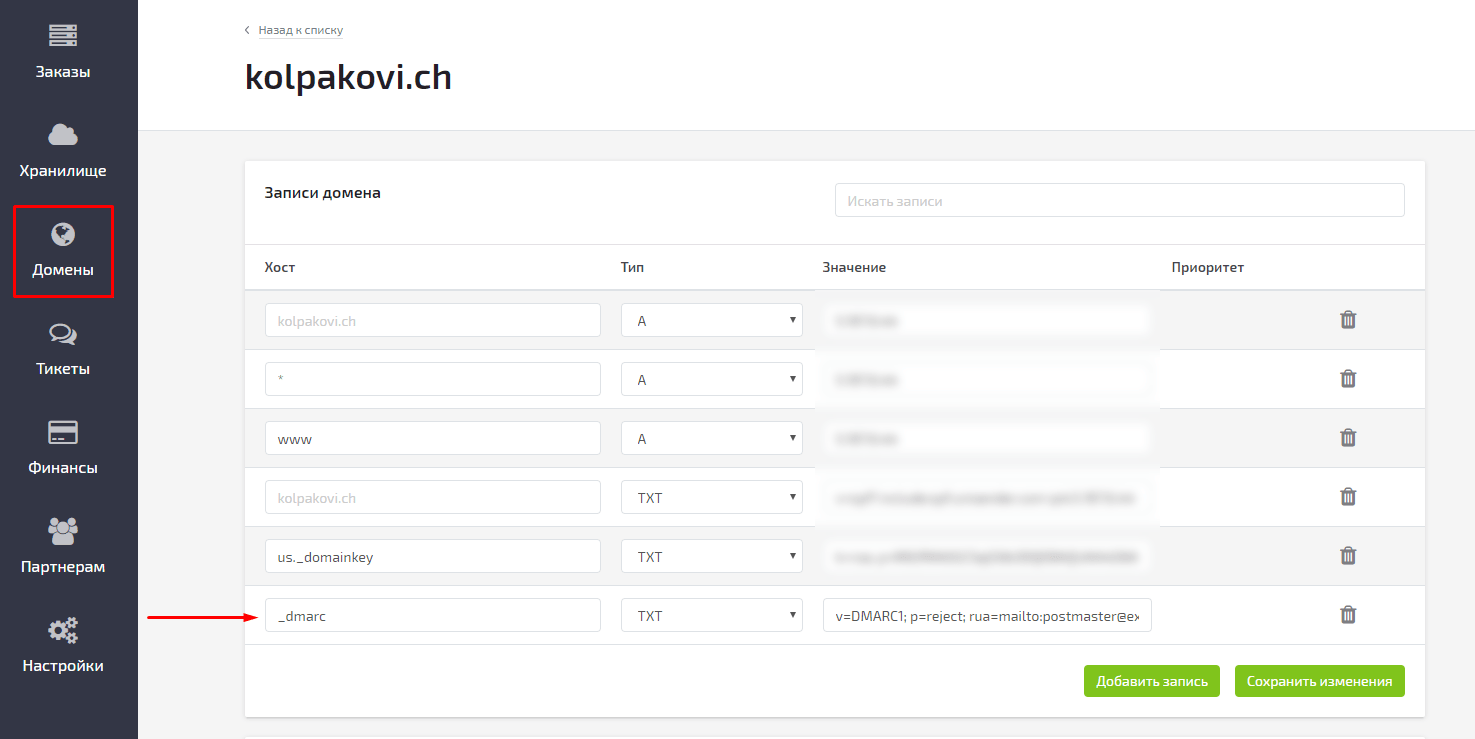

Как добавить DMARC

Добавить DMARC для вашего домена довольно просто. Для этого надо найти панель управления DNS-записями на вашем хостинге и внести туда новую TXT-запись с хостом _dmarc.

Примерный порядок действий:

- Вспоминаем, на каком хостинге у нас сайт.

- Заходим на сайт хостинг-провайдера.

- Заходим в панель управления хостингом.

- В настройках находим управление DNS-записями.

- Вносим новую TXT-запись (ниже покажем, что именно надо написать).

- Сохраняем изменения.

Вот пример, как это выглядит в хостинге Fornex.

Рассмотрим пример записи DMARC TXT для домена «sender.example.com»:

v=DMARC1;p=reject;pct=100;rua=mailto:postmaster@example.com

В этом примере отправитель требует, чтобы получатель отклонил все неаутентифицированные сообщения и отправил агрегированный отчёт об отклонении по адресу postmaster@example.com.

Часто используемые записи DMARC

Чтобы вам не ломать голову, приведем ниже четыре самые распространенные DMARC-записи:

Самая простая DMARC-запись. По сути, она не призывает сервер получателя ни к каким действиям по отношению к неаутентифицированным письмам. Мы рекомендуем её внести, чтобы проверить, что всё работает исправно.

v=DMARC1;p=none;rua=mailto:postmaster@yourdomain.com

Показывает получателю, что не надо отклонять никаких писем, но вам на указанный адрес будет отправляться письмо. В письме — агрегированный отчёт об отправленных письмах и серверах, откуда они ушли. Такая запись нужна, если вы хотите увидеть, идёт ли от вас нежелательный трафик. Ещё это промежуточный вариант перед включением политики reject (полного отклонения неаутентифицированных сообщений).

v=DMARC1;p=quarantine;rua=mailto:postmaster@yourdomain.com

Вариант-середнячок, один из самых распространённых. Письма, которые не аутентифицированы, будут помечаться вашим почтовым сервисом как спам или как нежелательные (зависит от сервиса).

v=DMARC1;p=reject;pct=25;rua=mailto:postmaster@yourdomain.com

Это уже строгая политика DMARC относительно неаутентифицированных сообщений. Мы рекомендуем вам постепенно наращивать процент отклонения таких писем: начиная с 25%, понемногу переходить к 100%. Например, когда мы в UniSender вводили DMARC, мы перешли на 100% за полтора месяца.

Ниже описываю синтаксис и значение тэгов.

Синтаксис DMARC и описание тэгов

Начну с таблицы тэгов. Потом подробнее расскажу о каждом из них.

Как вы поняли, все тэги делятся на обязательные и нет. Начнём с обязательных.

Обязательные тэги

p

Политика для приёма сообщений. Обязательный тэг. Определяет политику приёма сообщений для домена и поддоменов (если отдельно не указана политика для поддоменов с помощью тега «sp»).

Принимаемые значения:

- none: никаких действий предпринимать не требуется.

- quarantine: владелец домена просит, чтобы сообщения, не прошедшие DMARC проверку, рассматривались как подозрительные. В зависимости от получателя это значит, что сообщения попадут в папку «спам», получат пометку о необходимости быть внимательным или помечены подозрительными.

- reject: владелец домена просит, чтобы сообщения, не прошедшие проверку DMARС, были отклонены. Отклонение должно производиться во время SMTP-транзакции.

v

Версия. Обязательный тэг. Обязательно должен принимать значение DMARC1. Если это не так, то запись будет проигнорирована.

Необязательные тэги

adkim

Проверка на аутентификацию DKIM-записи. Может принимать значение «r» — relaxed или «s» — strict. По умолчанию принимает значение «r».

В режиме relaxed, если проверяемая DKIM-запись относится к домену d=example.com, а отправка идет от адреса email@news.example.com, проверка будет пройдена. В случае strict проверка будет пройдена только в том случае, если отправка идет от адреса на домене example.com. Поддомены не пройдут проверку.

aspf

Проверка на аутентификацию SPF-записи. Не обязательный тэг. По аналогии с adkim, может принимать значение «r» — relaxed или «s» — strict. По умолчанию принимает значение «r».

fo

Настройки отчетов об ошибках. По умолчанию принимает значение «0».

Принимаемые значения:

- 0: генерировать отчёт об ошибках DMARC, если все основные механизмы аутентификации не пройдены.

- 1: генерировать отчёт об ошибках DMARC, если хотя бы один механизм аутентификации не пройден.

- d: генерировать отчёт об ошибке DKIM, если сообщение провалило проверку на DKIM, независимо от аутентификации.

- s: генерировать отчёт об ошибке SPF, если сообщение провалило проверку на SPF, независимо от аутентификации.

pct

Процент сообщений, к которым применяется политика DMARC. Любое целое число от 0 до 100. По умолчанию значение 100.

Это необходимо для постепенного развёртывания политики, чтобы избежать ошибок.

rf

Формат для отчётов об ошибках. По умолчанию значение afrf. На текущий момент поддерживается только это значение.

ri

Интервал между отправкой агрегированных отчетов (в секундах). Значение по умолчанию: 86400 (1 раз в сутки).

rua

Адреса для отправки агрегированных отчётов, разделенные запятой. Возможно указание mailto: ссылки для отправки отчетов по почте.

ruf

Адреса для отправки отчетов об ошибках, разделенные запятой. Указание этого тэга подразумевает, что владелец домена требует от серверов получателей отправлять детальные отчеты о каждом сообщении, не прошедшем проверку DMARC.

sp

Политика DMARC для поддоменов (по аналогии с тегом p).

История DMARC

Пара слов о создании и задачах политики DMARC.

Больше 10 лет назад для аутентификации отправителя были созданы технологии SPF и DKIM. Они помогали отследить мошеннические сообщения, отправленные от имени банков, социальных сетей, почтовых служб.

Казалось бы, SPF и DKIM позволяли легко отличить мошеннические сообщения от нормальных. Но это стало трудным по ряду причин:

- Многие отправители имеют сложную систему отправки сообщений. Например, используют сторонних поставщиков услуг. Например, сервисы рассылок.

- Если часть отправляемых сообщений аутентифицированы, а часть нет. Получатели вынуждены как-то различать неаутентифицированные и мошеннические сообщения. Иначе мошеннические могут попасть во «Входящие».

- Плохая обратная связь. Нет никакого способа определить, сколько неаутентифицированных или мошеннических сообщений отравлено. DMARC решает эту проблему.

- Если даже все сообщения аутентифицированы, получатели могут предположить, что неаутентифицированное сообщение — ошибка, а не способ мошенничества. Получатели не могут быть уверены, что не существует легитимных неподписанных ключами сообщений.

Пример

В папку «спам» пришло письмо. Иван открыл этот письмо и видит, что почтовик пишет «Это письмо может быть мошенническим». Отправитель, тема, дизайн письма — всё соответствует тем письмам, которые он получал раньше от, скажем, банка.

В чем может быть проблема? Сообщение действительно мошенническое? Или у отправителя письма произошел глюк и письмо не было подписано ключом? Или же почтовик просто ругается, что в письме используются трекинговые ссылки для отслеживания переходов?

Если Иван не имеет достаточного опыта, чтобы изучить технические заголовки письма, он не сможет разобраться, на самом ли деле сообщение мошенническое или нет.

В 2007 году PayPal впервые применил этот подход и разработал в сотрудничестве с Yahoo, Google и Microsoft систему обмена данными между отправителем и получателем. Результат был чрезвычайно эффективным. Мошеннических email, предположительно полученных от PayPal, стало намного меньше.

Запомнить главное

DMARC — это политика, благодаря которой получатель письма понимает, можно ли доверять его отправителю. Позволяет бороться со спамом, фишингом и нежелательной почтой.

Чтобы настроить DMARC, зайдите в панель управления хостингом и внесите в настройки DNS-запись формата TXT. Распространённые примеры записей (в порядке нарастания строгости политики):

v=DMARC1;p=none;rua=mailto:postmaster@yourdomain.com

v=DMARC1;p=quarantine;rua=mailto:postmaster@yourdomain.com

v=DMARC1;p=reject;pct=25;rua=mailto:postmaster@yourdomain.com

DMARC — ? На текущий момент некоторые почтовые провайдеры, такие как Mail.ru, Yahoo, AOL уже включили строгую политику DMARC p=reject для своих доменов.

Круто, что вы заботитесь о безопасности ваших рассылок. Если возникнут трудности — пишите в комментариях.

ЭКСКЛЮЗИВЫ ⚡️

Читайте только в блоге Unisender

Поделиться

СВЕЖИЕ СТАТЬИ

Другие материалы из этой рубрики

Не пропускайте новые статьи

Подписывайтесь на соцсети

Делимся новостями и свежими статьями, рассказываем о новинках сервиса

Статьи почтой

Раз в неделю присылаем подборку свежих статей и новостей из блога. Пытаемся

шутить, но получается не всегда

| What you see when your domain has this problem | |||

| DMARC Record Published Failed |

Details area |

Ignore |

More Information About Dmarc Record Published

If you are encountering this error of No DMARC Record found, this means that your domain does not have a published DMARC record. DMARC Records are published via DNS as a text(TXT) record. They will let receiving servers know what they should do with non-aligned email received from your domain.

Domain-based Message Authentication, Reporting, and Conformance (DMARC) is a mechanism for improving mail handling by mail-receiving organizations. The ultimate purpose of DMARC, according to RFC-7489 is to provide a “mechanism by which email operators leverage existing authentication and policy advertisement technologies to enable both message-stream feedback and enforcement of policies against unauthenticated email. Email originating organizations utilize DMARC in order to express domain-level distribution policies/preferences for message validation, disposition, and reporting.

How DMARC Works:

DMARC adoption has risen dramatically and has a positive or negative impact on your email deliverability. All of the major email providers support DMARC. By some measures, 80% of mailboxes worldwide are protected by DMARC.

DMARC dramatically improves on SPF and DKIM by letting you:

- Monitor, detect and fix real world problems with your SPF and DKIM configuration

- See the email volumes you’re delivering to inboxes

- Identify threat emails pretending to come your domain. (Spoofing)

- Control the delivery of your email and defend against spoofing attacks.

How do I set it up?

It only takes a few minutes to get started with DMARC and you’ll see immediate benefits. The first thing you need to do is add a simple DNS record to enable DMARC reporting. If you would like MxToolBox to handle your DMARC reporting for you, just add this simple text (TXT) record to your domain’s DNS.

Setup DMARC Deliverability Report

What is DMARC Authentication?

To pass DMARC authentication, a message must both Pass and Align for either SPF or DKIM. Even if a message passed authentication for both SPF and DKIM, it could still fail DMARC authentication if one of them does not “align.” There are two ways to pass DMARC authentication:

SPF Passes, meaning the message was delivered from an IP address published in the SPF policy of the the SMTP envelope “mail from:” (mfrom) domain, and also

SPF Aligns, meaning the <From:> header visible to the end user matches the domain used to authenticate SPF. (e.g. the envelope “mail from:” domain)

-OR-

DKIM Passes, meaning the message was correctly signed by the d= domain in the DKIM header, and also

DKIM Aligns, meaning the <From:> header visible to the end user matches the d= domain in the DKIM header.

What is alignment again?

When a message is aligned, the end user recipient knows who really sent the message.

SPF and DKIM are only authentication mechanisms. Passing SPF or DKIM authentication only means the receiving organization can identify the real sending domain. But typically, the end user receiving the message never sees this domain. Instead, they see the “From:” address in the email header.

So it’s possible for a message to pass both SPF and DKIM authentication, but still trick the end user to thinking it came from someone else (i.e. spoofing). When a message is aligned, the friendly domain visible in the email client matches the domain used to authenticate with SPF or DKIM.

What DMARC Policy should I publish?

If a message fails DMARC authentication, the receiving organization should honor the “disposition” you publish in your DMARC policy. This is the p= value in your DMARC record:

| p=none | Take no action other than sending aggregate reports. This let’s you see which messages are failing DMARC and fix the problems. With reporting enabled, you will get reports from organizations all over the world, including all of the big mail providers like Google, Yahoo, and Hotmail. |

| p=quarantine | Once your DMARC compliance is high enough, you may direct receiving organizations mark messages failing DMARC as spam. You’re telling the world your SPF and DKIM deployment is very accurate and to be careful with any message that fail. |

| p=reject | Once you’re sure all of your important messages are passing DMARC, you may direct organizations to outright reject messages that fail. You’re telling the world your SPF and DKIM deployment is fully complete and up to date. |

DMARC is the key to improving Email Deliverability!

Email is the key to your customer communication strategy. But, what is your email reputation?

Setting up and managing your DMARC configuration is the key to getting insight into your email delivery. MxToolbox is the key to understanding DMARC.

MxToolbox Delivery Center gives you:

- Who is sending phishing email purporting to be from your domain

- What is the reputation of your domains and delegated IPs

- Where other senders are and What their reputations are

- How your SPF, DKIM and DMARC setup is performing

- What on-going maintenance you need to maintain and improve your email deliverability

Learn More