Содержание

- OpenVPN Support Forum

- static_key_parse_error

- static_key_parse_error

- OpenVPN Support Forum

- static_key_parse_error

- static_key_parse_error

- Re: static_key_parse_error

- Re: static_key_parse_error

- Re: static_key_parse_error

- Препарируем OpenVPN. Часть 1. Статические ключи

- Режимы работы

- Подробнее про PSK режим

- Тестовый стенд

- Препарируем

- Расшифровываем служебные пакеты

- Расшифровываем инкапсулированный трафик

- Замечания

- OpenVPN Ping

- nmap vs OpenVPN

- Обнаружение трафика OpenVPN

- Заключение

OpenVPN Support Forum

Community Support Forum

static_key_parse_error

static_key_parse_error

Post by fperloff » Mon Sep 04, 2017 9:45 pm

Hello-

I have Windows, OSX, and Android clients connecting to my VPN server. My iOS connected successfully, until I added tls-auth to my server.config. Now the iOS client throws an error: «static_key_parse_error.»

iOS ver 10.3.3

OpenVPN 2.3.10

Ubuntu 16.04.3 LTS

Here’s the client .ovpn, server.conf and error log:

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 11 (0xb)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, ST=, L=, O=, OU=, CN= CA/name=/emailAddress=

Validity

Not Before: Sep 4 20:54:50 2017 GMT

Not After : Sep 2 20:54:50 2027 GMT

Subject: C=, ST=, L=, O=, OU=, CN=/name=/emailAddress=

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

Modulus:

.

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

Easy-RSA Generated Certificate

X509v3 Subject Key Identifier:

.

X509v3 Authority Key Identifier:

keyid.

DirName:/C=/ST=/L=/O=/OU=/CN= CA/name=/emailAddress=

serial:

X509v3 Extended Key Usage:

TLS Web Client Authentication

X509v3 Key Usage:

Digital Signature

X509v3 Subject Alternative Name:

DNS:

Signature Algorithm: sha256WithRSAEncryption

.

——BEGIN CERTIFICATE——

.

——END CERTIFICATE——

——BEGIN PRIVATE KEY——

.

——END PRIVATE KEY——

key-direction 1

——BEGIN OpenVPN Static key V1——

.

——END OpenVPN Static key V1——

remote http://www.xxx.yyy.zzz 1194

comp-lzo

client

dev tun

redirect-gateway def1

remote-cert-tls server

cipher AES-128-CBC

auth SHA256

proto udp

resolv-retry infinite

nobind

# Try to preserve some state across restarts.

persist-key

persist-tun

# Set log file verbosity.

verb 4

mute 20

# /etc/openvpn/server.conf

port 1194

proto udp

dev tun

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/server.crt

key /etc/openvpn/keys/server.key

dh /etc/openvpn/keys/dh4096.pem

tls-auth /etc/openvpn/keys/ta.key 0

key-direction 0

cipher AES-128-CBC

auth SHA256

server 10.8.0.0 255.255.255.0

push «redirect-gateway def1 bypass-dhcp»

push «dhcp-option DNS 8.8.8.8»

push «dhcp-option DNS 8.8.4.4»

Источник

OpenVPN Support Forum

Community Support Forum

static_key_parse_error

static_key_parse_error

Post by Tanubis » Thu Aug 22, 2013 3:14 am

Trying to set up the VPN to work through iOS. Configuration files and keys work fine in linux to establish a connection, but when I drag through iTunes I get the following error:

I have tried copying the files over several times, and have tried running the files through unix2dos before copying them over to the windows machine I have iTunes installed on. I’ve verified that after changing my vpn.conf file that I use on the linux distro into vpn.ovpn, the windows machine is able to connect fine.

The configuration I have looks like this:

Re: static_key_parse_error

Post by croco » Sat Dec 20, 2014 4:19 pm

I have the same problem :/

Do you find a solution ?

Re: static_key_parse_error

Post by robnunin » Fri Feb 13, 2015 10:00 pm

Me too, both on Ipad and Android smartphone.

In Ipad device certificate and key are stored into the device.

CA cert is instead into config file .ovpn

In Android phone all certificates and key are inside profile.

Same error: static_key_parse_error.

Someone has the verified solution ? I’m quite sure that depends on method used to configure profile, but tried more than one time and with different transfer from host to devices the profile, but no change.

Error is immediate, devices do not attempt to establish connection, that indicate error in config.

Thanks for atttention.

Re: static_key_parse_error

Post by zamana » Wed Sep 21, 2016 2:41 pm

I know, I know: this thread is more than a year and a half old, but as I just saw it before fixing (sort of) this problem, here is my contribution to the eternity:

Источник

Препарируем OpenVPN. Часть 1. Статические ключи

Режимы работы

Сам OpenVPN без плагинов поддерживает 2 варианта установления соединения:

- PSK (PreSharedKey или static key mode) – с симметричным ключом, который генерируется и записывается на все машины в процессе настройки VPN. В первой части статьи рассматривается только этот режим.

- TLS – основанный на инфраструктуре открытых ключей (PKI). В начале устанавливается TLS соединение с аутентификацией обеих сторон по сертификатам, через которое производится обмен ключевым материалом. Из этого ключевого материала генерируются симметричные ключи и трафик внутри VPN шифруется уже этими ключами так же как в режиме PSK. Внутри TLS канала пользовательского трафика нет – исключительно служебная информация самого OpenVPN. Планирую написать вторую часть про препарирование OpenVPN в этом режиме.

Подробнее про PSK режим

Режим PSK включается опцией secret, первым параметром которой является имя файла со статическими ключами, которые генерируются на этапе настройки VPN. В файле находятся 2 пары 512 битных случайных ключей (в каждой паре ключ для шифрования и ключ для HMAC), записанные один за другим (без заголовков и прочего) и закодированные в HEX. Одинаковый файл с ключами должен быть на всех компьютерах, соединяемых VPN. Если для опции secret не задать второй необязательный параметр — direction, то будет использоваться только первая пара ключей, т. е. в обе стороны трафик будет подписываться и шифроваться одинаковыми ключами.

В режиме static key может использоваться только CBC и No-crypto форматы пакетов с данными (data channel crypto format). Дальше рассматриваем формат CBC, т.к. No-crypto не так интересен.

По умолчанию для шифрования используется BlowFish в режиме CBC c 128 битным ключом, а для HMAC используется SHA1 и 160 битный ключ. В качестве ключей используются соответственно первые 128 и 160 бит от 512 битных ключей из файла со статическим ключом.

Так как вся ключевая информация и настройки задаются заранее, то, если адрес удалённого хоста (опция remote) задан, инкапсулированный трафик может передаваться сразу после запуска OpenVPN ещё до обмена управляющими пакетами (о них будет ниже).

Тестовый стенд

Для тестов использовался следующий ключ (генерируется командой openvpn —genkey —secret psk.key):

Фактически каждые 4 строчки с HEX — это 512 битный ключ. 1-ый и 3-ий — ключи для шифрования, из каждого в примере будут использоваться только первые 128 бит (остальные 384 бита никак не используются), 2-ой и 4-ый — ключи для HMAC, из каждого будут использоваться первые 160 бит. Другими словами:

unhexlify просто превращает HEX строку в массив байт.

Индекс [:16] значит что мы берём первые 16 элементов (байт) от последовательности.

Индекс [16:] значит что мы берём всё, кроме первых 16 байт от последовательности.

Индекс [16:20] значит что мы берём первые 20 байт и отбрасываем первые 16 из них.

Файлы настроек при работе через UDP в режиме static key с использованием обеих пар ключей (каждое направление шифруется своей парой):

Где 192.168.0.1 и 192.168.0.2 — адреса физических интерфейсов машин, а 192.168.1.1 и 192.168.1.2 — соответствующие им адреса внутри туннеля.

Опцию remote достаточно указать только в одном из конфигурационных файлов. В таком случае хост, которому remote не задана, будет просто ждать входящего соединения (в данном случае UDP пакета).

Препарируем

Формат передаваемого пакета такой:

Len — длина всего пакета, кроме первых двух байт; используется только при работе через TCP. При работе через UDP длина пакета OpenVPN рассчитывается из длины UDP пакета, а поля Len в OpenVPN пакете нет.

HMAC — HMAC-SHA1 от всего, что идёт после HMAC (IV и зашифрованные данные)

IV — вектор инициализации для режима CBC.

Всё, что идёт после IV, передаётся зашифрованным.

Packet ID — номер пакета. Он включён сюда для защиты от повторов, и не используется для организации гарантированной доставки данных.

timestamp — так же используется для защиты от повторов.

packet payload — данные, которые несёт пакет. Это либо служебная информация OpenVPN, либо сам инкапсулированный трафик.

HMAC(key, message) — функция на основе криптографической хэш-функции (в данном случае на основе SHA1), которая генерирует код аутентификации — строку бит, служащую подписью для сообщения. Имея секретный ключ, сообщение и код аутентификации любой может проверить правильность кода аутентификации. Если код правильный — значит сообщение (в нашем случае пакет) не менялось с того момента как его подписал кто-то, у кого есть такой же ключ. Т.е. для проверки HMAC, в отличии от ЭЦП, обе стороны должны иметь один и тот же секретный ключ.

Расшифровываем служебные пакеты

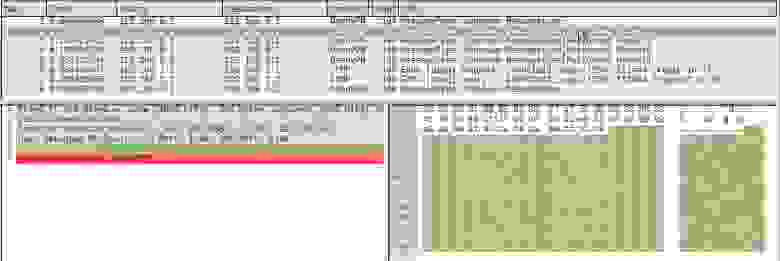

Теперь обещанный wireshark (вопреки утверждению на странице диссектора, OpenVPN в режиме static key он не понимает):

Возьмём первый пакет и попробуем его расшифровать. Т.к. VPN настроен на работу через UDP, то поля Len нет, пакет начинается сразу с HMAC. Попробуем посчитать чему должен равняться HMAC от этого пакета без поля HMAC:

Видим, что рассчитанный нами HMAC точно совпадает с HMAC, вставленным в пакет. Значит аутентификация пакета пройдена, а мы на правильном пути! Теперь пора его расшифровать.

Первые 4 байта — это номер пакета. Всё правильно, пакет мы взяли первый. Вторые 4 байта — временная метка. Семь байт 0x07 в конце — это паддинг (байты, добавленные при шифровании для того, что бы длина сообщения была кратна длине блока), он правильный, отбрасываем.

На первый взгляд похоже на то, что передаётся 16-байтная случайная строка и нулевой байт. Т.к. OpenVPN — проект с открытым кодом, лезем в код и в файле occ.c находим ответ, частично подтверждающий гипотезу.

287f346bd4ef7a812d56b8d3afc5459c — это константа occ_magic — признак того, что пакет является управляющим пакетом OpenVPN. После неё следует признак типа управляющего пакета, в данном случае это байт 0x00 == OCC_REQUEST. В пакете с OCC_REQUEST больше ничего не должно передаваться.

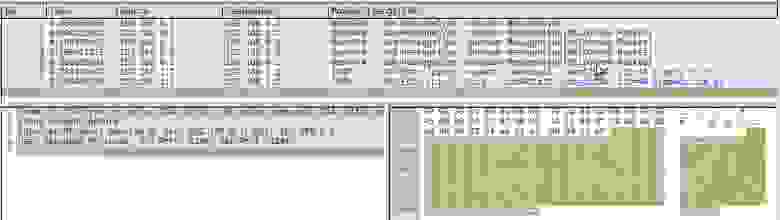

Теперь расшифруем второй пакет:

Видим, что первые 16 байт этого пакета — occ_magic, а следущий байт (тип управляющего пакета) 0x01 == OCC_REPLY. В пакете OCC_REPLY после типа пакета передаётся си-строка с параметрами. В данном случае передаётся такой текст: V4,dev-type tun,link-mtu 1544,tun-mtu 1500,proto UDPv4,ifconfig 192.168.1.1 192.168.1.2,keydir 1,cipher BF-CBC,auth SHA1,keysize 128,secret. Эту же строку можно найти в логе OpenVPN.

Следующие два пакета — OCC_REQUEST от второго хоста первому и OCC_REPLY на него. Расшифровываем их аналогичным образом:

После получения настроек удалённого хоста локальный хост проверяет соответствие своих и чужих настроек и выдаёт предупреждение если есть несоответствия. В данном случае видим, что настройки VPN на обеих сторонах совпадают с точностью до направления:

V4,dev-type tun,link-mtu 1544,tun-mtu 1500,proto UDPv4,ifconfig 192.168.1.1 192.168.1.2,keydir 1,cipher BF-CBC,auth SHA1,keysize 128,secret

V4,dev-type tun,link-mtu 1544,tun-mtu 1500,proto UDPv4,ifconfig 192.168.1.2 192.168.1.1,keydir 0,cipher BF-CBC,auth SHA1,keysize 128,secret

Расшифровываем инкапсулированный трафик

Следующий пакет в этом дампе трафика несёт пользовательские данные. Расшифровываем их так же, как и раньше:

Тут нет ни occ_magic, ни ping_magic (другая магическая константа равная 2a187bf3641eb4cb07ed2d0a981fc748), значит это пакет с данными. На самом деле 0x45 — это первый байт IPv4 пакета без опциональных полей заголовка. Видим, что это ровно тот же IPv4 пакет с ping-request, что и вышел из tun интерфейса (в hex на картинке IPv4 начинается со 2-ой строчки):

Видно, что это ровно тот же IPv4 с ping-reply, который был отправлен в туннель:

Замечания

OpenVPN Ping

Есть ещё ping пакеты — служебные пакеты, которые OpenVPN посылает что бы подтвердить наличие соединения если прошло слишком много времени с момента отправки последнего пакета другому хосту (настраивается опциями keepalive, inactive и ping*). В отличии от обычного icmp ping, OpenVPN не отвечает на полученный пакет, а просто запоминает что соединение живо.

nmap vs OpenVPN

UDP порт, на котором слушает OpenVPN в режиме PSK (а так же в режиме TLS с включённой опцией TLS-AUTH), для всех, кто не знает секретный ключ, будет выглядеть как будто все пакеты на нём дропаются. nmap покажет статус этого порта как «open|filtered». В логах OpenVPN (при достаточно высоком значении опции verb) при сканировании порта будут записи «Authenticate/Decrypt packet error: packet HMAC authentication failed».

Обнаружение трафика OpenVPN

В режиме PSK при работе через UDP всё содержимое пакетов OpenVPN для стороннего наблюдателя (у которого нет секретных ключей) будут выглядеть случайным, т.е. там нет сигнатур, по которым можно было бы отнести эти пакеты к OpenVPN. Однако выбиваться из образа случайных данных будет длина пакетов — она зависит от используемой хэш-функции и меняется с шагом, равным размеру блока используемого шифра, а также наличие служебных пакетов фиксированной длины (OCC_REQUEST и OpenVPN PING пакеты).

При работе через TCP кроме того в начале каждого OpenVPN пакета будет незашифрованное 2-х байтное поле длины пакета.

Заключение

Видно, что в режиме PSK всё устроено очень просто. Здесь даже толком нет разделения клиент/сервер.

В режиме TLS установление соединения проходит намного сложней, но зато он позволяет использовать инфраструктуру открытых ключей, обеспечивает регулярную смену сессионных ключей и реализует Perfect forward secrecy. Но о режиме TLS в следующей части.

Источник

Looks like you’re using OpenVPN Connect on Windows and I assume it’s version 3.In that version TAP is no longer supported. You should use TUN mode.

I believe OpenVPN Community Edition 2.5 (https://openvpn.net/community-downloads/ Opens a new window) still supports TAP.

Better option is to just turn off TAP altogether if you can in the Netgear. The screenshot above does not seem to suggest a way to only configure TUN. Perhaps in Advanced settings you can do such a thing?

You can look at modifying the generated openvpn configuration file and see about removing the TAP portions. The ovpn file is usually just a text file you can edit in Notepad.

Was this post helpful?

thumb_up

thumb_down

OP

RDB001

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.

jalapeno

Looks like you’re using OpenVPN Connect on Windows and I assume it’s version 3.In that version TAP is no longer supported. You should use TUN mode.

I believe OpenVPN Community Edition 2.5 (https://openvpn.net/community-downloads/ Opens a new window) still supports TAP.

Better option is to just turn off TAP altogether if you can in the Netgear. The screenshot above does not seem to suggest a way to only configure TUN. Perhaps in Advanced settings you can do such a thing?

You can look at modifying the generated openvpn configuration file and see about removing the TAP portions. The ovpn file is usually just a text file you can edit in Notepad.

It looks like the TAP can not be disabled through the interface. I will attempt to download version 2.5 to see if I can get this to work. If that doesn’t work, what steps would need to be taken to remove the openvpn configuration files?

Was this post helpful?

thumb_up

thumb_down

OP

RDB001

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.

jalapeno

Here is the error I am receiving when using version 2.5:

2021-02-23 09:35:59 WARNING: Compression for receiving enabled. Compression has been used in the past to break encryption. Sent packets are not compressed unless «allow-compression yes» is also set.

2021-02-23 09:35:59 us=883743 DEPRECATED OPTION: —cipher set to ‘AES-128-CBC’ but missing in —data-ciphers (AES-256-GCM:AES-128-GCM). Future OpenVPN version will ignore —cipher for cipher negotiations. Add ‘AES-128-CBC’ to —data-ciphers or change —cipher ‘AES-128-CBC’ to —data-ciphers-fallback ‘AES-128-CBC’ to silence this warning.

Options error: —ca fails with ‘ca.crt’: No such file or directory (errno=2)

Options error: —cert fails with ‘client.crt’: No such file or directory (errno=2)

2021-02-23 09:35:59 us=884706 WARNING: cannot stat file ‘client.key’: No such file or directory (errno=2)

Options error: —key fails with ‘client.key’: No such file or directory (errno=2)

Options error: Please correct these errors.

Use —help for more information.

Was this post helpful?

thumb_up

thumb_down

OP

RDB001

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.

jalapeno

Additionally,

The config files are in the directory of:

C:Program filesOpenVPNconfig

Was this post helpful?

thumb_up

thumb_down

OP

RDB001

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.

jalapeno

Which in turns gives this result:

Was this post helpful?

thumb_up

thumb_down

OP

RDB001

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.

jalapeno

The client.opvn extension file:

client

dev tap

proto udp

dev-node NETGEAR-VPN

remote x.x.x.x (MY IP) 12974

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert client.crt

key client.key

cipher AES-128-CBC

comp-lzo

verb 5

Was this post helpful?

thumb_up

thumb_down

Try just changing «tap» to «tun» and update the port number in the «remote» line from 12974 to the TUN port shown in your Netgear config.

The other errors about missing files are curious because you are showing those files exist in the same folder. Or did you move the files into there after you showed the error log? The last screenshot tells you to check the client.log file — what does that contain?

1 found this helpful

thumb_up

thumb_down

Have you opened the appropriate ports in the client firewall?

Also, try entering the appropriate path to the certs in the config. Examples (notice the double slashes):

ca «C:\Program Files\OpenVPN\config\ca.crt»

cert «C:\Program Files\OpenVPN\config\MRdesktop.crt»

key «C:\Program Files\OpenVPN\config\MRdesktop.key»

1 found this helpful

thumb_up

thumb_down

OP

RDB001

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.

jalapeno

GerardBeekmans wrote:

Try just changing «tap» to «tun» and update the port number in the «remote» line from 12974 to the TUN port shown in your Netgear config.

The other errors about missing files are curious because you are showing those files exist in the same folder. Or did you move the files into there after you showed the error log? The last screenshot tells you to check the client.log file — what does that contain?

Okay I replaced tap with tun and changed the port to 12973 and I am getting a bit further but am running into a TLS handshake issue.

2021-02-23 11:15:58 WARNING: Compression for receiving enabled. Compression has been used in the past to break encryption. Sent packets are not compressed unless «allow-compression yes» is also set.

2021-02-23 11:15:58 us=108749 DEPRECATED OPTION: —cipher set to ‘AES-128-CBC’ but missing in —data-ciphers (AES-256-GCM:AES-128-GCM). Future OpenVPN version will ignore —cipher for cipher negotiations. Add ‘AES-128-CBC’ to —data-ciphers or change —cipher ‘AES-128-CBC’ to —data-ciphers-fallback ‘AES-128-CBC’ to silence this warning.

2021-02-23 11:15:58 us=109744 Current Parameter Settings:

2021-02-23 11:15:58 us=109744 config = ‘client.ovpn’

2021-02-23 11:15:58 us=109744 mode = 0

2021-02-23 11:15:58 us=109744 show_ciphers = DISABLED

2021-02-23 11:15:58 us=109744 show_digests = DISABLED

2021-02-23 11:15:58 us=109744 show_engines = DISABLED

2021-02-23 11:15:58 us=109744 genkey = DISABLED

2021-02-23 11:15:58 us=109744 genkey_filename = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 key_pass_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 show_tls_ciphers = DISABLED

2021-02-23 11:15:58 us=109744 connect_retry_max = 0

2021-02-23 11:15:58 us=109744 Connection profiles [0]:

2021-02-23 11:15:58 us=109744 proto = udp

2021-02-23 11:15:58 us=109744 local = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 local_port = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 remote = ‘MYIP’

2021-02-23 11:15:58 us=109744 remote_port = ‘12973’

2021-02-23 11:15:58 us=109744 remote_float = DISABLED

2021-02-23 11:15:58 us=109744 bind_defined = DISABLED

2021-02-23 11:15:58 us=109744 bind_local = DISABLED

2021-02-23 11:15:58 us=109744 bind_ipv6_only = DISABLED

2021-02-23 11:15:58 us=109744 connect_retry_seconds = 5

2021-02-23 11:15:58 us=109744 connect_timeout = 120

2021-02-23 11:15:58 us=109744 socks_proxy_server = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 socks_proxy_port = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 tun_mtu = 1500

2021-02-23 11:15:58 us=109744 tun_mtu_defined = ENABLED

2021-02-23 11:15:58 us=109744 link_mtu = 1500

2021-02-23 11:15:58 us=109744 link_mtu_defined = DISABLED

2021-02-23 11:15:58 us=109744 tun_mtu_extra = 0

2021-02-23 11:15:58 us=109744 tun_mtu_extra_defined = DISABLED

2021-02-23 11:15:58 us=109744 mtu_discover_type = -1

2021-02-23 11:15:58 us=109744 fragment = 0

2021-02-23 11:15:58 us=109744 mssfix = 1450

2021-02-23 11:15:58 us=109744 explicit_exit_notification = 0

2021-02-23 11:15:58 us=109744 tls_auth_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 key_direction = not set

2021-02-23 11:15:58 us=109744 tls_crypt_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 tls_crypt_v2_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 Connection profiles END

2021-02-23 11:15:58 us=109744 remote_random = DISABLED

2021-02-23 11:15:58 us=109744 ipchange = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 dev = ‘tun’

2021-02-23 11:15:58 us=109744 dev_type = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 dev_node = ‘NETGEAR-VPN’

2021-02-23 11:15:58 us=109744 lladdr = ‘[UNDEF]’

2021-02-23 11:15:58 us=109744 topology = 1

2021-02-23 11:15:58 us=109744 ifconfig_local = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 ifconfig_remote_netmask = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 ifconfig_noexec = DISABLED

2021-02-23 11:15:58 us=110741 ifconfig_nowarn = DISABLED

2021-02-23 11:15:58 us=110741 ifconfig_ipv6_local = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 ifconfig_ipv6_netbits = 0

2021-02-23 11:15:58 us=110741 ifconfig_ipv6_remote = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 shaper = 0

2021-02-23 11:15:58 us=110741 mtu_test = 0

2021-02-23 11:15:58 us=110741 mlock = DISABLED

2021-02-23 11:15:58 us=110741 keepalive_ping = 0

2021-02-23 11:15:58 us=110741 keepalive_timeout = 0

2021-02-23 11:15:58 us=110741 inactivity_timeout = 0

2021-02-23 11:15:58 us=110741 ping_send_timeout = 0

2021-02-23 11:15:58 us=110741 ping_rec_timeout = 0

2021-02-23 11:15:58 us=110741 ping_rec_timeout_action = 0

2021-02-23 11:15:58 us=110741 ping_timer_remote = DISABLED

2021-02-23 11:15:58 us=110741 remap_sigusr1 = 0

2021-02-23 11:15:58 us=110741 persist_tun = ENABLED

2021-02-23 11:15:58 us=110741 persist_local_ip = DISABLED

2021-02-23 11:15:58 us=110741 persist_remote_ip = DISABLED

2021-02-23 11:15:58 us=110741 persist_key = ENABLED

2021-02-23 11:15:58 us=110741 passtos = DISABLED

2021-02-23 11:15:58 us=110741 resolve_retry_seconds = 1000000000

2021-02-23 11:15:58 us=110741 resolve_in_advance = DISABLED

2021-02-23 11:15:58 us=110741 username = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 groupname = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 chroot_dir = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 cd_dir = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 writepid = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 up_script = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 down_script = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 down_pre = DISABLED

2021-02-23 11:15:58 us=110741 up_restart = DISABLED

2021-02-23 11:15:58 us=110741 up_delay = DISABLED

2021-02-23 11:15:58 us=110741 daemon = DISABLED

2021-02-23 11:15:58 us=110741 inetd = 0

2021-02-23 11:15:58 us=110741 log = ENABLED

2021-02-23 11:15:58 us=110741 suppress_timestamps = DISABLED

2021-02-23 11:15:58 us=110741 machine_readable_output = DISABLED

2021-02-23 11:15:58 us=110741 nice = 0

2021-02-23 11:15:58 us=110741 verbosity = 5

2021-02-23 11:15:58 us=110741 mute = 0

2021-02-23 11:15:58 us=110741 gremlin = 0

2021-02-23 11:15:58 us=110741 status_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 status_file_version = 1

2021-02-23 11:15:58 us=110741 status_file_update_freq = 60

2021-02-23 11:15:58 us=110741 occ = ENABLED

2021-02-23 11:15:58 us=110741 rcvbuf = 0

2021-02-23 11:15:58 us=110741 sndbuf = 0

2021-02-23 11:15:58 us=110741 sockflags = 0

2021-02-23 11:15:58 us=110741 fast_io = DISABLED

2021-02-23 11:15:58 us=110741 comp.alg = 2

2021-02-23 11:15:58 us=110741 comp.flags = 1

2021-02-23 11:15:58 us=110741 route_script = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 route_default_gateway = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 route_default_metric = 0

2021-02-23 11:15:58 us=110741 route_noexec = DISABLED

2021-02-23 11:15:58 us=110741 route_delay = 5

2021-02-23 11:15:58 us=110741 route_delay_window = 30

2021-02-23 11:15:58 us=110741 route_delay_defined = ENABLED

2021-02-23 11:15:58 us=110741 route_nopull = DISABLED

2021-02-23 11:15:58 us=110741 route_gateway_via_dhcp = DISABLED

2021-02-23 11:15:58 us=110741 allow_pull_fqdn = DISABLED

2021-02-23 11:15:58 us=110741 Pull filters:

2021-02-23 11:15:58 us=110741 ignore «route-method»

2021-02-23 11:15:58 us=110741 management_addr = ‘127.0.0.1’

2021-02-23 11:15:58 us=110741 management_port = ‘25340’

2021-02-23 11:15:58 us=110741 management_user_pass = ‘stdin’

2021-02-23 11:15:58 us=110741 management_log_history_cache = 250

2021-02-23 11:15:58 us=110741 management_echo_buffer_size = 100

2021-02-23 11:15:58 us=110741 management_write_peer_info_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 management_client_user = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 management_client_group = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 management_flags = 6

2021-02-23 11:15:58 us=110741 shared_secret_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 key_direction = not set

2021-02-23 11:15:58 us=110741 ciphername = ‘AES-128-CBC’

2021-02-23 11:15:58 us=110741 ncp_enabled = ENABLED

2021-02-23 11:15:58 us=110741 ncp_ciphers = ‘AES-256-GCM:AES-128-GCM:AES-128-CBC’

2021-02-23 11:15:58 us=110741 authname = ‘SHA1’

2021-02-23 11:15:58 us=110741 prng_hash = ‘SHA1’

2021-02-23 11:15:58 us=110741 prng_nonce_secret_len = 16

2021-02-23 11:15:58 us=110741 keysize = 0

2021-02-23 11:15:58 us=110741 engine = DISABLED

2021-02-23 11:15:58 us=110741 replay = ENABLED

2021-02-23 11:15:58 us=110741 mute_replay_warnings = DISABLED

2021-02-23 11:15:58 us=110741 replay_window = 64

2021-02-23 11:15:58 us=110741 replay_time = 15

2021-02-23 11:15:58 us=110741 packet_id_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 test_crypto = DISABLED

2021-02-23 11:15:58 us=110741 tls_server = DISABLED

2021-02-23 11:15:58 us=110741 tls_client = ENABLED

2021-02-23 11:15:58 us=110741 ca_file = ‘ca.crt’

2021-02-23 11:15:58 us=110741 ca_path = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 dh_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 cert_file = ‘client.crt’

2021-02-23 11:15:58 us=110741 extra_certs_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=110741 priv_key_file = ‘client.key’

2021-02-23 11:15:58 us=110741 pkcs12_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 cryptoapi_cert = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 cipher_list = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 cipher_list_tls13 = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 tls_cert_profile = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 tls_verify = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 tls_export_cert = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 verify_x509_type = 0

2021-02-23 11:15:58 us=111738 verify_x509_name = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 crl_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 ns_cert_type = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_ku[i] = 0

2021-02-23 11:15:58 us=111738 remote_cert_eku = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 ssl_flags = 0

2021-02-23 11:15:58 us=111738 tls_timeout = 2

2021-02-23 11:15:58 us=111738 renegotiate_bytes = -1

2021-02-23 11:15:58 us=111738 renegotiate_packets = 0

2021-02-23 11:15:58 us=111738 renegotiate_seconds = 3600

2021-02-23 11:15:58 us=111738 handshake_window = 60

2021-02-23 11:15:58 us=111738 transition_window = 3600

2021-02-23 11:15:58 us=111738 single_session = DISABLED

2021-02-23 11:15:58 us=111738 push_peer_info = DISABLED

2021-02-23 11:15:58 us=111738 tls_exit = DISABLED

2021-02-23 11:15:58 us=111738 tls_crypt_v2_metadata = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_protected_authentication = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_private_mode = 00000000

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_cert_private = DISABLED

2021-02-23 11:15:58 us=111738 pkcs11_pin_cache_period = -1

2021-02-23 11:15:58 us=111738 pkcs11_id = ‘[UNDEF]’

2021-02-23 11:15:58 us=111738 pkcs11_id_management = DISABLED

2021-02-23 11:15:58 us=111738 server_network = 0.0.0.0

2021-02-23 11:15:58 us=111738 server_netmask = 0.0.0.0

2021-02-23 11:15:58 us=111738 server_network_ipv6 = ::

2021-02-23 11:15:58 us=111738 server_netbits_ipv6 = 0

2021-02-23 11:15:58 us=111738 server_bridge_ip = 0.0.0.0

2021-02-23 11:15:58 us=111738 server_bridge_netmask = 0.0.0.0

2021-02-23 11:15:58 us=111738 server_bridge_pool_start = 0.0.0.0

2021-02-23 11:15:58 us=111738 server_bridge_pool_end = 0.0.0.0

2021-02-23 11:15:58 us=111738 ifconfig_pool_defined = DISABLED

2021-02-23 11:15:58 us=111738 ifconfig_pool_start = 0.0.0.0

2021-02-23 11:15:58 us=111738 ifconfig_pool_end = 0.0.0.0

2021-02-23 11:15:58 us=112736 ifconfig_pool_netmask = 0.0.0.0

2021-02-23 11:15:58 us=112736 ifconfig_pool_persist_filename = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 ifconfig_pool_persist_refresh_freq = 600

2021-02-23 11:15:58 us=112736 ifconfig_ipv6_pool_defined = DISABLED

2021-02-23 11:15:58 us=112736 ifconfig_ipv6_pool_base = ::

2021-02-23 11:15:58 us=112736 ifconfig_ipv6_pool_netbits = 0

2021-02-23 11:15:58 us=112736 n_bcast_buf = 256

2021-02-23 11:15:58 us=112736 tcp_queue_limit = 64

2021-02-23 11:15:58 us=112736 real_hash_size = 256

2021-02-23 11:15:58 us=112736 virtual_hash_size = 256

2021-02-23 11:15:58 us=112736 client_connect_script = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 learn_address_script = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 client_disconnect_script = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 client_config_dir = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 ccd_exclusive = DISABLED

2021-02-23 11:15:58 us=112736 tmp_dir = ‘C:UsersitAppDataLocalTemp’

2021-02-23 11:15:58 us=112736 push_ifconfig_defined = DISABLED

2021-02-23 11:15:58 us=112736 push_ifconfig_local = 0.0.0.0

2021-02-23 11:15:58 us=112736 push_ifconfig_remote_netmask = 0.0.0.0

2021-02-23 11:15:58 us=112736 push_ifconfig_ipv6_defined = DISABLED

2021-02-23 11:15:58 us=112736 push_ifconfig_ipv6_local = ::/0

2021-02-23 11:15:58 us=112736 push_ifconfig_ipv6_remote = ::

2021-02-23 11:15:58 us=112736 enable_c2c = DISABLED

2021-02-23 11:15:58 us=112736 duplicate_cn = DISABLED

2021-02-23 11:15:58 us=112736 cf_max = 0

2021-02-23 11:15:58 us=112736 cf_per = 0

2021-02-23 11:15:58 us=112736 max_clients = 1024

2021-02-23 11:15:58 us=112736 max_routes_per_client = 256

2021-02-23 11:15:58 us=112736 auth_user_pass_verify_script = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 auth_user_pass_verify_script_via_file = DISABLED

2021-02-23 11:15:58 us=112736 auth_token_generate = DISABLED

2021-02-23 11:15:58 us=112736 auth_token_lifetime = 0

2021-02-23 11:15:58 us=112736 auth_token_secret_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 vlan_tagging = DISABLED

2021-02-23 11:15:58 us=112736 vlan_accept = all

2021-02-23 11:15:58 us=112736 vlan_pvid = 1

2021-02-23 11:15:58 us=112736 client = ENABLED

2021-02-23 11:15:58 us=112736 pull = ENABLED

2021-02-23 11:15:58 us=112736 auth_user_pass_file = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 show_net_up = DISABLED

2021-02-23 11:15:58 us=112736 route_method = 3

2021-02-23 11:15:58 us=112736 block_outside_dns = DISABLED

2021-02-23 11:15:58 us=112736 ip_win32_defined = DISABLED

2021-02-23 11:15:58 us=112736 ip_win32_type = 3

2021-02-23 11:15:58 us=112736 dhcp_masq_offset = 0

2021-02-23 11:15:58 us=112736 dhcp_lease_time = 31536000

2021-02-23 11:15:58 us=112736 tap_sleep = 0

2021-02-23 11:15:58 us=112736 dhcp_options = DISABLED

2021-02-23 11:15:58 us=112736 dhcp_renew = DISABLED

2021-02-23 11:15:58 us=112736 dhcp_pre_release = DISABLED

2021-02-23 11:15:58 us=112736 domain = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 netbios_scope = ‘[UNDEF]’

2021-02-23 11:15:58 us=112736 netbios_node_type = 0

2021-02-23 11:15:58 us=112736 disable_nbt = DISABLED

2021-02-23 11:15:58 us=112736 OpenVPN 2.5.0 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Oct 28 2020

2021-02-23 11:15:58 us=112736 Windows version 10.0 (Windows 10 or greater) 64bit

2021-02-23 11:15:58 us=112736 library versions: OpenSSL 1.1.1h 22 Sep 2020, LZO 2.10

Enter Management Password:

2021-02-23 11:15:58 us=113734 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

2021-02-23 11:15:58 us=113734 Need hold release from management interface, waiting…

2021-02-23 11:15:58 us=585474 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

2021-02-23 11:15:58 us=696210 MANAGEMENT: CMD ‘state on’

2021-02-23 11:15:58 us=696210 MANAGEMENT: CMD ‘log all on’

2021-02-23 11:15:58 us=875747 MANAGEMENT: CMD ‘echo all on’

2021-02-23 11:15:58 us=877747 MANAGEMENT: CMD ‘bytecount 5’

2021-02-23 11:15:58 us=879737 MANAGEMENT: CMD ‘hold off’

2021-02-23 11:15:58 us=881731 MANAGEMENT: CMD ‘hold release’

2021-02-23 11:15:58 us=881731 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm Opens a new window for more info.

2021-02-23 11:15:58 us=884676 LZO compression initializing

2021-02-23 11:15:58 us=884676 Control Channel MTU parms [ L:1622 D:1212 EF:38 EB:0 ET:0 EL:3 ]

2021-02-23 11:15:58 us=884676 Data Channel MTU parms [ L:1622 D:1450 EF:122 EB:406 ET:0 EL:3 ]

2021-02-23 11:15:58 us=884676 Local Options String (VER=V4): ‘V4,dev-type tun,link-mtu 1558,tun-mtu 1500,proto UDPv4,comp-lzo,cipher AES-128-CBC,auth SHA1,keysize 128,key-method 2,tls-client’

2021-02-23 11:15:58 us=884676 Expected Remote Options String (VER=V4): ‘V4,dev-type tun,link-mtu 1558,tun-mtu 1500,proto UDPv4,comp-lzo,cipher AES-128-CBC,auth SHA1,keysize 128,key-method 2,tls-server’

2021-02-23 11:15:58 us=884676 TCP/UDP: Preserving recently used remote address: [AF_INET]MYIP:12973

2021-02-23 11:15:58 us=884676 Socket Buffers: R=[65536->65536] S=[65536->65536]

2021-02-23 11:15:58 us=884676 UDP link local: (not bound)

2021-02-23 11:15:58 us=884676 UDP link remote: [AF_INET]MYIP:12973

2021-02-23 11:15:58 us=884676 MANAGEMENT: >STATE:1614100558,WAIT,,,,,,

Was this post helpful?

thumb_up

thumb_down

I see some warnings in that log but no showstoppers. Last line shows your openvpn client is in a waiting state. Does the Netgear show you anything useful like an incoming connection?

1 found this helpful

thumb_up

thumb_down

Check this link that’s embedded in the log: http://openvpn.net/howto.html#mitm Opens a new window . The How To can answer a lot of questions.

1 found this helpful

thumb_up

thumb_down

OP

RDB001

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.

jalapeno

It now works in V 3.3. Changing the tap to tun and the port number resolved this issue.

Was this post helpful?

thumb_up

thumb_down

STATIC KEY MINI-HOWTO — OPENVPN

From openvpn.net

Estimated Reading Time 2 mins

OPENVPN / RE: [OPENVPN-DEVEL] [PATCH V3] PARSE STATIC …

OpenVPN Robust and flexible VPN network tunnelling Brought to you by: dazo, ericcrist, jimyonan, mattock Summary Files Reviews Support Git easy-rsa; openvpn

From sourceforge.net

HOW TO GUIDE: SET UP & CONFIGURE OPENVPN CLIENT/SERVER VPN …

Using tls-auth requires that you generate a shared-secret key that is used in addition to the standard RSA certificate/key: openvpn —genkey —secret ta.key. This command will generate an OpenVPN static key and write it to the file ta.key. This key should be copied over a pre-existing secure channel to the server and all client machines.

From openvpn.net

ERROR PARSING CONFIG PRIVATE KEY — OPENVPN

# Sample client-side OpenVPN 2.0 config file # # for connecting to multi-client server. # # # # This configuration can be used by multiple # # clients, however each client should have # # its own cert and key files. # # # # On Windows, you might want to rename this # # file so it has a .ovpn extension #

From forums.openvpn.net

ASSIGN STATIC IP ADDRESSES FOR OPENVPN CLIENTS — KIFARUNIX

OpenVPN supports the assignment of static IP addresses. Assign Static IP Addresses for OpenVPN Clients. OpenVPN has the ability to assign clients specific IP addresses from the IP pool defined. To achieve this, it uses three types of client IP address selection algorithms. These include, in the order in which they are used;

From kifarunix.com

DIVE INTO ANYTHING — REDDIT

Press J to jump to the feed. Press question mark to learn the rest of the keyboard shortcuts

From reddit.com

OPENVPN CONNECT FOR IOS CAN’T PARSE MY .OVPN FILE — SERVER …

OpenVPN Connect for ios can’t parse my .ovpn file. Ask Question Asked 7 years, 2 months ago. Active 7 years, 2 months ago. Viewed 7k times 1 For a user who wants to use my OpenVPN server on a mobile device, I have created a .ovpn file with embedded/bundled keys and certificates. But when I try to import it in the iOS client, I get this error: option <cert> was …

From serverfault.com

GETTINGSTARTEDWITHOVPN – OPENVPN COMMUNITY

It can use static encryption or Public Key Infrastructure (PKI). In this How-To we will cover PKI encryption, as that is the most common way to use OpenVPN. The advantage of static encryption is that it is very easy to configure. The disadvantage of this type setup is that if your encryption key is compromised, all VPN data can easily be decrypted — even VPN data which …

From community.openvpn.net

CAN GENERATED OPENVPN KEYS BE USED ON … — SERVER FAULT

Letting a user use the same key from all his systems is a common setup, and what I would recommend. If the users have root access it’s pretty hard to prevent them from moving the keys anyway. Just make sure you don’t fall in the trap of using a single key for all your users. That hurts when somebody forgets a laptop in china.

From serverfault.com

STATICKEYMINIHOWTO – OPENVPN COMMUNITY

Generate a static key: $ openvpn —genkey —secret static.key Copy the static key to both client and server, over a pre-existing secure channel. Server configuration file dev tun ifconfig 10.8.0.1 10.8.0.2 secret static.key Client configuration file remote myremote.mydomain dev tun ifconfig 10.8.0.2 10.8.0.1 secret static.key Firewall configuration. Make sure that: …

From community.openvpn.net

STATIC_KEY_PARSE_ERROR — OPENVPN SUPPORT FORUM

Code: Select all dev tun0 proto udp port 12111 resolv-retry infinite remote XXX.XXXXX.XXX 12109 pull comp-lzo tun-mtu 1500 fragment 1300 mssfix 1300 tls-client tls-auth XXXXX.secret ca XX.XXXXX.XXXXX.crt.pem cert XXXX.crt.pem key XXXX.key.pem ping 5 ping-restart 60 ping-timer-rem persist-tun persist-key verb 5

From forums.openvpn.net

FAQ REGARDING OPENVPN CONNECT IOS | OPENVPN

key-direction 1 <tls-auth>——BEGIN OpenVPN Static key V1—— . . . </tls-auth> Another approach to eliminate certificates and keys from the OpenVPN profile is to use the iOS Keychain as described below. Note: When converting tls-auth to unified format, check if there is a second parameter after the filename (usually a 0 or 1).

From openvpn.net

TLS — OPENVPN: HOW SAFE IS A 24-7 OPEN PORT STATIC KEY …

Static Key is just one file that you copy to your server, and to your OpenVPN folder. It will allow you to have a very simple setup with proper encryption even. (AES, and so on). This setup, however, lacks forward secrecy. This is stated on the official OpenVPN website. Not only that, it will also disallow you to use the «HMAC firewall».

From security.stackexchange.com

SERVICE — OPENVPN | UBUNTU

Complete this set with a ta key in etc/openvpn for tls-auth like: sudo openvpn —genkey —secret ta.key Edit /etc/sysctl.conf and uncomment the following line to enable IP forwarding. #net.ipv4.ip_forward=1 Then reload sysctl. sudo sysctl -p /etc/sysctl.conf That is the minimum you have to configure to get a working OpenVPN server. You can use all the default settings in the …

From ubuntu.com

STATIC_KEY_PARSE_ERROR — OPENVPN SUPPORT FORUM

Official client software for OpenVPN Access Server and OpenVPN Cloud.

From forums.openvpn.net

ERROR PARSING OPENVPN PROFILE : OPTION_ERROR: REMOTE …

Nice jamie, same conclusion

From github.com

OPENVPN/STATIC KEY — CHARLESREID1

$ openvpn —genkey —secret static.key Now copy that VPN file over a secure medium onto the computer you’ll use as the OpenVPN client. Server Config File. Create a server config file: $ cat server.ovpn dev tun ifconfig 10.8.0.1 10.8.0.2 secret static.key This server file creates a device called tun (or tun0, or tun1, etc) It sets up an IP address of 10.8.0.1, with a peer-to-peer IP …

From charlesreid1.com

UDP SERVER WITH A STATIC KEY FAIL TO … — OPENVPN COMMUNITY

Indeed, RAND_bytes() should never fail.prng_bytes() is used by openvpn_encrypt() to generate IVs in CBC mode (which you are using, since you are using static key mode). IVs in CBC mode should be unpredictable, and therefore the random used for those IVs should be good. If rand_bytes() is failing, something is really wrong.. To check that I’m not overlooking …

From community.openvpn.net

OPEN VPN OPTIONS ERROR: —TLS-AUTH FAILS WITH ‘TA.KEY’: NO …

If you do not have a ta.key, of course tls-auth will fail. You may: drop the tls-auth instruction altogether. This is not a major dent in your security: the Manual in fact states: This feature by itself does not improve the TLS auth in any way, although it offers a 2nd line of defense if a future flaw is discovered in a particular TLS cipher-suite or implementation (such as CVE …

From unix.stackexchange.com

OPENVPN ERROR : OPENVPN

I have been trying to setup a remote acces server with openvpn om my synology so i can acces the accounting server i run from outside my local network ( i know not verry sexy) main problem so far i can figure out has been the ISP modem which wont allow me to create a static route from my vpn subnet ( 192.168.0.1) to my lan ( 192.168.178.10 ).

From reddit.com

SET UP OPENVPN SERVER AND CLIENT ON WINDOWS 10 — GEEKDECODER

Assign a static IP to the new created TAP interface (like 10.8.0.1). Install OpenVPN on each client. (This step can be skipped for now and done at any convenient time) Choose All check boxes for the install; Certificates and Keys. Preparatory Steps. Navigate to the C:Program FilesOpenVPNeasy-rsa folder in the command prompt: Press Windows Key + R Type …

From geekdecoder.com

OPENVPN / [OPENVPN-DEVEL] [PATCH] PARSE STATIC CHALLENGE …

OpenVPN. Mailing Lists. OpenVPN Robust and flexible VPN network tunnelling Brought to you by: dazo, ericcrist, …

From sourceforge.net

#193 (INLINE CERT PARSING FAILS) – OPENVPN COMMUNITY

Inline cert parsing fails. Reported by: Samuli Seppänen: Owned by: Priority: major: Milestone: … /etc/openvpn# openvpn —config inline.conf Options error: —ca fails with ‘[[INLINE]]’: No such file or directory Options error: —cert fails with ‘[[INLINE]]’: No such file or directory Options error: —key fails with ‘[[INLINE]]’: No such file or directory Options error: —tls-auth fails with …

From community.openvpn.net

[OPENVPN] STATIC KEY? — MIKROTIK

[OpenVPN] static key? Thu Mar 19, 2020 3:55 pm. Hi to all, I have to build OpenVPN server using RouterOS. On olv OpenVPN server (Linux) I had this on configuration file: Code: Select all. secret static.key. made using command: Code: Select all. openvpn —genkey —secret static.key. I don’t unsderstand how import and use it on RouterOS due there are no …

From forum.mikrotik.com

FAQ REGARDING OPENVPN CONNECT ANDROID | OPENVPN

For example, a traditional OpenVPN profile might specify certs and keys as follows: ca ca.crt cert client.crt key client.key tls-auth ta.key 1. You can convert this usage to unified form by pasting the content of the certificate and key files directly into the …

From openvpn.net

STATIC_KEY_PARSE_ERROR — OPENVPN SUPPORT FORUM

Official client software for OpenVPN Access Server and OpenVPN Cloud.

From forums.openvpn.net

REFERENCE MANUAL FOR OPENVPN 2.0 | OPENVPN

Example 2: A tunnel with static-key security (i.e. using a pre-shared secret) First build a static key on may. openvpn —genkey —secret key. This command will build a random key file called key (in ascii format). Now copy key to june over a secure medium such as by using the scp(1) program. On may:

From openvpn.net

HOW RESTART OPENVPN SERVER | NETGATE FORUM

Why does this error, if reset computer OPENVPN server start normaly. Nov 15 23:45:50 openvpn[5569]: Exiting Nov 15 23:45:50 openvpn[5569]: TCP/UDP: Socket bind failed on local address [undef]:1194: Address already in use Nov 15 23:45:50 openvpn[5569]: WARNING: file ‘/var/etc/openvpn_server0.key’ is group or others accessible Nov 15 23:45:50 …

From forum.netgate.com

PFSENSE® SOFTWARE CONFIGURATION RECIPES — OPENVPN SITE-TO …

In addition to the subnets on both ends this setup requires a dedicated subnet for the OpenVPN interconnection between networks. Figure OpenVPN Example Site-to-Site SSL/TLS Network shows a depiction of this layout, using 10.3.101.0/24 as the IPv4 VPN Tunnel Network. This can be any subnet so long as it does not overlap another subnet currently in use …

From docs.netgate.com

OPENVPN23MANPAGE – OPENVPN COMMUNITY

OpenVPN will first try format (1), and if the file fails to parse as a static key file, format (2) will be used. See the —secret option for more information on the optional direction parameter. —tls-auth is recommended when you are running OpenVPN in a mode where it is listening for packets from any IP address, such as when —remote is not specified, or —remote is specified with —float.

From community.openvpn.net

HOW TO SET UP AND CONFIGURE AN OPENVPN SERVER ON UBUNTU 20 …

sudo cp ta.key /etc/openvpn/server With these files in place on the OpenVPN server you are ready to create client certificates and key files for your users, which you will use to connect to the VPN. Step 6 — Generating a Client Certificate and Key Pair. Although you can generate a private key and certificate request on your client machine and then send it to the …

From digitalocean.com

CHANGESINOPENVPN24 – OPENVPN COMMUNITY

Fix potential division by zero in shaper_reset() Repair topology subnet on FreeBSD 11 Repair topology subnet on OpenBSD Add in_port_t check to configure.ac Fix compilation on MinGW with -std=c99 Replace WIN32 by _WIN32 Heiko Hund (4): put argv_* functions into own file, add unit tests Remove unused and unecessary argv interfaces remove unused system_str …

From community.openvpn.net

TROUBLESHOOTING GUIDE FOR OPENVPN ACCESS SERVER FIXED …

It must have a direct connection to licensing.openvpn.net or licserv.openvpn.net. The IP is static, we haven’t changed it in years. But it could theoretically change in the future, although we do not expect this to happen anytime soon. The IP address is 54.183.149.72. So in theory if you can poke a hole in your firewall to allow traffic to that IP, things should work fine. If you really …

From openvpn.net

GENERATE OPENVPN CERTIFICATES AND KEYS — YEASTAR

Home; VPN Server. With VPN connection, you can set up multiple VPN clients to access Yeastar S-Series VoIP PBX securely.. OpenVPN Certificates and Keys. Before you start to set up the OpenVPN network, you need to make the related certificates and …

From help.yeastar.com

OPENVPN — THE EASY TUTORIAL — OPENMANIAK

Once the OpenVPN peers are sure about each other’s identity, DH can be used to create a shared secret key for the hash function and the cipher algorithm. By combining a DH private key with the other OpenVPN box DH public key, it is possible to calculate a shared secret that only the two OpenVPN peers know.

From openmaniak.com

OPENVPN SITE-TO-SITE CONFIGURATION EXAMPLE WITH SHARED KEY

This section describes the configuration process for a site-to-site connection using a shared key style point-to-point mode OpenVPN tunnel. Other names for this style of configuration are static key or pre-shared key (PSK). Danger. Shared key mode has been deprecated by OpenVPN as it is no longer considered sufficiently secure for modern requirements. Shared …

From docs.netgate.com

RASPBIAN — SIMPLE OPENVPN WITH STATIC KEYS — RASPBERRY PI …

Openvpn static key is a very simple config as well. – Cray. Mar 8, 2021 at 8:28 @Cray, I agree, OpenVPN config is not difficult. But, the implementation is defined by a large config set, most of which is never touched by a user. In my experience, this tends to make «infrastructure as code» approach to system engineering more difficult than tools which leave …

From raspberrypi.stackexchange.com

OPENVPN CORE ERROR : POLARSSL: ERROR PARSING CONFIG …

I’m using OpenVPN Connect (1.1.16 (build 74)) / OpenVPN core 3.0.3 android arm64 64-bit and I was able successfully import .ovpn profile from ~/ovpns/ directory, however as soon as I try to connect, I’m getting following error: OpenVPN c…

From github.com

A SAMPLE OPENVPN CLIENT CONFIGURATION FILE IN THE UNIFIED …

Neither OpenVPN Connect on Android nor on iPhone does accept these lines: ca [inline] cert [inline] key [inline] tls-auth [inline] 1 To be able to import the file I had to remove those lines. For the tls-auth direction (here 1) you then need to add a line. key-direction 1. Thanks for the great starter point. ~josef

From gist.github.com

HOWTO SETUP OPENVPN SERVER AND CLIENT CONFIGURATION FILES …

key-direction 1. Copy the section <tls-auth> … </tls-auth> from the server configuration file or copy the contents from the source file EasyRSA-serverta.key. Save the file and import it into the OpenVPN client. A completed …

From alanbonnici.com

REFERENCE MANUAL FOR OPENVPN 2.4 | OPENVPN

OpenVPN supports conventional encryption using a pre-shared secret key (Static Key mode) … optN is encountered in the configuration file the configuration file parsing does not fail if this OpenVPN version does not support the option. Multiple —ignore-unknown-option options can be given to support a larger number of options to ignore.This option should be used with caution, …

From openvpn.net

[SOLVED] OPENVPN CONNECTION ISSUES — NETGATE FORUM

Sun May 08 18:45:38 2016 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) Sun May 08 18:45:38 2016 TLS Error: TLS handshake failed Sun May 08 18:45:38 2016 SIGUSR1[soft,tls-error] received, process restarting Sun May 08 18:45:40 2016 UDPv4 link local (bound): [undef] Sun May 08 18:45:40 2016 …

From forum.netgate.com

HOW TO CHECK SERVER.CONF ERROR FOR OPENVPN — UNIX & LINUX …

This answer is not useful. Show activity on this post. I don’t believe that there’s any specific command to do a syntax check, but you can run openvpn in the foreground, which should show the specific error: openvpn —config /path/to/server.conf. Share. Improve this answer. Follow this answer to receive notifications. edited Jul 3, 2015 at 11:16.

From unix.stackexchange.com

Введение

Конфигурация, построенная на использование статических ключей идеально подходит для point-to-point VPN соединений или для тестирования принципов работы OpenVPN

Преимущества Статических Ключей

- Простата настройки

- Отсутствие поддержки Х509 PKI (Public Key Infrastructure)

Недостатки Статических Ключей

- Ограниченная масштабируемость — один клиент, один сервер

- Отсутствие в будущем гарантий полной тайны – компрометация ключа приведет к раскрытию информации и из предыдущих сессий

- Секретный ключ храниться в текстовой форме на каждом VPN узле

- Секретный ключ передается с использованием уже существующих защищенных каналов

Пример простой point-to-point конфигурации

VPN туннель будет создан между сервером с адресом конечной точки 10.8.0.1 и клиентом с конечной точкой 10.8.0.2 Зашифрованный обмен между клиентом и сервером будет происходить по UDP порту 1194(по умолчанию).

Создаем статический ключ:

openvpn —genkey —secret static.key

Скопируйте статический ключ к клиенту и к серверу, по защищенному каналу.

Конфигурация сервера

dev tun

ifconfig 10.8.0.1 10.8.0.2

secret static.key

Конфигурация клиента

remote myremote.mydomain

dev tun

ifconfig

10.8.0.2 10.8.0.1

secret

static.key

Настройка брандмауэра

Убедитесь, что:

- UDP порт 1194 открыт на сервере, а также

- виртуальный интерфейс TUN используемый OpenVPN не заблокирован ни на клиенте ни на сервере (На Linux, вероятно, интерфейс TUN, будет называться tun0, в то время как на Windows, будет называться «Соединение по

локальной сети» или Local Area Connection, если вы не переименовали его в папке «Сетевые подключения» в панели управления).

Имейте в виду, что 90% всех проблем с подключением, с

которыми сталкиваются новые пользователи OpenVPN, связаны с брандмауэром.

Тестирование VPN

Замените myremote.mydomain в конфигурации клиента именем домена или общественным IP адресом сервера. Запустите OpenVPN с использованием соответствующих конфигурационных файлов сервера и клиента.

Чтобы убедиться, что VPN работает, запустите команду ping 10.8.0.2 с сервера и ping 10.8.0.1 с клиента.

Дополнения к конфигурации

Использование сжатия в VPN

Добавьте следующую строку в файл конфигурации клиента и сервера:

comp-lzo

Сделать соединение более устойчивым к помехам

Имеется ввиду:

Поддержка соединения проходящего через NAT маршрутизатора/брандмауэра, и

Контроль за DNS именем сервера, на тот случай, если он изменит свой IP адрес.

Добавьте следующие строки в файлы конфигурации клиента и сервера:

keepalive 10 60

ping-timer-rem

persist-tun

persist-key

Запустить OpenVPN в режиме демона (для систем Linux/BSD/Solaris/MacOSX)

Запуск OpenVPN, как демона, и сброс привилегий до пользователя/группы nobody.

Добавте в файл конфигурации (клиента и/или сервера):

user nobody

group nobody

daemon

Разрешить клиенту доступ к подсети сервера

Предположим, что сервер OpenVPN в подсети 192.168.4.0/24. Добавьте следующие настройки к конфигурации клиента:

route 192.168.4.0 255.255.255.0

Тогда на стороне сервера, добавьте путь в шлюзе (маршрутизаторе) до 10.8.0.2 через OpenVPN сервер (это необходимо только если OpenVPN сервер также не является шлюзом (маршрутизатором) для локальной сети на своей стороне). Кроме того, не забудьте включить IP Forwarding на сервере OpenVPN.

Оригинал: http://openvpn.net/index.php/open-source/documentation/miscellaneous/78-static-key-mini-howto.html