Please, pay attantion that now you are in public part of FAQ-Area. Register and find more FAQ-articles

in Personal Cabinet.

>

Technical Support FAQ

>

База знаний (FAQ)

>

Программное обеспечение

>

КОМПАС-3D

FAQ#700744: КОМПАС-3D. Недопустимая цифровая подпись

Problem:

- При установке КОМПАС-3D V14 и конфигураций или КОМПАС-3D Viewer V14 на Windows XP выдается сообщение:

«Невозможно установить необходимый файл, поскольку CAB-файл … имеет недопустимую цифровую подпись. Возможно, CAB-файл поврежден. Ошибка 24581 получена WinVerifyTrust».

- При установке Строительной конфигурации (AEC) КОМПАС-3D V13 SP2, Машиностроительной конфигурации (MCAD) КОМПАС-3D V15 на Windows XP выдается сообщение:

«Невозможно установить необходимый файл, поскольку CAB-файл … имеет недопустимую цифровую подпись. Возможно, CAB-файл поврежден. Ошибка 266 получена WinVerifyTrust».

Причины проблемы.

- В хранилище до установки нового сертификата был установлен старый сертификат. Например, перед установкой КОМПАС-3D V14 был установлен, а затем удален КОМПАС-3D V13. При удалении сертификат, установленный КОМПАС-3D V13, не удаляется из хранилища. В результате в хранилище есть два сертификата, выданных с разными сроками действия — система распознает данную ситуацию как некорректную.

- Сертификат, устанавливаемый инсталлятором в хранилище сертификатов, отличается от того, которым были подписаны файлы.

Solution:

Проблема решается обновлением корневых сертификатов rootsupd.exe.

Файл rootsupd.exe находится в архиве, прикрепленом к данной статье. Необходимо скачать архив, распаковать его. Затем установить rootsupd.exe (запустить этот exe-файл).

Обновлено: 11.02.2023

Ошибка «Нет доверия к cab-файлу, необходимому для выполнения установки» возникает при странных обстоятельствах. Она отображается в системе Windows 7, 10, 11 лишь при попытке установить DirectX или NET Framework. Удивительно здесь то, что оба софта относятся к Microsoft, то есть по умолчанию должны получать высокий рейтинг доверия от системы, если даже не максимальный. Windows же не понимает, может ли систему доверять запущенному файлу или нет. Так как данная процедура очень опасна, если будет установлен взломанный, модифицированный инсталлер, ОС блокирует то, в чем не уверена.

CAB-файл, необходимый для установки, нельзя доверять. Проверьте, что службы криптографии включены и сертификат CAB-файла действителен.

Дополнительно может быть сказано:

«Не удалось загрузить модуль initpki.dll, gpkcsp.dll, sccbase.dll, slbcsp.dll».

Причины

Главная причина в том, что у cab-файла нет сертификата или его наличие невозможно проверить из-за отключенных служб. Отсюда вытекает – если это файл вашей разработки, нужно обратиться в компании, которые выдают сертификаты. После проверки кода у всех операционных систем появится доверие к нему.

Сразу отметим, что данная ошибка чаще всего появляется в Windows 7, но этой операционной системой не ограничивается. Может появляться и в Windows 10, 11, только значительно реже. В каждом случае причины и способы исправления подобны. Рекомендуем следовать строго по инструкции, так как первые методы самые эффективные и простые в реализации. В конце идут те процедуры, которые должны сработать в более сложных ситуациях.

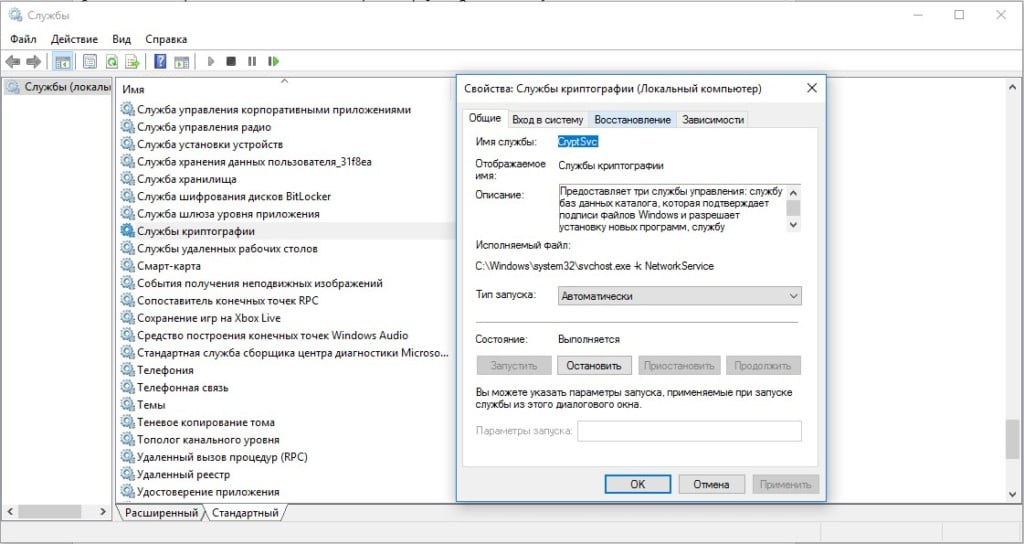

1) Включить службу Криптографии

Сервис криптографии важен для проверки сертификатов файлов. Однако он требуется нечасто, поэтому некоторые пользователи отключают службу, не зная о ее функциях. Порой ее выключают и программы, особенно те, которые предназначены для ускорения быстродействия системы. Такая экономия чревата невозможностью установить важный софт и проникновением в систему вирусов, лучше снова включить функцию.

Что делать, когда «нет доверия к cab файлу» при установке DirectX:

- Открываем Пуск и вводим в поиск «Панель управления», открываем единственный найденный вариант.

- Жмем на пункт «Администрирование» и выбираем «Службы».

- Если стоит сортировка по имени, листаем список практически до конца и находим «Службы криптографии».

- Делаем по ней двойной клик, нажимаем на кнопку «Запустить» и в строке «Тип запуска» выставляем значение «Автоматически».

Стоит попробовать провести установку, если сервис был выключен, она должна пройти без проблем. По крайней мере у большинства пользователей.

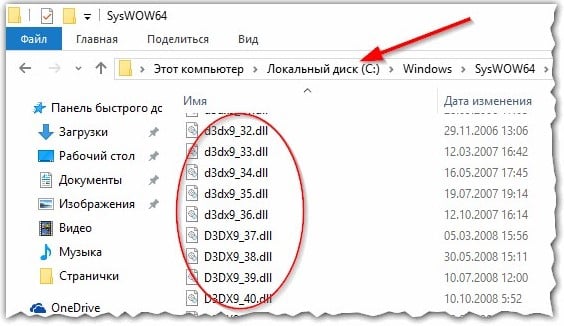

2) Очистить остаточные файлы DirectX перед установкой

Мы видели много упоминаний о том, что некоторым людям помогала очистка всех старых файлов, оставшихся от предыдущих версий DirectX или NET Framework. Учитывая сравнительную простоту и минимальные риски от процедуры, попробовать точно стоит.

- Переходим по пути WindowsSystem32directx или WindowsSysWow64directx в зависимости от разрядности операционной системы Windows 7.

- Нажимаем на кнопку «Файл», затем – «Упорядочить» и жмем на пункт «Папка и параметры поиска».

- На странице «Вид» активируем флаг «Показывать скрытые файлы и папки» и кликаем по кнопке «Применить».

- Должна появиться папка websetup, открываем ее и удаляем все содержимое.

- Повторно запускаем онлайн или оффлайн установщик.

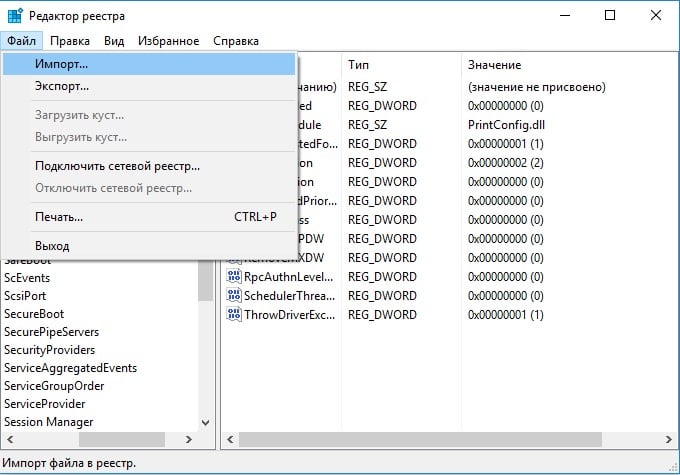

3) Восстановить службы по умолчанию Windows 7

Как мы уже упоминали, из всех правил есть исключения и их довольно много. Службы криптографии могут не запускаться или отказываться работать из-за повреждения, неправильного состояния и т. п. Однако есть способ восстановить их к состоянию по умолчанию. На Windows 7 это делается таким образом:

- Скачиваем это ПО с официального сайта Microsoft.

- Разорхивируем программу PsTools в любое удобное место.

- Перемещаем PsExec.exe в папку C:WindowsSystem32.

- Запускаем командную строку с правами администратора.

- Вводим в консоль команду psexec -i -d -s c:windowsregedit.exe. Если это первый ваш запуск инструмента, нужно выбрать вариант Agree.

- Теперь относительно сложный шаг – нужен файл servicedefaultregistryentries.reg. Его сложно найти в интернете, да и тем, что найдены, нельзя доверять (нет гарантии в безопасности). Лучший вариант, но дольше – установить такую же самую операционную систему через VirtualBox и сделать экспорт реестра.

- Открываем «Редактор реестра», для этого нажимаем Win + R, вставляем regedit и жмем Enter.

- Во вкладке «Файл» выбираем «Импорт» и указываем путь к файлу servicedefaultregistryentries.

- Перезагружаем компьютер, чтобы наверняка сработало.

4) Повторно зарегистрировать файлы DLL, связанные со службой криптографии

- Жмем комбинацию Win + R, вводим cmd. Зажимаем Ctrl + Shift и нажимаем Enter, чтобы консоль запустилась с полномочиями администратора.

- Последовательно вводим следующие команды, после каждой из них нажимая клавишу Ввод (сейчас мы отменяем регистрацию перечисленных файлов):

- regsvr32 /u softpub.dll

- regsvr32 /u wintrust.dll

- regsvr32 /u initpki.dll

- regsvr32 /u dssenh.dll

- regsvr32 /u rsaenh.dll

- regsvr32 /u gpkcsp.dll

- regsvr32 /u sccbase.dll

- regsvr32 /u slbcsp.dll

- regsvr32 /u mssip32.dll

- regsvr32 /u cryptdlg.dll

- exit

- После завершения процедуры, перезагружаем компьютер и снова открываем командную строку. Снова вводим следующий ряд команд, на этот раз уже регистрируем их:

- regsvr32 softpub.dll

- regsvr32 wintrust.dll

- regsvr32 initpki.dll

- regsvr32 dssenh.dll

- regsvr32 rsaenh.dll

- regsvr32 gpkcsp.dll

- regsvr32 sccbase.dll

- regsvr32 slbcsp.dll

- regsvr32 mssip32.dll

- regsvr32 cryptdlg.dll

- exit

1 pavilion xpewwbf4 plugin bin \ winverifytrust .dll с размером файла 77824 байт, версия файла Unknown version, подпись 3b4f6c8672d9d885af2c691d3f8c02d3.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Fix Registry problems».

- Нажмите на кнопку «select all» для проверки всех разделов реестра на наличие ошибок.

- 4. Нажмите на кнопку «Start» и подождите несколько минут в зависимости от размера файла реестра.

- После завершения поиска нажмите на кнопку «select all».

- Нажмите на кнопку «Fix selected».

P.S. Вам может потребоваться повторно выполнить эти шаги.

3- Настройка Windows для исправления критических ошибок winverifytrust.dll:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл winverifytrust.dll, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Как другие пользователи поступают с этим файлом?

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

После подключения кабеля USB во время установки ПО принтера происходит одно из следующих событий:

На запускается процесс установки по интерфейсу «Plug and Play».

В нижнем правом углу экрана компьютера отображается красный значок X.

Существует несколько возможных причин возникновения проблемы с установкой по USB.

Вредоносное ПО, вирусы и некоторые панели инструментов/дополнительные модули браузеров могут мешать установке программного обеспечения. Убедитесь, что ваш компьютер защищен от вирусов, на нем установлены все последние обновления и отсутствуют вирусы и вредоносные программы.

Возможна проблема USB-соединения между принтером и компьютером.

Подключать кабель USB следует только по запросу программы HP во время установки. Если подключить кабель до запроса, возможно появление ошибки.

При подключении кабеля USB к принтеру и компьютеру Windows может автоматически попытаться обнаружить и установить принтер с помощью драйвера, входящего в состав ОС . Если драйвер, входящий в состав ОС, недоступен для вашей модели принтера, возможно появление ошибки.

Шаг 1. Отсоедините и снова подсоедините кабель USB

Для сброса параметров подключения принтера и компьютеру отсоедините и снова подключите кабель USB.

Отсоедините кабель USB из разъема на задней панели принтера.

Рис. : Отсоедините кабель USB из разъема на задней панели принтера

Подсоедините кабель USB к принтеру и компьютеру. Приложите некоторое усилие, чтобы надежно зафиксировать соединения.

Рис. : Подключите меньший по размеру разъем кабеля USB к порту на задней панели принтера

Рис. : Подключите больший по размеру разъем кабеля USB к компьютеру

Шаг 2. Проверьте USB-подключение

Для проверки USB-соединения подключите кабель USB к порту USB на компьютере, или используйте другой порт.

Принтер напрямую соединяется с компьютером с помощью кабеля USB.

Подключите кабель USB к другому доступному порту USB. Например, если кабель USB подключен к разъему на передней панели компьютера, подключите его в порт на задней панели корпуса компьютера.

Подключение кабеля USB к концентратору USB или док-станции портативного компьютера.

Отсоедините кабель USB от концентратора или док-станции и подключите его напрямую к компьютеру.

Если установка завершается сразу после подключения кабеля USB напрямую к компьютеру, возможно, что источником неполадки является концентратор или док-станция. Оставьте кабель USB подключенным к компьютеру напрямую, либо обратитесь к изготовителю концентратора или док-станции за дополнительной информацией по устранению неполадки.

Шаг 3. Попробуйте подключить другой кабель USB

Иногда кабель USB может оказаться неисправным. Проверьте подключение, используя другой кабель USB.

Замените кабель USB. Устройства HP подключаются с помощью кабелей USB длиной не более 3 м.

Шаг 4. Отключите любые другие USB-устройства, подключенные к компьютеру

Если к компьютеру по интерфейсу USB подключено несколько устройств, например еще один принтер, то уровень напряжения, подаваемого к портам USB, может быть недостаточен для обнаружения всех устройств.

Отсоедините все устройства USB от компьютера, кроме клавиатуры, мыши и самого принтера.

Если после отключения других устройств проблема решена, HP рекомендует установить для подключения нескольких устройств концентратор USB с электропитанием.

Шаг 5. Сброс настроек принтера

При сбросе параметров принтера выполняется сброс параметров подключения принтера к компьютеру.

Когда принтер включен, отсоедините от него кабель питания.

Снова подключите кабель питания к электрической розетке и принтеру.

Компания HP рекомендует подключать принтер напрямую к электрической розетке.

Если процесс установки автоматически продолжается и завершается успешно, то дополнительные действия по устранению неполадок не требуются.

Если процесс установки не продолжается автоматически, начните процесс установки заново.

Если проблема не устранена, перейдите к следующему шагу.

Программная проверка подписи драйверов в Windows XP

Программная проверка подписи драйверов в Windows XP

Возникла задача проверки подписи драйверов в Windows XP.

Конкретно меня интересуют haspnt.sys, hardlock.sys — это драйверы аппаратного ключа защиты от копирования HASP (эмуляторы ключа заменяют эти файлы неподписанными версиями, таким образом, их можно проверить).

Неожиданно столкнулся с трудностями при решении этой задачи.

В Windows 7 драйвера имеют электронную подпись. Это можно проверить, щёлкнув правой кнопкой мыши на системном файле EXE, DLL или SYS и выбрав в выпавшем меню «Свойства» — появится окно свойств с вкладкой «Цифровые подписи». Я научился проверять такие файлы с помощью функции WinVerifyTrust из wintrust.dll, она прекрасно работает (ActionID = WINTRUST_ACTION_GENERIC_VERIFY_V2).

Однако в Windows XP такой вкладки у файлов драйверов, как правило, нет, соответственно, WinVerifyTrust возвращает ошибку проверки на любом таком файле. Несмотря на это, стандартные средства Windows (например, Verifier.exe, Process Explorer Марка Руссиновича) каким-то образом видят, подписан файл или нет. Какими средствами они для этого пользуются, никак не могу понять!

Анализ Verifier.exe показывает, что он импортирует из wintrust.dll вышеупомянутую функцию WinVerifyTrust, а также функции CryptCATAdminAcquireContext, CryptCATAdminCalcHashFromFileHandle, CryptCATAdminEnumCatalogFromHash, CryptCATCatalogInfoFromContext. Я нашёл пример использования последних четырёх функций: https://rsdn.ru/forum/winapi/3143959.all, однако у меня на любом файле функция CryptCATAdminEnumCatalogFromHash возвращает false (остальные функции из примера, которые до неё вызываются, срабатывают нормально).

Функцию WinVerifyTrust тоже пробовал с различными ActionID, которые смог нарыть на просторах интернета: WINTRUST_ACTION_GENERIC_CERT_VERIFY, WINTRUST_ACTION_GENERIC_VERIFY_V2, WIN_TRUST_SUBJTYPE_RAW_FILE, WIN_TRUST_SUBJTYPE_PE_IMAGE, WINTRUST_ACTION_GENERIC_CHAIN_VERIFY и даже WIN_TRUST_SUBJTYPE_JAVA_CLASS, WIN_TRUST_SUBJTYPE_CABINET — всё без толку, работает только с файлами, подписанными «по-взрослому», на остальных возвращает TRUST_E_NOSIGNATURE.

Может, у кого-нибудь есть опыт работы в этой области? Интересует Windows XP, но было бы интересно проверять аутентичность дрейверов и в более ранних версиях, вплоть до Windows 98.

А Verifier.exe на XP показывает, что подпись валидна или просто, что подпись есть? Если WinVerifyTrust возвращает TRUST_E_NOSIGNATURE, это не обязательно означает, что нет подписи — необходимо вызвать GetLastError(), чтобы более точно узнать причину.

Последний раз редактировалось 12d3 18.05.2016, 00:40, всего редактировалось 4 раз(а).

В verifier.exe происходит следующее:

перебираются все драйвера в системной папке и для каждого вызывается функция IsDriverSigned.

Видим, что для каждого драйвера эта функция WinVerifyTrust вызывается до 3 раз, хотя для подавляющего большинства хватает и одного вызова, т.е. до функции VerifyIsFileSigned дело не доходит.

WINTRUST_DATA wtData ;

WINTRUST_FILE_INFO wtFileInfo ;

wtFileInfo. cbStruct = 16 ;

wtFileInfo. hFile = 0 ;

wtFileInfo. pcwszFilePath = lpFileName ;

wtFileInfo. pgKnownSubject = 0 ;

CATALOG_INFO psCatInfo ;

WINTRUST_CATALOG_INFO wtCatInfo ;

DRIVER_VER_INFO driver_info ;

WINTRUST_DATA wtData ;

Several of our customers encountered an error during the installation of our product.

— The error message is: «Error 1330. A file that is required cannot be installed because the cabinet file Data1.cab has an invalid digital signature. This may indicate that the cabinet file is corrupt.

Error 24581 was returned by WinVerifyTrust.»

Another WinVerifyTrust error has also been displayed: Error 24592.

— The error happened mainly on Windows 7 SP1, but also one time on Windows Server 2012 R2.

— Data1.cab files were not corrupt.

— We noticed that the root CA certificate of the server used for SHA-256 time stamping was not known:

— The root CA certificate name is «VeriSign Universal Root Certification Authority».,

— Its thumbprint is «3679ca35668772304d30a5fb873b0fa77bb70d54»

— Is the named certificate really not trusted? And if yes, what is the reason? and from what date?

— In the case of this certificate would no longer be trusted, could you give me an advice about a RFC3161 SHA-256 time stamping server?

— In the case of this certificate is still trusted, do you have any idea about why it is not known on some computers?

I have already thought about some points

Concerning Windows 7 SP1:

Our certificate provider told us «The ‘VeriSign Universal Root Certification Authority’ root is well recognized by recent versions of Windows (from 8.1), but this is not guaranteed for Windows 7.»

— Could this explain errors on Windows 7 SP1?

— Is there a specific Windows Update which adds this certificate into trusted root CA? If yes, what it is?

We are using the concerned code signing certificate since about 3 years, and we did never observe such error, by the past.

Our previous installations were dual-signed.

As it seems that Windows 7 SPA does not always «see» SHA-256 signatures, maybe it is a beginning of explanation.

— Could you tell me from which Windows Update Windows 7 SP1 is able to recognize SHA-256 signatures?

To date, to solve the issue, I proposed our customers to «Install Certificate» from Digital Signature tab of file properties. It seems this worked.

— Does this procedure work well, even if the computer is not connected?

— Is there a risk doing such certificate installation?

Concerning Windows Server 2012 R2:

As this OS is contemporary to Windows 8.1, I don’t know if the points above can be applied to it.

I have no other idea than a restriction due to a specific domain or local policy.

— Could you tell about policy and certificate management, or simply send me a link to a basis article about SA-1 / SHA-256 validity depending on OS version?

More generally, I have a lot of difficulties to understand the process of code-signing trust validation, including revocation management. Is there a basis article dealing this subject?

In advance, I thank you for your help

Все ответы

> Could you tell me from which Windows Update Windows 7 SP1 is able to recognize SHA-256 signatures?

Windows 7 with KB3033929 is able to recognize SHA-256 signatures.

(I don’t know if SP1 can install this KB3033929.)

> Could you tell about policy and certificate management, or simply send me a link to a basis article about SA-1 / SHA-256 validity depending on OS version?

I think Windows 7 without KB3033929 will be failed to recognize SHA-256, but it is not concerned about Windows Server 2012 R2.

I think these articles might similar to your problem.

Читайте также:

- Hp omen 800 настройка звука

- Initiate intel cira что это

- Почему не скачиваются приложения с play market на телефон honor

- Проверка обновлений вернитесь назад и подключитесь к другой сети honor

- Intel core 2 duo e6400 разгон

Hello,

Several of our customers encountered an error during the installation of our product.

—

The error message is: «Error 1330. A file that is required cannot be installed because the cabinet file Data1.cab has an invalid digital signature. This may indicate that the cabinet file is corrupt.

Error 24581 was returned by WinVerifyTrust.»

Another WinVerifyTrust error has also been displayed: Error 24592.

—

The error happened mainly on Windows 7 SP1, but also one time on Windows Server 2012 R2.

—

Data1.cab files were not corrupt.

—

We noticed that the root CA certificate of the server used for SHA-256 time stamping was not known:

—

The root CA certificate name is «VeriSign Universal Root Certification Authority».,

—

Its thumbprint is «3679ca35668772304d30a5fb873b0fa77bb70d54»

—

The URL of the used time stamped server is «http://sha256timestamp.ws.symantec.com/sha256/timestamp».

I am wondering

—

Is the named certificate really not trusted? And if yes, what is the reason? and from what date?

—

In the case of this certificate would no longer be trusted, could you give me an advice about a RFC3161 SHA-256 time stamping server?

—

In the case of this certificate is still trusted, do you have any idea about why it is not known on some computers?

I have already thought about some points

Concerning Windows 7 SP1:

Our certificate provider told us «The ‘VeriSign Universal Root Certification Authority’ root is well recognized by recent versions of Windows (from 8.1), but this is not guaranteed for Windows 7.»

—

Could this explain errors on Windows 7 SP1?

—

Is there a specific Windows Update which adds this certificate into trusted root CA? If yes, what it is?

We are using the concerned code signing certificate since about 3 years, and we did never observe such error, by the past.

Our previous installations were dual-signed.

As it seems that Windows 7 SPA does not always «see» SHA-256 signatures, maybe it is a beginning of explanation.

—

Could you tell me from which Windows Update Windows 7 SP1 is able to recognize SHA-256 signatures?

To date, to solve the issue, I proposed our customers to «Install Certificate» from Digital Signature tab of file properties. It seems this worked.

—

Does this procedure work well, even if the computer is not connected?

—

Is there a risk doing such certificate installation?

Concerning Windows Server 2012 R2:

As this OS is contemporary to Windows 8.1, I don’t know if the points above can be applied to it.

I have no other idea than a restriction due to a specific domain or local policy.

—

Could you tell about policy and certificate management, or simply send me a link to a basis article about SA-1 / SHA-256 validity depending on OS version?

More generally, I have a lot of difficulties to understand the process of code-signing trust validation, including revocation management. Is there a basis article dealing this subject?

In advance, I thank you for your help

Hello,

Several of our customers encountered an error during the installation of our product.

—

The error message is: «Error 1330. A file that is required cannot be installed because the cabinet file Data1.cab has an invalid digital signature. This may indicate that the cabinet file is corrupt.

Error 24581 was returned by WinVerifyTrust.»

Another WinVerifyTrust error has also been displayed: Error 24592.

—

The error happened mainly on Windows 7 SP1, but also one time on Windows Server 2012 R2.

—

Data1.cab files were not corrupt.

—

We noticed that the root CA certificate of the server used for SHA-256 time stamping was not known:

—

The root CA certificate name is «VeriSign Universal Root Certification Authority».,

—

Its thumbprint is «3679ca35668772304d30a5fb873b0fa77bb70d54»

—

The URL of the used time stamped server is «http://sha256timestamp.ws.symantec.com/sha256/timestamp».

I am wondering

—

Is the named certificate really not trusted? And if yes, what is the reason? and from what date?

—

In the case of this certificate would no longer be trusted, could you give me an advice about a RFC3161 SHA-256 time stamping server?

—

In the case of this certificate is still trusted, do you have any idea about why it is not known on some computers?

I have already thought about some points

Concerning Windows 7 SP1:

Our certificate provider told us «The ‘VeriSign Universal Root Certification Authority’ root is well recognized by recent versions of Windows (from 8.1), but this is not guaranteed for Windows 7.»

—

Could this explain errors on Windows 7 SP1?

—

Is there a specific Windows Update which adds this certificate into trusted root CA? If yes, what it is?

We are using the concerned code signing certificate since about 3 years, and we did never observe such error, by the past.

Our previous installations were dual-signed.

As it seems that Windows 7 SPA does not always «see» SHA-256 signatures, maybe it is a beginning of explanation.

—

Could you tell me from which Windows Update Windows 7 SP1 is able to recognize SHA-256 signatures?

To date, to solve the issue, I proposed our customers to «Install Certificate» from Digital Signature tab of file properties. It seems this worked.

—

Does this procedure work well, even if the computer is not connected?

—

Is there a risk doing such certificate installation?

Concerning Windows Server 2012 R2:

As this OS is contemporary to Windows 8.1, I don’t know if the points above can be applied to it.

I have no other idea than a restriction due to a specific domain or local policy.

—

Could you tell about policy and certificate management, or simply send me a link to a basis article about SA-1 / SHA-256 validity depending on OS version?

More generally, I have a lot of difficulties to understand the process of code-signing trust validation, including revocation management. Is there a basis article dealing this subject?

In advance, I thank you for your help