Bitlocker заблокировал диск

Отключить BitLocker

Доброго всем вечера, хочу снять Bitlocker-шифрование с диска D (не я его ставил) и нахожу в инете.

BitLocker. Дешифрация

добрый день. снова тема BitLocker’а. есть зашифрованный локальный диск. пароль помню, ключ есть.

Ноутбук заблокирован BitLocker-oм

Загружаю ноутбук, вылезает окно «Восстановление шифрованных дисков BitLocker» Подскажите что.

Как разблокировать bitlocker

Я по нечаянности заблочил диск через bitlocker ввожу пароль а он пишет что неправильный как мне.

Шифрование диска с использованием Bitlocker

Здравствуйте! У меня возникла необходимость зашифровать диск с ОС win 7 SP-1. При открытии.

Восстановление данных с поврежденного диска, зашифрованного BitLocker

Сегодня мы опишем процедуру восстановления данных с диска, зашифрованного с помощью Bitlocker. Рассмотрим простой сценарий и сценарий с поврежденным диском Bitlocker. Такая проблема может возникнуть вследствие повреждения файловой системы на зашифрованном диске (например, повреждения области жесткого диска, в которой BitLocker хранит важную информацию, вызванного неожиданным завершением работы системы), невозможности загрузки ОС или консоли восстановления BitLocker, и подобных ошибок, которые препятствуют нормальному открытию зашифрованного диска. Описанные проблемы могут возникнуть как с системным диском, так и со съёмным внешним или USB диском.

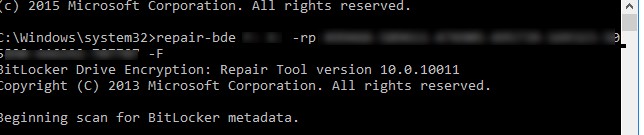

Для восстановления данных мы воспользуемся утилитой Repair-bde (BitLocker Repair Tool). Эта утилита командной строки, которая появилась еще в Windows 7 / 2008 R2 и используется для доступа и восстановления зашифрованных данных на поврежденном диске, зашифрованным BitLocker-ом.

Требования для восстановления данных с тома BitLocker

Для восстановления данных с диска, зашифрованного BitLocker нужно иметь хотя один из следующих элементов системы защиты BitLocker:

- Пароль BitLocker (тот самый, который вы вводите в графическом интерфейсе Windows при разблокировке зашифрованного диска);

- Ключ восстановления BitLocker;

- Ключ запуска системы (Startup key — .bek) – ключ на USB флешке, который позволяет автоматически расшифровывать загрузочный раздел, не требуя ввода пароля от пользователя.

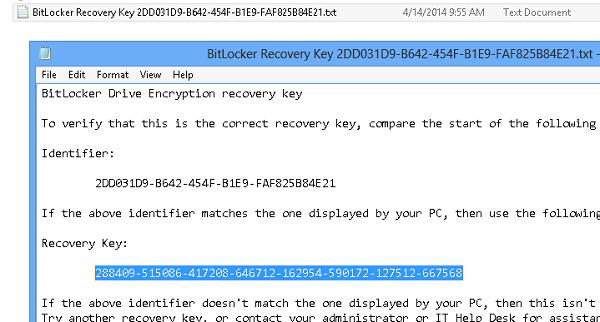

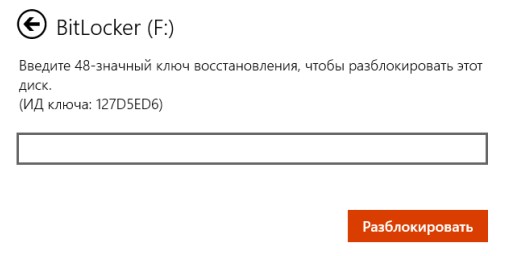

Ключ восстановления BitLocker (BitLocker Recovery Key) представляет собой уникальную последовательность из 48 символов. Ключ восстановления генерируется при создании тома Bitlocker, его можно распечатать (и хранить в безопасном месте, например, в сейфе), сохранить в виде текстового файла на локальный (это не рекомендуется, т.к. при повреждении диска вы не сможете расшифровать свои данные) или внешний диск, или сохранить в свою учетную запись Microsoft.

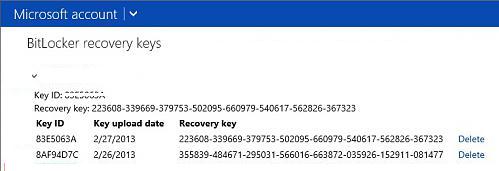

Ключ восстановления Bitlocker можно найти в своем аккаунте на сайте Microsoft по ссылке https://onedrive.live.com/recoverykey .

Несколько нюансов касательно восстановления данных с диска BitLocker. Данные нужно восстанавливать на отдельный диск, размер которого должен быть не меньше, чем размер поврежденного диска. В процессе восстановления все содержимое этого диска будет удалено и заменено расшифрованными данными с тома BitLocker.

В нашем примере диск F: (размер 2 Гб) это USB флешка, содержимое которой зашифровано с помощью BitLocker. Данная флешка по какой-то причине не открывается. Для восстановления данных мы установили дополнительный внешний диск Data (G:), емкостью (10 Гб).

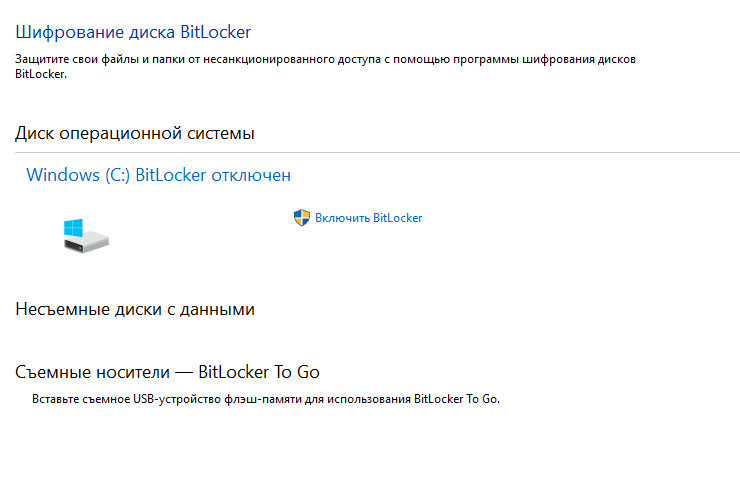

Разблокировать диск, зашифрованный BitLocker, в среде Windows

Самая простая ситуация, когда вам нужно разблокировать зашифрованный BitLocker диск в самой Windows. Вероятно, у вас есть внешний диск или USB флешка, защищенная с помощью BitLocker, которая не открывается, или вы хотите открыть зашифрованный диск на другом компьютере.

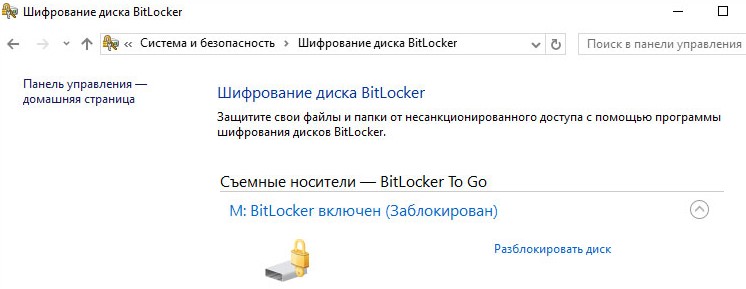

Подключите диск к компьютеру и перейдите в раздел Панель управления -> Система и безопасность -> Шифрование диска BitLocker (доступно в Professional и выше редакциях Windows).

В списке дисков выберите зашифрованный BitLocker диск и нажмите кнопку Разблокировать диск.

В зависимости от способа зажиты укажите пароль, PIN ключ восстановления и подключите смарт-карту. Если вы не знаете пароль, но сохранился ключ восстановления, выберите Дополнительные параметры —> Введите ключ восстановления.

Если у вас несколько ключей восстановления, вы можете определить нужный ключ восстановления с помощью идентификатора, который отображается в окне. Если вы указали правильный ключ, диск разблокируется и сможете получить доступ к данным на нем.

Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

Рассмотрим ситуацию, когда ваш системный диск зашифрован с помощью Bitlocker и по какой-то причине ваша Windows перестала загружаться (синий экран смерти, зависает при загрузке, некорректные обновления и т.д.)

Попробуйте запустить среду восстановления Windows (она автоматически запуститься, если 3 раза подряд Windows не смогла загрузиться). Если среда WinRE не работает, вы можете загрузить компьютер установочного диска с Windows 10, диска восстановления MsDaRT или другого загрузочного диска. Чтобы запустить командную строку, выберите пункт Troubleshoot -> Advanced options -> Command Prompt, или нажмите клавиши Shift+F10.

В окне командной строки проверьте состояние всех дисков компьютера (так мы найдем зашифрованный Bitlocker диск):

В результат команды у одного (или нескольких) из дисков должен содержаться такой текст: “BitLocker Drive Encryption: Volume D”. Значит у вас зашифрован диск D.

Разблокируем его, выполнив команду:

manage-bde -unlock D: -pw

Команда попросит указать пароль BitLocker:

Enter the password to unlock this volume:

Если пароль правильный, появится сообщение:

The password successfully unlocked volume D:.

Ваш диск расшифрован, и вы можете приступать к восстановлению ОС.

Если вы хотите совсем отключить защиту диска BitLocker, выполните:

manage-bde -protectors -disable D:

Выполните перезагрузку компьютера. Теперь загрузочный диск не зашифрован.

Восстановление данных с помощью пароля BitLocker

В первую очередь попробуйте восстановить данные по этой методике (она будет работать в Windows 10, 8.1 / Server 2012 /R2/2016 и выше):

- Запустите командную строку с правами администратора:

- Выполните команду:

repair-bde F: G: -pw –Force

, где F: — диск с данными Bitlocker, G: — диск на который необходимо извлечь расшифрованные данные; - В процессе выполнения команды нужно будет указать пароль Bitlocker (тот самый, который вводится пользователем в графическом интерфейсе Windows для получения доступа к зашифрованному тому).

Расшифровка тома Bitlocker с помощью ключа восстановления

Для расшифровки данных, находящихся на поврежденном томе, содержимое которого зашифровано Bitlocker нам понадобится ключ восстановления или ключ загрузки системы (если зашифрован системный раздел).

Запустите восстановление данных с помощью ключа восстановления:

repair-bde F: G: -rp 288409-515086-417208-646712-162954-590172-127512-667568 –Force

Если Bitlocker используется для шифрования системного раздела с Windows, а для загрузки системы используется специальный ключ запуска на USB флешке, зашифрованный том можно расшифровать так:

где, файл 3F558473-943D-4330-8449-62C36BA53345.BEK – ключ запуска шифрования диска BitLocker на USB флешке I: (по умолчанию этот файл скрыт).

После выполнения процедуры восстановления и расшифровки данных, прежде чем открыть диск, на который было извлечено содержимое тома Bitlocker , необходимо обязательно выполнить его проверку. Для этого выполните следующую команду и дождитесь ее завершения:

Chkdsk G: /f

Как открыть зашифрованный BitLocker диск в Linux

Вы можете открыть зашифрованный BitLocker диск и из-под Linux. Для этого понадобятся утилита DisLocker и ключ восстановления BitLocker .

В некоторых дистрибутивах (например, Ubuntu) утилита dislocker уже имеется. Если утилита не установлена, скачайте и скомпилируйте ее вручную.

tar -xvjf dislocker.tar.gz

В файле INSTALL.TXT указано, что необходимо установить пакет libfuse-dev:

sudo apt-get install libfuse-dev

Теперь соберите пакет.

cd src/make make install

Перейдите в каталоге mnt и создайте две директории (для зашифрованного и расшифрованного раздела):

cd /mntmkdir Encr-partmkdir Decr-part

Найдите зашифрованный раздел (команда fdisk –l) и расшифруйте его с помощью ключа восстановления во второй каталог.

dislocker -r -V /dev/sdb1 -p your_bitlocker_recovery_key /mnt/Encr-part

В этом примере мы используем утилиту DisLocker в режиме FUSE (Filesystem in Userspace, позволяющем пользователям без привилегий создавать собственные файловые системы. В режиме FUSE расшифровывается только тот блок, к которому обращается система (“на лету”). При этом возрастает время доступа к данным, но этот режим гораздо безопаснее.

Смонтируйте раздел:

mount -o loop Driveq/dislocker-file /mnt/Decr-part

Теперь вы должны увидеть все файлы на зашифрованном разделе.

Как восстановить файлы, зашифрованные BitLocker

Шифрование BitLocker, созданное компанией Microsoft всегда заставляет Вас позаботиться о создании ключа восстановления, если Вы решите воспользоваться BitLocker для одного из дисков системы. Вы можете распечатать ключ восстановления, сохранить ее в файл, или хранить его в Интернете с помощью учетной записи Microsoft. Если BitLocker диск не разблокируется автоматически, восстановление лиска с помощью ключа является единственным вариантом, который позволит Вам получить зашифрованные данные на диске.

А что делать, если ключ восстановления утрачен? Как получить доступ к жёсткому диску компьютера, если Вы забыли пароль или PIN-код? Давайте разберёмся с этой проблемой. Инструкция будет также полезна, если Вы хотите удалить шифрование BitLocker на диске или открыть его на другом компьютере. Причём, если модуля TPM нет на компьютере, то Вам потребуется ключ восстановления.

Где искать свой ключ восстановления

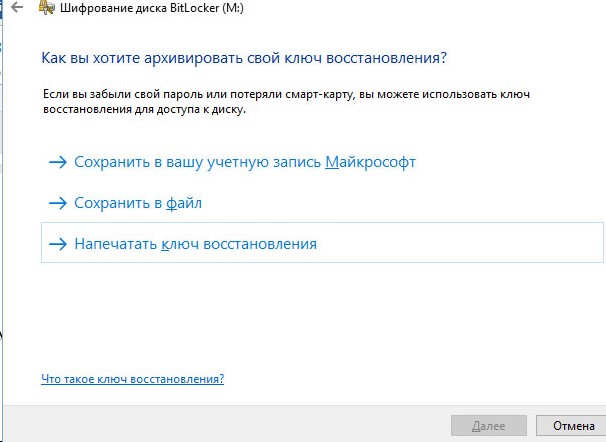

Если Вы не можете найти свой ключ восстановления, попытайтесь вспомнить, когда Вы настраивали BitLocker, Вам было предложено три варианта: распечатать ключ, сохранить его в файл или загрузить ключ восстановления BitLocker в Вашу учетную запись Microsoft.

Так или иначе, но Вы выбрали один из этих вариантов.

Чтобы получить ключ восстановления, который был загружен в Вашу учётную запись Microsoft, перейдите по ссылке на страницу OneDrive Ключи восстановления BitLocker и войдите в систему с той же учетной записью Microsoft, что и во время сохранения ключа. Вы увидите ключ, если загружали его. Если Вы не видите ключ, попробуйте войти с помощью другой учетной записи Microsoft.

Если есть у Вас несколько ключей восстановления, можно использовать идентификатор ключа, отображаемый на экране BitLocker на компьютере, и сопоставить его с идентификатором ключа, который появляется на веб-странице. Это поможет Вам определить правильный ключ.

Если ваш компьютер подключен к домену, обратитесь к администратору домена, чтобы получить ключ восстановления.

Компьютер не разблокируется при загрузке системы

Системные диски, зашифрованные с помощью BitLocker, обычно автоматически разблокируется при загрузке системы с помощью встроенного модуля ТРМ. Если модуль ТРМ разблокировки выходит из строя, Вы увидите экран с ошибкой BitLocker recovery, который просит Вас «Введите ключ восстановления для этого диска«. Если Вы настроили свой компьютер запрашивать пароль, PIN, USB-накопитель или смарт-карту каждый раз при загрузке, Вы увидите тот же экран разблокировки. Если Вы не знаете пароль для входа, нажмите клавишу Esc, чтобы запустить процесс восстановления BitLocker.

Введите ключ восстановления, чтобы продолжить. Это позволит разблокировать системный диск и Ваш компьютер продолжит загрузку далее в обычном режиме.

Идентификатор ключа зашифрованного диска, отображаемый в окне восстановления, поможет Вам определить правильный ключ восстановления, если у вас несколько ключей восстановления.

Разблокируем диски D, E и так далее в среде Windows

Описанный выше метод поможет Вам разблокировать системный диск и любые другие диски, которые заблокированы во время процесса загрузки системы.

Однако, Вам может понадобиться разблокировать зашифрованный BitLocker диск в самой Windows. Возможно, у Вас есть внешний диск или флешка с шифрованием BitLocker и они не открываются, или, возможно, Вы решили использовать зашифрованный BitLocker диск на другом компьютере.

Чтобы разблокировать диск, сначала подключите диск к компьютеру. Откройте панель управления и далее перейдите по адресу Система и безопасность > Шифрование диска BitLocker. Замечу, что BitLocker доступен только на профессиональных изданиях Windows.

Найдите нужный диск в окне BitLocker и нажмите ссылку Разблокировать диск рядом с ним.

Вам будет предложено ввести пароль, PIN-код или иной способ аутентификации, в зависимости что было выбрано в момент шифрования диска. Если Вы не знаете пароль или у Вас нет смарт-карты (если диск защищён ею), выберите Дополнительные параметры > Введите ключ восстановления.

Введите ключ восстановления для разблокирования диска. После ввода ключа восстановления, диск разблокируется и Вы сможете получить доступ ко всем файлам на нем. Идентификатор зашифрованного диска, отображаемый в окне восстановления, поможет Вам определить правильный ключ восстановления, если у вас несколько ключей восстановления.

Если ваш компьютер отображает ошибки BitLocker каждый раз при загрузке системы или Вам понадобилось получить доступ к диску, зашифрованному на другом компьютере, всегда нужно помнить, что получить доступ к диску можно практически всегда, если Вы знаете ключ восстановления.

Если у Вас есть внешний диск, который зашифрован с помощью BitLocker, но у Вас нет ключа восстановления Вам придётся отформатировать диск, чтобы снова им воспользоваться. Форматирование диска — процедура конечно неприятная, так как Вы потеряете всё содержимое диска, зато по крайней мере, сможете использовать диск снова.

Всем привет, как разблокировать BitLocker

Примечание

Чтобы автоматическое снятие блокировки несъемных дисков с данными было возможно, диск, на котором установлена ОС Windows, также должен быть зашифрован с помощью BitLocker.»

Отключение или временная приостановка BitLocker

1. Откройте раздел «Шифрование диска BitLocker». Для этого нажмите кнопку Пуск, выберите последовательно компоненты Панель управления, Безопасность и Шифрование диска BitLocker.

2. Выполните одно из следующих действий.

• Чтобы временно приостановить BitLocker, щелкните Приостановить защиту и нажмите кнопку Да.

Восстановите данные с недоступных зашифрованных дисков BitLocker, используя инструмент восстановления BitLocker

Стал ли ваш жесткий диск недоступным после разблокировки с помощью BitLocker? Может быть, ваш пароль BitLocker был забыт или ключ восстановления был утерян? Недавно я следовал этому руководству, чтобы заблокировать диск с BitLocker в моей системе. После урока я сохранил ключ восстановления как важное соображение. Все прошло хорошо, но проблема возникла, когда я случайно прервал процесс, когда BitLocker заблокировал мой жесткий диск.

Диск недоступен после разблокировки зашифрованных данных BitLocker

Исправление обновления января 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

(дополнительное предложение для Advanced System Repair Pro -> Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Проблема стала более сложной, когда я попытался получить доступ к данным диска.

Я получил следующее сообщение об ошибке:

Местоположение диска не доступно. Доступ закрыт

Средство восстановления BitLocker

Если ваш пароль BitLocker забыт или ключ восстановления утерян, вы можете использовать Средство восстановления BitLocker для доступа к данным и файлам с недоступного диска BitLocker, зашифрованного с помощью BitLocker в Windows 10 / 8 / 7.

Средство восстановления BitLocker (Ремонтно-BDE) — инструмент командной строки, включенный в Windows 10 / 8 / 7. Этот инструмент можно использовать для доступа к зашифрованным данным на сильно поврежденном жестком диске, когда диск зашифрован с помощью BitLocker Drive Encryption. Он особенно используется для извлечения данных с дисков BitLocker, которые находятся в режиме блокировки BitLocker.

По словам Technet, здесь есть, что делать. Сначала убедитесь, что:

- Ваш тестовый компьютер имеет считыватель, защищенный BitLocker (даже если считыватели заблокированы).

- Они должны быть в состоянии предоставить административные доказательства.

- Они должны соответствовать как минимум одному из следующих требований:

-

-

-

-

-

-

- Расположение файла ключа восстановления

- Расположение файла ключа восстановления

- Расположение файла пакета восстановления и соответствующий пароль восстановления

- Расположение файла пакета восстановления и соответствующее расположение файла ключа восстановления

-

-

-

-

- У вас должен быть пустой выходной объем, который равен или больше, чем диск защищен BitLocker (чье содержимое будет полностью перезаписано после ремонта).

-

-

Предположения : Помните, что речь идет о читателе E: reader. Нам нужно восстановить данные и извлечь их на диск F :. У нас есть 48-значный пароль восстановления, например, 062612-026103-175593-225830-027357-086526-362263-513414. Также предполагается, что у нас есть файл ключа восстановления в F: RecoveryKey.bek и пакет восстановления в F: ExportedKeyPackage.

Вы должны изменить вышеуказанные предположения в зависимости от вашей среды.

Теперь откройте командную строку (16) и выполните одну из команд в соответствии с имеющимися у вас данными восстановления.

Восстановить с помощью пароля восстановления:

Восстановление ключа восстановления:

Восстановление с помощью пакета восстановления и соответствующего пароля восстановления:

Ремонт с помощью пакета восстановления и соответствующего ключа восстановления:

когда BitLocker проверяет вводимую вами команду, данные копируются с зашифрованного тома на выходной том (в нашем случае диск F:). Например, когда диск заблокирован BitLocker, данные восстановлены.

Я надеюсь, что вы найдете эту статью полезной.

На чтение 5 мин. Просмотров 4.1k. Опубликовано 03.09.2019

Содержание

- 5 решений для устранения сбоя BitLocker во время шифрования

- Действия по устранению проблем с шифрованием диска BitLocker

- Решение 1. Включите BitLocker без совместимого TPM

- Решение 2: Очистить TPM (модуль доверенной платформы)

- Решение 3. Очистите диск и заново создайте раздел с помощью DiskPart

- Решение 4. Измените настройки микросхемы безопасности

- Решение 5. Измените настройки USB-устройств в BIOS

5 решений для устранения сбоя BitLocker во время шифрования

- Включить BitLocker без совместимого TPM

- Очистить TPM (модуль доверенной платформы)

- Очистите диск и заново создайте раздел с помощью DiskPart

- Изменить настройки микросхемы безопасности

- Измените настройки USB-устройств в BIOS

В этой статье мы поговорим о нескольких ошибках, которые могут возникнуть при попытке зашифровать ваш диск с помощью BitLocker. Этот инструмент защищает вашу операционную систему от атак в автономном режиме.

Вот некоторые из наиболее распространенных ошибок BitLocker:

-

Это устройство не может использовать модуль платформы доверия .

- Перейти к решению 1, чтобы исправить это.

-

Неверная операция с ключом реестра, помеченным для удаления .

- Перейти к решению 2, чтобы исправить это.

-

B itLocker Drive Encryption нельзя использовать, поскольку критические файлы BitLocker отсутствуют или повреждены. Используйте Восстановление запуска Windows, чтобы восстановить файл на вашем компьютере (0x8031004A) .

- Перейти к решению 3, чтобы исправить это.

-

Ключ шифрования BitLocker не может быть получен из модуля доверенной платформы (TPM) и расширенного PIN-кода. Попробуйте использовать ПИН-код, содержащий только цифры. C: не был зашифрован .

- Перейти к решению 4, чтобы исправить это.

-

BitLocker не может быть включен. Накопитель данных не настроен на автоматическую разблокировку на текущем компьютере и не может быть разблокирован автоматически. C: не был зашифрован .

- Перейти к решению 5, чтобы исправить это.

Действия по устранению проблем с шифрованием диска BitLocker

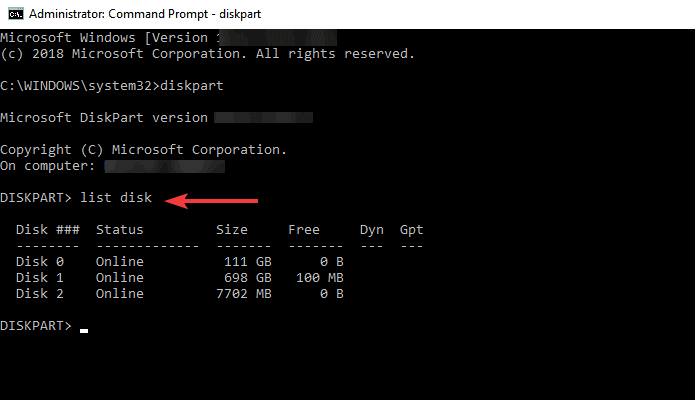

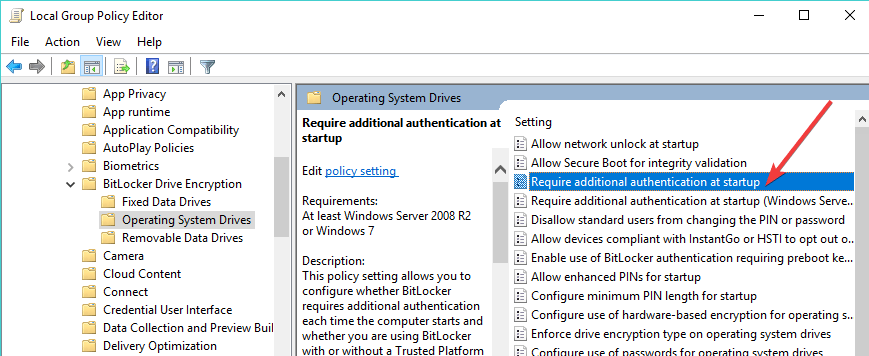

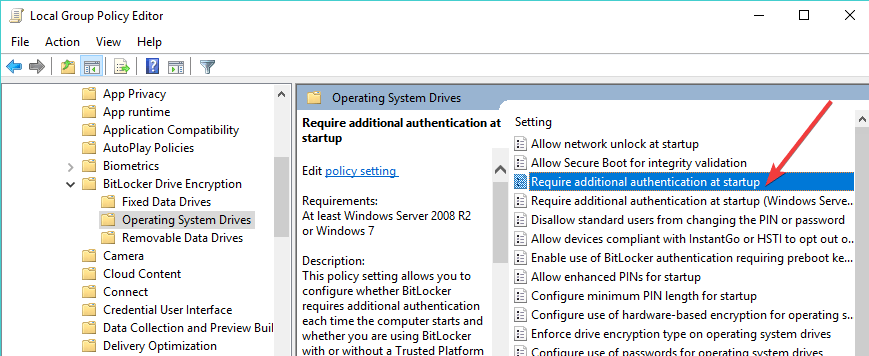

Решение 1. Включите BitLocker без совместимого TPM

- Откройте кнопку «Выполнить из пуска», напишите gpedit.msc и

- Откроется редактор локальной групповой политики.

- Нажмите «Административные шаблоны» в разделе «Конфигурация компьютера», а затем «Компоненты Windows».

- Выберите диск BitLocker

- Шифрование, а затем диски операционной системы.

- В этом окне дважды щелкните «Требовать дополнительную аутентификацию при запуске»

- В новом окне выберите «Включено» и «Разрешить BitLocker без совместимого доверенного платформенного модуля (требуется пароль или ключ запуска на флэш-накопителе USB)».

- Сохраните изменения, нажав «Применить».

- Теперь попробуйте зашифровать диск с помощью BitLocker.

- СВЯЗАННЫЕ: исправлено: проблема с экраном запроса пароля BitLocker в Windows 10

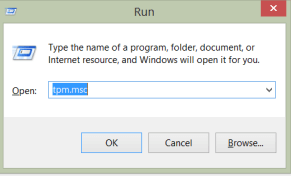

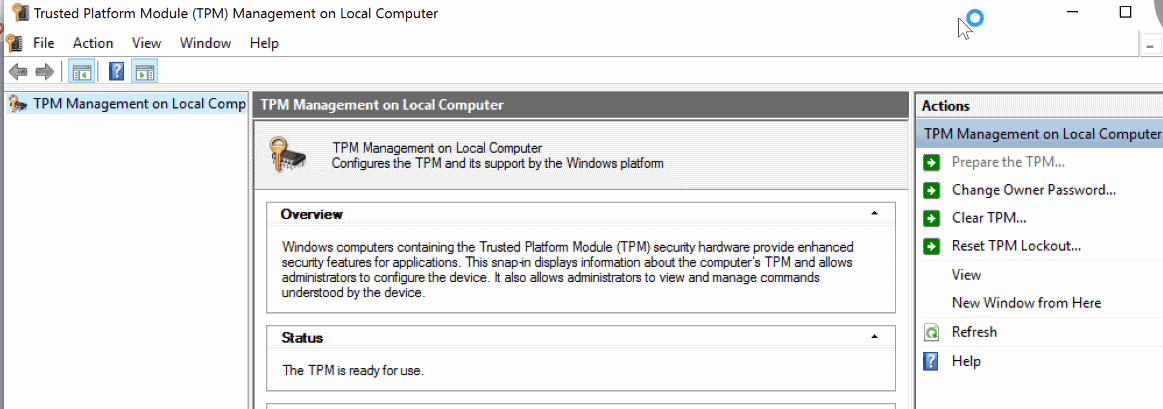

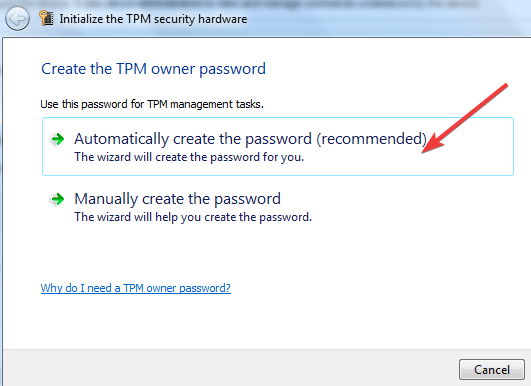

Решение 2: Очистить TPM (модуль доверенной платформы)

Перед тем как начать сброс настроек TPM до заводских настроек, убедитесь, что вы создали резервную копию своего компьютера. Этот метод может привести к потере данных.

- Откройте кнопку «Выполнить с начала», напишите tpm.msc и нажмите Enter.

- Откроется новая консоль управления.

- В разделе «Действие» справа нажмите «Нажмите TPM».

- В поле Clear TPM Security Hardware самое простое решение – установить флажок «У меня нет пароля владельца» и нажать «ОК».

- Вам будет предложено перезагрузить. Это будет означать, что вы должны нажать клавишу (обычно F10), чтобы очистить TPM. Нажмите запрошенную клавишу.

- После перезагрузки системы вам придется перезагрузить компьютер. После перезапуска вам будет предложено нажать клавишу (обычно F10), чтобы включить TPM. Нажмите эту клавишу.

- Запустится мастер настройки TPM, и вы сможете ввести пароль владельца TPM.

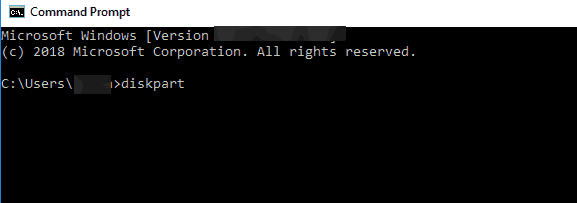

Решение 3. Очистите диск и заново создайте раздел с помощью DiskPart

Прежде чем мы продолжим, имейте в виду, что этот метод сотрет всю информацию, хранящуюся на вашем диске. Создайте резервную копию на другом диске, чтобы убедиться, что вы не потеряете все свои файлы и папки.

- Запустите командную строку от имени администратора, введите diskpart и нажмите Enter.

- Введите список дисков , чтобы отобразить список всех дисков.

- Введите выберите диск # , где # – проблемный диск. Нажмите Enter.

- Введите clean> нажмите Enter.

- Подождите, пока диск не будет очищен. Теперь пришло время создать новый раздел.

- Введите создать основной раздел и нажмите Enter

- Введите назначить букву = # . Еще раз, # – это буква, которую вы хотите использовать.

- Отформатируйте раздел, набрав format fs = ntfs quick . Нажмите Enter.

- СВЯЗАННО: BitLocker не сохраняет ключ в AD: у нас есть решение

Решение 4. Измените настройки микросхемы безопасности

Согласно сообщениям, эта проблема, по-видимому, затрагивает машины, оснащенные микросхемами Intel PTT Security, использующими определенные параметры. Например, шифрование диска BitLocker использовало TPM и PIN, а параметр «Разрешить BitLocker без совместимого TPM» был отключен.

Кроме того, эти машины работают с ОС в BIOS, а не с UEFI.

Мы перечислим общие шаги, которые необходимо выполнить ниже. Имейте в виду, что они могут отличаться на вашей машине.

- Запустите компьютер> откройте настройки BIOS

- Перейдите на вкладку «Безопасность»> выберите «Настройки микросхемы безопасности».

- Выберите опцию Дискретный TPM

- Перейдите к Clear Security Chip> сохраните ваши изменения.

- Перезагрузите компьютер, войдите в систему и введите свой PIN-код. Проверьте, сохраняется ли проблема.

Обратите внимание, что если вы хотите вернуться к предыдущим настройкам микросхемы безопасности, вам необходимо заменить возможность загрузки прошивки загрузкой UEFI. Иногда вам также может понадобиться переустановить ОС.

Примечание . Если вы не можете найти исправление BitLocker, настоятельно рекомендуем перейти на Блокировку папки , который является мощным инструментом шифрования. , Он позволяет шифровать файлы, папки и диски и имеет широкий спектр функций безопасности.

Вы можете найти больше информации об этом в нашем списке лучших инструментов шифрования.

- Загрузить пробную версию блокировки папки

Решение 5. Измените настройки USB-устройств в BIOS

Эта ошибка может появиться при попытке зашифровать диск операционной системы с помощью ключа запуска USB. Причина этого может быть связана с некоторыми настройками в режиме BIOS. Вот возможное решение.

- Войдите в утилиту настройки BIOS.

- Перейдите в Advanced, затем Периферийная конфигурация.

- Доступ к хост-контроллеру USB и USB-устройствам.

- Настройки USB-устройств должны быть Все.

Мы надеемся, что эти решения помогли вам решить проблемы с шифрованием Bitlocker.

Если у вас есть дополнительные советы и предложения, не стесняйтесь перечислять их ниже.

Примечание редактора . Это сообщение было первоначально опубликовано в ноябре 2018 года и с тех пор было обновлено и обновлено для обеспечения свежести, точности и полноты.

Полнодисковое шифрование отлично подходит для предотвращения доступа в случае кражи устройства.

Давайте рассмотрим встроенный в Windows BitLocker и его альтернативы.

Знаете ли вы, что страшного в украденном ноутбуке компании Coplin Health Systems из Западной Вирджинии, содержащем данные 43 000 пациентов?

Или что плохого в том, что подрядчик в Японии потерял USB-накопитель с личной информацией 460 000 жителей?

Данные не были зашифрованы.

Таким образом, злоумышленник мог легко получить доступ к личным данным и продать их в даркнете.

Они усвоили этот урок тяжелым путем.

Но этого не следует делать, зная, как легко можно зашифровать данные.

В следующих разделах обсуждается шифрование диска, как это сделать с помощью BitLocker, а также несколько альтернатив.

Продолжение статьи 🕦 4 лучшие альтернативы Bitlocker

Содержание

- Полнодисковое шифрование

- BitLocker

- BitLocker на системных дисках

- VeraCrypt

- BestCrypt

- FDE или FLE

- Заключение

Полнодисковое шифрование

Полнодисковое шифрование (FDE) означает блокировку дисков системы.

Оно предотвращает доступ к данным на взломанных устройствах и может обеспечить проверку при загрузке для дополнительной безопасности, если применяется на системных дисках.

BitLocker

Профессиональные, корпоративные и образовательные версии Windows поставляются с предустановленной системой шифрования устройств BitLocker.

С помощью BitLocker можно защитить паролем диски, которые нормально функционируют после того, как вы залогинитесь.

Существует также ключ восстановления для сброса пароля, без которого содержимое диска будет нечитаемым.

Кроме того, он работает кросс-платформенно.

Например, диск, зашифрованный на Windows, останется в безопасности на Linux.

Примечательно, что это не защитит вас после разблокировки системы. Эти механизмы шифрования будут бесполезны, скажем, для шпионских программ, крадущих вашу личную информацию, которые вы могли установить неосознанно. Таким образом, эти инструменты не заменяют антивирусные или антишпионские инструменты.

Чтобы начать работу, введите BitLocker в поиске на панели задач и откройте Управление BitLocker.

Теперь выберите нужный диск и нажмите кнопку Включить BitLocker.

Последующий процесс отличается для диска с операционной системой и несистемных разделов, включая переносные диски.

BitLocker на системных дисках

По умолчанию для аутентификации используется чип безопасности TPM (версии 1.2 или более поздней).

Машина загружается, как только TPM возвращает ключ.

Trusted Platform Module (TPM) – это чип, которым оснащаются современные ПК. Это отдельный чип, обеспечивающий общую целостность устройства. Но вам может понадобиться активировать его, если ваша система не обнаруживает TPM даже после его наличия.

В таких случаях аутентификация перед загрузкой отсутствует, и любой человек, заполучивший ваш компьютер, может включить его путем перебора пароля для входа в Windows.

Однако для обеспечения максимальной безопасности можно включить предзагрузочный PIN-код в редакторе локальной групповой политики.

После этого чип TPM запросит ключ восстановления и PIN-код, прежде чем позволить машине загрузиться.

Отличительной особенностью этих чипов является то, что они оснащены защитой от перебора.

Таким образом, у злоумышленника будет всего несколько попыток, прежде чем он сдастся.

Не забудьте настроить эту функцию перед началом шифрования.

Процесс достаточно прост.

Во-первых, откройте Windows Run, нажав ⊞+R, введите gpedit.msc и нажмите Enter.

Далее: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование устройств BitLocker > Диски операционной системы:

И включите запрос дополнительной аутентификации.

Теперь перед загрузкой BitLocker Encryption потребуется PIN-код или предварительно установленный USB-накопитель в качестве физической аутентификации.

Далее вы можете зашифровать весь диск или только используемое дисковое пространство.

Шифрование всего диска, как правило, является лучшей идеей для старых компьютеров, поскольку в пустых секторах могут находиться данные, которые можно извлечь с помощью инструментов восстановления данных Windows.

Затем необходимо выбрать новый или совместимый режим шифрования.

Вы можете выбрать режим нового шифрования, поскольку это диск с операционной системой.

Совместимый режим больше подходит для портативных дисков.

Наконец, рекомендуется запустить проверку системы BitLocker в следующем окне, чтобы убедиться, что все работает идеально.

см. также:

- 🥐 Как получить доступ к разделу Windows, зашифрованному с помощью Bitlocker, из Linux

- Bitlocker – encryption key cannot be obtained from the trusted platform module (TPM) Решение ошибки

- Взломщик паролей BitLocker с открытым исходным кодом: BitCracker

- BitLocker пароль на USB / Шифрование

- Как удаленно стереть ноутбук с Windows 10

- ✗Что такое атака «холодная загрузка»: пояснение и как обезопасить себя✗

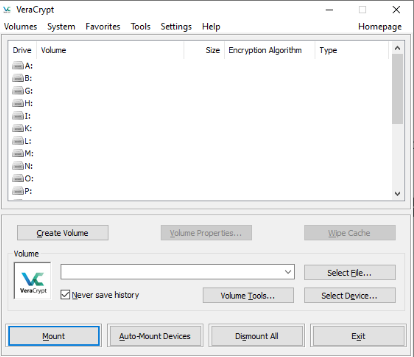

VeraCrypt

VeraCrypt – это бесплатное программное обеспечение для шифрования с открытым исходным кодом для Windows, Mac и Linux.

Подобно BitLocker, вы можете шифровать системные диски, фиксированные диски с данными и портативные диски.

Это более гибкая программа, предоставляющая множество вариантов алгоритмов шифрования.

Кроме того, он может шифровать “на лету”.

Просто создайте зашифрованный контейнер и перенесите туда файлы, чтобы зашифровать их.

Кроме того, VeraCrypt может создавать зашифрованные скрытые тома и поддерживает аутентификацию перед загрузкой, как BitLocker.

Однако пользовательский интерфейс может показаться излишне сложным, но нет ничего такого, с чем нельзя было бы разобраться.

см. также:

- Как установить VeraCrypt на Kali Linux

- Как установить VeraCrypt на Ubuntu 16.04

- 🐧 Kodachi – операционная система для тех, кто ценит конфиденциальность, но не хочет изучать Linux

- 📜 Практические советы по защите конфиденциальных данных

- 5 лучших инструментов шифрования Linux

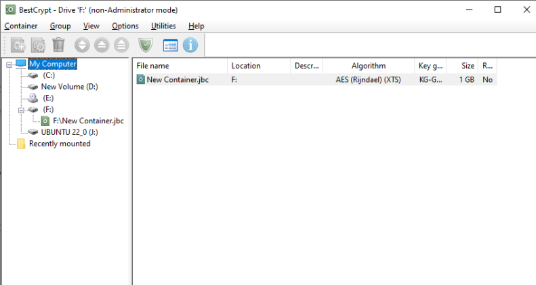

BestCrypt

FDE или FLE

Иногда не стоит шифровать весь диск.

В таких случаях целесообразно защитить конкретный файл, что порождает шифрование на уровне файла или шифрование на основе файла (FBE).

FLE более распространено, и мы часто используем его, не осознавая его присутствия.

Например, разговоры в WhatsApp шифруются.

Аналогично, электронные письма, отправленные через Proton mail, также автоматически шифруются, и только получатель может получить доступ к их содержимому.

Аналогичным образом можно защитить файл с FLE с помощью таких инструментов, как AxCrypt или FolderLock.

Явное преимущество FBE перед FDE заключается в том, что все файлы могут иметь разные ключи шифрования.

Таким образом, если один из них будет скомпрометирован, остальные останутся в безопасности.

Однако это создает дополнительные трудности при управлении такими ключами.

Заключение

Полное шифрование диска имеет решающее значение при потере устройства, содержащего конфиденциальную информацию.

Хотя у каждого пользователя на устройстве хранятся важные данные, именно предприятия нуждаются в шифровании диска больше, чем кто-либо другой.

Лично я считаю BitLocker лучшим инструментом шифрования для пользователей Windows. VeraCrypt – еще один вариант для тех, кто может смириться с устаревшим интерфейсом.

А организациям не стоит полагаться на чей-то вердикт, а выбрать лучшее для своего случая использования.

Единственное, чего следует избегать владельцу бизнеса, – это блокировки поставщиков.

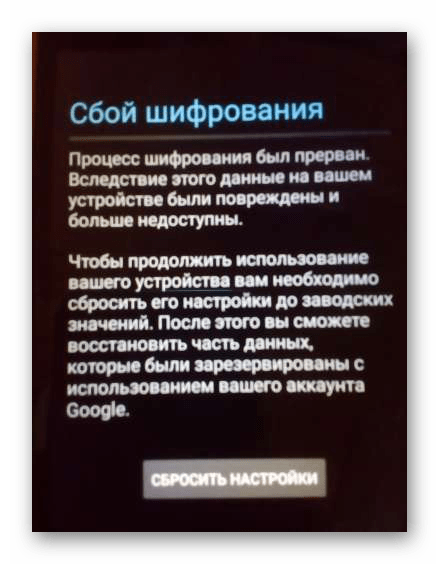

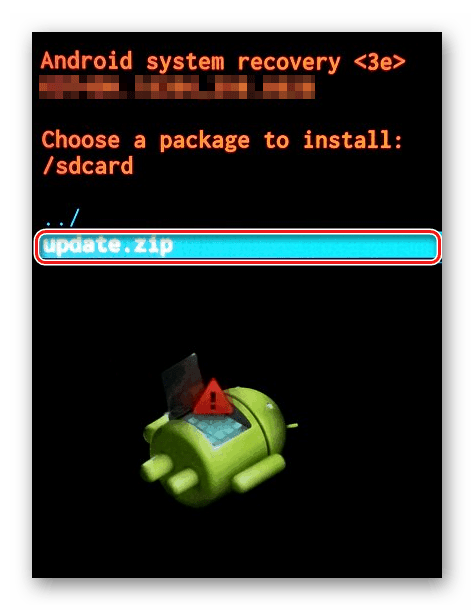

В процессе эксплуатации любого телефона или планшета на платформе Android можно столкнуться с ошибкой «Сбой шифрования», препятствующей правильному запуску устройства. Подобное является одной из наиболее труднорешаемых проблем, устранить которую, как правило, не получается стандартными методами. Сегодня мы расскажем про основные действия для спасения информации из памяти и о нюансах восстановления телефона.

Содержание

- Сбой шифрования на Android

- Заключение

- Ошибка шифрования android: что делать?

- Что такое шифрование и как оно работает

- Причины сбоев в шифровании

- Действия пользователя

- Не помог ни один способ

- Что такое «Запрещено политикой шифрования»

- Ошибка шифрования android: что делать?

- Шифрование и его смысл

- Сбой шифрования: как исправить проблему?

- Шифрование Андроид

- Можно ли отключить на планшете шифрование?

Сбой шифрования на Android

Несмотря на описанные ниже действия, самостоятельно восстановить устройство со «Сбоем шифрования», как правило, не получится. Это стоит учитывать заранее и на всех этапах проявлять осторожность.

Способ 1: Основные меры

При возникновении сбоя шифрования и до первого нажатия единственной доступной на экране кнопки «Reset» необходимо с помощью кнопки питания на корпусе выключить устройство и вынуть карту памяти, если таковая была установлена в специальный слот. Если отсек для карты памяти доступен без извлечения аккумулятора, можно не производить выключение, а сразу извлечь внешнюю память.

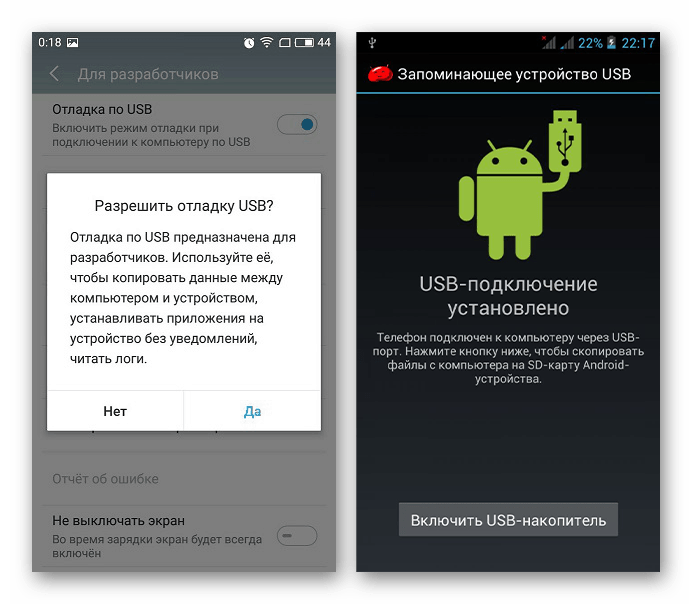

На устройстве с заранее включенной функцией «Отладка по USB» в разделе «Для разработчиков» можно попробовать подключиться к ПК по USB-кабелю и вытащить все важные файлы. Однако при деактивированной опции сделать подобное нельзя, так что данные в любом случае будут безвозвратно потеряны.

Читайте также: Включение отладки по USB на Android

Разобравшись с подготовкой, можете воспользоваться кнопкой «Reset» или «Сбросить» на экране устройства, чтобы начать перезагрузку. В некоторых редких ситуациях даже этого может быть достаточно для восстановления правильной работы операционной системы.

К сожалению, чаще всего это приведет только к окончательной потери данных, а на экране снова появится уведомление «Сбой шифрования». Чтобы спасти хоть какие-то данные, можете воспользоваться веб-версией Google-аккаунта для сохранения файлов в облаке и отключения синхронизации на устройстве.

Способ 2: Перепрошивка устройства

Единственное, что можно сделать для восстановления работоспособности телефона, это произвести установку новой совместимой прошивки. Данная процедура была подробно описана в других статьях на нашем сайте и по факту не отличается в текущей ситуации. При этом использовать лучше всего официальную прошивку с веб-сайта производителя.

Подробнее: Способы прошивки телефона на Android

Способ 3: Сервисный центр

Достаточно часто обычное обновление прошивки устройства не приводит к положительным результатам и при включении появится та же ошибка. В таком случае правильнее всего будет обратиться в сервисный центр к специалистам, так как для устранения проблемы необходимо вмешательство в аппаратную составляющую. Это хоть и можно сделать самостоятельно, но только располагая соответствующими знаниями.

Заключение

Мы представили все возможные действия при возникновении «Сбоя шифрования» на Android и надеемся, у вас не возникнет вопросов. Так или иначе проблема является серьезной и лучше всего сразу же обратиться к профессионалам для диагностики и восстановления устройства. Мы рады, что смогли помочь Вам в решении проблемы. Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Подобная ошибка может появиться только при условии, что пользователь изначально включил шифрование данных на своём телефоне (планшете или другом мобильном устройстве).

Данная функция обеспечивает защиту персональных данных, хранящихся в памяти андроид-девайса. Шифрование в данном случае производится системой ICS с помощью мастер-ключа глубиной 128 бит. Если на разблокировку экрана поставлен пароль или пин-код, то Android по умолчанию выбирает его в качестве «исходника» для создания мастер-ключа дешифрования.

После включения функции шифрования при каждой перезагрузке ОС устройство будет запрашивать заданный пароль или пин.

Однако ни одна система не работает без ошибок и периодически здесь также происходит сбой шифрования андроид, который вносит непредвиденные изменения в 16 килобайтный мастер-ключ.

Такой сбой может «нагрянуть» в любой момент, поэтому чтобы гарантированно не потерять нужную информацию всегда сохраняйте резервные копии данных. Для этого, например, можно делать бэкап на Google-аккаунт.

В противном случае расходы на дешифровку карты «выйдут» гораздо дороже, чем стоимость всей хранящейся в памяти телефона информации (которую потребуется расшифровать). В худшем случае дешифровка займёт столько времени, что информация давно потеряет свою актуальность.

Ошибка шифрования android: что делать?

Итак, что делать, если телефон пишет «сбой шифрования»? Такое сообщение появляется до загрузки графической оболочки по той причине, что модуль, отвечающий за шифрование (Cryptfs) загружается одним из первых. Он позволяет всем остальным модулям дешифровать настройки, считать данные с кэша и загрузить полноценную версию ОС.

- 1. Во-первых, нужно извлечь из устройства microSD карту. В связи с политикой Google информация на ней по умолчанию не шифруется, и, соответственно, эти данные ещё могут оставаться доступными.

Самое худшее, что сейчас можно сделать — это нажать единственную софтовую кнопку на экране — Reset phone.

После ее активации (в большинстве случаев) можно попрощаться с информацией, хранящейся в папке /data и, возможно, /sdcard.

- 2. После извлечения карты попробуйте перезагрузить андроид-устройство с помощью упомянутой кнопки. Если с первого раза устранить сбой шифрования на планшете не получилось, попробуйте ещё несколько раз: возможно, ключ просто некорректно загружается из-за ошибки в коде, расположенном на внешней карте.

К сожалению, в большинстве перезагрузка сбой шифрования не устраняет, поскольку «сбиты» либо внутренняя карта android-устройства, либо её контроллер.

- 3. Если перезапуск телефона/планшета устранить сбой шифрования не помог, следует «откатить» прошивку и установить новую версию криптографического модуля: чтобы устройством можно было воспользоваться.

Для этого потребуется внешняя карта, желательно, не меньше 8 Гб (можно использовать «старую», если с неё сняты резервные копии всех важных данных), на которую будут сохраняться временные разделы /data и /sdcard.

- 4. Вставьте microSD карту в андроид устройство.

— Следующий этап — подготовка телефона к перепрошивке. Для этого нужно зайти в режим восстановления Android. В зависимости от модели и производителя девайса доступ в данный режим может осуществляться по-разному, однако наиболее распространенной комбинацией клавиш является одновременное нажатие кнопок включения и понижения громкости с фиксацией на одну-две секунды.

В режиме восстановления найдите свойства SD карты и разделите её на сегменты, которые будут отведены под вышеуказанные разделы. Для области /data вполне должно хватить 2 Гб памяти.

Для «свапа» выберите 0M. Процесс подготовки карты займёт некоторое время — в это время можно скачать последнюю версию ICS, соответствующую модели вашего телефона/планшета.

После скачивания сохраните её на уже размеченную SD-карту.

— На данном этапе в режиме восстановления должна активироваться возможность подключить устройство к компьютеру в качестве внешнего носителя.

Когда подключение к компьютеру обеспечено, не забудьте сделать полный «бэкап» хранящейся на андроид-устройстве информации.

Далее можно вычистить данные пользователя, кэш и системные данные из устройства. После этого установите новый дистрибутив ICS (который находится на SD —карте) и перезагрузите устройство.

На этот раз запуск устройства займет несколько больше времени, однако после перезагрузки сбой шифрования будет уже «аннулирован» и работа с устройством и внешней картой продолжится в прежнем режиме.

Рубрики: локальная сеть

В погоне за все большей и большей безопасностью данных на телефонах разработчики ПО решили прибегнуть к самому кардинальному методу – шифрованию. Но, как и всегда, появилась масса подводных камней и нюансов, так что перед шифрованием нужно трижды подумать. Какие могут быть неприятности, что дает такой тип защиты и что вы можете потерять, если произойдет сбой шифрования Андроид?

Содержание

Что такое шифрование и как оно работает

В понятии шифра нет ничего сложного. Это некая закономерность замены одних символов другими. Таким способом пользовались еще римляне, так что нового здесь ничего нет: берем один алфавит, меняем символы в нем на другой и создаем ключ (дешифратор).

Что шагнуло в данной отрасли до невиданных высот вместе с прогрессом, так это размер ключа. Он содержит такое количество вариантов расшифровки, что если их подсчитать, то выйдут числа с очень большим количеством нолей. Настолько большим, что даже суперкомпьютеры будут «мучить» их годами, но так и не подберут нужный алгоритм. И создать такую защиту может любой современный смартфон.

Чтобы включить шифрование данных в Android, обязательно нужно иметь пароль экрана блокировки. Именно он и будет исходником для создания ключа. Это значит, что вы еще под более надежной защитой, ведь дешифратор – единственное, что может дать доступ к данным вашего устройства, – уникален.

Думаю, вы уже поняли, что степень надежности данного типа безопасности близится к бесконечности. По крайней мере на данный момент. Отсюда вопрос: что делать, если произойдет какой-то сбой? Ведь в процессе эксплуатации вы не застрахованы от внештатных ситуаций, да и сама операционная система не идеальна.

Причины сбоев в шифровании

Для начала давайте разберемся в возможных причинах сбоев, чтобы свести их к минимуму. Так как шифруются абсолютно все данные, то и включаться и выключатся телефон будет чуть дольше. Если вы в этот момент выдернете батарею, скорее всего, у вас будет сбой шифрования.

Также причиной ошибки может быть количество приложений на устройстве, различные службы и даже некоторые антивирусные программы. Не стоит исключать и сбой по причине ошибки непосредственно в самом шифровании, ведь тогда преобразуются данные, а значит, происходит замена их кода.

Впрочем, зависящих от пользователя причин не так уж и много. Единственный совет – устанавливайте и удаляйте новое ПО реже.

Почему не важна причина? Все просто: что бы ни случилось – вы увидите такое вот сообщение:

Действия пользователя

Если вы столкнулись с таким сообщением и не знаете, что делать при ошибке шифрования в Android, начните с перезагрузки.

Только ни в коем случае не нажимайте на кнопку под надписью! Перезагрузить устройство нужно, передернув АКБ. Если у вас несъемный аккумулятор, воспользуйтесь специальными комбинациями кнопок для этого действия. Каждый уважающий себя производитель обязан оснастить такой комбинацией аппарат с несъемной батареей – уточняйте это на сайтах разработчиков.

Такую операцию проводим несколько раз: если результат тот же, значит, скорее всего вы потеряете абсолютно все данные с устройства. Не так болезненно это будет для владельцев смартфонов с возможностью расширения памяти картами: Google не шифрует данные с них и вы можете извлечь флешку, сохранив файлы.

Предотвратить всякую ошибку в функциях можно попросту их не включая. Если вы задумались, как убрать шифрование на Андроиде, то есть хорошие новости: оно у вас по умолчанию отключено, если вы не владелец линейки Nexus от Google. Там фича включена по умолчанию и снести ее можно лишь перепрошивкой.

В иных случаях лучше не включать шифрование вовсе: снижается скорость работы, отключается вся фоновая активность (даже будильник не поставить), а если забудете пароль – прощайтесь с данными.

Вернемся к проблеме. Если не помогла жесткая перезагрузка, нужно попробовать сделать это программно, уже с извлеченным флеш-накопителем.

Пошаговые инструкции

Чтобы исправить ошибку шифрования в Android, жмем кнопку перезагрузки на экране; вы не ошибетесь, так как она там одна. Как и в случае с хардресетом, делаем это несколько раз, чтобы дать шанс ключу загрузиться правильно. Если наши старания напрасны и ничего не вышло, нужно попробовать восстановить устройство.

Первый способ (если у вас включена отладка по USB). С зажатыми клавишами включения и громкости вниз (комбинация клавиш может меняться в зависимости от марки и модели телефона или планшета) подключаем телефон к компьютеру. На нем должна быть запущенная фирменная программа. Если повезет – будет возможность без труда восстановить стандартные настройки.

Второй способ (если есть рекавери). При загрузке входим в стандартное CWM (способы варьируются, уточняйте для каждого разработчика), наводим с помощью кнопок навигации в данном меню (клавиши регулировки громкости) на пункт «wipe data/factory reset» и выбираем его кнопкой включения.

Затем соглашаемся с удалением всех пользовательских данных нажатием на «Yes — delete all user data» той же клавишей.

После этого можно перезагружать восстановленное устройство, выбрав пункт «reboot system now».

Не помог ни один способ

Самый кардинальный метод используем лишь в самых тяжелых случаях, когда нет включенного режима отладки или же когда устройство не отображается. Это перепрошивка устройства.

Инструкция по прошивке

Чтобы прошить устройство, нам понадобится скачать нужную прошивку и закинуть ее на флешку. Далее повторяем весь второй способ восстановления, только удаляем еще и пункты «Кэш» и «Dalvik».

Проще, надежнее и быстрее всего будет, если у вас будет кастомное рекавери с разблокированным загрузчиком.

Что такое «Запрещено политикой шифрования»

Данная ошибка может вас побеспокоить, если вы все-таки решитесь отключить блокировку экрана, но не сможете этого сделать. Ее причиной чаще всего становятся конфликтные приложения с правами администратора.

В таком случае нужно будет удалить сертификаты и очистить учетные данные в меню блокировки экрана или безопасности. Никакого контента вы не потеряете, а ошибка администратора пропадет.

Подобная ошибка может появиться только при условии, что пользователь изначально включил (планшете или другом мобильном устройстве).

Данная функция обеспечивает защиту персональных данных, хранящихся в памяти андроид-девайса. Шифрование в данном случае производится системой ICS с помощью мастер-ключа глубиной 128 бит. Если на разблокировку экрана поставлен пароль или пин-код, то Android по умолчанию выбирает его в качестве «исходника» для создания мастер-ключа дешифрования.

После включения функции шифрования при каждой перезагрузке ОС устройство будет запрашивать заданный пароль или пин.

Однако ни одна система не работает без ошибок и периодически здесь также происходит сбой шифрования андроид, который вносит непредвиденные изменения в 16 килобайтный мастер-ключ.

Такой сбой может «нагрянуть» в любой момент, поэтому чтобы гарантированно не потерять нужную информацию всегда сохраняйте резервные копии данных. Для этого, например, можно делать бэкап на Google-аккаунт.

В противном случае расходы на дешифровку карты «выйдут» гораздо дороже, чем стоимость всей хранящейся в памяти телефона информации (которую потребуется расшифровать). В худшем случае дешифровка займёт столько времени, что информация давно потеряет свою актуальность.

Ошибка шифрования android: что делать?

Итак, что делать, если телефон пишет «сбой шифрования»? Такое сообщение появляется до загрузки графической оболочки по той причине, что модуль, отвечающий за шифрование (Cryptfs) загружается одним из первых. Он позволяет всем остальным модулям дешифровать настройки, считать данные с кэша и загрузить полноценную версию ОС.

- 1. Во-первых, нужно извлечь из устройства microSD карту. В связи с политикой Google информация на ней по умолчанию не шифруется, и, соответственно, эти данные ещё могут оставаться доступными.

Самое худшее, что сейчас можно сделать — это нажать единственную софтовую кнопку на экране — Reset phone.

После ее активации (в большинстве случаев) можно попрощаться с информацией, хранящейся в папке /data и, возможно, /sdcard.

- 2. После извлечения карты попробуйте перезагрузить андроид-устройство с помощью упомянутой кнопки. Если с первого раза устранить сбой шифрования на планшете не получилось, попробуйте ещё несколько раз: возможно, ключ просто некорректно загружается из-за ошибки в коде, расположенном на внешней карте.

К сожалению, в большинстве перезагрузка сбой шифрования не устраняет, поскольку «сбиты» либо внутренняя карта android-устройства, либо её контроллер.

- 3. Если перезапуск телефона/планшета устранить сбой шифрования не помог, следует «откатить» прошивку и установить новую версию криптографического модуля: чтобы устройством можно было воспользоваться.

Для этого потребуется внешняя карта, желательно, не меньше 8 Гб (можно использовать «старую», если с неё сняты резервные копии всех важных данных), на которую будут сохраняться временные разделы /data и /sdcard.

- 4. Вставьте microSD карту в андроид устройство.

Следующий этап — подготовка телефона к перепрошивке. Для этого нужно зайти в режим восстановления Android. В зависимости от модели и производителя девайса доступ в данный режим может осуществляться по-разному, однако наиболее распространенной комбинацией клавиш является одновременное нажатие кнопок включения и понижения громкости с фиксацией на одну-две секунды.

В режиме восстановления найдите свойства SD карты и разделите её на сегменты, которые будут отведены под вышеуказанные разделы. Для области /data вполне должно хватить 2 Гб памяти.

Для «свапа» выберите 0M. Процесс подготовки карты займёт некоторое время — в это время можно скачать последнюю версию ICS, соответствующую модели вашего телефона/планшета.

После скачивания сохраните её на уже размеченную SD-карту.

На данном этапе в режиме восстановления должна активироваться возможность

На современных телефонах и планшетах мы храним массу важной и даже конфиденциальной информации. Это могут быть личные фото, переписки, аудиозаписи, логины, пароли, реквизиты банковских карт и другое. Зачастую пользователи не задумываются о способах защиты таких данных, до тех пор, пока, например, не потеряют гаджет. В худшем случае – он попадает в руки злоумышленников, которые с удовольствием воспользуются вашей информацией в личных целях. Иногда в этом и заключается весь смысл кражи телефона. Как же защитить личные данные?

Шифрование и его смысл

Для защиты данных чаще всего используется обычный пароль на блокировку экрана, например, графическая блокировка или же цифровой пароль. Но часто такой метод оказывается ненадежным. При желании такую защиту можно обойти и тогда все ваши личные данные окажутся как на ладони. Более действенным способом является шифрование. Непосредственно сам пользователь особой разницы не ощутит, но при утере гаджете, даже если злоумышленники смогут каким-то образом обойти пароль блокировки, к вашим данным у них доступа не будет. Делается такая шифровка довольно просто: Explay Fresh — сделать Hard Reset на смартфоне

«Настройки»; «Безопасность» и «Шифрование».

После этого потребуется ввести код и подождать какое-то время, пока все данные будут зашифрованы, это может занять довольно продолжительное время, особенно если их объем будет велик. Случается, что со временем вы можете увидеть сообщение Сбой шифрования Андроид, что делать в этом случае? Что делать если не включается или завис планшет смартфон

Сбой шифрования: как исправить проблему?

Для того чтобы избежать подобных проблем, всегда нужно делать резервную копию данных. Например, надежным хранилищем может стать облако «Гугл», это оптимальный вариант для всех пользователей Андроид. Если же вы этого не сделали и увидели сообщение о сбое шифрования, главное не спешить нажимать на кнопку «Reset phone».

Вначале вытащите внешнюю карту памяти, данные на ней не зашифрованы, это предусмотрено политикой разработчиков ОС. Только после этого можете нажать данную кнопку, но будьте готовы к тому, что вы можете потерять личные данные.

Только в редких случаях после перезагрузки системы сбой устраняется, при других исходах необходимо будет сделать откат до того времени, пока сбоя не было обнаружено.

Относитесь внимательно к шифрованию данных, чтобы самому не стать жертвой своей бдительности.

Начиная с Android 4.2, вы можете зашифровать все устройство средствами самой операционной системы Android. При этом вам не нужно покупать или устанавливать какие-либо дополнительные приложения. Все осуществляется средствами самой операционной системы, причем доступ к Интернету для этого не нужен. Вы можете зашифровать данные в любой момент, когда посчитаете это целесообразным.

Шифрование Андроид

Работает шифрование так: после включения шифрования все данные на устройстве и на карте памяти будут зашифрованы. Конечно, если кто-то разблокирует ваше устройство, он все равно получит доступ к данным, однако это спасет ваши данные, если кто-то попытается украсть карту памяти или прочитать данные без включения смартфона с его внутренней памяти. У него ничего не выйдет, так как данные будут зашифрованы.

При включении смартфона вам нужно будет вводить пароль, позволяющий расшифровать данные. Без ввода пароля смартфон дальше не загрузится. Это не просто пин-код, это ключ, которым зашифрованы ваши данные.

О шифровании устройства вы должны знать следующие вещи:

- Шифрование возможно только в одном направлении. После шифрования расшифровать устройство уже будет нельзя. Можно только сбросить его до заводских настроек, но в этом случае вы потеряете все данные.

- Шифрование всего устройства замедляет работу смартфона. В принципе, в эру 8-ядерных процессоров и при объеме оперативной памяти от 1 Гб это не доставит вам хлопот. На более слабых устройствах «торможение» будет ощутимым.

- Шифрование устройства не спасет ваши данные от случая, если кто-то попросил ваш смартфон, чтобы просмотреть, а сам в этот момент или установит троян, или просто вручную отправит некоторые интересующие его данные на свой телефон. От таких случаев позволяет защититься только криптоконтейнер: ведь для доступа к данным внутри контейнера нужно будет ввести еще один пароль, который злоумышленник не знает.

Если вы хотите зашифровать все устройство, перейдите в Настройки, Безопасность, затем нажмите кнопку Зашифровать телефон (или Зашифровать планшет) в разделе Шифрование. Далее следуйте инструкциям.

Сегодня каждому пользователю приходится думать о защите конфиденциальной информации от посторонних лиц. Производители мобильных устройств заботятся о будущих клиентах и их праве на конфиденциальность, поэтому всё больше внимания уделяют сохранению личных данных. Планшеты также можно отнести к персональным устройствам, поэтому поговорим об их защите.

Можно ли отключить на планшете шифрование?

Системные функции современных планшетов поддерживают режим шифрования информации, хранящейся как на внутренней памяти устройства, так и на внешней карте SD. Следует помнить, что работающее шифрование оказывает негативное влияние на производительность девайса. Тем, кто ценит вычислительную мощь выше сохранности персональных данных, обязательно следует прочитать данную статью.

Если вам посчастливилось завладеть Android-планшетом, изначально работающем на базе версии операционной системы , отключить функцию шифрования не удастся. Разработчики решили прописать принудительное шифрование информации на последних версиях ОС, но не стоит отчаиваться, ведь хакеры тоже не спят. Нет сомнений, что эти труженики скоро предложат свой вариант решения этой проблемы. В то же время планшеты, операционная система которых обновилась до последней версии с более ранних, не ограничены подобными запретами, поэтому опция отключения шифрования доступна. Однако, рекомендуем подумать, действительно ли вам это так необходимо?

На более ранних версиях Android, вплоть до 2.3.4., шифрование нужно запускать вручную. Эта опция находится в меню настроек: Безопасность->Шифрование->Зашифровать устройство . Необходимо иметь в виду, что после этого расшифровать зашифрованные данные невозможно, поскольку разработчик не предусмотрел такой возможности. Таким образом, если вам понадобится расшифровать информацию, её утрата неизбежна. Чтобы это сделать, потребуется выполнить сброс устройства к заводским настройкам из режима «recovery».

Чтобы выполнить такой сброс, нужно в выключенном состоянии планшета зажать на нём одновременно клавиши увеличения и уменьшения громкости, также клавишу включения. Будет выполнена загрузка в инженерное меню, где при помощи кнопок регулировки громкости нужно найти пункт меню «wipe data/factory reset» и, выбрав его, нажать на клавишу питания. Когда операция сброса будет завершена, необходимо перезагрузиться, выбрав «reboot». После загрузки в рабочий режим на планшете следует восстановить личные данные, после чего больше не запускать шифрование.

Вы используете свой смартфон (планшет) Android, чтобы сохранить персональные фотографии, читаете важные электронные письма, делаете онлайн-покупки с помощью вашей кредитной карты, редактируете и передаете важные документы? Если ваш ответ «да», то вы должны задуматься о шифровании вашего устройства.

В отличие от iPhone, устройства Android автоматически не шифруют данные, которые на них хранятся, даже если вы используете пароль для разблокирования устройства, но если вы используете Android Gingerbread 2.3.4 или выше, то шифрование легко включить.

Шифрование вашего телефона означает, что если телефон заблокирован, то файлы зашифрованы. Любые файлы, отправляемые и получаемые с вашего телефона, не будут зашифрованы, если вы не используете дополнительные методы.

Единственная разница между незашифрованным и зашифрованным телефоном с точки зрения пользователя в том, что вы должны будете теперь использовать пароль для разблокирования телефона (планшета).

Если ваш телефон не зашифрован, то пароль — это просто блокировка экрана. Фактически, в данном случае пароль просто блокирует экран — то есть, не делает ничего, чтобы защитить файлы, которые хранятся на устройстве. Так, если атакующие находят путь обхода экрана блокировки, то они получают полный доступ к вашим файлам.

В случае если телефон зашифрован, пароль — ключ, который дешифрует зашифрованные файлы.

То есть, когда телефон заблокирован, все данные зашифрованы, и даже если атакующие найдут способ обхода экрана блокировки, то все, что они найдут, является зашифрованными данными.

Как включить шифрование на Android-устройстве?

1. Откройте меню Настройки.

2. В Настройках выберите Безопасность > Шифрование (Зашифровать устройство).

3. В соответствии с требованиями, вам необходимо ввести пароль длиной не менее шести символов, по крайней мере один из которых является числом.

Как только вы зададите пароль, запустится процесс шифрования ваших файлов. Шифрование может занять час или больше, таким образом, до начала шифрования вы должны включить зарядное устройство.

Как только процесс шифрования завершится — все готово! Убедитесь, что сохранили свой пароль в безопасном месте, поскольку теперь он вам пригодится каждый раз когда вы захотите получить доступ к телефону. Учтите, что если вы забудете пароль, то на сегодня не существует никакого способа его восстановить.

На самом деле, шифрование Android-устройств вместе с очевидными преимуществами имеет и существенные недостатки:

- Представьте себе, что вам каждый раз, когда вы хотите позвонить, потребуется набирать сложный пароль. Интересно, как скоро это вам надоест?

- Вы не сможете расшифровать зашифрованное устройство, это просто не предусматривается. Для расшифровки есть единственный способ — сбросить телефон в заводские настройки. При этом, естественно, все ваши данные будут потеряны. Особенно интересно это будет выглядеть, если вы забудете предварительно сделать резервную копию.

Таким образом, на сегодня существует непростой выбор — либо вы шифруете ваше устройство и миритесь с огромными неудобствами, либо вы получаете удобство использования, но в ущерб безопасности. Какой путь выберете вы? Я не знаю. Какой бы путь выбрал я? Тоже ответить не могу. Просто не знаю.

Владимир БЕЗМАЛЫЙ , MVP Consumer Security, Microsoft Security Trusted Advisor

Используемые источники:

- https://lumpics.ru/android-encryption-failure-what-to-do/

- https://tvoi-setevichok.ru/lokalnaya-set/sboy-shifrovaniya-na-telefone-kak-ustranit.html

- https://androidguid.ru/bezopasnost/sboy-shifrovaniya-na-android.html

- https://thetarif.ru/megaphone/oshibka-shifrovaniya-android-chto-delat-shifrovanie-android.html

Современные гаджеты давно стали лакомым кусочком для разного рода мошенников и других злоумышленников, но мало кто из простых пользователей задумывается о защите своих устройств и данных на них. Кто-то считает защиту ненужной, потому что у них, по их мнению, нет ничего ценного и им нечего скрывать. Но ниже я опишу, почему такая позиция ошибочна и почему стоит задуматься о защите своих персональных данных путем активации шифрования устройств прямо сейчас.

Злоумышленники могут навредить вам

Ваши данные – это не только ваши фотографии и видео, а также рекорды в игрушках. Это еще и контакты ваших друзей и коллег, данные в тексте сообщений, которые вы, ваши друзья или коллеги пересылаете друг другу. Любой фрагмент информации может быть полезен для злоумышленников и с их помощью они могут серьезно вам навредить.

Например, могут похитить с вашего устройства какой-то очень личный снимок и требовать выкуп, угрожая разослать его вашим коллегам по работе или родственникам. Конечно, если вы не знаменитость, то он вряд ли попадет в сеть и станет достоянием общественности, там вы никому не интересны. Но кто сказал, что на этом нельзя заработать? В одном случае это может испортить карьеру, в другом разрушить семью.

Конечно, не стоит хранить такие снимки на устройстве в любом случае, но это лишь пример. А ведь можно нечто похожее сделать с любой другой, на первый взгляд более безобидной информацией. Например, с текстовыми сообщениями.

Не стоит пренебрегать безопасностью своих данных, которые на первый взгляд могут показаться вам бесполезными для кого-то, потому что они все же могут причинить серьезный вред.

Злоумышленники могут навредить вашим близким

Учитывая описанные выше моменты, не стоит недооценивать злоумышленников. Они могут воспользоваться контактными данными ваших друзей, коллег и родственников, чтобы получить какую-то информацию от них от вашего имени или как-то незаконно воспользоваться их личной информацией, полученной из личных сообщений вам. Тем самым они могут также подставить вас. Все это может привести к очень серьезным последствиям для них, а причиной этому может статья небрежное отношение к безопасности своих личных данных.

После сброса данные можно восстановить

Можно подумать, что сброса с удалением всех данных с телефона будет достаточно при продаже, но на самом деле это не так. Данные можно восстановить, если они не были зашифрованы. Таким образом, если злоумышленник приобретет у вас незашифрованный ранее телефон, на котором был осуществлен сброс, то он получит доступ к вашим данным. А вместе с этим сможет навредить вам или вашим близким, как было описано в двух пунктах выше. Лучше включить шифрование, чтобы не допустить этого

Включить шифрование просто

Многие думают, что шифрование будет замедлять работу устройства и что активировать его не так-то просто. К счастью, все не так. Активируется шифрование в настройках в разделе безопасности и устройство работает точно так же, как и раньше, никаких проблем при использовании не возникает. Потому не стоит откладывать безопасность ради каких-то мифов.

Вы используете свой смартфон (планшет) Android, чтобы сохранить персональные фотографии, читаете важные электронные письма, делаете онлайн-покупки с помощью вашей кредитной карты, редактируете и передаете важные документы? Если ваш ответ «да», то вы должны задуматься о шифровании вашего устройства.

В отличие от iPhone, устройства Android автоматически не шифруют данные, которые на них хранятся, даже если вы используете пароль для разблокирования устройства, но если вы используете Android Gingerbread 2.3.4 или выше, то шифрование легко включить.

Шифрование вашего телефона означает, что если телефон заблокирован, то файлы зашифрованы. Любые файлы, отправляемые и получаемые с вашего телефона, не будут зашифрованы, если вы не используете дополнительные методы.

Единственная разница между незашифрованным и зашифрованным телефоном с точки зрения пользователя в том, что вы должны будете теперь использовать пароль для разблокирования телефона (планшета).

Если ваш телефон не зашифрован, то пароль — это просто блокировка экрана. Фактически, в данном случае пароль просто блокирует экран — то есть, не делает ничего, чтобы защитить файлы, которые хранятся на устройстве. Так, если атакующие находят путь обхода экрана блокировки, то они получают полный доступ к вашим файлам.

В случае если телефон зашифрован, пароль — ключ, который дешифрует зашифрованные файлы.

То есть, когда телефон заблокирован, все данные зашифрованы, и даже если атакующие найдут способ обхода экрана блокировки, то все, что они найдут, является зашифрованными данными.

Как включить шифрование на Android-устройстве?

1. Откройте меню Настройки.

2. В Настройках выберите Безопасность > Шифрование (Зашифровать устройство).

3. В соответствии с требованиями, вам необходимо ввести пароль длиной не менее шести символов, по крайней мере один из которых является числом.

Как только вы зададите пароль, запустится процесс шифрования ваших файлов. Шифрование может занять час или больше, таким образом, до начала шифрования вы должны включить зарядное устройство.

Как только процесс шифрования завершится — все готово! Убедитесь, что сохранили свой пароль в безопасном месте, поскольку теперь он вам пригодится каждый раз когда вы захотите получить доступ к телефону. Учтите, что если вы забудете пароль, то на сегодня не существует никакого способа его восстановить.

На самом деле, шифрование Android-устройств вместе с очевидными преимуществами имеет и существенные недостатки:

- Представьте себе, что вам каждый раз, когда вы хотите позвонить, потребуется набирать сложный пароль. Интересно, как скоро это вам надоест?

- Вы не сможете расшифровать зашифрованное устройство, это просто не предусматривается. Для расшифровки есть единственный способ — сбросить телефон в заводские настройки. При этом, естественно, все ваши данные будут потеряны. Особенно интересно это будет выглядеть, если вы забудете предварительно сделать резервную копию.

Таким образом, на сегодня существует непростой выбор — либо вы шифруете ваше устройство и миритесь с огромными неудобствами, либо вы получаете удобство использования, но в ущерб безопасности. Какой путь выберете вы? Я не знаю. Какой бы путь выбрал я? Тоже ответить не могу. Просто не знаю.

Владимир БЕЗМАЛЫЙ

, MVP Consumer Security, Microsoft Security Trusted Advisor

Недавние дебаты в США между правоохранительными органами и технологическими гигантами вокруг шифрования смартфона в очередной раз ставит этот вопрос в центр внимания. Никто не станет спорить с тем, что защита ваших личных данных тема важная, поэтому мы рады сообщить вам, что Android предлагает необходимые инструменты для шифрования вашего смартфона прямо из коробки. Если вы заинтересованы и хотите знать, с чего начать, это руководство расскажет вам, как зашифровать смартфон или планшет на Android.

Шифрование устройства и что оно делает?

Прежде чем зашифровать своё устройство, имеет смысл понять, что представляет собой шифрование, каковы плюсы и минусы этого решения.

Шифрование устройства не является универсальным решением для защиты всех ваших данных или информации от посторонних глаз, особенно при отправке через сеть Интернет. Вместо этого шифрование устройства преобразует все данные, сохраненные на телефоне в форму, доступную для прочтения только с правильными учетными данными. Это решение обеспечивает лучшую защиту, чем блокировка пароля, поскольку данные можно получить и не пройдя за блокировку экрана с помощью программ восстановления, загрузчиков или Android Debug Bridge.

Зашифрованные музыка, фотографии, приложения и учетные данные не могут быть прочитаны без предварительной расшифровки информации, для которой необходим уникальный ключ. Таким образом, часть процедуры происходит за кулисами, где пароль пользователя преобразуется в ключ, который хранится в «Доверенной Среде», чтобы оставаться недоступным сторонним пользователям в случае программной атаки. Этот ключ потребуется для шифрования и дешифрования файлов.

В Android шифрование реализовано просто с точки зрения пользователя, поскольку вы вводите свой секретный код всякий раз, когда разблокируете устройство, что делает ваши файлы доступными. Это значит, что, если ваш телефон попадет в чужие руки, никто другой не сможет разобрать данные на вашем телефоне, не зная пароля.

И прежде чем окунуться в шифрование с головой, есть несколько моментов, которые вы должны рассмотреть. Во-первых, открытие зашифрованных файлов требует дополнительной вычислительной мощности, поэтому шифрование скажется на производительности вашего телефона. Скорость чтения памяти может стать существенно медленнее на старых устройствах, но падение производительности в подавляющем большинстве регулярных задач остается очень незначительным, если вообще заметным.

Во-вторых, только некоторые смартфоны будут предлагать возможность удаления шифрования с вашего смартфона. Шифрование представляет собой одностороннее решение для большинства смартфонов и планшетов. Если ваш телефон не предлагает возможности дешифровать весть телефон, единственный вариант выполнить полный откат – вернуться к заводским настройкам, что приведет к удалению всех ваших личных данных. Проверьте этот момент заранее.

Разобравшись в ситуации, давайте посмотрим, как включить шифрование.

Шифрование моего устройства

Шифрование устройства работает одинаково на всех Android-устройствах, хотя методы его реализации могут немного меняться с течением времени. Некоторые устройства из коробки приходят с активным шифрованием, среди них, например, Nexus 6 и Nexus 9, а если ваше устройство не зашифровано, сделать это с помощью Android очень просто.

Android 5.0 или выше…

Для Android-смартфонов и планшетов под управлением Android 5.0 или более поздней версии, вы можете перейти к меню «Безопасность» в разделе «Настройки». Путь сюда может незначительно отличаться в зависимости от вашего ОЕМ, но с чистым Android вы найдете шифрование в разделе Настройки – Личное – Безопасность (Settings > Personal > Security).

Здесь вы должны увидеть опцию «Зашифровать смартфон» (Encrypt Phone) или «Зашифровать планшет» (Encrypt Tablet). Вам будет предложено подключить устройство к зарядке, пока будет происходить шифрование, чтобы убедиться, что смартфон не отключится в процессе, что обернется ошибками. Если вы ещё не сделали этого, вам будет предложено установить PIN-код блокировки экрана или пароль, который вам нужно будет вводить при включении смартфона, чтобы получить доступ к вашим зашифрованным файлам. Обязательно запомните пароль!

Android 4.4 и старше…

Если вы используете смартфон с Android 4.4 KitKat или старше, вы должны установить PIN-код или пароль до запуска процесса шифрования. К счастью, это не сложно, перейдите Настройки – Безопасность – Блокировка экрана (Settings > Security > Screen Lock). Здесь вы сможете либо выбрать шаблон, набрать PIN-код или смешанный пароль для блокировки экрана. Тот же самый пароль вы будете использовать после шифрования, поэтому уделите ему внимание.

Закончив с этим, вы можете вернуться в меню Безопасность (Security) и нажать «Зашифровать телефон». Вам нужно будет подключить устройство к зарядке и прочесть предупреждающие сообщения, практически всегда придется подтвердить PIN-код или пароль в последний раз для того, чтобы начался процесс шифрования.

Шифрование вашего телефона может занять час и более, в зависимости от того, насколько мощный у вас смартфон и большой объем данных, хранимых на устройстве. После того, как процесс наконец завершится, вы сможете ввести свой PIN-код и продолжить работу с зашифрованным устройством как ни в чем не бывало.

Вернувшись в меню «Безопасность», вы также, вероятно, узнаете о возможности шифровать файлы на карте памяти MicroSD. Это рекомендуемый шаг, если вы хотите хранить все ваши данные в безопасности, но на самом деле не обязательный, если вы используете MicroSD только для хранения музыки или фильмов, которые не имеют личной ценности.

С этим решением приходит несколько предостережений. Во-первых, вы больше не будете иметь возможности использовать MicroSD карты с другими устройствами, без полного удаления шифрованных данных, поскольку другие компьютеры / устройства не будут знать ключа шифрования. И хотя зашифрованная MicroSD карта до сих пор может быть использована для перемещения файлов, это будет продолжаться только до тех пор, пока вы получаете доступ к зашифрованным файлам с телефона, используемого для их шифрования. Кроме того, если вы сбросите устройство, прежде чем расшифровать файлы, ключ будет потерян, и вы не сможете получить доступ к защищенным файлам на карте памяти MicroSD. Так что продумайте ситуацию тщательно.

Когда вы закончили…

Вот и всё, что на самом деле нужно, чтобы зашифровать Android-устройство. Это отличный способ защитить ваши данные гораздо надежнее. Существует незначительный компромисс в плане производительности, но любые различия должно быть очень сложно заметить на современных мобильных телефонах.

Дополнительные опции с приложениями сторонних разработчиков

Если вы не хотите пройтись катком шифрования по всем данным вашего устройства, есть небольшое количество Android-приложений в магазине Google Play, которые предлагают разнообразные выборочные функции, в том числе шифрование одного файла, текста или папки.

версия: 1.7.0 (Pro) (cкачиваний: 179)

SSE существует на этом рынке весьма продолжительное время и до сих пор, кажется, получает небольшие обновления. Вместо того, чтобы реализовать массовое шифрование вашего телефона, SSE можно использовать для защиты и расшифровки отдельных файлов или каталогов, которые вам нужны, если вы хотите защитить выборочно несколько элементов. Вы можете установить пароль, который будет служить в качестве ключа расшифровки, есть также возможность создавать зашифрованные копии файлов или полностью подменить их.

Приложение также имеет текстовый шифратор и хранилище под паролем. Текстовый редактор может быть использован для хранения зашифрованных заметок, которые могут быть разделены между платформами. Хранилище предназначено для хранения и управления всеми паролями, PIN-кодами и заметками в одном надежном месте, защищенном мастер-паролем. Функция работает подобно LastPass.

Заключительные мысли

Учитывая количество конфиденциальной личной информации, которую мы содержим на наших мобильных устройствах сегодня, включая банковские реквизиты, шифрование Android-устройств становится разумным решением. Существует довольно много вариантов, которые предоставляют различные уровни безопасности, от системы широкого шифрования Android до приложений, посвященных шифрованию конкретных файлов. Имейте в виду, шифрование не обеспечивает полной защиты от всего, но предлагает отличную защиту на случай кражи устройства.

Впервые Google позволила зашифровать Android устройства в Android Gingerbread (2.3.х), но данная функция претерпела некоторые значительные изменения с тех пор. На некоторых смартфонах под управлением lollipop (5.X) и выше можно пользоваться функцией шифрования, что называется, из коробки, в то время как на некоторых старых или бюджетных устройствах Вам придется включать ее самостоятельно.

Шифрование хранит данные Вашего телефона в не читаемой форме. Для выполнения низкоуровневых функций шифрования, Android использует dm-crypt, который представляет собой стандартную систему шифрования диска в ядре Linux. Эта же технология используется в различных дистрибутивах Linux. Когда вы вводите PIN-код, пароль или графический ключ на экране блокировки, телефон расшифровывает данные, что делает их понятными. Кто не знает PIN код или пароль, тот не сможет получить доступ к Вашим данным. На Android 5.1 и выше шифрование не требует наличие PIN-кода или пароля, но настоятельно рекомендуется, так как при их отсутствии снижается эффективность шифрования.