#1

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 22 Сентябрь 2020 — 22:29

Брат умудрился найти вирусы под видом драйверов и заразить ими компьютер, на котором не стоит антивирус, т. к. комп слабый. KVRT не запускается. Есть подозрение, что не все угрозы есть в базах. Будете смотреть логи?

- Наверх

#2

Dr.Robot

Dr.Robot

-

- Helpers

- 2 942 Сообщений:

Poster

Отправлено 22 Сентябрь 2020 — 22:29

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить…

- В появившемся окне наберите cmd и нажмите клавишу <Enter>. Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%ipc.log» и нажмите клавишу <Enter>, затем наберите там же команду explorer.exe /select,»%userprofile%ipc.log» и нажмите клавишу <Enter>, нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

- Наверх

#3

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 22 Сентябрь 2020 — 23:17

Есть подозрение, что «scanner.exe» не запустится, переименовал его и две строчки в bat-файле. Должен сработать скрипт?

- Наверх

#4

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 00:08

Нашло 25 угроз. На всякий случай прогоню 2 раза. Чтобы понять, был ли перехватчик паролей, достаточно будет логов сканера, или нужно будет сделать скрин?

- Наверх

#5

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 00:55

Вот первый этап, т. к. компьютер попросили перезагрузить (сканер), лог сисинфо получился нулевой. Сейчас по второму разу проходит.

Прикрепленные файлы:

- Наверх

#6

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 01:49

Ну вот и всё, сбор логов завершён. https://yadi.sk/d/u-8nIrB1hFtDPA. KVRT запускается, но нажатие на кнопку старта не активирует проверку. Что можно сделать?

- Наверх

#7

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 07:37

- Отключите до перезагрузки антивирус.

- Выделите следующий код:

Start:: C:Recovery C:KVRT_Data Reboot: End::- Скопируйте выделенный текст (правой кнопкой — Копировать).

- Запустите FRST (FRST32) от имени администратора.

- Нажмите Fix один раз (!) и подождите. Программа создаст лог-файл (Fixlog.txt).

Выполнил это и KVRT запустился! Интересно, что-то осталось? И как насчёт перехватчика паролей?

- Наверх

#8

provayder

provayder

-

- Posters

- 1 734 Сообщений:

Poster

Отправлено 23 Сентябрь 2020 — 09:08

Какое отношение KVRT имеет к данному форуму?

Сообщение было изменено provayder: 23 Сентябрь 2020 — 09:08

- Наверх

#9

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 09:18

Какое отношение KVRT имеет к данному форуму?

Для подстраховки решил запустить. Ну если здесь нет по нему поддержки, тогда можно забить на его запуск…

- Наверх

#10

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 09:26

Кроме него ещё была проблема, что не открывались многие сайты, в том числе Drweb‘а и этот форум.

- Наверх

#11

Afalin

Afalin

-

- Dr.Web Staff

-

- 5 520 Сообщений:

Guru

Отправлено 23 Сентябрь 2020 — 09:26

Было бы странно, если б на форуме Dr.Web была поддержка продуктов Касперского.

Семь раз отрежь – один раз проверь

- Наверх

#12

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 11:59

Можно посмотреть, всё ли чисто в результате? И почему было написано, что найдено 25 объектов, а в менеджере карантина куреит’а 15 (или 14)? Хотел восстановить в другую папку, чтобы посмотреть на «вирустотал», детектит ли эти файлы MSE.

- Наверх

#13

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 17:09

Если не будет анализа, то просьба закрыть тему.

- Наверх

#14

Ivan Korolev

Ivan Korolev

-

- Virus Analysts

-

- 1 246 Сообщений:

Poster

Отправлено 23 Сентябрь 2020 — 20:32

Стилер был, это даже на скринах видно.

Откуда драйвера качались?

Отчет позже посмотрю. И не надо паники, еще суток не прошло, а вы уже закрывать собрались….

Сообщение было изменено Ivan Korolev: 23 Сентябрь 2020 — 20:34

- Наверх

#15

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 21:11

Откуда драйвера качались?

Брат качал, не помнит откуда, предполагает, что с торрента, но это не точно. Торрент я посмотрел, там не было исполняемых файлов, поэтому удалил. Сейчас он не качается. История браузера, увы, удалена.

- Наверх

#16

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 23 Сентябрь 2020 — 21:35

Торрент:

magnet:?xt=urn:btih:B9B0D7B0F13F8AE792FF2567FECA833094D5FC4E&dn=Battlefield.%20Bad%20Company%20%28RusDoc%202008%29%20%d1%80%d0%b5%d0%bf%d0%b0%d0%ba&tr=http%3a%2f%2ftr.rustorka.com%3a2710%2f0026c29a9b5552b6cae53fa411ba25b7%2fannounce&tr=http%3a%2f%2fretracker.local%2fannounce&tr=http%3a%2f%2ftrax.corbina.net%3a6969%2fannounce

- Наверх

#17

mike 1

mike 1

-

- Posters

- 768 Сообщений:

Зануда Лунного Королевства

Отправлено 24 Сентябрь 2020 — 00:33

Отчет позже посмотрю. И не надо паники, еще суток не прошло, а вы уже закрывать собрались….

Это наша просьба. Пользователь должен лечиться в каком-то одном месте. Иначе это может плохо закончится. На соседней площадке ему уже помогли.

Глубина — глубина, я не твой отпусти меня, глубина

- Наверх

#18

Aleksandra

Aleksandra

-

- Helpers

- 3 529 Сообщений:

VIP

Отправлено 24 Сентябрь 2020 — 00:41

Это наша просьба.

Со всеми просьбами на форум откуда пришли. Тут свои правила. Пока устное предупреждение.

13.00.0 (04-04-2022 05:00:00) / Linux 5.10.0-18-amd64 x86_64; Debian GNU/Linux 11.5; glibc 2.31 / PostgreSQL 13.8

- Наверх

#19

Smart_D15

Smart_D15

-

- Posters

- 549 Сообщений:

Advanced Member

Отправлено 24 Сентябрь 2020 — 00:54

Пользователь должен лечиться в каком-то одном месте

Так я и буду в одном месте лечить ПК. Здесь просто жду, может, выявят ещё какие-либо подозрительный файлы, которые не выявили там и которые следует отправить на анализ.

- Наверх

#20

Ivan Korolev

Ivan Korolev

-

- Virus Analysts

-

- 1 246 Сообщений:

Poster

Отправлено 24 Сентябрь 2020 — 09:53

Ничего интересного там больше нет.

- Наверх

Статья обновлена: 06 февраля 2023

ID: 1464

Пожалуйста, не используйте утилиту без рекомендаций со стороны технической поддержки «Лаборатории Касперского». Необоснованное применение утилиты может усложнить удаление продукта.

При использовании утилиты kavremover вместе с программой будут удалены:

- Информация о лицензии. Убедитесь, что лицензионный ключ или код активации продукта сохранен для повторного использования. Мы рекомендуем подключить программу к учетной записи My Kaspersky, где будет сохранена информация о вашей лицензии. Инструкция в статье.

- Все настройки программы. Если вы хотите сохранить настройки, сделайте их экспорт. Инструкцию по экспорту и импорту настроек на примере Kaspersky Internet Security смотрите в справке.

Утилита не поддерживает работу на Windows XP. Также, по правилам безопасности, она не может работать без капчи или в тихом режиме.

Как удалить программу «Лаборатории Касперского» с помощью утилиты kavremover

Какие программы «Лаборатории Касперского» можно удалить с помощью утилиты kavremover

Дополнительная информация для пользователей продуктов для бизнеса

Как удалить программы «Лаборатории Касперского» для macOS

Скачайте утилиту kavremover

Kavremover — бесплатная утилита для удаления программ «Лаборатории Касперского», которые не удается удалить стандартными средствами Windows.

Вы всегда можете приобрести и установить актуальную версию программы «Лаборатории Касперского» для дома.

Вам помогла эта страница?

Как удалить антивирус Касперского полностью?

Рассмотрим самые простые и удобные способы удалить антивирус Касперского с компьютера или ноутбука под управлением ОС Виндовс. Как известно, софт от разработчика Kaspersky Lab обеспечивает защиту операционной системы от всевозможных вредоносных объектов в режиме реального времени. Если вы по какой-либо причине приняли решение о деинсталляции антивирусной программы, обязательно придерживайтесь подробной инструкции, приведенной в нашей статье.

Ни в коем случае не удаляйте папку с приложением из Program Files. Это не только оставляет временные файлы, ненужные настройки в реестре и прочий компьютерный «мусор» на жёстком диске, но и вызывает различные системные ошибки, последствия которых могут потребовать даже переустановки OS.

- Удаление с помощью стандартных средств Windows

- Использование утилиты KAV Remover Tool

- Как полностью удалить Касперского с помощью сторонних утилит?

Стандартный метод удалить Касперского с компьютера полностью на Windows 7, 10

- Прежде всего, наведите курсор на панель задач и кликните правой кнопкой мыши по иконке антивируса;

- В открывшемся меню выберите «Выход»;

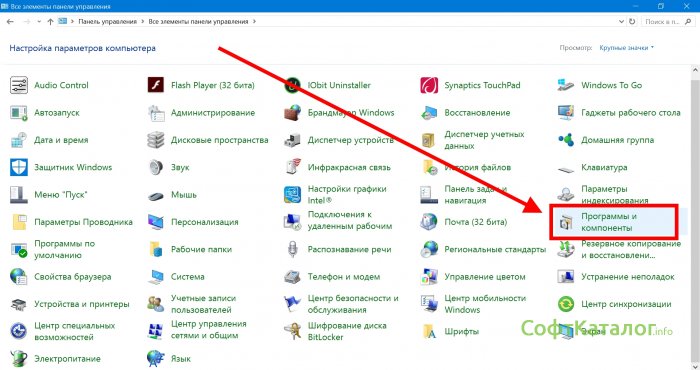

- Теперь войдите в «Панель управления» и перейдите в раздел «Программы и компоненты» (для владельцев Windows XP и Vista данный пункт называется «Установка и удаление программ»);

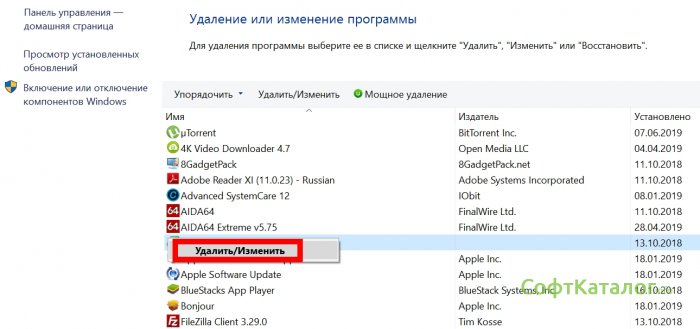

- Откроется окно со списком всех приложений, установленных на вашем компьютере;

- Требуется найти ненужное программное обеспечение, в данном случае антивирус Kaspersky, кликнуть по нему правой клавишей мышки и нажать «Удалить/Изменить»;

- После запуска средства удаления Касперского следуйте пошаговой инструкции деинсталлятора программы;

- Дождитесь завершения процедуры деинсталляции, возможно система попросит перезагрузить компьютер, подтвердите запланированное действие нажатием кнопки OK.

Если антивирусник Kaspersky удаляется штатными инструментами ОС, рекомендуется провести ручную очистку реестра.

Дело в том, что некоторые остаточные файлы всё же не были удалены, для полного избавления от остатков активности продуктов Касперского, следует проделать следующие шаги:

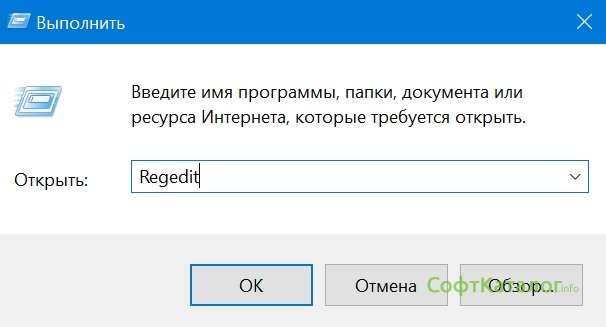

- Нажмите на клавиатуре комбинацию клавиш Win + R, введите в командную строку Regedit и кликните Enter (либо откройте меню «Пуск» и выберите функцию «Выполнить»);

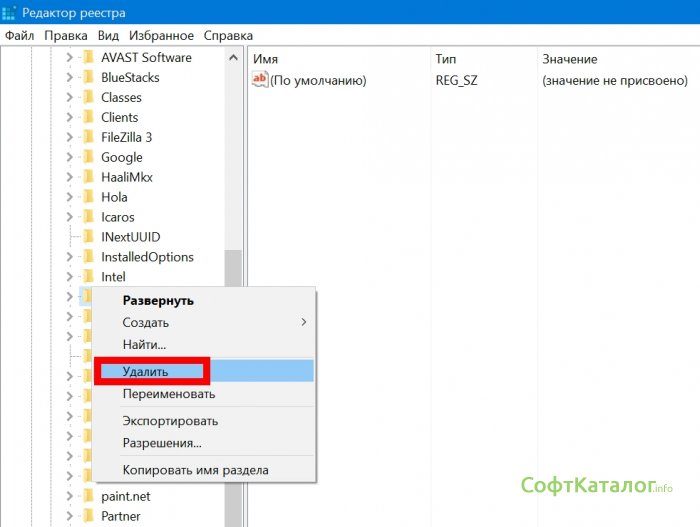

- Когда увидите окно редактора, останется деинсталлировать две ветки реестра;

- Первая: HKEY_LOCAL_MACHINE — SOFTWARE — KasperskyLab;

- Вторая: HKEY_LOCAL_MACHINE — SOFTWARE — Microsoft — SystemCertificates — SPC — Certificates;

- Просто кликаем правой кнопкой мыши по последним подразделам KasperskyLab и Certificates и удаляем их;

- Таким образом вы сможете стереть остаточные записи антивируса Kaspersky в реестре Windows.

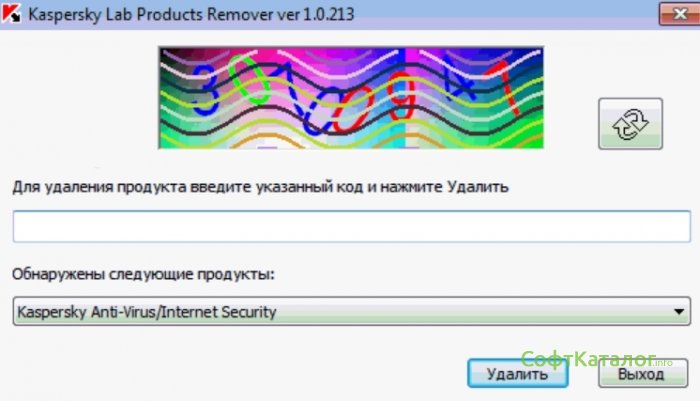

Способ удаления Kaspersky Anti-Virus c помощью утилиты KavRemover

Существует специальный программный продукт для удаления любых версий антивирусных продуктов лаборатории Касперского с операционных систем Windows и Mac OS.

- Скачиваем программу с официального сайта разработчика;

- Распаковываем архив и запускаем kavremover.exe;

- Принимаем лицензионное соглашение и ждём открытия интерфейса;

- Если ваш антивирус не был обнаружен и удалён автоматически, нажмите по вкладке принудительного деинсталляции;

- В выпадающем списке необходимо выбрать интересующий вас софт вручную (CRYSTAL, Kaspersky Internet Security, Antivirus, ONE и т.д), затем воспользоваться функцией очистки;

- Дальше на экране появится уведомление, требующее произвести перезагрузку компьютера, выбираем «Согласен»;

- После перезапуска вашего ПК или ноутбука антивирусник будет полностью удалён.

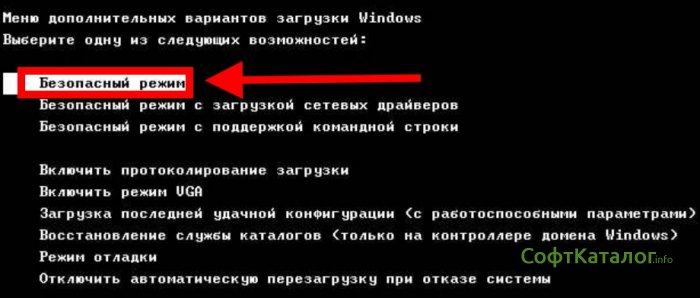

Что делать, если КАВ Ремувер не смог корректно справиться с задачей?

- Используем безопасный режим Виндовс;

- В ходе включения/перезагрузки персонального компьютера несколько раз жмём кнопку F8;

- В следующем окне найдите и запустите соответствующий пункт (как показано на картинке ниже);

- В выбранном режиме вы сможете наверняка избавиться от самого антивируса и всех остаточных файлов самозащиты:

- Снова запустите KAV RemoverTool и следуйте указаниям деинстллятора.

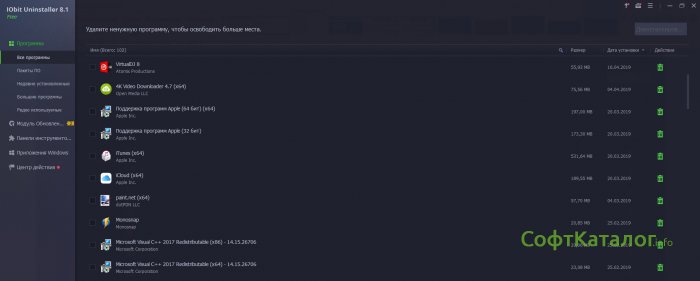

Полное удаление антивируса Касперского с помощью сторонних программ

Если приведенные выше методы не помогли справиться с задачей, рассмотрим специализированные утилиты для удаления программ, позволяющие избавиться фактически от любых приложений, установленных на ПК.

IObit Uninstaller

Одно из самых лучших средств для очистки жёсткого диска и повышения производительности OS. Обладает интуитивно понятным русскоязычным интерфейсом, включает в себя полезный инструмент резервного копирования. Позволяет деинсталлировать абсолютно любой объект. Достаточно скачать, установить и запустить ИОБит Унинсталлер, ввести в поисковой строке название искомого объекта и нажать значок корзины в правой части экрана.

Ускоритель Компьютера от студии AMS Software

Ещё одна качественная утилита, известная своими продвинутыми функциональными возможностями. Обеспечивает ускорение процессоров и ОЗУ, способна полностью очистить мусорные файлы Windows любого формата.

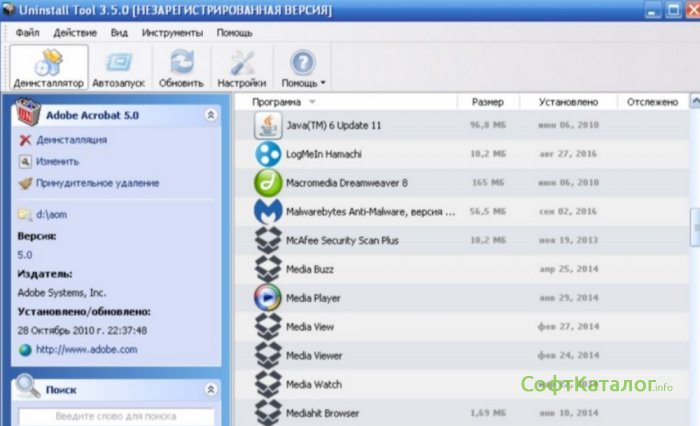

Crystalidea Uninstall Tool

Принудительно удаляет любые программные компоненты, временные файлы, записи реестра, службы и ярлыки на рабочем столе. Работает с последними версиями Windows 8 и 10.

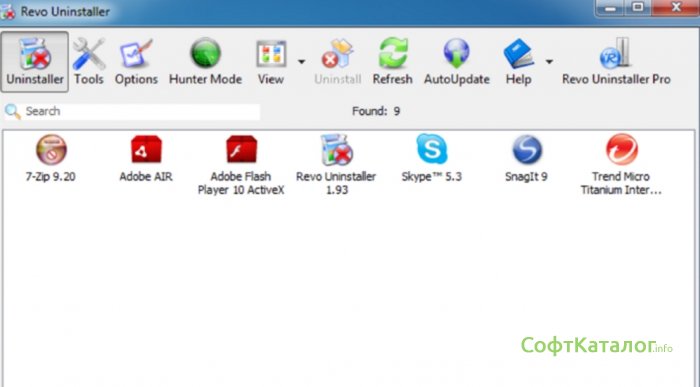

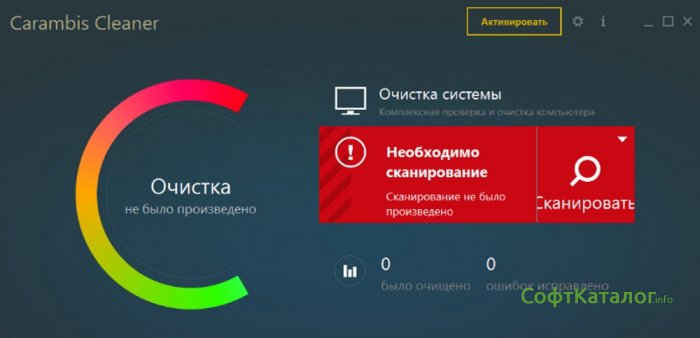

Стоит отметить ещё два достойных внимания приложения — Revo Uninstaller и Carambis Cleaner. Хорошие и проверенные временем инструменты, удаляющие ненужные объекты в ОС, которые мешают комфортной работе пользователя.

24.02.2021

Установка и удаление корпоративной версии Лаборатории Касперского может пройти не так гладко, как это запланировал пользователь. Разберем основные ошибки системы и дадим рекомендации к их устранению.

Основные ошибки

- Ошибка 27200. Невозможно выгрузить программу из оперативной памяти.

- Ошибка 27300. Ошибка при установке драйвера.

- Ошибка 27320. Ошибка при настройке службы.

- Ошибка 1603. Ошибка процесса установки.

- Ошибка 1723. Обнаружена проблема в пакете мастере установки программы.

- Ошибка 27460. Ошибка при создании дескрипторов защиты.

- Ошибка: Пароль или имя пользователя для удаления программы не заданы либо заданы неверно.

- Удаленная установка на устройстве завершена с ошибкой: В процессе установки произошла неисправимая ошибка.

- Удаленная установка на устройстве завершена с ошибкой: Для установки необходимо принять условия Лицензионного соглашения.

- Удаленная деинсталляция на устройстве завершена с ошибкой: Не удалось определить строку для автоматического удаления программы.

- После установки продукта его компоненты находятся в состоянии ошибки и не запускаются.

Решение

Все шаги инструкции выполняются последовательно:

1. Проверьте:

- Установлен ли пароль на удаление. Если защита установлена, убедитесь, что Вам известен корректный пароль. Подробнее в справке.

- Установлена и активна Служба базовой фильтрации (Base Filtering Engine).

- Установка или удаление происходит под учетной записью с правами администратора.

- На устройстве установлено стороннее ПО, ограничивающее права или запрещающее установку/удаление программ.

- Что вы корректно выполнили шаги установки программы. Использовали обязательные параметры EULA=1 и PRIVACYPOLICY=1 для принятия условий Лицензионного соглашения и Политики конфиденциальности. Подробнее в справке и статье.

- Возможно ли удалить программу локально без использования задачи Kaspersky Security Center.

- Настройки групповых политик (GPO). Или перенесите устройство в контейнер (OU) без действующих политик и форсируйте применение настроек. Подробнее в статье.

- Используемые в библиотеках шифрования алгоритмы. Они должны быть одинаковыми. Установочный пакет Kaspersky Endpoint Security. Если в нем присутствует файл первоначальной конфигурации install.cfg, попробуйте выполнить установку без него.

2. Запустите средство проверки системных файлов sfc /scannow, инструкция на сайте Microsoft. Будет проверена целостность всех системных файлов Windows и выполнена попытка их исправить или восстановить, если обнаружены ошибки. После восстановления поврежденных файлов и устранения ошибок, если они будут выявлены, повторите попытку установить Kaspersky Endpoint Security.

3. При наличии стороннего программного обеспечения, имеющего отношение к защите хранимой и передаваемой информации (например, КриптоПро CSP), установите последние версии этих программ.

4. Скачайте самую новую версию дистрибутива программы «Лаборатории Касперского», перезагрузите устройство и повторите попытку установки или удаления.

5. Скачайте и запустите kavremover в безопасном режиме. Перезагрузите устройство и повторите попытку установки.

6. Если программа Kaspersky Endpoint Security для Windows повреждена и вы хотите восстановить ее, запустите в командной строке команду восстановления в соответствии с версией программы:

- 11.4.0

msiexec /i {AF1904E7-A94C-4F4C-B3B7-EC54D7429DA2} KLLOGIN=<логин> KLPASSWD=<пароль> REINSTALL=ALL REINSTALLMODE=amus EULA=1 PRIVACYPOLICY=1 SKIPREBOOTPENDING=1 /lv*x path_to_log_file.txt /qn

- Для 11.3.0:

msiexec /i {192DE1DE-0D74-4077-BC2E-A5547927A052} KLLOGIN=<логин> KLPASSWD=<пароль> REINSTALL=ALL REINSTALLMODE=amus EULA=1 PRIVACYPOLICY=1 SKIPREBOOTPENDING=1 /lv*x path_to_log_file.txt /qn

- Для 11.2.0:

msiexec /i {9A017278-F7F4-4DF9-A482-0B97B70DD7ED} KLLOGIN=<логин> KLPASSWD=<пароль> REINSTALL=ALL REINSTALLMODE=amus EULA=1 PRIVACYPOLICY=1 SKIPREBOOTPENDING=1 /lv*x path_to_log_file.txt /qn

- Для 11.1.1:

msiexec /i {D1AB12B0-B9B5-43A0-98E1-584D790524FE} KLLOGIN=<логин> KLPASSWD=<пароль> REINSTALL=ALL REINSTALLMODE=amus EULA=1 PRIVACYPOLICY=1 SKIPREBOOTPENDING=1 /lv*x path_to_log_file.txt /qn

Заполните поля KLLOGIN и KLPASSWD и уточните путь к файлу логов.

7. Если на момент установки на компьютере присутствует Kaspersky Endpoint Security для Windows или выполняется удаление программы, воспользуйтесь рекомендациями ниже и повторите попытку установки или удаления:

Рекомендации носят временный характер и необходимы только в процессе очередной попытки установить или удалить программу.

- Остановите работу Kaspersky Endpoint Security для Windows c помощью Kaspersky Security Center, нажав на кнопку Остановить в левой части окна утилиты удаленной диагностики. Инструкция в справке. Вы также можете остановить работу программы локально на конечном устройстве, выгрузив Kaspersky Endpoint Security для Windows из оперативной памяти компьютера. Для этого нажмите правой кнопкой мыши на значок программы в области уведомлений, а затем нажмите Выход. Инструкция в справке.

- Выключите механизм самозащиты Kaspersky Endpoint Security для Windows в свойствах применяемой к целевому устройству политики или локально через интерфейс программы. Инструкция в справке.

- Отключите защиту паролем. Инструкция в справке.

Возврат к списку

Обновлено: 11.02.2023

Благодаря независимым исследователям мы исправили несколько ошибок в наших продуктах.

Мы — разработчики программного обеспечения. То есть мы — люди (по крайней мере пока). А людям свойственно ошибаться. В мире не найдется ни одного разработчика, чье ПО лишено изъянов. Проще говоря, баги случаются, и это нормально.

Требуются охотники за багами

Ненормально другое — не пытаться отлавливать и исправлять эти баги. Поэтому мы стараемся прикладывать к этому значительные усилия. Большая часть уязвимостей в наших продуктах устраняется еще на этапах внутреннего тестирования. Также у нас есть тщательно проработанная программа бета-тестирования, в которой участвует множество людей, включая членов нашего фан-клуба. А еще мы внедрили цикл безопасной разработки. Все это позволяет нам минимизировать количество ошибок и уязвимостей.

Сегодня мы хотели бы поблагодарить независимого исследователя Владимира Паланта, который сообщил нам о нескольких уязвимостях в ряде продуктов. В этом посте мы кратко расскажем о них, о том, как они были исправлены, и о текущем состоянии нашей защиты.

Найдено и исправлено

Чтобы обеспечить безопасность пользователей в Интернете, что среди прочего подразумевает блокировку рекламы и предупреждения о вредоносных результатах поиска, мы используем расширение браузера. Разумеется, вы можете отказаться от установки этого (и любого другого) расширения. Наше приложение не оставит вас без защиты: если оно обнаружит, что расширение не установлено, оно будет внедрять специальные скрипты в посещаемые вами веб-страницы, чтобы с их помощью отслеживать угрозы. В таких случаях между скриптом и телом защитного решения устанавливается канал связи.

Основная часть уязвимостей, обнаруженных Палантом, была именно в этом канале связи. Теоретически, если бы злоумышленник атаковал его, он мог бы попытаться перехватить управление самим приложением. Палант обнаружил эту проблему в Kaspersky Internet Security 2019 в декабре 2018 года и сообщил нам о ней в рамках программы bug bounty. Мы немедленно занялись ее устранением.

Зачем же использовать эти скрипты?

Внедрение скриптов вроде описанных выше — довольно типичная практика в антивирусной индустрии, хотя далеко не все разработчики прибегают к этому методу. Мы используем технологию внедрения скриптов только в том случае, если у пользователя выключено наше расширение браузера. Мы рекомендуем не отказываться от него, но, даже если вы это сделаете, мы все равно будем стоять на страже вашей безопасности.

В основном скрипты служат для повышения комфорта пользователя (например, они помогают блокировать рекламные баннеры). Но еще, например, они защищают от атак с использованием динамических веб-страниц, которые иначе невозможно было бы обнаружить, если расширение Kaspersky Protection выключено. Также на скриптах основана работа таких компонентов, как защита от фишинга и родительский контроль.

Благодаря Владимиру Паланту мы смогли значительно усилить защиту канала связи между скриптами или расширением и основным приложением.

Резюмируя вышесказанное

Мы устранили все обнаруженные уязвимости и значительно сократили поверхность атаки. Наши продукты безопасны – вне зависимости от того, используете вы расширение браузера Kaspersky Protection или нет.

Мы еще раз выражаем признательность всем, кто помогает нам находить ошибки в наших продуктах. Отчасти именно благодаря им наши решения по-прежнему остаются в числе лучших, как подтверждают различные независимые тестирования. Мы приглашаем всех исследователей безопасности принять участие в нашей программе bug bounty.

Ничто не безопасно на 100%. Тем не менее, сотрудничая с исследователями, ликвидируя уязвимости в максимально сжатые сроки и постоянно улучшая наши технологии, мы можем предложить надежную защиту от самых разных угроз.

Как это ни странно, я нашёл на Хабре всего одну статью по данной тематике — и ту в песочнице и сильно незаконченную фактически содержащую в себе маленький кусочек чуть переделанной справки по продукту. Да и Google по запросу klakaut молчит.

Я не собираюсь рассказывать, как администрировать иерархию Kaspersky Security Center (далее по тексту KSC) из командной строки — мне это пока не понадобилось ни разу. Просто хочу поделиться некоторыми соображениями по поводу средств автоматизации с теми, кому это может понадобиться, и разберу один кейс, с которым мне пришлось столкнуться. Если тебе, %habrauser%, эта тема будет интересной — добро пожаловать под кат.

Исторически сложилось так, что в качестве средства антивирусной защиты на работе я предпочитаю продукты Лаборатории Касперского (далее ЛК). Причины и прочие священные войны личных мнений, пожалуй, оставим за кадром.

Естественно, хотелось бы централизованно развернуть, защитить, оградить и не пущать рисовать красивые графики, интегрироваться в существующие системы мониторинга и заниматься прочим перекладыванием работы с больной головы на здоровый сервер. И если с развёртыванием и защитой тут всё более или менее в порядке (у ЛК даже есть какие-то онлайн-курсы по продуктам), то с интеграцией уже сильно грустнее: в последней на текущий момент версии KSC 10.2.434 появилась интеграция аж с двумя SIEM: Arcsight и Qradar. На этом всё.

Для интеграции в что-то своё KSC предоставляет аж 2 интерфейса:

-

: в БД KSC есть ряд представлений с именами, начинающимися на «v_akpub_», из которых можно достать какую-то информацию о состоянии антивирусной защиты. : DCOM-объект, позволяющий скриптовать работу с KSC.

Минусы klakdb очевидны: чтобы напрямую обратиться к БД, нужно иметь к этой БД доступ, что приводит к необходимости лишних телодвижений по созданию правил доступа в межсетевых экранах, настройке прав доступа на серверах СУБД и прочему крайне неувлекательному времяпрепровождению. Ну и плюс мониторинг актуальности всех этих правил, естественно. Особенно интересно становится, когда имеется 20+ серверов — и все в разных филиалах, в каждом из которых свои администраторы.

klakaut в этом плане значительно более интересен: подключившись к корневому серверу иерархии, можно средствами самого KSC пройтись по оной иерархии и получить доступ ко всем нужным данным. Например, построить дерево серверов KSC с пометкой, кто из них живой, а кто нет, позапускать задачи, поперемещать компьютеры и вообще дать волю фантазии.

Минусы тоже есть, естественно: долго и сложно. Если нужно собрать какую-то статистику — нужно будет сначала долго писать скрипт, а потом долго ловить баги ждать, когда он отработает.

Естественно, никто не запрещает (по крайней мере, мне про это неизвестно) использовать оба механизма вместе: например, пройтись по иерархии серверов с помощью klakaut, получить полный список серверов KSC с информацией об используемых БД, а потом уже передать эту информацию в более другие средства автоматизации, которые удалят устаревшие правила из сетевых экранов, создадут новые, дадут разрешения на доступ и принесут кофе в постель отредактируют список источников данных в вашей системе мониторинга, которая, в свою очередь, опросит список и, обнаружив какие-нибудь девиации, с помощью klakaut сделает что-нибудь хорошее. Ну, или просто зарегистрирует инцидент в трекере. Тогда что-нибудь хорошее сделают администраторы в ручном режиме.

Воодушевлённый всеми этими соображениями, я написал свой первый скрипт:

И запустил его на сервере:

Если использовать js, эта ошибка не возникает. Интересно, почему.

Открыв консоль KSC, я убедился, что с правами у меня всё в порядке.

К сожалению, KSC не логирует неудачные попытки входа. Переписка с вендором показала, что логирование неудачных попыток входа можно включить (это была отдельная увлекательная история, которая, кстати, ещё не закончилась), однако данная конкретная попытка в логи всё равно попадать отказалась.

Казалось бы, можно сделать вот так:

В этом случае никаких ошибок не будет, но указывать логин с паролем открытым текстом в скрипте мне не показалось замечательной идеей. Новая переписка с техподдержкой ЛК подарила мне следующую рекомендацию:

Необходимо выставить в настройках COM, на вкладке Default Properties:

Default Authentication Level: Packet

Default Impersonation Level: Delegate

Эта инструкция заставила работать исходный скрипт, но показалась мне сомнительной в плане безопасности, поэтому я решил покопать чуть глубже. После некоторого времени поисков нашёлся добрый человек, который подсказал мне, как задать указанные уровни проверки подлинности и олицетворения для конкретного объекта, а не разрешать всем и всё сразу:

Вот так скрипт никаких ошибок выдавать не стал. Первый квест пройден.

Вообще в боевой среде неплохо бы проверять при вызове EnableImpersonation возвращаемое значение на предмет ошибок, а не перенаправлять его в никуда, как это сделал я.

Следующая задача: получить от KSC данные об используемой БД.

А вот тут всё сложно: документация о том, как это сделать, молчит. Исследование класса KlAkProxy ничего интересного не выявило, кроме параметра KLADMSRV_SERVER_HOSTNAME, который оказался идентификатором компьютера, на котором установлен KSC.

Перейдём тогда к компьютеру, для этого есть специальный класс KlAkHosts2. Для сокращения количества кода приведу только содержимое блока try:

Обратите внимание: переменная $Params, которую я использовал при подключении к KSC — экземпляр класса KlAkParams. А переменная $HostParams при, на мой взгляд, аналогичной функциональности, является экземпляром класса KlAkCollection. Почему используются разные классы — боюсь даже представить. Видимо, то, что SetAt принимает первым аргументом только целочисленные значения — очень принципиальный момент.

Данный код вернул значение «KSC», а значит, я на верном пути.

Метод GetHostInfo класса KlAkHosts2 достаточно хорошо задокументирован, но — не содержит нужной мне информации. Увы и ах. Зато есть метод GetHostSettings. Всё описание для которого сводится к следующему:

Давайте, заглянем внутрь:

Пробежавшись глазами по названиям секций, я решил просмотреть 85 и 87, поскольку остальные на нужное мне были не очень похожи.

Секция 85, судя по всему, отвечает за события и ныне нам неинтересна. А вот в 87 есть что-то, на что стоит обратить внимание:

Тут я воспользовался одним из предыдущих кейсов, где упоминалось, что нужные данные следует брать именно из KLSRV_CONNECTION_DATA (тогда я ещё не знал, что это вообще такое, просто отложилось).

Ну, вот, в общем-то, и всё. Данные об используемой БД получены. Квест пройден.

Наверное, ещё неплохо бы набросать скрипт для прохождения по иерархии серверов. Здесь ничего загадочного не оказалось, всё было вполне по документации. Я написал скрипт, который выбирает UID родителя, UID самого сервера, экземпляр СУБД и имя БД и выводит их в stdout через разделитель.

Стенд маленький, поэтому результат оказался не очень впечатляющим:

Естественно, чтобы превратить точку в актуальное имя сервера, придётся поколдовать с KlAkHosts2.GetHostInfo(), но это уже не столь страшно, просто ещё сколько-то кода.

Техподдержка ЛК, естественно, пугала меня тем, что структура SS_SETTINGS в следующих релизах KSC может поменяться, поэтому так лучше не делать. К сожалению, даже мой внутренний перфекционист считает, что скрипт нельзя просто написать и забыть: при смене версии используемого ПО его по-любому придётся тестировать и отлаживать. Так что пока пользуемся тем, что есть, а проблемы будем решать по мере поступления, благо, техника уже отработана.

Читайте также:

- Не удается определить запрошенное значение при копировании с телефона на компьютер

- Как читать план запроса oracle

- Как очистить кэш в 1хбет

- Невозможно загрузить файлы библиотеки openssl ssleay32 dll и libeay32 dll

- Какое из перечисленных расширений является расширением текстового файла