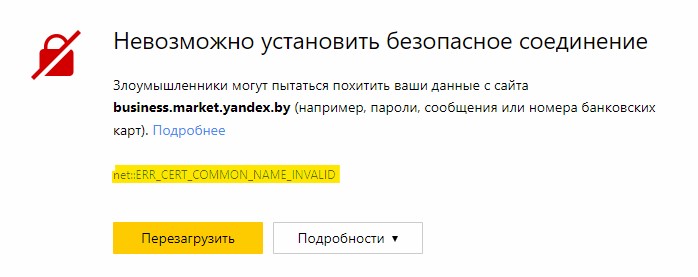

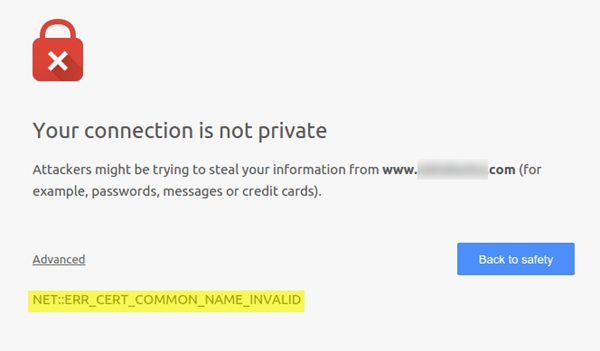

Когда вы посещаете веб-сайт, который использует HTTPS, он также предлагает браузеру сертификат SSL для подтверждения своей личности. Несмотря на то, что в нем есть много чего, он включает в себя URL-адрес веб-сайта. Если сертификат не соответствует URL-адресу, введенному пользователем, это приведет к предупреждению: сертификат сервера не соответствует, ERR CERT COMMON NAME INVALID, и что соединение не является частным, и сайт может попытаться украсть ваш данные. В этом посте мы расскажем, как решить эту проблему.

1]Проверить сертификат

Если вы являетесь владельцем веб-сайта, получившего эту ошибку, вам необходимо проверить, правильно ли установлен и настроен сертификат на сервере.

2]Проверьте файл хоста

Windows использует файл HOST, который сначала проверяется, когда она хочет разрешить веб-сайт по IP-адресу. Если случайно этот файл хоста был изменен вредоносным ПО, он будет перенаправлен на вредоносный веб-сайт, который будет выглядеть как исходный веб-сайт, но с другим IP-адресом и без надлежащего сертификата SSL. Обязательно удалите все экземпляры веб-сайта из этого файла и сохраните его.

3]Используйте Google Public DNS

Если это не помогает, используйте Google Public DNS и посмотрите, работает ли это для вас. Вам необходимо явно изменить настройки DNS в вашей операционной системе, используя IP-адреса DNS. Известно, что каждый раз, когда вы вводите доменное имя в браузере, DNS будет искать IP-адрес доменного имени и возвращать вам результат. Если ваш DNS был взломан, пришло время изменить IP-адрес и посмотреть, работает ли он.

- Прежде всего, щелкните правой кнопкой мыши значок сети на панели задач и выберите Центр управления сетями и общим доступом.

- Выберите «Изменить настройки адаптера».

- Найдите сетевое соединение, которое используется для подключения к Интернету, можно выбрать вариант «Подключение по локальной сети» или «Беспроводное подключение».

- Щелкните его правой кнопкой мыши и выберите «Свойства».

- В новом окне выберите «Протокол Интернета 4 (TCP / IPv4)» и нажмите кнопку «Свойства».

- Установите флажок «Использовать следующие адреса DNS-серверов» в новом окне.

- Введите в 8.8.8.8 и 8.8.4.4

- Наконец, нажмите ОК и выйдите.

Один из этих советов должен помочь вам исправить эту ошибку. Это может произойти в любом браузере, таком как Chrome и т. Д., Но в основном это проблема уровня ПК или сервера.

.

Когда вы посещаете веб-сайт, который использует HTTPS, он также предлагает SSL-сертификат браузеру для проверки его подлинности. Несмотря на то, что в нем есть много вещей, он включает в себя URL-адрес веб-сайта. Если сертификат не соответствует URL-адресу, введенному пользователем, появится предупреждение: Сертификат сервера не совпадает ОШИБКА ИМЯ ОБЩЕГО ИМЕНИ СЕРТИВАЯ , и это соединение не является частным, и сайт может попытаться украсть ваши данные. В этом посте мы расскажем, как решить эту проблему.

ERR_CERT_COMMON_NAME_INVALID

1] Проверьте сертификат .

Если вы являетесь владельцем веб-сайта, получающего эту ошибку, вам необходимо проверить, правильно ли установлен и настроен сертификат на сервере.

2] Проверьте файл хоста

Windows использует файл HOST, который сначала проверяется, когда он хочет преобразовать веб-сайт в IP-адрес. Если по какой-либо причине этот файл хоста был изменен вредоносной программой, он будет перенаправлен на вредоносный веб-сайт, который будет выглядеть как оригинальный веб-сайт, но с другим IP-адресом и без надлежащего сертификата SSL. Не забудьте удалить любой экземпляр веб-сайта в этом файле и сохранить.

3] Используйте общедоступный DNS Google

Если это не помогает, используйте Google Public DNS и посмотрите, подходит ли вам это. Вам необходимо явно изменить настройки DNS в вашей операционной системе, используя IP-адреса DNS. Каждый раз, когда вы вводите доменное имя в браузер, известно, что DNS будет искать IP-адрес доменного имени и возвращать вам результат. Если ваш DNS был скомпрометирован, измените его IP-адрес и посмотрите, работает ли он.

- Прежде всего, щелкните правой кнопкой мыши значок сети на панели задач и выберите Центр управления сетями и общим доступом.

- Выберите «Изменить настройки адаптера».

- Найдите сетевое соединение, которое используется для подключения к Интернету, может быть выбрано «Подключение по локальной сети» или «Беспроводное подключение».

- Щелкните правой кнопкой мыши и выберите «Свойства».

- Выберите новое окно, чтобы выбрать «Протокол Интернета 4 (TCP/IPv4)», а затем нажмите кнопку «Свойства».

- Установите флажок «Использовать следующие адреса DNS-серверов» в новом окне.

- Введите 8.8.8.8 и 8.8.4.4 .

- Наконец, нажмите OK и выйдите.

Один из этих советов должен помочь вам исправить эту ошибку. Это может произойти в любом браузере, таком как Chrome и т. Д., Но в основном это проблема уровня ПК или сервера.

Windows 10 Internet Explorer Windows 8.1 Windows 7 Еще…Меньше

Поддержка Internet Explorer 11 прекращена 15 июня 2022 г.

Internet Explorer 11 больше не будет доступен после 14 февраля 2023 г. Если для любого сайта, который вы посещаете, требуется Internet Explorer 11, его можно перезагрузить в режиме Internet Explorer в Microsoft Edge. Рекомендуется перейти на Microsoft Edge , чтобы начать пользоваться более быстрым, безопасным и современным браузером.

Начало работы с Microsoft Edge

Иногда вы получаете сообщение об ошибке, сообщая о проблеме с сертификатом безопасности веб-сайта. Сертификат сайта позволяет браузеру Internet Explorer установить безопасное подключение к сайту. Ошибки сертификата возникают, если есть проблема с сертификатом или с тем, как веб-сервер его использует. Internet Explorer помогает обеспечить более высокий уровень безопасности вашей информации, предупреждая об ошибках сертификатов.

|

Сообщение об ошибке |

Значение |

|---|---|

|

Сертификат безопасности веб-сайта был отозван. |

Не следует доверять этому веб-сайту. Это часто означает, что сертификат безопасности был получен или использовался данным веб-сайтом обманным путем. |

|

Адрес веб-сайта не соответствует адресу в сертификате безопасности. |

Веб-сайт использует сертификат, выданный другому веб-адресу. Эта ошибка может возникнуть, если компания владеет несколькими веб-сайтами и использует один и тот же сертификат для нескольких веб-сайтов. |

|

Истек срок действия сертификата веб-сайта. |

Текущая дата попадает в период действия сертификата. Веб-сайты должны своевременно обновлять свои сертификаты в центре сертификации. Сертификаты, срок действия которых истек, могут создавать угрозу безопасности. |

|

Сертификат безопасности данного веб-сайта получен из ненадежного источника. |

Internet Explorer не может определить центр сертификации, выдавший этот сертификат. Поддельные сайты часто используют фальшивые сертификаты, вызывающие эту ошибку. |

|

Internet Explorer обнаружил проблему с сертификатом безопасности этого веб-сайта. |

Internet Explorer обнаружил проблему с сертификатом, которая не соответствует ни одной из других ошибок. Это может произойти, если сертификат поврежден, подделан, записан в неизвестном формате или не читается. При такой ошибке сертификата не следует доверять удостоверению сайта. |

Сертификат веб-сайта обеспечивает идентификацию веб-сервера. Ошибка сертификата может означать, что подключение перехвачено или этот веб-сервер выдает себя за какой-либо другой. Если вы полностью уверены в удостоверении веб-сайта, знаете, что подключение не подвержено угрозам, и осознаете риски, то можно перейти на веб-сайт. Тем не менее игнорировать предупреждение о сертификате не рекомендуется.

Да. Хотя это не рекомендуется, для перехода на веб-сайт можно выбрать пункт Продолжить открытие этого веб-сайта (не рекомендуется) на странице предупреждения с сообщением об ошибке сертификата. Если игнорировать страницу предупреждения и продолжить загрузку веб-сайта с ошибкой сертификата, браузер Internet Explorer сохраняет данные об этом сертификате до закрытия. Можно вернуться на сайт; при этом предупреждения для этого сертификата не будут отображаться до перезапуска Internet Explorer.

Нет, вы не можете отключить проверку сертификатов в Internet Explorer. Отображение сообщений об ошибках сертификатов указывает на проблемы с сертификатом на посещаемом веб-сайте, а не на сбой в работе Internet Explorer.

Нужна дополнительная помощь?

I’m not sure how to configure the certificate to make it match… Can you tell me how to specify SAN to openssl?

You need to use a configuration file. That’s the only way to pass DNS names for the SAN to OpenSSL’s req (request) utility (there’s one other way, but its broken).

Below is a configuration file you can use as a template. Change the values to suit your taste.

If you want to create a self signed certificate, then execute the following command. The inclusion of the -x509 option creates the self signed certificate.

openssl req -config example-com.conf -new -x509 -newkey rsa:2048

-nodes -keyout example-com.key.pem -days 365 -out example-com.cert.pem

If you want to create a signing request, then execute the following command. The lack of the -x509 option creates the request. It also lacks the authorityKeyIdentifier of a certificate.

openssl req -config example-com.conf -new -newkey rsa:2048

-nodes -keyout example-com.key.pem -days 365 -out example-com.req.pem

You can inspect your handy work with:

openssl x509 -in example-com.cert.pem -text -noout

And:

openssl req -in example-com.req.pem -text -noout

I create a ssl certificate but I the browser tells me that «the site is untrusted»

You’re still going to need to import the self-signed so its trusted by your browser. But the problems with the names will go away. See for example:

- Firefox Support: How do I trust a self-signed issuer certificate?

- TechNet IE Blog: How to trust the IIS Express Self-Signed Certificate

- Google Chrome Product Forums: Installing web certificates

- etc…

Each browser is different.

And if I need to do that [nginx configuration], what does that mean for me?

I don’t know about web server configurations. You might be able to get help at Server Fault, Webmaster Stack Exchange or Web Apps Stack Exchange.

[ req ]

default_bits = 2048

default_keyfile = server-key.pem

distinguished_name = subject

req_extensions = req_extensions

x509_extensions = cert_extensions

string_mask = utf8only

[ subject ]

countryName = Country Name (2 letter code)

countryName_default = US

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = NY

localityName = Locality Name (eg, city)

localityName_default = New York

organizationName = Organization Name (eg, company)

organizationName_default = Example, LLC

# Use a friendly name here. Its presented to the user.

# The server's DNS name show up in Subject Alternate Names. Plus,

# DNS names here is deprecated by both IETF and CA/Browser Forums.

commonName = Common Name (e.g. server FQDN or YOUR name)

commonName_default = Example Company

emailAddress = Email Address

emailAddress_default = test@example.com

[ cert_extensions ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment

# extendedKeyUsage = serverAuth

subjectAltName = @alternate_names

nsComment = "OpenSSL Generated Certificate"

[ req_extensions ]

subjectKeyIdentifier = hash

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment

# extendedKeyUsage = serverAuth

subjectAltName = @alternate_names

nsComment = "OpenSSL Generated Certificate"

[ alternate_names ]

DNS.1 = example.com

DNS.2 = www.example.com

DNS.3 = mail.example.com

DNS.4 = ftp.example.com

# Add these if you need them. But usually you don't want them or

# need them in production. You may need them for development.

# DNS.5 = localhost

# DNS.6 = localhost.localdomain

# DNS.7 = 127.0.0.1

I’m not sure how to configure the certificate to make it match… Can you tell me how to specify SAN to openssl?

You need to use a configuration file. That’s the only way to pass DNS names for the SAN to OpenSSL’s req (request) utility (there’s one other way, but its broken).

Below is a configuration file you can use as a template. Change the values to suit your taste.

If you want to create a self signed certificate, then execute the following command. The inclusion of the -x509 option creates the self signed certificate.

openssl req -config example-com.conf -new -x509 -newkey rsa:2048

-nodes -keyout example-com.key.pem -days 365 -out example-com.cert.pem

If you want to create a signing request, then execute the following command. The lack of the -x509 option creates the request. It also lacks the authorityKeyIdentifier of a certificate.

openssl req -config example-com.conf -new -newkey rsa:2048

-nodes -keyout example-com.key.pem -days 365 -out example-com.req.pem

You can inspect your handy work with:

openssl x509 -in example-com.cert.pem -text -noout

And:

openssl req -in example-com.req.pem -text -noout

I create a ssl certificate but I the browser tells me that «the site is untrusted»

You’re still going to need to import the self-signed so its trusted by your browser. But the problems with the names will go away. See for example:

- Firefox Support: How do I trust a self-signed issuer certificate?

- TechNet IE Blog: How to trust the IIS Express Self-Signed Certificate

- Google Chrome Product Forums: Installing web certificates

- etc…

Each browser is different.

And if I need to do that [nginx configuration], what does that mean for me?

I don’t know about web server configurations. You might be able to get help at Server Fault, Webmaster Stack Exchange or Web Apps Stack Exchange.

[ req ]

default_bits = 2048

default_keyfile = server-key.pem

distinguished_name = subject

req_extensions = req_extensions

x509_extensions = cert_extensions

string_mask = utf8only

[ subject ]

countryName = Country Name (2 letter code)

countryName_default = US

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = NY

localityName = Locality Name (eg, city)

localityName_default = New York

organizationName = Organization Name (eg, company)

organizationName_default = Example, LLC

# Use a friendly name here. Its presented to the user.

# The server's DNS name show up in Subject Alternate Names. Plus,

# DNS names here is deprecated by both IETF and CA/Browser Forums.

commonName = Common Name (e.g. server FQDN or YOUR name)

commonName_default = Example Company

emailAddress = Email Address

emailAddress_default = test@example.com

[ cert_extensions ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment

# extendedKeyUsage = serverAuth

subjectAltName = @alternate_names

nsComment = "OpenSSL Generated Certificate"

[ req_extensions ]

subjectKeyIdentifier = hash

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment

# extendedKeyUsage = serverAuth

subjectAltName = @alternate_names

nsComment = "OpenSSL Generated Certificate"

[ alternate_names ]

DNS.1 = example.com

DNS.2 = www.example.com

DNS.3 = mail.example.com

DNS.4 = ftp.example.com

# Add these if you need them. But usually you don't want them or

# need them in production. You may need them for development.

# DNS.5 = localhost

# DNS.6 = localhost.localdomain

# DNS.7 = 127.0.0.1

При попытке открыть какой-либо сайт через браузер Яндекс, Chrome или Edge, пользователь может получить предупреждение ERR_CERT_COMMON_NAME_INVALID, что невозможно установить безопасное соединение.

Причиной ошибки ERR CERT COMMON NAME INVALID является тот факт, что имя записанное в SSL сертификате не соответствует имени домену. В большинстве случаев, эта проблема администратора сайта, но бывают моменты, когда ошибка может возникать из-за кэша SLL, Cooke файлов или не правильной даты и времени на ПК с Windiows 11/10.

Как исправить ошибку ERR CERT COMMON NAME INVALID в браузере

В данной инструкции разберем, что делать, когда появляется предупреждение ERR CERT COMMON NAME INVALID в браузере.

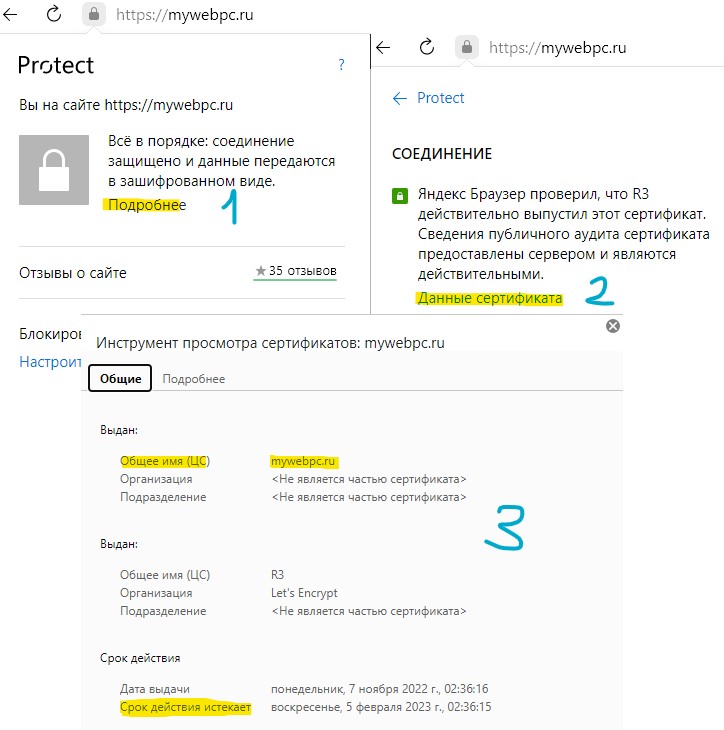

1. Проверка сертификата

В первую очередь попробуйте вручную ввести домен без всяких www и https, просто mywebpc.ru. Убедитесь, что SSL сертификат действителен и имя в SLL совпадает с именем домена (url адреса).

- Нажмите по замку в адресной строке браузера

- Нажмите Подробнее и Данные сертификата

- Общее имя должно совпадать с фактическим сайта

- Убедитесь, что срок действия SLL сертификата не истек

! Если общее имя не совпадает или срок действия SSL истек, то это не ваша вина, а администратора сайта. Вы тут ничего не сделаете, кроме как ждать или связаться с админом сайта и сказать ему о проблеме.

2. Очистить кэш браузера

Файлы Cooke могут быть причиной ошибки ERR_CERT_COMMON_NAME_INVALID, если администратор сайта изменил SSL сертификат, то старые данные могут быть сохранены уже локально, что и вызовет конфликт и ошибку. Чтобы очистить кэш браузера:

- Откройте браузер Chrome, Яндекс или Edge

- Нажмите сочетание кнопок Ctrl+H

- Нажмите Очистить историю и выберите За всё время

- Нажмите очистить и перезапустите браузер

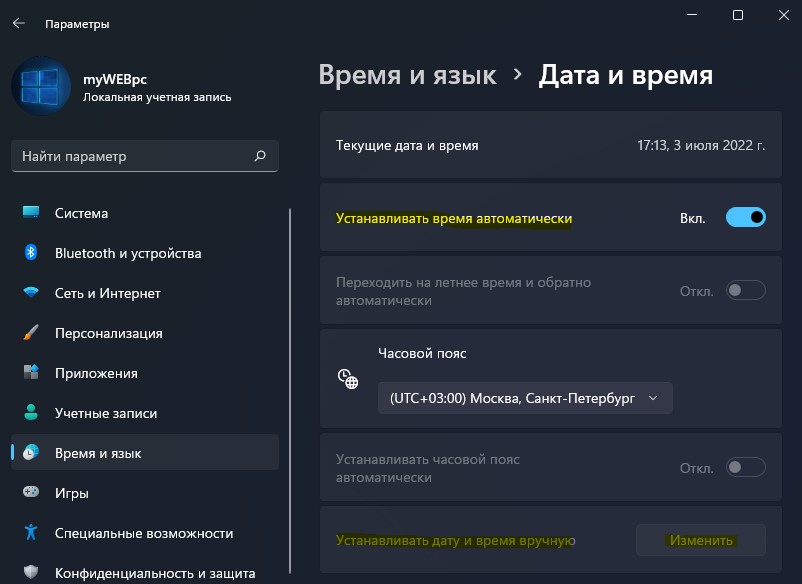

3. Проверьте время и дату на ПК

SLL сертификат общается с ПК и браузером по времени и, если время на ПК будет указано неверно, то вы не можете посещать некоторые сайты.

- Перейдите в Параметры Windows 11/10 и установите правильную дату и время

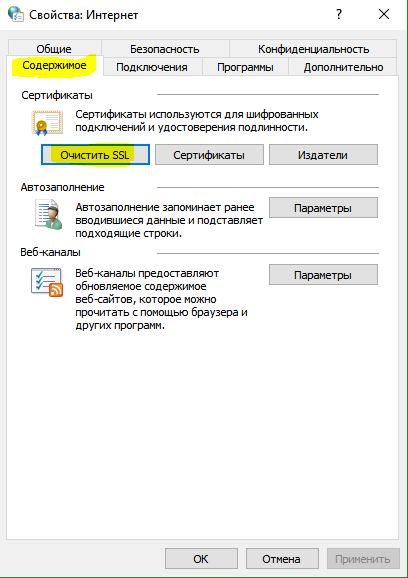

4. Очистить SLL

Очистим SLL сертификаты, чтобы они сами автоматически обновились с новыми данными. Для этого,

- Нажмите Win+R и введите inetcpl.cpl

- Перейдите во вкладку Содержимое

- Нажмите Очистить SLL и ОК

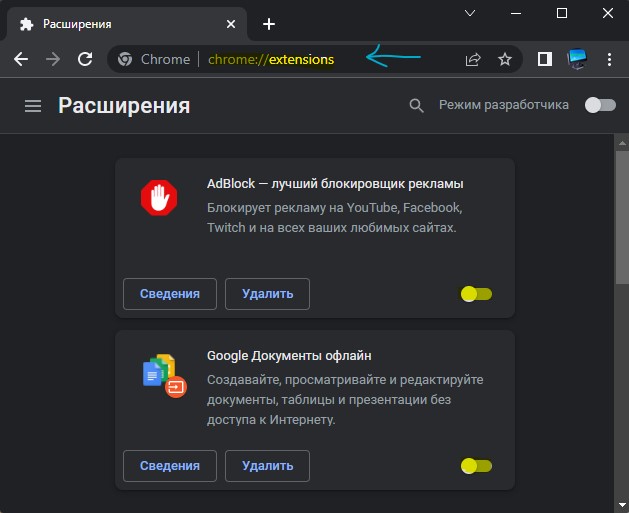

5. Отключите расширения в браузере

Расширения в браузерах могут вызывать различные ошибки, в том числе и ERR CERT COMMON NAME INVALID. Отключите на время все расширения и проверьте, устранена ли ошибка.

- Вставьте следующий URL в строку браузера

chrome://extensions/ - Отключите все расширения и перезапустите браузер

- Если ошибка не устранена, вы можете включить расширения обратно

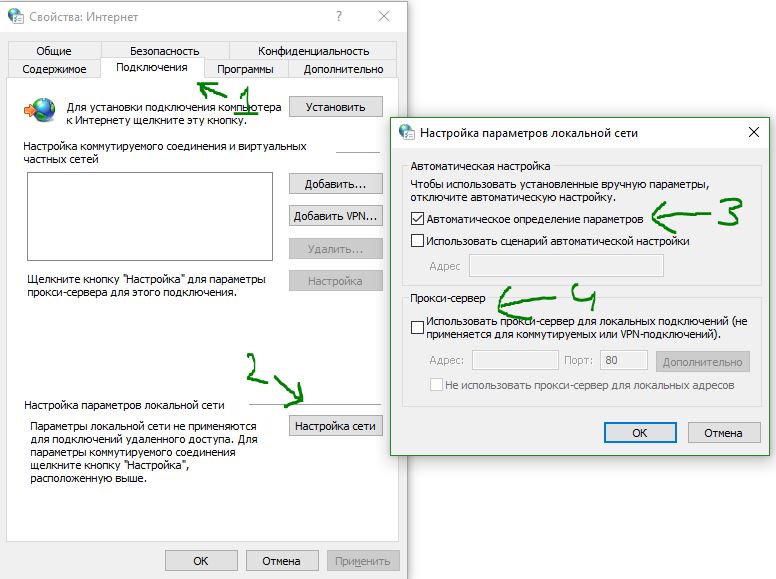

6. Проверить параметры сети

- Нажмите Win+R и введите inetcpl.cpl

- Перейдите во вкладку Подключения

- Нажмите снизу на Настройка сети

- Убедитесь, что стоит галочка только в пункте Автоматическое определение параметров

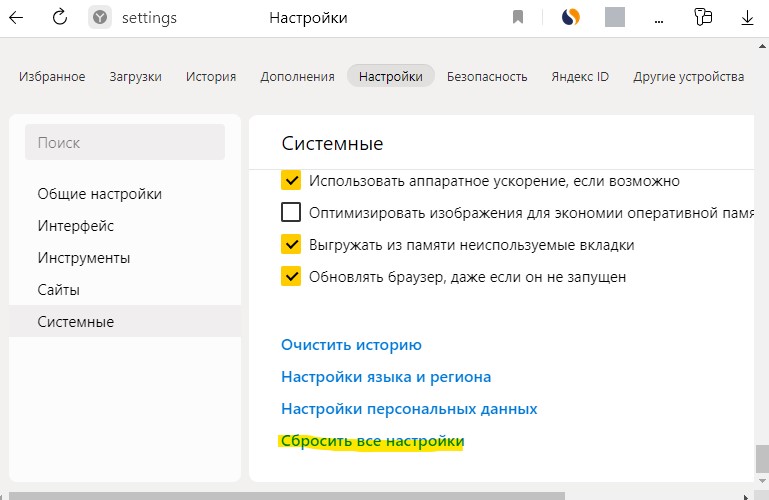

7. Сбросьте браузер до значений по умолчанию

Откройте параметры браузера Яндекс, Edge или Chrome и промотайте в самый низ. Нажмите Сбросить все настройки, если Яндекс браузер или Восстановление настроек по умолчанию, если Chrome и Edge.

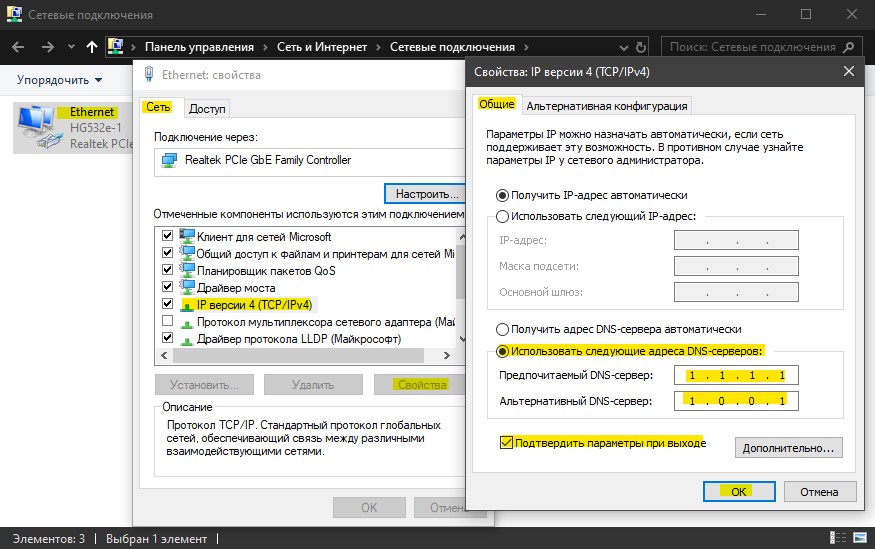

8. Изменить DNS на более лучший

Местные провайдеры не всегда предоставляют свои DNS сервера в стабильном состоянии, что может повлечь за собой медленное обновление информации о SLL и соответственно показ ошибки ERR_CERT_COMMON_NAME_INVALID в браузере Яндекс, Chrome или Edge.

- Нажмите Win+R и введите ncpa.cpl

- Далее правой кнопкой мыши по сетевому адаптеру, который подключен к интернету

- Выберите Свойства из контекстного меню

- Выделите одним нажатием IP версии 4 (TCP/IPv4)

- Нажмите снизу на кнопку Свойства

- Установите Использовать следующие адреса DNS-серверов

- Напишите 1.1.1.1 и 1.0.0.1

- Установите галочку подтверждения параметров при выходе и ОК

Смотрите еще:

- NET::ERR_CERT_INVALID ошибка в браузере Google Chrome

- Ошибка DLG_FLAGS_SEC_CERT_CN_INVALID в браузере

- Ошибка ERR BAD SSL CLIENT AUTH CERT в браузере Chrome

- Исправить ошибку ERR_HTTP2_PROTOCOL_ERROR

- Как исправить ERR_CONNECTION_TIMED_OUT в Chrome

[ Telegram | Поддержать ]