I just installed a new Ubuntu Server 18.04. I set my hostname hostnamectl set-hostname ****.openbayou.biz and I set /etc/hosts:

127.0.0.1 localhost

[ip address] ****.openbayou.biz hostname

# The following lines are desirable for IPv6 capable hosts

[ip6 address] *****.openbayou.biz hostname

::1 localhost ip6-localhost ip6-loopback

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

I also installed OSSEC to monitor for new files, errors and changes to my server and I’m now getting these alerts:

Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-

0001, retrying transaction with reduced feature level UDP.`

It’s now repeating itself:

systemd-resolved[3195]: message repeated 4 times: [ Server returned error

NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction

with reduced feature level UDP.]

I’ve looked online for a solution and nobody is reporting this issue.

asked Jul 23, 2018 at 18:47

Gregory SchultzGregory Schultz

1,3092 gold badges7 silver badges9 bronze badges

4

This warning is logged by systemd-resolved, whenever a name can not be resolved by the DNS system (e.g. nslookup www.kjfoiqaefah34876asdf.com). This can be tolerated and is no reason to be alarmed.

This is no error and nothing needs to be fixed.

Redirecting /etc/resolv.conf to /run/systemd/resolve/resolv.conf is wrong, because this way systemd-resolved is skipped and the application with the faulty DNS request talks directly to the name server and not to the systemd-resolved stub anymore. This way systemd-resolved does not notice the NXDOMAIN events any more and therefore cannot log it any more.

The NXDOMAIN events are caused by packages, which try to access non-existing servers during system startup.

Zanna♦

68.2k55 gold badges210 silver badges320 bronze badges

answered Dec 16, 2018 at 19:57

6

IMPORTANT: The solution posted here hides the problematic message by bypassing an important part of your system (the DNS resolver daemon). It may cause DNS malfunction in the future (example). For a proper way to handle the error message please refer to this answer.

Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-

0001, retrying transaction with reduced feature level UDP.

The same error happened to my desktop machine, I don’t know if it applies to server too.

It seems that my system had the old config in the place, resulting in a conflict between two services: resolvconf and systemd-resolved.

The symlink /etc/resolv.conf pointed to ../run/resolvconf/resolv.conf

Changing it to point to /run/systemd/resolve/resolv.conf which is managed by systemd, fixed it for me.

Read more here on Ubuntu Forums

Hope that helped.

Zanna♦

68.2k55 gold badges210 silver badges320 bronze badges

answered Nov 10, 2018 at 0:35

11

I asked on the OSSEC GitHub about this error and they recommended writing a rule to ignore NXDOMAIN errors. Add to /var/ossec/rules/local_rules.xml

<rule id="234567" level="0">

<program_name>systemd-resolved</program_name>

<match>Server returned error NXDOMAIN</match>

<description>Usless systemd-resolvd log message</description>

</rule>

Chai T. Rex

5,0871 gold badge24 silver badges47 bronze badges

answered Jul 31, 2018 at 19:29

Gregory SchultzGregory Schultz

1,3092 gold badges7 silver badges9 bronze badges

5

Problem

Although there might be other circumstances where this error will occur, I can definitely say that I’ve seen it puked in the output of:

systemctl status systemd-resolved

…when systemd-resolved is not configured.

And an Azure Ubuntu 18.04 VM does not have systemd-resolved configured out-of-the-box (as of today, 20191008).

Solution:

Configure systemd-resolved.

Mini systemd-resolved Config HowTo:

NOTE: Following instructions were prepared using Ubuntu 18.04

Edit hosts directive in /etc/nsswitch.conf by prepending resolve which sets systemd-resolved as first source of DNS resolution that will be consulted:

hosts: resolve files dns

Edit /etc/systemd/resolved.conf. Some suggested settings:

[Resolve]

DNS=8.8.8.8 8.8.4.4

#FallbackDNS=

#Domains=

#LLMNR=no

#MulticastDNS=no

#DNSSEC=no

Cache=yes

DNSStubListener=yes

Restart systemd-resolved:

sudo systemctl restart systemd-resolved

When you next check systemd-resolved‘s status, the error should now be cleared:

systemctl status systemd-resolved

And DNS resolution should now behave in the expected way.

answered Oct 8, 2019 at 18:05

F1LinuxF1Linux

91614 silver badges21 bronze badges

2

I noticed the same thing on an Ubuntu 18.04 server which was recently updated to 18.04.1.

It would appear that systemd-resolve logs that message whenever it gets any NXDOMAIN response. In my case I have postfix running. So I get a lot of NXDOMAINS when random servers connect that don’t have PTR record set.

You can test it with

systemd-resolve securelogin.example.com

Then you should see the log message appear.

With this in mind it would appear to be a relatively innocuous error and you can ignore it.

abu_bua

10.1k10 gold badges41 silver badges60 bronze badges

answered Jul 25, 2018 at 10:52

RwkyRwky

2861 silver badge5 bronze badges

4

My understanding after having read the previous answers and other web pages such as Ubuntu 18.04 systemd-resolved error NXDOMAIN is that this is more a warning than an error and there is nothing I can do on my side about it.

Therefore, I agree with those who say that we should not try to do something on our side so that these messages are not produced anymore. If we succeed, it is likely that we have altered the normal way the system resolve DNS requests.

However, since I have thousands of them (I am also in a desktop — it’s not a server), I don’t want them in my syslog file. Therefore, following https://www.rsyslog.com/doc/v8-stable/configuration/filters.html and Number pair prefix to config files, I added a file named 10-resolv.conf with a single line :msg, contains, "Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP" ~ in the directory /etc/rsyslog.d .

The name 10-resolv.conf is not important, but it must precede all other file names in the directory in alphabetic order. The command :msg, contains, <message-part> ~ says that all messages that contains <message-part> must be ignored: the tilde ~ in the command says to drop the message.

Note added: Since I wrote this answer, I installed some packages (for other reasons) and the error message is not produced anymore as checked with journalctl -u systemd-resolved -f. One installed package that might explain the disappearance of this message is libnss-resolve.

answered Mar 20, 2019 at 3:30

Dominic108Dominic108

1,3671 gold badge9 silver badges10 bronze badges

1

Summary:

NXDOMAIN error message means that a domain does not exist.

Some ISPs started DNS hijacking or DNS redirection for NXDOMAIN error messages.

It is the practice of redirecting the resolution of Domain Name System (DNS) names to other DNS servers or web servers.

Commonly used for displaying advertisements or collecting statistics.

This practice violates the RFC standard for DNS (NXDOMAIN) responses.

Phishing: Cross-site scripting attacks can occur due to malicious hijacking.

Censorship: DNS service providers to block access to selected domains.

Shown up here: https://www.dnsknowledge.com/whatis/nxdomain-non-existent-domain-2/

NIMISHAN

1,4914 gold badges19 silver badges28 bronze badges

answered Feb 5, 2019 at 10:12

GuestGuest

291 bronze badge

Apparently it doesn’t link to 127.0.0.53 anymore, but I had no issues with it since re-linking.

I think there is a bug report out on this one. Anyway, it worked very well after re-linking.

Steps:

# systemctl status systemd-resolved

# unlink /etc/resolv.conf

# ln -s /run/systemd/resolve/resolv.conf /etc/resolv.conf

# systemctl restart systemd-resolved

# systemctl status systemd-resolved

answered Feb 10, 2020 at 19:12

4

I was able to get rid of the message, and by the way I was also able to finally connect to my samba server, by changing the server name to

server.domain instead of only server.

answered Oct 24, 2018 at 12:49

roschrosch

7,3601 gold badge20 silver badges25 bronze badges

In my case Google Cloud dislikes CloudFlare DNS. After running the following command from bain above

sudo tcpdump -vv port 53 | grep NXDomain

When I open my domain in a browser I get:

dns.google.domain >

….: [udp sum

ok] …. NXDomain q: PTR? … ns:

…. SOA ….cloudflare.com. dns.cloudflare.com. ….

Might be the case with other VPS-CDN providers as well.

Moving DNS to your VPS/Cloud provider can help.

answered Jan 27, 2020 at 19:32

This appears related to EDNS. The difference between using stub-resolv.conf and resolv.conf is options edns0.

Extension mechanisms for DNS (EDNS) is a specification for expanding the size of several parameters of the Domain Name System (DNS) protocol which had size restrictions that the Internet engineering community deemed too limited for increasing functionality of the protocol.

https://en.wikipedia.org/wiki/Extension_mechanisms_for_DNS

More details under this issue: https://bugs.launchpad.net/ubuntu/+source/systemd/+bug/1766969

It sounds like, you can simply turn off that «option».

answered May 21, 2019 at 17:39

1

I’m running an Ubuntu server (18.04.1) and since a couple of days I see these messages in the syslog:

systemd-resolved[1059]: Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.

At the time of those messages I’m not able to reach my server from the outside world, only from my internal lan.

It takes a couple of minutes and then the server is reachable again from its domain name.

Output of syslog:

11/5/18

1:51:02.000 PM

Nov 5 13:51:02 server systemd-resolved[1059]: message repeated 12 times: [ Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.]

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:50:59.000 PM

Nov 5 13:50:59 server systemd-resolved[1059]: Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:50:39.000 PM

Nov 5 13:50:39 server snapd[1255]: stateengine.go:102: state ensure error: Get https://api.snapcraft.io/api/v1/snaps/sections: net/http: request canceled while waiting for connection (Client.Timeout exceeded while awaiting headers)

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:44:20.000 PM

Nov 5 13:44:20 server systemd-resolved[1059]: message repeated 5 times: [ Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.]

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:44:20.000 PM

Nov 5 13:44:20 server systemd-resolved[1059]: Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:15:24.000 PM

Nov 5 13:15:24 server systemd-resolved[1059]: Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:15:24.000 PM

Nov 5 13:15:24 server systemd-resolved[1059]: Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:07:27.000 PM

Nov 5 13:07:27 server systemd-resolved[1059]: message repeated 5 times: [ Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.]

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

1:07:27.000 PM

Nov 5 13:07:27 server systemd-resolved[1059]: Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.

host = server source = /var/log/syslog sourcetype = syslog

11/5/18

12:49:57.000 PM

Nov 5 12:49:57 server systemd-resolved[1059]: message repeated 12 times: [ Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.]

I couldn’t find a proper answer by Googling this error message.

Can anyone help me?

In new installations of Mint 20, the following regression is experienced with the result of 50+ NXDOMAIN errors within seconds of booting and then the error continuing, resulting in tens of thousands of occurrences in error logs.

Errors:

Sender: systemd-resolve

Code: Select all

Server returned error NXDOMAIN, mitigating potential DNS violation DVE-2018-0001, retrying transaction with reduced feature level UDP.While some may consider this as a «nuisance», the systemd conflicts of 3 different resolvers existing in new builds creates an out of compliance to standards scenario that also (appears out of the blue) to have an uncommented file that forcefully injects Google DNS (without user knowledge or consent and where it should never exist) while also creating a potential security vulnerability.

The result is endless journal spamming to unmanageable levels (an error that repeats endlessly yet neither describes what is going on, nor why it is occurring).

This test build has existed for only 24-hours and there are already over 3,000 occurrences of this error being reported in journals.

See: https://bugs.launchpad.net/ubuntu/+sour … ug/1727237

https://github.com/systemd/systemd/pull/8608

Sources:

/usr/share/linuxmint/mintsystem/templates/resolv.conf <— Unauthorized Google DNS Offender

/lib/systemd/resolv.conf <— Internal

/run/systemd/resolve/resolv.conf <— Accurate Uplink DNS

/etc/resolv.conf symbolic link

/usr/bin/systemd-resolve <— (Nemo reports as «Link to unknown») Broken symbolic link or insufficient permissions?

While none of this seems to display results outside the norms of systemd specifications (except that google «Fix»), there doesn’t appear to be any errors in resolvectl status output indicating no adapter errors nor internal routing errors which would mean there shouldn’t be any NXDOMAIN errors reporting to logs at all. As the logs don’t report the offending source, it is impossible to identify the offending source without tracing to identify.

In the case of testing this with a DNSSEC LAN disabled router, the output appears normal.

Code: Select all

Global

LLMNR setting: no

MulticastDNS setting: no

DNSOverTLS setting: no

DNSSEC setting: no

DNSSEC supported: no

DNSSEC NTA: 10.in-addr.arpa

16.172.in-addr.arpa

168.192.in-addr.arpa

17.172.in-addr.arpa

18.172.in-addr.arpa

19.172.in-addr.arpa

20.172.in-addr.arpa

21.172.in-addr.arpa

22.172.in-addr.arpa

23.172.in-addr.arpa

24.172.in-addr.arpa

25.172.in-addr.arpa

26.172.in-addr.arpa

27.172.in-addr.arpa

28.172.in-addr.arpa

29.172.in-addr.arpa

30.172.in-addr.arpa

31.172.in-addr.arpa

corp

d.f.ip6.arpa

home

internal

intranet

lan

local

private

test

Link 3 (wlp2s0)

Current Scopes: DNS

DefaultRoute setting: yes

LLMNR setting: yes

MulticastDNS setting: no

DNSOverTLS setting: no

DNSSEC setting: no

DNSSEC supported: no

Current DNS Server: 192.168.1.1

DNS Servers: 192.168.1.1

DNS Domain: ~.

local.tld

Link 2 (enp3s0f1)

Current Scopes: DNS

DefaultRoute setting: yes

LLMNR setting: yes

MulticastDNS setting: no

DNSOverTLS setting: no

DNSSEC setting: no

DNSSEC supported: no

Current DNS Server: 192.168.1.1

DNS Servers: 192.168.1.1

DNS Domain: ~.

local.tld

Given this reality, there should be no NXDOMAIN errors as DNSSEC is never enabled in the first place.

See: https://wiki.archlinux.org/index.php/Systemd-resolved

Results: /etc/systemd/resolved.conf

Code: Select all

# This file is part of systemd.

#

# systemd is free software; you can redistribute it and/or modify it

# under the terms of the GNU Lesser General Public License as published by

# the Free Software Foundation; either version 2.1 of the License, or

# (at your option) any later version.

#

# Entries in this file show the compile time defaults.

# You can change settings by editing this file.

# Defaults can be restored by simply deleting this file.

#

# See resolved.conf(5) for details

[Resolve]

#DNS=

#FallbackDNS=

#Domains=

#LLMNR=no

#MulticastDNS=no

#DNSSEC=no

#DNSOverTLS=no

#Cache=no-negative

#DNSStubListener=yes

#ReadEtcHosts=yes

When using a DNSSEC enabled router:

With Gigabit Wired Enabled — 2 Errors are reported at boot

With Wireless Enabled 4 Errors are reported at boot

With Both Wired & Wireless Enabled at boot 6 Errors are reported (default configuration).

Inexplicable results.

Separate; but noteworthy:

Linux Mint 20 enables IPv6 in all connections by default and even where no upstream IPv6 exists, creates IPv6 addresses for all NICs.

When IPv6 is forcibly disabled, those IPv6 addresses remain assigned with no ability found to delete them.

Last edited by LockBot on Wed Dec 28, 2022 7:16 am, edited 3 times in total.

Reason: Topic automatically closed 6 months after creation. New replies are no longer allowed.

- Печать

Страницы: [1] 2 Все Вниз

Тема: Ping «временный сбой в разрешении имен» (Прочитано 27031 раз)

0 Пользователей и 1 Гость просматривают эту тему.

eyakubovskiy

Доброго дня.

Ubuntu 19.04.

После перехода c 18.10 перестали резолвиться имена ПК в ЛВС.

ping: k53e: Временный сбой в разрешении имен

Помогите пожалуйста.

Пробовал искать на форуме — не нашел.

Пробовал добавлять ДНС роутера (192.168.1.1) в /etc/resolv.conf но он перезатирается автоматически.

/etc/resolv.conf

nameserver 127.0.0.53

options edns0

search auto

Как понял файл вроде генерируется с участием systemd в зависимости от чего-то, но не смог разобраться.

Пинг по IP проходит нормально.

Помогите пожалуйста. Заранее спасибо!

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

ALiEN175

systemctl status systemd-resolved?

ASUS P5K-C :: Intel Xeon E5450 @ 3.00GHz :: 8 GB DDR2 :: Radeon R7 260X :: XFCE

ACER 5750G :: Intel Core i5-2450M @ 2.50GHz :: 6 GB DDR3 :: GeForce GT 630M :: XFCE

eyakubovskiy

Вывод

Хм… «Using degraded feature set (UDP) for DNS server 192.168.1.1.» Что-то не то… Может роутер виноват? Да вроде как выдает 192.168.1.1 как DNS если в GUI посмотреть. Перезагрузка роутера не помогла

/run/systemd/resolve/

resolve.conf

nameserver 192.168.1.1

search auto

stub-resolv.conf

nameserver 127.0.0.53

options edns0

search auto

/run/NetworkManager

no-stub-resolv.conf

search auto

nameserver 192.168.1.1

/etc/systemd

resolved.conf

[Resolve]

DNS=192.168.1.1

#FallbackDNS=

#Domains=

LLMNR=no

#MulticastDNS=no

DNSSEC=no

#DNSOverTLS=no

Cache=yes

DNSStubListener=yes

#ReadEtcHosts=yes

« Последнее редактирование: 03 Мая 2019, 22:49:02 от eyakubovskiy »

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

AnrDaemon

Возможно, роутер либо ДНС сервер, на который роутер смотрит, тупит не по-детски.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

eyakubovskiy

либо ДНС сервер, на который роутер смотрит, тупит не по-детски

Ну пингую то ПК в локальной сети — по идее не должен задействоваться ДНС провайдера. Погуглю, может, что найду…

« Последнее редактирование: 04 Мая 2019, 10:32:37 от eyakubovskiy »

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

AnrDaemon

По идее надо смотреть настройки роутера (как минимум статус и список используемых ДНС), и проверять работу тех самых ДНС.

А там уже делать глубокомысленные умозаключения.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

eyakubovskiy

По идее роутер получает ДНС автоматом, но посмотрю.

Что интересно — пинг из винды в сторону Ubuntu проходит нормально.

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

AnrDaemon

Я что-то говорил про то, как именно он получает ДНС?

Вы вообще голову включаете, когда ответы читаете?

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

eyakubovskiy

Что имели в виду под «проверять работу тех самых ДНС»?

Я посмотрел настройки на роутере. Получены две пары ДНС. Одна для проводного соединения, другая для L2TP.

Для проводного 194.186.70.218 и 194.186.70.222.

L2TP 194.186.70.210 и 194.186.70.214.

Все 4 адреса доступны и пингуются.

Удивляет немного, что выданы две разные пары, а не одна. Хотя это может и нормально, т.к. по сути два соединения и маршрутизация и разименовывание могут быть разными.

Пользователь добавил сообщение 04 Мая 2019, 11:35:30:

Начал гуглить… В системе стоит пакет bind9-host. Но написано, что он deprecated.

DNS lookup utility (deprecated)

This package provides /usr/bin/host, a simple utility (bundled with the

BIND 9.X sources) which can be used for converting domain names to IP

addresses and the reverse.This utility is deprecated, use dig or delv from the dnsutils package.

Я себе как-то LAMP разворачивал. Может с ним поставился. Есть подозрение, что он может портить жизнь.

« Последнее редактирование: 04 Мая 2019, 11:36:06 от eyakubovskiy »

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

AnrDaemon

Это ненормально. Проверьте, что все 4 одинаково разрешают имена и внутренней и внешней сети.

Если нет, пишите в саппорт.

Пользователь добавил сообщение 04 Мая 2019, 11:48:46:

Я себе как-то LAMP разворачивал. Может с ним поставился. Есть подозрение, что он может портить жизнь.

Нет.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

eyakubovskiy

Решил посмотреть, какой ДНС сервер использует машина и несколько удивился…

evgeniy@evgeniy-desktop:~$ nslookup ya.ru

Server: 127.0.0.53

Address: 127.0.0.53#53Non-authoritative answer:

Name: ya.ru

Address: 87.250.250.242

Name: ya.ru

Address: 2a02:6b8::2:242

evgeniy@evgeniy-desktop:~$ nslookup 127.0.0.53

53.0.0.127.in-addr.arpa name = localhost.Authoritative answers can be found from:

/etc/hosts

127.0.0.1 localhost

127.0.1.1 evgeniy-All-Series

127.0.0.1 test1.site# The following lines are desirable for IPv6 capable hosts

::1 ip6-localhost ip6-loopback

fe00::0 ip6-localnet

ff00::0 ip6-mcastprefix

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

Т.е. в качестве ДНС-сервера машина использует какой-то локальный сервер. Неудивительно, что других локальных машин не видит.

При этом не ясно, что это за локальный сервер такой, если я ничего подобного не ставил. (разве, что LAMP и VirtualBox).

При этом этот DNS-сервер разрешает интернет имена, но не локальной сети.

Пользователь добавил сообщение 04 Мая 2019, 13:17:06:

sudo netstat -tpln

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN 792/systemd-resolve

Это локально кэширующий резолвер. Попробую сейчас проверить все ли с ним в порядке.

Пользователь добавил сообщение 04 Мая 2019, 13:28:42:

Заработало после прописывания

/etc/systemd/resolved.conf

LLMNR=yes

Как было указано на одном сайте «Этот протокол позволяет узлам в одной сети (широковещательном домене) обращаться друг к другу по имени хоста, не прибегая к услугам DNS вообще.».

Ошибка «Using degraded feature set (UDP) for DNS server 192.168.1.1.» сохраняется. Попробую еще пошаманить. Все же общение должно идти через шлюз, а не широковещательные пакеты

« Последнее редактирование: 04 Мая 2019, 13:28:42 от eyakubovskiy »

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

AnrDaemon

127.0.0.53 это как раз и есть systemd-resolved

Это нормально.

LLMNR так же не должно влиять, если только у вас в сети не используется зарезервированый суффикс .local

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

eyakubovskiy

LLMNR так же не должно влиять

Но повлияло. С прописаным параметром разыменовывает машину.

Нашел также в одной статье. Рекомендацию заменить симлинк /etc/resolv.conf

с /run/systemd/resolve/stub-resolv.conf

на /run/systemd/resolve/resolv.conf

После этого пакеты пошли через 192.168.1.1.

evgeniy@evgeniy-desktop:~$ nslookup ya.ru

Server: 192.168.1.1

Address: 192.168.1.1#53Non-authoritative answer:

Name: ya.ru

Address: 87.250.250.242

Name: ya.ru

Address: 2a02:6b8::2:242

Но при попытке пинга получаю новую ошибку

ping: k53e: Неизвестное имя или служба

И ошибка «Using degraded feature set (UDP) for DNS server» сохраняется.

Пользователь добавил сообщение 04 Мая 2019, 19:33:08:

В общем. Похоже на какой-то системный баг. Встретил свежий пост на форуме Kubuntu о подобной проблеме на 19.04. Ну и релиз как бы свежий, да и со свежими багами. Для не LTS простительно.

Просто проставлю параметр по LLMNR и забуду.

AnrDaemon, ALiEN175 — большое спасибо за участие и помощь!!!

Пользователь добавил сообщение 04 Мая 2019, 21:46:43:

LLMNR не сработал во второй раз. Не понял почему, но факт. Прописал IP и имя в /etc/hosts . Через пол года может вернусь к вопросу. Посмотрим, может это баг и его исправят с обновлениями.

« Последнее редактирование: 04 Мая 2019, 21:46:43 от eyakubovskiy »

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

AnrDaemon

Вы мои сообщения вообще читаете?

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

eyakubovskiy

Разумеется читаю.

Проверьте, что все 4 одинаково разрешают имена и внутренней и внешней сети.

Что имели в виду под «проверять работу тех самых ДНС»?

Подскажите пожалуйста как проверить? Ни разу не делал подобного.

Немного непонятно как может внешний ДНС провайдера разрешать адреса моей ЛВС.

Может имели в виду команды nslookup. Если да, то результат ниже

Пользователь добавил сообщение 05 Мая 2019, 11:50:55:

Похоже, что дело в роутере.

У меня лежал старый d-link. Подключил его и пинги пошли.

При таком же разбеге в получаемых роутером ДНС провайдера.

Не очень давно ставил обновы на роутер. Может там что-то напортачили и дело не в Ubuntu.

Буду разбираться с роутером. Спасибо за помощь!

« Последнее редактирование: 05 Мая 2019, 11:50:55 от eyakubovskiy »

Ищущий да обрящет. Имеющий уши да услышит. Зрячий да увидит. Имеющий ум да уразумеет

- Печать

Страницы: [1] 2 Все Вверх

Содержание

- Что такое DNS и как работает?

- Что такое ошибка NXDOMAIN

- Возможные причины ошибки NXDOMAIN

- Как исправить ошибку NXDOMAIN

- Изменить DNS

- Избегайте использования VPN

- Проверьте, не мешает ли какой-либо антивирус или брандмауэр

- Обеспечьте бесперебойную работу браузера

- Перезагрузить систему

Что такое DNS и как работает?

Чтобы понять, что Ошибка NXDOMAIN есть, мы должны сначала вспомнить, что DNS есть и как это работает. Можно сказать, что DNS-серверы действуют как переводчики, позволяя нам просматривать Интернет без запоминания большого количества цифр.

При входе на веб-страницу мы обычно переходим в адресную строку браузера и пишем там имя и адрес. Например, мы пишем redeszone.net. Мы можем это сделать благодаря DNS-серверы которые переводят это сообщение, которое мы пишем, на соответствующий IP-адрес. Таким образом, нам не нужно запоминать, что это за IP-адрес, а просто имя, которое мы пишем.

Таким образом, DNS-серверы действуют как посредники, чтобы иметь возможность отвечать на запросы что мы делаем. Есть много DNS-серверов, которые мы можем использовать. Бывают платные и бесплатные. Некоторые даже могут помочь нам повысить безопасность, поскольку они настроены на фильтрацию возможных вредоносных страниц, а не на отправку содержимого. Иногда смена серверов нашего интернет-оператора может помочь улучшить скорость.

Теперь, иногда в этом типе услуг могут быть проблемы и сбой при поиске в Интернете. Вот тут и возникает ошибка NXDOMAIN, о которой мы и поговорим.

Когда мы пытаемся войти на веб-страницу и получаем сообщение об ошибке с указанием NXDOMAIN, это означает, что имя домена не может быть разрешено. Это логически означает, что мы не можем перемещаться по сайту, к которому пытаемся получить доступ.

Отображаемое сообщение может незначительно отличаться. Например, в Google Chrome в браузере появившееся сообщение будет DNS_PROBE_FINISHED_NXDOMAIN . Это означает, что страница, на которую мы пытаемся войти, загружается некорректно.

Возможные причины ошибки NXDOMAIN

Эта ошибка может возникать по разным причинам. Иногда это может быть в наших силах исправить, а в других случаях это зависит от сервера сайта. Посмотрим, что за Основные причины составляют:

- DNS-сервер не работает

- Проблема с DNS-клиентом

- VPN мешает

- Установленные средства безопасности

- Неправильные настройки DNS

- Проблемы с браузером

Как исправить ошибку NXDOMAIN

К счастью, мы можем принять во внимание определенные шаги, чтобы решить Ошибка NXDOMAIN . Это, как мы уже упоминали, может произойти в любом браузере, который мы используем, поэтому совет, который мы собираемся дать, является общим, и мы можем применить его в любом случае.

Некоторые проблемы, вызывающие эту ошибку, мы не сможем решить с нашей стороны, например, когда они присутствуют на стороне сервера.

Изменить DNS

Проблемы такого типа могут быть связаны с ошибками DNS-серверы что мы используем. Мы уже упоминали, что можем использовать много разных, как бесплатных, так и платных.

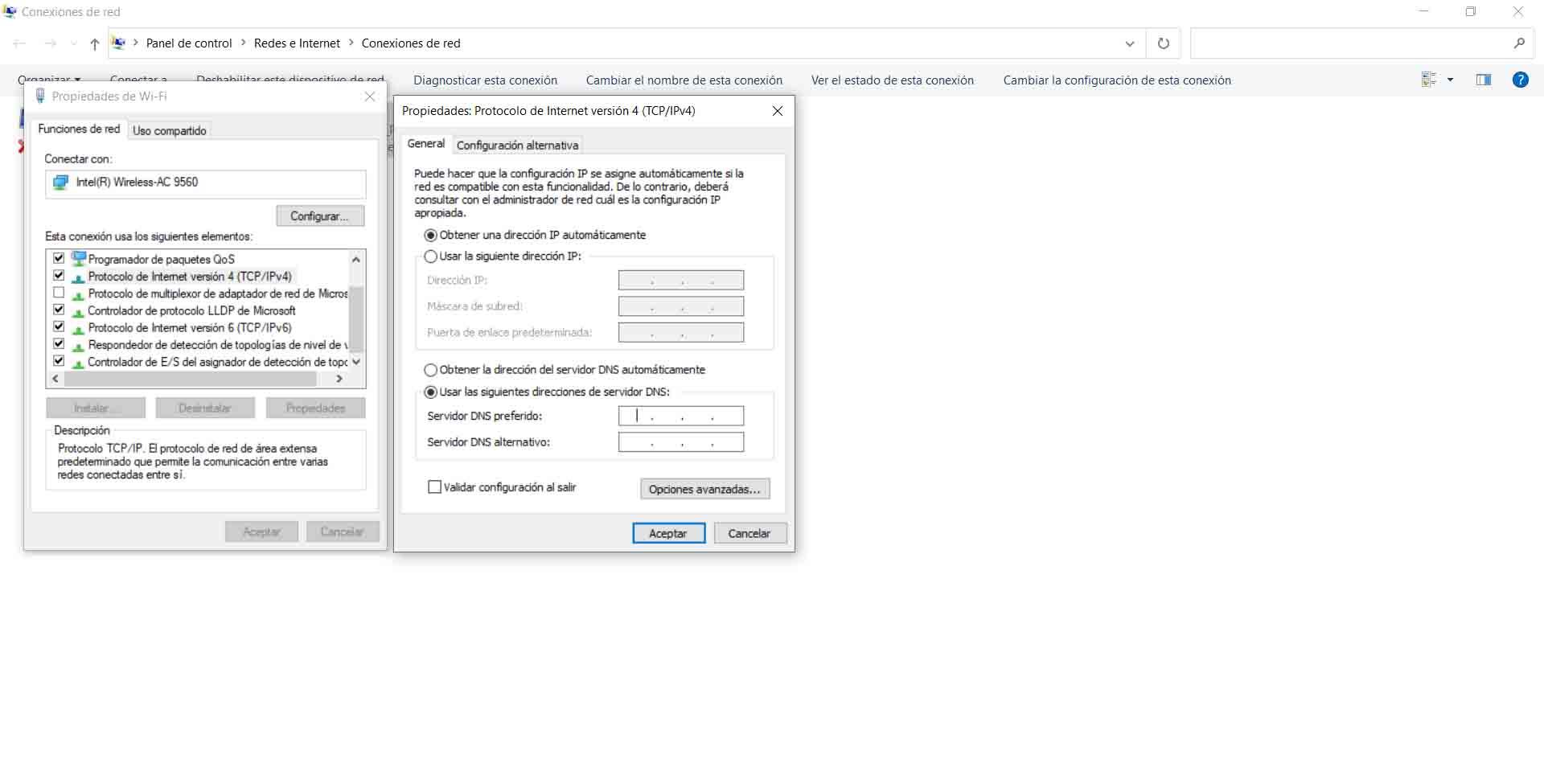

В случае появления такого типа сообщения мы можем попробовать выбрать другой общедоступный DNS, чем те, которые мы используем. Мы можем легко изменить их в Windows, через настройки сети. Для этого заходим в Конфигурацию, Cеть и Интернет, мы вводим Параметры смены адаптера и там выбираем интересующую нас сеть, нажимаем Свойства и откроется окно для изменения IP-адреса и DNS.

Избегайте использования VPN

Мы также видели, что причиной ошибки NXDOMAIN является то, что мы используем VPN и это создает конфликт. Мы можем временно приостановить работу этого инструмента и проверить, действительно ли это связано с этой проблемой.

Если мы обнаружим, что это действительно VPN, мы можем либо не использовать его, либо переключиться на другую службу.

Проверьте, не мешает ли какой-либо антивирус или брандмауэр

Также могло случиться, что антивирус или брандмауэр которые мы используем, создавали проблемы. Мы уже знаем, что инструменты безопасности необходимы для предотвращения сетевых проблем, но они также могут вызвать определенные сбои при неправильной конфигурации.

Обеспечьте бесперебойную работу браузера

Конечно браузер должен работать правильно . Вы должны быть осторожны, например, если используете плохо настроенные расширения. Мы должны убедиться, что все, что окружает браузер, работает правильно, и, таким образом, исправить возможные ошибки, вызывающие эту проблему, чтобы правильно разрешить доменные имена.

Перезагрузить систему

Это базовое решение, но во многих случаях оно может решить проблемы такого типа. Мы должны перезапуск и наш компьютер, и сам роутер. Таким образом, мы можем исправить подобные и подобные ошибки.

В конечном счете, это некоторые варианты, которые мы должны решить, когда появляется ошибка NXDOMAIN.