#################################################

# Sample OpenVPN 2.0 config file for #

# multi-client server. #

# #

# This file is for the server side #

# of a many-clients <-> one-server #

# OpenVPN configuration. #

# #

# OpenVPN also supports #

# single-machine <-> single-machine #

# configurations (See the Examples page #

# on the web site for more info). #

# #

# This config should work on Windows #

# or Linux/BSD systems. Remember on #

# Windows to quote pathnames and use #

# double backslashes, e.g.: #

# «C:\Program Files\OpenVPN\config\foo.key» #

# #

# Comments are preceded with ‘#’ or ‘;’ #

#################################################

# Which local IP address should OpenVPN

# listen on? (optional)

;local a.b.c.d

# Which TCP/UDP port should OpenVPN listen on?

# If you want to run multiple OpenVPN instances

# on the same machine, use a different port

# number for each one. You will need to

# open up this port on your firewall.

port 1194

# TCP or UDP server?

;proto tcp

proto udp

# «dev tun» will create a routed IP tunnel,

# «dev tap» will create an ethernet tunnel.

# Use «dev tap0» if you are ethernet bridging

# and have precreated a tap0 virtual interface

# and bridged it with your ethernet interface.

# If you want to control access policies

# over the VPN, you must create firewall

# rules for the the TUN/TAP interface.

# On non-Windows systems, you can give

# an explicit unit number, such as tun0.

# On Windows, use «dev-node» for this.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tun

dev tap

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel if you

# have more than one. On XP SP2 or higher,

# you may need to selectively disable the

# Windows firewall for the TAP adapter.

# Non-Windows systems usually don’t need this.

dev-node Ethernet_7

# SSL/TLS root certificate (ca), certificate

# (cert), and private key (key). Each client

# and the server must have their own cert and

# key file. The server and all clients will

# use the same ca file.

#

# See the «easy-rsa» directory for a series

# of scripts for generating RSA certificates

# and private keys. Remember to use

# a unique Common Name for the server

# and each of the client certificates.

#

# Any X509 key management system can be used.

# OpenVPN can also use a PKCS #12 formatted key file

# (see «pkcs12» directive in man page).

ca «C:\Program Files\OpenVPN\config\ca.crt»

cert «C:\Program Files\OpenVPN\config\server.crt»

key «C:\Program Files\OpenVPN\config\server.key» # This file should be kept secret

# Diffie hellman parameters.

# Generate your own with:

# openssl dhparam -out dh2048.pem 2048

dh «C:\Program Files\OpenVPN\config\dh4096.pem»

# Network topology

# Should be subnet (addressing via IP)

# unless Windows clients v2.0.9 and lower have to

# be supported (then net30, i.e. a /30 per client)

# Defaults to net30 (not recommended)

topology subnet

# Configure server mode and supply a VPN subnet

# for OpenVPN to draw client addresses from.

# The server will take 10.8.0.1 for itself,

# the rest will be made available to clients.

# Each client will be able to reach the server

# on 10.8.0.1. Comment this line out if you are

# ethernet bridging. See the man page for more info.

;server 192.168.1.225 255.255.0.0

# Maintain a record of client <-> virtual IP address

# associations in this file. If OpenVPN goes down or

# is restarted, reconnecting clients can be assigned

# the same virtual IP address from the pool that was

# previously assigned.

ifconfig-pool-persist ipp.txt

# Configure server mode for ethernet bridging.

# You must first use your OS’s bridging capability

# to bridge the TAP interface with the ethernet

# NIC interface. Then you must manually set the

# IP/netmask on the bridge interface, here we

# assume 192.168.1.227/255.255.0.0. Finally we

# must set aside an IP range in this subnet

# (start=192.168.3.1 end=192.168.3.254) to allocate

# to connecting clients. Leave this line commented

# out unless you are ethernet bridging.

server-bridge 192.168.1.227 255.255.0.0 192.168.3.1 192.168.3.254

# Configure server mode for ethernet bridging

# using a DHCP-proxy, where clients talk

# to the OpenVPN server-side DHCP server

# to receive their IP address allocation

# and DNS server addresses. You must first use

# your OS’s bridging capability to bridge the TAP

# interface with the ethernet NIC interface.

# Note: this mode only works on clients (such as

# Windows), where the client-side TAP adapter is

# bound to a DHCP client.

;server-bridge

# Push routes to the client to allow it

# to reach other private subnets behind

# the server. Remember that these

# private subnets will also need

# to know to route the OpenVPN client

# address pool (10.8.0.0/255.255.255.0)

# back to the OpenVPN server.

;push «route 192.168.10.0 255.255.255.0»

;push «route 192.168.20.0 255.255.255.0»

# To assign specific IP addresses to specific

# clients or if a connecting client has a private

# subnet behind it that should also have VPN access,

# use the subdirectory «ccd» for client-specific

# configuration files (see man page for more info).

# EXAMPLE: Suppose the client

# having the certificate common name «Thelonious»

# also has a small subnet behind his connecting

# machine, such as 192.168.40.128/255.255.255.248.

# First, uncomment out these lines:

;client-config-dir ccd

;route 192.168.40.128 255.255.255.248

# Then create a file ccd/Thelonious with this line:

# iroute 192.168.40.128 255.255.255.248

# This will allow Thelonious’ private subnet to

# access the VPN. This example will only work

# if you are routing, not bridging, i.e. you are

# using «dev tun» and «server» directives.

# EXAMPLE: Suppose you want to give

# Thelonious a fixed VPN IP address of 10.9.0.1.

# First uncomment out these lines:

;client-config-dir ccd

;route 10.9.0.0 255.255.255.252

# Then add this line to ccd/Thelonious:

# ifconfig-push 10.9.0.1 10.9.0.2

# Suppose that you want to enable different

# firewall access policies for different groups

# of clients. There are two methods:

# (1) Run multiple OpenVPN daemons, one for each

# group, and firewall the TUN/TAP interface

# for each group/daemon appropriately.

# (2) (Advanced) Create a script to dynamically

# modify the firewall in response to access

# from different clients. See man

# page for more info on learn-address script.

;learn-address ./script

# If enabled, this directive will configure

# all clients to redirect their default

# network gateway through the VPN, causing

# all IP traffic such as web browsing and

# and DNS lookups to go through the VPN

# (The OpenVPN server machine may need to NAT

# or bridge the TUN/TAP interface to the internet

# in order for this to work properly).

;push «redirect-gateway def1 bypass-dhcp»

# Certain Windows-specific network settings

# can be pushed to clients, such as DNS

# or WINS server addresses. CAVEAT:

# http://openvpn.net/faq.html#dhcpcaveats

# The addresses below refer to the public

# DNS servers provided by opendns.com.

;push «dhcp-option DNS 208.67.222.222»

;push «dhcp-option DNS 208.67.220.220»

# Uncomment this directive to allow different

# clients to be able to «see» each other.

# By default, clients will only see the server.

# To force clients to only see the server, you

# will also need to appropriately firewall the

# server’s TUN/TAP interface.

client-to-client

# Uncomment this directive if multiple clients

# might connect with the same certificate/key

# files or common names. This is recommended

# only for testing purposes. For production use,

# each client should have its own certificate/key

# pair.

#

# IF YOU HAVE NOT GENERATED INDIVIDUAL

# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,

# EACH HAVING ITS OWN UNIQUE «COMMON NAME»,

# UNCOMMENT THIS LINE OUT.

;duplicate-cn

# The keepalive directive causes ping-like

# messages to be sent back and forth over

# the link so that each side knows when

# the other side has gone down.

# Ping every 10 seconds, assume that remote

# peer is down if no ping received during

# a 120 second time period.

keepalive 10 120

# For extra security beyond that provided

# by SSL/TLS, create an «HMAC firewall»

# to help block DoS attacks and UDP port flooding.

#

# Generate with:

# openvpn —genkey —secret ta.key

#

# The server and each client must have

# a copy of this key.

# The second parameter should be ‘0’

# on the server and ‘1’ on the clients.

;tls-auth «C:\Program Files\OpenVPN\config\ta.key» 0 # This file is secret

# Select a cryptographic cipher.

# This config item must be copied to

# the client config file as well.

# Note that v2.4 client/server will automatically

# negotiate AES-256-GCM in TLS mode.

# See also the ncp-cipher option in the manpage

cipher AES-256-CBC

# Enable compression on the VPN link and push the

# option to the client (v2.4+ only, for earlier

# versions see below)

;compress lz4-v2

;push «compress lz4-v2»

# For compression compatible with older clients use comp-lzo

# If you enable it here, you must also

# enable it in the client config file.

;comp-lzo

# The maximum number of concurrently connected

# clients we want to allow.

;max-clients 100

# It’s a good idea to reduce the OpenVPN

# daemon’s privileges after initialization.

#

# You can uncomment this out on

# non-Windows systems.

;user nobody

;group nobody

# The persist options will try to avoid

# accessing certain resources on restart

# that may no longer be accessible because

# of the privilege downgrade.

persist-key

persist-tun

# Output a short status file showing

# current connections, truncated

# and rewritten every minute.

status openvpn-status.log

# By default, log messages will go to the syslog (or

# on Windows, if running as a service, they will go to

# the «Program FilesOpenVPNlog» directory).

# Use log or log-append to override this default.

# «log» will truncate the log file on OpenVPN startup,

# while «log-append» will append to it. Use one

# or the other (but not both).

;log openvpn.log

;log-append openvpn.log

# Set the appropriate level of log

# file verbosity.

#

# 0 is silent, except for fatal errors

# 4 is reasonable for general usage

# 5 and 6 can help to debug connection problems

# 9 is extremely verbose

verb 3

# Silence repeating messages. At most 20

# sequential messages of the same message

# category will be output to the log.

;mute 20

# Notify the client that when the server restarts so it

# can automatically reconnect.

explicit-exit-notify 1

Модераторы: GRooVE, alexco

Правила форума

Убедительная просьба юзать теги [code] при оформлении листингов.

Сообщения не оформленные должным образом имеют все шансы быть незамеченными.

-

Гость

- проходил мимо

OpenVPN не заводиться

Доброго времени суток ВСЕМ

Можете мне подсказать что не так ?

У клиента в логах openvpn.log ругань:

Код: Выделить всё

##########################################################

event_wait : Interrupted system call (code=4)

TCP/UDP: Closing socket

SIGTERM[hard,] received, process exiting

OpenVPN 2.0.6 i386-portbld-freebsd4.8 [SSL] [LZO] built on Sep 17 2008

Control Channel Authentication: using '/usr/local/etc/openvpn/keys/ta.key' as a OpenVPN static key file

Outgoing Control Channel Authentication: Using 128 bit message hash 'MD5' for HMAC authentication

Incoming Control Channel Authentication: Using 128 bit message hash 'MD5' for HMAC authentication

LZO compression initialized

Control Channel MTU parms [ L:1538 D:162 EF:62 EB:0 ET:0 EL:0 ]

Data Channel MTU parms [ L:1538 D:1450 EF:38 EB:135 ET:0 EL:0 AF:3/1 ]

Local Options hash (VER=V4): '03fa487d'

Expected Remote Options hash (VER=V4): '1056bce3'

UDPv4 link local (bound): [undef]:2000

UDPv4 link remote: xxx.xxx.xxx.xxx:2000

[b]TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

TLS Error: TLS handshake failed[/b]

TCP/UDP: Closing socket

SIGUSR1[soft,tls-error] received, process restarting

Restart pause, 2 second(s)

Re-using SSL/TLS context

LZO compression initialized

Control Channel MTU parms [ L:1538 D:162 EF:62 EB:0 ET:0 EL:0 ]

Data Channel MTU parms [ L:1538 D:1450 EF:38 EB:135 ET:0 EL:0 AF:3/1 ]

Local Options hash (VER=V4): '03fa487d'

Expected Remote Options hash (VER=V4): '1056bce3'

UDPv4 link local (bound): [undef]:2000

UDPv4 link remote: xxx.xxx.xxx.xxx:2000А в логах сервера вот такая ругань:

##########################################################

Код: Выделить всё

[b]xx.xx.xx.xx:2000 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

TLS Error: TLS handshake failed

xx.xx.xx.xx:2000 SIGUSR1[soft,tls-error] received, client-instance restarting

MULTI: multi_create_instance called[/b]

Re-using SSL/TLS context

LZO compression initialized

Control Channel MTU parms [ L:1538 D:162 EF:62 EB:0 ET:0 EL:0 ]

xx.xx.xx.xx:2000 Data Channel MTU parms [ L:1538 D:1450 EF:38 EB:135 ET:0 EL:0 AF:3/1 ]

xx.xx.xx.xx:2000 Local Options hash (VER=V4): '1056bce3'

xx.xx.xx.xx:2000 Expected Remote Options hash (VER=V4): '03fa487d'

xx.xx.xx.xx:2000 TLS: Initial packet from 62.80.178.22:2000, sid=ede7e96a 84c81a85

xx.xx.xx.xx:2000 write UDPv4: Permission denied (code=13)

xx.xx.xx.xx:2000 write UDPv4: Permission denied (code=13)ifconfig сервера:

Код: Выделить всё

##########################################################

tun1: flags=8051<UP,POINTOPOINT,RUNNING,MULTICAST> mtu 1500

inet 10.10.200.1 --> 10.10.200.2 netmask 0xffffffff

Opened by PID 19690

##########################################################Сертификаты готовились на сервере, ось FreeBSD6.2 и OpenVPN 2.0.6

Клиент живет на FreeBSD4.8 и OpenVPN 2.0.6

Подскажите что не так.

Спасибо!

Последний раз редактировалось zingel 2008-09-19 12:45:26, всего редактировалось 1 раз.

Причина: юзай [code][/code]

-

Хостинг HostFood.ru

Услуги хостинговой компании Host-Food.ru

Хостинг HostFood.ru

Тарифы на хостинг в России, от 12 рублей: https://www.host-food.ru/tariffs/hosting/

Тарифы на виртуальные сервера (VPS/VDS/KVM) в РФ, от 189 руб.: https://www.host-food.ru/tariffs/virtualny-server-vps/

Выделенные сервера, Россия, Москва, от 2000 рублей (HP Proliant G5, Intel Xeon E5430 (2.66GHz, Quad-Core, 12Mb), 8Gb RAM, 2x300Gb SAS HDD, P400i, 512Mb, BBU):

https://www.host-food.ru/tariffs/vydelennyi-server-ds/

Недорогие домены в популярных зонах: https://www.host-food.ru/domains/

-

hizel

- дядя поня

- Сообщения: 9032

- Зарегистрирован: 2007-06-29 10:05:02

- Откуда: Выборг

Re: OpenVPN не заводиться

Непрочитанное сообщение

hizel » 2008-09-19 12:41:22

Код: Выделить всё

xx.xx.xx.xx:2000 write UDPv4: Permission denied (code=13)

xx.xx.xx.xx:2000 write UDPv4: Permission denied (code=13)

эти строчки мне не нравятся

фаервол?

В дурацкие игры он не играет. Он просто жуткий, чу-чу, паровозик, и зовут его Блейн. Блейн — это Боль.

-

BI_J

- сержант

- Сообщения: 154

- Зарегистрирован: 2008-09-19 12:21:10

Re: OpenVPN не заводиться

Непрочитанное сообщение

BI_J » 2008-09-19 12:52:58

Все делалось по статье уважаемого mak_v_.

http://www.lissyara.su/?id=1685&comment … mment_4718

После совета проверить firewal, в логах клиента ситуация немного изменилась:

У клиента в логах openvpn.log ругань:

##########################################################

OpenVPN 2.0.6 i386-portbld-freebsd4.8 [SSL] [LZO] built on Sep 17 2008

Control Channel Authentication: using ‘/usr/local/etc/openvpn/keys/ta.key’ as a OpenVPN static key file

Outgoing Control Channel Authentication: Using 128 bit message hash ‘MD5’ for HMAC authentication

Incoming Control Channel Authentication: Using 128 bit message hash ‘MD5’ for HMAC authentication

LZO compression initialized

Control Channel MTU parms [ L:1538 D:162 EF:62 EB:0 ET:0 EL:0 ]

Data Channel MTU parms [ L:1538 D:1450 EF:38 EB:135 ET:0 EL:0 AF:3/1 ]

Local Options hash (VER=V4): ’03fa487d’

Expected Remote Options hash (VER=V4): ‘1056bce3’

UDPv4 link local (bound): [undef]:2000

UDPv4 link remote: ip.ser.ve.ra:2000

TLS Error: Unroutable control packet received from ip.ser.ve.ra:2000 (si=3 op=P_ACK_V1)

TLS Error: Unroutable control packet received from ip.ser.ve.ra:2000 (si=3 op=P_ACK_V1)

.

.

.

VERIFY nsCertType ERROR: /C=UA/ST=Kiev/L=Kiev/O=server/OU=server/CN=server/emailAddress=admin@domen.com.ua, require nsCertType=SERVER

TLS_ERROR: BIO read tls_read_plaintext error: error:14090086:SSL routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

TLS Error: TLS object -> incoming plaintext read error

TLS Error: TLS handshake failed

TCP/UDP: Closing socket

SIGUSR1[soft,tls-error] received, process restarting

Restart pause, 2 second(s)

У сервера ругань почти не изменилась:

##########################################################

ip.cli.en.ta:2000 TLS: new session incoming connection from 62.80.178.22:2000

ip.cli.en.ta:2000 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

ip.cli.en.ta:2000 TLS Error: TLS handshake failed

ip.cli.en.ta:2000 SIGUSR1[soft,tls-error] received, client-instance restarting

MULTI: multi_create_instance called

как я понимаю что то с сертификатами. Генерил как написано

-

serge

- майор

- Сообщения: 2133

- Зарегистрирован: 2006-07-30 15:34:14

- Откуда: Саратов

- Контактная информация:

Re: OpenVPN не заводиться

Непрочитанное сообщение

serge » 2008-09-19 14:52:30

Случаем не в клетке OpenVPN сидит?

Вот это смущает…

Unroutable control packet received from ip.ser.ve.ra:2000

-

hizel

- дядя поня

- Сообщения: 9032

- Зарегистрирован: 2007-06-29 10:05:02

- Откуда: Выборг

Re: OpenVPN не заводиться

Непрочитанное сообщение

hizel » 2008-09-19 14:57:22

и всетаки попробуйте ище раз пегенерировать сертификаты

у вас тип сертификата не совпадает

В дурацкие игры он не играет. Он просто жуткий, чу-чу, паровозик, и зовут его Блейн. Блейн — это Боль.

-

serge

- майор

- Сообщения: 2133

- Зарегистрирован: 2006-07-30 15:34:14

- Откуда: Саратов

- Контактная информация:

Re: OpenVPN не заводиться

Непрочитанное сообщение

serge » 2008-09-19 15:08:49

TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

дословно гуглом

TLS ключевые переговоры «не произойдет в течение 60 секунд (проверьте ваши сетевые подключения)

имхо, главная часть

проверьте ваши сетевые подключения

-

BI_J

- сержант

- Сообщения: 154

- Зарегистрирован: 2008-09-19 12:21:10

Re: OpenVPN не заводиться

Непрочитанное сообщение

BI_J » 2008-09-19 15:14:23

Спасибо за подсказки.

После очередной перегенирации сертификатов ситуация резко улучшилась

Но VPN так и не поднялся.

Теперь проблема кажеться в маршрутах со стороны клиента.

У клиента в логах openvpn.log

##########################################################

Код: Выделить всё

[server] Peer Connection Initiated with ip.ser.ve.ra:2000

SENT CONTROL [server]: 'PUSH_REQUEST' (status=1)

PUSH: Received control message: 'PUSH_REPLY,route 192.168.0.0 255.255.255.0,route 10.10.200.1,ping 10,ping-

restart 120,ifconfig 10.10.200.2 10.10.200.1'

OPTIONS IMPORT: timers and/or timeouts modified

OPTIONS IMPORT: --ifconfig/up options modified

OPTIONS IMPORT: route options modified

gw ip.pro.vay.da

TUN/TAP device /dev/tun1 opened

/sbin/ifconfig tun1 10.10.200.2 10.10.200.1 mtu 1500 netmask 255.255.255.255 up

/usr/local/etc/openvpn/openvpn_up.sh tun1 1500 1538 10.10.200.2 10.10.200.1 init

/usr/local/etc/openvpn/openvpn_up.sh: permission denied

script failed: shell command exited with error status: 126

Fri Sep 19 14:02:08 2008 Exiting##########################################################

Интернет удаленный клиент получает через модем провайдера через вот такое соединение:

ifconfig:

Код: Выделить всё

tun0: flags=8051<UP,POINTOPOINT,RUNNING,MULTICAST> mtu 1492

inet ip.cli.en.ta --> ip.pro.vay.da netmask 0xffffffff

Opened by PID 88нужно как то рулить это дело

-

zingel

- beastie

- Сообщения: 6204

- Зарегистрирован: 2007-10-30 3:56:49

- Откуда: Moscow

- Контактная информация:

Re: OpenVPN не заводиться

Непрочитанное сообщение

zingel » 2008-09-19 15:14:47

TLS ключевые переговоры «не произойдет в течение 60 секунд (проверьте ваши сетевые подключения)

Это гугловский переводчик такую ересь выдал? Я в шоке…

Z301171463546 — можно пожертвовать мне денег

-

BI_J

- сержант

- Сообщения: 154

- Зарегистрирован: 2008-09-19 12:21:10

Re: OpenVPN не заводиться

Непрочитанное сообщение

BI_J » 2008-09-19 17:03:49

Сижу, смотрю на ошибку и в упор не замечаю грабли (стыдно белое перо ):

Код: Выделить всё

usr/local/etc/openvpn/openvpn_up.sh tun1 1500 1538 10.10.200.2 10.10.200.1 init

/usr/local/etc/openvpn/openvpn_up.sh: permission denied

script failed: shell command exited with error status: 126

после выполнения:

chmod 755 /usr/local/etc/openvpn/openvpn_up.sh

положение улучшилось

пинг пошол между 10.10.200.2 и 10.10.200.1

хух

-

makihtow

- проходил мимо

- Сообщения: 8

- Зарегистрирован: 2009-02-05 14:18:31

OpenVPN не заводиться

Непрочитанное сообщение

makihtow » 2009-02-05 14:23:37

Здрасти ребята. У меня такая вот проблема. Что делать? Подскажите пожалуйста.

Thu Feb 05 13:22:02 2009 Data Channel MTU parms [ L:1538 D:1450 EF:38 EB:135 ET:0 EL:0 AF:3/1 ]

Thu Feb 05 13:22:02 2009 Local Options hash (VER=V4): ’03fa487d’

Thu Feb 05 13:22:02 2009 Expected Remote Options hash (VER=V4): ‘1056bce3’

Thu Feb 05 13:22:02 2009 UDPv4 link local (bound): [undef]:2000

Thu Feb 05 13:22:02 2009 UDPv4 link remote: 22.22.22.22:2000

Thu Feb 05 13:23:01 2009 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Thu Feb 05 13:23:01 2009 TLS Error: TLS handshake failed

Thu Feb 05 13:23:01 2009 TCP/UDP: Closing socket

Thu Feb 05 13:23:01 2009 SIGUSR1[soft,tls-error] received, process restarting

Thu Feb 05 13:23:01 2009 Restart pause, 2 second(s)

Thu Feb 05 13:23:03 2009 Re-using SSL/TLS context

Thu Feb 05 13:23:03 2009 LZO compression initialized

Thu Feb 05 13:23:03 2009 Control Channel MTU parms [ L:1538 D:162 EF:62 EB:0 ET:0 EL:0 ]

Thu Feb 05 13:23:03 2009 Data Channel MTU parms [ L:1538 D:1450 EF:38 EB:135 ET:0 EL:0 AF:3/1 ]

Thu Feb 05 13:23:03 2009 Local Options hash (VER=V4): ’03fa487d’

Thu Feb 05 13:23:03 2009 Expected Remote Options hash (VER=V4): ‘1056bce3’

Thu Feb 05 13:23:03 2009 UDPv4 link local (bound): [undef]:2000

Thu Feb 05 13:23:03 2009 UDPv4 link remote: 22.22.22.22:2000

-

hizel

- дядя поня

- Сообщения: 9032

- Зарегистрирован: 2007-06-29 10:05:02

- Откуда: Выборг

Re: OpenVPN не заводиться

Непрочитанное сообщение

hizel » 2009-02-05 14:36:05

check your network connectivity

перевод требуется ?

В дурацкие игры он не играет. Он просто жуткий, чу-чу, паровозик, и зовут его Блейн. Блейн — это Боль.

-

hizel

- дядя поня

- Сообщения: 9032

- Зарегистрирован: 2007-06-29 10:05:02

- Откуда: Выборг

Re: OpenVPN не заводиться

Непрочитанное сообщение

hizel » 2009-02-05 14:42:50

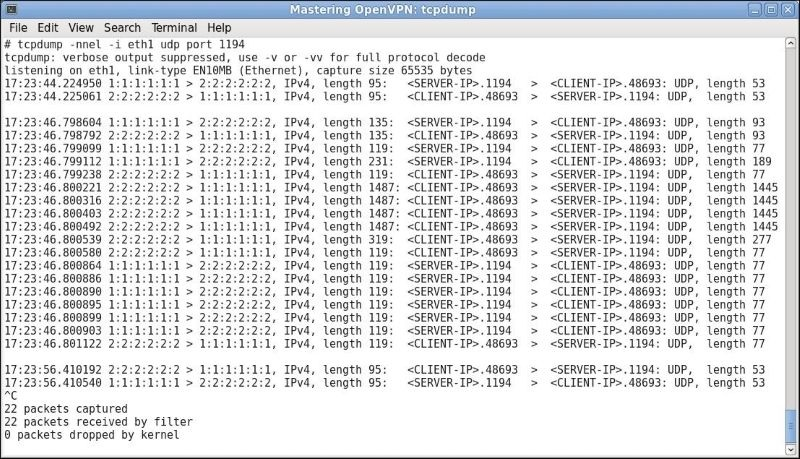

фаервол прверить

tcpdump-ом посмотреть

В дурацкие игры он не играет. Он просто жуткий, чу-чу, паровозик, и зовут его Блейн. Блейн — это Боль.

-

makihtow

- проходил мимо

- Сообщения: 8

- Зарегистрирован: 2009-02-05 14:18:31

Re: OpenVPN не заводиться

Непрочитанное сообщение

makihtow » 2009-02-05 14:44:35

tcpdump -om

tcpdump version 3.9.4

libpcap version 0.9.4

Usage: tcpdump [-aAdDeflLnNOpqRStuUvxX] [-c count] [ -C file_size ]

[ -E algo:secret ] [ -F file ] [ -i interface ] [ -M secret ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ] [ -y datalinktype ] [ -Z user ]

[ expression ]

-

hizel

- дядя поня

- Сообщения: 9032

- Зарегистрирован: 2007-06-29 10:05:02

- Откуда: Выборг

Re: OpenVPN не заводиться

Непрочитанное сообщение

hizel » 2009-02-05 14:46:45

где <int> интерфейс через который openvpn ломится в интернет

2000 порт и можно еще приписать

В дурацкие игры он не играет. Он просто жуткий, чу-чу, паровозик, и зовут его Блейн. Блейн — это Боль.

-

makihtow

- проходил мимо

- Сообщения: 8

- Зарегистрирован: 2009-02-05 14:18:31

Re: OpenVPN не заводиться

Непрочитанное сообщение

makihtow » 2009-02-05 15:10:00

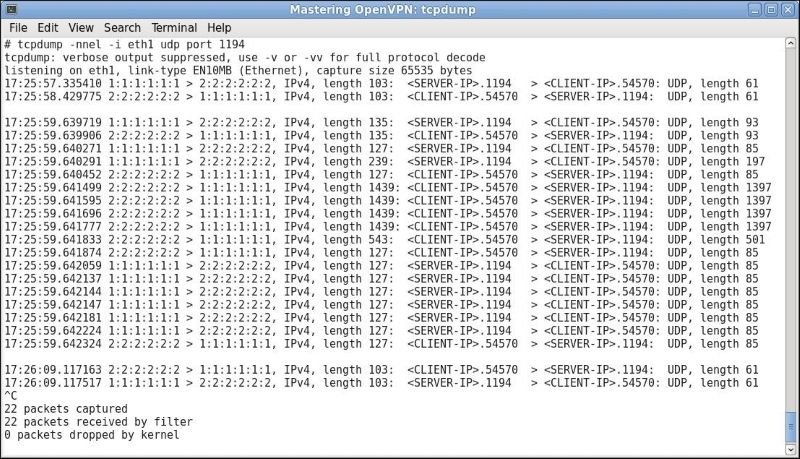

#tcpdump -i fxp0 -np port 2000 and udp

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on fxp0, link-type EN10MB (Ethernet), capture size 96 bytes

-

hizel

- дядя поня

- Сообщения: 9032

- Зарегистрирован: 2007-06-29 10:05:02

- Откуда: Выборг

Re: OpenVPN не заводиться

Непрочитанное сообщение

hizel » 2009-02-05 15:11:41

ну и при запущенном tcpdump рестартануть openvpn

В дурацкие игры он не играет. Он просто жуткий, чу-чу, паровозик, и зовут его Блейн. Блейн — это Боль.

-

makihtow

- проходил мимо

- Сообщения: 8

- Зарегистрирован: 2009-02-05 14:18:31

Re: OpenVPN не заводиться

Непрочитанное сообщение

makihtow » 2009-02-05 15:40:25

Запустил tcpdump и сделал рестарт openvpn. Вот результат.

Код: Выделить всё

#tcpdump -i fxp0 -np port 2000 and udp

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on fxp0, link-type EN10MB (Ethernet), capture size 96 bytes

Код: Выделить всё

38 packets captured

4492 packets received by filter

0 packets dropped by kernel-

hizel

- дядя поня

- Сообщения: 9032

- Зарегистрирован: 2007-06-29 10:05:02

- Откуда: Выборг

Re: OpenVPN не заводиться

Непрочитанное сообщение

hizel » 2009-02-05 15:47:18

у вас openvpn точно работает на 2000 порту udp?

если да то проверяйте фаервол

В дурацкие игры он не играет. Он просто жуткий, чу-чу, паровозик, и зовут его Блейн. Блейн — это Боль.

-

hz

- проходил мимо

- Сообщения: 4

- Зарегистрирован: 2009-03-24 9:59:09

Re: OpenVPN не заводиться

Непрочитанное сообщение

hz » 2009-03-24 10:27:16

День добрый.Помогите советом куда копать.Трабл в следующем:всё поднималось по описанию mac_v (отдельное спасибо).Туннель поднялся.Но проблема в следующем-внутрення сеть «филиала» видит внутреннее пространство за сервером впн.В обратную же сторону,т.е. то что находится внутри «головного офиса» не видит сетку «филиала».Выдаёт на ping ошибку ping: sendto: Invalid argument.Маршуты все прописаны.Руками прописывать пробывал маршрут до подсети «филиала» — ответ маршрут сущ-т.

-

zingel

- beastie

- Сообщения: 6204

- Зарегистрирован: 2007-10-30 3:56:49

- Откуда: Moscow

- Контактная информация:

Re: OpenVPN не заводиться

Непрочитанное сообщение

zingel » 2009-03-24 13:29:05

отдельную тему лучше

Z301171463546 — можно пожертвовать мне денег

-

Sanya0413

- проходил мимо

- Сообщения: 2

- Зарегистрирован: 2010-03-30 15:30:44

Re: OpenVPN не заводиться

Непрочитанное сообщение

Sanya0413 » 2010-03-30 16:31:46

# !/bin/sh

/bin/sh: Event not found.

# /sbin/route add -net 192.168.1.0 10.10.200.1

route: writing to routing socket: Network is unreachable

add net 193.168.1.0: gateway 10.10.200.1: Network is unreachable

при создании файла openvpn_up.sh пишет вот такую ругню.

все создал по статье, sockstat ‘ ом проверил openvpn поднялся на сервере и на клиенте, но пинги не идут((

I’m configuring an OpenVPN (version 2.3.10) server on a Windows 2012 server but I cannot make it to work.

The server is behind a router and I opened the 1194 port and created a rule to forward traffic on this port to the server.

Here is the log I see on the server when I try to connect from a client:

Mon Mar 21 11:11:47 2016 XX.XX.XX.XX:57804 TLS: Initial packet from [AF_INET]XX.XX.XX.XX:57804, sid=fdf7a7ac 0264c7f3

Mon Mar 21 11:12:38 2016 XX.XX.XX.XX:55938 TLS: Initial packet from [AF_INET]XX.XX.XX.XX:55938, sid=1f242a3f e454a525

Mon Mar 21 11:12:48 2016 XX.XX.XX.XX:57804 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Mon Mar 21 11:12:48 2016 XX.XX.XX.XX:57804 TLS Error: TLS handshake failed

Mon Mar 21 11:12:48 2016 XX.XX.XX.XX:57804 SIGUSR1[soft,tls-error] received, client-instance restarting

Where XX.XX.XX.XX is the ip of the client. So I understand from this that the client at least is able to arrive at the server, so there’s no routing or firewall issues.

I followed the description provided here Easy Windows Guide Any ideas?

MadHatter

79k20 gold badges183 silver badges231 bronze badges

asked Mar 23, 2016 at 7:04

6

What’s interesting is how the port number changes mid-stream:

Mon Mar 21 11:11:47 2016 XX.XX.XX.XX:57804 TLS: Initial packet from [AF_INET]XX.XX.XX.XX:57804, sid=fdf7a7ac 0264c7f3

Mon Mar 21 11:12:38 2016 XX.XX.XX.XX:55938 TLS: Initial packet from [AF_INET]XX.XX.XX.XX:55938, sid=1f242a3f e454a525

This makes me think that, somewhere between client and server, there is a misbehaving NAT device, a device with very short-lived state table entries, which is changing the source port number that it applies to the client’s established stream, causing the server to think that two short-lived communications are in progress, instead of one continuous one.

Such devices generally only do this with UDP, so I have advised you to confirm that you are using UDP, and try TCP instead. This you have done, and found that it fixes the problem. The next step is to identify the misbehaving NAT device, hit it with a club hammer, and replace it with one that doesn’t make the cardinal mistake of assuming that all UDP communications are ephemeral; but you have indicated that you’re happy with changing to TCP as a workaround, and so the matter is concluded.

answered Mar 23, 2016 at 10:39

MadHatterMadHatter

79k20 gold badges183 silver badges231 bronze badges

6

This is one of the most common error in setting up Openvpn and there is a FAQ entry for this. I’m going to quote this here:

TLS Error: TLS key negotiation failed to occur within 60 seconds

(check your network connectivity)One of the most common problems in setting up OpenVPN is that the two

OpenVPN daemons on either side of the connection are unable to

establish a TCP or UDP connection with each other.This is almost a result of:

- A perimeter firewall on the server’s network is filtering out incoming OpenVPN packets (by default OpenVPN uses UDP or TCP port

number 1194).- A software firewall running on the OpenVPN server machine itself is filtering incoming connections on port 1194. Be aware that many

OSes will block incoming connections by default, unless configured

otherwise.- A NAT gateway on the server’s network does not have a port forward rule for TCP/UDP 1194 to the internal address of the OpenVPN server

machine.- The OpenVPN client config does not have the correct server address in its config file. The remote directive in the client config file

must point to either the server itself or the public IP address of the

server network’s gateway.- Another possible cause is that the windows firewall is blocking access for the openvpn.exe binary. You may need to whitelist (add it

to the «Exceptions» list) it for OpenVPN to work.

It’s highly likely that any of these is causing the same problem in your case too. So just go through the list one by one to resolve it.

Ref: TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

MadHatter

79k20 gold badges183 silver badges231 bronze badges

answered Mar 23, 2016 at 8:23

DiamondDiamond

8,9213 gold badges23 silver badges38 bronze badges

4

I was getting TLS key negotiation timeouts like this. But in my case I realised that the remote link was a local IP address.

The VPN on our pfSense firewall had mistakenly been put on the LAN interface instead of the WAN interface, and so the exported config was set to try and connect to the firewall’s LAN IP address — which was never going to work with the client naturally being on a different LAN.

I think the main takeaways from this are:

-

Getting a key negotiation timeout does not necessarily mean you’ve even managed to connect to anything.

So at this stage it may still be worth checking you’re actually connecting to the right place, and there are no firewall rules blocking the connection, etc. Particularly if your configuration has been automatically generated.

Note that getting a login prompt does not mean that you’re connected, since OpenVPN asks for your credentials before trying to connect.

-

Make sure your VPN server is listening on the right interface.

(Of course, this is one of a number of server-side misconfigurations that could occur, such as firewall rules, putting the wrong port number, intermixing TCP and UDP, etc.)

answered Mar 21, 2017 at 12:18

mwfearnleymwfearnley

7881 gold badge10 silver badges21 bronze badges

I had the same error and no advice helped, everything seemed to be fine: IPs, ports, firewall, everything. Gone insane for 2 hours.

Solution was to change the protocol from UDP to TCP in the client config (apparently I disabled UDP on purpose a long while ago).

Hope this helps someone

LE: this solved my problem but it’s not the best approach as per below comments. You should use UDP instead of TCP. It helped me because I had different settings between the client and the server configs.

answered Jun 1, 2017 at 20:11

boschbosch

1856 bronze badges

5

None of the solutions mentioned earlier worked. In my case, even though the client log showed same error TLS Error: TLS key negotiation failed to occur within 60 seconds, the server logs showed VERIFY ERROR: depth=0, error=CRL has expired.

On the server, following steps resolved the connection issue:

# cd <easyrsa folder>

# ./easyrsa gen-crl

above command generates new crl.pem file (in my case in pki folder)

using chown/chmod make sure 'pki/crl.pem' is readable by openvpn server (for example: chmod 640 pki/crl.pem)

# systemctl restart openvpn

answered Dec 5, 2018 at 3:49

mpprdevmpprdev

1511 gold badge1 silver badge5 bronze badges

Note that you can get a TLS key negotiation error, without successfully connecting to the OpenVPN server — or even successfully connecting to anything at all!

I modified a VPN config to connect to localhost, on a port that wasn’t listening on anything:

OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018 Windows version 6.2 (Windows 8 or greater) 64bit library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10 TCP/UDP: Preserving recently used remote address: [AF_INET]127.0.0.1:12345 UDP link local (bound): [AF_INET][undef]:0 UDP link remote: [AF_INET]127.0.0.1:12345 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) TLS Error: TLS handshake failed SIGUSR1[soft,tls-error] received, process restarting ...

The error can lull you into a false sense that you’re talking to a VPN server.

You may even get prompted for credentials first, but nothing outside your computer has actually asked for them.

answered Aug 10, 2018 at 15:21

mwfearnleymwfearnley

7881 gold badge10 silver badges21 bronze badges

I ran into this error in AWS, where OpenVPN was installed on a server with a public IP, but on an instance which was in a private subnet, i.e. a subnet which didn’t have a route to an internet gateway.

Once I deployed OpenVPN on a server within a public subnet, it all worked nicely

On public/private subnets in AWS: https://docs.aws.amazon.com/vpc/latest/userguide/VPC_Subnets.html

answered Aug 29, 2018 at 15:15

ZoltánZoltán

2172 silver badges6 bronze badges

I also came across the TLS key negotiation failed to occur within 60 seconds problem.

From the official suggestion, as Diamant post, there must be something wrong in the network connection. However, neither the firewall nor the NAT cause the problem.

In my case, I first checked the connection by nc -uvz xxx.xxx.xxx.xxx 1194. The link is OK.

Besides, several other vpn clients within the same LAN work fine.

From somewhere I noticed that udp connection has some problems in response or port forward.

So I stop the running vpn clients from the largest ip to the hanging client, e.g, from «10.8.0.100» to «10.8.0.50».

Then start the stopped vpn clients in reverse.

Bang! All the vpn clients work propoerly.

In conclusion, there is a chance leads to TLS key negotiation failed to occur within 60 seconds problem that multiple vpn clients within a LAN starting in a wrong sequence.

answered May 30, 2019 at 6:18

1

One possible reason is if the server requires TLS version newer then the TLS supported by the client. i.e 1.2 vs 1.0.

The obvious thing to try is to update the OpenVPN client, or modify the server side to accept TLS 1.0.

kenlukas

2,9862 gold badges14 silver badges25 bronze badges

answered Mar 24, 2020 at 17:45

You should create a SSL/TLS certificate on OMV and then enable secure connection SSL/TLS and add the created certificate.

So simple!

answered May 28, 2020 at 3:50

Are there more than two NetCards on your OVPN-Server?

In UDP, the source IP is not checked when responding. OVPN-Server will use the default configuration to send UDP data, so we need to specify the NetCard in server.conf.

local the-IP-in-client.ovpn

answered Aug 21, 2020 at 4:03

There seems to be a lot of different causes for the error — I was seeing this on the server for one client, but successfully connecting with another (the latter client being an android device using the OpenVPN Connect App).

What it turned out to be in my case is that I’d neglected to include a CommonName value when creating the server certificate — the app was ignoring this mistake but the other clients (OpenVPN plugin for Network Manager and pfSense) were validating this and refusing to continue the connection. This could be found within the client logs, but all that was visible on the server-side logs was:

TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

TLS Error: TLS handshake failed

answered Apr 29, 2021 at 5:03

цель соединить две сети. есть два сервера под ClearOS 6.3

основной офис с подсетью 192.168.0.0/24 и шлюзом с OpenVpn в роли сервера 192.168.0.250

Второй офис c подсетью 192.168.0.2/24 и шлюзом с Openvpn в роли клиента

Иногда коннект происходит и из сети за клиентом пингуется сеть основного офиса. при проблемах в подключении лог клиента выглядит так:

Tue Mar 26 12:31:37 2013 OpenVPN 2.2.1 i386-redhat-linux-gnu [SSL] [LZO2] [EPOLL] [PKCS11] [eurephia] built on Sep 12 2011

Tue Mar 26 12:31:37 2013 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Mar 26 12:31:37 2013 WARNING: file '/etc/openvpn/new/client-st1g-key.pem' is group or others accessible

Tue Mar 26 12:31:37 2013 LZO compression initialized

Tue Mar 26 12:31:37 2013 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Tue Mar 26 12:31:37 2013 Socket Buffers: R=[196608->131072] S=[196608->131072]

Tue Mar 26 12:31:37 2013 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Tue Mar 26 12:31:37 2013 Local Options hash (VER=V4): '41690919'

Tue Mar 26 12:31:37 2013 Expected Remote Options hash (VER=V4): '530fdded'

Tue Mar 26 12:31:37 2013 UDPv4 link local: [undef]

Tue Mar 26 12:31:37 2013 UDPv4 link remote: XX.XX.XX.XX:1194

Tue Mar 26 12:31:37 2013 TLS: Initial packet from XX.XX.XX.XX:1194, sid=89a598f9 f7366aa5

Tue Mar 26 12:31:37 2013 VERIFY OK: depth=1, /C=RU/L=Krasnodar/O=ClearOS/OU=grand/CN=ca.clearos.grand.com/emailAddress=security@clearos.grand.com/O=grand/ST=Krasnodar

Tue Mar 26 12:31:37 2013 VERIFY OK: nsCertType=SERVER

Tue Mar 26 12:31:37 2013 VERIFY OK: depth=0, /C=RU/ST=Krasnodar/L=Krasnodar/O=ClearOS/O=grand/OU=grand/CN=clearos.grand.com/emailAddress=security@clearos.grand.com

Tue Mar 26 12:31:37 2013 Data Channel Encrypt: Cipher 'BF-CBC' initialized with 128 bit key

Tue Mar 26 12:31:37 2013 Data Channel Encrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Tue Mar 26 12:31:37 2013 Data Channel Decrypt: Cipher 'BF-CBC' initialized with 128 bit key

Tue Mar 26 12:31:37 2013 Data Channel Decrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Tue Mar 26 12:31:37 2013 Control Channel: TLSv1, cipher TLSv1/SSLv3 DHE-RSA-AES256-SHA, 2048 bit RSA

Tue Mar 26 12:31:37 2013 [clearos.grand.com] Peer Connection Initiated with XX.XX.XX.XX:1194

Tue Mar 26 12:31:40 2013 SENT CONTROL [clearos.grand.com]: 'PUSH_REQUEST' (status=1)

Tue Mar 26 12:31:40 2013 PUSH: Received control message: 'PUSH_REPLY,dhcp-option DNS 192.168.0.250,dhcp-option WINS ,dhcp-option DOMAIN grand.com,route 192.168.0.0 255.255.255.0,route 10.8.0.1,topology net30,ping 10,ping-restart 120,ifconfig 10.8.0.6 10.8.0.5'

Tue Mar 26 12:31:40 2013 OPTIONS IMPORT: timers and/or timeouts modified

Tue Mar 26 12:31:40 2013 OPTIONS IMPORT: --ifconfig/up options modified

Tue Mar 26 12:31:40 2013 OPTIONS IMPORT: route options modified

Tue Mar 26 12:31:40 2013 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified

Tue Mar 26 12:31:40 2013 ROUTE default_gateway=192.168.1.1

Tue Mar 26 12:31:40 2013 TUN/TAP device tun0 opened

Tue Mar 26 12:31:40 2013 TUN/TAP TX queue length set to 100

Tue Mar 26 12:31:40 2013 /sbin/ip link set dev tun0 up mtu 1500

Tue Mar 26 12:31:40 2013 /sbin/ip addr add dev tun0 local 10.8.0.6 peer 10.8.0.5

Tue Mar 26 12:31:40 2013 /sbin/ip route add 192.168.0.0/24 via 10.8.0.5

Tue Mar 26 12:31:40 2013 /sbin/ip route add 10.8.0.1/32 via 10.8.0.5

Tue Mar 26 12:31:40 2013 Initialization Sequence Completed

Tue Mar 26 12:33:40 2013 [clearos.grand.com] Inactivity timeout (--ping-restart), restarting

Tue Mar 26 12:33:40 2013 TCP/UDP: Closing socket

Tue Mar 26 12:33:40 2013 SIGUSR1[soft,ping-restart] received, process restarting

Tue Mar 26 12:33:40 2013 Restart pause, 2 second(s)

Tue Mar 26 12:33:42 2013 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Mar 26 12:33:42 2013 Re-using SSL/TLS context

Tue Mar 26 12:33:42 2013 LZO compression initialized

Tue Mar 26 12:33:42 2013 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Tue Mar 26 12:33:42 2013 Socket Buffers: R=[196608->131072] S=[196608->131072]

Tue Mar 26 12:33:42 2013 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Tue Mar 26 12:33:42 2013 Local Options hash (VER=V4): '41690919'

Tue Mar 26 12:33:42 2013 Expected Remote Options hash (VER=V4): '530fdded'

Tue Mar 26 12:33:42 2013 UDPv4 link local: [undef]

Tue Mar 26 12:33:42 2013 UDPv4 link remote: XX.XX.XX.XX:1194

Tue Mar 26 12:34:42 2013 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Tue Mar 26 12:34:42 2013 TLS Error: TLS handshake failed

Tue Mar 26 12:34:42 2013 TCP/UDP: Closing socket

Tue Mar 26 12:34:42 2013 SIGUSR1[soft,tls-error] received, process restarting

Tue Mar 26 12:34:42 2013 Restart pause, 2 second(s)

Tue Mar 26 12:34:44 2013 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Mar 26 12:34:44 2013 Re-using SSL/TLS context

Tue Mar 26 12:34:44 2013 LZO compression initialized

Tue Mar 26 12:34:44 2013 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Tue Mar 26 12:34:44 2013 Socket Buffers: R=[196608->131072] S=[196608->131072]

Tue Mar 26 12:34:44 2013 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Tue Mar 26 12:34:44 2013 Local Options hash (VER=V4): '41690919'

Tue Mar 26 12:34:44 2013 Expected Remote Options hash (VER=V4): '530fdded'

Tue Mar 26 12:34:44 2013 UDPv4 link local: [undef]

Tue Mar 26 12:34:44 2013 UDPv4 link remote: XX.XX.XX.XX:1194

Tue Mar 26 12:35:45 2013 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Tue Mar 26 12:35:45 2013 TLS Error: TLS handshake failed

Tue Mar 26 12:35:45 2013 TCP/UDP: Closing socket

Tue Mar 26 12:35:45 2013 SIGUSR1[soft,tls-error] received, process restarting

Tue Mar 26 12:35:45 2013 Restart pause, 2 second(s)

Tue Mar 26 12:35:47 2013 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Mar 26 12:35:47 2013 Re-using SSL/TLS context

Tue Mar 26 12:35:47 2013 LZO compression initialized

Tue Mar 26 12:35:47 2013 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Tue Mar 26 12:35:47 2013 Socket Buffers: R=[196608->131072] S=[196608->131072]

Tue Mar 26 12:35:47 2013 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Tue Mar 26 12:35:47 2013 Local Options hash (VER=V4): '41690919'

Tue Mar 26 12:35:47 2013 Expected Remote Options hash (VER=V4): '530fdded'

Tue Mar 26 12:35:47 2013 UDPv4 link local: [undef]

Tue Mar 26 12:35:47 2013 UDPv4 link remote: XX.XX.XX.XX:1194

Tue Mar 26 12:36:47 2013 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Tue Mar 26 12:36:47 2013 TLS Error: TLS handshake failed

Tue Mar 26 12:36:47 2013 TCP/UDP: Closing socket

Tue Mar 26 12:36:47 2013 SIGUSR1[soft,tls-error] received, process restarting

Tue Mar 26 12:36:47 2013 Restart pause, 2 second(s)

Tue Mar 26 12:36:49 2013 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Mar 26 12:36:49 2013 Re-using SSL/TLS context

Tue Mar 26 12:36:49 2013 LZO compression initialized

Tue Mar 26 12:36:49 2013 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Tue Mar 26 12:36:49 2013 Socket Buffers: R=[196608->131072] S=[196608->131072]

Tue Mar 26 12:36:49 2013 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Tue Mar 26 12:36:49 2013 Local Options hash (VER=V4): '41690919'

Tue Mar 26 12:36:49 2013 Expected Remote Options hash (VER=V4): '530fdded'

Tue Mar 26 12:36:49 2013 UDPv4 link local: [undef]

Tue Mar 26 12:36:49 2013 UDPv4 link remote: XX.XX.XX.XX:1194

Tue Mar 26 12:36:49 2013 TLS: Initial packet from XX.XX.XX.XX:1194, sid=7444d74a 473b1a1f

Tue Mar 26 12:36:49 2013 VERIFY OK: depth=1, /C=RU/L=Krasnodar/O=ClearOS/OU=grand/CN=ca.clearos.grand.com/emailAddress=security@clearos.grand.com/O=grand/ST=Krasnodar

Tue Mar 26 12:36:49 2013 VERIFY OK: nsCertType=SERVER

Tue Mar 26 12:36:49 2013 VERIFY OK: depth=0, /C=RU/ST=Krasnodar/L=Krasnodar/O=ClearOS/O=grand/OU=grand/CN=clearos.grand.com/emailAddress=security@clearos.grand.com

Tue Mar 26 12:36:49 2013 Data Channel Encrypt: Cipher 'BF-CBC' initialized with 128 bit key

Tue Mar 26 12:36:49 2013 Data Channel Encrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Tue Mar 26 12:36:49 2013 Data Channel Decrypt: Cipher 'BF-CBC' initialized with 128 bit key

Tue Mar 26 12:36:49 2013 Data Channel Decrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Tue Mar 26 12:36:49 2013 Control Channel: TLSv1, cipher TLSv1/SSLv3 DHE-RSA-AES256-SHA, 2048 bit RSA

Tue Mar 26 12:36:49 2013 [clearos.grand.com] Peer Connection Initiated with XX.XX.XX.XX:1194

Tue Mar 26 12:36:52 2013 SENT CONTROL [clearos.grand.com]: 'PUSH_REQUEST' (status=1)

Tue Mar 26 12:36:52 2013 PUSH: Received control message: 'PUSH_REPLY,dhcp-option DNS 192.168.0.250,dhcp-option WINS ,dhcp-option DOMAIN grand.com,route 192.168.0.0 255.255.255.0,route 10.8.0.1,topology net30,ping 10,ping-restart 120,ifconfig 10.8.0.6 10.8.0.5'

Tue Mar 26 12:36:52 2013 OPTIONS IMPORT: timers and/or timeouts modified

Tue Mar 26 12:36:52 2013 OPTIONS IMPORT: --ifconfig/up options modified

Tue Mar 26 12:36:52 2013 OPTIONS IMPORT: route options modified

Tue Mar 26 12:36:52 2013 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified

Tue Mar 26 12:36:52 2013 Preserving previous TUN/TAP instance: tun0

Tue Mar 26 12:36:52 2013 Initialization Sequence Completed

Tue Mar 26 12:38:47 2013 TLS: new session incoming connection from XX.XX.XX.XX:1194

Tue Mar 26 12:38:47 2013 TLS Error: reading acknowledgement record from packet

Tue Mar 26 12:38:47 2013 TLS: new session incoming connection from XX.XX.XX.XX:1194

Tue Mar 26 12:38:47 2013 VERIFY OK: depth=1, /C=RU/L=Krasnodar/O=ClearOS/OU=grand/CN=ca.clearos.grand.com/emailAddress=security@clearos.grand.com/O=grand/ST=Krasnodar

Tue Mar 26 12:38:47 2013 VERIFY OK: nsCertType=SERVER

Tue Mar 26 12:38:47 2013 VERIFY OK: depth=0, /C=RU/ST=Krasnodar/L=Krasnodar/O=ClearOS/O=grand/OU=grand/CN=clearos.grand.com/emailAddress=security@clearos.grand.com

Tue Mar 26 12:38:47 2013 Data Channel Encrypt: Cipher 'BF-CBC' initialized with 128 bit key

Tue Mar 26 12:38:47 2013 Data Channel Encrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Tue Mar 26 12:38:47 2013 Data Channel Decrypt: Cipher 'BF-CBC' initialized with 128 bit key

Tue Mar 26 12:38:47 2013 Data Channel Decrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Tue Mar 26 12:38:47 2013 TLS: move_session: dest=TM_ACTIVE src=TM_UNTRUSTED reinit_src=1

Tue Mar 26 12:38:47 2013 TLS: tls_multi_process: untrusted session promoted to semi-trusted

Tue Mar 26 12:38:47 2013 Control Channel: TLSv1, cipher TLSv1/SSLv3 DHE-RSA-AES256-SHA, 2048 bit RSA

Tue Mar 26 12:38:49 2013 TLS: new session incoming connection from XX.XX.XX.XX:1194

Tue Mar 26 12:38:49 2013 TLS: new session incoming connection from XX.XX.XX.XX:1194

Tue Mar 26 12:38:54 2013 TLS: new session incoming connection from XX.XX.XX.XX:1194

Tue Mar 26 12:39:03 2013 TLS Error: reading acknowledgement record from packet

Tue Mar 26 12:39:04 2013 TLS Error: Unroutable control packet received from XX.XX.XX.XX:1194 (si=3 op=P_ACK_V1)

Tue Mar 26 12:39:49 2013 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Tue Mar 26 12:39:49 2013 TLS Error: TLS handshake failed

Tue Mar 26 12:41:14 2013 [clearos.grand.com] Inactivity timeout (--ping-restart), restarting

Tue Mar 26 12:41:14 2013 TCP/UDP: Closing socket

Tue Mar 26 12:41:14 2013 SIGUSR1[soft,ping-restart] received, process restarting

Tue Mar 26 12:41:14 2013 Restart pause, 2 second(s)

Tue Mar 26 12:41:16 2013 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Mar 26 12:41:16 2013 Re-using SSL/TLS context

Tue Mar 26 12:41:16 2013 LZO compression initialized

Tue Mar 26 12:41:16 2013 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Tue Mar 26 12:41:16 2013 Socket Buffers: R=[196608->131072] S=[196608->131072]

Tue Mar 26 12:41:16 2013 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Tue Mar 26 12:41:16 2013 Local Options hash (VER=V4): '41690919'

Tue Mar 26 12:41:16 2013 Expected Remote Options hash (VER=V4): '530fdded'

Tue Mar 26 12:41:16 2013 UDPv4 link local: [undef]

Tue Mar 26 12:41:16 2013 UDPv4 link remote: XX.XX.XX.XX:1194

Tue Mar 26 12:42:16 2013 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Tue Mar 26 12:42:16 2013 TLS Error: TLS handshake failed

Tue Mar 26 12:42:16 2013 TCP/UDP: Closing socket

Tue Mar 26 12:42:16 2013 SIGUSR1[soft,tls-error] received, process restarting

Tue Mar 26 12:42:16 2013 Restart pause, 2 second(s)

Tue Mar 26 12:42:18 2013 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Mar 26 12:42:18 2013 Re-using SSL/TLS context

Tue Mar 26 12:42:18 2013 LZO compression initialized

Tue Mar 26 12:42:18 2013 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Tue Mar 26 12:42:18 2013 Socket Buffers: R=[196608->131072] S=[196608->131072]

Tue Mar 26 12:42:18 2013 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Tue Mar 26 12:42:18 2013 Local Options hash (VER=V4): '41690919'

Tue Mar 26 12:42:18 2013 Expected Remote Options hash (VER=V4): '530fdded'

Tue Mar 26 12:42:18 2013 UDPv4 link local: [undef]

Tue Mar 26 12:42:18 2013 UDPv4 link remote: XX.XX.XX.XX:1194

port 1194

proto udp

dev tun

ca /etc/pki/CA/ca-cert.pem

cert /etc/pki/CA/sys-0-cert.pem

key /etc/pki/CA/private/sys-0-key.pem

dh /etc/openvpn/ssl/dh1024.pem

server 10.8.0.0 255.255.255.0

keepalive 10 120

comp-lzo

user nobody

group nobody

persist-key

persist-tun

ifconfig-pool-persist /var/lib/openvpn/ipp.txt

status /var/lib/openvpn/openvpn-status.log

verb 3

push "dhcp-option DNS 192.168.0.250"

push "dhcp-option WINS "

push "dhcp-option DOMAIN grand.com"

push "route 192.168.0.0 255.255.255.0"client

remote XX.XX.XX.XX 1194

dev tun

proto udp

nobind

keepalive 10 60

tls-timeout 15

persist-key

persist-tun

ca /etc/openvpn/new/ca-cert.pem

cert /etc/openvpn/new/client-st1g-cert.pem

key /etc/openvpn/new/client-st1g-key.pem

ns-cert-type server

comp-lzo

verb 3Содержание

- OpenServer Ошибки с обеих сторон.

- OpenVPN Support Forum

- TLS handshake failed

- TLS handshake failed

OpenServer Ошибки с обеих сторон.

Есть CentOS 6.5, на нём стоит OpenServer 2.3.2 в комплекте с Easy-RSA 2.0. Суть в том, что сервер запускается нормально, то есть в логе я вижу «Initialization Sequence Completed». Далее я на удалённой машине пытаюсь подключиться к серверу с клиента XP SP3 (через OpenVPN-GUI 2.0.9). Схема работы такая:

На сервере в IPTABLES открыт UDP 1194, SeLinux отключен. Конфиг сервера

openssl verify -CAfile ca.crt client.crt

Делал, показывает ОК.

Вообще для меня тёмным пятном осталась настройка IPTABLES. Достаточно только открыть порт или необходимы ещё какие-то действия?

Ещё попробуй временно убрать tls-auth, в конфиге клиента client заменить на pull, а в конфиге сервера server заменить на

mode server

ifconfig 10.70.80.1 255.255.255.0

push «route-gateway 10.70.80.1»

Роутер с NAT (1194->1194 сервера)

Это должен быть DNAT. На всякий случай покажи iptables. Судя по тому, что клиент с сервером начали общаться — сделано правильно

Сделав данные действия получил в логе сервера

Ситуация такова: и в сервере, и на клиенте закоментировал строчки

Ошибка с TLS_ERROR: BIO read tls_read_plaintext error: появляется через раз, но вот с

Это при текущей секции server

Ты таблицу filter показал, а нужна ещё nat. Это iptables на роутере или на сервере? Я про роутер спрашивал

Опять встречаю iptables, настроенные в стиле pf — POLICY ACCEPT, и последнее правило DROP или REJECT. Почему не делать DROP/REJECT в POLICY? Удобнее же — можно просто добавлять новые правила, не контролируя, чтобы они встаил перед последним.

Как я понимаю, ошибка возникает из-за использования TLS Auth. Надо его отключить и попробовать установить соединение без него, а потом уже пробовать включить обратно. За него отвечает опция tls-auth, а ещё client и server раскрываются в несколько других опций, в том числе tls-client и tls-server. Надо как-то их убрать

server надо заменить на ifconfig . и что-то там ещё, потому что он раскрывается в tls-server, а мы пока пробуем завестись без tls auth.

после строки

tls-auth «C:\OpenVPN\ssl\ta.key» 1

на клиенте попробуйте прописать

auth MD5

IPTABLES, кроме портов, остался в том виде, в котором он идёт по дэфолту в СэнтОСе. IPTABLES я еще не постиг. Это IPTABLES на самом сервере VPN, на роутере (Asus RT-12N) просто идёт проброс с 1194 внешки на 1194 сервера.

TLS я вроде бы везде убрал. Я много поменял, уже немного запутался, поэтому еще раз выкладываю всё происходящее. Сервер:

Источник

OpenVPN Support Forum

Community Support Forum

TLS handshake failed

TLS handshake failed

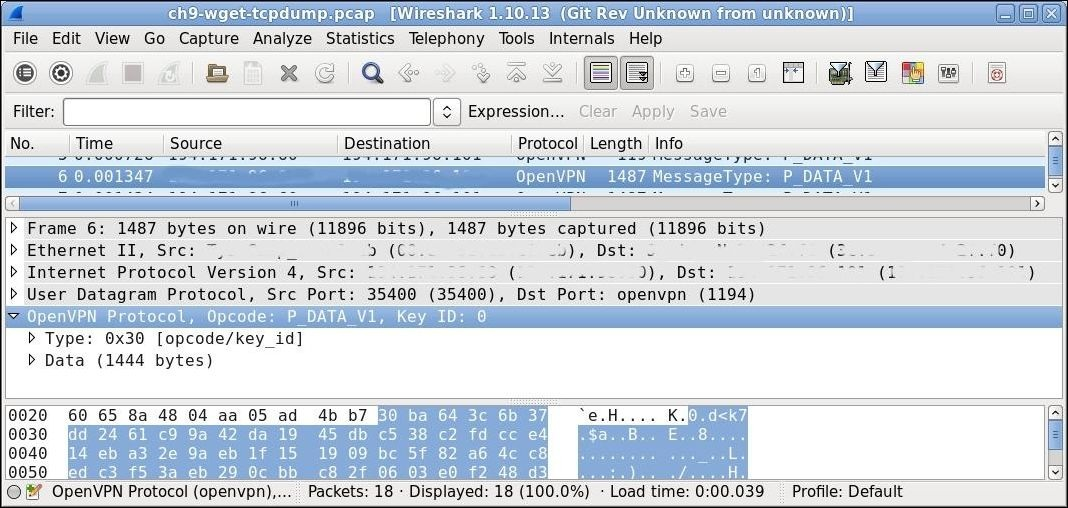

Post by Bransonb3 » Sat Jan 06, 2018 4:57 pm

When I try to connect to my openvpn server I get TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) and TLS Error: TLS handshake failed. It looks like the server sees the client try to connect (TLS: Initial packet from. ) but doesn’t respond.

I’m running openvpn 2.4.4 on Windows Server 2016 1607. I am trying to connect my Mac running OSX 10.13.2, using Tunnelblick 3.7.4b but have also tried connecting using the openvpn connect android app. I have port forwarded 1194 udp to my server, made an inbound and outbound windows firewall rule allowing openvpn.exe, allowed tunnelblick incoming connections on the mac firewall. I have also tried to run the server as admin.

#################################################

# Sample OpenVPN 2.0 config file for #

# multi-client server. #

# #

# This file is for the server side #

# of a many-clients one-server #

# OpenVPN configuration. #

# #

# OpenVPN also supports #

# single-machine single-machine #

# configurations (See the Examples page #

# on the web site for more info). #

# #

# This config should work on Windows #

# or Linux/BSD systems. Remember on #

# Windows to quote pathnames and use #

# double backslashes, e.g.: #

# «C:\Program Files\OpenVPN\config\foo.key» #

# #

# Comments are preceded with ‘#’ or ‘;’ #

#################################################

# Which local IP address should OpenVPN

# listen on? (optional)

;local a.b.c.d

# Which TCP/UDP port should OpenVPN listen on?

# If you want to run multiple OpenVPN instances

# on the same machine, use a different port

# number for each one. You will need to

# open up this port on your firewall.

port 1194

# TCP or UDP server?

;proto tcp

proto udp

# «dev tun» will create a routed IP tunnel,

# «dev tap» will create an ethernet tunnel.

# Use «dev tap0» if you are ethernet bridging

# and have precreated a tap0 virtual interface

# and bridged it with your ethernet interface.

# If you want to control access policies

# over the VPN, you must create firewall

# rules for the the TUN/TAP interface.

# On non-Windows systems, you can give

# an explicit unit number, such as tun0.

# On Windows, use «dev-node» for this.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tun

dev tap

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel if you

# have more than one. On XP SP2 or higher,

# you may need to selectively disable the

# Windows firewall for the TAP adapter.

# Non-Windows systems usually don’t need this.

dev-node Ethernet_7

# SSL/TLS root certificate (ca), certificate

# (cert), and private key (key). Each client

# and the server must have their own cert and

# key file. The server and all clients will

# use the same ca file.

#

# See the «easy-rsa» directory for a series

# of scripts for generating RSA certificates

# and private keys. Remember to use

# a unique Common Name for the server

# and each of the client certificates.

#

# Any X509 key management system can be used.

# OpenVPN can also use a PKCS #12 formatted key file

# (see «pkcs12» directive in man page).

ca «C:\Program Files\OpenVPN\config\ca.crt»

cert «C:\Program Files\OpenVPN\config\server.crt»

key «C:\Program Files\OpenVPN\config\server.key» # This file should be kept secret

# Diffie hellman parameters.

# Generate your own with:

# openssl dhparam -out dh2048.pem 2048

dh «C:\Program Files\OpenVPN\config\dh4096.pem»

# Network topology

# Should be subnet (addressing via IP)

# unless Windows clients v2.0.9 and lower have to

# be supported (then net30, i.e. a /30 per client)

# Defaults to net30 (not recommended)

topology subnet

# Configure server mode and supply a VPN subnet

# for OpenVPN to draw client addresses from.

# The server will take 10.8.0.1 for itself,

# the rest will be made available to clients.

# Each client will be able to reach the server

# on 10.8.0.1. Comment this line out if you are

# ethernet bridging. See the man page for more info.

;server 192.168.1.225 255.255.0.0

# Maintain a record of client virtual IP address

# associations in this file. If OpenVPN goes down or

# is restarted, reconnecting clients can be assigned

# the same virtual IP address from the pool that was

# previously assigned.

ifconfig-pool-persist ipp.txt

# Configure server mode for ethernet bridging.

# You must first use your OS’s bridging capability

# to bridge the TAP interface with the ethernet

# NIC interface. Then you must manually set the

# IP/netmask on the bridge interface, here we

# assume 192.168.1.227/255.255.0.0. Finally we

# must set aside an IP range in this subnet

# (start=192.168.3.1 end=192.168.3.254) to allocate

# to connecting clients. Leave this line commented

# out unless you are ethernet bridging.

server-bridge 192.168.1.227 255.255.0.0 192.168.3.1 192.168.3.254

# Configure server mode for ethernet bridging

# using a DHCP-proxy, where clients talk

# to the OpenVPN server-side DHCP server

# to receive their IP address allocation

# and DNS server addresses. You must first use

# your OS’s bridging capability to bridge the TAP

# interface with the ethernet NIC interface.

# Note: this mode only works on clients (such as

# Windows), where the client-side TAP adapter is

# bound to a DHCP client.

;server-bridge

# Push routes to the client to allow it

# to reach other private subnets behind

# the server. Remember that these

# private subnets will also need

# to know to route the OpenVPN client

# address pool (10.8.0.0/255.255.255.0)

# back to the OpenVPN server.

;push «route 192.168.10.0 255.255.255.0»

;push «route 192.168.20.0 255.255.255.0»

# To assign specific IP addresses to specific

# clients or if a connecting client has a private

# subnet behind it that should also have VPN access,

# use the subdirectory «ccd» for client-specific

# configuration files (see man page for more info).

# EXAMPLE: Suppose the client

# having the certificate common name «Thelonious»

# also has a small subnet behind his connecting

# machine, such as 192.168.40.128/255.255.255.248.

# First, uncomment out these lines:

;client-config-dir ccd

;route 192.168.40.128 255.255.255.248

# Then create a file ccd/Thelonious with this line:

# iroute 192.168.40.128 255.255.255.248

# This will allow Thelonious’ private subnet to

# access the VPN. This example will only work

# if you are routing, not bridging, i.e. you are

# using «dev tun» and «server» directives.

# EXAMPLE: Suppose you want to give

# Thelonious a fixed VPN IP address of 10.9.0.1.

# First uncomment out these lines:

;client-config-dir ccd

;route 10.9.0.0 255.255.255.252

# Then add this line to ccd/Thelonious:

# ifconfig-push 10.9.0.1 10.9.0.2

# Suppose that you want to enable different

# firewall access policies for different groups

# of clients. There are two methods:

# (1) Run multiple OpenVPN daemons, one for each

# group, and firewall the TUN/TAP interface

# for each group/daemon appropriately.

# (2) (Advanced) Create a script to dynamically

# modify the firewall in response to access

# from different clients. See man

# page for more info on learn-address script.

;learn-address ./script

# If enabled, this directive will configure

# all clients to redirect their default

# network gateway through the VPN, causing

# all IP traffic such as web browsing and

# and DNS lookups to go through the VPN

# (The OpenVPN server machine may need to NAT

# or bridge the TUN/TAP interface to the internet

# in order for this to work properly).

;push «redirect-gateway def1 bypass-dhcp»

# Certain Windows-specific network settings

# can be pushed to clients, such as DNS

# or WINS server addresses. CAVEAT:

# http://openvpn.net/faq.html#dhcpcaveats

# The addresses below refer to the public

# DNS servers provided by opendns.com.

;push «dhcp-option DNS 208.67.222.222»

;push «dhcp-option DNS 208.67.220.220»

# Uncomment this directive to allow different

# clients to be able to «see» each other.

# By default, clients will only see the server.

# To force clients to only see the server, you

# will also need to appropriately firewall the

# server’s TUN/TAP interface.

client-to-client

# Uncomment this directive if multiple clients

# might connect with the same certificate/key

# files or common names. This is recommended

# only for testing purposes. For production use,

# each client should have its own certificate/key

# pair.

#

# IF YOU HAVE NOT GENERATED INDIVIDUAL

# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,

# EACH HAVING ITS OWN UNIQUE «COMMON NAME»,

# UNCOMMENT THIS LINE OUT.

;duplicate-cn

# The keepalive directive causes ping-like

# messages to be sent back and forth over

# the link so that each side knows when

# the other side has gone down.

# Ping every 10 seconds, assume that remote

# peer is down if no ping received during

# a 120 second time period.

keepalive 10 120

# For extra security beyond that provided

# by SSL/TLS, create an «HMAC firewall»

# to help block DoS attacks and UDP port flooding.

#

# Generate with:

# openvpn —genkey —secret ta.key

#

# The server and each client must have

# a copy of this key.

# The second parameter should be ‘0’

# on the server and ‘1’ on the clients.

;tls-auth «C:\Program Files\OpenVPN\config\ta.key» 0 # This file is secret

# Select a cryptographic cipher.

# This config item must be copied to

# the client config file as well.

# Note that v2.4 client/server will automatically

# negotiate AES-256-GCM in TLS mode.

# See also the ncp-cipher option in the manpage

cipher AES-256-CBC

# Enable compression on the VPN link and push the

# option to the client (v2.4+ only, for earlier

# versions see below)

;compress lz4-v2

;push «compress lz4-v2»

# For compression compatible with older clients use comp-lzo

# If you enable it here, you must also

# enable it in the client config file.

;comp-lzo

# The maximum number of concurrently connected

# clients we want to allow.

;max-clients 100

# It’s a good idea to reduce the OpenVPN

# daemon’s privileges after initialization.

#

# You can uncomment this out on

# non-Windows systems.

;user nobody

;group nobody

# The persist options will try to avoid

# accessing certain resources on restart

# that may no longer be accessible because

# of the privilege downgrade.

persist-key

persist-tun

# Output a short status file showing

# current connections, truncated

# and rewritten every minute.

status openvpn-status.log

# By default, log messages will go to the syslog (or

# on Windows, if running as a service, they will go to

# the «Program FilesOpenVPNlog» directory).

# Use log or log-append to override this default.

# «log» will truncate the log file on OpenVPN startup,

# while «log-append» will append to it. Use one

# or the other (but not both).

;log openvpn.log

;log-append openvpn.log

# Set the appropriate level of log

# file verbosity.

#

# 0 is silent, except for fatal errors

# 4 is reasonable for general usage

# 5 and 6 can help to debug connection problems

# 9 is extremely verbose

verb 3

# Silence repeating messages. At most 20

# sequential messages of the same message

# category will be output to the log.

;mute 20

# Notify the client that when the server restarts so it

# can automatically reconnect.

explicit-exit-notify 1

##############################################

# Sample client-side OpenVPN 2.0 config file #

# for connecting to multi-client server. #

# #

# This configuration can be used by multiple #

# clients, however each client should have #

# its own cert and key files. #

# #

# On Windows, you might want to rename this #

# file so it has a .ovpn extension #

##############################################

# Specify that we are a client and that we

# will be pulling certain config file directives

# from the server.

client

# Use the same setting as you are using on

# the server.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel

# if you have more than one. On XP SP2,

# you may need to disable the firewall

# for the TAP adapter.

;dev-node MyTap

# Are we connecting to a TCP or

# UDP server? Use the same setting as

# on the server.

;proto tcp

proto udp

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote [Public IP] 1194

# Choose a random host from the remote

# list for load-balancing. Otherwise

# try hosts in the order specified.

;remote-random

# Keep trying indefinitely to resolve the

# host name of the OpenVPN server. Very useful

# on machines which are not permanently connected

# to the internet such as laptops.

resolv-retry infinite

# Most clients don’t need to bind to

# a specific local port number.

nobind

# Downgrade privileges after initialization (non-Windows only)

;user nobody

;group nobody

# Try to preserve some state across restarts.

persist-key

persist-tun

# If you are connecting through an

# HTTP proxy to reach the actual OpenVPN

# server, put the proxy server/IP and

# port number here. See the man page

# if your proxy server requires

# authentication.

;http-proxy-retry # retry on connection failures

;http-proxy [proxy server] [proxy port #]

# Wireless networks often produce a lot

# of duplicate packets. Set this flag

# to silence duplicate packet warnings.

;mute-replay-warnings

# SSL/TLS parms.

# See the server config file for more

# description. It’s best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

——BEGIN CERTIFICATE——

Redacted

——END CERTIFICATE——

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 5 (0x5)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, ST=NC, L=High Point, O= Redacted, OU= Redacted, CN=BT-MonCon-SRV/name=Certificate Authority/emailAddress= Redacted

Validity

Not Before: Jan 5 04:57:55 2018 GMT

Not After : Jan 3 04:57:55 2028 GMT

Subject: C=US, ST=NC, L=High Point, O= Redacted, OU= Redacted, CN=BransonMac/name=BransonMac/emailAddress= Redacted

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (4096 bit)

Modulus:

Redacted

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

Easy-RSA Generated Certificate

X509v3 Subject Key Identifier:

Redacted

X509v3 Authority Key Identifier:

keyid: Redacted

DirName:/C=US/ST=NC/L=High Point/O= Redacted/OU= Redacted/CN=BT-MonCon-SRV/name=Certificate Authority/emailAddress= Redacted

serial: Redacted

X509v3 Extended Key Usage:

TLS Web Client Authentication

X509v3 Key Usage:

Digital Signature

Signature Algorithm: sha256WithRSAEncryption

Redacted

——BEGIN CERTIFICATE——

Redacted

——END CERTIFICATE——

——BEGIN PRIVATE KEY——

Redacted

——END PRIVATE KEY——

# Verify server certificate by checking that the

# certicate has the correct key usage set.

# This is an important precaution to protect against

# a potential attack discussed here:

# http://openvpn.net/howto.html#mitm

#

# To use this feature, you will need to generate

# your server certificates with the keyUsage set to

# digitalSignature, keyEncipherment

# and the extendedKeyUsage to

# serverAuth

# EasyRSA can do this for you.

;remote-cert-tls BT-MonCon-SRV

# If a tls-auth key is used on the server

# then every client must also have the key.

;tls-auth ta.key 1

# Select a cryptographic cipher.

# If the cipher option is used on the server

# then you must also specify it here.

# Note that v2.4 client/server will automatically

# negotiate AES-256-GCM in TLS mode.

# See also the ncp-cipher option in the manpage

cipher AES-256-CBC

# Enable compression on the VPN link.

# Don’t enable this unless it is also

# enabled in the server config file.

#comp-lzo

# Set log file verbosity.

verb 4

# Silence repeating messages

;mute 20

Источник

Здравствуйте! Клиент openvpn не подключается к серверу. На сайте, где покупался сервер, всё проверили, с их стороны всё работает.

До сегодняшнего дня всё было в порядке. Нового ничего не происходило: ни установки программ, ни обновлений, ничего. Просто клиент перестал подключаться к серверу.

Fri Nov 12 16:57:58 2021 DEPRECATED OPTION: —cipher set to ‘AES-256-CBC’ but missing in —data-ciphers (AES-256-GCM:AES-128-GCM). Future OpenVPN version will ignore —cipher for cipher negotiations. Add ‘AES-256-CBC’ to —data-ciphers or change —cipher ‘AES-256-CBC’ to —data-ciphers-fallback ‘AES-256-CBC’ to silence this warning.