Содержание

- Common Windows Security Errors

- Description of Security Errors 80090302, 8009030D, 8009030E, 80090304, 80090308, 80090325, 80090326, 80090327, 80090331, 8009035D, 8009030F, 80090321

- Errors

- 0x80090302

- Possible Solutions

- 0x8009030D

- Possible Solutions

- 0x8009030E

- Possible Solutions

- 0x80090304

- 0x80090308

- Possible Causes

- 0x80090325

- 0x80090326

- Possible Solutions

- 0x80090327

- 0x80090331

- 0x8009035D

- Possible Solutions

- 0x8009030F or 0x80090321

- SSL negotiation failed on mail configuration #1132

- Comments

- Footer

- Ssl negotiation failed error code 0x8009035d

- PHP imap_open (), OpenSSL и без шифра

- 2 ответа

- 16 Troubleshooting SSL

- 16.1 Name-Based Virtual Hosting and SSL

- 16.2 Common ORA Errors Related to SSL

Common Windows Security Errors

Description of Security Errors 80090302, 8009030D, 8009030E, 80090304, 80090308, 80090325, 80090326, 80090327, 80090331, 8009035D, 8009030F, 80090321

Date Entered: 06/10/2015 Last Updated: 04/09/2018

Errors

0x80090302

Possible Solutions

This can be done on any of the components that support SSL by using the SSLEnabledProtocols configuration setting. As an example setting the Icharge component to use TLS 1.2 would look like this

Please note the documentation linked above is specifically for the current .NET Editions. For other editions or older versions please reference the help file included with the product.

0x8009030D

Possible Solutions

Using OpenSSL, the certificate can be converted with the command:

openssl pkcs12 -export -passout pass:»» -in cert_key_pem.txt -out cert_key_out.pfx -name «My Certificate»

Then change the SSLCertStoreType to PFXFile in your code, before setting the SSLCertSubject.

0x8009030E

Possible Solutions

0x80090304

- This error may to be related to Windows rejecting weak security. Microsoft KB 3061518 explains the issue. To summarize the article, simply set the ClientMinKeyBitLength DWORD value at the following location to 00000200 .

After a restart, if this corrects the issue, then it is an indication that the server’s certificate uses a DHE Key length that is too small and should be updated.

0x80090308

Possible Causes

0x80090325

The SSL client certificate specified in the request was not accepted by the server. During the SSL handshake the issuer certificates of the SSL client certificate are not included. In Linux the OpenSSLCADir configuration setting must be set to the directory where the hash files exist so the chain is included. In Windows the issuer certs must be in the Personal store. In Java, the issuer certificates are read from the PEM file.

0x80090326

Possible Solutions

0x80090327

This usually means that the server requires SSL client authentication and a new certificate is specified. Check the SSLStatus Event for details.

0x80090331

Most commonly, especially with Windows XP/Windows Server 2003, the client is probably old and doesn’t support the newer ciphers required by the server. Here is a list of ciphers supported in XP.

0x8009035D

Possible Solutions

0x8009030F or 0x80090321

These errors are known to occur on Windows 8.1 and Windows Server 2012 R2 when using TLS 1.2 and one of the following cipher suites:

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

The aforementioned versions of Windows have a bug in their internal security implementations which, under very specific circumstances, can produce either the 0x80090321 (SEC_E_BUFFER_TOO_SMALL) error or the 0x8009030F (SEC_E_MESSAGE_ALTERED) error.

Due to the nature of the issue, we cannot provide a direct fix. However, you can work around these errors by doing one of the following things:

- Use our internal security API by passing the string «UseInternalSecurityAPI=True» to the Config() method. Our internal security API does not rely on the Windows security APIs, so it is not affected by the bug.

- Disable the two cipher suites mentioned above

- Disable support for TLS 1.2

- Upgrade your machine to a newer version of Windows

Источник

SSL negotiation failed on mail configuration #1132

I get this error when I try to configure the mail settings.

The text was updated successfully, but these errors were encountered:

Have you gone to your Google account and enabled IMAP/POP?

I’m using ubuntu 12.04 with the imap support for php added in the .ini files.

Same problem. I connected to the email I want to fetch from, using outlook successfully. But I keep getting the above error when using OSTicket.

Hello,

any ideas to solve this problem?

You have PHP’s openssl extension installed/enabled on your server, correct? Also, is port 143 open on your server?

@JediKev yes openssl is enabled.

It seems that IMAP is opened in Mailserver Configuration.

As I mentioned in my issue’s description, the error happened after i changed server.

You said it’s duplicate but i don’t see how the issue above occured so here’s my problem again:

Osticket was on server 1,

the email is hosted in server 2,

everything works fine.

Now, osticket is on server 2 ,

the email is hosted in server2,

and we have this error : TLS/SSL failure for mail.xxxxx.com SSL negotiation failed.

server 2 has openssl and 143 open.

Thank you for your help !

My solution was:

To put the server’s url in the hostname (instad of mail.xxxx.com i did S1.xxxx.com) witth IMAP+SSL and 993 as the port number.

I do not understand. The Ubuntu host file? My POP configuration is mail.dominio.com.ar only POP to port 110. Is not OST compatible with fetching emails by POP?

The error is:

TLS/SSL failure for mail.dominio.com.ar: SSL negotiation failed

@newronas1 The error that you are getting says that the SSL/TLS negotiation failed. Why did it fail? Aren’t sure. Since you haven’t told us what version of osTicket you are running, or anything else about your setup, or your configuration settings there isn’t really much anyone here can do to help you. This thread appears to be about IMAP and you are not using IMAP.

You might want to check your mail server logs to see if there is an error logged there and see if it helps clarify what your issue is.

On a side note port 110 is not POP3’s SSL/TLS port. Port 995 is usually POP3 SSL/TLS. So unless your mail server is configured to use SSL/TLS on a the standard unencrypted port that might be your problem.

Either way this seems to me a question about how to configure osTicket and not bug report.

This is a very old thread, I can barely remember howto made to work, but I think I tried again some time later and it worked. Be sure to enable imap support in google and also there is something they call «less secure apps» (please google it).

Btw, maybe it is time to close the issue and create a new one.

© 2023 GitHub, Inc.

You can’t perform that action at this time.

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session.

Источник

Ssl negotiation failed error code 0x8009035d

05-07-2015 8:16 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

05-07-2015 10:19 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

Bob Pullen

Plusnet Product Team

If I’ve been helpful then please give thanks ⤵

06-07-2015 10:25 AM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 11:28 AM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 12:11 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

Bob Pullen

Plusnet Product Team

If I’ve been helpful then please give thanks ⤵

06-07-2015 12:54 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 1:17 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

Bob Pullen

Plusnet Product Team

If I’ve been helpful then please give thanks ⤵

06-07-2015 1:27 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 1:31 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 1:37 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 1:40 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 3:41 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 5:03 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

06-07-2015 5:19 PM

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Highlight

- Report to Moderator

Quote from: philh001 On checking Eudora options under Tools / Options / Checking Mail, I noted that the ‘Secure Sockets when Receiving’ option was set to ‘If Available, STARTTLS’ As noted on other emails in the Email forum, PN doesn’t yet support SSL encryption on POP3 messaging, so I amended the parameter to ‘Never’.

Some of the servers seem to be advertising STARTTLS

Here’s another attempt a few moments later:

I shall go forth and investigate.

Bob Pullen

Plusnet Product Team

If I’ve been helpful then please give thanks ⤵

Источник

PHP imap_open (), OpenSSL и без шифра

Я переместил скрипт PHP на другой сервер и теперь не могу войти в почтовый ящик IMAP (TLS):

Кажется, что проблема вызвана OpenSSL, потому что, когда я пытаюсь подключиться к почтовому серверу с обоих серверов, я получаю соединение в одном случае (почтовый сервер запрашивает ввод), но не в другом (соединение закрыто, я я вернулся к bash ):

Наиболее очевидная разница здесь:

И на другом сервере (где не установлено соединение)

На почтовом сервере dovecot настроен не принимать незашифрованные соединения. Но я полагаю, что это уже дает сбой из-за dh key too small , что, похоже, связано с шифрованием переговоров.

Теперь я просто не могу собрать все вместе . Почему SSL-соединение работает с одного сервера, а не с другого?

2 ответа

TL; DR: ваш новый хост имеет более новую версию OpenSSL, возможно, с более высокими настройками безопасности, которые запрещают подключение к хосту по причинам, описанным ниже.

«dh key too small» происходит из OpenSSL и из-за слишком низкого уровня безопасности.

Ситуация изменилась, и, например, в новейших версиях Debian и с OpenSSL 1.1.1 (и я полагаю, что это похоже на более новые версии), была повышена безопасность.

Самое лучшее и простое объяснение, которое я нашел, — на вики Debian по адресу https: // wiki .debian.org / непрерывная интеграция / TriagingTips / OpenSSL — 1.1.1 который говорит:

В Debian по умолчанию установлены более безопасные значения. Это делается в конфигурационном файле /etc/ssl/openssl.cnf. В конце файла есть:

Это может привести к таким ошибкам, как:

Теперь возможные решения в порядке убывания предпочтений:

- попросить удаленный конец генерировать лучшие значения «DH» («Ключ Temp сервера: DH, 1024 бит»); лучшие объяснения можно найти в https://weakdh.org/sysadmin.html; обратите особое внимание на то, что «Администраторы должны использовать 2048-битные или более сильные группы Диффи-Хеллмана с« безопасными »простыми числами».

- настроить свой конец специально для этого подключения, чтобы не использовать ОС по умолчанию и снизить ваши настройки; должно быть достаточно установить шифры на «DEFAULT @ SECLEVEL = 1» в коде, который устанавливает соединение

- (действительно, действительно, очень не рекомендуется) измените значение SECLEVEL с 2 на 1 в глобальном файле конфигурации на вашем конце. Но это влияет на все соединения с вашего хоста, а не только на этот, поэтому вы снижаете глобальную безопасность вашей системы только из-за одного низкого уровня безопасности с одного удаленного узла.

Поскольку я сам владею «удаленным концом», я смог повысить безопасность. Решение простое и может быть актуально и для других .

Версия dovecot — 2.2.x, которая имеет некоторое значение для parters DH (см. . Конфигурация Dovecot SSL ). В файле конфигурации /etc/dovecot/conf.d/10-ssl.conf вы можете просто добавить эту строку:

И, в конце концов, может потребоваться добавить это здесь в основной файл конфигурации /etc/dovecot/dovecot.conf в конце:

Наконец, важно не перезагружать, а перезапускать dovecot.

И вдруг вес, неприятности и разочарование нескольких часов исчезли. Большой.

Источник

16 Troubleshooting SSL

This chapter lists common questions and errors related to SSL.

It contains these topics:

16.1 Name-Based Virtual Hosting and SSL

You cannot use name-based virtual hosting with SSL. This is a limitation of SSL.

If you need to configure multiple virtual hosts with SSL, here are some possible workarounds:

Use IP-based virtual hosting. To do this, you configure multiple IP addresses for your computer, and map each IP address to a different virtual name.

If you are willing to use non-standard port numbers, you can associate the same IP with different names, but you must configure each name with a different port number (for example, name1 :443 , name2 :553 ). This enables you to use the same IP, but you have to use non-standard port numbers. Only one name can use the standard 443 port; other names must use other port numbers.

You may need to enable Oracle Net tracing to determine the cause of an error. For information about setting tracing parameters for Oracle Net, see Oracle Database Net Services Administrator’s Guide .

Ensure that the Oracle wallet is located either in the default location ( ORACLE_HOME/Apache/Apache/conf/ssl.wlt/default ) or in the location specified by the SSLWallet directive in the ORACLE_HOME/Apache/Apache/conf/ssl.conf file. This should be the same directory location where you saved the wallet.

Enable Oracle Net tracing to determine the name of the file that cannot be opened and the reason.

Ensure that auto login was enabled when you saved the Oracle wallet. See Section 13.1.4.14, «Using Auto Login» for details.

To check the cipher suites configured on Oracle HTTP Server, check the SSLCipherSuite directive in the ORACLE_HOME/Apache/Apache/conf/ssl.conf file.

To check the cipher suites configured on your browser, see the documentation for your browser. Each type of browser has its own way of setting the cipher suite.

You should also ensure that the SSL versions on both the client and the server match, or are compatible. For example, if the server accepts only SSL 3.0 and the client accepts only TLS 1.0, then the SSL connection will fail.

Ensure that the Oracle wallet is located either in the default location ( ORACLE_HOME/Apache/Apache/conf/ssl.wlt/default ) or in the location specified by the SSLWallet directive in the ORACLE_HOME/Apache/Apache/conf/ssl.conf file. This should be the same directory location where you saved the wallet.

Check that the cipher suites are compatible for both client and server. See «ORA-28859 SSL Negotiation Failure» for details on how to check the cipher suite.

Check that the names of the cipher suites are spelled correctly.

Ensure that the SSL versions on both the client and the server match, or are compatible. Sometimes this error occurs because the SSL version specified on the server and client do not match. For example, if the server accepts only SSL 3.0 and the client accepts only TLS 1.0, then the SSL connection will fail.

For more diagnostic information, enable Oracle Net tracing on the peer.

Ensure that the SSL versions on both the client and the server match, or are compatible. Sometimes this error occurs because the SSL version specified on the server and client do not match. For example, if the server accepts only SSL 3.0 and the client accepts only TLS 1.0, then the SSL connection will fail.

If you are using a Diffie-Hellman anonymous cipher suite and the SSLVerifyClient directive is set to require in the ssl.conf file, then the client does not pass its certificate to the server. When the server does not receive the client’s certificate, the server cannot authenticate the client so the connection is closed. To resolve this, use a different cipher suite, or set the SSLVerifyClient directive to none or optional .

See «ORA-28859 SSL Negotiation Failure» for details on how to check the cipher suite.

Enable Oracle Net tracing and check the trace output for network errors.

One of the certificates in the chain is expired.

A certificate authority for one of the certificates in the chain is not recognized as a trust point.

The signature in one of the certificates cannot be verified.

Ensure that all of the certificates installed in your wallet are current (not expired).

Ensure that a certificate authority’s certificate from your peer’s certificate chain is added as a trusted certificate in your wallet. See Section 13.1.5.2.1, «Importing a Trusted Certificate» to use Oracle Wallet Manager to import a trusted certificate.

Check the certificate to determine whether it is valid. If necessary, get a new certificate, inform the sender that her certificate has failed, or resend.

Check to ensure that the server’s wallet has the appropriate trust points to validate the client’s certificate. If it does not, then use Oracle Wallet Manager to import the appropriate trust point into the wallet. See Section 13.1.5.2.1, «Importing a Trusted Certificate» for details.

Ensure that the certificate has not been revoked and that certificate revocation list (CRL) checking is enabled. See Section 13.2.5, «Managing Certificate Revocation Lists (CRLs) with orapki Utility».

Источник

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Если на устройстве установлены некорректные дата и время, ошибка SSL-соединения неизбежна, ведь при проверке сертификата происходит проверка срока его действия. Современные браузеры умеют определять такую ошибку самостоятельно и выводят сообщение о неправильно установленной дате или времени.

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Иногда при переходе на сайт, защищенный протоколом HTTPS, появляется ошибка «SSL-сертификат сайта не заслуживает доверия».

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

- Откройте браузер и введите команду chrome://flags/#enable-quic;

- В появившемся окне будет выделен параметр: Experimental QUIC protocol (Экспериментальный протокол QUIC). Под названием этого параметра вы увидите выпадающее меню, в котором нужно выбрать опцию: Disable.

- После этого просто перезапустите браузер.

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

- Неправильное имя FQDN (полное имя домена) в качестве Common Name (в некоторых панелях управления это поле может также называться Host Name или Domain Name). В этом поле должно быть указано полное доменное имя вида domain.com или subdomain.domain.com (для субдоменов). Имя домена указывается без https://. В качестве данного значения нельзя использовать интранет-имена (text.local). В запросе для wildcard-сертификатов доменное имя необходимо указывать как *.domain.com.

- В CSR или пароле есть не латинские буквы и цифры. В CSR поддерживаются только латинские буквы и цифры – спецсимволы использовать запрещено. Это правило распространяется и на пароли для пары CSR/RSA: они не должны содержать спецсимволов.

- Неверно указан код страны. Код страны должен быть двухбуквенным ISO 3166-1 кодом (к примеру, RU, US и т.д.). Он указывается в виде двух заглавных букв.

- В управляющей строке не хватает символов. CSR-запрос должен начинаться с управляющей строки ——BEGIN CERTIFICATE REQUEST—— и заканчиваться управляющей строкой ——END CERTIFICATE REQUEST——. С каждой стороны этих строк должно быть по 5 дефисов.

- В конце или начале строки CSR есть пробелы. Пробелы на концах строк в CSR не допускаются.

- Длина ключа меньше 2048 бит. Длина ключа должна быть не менее 2048 бит.

- В CRS-коде для сертификата для одного доменного имени есть SAN-имя. В CSR-коде для сертификата, предназначенного защитить одно доменное имя, не должно быть SAN (Subject Alternative Names). SAN-имена указываются для мультидоменных (UCC) сертификатов.

- При перевыпуске или продлении сертификата изменилось поле Common Name. Это поле не должно меняться.

If you’re an MDaemon customer you may have started to see the following errors in the SMTP (Out) logs when trying to send email to some specific external hosts…

“SSL negotiation failed*,*error code 0x80090326”

What this boils down to is an issue where MDaemon and the remote SMTP server cannot find a common set of SSL ciphers that they both have available to use.

Why would this start to happen on my server?

Due to the higher security of the AES cipher, some email servers are now starting to only accept SSL sessions using it, and therefore only advertise those ciphers at the start of an SSL session.

MDaemon uses the Microsoft Schannel library for its SSL/TLS support and so can only use the SSL Ciphers provided by that library. Microsoft added support for AES ciphers in Windows Vista but earlier Windows Operating systems like Windows XP and Server 2003 do not include them.

Microsoft have created a hotfix that adds AES Cipher support which has been confirmed to fix the issue specifically for Server 2003.

Unfortunately no equivalent fix exists for Windows XP or SBS 2003

Due to the end of life of XP and Exchange 2003 (included in SBS 2003) I think it is very unlikely there will be one in the future.

Workaround

For the unsupported Windows operating systems the work around is to not use SSL Negotiation for the specific domains that fail.

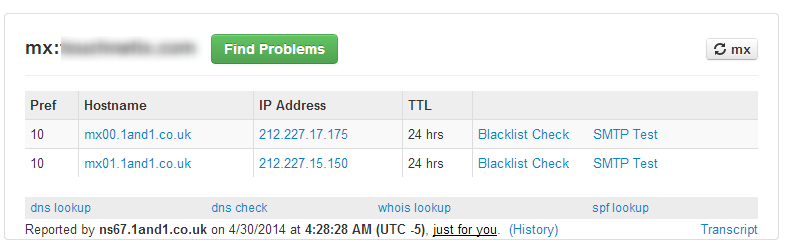

This can be done buy first finding the recipients domain MX Records and discovering any valid mail hosts that may be used for there domain.

The easiest way we have found to do find these is by using the excellent MXToolbox website

Simply enter the domain of the recipient and make a note of any MX record ‘Hostnames’ that are returned. for example…

We have noticed that a large majority of the examples we have seen are all using the ‘1&1’ mail servers, while this is very common they are not the only examples we have seen so you may still need to look for other examples and add them as well.

Once you know the mail hostnames these can be added to the MDaemon SSL White list which can be found under…

Security -> Security Settings -> SSL & TLS -> STARTTLS White List.

You can see in this example I have added the two 1&1 mail hosts.

Any new SMTP Sessions to those specific hosts will now not use SSL and so should not trigger the error.

Its worth noting that this error should not happen on Windows Vista or newer Operating systems, unless the AES ciphers have been turned off in the registry, which is possible but unlikely.

Problem

421 SSL negotiation failed

Symptom

SSL negotiation problem when attempting to open an outbound

FTPS connection to an FTPS server. This is working from a test server, however,

when attempting the same from a production server, the SSL negotiation fails.

Note that the destination server is the same in each case. The same trusted

root certificate is used on both test and production machines.

Error Message

2011-03-08 16:17:22 VShellFTPS auth 1008 192.168.116.72 33951 — AUTH

SSL 234 0 0 0 192.168.203.206 21 «234 Using authentication type

SSL»

2011-03-08 16:17:22

VShellFTPS err 1008 192.168.116.72 33951 — — — 0 0 0 0 192.168.203.206 21 «SSL

negotiation on the control connection failed (0x80090308): The token supplied

to the function is invalid»

2011-03-08 16:17:22 VShellFTPS conn 1008 192.168.116.72 33951 — TLS-Explicit —

421 0 0 0 192.168.203.206 21 «421 SSL negotiation failed.»

2011-03-08 16:17:22 VShellFTPS dbg

1008 192.168.116.72 33951 — AUTH — 0 0 0 0 192.168.203.206 21 «The I/O

operation has been aborted because of either a thread exit or an application

request.»

2011-03-08

16:17:22 VShellFTPS conn 1008 192.168.116.72 33951 — — — 0 0 0 0

192.168.203.206 21 «Session disconnected with the following error: The I/O

operation has been aborted because of either a thread exit or an application

request.»

Resolving The Problem

Currently this issue does not have a resolution; it is being worked on by Sterling Commerce

Support. If you believe you are experiencing this issue and would like to be

notified when a resolution is reached, please open a case through Customer

Center and ask that it be associated with case number 00267275

[{«Product»:{«code»:»SS4PJT»,»label»:»IBM Sterling Connect:Direct»},»Business Unit»:{«code»:»BU059″,»label»:»IBM Software w/o TPS»},»Component»:»Not Applicable»,»Platform»:[{«code»:»PF025″,»label»:»Platform Independent»}],»Version»:»All»,»Edition»:»»,»Line of Business»:{«code»:»LOB59″,»label»:»Sustainability Software»}}]

Historical Number

NFX10930

Product Synonym

[<p><b>]Escalation ID[</b><p>];00267275;[<p><b>]Severity[</b><p>];Normal;[<p><b>]Type[</b><p>];NormalFix

I get this error when I try to configure the mail settings.

Have you gone to your Google account and enabled IMAP/POP?

Yes, I have.

I’m using ubuntu 12.04 with the imap support for php added in the .ini files.

Same problem. I connected to the email I want to fetch from, using outlook successfully. But I keep getting the above error when using OSTicket.

Hello,

any ideas to solve this problem?

@mariamghalleb

You have PHP’s openssl extension installed/enabled on your server, correct? Also, is port 143 open on your server?

Cheers.

@JediKev yes openssl is enabled.

It seems that IMAP is opened in Mailserver Configuration.

As I mentioned in my issue’s description, the error happened after i changed server.

You said it’s duplicate but i don’t see how the issue above occured so here’s my problem again:

Osticket was on server 1,

the email is hosted in server 2,

everything works fine.

Now, osticket is on server 2 ,

the email is hosted in server2,

and we have this error : TLS/SSL failure for mail.xxxxx.com SSL negotiation failed.

server 2 has openssl and 143 open.

Thank you for your help !

My solution was:

To put the server’s url in the hostname (instad of mail.xxxx.com i did S1.xxxx.com) witth IMAP+SSL and 993 as the port number.

I do not understand. The Ubuntu host file? My POP configuration is mail.dominio.com.ar only POP to port 110. Is not OST compatible with fetching emails by POP?

The error is:

TLS/SSL failure for mail.dominio.com.ar: SSL negotiation failed

@newronas1 The error that you are getting says that the SSL/TLS negotiation failed. Why did it fail? Aren’t sure. Since you haven’t told us what version of osTicket you are running, or anything else about your setup, or your configuration settings there isn’t really much anyone here can do to help you. This thread appears to be about IMAP and you are not using IMAP.

You might want to check your mail server logs to see if there is an error logged there and see if it helps clarify what your issue is.

On a side note port 110 is not POP3’s SSL/TLS port. Port 995 is usually POP3 SSL/TLS. So unless your mail server is configured to use SSL/TLS on a the standard unencrypted port that might be your problem.

Either way this seems to me a question about how to configure osTicket and not bug report.

Hi ntozier

Thanks for your answer. The information is:

Versión osTicket v1.10.4 (

035fd0a

)

Software de Servidor Web Apache/2.4.29 (Ubuntu)

Versión MySQL 5.7.25

Versión PHP 7.0.33-5+ubuntu18.04.1+deb.sury.org+1

I not want to use IMAP. I want to use POP without security, port 110.

My server does not support security, for this reason I want to configure it using POP110. But I have that error that I attached an image.

[cid:image001.png@01D4E64D.13654060]

It seems that if or if you are looking for emails safely, can I disable this option?

Thanks

NR

De: ntozier <notifications@github.com>

Enviado el: jueves, 28 de marzo de 2019 23:30

Para: osTicket/osTicket <osTicket@noreply.github.com>

CC: Julian Talin <julian.talin@vaix.com>; Mention <mention@noreply.github.com>

Asunto: Re: [osTicket/osTicket] SSL negotiation failed on mail configuration (#1132)

@newronas1<https://github.com/newronas1> The error that you are getting says that the SSL/TLS negotiation failed. Why did it fail? Aren’t sure. Since you haven’t told us what version of osTicket you are running, or anything else about your setup, or your configuration settings there isn’t really much anyone here can do to help you. This thread appears to be about IMAP and you are not using IMAP.

You might want to check your mail server logs to see if there is an error logged there and see if it helps clarify what your issue is.

On a side note port 110 is not POP3’s SSL/TLS port. Port 995 is usually POP3 SSL/TLS. So unless your mail server is configured to use SSL/TLS on a the standard unencrypted port that might be your problem.

Either way this seems to me a question about how to configure osTicket and not bug report.

—

You are receiving this because you were mentioned.

Reply to this email directly, view it on GitHub<#1132 (comment)>, or mute the thread<https://github.com/notifications/unsubscribe-auth/AZlGkG13H3PNnqS9w2XLIkbxIxJ_jLpuks5vbXq0gaJpZM4CSlNC>.

Hi, any idea?

Suggestion?

I think it may be forcing if or if ssl, and my mail server does not support. can i force some change in php files?

Thanks,

J

De: Julian Talin

Enviado el: viernes, 29 de marzo de 2019 4:33 p. m.

Para: osTicket/osTicket <reply@reply.github.com>; osTicket/osTicket <osTicket@noreply.github.com>

CC: Mention <mention@noreply.github.com>

Asunto: RE: [osTicket/osTicket] SSL negotiation failed on mail configuration (#1132)

Hi ntozier

Thanks for your answer. The information is:

Versión osTicket v1.10.4 (

035fd0a

)

Software de Servidor Web Apache/2.4.29 (Ubuntu)

Versión MySQL 5.7.25

Versión PHP 7.0.33-5+ubuntu18.04.1+deb.sury.org+1

I not want to use IMAP. I want to use POP without security, port 110.

My server does not support security, for this reason I want to configure it using POP110. But I have that error that I attached an image.

[cid:image001.png@01D4E8A9.C3E02230]

It seems that if or if you are looking for emails safely, can I disable this option?

Thanks

NR

De: ntozier <notifications@github.com<mailto:notifications@github.com>>

Enviado el: jueves, 28 de marzo de 2019 23:30

Para: osTicket/osTicket <osTicket@noreply.github.com<mailto:osTicket@noreply.github.com>>

CC: Julian Talin <julian.talin@vaix.com<mailto:julian.talin@vaix.com>>; Mention <mention@noreply.github.com<mailto:mention@noreply.github.com>>

Asunto: Re: [osTicket/osTicket] SSL negotiation failed on mail configuration (#1132)

@newronas1<https://github.com/newronas1> The error that you are getting says that the SSL/TLS negotiation failed. Why did it fail? Aren’t sure. Since you haven’t told us what version of osTicket you are running, or anything else about your setup, or your configuration settings there isn’t really much anyone here can do to help you. This thread appears to be about IMAP and you are not using IMAP.

You might want to check your mail server logs to see if there is an error logged there and see if it helps clarify what your issue is.

On a side note port 110 is not POP3’s SSL/TLS port. Port 995 is usually POP3 SSL/TLS. So unless your mail server is configured to use SSL/TLS on a the standard unencrypted port that might be your problem.

Either way this seems to me a question about how to configure osTicket and not bug report.

—

You are receiving this because you were mentioned.

Reply to this email directly, view it on GitHub<#1132 (comment)>, or mute the thread<https://github.com/notifications/unsubscribe-auth/AZlGkG13H3PNnqS9w2XLIkbxIxJ_jLpuks5vbXq0gaJpZM4CSlNC>.

This is a very old thread, I can barely remember howto made to work, but I think I tried again some time later and it worked. Be sure to enable imap support in google and also there is something they call «less secure apps» (please google it).

Btw, maybe it is time to close the issue and create a new one.