|

Самойлова Галина |

|

|

Статус: Новичок Группы: Участники

|

Здравствуйте. Вчера приобрели лицензию КриптоПРО CSP 5.0. Начали настраивать защищенное соединение через stunnel и столкнулись со следующей проблемой. В логах stunnel появляется следующая ошибка: 2022.01.12 11:19:36 LOG7[12192:6680]: https accepted FD=296 from 127.0.0.1:56943 2022.01.12 11:19:36 LOG3[12192:9328]: CertCreateCertificateContext failed: 2d 2022.01.12 11:19:36 LOG3[12192:9328]: Error creating credentials 2022.01.12 11:19:36 LOG3[12192:9040]: CertCreateCertificateContext failed: 2d 2022.01.12 11:19:36 LOG3[12192:9040]: Error creating credentials 2022.01.12 11:19:36 LOG3[12192:9112]: CertCreateCertificateContext failed: 2d 2022.01.12 11:19:36 LOG3[12192:9112]: Error creating credentials 2022.01.12 11:19:36 LOG3[12192:6640]: CertCreateCertificateContext failed: 2d 2022.01.12 11:19:36 LOG3[12192:6640]: Error creating credentials Файл stunnel.conf output=c:stunnelstunnel.log |

|

|

|

Самойлова Галина |

|

|

Статус: Новичок Группы: Участники

|

Пробовали сейчас настроить stunnel.conf иначе: появляется ошибка следующего характера: 2022.01.12 11:32:05 LOG5[6656:12268]: stunnel 4.18 on x86-pc-unknown 2022.01.12 11:32:48 LOG3[6656:11380]: Error creating credentials 2022.01.12 11:32:48 LOG3[6656:8896]: Error creating credentials 2022.01.12 11:32:48 LOG3[6656:11384]: Error creating credentials 2022.01.12 11:32:48 LOG3[6656:11696]: Error creating credentials

|

|

|

|

Андрей Русев |

|

|

Статус: Сотрудник Группы: Администраторы, Участники Сказал(а) «Спасибо»: 10 раз |

Здравствуйте. |

|

Официальная техподдержка. Официальная база знаний. |

|

|

|

|

Самойлова Галина |

|

|

Статус: Новичок Группы: Участники

|

Автор: Андрей Русев Здравствуйте. Будьте добры, подскажите. Установить на «локальный компьютер»? Верно? |

|

|

|

Самойлова Галина |

|

|

Статус: Новичок Группы: Участники

|

Автор: Андрей Русев Здравствуйте. Установили в «локальный компьютер» сертификат. Пароль на сертификате не установлен. Лог ошибки слегка изменился: |

|

|

|

Самойлова Галина |

|

|

Статус: Новичок Группы: Участники

|

Заявку можно закрыть. По новой поставили сертификат на УЦ, сертификат пользователя установили именно на компьютер, пару танцев с бубнами и всё заработало. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Содержание

- Ошибка CertFindCertificateInStore в stunnel

- Error 0x80092004 returned by certfindcertificateinstore error creating credentials

- Error 0x80092004 returned by certfindcertificateinstore error creating credentials

- Вопрос

- Error 0x80092004 returned by certfindcertificateinstore error creating credentials

- Re: Problems using SSL Certificate

- Re: Problems using SSL Certificate

- Re: Problems using SSL Certificate

- Re: Problems using SSL Certificate

- Re: Problems using SSL Certificate

- Error 0x80092004 returned by certfindcertificateinstore error creating credentials

- SSL: cannot select SSL certificate

- SSL: cannot select SSL certificate

Ошибка CertFindCertificateInStore в stunnel

При настройке интеграции stunnel с ГИИС ДМДК у некоторых пользователей не проходит связь с сайтом и в логе stunnel выдается ошибка:

CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

Error 0x80092004 returned by CertFindCertificateInStore

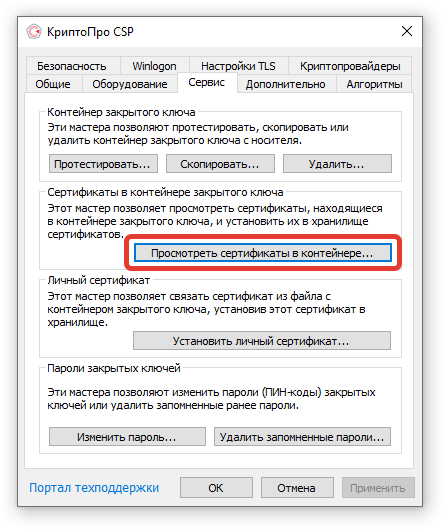

Решается такая ошибка достаточно просто. А возникает из за того, что при настройке интеграции, вы забыли поместить сертификат усиленной квалифицированной электронной подписи в хранилище «Личное». Что бы устранить эту ошибку, откройте КриптоПро, на вкладке «Сервис» выберите пункт меню «Просмотреть сертификаты в контейнере»

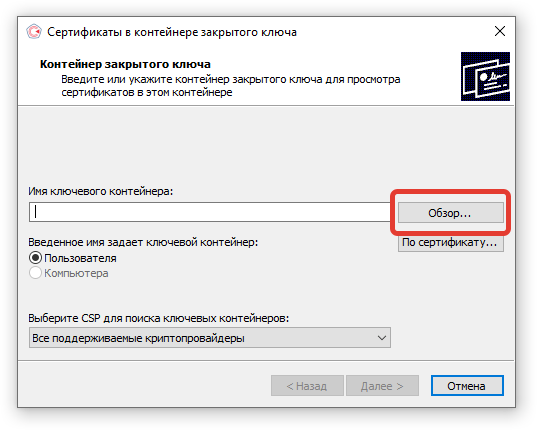

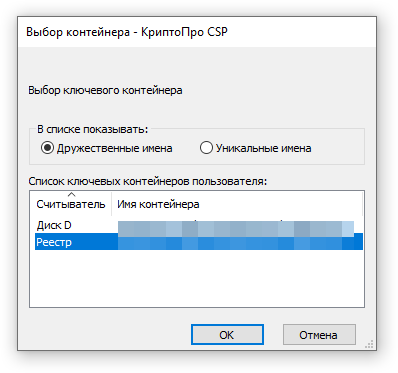

Затем нажмите кнопку «Обзор» и из списка сертификатов выберите нужный и нажмите кнопку «ок»

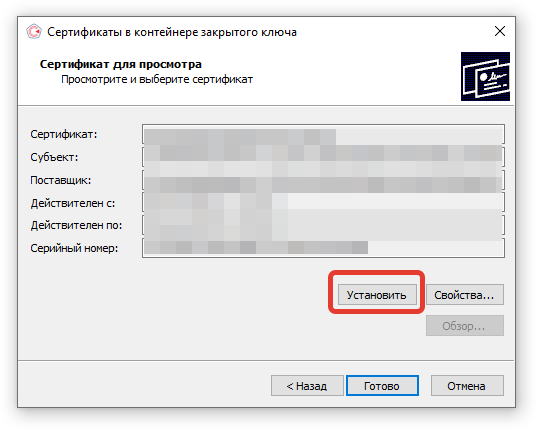

В открывшемся окне просмотра сертификата, нажмите «Установить»

Перезапустите службу stunnel и проверьте связь, если все сделали правильно, все должно заработать!

Источник

Error 0x80092004 returned by certfindcertificateinstore error creating credentials

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Gvinpin

—>

- Не в сети

- Сообщений: 2008

- Спасибо получено: 264

YFNS5611 пишет: или что-то не туда установил?!

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- YFNS5611

Автор темы —>

- Не в сети

- Сообщений: 3

- Спасибо получено: 0

Вложения:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex67

—>

- Не в сети

- Сообщений: 1876

- Спасибо получено: 505

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Gvinpin

—>

- Не в сети

- Сообщений: 2008

- Спасибо получено: 264

YFNS5611 пишет: Вообще нет проблем. Может быть сам сертификат корявый? ведь другой — то подписывает без проблем на этой же машине

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- YFNS5611

Автор темы —>

- Не в сети

- Сообщений: 3

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- manager15

—>

- Не в сети

- Ватокат

- Сообщений: 1

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- ranger

—>

- Не в сети

- Сообщений: 461

- Спасибо получено: 54

manager15 пишет: Извините что влезаю, но какая разница по какому ГОСТу выпущен сертификат?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2291

- Спасибо получено: 381

manager15 пишет: Извините что влезаю.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Источник

Error 0x80092004 returned by certfindcertificateinstore error creating credentials

Вопрос

I am in the process trying to get 802.11 wireless (eap-tls) configured. I have configured it by following many guides, but when I try to connect the wireless client (Windows 7 laptop) I receive the following messages in the trace log.

I certificate has been pushed out to the NPS server fine, should it also be pushed out the Windows 7 client? I have enabled auto-enrolment as well on the NPS server and clients.

I have tried it with 2 separate laptops and both have the same issue.

[3212] 07-05 12:27:51:494: EAP-TLS using All-purpose cert [3212] 07-05 12:27:51:494: Self Signed Certificates will not be selected. [3212] 07-05 12:27:51:494: EAP-TLS will accept the All-purpose cert [3212] 07-05 12:27:51:494: EapTlsInitialize2: PEAP using All-purpose cert [3212] 07-05 12:27:51:494: PEAP will accept the All-purpose cert [3212] 07-05 12:27:51:494: EapTlsInvokeIdentityUI [3212] 07-05 12:27:51:494: GetCertInfo flags: 0xa2 [3212] 07-05 12:27:51:494: GetDefaultClientMachineCert [3212] 07-05 12:27:51:494: CertFindCertificateInStore failed and returned 0x80092004 [3212] 07-05 12:27:51:494: GetDefaultClientMachineCert done. [3212] 07-05 12:27:51:494: EAP-TLS using All-purpose cert [3212] 07-05 12:27:51:494: Self Signed Certificates will not be selected. [3212] 07-05 12:27:51:494: EAP-TLS will accept the All-purpose cert [3212] 07-05 12:27:51:494: EapTlsInitialize2: PEAP using All-purpose cert [3212] 07-05 12:27:51:494: PEAP will accept the All-purpose cert

Источник

Error 0x80092004 returned by certfindcertificateinstore error creating credentials

Post by h.ulbrich » Mon May 13, 2013 9:39 pm

I have a server with MailEnable 7.07 Professional and with a configured SSL certificate. Although I followed all the available guides to do the installation and the necessary permission configuration, all that I get when connecting to the alternate port 587 (with SSL required and TLS enabled) is the following log output:

The used SSL certificate is a SAN or Unified Communications Certificate with the domain names «www.exampledomainname.ext» and «mail.exampledomainname.ext» (exampledomainname.ext is used for privacy here) as well as the IP address of the server. The ME user IME_SYSTEM has all permissions to all certificates and registry keys.

That is all for now. I hope anyone might have a clue. Thank you for your efforts in advance.

Re: Problems using SSL Certificate

Post by MailEnable-Ian » Tue May 14, 2013 5:02 am

Try and disable authentication for port 587 within the SMTP inbound port settings window to see if this helps. IE:

Log snippet reports:

Service (Alternate) binding to all IPv4 addresses on port (587). Requires authentication 1

Ian Margarone

MailEnable Support

Re: Problems using SSL Certificate

Post by h.ulbrich » Tue May 14, 2013 7:33 am

Thank you for your response.

I went into the SMTP config and change the requested setting. The error stays the same, nevertheless.

I tried connecting through several different mail clients and also a certificate testing utility that DigiCert provides.

Thanks and best regards.

Re: Problems using SSL Certificate

Post by MailEnable-Ian » Wed May 15, 2013 2:02 am

Different error this time though:

Ian Margarone

MailEnable Support

Re: Problems using SSL Certificate

Post by h.ulbrich » Wed May 15, 2013 9:52 am

I did two more tests:

In the first session I used telnet to connect to port 25 and then issued the starttls command. The client connection then responded with «454 TLS not available due to temporary reason» after a long time. For this test I also disabled the «Requires SSL» option but left the «Enable TLS» option enabled.

In the second session I enabled «Requires SSL» again but disabled TLS. The sent mail was an Outlook test mail. The mail arrived, but was SSL used at all? And why does TLS not work?

Re: Problems using SSL Certificate

Post by rffuller » Fri Sep 02, 2016 4:52 am

Hi, did anyone ever fix this? I have exactly the same problem here. Running Windows server 2012R2, no IME_SYSTEM account created. No option to edit certificate key for my COMODO certificate in MMC. Same messages in SMTP connector log.

Источник

Error 0x80092004 returned by certfindcertificateinstore error creating credentials

Post by msiitdept » Thu Jul 09, 2009 10:02 pm

PROBLEM:

In “localhost Propertiesâ€, “SSL Certificateâ€, I cannot select a certificate; “(None)†is the only item in the menu. Because of that I cannot enable SSL for SMTP or IMAP. The SSL Certificate works for webmail. The server is a DC, does it make a difference?

BACKGROUND:

MailEnable Enterprise Edition (3.62)

Windows 2003 (SP2) Enterprise Edition – Domain Controller

Configuration per KB ME020479

Certificates are in the Computer store

Domain_nameIME_SYSTEM has full access to certificates

Post by MailEnable-Ben » Fri Jul 24, 2009 6:36 am

Product Services

MailEnable Pty Ltd

To keep track of all ME company updates and version releases you should subscribe to the MailEnable list at http://www.mailenable.com or the RSS feed http://www.mailenable.com/rss.

SSL: cannot select SSL certificate

Post by msiitdept » Fri Jul 24, 2009 9:33 pm

Thank you for your answer.

The certificate shows: «You have a private key that corresponds to this certificate.»

This certificate is intended for the following purpose(s): «Ensures the identity of a remote computer»

Intended Purposes: «Server Authentication»

Also, I am using the certificate for webmail (IIS) and it works fine.

Am I missing something?

Post by MailEnable-Ben » Mon Jul 27, 2009 1:40 am

Product Services

MailEnable Pty Ltd

To keep track of all ME company updates and version releases you should subscribe to the MailEnable list at http://www.mailenable.com or the RSS feed http://www.mailenable.com/rss.

SSL: cannot select SSL certificate

Post by msiitdept » Mon Jul 27, 2009 5:53 pm

RE: >

The only procedure I am aware of, to see the certificate(s) in ME Admin MMC, is to right click on «localhost» and select «Properties» to bring up the «localhost Property» window and select the «SSL» tab.

In the drop down I cannot see any certificate — only «(None)» is available.

Am I missing the step that «populates» the drop down menu with the available certificates?

RE: >

In IMAP debug log:

07/27/09 10:31:36 **** Error 0x80092004 returned by CertFindCertificateInStore

07/27/09 10:31:36 **** Error creating credentials object for SSL session

07/27/09 10:31:36 Unable to locate or bind to certificate with name «(None)»

In SMTP debug log:

07/27/09 10:39:48 **** Error 0x80092004 returned by CertFindCertificateInStore

07/27/09 10:39:48 **** Error creating credentials object for SSL session

07/27/09 10:39:48 Unable to locate or bind to certificate with name «(None)»

Post by MailEnable-Ben » Tue Jul 28, 2009 12:27 am

OK if it is not showing here then the certificate is not registered correctly or is currently in the wrong Certificate Store. Here are some steps to make sure you have the certificate in the correct store;

The certificates should be registered in the System Store of the local machine in the «My» container.

Click Start, click Run, type mmc, and then click OK.

In the File menu, click Add/Remove Snap-in.

In the Add/Remove Snap-in box, click Add.

In the Available Standalone Snap-ins list, click Certificates, and then click Add.

Click Computer Account, and then click Next.

Click the Local computer (the computer this console is running on) option, and then click Finish.

Click Close, and then click OK.

You should be able to browse the SSL certificates defined for the local machine.

In the Personal/Certificates, ensure that your certificate appears under that list.

Product Services

MailEnable Pty Ltd

To keep track of all ME company updates and version releases you should subscribe to the MailEnable list at http://www.mailenable.com or the RSS feed http://www.mailenable.com/rss.

Post by msiitdept » Tue Jul 28, 2009 4:15 pm

The certificates are in the correct Certificate Store:

MMC running on the server:

Console Root

—Certificates (Local Computer)

——Personal

———Certificates

Per KB ME020479, I have also ensured that IME_SYSTEM is granted full access to the following branch: HKEY_LOCAL_MACHINESOFTWAREMicrosoftSystemCertificates

I ran «winhttpcertcfg» to confirm that IME_SYSTEM is listed in the list of «Additional accounts and groups with access to the private key».

Although not listed as an issue, I have even tried to issue certificates matching both the FQDN and AD name ot the server, just in case.

Are there any special settings reqired on a DC?

Post by MailEnable-Ben » Wed Jul 29, 2009 12:57 am

Источник

Ошибка CertFindCertificateInStore в stunnel

При настройке интеграции stunnel с ГИИС ДМДК у некоторых пользователей не проходит связь с сайтом и в логе stunnel выдается ошибка:

CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

Error 0x80092004 returned by CertFindCertificateInStore

Решается такая ошибка достаточно просто. А возникает из за того, что при настройке интеграции, вы забыли поместить сертификат усиленной квалифицированной электронной подписи в хранилище «Личное». Что бы устранить эту ошибку, откройте КриптоПро, на вкладке «Сервис» выберите пункт меню «Просмотреть сертификаты в контейнере»

Затем нажмите кнопку «Обзор» и из списка сертификатов выберите нужный и нажмите кнопку «ок»

В открывшемся окне просмотра сертификата, нажмите «Установить»

Перезапустите службу stunnel и проверьте связь, если все сделали правильно, все должно заработать!

Источник

Веб — сервис интеграции

Уважаемый участник рынка ДМДК!

Инструкция по работе с интеграционным сервисом

размещена в разделе «Для бизнеса».

Доброго времени суток!

Установил обезличенный сертификат.

в SOAP пытаюсь установить соединение, но выдаёт ошибку сертификата:

2021.11.26 11:32:48 LOG5[5972:1472]: stunnel 4.18 on x86-pc-unknown

2021.11.26 11:32:48 LOG5[5972:1472]: Threading:WIN32 Sockets:SELECT,IPv6

2021.11.26 11:32:48 LOG5[5972:1472]: No limit detected for the number of clients

2021.11.26 11:32:48 LOG7[5972:1472]: FD 356 in non-blocking mode

2021.11.26 11:32:48 LOG7[5972:1472]: SO_REUSEADDR option set on accept socket

2021.11.26 11:32:48 LOG7[5972:1472]: https bound to 127.0.0.1:1500

2021.11.26 11:33:21 LOG7[5972:1472]: https accepted FD=360 from 127.0.0.1:54054

2021.11.26 11:33:21 LOG7[5972:1472]: Creating a new thread

2021.11.26 11:33:21 LOG7[5972:1472]: New thread created

2021.11.26 11:33:21 LOG7[5972:8548]: client start

2021.11.26 11:33:21 LOG7[5972:8548]: https started

2021.11.26 11:33:21 LOG7[5972:8548]: FD 360 in non-blocking mode

2021.11.26 11:33:21 LOG7[5972:8548]: TCP_NODELAY option set on local socket

2021.11.26 11:33:21 LOG5[5972:8548]: https connected from 127.0.0.1:54054

2021.11.26 11:33:21 LOG7[5972:8548]: FD 428 in non-blocking mode

2021.11.26 11:33:21 LOG7[5972:8548]: https connecting

2021.11.26 11:33:21 LOG7[5972:8548]: connect_wait: waiting 10 seconds

2021.11.26 11:33:21 LOG7[5972:8548]: connect_wait: connected

2021.11.26 11:33:21 LOG7[5972:8548]: Remote FD=428 initialized

2021.11.26 11:33:21 LOG7[5972:8548]: TCP_NODELAY option set on remote socket

2021.11.26 11:33:21 LOG7[5972:8548]: start SSPI connect

2021.11.26 11:33:21 LOG5[5972:8548]: try to read the client certificate

2021.11.26 11:33:21 LOG7[5972:8548]: open file c:stunnelclicer.cer with certificate

2021.11.26 11:33:21 LOG5[5972:8548]: CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

2021.11.26 11:33:21 LOG3[5972:8548]: Error 0x80092004 returned by CertFindCertificateInStore

кто-то сталкивался с таким?

буду благодарен за помощь!

Источник

Веб — сервис интеграции

Уважаемый участник рынка ДМДК!

Инструкция по работе с интеграционным сервисом

размещена в разделе «Для бизнеса».

Доброго времени суток!

Установил обезличенный сертификат.

в SOAP пытаюсь установить соединение, но выдаёт ошибку сертификата:

2021.11.26 11:32:48 LOG5[5972:1472]: stunnel 4.18 on x86-pc-unknown

2021.11.26 11:32:48 LOG5[5972:1472]: Threading:WIN32 Sockets:SELECT,IPv6

2021.11.26 11:32:48 LOG5[5972:1472]: No limit detected for the number of clients

2021.11.26 11:32:48 LOG7[5972:1472]: FD 356 in non-blocking mode

2021.11.26 11:32:48 LOG7[5972:1472]: SO_REUSEADDR option set on accept socket

2021.11.26 11:32:48 LOG7[5972:1472]: https bound to 127.0.0.1:1500

2021.11.26 11:33:21 LOG7[5972:1472]: https accepted FD=360 from 127.0.0.1:54054

2021.11.26 11:33:21 LOG7[5972:1472]: Creating a new thread

2021.11.26 11:33:21 LOG7[5972:1472]: New thread created

2021.11.26 11:33:21 LOG7[5972:8548]: client start

2021.11.26 11:33:21 LOG7[5972:8548]: https started

2021.11.26 11:33:21 LOG7[5972:8548]: FD 360 in non-blocking mode

2021.11.26 11:33:21 LOG7[5972:8548]: TCP_NODELAY option set on local socket

2021.11.26 11:33:21 LOG5[5972:8548]: https connected from 127.0.0.1:54054

2021.11.26 11:33:21 LOG7[5972:8548]: FD 428 in non-blocking mode

2021.11.26 11:33:21 LOG7[5972:8548]: https connecting

2021.11.26 11:33:21 LOG7[5972:8548]: connect_wait: waiting 10 seconds

2021.11.26 11:33:21 LOG7[5972:8548]: connect_wait: connected

2021.11.26 11:33:21 LOG7[5972:8548]: Remote FD=428 initialized

2021.11.26 11:33:21 LOG7[5972:8548]: TCP_NODELAY option set on remote socket

2021.11.26 11:33:21 LOG7[5972:8548]: start SSPI connect

2021.11.26 11:33:21 LOG5[5972:8548]: try to read the client certificate

2021.11.26 11:33:21 LOG7[5972:8548]: open file c:stunnelclicer.cer with certificate

2021.11.26 11:33:21 LOG5[5972:8548]: CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

2021.11.26 11:33:21 LOG3[5972:8548]: Error 0x80092004 returned by CertFindCertificateInStore

кто-то сталкивался с таким?

буду благодарен за помощь!

Источник

Как исправить ошибку Центра обновления Windows 0x80092004

Что такое ошибка Центра обновления Windows 0x80092004

Ошибки обновления уже давно являются нормой для большинства пользователей Windows. Тот, кто пользуется Windows на протяжении довольно долгого времени, однажды сталкивался с ошибками обновления, из-за которых невозможно получить новые патчи и исправления. К сожалению, как и любая операционная система, Windows может дать сбой в определенных сегментах, включая обновления. Несмотря на то, что в нашем блоге уже обсуждалось огромное количество ошибок, их конец вряд ли когда-нибудь будет достигнут. На этот раз мы взглянем на 0x80092004, еще одну ошибку, вызывающую проблемы с обновлением. Вообще, эта ошибка возникает еще со времен Windows 7–10 при установке KB4474419, KB4512506, KB4512486, KB4340557, KB4340558 и других исправлений. Ошибка 0x80092004 также известна под названием CRYPT_E_NOT_FOUND: Cannot find object or property . Этот текст означает, что Windows не смогла найти криптографическое значение и отклонила обновление в конечном итоге. Обычно причинами появления таких ошибок являются поврежденные / отсутствующие файлы иили проблемы с самими обновлениями. В зависимости от каждого индивидуального случая причины также могут быть разными. Поэтому лучший способ исправить 0x80092004 — попробовать каждое из упомянутых ниже решений. Их довольно много, однако это не займет много времени, если внимательно следовать всем шагам.

Скачать средство восстановления Windows

Существуют специальные утилиты восстановления для Windows, которые могут решить проблемы, связанные с повреждением реестра, неисправностью файловой системы, нестабильностью драйверов Windows. Мы рекомендуем использовать Advanced System Repair, чтобы исправить «ошибку Windows Update 0x80092004» в Windows 10.

1. Запустите средство устранения неполадок Центра обновления Windows.

Средство устранения неполадок обновления — это встроенная утилита, предназначенная для решения различных проблем, с которыми сталкиваются пользователи и сам Windows. На самом деле трудно спорить с тем, что средства устранения неполадок Windows часто недостаточно для решения большинства проблем, но все же его стоит попробовать, прежде чем переходить к дальнейшим методам. После запуска встроенная утилита просканирует вашу систему на предмет потенциальных проблем и попытается исправить их с помощью автоматических алгоритмов.

- Откройте Настройки , а затем в Обновление и безопасность >Устранение неполадок.

- На правой панели найдите Центр обновления Windows и нажмите Запустить средство устранения неполадок.

- Завершите процесс, следуя инструкциям на экране, и перезагрузите компьютер.

2. Проверьте целостность системных файлов.

Как мы упоминали в описании ошибки 0x80092004, проблемы с обновлениями довольно часто возникают из-за отсутствия или повреждения файлов. Как и любой другой механизм в нашем мире, Windows не может работать без определенных деталей. Этими деталями как раз и являются системные файлы, которые играют важную роль в выполнении процессов обновления и многого другого. Если некоторые из этих файлов находятся вне их родной среды, тогда это и станет причиной ошибок обновления. Ниже попробуем SFC (средство проверки системных файлов) и DISM (обслуживание и управление образами развертывания) сканирования, которые помогут обнаружить и восстановить отсутствующие компоненты, если таковые имеются. Обязательно используйте оба сканирования, следуя приведенной ниже последовательности:

- Откройте Командная строка , введя cmd в поле поиска рядом с Меню Пуск кнопку.

- Щелкните правой кнопкой мыши по Командная строка , а затем Запуск от имени администратора.

- После открытия консоли введите sfc /scannow команду и нажмите Enter.

- Когда процесс восстановления будет завершен, перезагрузите компьютер.

- Откройте Командная строка как мы это делали на предыдущем шаге.

- Скопируйте и вставьте эту команду DISM.exe /Online /Cleanup-image /Restorehealth .

- Нажмите Enter и подождите, пока Windows закончит сканирование и исправление.

- После этого перезагрузите компьютер и снова установите обновление.

После выполнения обоих этих сканирований попробуйте снова установить обновления. Если это не поможет, переходите к другим решениям ниже.

3. Загрузите Обновления стека обслуживания.

Если ничего из вышеперечисленного не помогло вам решить проблему, попробуйте загрузить обновления стека обслуживания (SSU). Вкратце, SSU обеспечивает надлежащую версию стека, который помогает вашей системе получать и устанавливать обновления от Microsoft. Поэтому рекомендуем загрузить последнюю версию для своей системы (32- или 64-бит) с Microsoft Update Catalog.

4. Сбросьте компоненты Центра обновления Windows.

Еще один хороший метод, который стоит попробовать во время решения проблем с обновлениями, — это сброс настроек Центра обновления Windows. По статистике, это решение чаще всего оказывает положительный эффект на решение проблем с обновлением. Итак, давайте попробуем сделать это ниже. Вся процедура включает перезапуск служб BITS, Cryptographic, MSI Installer и Windows Update, а также переименование некоторых папок обновлений (SoftwareDistribution и Catroot2). Эти папки содержат временные файлы, необходимые для установки обновлений Windows. Исходя из этого, мы заставим Windows удалять поврежденные элементы и создать компоненты обновления с нуля. Ниже мы покажем два способа выполнения этого шага. Первый требует ввода и выполнения каждой консольной команды в ручной последовательности. Другой включает в себя так называемый пакетный сценарий, написанный в Блокноте и сохраненный как WUReset.bat. Особой разницы между ними нет, поэтому выбирайте любой. Вся процедура может показаться сложной, но все же для ее выполнения не потребуется много времени и знаний. Просто следуйте инструкциям, перечисленным ниже:

Вручную

- Откройте Командная строка , введя cmd в поле поиска рядом с Меню Пуск кнопку.

- Щелкните правой кнопкой мыши по Командная строка , а затем Запуск от имени администратора.

- Скопируйте и вставьте этот список команд одну за другой, нажимая Enter после каждой. (Это действие отключит службы, ответственные за Обновления Windows)

net stop wuauserv

net stop cryptSvc

net stop bits

net stop msiserver

Затем мы должны переименовать вышеупомянутые папки. Просто вставьте эти команды, нажимая Enter после каждой.

ren C:WindowsSoftwareDistribution SoftwareDistribution.old

ren C:WindowsSystem32catroot2 Catroot2.old

Наконец, все, что осталось сделать, это вернуть отключенные службы. Введите эти команды так же, как мы делали ранее.

net start wuauserv

net start cryptSvc

net start bits

net start msiserver

С помощью Пакетного файла

Это альтернативный метод. Пакетный сценарий используется для запуска тех же команд в целях сброса всех компонентов Центра обновления Windows, Криптографических служб и папок, таких как SoftwareDistribution. Это не так сложно, как можно подумать, даже проще, чем предыдущий. Все, что вам нужно, это Блокнот Windows и немного копирования и вставки:

- Откройте новый Блокнот . Для этого щелкните правой кнопкой мыши на любую свободную область на рабочем столе, выберите Новинки и Текстовый документ.

- Затем вставьте этот список команд в блокнот:

@ECHO OFF

echo Simple Script to Reset / Clear Windows Update

echo.

PAUSE

echo.

attrib -h -r -s %windir%system32catroot2

attrib -h -r -s %windir%system32catroot2*.*

net stop wuauserv

net stop CryptSvc

net stop BITS

ren %windir%system32catroot2 catroot2.old

ren %windir%SoftwareDistribution sold.old

ren «%ALLUSERSPROFILE%Application DataMicrosoftNetworkDownloader» downloader.old

net Start BITS

net start CryptSvc

net start wuauserv

echo.

echo Task completed successfully.

echo.

PAUSE

Прелесть пакетных сценариев заключается в том, что они помогают выполнять все шаги одновременно, не вводя команды вручную. Если вы когда-нибудь столкнетесь с подобными проблемами в будущем, можно просто запустить уже созданный .bat файл для сброса компонентов обновления.

5. Загрузите конфликтующее обновление из каталога Microsoft.

Если вы до сих пор не можете установить необходимое обновление, тогда можно попробовать сделать это вручную. Иными словами, вам придется загрузить конфликтующее обновление прямо из каталога Microsoft. Для этого выполните шаги, отмеченные ниже:

- Нажмите Windows key + I одновременно.

- Затем перейдите в Обновление и безопасность.

- В правой части окна выберите Просмотр журнала обновлений.

- После этого найдите и запишите самое последнее обновление (вверху списка).

- Вы также можете непосредственно узнать название через обновление, которое приводит к ошибке (если оно отображается).

- Затем загрузите записанное обновление из Microsoft Update Catalog.

6. Используйте Media Creation Tool.

Последний метод в нашем списке сводится к еще одному инструменту, предназначенному для получения последних доступных обновлений. Название этой полезной программы — Media Creation Tool. Данная утилита выступает в качестве отличной альтернативы установленному по умолчанию Центру обновления Windows. Она помогает пользователям устанавливать свежие обновления для обхода различных ошибок. Эта процедура не коснется ваших личных данных, а просто обновит компьютер. Для этого выполните следующие действия:

- Сначала вам нужно скачать утилиту с веб-сайта Microsoft.

- Затем запустите загруженный файл.

- После того, как вы согласитесь с Условиями использования, вам будет предложено два варианта на выбор. Выберите Обновить этот компьютер сейчас.

- Выберите Сохранить личные файлы чтобы они не пострадали.

- Наконец, запустите процесс и дождитесь его завершения.

- Надеемся, этот метод помог вам избавиться от ошибки 0x80092004.

Заключение

Надеемся, ваши мучения закончились и вас больше не достает ошибка 0x80092004. Имейте в виду, что некоторые из этих решений, такие как проверка системных файлов и использование дополнительных утилит, хороши для решения других проблем, связанных с обновлениями, если какие-то из них снова возникнут в будущем. Если у вас возникли эти ошибки совсем недавно, но вы все еще не можете найти причину, попробуйте воспользоваться точкой восстановления, которая вернет вашу систему к более старым настройкам. Вы можете найти больше информации об этом в Интернете.

Источник

Содержание

- Веб — сервис интеграции

- Ошибка CertFindCertificateInStore в stunnel

- Веб — сервис интеграции

- Stunnel error 0x80092004 returned by certfindcertificateinstore

- Stunnel error 0x80092004 returned by certfindcertificateinstore

- SSL: cannot select SSL certificate

- SSL: cannot select SSL certificate

Веб — сервис интеграции

Уважаемый участник рынка ДМДК!

Инструкция по работе с интеграционным сервисом

размещена в разделе «Для бизнеса».

Доброго времени суток!

Установил обезличенный сертификат.

в SOAP пытаюсь установить соединение, но выдаёт ошибку сертификата:

2021.11.26 11:32:48 LOG5[5972:1472]: stunnel 4.18 on x86-pc-unknown

2021.11.26 11:32:48 LOG5[5972:1472]: Threading:WIN32 Sockets:SELECT,IPv6

2021.11.26 11:32:48 LOG5[5972:1472]: No limit detected for the number of clients

2021.11.26 11:32:48 LOG7[5972:1472]: FD 356 in non-blocking mode

2021.11.26 11:32:48 LOG7[5972:1472]: SO_REUSEADDR option set on accept socket

2021.11.26 11:32:48 LOG7[5972:1472]: https bound to 127.0.0.1:1500

2021.11.26 11:33:21 LOG7[5972:1472]: https accepted FD=360 from 127.0.0.1:54054

2021.11.26 11:33:21 LOG7[5972:1472]: Creating a new thread

2021.11.26 11:33:21 LOG7[5972:1472]: New thread created

2021.11.26 11:33:21 LOG7[5972:8548]: client start

2021.11.26 11:33:21 LOG7[5972:8548]: https started

2021.11.26 11:33:21 LOG7[5972:8548]: FD 360 in non-blocking mode

2021.11.26 11:33:21 LOG7[5972:8548]: TCP_NODELAY option set on local socket

2021.11.26 11:33:21 LOG5[5972:8548]: https connected from 127.0.0.1:54054

2021.11.26 11:33:21 LOG7[5972:8548]: FD 428 in non-blocking mode

2021.11.26 11:33:21 LOG7[5972:8548]: https connecting

2021.11.26 11:33:21 LOG7[5972:8548]: connect_wait: waiting 10 seconds

2021.11.26 11:33:21 LOG7[5972:8548]: connect_wait: connected

2021.11.26 11:33:21 LOG7[5972:8548]: Remote FD=428 initialized

2021.11.26 11:33:21 LOG7[5972:8548]: TCP_NODELAY option set on remote socket

2021.11.26 11:33:21 LOG7[5972:8548]: start SSPI connect

2021.11.26 11:33:21 LOG5[5972:8548]: try to read the client certificate

2021.11.26 11:33:21 LOG7[5972:8548]: open file c:stunnelclicer.cer with certificate

2021.11.26 11:33:21 LOG5[5972:8548]: CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

2021.11.26 11:33:21 LOG3[5972:8548]: Error 0x80092004 returned by CertFindCertificateInStore

кто-то сталкивался с таким?

буду благодарен за помощь!

Источник

Ошибка CertFindCertificateInStore в stunnel

При настройке интеграции stunnel с ГИИС ДМДК у некоторых пользователей не проходит связь с сайтом и в логе stunnel выдается ошибка:

CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

Error 0x80092004 returned by CertFindCertificateInStore

Решается такая ошибка достаточно просто. А возникает из за того, что при настройке интеграции, вы забыли поместить сертификат усиленной квалифицированной электронной подписи в хранилище «Личное». Что бы устранить эту ошибку, откройте КриптоПро, на вкладке «Сервис» выберите пункт меню «Просмотреть сертификаты в контейнере»

Затем нажмите кнопку «Обзор» и из списка сертификатов выберите нужный и нажмите кнопку «ок»

В открывшемся окне просмотра сертификата, нажмите «Установить»

Перезапустите службу stunnel и проверьте связь, если все сделали правильно, все должно заработать!

Источник

Веб — сервис интеграции

Уважаемый участник рынка ДМДК!

Инструкция по работе с интеграционным сервисом

размещена в разделе «Для бизнеса».

Здравствуйте.

Я с вопросом по stunnel.

Имеем в анамнезе: Win10Pro x64, stunnel.x64, clicer.cer, выпущенный тестовым УЦ криптопро и установленный в личные нового пользователя винды с парольным входом.

Служба стартует автоматически. stunnel.conf лежит в c:WindowsSystem32 и выглядит так:

output=c:stunnelstunnel.log

socket=l:TCP_NODELAY=1

socket=r:TCP_NODELAY=1

debug=7

[https]

client=yes

accept=127.0.0.1:1500

connect=195.209.130.19:443

cert=C:stunnelclicer.cer

verify=0

Кусок лога выглядит так:

2021.10.27 10:40:39 LOG3[11048:11432]: Error creating credentials

2021.10.27 10:40:39 LOG5[11048:11432]: Connection reset: 0 bytes sent to SSL, 0 bytes sent to socket

2021.10.27 10:40:39 LOG7[11048:11432]: free Buffers

2021.10.27 10:40:39 LOG5[11048:11432]: incomp_mess = 0, extra_data = 0

2021.10.27 10:40:39 LOG7[11048:11432]: https finished (0 left)

2021.10.27 10:40:39 LOG7[11048:7752]: https accepted FD=428 fr om 127.0.0.1:50323

2021.10.27 10:40:39 LOG7[11048:7752]: Creating a new thread

2021.10.27 10:40:39 LOG7[11048:7752]: New thread created

2021.10.27 10:40:39 LOG7[11048:13304]: client start

2021.10.27 10:40:39 LOG7[11048:13304]: https started

2021.10.27 10:40:39 LOG7[11048:13304]: FD 428 in non-blocking mode

2021.10.27 10:40:39 LOG7[11048:13304]: TCP_NODELAY option set on local socket

2021.10.27 10:40:39 LOG5[11048:13304]: https connected from 127.0.0.1:50323

2021.10.27 10:40:39 LOG7[11048:13304]: FD 476 in non-blocking mode

2021.10.27 10:40:39 LOG7[11048:13304]: https connecting

2021.10.27 10:40:39 LOG7[11048:13304]: connect_wait: waiting 10 seconds

2021.10.27 10:40:39 LOG7[11048:13304]: connect_wait: connected

2021.10.27 10:40:39 LOG7[11048:13304]: Remote FD=476 initialized

2021.10.27 10:40:39 LOG7[11048:13304]: TCP_NODELAY option set on remote socket

2021.10.27 10:40:39 LOG7[11048:13304]: start SSPI connect

2021.10.27 10:40:39 LOG5[11048:13304]: try to read the client certificate

2021.10.27 10:40:39 LOG7[11048:13304]: open file C:stunnelclicer.cer with certificate

2021.10.27 10:40:39 LOG5[11048:13304]: CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

2021.10.27 10:40:39 LOG3[11048:13304]: Error 0x80070057 returned by CertFindCertificateInStore

2021.10.27 10:40:39 LOG3[11048:13304]: Error creating credentials

2021.10.27 10:40:39 LOG5[11048:13304]: Connection reset: 0 bytes sent to SSL, 0 bytes sent to socket

2021.10.27 10:40:39 LOG7[11048:13304]: free Buffers

2021.10.27 10:40:39 LOG5[11048:13304]: incomp_mess = 0, extra_data = 0

2021.10.27 10:40:39 LOG7[11048:13304]: https finished (0 left)

Источник

Stunnel error 0x80092004 returned by certfindcertificateinstore

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Gvinpin

—>

- Не в сети

- Сообщений: 1997

- Спасибо получено: 264

YFNS5611 пишет: или что-то не туда установил?!

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- YFNS5611

Автор темы —>

- Не в сети

- Сообщений: 3

- Спасибо получено: 0

Вложения:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex67

—>

- Не в сети

- Сообщений: 1839

- Спасибо получено: 496

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Gvinpin

—>

- Не в сети

- Сообщений: 1997

- Спасибо получено: 264

YFNS5611 пишет: Вообще нет проблем. Может быть сам сертификат корявый? ведь другой — то подписывает без проблем на этой же машине

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- YFNS5611

Автор темы —>

- Не в сети

- Сообщений: 3

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- manager15

—>

- Не в сети

- Ватокат

- Сообщений: 1

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- ranger

—>

- Не в сети

- Сообщений: 459

- Спасибо получено: 54

manager15 пишет: Извините что влезаю, но какая разница по какому ГОСТу выпущен сертификат?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2243

- Спасибо получено: 377

manager15 пишет: Извините что влезаю.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Источник

Stunnel error 0x80092004 returned by certfindcertificateinstore

Post by msiitdept » Thu Jul 09, 2009 10:02 pm

PROBLEM:

In “localhost Propertiesâ€, “SSL Certificateâ€, I cannot select a certificate; “(None)†is the only item in the menu. Because of that I cannot enable SSL for SMTP or IMAP. The SSL Certificate works for webmail. The server is a DC, does it make a difference?

BACKGROUND:

MailEnable Enterprise Edition (3.62)

Windows 2003 (SP2) Enterprise Edition – Domain Controller

Configuration per KB ME020479

Certificates are in the Computer store

Domain_nameIME_SYSTEM has full access to certificates

Post by MailEnable-Ben » Fri Jul 24, 2009 6:36 am

Product Services

MailEnable Pty Ltd

To keep track of all ME company updates and version releases you should subscribe to the MailEnable list at http://www.mailenable.com or the RSS feed http://www.mailenable.com/rss.

SSL: cannot select SSL certificate

Post by msiitdept » Fri Jul 24, 2009 9:33 pm

Thank you for your answer.

The certificate shows: «You have a private key that corresponds to this certificate.»

This certificate is intended for the following purpose(s): «Ensures the identity of a remote computer»

Intended Purposes: «Server Authentication»

Also, I am using the certificate for webmail (IIS) and it works fine.

Am I missing something?

Post by MailEnable-Ben » Mon Jul 27, 2009 1:40 am

Product Services

MailEnable Pty Ltd

To keep track of all ME company updates and version releases you should subscribe to the MailEnable list at http://www.mailenable.com or the RSS feed http://www.mailenable.com/rss.

SSL: cannot select SSL certificate

Post by msiitdept » Mon Jul 27, 2009 5:53 pm

RE: >

The only procedure I am aware of, to see the certificate(s) in ME Admin MMC, is to right click on «localhost» and select «Properties» to bring up the «localhost Property» window and select the «SSL» tab.

In the drop down I cannot see any certificate — only «(None)» is available.

Am I missing the step that «populates» the drop down menu with the available certificates?

RE: >

In IMAP debug log:

07/27/09 10:31:36 **** Error 0x80092004 returned by CertFindCertificateInStore

07/27/09 10:31:36 **** Error creating credentials object for SSL session

07/27/09 10:31:36 Unable to locate or bind to certificate with name «(None)»

In SMTP debug log:

07/27/09 10:39:48 **** Error 0x80092004 returned by CertFindCertificateInStore

07/27/09 10:39:48 **** Error creating credentials object for SSL session

07/27/09 10:39:48 Unable to locate or bind to certificate with name «(None)»

Post by MailEnable-Ben » Tue Jul 28, 2009 12:27 am

OK if it is not showing here then the certificate is not registered correctly or is currently in the wrong Certificate Store. Here are some steps to make sure you have the certificate in the correct store;

The certificates should be registered in the System Store of the local machine in the «My» container.

Click Start, click Run, type mmc, and then click OK.

In the File menu, click Add/Remove Snap-in.

In the Add/Remove Snap-in box, click Add.

In the Available Standalone Snap-ins list, click Certificates, and then click Add.

Click Computer Account, and then click Next.

Click the Local computer (the computer this console is running on) option, and then click Finish.

Click Close, and then click OK.

You should be able to browse the SSL certificates defined for the local machine.

In the Personal/Certificates, ensure that your certificate appears under that list.

Product Services

MailEnable Pty Ltd

To keep track of all ME company updates and version releases you should subscribe to the MailEnable list at http://www.mailenable.com or the RSS feed http://www.mailenable.com/rss.

Post by msiitdept » Tue Jul 28, 2009 4:15 pm

The certificates are in the correct Certificate Store:

MMC running on the server:

Console Root

—Certificates (Local Computer)

——Personal

———Certificates

Per KB ME020479, I have also ensured that IME_SYSTEM is granted full access to the following branch: HKEY_LOCAL_MACHINESOFTWAREMicrosoftSystemCertificates

I ran «winhttpcertcfg» to confirm that IME_SYSTEM is listed in the list of «Additional accounts and groups with access to the private key».

Although not listed as an issue, I have even tried to issue certificates matching both the FQDN and AD name ot the server, just in case.

Are there any special settings reqired on a DC?

Post by MailEnable-Ben » Wed Jul 29, 2009 12:57 am

Источник

- Remove From My Forums

-

Вопрос

-

I am in the process trying to get 802.11 wireless (eap-tls) configured. I have configured it by following many guides, but when I try to connect the wireless client (Windows

7 laptop) I receive the following messages in the trace log.I certificate has been pushed out to the NPS server fine, should it also be pushed out the Windows 7 client? I have enabled auto-enrolment as well

on the NPS server and clients.I have tried it with 2 separate laptops and both have the same issue.

[3212] 07-05 12:27:51:494: EAP-TLS using All-purpose cert [3212] 07-05 12:27:51:494: Self Signed Certificates will not be selected. [3212] 07-05

12:27:51:494: EAP-TLS will accept the All-purpose cert [3212] 07-05 12:27:51:494: EapTlsInitialize2: PEAP using All-purpose cert [3212] 07-05 12:27:51:494: PEAP will accept the All-purpose cert [3212] 07-05 12:27:51:494: EapTlsInvokeIdentityUI

[3212] 07-05 12:27:51:494: GetCertInfo flags: 0xa2 [3212] 07-05 12:27:51:494: GetDefaultClientMachineCert [3212] 07-05 12:27:51:494: CertFindCertificateInStore failed and returned 0x80092004 [3212] 07-05 12:27:51:494: GetDefaultClientMachineCert done. [3212]

07-05 12:27:51:494: EAP-TLS using All-purpose cert [3212] 07-05 12:27:51:494: Self Signed Certificates will not be selected. [3212] 07-05 12:27:51:494: EAP-TLS will accept the All-purpose cert [3212] 07-05 12:27:51:494: EapTlsInitialize2: PEAP

using All-purpose cert [3212] 07-05 12:27:51:494: PEAP will accept the All-purpose cert

Ответы

-

Hi,

Based on my research, if we are using EAP-TLS or PEAP-TLS, we need to install computer and user certificates on wireless clients.

In addition, the wireless client certificate must also have the Client Authentication certificate purpose (also known as Enhanced Key Usage [EKU]) (OID 1.3.6.1.5.5.7.3.2) and must either contain a UPN of a valid user account or FQDN of valid computer account

for the Subject Alternative Name property of the certificate.Looks like that a self-signed certificate was found according to the log, please ensure that Enterprise CA and certificate template is configured correctly, then run

GPupdate /force on client systems, after that check whether appropriate certificate exists in Personal store.More information for you:

Creating a secure 802.1x wireless infrastructure using Microsoft Windows

https://blogs.technet.microsoft.com/networking/2012/05/30/creating-a-secure-802-1x-wireless-infrastructure-using-microsoft-windows/

Troubleshooting IEEE 802.11 Wireless Access with Microsoft Windows

https://technet.microsoft.com/en-us/library/bb457017.aspx?f=255&MSPPError=-2147217396

Best Regards,

Amy

Please remember to mark the replies as answers if they help and un-mark them if they provide no help. If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

-

Предложено в качестве ответа

13 июля 2016 г. 5:40

-

Помечено в качестве ответа

Amy Wang_

20 июля 2016 г. 7:11

-

Предложено в качестве ответа

24.11.21 — 11:25

Есть крипто про 4. Необходимо установить stunnel. Интернет пишет, что он входит в комплект установки. Но там ничего подобного не видно.

Или он всё-таки устанавливается отдельно? Тогда, где его взять?

1 — 24.11.21 — 11:28

2 — 24.11.21 — 11:37

(1)Мне под винду.

3 — 24.11.21 — 11:40

(2) И?

На скриншоте как раз ссылки под винду и написано что в линуксе это встроено

4 — 24.11.21 — 12:04

(3)Ну да. А оно с 4-й версие крипто про работать будет? И файлик подозрительно мелкий всего 89кб.

5 — 24.11.21 — 12:05

(4) ты лучше скажи для чего собрался туннель делать

6 — 24.11.21 — 12:06

(5)ГИИС ДМДК.

7 — 24.11.21 — 12:28

8 — 24.11.21 — 12:29

Для настройки клиентской станции необходимо:

1. Скачать приложение для создания TLS-туннеля stunnel.x86/x64 с

сайта https://www.cryptopro.ru/products/csp/downloads

2. Сохранить скаченное приложение в каталоге c:stunnel

3. Запустить командную строку от имени администратора и

выполнить c:stunnelstunnel.x64 -install

4. В каталоге c:windowssystem32 создать файл конфигурации

stunnel.conf со следующим содержимым:

output=c:stunnelstunnel.log1 Рекомендуемая периодичность опроса сервиса на наличие ответного сообщения в тестовом контуре

составляет не менее 30 секунд.

12

socket=l:TCP_NODELAY=1

socket=r:TCP_NODELAY=1

debug=7

[https]

client=yes

accept=127.0.0.1:1500

connect=АдресИС:443

cert=C:stunnelclicer.cer

verify=0

Примечания:

вместо порта 1500 можно использовать любой свободный;

параметр connect – адрес сервиса интеграции (АдресИС):

o 195.209.130.9 для промышленного контура;

o 195.209.130.19 для тестового контура.

параметр accept – адрес, который необходимо указывать в

прикладном ПО для подключения к сервису интеграции.

5. Скачать и установить сертификаты Удостоверяющего центра для

тестового контура:

скачать http://testca2012.cryptopro.ru/cert/rootca.cer и установить

корневой сертификат тестового Удостоверяющего центра в хранилище

Доверенные корневые центры сертификации;

скачать

https://testgost2012.cryptopro.ru/certsrv/certnew.cer?ReqID=CACert&Renewal=1

&Enc=bin и установить корневой сертификат Удостоверяющего центра в

хранилище Доверенные корневые центры сертификации;

скачать http://testca2012.cryptopro.ru/cert/subca.cer и установить

промежуточный сертификат тестового Удостоверяющего центра в хранилище

Промежуточные центры сертификации.

6. Создать нового пользователя Windows.

13

7. В сеансе нового пользователя установить личный

(пользовательский) сертификат, выпущенный на информационную систему

Участника, в хранилище Личное.

8. Открыть КриптоПро CSP, выбрать закладку «Сервис», нажать

кнопку «Протестировать», далее кнопку «По сертификату» и выбрать личный

сертификат. В открывшемся окне ввести текущий пароль, обязательно

поставив галочку «Сохранить пароль в системе», и нажать «OK».

9. Открыть диспетчер сертификатов, выполнив команду certmgr.msc.

Найти и открыть личный сертификат, выбрать закладку «Состав», и нажать

кнопку «Копировать в файл». В открывшемся Мастере экспорта

сертификатов, необходимо экспортировать сертификат без закрытого ключа в

формате Х.509 (.CER) в кодировке DER и сохранить его с именем clicer.cer в

каталоге c:stunnel.

10. Открыть Службы, выполнив команду services.msc. Выбрать

службу Stunnel Service, установить для неё тип запуска «Автоматически», вход

в систему с учетной записью созданного пользователя. Запустить службу.

Последовательность действий для проверки корректности настройки

ПО stunnel и работоспособности сервиса интеграции описана в приложении

(см. Приложение 1).

9 — 24.11.21 — 16:17

(7)(8)Не читал. Пока тестовый контур пробую запустить. Благодарю за помощь.

10 — 09.02.22 — 23:13

Здравствуйте. Всё сделал по инструкции. Выдаёт ошибку:

Не удалось запустить службу Stunnel Service на Локальный компьютер

Ошибка 1069: Служба не запущена из-за ошибки входа в систему.

11 — 09.02.22 — 23:34

(10) Служба от кого запускается?

12 — 09.02.22 — 23:39

От Администратора

13 — 09.02.22 — 23:52

Эта ошибка была без пароля. Поставил пароль, Ошибка 1067: Процесс был неожиданно завершён

14 — 10.02.22 — 00:03

(13)Попробуйте переустановить службу.

15 — 10.02.22 — 00:26

Уже выкладывал тут кусок из инструкции от ювелирсофта

https://prnt.sc/26ndwxa

Это обязательное условие!

У меня все заработало

16 — 10.02.22 — 01:35

(15)Есть нормальный хостинг картинок?)

17 — 10.02.22 — 06:25

(13) У вас журналирование настроено? В настройках stunnel.conf проверьте опцию «output» — это путь к лог-файлу. Посмотрите, что там в журнале, выложите сюда вывод.

18 — 10.02.22 — 07:08

Вопрос как решился с сертификатом? У нас 3 раз бубен и третий раз разный.

19 — 10.02.22 — 08:13

Если туннель запускаете под системной учетной записью, то сертификат должен быть установлен в «Сертификаты локальный компьютер». Если под другой учетной записью, то в хранилище этой учетной записи. Пароль доступа к контейнеру должен быть сохранен. Сертификат с открытым ключем сохранить на диске и прописать к нему путь в конфиге stunnel. В инструкции всё написано.

Смысл этой байды в том, что stunnel должен иметь доступ к закрытому ключу, который у вас в хранилище. Чтобы иметь доступ к хранилищу пользователя, stunnel должен запускаться от этого пользователя. Пароль от контейнера он спрашивать не умеет, потому пароль должен быть вбит заранее и сохранен (галку там поставить).

abfm

20 — 10.02.22 — 08:58

(19)Да конечно всё по инструкции. Всё от одного пользователя. Сертификат сохранен без ключа. Прописан в конфиге. При старте ругается на сертификат. Где то только в консольной версии работает. Где то как служба. ДМДК пишут об обезличенном сертификате, народ утверждает что такие не выдают для ип (проверить не могу). Чем он лучше не говорят. ЮвелирСофт всё молиться на прямые руки сисадмина и просит 14000 за настройку stunnel.