|

wraithik |

|

|

Статус: Новичок Группы: Участники

|

Установлен stunnel Сертификат получен в налоговой, он обезличенный. 2022.02.25 17:00:31 LOG5[4288:5908]: try to read the client certificate Сертификат установлен в личное хранилище. КриптоПро 5.0.120. |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: wraithik Установлен stunnel Сертификат получен в налоговой, он обезличенный. 2022.02.25 17:00:31 LOG5[4288:5908]: try to read the client certificate Сертификат установлен в личное хранилище. КриптоПро 5.0.120. Здравствуйте. Сертификат установлен в хранилище «Личное» компьютера (не текущего пользователя) с привязкой к ключевому контейнеру? На ключе не установлен пин-код? |

|

Техническую поддержку оказываем тут |

|

|

|

|

wraithik |

|

|

Статус: Новичок Группы: Участники

|

Нет. В носитель заходит без пин-кода через протестировать. Как точно проверить что пароля нет или удалить? Отредактировано пользователем 25 февраля 2022 г. 17:26:24(UTC) |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: wraithik Нет. В носитель заходит без пин-кода через протестировать. Как точно проверить что пароля нет или удалить? Какой ключевой носитель? |

|

Техническую поддержку оказываем тут |

|

|

|

|

wraithik |

|

|

Статус: Новичок Группы: Участники

|

Проверка завершена успешно ошибок не обнаружено |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

В Рутокен Lite по умолчанию пин-код «12345678». Попробуйте добавить строку: Код: в секцию [https] конфигурационного файла stunnel, после этого перезапустите службу stunnel и проверьте. |

|

Техническую поддержку оказываем тут |

|

|

|

|

wraithik |

|

|

Статус: Новичок Группы: Участники

|

Добавил пин. Теперь в логах: 2022.02.25 19:02:36 LOG5[5492:4976]: try to read the client certificate |

|

|

|

wraithik |

|

|

Статус: Новичок Группы: Участники

|

Добрый день. |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: wraithik Добрый день. Здравствуйте. Если вопрос еще актуален, то напишите в ЛС — согласуем время подключения. |

|

Техническую поддержку оказываем тут |

|

|

|

|

Дмитрий Масленников |

|

|

Статус: Новичок Группы: Участники

|

Добрый день. аналогичную ошибку выводит. вам удалось решить вопрос?? |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Содержание

- Stunnel error 0x8009030e authenticating server credentials

- Причины ошибки 0x8009030E

- Если у вас SCVMM

- Мигрируем через Powershell

- Веб — сервис интеграции

- Stunnel error 0x8009030e authenticating server credentials

- Вопрос

- Stunnel error 0x8009030e authenticating server credentials

- Question

- Answers

- Common Windows Security Errors

- Description of Security Errors 80090302, 8009030D, 8009030E, 80090304, 80090308, 80090325, 80090326, 80090327, 80090331, 8009035D, 8009030F, 80090321

- Errors

- 0x80090302

- Possible Solutions

- 0x8009030D

- Possible Solutions

- 0x8009030E

- Possible Solutions

- 0x80090304

- 0x80090308

- Possible Causes

- 0x80090325

- 0x80090326

- Possible Solutions

- 0x80090327

- 0x80090331

- 0x8009035D

- Possible Solutions

- 0x8009030F or 0x80090321

Stunnel error 0x8009030e authenticating server credentials

Всем привет сегодня разберем, как решается ошибка 0x8009030E при миграции виртуальной машины Hyper-V в Windows Server 2012 R2. Напомню миграция — это перемещение виртуальной машины на другой хост виртуализации, и вот во время этого процесса возникает этот неприятный момент.

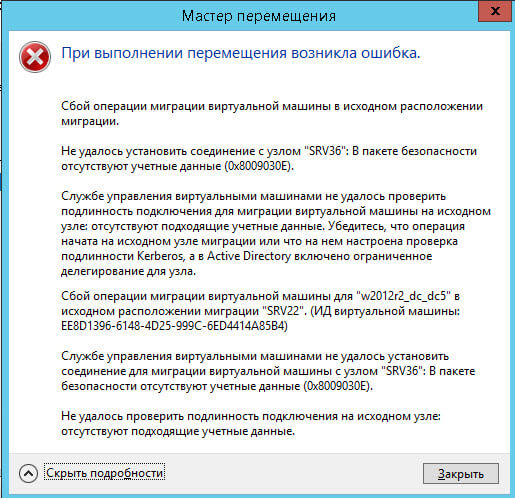

Давайте подробнее посмотрим как она выглядит, я про 0x8009030E .

Причины ошибки 0x8009030E

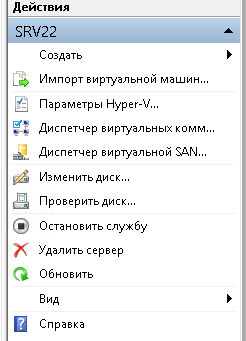

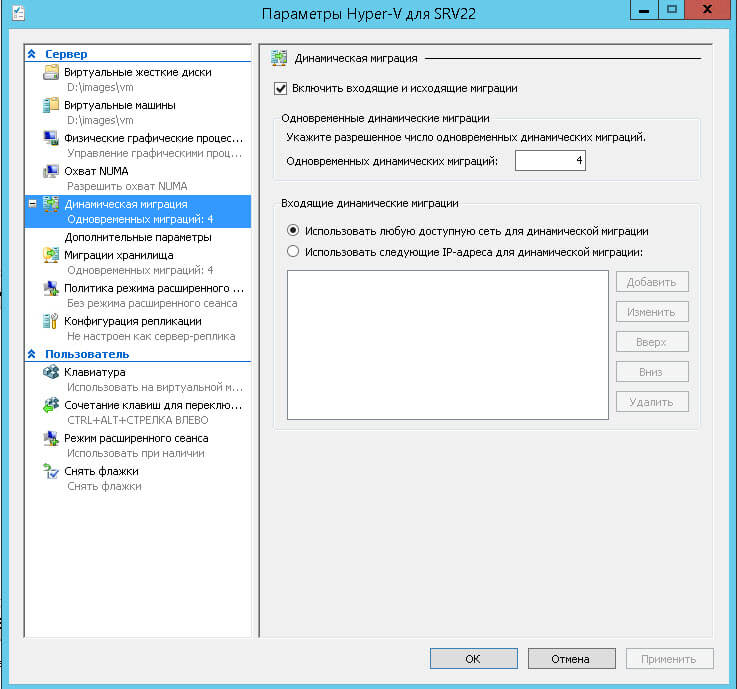

Первая причина у вас не включена динамическая миграция Hyper-V, проверить это можно в свойствах хоста виртуализации.

На вкладке Динамическая миграция, должна стоять галка Включить входящие и исходящие миграции.

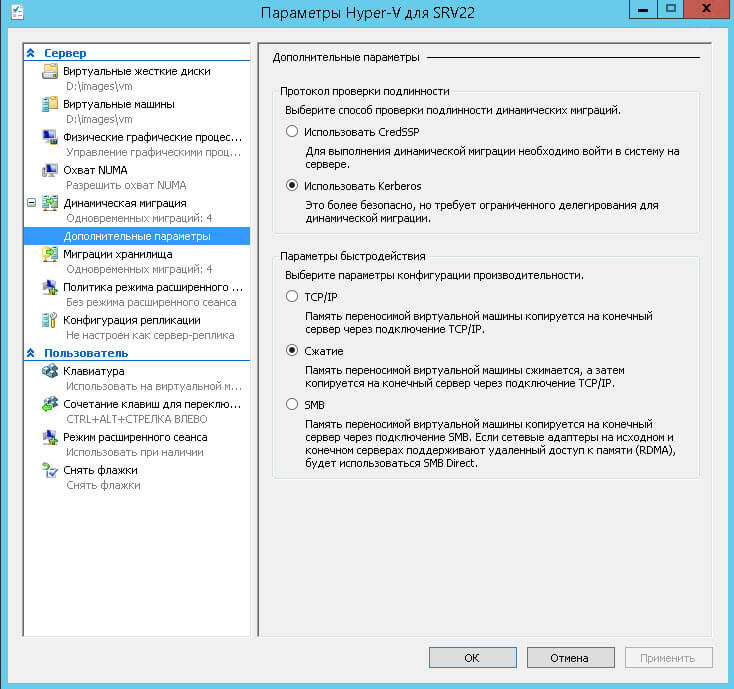

Вторая причина у вас не включен Kerberos. Если у вас по CredSSp, не удается мигрировать выставляем тогда Kerberos, для большей безопасности, его мы еще поднастроим.

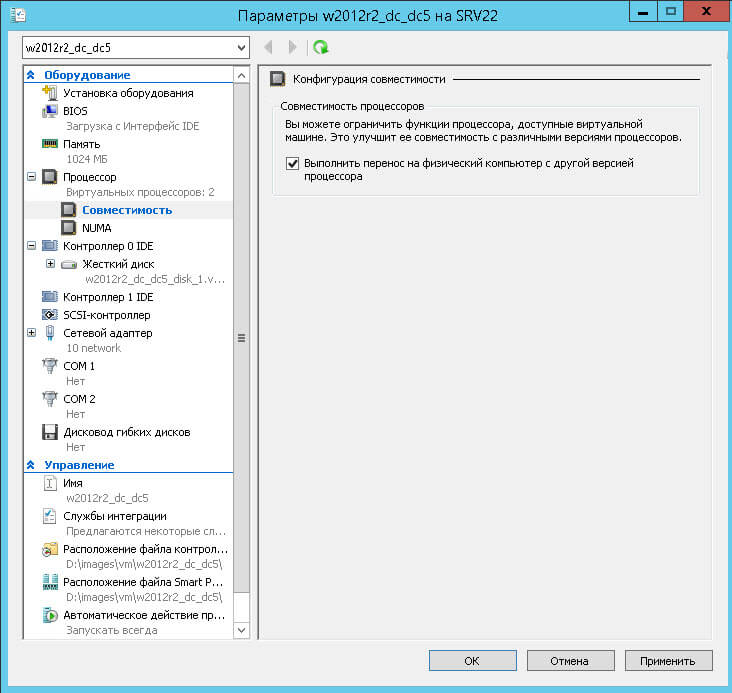

Так же если вы пытаетесь делать миграцию работающей виртуальной машины, удостоверьтесь, что у вас стоит галка в свойствах виртуалки, на вкладке Процессор (Выполнить перенос на физический компьютер с другой версией процессора). Данная галка нужна если у вас разные процессоры, так как не везде все сервера одинаковые.

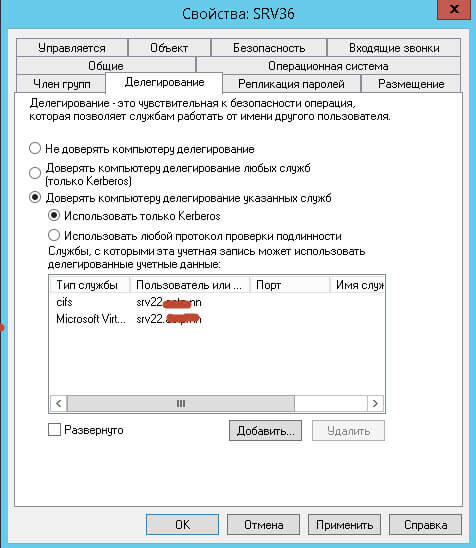

Для того чтобы kerberos отработал и вы не получили 0x8009030E при миграции виртуальной машины Hyper-V в Windows Server 2012 R2, делаем следующее. Открываем оснастку Active Directory — Пользователи и компьютеры, ищем там ваши компьютеры Hyper-V и переходим в их свойства. Перехлдим на вкладку Делегирование, выставляем там Доверять компьютеру делегирование указанных служб > Использовать только Kerberos и добавляем туда две службы первая — cifs (для миграции хранилищ), вторая — Microsoft Virtual System Migration Service

Все можно теперь мигрировать спокойно.

Если у вас SCVMM

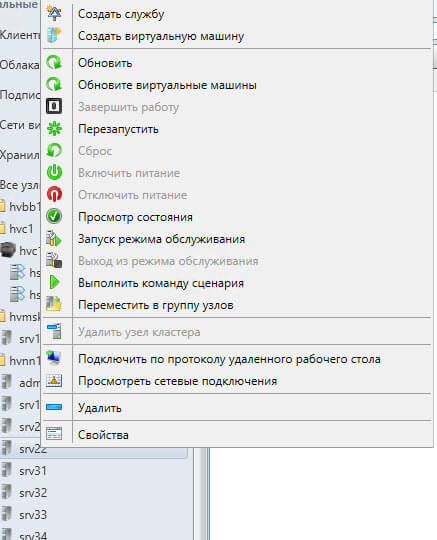

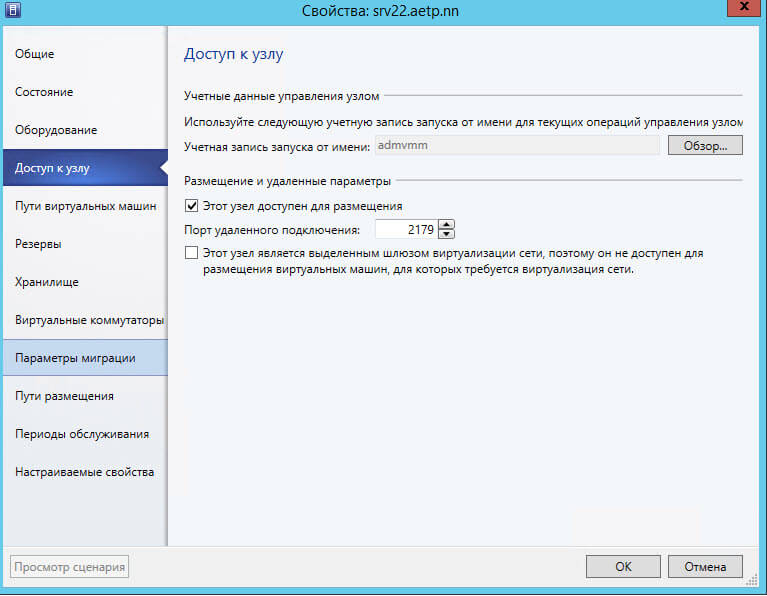

Если у вас есть scvmm, то проверьте, что в свойствах хоста

Перейдите на вкладку Доступ к узлу и проверьте, что в Учетная запись запуска от имени не пуста, если там ничег онет, то через обор добавьте.

Мигрируем через Powershell

- VMName — Имя виртуальной машины

- Hyper-V-ServerName — Имя сервера, куда вы мигрируете

- VMNameFolder — Имя папки, в которую размещается VM

Думаю было не сложно и вы победили свою ошибку 0x8009030E.

Источник

Веб — сервис интеграции

Уважаемый участник рынка ДМДК!

Инструкция по работе с интеграционным сервисом

размещена в разделе «Для бизнеса».

2022.01.29 15:37:14 LOG7[48488:77600]: Creating a new thread

2022.01.29 15:37:14 LOG7[48488:77600]: New thread created

2022.01.29 15:37:14 LOG7[48488:67800]: client start

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT started

2022.01.29 15:37:14 LOG7[48488:67800]: FD 336 in non-blocking mode

2022.01.29 15:37:14 LOG7[48488:67800]: TCP_NODELAY option set on local socket

2022.01.29 15:37:14 LOG5[48488:67800]: Work_AT connected from 127.0.0.1:54057

2022.01.29 15:37:14 LOG7[48488:67800]: FD 412 in non-blocking mode

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT connecting

2022.01.29 15:37:14 LOG7[48488:67800]: connect_wait: waiting 10 seconds

2022.01.29 15:37:14 LOG7[48488:67800]: connect_wait: connected

2022.01.29 15:37:14 LOG7[48488:67800]: Remote FD=412 initialized

2022.01.29 15:37:14 LOG7[48488:67800]: TCP_NODELAY option set on remote socket

2022.01.29 15:37:14 LOG7[48488:67800]: start SSPI connect

2022.01.29 15:37:14 LOG5[48488:67800]: try to read the client certificate

2022.01.29 15:37:14 LOG7[48488:67800]: open file C:stunnelWork_AT.cer with certificate

2022.01.29 15:37:14 LOG3[48488:67800]: **** Error 0x8009030e returned by AcquireCredentialsHandle

2022.01.29 15:37:14 LOG3[48488:67800]: Credentials complete

2022.01.29 15:37:14 LOG3[48488:67800]: Error creating credentials

2022.01.29 15:37:14 LOG5[48488:67800]: Connection reset: 0 bytes sent to SSL, 0 bytes sent to socket

2022.01.29 15:37:14 LOG7[48488:67800]: free Buffers

2022.01.29 15:37:14 LOG5[48488:67800]: incomp_mess = 0, extra_data = 0

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT finished (0 left)

Источник

Stunnel error 0x8009030e authenticating server credentials

Вопрос

I have three servers.

Server A — Windows 2012 data center with Hyper-V role

Server B — Hyper-V 2012 server

Server C — Windows 2012 data center as SMB server

All servers are in the same domain that is a Windows 2003 domain controller. Both server A and B are configured for delegation to each other following the instructions from step by step as this page http://technet.microsoft.com/en-us/library/jj134199.aspx (Configure and Use Live Migration on Non-clustered Virtual Machines). My account is a member of domain admins and is also added into the local administators groups on the both servers.

When I tried to move a virtual machine from server A to server B, I got the following error.

Virtual machine migration operation failed at migration source.

Failed to establish a connection with host ‘serverB’: No credentials are available in the security package (0x8009030E).

The Virtual Machine Management Service failed to authenticate the connection for a Virtual Machine migration at the source host: no suitable credentials available. Make sure the operation is initiated on the source host of the migration, or the source host is configured to use Kerberos for the authentication of migration connections and Constrained Delegation is enabled for the host in Active Directory.

[Expanded Information]

Virtual machine migration operation for ‘share-win7templ-diff1’ failed at migration source ‘serverA’. (Virtual machine ID 250EF943-3A89-4E30-8643-E01563AF3889)

The Virtual Machine Management Service failed to establish a connection for a Virtual Machine migration with host ‘serverB’: No credentials are available in the security package (0x8009030E).

Failed to authenticate the connection at the source host: no suitable credentials available.

Источник

Stunnel error 0x8009030e authenticating server credentials

Question

I have a SCCM R2 Windows 2008 System that has been functioning great! I have setup AMT in the past successfully however I am having difficulty getting our vPro systems Provisioned on SCCM. At this point, none are provisioned. I have all the required pre-req’s in place and i have installed our external GoDaddy cert successfully as well.

The server is attempting to provision the systems, but fais with the following error:

Failed to create SSPI credential with error=0x8009030E by AcquireCredentialsHandle.

Very little information can be found for this specific error code but from what i could find it points to the SSL cert.

I created my CSR to GoDaddy using OpenSSL (openssl.exe) and i I rcvd two files from GoDaddy. My Provisioning «.cer» and their Root Chain. I needed the «.cer» to be in «.pfx» (12) format so I used openssl and created a pfx using my private key that accompanied the initial request when i first generated and then sent the information to GoDaddy. and imported the pfx into SCCM successfully

I’m pretty sure my request was properly formatted (they require 2048 bit now) but i do have my private key so is there a way to attach/import that into the Local Computer Store (where the public key already is) and then export to .pfx to try that?

I have attached a screen shot of the «Start Task» to «End Task»

Has anybody expierenced this before? Any help is appreciated ! THanks!

Answers

Short Answer — The Root CA Chain needs to be included in the PFX file you use for SCCM / WS Man Trans

Answer — This was the first time I used OpenSSL binaries to create the cert request to the 3rd party cert provider. Not a problem. It worked and i rcvd two files back. The .CER file and the Certificate Root Chain. Since I used OpenSSL to create the request, i had to use OpenSSL to convert the CER into a PFX using the Private Key i initially created via OpenSLL. Once you convert the CER into a PFX, you need to import all 3 files (CER, Root Chain, and PFX) into the Local Computer Store. Once its imported, you need to Right Click on the Provisiong Cert (PFX) and select export. There will be an option for «Export all certificates in the chain if possible» or something along the lines of that. Once the export is complete, the PFX file you now exported is the PFX file you will use in SCCM and WSMan Trans.

The problem i had was that I didnt include the cert root chain when converting my CER into PFX using OpenSSL. Once i imported / exported from the Windows Local Computer Store, the gates opened and within 15 min i see them all coming into the AD OU i created and all is well.

For anyone interested, the commands i used to request and subsquently convert the cer into a PFX are as follows:

Источник

Common Windows Security Errors

Description of Security Errors 80090302, 8009030D, 8009030E, 80090304, 80090308, 80090325, 80090326, 80090327, 80090331, 8009035D, 8009030F, 80090321

Date Entered: 06/10/2015 Last Updated: 04/09/2018

Errors

0x80090302

Possible Solutions

This can be done on any of the components that support SSL by using the SSLEnabledProtocols configuration setting. As an example setting the Icharge component to use TLS 1.2 would look like this

Please note the documentation linked above is specifically for the current .NET Editions. For other editions or older versions please reference the help file included with the product.

0x8009030D

Possible Solutions

Using OpenSSL, the certificate can be converted with the command:

openssl pkcs12 -export -passout pass:»» -in cert_key_pem.txt -out cert_key_out.pfx -name «My Certificate»

Then change the SSLCertStoreType to PFXFile in your code, before setting the SSLCertSubject.

0x8009030E

Possible Solutions

0x80090304

- This error may to be related to Windows rejecting weak security. Microsoft KB 3061518 explains the issue. To summarize the article, simply set the ClientMinKeyBitLength DWORD value at the following location to 00000200 .

After a restart, if this corrects the issue, then it is an indication that the server’s certificate uses a DHE Key length that is too small and should be updated.

0x80090308

Possible Causes

0x80090325

The SSL client certificate specified in the request was not accepted by the server. During the SSL handshake the issuer certificates of the SSL client certificate are not included. In Linux the OpenSSLCADir configuration setting must be set to the directory where the hash files exist so the chain is included. In Windows the issuer certs must be in the Personal store. In Java, the issuer certificates are read from the PEM file.

0x80090326

Possible Solutions

0x80090327

This usually means that the server requires SSL client authentication and a new certificate is specified. Check the SSLStatus Event for details.

0x80090331

Most commonly, especially with Windows XP/Windows Server 2003, the client is probably old and doesn’t support the newer ciphers required by the server. Here is a list of ciphers supported in XP.

0x8009035D

Possible Solutions

0x8009030F or 0x80090321

These errors are known to occur on Windows 8.1 and Windows Server 2012 R2 when using TLS 1.2 and one of the following cipher suites:

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

The aforementioned versions of Windows have a bug in their internal security implementations which, under very specific circumstances, can produce either the 0x80090321 (SEC_E_BUFFER_TOO_SMALL) error or the 0x8009030F (SEC_E_MESSAGE_ALTERED) error.

Due to the nature of the issue, we cannot provide a direct fix. However, you can work around these errors by doing one of the following things:

- Use our internal security API by passing the string «UseInternalSecurityAPI=True» to the Config() method. Our internal security API does not rely on the Windows security APIs, so it is not affected by the bug.

- Disable the two cipher suites mentioned above

- Disable support for TLS 1.2

- Upgrade your machine to a newer version of Windows

Источник

Содержание

- Веб — сервис интеграции

- Веб — сервис интеграции

- Stunnel error 0x8009030e returned by acquirecredentialshandle

- Question

- Answers

- Stunnel error 0x8009030e returned by acquirecredentialshandle

- Вопрос

- Ответы

- Stunnel error 0x8009030e returned by acquirecredentialshandle

- Question

- Answers

Веб — сервис интеграции

Уважаемый участник рынка ДМДК!

Инструкция по работе с интеграционным сервисом

размещена в разделе «Для бизнеса».

2022.01.29 15:37:14 LOG7[48488:77600]: Creating a new thread

2022.01.29 15:37:14 LOG7[48488:77600]: New thread created

2022.01.29 15:37:14 LOG7[48488:67800]: client start

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT started

2022.01.29 15:37:14 LOG7[48488:67800]: FD 336 in non-blocking mode

2022.01.29 15:37:14 LOG7[48488:67800]: TCP_NODELAY option set on local socket

2022.01.29 15:37:14 LOG5[48488:67800]: Work_AT connected from 127.0.0.1:54057

2022.01.29 15:37:14 LOG7[48488:67800]: FD 412 in non-blocking mode

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT connecting

2022.01.29 15:37:14 LOG7[48488:67800]: connect_wait: waiting 10 seconds

2022.01.29 15:37:14 LOG7[48488:67800]: connect_wait: connected

2022.01.29 15:37:14 LOG7[48488:67800]: Remote FD=412 initialized

2022.01.29 15:37:14 LOG7[48488:67800]: TCP_NODELAY option set on remote socket

2022.01.29 15:37:14 LOG7[48488:67800]: start SSPI connect

2022.01.29 15:37:14 LOG5[48488:67800]: try to read the client certificate

2022.01.29 15:37:14 LOG7[48488:67800]: open file C:stunnelWork_AT.cer with certificate

2022.01.29 15:37:14 LOG3[48488:67800]: **** Error 0x8009030e returned by AcquireCredentialsHandle

2022.01.29 15:37:14 LOG3[48488:67800]: Credentials complete

2022.01.29 15:37:14 LOG3[48488:67800]: Error creating credentials

2022.01.29 15:37:14 LOG5[48488:67800]: Connection reset: 0 bytes sent to SSL, 0 bytes sent to socket

2022.01.29 15:37:14 LOG7[48488:67800]: free Buffers

2022.01.29 15:37:14 LOG5[48488:67800]: incomp_mess = 0, extra_data = 0

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT finished (0 left)

Источник

Веб — сервис интеграции

Уважаемый участник рынка ДМДК!

Инструкция по работе с интеграционным сервисом

размещена в разделе «Для бизнеса».

2022.01.29 15:37:14 LOG7[48488:77600]: Creating a new thread

2022.01.29 15:37:14 LOG7[48488:77600]: New thread created

2022.01.29 15:37:14 LOG7[48488:67800]: client start

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT started

2022.01.29 15:37:14 LOG7[48488:67800]: FD 336 in non-blocking mode

2022.01.29 15:37:14 LOG7[48488:67800]: TCP_NODELAY option set on local socket

2022.01.29 15:37:14 LOG5[48488:67800]: Work_AT connected from 127.0.0.1:54057

2022.01.29 15:37:14 LOG7[48488:67800]: FD 412 in non-blocking mode

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT connecting

2022.01.29 15:37:14 LOG7[48488:67800]: connect_wait: waiting 10 seconds

2022.01.29 15:37:14 LOG7[48488:67800]: connect_wait: connected

2022.01.29 15:37:14 LOG7[48488:67800]: Remote FD=412 initialized

2022.01.29 15:37:14 LOG7[48488:67800]: TCP_NODELAY option set on remote socket

2022.01.29 15:37:14 LOG7[48488:67800]: start SSPI connect

2022.01.29 15:37:14 LOG5[48488:67800]: try to read the client certificate

2022.01.29 15:37:14 LOG7[48488:67800]: open file C:stunnelWork_AT.cer with certificate

2022.01.29 15:37:14 LOG3[48488:67800]: **** Error 0x8009030e returned by AcquireCredentialsHandle

2022.01.29 15:37:14 LOG3[48488:67800]: Credentials complete

2022.01.29 15:37:14 LOG3[48488:67800]: Error creating credentials

2022.01.29 15:37:14 LOG5[48488:67800]: Connection reset: 0 bytes sent to SSL, 0 bytes sent to socket

2022.01.29 15:37:14 LOG7[48488:67800]: free Buffers

2022.01.29 15:37:14 LOG5[48488:67800]: incomp_mess = 0, extra_data = 0

2022.01.29 15:37:14 LOG7[48488:67800]: Work_AT finished (0 left)

Источник

Stunnel error 0x8009030e returned by acquirecredentialshandle

Question

I have a SCCM R2 Windows 2008 System that has been functioning great! I have setup AMT in the past successfully however I am having difficulty getting our vPro systems Provisioned on SCCM. At this point, none are provisioned. I have all the required pre-req’s in place and i have installed our external GoDaddy cert successfully as well.

The server is attempting to provision the systems, but fais with the following error:

Failed to create SSPI credential with error=0x8009030E by AcquireCredentialsHandle.

Very little information can be found for this specific error code but from what i could find it points to the SSL cert.

I created my CSR to GoDaddy using OpenSSL (openssl.exe) and i I rcvd two files from GoDaddy. My Provisioning «.cer» and their Root Chain. I needed the «.cer» to be in «.pfx» (12) format so I used openssl and created a pfx using my private key that accompanied the initial request when i first generated and then sent the information to GoDaddy. and imported the pfx into SCCM successfully

I’m pretty sure my request was properly formatted (they require 2048 bit now) but i do have my private key so is there a way to attach/import that into the Local Computer Store (where the public key already is) and then export to .pfx to try that?

I have attached a screen shot of the «Start Task» to «End Task»

Has anybody expierenced this before? Any help is appreciated ! THanks!

Answers

Short Answer — The Root CA Chain needs to be included in the PFX file you use for SCCM / WS Man Trans

Answer — This was the first time I used OpenSSL binaries to create the cert request to the 3rd party cert provider. Not a problem. It worked and i rcvd two files back. The .CER file and the Certificate Root Chain. Since I used OpenSSL to create the request, i had to use OpenSSL to convert the CER into a PFX using the Private Key i initially created via OpenSLL. Once you convert the CER into a PFX, you need to import all 3 files (CER, Root Chain, and PFX) into the Local Computer Store. Once its imported, you need to Right Click on the Provisiong Cert (PFX) and select export. There will be an option for «Export all certificates in the chain if possible» or something along the lines of that. Once the export is complete, the PFX file you now exported is the PFX file you will use in SCCM and WSMan Trans.

The problem i had was that I didnt include the cert root chain when converting my CER into PFX using OpenSSL. Once i imported / exported from the Windows Local Computer Store, the gates opened and within 15 min i see them all coming into the AD OU i created and all is well.

For anyone interested, the commands i used to request and subsquently convert the cer into a PFX are as follows:

Источник

Stunnel error 0x8009030e returned by acquirecredentialshandle

Вопрос

I have a SCCM R2 Windows 2008 System that has been functioning great! I have setup AMT in the past successfully however I am having difficulty getting our vPro systems Provisioned on SCCM. At this point, none are provisioned. I have all the required pre-req’s in place and i have installed our external GoDaddy cert successfully as well.

The server is attempting to provision the systems, but fais with the following error:

Failed to create SSPI credential with error=0x8009030E by AcquireCredentialsHandle.

Very little information can be found for this specific error code but from what i could find it points to the SSL cert.

I created my CSR to GoDaddy using OpenSSL (openssl.exe) and i I rcvd two files from GoDaddy. My Provisioning «.cer» and their Root Chain. I needed the «.cer» to be in «.pfx» (12) format so I used openssl and created a pfx using my private key that accompanied the initial request when i first generated and then sent the information to GoDaddy. and imported the pfx into SCCM successfully

I’m pretty sure my request was properly formatted (they require 2048 bit now) but i do have my private key so is there a way to attach/import that into the Local Computer Store (where the public key already is) and then export to .pfx to try that?

I have attached a screen shot of the «Start Task» to «End Task»

Has anybody expierenced this before? Any help is appreciated ! THanks!

Ответы

Short Answer — The Root CA Chain needs to be included in the PFX file you use for SCCM / WS Man Trans

Answer — This was the first time I used OpenSSL binaries to create the cert request to the 3rd party cert provider. Not a problem. It worked and i rcvd two files back. The .CER file and the Certificate Root Chain. Since I used OpenSSL to create the request, i had to use OpenSSL to convert the CER into a PFX using the Private Key i initially created via OpenSLL. Once you convert the CER into a PFX, you need to import all 3 files (CER, Root Chain, and PFX) into the Local Computer Store. Once its imported, you need to Right Click on the Provisiong Cert (PFX) and select export. There will be an option for «Export all certificates in the chain if possible» or something along the lines of that. Once the export is complete, the PFX file you now exported is the PFX file you will use in SCCM and WSMan Trans.

The problem i had was that I didnt include the cert root chain when converting my CER into PFX using OpenSSL. Once i imported / exported from the Windows Local Computer Store, the gates opened and within 15 min i see them all coming into the AD OU i created and all is well.

For anyone interested, the commands i used to request and subsquently convert the cer into a PFX are as follows:

Источник

Stunnel error 0x8009030e returned by acquirecredentialshandle

Question

I have a SCCM R2 Windows 2008 System that has been functioning great! I have setup AMT in the past successfully however I am having difficulty getting our vPro systems Provisioned on SCCM. At this point, none are provisioned. I have all the required pre-req’s in place and i have installed our external GoDaddy cert successfully as well.

The server is attempting to provision the systems, but fais with the following error:

Failed to create SSPI credential with error=0x8009030E by AcquireCredentialsHandle.

Very little information can be found for this specific error code but from what i could find it points to the SSL cert.

I created my CSR to GoDaddy using OpenSSL (openssl.exe) and i I rcvd two files from GoDaddy. My Provisioning «.cer» and their Root Chain. I needed the «.cer» to be in «.pfx» (12) format so I used openssl and created a pfx using my private key that accompanied the initial request when i first generated and then sent the information to GoDaddy. and imported the pfx into SCCM successfully

I’m pretty sure my request was properly formatted (they require 2048 bit now) but i do have my private key so is there a way to attach/import that into the Local Computer Store (where the public key already is) and then export to .pfx to try that?

I have attached a screen shot of the «Start Task» to «End Task»

Has anybody expierenced this before? Any help is appreciated ! THanks!

Answers

Short Answer — The Root CA Chain needs to be included in the PFX file you use for SCCM / WS Man Trans

Answer — This was the first time I used OpenSSL binaries to create the cert request to the 3rd party cert provider. Not a problem. It worked and i rcvd two files back. The .CER file and the Certificate Root Chain. Since I used OpenSSL to create the request, i had to use OpenSSL to convert the CER into a PFX using the Private Key i initially created via OpenSLL. Once you convert the CER into a PFX, you need to import all 3 files (CER, Root Chain, and PFX) into the Local Computer Store. Once its imported, you need to Right Click on the Provisiong Cert (PFX) and select export. There will be an option for «Export all certificates in the chain if possible» or something along the lines of that. Once the export is complete, the PFX file you now exported is the PFX file you will use in SCCM and WSMan Trans.

The problem i had was that I didnt include the cert root chain when converting my CER into PFX using OpenSSL. Once i imported / exported from the Windows Local Computer Store, the gates opened and within 15 min i see them all coming into the AD OU i created and all is well.

For anyone interested, the commands i used to request and subsquently convert the cer into a PFX are as follows:

Источник

Время прочтения

6 мин

Просмотры 98K

Задача

Обеспечить доступ из «везде где есть интернет» к некоему ПО. Шифровать траффик между клиентской и серверной частью приложения, которое не умеет работать через SSL. Так же нужно иметь возможность ограничивать доступ некоторым пользователям при необходимости. По различным причинам основные реализации VPN отпали. В процессе поиска решения наткнулся на Stunnel, который идеально подошел. В данной статье постараюсь детально описать процесс настройки.

Статья по большей части составлена из рабочих заметок в довесок с претензиями на туториал, поэтому прошу спокойно относится к капитанству вида — «Первое, что мы сделаем — обновим систему».

Общее представление схемы работы:

ПО клиент (windows) > Stunnel > Интернет > Stunnel > ПО Сервер (linux)

Система: свежеустановленная ubuntu server 14.04 x64.

Приложение трафик которого нужно шифровать я называть не буду. Вместо него буду указывать ssh. Для теста подходит идеально, на мой взгляд.

Приступим

Первое, что мы сделаем — обновим систему:

sudo apt-get update

sudo apt-get upgrade

Настроим и включим ufw:

sudo ufw allow 22/tcp

sudo ufw allow 443/tcp

sudo ufw enable

Установим stunnel:

sudo apt-get install stunnel4

При установке создаются:

— пользователь и группа stunnel4;

— интересные нам каталоги:

- /var/lib/stunnel4 здесь будет chroot окружение

- /etc/stunnel любой файл в этом каталоге оканчивающийся на .conf будет считаться конфигом

- /usr/share/doc/stunnel4/examples с примером конфига внутри

Проведем некоторые подготовительные мероприятия.

Разрешим автозапуск. В файле /etc/default/stunnel4 заменим ENABLED=0 на ENABLED=1:

sudo nano /etc/default/stunnel4

Создадим папки для клиентских сертификатов. certs — разрешенные, crls — запрещенные (отозванные). О самих сертификатах чуть позже.

sudo mkdir /var/lib/stunnel4/certs

sudo mkdir /var/lib/stunnel4/crls

Создадим лог-файл и сменим владельца.

Я не считаю размещение логов в месте отличном от /var/log хорошей идеей, но заставить stunnel писать логи за пределы окружения мне не удалось.

sudo touch /var/lib/stunnel4/stunnel.log

sudo chown stunnel4:stunnel4 /var/lib/stunnel4/stunnel.log

Я буду использовать свой конфиг, но если он вам не подходит можно взять пример в /usr/share/doc/stunnel4/examples

Создадим конфигурационный файл:

sudo nano /etc/stunnel/stunnel.conf

Со следующим содержимым:

; **************************************************************************

; * Global options *

; **************************************************************************

; Каталог chroot окружения.

chroot = /var/lib/stunnel4/

setuid = stunnel4

setgid = stunnel4

; Создается в окружении

pid = /stunnel4.pid

; Уровень болтливости

debug = 7

; Лог-файл

output = /stunnel.log

; Не использовать syslog

syslog = no

; **************************************************************************

; * Service defaults may also be specified in individual service sections *

; **************************************************************************

; Сертификат/ключ сервера

cert = /etc/stunnel/servercert.pem

key = /etc/stunnel/serverkey.pem

; Проверка сертификата. 0 - не проверять, 1 - проверять при наличии, 2 - проверять всегда, ...

verify = 2

; Каталог для разрешенных сертификатов.

; Находится в окружении. Для каждого сертификата должна быть хэш-ссылка

CApath = /certs

; Каталог для запрещенных (отозванных) сертификатов.

; Находится в окружении. Для каждого сертификата должна быть хэш-ссылка

CRLpath = /crls

; Не использвать SSLv2

options = NO_SSLv2

; **************************************************************************

; * Service definitions (remove all services for inetd mode) *

; **************************************************************************

[ssh]

; Принимать соединения на интерфейс:порт или просто порт. Например accept = 192.168.0.1:443

accept = 443

; Отдавать приложению на интерфейс:порт или просто порт. Например connect = 127.0.0.1:22

connect = 22

Ключи и сертификаты

Не большое отступление. В нашем случае stunnel проверяет только корректность пары сертификат/ключ и наличие сертификата в разрешенных или запрещенных. Самоподписанного сертификата более чем достаточно, и с технической стороны (stunnel) и со стороны поставленной задачи. Нет никакого смысла заморачиваться с собственным CA или с присутствием корневого сертификата в списке доверенных на клиенте или сервере.

Нам нужны пары сертификат/ключ для сервера и каждого клиента.

C помощью openssl создадим пару для сервера:

sudo openssl req -nodes -new -days 365 -newkey rsa:1024 -x509 -keyout serverkey.pem -out servercert.pem

Отвечаем на вопросы:

Generating a 1024 bit RSA private key

....................++++++

..............................++++++

writing new private key to 'serverkey.pem'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:RU

State or Province Name (full name) [Some-State]:MyProvince

Locality Name (eg, city) []:MyCity

Organization Name (eg, company) [Internet Widgits Pty Ltd]:MyCompany

Organizational Unit Name (eg, section) []:IT dep

Common Name (e.g. server FQDN or YOUR name) []:server

Email Address []:

И переместим их по назначению:

sudo mv serverkey.pem /etc/stunnel/

sudo mv servercert.pem /etc/stunnel/

Как и где хранить клиентские сертификаты с ключами (за исключением каталогов certs и crls созданных ранее) решать вам. Я просто создам каталог clients в домашней директории своего пользователя и буду хранить их там на первых порах.

Создадим каталог и перейдем в него:

mkdir /home/myuser/clients

cd /home/myuser/clients

Создадим пару для клиента:

sudo openssl req -nodes -new -days 365 -newkey rsa:1024 -x509 -keyout clientkey.pem -out clientcert.pem

Как и при создании сертификата для сервера отвечаем на вопросы. Common Name будет другим например client.

Создадим еще одну пару:

sudo openssl req -nodes -new -days 365 -newkey rsa:1024 -x509 -keyout dnclientkey.pem -out dnclientcert.pem

Предположим, что clientcert.pem сертификат клиента которому доступ разрешен, а dnclientcert.pem сертификат клиента которому доступ запрещен. Скопируем сертификаты по нужным директориям.

sudo cp clientcert.pem /var/lib/stunnel4/certs

sudo cp dnclientcert.pem /var/lib/stunnel4/crls

Для каждого сертификата нужно создать хэш-ссылки (Возможно «хэш-ссылка» не корректное название, но оно очень точно передает суть). Это можно сделать с помощью утилиты c_rehash из пакета openssl. Мы же создадим небольшой скрипт для этих целей.

nano /home/myuser/certlink.sh

Со следующим содержимым:

#!/bin/sh

#

# usage: certlink.sh filename [filename ...]

for CERTFILE in "$@"; do

# Убедиться, что файл существует и это сертификат

test -f "$CERTFILE" || continue

HASH=$(openssl x509 -noout -hash -in "$CERTFILE")

test -n "$HASH" || continue

# использовать для ссылки наименьший итератор

for ITER in 0 1 2 3 4 5 6 7 8 9; do

test -f "${HASH}.${ITER}" && continue

ln -s "$CERTFILE" "${HASH}.${ITER}"

test -L "${HASH}.${ITER}" && break

done

done

Возможно будет более целесообразным разместить certlink.sh где нибудь в /usr/bin. Я пока не стал этого делать. Но выбор за вами.

Дадим права:

chmod +x /home/myuser/certlink.sh

Создаем ссылки:

cd /var/lib/stunnel4/certs

sudo /home/myuser/certlink.sh clientcert.pem

cd /var/lib/stunnel4/crls

sudo /home/myuser/certlink.sh dnclientcert.pem

В результате в каталогах у нас должны появится ссылки вида 7469493f.0.

Запустим stunnel:

sudo /etc/init.d/stunnel4 start

Stunnel на клиенте

На клиенте будем использовать версию stunnel аналогичную серверной. На сервере у нас 4.53. Забираем с одного из зеркал.

Если прямая ссылка перестанет работать, найти нужную версию можно так:

- Идем на stunnel.org в Downloads;

- В разделе Code Repositories выбираем зеркало и переходим. Например usenix.org.uk;

- Переходим в archive;

- Затем в 4.x;

- Забираем нужную версию.

Скачанный файл stunnel-4.53-installer.exe устанавливать не будем, просто распакуем содержимое в каталог stunnel4. В этот же каталог скопируем сертификат и ключ клиента, и сертификат сервера.

Редактируем файл stunnel.conf. У меня он имеет следующий вид:

debug = 7

; Пара сертификат/ключ клиента

cert = clientcert.pem

key = clientkey.pem

verify = 2

; Сертификат сервера

CAfile = servercert.pem

options = NO_SSLv2

[ssh]

client = yes

accept = 127.0.0.1:22

connect = 192.168.0.1:443

Здесь debug = 7 только на момент отладки, потом можно понизить до 3 или 4. Также есть опции для «тихого режима» и сокрытия значка в трее все есть в man’e.

Запускаем stunnel.exe, и пробуем с помощью putty подключится к 127.0.0.1. Тестируем. Можно попробовать подключится с запрещенным сертификатом.

Полезные материалы

- stunnel(8) manual. Без комментариев;

- Защита сетевых сервисов с помощью stunnel на opennet.ru. Большая, полезная статья. Автор подробно разбирает несколько сценариев применения stunnel. Must read;

- OpenSSL xgu.ru. Много полезной информации об openssl. Скрипт certlink.sh взят из этого источника.

Приведенные здесь инструкции полностью работоспособны. Проверено 26.12.2014 ubuntu 14.04.01, stunnel 4.53.

В данный момент работаю над парсингом логов stunnel с выводом отчетов и автоматизацией создания/управления сертификатами. Так как в последнее время мне интересен golang, реализовано будет с помощью него. Если материал на эту тему интересен — дайте знать.

На чтение 3 мин Просмотров 9.3к. Опубликовано 06.04.2022

Заказать настройку интеграции 1с с ГИИС ДМДК

Настройка рабочего места

Для настройки интеграции 1с с сервисом ГИИС ДМДК, потребуется:

1. Скачать программу с официального сайта КриптоПро для создания TLS-туннеля stunnel.x86/64. Символы 86/64 обозначают разрядность вашей операционной системы, т.е. она или 32 битная или 64 битная.Как узнать разрядность читайте в этой статье.

Обратите внимание, stunnel.x86 — будет работать и на 32 битной и на 64 битной ОС. stunnel.x64 — только на 64 битных системах.

2. Создайте папку на диске C: под названием stunnel и скопируйте туда скачанный файл stunnel.x86.exe или stunnel.x64.exe.

3. Запустите командную строку от имени администратора и перейдите в каталог stunnel, выполнив команду cd c:stunnel.

4. Введите команду установки службы туннеля: c:stunnelstunnel.x64 -install для 64 биных ОС, или c:stunnelstunnel.x86 -install для 32 битных систем.

5. В каталоге c:windowssystem32 создайте или скачайте и скопируйте файл конфигурации stunnel.conf с содержимым:

output=c:stunnelstunnel.log

socket=l:TCP_NODELAY=1

socket=r:TCP_NODELAY=1

debug=7

[https]

client=yes

accept=127.0.0.1:1500

connect=195.209.130.9:443

cert=c:stunnelclicer.cer

verify=0

Вместо порта 1500, можно использовать любой другой свободный порт. В параметре connect — указывается IP адрес интеграционного сервиса, где:

- 195.209.130.9 — для промышленного контура;

- 195.209.130.19 — для тестового контура.

6. Скачать и установить сертификаты Удостоверяющего центра для тестового контура:

- Скачать: http://testca2012.cryptopro.ru/cert/rootca.cer и установить корневой сертификат тестового Удостоверяющего центра в хранилище «Доверенные корневые центры сертификации»;

-

хранилище «Доверенные корневые центры сертификации»;

7. Создайте нового пользователя Windows.

8. В сеансе нового пользователя установите (пользовательский) сертификат, выпущенный на информационную систему Участника, в хранилище «Личное».

9. Откройте КриптоПро CSP, выберите вкладку «Сервис», нажмите кнопку «Протестировать», далее кнопку «По сертификату» и выберите личный сертификат. В открывшемся окне введите текущий пароль, обязательно поставив галочку «Сохранить пароль в системе» и нажмите «OK».

10. Откройте диспетчер сертификатов, выполнив команду certmgr.msc. Найдите и откройте личный сертификат, выберите вкладку «Состав», и нажмите кнопку «Копировать в файл». В открывшемся Мастере экспорта, необходимо экспортировать сертификат без закрытого ключа в формате Х.509 (.CER) в кодировке DER и сохранить его с именем clicer.cer в каталоге c:stunnel.

11. Откройте Службы, выполнив команду services.msc. Выберите службу Stunnel Service и установите для неё тип запуска «Автоматически», на вкладке вход в систему с учетной записью созданного пользователя и запустите службу.

На этом настройка завершена, что бы проверить настройку интеграционного сервиса, перейдите в браузере по адресу: 127.0.0.1:1500 и если все настроено правильно, появится логотип ГИИС ДМДК.

Администратор

«Админы делятся на тех, кто не делает бэкапы, и тех, кто уже делает». Народная мудрость.

Stunnel FAQ

- Troubleshooting

- Applications

- Miscellaneous

Troubleshooting

«Could not find your SSL library installation dir» when running configure

The first posibility is that you have not installed an SSL library, either OpenSSL or SSLeay. In that case you should download and compile one of them. OpenSSL can be found at www.openssl.org.

The other possibility is that you installed your SSL library in a non-standard place. Use the --with-ssl directive when running configure to tell it where this directory is.

Configure is not finding my TCP Wrapper installation

You probably have it in a non-standard place, i.e. somewhere that gcc cannot find it on its own. Lets say you had your tcp wrappers installed in /opt/tcpd_7.6. To help gcc find your include files and libraries, you should set three environment variables as follows:

CFLAGS="$CFLAGS -I/opt/tcpd_7.6/include"

CPPFLAGS="$CPPFLAGS -I/opt/tcpd_7.6/include"

LDFLAGS="$LDFLAGS -L/opt/tcpd_7.6/lib"

export CFLAGS CPPFLAGS LDFLAGS

And then re-run configure. This is the generic way to have configure find specific libraries, and is not specific to stunnel itself.

What to do when stunnel fails

Firstly, the most important things to try when you are having trouble running stunnel is to:

- run with full debug mode

debug = 7 - if running the daemon, run it in the foreground

foreground = yes

Doing this gives you the best chance of catching the errors in the log on the screen.

I do not have the openssl binary / Cannot make stunnel.pem!

If you do not have the openssl program (for example you are using the pre-compiled version of stunnel on a Windows machine) then you need to generate an stunnel.pem file in some other manner. You can find a spare Unix workstation that does have OpenSSL installed, for example.

When I run stunnel, it just sits there, it does not listen for requests!

You are probably missing the [service] definition in your config. For example:

pid = /stunnel.pid

setuid = nobody

setgid = nobody

debug = local6.err

foreground = no

client = yes

[mysyslog]

accept = localhost:syslog

connect = logging:syslogs

Without that [mysyslog] line, stunnel assumes you want to operate in inetd-style mode.

I get the error «Wrong permissions on stunnel.pem»

I get the error

stunnel[PID]: Wrong permissions on /path/to/stunnel.pem

on my stunnel server or on stunnel client using client-side certificates.

The stunnel.pem file contains your key (private data) and certificate (public data). In order for stunnel to start automatically without requiring a password, the key is created without a password. This means that anyone who can read this file can compromise your SSL security. This file must be readable only by root, or the user who runs stunnel.

Use the chmod command to fix permissions on this file:

chmod 600 /path/to/stunnel.pem

FTP over stunnel does not work

Stunnel cannot be used for the FTP daemon because of the nature of the FTP protocol which utilizes multiple ports for data transfers. There are SSL aware FTP servers available.

Alternatively you could use a different protocol. All versions of SSH include a program called scp which works like rcp. Recent versions of OpenSSH include a program called sftp which has an ftp-like feel.

Stunnel does not work with Windows with strong crypto

Try installing the High Encryption Pack and all other service packs.

Stunnel does not work with Windows 2000 (Outlook Express)

The error looks like the following:

SSL_accept:error:140760F8:SSL routines:SSL23_GET_CLIENT_HELLO:unknown protocol

SSL_accept:error:1409B0AB:SSL routines:SSL3_SEND_SERVER_KEY_EXCHANGE:missing tmp rsa key

One day after the official release of Windows 2000 a number of «Critical Updates» were released. At least one of them fixes the problem, probably the «128bit encryption pack update».

It is not determined if this applies to merely Outlook, or Windows 2000 in general, however it is a good idea to update your machine.

How do I configure Outlook to use SSL?

To use POP with SSL in Outlook (tested with 2000, 98, and Outlook Express, should work with other versions), simply select the checkbox under the «Incoming mail (POP3)» section that says «This server requires a secure connection (SSL)». These options are all located on the advanced tab in the account properties. Make sure that the port it changes to when you check the box is correct (should be 995 by default).

Stunnel fails with a «PRNG not seeded» error message

You are likely not on a system that has /dev/urandom, and OpenSSL is not able to gather enough entropy to create strong SSL sessions. Option include, in rough order of preference:

- Use PRNGd (Portable Random Number Generator Daemon). This is an EGD compatible random number generator. It gathers entropy from system commands and feeds them to the OpenSSL RNG, and thus will never block waiting for more random data. Point to your PRNGd socket with

EGD = /path/to/sockargument to stunnel. - Use EGD (Entropy Gathering Daemon). EGD was the first widely used RNG that got its entropy from system commands. Unfortunately EGD can block (ie hang) until it gathers enough entropy. (For this reason PRNGd is preferred over EGD.) Point to your EGD socket with

EGD = /path/to/sockargument to stunnel. - If you are running Solaris, snag the SUNWski patch, which will create /dev/random for you. Simply

ln -s random /dev/urandomand OpenSSL (and thus stunnel) will find entropy for you automatically.

This patch has been reported to be available as part of the following patches, YMMV:105710-01, 106754-01, 106755-01, 106756-01.

On Solaris 8 you could install patch 112438 to get /dev/random and /dev/urandom devices. - In the worst case you can create a file or files with random data (for example copy sections of your running kernel to a file) and use them to seed the data. See the stunnel manual page RANDOMNESS section for the full list of which files are searched and in which order. It is important to remember that these random data files may be overwritten unless

RNDoverwrite = nooption is used.

Secure Password Authentication error with Outlook and POP

When I try to use pop with Outlook I get the following error:

Unable to logon to the server using Secure Password Authentication. Account: 'example.net', Server: 'mail.example.net', Protocol: POP3, Server Response: '.', Port: 995, Secure(SSL): Yes, Error Number: 0x800CCC18

You told Outlook to use Secure Password Authentication, but your POP server does not support it. Since you use stunnel, your password is not ever in the clear anyway, so you can just turn off Secure Password Authentication.

Help! I run on Linux with threads, but stunnel keeps forking off processes anyway!

Linux threads have entries in the process table. A threaded stunnel daemon will have n+1 entries in /proc, where n is the number of current threads. It is not an error.

If you have arguments against this way of implementing threads, talk to Linus. Linux threads are damned fast as they are, so you are not likely to convince him to change things.

Stunnel also spawns its libwrap client processes at startup, as libwrap code is not thread-safe.

Stunnel hangs for a while accepting connections

You probably have TCP Wrapper support compiled into stunnel, and are having DNS problems. TCP Wrappers do reverse lookups of the incoming IP address. If you have a bad server in /etc/resolv.conf each failed query takes time to expire. DNS fail-over causes severe slowdown of stunnel. We suggest any or all of the following:

- Fix your /etc/resolv.conf

- Make sure your machines have reverse DNS entries. It is just a good practice anyway.

- Try accessing a closer name server first in your resolv.conf

- Consider running a caching nameserver on your local host and pointing to it first

If the problem does not go away, you may want to try compiling stunnel without TCP Wrappers and see if the problem is still there and troubleshoot further.

Stunnel is complaining that there are too many open files and is refusing new connections

This is an OS-dependent issue. You probably have a hard limit of the number of file descriptors that can be open by processes. Increase this number to a more acceptable level. Stunnel may use anywhere from one to four file descriptors per connection depending on how you use it.

For a quick glance at how to change this parameter on Solaris, see https://www.unixguide.net/sun/faq/3.45.shtml.

My connections are slow, slow, slow

One option might be to turn on the TCP NODELAY option on both ends. On the server, include the following options:

socket = l:TCP_NODELAY=1

and on the client include:

socket = r:TCP_NODELAY=1

Are there any special problems with stunnel and IE?

It is a well known problem with Internet Explorer and several other products. They do not send close_notify message before TCP FIN packet violating SSLv3 and TLSv1 protocols. It is also a security problem: Microsoft applications are vulnerable to truncation attacks. Is Microsoft able to implement anything properly?

Currently stunnel implements ugly 10-seconds timeout to work with Microsoft… I hate it, but several peple need it.

See RFC 2246 chapter 7.2.1. for details.

I am running out of processes/file descriptors on Solaris

In 2.3 in earlier this requires poking the kernel. In Solaris 2.4+, this can be accomplished by adding the following lines to /etc/system:

* set hard limit on file descriptors

set rlim_fd_max = 4096

* set soft limit on file descriptors

set rlim_fd_cur = 1024

TCP Wrappers do not work as expected

If you are using stunnel in a chroot environment, you need to include the /etc/hosts.allow and /etc/hosts.deny files within that environment. So say your stunnel.conf had the following:

chroot = /path/to/chroot/

Then you need to create /path/to/chroot/etc and put your hosts.allow and hosts.deny files there:

mkdir /path/to/chroot/etc

cp /etc/hosts.allow /etc/hosts.deny /path/to/chroot/etc

Make sure that you change these files, not the global /etc/hosts.{allow.deny} files.

My web browser cannot talk to stunnel

If you get the following error message in stunnel:

2003.01.18 17:46:07 LOG3[6093:32770]: SSL_accept: 1407609C: error:1407609C:SSL routines:SSL23_GET_CLIENT_HELLO:http request

then your stunnel runs in server mode (without client = yes) and your web browser is connecting to it as if it is a normal webserver, ala http://example.com/.

If stunnel is supposed to be running as a client, then fix your stunnel.conf. If you do mean to be running as an SSL server then point your browser at https://host:port/ instead of http://host:port/.

Problems tunneling telnet over stunnel with AIX

Contrary to popular belief, telnet is a very complex protocol heavily relying on out-of-band (OOB) data and internal timeouts. It is much better to use OpenSSH than telnet over SSL.

Some users also recommended using telnetd -a or telnetd -R as a workaround.

Eudora keeps saying «error reading network»

It is a timing error in Eudora, not a problem in stunnel. In Eudora, go to «Tools» -> «Options». Scroll down and select «Advanced Network». Increase the «Network Buffer Size» to 8192. Put a check mark in «Cache network info». If you want to increase «Network open timeout» and «Network timeout after» values too, it would not hurt (try 1000). Then try to collect email again. Should work for you.

Another solution reported to work is adding

options = DONT_INSERT_EMPTY_FRAGMENTS

to stunnel.conf.

Applications

This section gives you some information on how getting to work with other applications.

Can I forward UDP services over stunnel?

As described thus far, no. Stunnel works with SSL, which runs only on TCP. There are ways to forward UDP packets over TCP, and in principle these should be able to work over stunnel.

There are also other programs that do this natively, and could be used standalone or via stunnel, such as Zebedee. If you have any success tunneling UDP over stunnel, please contact the faq maintainer so we can write up a good HOWTO for folks.

Can I use stunnel to communicate across a firewall?

As long as the tcp traffic is allowed to traverse your firewall, absolutely.

You’re most likely to convince your firewall administrator to allow secure traffic from inside to outside. In fact, if your firewall is doing NAT, you can probably stunnel out from your machine to an internet machine without any firewall re-configuration.

Specifically, have your firewall administrator allow outbound connections from your machine to the remote (internet) machine on the specific port you wish to connect to.

Be sure to discuss these issues with your administrator. They don’t enjoy people penetrating their firewalls without their consent.

Can I use stunnel to securely connect two subnets across the Internet?

Absolutely. There are two options:

- Use tappipe

- Run PPP over a regular stunnel connection

Can I use stunnel to protect [insert random protocol here]?

Stunnel should be able to secure any random protocol as long as the protocol satisfies the following requirements:

- The protocol is TCP, not UDP.

- The protocol doesn’t use multiple connections, like ftp.

- The protocol doesn’t depend on Out Of Band (OOB) data,

- Remote site can’t use an application-specific protocol, like ssltelnet, where SSL is a negotiated option, save for those protocols already supported by the

protocolargument to stunnel.

Miscellaneous

What is Session Cache?

When a client/server connect they establish a session ID which it will try to use later. This session id includes what ciphers they agreed upon, etc.

A client offers to reuse a session ID. If the server recognizes it then they will skip the whole cipher/etc determination phase, which results in smaller overhead. This is called a cache hit. (the session id cache is where these session ids are.)

A session id cache miss means that the client either does not have a session id it can use, or the server does not recognize it. Thus they negotiate ciphers all over again.

What are the offical SSL ports?

These are the officially ‘registered’ ports for various SSL-ified protocols. note that listing them here doesn’t mean that they can be used with stunnel.

nsiiops 261/tcp # IIOP Name Service over TLS/SSL

https 443/tcp # http protocol over TLS/SSL

smtps 465/tcp # smtp protocol over TLS/SSL (was ssmtp)

nntps 563/tcp # nntp protocol over TLS/SSL (was snntp)

imap4-ssl 585/tcp # IMAP4+SSL (use 993 instead)

sshell 614/tcp # SSLshell

ldaps 636/tcp # ldap protocol over TLS/SSL (was sldap)

ftps-data 989/tcp # ftp protocol, data, over TLS/SSL

ftps 990/tcp # ftp protocol, control, over TLS/SSL

telnets 992/tcp # telnet protocol over TLS/SSL

imaps 993/tcp # imap4 protocol over TLS/SSL

ircs 994/tcp # irc protocol over TLS/SSL

pop3s 995/tcp # pop3 protocol over TLS/SSL (was spop3)

msft-gc-ssl 3269/tcp # Microsoft Global Catalog with LDAP/SSL

How do I know which encryption ciphers are available?

The ciphers that are available to stunnel (and usable by the ciphers option) are determined by your OpenSSL library. To list the available ciphers, run the following:

openssl ciphers -v

How can I delay DNS lookups until connect time?

Add the following to your stunnel configuration file:

delay = yes

How can I convert a certificate from der format (.cer) to PEM format?

Some institutions that supply certificates will send them to you in der format instead of PEM format. You can use the openssl command line tool to convert from one to the other:

openssl x509 -in file.cer -inform d -out file.pem

24.11.21 — 11:25

Есть крипто про 4. Необходимо установить stunnel. Интернет пишет, что он входит в комплект установки. Но там ничего подобного не видно.

Или он всё-таки устанавливается отдельно? Тогда, где его взять?

1 — 24.11.21 — 11:28

2 — 24.11.21 — 11:37

(1)Мне под винду.

3 — 24.11.21 — 11:40

(2) И?

На скриншоте как раз ссылки под винду и написано что в линуксе это встроено

4 — 24.11.21 — 12:04

(3)Ну да. А оно с 4-й версие крипто про работать будет? И файлик подозрительно мелкий всего 89кб.

5 — 24.11.21 — 12:05

(4) ты лучше скажи для чего собрался туннель делать

6 — 24.11.21 — 12:06

(5)ГИИС ДМДК.

7 — 24.11.21 — 12:28

8 — 24.11.21 — 12:29

Для настройки клиентской станции необходимо:

1. Скачать приложение для создания TLS-туннеля stunnel.x86/x64 с

сайта https://www.cryptopro.ru/products/csp/downloads

2. Сохранить скаченное приложение в каталоге c:stunnel

3. Запустить командную строку от имени администратора и

выполнить c:stunnelstunnel.x64 -install

4. В каталоге c:windowssystem32 создать файл конфигурации

stunnel.conf со следующим содержимым:

output=c:stunnelstunnel.log1 Рекомендуемая периодичность опроса сервиса на наличие ответного сообщения в тестовом контуре

составляет не менее 30 секунд.

12

socket=l:TCP_NODELAY=1

socket=r:TCP_NODELAY=1

debug=7

[https]

client=yes

accept=127.0.0.1:1500

connect=АдресИС:443

cert=C:stunnelclicer.cer

verify=0

Примечания:

вместо порта 1500 можно использовать любой свободный;

параметр connect – адрес сервиса интеграции (АдресИС):

o 195.209.130.9 для промышленного контура;

o 195.209.130.19 для тестового контура.

параметр accept – адрес, который необходимо указывать в

прикладном ПО для подключения к сервису интеграции.

5. Скачать и установить сертификаты Удостоверяющего центра для

тестового контура:

скачать http://testca2012.cryptopro.ru/cert/rootca.cer и установить

корневой сертификат тестового Удостоверяющего центра в хранилище

Доверенные корневые центры сертификации;

скачать

https://testgost2012.cryptopro.ru/certsrv/certnew.cer?ReqID=CACert&Renewal=1

&Enc=bin и установить корневой сертификат Удостоверяющего центра в

хранилище Доверенные корневые центры сертификации;

скачать http://testca2012.cryptopro.ru/cert/subca.cer и установить

промежуточный сертификат тестового Удостоверяющего центра в хранилище

Промежуточные центры сертификации.

6. Создать нового пользователя Windows.

13

7. В сеансе нового пользователя установить личный

(пользовательский) сертификат, выпущенный на информационную систему

Участника, в хранилище Личное.

8. Открыть КриптоПро CSP, выбрать закладку «Сервис», нажать

кнопку «Протестировать», далее кнопку «По сертификату» и выбрать личный

сертификат. В открывшемся окне ввести текущий пароль, обязательно

поставив галочку «Сохранить пароль в системе», и нажать «OK».

9. Открыть диспетчер сертификатов, выполнив команду certmgr.msc.

Найти и открыть личный сертификат, выбрать закладку «Состав», и нажать

кнопку «Копировать в файл». В открывшемся Мастере экспорта

сертификатов, необходимо экспортировать сертификат без закрытого ключа в

формате Х.509 (.CER) в кодировке DER и сохранить его с именем clicer.cer в

каталоге c:stunnel.

10. Открыть Службы, выполнив команду services.msc. Выбрать

службу Stunnel Service, установить для неё тип запуска «Автоматически», вход

в систему с учетной записью созданного пользователя. Запустить службу.

Последовательность действий для проверки корректности настройки

ПО stunnel и работоспособности сервиса интеграции описана в приложении

(см. Приложение 1).

9 — 24.11.21 — 16:17

(7)(8)Не читал. Пока тестовый контур пробую запустить. Благодарю за помощь.

10 — 09.02.22 — 23:13

Здравствуйте. Всё сделал по инструкции. Выдаёт ошибку:

Не удалось запустить службу Stunnel Service на Локальный компьютер

Ошибка 1069: Служба не запущена из-за ошибки входа в систему.

11 — 09.02.22 — 23:34

(10) Служба от кого запускается?

12 — 09.02.22 — 23:39

От Администратора

13 — 09.02.22 — 23:52

Эта ошибка была без пароля. Поставил пароль, Ошибка 1067: Процесс был неожиданно завершён

14 — 10.02.22 — 00:03

(13)Попробуйте переустановить службу.

15 — 10.02.22 — 00:26

Уже выкладывал тут кусок из инструкции от ювелирсофта

https://prnt.sc/26ndwxa

Это обязательное условие!

У меня все заработало

16 — 10.02.22 — 01:35

(15)Есть нормальный хостинг картинок?)

17 — 10.02.22 — 06:25

(13) У вас журналирование настроено? В настройках stunnel.conf проверьте опцию «output» — это путь к лог-файлу. Посмотрите, что там в журнале, выложите сюда вывод.

18 — 10.02.22 — 07:08

Вопрос как решился с сертификатом? У нас 3 раз бубен и третий раз разный.

19 — 10.02.22 — 08:13

Если туннель запускаете под системной учетной записью, то сертификат должен быть установлен в «Сертификаты локальный компьютер». Если под другой учетной записью, то в хранилище этой учетной записи. Пароль доступа к контейнеру должен быть сохранен. Сертификат с открытым ключем сохранить на диске и прописать к нему путь в конфиге stunnel. В инструкции всё написано.

Смысл этой байды в том, что stunnel должен иметь доступ к закрытому ключу, который у вас в хранилище. Чтобы иметь доступ к хранилищу пользователя, stunnel должен запускаться от этого пользователя. Пароль от контейнера он спрашивать не умеет, потому пароль должен быть вбит заранее и сохранен (галку там поставить).

abfm

20 — 10.02.22 — 08:58

(19)Да конечно всё по инструкции. Всё от одного пользователя. Сертификат сохранен без ключа. Прописан в конфиге. При старте ругается на сертификат. Где то только в консольной версии работает. Где то как служба. ДМДК пишут об обезличенном сертификате, народ утверждает что такие не выдают для ип (проверить не могу). Чем он лучше не говорят. ЮвелирСофт всё молиться на прямые руки сисадмина и просит 14000 за настройку stunnel.