-

mmmenko

- Сообщения: 7

- Зарегистрирован: 17 дек 2021, 10:04

Доброго времени суток! Ситуация следующая.

Имеется сеть микротиков на несколько десятков устройств, объединённых меж собой VPN l2tp+IPsec (диапазон пусть будет 192.168.0.1 — 192.168.60.1, где 192.168.70.1 — сервер VPN, развёрнутый на 0.1).

В первой подсети, помимо основного микротика 192.168.1.1 имеется hAP ac2, переведённый в режим CAP моста и получающий ip 192.168.1.2. На последнем установлен и настроен The Dude сервер версии 6.49.1, который замечательно справляется со своими задачами.

И все были бы счастливы, НО(!) во всех остальных подсетях в логах роутеров бесконечные записи «login failure for user admin from 192.168.70.1 via winbox«, хотя состояние роутеров успешно снимается по SNMP, а в колонке устройств Status: up, RouterOS Status: ok. Если отключить TheDude, новые записи не появляются.

Если нажать Reconnect, в логах будет успешная авторизация, а через время — опять логи с той же ошибкой.

Можно было б обвинить фаервол и закрытые порты winbox, да вот подключение разрешено из всей локальной сети, что легко проверяется, подключаясь к устройствам отдельно, по winbox.

В нашей сети мониторинг по TheDude — решение новое. Названная проблема существует с момента первого запуска, а пути её решения находятся за пределами границ моей смекалки. Да поможет мне коллективный опыт и компетенция сообщества

-

gmx

- Модератор

- Сообщения: 3054

- Зарегистрирован: 01 окт 2012, 14:48

17 дек 2021, 13:24

Если мониторинга по snmp достаточно, то отключите в Dude на проблемных устройствах галочку router os.

-

mmmenko

- Сообщения: 7

- Зарегистрирован: 17 дек 2021, 10:04

17 дек 2021, 14:51

Галочка с RouterOS не снимается. Во всяком случае, после применения, выхода и возвращения в настройки устройства, она снова присутствует, а проблемные устройства продолжают получать ошибки авторизации. К тому же, если отключить функционал RouterOS, не получится следить на карте за состоянием канала pppoe.

Обновлено: галочка RouterOS всё-таки снимается, но не с первого раза, пришлось проявить настойчивость. Мониторинг состояния канала pppoe получилось снять с помощью snmp. Но проблему это не решило, ошибки авторизации продолжают сыпаться на устройства.

Смущает тот факт, что такие ошибки лишь за пределами подсети, где стоит Dude, микротик «рядом» с ним прекрасно себя чувствует и с галочкой RouterOS и без каких-либо доп костылей. В других же подсетях ошибки авторизации, хотя подключение по дефолтному порту winbox разрешено

-

mmmenko

- Сообщения: 7

- Зарегистрирован: 17 дек 2021, 10:04

29 дек 2021, 16:06

Решение оказалось из разряда «а ларчик просто открывался»

Методом научного тыка обнаружил следующую настройку. Заходим в клиент TheDude, над левой колонкой главного окна «Settings» > «Syslog», в которой мы снимаем галочку с «Enable». После этого ошибки сыпаться перестали.

По умолчанию функция включена и стучится в 514 порт, который, если верить wiki, отвечает за доставку в систему сообщений о происходящих в системе событиях. Отключил функцию за ненадобностью. Альтернативным вариантом можно разрешить в фаерволе идти трафику через этот порт.

Спасибо gmx за участие. Всех с наступающим 2022-м годом!

-

mmmenko

- Сообщения: 7

- Зарегистрирован: 17 дек 2021, 10:04

30 дек 2021, 08:45

Но и счастье было недолгим. На микротике, где стоит TheDude ночью отработал скрипт по бекапированию на ftp сервер. С этого момента все логи в тех же красных записях: login failure for user admin from 192.168.70.1 via winbox. И указанным выше решением это не исправляется. Пока что, увеличил интервалы подключения к RouterOS в TheDude до одного раза в день (ранее стояла раз в минуту): заходим в клиент TheDude, над левой колонкой главного окна «Settings» > «RouterOS» > Connection Interval увеличиваем до 24:00:00 (но можно и произвольно до одного раза в 10 лет!)

-

mafijs

- Сообщения: 493

- Зарегистрирован: 03 сен 2017, 03:08

- Откуда: Marienburga

30 дек 2021, 10:23

Вписать правильный <user name> и <password> в устройстве на карте DUDE

-

mmmenko

- Сообщения: 7

- Зарегистрирован: 17 дек 2021, 10:04

11 янв 2022, 08:28

mafijs писал(а): ↑

30 дек 2021, 10:23

Вписать правильный <user name> и <password> в устройстве на карте DUDE

Вписанные логины и пароли несомненно правильные, что неоднократно проверено и перепроверено. Были попытки авторизации как с дополнительных пользователей специально для Dude, так и дефолтной админской учётки. Результату был один — ошибки. Сейчас во вкладке Server Configuration/RouterOS параметр Connection Interval стоит в значении 24:00:00, что избавляет от бесконечного ежеминутного флуда.

-

gmx

- Модератор

- Сообщения: 3054

- Зарегистрирован: 01 окт 2012, 14:48

12 янв 2022, 09:03

Попробуйте написать в mikrotik. Может чего и подскажут.

-

Ca6ko

- Сообщения: 1484

- Зарегистрирован: 23 ноя 2018, 11:08

- Откуда: Харкiв

16 янв 2022, 14:40

mmmenko писал(а): ↑

11 янв 2022, 08:28

Вписанные логины и пароли несомненно правильные,

Сверьте версии ROS, там в какой то версии происходили изменения и ниже её пароли не проходят.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

-

mmmenko

- Сообщения: 7

- Зарегистрирован: 17 дек 2021, 10:04

17 фев 2022, 13:56

Ca6ko писал(а): ↑

16 янв 2022, 14:40

Сверьте версии ROS, там в какой то версии происходили изменения и ниже её пароли не проходят.

Версия на всех наблюдаемых роутерах: 6.49.2 (stable)

Версия роутера, где поселил TheDude: 6.49.1 (stable) . Ставил её т.к. на момент написания статьи не было клиента совместимого с сервером

Обновлено 27.06.2019

Как ограничить доступ к службам Mikrotik

Когда ваш роутер, в моем примере MikroTik RB4011iGS, получает внешний IP-адрес от провайдера, который вы настраиваете на WAN порту, то боты (Это такие роботизированные программы) завидев новое устройство с внешним адресом, сразу начинаю подбирать логин с паролем, чтобы получив к нему доступ начать рассылку спама или еще чего-нибудь. Данная практика касается абсолютно всех устройств. виртуальных машин, сайтов и многое другое, что имеет доступ в интернет, все это потенциальная цель для взлома и дальнейшего паразитического использования, поэтому вы как сетевой администратор или просто ответственный пользователь должны периодически просматривать события в журналах вашего устройства, чтобы идентифицировать попытки его компрометации.

Существует три метода позволяющие вам задать IP-фильтрацию, позволяющей вам ограничить доступ к службам роутера Mikrotik, только с определенных IP-адресов.

- Использование утилиты WinBox

- SSH / Telnet

- Web-интерфейс

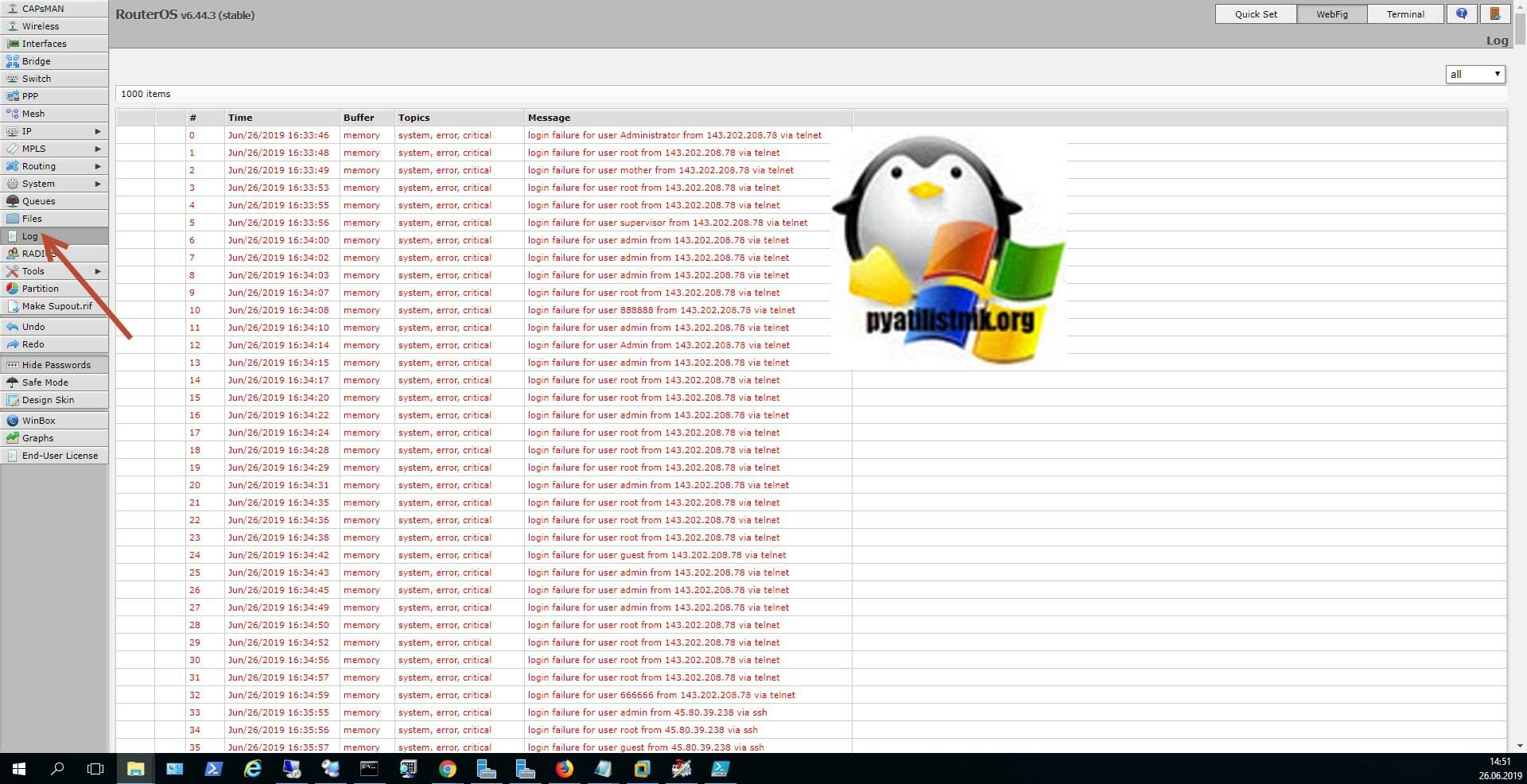

Как видим у нас есть три потенциальные точки проникновения на ваш роутер микротик. Как я и писал выше, зайдя на устройство, в разделе Log, я увидел вот такой подбор паролей по разным службам:

login failure for user ftp from 88.214.26.10 via ssh или

login failure for user root from 177.185.35.216 via telnet

Как видим идет постоянная подборка учетных данных, раз в три секунды, для самого роутера эти события имеют статус «system, error, critical» и их генерирование, плохо сказывается на работе оборудования, создавая лишнюю нагрузку.

Обязательно создайте другого пользователя с новым логином и удалите учетную запись Admin, это мы делали при начальных настройках, шанс того. что вас взломают уменьшится в десятки раз

Самое главное правило любого сервиса, гласит, что работать должно минимально возможное количество служб, все остальное должно быть отключено, по возможности ограничьте доступ к службам, только необходимыми адресами, для кого он предназначается. Перефразировав, чем меньше фронт атаки, тем проще защищаться

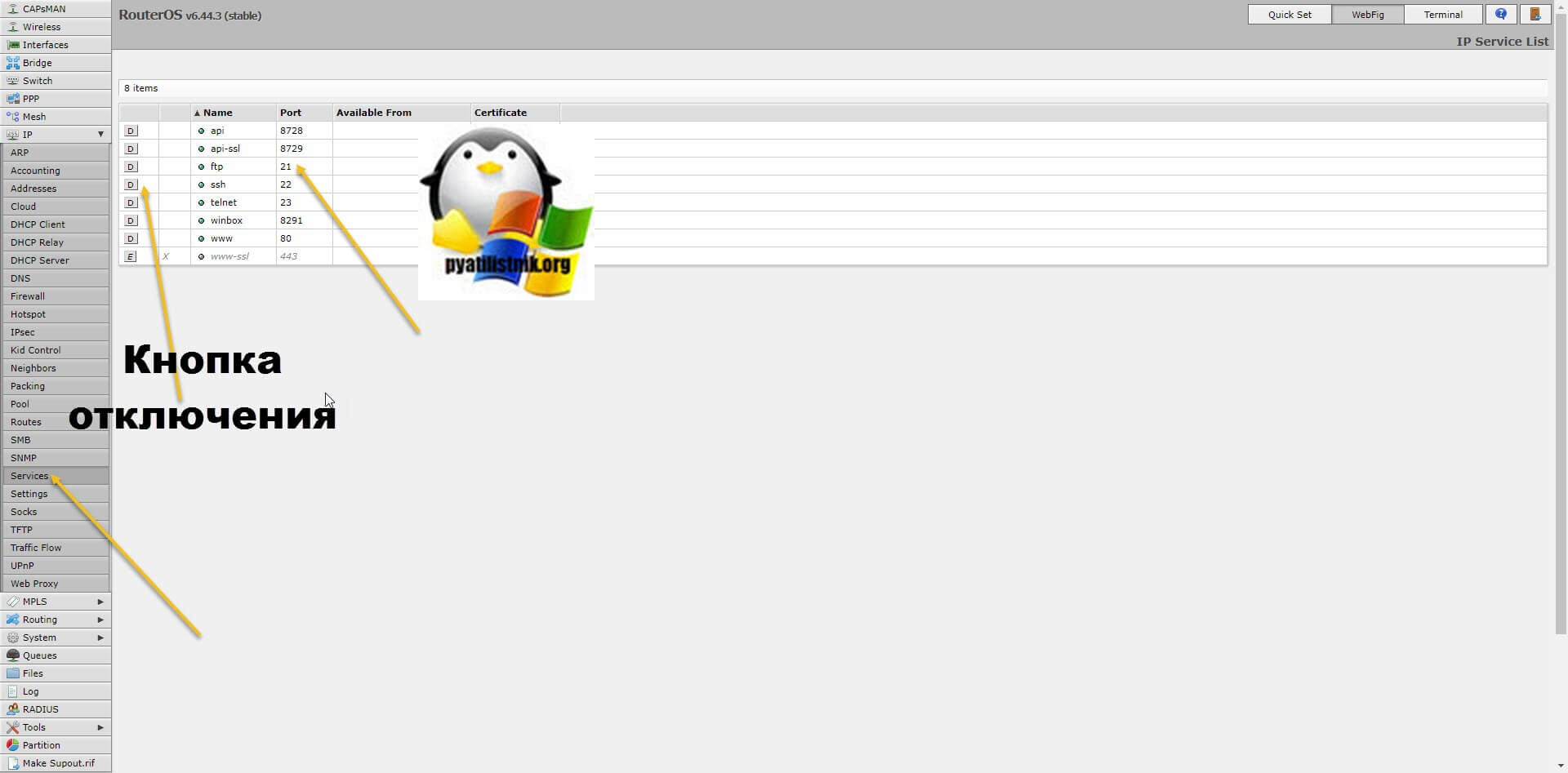

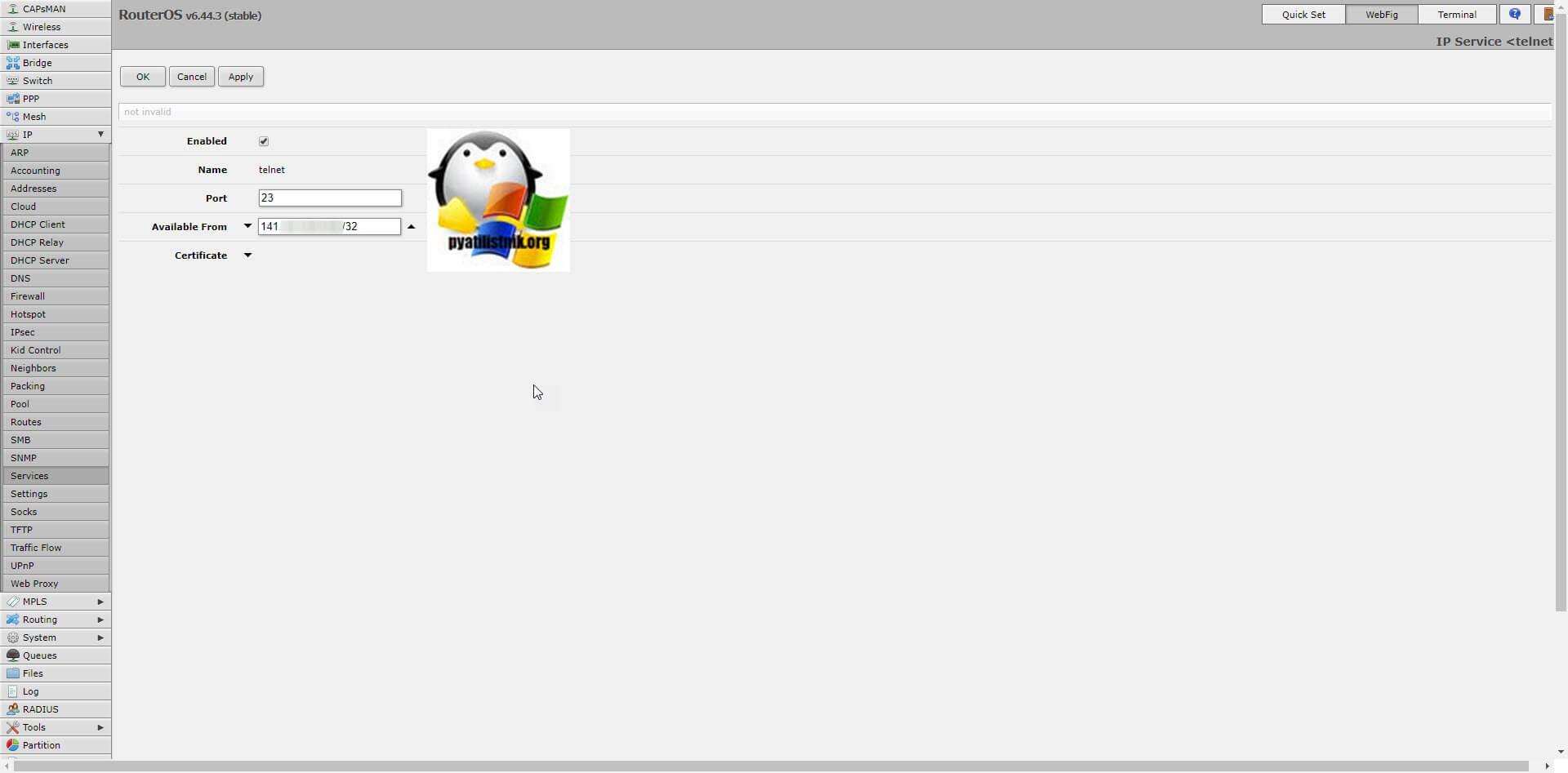

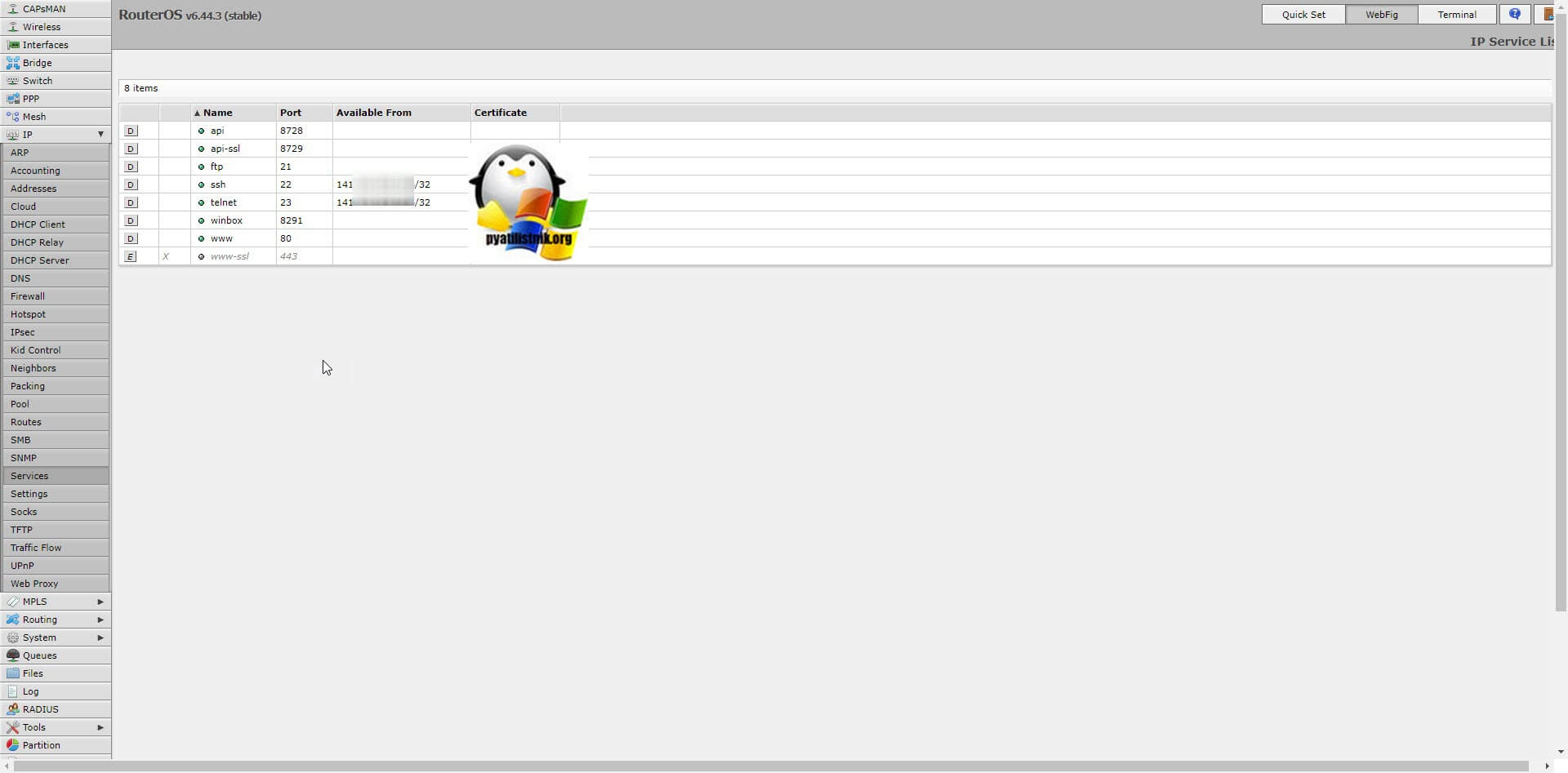

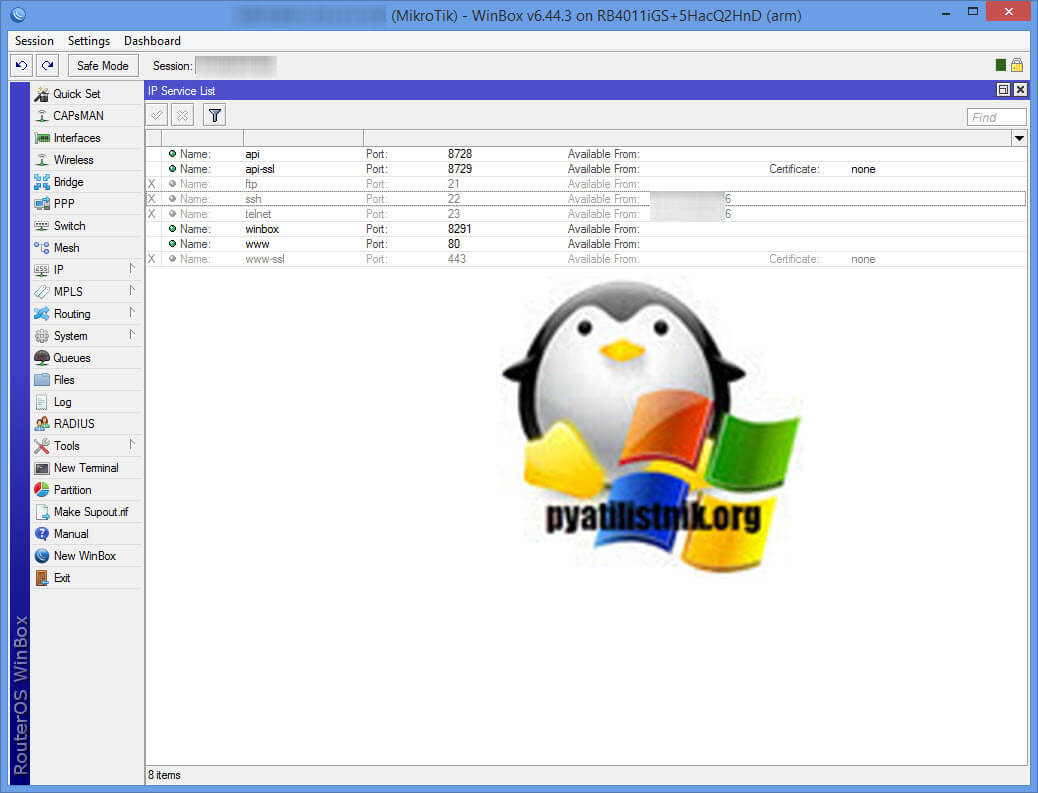

Фильтрация и отключение служб через Services

Как я и писал выше, все что вы не используете вы должны отключить, в моем случае, мне для управления моим MikroTik RB4011iGS достаточно веб интерфейса, поэтому я отключу: ftp, ssh, telnet. Для этого слева есть столбец с кнопкой «D«.

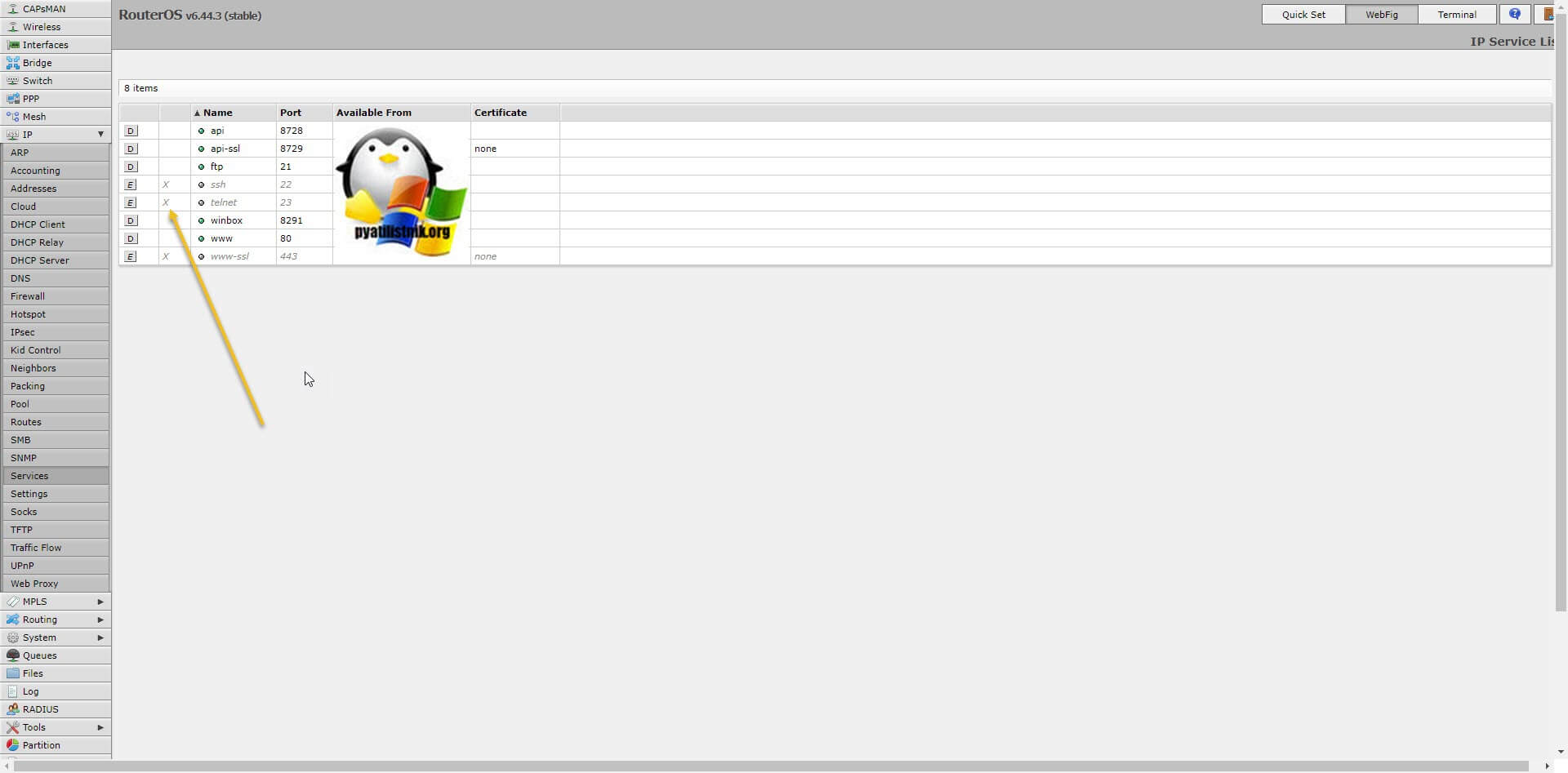

В итоге на против нужной вам службы появился крестик и сама надпись стала прозрачной.

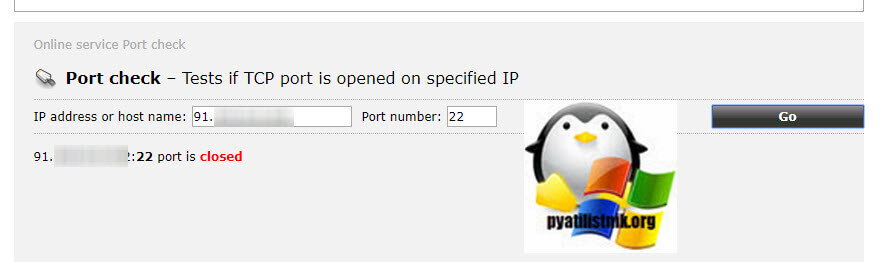

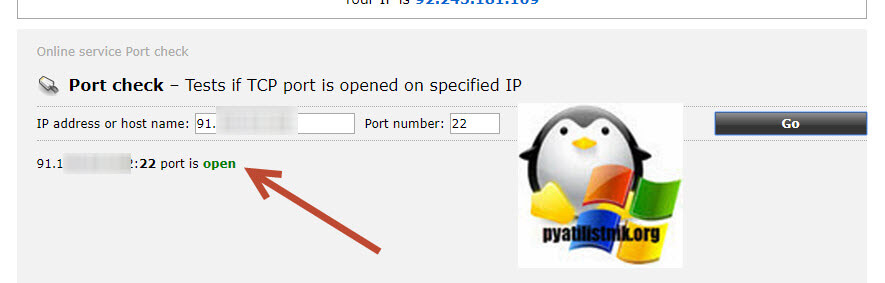

Пробуем проверить доступность порта из Германии, как видим 22 порт SSH закрыт, это хорошо, значит его больше не будут брутфорсить.

Если вы используете, например SSH, но хотите его оградить от перебора паролей, то вы можете пойти на хитрость и разрешить обращение к нему, только с определенной сети или IP-адреса. Для этого на включенной службе, щелкните два раза. В результате чего у вас откроется редактор правила фильтрации, где вам в поле «Port» необходимо указать по какому порту будет работать служба, для большей безопасности советую менять стандартные значения, на диапазон после 1024 и в поле «Avaliable From» указать сеть или IP-адрес, кому будет разрешено. Сохраняем правило.

В итоге у меня получилось вот так, пробуем проверить с другого IP доступ до служб.

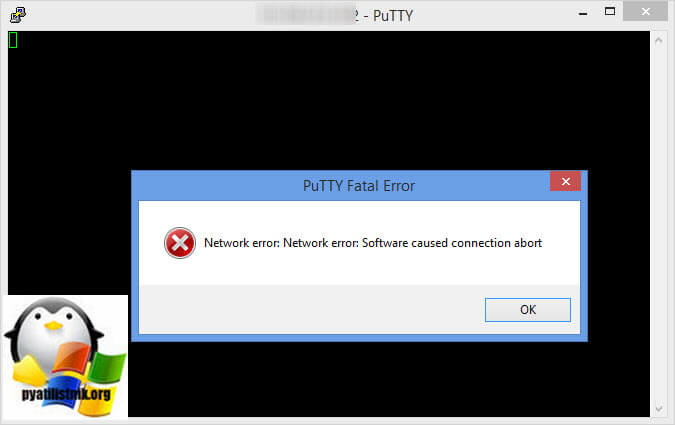

Самое интересное, что порт при SSH при проверке с внешнего сервера показывал статус «Open», что слегка обескураживало

Но если вы попытаетесь подключиться через клиента Putty или его аналоги, то увидите ошибку подключения «Network error: Software caused connection abort», что доказывает, что созданное правило фильтрации на уровне службы работает.

Пробовал настроить фильтрацию служб и через WinBox, но результат тот же

Поэтапная блокировка IP откуда идет перебор паролей на Mikrotik

Предположим, что вы все же привыкли работать в терминале, но ограничиваться одним IP-адресом или подсеткой на уровне фильтрации на службе вы не хотите, тут у вас есть два выхода:

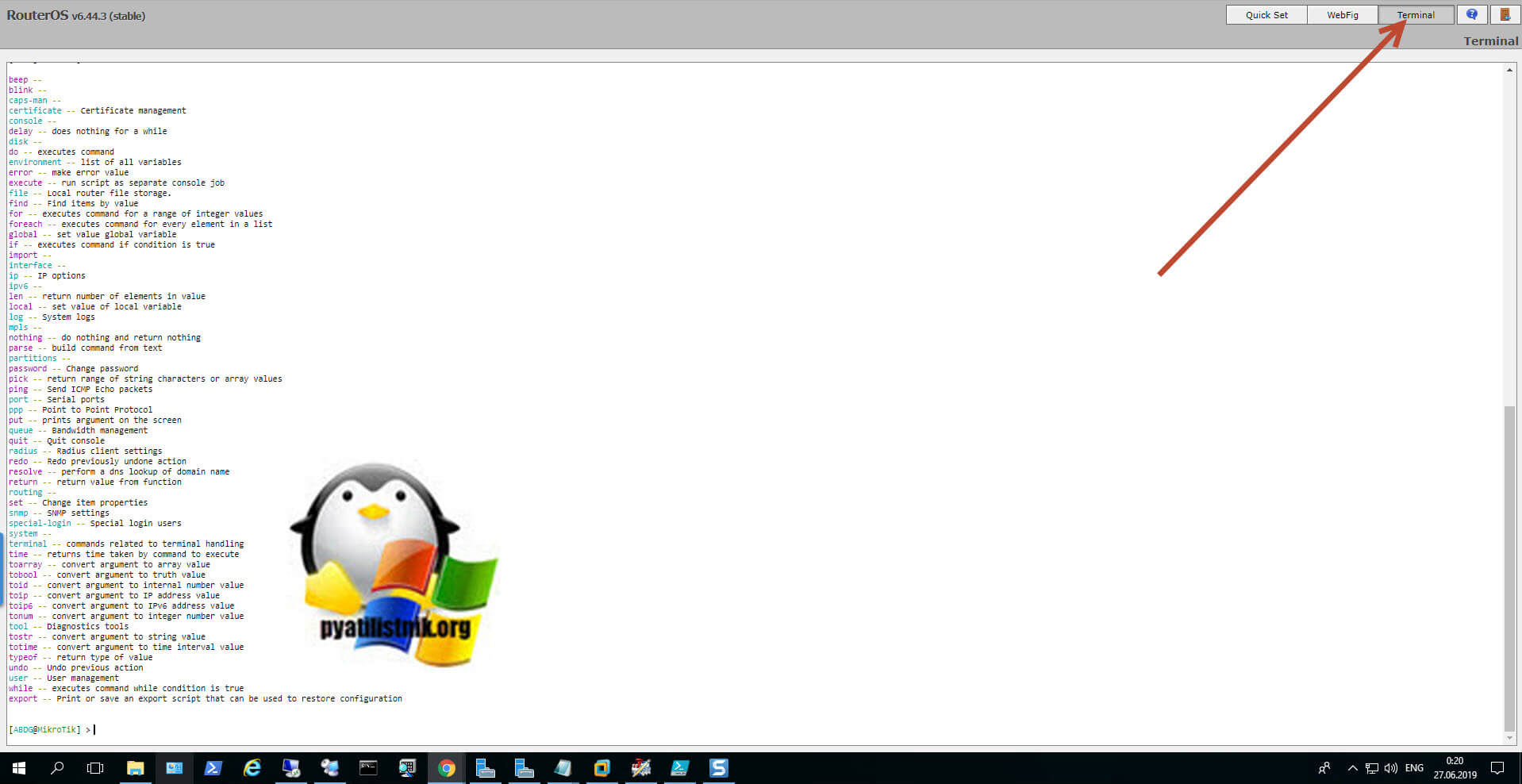

- Во первых, вы можете отключить SSH и Telnet, оставив только веб-интерфейс, в котором есть тот же терминал. Попасть в него можно, выбрав на роутере Mikrotik соответствующую кнопку в правом, верхнем углу. Как видите тут есть все команды.

- Второе, это настроить правила фильтрации и бана через SSH/Терминал, на этом я и остановлюсь. Лично я напоминаю, что я всегда стараюсь изменять стандартные значения портов на нестандартные, для большей безопасности.

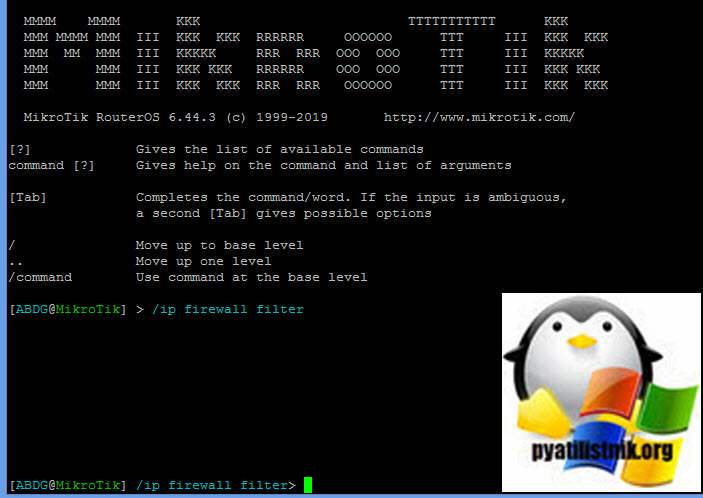

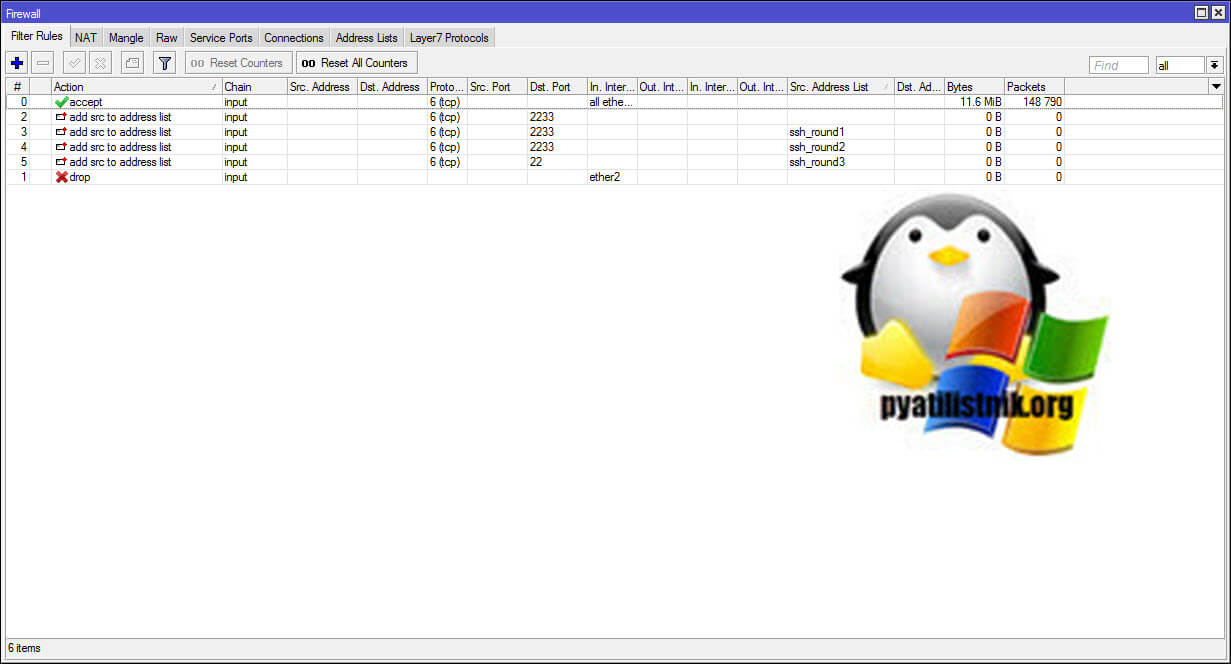

Создание правил:

Первым делом перейдем в раздел /ip firewall filter

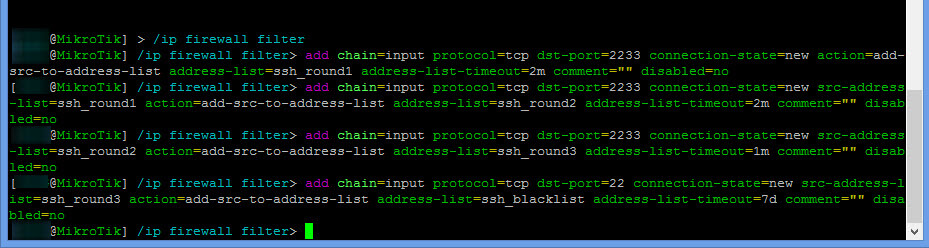

Когда кто-то первый раз обращается по SSH на порт 2233, то мы его идентифицируем для себя и помещаем к себе в список IP адресов под названием «ssh_round1» на 2 минуты

add chain=input protocol=tcp dst-port=2233 connection-state=new action=add-src-to-address-list address-list=ssh_round1 address-list-timeout=2m disabled=no

Далее наш роутер Mikrotik начинает наблюдать за новым IP-адресом, который был помещен в «ssh_round1«. Если он еще раз в течении 2-х минут попытается произвести подключение на порт SSH 2233 (В моем случае), то мы его помещаем во второй список «ssh_round2«, но уже на 2 минуты.

add chain=input protocol=tcp dst-port=2233 connection-state=new src-address-list=ssh_round1 action=add-src-to-address-list address-list=ssh_round2 address-list-timeout=2m disabled=no

Далее если кто-либо из второго списка «ssh_round2» вновь попытается подключиться по SSH 2233, то мы его в третий раз заносим в новый список «ssh_round3«, но уже на минуту, так как это уже подозрительно.

add chain=input protocol=tcp dst-port=2233 connection-state=new src-address-list=ssh_round2 action=add-src-to-address-list address-list=ssh_round3 address-list-timeout=1m disabled=no

Если мы выявляем, что из третьего списка к нам опять обратился данный IP-адрес, то заносим его в черный лист запрета и баним на 7 дней, неделю не меньше, как говорил кролик из Винни Пуха.

add chain=input protocol=tcp dst-port=2233 connection-state=new src-address-list=ssh_round3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=7d disabled=no

Если хотите, чтобы все кто попал в ваш блэклист были забанены на вечно, то для этого можно использовать правило:

add chain=input protocol=tcp dst-port=2233 src-address-list=ssh_blacklist action=drop comment=»drop ssh brute forcers» disabled=no

А вот так выглядят наши созданные правила в WinBox, раздел «Firewall».

Следуя таким конструкциям, вы можете создавать подобные правила и для других служб при необходимости. Надеюсь, что было интересно и вы смогли более надежно защитить ваш роутер Mikrotik.

-

Всем, добрый день!

Сам нисколько с ИТ не связан, приобрел MikroTik hap ac (RB962UIGS), настроил. Все отлично работало, но не было сети WI-FI 2.4 ГГц, настроил ее, пропала 5ГГц. Послушав совета ит-специалиста с работы, сбросил все настройки и тут началось.

В итоге настроил все как в https://gregory-gost.ru/sozdanie-domashney-seti-na-baze-ustroystv-mikrotik-part-2-nastroyka-hap-ac/ в тоже время так как подключение к провайдеру через PPoE, его настраивал как в https://wifigid.ru/mikrotik/nastrojka

Результат: подключение к провайдеру есть, адреса клиентам роутер раздает, но подключения к интернету нет ни через LAN порты, ни по wifi.

Прошу подсказать куда смотреть, или какой скрин выложить сюда для уточнения? -

В Winbox есть терминал, заходи в него и набери там export, эта команда выведет все настройки, скопируй в текстовый документ, найди там все пароли и ip которые выдаёт провайдер и замени, после выложи сюда.

P.S. а те кто порекомендовал сбросить что помочь не могут чтоли? -

Ок, сегодня выложу. Те кто посоветовал сбросить, 1,5 часа сидели с ним и сказали, что вроде как я все верно настроил, только вот результата нет.

-

(25 messages not shown)

aug/28/2019 22:49:59 system,error,critical login failure for user root from 84.51.85.26 via telnet

aug/28/2019 22:50:00 system,error,critical login failure for user root from 84.51.85.26 via telnet

aug/28/2019 22:50:01 system,error,critical login failure for user admin from 84.51.85.26 via telnet

aug/28/2019 22:50:02 system,error,critical login failure for user root from 84.51.85.26 via telnet

aug/28/2019 22:50:03 system,error,critical login failure for user root from 84.51.85.26 via telnet

aug/28/2019 22:50:04 system,error,critical login failure for user admin from 84.51.85.26 via telnet

aug/28/2019 22:50:05 system,error,critical login failure for user root from 84.51.85.26 via telnet

aug/28/2019 22:50:06 system,error,critical login failure for user Administrator from 84.51.85.26 via telnet

[admin@MikroTik] > export

# aug/28/2019 22:51:28 by RouterOS 6.45.3

# software id = HKWL-R0JP

#

# model = RouterBOARD 962UiGS-5HacT2HnT

# serial number = 8A7708D58666

/interface bridge

add igmp-snooping=yes mtu=1500 name=LAN-bridge protocol-mode=none

/interface ethernet

set [ find default-name=ether2 ] name=LAN2

set [ find default-name=ether3 ] name=LAN3

set [ find default-name=ether4 ] name=LAN4

set [ find default-name=ether5 ] name=LAN5

set [ find default-name=ether1 ] name=WAN

set [ find default-name=sfp1 ] disabled=yes

/interface pppoe-client

add add-default-route=yes disabled=no interface=WAN name=Internet password=

kYgykfff use-peer-dns=yes user=F-333333-220317

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n disabled=no mode=ap-bridge

ssid=Porogo wireless-protocol=802.11 wps-mode=disabled

set [ find default-name=wlan2 ] band=5ghz-a/n/ac disabled=no mode=ap-bridge

ssid=Glatniy wireless-protocol=802.11 wps-mode=disabled

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods=»» mode=

dynamic-keys supplicant-identity=MikroTik wpa-pre-shared-key=gfgfgf66

wpa2-pre-shared-key=hfhfhf77

/ip pool

add name=LAN-Pool ranges=192.168.88.5-192.168.88.29

/ip dhcp-server

add add-arp=yes address-pool=LAN-Pool bootp-lease-time=lease-time

bootp-support=dynamic disabled=no interface=LAN-bridge lease-time=12h name=

DHCP-Server

/interface bridge port

add bridge=LAN-bridge interface=LAN2

add bridge=LAN-bridge interface=LAN3

add bridge=LAN-bridge interface=LAN4

add bridge=LAN-bridge interface=LAN5

add bridge=LAN-bridge interface=wlan1

add bridge=LAN-bridge interface=wlan2

/ip address

add address=192.168.88.1/24 interface=LAN-bridge network=192.168.88.0

/ip dhcp-server network

add address=192.168.88.0/24 dns-server=192.168.88.1 gateway=192.168.88.1

netmask=24

/ip dns

set allow-remote-requests=yes

/ip firewall nat

add action=masquerade chain=srcnat out-interface=WAN src-address=

192.168.88.0/24

/system clock

set time-zone-name=Asia/Krasnoyarsk -

Зайдите через winbox в IP-Firewall, вкладка NAT, там будет правило (/ip firewall nat add action=masquerade chain=srcnat out-interface=WAN src-address=192.168.88.0/24). Два раза на него нажимаете, откроется окно, там надо в качестве out-interface выбрать не WAN а ваше соединение с провайдером pppoe-client (name=Internet). По моему дело в этом, попробуйте….

P.S. судя по куску лога к вашему микротику пытаются пароль подобрать. Желательно настроить Firewall и отключить не используемые сервисы в ip-service, а так же обновить прошивку до актуальной версии.Последнее редактирование: 29 авг 2019

-

Очень благодарю, действительно проблема была в этом. Все заработало! По сервисам и фаерволлу буду смотреть.

Последнее редактирование: 30 авг 2019