Главная » Microsoft Word » Как добавить игру или программу в исключение Брандмауэра Windows 10

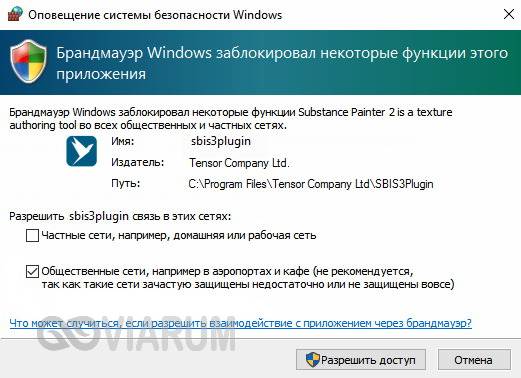

Обычно, при первом запуске игры или программы, которой нужен доступ в интернет, появляется окно Брандмауэра Windows 10 с просьбой разрешить доступ. Но, иногда такое окно не появляется, и программа не может нормально работать. В таких случаях необходимо вручную добавить эту программу в исключения Брандмауэра Windows.

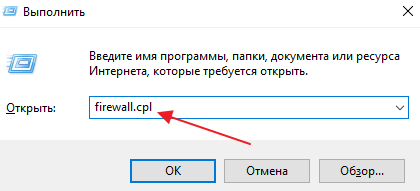

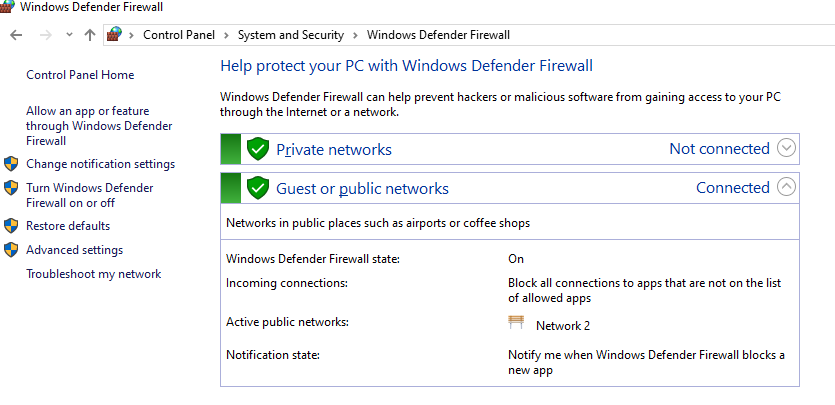

Для того чтобы добавить игру или программу в исключение Брандмауэра Windows 10 вам нужно открыть настройки Брандмауэра в «Панели управления». Для этого проще всего воспользоваться командой «firewall.cpl». Нажмите комбинацию клавиш Windows-R и в появившемся окне введите «firewall.cpl». После чего нажмите на клавишу ввода.

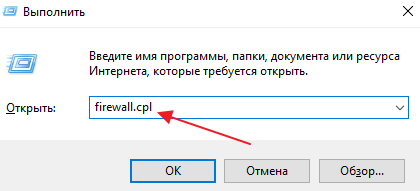

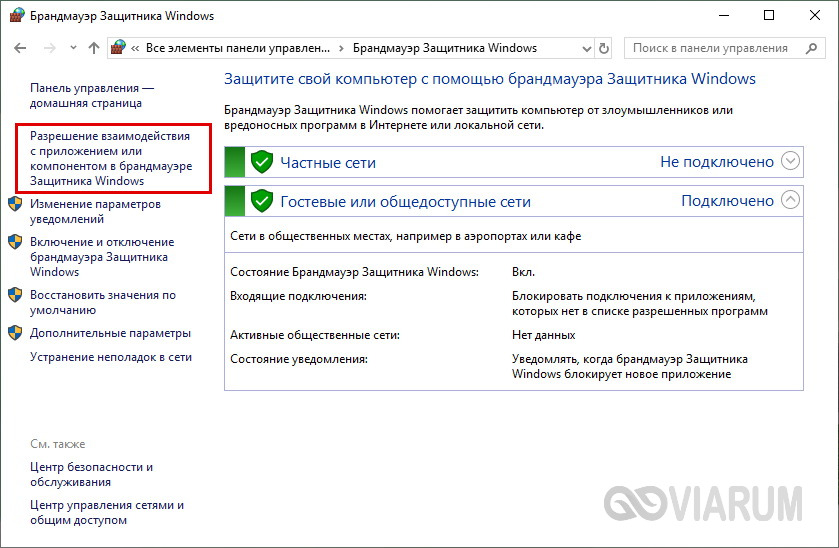

В результате перед вами появятся настройки Бранмауэра Windows 10. Здесь нужно перейти по ссылке «Разрешение взаимодействия с приложением или компонентом», которая находится в левой части окна.

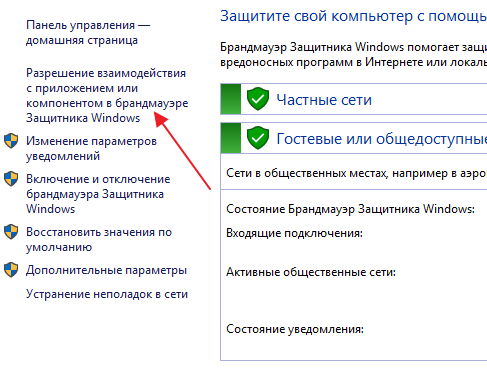

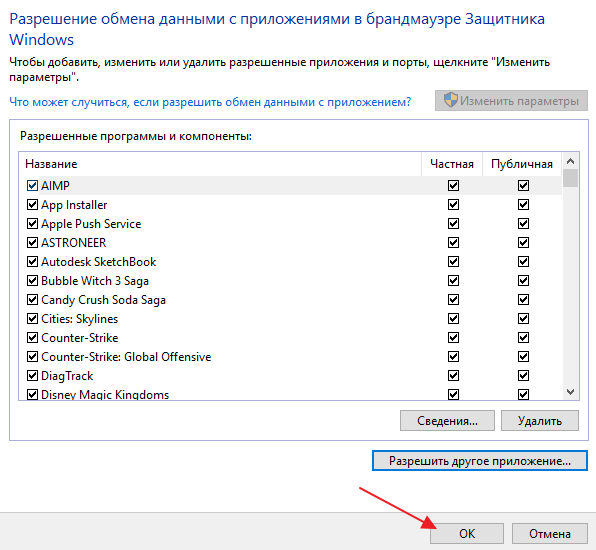

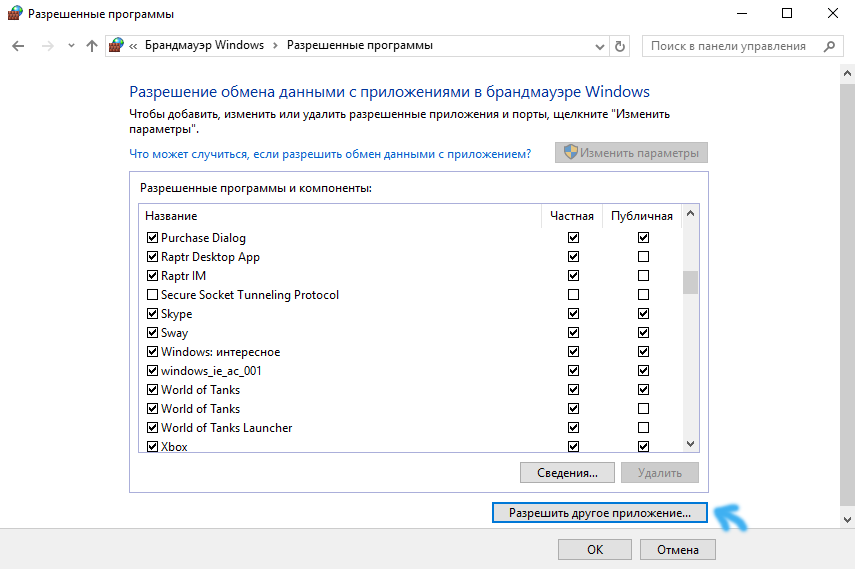

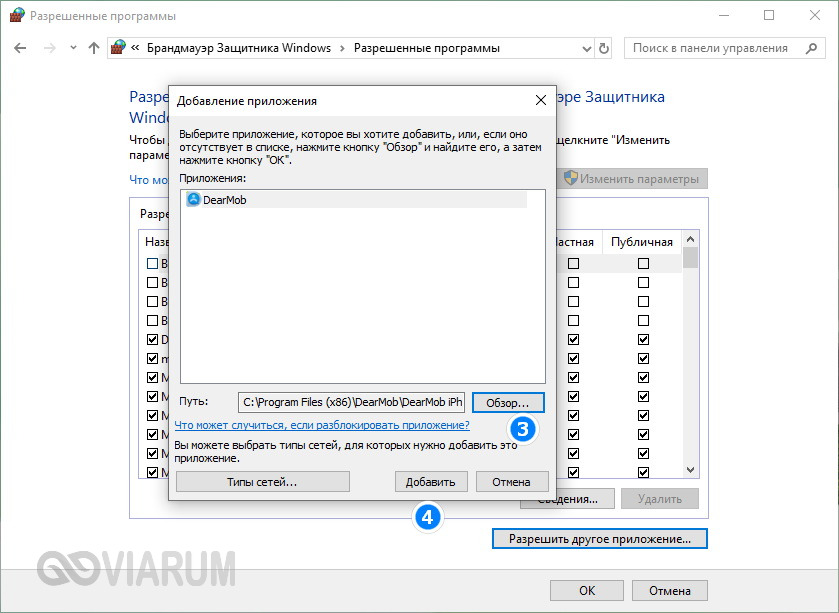

Дальше нужно нажать на кнопку «Изменить параметры», а потом на кнопку «Разрешить другое приложение». Нажимать нужно именно в таком порядке. Иначе кнопка «Разрешить другое приложение» будет не активной.

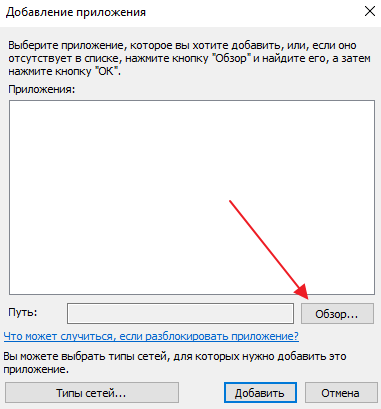

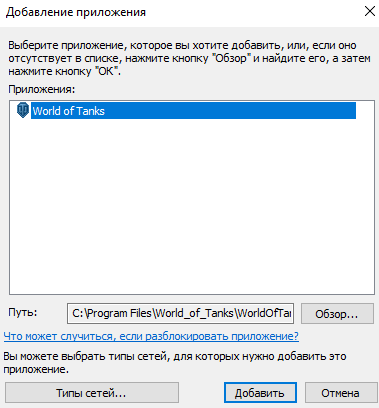

После нажатия на кнопку «Разрешить другое приложение» появится небольшое окно для добавления исключений в Брандмауэр Windows 10. Здесь нужно нажать на кнопку «Обзор» и выбрать exe-файл игры или программы, которую нужно добавить в исключения.

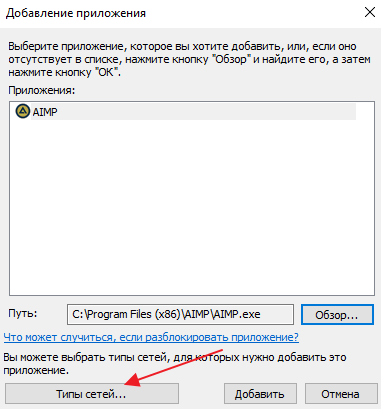

После того, как вы выбрали нужную игру или программу, нужно нажать на кнопку «Типы сетей».

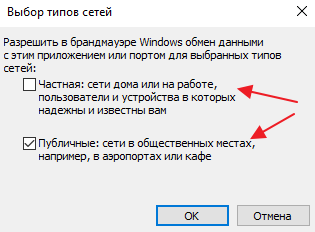

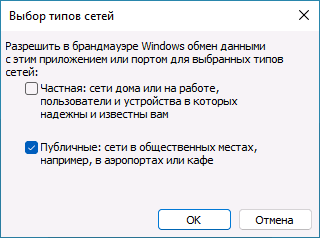

В открывшемся окне нужно выбрать тип сетей, в которых должна работать ваша игра или программа. Если хотите, чтобы добавленное исключение работало в любом случае, то установите обе отметки.

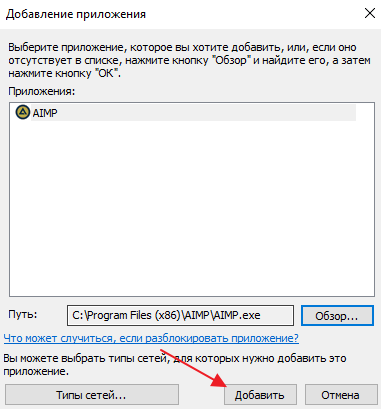

После выбора типа сетей нажмите на кнопку «Добавить» для того, чтобы добавить новое исключение.

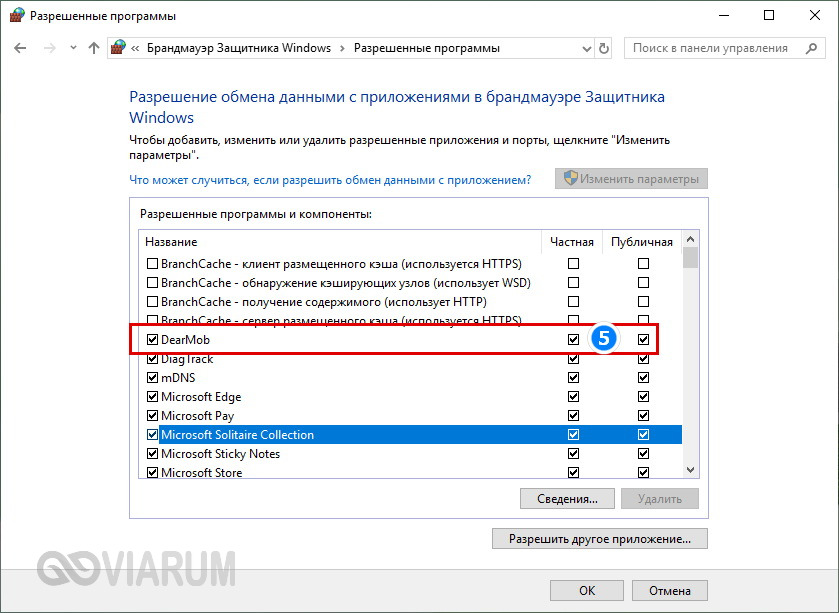

В результате, в списке исключений Брандмауэра Windows 10 появится нужная вам игра или программа. Для сохранения настроек закройте окно нажатием на кнопку «ОК».

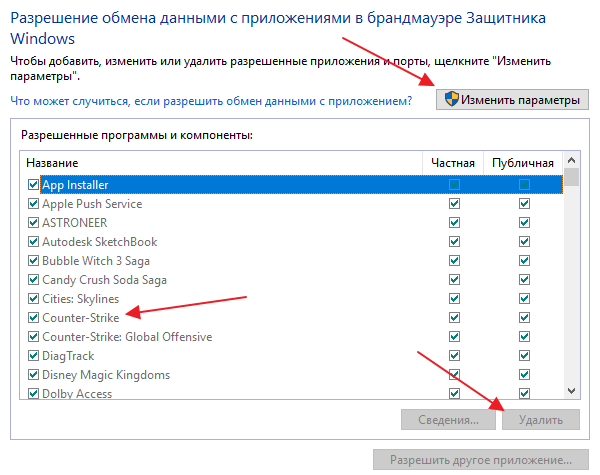

Если появится необходимость удалить ранее добавленное исключение, то это делается в этом же окне.

Сначала нажимаем на кнопку «Изменить параметры», потом выбираем исключение, а потом нажимаем на кнопку «Удалить».

Как добавить исключение с помощью командной строки или PowerShell

Также вы можете добавить игру или программу в исключение Брандмауэра Windows 10 с помощью командной строки. Для этого вам нужно открыть командную строку с правами администратора и выполнить следующую команду:

- netsh advfirewall firewall add rule name=»Program name» dir=in action=allow program=»C:pathprogram.exe» enable=yes

Обратите внимание, «Program name» — это название программы, которую вы хотите добавить в исключения, а «C:pathprogram.exe» — это путь к exe-файлу данной программы.

При необходимости, с помощью командной строки можно и заблокировать программу в Брандмауэре. Для этого нужно изменить «action=allow» на «action=block»:

- netsh advfirewall firewall add rule name=»Program name» dir=in action=block program=»C:pathprogram.exe» enable=yes

Для того чтобы удалить программу или игру из списка исключений Брандмауэра Windows 10 используйте команду:

- netsh advfirewall firewall Delete rule name=»Program name»

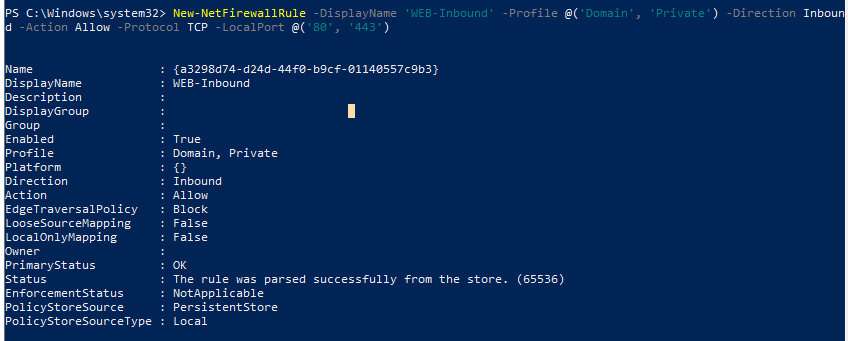

При желании, аналогичные действия можно выполнить и с помощью PowerShell. В этом случае для добавления исключения в Брандмауэр Windows 10 нужно использовать вот такую команду:

- New-NetFirewallRule -DisplayName «Program name» -Direction Inbound -Program «C:pathprogram.exe» -Action Allow

Как и в предыдущем случае, данная команда включает название программы, которую нужно добавить в исключения, а также путь к exe-файлу этой программы. Блокирование программы выполняется схожей командой:

- New-NetFirewallRule -DisplayName «Program name» -Direction Inbound -Program «C:pathprogram.exe» -Action Block

А для удаления исключения используется команда:

- Remove-NetFirewallRule -DisplayName «Program name»

Как видите, существует не мало разных способов, для того чтобы добавить программу или игру в список исключений Брандмауэра Windows 10, и вы можете выбрать то, что вам более удобно.

Как добавить в исключения брандмауэра Windows 10

Данная статья покажет различные способы как вручную добавить приложение в разрешенные брандмауэра Windows 10, или как удалить приложение из разрешенных.

Иногда возникает необходимость добавить исключение или правило для приложения в брандмауэр, обычно добавление происходит автоматически, но и бывает случаи когда нужно сделать это вручную. При установке нового приложения, которое хочет взаимодействовать через брандмауэр — Windows вам предложит разрешить или запретить ему доступ. Но что если вы запретили добавлять его в исключения, а в данный момент возникла надобность его добавить? Или возможно вы хотите удалить его из исключений в брандмауэре?

Чтобы управлять разрешениями в брандмауэре Windows -ваша учетная запись должна обладать правами администратора.

Разрешить приложения через брандмауэр в настройках брандмауэра.

1. Откройте брандмауэр: один из способов — в строке поиска или в меню выполнить введите firewall.cpl и нажмите клавишу Enter.

2.В левой колонке нажмите на «Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows»;

3.Нажмите на «Изменить параметры», если вы после загрузки Windows уже заходили в данные параметры, то кнопка будет не активна и можно просто переходить к следующему пункту;

4. Перед вами список приложений с заданными разрешениями, если ваше приложение есть в списке — поставьте галочки на нужное и нажмите «ОК», если его в списке нет — нажмите на Разрешить другое приложение;

5.Нажмите «Обзор», чтобы указать путь к нужному приложению;

6.Через открывшееся окно найдите приложение, которое вы хотите разрешить, выберите его и нажмите «Открыть»;

7.Нажмите кнопку «Типы сетей»;

8.Поставьте галочки на сетях в которых нужно разрешить обмен данными с этим приложением, и нажмите «ОК»;

9.Нажмите кнопку «Добавить»;

10.В этом окне подтвердите разрешения для данного приложения, нажав на «ОК».

Теперь просто закройте настройки брандмауэра. Приложение добавлено в исключения для заданных сетей.

Разрешить приложения через брандмауэр в командной строке.

1.Откройте командную строку от имени администратора: один из способов — нажать на меню пуск правой клавишей мыши и выбрать из списка «Командная строка (Администратор);

2.Вам нужно знать имя приложения и путь к нему, в нашем примере мы будем добавлять браузер Chrome, а вы уже можете изменить команду на своё приложение. Нужно в командной строке написать команду netsh advfirewall firewall add rule name=»Google Chrome» dir=in action=allow program=»C:Program FilesGoogleChromeApplicationchrome.exe» enable=yes после чего нажать «ОК»;

После выполнения команды можно закрывать командную строку.

Если вы хотите блокировать приложение в брандмауэре — нужно выполнить в командной строке команду netsh advfirewall firewall add rule name=»Google Chrome» dir=in action=block program=»C:Program Files (x86)GoogleChromeApplicationchrome.exe» enable=yes

Google Chrome и путь к приложению замените на своё.

Разрешить приложения через брандмауэр в PowerShell.

1.В строке поиска напишите powershell на найденном результате нажмите правой клавишей мыши и выберите «Запустить от имени администратора»;

2. Вам нужно знать имя приложения и путь к нему, в нашем примере мы будем добавлять браузер Chrome, а вы уже можете изменить команду на своё приложение. Пишем команду New-NetFirewallRule -DisplayName «Google Chrome» -Direction Inbound -Program «C:Program Files GoogleChromeApplicationchrome.exe» -Action Allow и нажимаем Enter.

Когда команда будет выполнена — можно закрывать PowerShell, программа вписанная в команду — будет добавлена в разрешенные брандмауэром.

Чтобы блокировать приложение брандмауэром — нужно в PowerShell выполнить команду New-NetFirewallRule -DisplayName «Google Chrome» -Direction Inbound -Program «C:Program Files GoogleChromeApplicationchrome.exe» -Action Block и нажимаем Enter. Только не забывайте менять в команде имя приложения и путь к нему на своё.

Удалить приложение из разрешенных в настройках брандмауэра Windows.

1. В строке поиска или в меню выполнить введите команду firewall.cpl и нажмите клавишу Enter.

2.В левой колонке нажмите на «Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows»;

3.Нажмите на «Изменить параметры», если вы после загрузки Windows уже заходили в данные параметры, то кнопка будет не активна и можно просто переходить к следующему пункту;

4.Найдите в списке приложение и уберите галочки напротив него, после чего нажмите «ОК». Или выделите приложение и нажмите «Удалить»;

5.Подтвердите удаление нажав на «Да».

6. Нажмите «ОК» и закройте настройки брандмауэра.

Удалить приложение из разрешенных в брандмауэре с помощью командной строки.

1.Откройте командную строку от имени администратора: один из способов — нажать на меню пуск правой клавишей мыши и выбрать из списка «Командная строка (Администратор);

2.Вам нужно знать названия приложения чтобы удалить его из разрешенных. Если вы название знаете — переходите к следующему пункту, если нет — в командной строке выполните команду netsh advfirewall firewall show rule name=all >»%UserProfile%DesktopWindowsFirewallRules.txt»

Данная команда создаст на рабочем столе текстовый документ, который можно открыть с помощью приложения блокнот и найти в нём название приложения.

3.Когда вы знаете названия приложения — введите команду netsh advfirewall firewall Delete rule name=»Google Chrome» и нажмите Enter. Только заменит в команде Google Chrome на своё приложение.

Удалить приложение из разрешенных с помощью PowerShell

1.В строке поиска напишите powershell на найденном результате нажмите правой клавишей мыши и выберите «Запустить от имени администратора»;

2. Вам нужно знать имя приложения, если вы его знаете — пропускайте этот пункт и переходите к следующему, если не знаете — выполните команду Show-NetFirewallRule | Out-File «$env:userprofileDesktopWindowsFirewallRules.txt»

После ее выполнения на рабочем столе появится текстовый документ, откройте его и найдите название приложения для которого нужно убрать разрешения.

3. Напишите команду Remove-NetFirewallRule -DisplayName «Google Chrome» и нажмите Enter. Только не забудьте поменять Google Chrome на название своего приложения!

На сегодня всё, мы с вами рассмотрели различные способы добавления приложений в исключения брандмауэра в Windows 10, а также различные способы удаления разрешений для приложений в брандмауэре. Если есть дополнения — пишите комментарии! Удачи Вам ?

Как добавить программу в исключение брандмауэра Windows 10

Брандмауэр Защитника Windows был добавлен компанией Майкрософт с целью увеличения безопасности пользователей в целом. Ещё с первых версий был создан функционал с возможностью добавления программ и различных приложений в исключения брандмауэра. Всё потому что существует не мало необходимых программ, которые не принимает брандмауэр.

Данная статья покажет как добавить программу в исключение брандмауэра Windows 10. А также рассмотрим как изменить разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows 10. Бывает намного легче полностью отключить брандмауэр в Windows 10 и проверить работает ли нужная программа.

Как разрешить приложение в брандмауэре

При запуске новых программ выскакивает окно брандмауэра, в котором пользователю предлагается разрешить или запретить обмен данными с приложениями. Если же пользователь ошибочно выберет не правильный вариант, изменить своё решение именно в этих настройках.

- Открываем брандмауэр Windows 10 любым из способов, например, нажав Win+Q и в поиске находим Брандмауэр Защитника Windows.

- В разделах брандмауэра выбираем пункт Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows.

- В открывшимся окне нажимаем Изменить параметры, а потом уже выбираем пункт Разрешить другое приложение.

- В окне добавления приложения нажимаем Обзор и находим программу, которая отсутствует в списке.

Как добавить приложение в исключение брандмауэра Windows 10

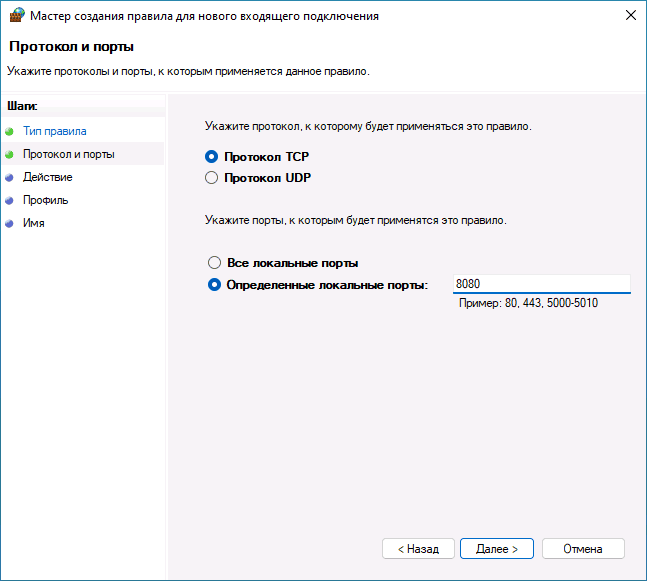

Добавление исключений в брандмауэр Windows происходит путем создания правил входящих и исходящих подключений. Есть возможность создать правило подключения как для программы, так и для порта. Поскольку иногда появляется необходимость разрешить определенный порт для конкретного приложения.

- Запускаем окно брандмауэра Windows 10 выполнив команду firewall.cpl в окне Win+R.

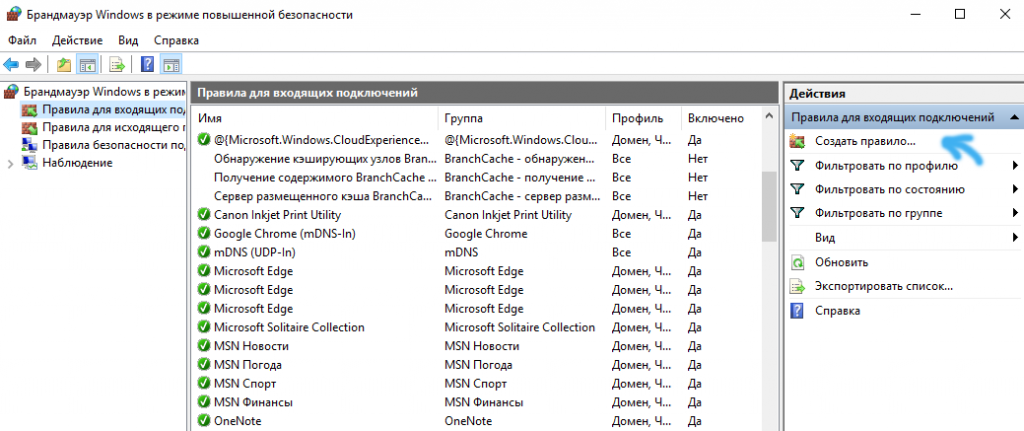

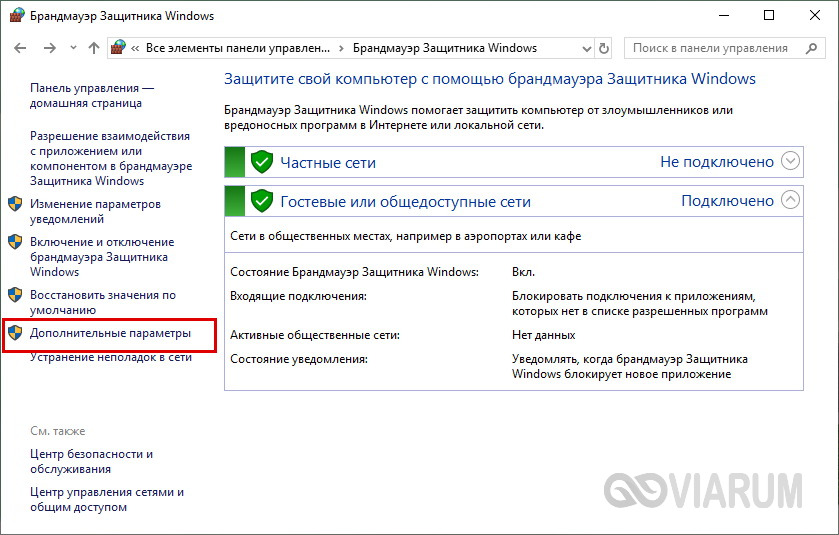

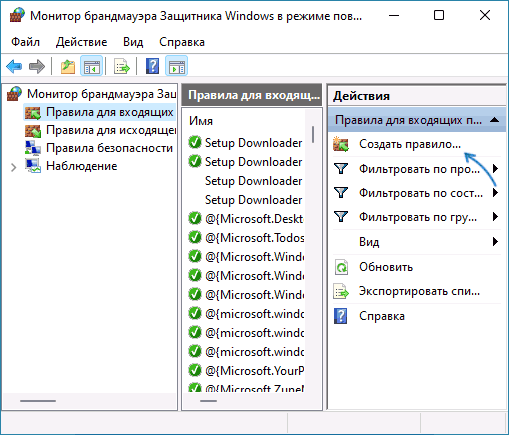

- Открываем Мониторинг брандмауэра Защитника Windows в режиме повышенной безопасности выбрав в разделах брандмауэра пункт Дополнительные параметры.

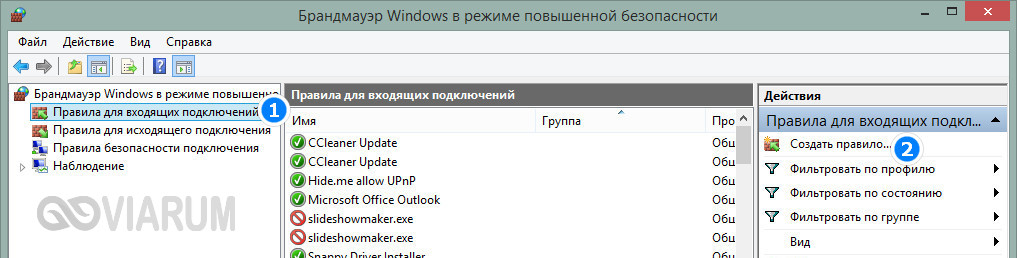

- Дальше переходим в пункт Правила для входящих подключений или Правила для исходящего подключения и нажимаем кнопку Создать правило.

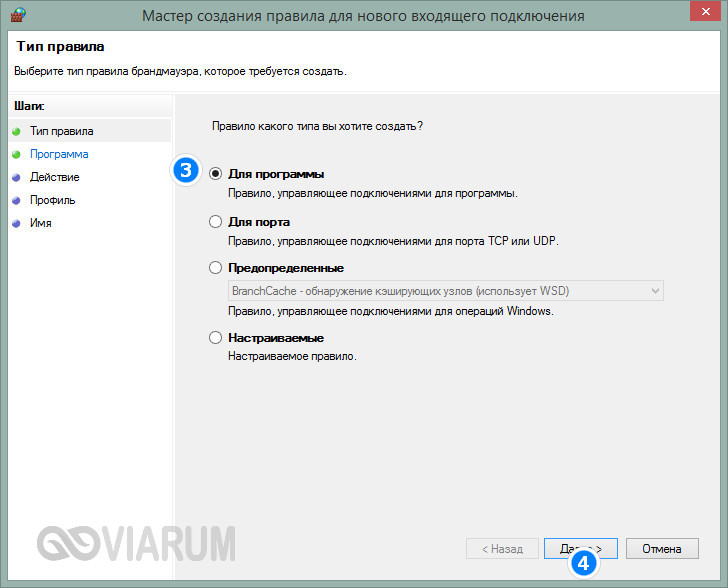

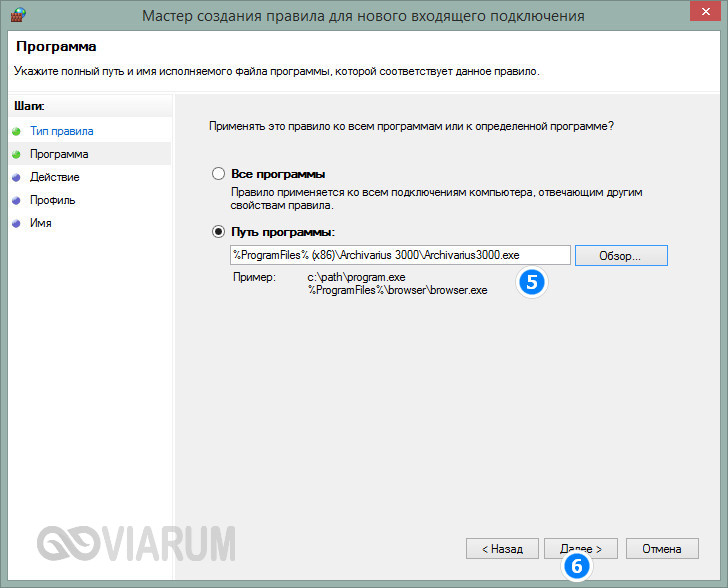

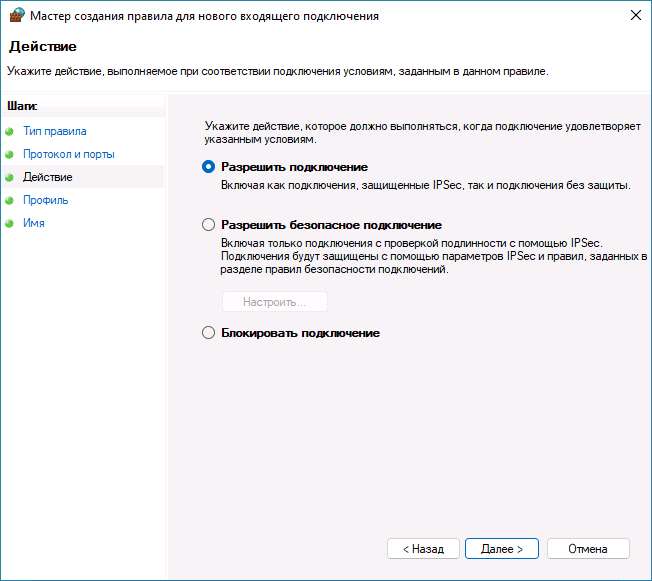

- В открывшимся окне выбираем какого типа правило Вы хотите создать, в нашем случае выбираем Для программы и нажимаем Далее.

- Следующим шагом необходимо указать путь программы нажав кнопку Обзор и нажать Далее.

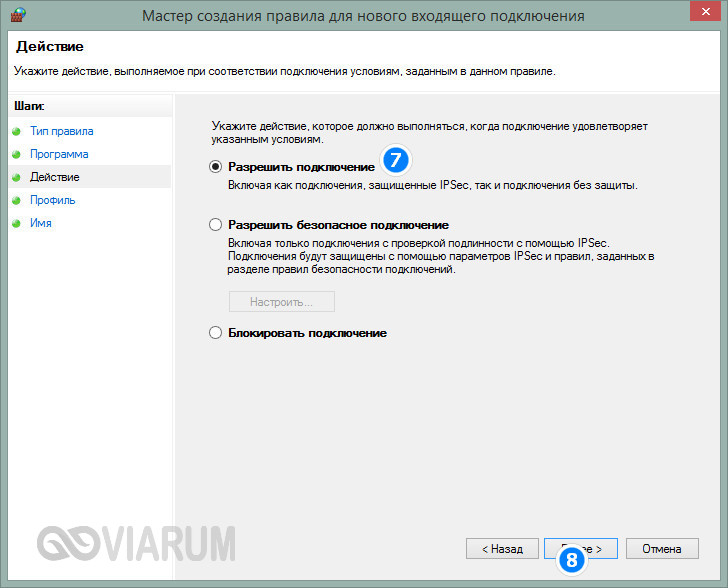

- Последними шагами будет указание действия, когда подключение удовлетворяет указанным условиям, выбор профилей к которым применяется правило и указание имени нового правила.

При создании неверного правила брандмауэра или же когда подключение блокируется правилом брандмауэра Windows в пользователей есть возможность отключить или вовсе удалить проблемное правило. Для этого нужно со списка правил найти ненужное правило и в контекстном меню выбрать пункт отключить правило или удалить.

Брандмауэр вместе с обновленным Защитником в Windows 10 является полезным средством защиты системы в целом. Поэтому мы не рекомендуем полностью отключать брандмауэр. Более простым способом решения ситуации с не работоспособностью приложений из-за брандмауэра есть добавления исключений путем создания правил входящих и исходящих подключений.

В этой статье мы разобрались как добавить программу в исключение брандмауэра Windows 10. А также рекомендуем обратить внимание на пункт инструкции как разрешить приложение в брандмауэре, поскольку возможно при автоматическом выскакивании запроса был выбран не правильный вариант.

Как добавить исключения в брандмауэр и защитник Windows 10

При установке программного обеспечения либо игр для компьютера, встроенные системы безопасности, такие как брандмауэр и защитник windows пытаются закрыть доступ к некоторым файлам, которые по их мнению являются опасными для нашего компьютера. Существует немало нужных файлов, для программ или игр, которые не принимают защитники нашей системы по той или иной причине и для этого нам нужно уметь добавлять такие файлы в исключение наших защитников.

Чтобы установленные нами приложения работали без сбоев. Давайте же посмотрим как добавить файлы в исключения и начнем с брандмауэра. Я работю в Windows 10, в других системах добавления в исключения брандмауэра выполняется таким же образом. В брандмауэр можно зайти несколькими способами, я буду заходить через поиск. В поиске пишу брандмауэр и нажимаю на найденный объект.

В открывшемся окне, в правой колонке, находим пункт под название разрешение взаимодействия с приложением или компонентом в брандмауэре Windows и жмем на него.

Мы видим список программ которые уже внесены в исключения, для добавления новой программы или игры нам нужно нажать на вкладку разрешить другое приложение но эта вкладка может быть недоступна, а для получения доступа к ней нужно нажать на вкладку изменить параметры, где после нажатия мы получаем права администратора на добавления нового исключения. После вкладка разрешить другое приложение должна стать активной, жмем на неё.

В окне добавления приложения жмем кнопку обзор.

В проводнике windows находим тот файл который нас интересует и нажимаем открыть.

Видим наш файл в окне добавление приложения, выбираем его и нажимаем добавить.

В окне разрешенные программы и компоненты видим, что наш файл успешно добавлен в исключения. Нажимаем кнопку OK.

Защитник Windows

Давайте теперь добавим исключения в защитник windows. В поиске пишем защитник и нажимаем на найденную вкладку.

Открылось окно программы в котором мы нажимаем на вкладку параметры.

Далее находим пункт добавить в исключения и жмем на него.

Как видим в открывшемся окне, мы можем добавить не только файл, но и папку и даже можем исключить расширение файла. Но мы работаем с файлом, так что нажимаем на знак + который расположен под пунктом под пунктом файлы.

В открывшемся проводнике windows находим и выбираем тот файл, который хотим добавить в исключения и жмем исключить этот файл.

И как видно в окне исключений, наш файл успешно добавлен.

О ставляйте своё мнение о данной статье, ну и конечно же задавайте свои вопросы, если у вас что-то вдруг пошло не так.

Как добавить исключение в брандмауэр Windows 10

Помимо приложений для работы с файлами, в набор поставляемого вместе с Windows 10 программного обеспечения входит брандмауэр или иначе фаервол – специальное приложение, предназначенное для защиты компьютера от атак по сети. Будучи активной, эта программа проверяет исходящий и входящий трафик и блокирует соединения, которые считает небезопасными. Брандмауэр ни в коем случае не заменяет антивирус, но это не означает, что его можно отключить, поскольку он обеспечивает дополнительную защиту.

К сожалению, алгоритмы штатного брандмауэра несовершенны, поэтому он не способен с точностью определить, является ли трафик безопасным. Следствием этого может стать ошибочная блокировка безопасных и полезных программ или игр. Некоторые приложения, например, популярный торрент-клиент uTorrent, умеют добавлять себя в исключения брандмауэра Windows 10. Но все же большинство программ приходится вносить в список исключений фаервола вручную.

Это довольно простая процедура, тем не менее, у начинающих пользователей она может вызвать некоторые сложности. Разрешить, или напротив, запретить подключение для той или иной программы можно в упрощенном режиме и режиме повышенной безопасности. Второй способ удобен тем, что позволяет разрешать или блокировать соединение отдельно для исходящего и входящего трафика. В этой статье мы покажем, как добавить программу в исключения брандмауэра Windows 10 с использованием обоих методов.

Упрощенный способ

Откройте брандмауэр из классической Панели управления или командой firewall.cpl и нажмите в меню слева ссылку «Разрешение взаимодействия с приложением…».

В следующем окне нажмите кнопку «Изменить параметры», а после того как управление списком разрешенных приложений станет доступным, нажмите «Разрешить другое приложение».

Укажите в открывшемся окошке через стандартный обзор исполняемый файл программы, которую хотите внести в исключения брандмауэра Windows 10.

Когда приложение появится в списке, вам нужно будет указать, для какой сети будет действовать разрешение – частной или публичной. Тип вашей сети можете посмотреть в разделе «Управление сетями и общим доступом», а так, если сомневаетесь в выборе, установите обе галочки. Почти всё готово, осталось только сохранить изменения, нажав кнопку «ОК».

Добавление исключений в безопасном режиме

Теперь разберем, как добавить приложение в исключения брандмауэра Windows 10 в режиме повышенной безопасности. Этот способ является более гибким, так как позволяет разрешать или блокировать подключения отдельно для разных программ, портов, профилей и даже конкретных IP-адресов.

Рассмотрим процедуру на простом примере. Чтобы запустить брандмауэр в режиме повышенной безопасности, откройте его сначала в стандартном режиме и нажмите слева в меню ссылку «Дополнительные параметры». Также вы можете воспользоваться быстрый командой wf.msc.

При этом откроется окно, разделенное на три области. В левой колонке вам нужно будет выбрать тип правила. Если вы хотите, чтобы программа могла отправлять пакеты с компьютера, выбирайте правило для входящих подключений, если же нужно разрешить программе принимать трафик из интернета, выбирайте правила для входящих подключений. Правила не являются взаимоисключающими, настраивать их можно вместе и по отдельности.

Добавим исключение в брандмауэр Windows 10 для входящего подключения программы Архивариус. Выделите в меню слева нужную опцию, а затем в меню справа нажмите «Создать правило». При этом откроется окно мастера, в котором вам будет предложено указать тип правила. Поскольку разрешать мы будем программу, оставляем активной радиокнопку «Для программы».

Жмём «Далее» и указываем путь к исполняемому файлу приложения.

Опять нажимаем «Далее» и в качестве действия выбираем «Разрешить подключение».

На следующем этапе брандмауэр попросит указать, для какого профиля будет применяться правило. Под профилем в данном случае имеется ввиду тип сети, которая может быть доменной, частной и публичной. По умолчанию разрешение выставляется для всех доступных типов сети, здесь всё можно оставить так как есть.

Наконец, последний шаг – присвоение правилу имени. Оно должно быть легко запоминающимся и содержательным, чтобы затем не пришлось гадать, для чего же вы создавали правило.

После нажатия кнопки «Готово» правило появится в списке в средней колонке окна брандмауэра.

Точно таким же образом создаем правило для исходящего подключения, если в этом есть необходимость. На этом всё. Теперь вы знаете, как в брандмауэре добавить в исключения любую программу. Ничего сложного тут нет, однако нельзя не отметить, что в сторонних фаерволах данная процедура является еще более простой и прозрачной.

В этой пошаговой инструкции подробно о способах добавить исключения в брандмауэр Windows 11 или Windows 10 (способы подойдут и для предыдущих версий системы). Также может быть полезным: Как сбросить настройки брандмауэра Windows.

Добавление программы в исключения брандмауэра в окне «Безопасность Windows» или через Панель управления

Первый способ — использование нового интерфейса управления брандмауэром Windows в окне «Безопасность Windows» или Панели управления.

Шаги для добавления программы в исключения брандмауэра будут следующими:

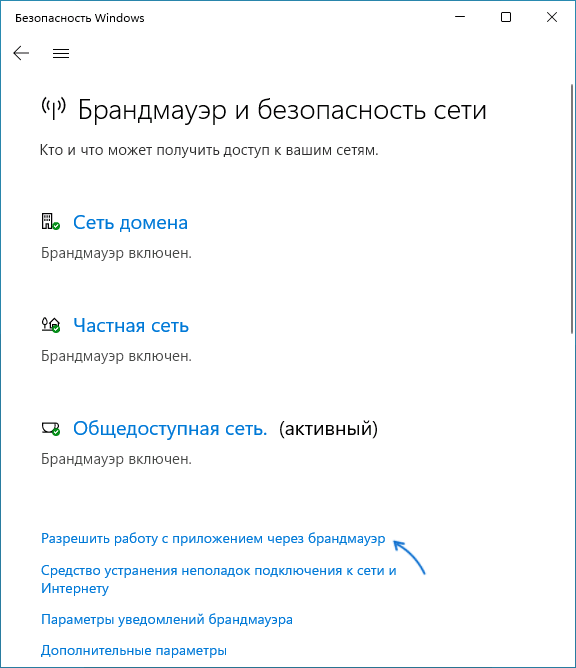

- Откройте окно «Безопасность Windows», для этого можно использовать значок Microsoft Defender в области уведомлений или «Параметры» (путь в Windows 11: Конфиденциальность и защита — Безопасность Windows — Открыть службу «Безопасность Windows».

- Откройте пункт «Брандмауэр и безопасность сети».

- Нажмите «Разрешить работу с приложением через брандмауэр» ниже списка профилей сети.

- Вместо шагов 1-3 можно открыть Панель управления, открыть пункт «Брандмауэр Защитника Windows», а затем нажать по ссылке «Разрешение взаимодействия с приложением или компонентом в брандмауэре защитника Windows».

- В открывшемся окне нажмите «Изменить параметры» (для этого требуются права администратора).

- Если нужного приложения нет в списке (если есть — просто установите отметки для нужных сетей, чтобы разрешить ему работу с сетью), нажмите кнопку «Разрешить другое приложение».

- Нажмите кнопку «Обзор» и укажите путь к нужной программе.

- Нажмите кнопку «Типы сетей» и отметьте те сети, с которыми программе должно быть разрешено работать.

- Нажмите кнопку «Добавить».

Программа будет добавлена в список разрешенных в брандмауэре, останется нажать «Ок» для того, чтобы настройки были применены.

Добавление порта или программы в исключения в мониторе брандмауэра Защитника Windows в режиме повышенной безопасности

Еще один способ добавления программ и портов в исключения брандмауэра Windows 10 и Windows 11 — Монитор брандмауэра в режиме повышенной безопасности.

- Нажмите клавиши Win+R, введите wf.msc и нажмите Enter, либо откройте пункт «Брандмауэр защитника Windows» в Панели управления, а затем нажмите «Дополнительные параметры» в панели слева.

- В панели слева выберите «Правила для входящих подключений» или «Правила для исходящих подключений» (часто бывает необходимо настроить и то и другое).

- В панели справа нажмите «Создать правило».

- Укажите, для программы или порта создается правило и нажмите «Далее».

- Укажите путь к программе, либо протокол и номера портов для правила. Нажмите «Далее».

- Выберите пункт «Разрешить подключение», чтобы для выбранного порта или программы подключение не блокировалось. Нажмите «Далее».

- Выберите, для каких сетевых профилей будет применяться правило.

- Укажите имя и, при необходимости, описание созданного правила. Нажмите кнопку «Готово».

В результате трафик для выбранного порта или программы будет разрешен, при необходимости создайте аналогичное правило для другого типа подключений (для входящих вместо исходящих или наоборот).

Добавление исключений брандмауэра с помощью командной строки

Запустив командную строку от имени администратора, вы можете использовать следующие команды для разрешения доступа в сеть для программы или открытия определенного порта.

Для программы. Первая команда — разрешает входящие, вторая — исходящие подключения, в обоих случаях для всех сетевых профилей:

netsh advfirewall firewall add rule name="Имя_правила" dir=in action=allow program="путь_к_программе" enable=yes netsh advfirewall firewall add rule name="Имя_правила" dir=out action=allow program="путь_к_программе" enable=yes

Для порта. Первая команда — входящие, вторая — исходящие подключения:

netsh advfirewall firewall add rule name="Имя_правила" dir=in action=allow protocol=TCP localport=номер_порта netsh advfirewall firewall add rule name="Имя_правила" dir=out action=allow protocol=TCP localport=номер_порта

Справку по добавлению правил брандмауэра с помощью командной строки можно получить с помощью команды

netsh advfirewall firewall add rule ?

Если у вас остаются вопросы по теме, можно задать их в комментариях к этой статье, я постараюсь найти решение.

Hi,

I have a setup with the following servers running Windows Server 2016

1x RDGW, RDCB, RDWA, RDLicensing.

5x RDSH

Im using UPD on the collection.

I have noticed very long login times, after policys etc are shown on screen it sits at a black screen for between 20sec and sometimes up to 5min.

I have also noticed that the svchost.exe that controls the Windows Firewall is using 25% to 50% when a user logs in and using around 1200Mb memory.

After I found this I checked the Windows Firewall with Advanced Security and found thousands of Cortana, Work or school account, Your account, Contact Support rules.

I found a script in this thread that could delete the rules https://social.technet.microsoft.com/Forums/windows/en-US/9aad7675-d1ba-4900-9d85-0cd117f5514f/new-firewall-rules-created-for-each-user?forum=win10itprosetup

This made the CPU usage and memory usage go down to normal levels, but after every login a user does it builds up the list of rules again. With many users logging in to the system the rules build up very fast and the login times gets high and every server

gets slow.

Example on our RDSH01 server that have been running in production since 2017-04-13 the script found and deleted 66153 rules that it found with «$Rules = Get-NetFirewallRule -All | Where-Object {$profiles.sid -notcontains $_.owner -and $_.owner }»

The script also tryed to get rules with this command «$rules2 = Get-NetFirewallRule -All -PolicyStore ConfigurableServiceStore | Where-Object { $profiles.sid -notcontains $_.owner -and $_.owner }» but fails with an «not enough space error»

The script removes the rules from here with the content of $rules «HKLM:SystemCurrentControlSetServicesSharedAccessParametersFirewallPolicyFirewallRules»

and $rules2 was meant to clean up at «HKLM:SystemCurrentControlSetServicesSharedAccessParametersFirewallPolicyRestrictedServicesConfigurableSystem»

but doesnt do anything because of the error on the Get-command. If I try to access it with regedit it stops to respond, guessing there are too many items in that container for it to handle.

Anyone know a solution for this problem?

Regards Fredrik

-

Moved by

Tuesday, June 27, 2017 1:45 AM

from Windows Server 2016 General forum

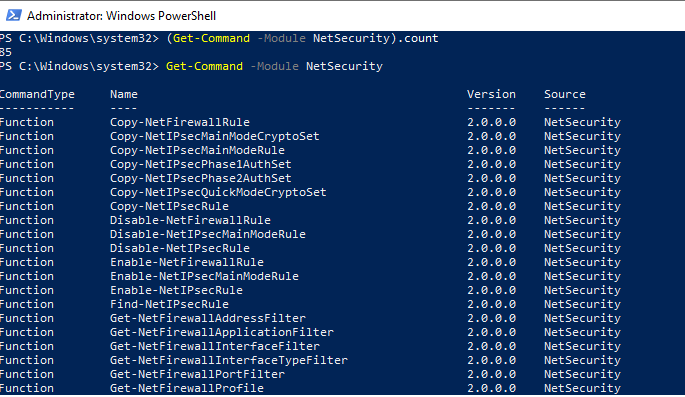

Эта статья посвящена основам управления настройками и правилами встроенного Windows Firewall из командной строки PowerShell. Мы рассмотрим, как включать/отключать брандмауэр для различных профилей, создавать и удалять правила файервола, и рассмотрим небольшой скрипт, позволяющий сформировать удобную таблицу с текущим набором активных правил брандмауэра.

Содержание:

- Управление сетевыми профилями брандмауэра Windows из PowerShell

- Создание, редактирование и удаление правил Windows Firewall из PowerShell

- Вывод правил Windows Firewall через PowerShell

Вы можете управлять настройками Windows Firewall из графической консоли Control Panel -> System and Security -> Windows Defender Firewall. Однако начиная с Windows 8.1 (Windows Server 2012R2) для управления встроенным брандмауэром в систему был добавлен встроенный PowerShell модуль NetSecurity.

Раньше для управления правилами и настройками Брандмауэра Windows использовалась команда

netsh advfirewall firewall

.

В модуле NetSecurity в Windows 10 доступно 85 команд. Вы можете вывести их список:

Get-Command -Module NetSecurity

Управление сетевыми профилями брандмауэра Windows из PowerShell

В Windows Firewall есть три типа сетевых профилей:

- Domain (Доменный) – применяется к компьютерам, включенным в домен Active Directory;

- Private (Частный) – домашние или рабочие сети;

- Public (Общий) – общедоступные сети.

Информация о типах сетей хранится службой Network Location Awareness (NLA) в базе данных. Вы можете изменить профиль сети, если он определился некорректно.

Каждый профиль может отличаться используемым набором правил файервола. По умолчанию все сетевые интерфейсы компьютера защищены фаейрволом и к ним применяются все три типа профилей.

Чтобы включить все три сетевых профиля Domain, Public и Private, используйте команду:

Set-NetFirewallProfile -All -Enabled True

Либо укажите конкретный профиль вместо All:

Set-NetFirewallProfile -Profile Public -Enabled True

Чтобы отключить файервол для всех трех сетевых профилей, используется команда:

Set-NetFirewallProfile -All -Enabled False

С помощью командлета

Set-NetFirewallProfile

вы можете изменить параметры профиля (действие по-умолчанию, журналирование, путь и размер файла журнала, настройки оповещений и т.д.).

Как вы вероятно знаете, по умолчанию Windows Firewall включен в современных ОС для всех профилей. В настройках профилей разрешены все исходящие подключения и блокируется входящие (кроме разрешенных).

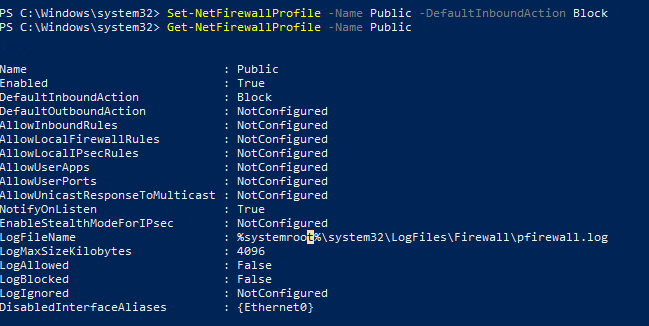

Изменим действие по-умолчнию для профиля Public – заблокировать все входящие подключения.

Set-NetFirewallProfile –Name Public –DefaultInboundAction Block

Текущие настройки профиля можно вывести так:

Get-NetFirewallProfile -Name Public

Если вы управляете настройками Windows Firewall через GPO, вы можете вывести текущие результирующие настройки профилей так:

Get-NetFirewallProfile -policystore activestore

Проверим, что все параметры брандмауэра применяются ко всем сетевым интерфейса компьютера.

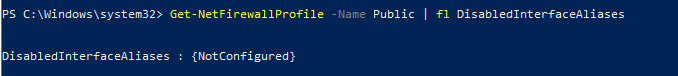

Get-NetFirewallProfile -Name Public | fl DisabledInterfaceAliases

Если все интерфейсы защищены, команда должна вернуть:

DisabledInterfaceAliases : {NotConfigured}

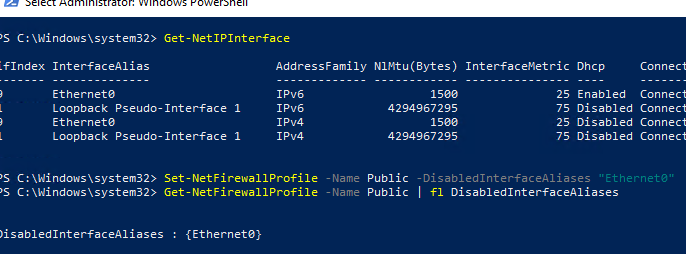

Можно отключить определенный профиль для интерфейса (вывести список имен интерфейсов можно с помощью командлета Get-NetIPInterface).

Set-NetFirewallProfile -Name Public -DisabledInterfaceAliases "Ethernet0"

Как вы видите, теперь профиль Public не применяется к интерфейсу Ethernet0:

DisabledInterfaceAliases : {Ethernet0}

Вы можете настроить параметры логирования сетевых подключений на уровне каждого профиля. По умолчанию журналы Windows Firewall хранятся в каталоге %systemroot%system32LogFilesFirewall, размер файла – 4 Мб. Вы можете изменить включить журналирование подключений и увеличить максимальный размер файла:

Set-NetFireWallProfile -Profile Domain -LogBlocked True -LogMaxSize 20000 -LogFileName ‘%systemroot%system32LogFilesFirewallpfirewall.log’

Создание, редактирование и удаление правил Windows Firewall из PowerShell

Для управления правилами брандмауэра есть 9 командлетов:

- New-NetFirewallRule

- Copy-NetFirewallRule

- Disable-NetFirewallRule

- Enable-NetFirewallRule

- Get-NetFirewallRule

- Remove-NetFirewallRule

- Rename-NetFirewallRule

- Set-NetFirewallRule

- Show-NetFirewallRule

Рассмотрим несколко простых примеров открытия портов в Windows Firewall.

Например, вы хотите разрешить входящие TCP подключения на порты 80 и 443 для профилей Domain и Private, воспользуйтесь такой командой:

New-NetFirewallRule -DisplayName 'WEB-Inbound' -Profile @('Domain', 'Private') -Direction Inbound -Action Allow -Protocol TCP -LocalPort @('80', '443')

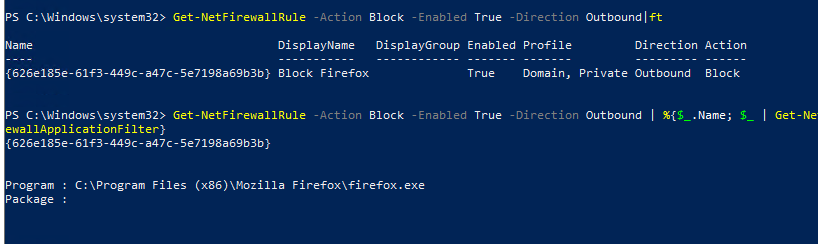

Вы можете разрешить или заблокировать трафик для конкретной программы. Например, вы хотите заблокировать исходящие соединения для FireFox:

New-NetFirewallRule -Program “C:Program Files (x86)Mozilla Firefoxfirefox.exe” -Action Block -Profile Domain, Private -DisplayName “Block Firefox” -Description “Block Firefox” -Direction Outbound

Разрешим входящее RDP подключение по порту 3389 только с IP одного адреса:

New-NetFirewallRule -DisplayName "AllowRDP" –RemoteAddress 192.168.1.55 -Direction Inbound -Protocol TCP –LocalPort 3389 -Action Allow

Чтобы разрешить ping для адресов из указанной подсети, используйте команды:

$ips = @("192.168.1.50-192.168.1.60", "192.165.2.22-192.168.2.200", ”10.10.0.0/16”)

New-NetFirewallRule -DisplayName "Allow inbound ICMPv4" -Direction Inbound -Protocol ICMPv4 -IcmpType 8 -RemoteAddress $ips -Action Allow

New-NetFirewallRule -DisplayName "Allow inbound ICMPv6" -Direction Inbound -Protocol ICMPv6 -IcmpType 8 -RemoteAddress $ips -Action Allow

В предыдущей статье мы показывали как с помощью PowerShell можно заблокировать доступ к сайтам не только по IP адресу, но и по DNS имени домена/сайта.

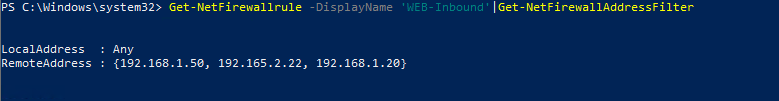

Чтобы отредактировать имеющееся правило брандмауэра, используется командлет Set-NetFirewallRule. Например, вы хотите разрешить входящие подключения с указанного IP адреса для ранее созданного правила:

Get-NetFirewallrule -DisplayName 'WEB-Inbound' | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress 192.168.1.20

Если нужно добавить в правило файервола несколько IP адресов, используйте такой скрипт:

$ips = @("192.168.1.50", "192.165.2.22",”192.168.1.20”)

Get-NetFirewallrule -DisplayName 'WEB-Inbound'|Set-NetFirewallRule -RemoteAddress $ips

Вывести все IP адреса, которые содержатся в правиле брандмауэра:

Get-NetFirewallrule -DisplayName 'Allow inbound ICMPv4'|Get-NetFirewallAddressFilter

Вы можете включать/отключать правила файервола с помощью командлетов Disable-NetFirewallRule и Enable-NetFirewallRule.

Disable-NetFirewallRule –DisplayName 'WEB-Inbound'

Чтобы разрешить ICMP (ping), выполните команду:

Enable-NetFirewallRule -Name FPS-ICMP4-ERQ-In

Чтобы удалить правило брандмауэре используется командлет Remove-NetFirewallRule.

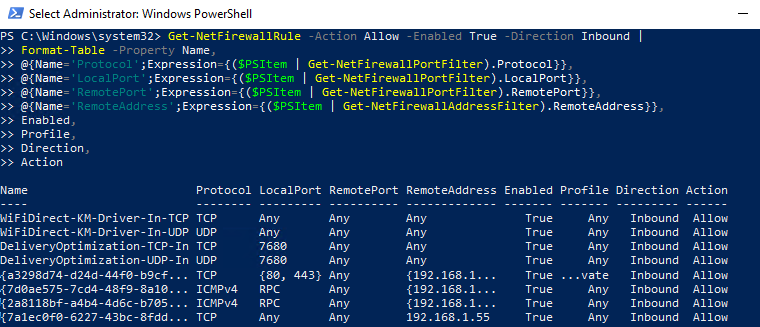

Вывод правил Windows Firewall через PowerShell

Список активных правил для входящего трафика можно вывести так:

Get-NetFirewallRule | where {($_.enabled -eq $True) -and ($_.Direction -eq "Inbound")} |ft

Если, например, нам нужно вывести список блокирующих исходящих правил:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound

Если нужно отобразить имя программы в правиле:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound | %{$_.Name; $_ | Get-NetFirewallApplicationFilter}

Как вы видите командлет Get-NetFirewallRule не выводит порты сетевые порты и IP адреса для правил брандмауэра. Чтобы вывести всю информацию о разрешенных входящих (исходящих) подключениях в более удобном виде с отображением номеров портов, используйте такой скрипт:

Get-NetFirewallRule -Action Allow -Enabled True -Direction Inbound |

Format-Table -Property Name,

@{Name='Protocol';Expression={($PSItem | Get-NetFirewallPortFilter).Protocol}},

@{Name='LocalPort';Expression={($PSItem | Get-NetFirewallPortFilter).LocalPort}},

@{Name='RemotePort';Expression={($PSItem | Get-NetFirewallPortFilter).RemotePort}},

@{Name='RemoteAddress';Expression={($PSItem | Get-NetFirewallAddressFilter).RemoteAddress}},

Enabled,Profile,Direction,Action

Чтобы сбросить все правила Microsoft Defender Firewall и восстановить настройки по умолчанию, выполните команду:

netsh advfirewall reset

или

(New-Object -ComObject HNetCfg.FwPolicy2).RestoreLocalFirewallDefaults()

После этого все пользовательские настройки и правила Microsoft Defender удалены. В списке правил останутся только стандартные правила сетевого доступа Windows.

Перед сбросом можно экспортировать текущие настройки в файл. В дальнейшем вы можете вернуться к этой резевной копии.

netsh advfirewall export "C:Backupfirewall-config.wfw"

PowerShell предоставляет широкие возможности по управлению правилами Windows Firewall из командной строки. Вы можете автоматически запускать скрипты PowerShell для открытия/закрытия портов при возникновении определенных событий. В следующей статье мы рассмотрим простую систему на базе PowerShell и Windows Firewall для автоматической блокировки IP адресов, с которых выполняется удаленный перебор паролей по RDP на Windows VDS сервере.

Создание правил:

New-NetFireWallRule -DisplayName «DPM_Agent_TCP» -Direction Inbound -Protocol TCP -LocalPort 135, 5718, 5719, 88, 289, 139, 445 -Enable True -Action Allow -Profile Domain

New-NetFireWallRule -DisplayName «DPM_Agent_UDP» -Direction Inbound -Protocol UDP -LocalPort 53, 88, 389, 137, 138 -Enable True -Action Allow -Profile Domain

New-NetFireWallRule -DisplayName «DPM_Agent_Coordinator» -Direction Inbound -Program «%windir%Microsoft Data Protection ManagerDPMProtectionAgentsAC5.0.158.0dpmac.exe» -Enable True -Action Allow -Profile Domain

Удаление правил:

Remove-NetFireWallRule -DisplayName «DPM_Agent_TCP»

Remove-NetFireWallRule -DisplayName «DPM_Agent_UDP»

Remove-NetFireWallRule -DisplayName «DPM_Agent_Coordinator»

Также, можно добавить разрешение только на подключения с определенного ip-адреса:

New-NetFireWallRule -DisplayName «DPM_Agent_TCP» -Direction Inbound -Protocol TCP -LocalPort 135, 5718, 5719, 88, 289, 139, 445 -RemoteAddress 192.168.221.21 -Enable True -Action Allow -Profile Domain

New-NetFireWallRule -DisplayName «DPM_Agent_UDP» -Direction Inbound -Protocol UDP -LocalPort 53, 88, 389, 137, 138 -RemoteAddress 192.168.221.21 -Enable True -Action Allow -Profile Domain

New-NetFireWallRule -DisplayName «DPM_Agent_Coordinator» -Direction Inbound -Program «%windir%Microsoft Data Protection ManagerDPMProtectionAgentsAC5.0.158.0dpmac.exe» -RemoteAddress 192.168.221.21 -Enable True -Action Allow -Profile Domain

Обновление от 23.07.2019:

У MS-а нашёл статью. В случае, если установка агента DPM не проходит, они рекомендуют вот что:

Netsh advfirewall firewall add rule name=»DPM Replication Agent» dir=in program=»C:Program filesMicrosoft Data Protection ManagerDPMbindpmra.exe» profile=Any action=allow

Netsh advfirewall firewall add rule name=»DPM DCOM setting» dir=in action=allow protocol=TCP localport=135 profile=Any

Netsh advfirewall firewall set rule group=»@FirewallAPI.dll,-28502″ new enable=yes

Netsh advfirewall firewall add rule name=»DPMAM_WCF_SERVICE» dir=in program=»C:Microsoft Data Protection ManagerDPMbinAMSvcHost.exe» profile=Any action=allow

Netsh advfirewall firewall add rule name=»DPMAM_WCF_PORT» dir=in action=allow protocol=TCP localport=6075 profile=Any

P.S.

Если вся эта ересь сделана, но агент всё равно удалённо не ставиться, просто выключите их «дружелюбный» фаервол. После установки включите. Вот и всё.

В опубликованных в предыдущих номерах журнала статьях, посвященных настройке брандмауэра Windows с использованием PowerShell, речь шла о встроенных правилах, список которых можно вывести с помощью get-netfirewallrule, об их включении и отключении (enable-netfirewallrule и disable-netfirewallrule). Однако на практике брандмауэр Windows принесет больше пользы, если выполнить его точную настройку, ведь подлинное достоинство этого компонента, начиная с Windows Server 2008, заключается в возможности создания конкретизированных правил. По сути, правила брандмауэра Windows – это упрощенный IPSec. Поэтому неудивительно, что у PowerShell есть отличный инструмент создания правил, New-NetFirewallRule. В этой и нескольких последующих статьях мы будем учиться создавать правила (и узнаем, как при этом не отключить компьютер).

Основы создания правил брандмауэра

Каждое правило брандмауэра Windows имеет имя и три основных характеристики: направление, критерий и действие. Предположим, есть правило по имени Pass HTTP, согласно которому брандмауэр Windows должен пропустить (действие) входящий (направление) пакет, адресованный порту 80 (критерий). Критерий в сочетании с направлением пакета (порт 80, входящий пакет) указывает брандмауэру, надо ли применять действие правила (пропустить).

New-NetFirewallRule позволяет назначить правилу имя с помощью параметра -DisplayName, задать направление с помощью –Direction (inbound («Входящие») или outbound («Исходящие»); если значение параметра не указано, то по умолчанию — inbound) и действие с помощью -Action (Allow («Разрешить») или Block («Блокировать»); если значение параметра не указано, то по умолчанию – Allow). Для примера создадим правило брандмауэра, блокирующее подключение рабочей станции к удаленному рабочему столу любой системы. Это позволит вам без построения сервера легко убедиться в том, что правило превосходно работает на вашем клиентском компьютере с Windows 8.1. Кстати, рекомендую вывести эту статью на печать или сохранить ее в локальном хранилище компьютера, прежде чем выполнять приведенные ниже примеры, так как результатом некоторых из них будет отключение от Интернета, поэтому полезно держать под рукой способ отмены выполненных действий.

Первое правило

В базовом варианте команда New-NetFirewallRule выглядит следующим образом:

new-netfirewallrule -displayname Mtest

Обязательным для указания является только имя, так как параметры, определяющие действие, направление и критерий, по умолчанию принимают значения Allow («Разрешить»), Inbound («Входящие») и Everything («Для всех»), то есть реализуют инструкцию «разрешить все входящие пакеты». New-NetFirewallRule немедленно включает новое правило, которое вступает в силу сразу же после нажатия клавиши Enter. Этого можно избежать, добавив параметр–Enabled False:

new-netfirewallrule –displayname Mtest –Enabled False

Опечатки здесь нет: параметр -Enabled действительно принимает в качестве значения символьную строку False, а не встроенную переменную PowerShell $false (очевидно, автор этой команды так и не разобрался в «переменных-переключателях»).

Мы уже знаем, что атрибуты правила брандмауэра можно вывести с помощью следующей команды:

get-netfirewallrule -displayname Mtest

Выполнив эту команду, вы заметите, что правило брандмауэра, помимо удобного для восприятия отображаемого имени DisplayName, имеет подобный глобальному идентификатору GUID параметр Name, значение которого выглядит примерно так: «{b7072342-7f9a-493c-abf6-43dcde98a41e}». Можно убедиться, что команда NetFirewallRule, помимо отображаемого имени с параметром –DisplayName, воспринимает и атрибут Name без параметра:

get-netfirewallrule «{b7072342-7f9a-493c-abf6-43dcde98a41e}»

Можно заметить, что в списке правил брандмауэра на панели управления появилось правило Mtest, как подтверждение выполненного действия.

Для удаления правила воспользуйтесь командой remove-netfirewallrule:

remove-netfirewallrule -displayname mtest

Так как это правило не имело видимого эффекта, попробуем создать другое, с применением параметров -Action и -Direction, блокирующее весь исходящий трафик. Эта команда выглядит так:

new-netfirewallrule -displayname Mtest -direction outbound -action block

Попытка обмена пакетами с помощью команды окончится общим сбоем. Напоминаю: для отмены изменений выполните remove-netfirewallrule -displayname mtest.

Добавление критериев: блокировка одного порта

Третий компонент правила брандмауэра – наиболее емкий, так что ему придется посвятить отдельную статью. Впрочем, здесь остается место для небольшого примера. Из правила «блокировать весь исходящий трафик» сделаем правило «блокировать весь исходящий трафик через порт TCP 3389». Для блокировки данного порта TCP добавим два параметра: -Protocol TCP и -RemotePort. Новое правило выглядит так:

new-netfirewallrule -displayname Mtest -direction outbound -action block -protocol tcp -RemotePort 3389

Испытайте его на любом компьютере, где включен доступ к удаленным рабочим столам, и выполните проверку сетевого подключения с помощью команды Test-NetConnection (в данном примере проверка проводится для S1.bigfirm.com):

test-netconnection s1.bigfirm.com -Port 3389

Итак, я представил основные средства создания правил. В следующий раз мы продолжим изучение инструментов точной настройки.