Tr069 connects to acs server failed unknown network error

SmartBOX Pro / SmartBOX Turbo+ / SmartBox Giga – обсуждение

Wi-Fi Router: [email protected] C2/T4 | 256m/128m RAM DDR-3 | 256m/128m NAND | 2.4GHz/5GHz | 1Gbit/s | USB 3.0

Производитель (OEM / ODM) : SerComm SQ191

(Расчетная) дата выпуска: ноябрь 2019 г.

Страна производства: Китай

Серия: AC1200

Тип: беспроводной маршрутизатор, CPE

Идентификатор FCC: отсутствует

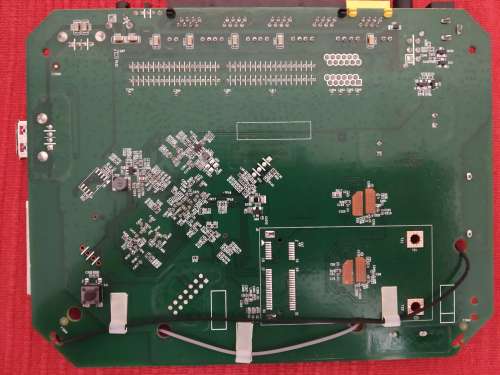

Идентификатор печатной платы: DBE00B-1.6MM

Питание: 12 В постоянного тока, 1,5 А

Тип разъема: бочка

CPU1: MediaTek MT7621AT ( 880 МГц , 2 ядра )

FLA1: 128 МиБ ( Macronix MX30LF1G18AC-ТИ)

RAM1: 256 Мб ( Nanya NT5CC128M16JR-ЕК)

ПЧ расширения: USB 3.0

Порты USB: 1

Последовательный порт: да, 4-контактный разъем, J4

Wi1 chip1: MediaTek MT7603EN

wi1 802dot11 протоколы: левов

wi1 MIMO — конфигурации: 2×2: 2

wi1 разъем антенны: U.FL

WI2 chip1: MediaTek MT7613AEN

WI2 802dot11 протоколы: + AC

WI2 MIMO — конфигурации: 2×2: 2

WI2 разъем антенны: U.FL

Микросхема ETH1: MediaTek MT7621AT

Коммутатор: MediaTek MT7621AT

Скорость LAN: 1GbE, 100MbE

Порты LAN: 2

Скорость WAN: 1GbE

Порты WAN: 1

802.11abgn + ac

Стандартный загрузчик: U-Boot

Стандартная прошивка ОС: Linux 3.10.14

- Сток 2.0.19

- Установка Openwrt/LEDE от Netgear R6220

- SmartBox PRO Пандора c загрузчиком Breed подробно

- SmartBox PRO — Чистый OpenWRT 19.07.3(release branch) c 256Мб RAM и 256Мб Flash

- Прописываем mac адреса в openwrt SmartBox

- Предупреждение: светодиодная индикация на данных прошивках отсутствует.

- OpenWrt 19.07.5 для SmarBox Pro и Smartbox Turbo+ Для устройств с модифицированным загрузчиком от inflabz (Исправлена светодиодная индикация)

- Padavan для Smart Box PRO для памяти NAND

- Готовые автосборки rooter

- OpenWRT 22.03.2 SmartBoxPRO для SPI 16mb

- Клон SmartBox Pro

- Увеличение мощности WiFi в OpenWrt на SmartBox Pro

- Увеличение грустной мощности на штатных драйверах openwrt в turbo+

- Замена «битых» NAND на SPI flash и прошивка Openwrt для Beeline Smart Box Turbo+

- Как прошить через телнет

- Прошивка с обходом бед блоков

- Настройка модема на open wrt

- Как прикрутить 4g модем к SmartBox Pro

- Фото платы SmartBOX PRO 1.0

- Какие контакты задействованы

- Смена загрузчика на Giga

- Обратите внимание на ограничение скорости передачи данных по usb на стоковой прошивке: чтение ≈ 15 МБ/с, запись ≈ 10 МБ/с

- Скорости чтения с флэшки через USB-разъем роутера на прошивке «китайский форк Падавана

- Прошивка (без перепайки) Smartbox Pro на прошивки Pandorabox и LEDE.

- Jtag

- Для тех, кто окирпичbл SmartBOX Turbo+ и теперь он перемигивается зеленым и красным светодиодом + Дополнение

- Возможный способ раскирпичивания (мигают зеленый и красный диод) без uart

- Добавление лого Turbo+ в прошивке Padavan

- Делаем «правильные» MAC’и в OpenWRT

- # ВАЖНО [Охлаждение] Информация о доработке.

- Доработка охлаждения от butaford

- В тему охлаждения

- Упоминание по прошивке для nand с Bad блоками

- Обрезка mtd2 до 256кБ

- Прошивка и активация Zigbee модуля в Smart Box Turbo+

- # Учетка СуперЮзера . Логин: SuperUser Пароль: Beeline$martB0x или серийный номер (по данным статьи на Муське)

- Блог Билайн на Хабре

- OpenWRT 19.07.4 для SmartBox PRO с модифицированным загрузчиком breed от Xiaomi

- O /usr/bin/wifi_schedule.sh forcestop && /usr/bin/wifi_schedule.sh start

- OpenWRT. Протокол L2TP: Проблемы и их решения

- Скрипт для перезапуска USB модемов по питанию

- Управляем питанием USB порта SmartBox Giga

- Подключение по UART на SmartBox Giga

- ДАМП Smartbox Flash сток 1.00.13_beta4

- Стоковая прошивка для smartbox flash 1.00.13 с telnet + breed

- Дамп SmartBox Pro, стоковая прошивка:

Dump_SB-Pro_Nand.7z ( 28.17 МБ )

По вопросам наполнения шапки обращайтесь к модераторам раздела через кнопку ЖАЛОБА под сообщениями

Сообщение отредактировал ferhad.necef — 16.11.22, 19:47

У меня так.

Сообщение отредактировал demibot — 01.03.19, 22:09

Я так понимаю в режим беспроводного клиента, без альтернативных прошивок, его никак не воткнуть? (речь о SmartBOX Turbo+)

Сообщение отредактировал xiwetofewe — 08.03.19, 20:18

можно было бы не перешивая просто докинуть файло туда же, и страничку для конфига модема не вписывать в морду, а назвать как-то типа mdmcfg.htm — защита от дурака. я свой кирпич не могу поднять, за вас бы потестил. как я раньше и говорил, у нас архитектура mipsel (little endian), и бинарники консольные для этой архитектуры у нас на turbo plus исполняются на ура. нам надо будет pppdial какой-нить и pppd. изобрести shell скрипт, инициирующий запуск поддержки модема, а страничка пусть показывает dmesg|tail по кнопке и запускает этот наш ненаписанный enablemodem.sh и позволяет текстовыми полями передать параметры строки «набора номера» — apn там и логин/пароль.

чортов преобразователь, как же мне нужно знать его свойства(

Сообщение отредактировал smkjudas — 09.03.19, 20:05

вопрос снят. Внимательно прочитал шапку.

Сообщение отредактировал RIM1985 — 09.03.19, 23:07

Заметил в шапке не точности по SmartBOX Turbo+ :

1) Заявлено, что у роутера один USB 3.0, тут идёт как 2.0 .

2) По диапазону Wi Fi 5Ггц на последней прошивке нет такого режима «bgn+ac», на 5Ггц «bg» нет ни в одной выпадающей строчке.

Ну у меня и вопрос такой имеется, есть ли в роутере в режиме Суперюзера включение udpproxy для просмотра на ТВ приставке IPTV мультикаста по плейлистам, которая не может сама проигрывать ссылки по udp/rtp протоколу ?

Может конечно помешаю своим вопросом, но насчёт «найти» немного не понял. По фото видно, что резисторов R53,R54,R73

на плате нету Ок.

Дорожки от R53,R54 ведут на проц, путаюсь где там Rx, а где Tx у UART, не столь важно. Но ведь если к выходу выключенного роутера иголкой подключить, даже без пайки R53,R54 вход (про его выход пока забудем) USB COM преобразователя например на PL2303HX при правильной схеме ему без разницы 3.3В или 5В. Может и не с первого раза так со второго,(ну с кем такое не бывает), разве в окне гипертерминала, он нам не покажет ход загрузки роутера при его включении ?

Или проблема гораздо глубже, и я написал, что то не то ?

Сообщение отредактировал Bismark1 — 15.03.19, 21:40

На SmartBOX Pro есть падаван, и мануал по переделке клац. К сожалению у меня нет на руках турбо. Разве на турбо не usb 3.0 ?

Сообщение отредактировал VRamir — 20.03.19, 16:43

Источник

Слишком много поваров, или взлом Интернета с помощью TR-069

Шахар Тал: проведём быстрое голосование – кто из вас видел сериал «Слишком много поваров?». Достаточно хороший процентаж для такой аудитории. Итак, начнём.

На экране демонстрируется заставка к фильму, затем появляются портреты докладчиков.

Далее в титрах указаны:

Дени ДеВито – в роли доступного тостера IPv4, Арнольд Шварценеггер – в роли роутера TP- Link TD-W8961NDи другие…

Итак, тем из вас, кто не видел фильм «Слишком много поваров», который демонстрировался несколько месяцев назад, советуем его посмотреть, нам он очень понравился. Если вы его смотрели, то смогли оценить наши «весёлые картинки», которые мы использовали для презентации.

Итак, мы являемся исследователями вредоносного ПО и уязвимостей и работаем в компании – разработчика программ в сфере IT-безопасности CheckPoint, расположенной в Тель-Авиве. Слоган нашей компании – «Мы защищаем Интернет». Наша задача состоит в том, чтобы найти уязвимость оборудования, рассказать об этом его производителю и поделиться информацией с обществом.

Сегодня мы поговорим о следующем:

- проведём быстрый обзор спецификации протокола CWMP TR-069, своеобразную выжимку из нашего выступления на конференции DEFCON;

- о мотивации проведения нашего исследования;

- о последней редакции TR-069 от 2014 года, которая предоставит вам интересную информацию о наших исследованиях и его технических деталях;

- собственно о наших исследованиях;

- о массовых пользователях;

- о пессимистическом взгляде на вещи.

Итак, TR-069 – это спецификация №69, описывающая протокол управления CPE WAN (CPE – оборудование, установленное в помещении клиента, ваш домашний роутер, WAN – развёрнутая интернет-сеть с большим количеством компьютеров). Впервые версия 1.0 этой спецификации появилась в 2004 году на Broadband Forum у группы компаний, разрабатывающих стандарты широкополосной связи. Было несколько редакций этой спецификации, но помните, что она была разработана почти 10 лет назад. В 2013 году появилась версия 1.4 (поправка 5), возможно, в 2015 выйдет 6-я поправка этой спецификации.

Это то, что ISP используют:

- для начальной установки (так называемой нулевой конфигурации);

- для мониторинга вашего устройства на наличие неисправностей и вредоносной активности;

- для настройки вашего домашнего роутера, включая присвоение ему MAC-адреса, назначения имён хостов для вашей сети;

- для создания дополнительных сетей WI-Fi;

- для обновления прошивки;

- и ещё для множества дополнительных операций.

На следующем слайде показано, как выглядит рабочая сессия по этой спецификации.

Справа расположено оборудование пользователя CPE – ваш домашний роутер с клиентом TR-069, слева – сервер TR-069, называемый также сервером автоматической конфигурации ACS. Они «разговаривают» друг с другом при помощи SOAP RPS, использующим язык XML через HTTP.

Сессию всегда инициирует роутер, это одиночное IP-соединение, с помощью которого компьютер подсоединяется к сети. ASC использует запрос соединения и отсылает роутеру команды «получить значения параметров» и «установить значения параметров».

Как вы можете убедиться, это достаточно просто. Здесь задействован двойной механизм аутентификации. СPE должен убедиться, что связывается с вашим доверенным ASC, а ASC разрешает сессию только авторизованному пользователю.

На DEFCON 22 мы рассказывали о том, что мы нашли в этом процессе. Наше исследование обнаружило недостатки реализации и конфигурации, производимой многими ACS серверами сетевых провайдеров (ISP):

- ACS являются единственной точкой «владения» Интернетом в современной инфраструктуре ISP;

- многие реализации положений TR-069 просто недостаточно серьезны — мы нашли уязвимости в нескольких продуктах, которые приводят к захвату пользовательских маршрутизаторов злоумышленниками.

Приведу выдержку из спецификации TR-069 относительно запроса соединения Connection Request: «ACS в любое время может запросить, чтобы CPE инициировал соединение с ним при помощи механизма уведомления о запросе соединения. Поддержка этого механизма является обязательной для CPE». Фактически это означает, что любой клиент TR-069 во всём мире является также сервером запроса соединения на том порту, который мы запрашиваем, и для всех TR-069 это один и тот же порт 7547, он используется по умолчанию.

В прошлом году парни из Dead Map провели очень интересное исследование, это был Захарий Румрич и его друзья из Мичиганского университета. Они просканировали 2 миллиона случайных адресов на каждом из почти 10 тысяч портов, и определили, что CWMP 7547 — порт по умолчанию для TR-069 — является в мире вторым по популярности открытым портом. Процент его использования Hit Rate для интернета составляет 1,12%. Напомню, что этот протокол был создан 10 лет назад – подумайте об этом! Этот порт для связи с интернетом используют примерно 45 миллионов устройств, и через этот открытый порт они могут быть «прослушаны».

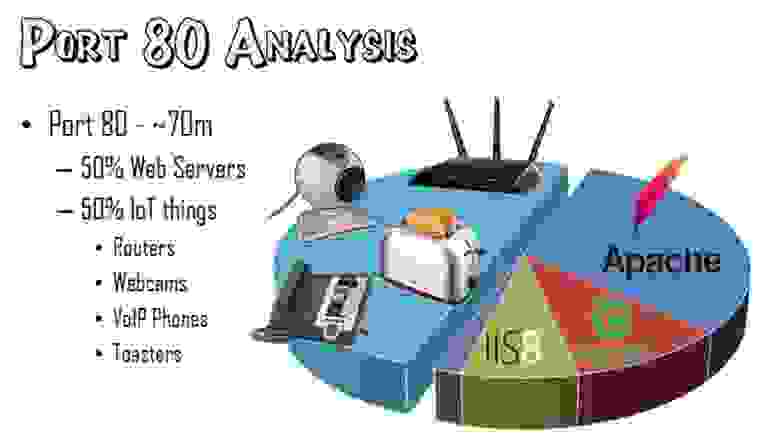

Проведём небольшой обзор самых популярных в мире портов, которые различные устройства используют для связи с Интернетом.

Портом 80 пользуются примерно 70 миллионов устройств, половина — для связи с веб-серверами глобального Интернета. Большинство из них это Apache серверы, далее следуют серверы nginx, IIS 8 и другие. Вторая половина устройств использует 80-й порт для Интернета вещей. Эти устройства представляют собой роутеры, веб-камеры, VoIP телефоны и тостеры.

Сейчас наконец-то люди начинают осознавать, что открытый доступ к этим вещам попросту опасен. Поэтому они ищут как можно больше устройств, которые используют для локальных сетей только порт 80.

Учтите, что открытый порт 7547 используют не только обычные пользователи, его применение предусмотрено программным обеспечением серверов провайдеров, взаимодействующих с устройствами пользователей. И все 45 миллионов устройств, использующих TR-069, представляют собой Интернет вещей.

Все эти устройства выходят в сеть с использованием запроса соединения Connection Request.

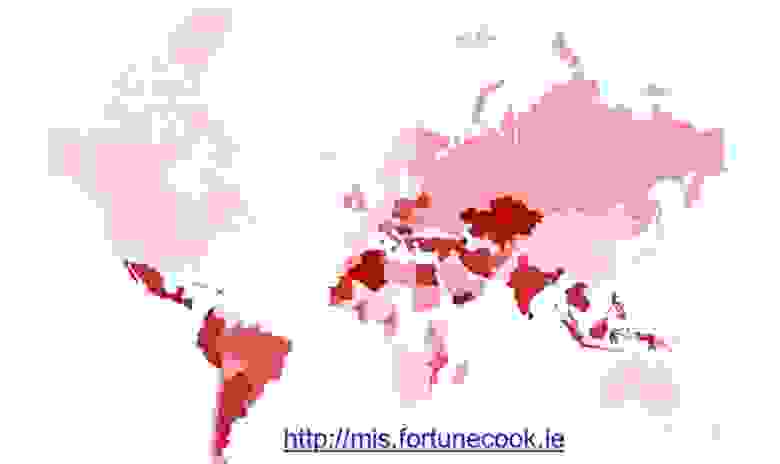

Мы решили исследовать проблемы безопасности и найти число пострадавших от этой уязвимости. Нам нужно было перестать гадать и перейти к фактам. В прошлом месяце (ноябрь 2014 года) мы несколько раз просканировали порты 7547 по всему адресному пространству IPv4 с помощью наших друзей Rapid 7 и ребят из Мичиганского университета. В результате после простого ввода «слэш» (/) через порт 7547 нам ответили 1,18% всех устройств публичного Интернета, общее число которых составило 46 093 733 штуки по всему свету. То есть это не одна страна, в которой открыты данные порты, это 189 стран по всему миру.

Если вы помните, в спецификации TR-069 существует требование, чтобы этот порт был открыт для запросов ASC. Так вот, в прошлом году появилось ещё 0,06% новых устройств, удовлетворяющих этому требованию, а это целых 2,2 миллиона! То есть тенденция роста налицо.

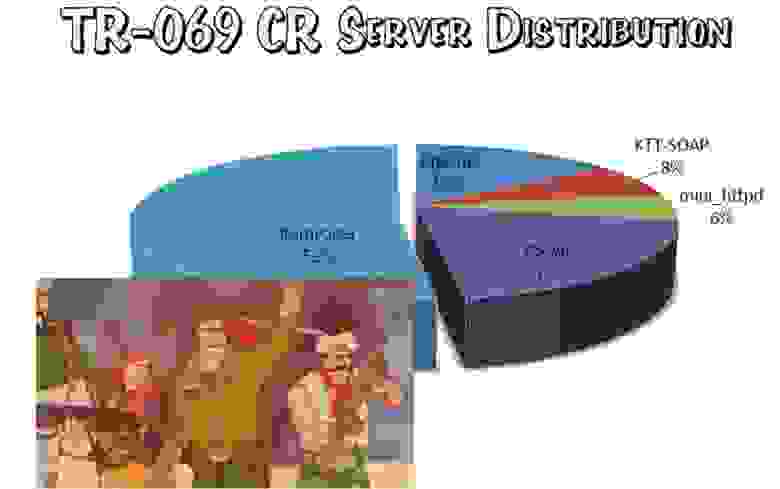

Мы занялись проблемой реализации TR-069 на клиентской стороне и вот какую статистику получили.

У нас получилось 5 основных типов серверов, использующих запрос соединения. Больше половины пришлось на штуку под названием RomPager. Это встроенный HTTP сервер от Allegro Software, компании, расположенной в штате Массачусетс, который включён в прошивку большинства роутеров. Он оптимизирован под минимальные требования – двоичные коды, минимум памяти – и впервые был представлен в 1996 году. С тех пор было много версий, последней является 5.4. Мы решили сфокусировать на нём внимание и установили, что оборудование клиента использует четыре версии RomPager.

В результате мы выяснили, что 98,04% устройств использует устаревшую версию 4.07, 1,44% используют версию 4.51, 0,51% — 4.03 и 0,01% 4.34. Как говорилось в сериале, «после этого я стал подозрительным». Чем объясняется такая невероятная популярность единственной версии RomPager?

Мы купили новый роутер TP Link, распаковали его и подсоединили к сети. В нём был установлен RomPager 4.07. Мы подумали, что может быть это старый роутер с устаревшей прошивкой и скачали с сайта TP Link новую прошивку 2014 года, обновили, перезагрузили роутер и в результате снова получили версию 4.07.

Таким образом мы получили объяснение такой популярности старой версии – это был единственный самый последний вариант прошивки, расположенный на сайтах производителей роутеров.

Кто из присутствующий здесь имеет нераспакованный новый роутер? Не может быть, вот это удача!

Парень из зала передаёт коробку с роутером, и докладчик кладёт его на стол.

Уверяю вас, этот человек на меня не работает! Мы займёмся этой коробкой позже.

Мы решили исследовать, что собой представляет RomPager версии 4.07. Он был выпущен в 2002 году и появился во множестве современных устройств:

- 2 249 187 устройств использовали его через порт 80;

- 11 328 029 устройств использовали его через порт 7547.

В исследовании принимало участие 200 различных моделей устройств более чем 50 разных марок. Итак, более 11 миллионов роутеров используют крайне устаревшую версию встроенного сервера, выпущенную в 2002 году, для современной сети Интернет. Это прекрасный кандидат для исследования уязвимости оборудования.

Очень важный момент состоит в том, что самые популярные версии спецификаций имеются в Интернете в открытом доступе.

А сейчас пусть продолжит Лиор – он расскажет о том, как мы анализировали эту прошивку.

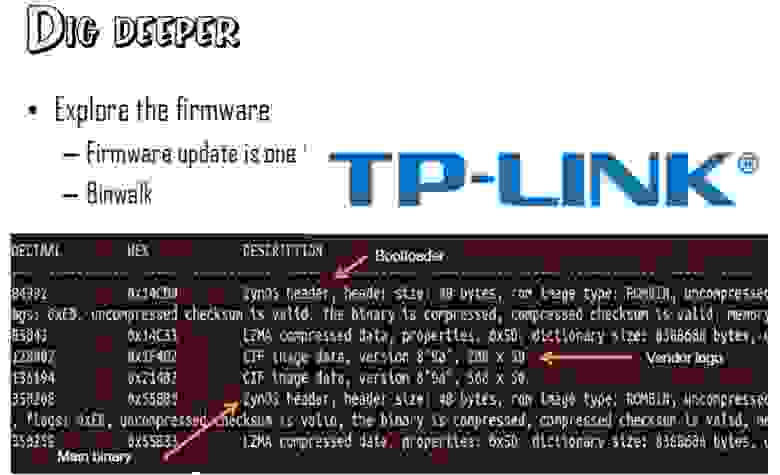

Добрый день! Меня зовут Лиор и я производил анализ того, как работает RomPager версии 4.07, и обнаружил интересные результаты. У нас была фирменная прошивка, скачанная с сайта производителя роутера TP Link. Она выглядела как сжатый массив данных, поэтому мы использовали Binwalk — инструмент для поиска файлов и исполняемого кода в данном двоичном образе. Его используют для взлома архива и извлечения запакованных файлов.

Итак, внутри прошивки мы обнаружили загрузчик Bootloader, логотип производителя в формате .gif изображения и основной двоичный код Main binary.

Для более объективного анализа я решил загрузить все прошивки RomPager версии 4.07, какие только смог найти в Интернете, и обнаружил, что все они содержали заголовок ZyNOS (mipsb32) – операционную систему, которые используют сетевые устройства производства компании ZyXEL. Я не мог понять, почему устройства разных производителей имели одинаковую прошивку. Я стал изучать, что собой представляет ZyNOS.

Это основная операционная система в режиме реального времени – Real Time OS, RTOS, без всякой файловой системы и специальных разрешений, она состоит из одного большого двоичного файла, предназначенного для удовлетворения любых требований.

Эта система имеет известную уязвимость «rom-0» (СVE-2014- 4019). По состоянию на май 2014 года этой уязвимостью обладали 1 219 985 устройств по всему миру. Эта уязвимость позволяет злоумышленнику захватить контроль над роутером, просто загрузив из него файл конфигурации без всякой авторизации, прямо из панели веб-браузера через порт 80. В результате взломщик просто получит пароль и имя пользователя. И такой уязвимости подвержены 1,2 миллиона устройств во всём мире.

Рассмотрим, как выглядит интерфейс атаки через порт 80. Мы получили запрос авторизации, и так как не знали имя пользователя и пароль, попробовали войти через порт 7547.

Здесь мы получили сообщение, что по данному адресу «Объект не найден» для любого пути, кроме правильного адреса.

Я решил найти правильный адрес, то есть отправить запрос по правильному пути. Перед тем, как начать разбираться с кодом, я решил выполнить ручное тестирование через HTTP-заголовки, и неожиданно мне удалось взломать роутер путём отправки дайджест-имени пользователя с переполнением заголовка дайджест-аутентификации значением ‘a’#600.

Это привело меня к первой уязвимости. Чтобы понять, почему это происходит, давайте рассмотрим структуру кода RomPager. Каждая строка здесь состоит из заголовка HTTP и относящейся к ней функции производителя для обработки этого заголовка.

Рассмотрим функцию, которая отвечает за имя пользователя.

Вы можете увидеть, что приводит к такой уязвимости – это незащищённая strcpy, функция стандартной библиотеки для копирования нуль-терминированной строки (включая нуль-терминатор) в буфер. Но что в действительности приводит к возможности взлома роутера – это отсутствие символов и возможности динамического анализа. Это очень трудно понять.

Я вскрыл роутер и принялся искать JTAG. Для тех, кто не знает, что это такое, объясню: JTAG это интерфейс для отладки и проверки встроенных программ. Но когда я снял корпус, то не обнаружил там никаких разъёмов JTAG, зато я нашёл там нечто, выглядевшее как последовательный порт U-ART на отдельной микросхеме – разъём, предназначенный для связи с другими цифровыми устройствами.

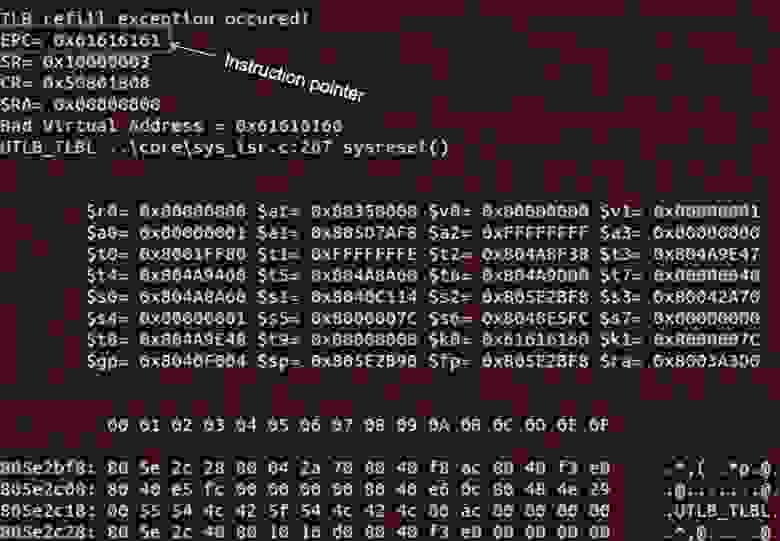

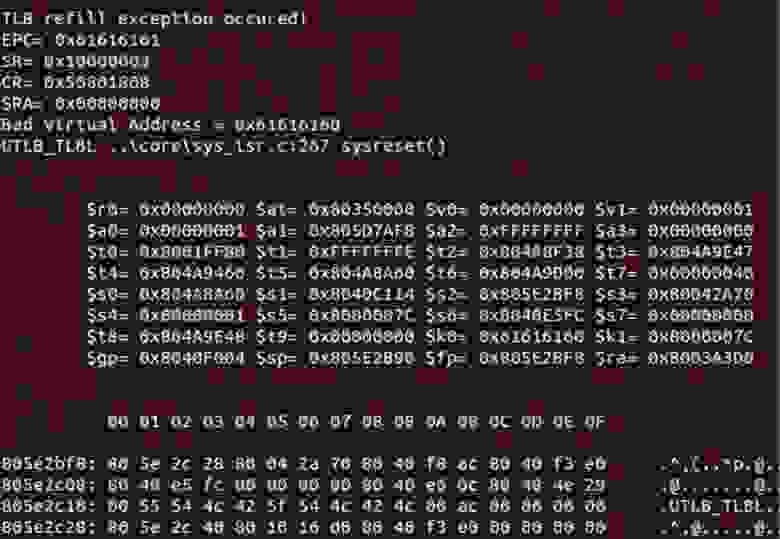

Я занялся пайкой и подсоединил его к самому роутеру, а затем через USB адаптер подсоединил этот U-ART к своему компьютеру. Когда я загрузил роутер, то обнаружил очень хорошую возможность для отладки роутера. Я покажу вам, что получил после того, как взломал роутер – это очень симпатичный краш-дамп со всеми регистрами и стеками, с указанием причины аварийной записи – «переполнение TLB». Вверху расположена строка EPS – указателя инструкций для микропроцессора MIPS. Как видите, она переписана мной, и это значит, что я контролирую роутер. Дальнейший анализ аварийного дампа позволил полностью выяснить причину уязвимости.

Итак, незащищённая strcpy позволяет полностью переписать EPC, который состоит из 584 шестнадцатиричных байт, удобно расположенных после имени пользователя, поэтому взломать роутер очень легко.

В этом заключается эксплойт №1:

- нужно послать длинное имя пользователя;

- переписать указатель инструкций с указанием вашего shellcode — двоичного исполняемого кода для главного процессора;

- получить возможность удалённого управления роутером!

Трудность такого способа взлома заключается в следующем:

- каждое устройство и каждая версия прошивки имеет разное расположение адресного пространства «Nature’s ASLR», то есть неизвестно, какое именно значение указателя инструкций необходимо переписать.

- Если вы знаете, где расположена память в конкретном файле прошивки, то можно легко запустить код, необходимый для взлома роутера «жертвы»;

- хакер имеет только один шанс для успешной атаки, потому что после «краша» роутер получит новый IP-адрес, так как здесь имеет место динамическое распределение IP адресов.

Теоретически обойти эти проблемы можно, если попытаться внедрить shellcode через другую уязвимость утечки информации роутера. Давайте посмотрим, как это работает.

Так как у меня не было возможности полноценной отладки, я использовал вариант отладки для «нищих», используя примитивные возможности отладки, встроенные в сам RomPager, через последовательный порт. Это позволило пропатчить прошивку перед её загрузкой, что было достаточно удобно, но весьма утомительно.

После нескольких перезагрузок я нашёл скрытую функцию операционной системы ZyNOS, которая позволила добраться до памяти роутера через интернет. Это ZynOs Remote Debugger, или ZORDON. Эта функция позволяла создавать контрольные точки, просматривать и редактировать память, читать и переписывать регистры в режиме онлайн.

Давайте рассмотрим уязвимость №2.

Если помните, динамическое выделение памяти отсутствует, поэтому каждый входящий HTTP-запрос заполняет предварительно выделенную «структуру запроса».

RomPager 4.07 обрабатывает до 3 параллельных запросов (3 предварительно выделенные структуры).

При посылании 3-х последовательных запросов один из них может переписать HTTP структуру, которую мы видели ранее. Это также стало возможным из-за незащищённой strcpy, и мы снова захватили контроль над EPC.

Итак, в чём состоит эксплойт №2?

- «слепое» прочтение памяти путём замены строки заголовка HTTP.

- Проблема: этот приём срабатывает только с портом 80, который также имеет уязвимость «rom-0».

Переедём к уязвимости №3.

RomPager поддерживает «кукиз». Как вы помните, динамическое выделение памяти отсутствует, поэтому имеет место предварительное выделение памяти под каждый массив «кукиз» общим количеством 10 штук, каждая длиной по 40 байт. Имена «кукиз» постоянны – от С0, С1, С2 … С9. На следующем слайде показано, как выглядит С0.

Посмотрим, как RomPager «крадёт печеньки», то есть обрабатывает файл «кукиз». Вверху слайда видно, что сначала он проверяет имя «кукиз» с заглавной буквы в его начале. Если это так, он конвертирует остальную часть имени «кукиз» в целое число и использует его как индекс для массива «кукиз».

Далее он загружает его, умножая на s3, это будет индекс для 40, и использует его в пункте назначения strncpy.

Таким образом, уязвимость №3 заключается в следующем.

Выполняя произвольную запись в память относительно фиксированной точки во внутренней структуре управления RomPager, мы получаем контроль над всем, что делает RomPager. При этом дополнительным бонусом является возможность переполнить 32-х битное целочисленное значение с целью негативного воздействия на инфраструктуру.

Если мы посылаем любое «кукиз» вместо С0, С1 и так далее, то получаем такой ответ:

Этот приём срабатывает на любой модели роутеров любой марки, к которым мы получили легальный доступ. Таким образом, эксплойт №3 заключается в следующем: используя несколько волшебных «кукиз», добавленных к вашему запросу, вы обходите любую аутентификацию и просматриваете интерфейс конфигурации как администратор, через любой открытый порт.

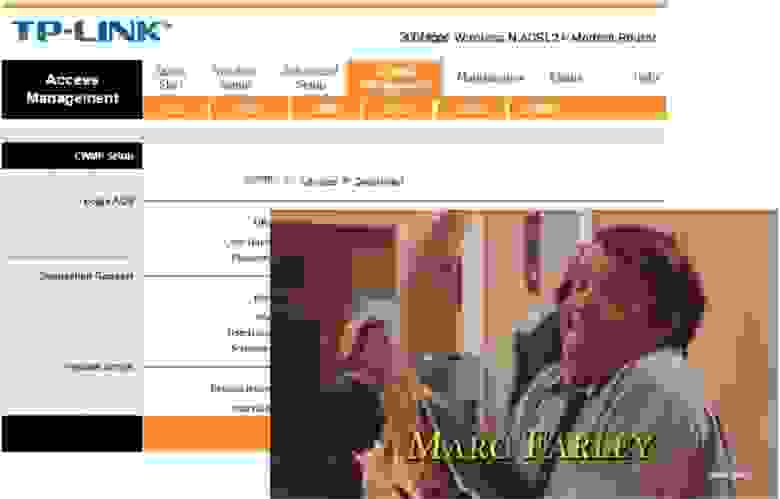

Давайте посмотрим демонстрацию сказанного – у нас есть видеозапись наших действий. Запускаем интернет-браузер и в адресной строке вводим IP адрес нашего роутера и запрос на авторизацию. Если прописать в строке: 7547, то мы получим показанное ранее сообщение.

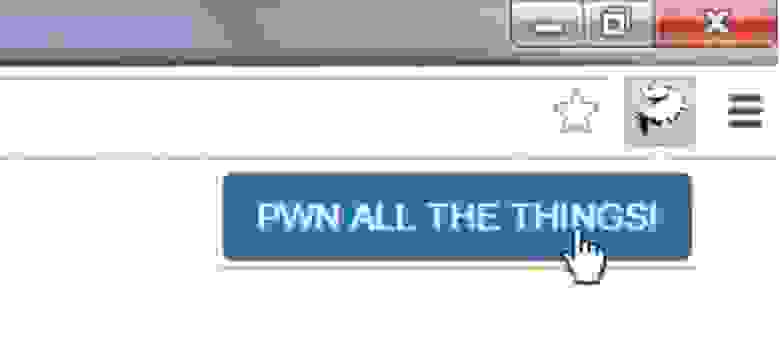

Поэтому мы используем «наш» плагин браузера Chrome, то есть встроенный нами эксплойт, его значок размещен правее адресной строки браузера (плагин называется «Завладей всеми этими штуками!»).

Щелкаем по значку, чтобы активировать этот плагин.

Проходит буквально секунда, и перед нами открывается окно настроек роутера TP-Link. Мы обошли процесс авторизации!

Далее можно опять щелкнуть по плагину, чтобы восстановить легальный режим.

Покажу вам ещё раз, как это работает: вводим в строку IP-адрес роутера 192.168.1.1, обновляем страницу при подключённом плагине…не получилось… пробуем ещё раз обновиться – готово! Мы зашли на страницу настроек роутера без всякого запроса аутентификации, окно ввода имени пользователя и пароля вообще не появлялось.

Ещё раз повторю: у нас сейчас подключён новый роутер от производителя, прямо из коробки, выпущенный в 2014 году, и он подвержен всё той же уязвимости, которую обнаружили и описали более 10 лет назад.

Вернёмся к нашей презентации. Мы разместили на этом слайде ссылку на сайт, где размещена информация по сути описанной нами проблемы.

На этой карте показано, какие страны затронуты этой уязвимостью. Это 189 стран по всему миру и свыше 52% всех IP-адресов.

Я знаю о чём вы сейчас подумали: нужно немедленно отказаться от использования порта 7547 на своих устройствах для выхода в Интернет. Но даже если попытаться в настройках роутера деактивировать функцию CWMP, порт 7547 всё равно останется открытым.

Противостоять этому можно следующим образом:

- вообще отказаться от использования Интернета;

- использовать альтернативную прошивку роутера;

- не покупать эти модели роутеров, пока в них не ликвидируют уязвимость – вот ссылка на наш сайт со списком mis.fortunecook.ie/misfortune-cookie-suspected-vulnerable.pdf, мы постоянно его обновляем.

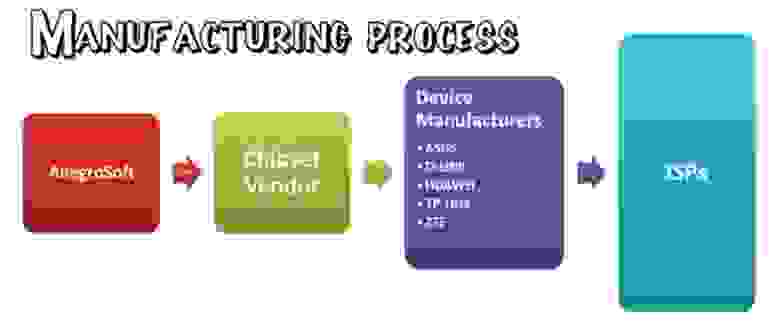

Рассмотрим, как проходит процесс производства роутеров.

Компания Allegro Soft поставляет RomPager производителю чипсетов, который отправляет их производителям роутеров ASUS, D-Link, Huawei, TP-Link, ZTE. Те приспосабливают ПО к различным моделям, вставляют в прошивку своё лого и продают готовые роутеры конечному пользователю оборудования.

Подумайте, как медленно происходит обновление системы безопасности в такой производственной цепочке.

Allegro Soft поставляет фиксированную версию RomPager производителю чипов, который должен включить его в SDK и передать производителю роутера. После этого нужно перекомпилировать прошивки для каждой линейки продуктов и каждой модели, а если ещё и выполнять регулярное обновление, то это станет настоящим кошмаром для производителя.

Именно в таком случае мы говорим: «Too many cooks do spoil the broth», то есть «У семи нянек дитя без глазу» (дословный перевод с английского: «Слишком много поваров портят бульон»).

Замечу, что большинство людей никогда не обновляют прошивку своих роутеров. Это одна из причин, почему подобные уязвимости не устраняются на протяжении месяцев или даже лет.

Рассмотрим вопрос сотрудничества с производителями. Мы связались с Allegro Soft и наиболее влиятельными производителями роутеров, представили им полное описание уязвимости и предложили неразрушающие «заплатки» операционной системы (POS) для её устранения. Несмотря на наш ломанный английский, большинство вняло нашим рекомендациям и выпустило обновления прошивки с учётом наших рекомендаций, например, компания Huawei.

Зато Allegro Soft ответили нам, что «мы не можем заставить производителей обновиться до последней версии», при том, что последнюю обновлённую версию они представили в 2005 году! Подумайте о том, что если обновление 2005 года до сих пор ещё не прошло по всей этой цепочке, то что-то с этим явно не в порядке.

А сейчас мы ответим на часто задаваемые вопросы:

Правда ли, что RomPager настолько плох?

— Нет, он очень удобен, надёжен и безопасен, если используется «заплатка», просто мы исследовали старую уязвимую версию прошивки, которая до сих пор чрезвычайно популярна во всём мире.

Возможно ли, что этот «чёрный ход» намеренно оставили открытым?

– Нет, на это непохоже.

Можете ли вы поделиться свои эксплойтом?

Можете ли вы сказать, какие IP-адреса подвержены уязвимости по этой причине в моей стране?

– Просканируйте порты 80 и 7547 и пользовательские порты ISP TR-069, используемые для запроса соединения, так как в разных странах по умолчанию могут использоваться разные порты.

Вывод: мы обнаружили очень серьёзную уязвимость IPv4, четвёртой версии протокола IP, которая на сегодняшний является основной и обслуживает большую часть сети Интернет.

Производители роутеров, вы обязаны это исправить!

Благодарю вас за внимание, теперь мы готовы ответить на ваши вопросы.

— Я увидел в вашем списке роутер D-Link GSL 320, он использует ОС на основе Linux, можете ли вы сказать, что он соответствует современным требованиям безопасности?

— Мы не знаем особенностей каждого устройства, представленного в нашем списке, потому что у нас не было доступа к каждому устройству из списка, и мы не ставили перед собой задачу проверить каждый роутер, обеспечивающий связь с Интернетом, но мы можем поговорить об этом роутере позже, если вы представите нам детальную информацию.

— Когда вы опубликовали список уязвимого оборудования, то посоветовали использовать в качестве защиты межсетевой экран ZoneAlarm. Вы можете посоветовать, как мне защитить свой компьютер, не устанавливая персональный файервол?

— Это совсем другой способ, нежели тот, о котором мы здесь говорили, и возможно, мы поговорим о нём позже.

— Проверяли ли вы кабельные модемы, потому что по крайней мере в Германии, мы используем модемы, представленные нашими провайдерами, это специальные модели, эксплойты для которых очень хорошо известны, и над ними также легоко можно захватить контроль? Я интересуюсь потому, что не могу отказаться от использования именно этого ISP.

— Мы не пытались классифицировать кабельные или DSL модемы, но если ваша модель имеется в списке потенциально уязвимого оборудования, для меня не составит особого труда её протестировать.

Мы не можем знать, какие именно устройства в каких странах обладают уязвимостью, поэтому мы публикуем наши исследования в надежде оказать давление на производителей, чтобы они исправили эти проблемы так быстро, как это только возможно. Поэтому мы просим – если вы обнаружили уязвимость, сообщайте об этом вашему провайдеру, потому что это очень важный аспект вашей безопасности.

— Может вам стоит попытаться использовать gSOAP для решения проблемы?

— Мы никогда не использовали этот SDK, потому что это совершенно другое направление исследований, однако любой интересующийся может использовать его для такого случая.

— Можно ли использовать ваш эксплойт для того, чтобы взломать роутер и поменять прошивку?

— Можно ли избавиться от уязвимости, заблокировав использование порта 7547?

— Если вам каким-то волшебным способом удастся заблокировать этот порт, то вы лишите свой роутер важных функций, которые обеспечивает провайдер интернета, в том числе получение IP, и можете вообще потерять доступ в WAN. Однако если использовать этот порт для получения IP в локальной сети LAN, а для выхода в Интернет пользоваться другим портом, то уязвимости можно избежать. И некоторые провайдеры Интернета предоставляют такую возможность своим клиентам.

— Могу ли я избавиться от уязвимости, если сразу после того, как вытащу роутер из коробки и подсоединю к сети, ACS назначит ему другой порт по умолчанию?

— Возможно, поэтому мы советуем провайдером именно так и поступать, во всяком случае, это обезопасит вас от атаки хакеров, которые сканируют весь Интернет в поисках открытых по умолчанию портов.

— Избавлены ли последние версии прошивки от этой уязвимости?

— Да, многие производители учли эту проблему и предусмотрели защиту от неё.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Источник

| 2019-12-15 | 15:20:29 | TCP Scan IN=ppp2 OUT= MAC= SRC=130.211.14.80 DST=95.25.48.102 LEN=40 TOS=0x00 PREC=0x00 TTL=110 ID=0 DF PROTO=TCP SPT=443 DPT=39688 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 15:19:17 | TCP Scan IN=ppp2 OUT= MAC= SRC=104.20.115.14 DST=95.25.48.102 LEN=40 TOS=0x08 PREC=0x20 TTL=58 ID=0 DF PROTO=TCP SPT=443 DPT=49833 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 15:19:01 | DNS query failed, no active DNS server | Данные |

| 2019-12-15 | 15:18:58 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.25.48.102. | WAN |

| 2019-12-15 | 15:18:58 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 15:15:57 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 15:15:57 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 15:15:55 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=80 TOS=0x08 PREC=0x20 TTL=251 ID=24936 PROTO=UDP SPT=1701 DPT=1701 LEN=60 | Система |

| 2019-12-15 | 15:15:54 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=52 TOS=0x08 PREC=0x20 TTL=251 ID=6629 PROTO=UDP SPT=1701 DPT=1701 LEN=32 MARK=0x10 | Система |

| 2019-12-15 | 15:15:51 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 15:11:41 | TCP Scan IN=ppp2 OUT= MAC= SRC=77.88.21.207 DST=95.25.83.163 LEN=40 TOS=0x08 PREC=0x20 TTL=56 ID=0 DF PROTO=TCP SPT=443 DPT=58754 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 14:49:44 | TCP Scan IN=ppp2 OUT= MAC= SRC=130.211.14.80 DST=95.25.83.163 LEN=40 TOS=0x00 PREC=0x00 TTL=110 ID=0 DF PROTO=TCP SPT=443 DPT=39458 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 13:43:01 | TCP Scan IN=ppp2 OUT= MAC= SRC=130.211.14.80 DST=95.25.83.163 LEN=40 TOS=0x00 PREC=0x00 TTL=109 ID=0 DF PROTO=TCP SPT=443 DPT=38956 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 13:34:55 | TCP Scan IN=ppp2 OUT= MAC= SRC=17.57.146.135 DST=95.25.83.163 LEN=40 TOS=0x00 PREC=0x00 TTL=50 ID=8969 DF PROTO=TCP SPT=5223 DPT=59381 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 13:32:12 | TCP Scan IN=ppp2 OUT= MAC= SRC=87.240.137.158 DST=95.25.83.163 LEN=40 TOS=0x08 PREC=0x20 TTL=57 ID=0 DF PROTO=TCP SPT=443 DPT=49337 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 13:31:44 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.25.83.163. | WAN |

| 2019-12-15 | 13:31:44 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 13:29:47 | TR069 connects to ACS server failed, operation time out. | Система |

| 2019-12-15 | 13:29:17 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 13:29:17 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 13:29:17 | DNS query failed, internal error | Данные |

| 2019-12-15 | 13:29:17 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=691 TOS=0x08 PREC=0x20 TTL=251 ID=29369 PROTO=UDP SPT=1701 DPT=1701 LEN=671 | Система |

| 2019-12-15 | 13:29:14 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=691 TOS=0x08 PREC=0x20 TTL=251 ID=28143 PROTO=UDP SPT=1701 DPT=1701 LEN=671 | Система |

| 2019-12-15 | 13:29:12 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=80 TOS=0x08 PREC=0x20 TTL=251 ID=27798 PROTO=UDP SPT=1701 DPT=1701 LEN=60 | Система |

| 2019-12-15 | 13:29:12 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=691 TOS=0x08 PREC=0x20 TTL=251 ID=39531 PROTO=UDP SPT=1701 DPT=1701 LEN=671 | Система |

| 2019-12-15 | 13:29:12 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=52 TOS=0x08 PREC=0x20 TTL=251 ID=48570 PROTO=UDP SPT=1701 DPT=1701 LEN=32 MARK=0x10 | Система |

| 2019-12-15 | 13:29:11 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=691 TOS=0x08 PREC=0x20 TTL=251 ID=43932 PROTO=UDP SPT=1701 DPT=1701 LEN=671 | Система |

| 2019-12-15 | 13:29:11 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=691 TOS=0x08 PREC=0x20 TTL=251 ID=27702 PROTO=UDP SPT=1701 DPT=1701 LEN=671 | Система |

| 2019-12-15 | 13:29:11 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=126 TOS=0x08 PREC=0x20 TTL=251 ID=19747 PROTO=UDP SPT=1701 DPT=1701 LEN=106 | Система |

| 2019-12-15 | 13:29:10 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 12:51:46 | TCP Scan IN=ppp2 OUT= MAC= SRC=87.240.141.18 DST=95.25.64.27 LEN=40 TOS=0x08 PREC=0x20 TTL=57 ID=0 DF PROTO=TCP SPT=443 DPT=50528 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 11:46:37 | TCP Scan IN=ppp2 OUT= MAC= SRC=17.57.146.138 DST=95.25.64.27 LEN=40 TOS=0x00 PREC=0x00 TTL=50 ID=11689 DF PROTO=TCP SPT=5223 DPT=49178 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 11:45:33 | DNS query failed, no active DNS server | Данные |

| 2019-12-15 | 11:45:32 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.25.64.27. | WAN |

| 2019-12-15 | 11:45:32 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 11:43:07 | TR069 connects to ACS server failed, operation time out. | Система |

| 2019-12-15 | 11:42:37 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 11:42:37 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 11:42:30 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 09:58:39 | TCP Scan IN=ppp2 OUT= MAC= SRC=87.240.190.78 DST=95.25.19.203 LEN=40 TOS=0x08 PREC=0x20 TTL=56 ID=0 DF PROTO=TCP SPT=443 DPT=64347 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 09:58:18 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.25.19.203. | WAN |

| 2019-12-15 | 09:58:18 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 09:56:25 | TR069 connects to ACS server failed, operation time out. | Система |

| 2019-12-15 | 09:55:55 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 09:55:55 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 09:55:55 | DNS query failed, internal error | Данные |

| 2019-12-15 | 09:55:49 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 08:12:28 | TCP Scan IN=ppp2 OUT= MAC= SRC=87.240.190.67 DST=95.25.95.113 LEN=40 TOS=0x08 PREC=0x20 TTL=56 ID=0 DF PROTO=TCP SPT=443 DPT=63778 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 08:12:05 | DNS query failed, no active DNS server | Данные |

| 2019-12-15 | 08:12:04 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.25.95.113. | WAN |

| 2019-12-15 | 08:12:04 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 08:09:14 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 08:09:13 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 08:09:08 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 06:25:15 | TCP Scan IN=ppp2 OUT= MAC= SRC=87.240.190.78 DST=95.25.19.203 LEN=40 TOS=0x08 PREC=0x20 TTL=56 ID=0 DF PROTO=TCP SPT=443 DPT=63458 WINDOW=0 RES=0x00 RST URGP=0 | Сетевой экран |

| 2019-12-15 | 06:24:55 | DNS query failed, no active DNS server | Данные |

| 2019-12-15 | 06:24:52 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.25.19.203. | WAN |

| 2019-12-15 | 06:24:52 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 06:22:32 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 06:22:32 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 06:22:27 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 04:38:41 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.26.231.151. | WAN |

| 2019-12-15 | 04:38:41 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 04:38:39 | DNS query failed, internal error | Данные |

| 2019-12-15 | 04:35:52 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 04:35:52 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 04:35:50 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=80 TOS=0x08 PREC=0x20 TTL=251 ID=29004 PROTO=UDP SPT=1701 DPT=1701 LEN=60 | Система |

| 2019-12-15 | 04:35:48 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=52 TOS=0x08 PREC=0x20 TTL=251 ID=65424 PROTO=UDP SPT=1701 DPT=1701 LEN=32 MARK=0x10 | Система |

| 2019-12-15 | 04:35:47 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 02:51:29 | DNS query failed, internal error | Данные |

| 2019-12-15 | 02:51:29 | WAN Internet-L2TP is up, mode is L2TP, IP is 95.25.111.82. | WAN |

| 2019-12-15 | 02:51:29 | WAN Internet-L2TP is down. | WAN |

| 2019-12-15 | 02:49:11 | WAN Intranet-DHCP is up, mode is DHCP, IP is 10.186.241.65. | WAN |

| 2019-12-15 | 02:49:11 | WAN Intranet-DHCP is down. | WAN |

| 2019-12-15 | 02:49:09 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=84 TOS=0x08 PREC=0x20 TTL=251 ID=64714 PROTO=UDP SPT=1701 DPT=1701 LEN=64 | Система |

| 2019-12-15 | 02:49:07 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=80 TOS=0x08 PREC=0x20 TTL=251 ID=21185 PROTO=UDP SPT=1701 DPT=1701 LEN=60 | Система |

| 2019-12-15 | 02:49:07 | ACCEPT IN=wan0 OUT=ppp2 MAC=14:2e:5e:76:a8:4f:e8:cc:18:20:40:03:08:00 SRC=195.14.38.26 DST=10.186.241.65 LEN=80 TOS=0x08 PREC=0x20 TTL=251 ID=60040 PROTO=UDP SPT=1701 DPT=1701 LEN=60 | Система |

| 2019-12-15 | 02:49:05 | WAN Intranet-DHCP is down. | WAN |

после перенаправления приходящих с ip195.14.38.2 паркетов на 1701 порт ( хотя это в теории то куда приходят данные для l2tp соединения) проблема исчезла на пол дня.

как только ip источника изменился на 195.14.38.26 проблема возобновилась.

постоянные переподключения интернета мешают работать…

| Автор | Сообщение |

|---|---|

|

Заголовок сообщения: user: ACS Connect Failed: Could not resolve host AcsURL

|

|

|

|

Ровно каждые 5 минут, секунда в секунду, в логах модема появляется ошибка Код: Nov 2 19:21:18 daemon err user: ACS Connect Failed: Could not resolve host AcsURL что за ошибка такая, первый раз встречаюсь, чего ждать или что неправильно работает в модеме? _________________ |

| Вернуться наверх |

|

|

Alexander Gorelik |

Заголовок сообщения: Re: user: ACS Connect Failed: Could not resolve host AcsURL

|

|

|

noxcha писал(а): Ровно каждые 5 минут, секунда в секунду, в логах модема появляется ошибка Код: Nov 2 19:21:18 daemon err user: ACS Connect Failed: Could not resolve host AcsURL что за ошибка такая, первый раз встречаюсь, чего ждать или что неправильно работает в модеме? Это клиент TR-069 сообщает что не может подключиться к серверу автоконфигурации (ACS). Видимо, в Вашем случае он не используется. |

| Вернуться наверх |

|

|

noxcha |

Заголовок сообщения:

|

|

|

Точно клиент был включен, хотя по умолчанию обычно выключен. _________________ |

| Вернуться наверх |

|

|

Oleg+ |

Заголовок сообщения:

|

|

|

noxcha писал(а): Точно клиент был включен, хотя по умолчанию обычно выключен. В настройках по умолчанию в прошивке 1.52 он по умолчанию включён. _________________ |

| Вернуться наверх |

|

|

Alexander Gorelik |

Заголовок сообщения:

|

|

|

Клиент TR-069 по умолчанию в модеме включен. Если он мешает можно выключить. |

| Вернуться наверх |

|

Шахар Тал: проведём быстрое голосование – кто из вас видел сериал «Слишком много поваров?». Достаточно хороший процентаж для такой аудитории. Итак, начнём.

На экране демонстрируется заставка к фильму, затем появляются портреты докладчиков.

Далее в титрах указаны:

Дени ДеВито – в роли доступного тостера IPv4, Арнольд Шварценеггер – в роли роутера TP- Link TD-W8961NDи другие…

Итак, тем из вас, кто не видел фильм «Слишком много поваров», который демонстрировался несколько месяцев назад, советуем его посмотреть, нам он очень понравился. Если вы его смотрели, то смогли оценить наши «весёлые картинки», которые мы использовали для презентации.

Итак, мы являемся исследователями вредоносного ПО и уязвимостей и работаем в компании – разработчика программ в сфере IT-безопасности CheckPoint, расположенной в Тель-Авиве. Слоган нашей компании – «Мы защищаем Интернет». Наша задача состоит в том, чтобы найти уязвимость оборудования, рассказать об этом его производителю и поделиться информацией с обществом.

Сегодня мы поговорим о следующем:

- проведём быстрый обзор спецификации протокола CWMP TR-069, своеобразную выжимку из нашего выступления на конференции DEFCON;

- о мотивации проведения нашего исследования;

- о последней редакции TR-069 от 2014 года, которая предоставит вам интересную информацию о наших исследованиях и его технических деталях;

- собственно о наших исследованиях;

- о массовых пользователях;

- о пессимистическом взгляде на вещи.

Итак, TR-069 – это спецификация №69, описывающая протокол управления CPE WAN (CPE – оборудование, установленное в помещении клиента, ваш домашний роутер, WAN – развёрнутая интернет-сеть с большим количеством компьютеров). Впервые версия 1.0 этой спецификации появилась в 2004 году на Broadband Forum у группы компаний, разрабатывающих стандарты широкополосной связи. Было несколько редакций этой спецификации, но помните, что она была разработана почти 10 лет назад. В 2013 году появилась версия 1.4 (поправка 5), возможно, в 2015 выйдет 6-я поправка этой спецификации.

Это то, что ISP используют:

- для начальной установки (так называемой нулевой конфигурации);

- для мониторинга вашего устройства на наличие неисправностей и вредоносной активности;

- для настройки вашего домашнего роутера, включая присвоение ему MAC-адреса, назначения имён хостов для вашей сети;

- для создания дополнительных сетей WI-Fi;

- для обновления прошивки;

- и ещё для множества дополнительных операций.

На следующем слайде показано, как выглядит рабочая сессия по этой спецификации.

Справа расположено оборудование пользователя CPE – ваш домашний роутер с клиентом TR-069, слева – сервер TR-069, называемый также сервером автоматической конфигурации ACS. Они «разговаривают» друг с другом при помощи SOAP RPS, использующим язык XML через HTTP.

Сессию всегда инициирует роутер, это одиночное IP-соединение, с помощью которого компьютер подсоединяется к сети. ASC использует запрос соединения и отсылает роутеру команды «получить значения параметров» и «установить значения параметров».

Как вы можете убедиться, это достаточно просто. Здесь задействован двойной механизм аутентификации. СPE должен убедиться, что связывается с вашим доверенным ASC, а ASC разрешает сессию только авторизованному пользователю.

На DEFCON 22 мы рассказывали о том, что мы нашли в этом процессе. Наше исследование обнаружило недостатки реализации и конфигурации, производимой многими ACS серверами сетевых провайдеров (ISP):

- ACS являются единственной точкой «владения» Интернетом в современной инфраструктуре ISP;

- многие реализации положений TR-069 просто недостаточно серьезны — мы нашли уязвимости в нескольких продуктах, которые приводят к захвату пользовательских маршрутизаторов злоумышленниками.

Приведу выдержку из спецификации TR-069 относительно запроса соединения Connection Request: «ACS в любое время может запросить, чтобы CPE инициировал соединение с ним при помощи механизма уведомления о запросе соединения. Поддержка этого механизма является обязательной для CPE». Фактически это означает, что любой клиент TR-069 во всём мире является также сервером запроса соединения на том порту, который мы запрашиваем, и для всех TR-069 это один и тот же порт 7547, он используется по умолчанию.

В прошлом году парни из Dead Map провели очень интересное исследование, это был Захарий Румрич и его друзья из Мичиганского университета. Они просканировали 2 миллиона случайных адресов на каждом из почти 10 тысяч портов, и определили, что CWMP 7547 — порт по умолчанию для TR-069 — является в мире вторым по популярности открытым портом. Процент его использования Hit Rate для интернета составляет 1,12%. Напомню, что этот протокол был создан 10 лет назад – подумайте об этом! Этот порт для связи с интернетом используют примерно 45 миллионов устройств, и через этот открытый порт они могут быть «прослушаны».

Проведём небольшой обзор самых популярных в мире портов, которые различные устройства используют для связи с Интернетом.

Портом 80 пользуются примерно 70 миллионов устройств, половина — для связи с веб-серверами глобального Интернета. Большинство из них это Apache серверы, далее следуют серверы nginx, IIS 8 и другие. Вторая половина устройств использует 80-й порт для Интернета вещей. Эти устройства представляют собой роутеры, веб-камеры, VoIP телефоны и тостеры.

Сейчас наконец-то люди начинают осознавать, что открытый доступ к этим вещам попросту опасен. Поэтому они ищут как можно больше устройств, которые используют для локальных сетей только порт 80.

Учтите, что открытый порт 7547 используют не только обычные пользователи, его применение предусмотрено программным обеспечением серверов провайдеров, взаимодействующих с устройствами пользователей. И все 45 миллионов устройств, использующих TR-069, представляют собой Интернет вещей.

Все эти устройства выходят в сеть с использованием запроса соединения Connection Request.

Мы решили исследовать проблемы безопасности и найти число пострадавших от этой уязвимости. Нам нужно было перестать гадать и перейти к фактам. В прошлом месяце (ноябрь 2014 года) мы несколько раз просканировали порты 7547 по всему адресному пространству IPv4 с помощью наших друзей Rapid 7 и ребят из Мичиганского университета. В результате после простого ввода «слэш» (/) через порт 7547 нам ответили 1,18% всех устройств публичного Интернета, общее число которых составило 46 093 733 штуки по всему свету. То есть это не одна страна, в которой открыты данные порты, это 189 стран по всему миру.

Если вы помните, в спецификации TR-069 существует требование, чтобы этот порт был открыт для запросов ASC. Так вот, в прошлом году появилось ещё 0,06% новых устройств, удовлетворяющих этому требованию, а это целых 2,2 миллиона! То есть тенденция роста налицо.

Мы занялись проблемой реализации TR-069 на клиентской стороне и вот какую статистику получили.

У нас получилось 5 основных типов серверов, использующих запрос соединения. Больше половины пришлось на штуку под названием RomPager. Это встроенный HTTP сервер от Allegro Software, компании, расположенной в штате Массачусетс, который включён в прошивку большинства роутеров. Он оптимизирован под минимальные требования – двоичные коды, минимум памяти – и впервые был представлен в 1996 году. С тех пор было много версий, последней является 5.4. Мы решили сфокусировать на нём внимание и установили, что оборудование клиента использует четыре версии RomPager.

В результате мы выяснили, что 98,04% устройств использует устаревшую версию 4.07, 1,44% используют версию 4.51, 0,51% — 4.03 и 0,01% 4.34. Как говорилось в сериале, «после этого я стал подозрительным». Чем объясняется такая невероятная популярность единственной версии RomPager?

Мы купили новый роутер TP Link, распаковали его и подсоединили к сети. В нём был установлен RomPager 4.07. Мы подумали, что может быть это старый роутер с устаревшей прошивкой и скачали с сайта TP Link новую прошивку 2014 года, обновили, перезагрузили роутер и в результате снова получили версию 4.07.

Таким образом мы получили объяснение такой популярности старой версии – это был единственный самый последний вариант прошивки, расположенный на сайтах производителей роутеров.

Кто из присутствующий здесь имеет нераспакованный новый роутер? Не может быть, вот это удача!

Парень из зала передаёт коробку с роутером, и докладчик кладёт его на стол.

Уверяю вас, этот человек на меня не работает! Мы займёмся этой коробкой позже.

Мы решили исследовать, что собой представляет RomPager версии 4.07. Он был выпущен в 2002 году и появился во множестве современных устройств:

- 2 249 187 устройств использовали его через порт 80;

- 11 328 029 устройств использовали его через порт 7547.

В исследовании принимало участие 200 различных моделей устройств более чем 50 разных марок. Итак, более 11 миллионов роутеров используют крайне устаревшую версию встроенного сервера, выпущенную в 2002 году, для современной сети Интернет. Это прекрасный кандидат для исследования уязвимости оборудования.

Очень важный момент состоит в том, что самые популярные версии спецификаций имеются в Интернете в открытом доступе.

А сейчас пусть продолжит Лиор – он расскажет о том, как мы анализировали эту прошивку.

Добрый день! Меня зовут Лиор и я производил анализ того, как работает RomPager версии 4.07, и обнаружил интересные результаты. У нас была фирменная прошивка, скачанная с сайта производителя роутера TP Link. Она выглядела как сжатый массив данных, поэтому мы использовали Binwalk — инструмент для поиска файлов и исполняемого кода в данном двоичном образе. Его используют для взлома архива и извлечения запакованных файлов.

Итак, внутри прошивки мы обнаружили загрузчик Bootloader, логотип производителя в формате .gif изображения и основной двоичный код Main binary.

Для более объективного анализа я решил загрузить все прошивки RomPager версии 4.07, какие только смог найти в Интернете, и обнаружил, что все они содержали заголовок ZyNOS (mipsb32) – операционную систему, которые используют сетевые устройства производства компании ZyXEL. Я не мог понять, почему устройства разных производителей имели одинаковую прошивку. Я стал изучать, что собой представляет ZyNOS.

Это основная операционная система в режиме реального времени – Real Time OS, RTOS, без всякой файловой системы и специальных разрешений, она состоит из одного большого двоичного файла, предназначенного для удовлетворения любых требований.

Эта система имеет известную уязвимость «rom-0» (СVE-2014- 4019). По состоянию на май 2014 года этой уязвимостью обладали 1 219 985 устройств по всему миру. Эта уязвимость позволяет злоумышленнику захватить контроль над роутером, просто загрузив из него файл конфигурации без всякой авторизации, прямо из панели веб-браузера через порт 80. В результате взломщик просто получит пароль и имя пользователя. И такой уязвимости подвержены 1,2 миллиона устройств во всём мире.

Рассмотрим, как выглядит интерфейс атаки через порт 80. Мы получили запрос авторизации, и так как не знали имя пользователя и пароль, попробовали войти через порт 7547.

Здесь мы получили сообщение, что по данному адресу «Объект не найден» для любого пути, кроме правильного адреса.

Я решил найти правильный адрес, то есть отправить запрос по правильному пути. Перед тем, как начать разбираться с кодом, я решил выполнить ручное тестирование через HTTP-заголовки, и неожиданно мне удалось взломать роутер путём отправки дайджест-имени пользователя с переполнением заголовка дайджест-аутентификации значением ‘a’#600.

Это привело меня к первой уязвимости. Чтобы понять, почему это происходит, давайте рассмотрим структуру кода RomPager. Каждая строка здесь состоит из заголовка HTTP и относящейся к ней функции производителя для обработки этого заголовка.

Рассмотрим функцию, которая отвечает за имя пользователя.

Вы можете увидеть, что приводит к такой уязвимости – это незащищённая strcpy, функция стандартной библиотеки для копирования нуль-терминированной строки (включая нуль-терминатор) в буфер. Но что в действительности приводит к возможности взлома роутера – это отсутствие символов и возможности динамического анализа. Это очень трудно понять.

Я вскрыл роутер и принялся искать JTAG. Для тех, кто не знает, что это такое, объясню: JTAG это интерфейс для отладки и проверки встроенных программ. Но когда я снял корпус, то не обнаружил там никаких разъёмов JTAG, зато я нашёл там нечто, выглядевшее как последовательный порт U-ART на отдельной микросхеме – разъём, предназначенный для связи с другими цифровыми устройствами.

Я занялся пайкой и подсоединил его к самому роутеру, а затем через USB адаптер подсоединил этот U-ART к своему компьютеру. Когда я загрузил роутер, то обнаружил очень хорошую возможность для отладки роутера. Я покажу вам, что получил после того, как взломал роутер – это очень симпатичный краш-дамп со всеми регистрами и стеками, с указанием причины аварийной записи – «переполнение TLB». Вверху расположена строка EPS – указателя инструкций для микропроцессора MIPS. Как видите, она переписана мной, и это значит, что я контролирую роутер. Дальнейший анализ аварийного дампа позволил полностью выяснить причину уязвимости.

Итак, незащищённая strcpy позволяет полностью переписать EPC, который состоит из 584 шестнадцатиричных байт, удобно расположенных после имени пользователя, поэтому взломать роутер очень легко.

В этом заключается эксплойт №1:

- нужно послать длинное имя пользователя;

- переписать указатель инструкций с указанием вашего shellcode — двоичного исполняемого кода для главного процессора;

- получить возможность удалённого управления роутером!

Трудность такого способа взлома заключается в следующем:

- каждое устройство и каждая версия прошивки имеет разное расположение адресного пространства «Nature’s ASLR», то есть неизвестно, какое именно значение указателя инструкций необходимо переписать.

- Если вы знаете, где расположена память в конкретном файле прошивки, то можно легко запустить код, необходимый для взлома роутера «жертвы»;

- хакер имеет только один шанс для успешной атаки, потому что после «краша» роутер получит новый IP-адрес, так как здесь имеет место динамическое распределение IP адресов.

Теоретически обойти эти проблемы можно, если попытаться внедрить shellcode через другую уязвимость утечки информации роутера. Давайте посмотрим, как это работает.

Так как у меня не было возможности полноценной отладки, я использовал вариант отладки для «нищих», используя примитивные возможности отладки, встроенные в сам RomPager, через последовательный порт. Это позволило пропатчить прошивку перед её загрузкой, что было достаточно удобно, но весьма утомительно.

После нескольких перезагрузок я нашёл скрытую функцию операционной системы ZyNOS, которая позволила добраться до памяти роутера через интернет. Это ZynOs Remote Debugger, или ZORDON. Эта функция позволяла создавать контрольные точки, просматривать и редактировать память, читать и переписывать регистры в режиме онлайн.

Давайте рассмотрим уязвимость №2.

Если помните, динамическое выделение памяти отсутствует, поэтому каждый входящий HTTP-запрос заполняет предварительно выделенную «структуру запроса».

RomPager 4.07 обрабатывает до 3 параллельных запросов (3 предварительно выделенные структуры).

При посылании 3-х последовательных запросов один из них может переписать HTTP структуру, которую мы видели ранее. Это также стало возможным из-за незащищённой strcpy, и мы снова захватили контроль над EPC.

Итак, в чём состоит эксплойт №2?

- «слепое» прочтение памяти путём замены строки заголовка HTTP.

- Проблема: этот приём срабатывает только с портом 80, который также имеет уязвимость «rom-0».

Переедём к уязвимости №3.

RomPager поддерживает «кукиз». Как вы помните, динамическое выделение памяти отсутствует, поэтому имеет место предварительное выделение памяти под каждый массив «кукиз» общим количеством 10 штук, каждая длиной по 40 байт. Имена «кукиз» постоянны – от С0, С1, С2 … С9. На следующем слайде показано, как выглядит С0.

Посмотрим, как RomPager «крадёт печеньки», то есть обрабатывает файл «кукиз». Вверху слайда видно, что сначала он проверяет имя «кукиз» с заглавной буквы в его начале. Если это так, он конвертирует остальную часть имени «кукиз» в целое число и использует его как индекс для массива «кукиз».

Далее он загружает его, умножая на s3, это будет индекс для 40, и использует его в пункте назначения strncpy.

Таким образом, уязвимость №3 заключается в следующем.

Выполняя произвольную запись в память относительно фиксированной точки во внутренней структуре управления RomPager, мы получаем контроль над всем, что делает RomPager. При этом дополнительным бонусом является возможность переполнить 32-х битное целочисленное значение с целью негативного воздействия на инфраструктуру.

Если мы посылаем любое «кукиз» вместо С0, С1 и так далее, то получаем такой ответ:

Этот приём срабатывает на любой модели роутеров любой марки, к которым мы получили легальный доступ. Таким образом, эксплойт №3 заключается в следующем: используя несколько волшебных «кукиз», добавленных к вашему запросу, вы обходите любую аутентификацию и просматриваете интерфейс конфигурации как администратор, через любой открытый порт.

Давайте посмотрим демонстрацию сказанного – у нас есть видеозапись наших действий. Запускаем интернет-браузер и в адресной строке вводим IP адрес нашего роутера и запрос на авторизацию. Если прописать в строке: 7547, то мы получим показанное ранее сообщение.

Поэтому мы используем «наш» плагин браузера Chrome, то есть встроенный нами эксплойт, его значок размещен правее адресной строки браузера (плагин называется «Завладей всеми этими штуками!»).

Щелкаем по значку, чтобы активировать этот плагин.

Проходит буквально секунда, и перед нами открывается окно настроек роутера TP-Link. Мы обошли процесс авторизации!

Далее можно опять щелкнуть по плагину, чтобы восстановить легальный режим.

Покажу вам ещё раз, как это работает: вводим в строку IP-адрес роутера 192.168.1.1, обновляем страницу при подключённом плагине…не получилось… пробуем ещё раз обновиться – готово! Мы зашли на страницу настроек роутера без всякого запроса аутентификации, окно ввода имени пользователя и пароля вообще не появлялось.

Ещё раз повторю: у нас сейчас подключён новый роутер от производителя, прямо из коробки, выпущенный в 2014 году, и он подвержен всё той же уязвимости, которую обнаружили и описали более 10 лет назад.

Вернёмся к нашей презентации. Мы разместили на этом слайде ссылку на сайт, где размещена информация по сути описанной нами проблемы.

На этой карте показано, какие страны затронуты этой уязвимостью. Это 189 стран по всему миру и свыше 52% всех IP-адресов.

Я знаю о чём вы сейчас подумали: нужно немедленно отказаться от использования порта 7547 на своих устройствах для выхода в Интернет. Но даже если попытаться в настройках роутера деактивировать функцию CWMP, порт 7547 всё равно останется открытым.

Противостоять этому можно следующим образом:

- вообще отказаться от использования Интернета;

- использовать альтернативную прошивку роутера;

- не покупать эти модели роутеров, пока в них не ликвидируют уязвимость – вот ссылка на наш сайт со списком mis.fortunecook.ie/misfortune-cookie-suspected-vulnerable.pdf, мы постоянно его обновляем.

Рассмотрим, как проходит процесс производства роутеров.

Компания Allegro Soft поставляет RomPager производителю чипсетов, который отправляет их производителям роутеров ASUS, D-Link, Huawei, TP-Link, ZTE. Те приспосабливают ПО к различным моделям, вставляют в прошивку своё лого и продают готовые роутеры конечному пользователю оборудования.

Подумайте, как медленно происходит обновление системы безопасности в такой производственной цепочке.

Allegro Soft поставляет фиксированную версию RomPager производителю чипов, который должен включить его в SDK и передать производителю роутера. После этого нужно перекомпилировать прошивки для каждой линейки продуктов и каждой модели, а если ещё и выполнять регулярное обновление, то это станет настоящим кошмаром для производителя.

Именно в таком случае мы говорим: «Too many cooks do spoil the broth», то есть «У семи нянек дитя без глазу» (дословный перевод с английского: «Слишком много поваров портят бульон»).

Замечу, что большинство людей никогда не обновляют прошивку своих роутеров. Это одна из причин, почему подобные уязвимости не устраняются на протяжении месяцев или даже лет.

Рассмотрим вопрос сотрудничества с производителями. Мы связались с Allegro Soft и наиболее влиятельными производителями роутеров, представили им полное описание уязвимости и предложили неразрушающие «заплатки» операционной системы (POS) для её устранения. Несмотря на наш ломанный английский, большинство вняло нашим рекомендациям и выпустило обновления прошивки с учётом наших рекомендаций, например, компания Huawei.

Зато Allegro Soft ответили нам, что «мы не можем заставить производителей обновиться до последней версии», при том, что последнюю обновлённую версию они представили в 2005 году! Подумайте о том, что если обновление 2005 года до сих пор ещё не прошло по всей этой цепочке, то что-то с этим явно не в порядке.

А сейчас мы ответим на часто задаваемые вопросы:

Правда ли, что RomPager настолько плох?

— Нет, он очень удобен, надёжен и безопасен, если используется «заплатка», просто мы исследовали старую уязвимую версию прошивки, которая до сих пор чрезвычайно популярна во всём мире.

Возможно ли, что этот «чёрный ход» намеренно оставили открытым?

– Нет, на это непохоже.

Можете ли вы поделиться свои эксплойтом?

– Нет, не можем!

Можете ли вы сказать, какие IP-адреса подвержены уязвимости по этой причине в моей стране?

– Просканируйте порты 80 и 7547 и пользовательские порты ISP TR-069, используемые для запроса соединения, так как в разных странах по умолчанию могут использоваться разные порты.

Вывод: мы обнаружили очень серьёзную уязвимость IPv4, четвёртой версии протокола IP, которая на сегодняшний является основной и обслуживает большую часть сети Интернет.

Производители роутеров, вы обязаны это исправить!

Благодарю вас за внимание, теперь мы готовы ответить на ваши вопросы.

Вопрос:

— Я увидел в вашем списке роутер D-Link GSL 320, он использует ОС на основе Linux, можете ли вы сказать, что он соответствует современным требованиям безопасности?

Ответ:

— Мы не знаем особенностей каждого устройства, представленного в нашем списке, потому что у нас не было доступа к каждому устройству из списка, и мы не ставили перед собой задачу проверить каждый роутер, обеспечивающий связь с Интернетом, но мы можем поговорить об этом роутере позже, если вы представите нам детальную информацию.

Вопрос:

— Когда вы опубликовали список уязвимого оборудования, то посоветовали использовать в качестве защиты межсетевой экран ZoneAlarm. Вы можете посоветовать, как мне защитить свой компьютер, не устанавливая персональный файервол?

Ответ:

— Это совсем другой способ, нежели тот, о котором мы здесь говорили, и возможно, мы поговорим о нём позже.

Вопрос:

— Проверяли ли вы кабельные модемы, потому что по крайней мере в Германии, мы используем модемы, представленные нашими провайдерами, это специальные модели, эксплойты для которых очень хорошо известны, и над ними также легоко можно захватить контроль? Я интересуюсь потому, что не могу отказаться от использования именно этого ISP.

Ответ:

— Мы не пытались классифицировать кабельные или DSL модемы, но если ваша модель имеется в списке потенциально уязвимого оборудования, для меня не составит особого труда её протестировать.

Мы не можем знать, какие именно устройства в каких странах обладают уязвимостью, поэтому мы публикуем наши исследования в надежде оказать давление на производителей, чтобы они исправили эти проблемы так быстро, как это только возможно. Поэтому мы просим – если вы обнаружили уязвимость, сообщайте об этом вашему провайдеру, потому что это очень важный аспект вашей безопасности.

Вопрос:

— Может вам стоит попытаться использовать gSOAP для решения проблемы?

Ответ:

— Мы никогда не использовали этот SDK, потому что это совершенно другое направление исследований, однако любой интересующийся может использовать его для такого случая.

Вопрос:

— Можно ли использовать ваш эксплойт для того, чтобы взломать роутер и поменять прошивку?

Ответ:

— Конечно, можно!

Вопрос:

— Можно ли избавиться от уязвимости, заблокировав использование порта 7547?

Ответ:

— Если вам каким-то волшебным способом удастся заблокировать этот порт, то вы лишите свой роутер важных функций, которые обеспечивает провайдер интернета, в том числе получение IP, и можете вообще потерять доступ в WAN. Однако если использовать этот порт для получения IP в локальной сети LAN, а для выхода в Интернет пользоваться другим портом, то уязвимости можно избежать. И некоторые провайдеры Интернета предоставляют такую возможность своим клиентам.

Вопрос:

— Могу ли я избавиться от уязвимости, если сразу после того, как вытащу роутер из коробки и подсоединю к сети, ACS назначит ему другой порт по умолчанию?

Ответ:

— Возможно, поэтому мы советуем провайдером именно так и поступать, во всяком случае, это обезопасит вас от атаки хакеров, которые сканируют весь Интернет в поисках открытых по умолчанию портов.

Вопрос:

— Избавлены ли последние версии прошивки от этой уязвимости?

Ответ:

— Да, многие производители учли эту проблему и предусмотрели защиту от неё.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

- Вся активность

п.с. израильsкий jungo.com?

Да.

насчет «куда стремиться» если не задтруднит — поподробнее.

А чего подробнее-то? Там уже очень интересно, но еще недостаточно практично, в сравнении с тем же Motive, или Friendly.

au3=au3?

Респект от всей души за проделываемую работу.

Изменено 22 июня, 2010 пользователем -Ars-

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

au3=au3?

да.

вот насчет практичности «в сравнении с тем же Motive, или Friendly» и интерессно. они ведь мне недоступны, что б взглянуть и сравнить.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Самый низкий ценник, обещают что угодно из CPE-шек интегрировать. Смотри на функционал, — хватит ли тебе того, что уже есть.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Во первых нельзя сравнивать Friendly и Jungo, Friendly имеет самое большое колличество установленных систем с большим колличеством управляемых устройств,некоторые системы с более миллиона управляемых устройств. Jungo не имеет ни одной крупной системы и их главный бизнес это middleware, не имею понятия зачем они полезли на TR-069.

В израиле у всех компаний работает наша система управления(Friendly), не Motive и не Jungo.

Я ведущий инженер во Friendly, если кого то интересует подобная система, обращайтесь за информацией, с удовольствием отвечу.

Изменено 9 мая, 2012 пользователем vladlit

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Не вижу ничего глупого в моем посте, просто описал ситуацию на рынке с моей точки зрения.

Изменено 9 мая, 2012 пользователем vladlit

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

«Мы самые крутые, не стоит обращать внимание на продукцию конкурентов»

Я правильно передал краткое содержание Вашего поста? )))

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Не совсем. В предыдуших постах другие пользователи обсуждали какие системы и где установлены, я уточнил, потому что информация была неверной.

А также дал понять что OpenACS это еще недоделанный продукт, а Jungo, честно, не конкурент.

Замечу что не сказал плохого слова про Motive и Axiros и сделал рекламу себе.

Ничего плохого в этом не вижу, по правде говоря у нас очень хороший продукт и все что я сказал правда.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Отличие данного Форума от рекламных брошюр в том, что здесь можно объяснять техническое превосходство продукта, а не бормотать маркетинговые заклинания.

Я придираюсь исключительно к форме…..

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Хорошо, будем говорит о техническом превосходстве.

Jungo умеет делать дополнительную диагностику, например на WiFi, но только с устройствами, на которых есть их клиент TR-069, то есть надо менять прошивку, чтобы иметь возможность пользоватся этим, на тех устройствах, на которых это отсутствует — не способен. Способ общения с их клиентом TR-069 не стандартен (не 100% протокол TR-069), то есть если вы хотите управлять любыми устройствами не меняя прошивку, будете сильно ограничены в возможностях управления.

В отличии от такого решения, Friendly система использует 100% стандарт TR-069, что позволяет полностью управлять устройствами корректно поддерживающими протокол TR-069 и услуги не зависят от модели устройства, одинаково работает с любыми устройствами.

Motive чтобы работать с новым устройством должен для начала извлечь полное дерево параметров этого устройства в xml формате, загрузить в систему и только после этого можно начинать работать с новым устройством.

Система Friendly умеет автоматически регистрировать и работать с любым новым устройством без каких то предварительных действий.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

> > Добрый день, Яков

> >

> > ACS сервер тестировался с:

> > DIR-620 rev.A1 (f/w — DIR_620SZT_1.3.0) DIR-300 rev.B5 (f/w —

> > 20120619_1223_DIR_300NRU_MLD_1.3.0)

> >

> > Для DIR-320 прошивки пока нет.

> >

> > Спасибо.

Так что стоит подождать прошивку под остальные девайсы или допилить самому.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

ВНЕЗАПНО!™http://dlink.ru/ru/news/1/1497.html

Вау, неужто продался! Вот молодец!

Jungo умеет делать дополнительную диагностику, например на WiFi, но только с устройствами, на которых есть их клиент TR-069, то есть надо менять прошивку, чтобы иметь возможность пользоватся этим, на тех устройствах, на которых это отсутствует — не способен. Способ общения с их клиентом TR-069 не стандартен (не 100% протокол TR-069), то есть если вы хотите управлять любыми устройствами не меняя прошивку, будете сильно ограничены в возможностях управления.

Ах ты ж, блин, как это я пропустил то?

Ну и, кроме того, устройства умеют делать дополнительную диагностику именно за счет vendor extensions. В спецификации TR-069 эти параметры не существуют в принципе. И мы, собственно, не скрываем, что предлагаем комплексное решение — прошивка и ACS.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах

Интересно но мы работаем в основном с DIR-100 была раньше ревизия D1 и под нее прошивка zdemo_dir1002l2v_v200_tp_b1.bin была одна из первых Triple Play специальная под операторов. Умнела получать конфиг по HTTP при загрузке и управляется через 834 VLAN на WAN поту.

С выходом D1 ревизии прошивка старая не встала, а в новой вообще ничего не было прошивка была довольно сырая и видимо и полностью переписана сотрудниками D-LINK`а, так как предыдущая делалась явно под заказ в ней еще присутствовали идентификаторы zyxel`я.

Пришлось отказаться от схем с PPPOE и использует только в прошивки свича только так к ней можно было получить управление с WAN порта.

Все информацию с железки можно считывать удаленно через CGI http://192.168.0.1/cliget.cgi?cmd=<command> и записывать http://192.168.0.1/cli.cgi GET`ом, очень похоже на SNMP только мега кастрированный.

-

Вставить ник

- Цитата

- Ответить с цитированием

Поделиться сообщением

Ссылка на сообщение

Поделиться на других сайтах