Любой человек, использующий VPN должен знать, насколько его соединение защищено и каким образом его действия в интернете могут быть отслежены. Чтобы понять, как защититься, следует знать о способах перехвата данных пользователя или определения его местоположения при пользовании VPN.

Одним из таких способов является утечка DNS. Чтобы разобрать, что это такое и как с этим бороться, нужно понять принцип работы ДНС.

У любого компьютера в сети есть IP адрес, состоящий из 12 цифр, разделенных точками. IP адреса не похожи на адреса домов в городе – они могут обновляться, меняться, быть доступными или нет. Поэтому одному конкретному сайту нельзя назначить постоянный и единственный адрес, по которому бы любой пользователь смог получить к нему доступ.

А для пользователей гораздо удобнее и проще запомнить буквы и слова, а не цифры. Вбив в строке браузера google.com пользователь всегда попадает на сайт поисковика, а не на какой-либо другой, хотя ip адрес может меняться в зависимости от различных условий.

Именно DNS(сервер доменных имен) хранит информацию о соответствии ip адреса и URL. Как только человек вбивает в строке своего браузера google.com, его устройство посылает запрос на ДНС, который возвращает ему соответствующий этому сайту рабочий IP адрес.

Что такое DNS утечка

Дело в том, что из-за некоторых особенностей технологии ДНС, трафик между устройством пользователя и сервером ДНС не шифруется. Когда устройство пользователя отправляет запрос на сервер имен, можно отследить, откуда этот запрос был сделан и на какой сайт хочет зайти пользователь.

Злоумышленник, имеющий доступ к ДНС, может увидеть все сайты и все действия, которые совершал пользователь в сети.

DNS – это не VPN и все логи (журналы событий) хранятся продолжительное время. Это значит, что по запросу правоохранительных органов или с помощью мошенников, можно получить всю информацию об активности пользователя в сети.

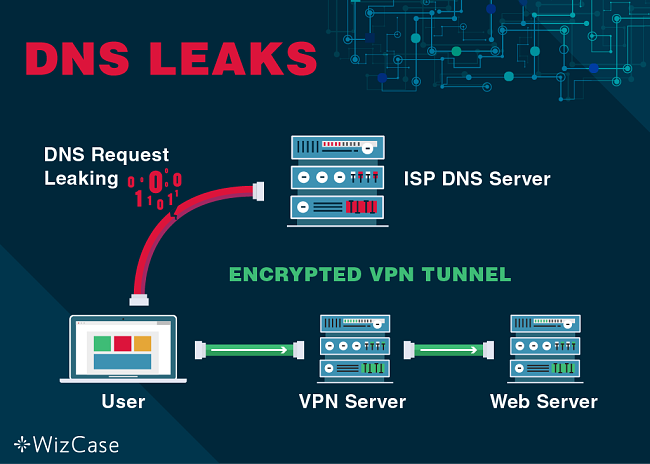

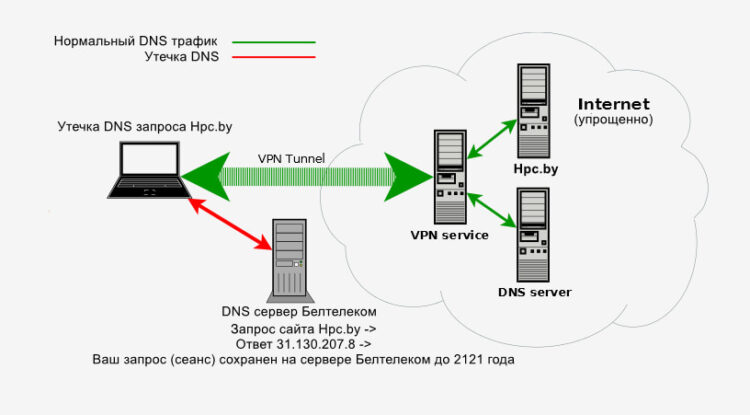

Использование VPN решает эту проблему, но только, если соединение настроено корректно. Если конфигурация сети такова, что для сопоставления имен используется ДНС интернет провайдера, а основной трафик перенаправляется через защищенный VPN канал, то возникает утечка DNS.

Как только устройство пользователя посылает запрос на доменный сервер провайдера через открытый канал, у злоумышленников появляется возможность подменить данные имен запрашиваемого сервера или исполнить вредоносный код.

Различают два типа атак при помощи незащищенного соединения к серверу имен

DNS snooping — перехват запросов пользователя на сервер. Злоумышленник получает доступ к местонахождению пользователя и к адресу сайта, на который он заходит.

DNS spoofing — позволяет злоумышленникам подменить ответ сервера. Пользователь, вводя в строке браузера привычный адрес mail.google.com, попадает на сайт-двойник. Введя свои авторизационные данные на таком сайте, пользователь теряет свой аккаунт, а иногда и деньги.

Почему происходит утечка

Утечка DNS может происходить даже при подключении через защищенные VPN сети и сети TOR. Проблема в том, что незащищенные запросы на ДНС будут отправляться до тех пор, пока устройство пользователя не будет подключено к VPN через локальную сеть.

Microsoft Windows отдает первоочередное предпочтение доменным серверам, размещенным за шлюзом LAN, а не VPN. Если не произвести правильных настроек, по умолчанию windows будет обращаться к серверу имен интернет провайдера пользователя, минуя защищенный канал.

Второй причиной утечки может быть протокол IPv6. Как известно, постепенно весь мир переходит на этот протокол с устаревшего ipv4. И если провайдер VPN не поддерживает ipv6, любой ipv6 запрос будет направляться в обход защищенного туннеля для преобразования в ipv4.

Как проверить соединение на утечку ДНС

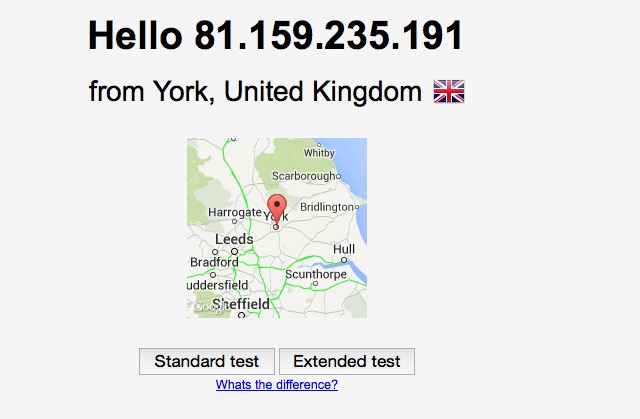

Сделать это можно на любом сайте по проверке ip адресов:

- https://2ip.ru/privacy/

- https://dnsleaktest.com/

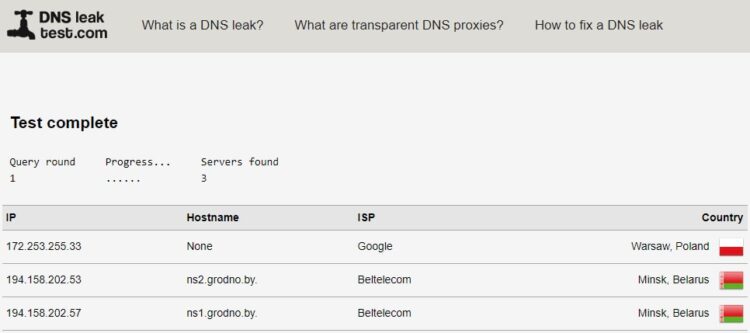

Как интерпретировать результаты проверки?

Если после завершения проверки появляется адрес сервера, не имеющий отношения к провайдеру VPN, это означает, что существует утечка DNS.

Как исправить утечку

Правильно скрыть утечку по DNS можно несколькими способами:

- Нужно проверить возможности VPN провайдера, поддерживает ли он протокол ipv6 и защищает ли от утечек. Каждый провайдер сообщает о предоставляемом функционале.

- Если используется бесплатный VPN, придется сменить провайдера.

- Используя ДНС Яндекса или Гугла.

Публичные сервера DNS для ipv4 от Google

- 8.8.8.8

- 8.8.4.4

Для Ipv6

- 2001:4860:4860::8888

- 2001:4860:4860::8844

Адреса анонимных DNS серверов яндекса

Можно получить по адресу https://dns.yandex.ru/.

Как настроить соединение

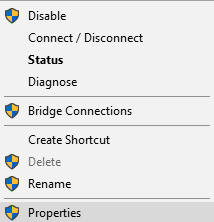

Для этого следует открыть настройки интернет соединения и установить ДНС Яндекса в качестве ДНС по умолчанию, в Windows нужно сделать следующее:

- Открыть «Центр управления сетями».

- Нажать на «Изменение параметров адаптера».

- Нажать правой кнопкой мыши по иконке сети, использующейся для выхода в интернет.

- Нажать «Свойства».

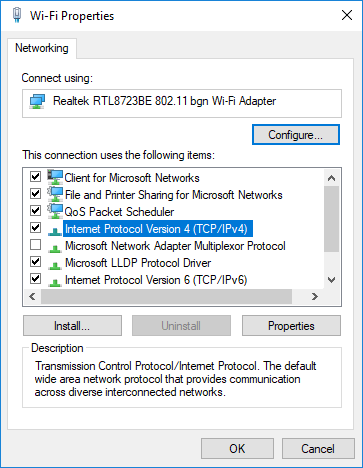

- Выделить из списка «протокол ipv4» и дважды нажать на него мышкой.

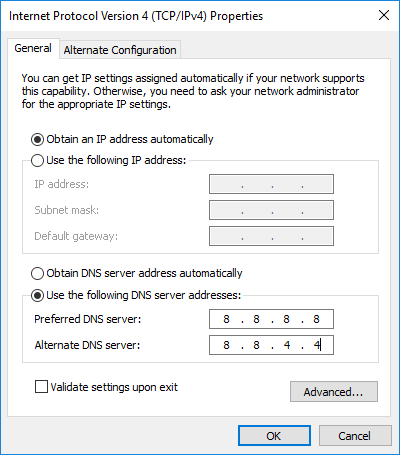

- Откроется диалоговое окно, в нижней части которого следует поставить галочку на «использовать следующий DNS».

- Использоывть ДНС Яндекса, гугла или любого другого.

Те же манипуляции можно произвести непосредственно на роутере, если доступ к впн настроен тем же образом. В таком случае настройка зависит от модели роутера.

При помощи программы DNSCrypt

Программа работает через командную строку. GUI придется скачивать отдельно. Для работы программы нужны адреса открытых серверов имен. Если нужны анонимные ДНС, из можно взять у Яндекса.

Вывод

Чтобы избежать проблем с утечкой ДНС и скрыть запросы на сервер имен, нужно пользоваться проверенными провайдерами VPN и проверять свое соединение на уязвимости, перед тем, вводить какие-либо личные данные, пароли или номера кредитных карт на сайтах в интернете.

Была ли эта статья вам полезна?

10 из 13 пометили это полезным для себя

Конфиденциальность и целостность данных является основной проблемой в киберпространстве.С увеличением числа кибератак, важно регулировать и тестировать систему обработки данных для проверки мер безопасности для безопасного просмотра веб-страниц. Браузеры в эти дни построены с особой архитектурой безопасности и предлагают конкретные ресурсы, такие как дополнения и плагины для повышения веб-безопасности. В этой статье мы обсудим утечки DNS , которые, кстати, основная проблема с сетевой конфигурации и поищем способы, чтобы исправить и не допустить утечки DNS в Windows 10.

Прежде чем мы начнем, давайте быстро изучим роль DNS.

Поскольку мы все знаем, как доменное имя используется в браузерах для поиска веб-страниц в интернете, проще говоря, доменное имя представляет собой набор строк, которые могут быть легко прочитаны и запомнены людьми. В то время как люди получают доступ к веб-страницам с доменным именем, компьютеры получают доступ к веб-страницам с помощью IP-адреса. Таким образом, в основном для того, чтобы получить доступ к любым веб-сайтам, необходимо преобразовать удобочитаемое доменное имя в машиночитаемый IP-адрес.

DNS-сервер хранит все доменные имена и соответствующий IP-адрес. Каждый раз, когда вы переходите к URL-адресу, вы сначала будете направлены на DNS-сервер, чтобы сопоставить доменное имя с соответствующим IP-адресом, а затем запрос перенаправится на требуемый компьютер. Например, если ввести URL-адрес www.gmail.com, ваша система отправляет запрос на DNS-сервер. Затем сервер сопоставляет соответствующий IP-адрес для доменного имени и направляет браузер на веб-сайт. Как правило, эти DNS-серверы предоставляются Вашим Интернет-провайдером (ISP).

Таким образом, DNS-сервер является хранилищем доменных имен и соответствующего адреса Интернет-протокола.

Что такое утечка DNS

Интернете существует множество положений по шифрованию данных, передаваемых между вашей системой и удаленным веб-сайтом. Ну, одного шифрования Контента недостаточно. Как шифрование контента, нет никакого способа зашифровать адрес отправителя, а также адрес удаленного веб-сайта. По странным причинам DNS-трафик не может быть зашифрован, что в конечном итоге может предоставить всю вашу онлайн-активность любому, кто имеет доступ к DNS-серверу.

То есть, каждый сайт, который посетит пользователь, будет известен, если просто изучить журналы DNS.Таким образом, пользователь теряет всю конфиденциальность при просмотре в интернете и существует высокая вероятность утечки данных DNS для вашего интернет-провайдера. В двух словах, как и интернет-провайдер, любой, кто имеет доступ к DNS-серверам законным или незаконным способом, может отслеживать все ваши действия в интернете.

Чтобы смягчить эту проблему и защитить конфиденциальность пользователя, используется технология виртуальной частной сети (VPN), которая создает безопасное и виртуальное соединение по сети. Добавление и подключение системы к VPN означает, что все ваши DNS-запросы и данные передаются в безопасный VPN-туннель. Если запросы DNS вытекают из безопасного туннеля, то запрос DNS, содержащий такие сведения, как адрес получателя и адрес отправителя, отправляется по незащищенному пути. Это приведет к серьезным последствиям, когда вся ваша информация будет передана вашему интернет-провайдеру, в конечном итоге, раскрыв адрес всех Хостов веб-сайта, к которым вы имеете доступ.

Что вызывает утечки DNS в Windows 10

Наиболее распространенной причиной утечек DNS является неправильная конфигурация сетевых параметров. Ваша система должна быть сначала подключена к локальной сети, а затем установить соединение с VPN-туннелем. Для тех, кто часто переключает Интернет с точки доступа, Wi-Fi и маршрутизатора, ваша система наиболее уязвима к утечкам DNS. Причина заключается в том, что при подключении к новой сети ОС Windows предпочитает DNS-сервер, размещенный шлюзом LAN, а не DNS-сервер, размещенный службой VPN. В конце концов, DNS-сервер, размещенный LAN gateway, отправит все адреса интернет-провайдерам, раскрывающим вашу онлайн-активность.

Кроме того, другой основной причиной утечки DNS является отсутствие поддержки адресов IPv6 в VPN. Как вам известно, что ИП4 адреса постепенно заменяются IPv6 и во всемирной паутине еще в переход фазы от IPv4 к IPv6. Если ваш VPN не поддерживает IPv6-адрес, то любой запрос на IPv6-адрес будет отправлен в канал для преобразования IPv4 в IPv6. Это преобразование адресов в конечном итоге обойдет безопасный туннель VPN, раскрывающий всю онлайн-активность, приводящую к утечкам DNS.

Как проверить, подвержены ли вы утечкам DNS

Проверка утечек DNS-довольно простая задача. Следующие шаги помогут Вам сделать простой тест на утечку DNS с помощью бесплатного онлайн-теста.

Для начала подключите компьютер к VPN.

Далее, посетите dnsleaktest.com.

Нажмите на стандартный тест и дождитесь результата.

Если вы видите информацию о сервере, относящуюся к вашему интернет-провайдеру, ваша система утекает DNS. Кроме того, ваша система подвержена утечкам DNS, если вы видите какие-либо списки, которые не направлены в рамках службы VPN.

Как исправить утечку DNS

Системы Windows уязвимый к утечкам DNS и всякий раз, когда вы подключаетесь к интернету, параметры DHCP автоматически считает DNS-серверы, которые могут принадлежать поставщику услуг Интернета.

Чтобы исправить эту проблему вместо того, чтобы использовать настройки DHCP попробуйте использовать статические DNS-сервера или публичного DNS-сервисы или что-нибудь рекомендованный открытия сетевого проекта. Сторонние DNS-серверы, как в Comodo защищенной DNS, видит, на Cloudflare ДНСи т. д., рекомендуется, если ваш VPN программное обеспечение не имеет каких-либо имущественных сервера.

Чтобы изменить настройки DNS откройте Панель управления и перейдите в Центр управления сетями. Перейдите в Изменение параметров адаптера в левой панели и найдите ваш сеть и кликните правой кнопкой мыши на значок сети. Выберите Свойства из выпадающего меню.

Найдите Протокол Интернета версии 4 в окне и затем щелкните на нем и затем перейдите к свойствам.

Нажмите на радио-кнопку Использовать следующие адреса dns-серверов.

Введите Предпочитаемый и Альтернативный адреса dns-серверов, которые вы хотите использовать.

Если вы хотите использовать Google в открытых DNS — сервера, выполните следующие действия

- Укажите предпочтительный DNS-сервер и введите 8.8.8.8

- Укажите альтернативный DNS-сервер и введите 8.8.4.4

Нажмите кнопку ОК, чтобы сохранить изменения.

В связи с этим, рекомендуется использовать программное обеспечение для мониторинга VPN, хотя это может увеличить ваши расходы, это, безусловно, улучшит конфиденциальность пользователей. Кроме того, стоит отметить, что выполнение регулярного теста на утечку DNS пройдет сбор в качестве меры предосторожности.

Итак, что такое DNS-утечки? Это сбой, который происходит в настройках сети и приводит к быстрому раскрытию конфиденциальной информации, поскольку после него DNS-запросы передаются через незащищенные каналы, а не через VPN-подключение.

Когда вы пользуетесь услугами любого VPN-сервиса с хорошей репутацией, то DNS-запросы направляются через VPN-туннель к DNS-серверам, а не по каналам вашего интернет-провайдера. Благодаря этому вы сохраняете анонимность, пока работаете в сети. В то же время, если у вашего VPN случится DNS-утечка, то анонимности уже не будет, и ваш интернет-провайдер сможет видеть все, что вы делаете в интернете.

Некоторое программное обеспечение, например Windows, имеет собственные настройки по умолчанию, согласно которым запросы к DNS-серверам отправляются через вашего интернет-провайдера, а не через VPN-туннель. Вот почему очень важно проводить тщательное тестирование на DNS-утечки, чтобы вы смогли увидеть все IP-адреса. К примеру, любой результат, который покажет вам “настоящее’ местоположение, может свидетельствовать о DNS-утечках. Вот несколько распространенных проблем и как их решить в 2018 году!

Это, возможно, самая распространенная причина DNS-утечек, особенно если вы заходите в Интернет через разные интерфейсы. Например, если вы пользуетесь своим домашним роутером, точками общественного доступа или сетью WiFi в кафе, то перед созданием зашифрованного туннеля в сети VPN устройство подключится к местной сети.

В этом случае, если вы проигнорируете правильные настройки, то станут возможны различные утечки. Мы обнаружили, что протокол, который автоматически определяет IP-адрес вашего устройства внутри вашей сети, отправляет через этот же DNS-сервер все ваши запросы (через веб-браузер). Такой сервер не всегда безопасен, и как только вы воспользуетесь сетью VPN, DNS-запросы начнут обходить зашифрованные туннели стороной, что приведет к DNS-утечкам.

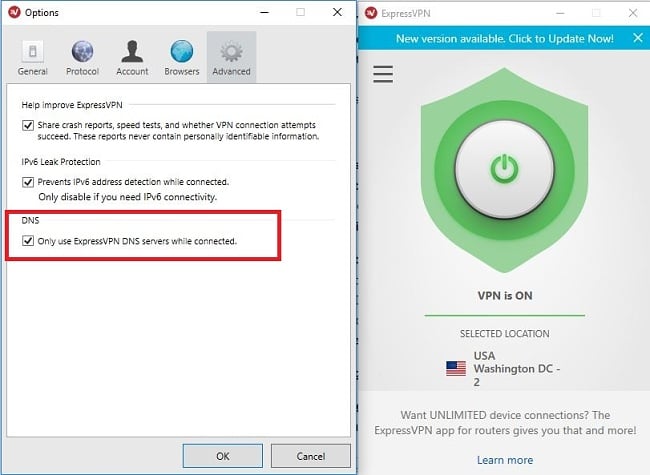

В большинстве случаев, если настроить свою VPN-сеть так, чтобы в ней использовался предоставленный DNS-сервер, то DNS-запросы будут передаваться через VPN, а не напрямую из вашей локальной сети.

В то же время, не у всех VPN-провайдеров есть свои собственные DNS-серверы. В этом случае подходящей альтернативой могут стать серверы типа Google Public DNS и Open DNS.

Сможете ли вы изменить настройки подобным образом или нет? Во многом это зависит от того, какое VPN-приложение и протокол безопасности вы используете. Можно настроить все это так, чтобы подключение происходило к нужному DNS-серверу автоматически или вручную независимо от того, какая у вас локальная сеть.

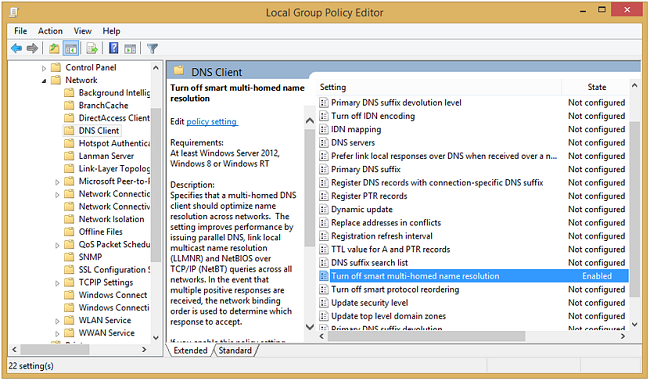

ОС Windows запустила инструмент “Smart Multi—Homed Name Resolution”, который предназначен для увеличения скорости интернет-подключения. Этот инструмент направляет все DNS-запросы к доступным серверам, но первоначально он принимал только DNS-ответы от нестандартных серверов — в том случае, если ваши серверы по умолчанию не отвечали.

Этот вариант не подходит пользователям VPN, потому что многократно увеличивает риск DNS-утечек. Что еще больше шокирует, так это то, что для Windows 10 такая функция по умолчанию принимает все ответы от DNS-серверов, ответивших первыми. Когда это происходит, появляется не только проблема DNS-утечек — вы становитесь уязвимы для спуфинг-атак.

Возможно, это самая сложная DNS-утечка, которую вам нужно устранить, особенно если вы работаете в ОС Windows 10. Это встроенная функция Windows, которую очень трудно изменить. Если вы пользуетесь готовым протоколом OpenVPN, у вас больше шансов перенастроить эту функцию.

Функцию Smart Multi—Homed Name Resolution можно отключить вручную через Windows-редактор Local Group Policy. Для этого вам нужно пользоваться версией Windows Home Edition. Впрочем, учтите вот что (и это важно!): даже когда вы отключите эту функцию, Windows все еще будет направлять все ваши DNS-запросы на доступные серверы. Вот почему мы рекомендуем использовать протокол OpenVPN, поскольку он хорошо справляется с этой проблемой.

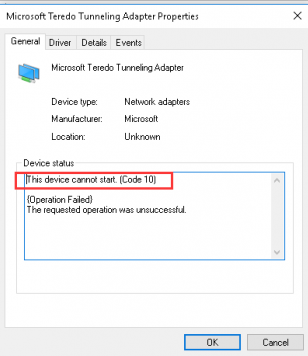

Teredo — это технология Microsoft, которая разработана для улучшения совместимости между IPv6 и IPv4. Это еще одна встроенная функция Windows. Мы также обнаружили, что это важнейшая технология передачи данных, которая позволяет IPv6 и IPv4 сосуществовать вместе без сбоев. Более того, эта технология обеспечивает более прямой процесс передачи, получения и расшифровки v6-адресов по всем v4-подключениям.

К сожалению, для пользователей VPN эта функция представляет собой просто зияющую дыру в безопасности. Поскольку это программный протокол туннелирования, то он более приоритетный, чем протокол туннелирования вашего VPN-приложения. Он обходит защищенный туннель, из-за чего возникает множество DNS-утечек!

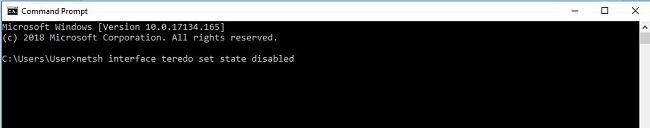

К счастью, Teredo можно быстро отключить через ОС Windows. Просто откройте командную строку и введите ‘netsh interface teredo set state disabled’.

Теперь, хоть у вас и могут возникнуть некоторые проблемы из-за отключения Teredo, но ваш трафик больше не будет обходить зашифрованные туннели VPN, а потому вы будете защищены должным образом.

Устранив перечисленные выше проблемы, вы с легкостью сможете избегать DNS-утечек в будущем. Помните, что если не выявить и не решить эти проблемы, то ваше интернет-подключение никогда не будет безопасным на 100%, даже если вы используете VPN. Вот почему проверить свою систему на DNS-утечки и убедиться, что вы всегда под надежной защитой — это задача первоочередной важности!

Что такое утечка DNS (DNS leak)? В чем опасность утечки DNS для простого пользователя? Суть проблемы. Что такое Прозрачный DNS-прокси? Как исправить утечку DNS? Как проверить утечку DNS? Ответы на вопросы в данной заметке.

DNS или система доменных имен используется для преобразования доменных имен, таких как hpc.by, в числовые IP-адреса, например 31.130.207.8, которые необходимы для маршрутизации пакетов данных в Интернете. Всякий раз, когда вашему компьютеру необходимо связаться с сервером в Интернете, например, когда вы вводите URL-адрес в браузере, ваш компьютер обращается к серверу DNS и запрашивает IP-адрес. Большинство интернет-провайдеров назначают своим клиентам DNS-сервер (DNS сервера ByFly Белтелеком), который они контролируют и используют для регистрации, учета, хранения ваших действий в Интернете.

При определенных условиях, даже при подключении к VPN или другой анонимной сети, операционная система будет продолжать использовать DNS-серверы по умолчанию вместо анонимных DNS-серверов, назначенных вашему компьютеру VPN. Утечки DNS представляют собой серьезную угрозу конфиденциальности, поскольку могут обеспечивать ложное чувство безопасности, в то время как частные данные утекают.

Если вы обеспокоены утечками DNS, вам также следует разобраться в технологии «Прозрачного DNS-прокси», чтобы убедиться, что выбранное вами решение остановит утечки DNS.

Что такое Прозрачный DNS-прокси

Некоторые интернет-провайдеры сейчас используют технологию под названием «Прозрачный DNS-прокси». Используя эту технологию, они перехватывают все запросы на поиск DNS (TCP/UDP порт 53) и прозрачно проксируют результаты. Это фактически заставляет вас использовать их службу DNS для всех запросов поиска DNS.

Если вы изменили настройки DNS на использование «открытой» службы DNS, такой как Google, Comodo или OpenDNS, ожидая, что ваш DNS-трафик больше не будет отправляться на DNS-сервер вашего провайдера, вы можете быть удивлены, узнав, что он использует прозрачное DNS-проксирование. Вы можете легко проверить это, нажав на кнопку dns leak test на домашней странице.

Если ваш провайдер использует прозрачный DNS-прокси, очень важно, чтобы вы использовали один из методов на странице исправления утечки dns, чтобы гарантировать, что при подключении к VPN ваши запросы не будут перехвачены.

В чем опасность утечки DNS для простого пользователя?

Посредством DNS запросов поисковые гиганты (Yandex, Google) и государство постоянно следят за юзерами. Это факт. Если первые идут на это ради наживы, вторые могут использовать как угодно…им.

Не для кого не секрет, что правовое поле в России и Беларуси испытывает некоторые трудности в системе распознавания типа «свой-чужой». Для того, чтобы не стать объектом пристального внимания со стороны государства, лучше всего просто быть немного в тени и не высовываться.

При этом гражданин должен понимать, что все его шаги в сети Интернет постоянно записываются на бесконечные носители информации провайдерами и хранятся очень долго. Интернет-провайдеры, в том числе и отечественный «Белтелеком», с их ресурсами могут хранить (и хранят) данные о каждом своем абоненте в течение десятилетий и не испытывать при этом никаких неудобств.

Информация у провайдера содержит, как минимум, следующие данные (MegaContacts просто отдыхает):

- Какой сайт посещал конкретный пользователь.

- ФИО пользователя, место жительства, телефоны.

- Тип устройства, операционная система, браузер, разрешение экрана.

- Где он при этом находился территориально.

- В какое время он это делал и как часто.

- Сколько длилась сессия.

- Какие формы заполнялись пользователем.

- При определенных условия может происходить прослушка сессии пользователя и перехват контроля по типу «атака посредника».

Атака посредника, или атака «человек посередине» (англ. Man in the middle (MITM)) — вид атаки в криптографии и компьютерной безопасности, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом. Является методом компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию.

Почему утечки DNS сложно избежать?

Для повышении конфиденциальности и безопасности очень важно, чтобы весь трафик, исходящий с вашего компьютера, направлялся через анонимные сервера в сети Интернет. Идеально, чтобы все ваши запросы DNS шли через сервера, которые находятся вне юрисдикции вашего предполагаемого противника.

Противником может быть кто угодно — хакер, банковский мошенник, администратор сервера, ваш недоброжелатель и т.д. Если какой-либо трафик просочится за пределы защищенного соединения с сетью, любой ваш противник, отслеживающий трафик, сможет зарегистрировать вашу деятельность. И легко использовать ее против вас даже много лет спустя!

Проверить утечку DNS домашней или рабочей сети

Рабочей или домашней сетью можно считать любое подключение к модему-роутеру по кабелю Ethernet, посредством Wi-Fi или сети 3G/4G. Любой выход в Интернет — это потенциальная угроза анонимности и безопасности. Проверить утечку DNS можно перейдя по ссылке ниже.

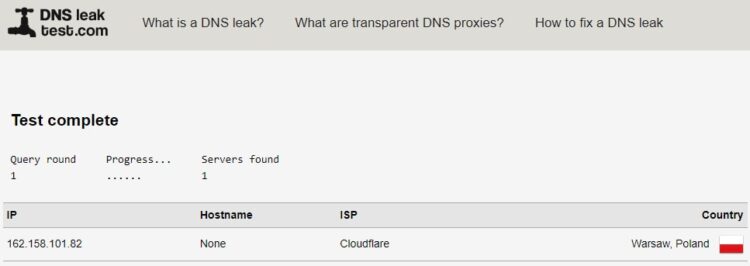

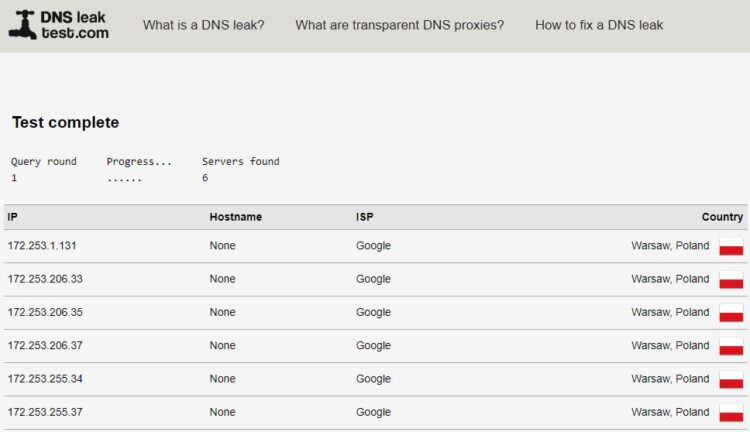

Интерпретация полученных данных утечки DNS

Пример 1. Есть утечка DNS в Google и Белтелеком.

При настроенных DNS серверов Google для сетевых адаптеров ноутбука, браузер обращается к серверам Google и Белтелеком. Большой брат из Беларуси все про вас знает)))

Пример 2. Утечки DNS нет. Идеальный для Беларуси результат

Отличный результат. Наши следы остаются лишь на серверах Cloudflare. Cloudflare заверяет, что не продает данные и не использует их в своих корыстных целях. По крайней мере, компания декларирует приверженность приватности и конфиденциальности.

Пример 3. Утечки DNS нет. Результат не идеальный, но приемлемый для Беларуси. Данные утекают в Google. А это уже потенциальная угроза, так как компания собирает данные о пользователях, продает их, использует для рекламных компаний.

Как избежать утечки DNS

Самый быстрый вариант для простого пользователя — это установить хороший бесплатный или платный VPN. Затем провести тест утечки DNS по ссылке выше.

Можно установить приложение Cloudflare WARP. Оно существует в версиях для смартфона, устройства под управлением Windows OS, Linux, а также для MacOS и iOS. Это не единственный способ обеспечить предотвращение утечки DNS, но наверное самый простой и достаточно надежный.

На нашем сайте есть статья о DNS 1.1.1.1 и Cloudflare WARP. Там описаны преимущества и некоторые недостатки использования данного ПО.

- Установку Cloudflare WARP рекомендуется проводить сразу после перезагрузки устройства. Желательно, чтобы все программы были закрыты.

- После установки Cloudflare WARP рекомендуется устройство перезагрузить.

- После установки рекомендуем провести также тест утечки DNS — все ли работает как надо.

Источник: www.dnsleaktest.com [1]

В статье VPN безопасность мы уже рассказывали про утечку VPN-трафика. В другой похожей статье мы говорили об утечке WebRTC в браузерах, а в этой статье речь пойдет об утечке DNS-трафика. Которая затрагивает всех, и даже тех кто использует VPN-сервисы и считает, что находится за каменной стеной.

Здравствуйте друзья! Сегодня я расскажу что такое утечка DNS, почему вы должны об этом знать и как от этого защититься используя бесплатную утилиту DNSCrypt.

Утечка DNS

Содержание

- Предисловие

- Что значит утечка DNS

- Как проверить утечку DNS

- Как исправить утечку DNS используя DNSCrypt

- Скачивание DNSCrypt

- Установка DNSCrypt

- Использование DNSCrypt

- DNSCrypt в Yandex браузере

- DNSCrypt в роутере

- Заключение

- Оценка и отзывы

Что значит утечка DNS?

При использовании HTTPS или SSL ваш HTTP трафик зашифрован, то есть защищен (не идеально, но защищен). Когда вы используете VPN, весь ваш трафик полностью шифруется (разумеется уровень и качество защиты зависит от правильной настройки VPN, но обычно все настроено и работает правильно).

Но бывают ситуации в которых даже при использовании VPN, ваши DNS-запросы передаются в открытом незашифрованном виде. Это открывает злоумышленнику большие возможности для творчества. Хакер может перенаправить трафик, применить MITM-атаку (человек посередине) и сделать еще кучу других вещей, которые могут поставить под угрозу вашу безопасность и анонимность в сети.

Давайте попробуем разобраться в этом вопросе поглубже. Если вас не интересует теория, но волнует безопасность, можете сразу переходить к следующей главе. Если хотите знать побольше, усаживайтесь поудобнее, сейчас я вам вынесу мозг.

В нашем примере на рисунке ниже вы видите как пользователь (компьютер) пытается обратиться к сайту www.spy-soft.net (это может быть и любой другой сайт). Для того чтобы попасть на сайт он должен сначала разрешить символьное имя узла в IP-адрес.

Если же конфигурация сети такова, что используется DNS-сервер провайдера (незашифрованное соединение, отмечено красной линией), то разрешение символьного имени в IP-адрес происходит по незашифрованному соединению.

Что в этом страшного?

Во-первых, в такой ситуации провайдер может просмотреть историю DNS и узнать какие сайты вы посещали. Он конечно не узнает какие именно данные передавались, но адреса сайтов он сможет просмотреть запросто.

Во-вторых, есть большая вероятность оказаться жертвой хакерской атаки. Такой как: DNS cache snooping и DNS spoofing.

Что такое DNS снупинг и спуфинг?

Вкратце для тех кто не в курсе.

DNS снупинг — с помощью этой атаки злоумышленник может удаленно узнавать какие домены были недавно отрезолвлены на DNS-сервере, то есть на какие домены недавно заходила жертва.

DNS спуфинг — атака, базируется на заражении кэша DNS-сервера жертвы ложной записью о соответствии DNS-имени хоста, которому жертва доверяет.

Так как запросы не шифруются, кто-то между вами и провайдером может перехватить и прочитать DNS-запрос, после чего отправить вам поддельный ответ. В результате, вместо того чтобы посетить наш любимый spy-soft.net, gmail.com или vk.com, вы перейдете на поддельный или как еще говорят фейковый сайт хакера (поддельным будет не только вид страницы, но и урл в адресной строке), после чего вы введете свой логин и пароль, ну а потом сами понимаете что будет. Данные авторизации будут в руках злоумышленника.

Описанная ситуация называется утечка DNS (DNS leaking). Она происходит, когда ваша система для разрешения доменных имен даже после соединения с VPN-сервером или сетью Tor продолжает запрашивать DNS сервера вашего провайдера. Каждый раз когда вы попытаетесь зайти на сайт, соединится с новым сервером или запустить какое-нибудь сетевое приложение, ваша система будет обращаться к DNS серверам провайдера, чтобы разрешить имя в IP-адрес. В итоге какой-нибудь хакер или ваш провайдер смогут узнать все имена узлов, к которым вы обращаетесь.

Если вам есть что скрывать, тогда я вам предлагают использовать простое решение — DNSCrypt. Можно конечно прописать какие-нибудь другие DNS-сервера и пускать трафик через них. Например сервера Гугла 8.8.8.8 или того же OpenDNS 208.67.222.222, 208.67.220.220. В таком случае вы конечно скроете от провайдера историю посещения сайтов, но расскажите о своих сетевых путешествиях Гуглу. Кроме этого никакого шифрования DNS трафика не будет, а это большой недостаток. Не знаю как вас, но меня это не возбуждает, я лучше установлю DNSCrypt.

Как проверить утечку DNS

Перед тем как мы перейдем к самой утилите, я бы хотел познакомить вас со специальными онлайн-сервисами. Они позволяют проверить утечку DNS.

Один из таких — сайт DNS Leak Test. Для проверки перейдите по ссылке и нажмите кнопку «Extended test».

Через несколько секунд сервис отобразит список DNS-серверов, через которые проходят ваши запросы. Таким образом вы сможете узнать, кто именно может видеть вашу историю посещения сайтов.

Еще неплохой сервис — DNS Leak. Сайт предоставляет полную информацию о DNS серверах от вас до сервера.

Как устранить утечку DNS утилитой DNSCrypt

DNSCrypt — бесплатная утилита с открытым исходным кодом. Программа позволяет шифровать запросы DNS и использовать DNS сервера по вашему усмотрению. После установки на компьютер ваши соединения будут защищены, и вы сможете безопаснее серфить по просторам сети. Утилита в связке с Tor или VPN дает неплохую защиту.

Скачивание DNSCrypt

Скачать консольную версию утилиты DNSCrypt вы можете по этой прямой ссылке с Гитаба. Для того чтобы все выглядело гламурно: виндовские окошки, кнопочки и все такое, нужно скачать еще и GUI отсюда. Для вашего удобства я все засунул в один архив и залил на файлообменик. Вот ссылочка.

Для работы программы требуется Microsoft .NET Framework 2.0 и выше.

Скачать DNSCrypt для Mac OS X вы можете по этой ссылке с Гитаб или с файлообменка по ссылке выше.

Разработчик программы OpenDNS.

Установка DNSCrypt

В этой статье мы разберем работу с консольной версией утилиты. Настраивать ДНСКрипт будем на Windows 10. Установка на других версиях винды не отличается.

Итак, скачанный архив распаковываем и помещаем содержимое папки dnscrypt-proxy-win32 в любое место на компьютере. В моем примере я расположил в папке “C:Program FilesDNSCrypt”.

Теперь в командной строке перейдите в папку DNSCrypt. Сделать это можно с помощью команды:

cd «C:Program FilesDNSCrypt»

Кликаем сюда, если не можете скопировать команды.

После этого подготовимся к установке службы прокси. Для начала необходимо выбрать провайдера DNS. В архив я положил файл dnscrypt-resolvers.csv. Этот файлик содержит список большинства DNS провайдеров, которые поддерживает DNSCrypt. Для каждого отдельного провайдера есть название, описание, расположение и поддержка DNSSEC и Namecoin. Кроме этого файл содержит необходимые IP-адреса и открытые ключи.

Выберите любого провайдера и скопируйте значение в первом столбце. В моем случае я буду использовать CloudNS, поэтому я скопировал “cloudns-can”. Теперь необходимо убедится, что прокси может подключиться. Сделать это можно с помощью этой команды:

dnscrypt—proxy.exe —R «cloudns-can» —test=0

Если все правильно работает, вы увидите следующие выходные данные:

Если у вас не получилось, попробуйте выбрать другого провайдера и повторить попытку еще раз.

Если все прошло успешно, продолжим установку и введем следующую команду:

dnscrypt—proxy.exe —R cloudns—can —install

Если все правильно работает, вы увидите следующие выходные данные:

Скрин того как это должно выглядеть в командой строке:

Для удаления службы ДНСКрипт необходимо вернуть сетевые настройки DNS в начальное состояние. Делается это с помощью этой команды:

dnscrypt—proxy —uninstall

Данная команда также может использоваться для смены провайдера DNS. После применения нужно повторить установку с параметрами другого провайдера.

Если у вас после всей этой процедуры по какой-то причине во время проверки все еще определяться IP-адрес DNS вашего интернет-провайдера, кликните по кнопке «Дополнительно», которая находится под прописанным IP 127.0.0.1. В появившемся окне «Дополнительные параметры…», перейдите на вкладку «DNS» и удалите все адреса DNS-серверов кроме «127.0.0.1».

Все, теперь утечка DNS устранена.

Вас также может заинтересовать статья «Как удалить кэш DNS», в которой рассказывалось об удалении записей DNS на компьютере.

DNSCrypt в Яндекс Браузере

С недавнего времени в браузере от Яндекс появилась поддержка ДНСКрипт. Ну что сказать, ребята из Яндекса работают и пытаются защитить пользователя — это здорово, но в отличие от утилиты DNSCrypt защита у Яндекса реализуется только на уровне браузера, а не уровне всей системы.

DNSCrypt в роутере

Также поддержка ДНСКрипт реализована в популярных прошивках OpenWrt. Подробнее об установке и другой дополнительной информации вы можете узнать на этой странице.

Заключение

Конечно же утилита ДНСКрипт и шифрование DNS в целом не является панацеей, да и вообще в информационной безопасности нет такого понятия как панацея. Мы только можем максимально улучшить нашу безопасность и анонимность, но сделать наше присутствие в сети неуязвимым на все 100% к сожалению не получится. Технологии не стоят на месте и всегда найдутся лазейки. Поэтому я предлагаю вам подписаться на наши новости в социальных сетях, чтобы всегда быть в курсе. Это бесплатно.

На этом все друзья. Надеюсь эта статья помогла вам решить проблему утечки DNS. Удачи вам в новом 2017 году, будьте счастливы!

Наша оценка

DNSCrypt — бесплатная утилита для защиты DNS-трафика Путем шифрования DNS-трафика и использования серверов DNS. Наша оценка — очень хорошо!

User Rating:

4.19

( 47 votes)

If you’re interested in staying safe online then it pays to get the heads up on the security risks DNS leaks pose. But what are they, exactly, and how can you protect yourself?

Every time you access a new website your system sends a DNS (Domain Name System) request to find the site’s server. These requests aren’t encrypted, which means your ISP, Wi-Fi hotspot owners, even snoopers hanging around your favorite coffee shop might be able to log your browsing history.

Installing one of the best VPNs ensures your connection is encrypted, reducing the chance that hackers can watch what you’re doing. However, not all providers guard against DNS leaks, particularly free VPNs. So, it’s important to check that you’re safe — and understanding how and where you’re at risk through simple DNS leak tests that highlight security holes in seconds, and what to do if your setup is vulnerable.

What is DNS?

Accessing a website looks easy — just enter its domain name in your browser. However, there’s a lot of work going on underneath the hood.

In particular, for your browser to find a website’s server, it has to translate the domain into the server’s IP address. The magic happens via the Domain Name System (DNS) Your browser sends a request to a DNS server, asking it to look up techradar.com (or whatever other site you’re trying to visit) and the server sends back the IP address.

It’s a clever scheme, but has some privacy problems. For instance, devices normally use your ISP’s DNS server, which means it’s possible for the company to see and log where you’re going online.

Connect to public Wi-Fi and it gets worse. Even if you’re accessing an encrypted (HTTPS) website, your DNS request is usually sent in plain text, so other hotspot users might be able to spy on the sites you’re visiting.

And if that’s not worrying enough, a malicious hotspot could force you to use its own DNS server, log your internet activities, maybe even redirect you to phishing or other fake sites to harvest your passwords and other personal information.

What is a DNS leak?

Installing VPN software allows your device to route its DNS requests (and all its other internet traffic) through a secure connection. Banking-grade encryption software hides your web activities from your ISP, hotspot operators and others, as well as shielding you from pesky hotspot hackers.

At least, that’s the theory. In reality, it’s not always that simple. A ‘DNS leak’ happens when a VPN doesn’t properly protect you, and your DNS queries, browsing history and maybe your device IP address are exposed to attackers.

The bad news is you’ll probably have no idea any of this is happening. In fact, as you’ve installed a VPN, you’ll probably think you’re entirely safe.The good news is testing for a DNS leak is easy, and you can check your system within a few seconds.

How do I know if I have a DNS leak?

There are plenty of free DNS leak testing websites around, and the best do a great job of pointing out any privacy problems.

With your VPN disconnected, go to dnsleaktest.com (opens in new tab) and tap Extended Test. (This test simply performs more search queries than the ‘Standard Test’, meaning it maps all of your DNS servers.’ Make a note of the DNS server IP addresses listed in the test report. The test will display the name of the ISP it thinks you’re using, so this should match the name of the one to which you’re currently subscribed.

Next, connect to the VPN on the device you’ll use most often and run the test again. If you see new DNS servers that don’t belong to your ISP, the connection is secure. But if you still see some or all of your ISP DNS servers, you probably have a DNS leak.

To confirm this, check the same device at a couple of other testing sites. First go to BrowserLeaks (opens in new tab) . Scroll down to the button marked ‘DNS Leak Test’ and click it. Again if you see your ISP’s DNS server then you’re vulnerable to DNS leak.

Next try IPLeak (opens in new tab) and IPX (opens in new tab). Make sure to scroll down to ‘DNS’ in both cases to check that your ISP isn’t listed.

When you’re using the above pages you may notice a category labeled ‘WebRTC’. WebRTC leaks are another way in which your public IP address can be revealed, even if you’re using

It’s worth running tests on all devices. Passing (or failing) a test on an iPhone doesn’t mean you’ll see the same result on a Windows laptop or an Android phone, so we’d also recommend repeating the same leak test on every device you’ll connect to the network — whether that’s via an Android VPN, iPhone VPN, or your preferred mobile VPN app..

How can I fix a DNS leak?

It’s hard to believe, but although most VPNs have some form of DNS leak protection, they don’t always enable it by default. Open your app’s Settings panel, look for an option like ‘DNS leak protection’ and make sure it’s turned on.

Enable ‘IPv6 Leak Protection’, too, if it’s available, and look for and turn on any setting which forces the use of the VPN’s own DNS servers. Some privacy experts actually recommend disabling IPV6 altogether, as it’s still not widely supported and it’s just another way for a bad actor to try to compromise your data. NordVPN has a guide on how to do this on various platforms but bear in mind their warning that most OS developers don’t recommend this.

Windows users may also want to disable ‘Teredo’, which is designed to process IPV6 queries. Simply open the Command Prompt and type:

///CODE///

netsh interface teredo set state disabled

///CODE///

You can also search the VPN’s support site for useful information on how to further protect yourself.

As a last resort, you could try changing your VPN protocols — this is the method the VPN uses to connect to its servers. Some protocols have their own versions of DNS leak protection, so if one fails, another might work. Go back to your app Settings panel and try a different protocol, if you have the option.

Flipping every possible app switch probably isn’t a good idea, of course, so only make tweaks when they look promising. And whenever you change something, make a note, so you can restore the original setting if it doesn’t work, or you notice other problems. (Changing protocol might fix a DNS leak but also slow you down, for instance.)

If none of this helps, maybe it’s time to switch to a VPN which doesn’t have a DNS leak. NordVPN and ExpressVPN always deliver leak-free results in our tests, although in the case of NordVPN using the browser extension alone without the VPN ‘client’ app may reveal an ISP’s DNS servers. Make sure to connect to the VPN via the NordVPN client to encrypt all your web traffic and stay safe.

If you use the OpenVPN client on Mac or Linux to connect to your provider, then as of OpenVPN version 2.3.9 there’s a very simple way to fix DNS leaks. Simply open up the .ovpn configuration file you downloaded from the provider’s website and add the line:

///CODE///

Block-outside-dns

///CODE///

Windows users have it much easier, as the team on dnsleaktest.com has actually developed a program named ‘dnsfixsetup’. Once installed, each time you connect to a DNS server it will assign you a

static IP

address and force your machine to use your VPN provider’s DNS servers. It also resets your network settings to how they were before once you disconnect.

No matter what platform you use, you should also consider setting up a static IP. This way any DNS queries will always be sent to this fixed IP address, rather than an ever-changing dynamic one via DHCP (Dynamic Host Configuration Protocol).

You can also take this opportunity to update the DNS servers you use when connecting to the internet in a regular way to a public DNS service. For instance, Cloudflare has a strict ‘no logs’ policy and Google only logs IP addresses for 24-48 hours, strictly for troubleshooting purposes.

What to do if there’s still a DNS leak

If after following these steps you still find that you’re suffering from DNS leak, first save your work then restart all your devices. You also may have to do the same with your router to make sure changes have taken effect.

If the issue still persists, you may also need to flush your DNS cache. This clears out existing DNS settings, so your machine will only have a record of your VPN provider’s servers when you connect.

In Windows, just open the command prompt and type:

///CODE///

ipconfig /flushdns

///CODE///

You’ll see a message saying the operation was successful. This works on all versions of Windows from XP onwards.

If you’re using a Mac, open Terminal and type the following:

///CODE///

sudo dscacheutil -flushcache;sudo killall -HUP mDNSResponder

///CODE///

Unlike on Windows you won’t see a message, the Terminal will just go to a new line if the command works.

Linux users can also flush the DNS cache from the Terminal but the steps to do this vary depending on which distro you use. Visit the Support page for your particular version of Linux if you need help.

Most web browsers also contain their own DNS cache, which you should also flush. If you’re using a Chromium based browser like Google Chrome or Opera, just click the address bar and type [your browser name]://net-internals/#dns e.g.

///CODE///

chrome://net-internals/#dns

///ENDCODE///

From here you can click the button marked ‘Clear Host Cache’

Edge users can follow the steps on the Microsoft Support site (opens in new tab) to clear their entire cache and cookies.

If you use a Firefox or one of its derivatives, type ///CODE///about:networking#dns/// in the address bar, then click the button marked ‘Clear DNS Cache.’

What happens after fixing a DNS leak?

Even after plugging a DNS leak, remember there are other ways you can be identified even whilst using a VPN such as browser fingerprinting.

Make sure to regularly check your VPN provider’s support pages to check your following best privacy practices. You should also apply any updates to your operating system and internet application as soon as they become available to fix security vulnerabilities.

If you’re keen to do more to protect your privacy, consider also installing the Tor Browser. Connections are encrypted and run through a series of relays. This not only conceals your IP address but you can also access special Tor ‘hidden services’ which use the extension .onion e.g. BBC News’ address is https://www.bbcnewsd73hkzno2ini43t4gblxvycyac5aw4gnv7t2rccijh7745uqd.onion/ (opens in new tab).

The Tor network uses public key encryption to authenticate websites. These keys are stored in the .onion address (hence the jumble of numbers and letters), so don’t rely on DNS at all. It’s virtually impossible for one .onion site to impersonate another due to relying on powerful cryptography. Browser fingerprinting is also extremely difficult as people accessing the dark net can do so using the standardized Tor Browser.

If you’re interested in staying safe online then it pays to get the heads up on the security risks DNS leaks pose. But what are they, exactly, and how can you protect yourself?

Every time you access a new website your system sends a DNS (Domain Name System) request to find the site’s server. These requests aren’t encrypted, which means your ISP, Wi-Fi hotspot owners, even snoopers hanging around your favorite coffee shop might be able to log your browsing history.

Installing one of the best VPNs ensures your connection is encrypted, reducing the chance that hackers can watch what you’re doing. However, not all providers guard against DNS leaks, particularly free VPNs. So, it’s important to check that you’re safe — and understanding how and where you’re at risk through simple DNS leak tests that highlight security holes in seconds, and what to do if your setup is vulnerable.

What is DNS?

Accessing a website looks easy — just enter its domain name in your browser. However, there’s a lot of work going on underneath the hood.

In particular, for your browser to find a website’s server, it has to translate the domain into the server’s IP address. The magic happens via the Domain Name System (DNS) Your browser sends a request to a DNS server, asking it to look up techradar.com (or whatever other site you’re trying to visit) and the server sends back the IP address.

It’s a clever scheme, but has some privacy problems. For instance, devices normally use your ISP’s DNS server, which means it’s possible for the company to see and log where you’re going online.

Connect to public Wi-Fi and it gets worse. Even if you’re accessing an encrypted (HTTPS) website, your DNS request is usually sent in plain text, so other hotspot users might be able to spy on the sites you’re visiting.

And if that’s not worrying enough, a malicious hotspot could force you to use its own DNS server, log your internet activities, maybe even redirect you to phishing or other fake sites to harvest your passwords and other personal information.

What is a DNS leak?

Installing VPN software allows your device to route its DNS requests (and all its other internet traffic) through a secure connection. Banking-grade encryption software hides your web activities from your ISP, hotspot operators and others, as well as shielding you from pesky hotspot hackers.

At least, that’s the theory. In reality, it’s not always that simple. A ‘DNS leak’ happens when a VPN doesn’t properly protect you, and your DNS queries, browsing history and maybe your device IP address are exposed to attackers.

The bad news is you’ll probably have no idea any of this is happening. In fact, as you’ve installed a VPN, you’ll probably think you’re entirely safe.The good news is testing for a DNS leak is easy, and you can check your system within a few seconds.

How do I know if I have a DNS leak?

There are plenty of free DNS leak testing websites around, and the best do a great job of pointing out any privacy problems.

With your VPN disconnected, go to dnsleaktest.com (opens in new tab) and tap Extended Test. (This test simply performs more search queries than the ‘Standard Test’, meaning it maps all of your DNS servers.’ Make a note of the DNS server IP addresses listed in the test report. The test will display the name of the ISP it thinks you’re using, so this should match the name of the one to which you’re currently subscribed.

Next, connect to the VPN on the device you’ll use most often and run the test again. If you see new DNS servers that don’t belong to your ISP, the connection is secure. But if you still see some or all of your ISP DNS servers, you probably have a DNS leak.

To confirm this, check the same device at a couple of other testing sites. First go to BrowserLeaks (opens in new tab) . Scroll down to the button marked ‘DNS Leak Test’ and click it. Again if you see your ISP’s DNS server then you’re vulnerable to DNS leak.

Next try IPLeak (opens in new tab) and IPX (opens in new tab). Make sure to scroll down to ‘DNS’ in both cases to check that your ISP isn’t listed.

When you’re using the above pages you may notice a category labeled ‘WebRTC’. WebRTC leaks are another way in which your public IP address can be revealed, even if you’re using

It’s worth running tests on all devices. Passing (or failing) a test on an iPhone doesn’t mean you’ll see the same result on a Windows laptop or an Android phone, so we’d also recommend repeating the same leak test on every device you’ll connect to the network — whether that’s via an Android VPN, iPhone VPN, or your preferred mobile VPN app..

How can I fix a DNS leak?

It’s hard to believe, but although most VPNs have some form of DNS leak protection, they don’t always enable it by default. Open your app’s Settings panel, look for an option like ‘DNS leak protection’ and make sure it’s turned on.

Enable ‘IPv6 Leak Protection’, too, if it’s available, and look for and turn on any setting which forces the use of the VPN’s own DNS servers. Some privacy experts actually recommend disabling IPV6 altogether, as it’s still not widely supported and it’s just another way for a bad actor to try to compromise your data. NordVPN has a guide on how to do this on various platforms but bear in mind their warning that most OS developers don’t recommend this.

Windows users may also want to disable ‘Teredo’, which is designed to process IPV6 queries. Simply open the Command Prompt and type:

///CODE///

netsh interface teredo set state disabled

///CODE///

You can also search the VPN’s support site for useful information on how to further protect yourself.

As a last resort, you could try changing your VPN protocols — this is the method the VPN uses to connect to its servers. Some protocols have their own versions of DNS leak protection, so if one fails, another might work. Go back to your app Settings panel and try a different protocol, if you have the option.

Flipping every possible app switch probably isn’t a good idea, of course, so only make tweaks when they look promising. And whenever you change something, make a note, so you can restore the original setting if it doesn’t work, or you notice other problems. (Changing protocol might fix a DNS leak but also slow you down, for instance.)

If none of this helps, maybe it’s time to switch to a VPN which doesn’t have a DNS leak. NordVPN and ExpressVPN always deliver leak-free results in our tests, although in the case of NordVPN using the browser extension alone without the VPN ‘client’ app may reveal an ISP’s DNS servers. Make sure to connect to the VPN via the NordVPN client to encrypt all your web traffic and stay safe.

If you use the OpenVPN client on Mac or Linux to connect to your provider, then as of OpenVPN version 2.3.9 there’s a very simple way to fix DNS leaks. Simply open up the .ovpn configuration file you downloaded from the provider’s website and add the line:

///CODE///

Block-outside-dns

///CODE///

Windows users have it much easier, as the team on dnsleaktest.com has actually developed a program named ‘dnsfixsetup’. Once installed, each time you connect to a DNS server it will assign you a

static IP

address and force your machine to use your VPN provider’s DNS servers. It also resets your network settings to how they were before once you disconnect.

No matter what platform you use, you should also consider setting up a static IP. This way any DNS queries will always be sent to this fixed IP address, rather than an ever-changing dynamic one via DHCP (Dynamic Host Configuration Protocol).

You can also take this opportunity to update the DNS servers you use when connecting to the internet in a regular way to a public DNS service. For instance, Cloudflare has a strict ‘no logs’ policy and Google only logs IP addresses for 24-48 hours, strictly for troubleshooting purposes.

What to do if there’s still a DNS leak

If after following these steps you still find that you’re suffering from DNS leak, first save your work then restart all your devices. You also may have to do the same with your router to make sure changes have taken effect.

If the issue still persists, you may also need to flush your DNS cache. This clears out existing DNS settings, so your machine will only have a record of your VPN provider’s servers when you connect.

In Windows, just open the command prompt and type:

///CODE///

ipconfig /flushdns

///CODE///

You’ll see a message saying the operation was successful. This works on all versions of Windows from XP onwards.

If you’re using a Mac, open Terminal and type the following:

///CODE///

sudo dscacheutil -flushcache;sudo killall -HUP mDNSResponder

///CODE///

Unlike on Windows you won’t see a message, the Terminal will just go to a new line if the command works.

Linux users can also flush the DNS cache from the Terminal but the steps to do this vary depending on which distro you use. Visit the Support page for your particular version of Linux if you need help.

Most web browsers also contain their own DNS cache, which you should also flush. If you’re using a Chromium based browser like Google Chrome or Opera, just click the address bar and type [your browser name]://net-internals/#dns e.g.

///CODE///

chrome://net-internals/#dns

///ENDCODE///

From here you can click the button marked ‘Clear Host Cache’

Edge users can follow the steps on the Microsoft Support site (opens in new tab) to clear their entire cache and cookies.

If you use a Firefox or one of its derivatives, type ///CODE///about:networking#dns/// in the address bar, then click the button marked ‘Clear DNS Cache.’

What happens after fixing a DNS leak?

Even after plugging a DNS leak, remember there are other ways you can be identified even whilst using a VPN such as browser fingerprinting.

Make sure to regularly check your VPN provider’s support pages to check your following best privacy practices. You should also apply any updates to your operating system and internet application as soon as they become available to fix security vulnerabilities.

If you’re keen to do more to protect your privacy, consider also installing the Tor Browser. Connections are encrypted and run through a series of relays. This not only conceals your IP address but you can also access special Tor ‘hidden services’ which use the extension .onion e.g. BBC News’ address is https://www.bbcnewsd73hkzno2ini43t4gblxvycyac5aw4gnv7t2rccijh7745uqd.onion/ (opens in new tab).

The Tor network uses public key encryption to authenticate websites. These keys are stored in the .onion address (hence the jumble of numbers and letters), so don’t rely on DNS at all. It’s virtually impossible for one .onion site to impersonate another due to relying on powerful cryptography. Browser fingerprinting is also extremely difficult as people accessing the dark net can do so using the standardized Tor Browser.

Когда вы пытаетесь оставаться анонимным в сети, VPN является самым простым решением — одним или двумя щелчками мышью ваш IP-адрес, поставщик услуг и местоположение будут маскироваться с любого сайта, на который вы заходите, и любого, кто пытается шпионить за вашим подключением. , Но утечка DNS может полностью подорвать цель VPN. Вот как это предотвратить.

(Небольшое примечание, прежде чем мы продолжим: утечка DNS является проблемой конфиденциальности только в том случае, если вы беспокоитесь о том, что ваш интернет-провайдер отслеживает ваш просмотр. Это не имеет никакого отношения к надзору со стороны АНБ. или другие формы о цифровом слежении.)

Что такое утечка DNS?

Система доменных имен (DNS) — это система для связывания URL-адресов (например, www..com) и IP-адресов (54.221.192.241). Когда вы используете браузер для перехода на веб-сайт, он отправляет запрос на DNS-сервер с введенным вами URL-адресом и указывает на правильный IP-адрес. Это важная часть работы Интернета; см. наше введение в DNS-серверы для получения дополнительной информации.

Обычно DNS-серверы назначаются вашим интернет-провайдером (ISP), что означает, что они могут отслеживать и записывать ваши действия в Интернете, когда вы отправляете запрос на сервер. Когда вы используете виртуальную частную сеть (VPN), DNS-запрос должен быть направлен на анонимный DNS-сервер через VPN, а не напрямую из браузера; это мешает вашему провайдеру контролировать ваше соединение.

К сожалению, иногда ваш браузер просто игнорирует настройку VPN и отправляет запрос DNS прямо вашему провайдеру. Это называется утечка DNS. Это может привести к тому, что вы будете думать, что вы остались анонимным и вы защищены от онлайн-слежки, но вы не будете защищены.

Очевидно, это не хорошо. Итак, давайте посмотрим на диагностику и остановку.

Диагностика утечки

Если ваш компьютер использует настройки по умолчанию и не маршрутизирует DNS-запросы через DNS-сервер VPN, это не будет очевидным; вам нужно будет использовать тест на утечку. К счастью, это легко запомнить: www.dnsleaktest.com .

Просто зайдите на сайт и нажмите кнопку «Стандартный тест» (если вы действительно беспокоитесь о наблюдении, вы можете нажать «Расширенный тест» — он немного более полный, но занимает немного больше времени). Если вы увидите свою страну и интернет-провайдера в списке на странице результатов, вы будете знать, что ваш интернет-провайдер может контролировать ваше соединение. Это не хорошо.

Остановить утечку

Итак, мы диагностировали утечку. Что теперь? Есть несколько шагов, которые вы можете предпринять, чтобы остановить утечку DNS и предотвратить будущие. Начнем с самого простого.

Изменить DNS-серверы

Если ваш DNS-сервер по умолчанию является тем, который был назначен вашим Интернет-провайдером, один из самых простых способов помешать им увидеть, что вы делаете в Интернете, — это изменить свой DNS-сервер. Даже если вы не беспокоитесь о утечках DNS, замена DNS-сервера по умолчанию может быть хорошей идеей, поскольку это может привести к увеличению скорости интернета.

Следующие DNS-серверы в хорошем состоянии и обеспечат вам высокую производительность и безопасность:

- Открытый DNS (предпочтительно: 208.67.222.222, альтернативный: 208.67.222.220)

- Comodo Secure DNS (предпочтительно: 8.26.56.26, альтернатива: 8.20.247.20)

- Публичный DNS Google (предпочтительно: 8.8.8.8, альтернатива: 8.8.4.4)

Чтобы узнать, как изменить настройки DNS на вашем компьютере, ознакомьтесь со статьей Дэнни « Как изменить DNS-серверы и повысить безопасность в Интернете. .

Используйте VPN с защитой от утечки DNS

Некоторые VPN поставляются с функцией, которая отслеживает ваши DNS-запросы, чтобы убедиться, что они проходят через VPN, а не напрямую к вашему провайдеру. Чтобы увидеть, имеет ли ваша VPN эту защиту, откройте настройки; Вы должны увидеть опцию, которая будет проверять и предотвращать утечки DNS.

Так, какие VPN включают защиту от утечки DNS? По данным BestVPNz.com, Private Internet Access, TorGuard (оба из них попали в наш список лучших VPN- сетей ), VPNArea, PureVPN, ExpressVPN , VPN.AC и LiquidVPN обеспечивают защиту. Если вы используете одну из этих VPN, убедитесь, что ваши настройки установлены правильно. Если это не так, и вы беспокоитесь о наблюдении интернет-провайдера, вы можете рассмотреть возможность переключения.

Использование программного обеспечения для мониторинга VPN

Некоторые программы мониторинга VPN также включают в себя поддержку устранения утечек DNS. Профессиональная версия VPNCheck сделает это за вас, как и OpenVPN Watchdog (если вы используете OpenVPN).

Поскольку варианты устранения утечек таким способом возможны только при использовании программного обеспечения премиум-класса, для многих людей это, вероятно, не будет подходящей стратегией, если вы уже не используете программное обеспечение для мониторинга VPN, чтобы убедиться, что ваше VPN-соединение полностью защищено.

Отключить Тередо

Teredo — это технология на базе Windows, которая, по сути, позволяет осуществлять связь по двум IP-протоколам: IPv4 и IPv6. Оба присутствуют в Интернете, и в некоторых случаях вам нужно использовать что-то вроде Teredo, чтобы позволить им общаться (подробности довольно сложны, но вы можете узнать больше на странице Википедии по туннелированию Teredo ). Однако иногда Teredo может вызывать утечки DNS, поэтому вы можете отключить его.

Чтобы отключить Teredo, откройте командную строку и введите следующую команду:

netsh interface teredo set state disabled Если вам нужно повторно включить Teredo в какой-то момент, вы можете использовать эту команду:

netsh interface teredo set state type=default

Заткни те утечки

Если вы используете VPN, утечка DNS может выявить больше информации, чем вы знаете, поэтому следуйте приведенным выше инструкциям, чтобы убедиться, что вы не пропускаете информацию, и, если это так, устраните утечку.

Использовали ли вы какие-либо из вышеперечисленных стратегий для диагностики или устранения утечек DNS? У вас есть другие рекомендации? Поделитесь своими лучшими советами ниже!

Изображение предоставлено: Leaky faucet (отредактировано), ночная карта сети Соединенных Штатов , различные соединения, подразумевающие карту мира, деловая женщина с лупой через Shutterstock.