Как сделать проверку на утечку через WebRTC

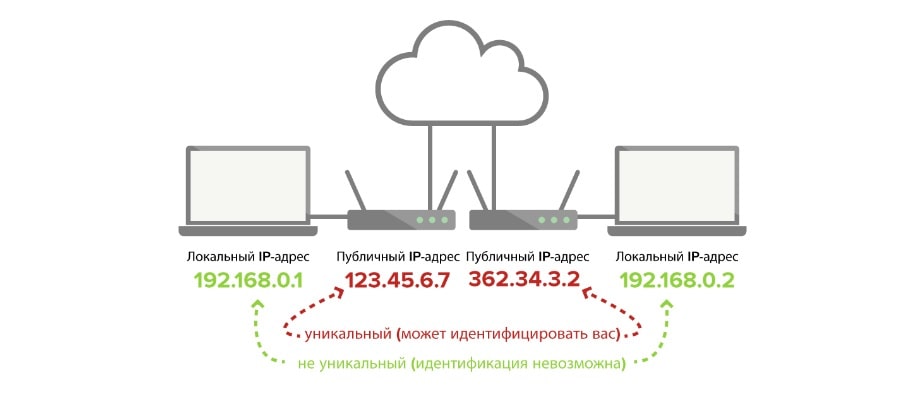

В чем разница между публичными и локальными IP-адресами?

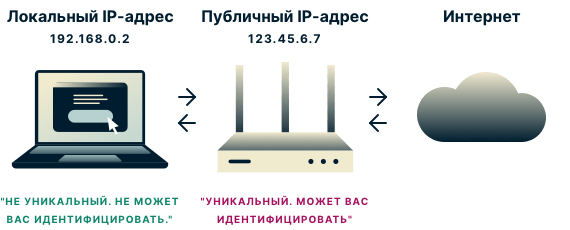

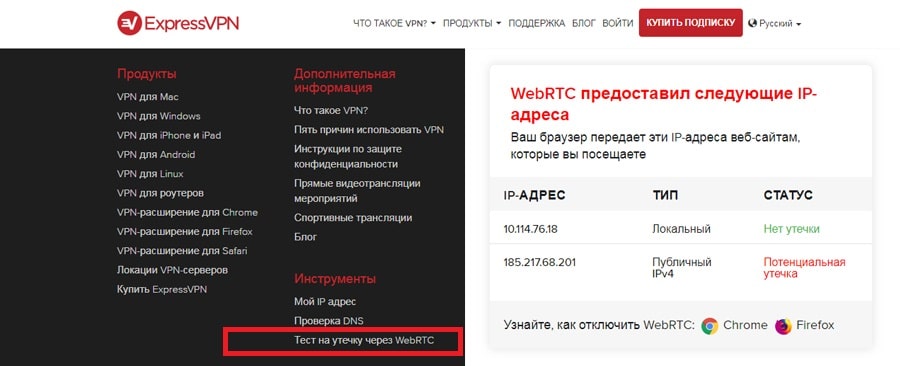

При проверке на утечку вы увидите два типа IP-адресов: публичный и локальный.

Публичные IP-адреса уникальны. Они являются частью вашей идентификации в Интернете. Когда вы используете VPN, сайты видят публичный IP-адрес VPN-сервера вместо вашего, то есть ваша конфиденциальность защищена.

Однако, если WebRTC обнаруживает ваш реальный публичный IP-адрес, когда вы подключены к VPN, а не адрес VPN-сервера, то третьи стороны могут использовать его для вашей идентификации. Если вы видите свой публичный IP-адрес в результатах теста, то ваша конфиденциальность может быть под угрозой.

Локальные IP-адреса не являются уникальными только для вашего устройства. Эти IP-адреса назначаются вашим роутером и повторно используются миллионами роутеров по всему миру. Поэтому, если третьи лица узнают ваш локальный IP-адрес, они все равно не смогут связать его напрямую с вами. Если вы видите локальный IP-адрес в результатах теста, то это не угрожает вашей конфиденциальности.

Инструкции для проверки на утечку через WebRTC (с использованием VPN и без VPN)

Если вы не используете VPN, то ваши конфиденциальные данные наверняка станут доступными третьим лицам. (Хотите получить больше информации? Узнайте, как VPN скрывает ваш IP-адрес, чтобы ваша информация оставалась конфиденциальной.)

Если вы используете VPN, а наш тест показывает, что утечка возможна, вы можете выполнить еще одну проверку:

-

Отключите VPN и откройте эту страницу в новой вкладке или окне.

-

Запишите все публичные IP-адреса, которые видите.

-

Закройте страницу.

-

Подключитесь к сети VPN и заново откройте страницу.

-

Если вы все еще видите какой-либо из публичных IP-адресов, которые вы записали на 2 шаге, у вас есть утечка.

Если вы используете VPN, и наш тест показывает, что утечки нет, то вы в безопасности!

Хотите проверить, есть ли у вас другие утечки конфиденциальной информации? Попробуйте эти инструменты:

- Проверка на утечку DNS

- Проверка IP-адреса

Что такое WebRTC?

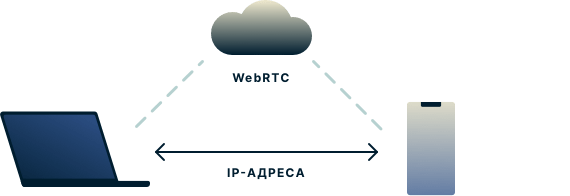

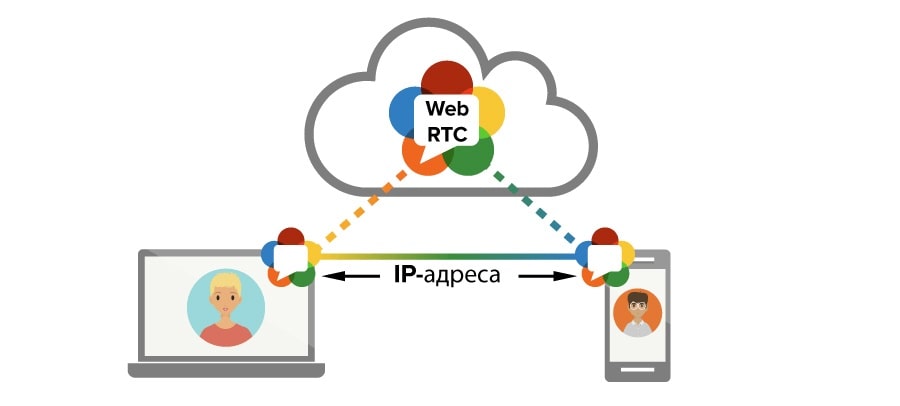

Веб-коммуникации в режиме реального времени (WebRTC) представляют собой набор стандартизированных технологий, позволяющих веб-браузерам напрямую общаться друг с другом без необходимости использования промежуточного сервера. В числе преимуществ WebRTC более высокая скорость и меньшая задержка при использовании видеочатов и приложений для передачи файлов и потоковой трансляции.

Однако любые два устройства, взаимодействующие друг с другом напрямую через WebRTC, должны знать реальные IP-адреса друг друга. Теоретически это может позволить стороннему веб-сайту использовать функцию WebRTC в вашем браузере, чтобы определить ваш реальный IP-адрес и использовать его для вашей идентификации. Это то, что мы называем утечкой через WebRTC.

Любая утечка вашего публичного IP-адреса — это угроза вашей конфиденциальности, но утечки через WebRTC менее известны, легко упускаются из виду, и не все VPN-провайдеры защищают вас от них!

Каким образом утечка через WebRTC ставит под угрозу мою конфиденциальность?

Проблема с WebRTC заключается в том, что этот стандарт использует более продвинутые методы для выявления IP-адресов, чем те, которые используются при «стандартном» обнаружении IP-адресов.

Как WebRTC обнаруживает мои IP-адреса?

WebRTC выявляет IP-адреса через протокол ICE (Interactive Connectivity Establishment). Этот протокол использует несколько методов обнаружения IP-адресов, два из которых описаны ниже.

STUN/TURN-серверы

STUN/TURN-серверы выполняют две ключевые роли в технологии WebRTC: они позволяют веб-браузерам задавать вопрос «Какие у меня публичные IP-адреса?», а также упрощают взаимодействие двух устройств друг с другом, даже если они находятся за пределами NAT и межсетевых экранов. Первая функция может повлиять на вашу конфиденциальность. STUN/TURN-серверы определяют ваш IP-адрес так же, как веб-сайт видит ваш IP-адрес, когда вы его посещаете.

Обнаружение возможного хоста

У большинства устройств есть несколько IP-адресов, связанных с их оборудованием. Обычно они скрыты от веб-сайтов и STUN/TURN-серверов файрволами. Однако спецификация протокола ICE подразумевает, что браузеры могут собирать эти IP-адреса, просто считывая их с вашего устройства.

В большинстве случаев устройствам присваиваются локальные IPv4-адреса, и их обнаружение никак не повлияет на вашу конфиденциальность. Однако, если у вашего устройтва IPv6-адрес, то ваша конфиденциальность может быть под угрозой.

IPv6-адреса работают не совсем так, как IPv4-адреса. Как правило, IPv6-адрес — это внешний, публичный адрес, то есть он является уникальным. Если у вашего устройства IPv6-адрес, и он обнаружен с помощью протокола ICE, то ваши конфиденциальные данные могут стать доступными.

Вредоносный веб-сайт может использовать STUN/TURN-серверы или протокол обнаружения возможного хоста, чтобы обманным путем вынудить ваш браузер предоставить IP-адрес, который может быть использован для вашей идентификации без вашего ведома.

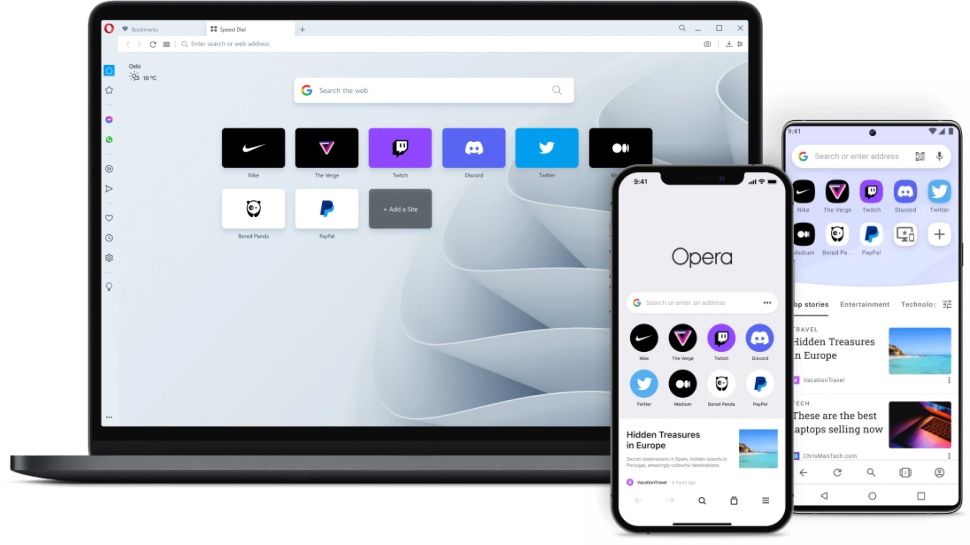

Утечки через WebRTC: какие браузеры наиболее уязвимы?

На данный момент пользователи настольных версий браузеров Firefox, Chrome, Opera, Safari и Microsoft Edge наиболее уязвимы для утечек через WebRTC, потому что эти браузеры по умолчанию поддерживают стандарт WebRTC.

Safari

Brave

Opera

Microsoft Edge

Mozilla Firefox

Google Chrome

Браузеры, чаще всего страдающие от утечек WebRTC

Обратите внимание, что вы можете быть в безопасности от утечек через WebRTC в одном браузере, а в другом — нет. Если вы регулярно используете несколько браузеров, то обязательно проверьте каждый из них, используя провеку ExpressVPN на утечку через WebRTC.

Что предпринимает компания ExpressVPN, чтобы защитить меня от утечек через WebRTC?

Компания ExpressVPN усердно работает над тем, чтобы VPN-приложения могли защитить вас от утечки данных через WebRTC. Когда вы открываете новые веб-страницы после подключения к сети ExpressVPN, ваши публичные IP-адреса становятся недоступными.

Однако некоторые браузеры могут быть достаточно агрессивными, когда речь идет о сохранении данных со старых вкладок. Если у вас была открыта вкладка до того, как вы подключились к VPN, ваш реальный IP-адрес может быть кэширован в памяти браузера. Эти IP-адреса могут сохраниться, даже если вы обновите вкладку, что поставит вашу конфиденциальность под угрозу.

Расширение ExpressVPN для браузеров (в настоящее время доступное для Chrome, Firefox и Edge) решает эту проблему, позволяя полностью отключить WebRTC в меню настроек, что гарантирует вам неуязвимость к любым проблемам с кэшированием.

Каким образом инженеры ExpressVPN, которые специализируются на устранении различных утечек данных, защищают вас

ExpressVPN защищает вас от широкого спектра утечек через WebRTC в разных браузерах и на разных платформах. Но, поскольку WebRTC — это относительно новая технология, важно постоянно тестировать различные сценарии утечек через WebRTC на разных платформах и в разных браузерах. Компания ExpressVPN лидирует в этой области. Наша команда опытных инженеров специально работает над этой проблемой, постоянно исследует новые способы утечки данных и быстро разрабатывает защитные меры.

Узнайте больше о новейших разработках ExpressVPN по защите от утечек данных.

Какие еще есть способы предотвратить утечку через WebRTC?

В дополнение к использованию сервиса ExpressVPN вы можете защитить себя от утечек, вручную отключив WebRTC в своем браузере*.

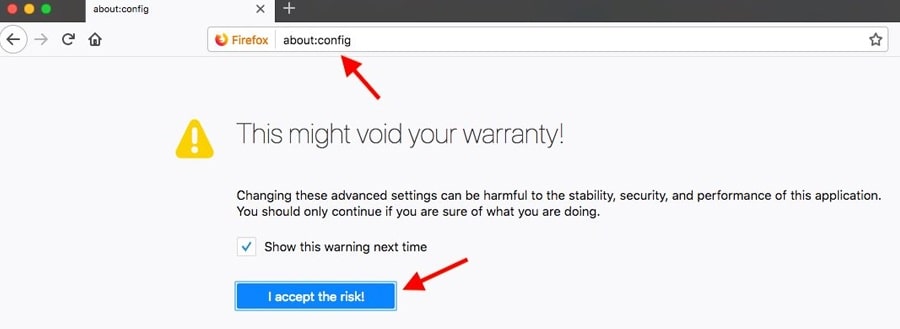

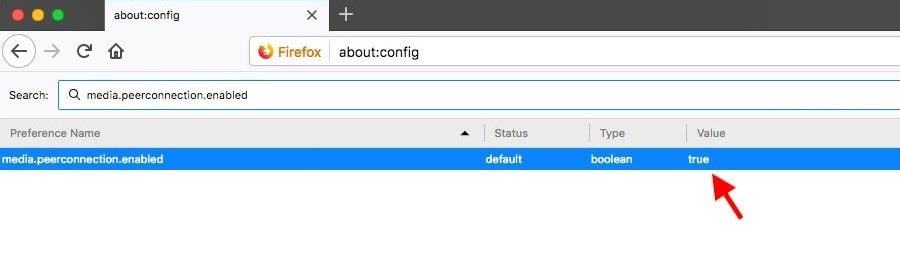

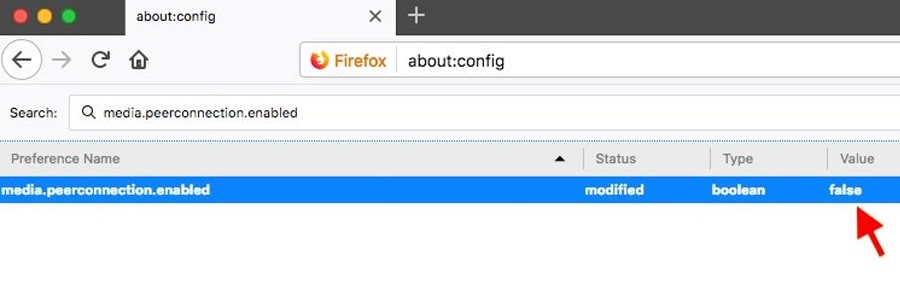

Как отключить WebRTC в браузере Firefox на настольном компьютере

- В адресной строке введите about:config

- Появится кнопка «Я принимаю риск!», нажмите на нее

- В адресной строке браузера введите media.peerconnection.enabled

- Дважды щелкните, чтобы изменить значение на false

Это должно сработать как на мобильных, так и на настольных версиях Firefox.

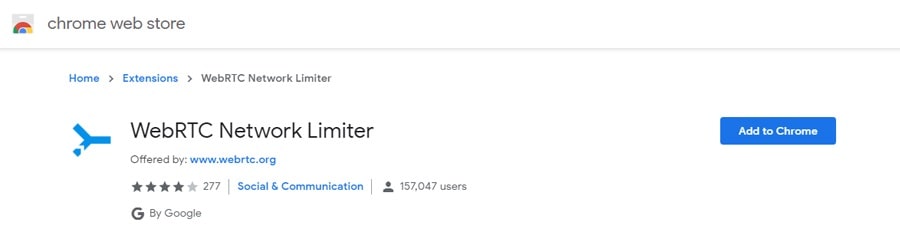

Как отключить WebRTC в браузере Chrome на настольном компьютере

Для браузера Chrome разработано 2 расширения, которые успешно блокируют утечку через WebRTC:

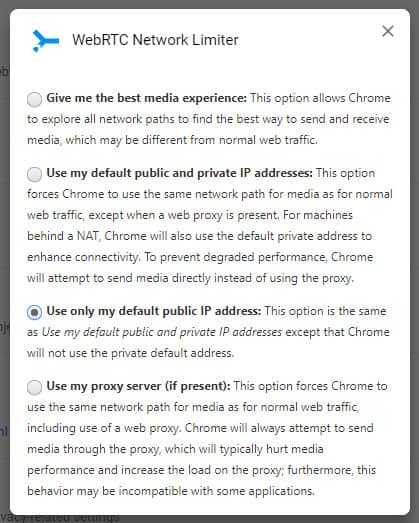

uBlock Origin — это универсальный блокиратор, который блокирует рекламу, системы отслеживания, вредоносное ПО и может также блокировать WebRTC. WebRTC Network Limiter — это официальное расширение Google, которое останавливает только утечку IP-адреса без полной блокировки WebRTC.

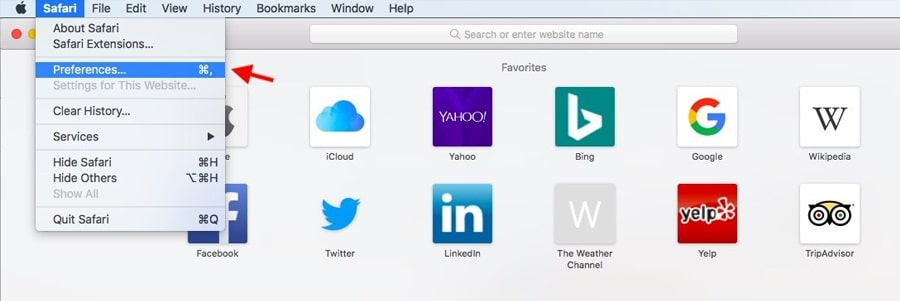

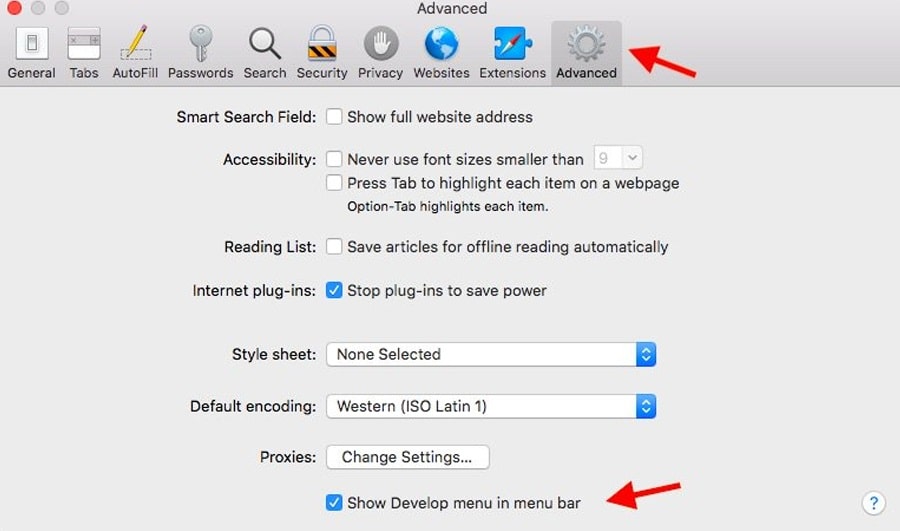

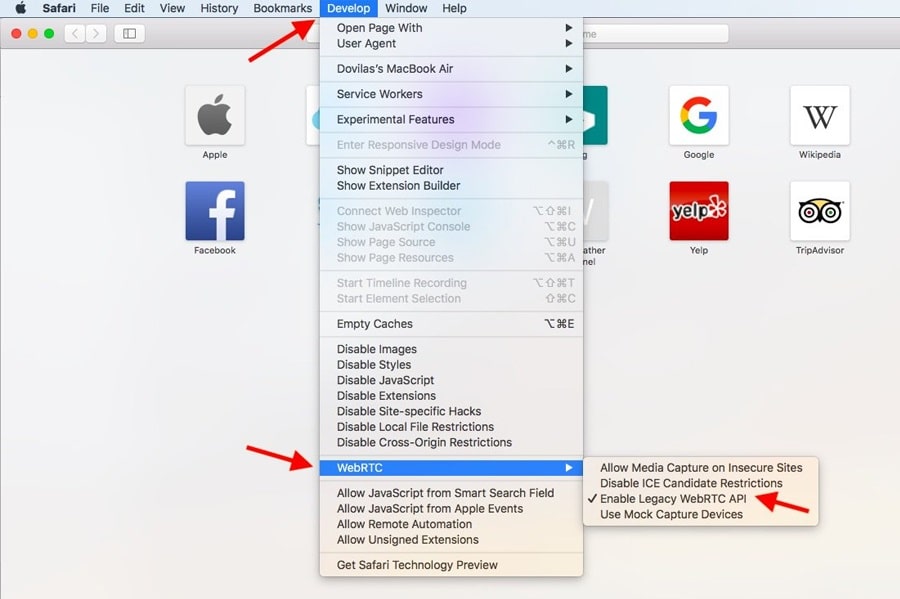

Как отключить WebRTC в браузере Safari на настольном компьютере

В настоящее время нет способа полностью отключить WebRTC в Safari. Но, к счастью, модель разрешений в Safari более строгая, чем в большинстве других браузеров. По умолчанию ваши IP-адреса не доступны веб-страницам, кроме того, который вы используете для подключения. Поэтому вам не нужно предпринимать никаких дополнительных действий, чтобы предотвратить утечку через WebRTC в Safari.

Как отключить WebRTC в браузере Opera на настольном компьютере

- Откройте настройки браузера Opera. Для этого:

- Windows или Linux: нажмите на логотип Opera в верхнем левом углу окна браузера.

- Mac: нажмите на Opera в панели инструментов и найдите соответствующий раздел в меню Настройки.

- Откройте раздел Дополнительно в меню слева и нажмите Безопасность.

- Прокрутите до WebRTC, выберите опцию Отключить непроксированный UDP.

- Теперь вы можете закрыть вкладки. Изменения сохранятся автоматически.

Как отключить WebRTC в браузере Microsoft Edge

К сожалению, в настоящее время нет возможности полностью отключить WebRTC в браузере Microsoft Edge. Вы можете изменить настройки браузера, чтобы он скрывал локальный IP-адрес, выполнив следующие действия:

- В адресной строке введите about:flags

- Отметьте флажком опцию Скрыть мой локальный IP-адрес при соединении через WebRTC

Но, как уже упоминалось выше, выявление вашего локального IP-адреса не представляет угрозы для вашей конфиденциальности, так что приведенные выше шаги не несут большой пользы. Лучший способ остановить утечку через WebRTC при работе в браузере Microsoft Edge — это использовать приложение ExpressVPN для Windows.

* Отключение WebRTC, скорее всего, не повлияет на ваш веб-серфинг, потому что большинство сайтов не зависят от WebRTC… пока. Но в будущем, поскольку WebRTC получает более широкое распространение, вы заметите, что некоторые функции будут отсутствовать на некоторых веб-сайтах, если вы решите полностью отключить его.

Что делать, если подключение к ExpressVPN установлено, но проверка показывает, что имеется утечка через WebRTC?

Давайте же рассмотрим, как работает эта технология и как отключить WebRTC в разных браузерах.

Технология WebRTC предназначена для передачи видео и аудио потоков напрямую между браузерами и мобильными устройствами. Это используется для проведения видеоконференций. В технологию встроены необходимые аудио и видео кодеки, которые, обеспечивающий хороший уровень связи. Поэтому пользователю не придётся использовать дополнительные приложения для организации конференции. Из — за того, что данные передаются напрямую, не требуется сторонний сервер, который бы обрабатывал информацию. Технология ещё развивается, но даже в нынешнем состоянии удобна в использовании.

Как происходит утечка IP через WebRTC

Несмотря на преимущества, который предоставляет протокол WebRTC, в нём присутствует один серьёзный минус, который заставит некоторых пользователей отказаться от его использования. Это утечка Ip через WebRTC. Дело в том, что обмен данными требует прямого подключения и обмена внешними и локальными IP адресами. Из — за того, что передача идёт напрямую, не учитывая сервер, сетевые параметры игнорируются.

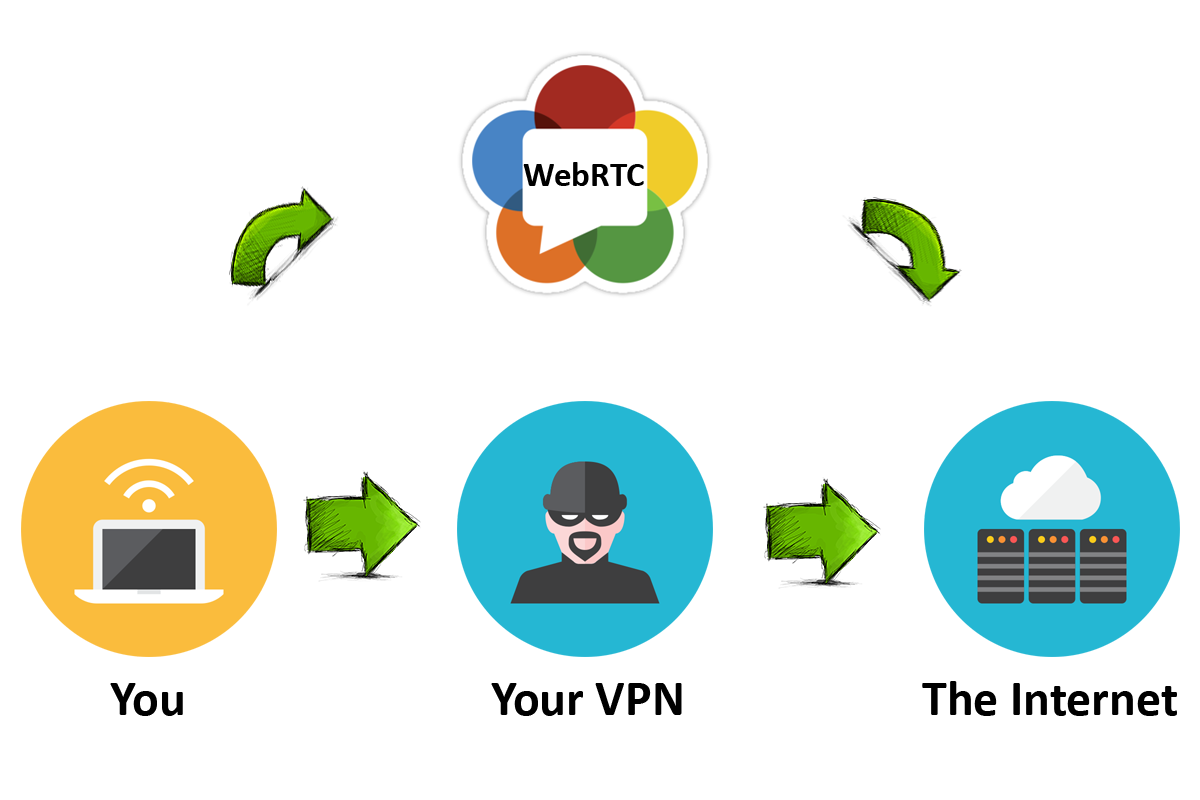

Соответственно, технология будет работать в обход прокси, отображая ваш IP адрес, а не адрес прокси-сервера. Сеть Tor также будет бесполезна, поскольку технология будет показывать реальный IP адрес.

Использование VPN позволит решить эту проблему. В этом случае Ip адрес не будет показан, или будет подменён адресом, выданным VPN сетью, который не раскроет ваше местоположение, да и попросту бесполезен для злоумышленников.

Но простейшим решением проблемы станет отключение WebRTC. Проще всего это сделать, используя плагины, например, WebRTC Control, WebRTC leak prevent, WebRTC leak, diasble WebRTC и других. Нужно просто установить плагин и включить или отключить WebRTC нажатием одной кнопки. Или же можно выключить Web RTC вручную.

О том, как отключить WebRTC в популярных браузерах будет рассказано в следующих статьях:

Google Chrome, Mozilla Firefox, Opera, Safari, Yandex Browser.

WebRTC используется веб-браузерами для приложений голосового и видеочата, таких как Skype для Интернета, Discord и Google Hangouts. Бесплатный проект с открытым исходным кодом позволяет пользователям устанавливать одноранговые соединения без необходимости в дополнительных плагинах или приложениях, обеспечивая эффективную связь в реальном времени («RTC» в WebRTC). Большинство современных веб-браузеров теперь поддерживают и включают WebRTC по умолчанию, включая настольные браузеры, такие как Chrome, Firefox, Safari и Edge, а также мобильные браузеры на Android и iOS.

Проблема в том, что WebRTC ставит под угрозу безопасность, предоставляемую VPN или виртуальными частными сетями. Когда пользователь подключается к VPN-серверу, весь интернет-трафик со своего устройства должен проходить через зашифрованный туннель к VPN-серверу. Помимо прочих преимуществ, это не позволяет веб-сайтам и приложениям определять реальный IP-адрес пользователя, который маскируется адресом VPN-сервера. IP-адрес — это строка цифр и десятичных знаков, уникальная для каждого подключенного к Интернету устройства, которая может использоваться для определения местоположения..

Всякий раз, когда пользователь VPN посещает сайт с включенным WebRTC, WebRTC может передавать данные за пределы зашифрованного туннеля. Эта выставляет реальный IP-адрес и местоположение пользователя на веб-сайт, что означает, что рекламодатели и другие третьи лица могут отслеживать пользователя.

В этой статье мы объясним, как предотвратить утечки WebRTC при использовании VPN во всех основных браузерах..

Contents

- 1 Предпочтительное решение: используйте лучший VPN

- 2 Разъяснение серьезности утечки WebRTC

- 3 Как остановить утечки WebRTC в Chrome

- 4 Как остановить утечки WebRTC в Firefox

- 5 Как остановить утечки WebRTC в Microsoft Edge

- 6 Как остановить утечки WebRTC в Safari

- 7 Как остановить утечки WebRTC на Android

- 8 Как остановить утечки WebRTC на iOS

- 9 Как остановить утечки WebRTC с помощью uBlock Origin

- 10 Как насчет расширений VPN-браузеров?

- 11 Отключение WebRTC не сломает приложения VoIP

- 12 Тест на утечки WebRTC

Предпочтительное решение: используйте лучший VPN

Не все VPN страдают от утечек WebRTC. Некоторые добавили в свои приложения функции безопасности, которые не позволяют трафику WebRTC выходить за пределы зашифрованного VPN-туннеля. Из многих протестированных нами VPN выделяются две:

- ExpressVPN

- NordVPN

Хотя многие VPN утверждают, что предотвращают утечки, многие не выполняют своих обещаний. Мы провели обе эти VPN через строгие тесты на утечку, чтобы гарантировать, что они никогда не допустят утечки WebRTC при любых обстоятельствах. ExpressVPN и NordVPN будут предотвращать утечки WebRTC в любом веб-браузере или приложении.

Регистрируясь и устанавливая любую из этих VPN, вам не нужно беспокоиться об утечках WebRTC. Никаких дополнительных настроек не требуется.

Прежде чем перейти к другим способам предотвращения утечек WebRTC, мы хотим пояснить, что не все утечки одинаковы. Когда дело доходит до утечек WebRTC, мы подразделяем их на два уровня серьезности:

- Утечки при разрешении — менее серьезные

- Утечки, когда разрешения не предоставлены — более серьезные

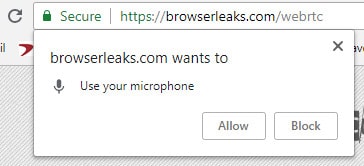

Когда вы посещаете веб-сайт, который использует WebRTC, ваш браузер обычно запрашивает ваше разрешение, прежде чем разрешить веб-сайту доступ к вашей камере или микрофону..

Если VPN пропускает ваш IP-адрес еще до того, как вы дали этому веб-сайту разрешение использовать вашу камеру или микрофон, это большой красный флаг. Это означает, что любой веб-сайт может использовать простой JavaScript для отслеживания вашего IP-адреса и раскрытия вашего реального местоположения. Мы называем это «постоянная утечка ванили», которая является наиболее серьезным типом. Большинство VPN, которые утверждают, что предотвращают утечки WebRTC, могут по крайней мере остановить это.

За исключением двух упомянутых выше, почти все VPN страдают от менее серьезной версии утечек WebRTC, при которой ваш IP-адрес отображается на веб-сайте только после того, как вы разрешите ему использовать свой микрофон или камеру. Хотя эта утечка менее серьезна, она все еще вызывает беспокойство. Пользователь VPN должен иметь возможность безопасно посещать сайты с поддержкой WebRTC, не раскрывая свой IP-адрес.

Как остановить утечки WebRTC в Chrome

Google Chrome требует простого расширения браузера для отключения WebRTC. Ограничитель сети WebRTC позволяет выбрать способ маршрутизации сетевого трафика WebRTC. Вы можете легко настроить его для использования только публичного IP-адреса вашей VPN.

Смотрите также: Лучшие VPN для Chrome

Как остановить утечки WebRTC в Firefox

В Firefox вы можете отключить WebRTC в настройках браузера:

- В строке URL введите: about: config

- Запустить поиск для: media.peerconnection.enabled

- Дважды щелкните запись, чтобы изменить ее на Ложь

Обратите внимание, что изменения, которые вы вносите в настройки, могут не распространяться на обновления, поэтому, возможно, вам придется заново настроить этот параметр, если ваш браузер обновится.

Как остановить утечки WebRTC в Microsoft Edge

Microsoft Edge теперь поддерживает как WebRTC, так и собственную проприетарную версию, получившую название ORTC. К сожалению, Edge не позволяет вам отключить либо. Вы просто получаете возможность скрыть ваш локальный IP-адрес через соединения WebRTC, но не ваш публичный IP-адрес.

Если вы пользователь Edge и хотите предотвратить утечку WebRTC, ExpressVPN и NordVPN справятся с этой задачей. Веб-сайты будут видеть только общедоступный IP-адрес вашего VPN-сервера, но не ваш собственный при подключении через какое-либо из их соответствующих приложений..

Смотрите также: Лучшие VPN для Microsoft Edge

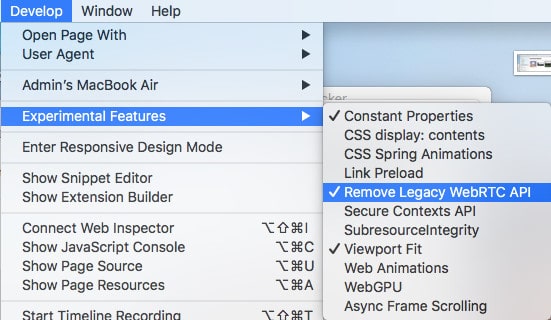

Как остановить утечки WebRTC в Safari

По умолчанию Safari блокирует доступ сайтов к вашей камере и микрофону, поэтому нас действительно беспокоит только менее серьезный тип утечки WebRTC. Вы можете отключить WebRTC в настройках разработчика:

- Откройте Safari и перейдите к Сафари > Настройки …

- Перейти к продвинутый вкладка и установите флажок внизу, который говорит Показать меню «Разработка» в строке меню

- Закройте меню настроек и перейдите к развивать > Экспериментальные Особенности

- Проверьте опцию для Удалить устаревший API WebRTC

Смотрите также: Лучшие VPN для Safari

Как остановить утечки WebRTC на Android

В последней версии Chrome для Android (протестировано с 8.1.0 Oreo) это в настоящее время невозможно полностью отключить WebRTC. Многие другие учебные пособия на эту тему инструктируют пользователей отключать WebRTC Stun исходный заголовок в флаги меню, но по нашему опыту это не работает. Даже если мы отключим все настройки, связанные с WebRTC, наши реальные IP-адреса будут утечки.

особенно, ExpressVPN и NordVPN предотвращают эту утечку когда мы подключаемся через их приложения для Android. Веб-сайты все еще могут видеть IP-адрес, но это IP-адрес VPN-сервера, а не наш реальный IP-адрес.

Мы обновим этот раздел руководства, если найдем способ отключить WebRTC в Android 8 Oreo или, когда он выйдет, Android 9 Pie.

Смотрите также: Лучшие VPN для Android

Как остановить утечки WebRTC на iOS

Вы можете отключать только WebRTC в мобильном Safari на iOS 11 или более ранней версии. Параметр для его отключения был удален в iOS 12. В более поздних версиях iOS (12+) вы можете использовать приложение iOS ExpressVPN или NordVPN для маскировки вашего реального IP-адреса и предотвращения утечек WebRTC.

Отключение WebRTC в браузере Safari в iOS 11 или более ранняя версия довольно похож на настольную версию:

- Открой настройки приложение на вашем iPhone или iPad

- Прокрутите вниз и нажмите на Сафари > продвинутый > Экспериментальные Особенности

- Нажмите на переключатель рядом с Удалить устаревший API WebRTC так становится зеленым

Мы обновим эту статью, если найдем способ устранить утечки WebRTC в iOS 12 и более поздних версиях..

Смотрите также: Лучшие VPN для iPhone

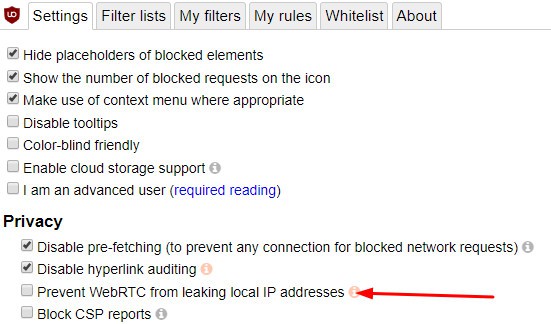

Как остановить утечки WebRTC с помощью uBlock Origin

uBlock Origin — популярное дополнение / расширение для браузера Firefox и Chrome. Это может предотвратить ваш браузер от утечки локального IP-адреса вашего устройства, но не ваш публичный IP-адрес. По этой причине мы рекомендуем uBlock Origin больше в качестве дополнения к другим решениям в этом списке, и не автономное решение.

После установки просто зайдите в настройки и установите флажок с надписью, Предотвратить WebRTC от утечки локального IP-адреса.

Как насчет расширений VPN-браузеров?

Нет недостатка в подключаемых модулях браузера, которые утверждают, что работают как VPN, перенаправляя интернет-трафик через защищенный прокси. Подавляющее большинство расширений браузера VPN не защитит вас от утечек WebRTC. Единственная известная нам отдельная надстройка VPN, которая останавливает утечки WebRTC, — это NordVPN. В дополнение к встроенным настольным и мобильным приложениям расширение браузера для Chrome и Firefox защищает от утечек WebRTC.

Отключение WebRTC не сломает приложения VoIP

Если вы хотите остановить утечки WebRTC, но хотите использовать приложения для голосового и видеочата, такие как Google Hangouts, Discord и Skype, не беспокойтесь. Отключение WebRTC обычно не нарушает эти приложения; им просто нужно прибегнуть к другому способу общения. Хотя качество звонков может немного ухудшиться, вы все равно можете нормально использовать голосовой и видеочат с отключенным WebRTC.

Тест на утечки WebRTC

После того, как вы применили исправление, вы можете убедиться, что оно работает, с помощью теста утечки DNS Comparitech. На этой странице выполняется тестирование в двух частях: с подключенным VPN и с отключенным VPN. Результаты ясно покажут вам, пропускает ли ваша VPN трафик DNS, IPv6 или WebRTC. Вы даже можете выбрать, разрешить или запретить разрешения для микрофона и камеры, чтобы определить степень утечки.

«Дорожная карта WebRTC» Цахи Левент-Леви, лицензированная по CC BY 2.0

Even the best VPN services cannot prevent your privacy from being exposed at times. This is something that can occur from a leak on your browser, for example.

First discovered in 2015, WebRTC leaks are a serious vulnerability with web browsers that anyone concerned about their online anonymity should be aware of.

Chrome, Firefox, Safari, Opera, Brave, Chromium-based browsers: all these can be affected.

But what even is WebRTC? Here we assess the risks of it leaking as well as the best practices to help prevent it — even if you’re somebody who already uses a VPN to try and stay anonymous online.

What is WebRTC?

Short for Web Real-Time Communication, WebRTC it is an open source tool first introduced in 2011 that allows web browsers to manage real-time peer-to-peer connections with the websites they visit.

WebRTC basically enables voices and video communication to work inside web pages, without the need to add any extensions to your browser.

As the Covid-19 pandemic made working from home and other remote communications a necessity, there’s been a huge surge in its use. Today, WebRTC is widely popular for video calling and data transferring applications.

Although users can find WebRTC technology really useful, its intrinsic vulnerabilities pose a threat to those concerned of their privacy — whether or not they are using a VPN.

When does a WebRTC leak occur?

It’s worth noting from the outset that for WebRTC to work, it must expose your IP address in order to establish its connections. A leak then accordingly occurs when you are trying to establish communications with someone through a browser that uses WebRTC technology. So if you’re somebody who is privacy conscious or doesn’t like the idea of being tracked as you navigate the internet, this is likely to be of alarm.

And even if you’re a conscientious web user who takes care to cover their tracks by using a VPN, WebRTC leaks can still bypass the encrypted tunnel through which your VPN is supposed to protect your privacy. If a leak occurs, your real IP will be then revealed.

How to prevent WebRTC leaks

Thankfully, there are a few tips and tools that can help you prevent these leaks.

The first step for people already using a VPN is is to see whether your real IP address is actually leaking. Carrying out a test is one of the best ways to prevent WebRTC leaks from endangering your privacy, and it’s really simple:

- If you have one, disconnect your device from the VPN service

- Note down your IP address — you can simply find it out by searching ‘What’s my IP’ on the internet

- Exit the browser

- Re-connect to your VPN

- Refresh the page and look for your IP again on a WebRTC leaks online checker. Among those, there are ipleak.net (opens in new tab) – which also tests for IPv4, IPv6, and DNS leaks — BrowserLeaks WebRTC test (opens in new tab) and Perfect Privacy WebRTC test (opens in new tab). Plus, Some VPN providers like ExpressVPN offer their own WebRTC Leak Test (opens in new tab) to make monitoring breaches even easier.

If your IP is not being revealed, it should come out a completely different address each time. But if the the series of numbers is the same, a WebRTC leak is likely exposing your IP address.

It is worth mentioning that WebRTC leaks can vary per browser. So if you use Chrome and Firefox for instance, you should test both. You may also want to verify your results by checking your IP address on different platforms.

Once you are sure that there is a WebRTC leak affecting your browser, you have some options to secure your online privacy:

1. Disable WebRTC on your browser

Depending on which search engine software you’re using, the process to follow will be different.

Disabling WebRTC technology on Microsoft Edge couldn’t be any easier. Simply type into the address bar about:flags to enter the settings. Scroll down and enable the option Hide my local IP address over WebRTC connections before restarting the browser.

Also doing so on Opera is quite intuitive. Open the settings on the left window and tap on Privacy & security. Head down to the section WebRTC and enable the option Disable non-proxied UDP. Restart then the search engine.

With Safari, go to Preferences and click on the Advanced tab. Here, check the box saying Show Develop menu in menu bar. Click on Develop in the menu bar and head on Experimental Features tab you can find in the drop-down menu. Scroll down to disable the WebRTC mDNS ICE candidates option.

If you are using Firefox, write on the search bar about:config. A warranty warning will appear, click on Accept the risk for carry on. At this point tap on Show all. You will see a long list of settings — be careful not to mess them up. To make it easier, search for media.peerconnection.enabled in the top bar. Press the Toggle button on the right so that the value in the middle will be identified as False.

If WebRTC tech can be disabled in Google Chrome for Android via the URL chrome://flags/#disable-webrtc, it cannot be switched off for the desktop version. That’s where you must add a dedicated browser extension.

It is worth nothing that Chrome on iOS does not seem to apply the vulnerable parts of WebRTC technology responsible to expose local or external IP addresses — for now, at least.

2. Use a browser extension

Adding a browser extension to your search engine software can be an effective way to prevent WebRTC leaks from happening. As we mentioned before, it may be the only way if your browser doesn’t permit switching it off.

Compatible with Chrome and Chromium browsers, WebRTC Leak Prevent prevents WebRTC leaks by controlling hidden WebRTC privacy settings.

While WebRTC Leak Shield protects you from this security threat by disabling the WebRTC technologies and prevent IP leaks.

3. Choose a better VPN service

While many providers claim to prevent WebRTC leaks, many fail to do so. But the good news is that the best VPNs work hard to protect users from WebRTC leaks in their apps.

The ExpressVPN browser extension — currently available from Chrome, Firefox and Edge — is meant for protecting your privacy by preventing websites from discovering your true IP address and location. Among the providers offering a similar feature there also are NordVPN, Surfshark and Avast SecureLine VPN.

Sign up to theTechRadar Pro newsletter to get all the top news, opinion, features and guidance your business needs to succeed!

Chiara is a multimedia journalist, with a special eye for latest trends and issues in cybersecurity. She is a Staff Writer at Future with a focus on VPNs. She mainly writes news and features about data privacy, online censorship and digital rights for TechRadar, Tom’s Guide and T3. With a passion for digital storytelling in all its forms, she also loves photography, video making and podcasting. Originally from Milan in Italy, she has been based in Bristol, UK, since 2018.

Even the best VPN services cannot prevent your privacy from being exposed at times. This is something that can occur from a leak on your browser, for example.

First discovered in 2015, WebRTC leaks are a serious vulnerability with web browsers that anyone concerned about their online anonymity should be aware of.

Chrome, Firefox, Safari, Opera, Brave, Chromium-based browsers: all these can be affected.

But what even is WebRTC? Here we assess the risks of it leaking as well as the best practices to help prevent it — even if you’re somebody who already uses a VPN to try and stay anonymous online.

What is WebRTC?

Short for Web Real-Time Communication, WebRTC it is an open source tool first introduced in 2011 that allows web browsers to manage real-time peer-to-peer connections with the websites they visit.

WebRTC basically enables voices and video communication to work inside web pages, without the need to add any extensions to your browser.

As the Covid-19 pandemic made working from home and other remote communications a necessity, there’s been a huge surge in its use. Today, WebRTC is widely popular for video calling and data transferring applications.

Although users can find WebRTC technology really useful, its intrinsic vulnerabilities pose a threat to those concerned of their privacy — whether or not they are using a VPN.

When does a WebRTC leak occur?

It’s worth noting from the outset that for WebRTC to work, it must expose your IP address in order to establish its connections. A leak then accordingly occurs when you are trying to establish communications with someone through a browser that uses WebRTC technology. So if you’re somebody who is privacy conscious or doesn’t like the idea of being tracked as you navigate the internet, this is likely to be of alarm.

And even if you’re a conscientious web user who takes care to cover their tracks by using a VPN, WebRTC leaks can still bypass the encrypted tunnel through which your VPN is supposed to protect your privacy. If a leak occurs, your real IP will be then revealed.

How to prevent WebRTC leaks

Thankfully, there are a few tips and tools that can help you prevent these leaks.

The first step for people already using a VPN is is to see whether your real IP address is actually leaking. Carrying out a test is one of the best ways to prevent WebRTC leaks from endangering your privacy, and it’s really simple:

- If you have one, disconnect your device from the VPN service

- Note down your IP address — you can simply find it out by searching ‘What’s my IP’ on the internet

- Exit the browser

- Re-connect to your VPN

- Refresh the page and look for your IP again on a WebRTC leaks online checker. Among those, there are ipleak.net (opens in new tab) – which also tests for IPv4, IPv6, and DNS leaks — BrowserLeaks WebRTC test (opens in new tab) and Perfect Privacy WebRTC test (opens in new tab). Plus, Some VPN providers like ExpressVPN offer their own WebRTC Leak Test (opens in new tab) to make monitoring breaches even easier.

If your IP is not being revealed, it should come out a completely different address each time. But if the the series of numbers is the same, a WebRTC leak is likely exposing your IP address.

It is worth mentioning that WebRTC leaks can vary per browser. So if you use Chrome and Firefox for instance, you should test both. You may also want to verify your results by checking your IP address on different platforms.

Once you are sure that there is a WebRTC leak affecting your browser, you have some options to secure your online privacy:

1. Disable WebRTC on your browser

Depending on which search engine software you’re using, the process to follow will be different.

Disabling WebRTC technology on Microsoft Edge couldn’t be any easier. Simply type into the address bar about:flags to enter the settings. Scroll down and enable the option Hide my local IP address over WebRTC connections before restarting the browser.

Also doing so on Opera is quite intuitive. Open the settings on the left window and tap on Privacy & security. Head down to the section WebRTC and enable the option Disable non-proxied UDP. Restart then the search engine.

With Safari, go to Preferences and click on the Advanced tab. Here, check the box saying Show Develop menu in menu bar. Click on Develop in the menu bar and head on Experimental Features tab you can find in the drop-down menu. Scroll down to disable the WebRTC mDNS ICE candidates option.

If you are using Firefox, write on the search bar about:config. A warranty warning will appear, click on Accept the risk for carry on. At this point tap on Show all. You will see a long list of settings — be careful not to mess them up. To make it easier, search for media.peerconnection.enabled in the top bar. Press the Toggle button on the right so that the value in the middle will be identified as False.

If WebRTC tech can be disabled in Google Chrome for Android via the URL chrome://flags/#disable-webrtc, it cannot be switched off for the desktop version. That’s where you must add a dedicated browser extension.

It is worth nothing that Chrome on iOS does not seem to apply the vulnerable parts of WebRTC technology responsible to expose local or external IP addresses — for now, at least.

2. Use a browser extension

Adding a browser extension to your search engine software can be an effective way to prevent WebRTC leaks from happening. As we mentioned before, it may be the only way if your browser doesn’t permit switching it off.

Compatible with Chrome and Chromium browsers, WebRTC Leak Prevent prevents WebRTC leaks by controlling hidden WebRTC privacy settings.

While WebRTC Leak Shield protects you from this security threat by disabling the WebRTC technologies and prevent IP leaks.

3. Choose a better VPN service

While many providers claim to prevent WebRTC leaks, many fail to do so. But the good news is that the best VPNs work hard to protect users from WebRTC leaks in their apps.

The ExpressVPN browser extension — currently available from Chrome, Firefox and Edge — is meant for protecting your privacy by preventing websites from discovering your true IP address and location. Among the providers offering a similar feature there also are NordVPN, Surfshark and Avast SecureLine VPN.

Sign up to theTechRadar Pro newsletter to get all the top news, opinion, features and guidance your business needs to succeed!

Chiara is a multimedia journalist, with a special eye for latest trends and issues in cybersecurity. She is a Staff Writer at Future with a focus on VPNs. She mainly writes news and features about data privacy, online censorship and digital rights for TechRadar, Tom’s Guide and T3. With a passion for digital storytelling in all its forms, she also loves photography, video making and podcasting. Originally from Milan in Italy, she has been based in Bristol, UK, since 2018.

WebRTC – это удобно – скорость передачи данных повышается, но не слишком безопасно, так как любой веб-сайт, который вы посещаете, может запросить и получить доступ к вашему истинному IP-адресу. Хуже всего то, что это документированная часть основных функций WebRTC, поэтому технология не может быть «исправлена». Пользователь должен самостоятельно найти способы блокировать эти утечки или полностью отключить WebRTC, что неудобно.

Как проверить утечку WebRTC онлайн

На официальном сайте ExpressVPN выложен в общий доступ инструмент для бесплатной проверки утечек WebRTC онлайн. Если у вас не включен ВПН, скорее всего, риск утечки есть – вам покажут, какие данные из браузера общедоступны. Если вы используете ВПН, выполните шаги инструкции, чтобы убедиться, что ваш ВПН меняет свойства и характеристики подключения, скрывая ваш настоящий реальный IP-адрес.

Проверка работает и для программ VPN, и для расширений браузера. Рекомендуется выполнять ее при каждом подключении к сети через ВПН, и для каждого браузера, который вы используете.

Проверить утечки на сайте ExpressVPN

Как заблокировать утечки WebRTC

Есть несколько способов сделать это. Самым простым способом является блокирование утечек WebRTC с помощью надежного и качественного VPN. Независимо от того, используете ли вы обычные ВПН или плагины для браузера, утечки IP-адресов через WebRTC будут заблокированы, при этом авторизированные соединения WebRTC продолжат работать.

Сайт NordVPN

Запросы WebRTC также могут быть заблокированы из браузера, но этот процесс будет немного сложнее. Кроме того, в отличие от VPN, блокирование утечек через браузер часто полностью отключает функциональность WebRTC.

Как отключить WebRTC в Chrome

Отключение WebRTC в Chrome очень сложное, и мы настоятельно рекомендуем использовать для управления специальное расширение WebRTC Leak Prevent, которое изменяет настройки безопасности и конфиденциальности, но не отключает функционал. Без расширения тоже можно отредактировать файлы настроек, вручную, но это может привести к сбою в работе браузера, если вы сделаете что-то неправильно.

Как отключить WebRTC в Firefox

У Firefox есть встроенный способ отключения WebRTC. Это может быть трудно найти, если вы не знаете, где искать, поэтому выполните следующие действия:

Введите «about: config» в свою панель браузера и нажмите «Enter». Вам будет показано предупреждение. Согласитесь с тем, что принимаете риски.

Вам будет представлен длинный список настроек, большинства из которых вы не должны касаться. Вообще старайтесь не нажать ничего лишнего, не экспериментируйте. Перед вами будут три столбца, показывающие статус настройки, тип настройки и ее значение. Чтобы найти тот, который вам нужен, откройте функцию поиска по страницам (по умолчанию: Ctrl + F в Windows, Cmd + F на Mac) и найдите «media.peerconnection.enabled».

Этот параметр должен иметь тип «boolean» и значение «true». Дважды щелкните по нему так, чтобы значение изменилось на «false», и состояние изменилось на «изменено».

Готово! Это отключит все WebRTC, поэтому он также отключит любые веб-сайты, которые используют его для доставки своих услуг.

Как отключить WebRTC на Safari

Отключение WebRTC в Safari возможно, но этот параметр немного сложнее найти, чем в Firefox. Это потому, что WebRTC был только недавно реализован в этом браузере, и по-прежнему считается экспериментальной функцией, с которой захотят поиграть только разработчики. Но если вы будете следовать инструкциям, вы сможете отключить это:

Нажмите «Safari» и выберите «Настройки» в раскрывающемся меню.

Перейдите на вкладку «Дополнительно» и установите флажок «Показать меню Разработки в строке меню».

Нажмите на новую вкладку «Разработка» в строке меню и выберите «WebRTC» в раскрывающемся меню. Если установлен флажок «Включить устаревший API WebRTC», нажмите на него, чтобы отключить его.

Готово! В вашем Safari теперь нет утечек WebRTC. Однако это может помешать работе других служб на базе WebRTC в вашем браузере.

Важно: если какие-то из функций браузера после отключения WebRTC изменились, или вы замечаете значительное снижение скорости передачи файлов, или есть другие проблемы – установите браузер заново и перейдите на адекватный VPN – программу или расширение для браузера. В наших обзорах вы можете узнать о скидках и акциях на VPN, чтобы сэкономить.

Выбрать ВПН