Способы устранения ошибки сертификата безопасности веб-узла

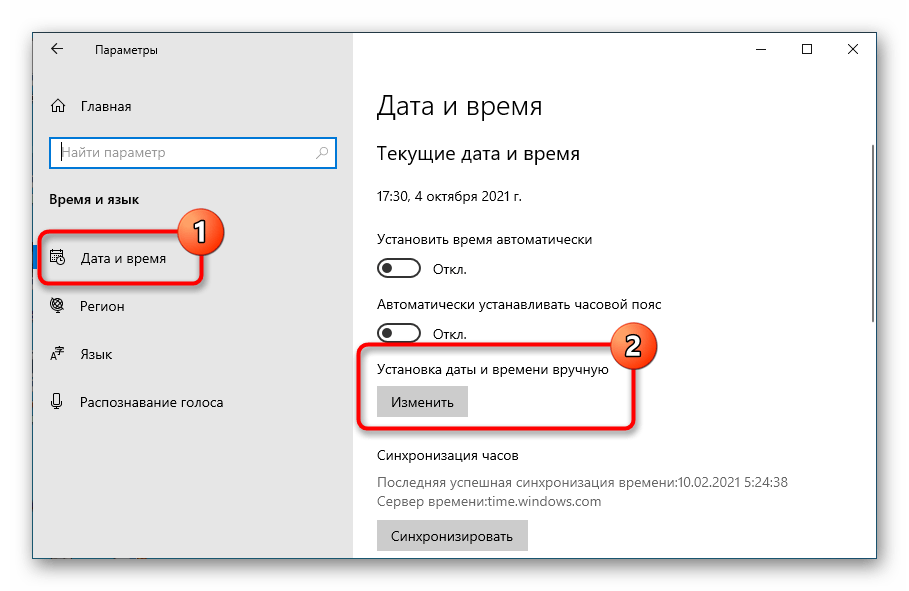

Проблемы с сертификатом безопасности при просмотре страниц в интернете могут возникать по причине некорректной настройки времени и даты на компьютере. Необходимо проверить эти параметры и при необходимости внести изменения. На нашем сайте есть отдельные статьи, в которых подробно описаны все действия, необходимые для реализации задуманного.

Подробнее: Как изменить время / дату на компьютере

Обратите внимание! В руководствах все действия выполняются на примере Windows 10 и 7, но они применимы и к другим версиям операционной системы.

Способ 2: Обновление корневых сертификатов

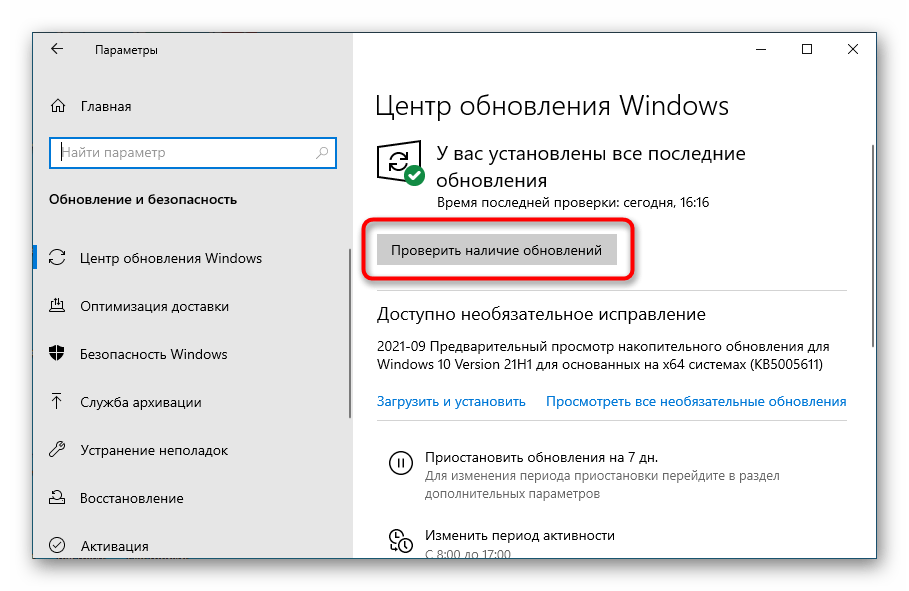

Корневые сертификаты хранятся на диске с ОС Windows и необходимы для работы в сети, без наличия соответствующих файлов при открытии сайтов, работающих по протоколу HTTPS, будет появляться ошибка безопасности веб-узла. Для устранения проблемы потребуется установить на компьютере последние обновления.

Windows 10

Десятая версия операционной системы на момент написания настоящей статьи имеет активную поддержку, что означает систематический выход обновлений. При возможности рекомендуется устанавливать все доступные апдейты, чтобы предупредить возникновение множества ошибок. На нашем сайте есть тематическая статья, в которой пошагово описано, что нужно делать для проверки и установки обновлений.

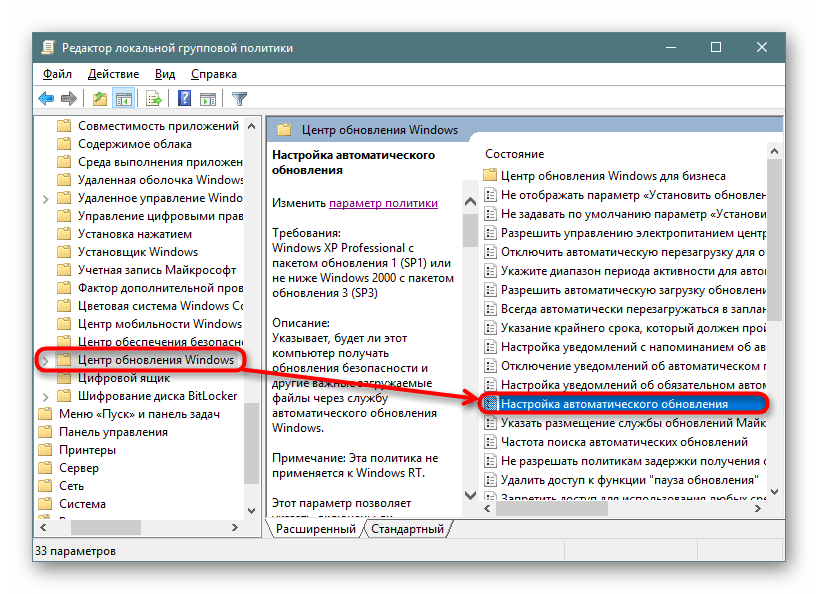

Также рекомендуется проверить настройки автообновления системы и при необходимости активировать эту опцию. Таким образом исчезнет нужда периодически проверять выход апдейтов вручную, все новые пакеты будут инсталлироваться в систему автоматически.

Windows 7

Поддержка Windows 7 закончилась 14 января 2020 года. Если при установке последнего пакета обновлений корневые сертификаты не были занесены в систему, потребуется это сделать вручную, скачав соответствующий апдейт с официального сайта Microsoft:

- Перейдите по ссылке, размещенной выше. Находясь на главной странице сайта, впишите в поисковую строку запрос KB2813430 и кликните по кнопке «Найти».

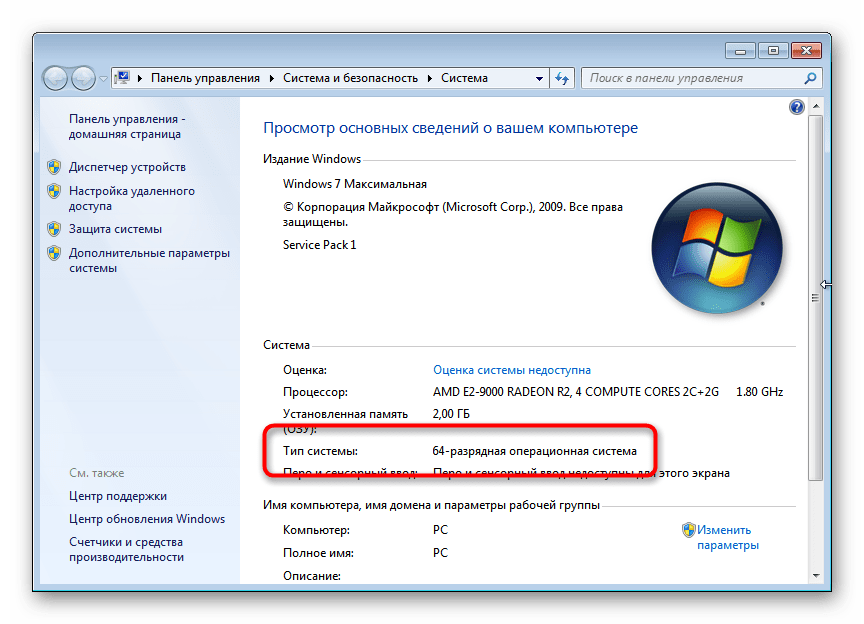

Важно! На этапе выбора обновления для загрузки нужно обратить внимание на разрядность операционной системы. Если Windows 7 32-битная, следует выбрать файл с названием «Обновление для системы безопасности Windows 7 (KB2813430)». В случае использования 64-разрядной версии — «Обновление для системы безопасности Windows 7 для систем на базе 64-разрядных (x64) процессоров (KB2813430)».

Посмотреть информацию о системе можно в специальном меню на компьютере. В отдельной статье на сайте подробно рассказано, как это сделать.

Способ 3: Ручная установка сертификатов

При обновлении корневых сертификатов путем установки апдейтов операционной системы могут быть сбои, из-за чего нужные файлы не попадут в Windows. В таком случае потребуется выполнить инсталляцию вручную с помощью предустановленной консольной программы certutil.exe. Для этого сделайте следующее:

- Откройте «Командную строку» от имени администратора. Есть несколько способов сделать это, каждый из которых подробно описан в отдельной статье на нашем сайте.

C:CArootsupd /c /t:C:CA

В появившемся окне утилиты нажмите по кнопке No, чтобы не перезаписывать уже существующий файл сертификатов безопасности.

Обратите внимание, что после ввода команды нет никакой выдачи — это нормально, операция по установке все равно выполнится.

Внимание! После завершения всех действий загруженные файлы и созданные папки можно удалить с жесткого диска, они были необходимы исключительно для импорта корневых сертификатов в операционную систему.

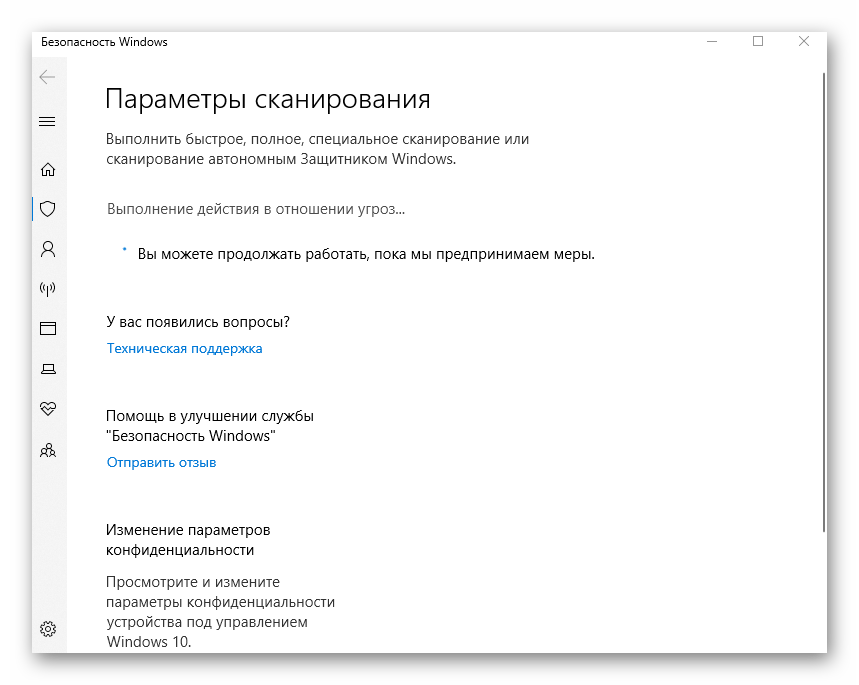

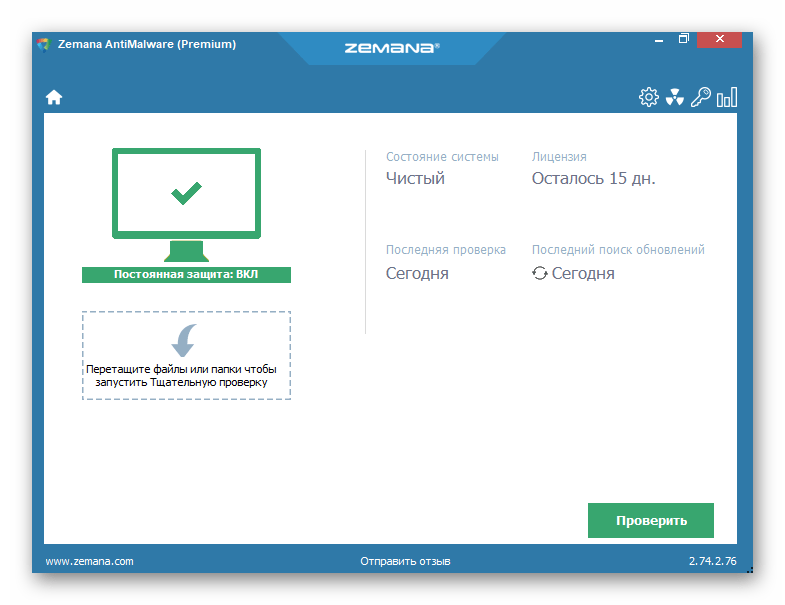

Способ 4: Проверка системы на наличие вирусов

Вызвать сбой в работе браузера могут попавшие в операционную систему вирусы. Необходимо с помощью специального программного обеспечения выполнить поиск и удаление вредного кода. При этом рекомендуется воспользоваться решениями от сторонних разработчиков, так как встроенная защита Windows способна обнаружить не все вирусные угрозы. На нашем сайте есть статья, посвященная этой теме.

Также рекомендуется ознакомиться со списком популярных антивирусных программ. В отдельной статье представлены лучшие приложения с их кратким описанием. Это поможет выбрать наиболее подходящее решение для обеспечения защиты компьютера.

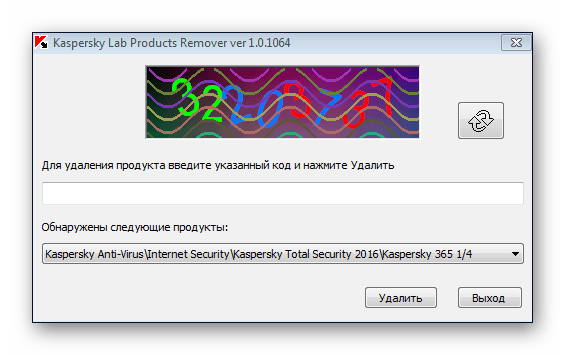

Способ 5: Отключение антивирусной программы

Доступ к файлам сертификата может блокировать антивирус, установленный на компьютере. Стоит отметить, что речь идет о стороннем программном обеспечении, встроенный «Защитник Windows» делать этого не может. Необходимо временно отключить приложение, чтобы проверить его влияние на работу сайтов в браузере. В случае обнаружения этой зависимости следует удалить программу полностью.

На нашем сайте есть статьи, посвященные теме отключения и удаления наиболее распространенных антивирусных программ. В них подробно описаны все действия по выполнению поставленной задачи с приложенными изображениями.

Подробнее: Как отключить / удалить антивирус с компьютера

Способ 6: Изменение параметров браузера Internet Explorer

Если ошибка сертификата безопасности веб-узла появляется при серфинге интернета в браузере Internet Explorer, то устранить проблему можно путем изменения его параметров. Необходимо сделать следующее:

- Запустите браузер и нажмите по кнопке в виде шестерни, расположенной на верхней панели справа. В появившемся меню кликните по пункту «Свойства браузера».

Способ 7: Восстановление файла hosts

Файл hosts в Windows отвечает за корректную адресацию пользователя в сети интернет. Если он был модифицирован по ошибке или путем использования вредоносного программного обеспечения, необходимо произвести восстановление. Сделать это можно вручную или с помощью специального приложения. Дальше будет рассмотрен второй вариант, поэтому предварительно скачайте и установите утилиту AVZ.

После запуска программы для восстановления файла hosts сделайте следующее:

- На верхней панели откройте меню «Файл» и нажмите по пункту «Восстановление системы».

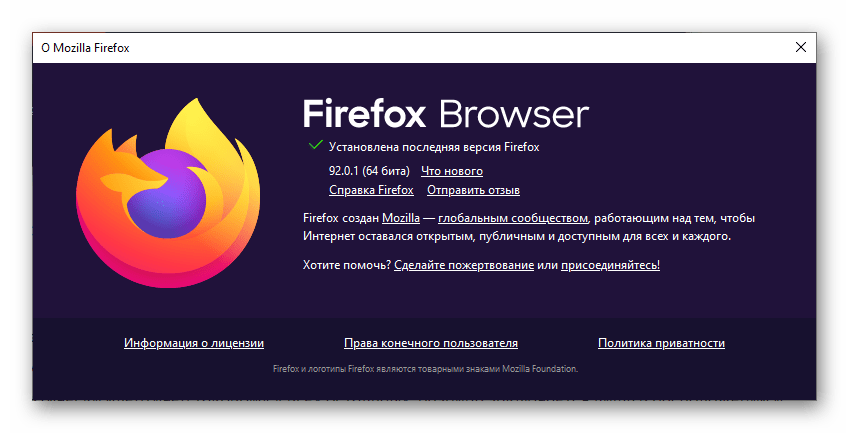

Способ 8: Обновление браузера

Разработчиками браузеров периодически выпускаются обновления, которые видоизменяют базу сертификатов. Если вовремя их не устанавливать, то при переходе на сайты с протоколом HTTPS может появиться ошибка безопасности веб-узла. Необходимо проверить и при необходимости инсталлировать новые апдейты веб-обозревателя. На нашем сайте есть подробное руководство, как это сделать в разных браузерах.

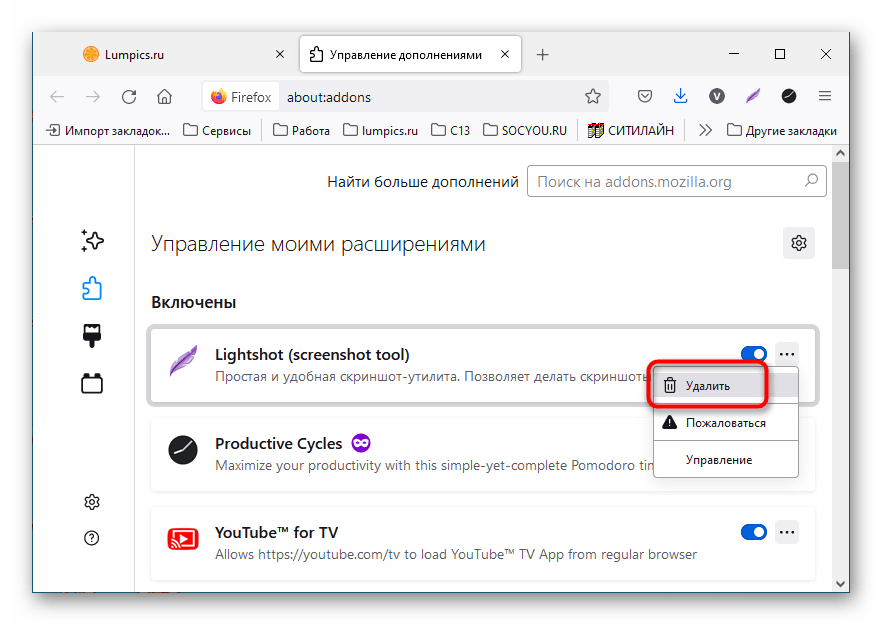

Способ 9: Удаление установленных дополнений

На корректную работу браузера влияют установленные в нем расширения. Некоторые разработчики этого программного обеспечения могут навредить, заблокировав доступ проводнику к сертификатам безопасности. В этом случае рекомендуется удалить сторонние дополнения. Для каждого браузера эти действия выполняются по-разному, но у нас на сайте есть серия статей, посвященная данной теме.

Важно! Если среди представленных статей нет той, где рассматривается ваш браузер, рекомендуется обратиться к инструкции для Google Chrome. Многие веб-обозреватели работают на его основе, поэтому руководства будут схожи.

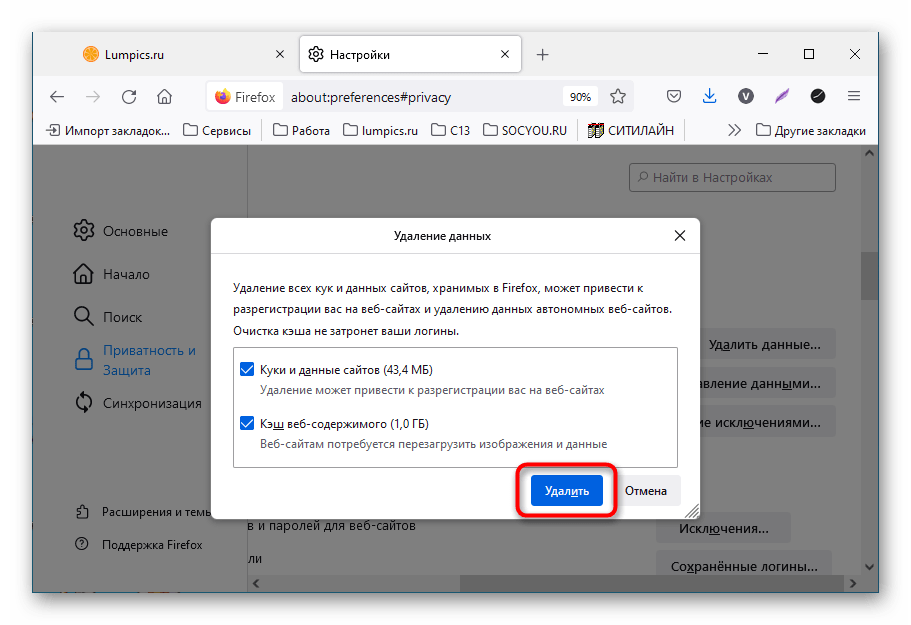

Способ 10: Очиска кэша

В процессе серфинга интернета браузер собирает дополнительную информацию и хранит в своей внутренней базе — в кэше. Если туда попадают конфликтные данные, они могут вызвать ошибки, в числе которых и рассматриваемая в этой статье. Необходимо выполнить очистку кэша, чтобы исключить этот вариант. На сайте есть инструкции для разных браузеров.

Внимание! Проводить чистку браузера рекомендуется систематически. Это предупредит появление критических ошибок и поспособствует увеличению скорости работы программы.

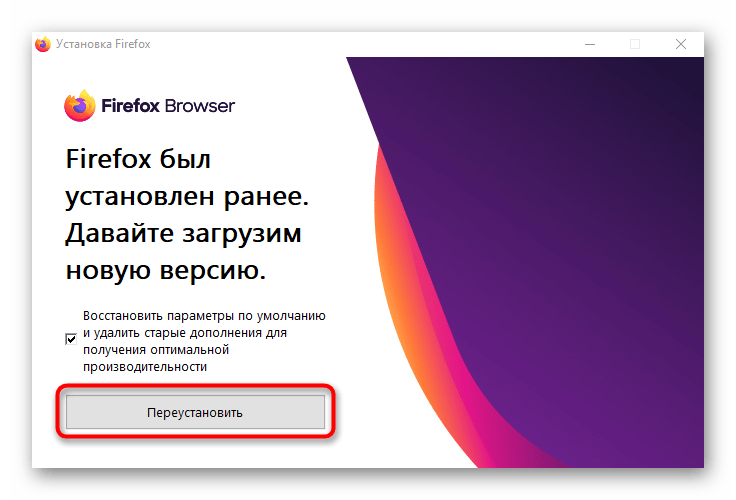

Способ 11: Переустановка браузера

Если удаление расширений и очистка кэша не помогли в решении проблемы, необходимо переустановить браузер. Эта процедура позволит избавиться от всех возможных причин, которые вызывают ошибку сертификата безопасности. Важно при этом скачивать установочный файл обозревателя с официального ресурса разработчика, чтобы не занести в операционную систему вредоносную программу. На нашем сайте есть статья, в которой рассказано, как это сделать на примере всех известных браузеров.

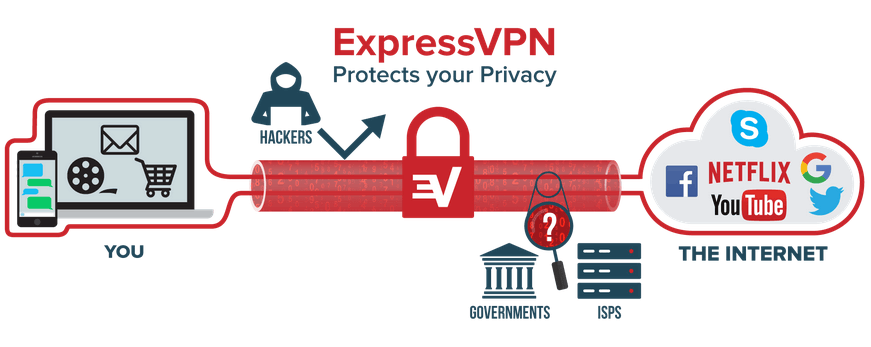

5 распространенных проблем VPN и как их исправить

Virtual Private Network ( VPN ) имеет важное значение в мире , где ISP и правительство шпионит находится на подъеме, и киберпреступность развивается быстрыми темпами. VPN обещают сделать наше использование Интернета бесплатным, приватным и безопасным, но иногда они могут оказаться ошибочными.

VPN не являются исключением для отказа. И когда они терпят неудачу, вы должны немедленно искать решение, чтобы продолжать пользоваться вашей конфиденциальностью, безопасностью и свободой в Интернете. В противном случае вы можете оставить себя открытым для хакеров и киберпреступников.

Чтобы помочь вам быстро и безопасно вернуться в онлайн, мы выделили 5 наиболее распространенных проблем с VPN и предложили способы их решения.

1 VPN не подключается

Неспособность подключиться является наиболее распространенной проблемой среди пользователей VPN . Проблема может возникнуть из-за различных причин, начиная от вашего устройства до поставщика VPN или их приложения.

1.1 Перепроверьте состояние своего аккаунта / Войдите в систему.

Не упускайте из виду самые простые ошибки, такие как ввод неправильных данных при входе в VPN-клиент. Возможно, вы ввели неверное имя пользователя или пароль или ваша учетная запись VPN не активна . Большинство VPN-клиентов позволяют войти в систему с неактивной учетной записью, но вы не сможете подключиться к серверу.

Если вы нашли себя в этой ситуации, то попробуйте повторно введите имя пользователя и пароль более тщательно , и если он не до сих пор работы; перейдите к сбросу пароля, следуя инструкциям на экране. В противном случае вам необходимо обновить свой аккаунт .

1.2 Проверьте ваш брандмауэр

Если вы используете брандмауэр, вам нужно проверить, не мешает ли он вашему VPN-соединению. Брандмауэр сканирует ваш входящий и исходящий трафик, и если он видит что-то странное, он может предотвратить передачу. Чтобы узнать, имеет ли ваш брандмауэр какое-либо отношение к вашим проблемам с подключением, временно отключите его и попробуйте повторно подключиться .

Если это проблема, вам нужно открыть несколько исходящих портов , которые могут меняться в зависимости от брандмауэра и программного обеспечения VPN. Вы также можете проверить документацию VPN, так как большинство провайдеров рекомендуют свои предпочтительные порты для подключения.

1.3 Убедитесь, что ваше устройство и VPN-сервер подключены к сети

Вам необходимо убедиться, что вы можете подключиться к Интернету без VPN и что сервер, к которому вы пытаетесь подключиться, подключен к сети. Вы можете сделать это, сначала отключившись от VPN, а затем попробуйте открыть веб-страницу в браузере вашего устройства . Если он по-прежнему не отвечает, попробуйте перезагрузить маршрутизатор – проблема может быть связана с вашим провайдером.

Вы также можете просмотреть официальный веб-сайт VPN, войдя в систему, а затем попытаться подключиться к целевому серверу, чтобы убедиться, что он подключен к сети . Иногда сервер VPN может быть недоступен из-за планового / экстренного обслуживания. Если конкретный сервер отключен, подключитесь к другому серверу или подождите, пока конкретный сервер снова не подключится.

1.4 Попробуйте VPN из другой сети

Если ваш VPN-клиент не подключается, это также может быть проблемой у вашего VPN-провайдера. В этом случае попробуйте подключить ваше устройство к другой сети , например, к ближайшему общедоступному Wi-Fi – будь то в заведении, ресторане или в точке доступа друга.

Если ваш VPN-клиент хорошо реагирует, проблема может быть в вашем домашнем интернете. В этом случае вы можете попробовать проверить настройки Интернета, чтобы выяснить, что может помешать вам получить доступ к сети VPN.

2 VPN Сбои

Прежде чем это VPN, ваш VPN-клиент является программным обеспечением. Это означает, что он подвержен случайным сбоям, как и любое другое программное обеспечение. Тем не менее, если сбой сохраняется, вам необходимо выполнить одно из следующих действий:

2.1 Убедитесь, что у вас обновленная версия клиентского программного обеспечения

VPN-провайдеры всегда конкурируют друг с другом за лучший сервис. Поэтому они постоянно выпускают новые обновления или более улучшенные версии программного обеспечения для своих пользователей. В старых версиях могут быть ошибки, и поэтому мы рекомендуем вам всегда обновлять программное обеспечение вашего VPN-клиента .

Вы можете сделать это, регулярно проверяя версию своего программного обеспечения, в отношении последней версии вашего провайдера и загрузки с официального сайта. При желании вы можете обновить текущую версию из настроек вашего клиента.

2.2 Попробуйте закрыть все остальные запущенные приложения

Если ваш VPN-клиент продолжает сбой, это может быть связано со способностью вашего устройства запускать несколько связанных приложений одновременно. В этом случае вы можете попробовать закрыть все другие запущенные приложения, которые вам не нужны, а затем проверить, будет ли ваш VPN-клиент работать без проблем.

2.3 Попробуйте перезагрузить компьютер / устройство

Перезагрузка устройства – волшебная палочка, которая может решить все ваши проблемы с авариями и подключением. Всегда думайте о перезагрузке вашего устройства, чтобы обеспечить нормальную работу вашего компьютера. Это будет включать в себя предоставление обновлений для правильной установки, а также уничтожение любых раздражающих процессов.

2.4 Удаление / Переустановка VPN-клиента

Если все действия, приведенные выше, не приносят плодов, продолжайте и удалите текущую версию VPN-клиента. Загрузите последнюю версию с официального сайта и установите ее заново. Это должно сделать это.

3 VPN продолжает отключаться

Клиент VPN, который продолжает отключаться после успешного подключения, может быть неприятным и представлять огромную угрозу для конфиденциальности и безопасности. Если это поведение повторяется, вот что вы должны сделать:

3.1 Попробуйте подключиться к другому VPN-серверу

Время от времени ваш предпочитаемый VPN-сервер может работать плохо, и это заставит вашего VPN-клиента постоянно отключаться. Чтобы проверить, так ли это, подключитесь к другому серверу, предпочтительно к ближайшему к вам.

3.2 Рассмотрите возможность отключения брандмауэра вашего устройства

Мы понимаем, что брандмауэры создают существенные барьеры безопасности. Однако они могут иногда влиять на подключение клиентов VPN. Большинство из них будут иметь тенденцию замедлять ваше интернет-соединение, вызывая отключение VPN.

Очевидно, что большинство брандмауэров не могут обрабатывать интенсивный трафик VPN. Поэтому в этом случае вам следует рассмотреть возможность отключения брандмауэра всякий раз, когда вы хотите подключиться к вашему VPN-клиенту. Большинство брандмауэров можно отключить на странице настроек.

3.3 Попробуйте подключиться через Ethernet

Хотя это маловероятно, маршрутизатор беспроводной сети может быть основной причиной проблем с подключением. В этом случае рассмотрите возможность подключения напрямую к маршрутизатору с помощью кабеля Ethernet.

Кроме того, эта проблема чаще всего проявляется, когда маршрутизатор получает восходящую линию связи от другого в той же сети, что вызывает ситуацию «двойного NAT» . В этом случае вам нужно будет активировать режим моста , позволяющий двум маршрутизаторам интегрироваться друг с другом. Чтобы успешно выполнить это действие, вам необходимо пройти официальную документацию маршрутизатора.

3.4 Попробуйте другие настройки DNS-сервера

Если ваш VPN-клиент продолжает отключаться, это также может быть проблемой с DNS-сервером, который вы используете. Часто VPN предоставляют свои собственные службы DNS при подключении, но это не значит, что они не могут связываться с вашим подключением. Различные провайдеры VPN предъявляют различные требования для изменения настроек DNS-сервера, включая общее «Использовать DNS-серверы VPN только при подключении ».

Чтобы решить проблемы с подключением, вам нужно отключить эту опцию. Хотя это может сделать вашу сеть подверженной атакам, использование собственных DNS-серверов вашего устройства поможет вам поддерживать надежную связь.

4 Не удается установить туннельное соединение

Есть две известные возможности, почему ваш VPN-клиент не сможет установить туннельное соединение с серверами . Во-первых, маршрутизатор всегда выполняет фильтрацию IP-пакетов.

В основном, фильтрация IP-пакетов затруднит установление IP-туннельного трафика . В этом случае вам нужно будет проверить VPN-клиент или сервер, а также любое другое устройство в сети на наличие фильтров IP-пакетов. Сделать это:

- Перейдите на дополнительные настройки страницы свойств TCP / IP целевого устройства.

- Выберите фильтрацию

- Нажмите на кнопку свойств, чтобы отключить эту опцию

Другой возможной проблемой может быть проблема с прокси-сервером, найденным между VPN-клиентом и сервером . Если прокси-сервер отправляет пакеты на сервер напрямую, а не с клиента VPN, тогда трансляция NAT происходит в трафике.

Это событие иногда препятствует установлению туннельного соединения. В основном, если вы подключены через OpenVPN , мы рекомендуем вам рассмотреть возможность подключения через L2TP / IPSec. Опять же, если вы уже используете протокол L2TP, попробуйте использовать OpenVPN.

Кроме того, хотя это может быть не совсем идеально, мы также рекомендуем вам попробовать PPTP (протокол туннелирования точка-точка) и посмотреть, решена ли проблема.

5 Принятие несанкционированных подключений

Это не очень распространенная ошибка, но очень серьезная, если она возникает. Это потому, что это сильно подрывает вашу конфиденциальность и безопасность. Чтобы решить эту проблему, проверьте политику удаленного доступа .

Этот параметр находится на вкладке «Удаленный доступ» на странице свойств пользователя в консоли «Active Directory – пользователи и компьютеры». Вы можете отключить эту опцию, чтобы предотвратить несанкционированное подключение.

Последняя мысль

Вышеуказанные решения должны решить большинство ваших проблем с VPN . Однако некоторые проблемы возникают только в том случае, если вы используете виртуальную частную сеть (VPN), которая не является абсолютно новой.

Если ваша проблема не устранена, вы можете попробовать перейти на более стабильный и надежный VPN. ExpressVPN , NordVPN и CyberGhost VPN – это VPN, известные своей превосходной функциональностью, эффективностью и надежностью .

Устранение неполадок подключения типа «точка — сеть» Azure

В этой статье перечисляются распространенные проблемы подключения типа «точка — сеть», которые могут возникнуть. Кроме того, здесь рассматриваются возможные причины этих проблем и способы их устранения.

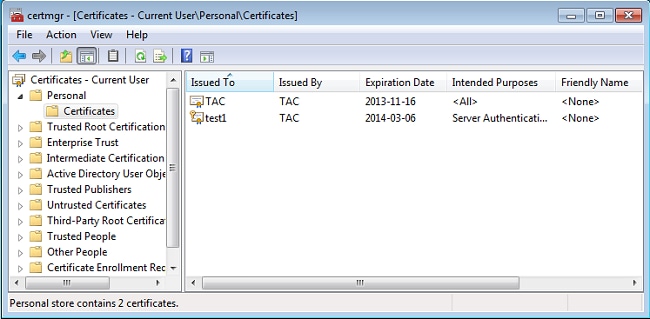

Ошибка VPN-клиента: не удалось найти сертификат

Симптом

При попытке подключения к виртуальной сети Azure с помощью VPN-клиента появляется следующее сообщение об ошибке:

Не удалось найти сертификат, который был бы использован с протоколом расширенной проверки подлинности (EAP). (Ошибка 798.)

Причина

Эта проблема возникает, если сертификат клиента отсутствует в папке Certificates — Current UserPersonalCertificates.

Решение

Устранить проблему можно так:

Откройте диспетчер сертификатов. Щелкните Запустить, введите управление сертификатами компьютеров и щелкните Управление сертификатами компьютеров в результатах поиска.

Убедитесь, что перечисленные ниже сертификаты находятся в правильном расположении.

Перейдите в каталог C:Users<имя_пользователя>AppDataRoamingMicrosoftNetworkConnectionsCm<GUID>, вручную установите сертификат (файл *.cer) в пользовательское хранилище и хранилище на компьютере.

При импорте сертификата клиента не выбирайте параметр Включить усиленную защиту закрытого ключа.

Не удалось установить сетевое подключение между компьютером и VPN-сервером, так как удаленный сервер не отвечает

Симптом

При попытке подключения к шлюзу виртуальной сети Azure с помощью протокола IKE версии 2 в Windows вы получаете следующее сообщение об ошибке:

Не удалось установить сетевое подключение между компьютером и VPN-сервером, так как удаленный сервер не отвечает

Причина

Проблема возникает, если в версии Windows отсутствует поддержка фрагментации IKE

Решение

IKEv2 поддерживается в Windows 10 и Server 2016. Однако для использования IKEv2 необходимо установить обновления и задать значение раздела реестра локально. Версии операционной системы до Windows 10 не поддерживаются и могут использовать только SSTP.

Чтобы подготовить Windows 10 или Server 2016 для IKEv2, сделайте следующее:

Установите значение раздела реестра. Создайте ключ REG_DWORD HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasMan IKEv2DisableCertReqPayload в реестре или задайте ему значение равное 1.

Ошибка VPN-клиента: получено непредвиденное или неправильно отформатированное сообщение

Симптом

При попытке подключения к виртуальной сети Azure с помощью VPN-клиента появляется следующее сообщение об ошибке:

Получено непредвиденное сообщение или оно имеет неправильный формат. (Ошибка 0x80090326.)

Причина

Эта проблема возникает, если выполняется одно из следующих условий.

- Определяемые пользователем маршруты (UDR) с маршрутом по умолчанию в подсети шлюза заданы неправильно.

- Открытый ключ корневого сертификата не был передан на VPN-шлюз Azure.

- Ключ поврежден или истек срок его действия.

Решение

Устранить проблему можно так:

- Удалите UDR в подсети шлюза. Убедитесь, что UDR перенаправляет весь трафик должным образом.

- Проверьте состояние корневого сертификата на портале Azure, чтобы узнать, не отменен ли он. Если он не был отозван, попробуйте удалить корневой сертификат и повторить его передачу. Дополнительные сведения см. в разделе Создание сертификатов.

Ошибка VPN-клиента: цепочка сертификатов обработана, но обработка прервана

Симптом

При попытке подключения к виртуальной сети Azure с помощью VPN-клиента появляется следующее сообщение об ошибке:

Цепочка сертификатов обработана, но обработка прервана на корневом сертификате, у которого отсутствует отношение доверия с поставщиком доверия.

Решение

Убедитесь, что перечисленные ниже сертификаты находятся в правильном расположении.

Если сертификаты уже находятся в соответствующих расположениях, попробуйте удалить эти сертификаты и установить их заново. Сертификат azuregateway-GUID.cloudapp.net находится в пакете конфигурации VPN-клиента, скачанном с портала Azure. Для извлечения файлов из пакета можно использовать архиваторы.

Произошла ошибка скачивания файла. Целевой URI не указан

Симптом

Отображается следующее сообщение об ошибке:

Ошибка скачивания файла. Не указано URI назначения.

Причина

Эта проблема возникает из-за неправильного типа шлюза.

Решение

Типом VPN-шлюза должен быть VPN, а типом VPN — routebased.

Ошибка VPN-клиента: сбой настраиваемого сценария VPN Azure

Симптом

При попытке подключения к виртуальной сети Azure с помощью VPN-клиента появляется следующее сообщение об ошибке:

Custom script (to update your routing table) failed. (Error 8007026f) (Произошел сбой настраиваемого сценария (для обновления таблицы маршрутизации). (Ошибка 8007026f)).

Причина

Это может произойти, если вы пытаетесь открыть VPN-подключение типа «сеть — точка» с помощью ярлыка.

Решение

Откройте пакет VPN напрямую, а не с помощью ярлыка.

Не удается установить VPN-клиент

Причина

Для установления отношений доверия между VPN-шлюзом и виртуальной сетью требуется дополнительный сертификат. Этот сертификат включен в пакет конфигурации VPN-клиента, который создается на портале Azure.

Решение

Извлеките содержимое пакета конфигурации VPN-клиента и найдите CER-файл. Для установки сертификата выполните следующие действия:

- Запустите mmc.exe.

- Добавьте оснастку Сертификаты.

- Выберите учетную запись Компьютер для локального компьютера.

- Щелкните правой кнопкой мыши узел Доверенные корневые центры сертификации. Щелкните Все задачи>Импорт и найдите CER-файл, извлеченный из пакета конфигурации VPN-клиента.

- Перезагрузите компьютер.

- Попробуйте установить VPN-клиент.

Ошибка портала Azure: не удалось сохранить VPN-шлюз, так как данные являются недопустимыми

Симптом

При попытке сохранить изменения для VPN-шлюза на портале Azure появляется следующее сообщение об ошибке:

Не удалось сохранить шлюз виртуальной сети <имя шлюза>. Недействительные данные для сертификата <идентификатор сертификата>.

Причина

Эта проблема может возникнуть, если переданный вами открытый ключ корневого сертификата содержит недопустимые знаки, например пробел.

Решение

Убедитесь, что данные в сертификате не содержат недопустимых знаков, таких как разрывы строки (возврат каретки). Значение целиком должно находиться в одной длинной строке. Ниже приведен пример содержимого сертификата.

Ошибка портала Azure: не удалось сохранить VPN-шлюз, так как имя ресурса является недопустимым

Симптом

При попытке сохранить изменения для VPN-шлюза на портале Azure появляется следующее сообщение об ошибке:

Не удалось сохранить шлюз виртуальной сети <имя шлюза>. Недопустимое имя ресурса <имя сертификата, который вы пытаетесь передать>.

Причина

Эта проблема возникает, когда имя сертификата содержит недопустимые знаки, например пробел.

Ошибка портала Azure: ошибка 503 при скачивании файла пакета VPN

Симптом

При попытке скачать пакет конфигурации VPN-клиента появляется следующее сообщение об ошибке:

Не удалось скачать файл. Сведения об ошибке: ошибка 503. Сервер занят.

Решение

Эта ошибка может быть вызвана временным сбоем сети. Попробуйте еще раз скачать пакет VPN через несколько минут.

Обновление VPN-шлюза Azure, всем клиентам типа «точка — сеть» не удается подключиться

Причина

Если время существования сертификата составляет более 50 процентов, то сертификат сменяется.

Решение

Чтобы устранить эту проблему, повторно скачайте и разверните пакет подключения «точка — сеть» на всех клиентах.

Слишком много одновременно подключенных VPN-клиентов

Достигнуто максимальное число допустимых подключений. Общее количество подключенных клиентов можно просмотреть на портале Azure.

VPN-клиент не может получить доступ к сетевым файловым ресурсам

Симптом

VPN-клиент подключился к виртуальной сети Azure. Однако он не может получить доступ к сетевым папкам.

Причина

Для доступа к файловым ресурсам используется протокол SMB. Когда VPN-клиент добавляет учетные данные сеанса при инициировании подключения, происходит сбой. После установления подключения клиент принудительно использует кэшированные учетные данные для аутентификации Kerberos. Это инициирует отправку запросов к центру распространения ключей (контроллеру домена) для получения токена. Так как клиенты подключаются через Интернет, они могут не подключиться к контроллеру домена. Следовательно, клиенты не могут выполнить отработку отказа с Kerberos на NTLM.

Единственный случай, в котором клиенту будет предложено указать учетные данные — когда у клиента есть действительный сертификат (в котором для параметра SAN указано имя участника-пользователя), выданный доменом, к которому присоединен клиент. Клиент также должен быть физически подключен к доменной сети. В этом случае клиент пытается использовать сертификат и подключиться к контроллеру домена. Затем центр распространения ключей возвращает ошибку «KDC_ERR_C_PRINCIPAL_UNKNOWN». Это вынуждает клиента выполнить отработку отказа на NTLM.

Решение

Чтобы обойти эту проблему, отключите кэширование учетных данных домена в следующем подразделе реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaDisableDomainCreds — Set the value to 1

Не удается найти VPN-подключение типа «точка — сеть» в Windows после повторной установки VPN-клиента

Симптом

Вы удаляете VPN-подключение типа «точка — сеть», а затем переустанавливаете VPN-клиент. В этом случае VPN-подключение не будет успешно настроено. Вы не видите VPN-подключение в параметрах Сетевые подключения в Windows.

Решение

Чтобы устранить эту проблему, удалите старые файлы конфигурации VPN-клиента из папки C:Users AppDataRoamingMicrosoftNetworkConnections<ИД_виртуальной_сети>, а затем снова запустите установщик VPN-клиента.

VPN-клиенту типа «точка — сеть» не удается разрешить полные доменные имена ресурсов в локальном домене

Симптом

Когда клиент подключается к Azure с помощью VPN-подключения типа «точка — сеть», ему не удается разрешить полные доменные имена ресурсов в локальном домене.

Причина

VPN-клиент типа «точка — сеть» обычно использует DNS-серверы Azure, настроенные в виртуальной сети Azure. DNS-серверы Azure имеют приоритет перед локальными DNS-серверами, настроенными в клиенте, если метрика интерфейса Ethernet не ниже, поэтому все запросы DNS отправляются на DNS-серверы Azure. Если на DNS-серверах Azure нет записей для локальных ресурсов, запрос завершается ошибкой.

Решение

Чтобы устранить эту проблему, убедитесь, что DNS-серверы Azure, используемые в виртуальной сети Azure, могут разрешать записи DNS для локальных ресурсов. Для этого можно использовать DNS-серверы пересылки или серверы условной пересылки. Дополнительные сведения см. в разделе Разрешение имен с помощью собственного DNS-сервера.

VPN-подключение типа «точка — сеть» устанавливается, но по-прежнему не удается подключиться к ресурсам Azure

Причина

Это может происходить, если VPN-клиент не получает маршруты из VPN-шлюза Azure.

Решение

Чтобы устранить эту проблему, сбросьте VPN-шлюз Azure. Чтобы убедиться, что используются новые маршруты, клиенты VPN «точка-сеть» необходимо загрузить заново после успешной настройки пиринга виртуальной сети.

Ошибка: «Функции отзыва не удалось проверить отзыв, так как сервер отзыва был не в сети. (Ошибка 0x80092013.)»

Причины

Это сообщение об ошибке появляется, если клиент не может получить доступ к http://crl3.digicert.com/ssca-sha2-g1.crl и http://crl4.digicert.com/ssca-sha2-g1.crl. Для проверки отмены сертификатов требуется доступ к этим двум сайтам. Эта проблема обычно возникает на клиенте, для которого настроен прокси-сервер. В некоторых средах в случае, если запросы не проходят через прокси-сервер, они запрещаются на пограничном межсетевом экране.

Решение

Ошибка VPN-клиента: «Подключение не выполнено из-за политики, заданной на сервере службы удаленного доступа/виртуальной частной сети. (Ошибка 812.)»

Причина

Эта ошибка возникает, если для сервера RADIUS, который использовался для аутентификации VPN-клиента, заданы неправильные параметры или шлюзу Azure не удается подключиться к серверу RADIUS.

Решение

Убедитесь, что сервер RADIUS настроен правильно. Дополнительные сведения см. в разделе Интеграция аутентификации RADIUS с сервером Многофакторной идентификации Azure AD.

«Ошибка 405» при скачивании корневого сертификата из VPN-шлюза

Причина

Корневой сертификат не установлен. Корневой сертификат установлен в хранилище доверенных сертификатов клиента.

Ошибка VPN-клиента: «Удаленное подключение не удалось установить из-за сбоя использованных VPN-туннелей. (Ошибка 800.)»

Причина

Драйвер сетевого адаптера является устаревшим.

Решение

Обновите драйвер сетевого адаптера.

- Нажмите кнопку Пуск, введите диспетчер устройств и выберите диспетчер устройств из списка результатов. Если появится запрос на ввод или подтверждение пароля администратора, введите пароль или подтвердите его.

- В категориях Сетевые адаптеры найдите сетевой адаптер, который требуется обновить.

- Дважды щелкните имя устройства, выберите Обновить драйвер и щелкните Автоматический поиск обновленных драйверов.

- Если Windows не удастся найти новый драйвер, его можно будет найти на веб-сайте изготовителя устройства и следовать представленным инструкциям.

- Перезагрузите компьютер и повторите попытку подключения.

Ошибка VPN-клиента: набор VPN-подключения <имя VPN-подключения>, состояние = платформа VPN не активировала подключение

Кроме того, в Просмотре событий из RasClient можно увидеть следующую ошибку: «Пользователь <Пользователь> набрал соединение <имя VPN-подключения>, в котором произошел сбой. Код ошибки, возвращенный при сбое: 1460».

Причина

В параметрах приложения в Windows для VPN-клиент Azure не включено разрешение «Фоновые приложения».

Решение

- В Windows перейдите в «Параметры» -> «Конфиденциальность» -> «Фоновые приложения»

- Установите переключатель «Разрешить запуск приложений в фоновом режиме» в положение «Вкл.»

Ошибка: «Произошла ошибка скачивания файла. Целевой URI не указан.»

Причина

Эта ошибка возникает из-за неправильной настройки типа шлюза.

Решение

Типом VPN-шлюза Azure должен быть «VPN», а типом VPN — RouteBased.

Установщик пакета VPN не завершает установку

Причина

Причиной этой проблемы могут быть предыдущие установки VPN-клиента.

Решение

Удалите старые файлы конфигурации VPN-клиента из папки C:Users AppDataRoamingMicrosoftNetworkConnections<ИД_виртуальной_сети>, а затем снова запустите установщик VPN-клиента.

Через некоторое время VPN-клиент переходит в режим гибернации или спящий режим

Решение

Проверьте параметры спящего режима и режима гибернации на компьютере с VPN-клиентом.

-

ScorpionSX

- OpenVpn Newbie

- Posts: 3

- Joined: Tue Jan 22, 2013 7:09 pm

OpenVPN Connect certificate error

Hi guys, first of all, let me thank you for the official OpenVPN client for iOS — feature, which was really missed! Good job!

Now to my question/problem. I have an IPCop firewall running an OpenVPN server, which works well for all the Windows clients, the firewall provides GUI to setup the server and also sort of «all-in-one» ZIP package to copy to clients — it’s basically a .ovpn file with .p12 file for authentication.

Also there are certificates created during the setup of the OpenVPN server.

Now, when I extract this ZIP package to Windows OpenVPN GUI client, I can connect in one click, all I need is to input password and that’s it. But, when I’m trying to use the same files on my iOS devices (iP4S and iPad 3rd gen, both iOS 6.0.1), I get an error regarding format of certificate used, for example:

Code: Select all

2013-01-22 20:05:10 ----- OpenVPN Start -----

2013-01-22 20:05:10 EVENT: CORE_ERROR PolarSSL: error parsing ca certificate : X509 - The certificate format is invalid, e.g. different type expected [ERR]

2013-01-22 20:05:10 Raw stats on disconnect:

2013-01-22 20:05:10 Performance stats on disconnect:

CPU usage (microseconds): 11989

Network bytes per CPU second: 0

Tunnel bytes per CPU second: 0

2013-01-22 20:05:10 ----- OpenVPN Stop -----

2013-01-22 20:05:10 EVENT: DISCONNECT_PENDINGBasically all I do, is import the .p12 file into my iOS Keychain, install it there (it says it’s a «certificate») and then select it in the OpenVPN Connect app.

So what am I doing wrong? Please keep in mind that I’m new at this, and this is literally the first time I’m setting something like this up myself (PC or mobile device).

Thanks in advance for reply.

Kind regards,

Roman.

-

bisko

- OpenVpn Newbie

- Posts: 4

- Joined: Wed Jan 23, 2013 12:14 am

Re: OpenVPN Connect certificate error

Post

by bisko » Wed Jan 23, 2013 12:18 am

This also happens when trying to add a VPN on demand through iPhone configuration utility.

There seems to be some general problem with the PKCS#12 format of the certificates. I have tried generating a file with all ca,cert,key; cert.key combined with defining ca, cert, key properties in the configurable parameters.

There seems to be something missing from the documentation, because even following it letter for letter it doesn’t seem to work and it throws the error above.

Also the .p12 files I generated above are not working as separate configurations when importing directly to the iOS device with the appropriate .ovpn config — same error occurs at the moment .p12 file is introduced to the setup.

-

fsoares

- OpenVpn Newbie

- Posts: 1

- Joined: Wed Jan 23, 2013 12:10 pm

Re: OpenVPN Connect certificate error

Post

by fsoares » Wed Jan 23, 2013 12:15 pm

Hi guys,

Same problem here. It works fine for windows computers and GuizmOVPN for IOS, but I can’t make it work with the OpenVPN official app.

Regards,

Felipe

-

jamesyonan

- OpenVPN Inc.

- Posts: 169

- Joined: Thu Jan 24, 2013 12:13 am

Re: OpenVPN Connect certificate error

Post

by jamesyonan » Thu Jan 24, 2013 12:54 am

My guess is that there is something in the certificate that PolarSSL doesn’t like. If you don’t mind emailing us the certificate ( ios@openvpn.net ), we can take a look at it.

The iOS client uses PolarSSL (instead of OpenSSL) because it’s lightweight and more suitable for mobile, however PolarSSL hasn’t been used with OpenVPN as extensively as OpenSSL, so it’s possible there are subtle differences in certificate support.

James

-

ScorpionSX

- OpenVpn Newbie

- Posts: 3

- Joined: Tue Jan 22, 2013 7:09 pm

Re: OpenVPN Connect certificate error

Post

by ScorpionSX » Thu Jan 24, 2013 6:25 am

E-mail sent. Thanks for looking into this issue, I hope we (or probably mostly you) can come up with some solution.

Roman

-

berndi74

- OpenVpn Newbie

- Posts: 1

- Joined: Thu Jan 24, 2013 8:21 am

Re: OpenVPN Connect certificate error

Post

by berndi74 » Thu Jan 24, 2013 8:28 am

Hi,

I have the same problem too.

Tried it with SCEP and p12 files always get the parsing error.

Regards,

bernd

-

fregatte

- OpenVpn Newbie

- Posts: 6

- Joined: Thu Jan 24, 2013 4:27 pm

Re: OpenVPN Connect certificate error

Post

by fregatte » Thu Jan 24, 2013 4:36 pm

I had the same issue.

What finally works was keeping (additionally) the ca.crt in the xxx.ovpn file in plain text at the bottom (with <ca> … </ca>) and importing the client.key and client.crt via one xxx.p12 file (I also let the ca.crt data stay within the .p12), so that these files are accessible via keychain.

Hope this might work for others as well.

fregatte

-

jamesyonan

- OpenVPN Inc.

- Posts: 169

- Joined: Thu Jan 24, 2013 12:13 am

Re: OpenVPN Connect certificate error

Post

by jamesyonan » Fri Jan 25, 2013 7:54 am

Right, make sure to include a ca directive in your profile, even if you are using a PKCS#12 cert/key pair from the Keychain. On iOS in particular, OpenVPN is NOT able to access the CA list included in PKCS#12 files that were imported into the iOS Keychain.

If the ca directive is not included, you will see errors such as this:

- PolarSSL: error parsing ca certificate : X509 — The certificate format is invalid, e.g. different type expected

or

- PolarSSL: ca certificate is undefined

You can extract the CA list from the PKCS12 file using this openssl command:

Code: Select all

openssl pkcs12 -in client.p12 -cacerts -nokeys -out ca.crtThen add a reference to ca.crt in your profile

or expand the certs inline such as

Code: Select all

<ca>

[paste contents of ca.crt here]

</ca>-

ScorpionSX

- OpenVpn Newbie

- Posts: 3

- Joined: Tue Jan 22, 2013 7:09 pm

Re: OpenVPN Connect certificate error

Post

by ScorpionSX » Fri Jan 25, 2013 10:43 am

@jamesyonan

Thanks for your advice, this was perfectly helpful! Now it’s working like a charm! Thanks again

-

SvenA

- OpenVpn Newbie

- Posts: 2

- Joined: Tue Feb 05, 2013 5:35 pm

Re: OpenVPN Connect certificate error

Post

by SvenA » Tue Feb 05, 2013 5:42 pm

Hi!

I had the same error:

certificate : X509 — The certificate format is invalid, e.g. different type expected [ERR]

I configured the connection with the certificate and key stored in the iPhone’s certificate storage. In the storage I stored the CA and user certifcate separately.

The App tries to check the client certificate but fails, because the CA is missing. Adding the CA to the .ovpn file solved the problem.

I think the App should recognize, if the CA is missing and request the user to select the CA from the storage too.

Regards

Sven

PS: Is there a bug tracker for the iOS Apps?

-

ffournier

- OpenVpn Newbie

- Posts: 3

- Joined: Wed Feb 06, 2013 4:45 pm

Re: OpenVPN Connect certificate error

Post

by ffournier » Wed Feb 06, 2013 5:58 pm

With my whole configuration included in a single .ovpn, the new iOS client gives me the «EVENT: CORE_ERROR PolarSSL: error parsing ca certificate : X509 — The certificate format is invalid, e.g. different type expected [ERR]» error.

But after moving the <ca>…</ca> block to the end of the file, I stop getting the certificate format error and instead I get a server timeout. On the server side I do see the packets come in on udp 1194, and the logs show these messages for each packet received :

Wed Feb 6 11:19:56 2013 us=266235 Authenticate/Decrypt packet error: packet HMAC authentication failed

Wed Feb 6 11:19:56 2013 us=266313 TLS Error: incoming packet authentication failed from [ip:port]

I tried transferring the .ovpn by e-mail and through Dropbox so I’m confident it’s not being mangled. I tried adding padding to the end of the file and in between the different inline certificate & key definitions, no help.

The exact same .ovpn configuration file works with the Windows client 2.3.0 and my colleague with an almost identical file (using his own key basically) can connect using the Android client.

-

ffournier

- OpenVpn Newbie

- Posts: 3

- Joined: Wed Feb 06, 2013 4:45 pm

Re: OpenVPN Connect certificate error

Post

by ffournier » Wed Feb 06, 2013 6:50 pm

And I get the same results now after converting my personal key & crt to a pkcs12 file that I imported to the iPhone’s key store, and removing them from the .ovpn file. This time OpenVPN Connect asked me to select the key from a menu when I imported the new .ovpn.

If anyone’s interested the conversion to pkcs12 was done using the following command on the server:

openssl pkcs12 -export -in ffournier3.crt -inkey ffournier3.key -out ffournier3.p12

-

ffournier

- OpenVpn Newbie

- Posts: 3

- Joined: Wed Feb 06, 2013 4:45 pm

Re: OpenVPN Connect certificate error

Post

by ffournier » Wed Feb 06, 2013 7:16 pm

One last thing, I think I’m not getting through because we’re using a static key for TLS, defined with a <tls-auth> block in the ovpn, which will only be supportet on iOS in the 1.0.1 version which isn’t available yet.

So it appears that the whole certificate format error might have been circumvented simply by moving the <ca> block down to the bottom of the .ovpn file. Hope this all helps someone somewhere, as for me I’ll wait for 1.0.1 for now.

-

alxrogan

- OpenVpn Newbie

- Posts: 2

- Joined: Mon Feb 25, 2013 4:26 pm

Re: OpenVPN Connect certificate error

Post

by alxrogan » Mon Feb 25, 2013 5:36 pm

First off, I apologize if I’m retreading existing ground, but most of the answers seem to be focused around putting the CA information directly into the client.ovpn file, then using iTunes or e-mail to send the file(s) to the device itself.

What i was trying to do was to use the iPhone Configuration Utility (IPCU) to create a profile to do the same thing, but also allow «Connect on Demand» so that the iPhone could dynamically create a VPN tunnel when certain traffic is detected. When you use the IPCU you essentially recreate the client.ovpn file (as I understand it) using key/value pairs to set the parameters from the client file. Based on this, has anyone been able to insert the CA certificate into the key/value pair and get that to work?

Am I totally off base on this?

Thanks,

Alx

-

alxrogan

- OpenVpn Newbie

- Posts: 2

- Joined: Mon Feb 25, 2013 4:26 pm

Re: OpenVPN Connect certificate error

Post

by alxrogan » Mon Feb 25, 2013 9:50 pm

FYI, I have gotten this working using the iTunes/E-mail client.ovpn method and importing the ca.crt and client.p12 separately. Just seems to be a breakdown how the IPCU creates the .plist file for OpenVPN so that PolarSSL can recognize the CA cert.

-

janhoedt

- OpenVPN Power User

- Posts: 56

- Joined: Wed Sep 21, 2011 3:10 pm

Re: OpenVPN Connect certificate error

Post

by janhoedt » Tue May 21, 2013 2:00 pm

Great post. However, it doesn’t work for me.

I also had guizmo openvpn which worked fine (just a zip on my IOS which contained the ca.crt and configuration.ovpn). I could perfectly connect to my Synology openvpn-server.

I don’t have a p12 file or don’t know where to find it(?!).

I copied the certificate from the ca.crt in my configuration file and imported a .der file (made from ca.crt via openssl command line since Iphone doesn’t import an .crt apparently) on my Iphone.

However, I still get the error that polarssl cannot see/find the certificate. Found also post that mentions to use “whatever certificate”: http://askubuntu.com/questions/250324/s … -ovpn-file and copied the private key from there (don’t have one). Also topic12011.html mentions it.

Here are combinations I tried, please advise.

Note: I need protocol to be tcp

client

dev tun

tls-client

remote myremoteserver.com 80

comp-lzo

proto tcp-client

<cert>

——BEGIN CERTIFICATE——

MIIDTTCCAragAwIBAg …

——END CERTIFICATE——

</cert>

<key>

——BEGIN PRIVATE KEY——

MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcA …

——END PRIVATE KEY——

</key>

resolv-retry infinite

client

dev tun

nobind

persist-key

persist-tun

auth-user-pass

#tls-auth ta.key 1

#ca ca.crt

proto tcp-client

pull

comp-lzo

verb 4

<cert>

——BEGIN CERTIFICATE——

MIIDTTCCAragAwIBAgIJANIHBUe+5iS2MA0GCSqGSIb3DQEBBQUAMIGnMQswCQYD

VQQGEwJUV…——END CERTIFICATE——

</cert>

<key>

——BEGIN PRIVATE KEY——

MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBALVEXIZYYu1Inmej

uo4Si6Eo5AguTX5sg1pGbLkJSTR4BXQsy6ocUnZ9py8htYkipkUUhjY7zDu+wJlU

tWnVCwCYtewYfEc/+azH7+7eU6ueT2K2IKdik1KhdtNbaNphVvSlgdyKiuZDTCe

dptgWyiL50N7FMcUUMjjXYh/hftBAgMBAAEC…——END PRIVATE KEY——

</key>

remote myserver.com 80

-

$e§o

- OpenVpn Newbie

- Posts: 1

- Joined: Wed May 29, 2013 2:52 pm

Re: OpenVPN Connect certificate error

Post

by $e§o » Wed May 29, 2013 3:07 pm

jamesyonan wrote:Right, make sure to include a ca directive in your profile, even if you are using a PKCS#12 cert/key pair from the Keychain. On iOS in particular, OpenVPN is NOT able to access the CA list included in PKCS#12 files that were imported into the iOS Keychain.

If the ca directive is not included, you will see errors such as this:

- PolarSSL: error parsing ca certificate : X509 — The certificate format is invalid, e.g. different type expected

or

- PolarSSL: ca certificate is undefined

You can extract the CA list from the PKCS12 file using this openssl command:

Code: Select all

openssl pkcs12 -in client.p12 -cacerts -nokeys -out ca.crtThen add a reference to ca.crt in your profile

or expand the certs inline such as

Code: Select all

<ca> [paste contents of ca.crt here] </ca>

Hello… I found this post by surfing the net. It seems that it will resolve my problem, the point is that I cannot understand the process I need to do. I am not really in certificates, I am actually using it on windows 7 OS to be able to «open a bridge» towards a particular network and it works. I need to use openvpn also with my iphone/ipad (so with iOS), but i get the «PolarSSL: ca certificate is undefined» error.

I have two files, the first is the .opvn file (where I think I lack the «ca.crt», do not what it is) and the PKCS12 file. Can you support me in extracting the CA list from the PKCS12?

Thank you in advance

-

seriouslywtf

- OpenVpn Newbie

- Posts: 1

- Joined: Thu May 30, 2013 3:23 am

Re: OpenVPN Connect certificate error

Post

by seriouslywtf » Thu May 30, 2013 3:34 am

Ok, I’m beat. I keep getting the error «CERT_VERIFY_FAIL PolarSSL: SSL read error : X509 — Certificate verification failed, e.g. CRL, CA, or signature check failed» when I try to connect.

My config file:

client

remote xxx.xxx.xxx 443

dev tun

proto udp

status /var/openvpn/current_status

resolv-retry infinite

ns-cert-type server

topology subnet

verb 5cipher AES-128-CBC

<ca>

blah

</ca><cert>

blah blah

</cert><key>

blah blah blah

</key>nobind

persist-key

persist-tun

comp-lzo

I’ve been trying to make this work since version 1.0. When I couldn’t, I just chalked it up to a bug and patiently waited for 1.0.1. Needless to say, this is driving me nuts now. If it matters any, the OpenVPN server in my setup is my home router running Gargoyle/OpenWRT (Backfire). I did post on both the Gargoyle and OpenWRT forums to no avail (received no responses). Obviously, I’m doing something wrong but I have no idea what that may be.

I’ve tried embedding all the certs in the .ovpn file, and dropping them into the app (using iTunes) downloaded from the server as/is. Makes no difference which way I try it….connection fails every time.

Much thanks to any kind soul that can get me pointed in the right direction.

-

D0ckW0rka

- OpenVpn Newbie

- Posts: 1

- Joined: Mon Jun 03, 2013 10:10 am

Re: OpenVPN Connect certificate error

Post

by D0ckW0rka » Mon Jun 03, 2013 11:14 am

Hi

and first of all thanks for this app, even if I’m not 100% happy with it as it doesn’t seem to work correctly with P12-Files.

The mentioned workaround works pretty fine.

Just for info, my working client-conf (whitout server validation) for the IOS-App:

client

dev tun

proto tcp

remote server.address port.nr

<ca>

——BEGIN CERTIFICATE——

…

——END CERTIFICATE——

</ca>

<cert>

——BEGIN CERTIFICATE——

…

——END CERTIFICATE——

</cert>

<key>

——BEGIN RSA PRIVATE KEY——

…

——END RSA PRIVATE KEY——

</key>

verb 3

mute 50

tls-client

comp-lzo

-

Nucleardragon

- OpenVpn Newbie

- Posts: 8

- Joined: Mon Sep 02, 2013 12:05 pm

- Contact:

Re: OpenVPN Connect certificate error

Post

by Nucleardragon » Mon Sep 02, 2013 11:13 pm

Hello Guys!

Can somebody tell me the iOS OpenVPN / polarssl can support SHA512 or only SHA1?

My iPad OpenVPN client you do not see *. P12 certificate (I proboval generate *. P12 certificate using the RSA private key and private key standard format). Perhaps the problem is the SHA-512, I have not tried it yet SHA-1, but to use the SHA1 for me is not acceptable

Do I understand correctly that the private client key file must be in the RSA (—— BEGIN RSA PRIVATE KEY ——)?

That is, need to do convert to the RSA format

Example:

Code: Select all

openssl rsa-in client.key-out client_rsa.keyIt is not clear, the iOS client can support or not elliptic curves?

More information about the elliptic curve cryptography in OpenVPN see here:

post32747.html#p32747

In theory polarssl supports elliptic curves, see here:

https://polarssl.org/core-features for example «secp521r1», but how it will work in OpenVPN…?

На чтение 8 мин. Просмотров 1.6k. Опубликовано 03.09.2019

Использование VPN является одним из лучших способов защитить вашу конфиденциальность в Интернете, однако многие пользователи сталкивались с сообщением VPN-аутентификация не удалась . Это может быть большой проблемой и помешать вам использовать VPN, но есть способ это исправить.

Ошибки VPN могут быть проблематичными, и если говорить об ошибках VPN, вот некоторые распространенные проблемы, о которых сообщили пользователи:

- Сбой аутентификации Cisco Anyconnect VPN . Иногда эта проблема может возникать из-за вашего антивируса или брандмауэра, и для его устранения обязательно временно отключите антивирус и брандмауэр и проверьте, помогает ли это.

- Express VPN, Nordvpn, Cisco Anyconnect VPN, аутентификация Asus OpenVPN завершилась неудачно . Эта проблема может затронуть практически любой VPN-клиент, но вы должны быть в состоянии решить проблему с помощью одного из наших решений.

- Аутентификация пользователя VPN не удалась Tunnelbear . Иногда это может привести к повреждению установки. Чтобы решить эту проблему, рекомендуется переустановить VPN и проверить, помогает ли это.

Содержание

- VPN-аутентификация не удалась, как это исправить?

- Решение 1. Проверьте ваш антивирус и брандмауэр

- Решение 2. Отключите брандмауэр

- Решение 3. Проверьте свои учетные данные

- Решение 4. Убедитесь, что вы не превышаете количество подключений

- Решение 5. Убедитесь, что ваши услуги оплачены

- Решение 6 – Измените свое имя пользователя и пароль

- Решение 7. Переустановите VPN-клиент

- Решение 8 – Выполните Чистую загрузку

- Решение 9. Попробуйте переключиться на другой VPN-клиент

VPN-аутентификация не удалась, как это исправить?

- Проверьте свой антивирус и брандмауэр .

- Отключите брандмауэр .

- Проверьте свои регистрационные данные

- Убедитесь, что вы не превышаете количество подключений

- Убедитесь, что ваши услуги оплачены

- Измените свое имя пользователя и пароль

- Переустановите VPN-клиент .

- Выполнить чистую загрузку

- Попробуйте переключиться на другой VPN-клиент .

Решение 1. Проверьте ваш антивирус и брандмауэр

Если при попытке использовать VPN-клиент вы получаете сообщение VPN-аутентификация не удалась , возможно, проблема в вашем антивирусе или брандмауэре. Ваш антивирус может иногда блокировать работу VPN-клиента, что может привести к возникновению этой и многих других проблем.

Чтобы устранить проблему, рекомендуется проверить настройки антивируса и убедиться, что ваш VPN не заблокирован вашим антивирусом. Для этого добавьте VPN в список исключений в вашем антивирусе. Кроме того, вы можете попробовать отключить некоторые антивирусные функции или вообще отключить антивирус.

Если это не решит проблему, возможно, вы можете попробовать удалить антивирус. Если вы работаете в Windows 10, вы будете защищены Защитником Windows, даже если вы удалите сторонний антивирус, поэтому вам не нужно беспокоиться о вашей безопасности.

После того, как вы удалите антивирус, проверьте, сохраняется ли проблема. Если проблема больше не появляется, это означает, что ваш антивирус вмешивался в нее. Если вы ищете хороший антивирус, который не будет мешать вашему VPN-клиенту, возможно, вам стоит подумать об использовании Bitdefender . Новая версия 2019 года имеет улучшения совместимости, поэтому она не создает никаких проблем.

– Загрузите антивирус Bitdefender 2019 .

- Читайте также: как легко исправить ошибку VPN 807 на вашем компьютере

Решение 2. Отключите брандмауэр

По словам пользователей, иногда сообщение VPN-аутентификация не удалась может появляться, если ваш брандмауэр блокирует VPN-клиента. Чтобы решить эту проблему, пользователи предлагают временно отключить брандмауэр и проверить, решает ли это вашу проблему.

Чтобы отключить сторонний брандмауэр, вам нужно открыть его страницу настроек и найти вариант отключения. Однако Windows также имеет свой собственный брандмауэр, и вам, возможно, придется отключить его, чтобы устранить эту проблему.

Для этого выполните следующие действия:

-

Нажмите Windows Key + S и введите брандмауэр . Выберите Брандмауэр Windows из списка результатов.

-

Когда откроется окно Брандмауэр Windows , выберите Включить или выключить Брандмауэр Windows на левой панели.

-

Выберите Отключить брандмауэр Windows (не рекомендуется) для обоих профилей Публичная сеть и Частная сеть . Теперь нажмите кнопку ОК , чтобы сохранить изменения.

После этого ваш брандмауэр будет полностью отключен. Имейте в виду, что отключение брандмауэра не рекомендуется, так как это может поставить ваш компьютер под угрозу. Однако, если отключение брандмауэра устраняет проблему с VPN, проблема, скорее всего, связана с настройками брандмауэра, поэтому вам нужно будет их соответствующим образом настроить.

Решение 3. Проверьте свои учетные данные

Если ваш брандмауэр или VPN не являются проблемой, возможно, вам следует проверить учетные данные для входа. Возможно, вы неправильно набрали свое имя пользователя или пароль, и это может стать причиной вашей проблемы. Чтобы решить эту проблему, обязательно дважды проверьте свою регистрационную информацию и убедитесь, что она полностью правильная.

Обязательно проверьте наличие заглавных и строчных букв, поскольку они могут быть распространенной проблемой при входе в систему.

Решение 4. Убедитесь, что вы не превышаете количество подключений

Многие VPN-клиенты позволяют вам иметь ограниченное количество VPN-подключений за раз, и если вы превысите количество этих подключений, вы можете получить сообщение VPN-аутентификация не удалась . Чтобы решить эту проблему, обязательно проверьте все устройства, которые используют ваш VPN.

Если у вас несколько компьютеров и телефонов, использующих одну и ту же службу VPN, попробуйте отключить VPN на определенных устройствах и проверьте, решает ли это вашу проблему.

Решение 5. Убедитесь, что ваши услуги оплачены

Если вы не можете использовать VPN из-за сообщения об ошибке Сбой аутентификации VPN , возможно, проблема вызвана неоплачиваемым обслуживанием. Иногда может случиться, что вы забудете заплатить за свой VPN-сервис, и это может привести к этой и многим другим проблемам. Если эта проблема возникает, войдите в свою учетную запись VPN и убедитесь, что ваша услуга VPN оплачена.

Если с точки зрения оплаты все в порядке, вы можете перейти к следующему решению.

- ЧИТАЙТЕ ТАКЖЕ: как исправить ошибки VPN-подключения Avast SecureLine

Решение 6 – Измените свое имя пользователя и пароль

Если у вас возникают проблемы с подключением к вашему VPN-клиенту из-за сообщения VPN-аутентификация не удалась , возможно, проблема в ваших учетных данных для входа. Если вы уверены, что ваши учетные данные верны, возможно, вы можете попробовать изменить имя пользователя и пароль.

Возможно, с вашим VPN-клиентом возникли проблемы, но вы можете исправить это, изменив имя пользователя и пароль.

Решение 7. Переустановите VPN-клиент

По словам пользователей, иногда вы можете встретить сообщение Аутентификация VPN не удалась просто потому, что ваша установка VPN повреждена. Это может происходить по разным причинам, но если вы хотите решить проблему, рекомендуется переустановить VPN-клиент.

Это довольно просто сделать, и лучший способ сделать это – использовать программное обеспечение для удаления, такое как Revo Uninstaller . Используя программное обеспечение для удаления, вы полностью удалите все файлы и записи реестра, связанные с приложением, которое вы пытаетесь удалить. Это обеспечит отсутствие каких-либо оставшихся файлов или записей реестра, которые могут помешать будущим установкам.

- Получить версию Revo Unistaller Pro

После того, как вы полностью удалите свой VPN-клиент, установите его снова и проверьте, сохраняется ли проблема.

Решение 8 – Выполните Чистую загрузку

Иногда проблемы с вашей VPN могут возникнуть из-за других приложений на вашем компьютере. Ваш компьютер запускается с различными приложениями, и иногда эти приложения могут мешать вашей системе или вашей VPN. Чтобы решить эту проблему, рекомендуется выполнить чистую загрузку и отключить все запускаемые приложения и службы. Это на самом деле довольно просто сделать, и вы можете сделать это, выполнив следующие действия:

-

Нажмите Windows Key + R , чтобы открыть диалоговое окно «Выполнить». Введите msconfig и нажмите ОК или нажмите Ввод .

-

Появится окно Конфигурация системы . Перейдите на вкладку Службы и установите флажок Скрыть все службы Microsoft . Теперь нажмите кнопку Отключить все , чтобы отключить все эти службы.

- Перейдите на вкладку Автозагрузка и нажмите Открыть диспетчер задач .

-

Диспетчер задач теперь запустится и покажет вам список запускаемых приложений. Щелкните правой кнопкой мыши первое приложение в списке и выберите в меню Отключить . Повторите этот шаг для всех запускаемых приложений в списке.

- После того, как вы отключите все запускаемые приложения, вернитесь в Конфигурация системы . Теперь вам просто нужно нажать Применить и ОК , чтобы сохранить изменения и перезагрузить компьютер. ,

После перезагрузки компьютера проверьте, сохраняется ли проблема. Если проблема не появляется снова, возможно, это было вызвано одним из запускаемых приложений или служб. Чтобы найти причину, вам нужно включить все отключенные приложения и службы по одному, пока вам не удастся воссоздать проблему.

Помните, что вам нужно будет перезагрузить компьютер или, по крайней мере, выйти и снова войти в систему, чтобы применить изменения. Как только вы найдете проблемное приложение или услугу, отключите его или удалите его с вашего ПК.

Решение 9. Попробуйте переключиться на другой VPN-клиент

Если другие решения не смогли исправить сообщение об ошибке VPN-аутентификация не удалась , возможно, проблема связана с вашим VPN-клиентом. Если это так, рекомендуется переключиться на другой VPN-клиент и проверить, решает ли это вашу проблему.

На рынке есть много отличных VPN-клиентов, но если вы хотите, чтобы надежный VPN защищал вашу конфиденциальность в Интернете, вам обязательно стоит попробовать CyberGhost VPN .

Почему стоит выбрать CyberGhost?

Cyberghost для Windows

- 256-битное шифрование AES

- Более 3000 серверов по всему миру

- Отличный ценовой план

- Отличная поддержка

Получить сейчас CyberGhost VPN

Ошибка Аутентификация VPN может быть довольно проблематичной, но мы надеемся, что вам удалось ее решить с помощью некоторых наших решений.

UNBLOG

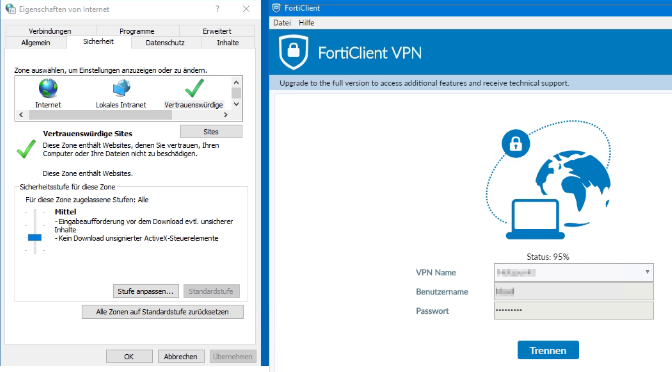

FortiClient Error: Credential or ssl vpn configuration is wrong (-7200)

When trying to start an SSL VPN connection on a Windows 10, Windows Server 2016 or 2019 with the FortiClient, it may be that the error message “Credential or ssl vpn configuration is wrong (-7200)” appears. The reason to drop connection to the endpoint during initializing caused by the encryption, which can be found in the settings of the Internet options.

Another symptom can be determined, the SSL-VPN connection and authentication are successfully established, but remote devices cannot be reached, and ICMP replies are also missing and result in a timeout.

How to solve ssl vpn failure

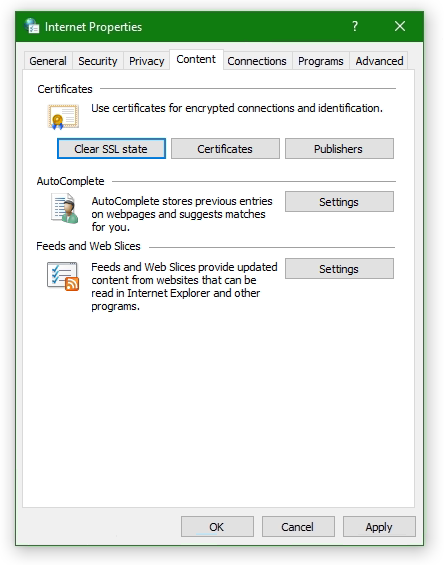

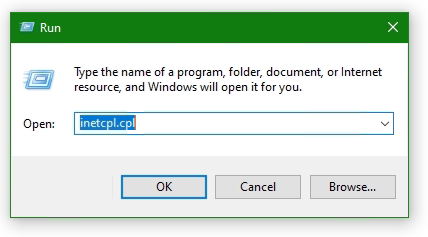

According to Fortinet support, the settings are taken from the Internet options. The Internet Options of the Control Panel can be opened via Internet Explorer (IE), or by calling inetcpl.cpl directly.

Press the Win + R keys enter inetcpl.cpl and click OK.

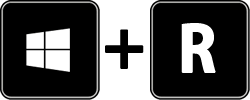

Select the Advanced tab

Click the Reset… button. If the Reset Internet Explorer settings button does not appear, go to the next step.

Click the Delete personal settings option

Click Reset

Open Internet Options again.

Go back to Advanced tab

Disable use TLS 1.0 (no longer supported)

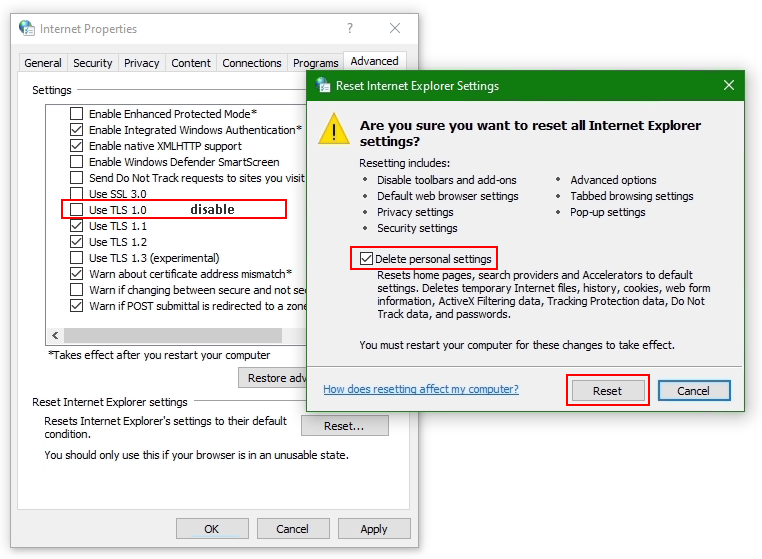

Add website to Trusted sites

Add the SSL-VPN gateway URL to the Trusted sites. Usually, the SSL VPN gateway is the FortiGate on the endpoint side.

Go to the Security tab in Internet Options and choose Trusted sites then click the button Sites. Insert the SSL-VPN gateway URL into Add this website to the zone and click Add, here like https://sslvpn_gateway:10443 as placeholder.

Note: The default Fortinet certificate for SSL VPN was used here, but using a validated certificate won’t make a difference.

Furthermore, the SSL state must be reset, go to tab Content under Certificates. Click the Clear SSL state button.

The SSL VPN connection should now be possible with the FortiClient version 6 or later, on Windows Server 2016 or later, also on Windows 10.

How useful was this post?

Click on a star to rate it!

Average rating 4.3 / 5. Vote count: 9

No votes so far! Be the first to rate this post.

We are sorry that this post was not useful for you!

Источник

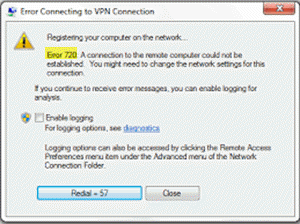

«Ошибка 720: не может подключиться к VPN-подключению» при попытке установить VPN-подключение

В этой статье обсуждается, как устранить ошибку 720, которая возникает при попытке установить VPN-подключение.

Симптомы

При попытке установить VPN-подключение вы получите следующее сообщение об ошибке:

Подключение к удаленному компьютеру установить не удалось. Возможно, потребуется изменить параметры сети для этого подключения.

Кроме того, в журнале приложений записывалось ИД событий RasClient 20227 (в нем упоминается ошибка 720).

Устранение неполадок на стороне сервера

На стороне сервера проверьте, возникают ли какие-либо из следующих проблем:

Получить привязку сетевого адаптер для клиента

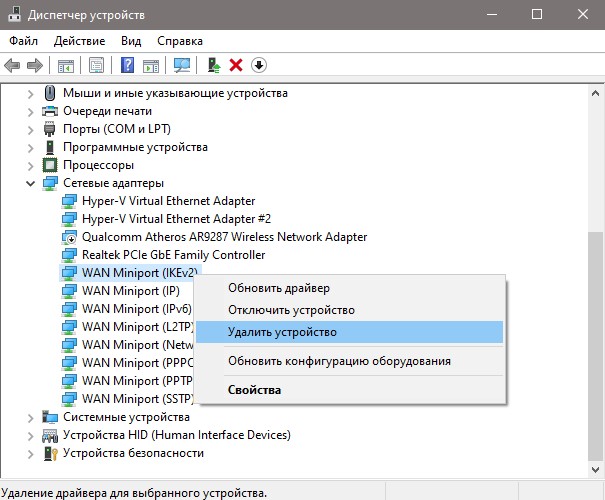

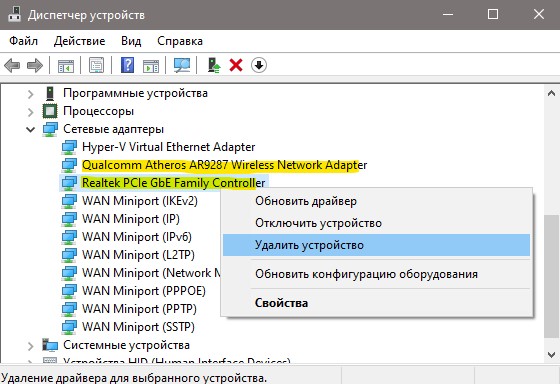

Ошибка 720 : ERROR_PPP_NO_PROTOCOLS_CONFIGURED обычно возникает, если адаптер WAN Miniport (IP) не связан правильно на компьютере. Это верно, несмотря на то, что адаптер WAN Miniport (IP) может выглядеть здоровым при осмотре узла сетевых адаптеров в диспетчере устройств.

Существует несколько сценариев, которые могут вызвать эту ошибку. Чтобы устранить ошибку, начните с проверки связанного драйвера вашего минипорта WAN (IP):

Откройте окно с повышенным Windows PowerShell.

Запустите следующую команду и ищите значение Name интерфейса WAN Miniport (IP).

Например, имя может быть Локальное подключение области * 6.

Запустите следующую команду с помощью значения Name, которое вы проверили на шаге 2.

На основе вывода выберите соответствующий сценарий устранения неполадок из следующих параметров и выполните предусмотренные действия.

Сценарий 1. Отключен драйвер IP ARP удаленного доступа

Если вы видите, ms_wanarp отключен (как показано в следующем примере вывода), повторно включив его, заработав предоставленную команду.

Выполните следующую команду:

Сценарий 2. Сторонний драйвер фильтра связан

Если вы видите, что сторонний драйвер фильтра связан (как показано в следующем примере вывода), отключать его, запуская предоставленную команду.

Выполните следующую команду:

Сценарий 3. Драйверы интерфейса Интерфейса Reinstall WAN Miniport (IP)

Если предыдущие сценарии не применяются, или если действия не устраняют ошибку, переустановьте драйвер интерфейса WAN Miniport (IP):

Источник

Ошибка 720 при подключении к интернету в Windows 10

Исправить ошибку 720 при подключении к интернету в Windows 10

1. Параметры подключения

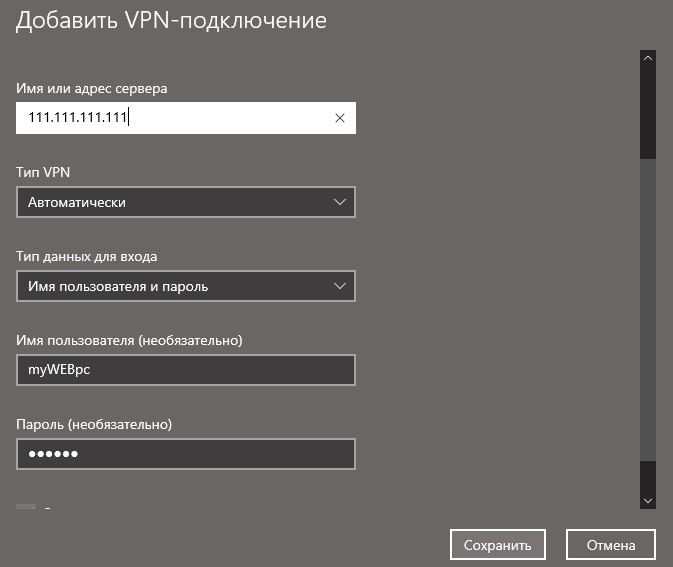

Если вы используете стороннюю программу VPN, то переустановите её, или попробуйте другую. Если вы подключаетесь к сети VPN через параметры Windows 10, то проверьте настройки данного подключения.

2. Переустановка адаптера WAN Miniport

Нажмите Win+X и выберите «Диспетчер устройств«. Разверните список «Сетевые адаптеры» и удалите все WAN Miniport, нажимая по ним правой кнопкой мыши. Далее перезагрузите компьютер или ноутбук и драйвера переустановятся автоматически. Ошибка 720 устраниться, если проблема была в мини-портах.

3. Обновить драйвер сетевой карты

В сетевых адаптерах, удалите драйвера для устройства, после чего перезагрузите ПК. Возможно, потребуется посетить сайт производителя сетевого адаптера и скачать последнюю версию драйвера. Это можно загуглить по модели материнской платы, если сетевая карта встроена.

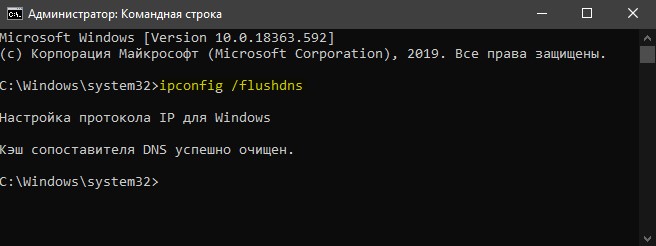

4. Сбросить Winsock и очистить DNS

Если ошибка 720 все еще появляется при подключении к интернету через VPV, попробуем очистить кеш DNS и сбросить IP. Для этого, запустите командную строку от имени администратора и введите следующие команды по очереди, нажимая Enter после каждой.

Перезагрузите Windows 10, и проверьте, устранена ли ошибка 720.

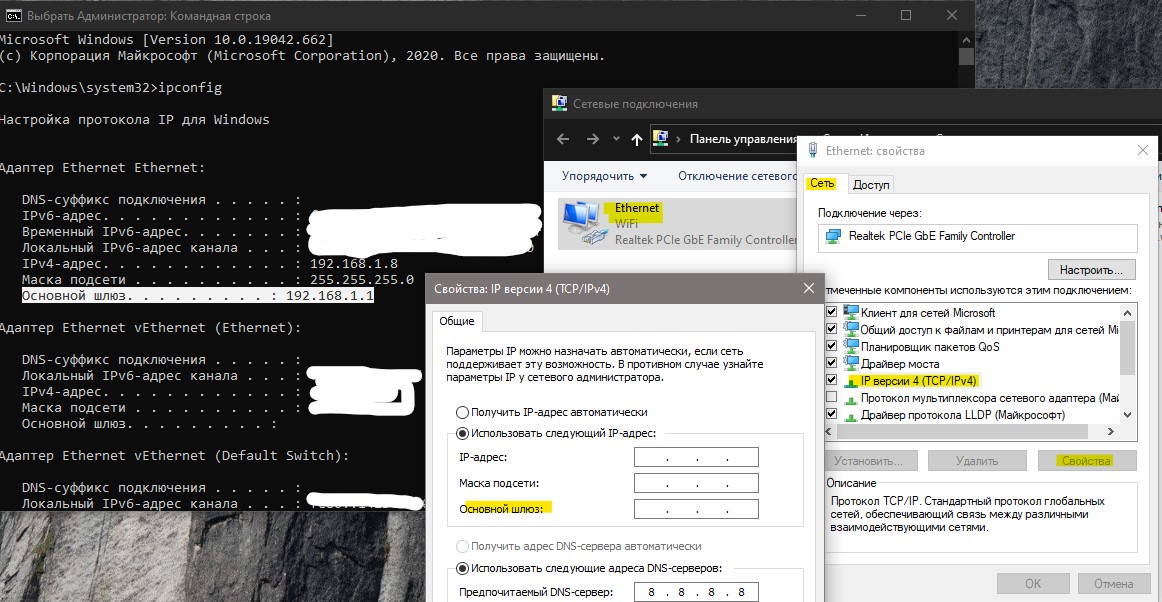

5. Установите IP-адрес вашего роутера

Заставим VPN-сервер использовать IP-адрес вашего маршрутизатора, что должно помочь исправить ошибку 720 в Windows 10.

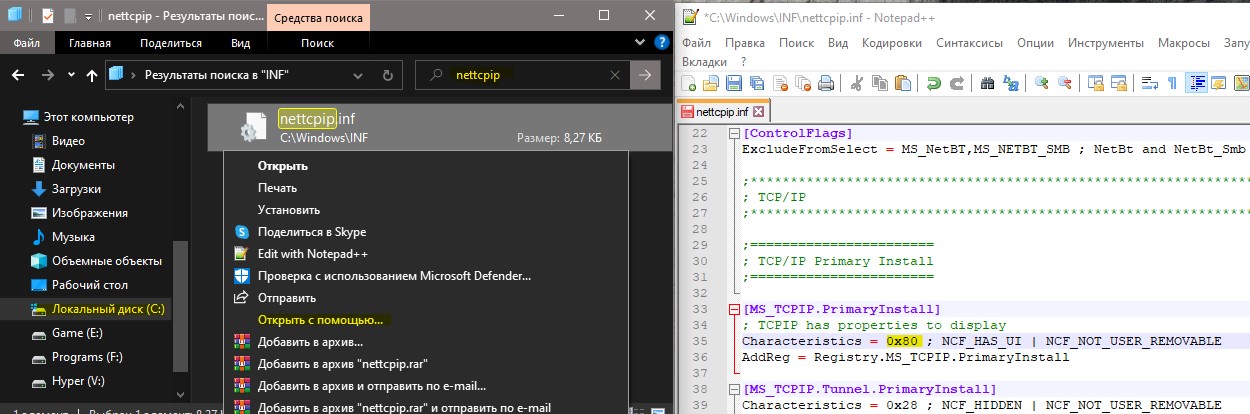

6. Ошибка 720 в МТС и Билайн

Если ошибка 720 появляется при использовании модемов от Билайн или МТС, то откройте локальный диск С:, где Windows 10, и в поиске справа сверху напишите nettcpip. Когда файл будет найден, нажмите по нему правой кнопкой мыши и выберите «Открыть с помощью«, после чего выберите блокнот. В текстовом файле, найдите строку TCP/IP Primary Install (TCPIP has properties to display) и замените значение в Characteristics = на 0x80. Перезагрузите ПК.

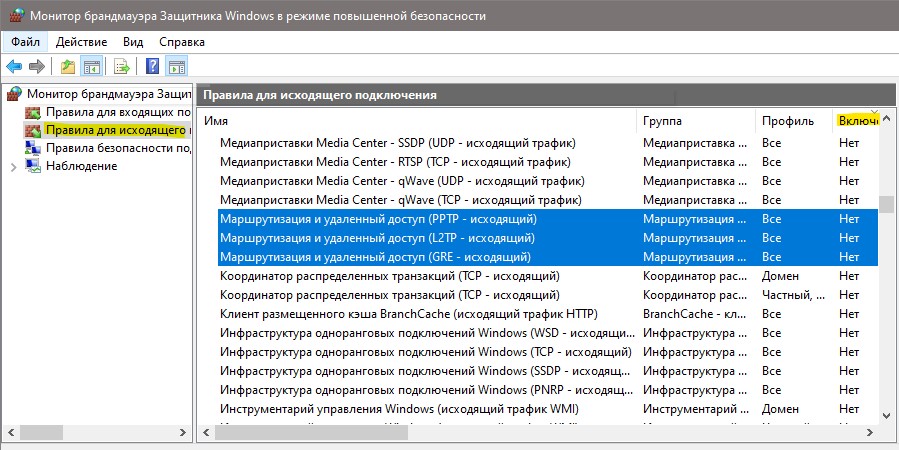

7. Брандмауэр и открытые порты

Если вы используете антивирус, то большинство из них имеют свой брандмауэр, который будет работать, даже, если вы отключите на время сторонний антивирус. Рекомендую полностью удалить сторонний антивирус и проверить ошибку 720.

Если она появляется, то перейдите в параметры брандмауэра Windows 10 и нажмите слева на графу «Правила для исходящего подключения«. Далее в списке проверьте статус удаленного порта в зависимости от предпочитаемого вами протокола VPN:

Эти правила задаются на том компьютере, который подключается к сети VPN.

Если вы пытаетесь открыть удаленный доступ с помощью VPN, вам также следует проверить «Входящие подключения» на серверном ПК (к которому вы пытаетесь подключиться):

Если порты, связанные с вашим параметрами VPN, закрыты, вам необходимо открыть их.

Источник

Common SSLVPN issues

Common issues

To troubleshoot getting no response from the SSL VPN URL:

To troubleshoot FortiGate connection issues:

To troubleshoot SSL VPN hanging or disconnecting at 98%:

FortiOS 5.6.0 and later, use the following commands to allow a user to increase timers related to SSL VPN login.

config vpn ssl settings

set login-timeout 180 (default is 30) set dtls-hello-timeout 60 (default is 10)

To troubleshoot tunnel mode connections shutting down after a few seconds:

This might occur if there are multiple interfaces connected to the Internet, for example, SD-WAN. This can cause the session to become “dirty”. To allow multiple interfaces to connect, use the following CLI commands.

If you are using a FortiOS 6.0.1 or later:

config system interface

set preserve-session-route enable

If you are using a FortiOS 6.0.0 or earlier:

config vpn ssl settings set route-source-interface enable

To troubleshoot users being assigned to the wrong IP range:

Using the same IP Pool prevents conflicts. If there is a conflict, the portal settings are used.

To troubleshoot slow SSL VPN throughput:

Many factors can contribute to slow throughput.

This recommendation is try improving throughput by using the FortiOS Datagram Transport Layer Security (DTLS) tunnel option, available in FortiOS 5.4 and above.

DTLS allows the SSL VPN to encrypt the traffic using TLS and uses UDP as the transport layer instead of TCP. This avoids retransmission problems that can occur with TCP-in-TCP.

FortiClient 5.4.0 to 5.4.3 uses DTLS by default. FortiClient 5.4.4 and later uses normal TLS, regardless of the DTLS setting on the FortiGate.

To use DTLS with FortiClient:

To enable DTLS tunnel on FortiGate, use the following CLI commands:

config vpn ssl settings

set dtls-tunnel enable end

Share this:

Having trouble configuring your Fortinet hardware or have some questions you need answered? Check Out The Fortinet Guru Youtube Channel! Want someone else to deal with it for you? Get some consulting from Fortinet GURU!

Don’t Forget To visit the YouTube Channel for the latest Fortinet Training Videos and Question / Answer sessions!

— FortinetGuru YouTube Channel

— FortiSwitch Training Videos

Leave a Reply Cancel reply

This site uses Akismet to reduce spam. Learn how your comment data is processed.

Источник

Ошибка VPN 720 — Ошибка при подключении к VPN-соединению.

При использовании программного обеспечения VPN в Windows 10/8/7 очень вероятно, что вы можете столкнуться с ошибкой — Ошибка 720, ошибка подключения к VPN-соединению, не удалось установить соединение с удаленным компьютером.. Это руководство расскажет вам, как избавиться от этой ошибки VPN.

По мнению многих пользователей, эта ошибка может быть вызвана следующими причинами, однако причина не полностью известна:

Чтобы диагностировать эту проблему, выполните следующие действия:

Если все эти проверки в порядке, вам может потребоваться ремонт. Перейдем к возможным исправлениям этой ошибки.

Исправить ошибку VPN 720

Ниже приведены три возможных варианта, которые могли бы исправить ошибку VPN 720 в Windows 10:

Давайте подробно рассмотрим эти три варианта.

1.Назначьте действительный IP-адрес VPN-сервера.

1.Открыть «Центр коммуникаций и передачи данных» и кликните «Изменить настройки адаптера»

2.Найти «Входящее соединение» и кликните его правой кнопкой мыши и нажмите «Характеристики»

3.Кликните Вкладка-«Сеть» и найти «Интернет-протокол версии 4 (TCP / IPv4)»

4.Теперь дважды кликните на «Интернет-протокол версии 4 (TCP / IPv4)» перейдити в «Характеристики»

5.Теперь нажмите «Используйте следующий IP-адрес» и введите IP-адрес вашего маршрутизатора, например 255.255.255.0 или 192.168.11.XX

Этот способ устранения ошибки 720 работает в Windows 10, Windows 8, Windows 7, Windows 8.1 и Windows XP.

2.Разрешить адаптерам WAN Miniport создавать себя заново.

Здесь нам нужно только удалить и заставить окна воссоздать некоторые элементы в диспетчере устройств. Следуйте этим шагам:

1.Открыть «Диспетчер устройств Windows»

2.Перейти к «Сетевые адаптеры»

3.Удалите все устройства WAN Miniport (XXXX) или хотя бы те, которые связаны с вашим VPN-соединением.

4.Кликните правой кнопкой мыши любой элемент и выберите «Сканировать на предмет изменений в оборудовании». Он будет заполнен новыми адаптерами WAN Miniport.

Адаптеры WAN Miniport должны были быть созданы заново, попробуйте снова подключиться к VPN.

3.Сбросить протокол TCP / IP

Попробуйте сбросить протокол TCP / IP, введя следующую команду в окне командной строки:

Перезагрузите систему и снова подключите VPN.

Примечание : Ошибка VPN 720 — одна из наиболее распространенных ошибок, связанных с VPN, когда не удается установить подключение к удаленному компьютеру. Вышеупомянутые хаки сработали для многих пользователей, но если вы все еще сталкиваетесь с этим, обратитесь в службу поддержки вашего маршрутизатора, поскольку может быть проблема с настройками вашего маршрутизатора.

Сообщите нам, какой взлом сработал для вас, а также, если у вас есть другое исправление для этой ошибки, поделитесь им с нами.

Источник

Содержание

- How to Fix “VPN Certificate Validation Failure” Error

- 1. Go through standard troubleshooting steps

- 2. Double-check the VPN client profile

- 3. Has the SSL/TLS certificate expired?

- 4. Install a new SSL or TLS certificate

- I want to use the PEM client certificate. What should I do?

- 5. Configure cryptography

- 1. Allowing SSL client certificates to be used on the outside

- 2. Fixing TLS version mismatch and changing cryptography method

- 6. Enable or disable Windows OCSP Service Nonce

- 1. Enable OCSP Nonce on Windows Server

- 2. Disable Nonce via ASA TrustPoint

- Milan

- Certificate validation failure cisco anyconnect как исправить mac os

- Certificate validation failure cisco anyconnect как исправить mac os

- What is Cisco AnyConnect?

- Cisco AnyConnect Review: Features

- What is “Cisco AnyConnect Certificate Validation Failure” Error on Windows?

- [Tips & Tricks] How to fix Cisco AnyConnect Certificate Validation Failure Problem?

- Procedure 1: Repair the Installation

- Procedure 2: Allow VPN to freely communicate through Firewall

- Procedure 3: Check Virtual Adapter driver in Device Manger and update it

- Procedure 4: Tweak Registry and Repair Cisco VPN

- Procedure 5: Update the AnyConnect

- Procedure 6: Create Trustpoints for each certificate being installed

- Procedure 7: Perform Clean Reinstallation

- Conclusion

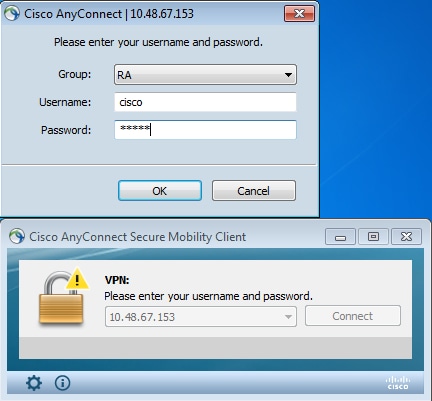

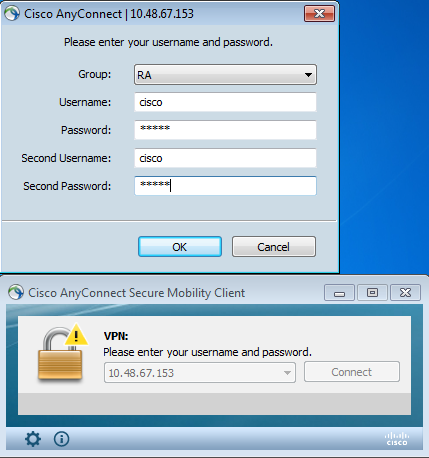

- Руководство по настройке проверки подлинности ASA AnyConnect с проверкой, сопоставлением и предварительным заполнением сертификата

- Параметры загрузки

- Об этом переводе

- Содержание

- Введение

- Предварительные условия

- Требования

- Используемые компоненты

- Настройка

- Сертификат для AnyConnect

- Установка сертификатов на ASA

- Конфигурация ASA для одинарной проверки подлинности и проверки сертификата

- Проверка

- .debug

- Конфигурация ASA для двойной проверки подлинности и проверки сертификата

- Проверка

- .debug

- Конфигурация ASA для двойной проверки подлинности и предварительного заполнения

- Проверка

- .debug

- Конфигурация ASA для сопоставления двойной аутентификации и сертификата

- Проверка

- .debug

- Устранение неполадок

- Подтвержденный сертификат отсутствует

How to Fix “VPN Certificate Validation Failure” Error