Не смотря на то, что поддержка Windows XP прекращена уже 4 года назад (Windows XP End Of Support) – многие внешние и внутренние заказчики продолжают используют эту ОС, и похоже, кардинально эту проблему решить в ближайшее время не удастся 🙁 … На днях обнаружили проблему: клиенты с ОС Windows XP не могут подключиться через удаленный рабочий стол к новой терминальной Remote Desktop Services ферме на Windows Server 2012 R2. Аналогичная проблема появляется при попытке подключиться по RDP с Windows XP на Windows 10 1803.

Содержание:

- Невозможно подключиться по RDP с Windows XP к Windows Server 2016/2012R2 и Windows 10

- Отключаем NLA на сервере RDS Windows Server 2016/2012 R2

- Включаем NLA на уровне клиента Windows XP

Невозможно подключиться по RDP с Windows XP к Windows Server 2016/2012R2 и Windows 10

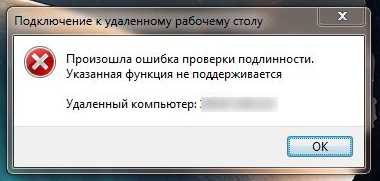

Пользователи XP жаловались на такие ошибки rdp клиента:

Because of a security error, the client could not connect to the remote computer. Verify that you are logged on to the network, and then try reconnecting again.

The remote session was disconnected because the remote computer received an invalid licensing message from this computer.

The remote computer requires Network Level Authentication, which your computer does not support. For assistance, contact your system administrator or technical support.

Чтобы решить данную проблему, проверьте что на компьютерах с Windows XP обновлена версия клиента RDP. На текущий момент максимальная версия RDP клиента, которую можно установить на Windows XP — rdp клиент версии 7.0 (KB969084 — https://blogs.msdn.microsoft.com/scstr/2012/03/16/download-remote-desktop-client-rdc-7-0-or-7-1-download-remote-desktop-protocol-rdp-7-0-or-7-1/). Установить данное обновление можно только на Windows XP SP3. Установка RDP клиента версии 8.0 и выше на Windows на XP не поддерживается. После установки данного обновления у половины клиентов проблема с RDP подключением решилась. Осталась вторая половина….

Отключаем NLA на сервере RDS Windows Server 2016/2012 R2

Начав более подробно изучать тему RDS сервера на базе Windows 2012 R2 мы обнаружили, что в ОС Windows Server 2012 (и выше) по умолчанию требует от своих клиентов обязательной поддержки технологии NLA (Network-Level Authentication — проверки подлинности на уровне сети, подробнее об этой технологии здесь), если же клиент не поддерживает NLA, подключиться к RDS серверу ему не удастся. Аналогично NLA включен по-умолчанию при включении RDP в Windows 10.

Из вышесказанного есть два вывода, чтобы оставшиеся XP-клиенты смогли подключаться по RDP к терминальному серверу на Windows Server 2016/2012 R2 или к Windows 10 нужно:

- отключить проверку NLA на серверах фермы Remote Desktop Services 2012 R2/2016 или в Windows 10;

- или включить поддержку NLA на XP-клиентах;

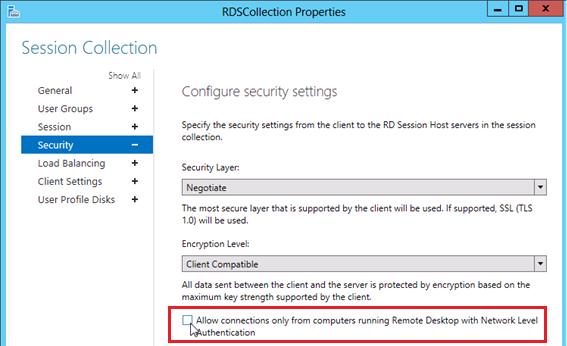

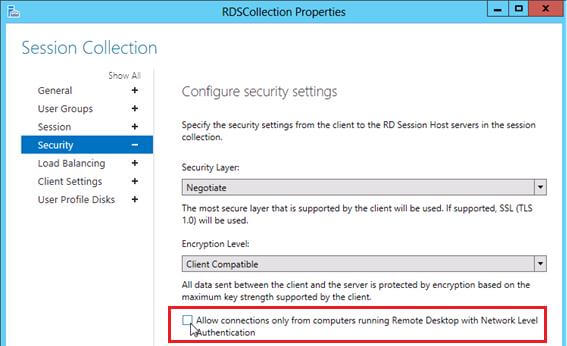

Чтобы на сервере RDS Windows Server 2012 R2 отключить требование обязательного использования протокола NLA клиентами, нужно в консоли Server Manager перейти в раздел Remote Desktop Services -> Collections -> QuickSessionCollection, выбрать Tasks -> Edit Properties, выбрать раздел Security и снять опцию: Allow connections only from computers running Remote Desktop with Network Level Authentication.

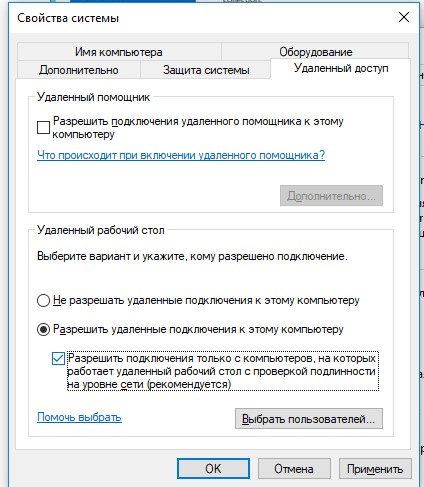

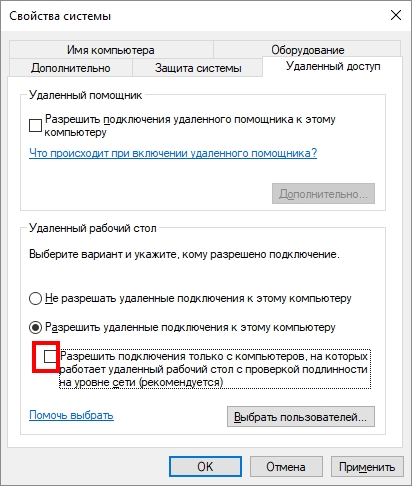

В Windows 10 можно отключить Network-Level Authentication в свойствах системы (Система – Настройка удаленного доступа). Снимите галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

Естественно, нужно понимать, что отключение NLA на уровне сервера уменьшает защищенность системы и в общем случае использовать не рекомендуется. Предпочтительнее использовать вторую методику.

Включаем NLA на уровне клиента Windows XP

Для корректной работы Windows XP в качестве клиента необходимо наличие, как минимум, Service Pack 3. Если нет, то обязательно скачайте и установите это обновление. Именно Service Pack 3 является минимальным требованием для обновления клиента RDP с версии 6.1 до 7.0 и поддержки необходимых компонентов, в том числе Credential Security Service Provider (CredSSP -KB969084), о котором чуть ниже.

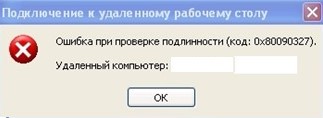

Без поддержки CredSSP и NLA при RDP подключении с Windows XP к новым версия Windows будет появлятся ошибка

Ошибка при проверке подлинности (код: 0x80090327).

Ранее мы уже описывали, как включить поддержку Network Level Authentication на компьютерах с Windows XP, вкратце напомним основные моменты.

Поддержка NLA появилась в Windows XP, начиная с SP3, но по-умолчанию она не включена. Включить поддержку аутентификации NLA и CredSSP-провайдера можно только реестр. Для этого:

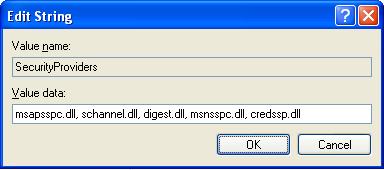

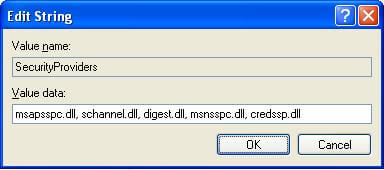

- В ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders нужно отредактировать значение ключа SecurityProviders, добавив в конце credssp.dll (через запятую от его текущего значения);

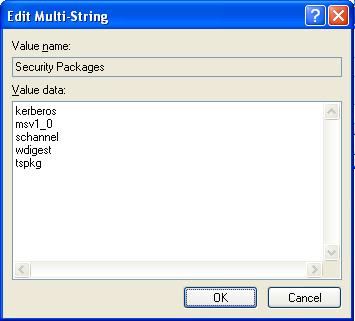

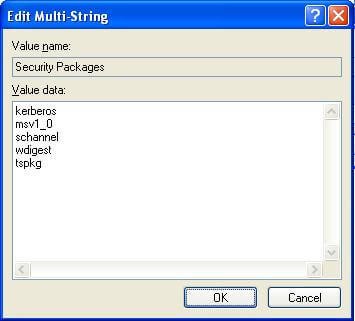

- Далее в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa в значение параметра Security Packages добавьте строку tspkg;

- После внесения указанных изменений, компьютер нужно перезагрузить.

После выполнения всех манипуляций, компьютер с Windows XP SP3 должен без проблем подключится по rdp к терминальной ферме на Windows Server 2016 / 2012 R2 или к Windows 10. Однако вы не сможете сохранить пароль для RDP подключения на клиенте Windows XP (пароль придется вводить при каждом подключении).

Совет. Параллельно возникла еще одна проблема с печатью через Easy Print. Чтобы компьютеры с Windows XP могли печатать на RDS 2012 с помощью Easy Print, клиенты должны удовлетворять следующим требованиям: ОС — Windows XP SP3, версия rdp клиента не меньше 6.1, наличие .NET Framework 3.5 (как узнать версию NET Framework).

Ошибка CredSSP encryption oracle remediation

В 2018 года в протоколе CredSSP была обнаружена серьезная уязвимость (бюллетень CVE-2018-0886), которая была исправлена в обновлениях безопасности Microsoft. В мае 2018 года MSFT выпустила дополнительное обновление, которое запрещает клиентам подключаться к RDP компьютерам и сервера с уязвимой версией CredSSP (см статью: https://winitpro.ru/index.php/2018/05/11/rdp-auth-oshibka-credssp-encryption-oracle-remediation/). При подключении к удаленным компьютерам по RDP появляется ошибка Произошла ошибка проверки подлинности. Указанная функция не поддерживается.

В связи с тем, что Microsoft не выпускает обновления безопасности обновлений безопасности для Windows XP и Windows Server 2003, вы не сможете подключится к поддерживаемым версиям Windows из этих ОС.

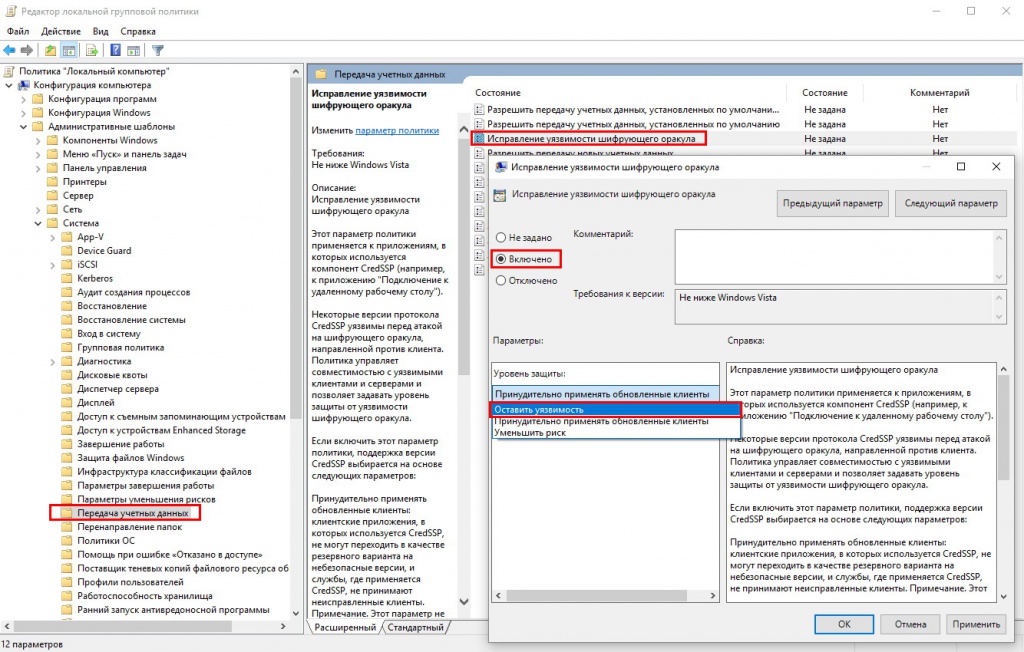

Чтобы обеспечить возможность RDP подключения из Windows XP к обновлённым Windows 10/8.1/7 и Windows Server 2016/2012R2/2012/2008 R2, необходимо на стороне RDP сервера включить политику Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула (Computer Configuration -> Administrative Templates -> System -> Credentials Delegation / Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных) со значением Mitigated, что, как вы понимаете, небезопасно.

Совет. Для Windows XP (версия называется Windows Embedded POSReady 2009) на самом деле есть отдельно обновление для CredSSP уязвимость удаленного выполнения кода — https://support.microsoft.com/ru-ru/help/4056564 (WindowsXP-KB4056564-x86-Embedded-ENU.exe) и в теории существует возможность установить обновления для Embedded POSReady и на обычную версию Windows XP x86 и на Windows Server 2003.

Обновлено 08.04.2019

Because of a security error, the client could not connect to the remote computer. Verify that you are logged on to the network, and then try reconnecting again

The remote session was disconnected because the remote computer received an invalid licensing message from this computer

The remote computer requires Network Level Authentication, which your computer does not support. For assistance, contact your system administrator or technical support.

Покопавшись в документации Microsoft, решили в первую очередь обновить версию RDP клиента на машинах с XP. После установки rdp клиента 7.0 (версия rdp 8.0 на XP не устанавливается), у половины клиентов проблема решилась. Осталась вторая половина….

Начав более подробно копать тему RDS сервера на базе Windows 2012 R2 мы обнаружили, что 2012 сервер по умолчанию требует от своих клиентов обязательной поддержки технологии NLA (Network-Level Authentication – проверки подлинности на уровне сети, подробнее об этой технологии здесь), если же клиент не поддерживает NLA, подключиться к RDS серверу ему не удастся.

Из вышесказанного есть два вывода, чтобы оставшиеся XP-клиенты смогли подключаться по RDP к терминальному серверу 2012 нужно:

отключить проверку NLA на серверах фермы Remote Desktop Services 2012

или включить поддержку NLA на XP-клиентах

Отключаем NLA на сервере RDS 2012

Чтобы на сервере RDS Windows Server 2012 отключить требование обязательного использования NLA клиентами, нужно в консоли Server Manager перейти в раздел Remote Desktop Services -> Collections -> QuickSessionCollection, выбрать Tasks -> Edit Properties, выбрать раздел Security и снять опцию: Allow connections only from computers running Remote Desktop with Network Level Authentication.

rdp-клиенты Windows XP не подключаются к RDS Windows 2012R2-01

Естественно, нужно понимать, что отключение NLA на уровне сервера уменьшает защищенность системы и в общем случае использовать не рекомендуется. Предпочтительнее использовать вторую методику.

Включаем NLA на уровне клиента Windows XP

Поддержка NLA появилась в Windows XP, начиная с SP3, но по умолчанию она не включена. Включить поддержку аутентификации NLA можно только реестр. Для этого:

В ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders нужно отредактировать значение ключа SecurityProviders, добавив в конце credssp.dll (через запятую от его текущего значения)

rdp-клиенты Windows XP не подключаются к RDS Windows 2012R2-02

Далее в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa добавить строку tspkg в значение параметра Security Packages

rdp-клиенты Windows XP не подключаются к RDS Windows 2012R2-03

После внесения указанных изменений, компьютер нужно перезагрузить

После выполнения всех манипуляций, компьютер с Windows XP SP3 должен без проблем подключится по rdp к терминальной ферме на Windows 2012.

Материал сайта Pyatilistnik.org

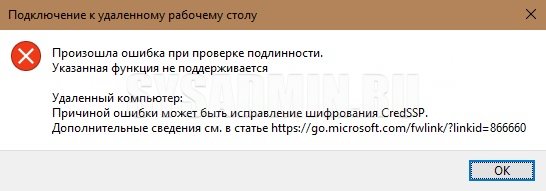

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik. org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

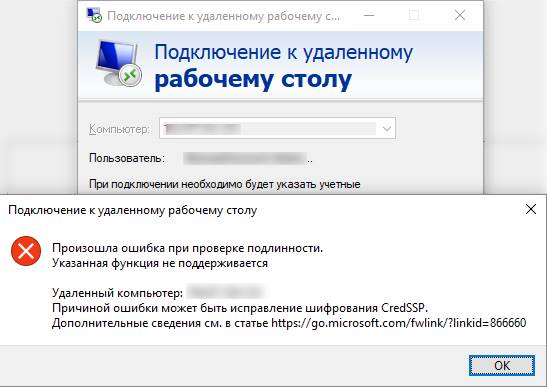

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

C redSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos. dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel. dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest. dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp. dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc. dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u. dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support. microsoft. com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод , это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft. System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec. exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec. exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

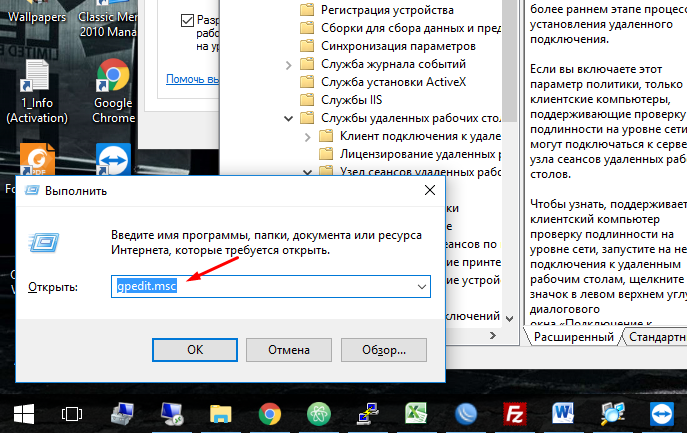

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc. msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit. msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer — Filter *).DNSHostName

Foreach ($computer in $PCs) <

Invoke-Command — ComputerName $computer — ScriptBlock <

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

>

>

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

13 марта Microsoft опубликовал описание уязвимости CVE-2018-0886 в протоколе проверки подлинности CredSSP, который в частности используется при подключении по RDP к терминальным серверам. Позже Microsoft опубликовал, что будет блокировать подключения к необновлённым серверам, где присутствует данная уязвимость. В связи с чем многие заказчики столкнулись с проблемами подключения по RDP.

В частности, в Windows 7 можно увидеть ошибку: «Произошла ошибка проверки подлинности. Указанная функция не поддерживается»

В Windows 10 ошибка расписана более подробно, в частности сказано «Причиной ошибки может быть исправление шифрования CredSSP»:

Для обхода ошибки со стороны клиента многие советуют отключить групповую политику, путём установки значения Encryption Oracle Remediation в Vulnerable:

с помощью gpedit. msc в Конфигурация компьютера / Административные шаблоны / Система / Передача учётных данных, слева выбрать «Исправление уязвимости шифрующего оракула» (забавный конечно перевод), в настройках поставить «Включено» и выбрать «Оставить уязвимость».

или через реестр (т. к., например, в Windows Home нет команды gpedit. msc):

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

НО! Так делать не нужно! Т. к. таким образом вы оставляете уязвимость и риски перехвата вашего трафика и пр. конфиденциальные данные, включая пароли. Единственный случай, когда это может быть необходимо, это когда у вас вообще нет другой возможности подключиться к удалённому серверу, кроме как по RDP, чтобы установить обновления (хотя у любого облачного провайдера должна быть возможность подключения к консоли сервера). Сразу после установки обновлений, политики нужно вернуть в исходное состояние.

Если доступ к удалённому серверу есть, то ещё, как временная мера, можно отключить требование NLA (Network Level Authentication), и сервер перестанет использовать CredSSP. Для этого достаточно в Свойствах системы, на вкладке удалённые подключения снять соответствующую галку «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети»:

Но, это тоже неправильный подход.

Правильный подход — это всего-лишь установить нужные обновления на операционную систему, закрывающие уязвимость CVE-2018-0886 в CredSSP, причём, как серверную, куда вы подключаетесь, так и клиентскую, с которой вы подключаетесь.

Столкнулся на выходных с проблемой когда попробовал подключиться к рабочему серверу на Windows 8 с компьютера на Windows XP. По правилам безопасности нашей корпоративной сети, чтобы подключиться к удаленному компьютеру, сначала нужно поднять VPN соединение с сервером. Соединение по VPN прошло успешно, однако при попытке подключиться к серверу через удаленный рабочий стол, вылетела ошибка:

Чтобы это могло значить? Оказывается, в Windows server 8 и более позних версиях, введена дополнительная функция безопасности – Server Authentication. Для того, чтобы успешно пройти эту защиту, нужно выполнить следующее:

- Проверить что ваш Windows XP обновлен до service pack 3

- Обновить RDP клиент до последней версии Не обязательно

- Внести правки в реестр

На третьем пункте остановимся и рассмотрим его подробнее. Откроем редактор реестра

Win+R – regedit

откроем ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa , откроем параметр Security Packages и добавим в него tspkg (если уже есть, не добавляем).

После перейдем в ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders, откроем параметр SecurityProviders и добавим библиотеку: credssp. dll

После этого закрываем редактор реестра и обязательно перезагружаем компьютер. После перезагрузки, подключение через RDP к серверу будет работать в штатном режиме, а сообщение “удалённый компьютер требует проверки подлинности” вас больше не потревожит.

Произошла ошибка проверки подлинности RDP

Некоторые пользователи, которые подключаются через удаленный доступ RDP в Windows 10/7, получают ошибку «Произошла ошибка проверки подлинности. Указанная функция не поддерживается» может быть комментарий, что «Причиной ошибки может быть исправление шифрования CredSPP«. Большинство пользователей столкнулись с этой ошибкой после обновления системы Windows 10/7. Дело в том, что Microsoft выпустила микро-патч для удаления уязвимости в RDP. По этому CredSPP должен быть обновлен на обоих ПК и всех устройствах, к которым вы пытаетесь подключиться удаленно. Другие сообщили, что в групповых политик сбросились значения. И лично я столкнулся с этой проблемой, и решил её редактированием реестра. Разберем основные решения, чтобы исправить ошибку проверки подлинности при подключении удаленного доступа RDP.

1. Снять ограничения

В большинстве случаев нужно всего-лишь снять галочку на проверку подлинности. Нажмите сочетание кнопок на клавиатуре Win+R и введите sysdm. cpl, чтобы открыть свойства системы. Перейдите во вкладку «Удаленный доступ«, ниже установите «Разрешить удаленные подключения к этому компьютеру» и снимите галочку «Разрешить подключения только с компьютеров, на которых работает проверка подлинности«.

2. Обновление Windows 10/7 и обновление CredSPP

Во первых, обновите все свои устройства в «Центре обновления Windows«, которые подключаются через удаленный доступ. Во вторых, проверьте специальные патчи обновления, которые устраняли уязвимость в RDP, их можно посмотреть на официальном сайте Microsoft CVE-2018-0886, и обновите свои Windows 10/7, Server, RT, LTSB для всех ПК. Тем самым вы обновите CredSPP.

3. Групповые политики

Нажмите Win + R и введите gpedit. msc, чтобы открыть редактор групповых политик. В политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Передача учетных данных» > справа найдите «Защита от атак с использованием криптографического оракула» (Oracle Remediation) и нажмите по этой политике два раза мышкой, чтобы открыть свойства.

- В свойствах выберите «Включено» и ниже в графе «уровень защиты» поставьте «Оставить уязвимость«. Нажмите применить и следуйте сразу ниже пункту.

- Запустите теперь командную строку от имени администратора и введите gpupdate /force , чтобы обновить политики и применения вступили в силу. Проверьте устранена ли ошибка проверки подлинности RDP, если нет, то перезагрузите ПК.

4. Редактор реестра

Нажмите Win + R и введите regedit, чтобы открыть редактор реестра. В реестре перейдите по пути:

- HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

- Справа дважды щелкните по AllowEncryptionOracle и поставьте значение 2.

- Перезагрузите ПК и надеюсь, что проблема с проверки подлинности RDP при подключении удаленного доступа решена.

Если вы не делали способ 2, то у вас не будет папки CredSSPParameters . Проделайте способ 2 или создайте вручную папку CredSSP с подпапкой Parameters и ключом AllowEncryptionOracle со значением 2.

Проверка подлинности сети для удаленного компьютера

Проверка подлинности сети для удаленного компьютера Windows нередко вызывает недоумение у пользователей, так как возникает ошибка удаленный компьютер требует проверку подлинности. Проблема с проверкой чаще встречается на более ранних версиях ОС до Windows 7. PClegko разберется с причинами и даст верные советы по исправлению ошибок подключения к удаленному рабочему столу.

Уверенные пользователи ПК наверняка слышали о фишке «удаленный рабочий стол» (Remote Desktop Connection). Она позволяет подключаться к другому компьютеру (удаленному) через свой ПК, планшет или телефон.

Вы можете удаленно управлять другим ПК, как будто вы находитесь за ним. Технология работает на всех операционных системах (ОС) включая Windows XP, Windows 7-10, Mac OS.

Требования к аутентификации на уровне сети

Remote Desktop Connection – это пошаговый процесс. Сперва нужно настроить ПК, над которым необходим контроль. Этот компьютер обязательно должен соблюдать такие требования.

1. Компьютер клиента обязан использовать Remote Desktop Connection версии 6.0 или выше.

2. Операционная система, установленная на ПК, должна поддерживать Credential Security Support Provider.

3. Должен быть запущен клиент Windows Server: 2008R2, W2012R2, W2016R2.

Причина ошибки подключения к удаленному компьютеру

Давно прошли те времена, когда RDC пользовались лишь системные администраторы. Сейчас эта функция – обычное дело в корпоративной среде. Огромной популярностью пользуется решение от компании Microsoft, в основном из-за добавления этой функции в состав серверных операционных систем (Windows Server).

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Ошибка происходит по причине того, что Windows XP не может проверить подлинность на уровне сети. Эта возможность появляется только в будущих версиях системы. Позже разработчики выпустили обновление KB951608, исправляющее проблему.

Проверка подлинности сети для удаленного компьютера — решение проблемы

Проверка подлинности на уровне сети – метод проверки, при котором подлинность пользователя должна проверяться перед непосредственным подключением к удаленному рабочему столу. Этот метод безопасен и помогает защитить удаленный ПК от злоумышленников, и вредоносного программного обеспечения.

Чтобы воспользоваться функцией удаленного рабочего стола, нужно установить Windows XP Service Pack 3, (на других версиях ОС проблема не беспокоит) а после выполнить следующее.

Зайти на официальный сайт https://support. microsoft. com/ru-ru/kb/951608 скачать файл с автоматическими исправлениями. Кнопку «Скачать» можно найти в разделе «Помощь»

Запустите файл после загрузки. Откроется окно программы. Первый действием кликните на галочку «Принять» и нажмите «Далее».

После завершения процесса должно открыться новое окно с результатом исправлений. Обычно там написано, что исправление было обработано. Нажмите «Закрыть» и согласитесь с условием перезагрузить компьютер.

После всех выполненных действий, при новом подключении проверка подлинности на уровне сети проходит успешно.

В открывшемся окне укажите логин и пароль администратора для получения доступа.

Следующий способ называется «Атака в лоб» – выключить проверку Connection Broker в свойствах приложений. По умолчанию стоит «Разрешить подключаться только с компьютеров…», снимите галочку.

Теперь удаленное приложения обязательно откроется без злостной ошибки.

Существует и более безопасный способ – включить поддержку проверки подлинности на уровне сети. В этом случае, в свойствах коллекции не нужно убирать галочку, стоящую по умолчанию.

Вместо этого следует внести изменения в реестр:

1. Воспользуйтесь regedit (Win+R) и измените путь «HKLM/SYSTEM/ CurrentControlSet/Lsa» добавить значение tspkg в параметр «Security Packages».

2. «HKLM/SYSTEM/CurrentControlSet/SecurityProviders» добавить скрипт credssp. dll в «SecurityProviders».

После всех изменений перезагрузите компьютер. Если после перезагрузки при запуске приложения появиться ошибка «компьютер требует проверку подлинности на уровне сети» (код: 0x80090303)» – не беспокойтесь!

Для решения проблемы воспользуетесь хотфиксом (первый способ). После чего снова перезагрузите ПК и приложение обязательно запустится.

Еще один способ избавиться от проблемы – обновить операционную систему. В 2018 году пора забыть о Windows XP, и перейти хотя бы на 7-ку, лучше на последнюю, 10-ю версию. На новых ОС проблемы не существует.

Разрешить удаленное подключение к компьютеру на Windows 10 проще простого. Важно, чтобы у пользователя была установлена профессиональная версия операционной системы (Pro).

Для разрешения подключения к удаленному ПК следует:

1. Откройте «Панель управления»

2. «Система».

3. «Настройки удаленного доступа».

4. Активируйте раздел «Разрешить удаленные подключения» и нажмите «Ок», затем «Применить» и покиньте меню.

После перезагрузки ПК будет поддерживать удаленные подключения по локальной сети.

Теперь нужно убедиться, что включено разрешение подключения по протоколу RDP.

1. Снова зайдите в «Свойства», «Настройки удаленного доступа».

2. Кликните по пункту «Разрешить удаленные подключения к ПК», если этот параметр будет неактивен.

Советуем прописывать именно тех пользователей, которые будут подключаться к системе. Эту процедуру нужно выполнить обязательно! Если не помогло, переходим ко второму способу.

Проверяем настройки брандмауэра

1. Переходим в «Панель управления».

2. «Брандмауэр» и нажимаем ставим разрешение на нужное приложение.

В настройках также нужно разрешить все входящие подключения к удаленному рабочему столу.

После проверки настроек проблема должна исчезнуть.

Главная особенность новой ОС – не нужно устанавливать дополнительное программное обеспечение для настройки удаленного рабочего стола. Просто откройте поиск и найдите «Удаленный рабочий стол». После чего откроется программа.

В ячейку нужно вписать IP-адрес требуемого ПК и ввести его учетные данные. Все просто.

Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

1. Подключение не осуществляется, если учетная запись пользователя создана без пароля. Пароль можно добавить в настройках учетной записи.

2. Удаленный ПК может находиться в спящем режиме. Чтобы этого не происходило, в параметрах сна и гибернации установите параметр «Никогда».

3. Удаленный компьютер принимает подключения только от ПК с включенной проверкой подлинности (NLA). В статье мы привели примеры как разрешить проверну подлинности на уровне сети.

После проведения всех манипуляций, у Вас без сомнений получиться подключить к удаленному рабочему столу.

Источники:

https://kdtur. ru/oshibka-pri-proverke-podlinnosti-kod-0x507/

https://mywebpc. ru/windows/proizoshla-oshibka-proverki-podlinnosti-rdp/

https://pclegko. ru/windows-7-8-10/proverka-udalyonnyj-kompyuter. html

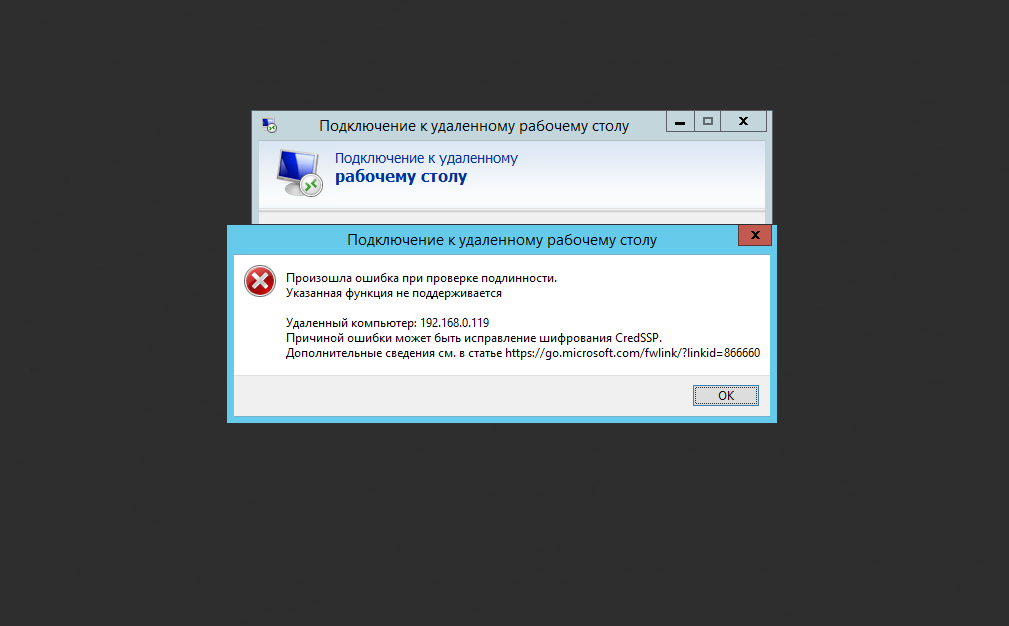

Утро пятницы началось с жалоб некоторых пользователей на невозможность подключится к удаленному рабочему столу Windows Server 2008 R2 и Windows Server 2012 R2.

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP. Дополнительные сведения см. статье https://go.microsoft.com/fwlink/?linkid=866660

Причиной отказа в подключении послужило обновление безопасности Windows, закрывающее уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886), в результате чего клиентам запрещалось подключаться к удаленным RDP серверам с непропатченой версией CredSSP. Таким образом, клиентские машины, установившие майские обновления остались не при делах.

Есть несколько путей решения проблемы. Наиболее правильным я считаю всё-таки установку обновления для закрытия уязвимости CredSSP на сервере, однако такое решение может выйти боком в некоторых случаях. Приведу простой пример когда не стоит гнаться за обновлениями.

В сети имеются компьютеры на старой версии Mac OS X (10.7.5), для которых не существует свежей версии RDP-клиента и после такого обновления теряется возможность работы с сервером. Вопрос безопасности соединения мобильных пользователей в таком случае решается VPN туннелем.

Так что, для начала рассмотрим вариант, позволяющий убрать уведомление безопасности и блокировку подключения с установленным обновлением безопасности без обновления самого сервера. Удаление самого обновления, конечно решает проблему, но неужели вы будете заниматься этим постоянно?

Отключение уведомления об ошибке шифрования CreedSSP на клиенте

Можно пойти двумя путями — внести изменения через редактор локальных групповых политик (не прокатит в редакциях Windows Home), либо напрямую в реестр с помощью командной строки. Второй способ более быстрый и универсальный — в командной строке, запущенной от имени администратора, выполним:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Если же вам удобнее использовать редактор локальных групповых политик, то запустив редактор gpedit.msc, переходим в раздел:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

(Computer Configuration -> Administrative Templates -> System -> Credentials Delegation)

Открываем параметр с именем «Исправление уязвимости шифрующего оракула» (Encryption Oracle Remediation), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» (Vulnerable).

Обновить политики на компьютере можно командой, после чего подключение по RDP должно заработать:

gpupdate /force

Установка обновления для исправления шифрования CreedSSP на сервере

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607: KB4103723

Учтите, что после установки обновления сервер уйдет в перезагрузку.

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

Содержание

- Ошибка при подключении по RDP (Исправление шифрования CredSSP)

- Предоставленный функции маркер неправилен windows xp

- Как выглядит ошибка credssp

- Назначение CredSSP

- Windows SSP

- Причины ошибки шифрования CredSSP

- Варианты исправления ошибки CredSSP

- Отключаем credssp в Windows через NLA

- Отключаем шифрование credssp через GPO

- Самый правильный метод, это установка обновлений

- Не удается подключиться по rdp «Ошибка проверки подлинности»

- Как исправить ошибку

- Произошла ошибка проверки подлинности. Указанная функция не поддерживается

- Ответ

- Отключение NLA для протокола RDP в Windows

- Общая информация

- Способ 1: Установка обновления для исправления шифрования CreedSSP

- Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

- Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

Ошибка при подключении по RDP (Исправление шифрования CredSSP)

13 марта Microsoft опубликовал описание уязвимости CVE-2018-0886 в протоколе проверки подлинности CredSSP, который в частности используется при подключении по RDP к терминальным серверам. Позже Microsoft опубликовал, что будет блокировать подключения к необновлённым серверам, где присутствует данная уязвимость. В связи с чем многие заказчики столкнулись с проблемами подключения по RDP.

В частности, в Windows 7 можно увидеть ошибку: «Произошла ошибка проверки подлинности. Указанная функция не поддерживается»

В Windows 10 ошибка расписана более подробно, в частности сказано «Причиной ошибки может быть исправление шифрования CredSSP»:

Для обхода ошибки со стороны клиента многие советуют отключить групповую политику, путём установки значения Encryption Oracle Remediation в Vulnerable:

с помощью gpedit.msc в Конфигурация компьютера / Административные шаблоны / Система / Передача учётных данных, слева выбрать «Исправление уязвимости шифрующего оракула» (забавный конечно перевод), в настройках поставить «Включено» и выбрать «Оставить уязвимость».

или через реестр (т.к., например, в Windows Home нет команды gpedit.msc):

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

НО! Так делать не нужно! Т.к. таким образом вы оставляете уязвимость и риски перехвата вашего трафика и пр. конфиденциальные данные, включая пароли. Единственный случай, когда это может быть необходимо, это когда у вас вообще нет другой возможности подключиться к удалённому серверу, кроме как по RDP, чтобы установить обновления (хотя у любого облачного провайдера должна быть возможность подключения к консоли сервера). Сразу после установки обновлений, политики нужно вернуть в исходное состояние.

Если доступ к удалённому серверу есть, то ещё, как временная мера, можно отключить требование NLA (Network Level Authentication), и сервер перестанет использовать CredSSP. Для этого достаточно в Свойствах системы, на вкладке удалённые подключения снять соответствующую галку «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети»:

Но, это тоже неправильный подход.

Источник

Предоставленный функции маркер неправилен windows xp

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

Источник

Не удается подключиться по rdp «Ошибка проверки подлинности»

При подключение к удаленному компьютеру по RDP возникают различные проблемы и ошибки. Их достаточно много и решаются все они по разному. Сегодня разберем наверно самую популярную ошибку которая связанная с проверкой подлинности.

Как исправить ошибку

И так при попытке подключения к удаленному рабочему столу вы видите сообщение.

Произошла ошибка при проверки подлинности

Указанная функция не поддерживается

Удаленный компьютер 192.168.0.0

Причиной ошибки может быть исправление шифрования CredSSP

Дополнительную информацию смотрите в статье …

Для её решение необходим на компьютере к которому не удается подключиться изменить групповую политику. Для этого нажимаем Win + R вводим gpedit.msc.

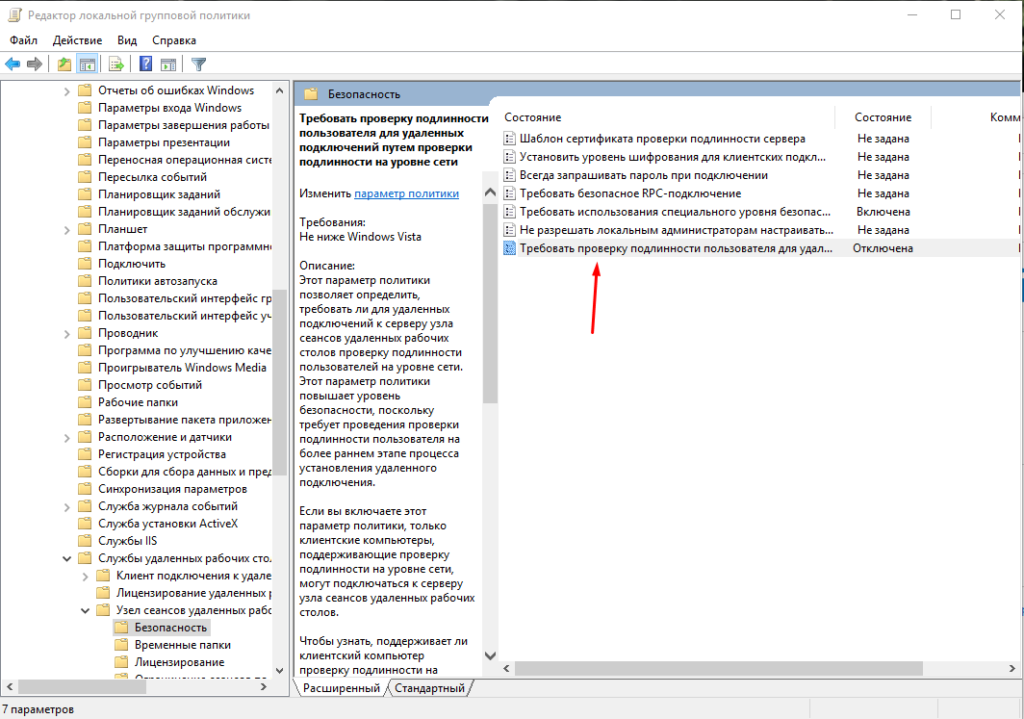

Откроется редактор групповой политики. В нем необходимо открыть раздел «Безопасность». Путь до него такой «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Безопасность».

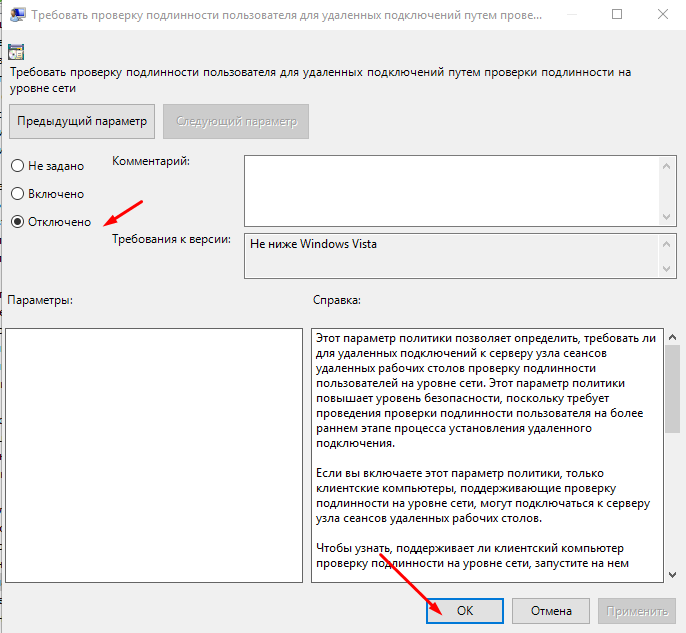

Тут открываем политику «Требовать проверку подлинности пользователя …»

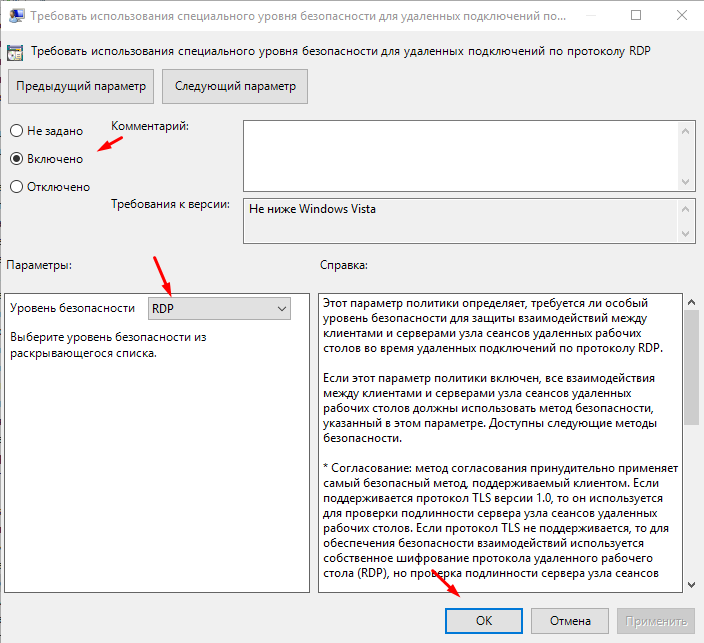

Дальше открывает политику «Требовать использования специального уровня…», включаем и в пункте «Уровень безопасности выбираем» RDP.

Пробуем подключиться к удаленному рабочему столу. Если вы все сделали правильно то должны без проблем подключиться.

Источник

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Источник

После 8 мая 2018 года, многие пользователи операционных систем Windows столкнулись с проблемой, в результате которой при попытке зайти через удаленный рабочий стол на другой компьютер под управлением ОС Windows (или же при использовании remoteapp), они получают следующую ошибку:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается

Причиной ошибки может быть исправление шифрования CredSSP.

Общая информация

Скриншот с текстом ошибки

Способ 1: Установка обновления для исправления шифрования CreedSSP

Причиной данной ошибки является отсутствие обновления CVE-2018-0886 на стороне сервера или того компьютера, на который вы пытаетесь подключиться, используя удаленный рабочий стол (RDP). Для её устранения достаточно просто установить данное обновление на том компьютере, который выступает в роли сервера. Взять обновление для необходимой версии ОС можно по ссылкам ниже:

Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

Если же установить обновления по какой-то причине невозможно, то можно отключить данное уведомление об ошибке. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора:

Источник