Статья обновлена: 28 июня 2022

ID: 15633

Статья относится к:

- Kaspersky Security Center 13.2 (версия 13.2.0.1511);

- Kaspersky Security Center 13.1 (версия 13.1.0.8324);

- Kaspersky Security Center 13 (версия 13.0.0.11247);

- Kaspersky Security Center 12 (версия 12.0.0.7734);

- Kaspersky Security Center 11 (версия 11.0.0.1131b).

Проблема

При загрузке обновлений в хранилище Kaspersky Security Center могут возникнуть следующие проблемы:

- задача обновления не запускается;

- задача обновления выполняется в течение длительного времени или заканчивается неудачей;

- рабочие станции не могут загрузить обновления с Сервера администрирования.

Решение

Мы рекомендуем убедиться, что:

- Системные требования для Сервера администрирования и сервера баз данных выполняются:

- Конфигурация сервера баз данных соответствует рекомендуемым параметрам: для MySQL, для MariaDB.

- Аппаратное и программное обеспечение подходит для новой версии Kaspersky Security Center.

Если Kaspersky Security Center будет установлен на неподдерживаемую операционную систему, задача обновления может не запуститься, а в журнале событий появится ошибка: «’C:Program Files (x86)Kaspersky LabKaspersky Security CenterUp2Date.exe’. #2800 EkaSMStartFailed: ‘1103/1.0.0.0/UP2DATE/UP2DATE_COMP_WELLKNOWN: // #1185 Object CheckResultFailedException — 0x80010107 (Symbol not found)».

- Используются одинаковые версии Консоли администрирования (локальная и удаленная) и Сервера администрирования.

- Для Kaspersky Security Center 12 применены все общедоступные патчи. Подробнее о выпущенных патчах смотрите в разделе Информация о релизах .

- Сервисная учетная запись Kaspersky Security Center создана со всеми необходимыми привилегиями и к ней в последнее время не применялись ограничения.

Вы можете получить ошибку вида «Not enough rights for file operations» в журнале выполненных задач, если учетная запись сервиса Kaspersky Security Center имеет недостаточный уровень доступа в настройках NTFS-папок, к которым она обращается. - Kaspersky Security Center поддерживает управление устанавливаемых программ.

Перед установкой проверяйте совместимость устанавливаемых программ с Kaspersky Security Center, так как в Консоли администрования могут быть доступны версии программ, которые будут работать только на последних версиях Kaspersky Security Center. - Сервер администрирования загружает обновления через прокси-сервер:

- Если загрузка обновлений заканчивается ошибкой вида «Failed to establish the HTTPS connection: TLS error (54). ‘/’», для проверки причин сбоя мы рекомендуем отключить проверку трафика для служб Kaspersky Security Center, загрузку обновлений через HTTPS и заменить ее на HTTP. Смотрите список сетевых параметров в статье.

- Если у вас возникают ошибки вида «break because of verification error 0xa0010002 (Unknown result code)» или «curl returned: 23: ‘Failed writing received data to disk/application’ GetLastError 0; WSAGetLastError 0» в журнале событий, отключите трафик через HTTPS. Данные ошибки будут исправлены в Kaspersky Security Center 13.

- При использовании точек распространения для доставки обновлений на управляемые устройства их параметры настроены по умолчанию. Если возникает проблема и вы видите ошибку вида «update task fails due to corrupt updates on the update source», мы рекомендуем:

- проверить настройки точки распространения, создать и запустить задачу обновления заново;

- оставить настройки для точки распространения по умолчанию.

- Ваша инфраструктура обновлена до последних версий Kaspersky Security Center, Агента администрирования и Kaspersky Endpoint Security для Windows.

-

#1

Как через сервер администрирования запустить защиту на рабочей станции? На некоторых машинах статус постоянной защиты остановлено

Последнее редактирование модератором: 24.08.2020

-

#3

несовместимость версий видимо. Решил обновить сервер до kaspersky security center 11

-

#4

Вытекающая проблема, после установки kaspersky security center 11 сервер на этапе первоначальной настройки пытается обновить инсталляционные пакеты через интернет.

Появляется ошибка соединения,

Не удалось получить обновления.

Задача обновления завершена. Не удалось установить HTTPS соединение: ошибка TLS (54).

Доступ на межсетевом экране для сервера открыт.. Подскажите что не так..

-

#5

tls не фурычит, написано же

Последнее редактирование модератором: 24.08.2020

-

#6

посмотрите что в событиях указано??

-

#7

Обновление сервера не помогло. Такое ощущение что сервер «не понимает» как управлять этими версиями антивирусов…

В событиях

Хранилище информации об уязвимостях программного обеспечения отключено. Поиск уязвимостей отменен.

Хранилище информации об обновлениях Microsoft Windows отключено. Поиск обновлений Windows отменен.

-

#8

попробуйте перезагрузить или запустить инсталл заново

-

#9

выключить и включить пробовали

Последнее редактирование модератором: 25.08.2020

-

#10

выключить и включить пробовали

уже не актуально, разобрались давно

Последнее редактирование модератором: 25.08.2020

-

#11

уже не актуально, разобрались давно

В чём было дело?

Интересует как «вылечил» это:

Хранилище информации об уязвимостях программного обеспечения отключено. Поиск уязвимостей отменен.

Хранилище информации об обновлениях Microsoft Windows отключено. Поиск обновлений Windows отменен.

Последнее редактирование модератором: 28.11.2020

-

#12

решается переустановкой антивируса или переустановкой плагина на стороне сервера администрирования

Windows 10, version 1903, all editions Windows 10, version 1809, all editions Windows Server 2019, all editions Windows 10, version 1803, all editions Windows 10, version 1709, all editions Windows 10, version 1703, all editions Windows 10, version 1607, all editions Windows Server 2016, all editions Windows 10 Windows 8.1 Windows Server 2012 R2 Windows Server 2012 Windows 7 Service Pack 1 Windows Server 2008 R2 Windows Server 2008 Service Pack 2 Windows Embedded 8 Standard Windows Embedded Standard 7 Service Pack 1 Windows Embedded POSReady 7 Еще…Меньше

Проблемы

При попытке соединения может происходить сбой или тайм-аут TLS. Вы также можете получить одну или несколько из указанных ниже ошибок.

-

«Запрос прерван: не удалось создать безопасный канал SSL/TLS»

-

Ошибка 0x8009030f

-

Ошибка, зарегистрированная в журнале системных событий для события SCHANNEL 36887 с кодом предупреждения 20 и описанием, «С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 20».

Причина

В связи с принудительным применением CVE-2019-1318 из соображений безопасности все обновления для поддерживаемых версий Windows, выпущенные 8 октября 2019 г. или позже, применяют Extended Master Secret (EMS) для возобновления, как определено в RFC 7627. При подключении к сторонним устройствам и ОС, которые не соответствуют требованиям, могут возникать проблемы и сбои.

Дальнейшие действия

После полного обновления соединения между двумя устройствами под управлением любой поддерживаемой версии Windows не должны иметь этой ошибки. Для этой ошибки обновление Windows не требуется. Эти изменения необходимы для устранения неполадок безопасности и соответствия требованиям безопасности.

Все сторонние операционные системы, устройства и службы, которые не поддерживают возобновление EMS, могут проявлять проблемы, связанные с подключениями TLS. Обратитесь к администратору, изготовителю или поставщику услуг за обновлениями, которые полностью поддерживают возобновление EMS, как определено в RFC 7627.

Примечание. Корпорация Майкрософт не рекомендует отключать EMS. Если служба EMS была явным образом отключена ранее, ее можно снова включить, задав следующие значения в разделе реестра:

HKLMSystemCurrentControlSetControlSecurityProvidersSchannel

На сервере TLS — DisableServerExtendedMasterSecret: 0

На клиенте TLS — DisableClientExtendedMasterSecret: 0

Дополнительные сведения для администраторов

1. На устройстве с Windows, которое пытается установить TLS-подключение к устройству, которое не поддерживает Extended Master Secret (EMS), при согласовании комплектов шифров TLS_DHE_* может иногда возникать сбой, приблизительно в 1 попытке из 256. Чтобы устранить эту ошибку, реализуйте одно из следующих решений, указанных в порядке предпочтения.

-

Включите поддержку расширений Extend Master Secret (EMS) при выполнении TLS-подключений как в клиентской, так и в серверной операционной системе.

-

Для операционных систем, которые не поддерживают EMS, удалите комплекты шифров TLS_DHE_* из списка комплектов шифров в ОС клиентского устройства TLS. Инструкции о том, как это сделать в Windows, см в разделе Определение приоритета для комплектов шифров Schannel.

2. Операционные системы, которые отправляют сообщения запроса сертификата только в режиме полного подтверждения после возобновления, не соответствуют стандарту RFC 2246 (TLS 1.0) или RFC 5246 (TLS 1.2) и приводят к сбою каждого подключения. Возобновление не гарантируется в соответствии со спецификацией RFC, но оно может быть использовано по усмотрению клиента и сервера TLS. При возникновении этой проблемы необходимо обратиться к производителю или поставщику услуг за обновлениями, которые соответствуют стандартам RFC.

3. FTP-серверы или клиенты, не совместимые с RFC 2246 (TLS 1.0) и RFC 5246 (TLS 1.2), могут не передавать файлы при возобновлении или сокращенном подтверждении, и это приведет к сбою каждого подключения. При возникновении этой проблемы необходимо обратиться к производителю или поставщику услуг за обновлениями, которые соответствуют стандартам RFC.

Затронутые обновления

Эта проблема может возникать для любого последнего накопительного обновления (LCU) или ежемесячных накопительных пакетов, выпущенных 8 октября 2019 года или позже, для затронутых платформ:

-

KB4517389 LCU для Windows 10, версия 1903.

-

KB4519338 LCU для Windows 10 версии 1809 и Windows Server 2019.

-

KB4520008 LCU для Windows 10, версия 1803.

-

KB4520004 LCU для Windows 10, версия 1709.

-

KB4520010 LCU для Windows 10, версия 1703.

-

KB4519998 LCU для Windows 10 версии 1607 и Windows Server 2016.

-

KB4520011 LCU для Windows 10, версия 1507.

-

KB4520005 Ежемесячный накопительный пакет для Windows 8.1 и Windows Server 2012 R2.

-

KB4520007 Ежемесячный накопительный пакет обновления для Windows Server 2012.

-

KB4519976 Ежемесячный накопительный пакет для Windows 7 SP1 и Windows Server 2008 R2 SP1.

-

KB4520002 Ежемесячный накопительный пакет обновления для Windows Server 2008 SP2

Эта проблема может возникать для следующих обновлений системы безопасности, выпущенных 8 октября 2019 года, для затронутых платформ:

-

KB4519990 Обновление для системы безопасности для Windows 8.1 и Windows Server 2012 R2.

-

KB4519985 Обновление для системы безопасности для Windows Server 2012 и Windows Embedded 8 Standard.

-

KB4520003 Обновление для системы безопасности для Windows 7 SP1 и Windows Server 2008 R2 SP1

-

KB4520009 Обновление для системы безопасности Windows Server 2008 SP2

Нужна дополнительная помощь?

Обновлено: 09.02.2023

Прежде чем спрашивать ознакомьтесь с RU-Board The Bat! FAQ

Как задавать вопросы в этом топике. Читать обязательно!

Если поиск не помог, то переходим к следующему этапу. КАК ЗАДАТЬ ВОПРОС И ПОЛУЧИТЬ ОТВЕТ ИНСТРУКЦИЯ

Внимание! Установку альф/бет производите на свой страх и риск. Если что не так — сами себе злобные Буратино!

Еще один источник беток TB

Антиспам-плагины:

AntispamSniper плагин — мощная защита от спама, удаляющая спам непосредственно с сервера

Скидываю этот же настроенный Вояджер на работу, с работы всё сразу подхватывается даже без всяких окон-запросов oAuth2 и нормально работает. Что ему не нравится дома? Айпишник белый, инет нормальный кабельный и никаких проблем не создает.

2. Стоит The Bat 8.8.9 и Касперский Free. Почему-то при отключении антивируса программа перестает работать с ошибкой — Ошибка протокола TLS: Неверная запись MAC DecryptBarRecordMac.

Как отвязать программы друг от друга?

У меня тоже есть в хранилище сертификат от Google, но до него дело не доходит.

«. Клиент/библиотека OpenSSL не поддерживает SNI

Во время тестирования подключения может быть возвращен следующий результат:

Verify return code: 18 (self signed certificate)

Чтобы убедиться в этом, проверьте выходные данные клиента OpenSSL на наличие следующей строки в начале файла:

depth=0 OU = «No SNI provided; please fix your client.», CN = invalid2.invalid

Эта ошибка может возникать из-за того, что версия OpenSSL не поддерживает SNI или приложение использует библиотеку OpenSSL с отключенным расширением SNI . »

Один-в-один ваша ситуация c распечатки. Значит, я ошибся насчёт подмены сертификата.

Из описания следует, что это сам гугл специально возвращает такой кривой сертификат в том случае, если у клиента что-то не так с SNI.

Пока не соображу, что тут можно сделать. Разве что действительно проверить в предыдущих версиях The Bat.

Добавлено:

RetroRocket

Гугловский imap-сервер требует поддержки SNI на стороне клиента, если рукопожатие идёт с использованием TLS 1.3

При попытке соединения может происходить сбой или тайм-аут TLS. Вы также можете получить одну или несколько из указанных ниже ошибок.

«Запрос прерван: не удалось создать безопасный канал SSL/TLS»

Причина

В связи с принудительным применением CVE-2019-1318 из соображений безопасности все обновления для поддерживаемых версий Windows, выпущенные 8 октября 2019 г. или позже, применяют Extended Master Secret (EMS) для возобновления, как определено в RFC 7627. При подключении к сторонним устройствам и ОС, которые не соответствуют требованиям, могут возникать проблемы и сбои.

Дальнейшие действия

После полного обновления соединения между двумя устройствами под управлением любой поддерживаемой версии Windows не должны иметь этой ошибки. Для этой ошибки обновление Windows не требуется. Эти изменения необходимы для устранения неполадок безопасности и соответствия требованиям безопасности.

Все сторонние операционные системы, устройства и службы, которые не поддерживают возобновление EMS, могут проявлять проблемы, связанные с подключениями TLS. Обратитесь к администратору, изготовителю или поставщику услуг за обновлениями, которые полностью поддерживают возобновление EMS, как определено в RFC 7627.

Примечание. Корпорация Майкрософт не рекомендует отключать EMS. Если служба EMS была явным образом отключена ранее, ее можно снова включить, задав следующие значения в разделе реестра:

На сервере TLS — DisableServerExtendedMasterSecret: 0

На клиенте TLS — DisableClientExtendedMasterSecret: 0

Дополнительные сведения для администраторов

1. На устройстве с Windows, которое пытается установить TLS-подключение к устройству, которое не поддерживает Extended Master Secret (EMS), при согласовании комплектов шифров TLS_DHE_* может иногда возникать сбой, приблизительно в 1 попытке из 256. Чтобы устранить эту ошибку, реализуйте одно из следующих решений, указанных в порядке предпочтения.

Включите поддержку расширений Extend Master Secret (EMS) при выполнении TLS-подключений как в клиентской, так и в серверной операционной системе.

Для операционных систем, которые не поддерживают EMS, удалите комплекты шифров TLS_DHE_* из списка комплектов шифров в ОС клиентского устройства TLS. Инструкции о том, как это сделать в Windows, см в разделе Определение приоритета для комплектов шифров Schannel.

3. FTP-серверы или клиенты, не совместимые с RFC 2246 (TLS 1.0) и RFC 5246 (TLS 1.2), могут не передавать файлы при возобновлении или сокращенном подтверждении, и это приведет к сбою каждого подключения. При возникновении этой проблемы необходимо обратиться к производителю или поставщику услуг за обновлениями, которые соответствуют стандартам RFC.

Затронутые обновления

Эта проблема может возникать для любого последнего накопительного обновления (LCU) или ежемесячных накопительных пакетов, выпущенных 8 октября 2019 года или позже, для затронутых платформ:

KB4517389 LCU для Windows 10, версия 1903.

KB4519338 LCU для Windows 10 версии 1809 и Windows Server 2019.

KB4520008 LCU для Windows 10, версия 1803.

KB4520004 LCU для Windows 10, версия 1709.

KB4520010 LCU для Windows 10, версия 1703.

KB4519998 LCU для Windows 10 версии 1607 и Windows Server 2016.

KB4520011 LCU для Windows 10, версия 1507.

KB4520005 Ежемесячный накопительный пакет для Windows 8.1 и Windows Server 2012 R2.

KB4520007 Ежемесячный накопительный пакет обновления для Windows Server 2012.

KB4519976 Ежемесячный накопительный пакет для Windows 7 SP1 и Windows Server 2008 R2 SP1.

KB4520002 Ежемесячный накопительный пакет обновления для Windows Server 2008 SP2

Эта проблема может возникать для следующих обновлений системы безопасности, выпущенных 8 октября 2019 года, для затронутых платформ:

KB4519990 Обновление для системы безопасности для Windows 8.1 и Windows Server 2012 R2.

KB4519985 Обновление для системы безопасности для Windows Server 2012 и Windows Embedded 8 Standard.

KB4520003 Обновление для системы безопасности для Windows 7 SP1 и Windows Server 2008 R2 SP1

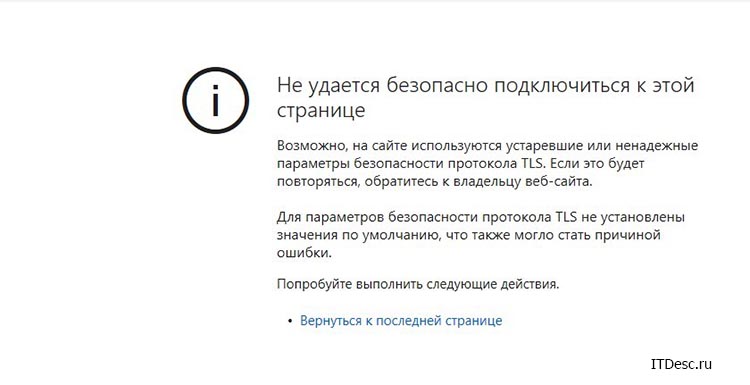

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

Подробнее о протоколе TLS

TLS применяется сегодня практически во всех приложениях, связанных с передачей данных: интернет-браузер, мессенджер (VoIP), электронная почта. Первая версия протокола (SSL) была разработана компанией Netscape Communication. На данным момент более новой версией и её развитием занимается инженерный совет Интернета (IETF).

Причины сбоя в протоколе TLS

Как решить проблему с параметрами безопасности TLS

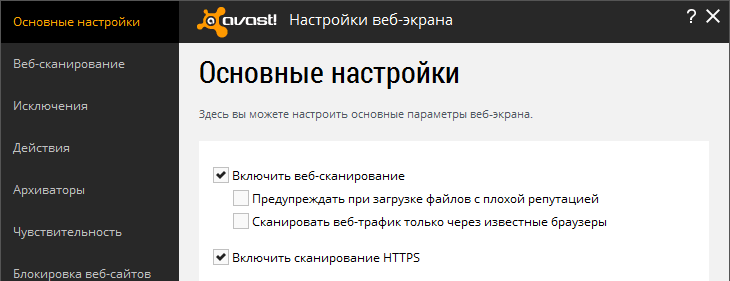

Для начала необходимо решить проблему с антивирусом и убедиться, что дело не в нем. Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

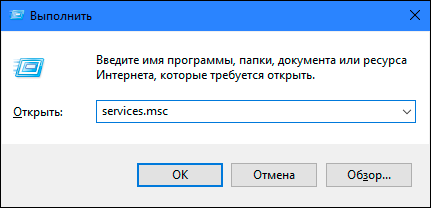

- Для этого нажмите WIN+R и введите команду «services.msc»;

- Нажмите ENTER;

- Найдите в списке служб Windows «Центр обновления»;

- Нажмите правой кнопкой мыши на этой строке и выберите «Свойства»;

- В открывшемся окошке убедитесь, что установлено значение в блоке «Тип запуска» — «Автоматически»;

- Далее выберите кнопку «Пуск», «Панель управления»;

- Выберите «Система и безопасность»;

- Затем «Центр обновления» и нажмите кнопку «Проверить обновления».

Поиск и удаление вирусов на компьютере

Теперь рассмотрим, что делать, если в вашем компьютере поселился вирус, который блокирует безопасное соединение. Для начала попробуйте открыть установленный на вашем компьютере антивирус и запустите разные типы сканирования: «Полное сканирование», «Быстрое», «Интеллектуальное» и др. Попробуйте сканировать не только весь жесткий диск, но и отдельные тома и папки. Проверьте папки, в которых находятся файлы вашего браузера.

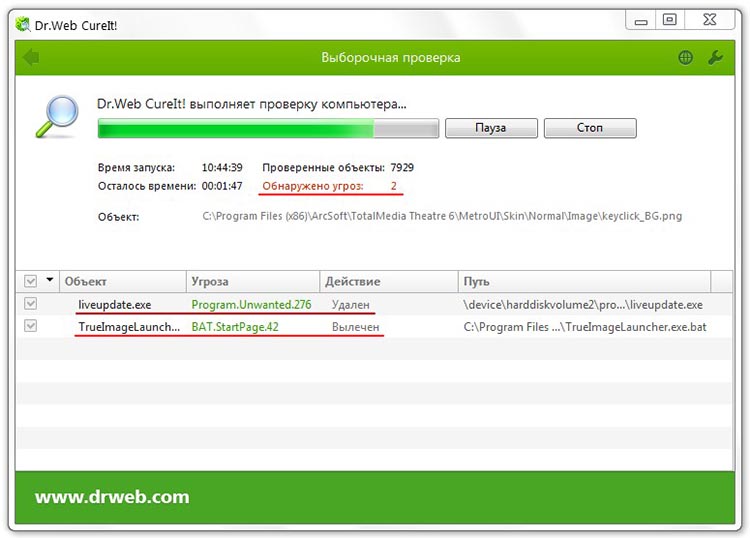

Утилита Dr.Web-CureIt для сканирования ПК на вирусы

Если это не дало результатов, воспользуйтесь специальными утилитами, которые предназначены для разового сканирования и поиска вредоносного программного обеспечения. Практически каждый разработчик полноценного антивирусного ПО (Dr.WEB, Kaspersky, ESET и др.) имеет специальную утилиту, которую можно взять на официальном сайте. Это по размеру небольшие программы, которые не нужно устанавливать на диск. Их достаточно запустить и указать путь для сканирования. Обязательно воспользуйтесь этим эффективным инструментом.

Другие методы устранения ошибки безопасного соединения TLS

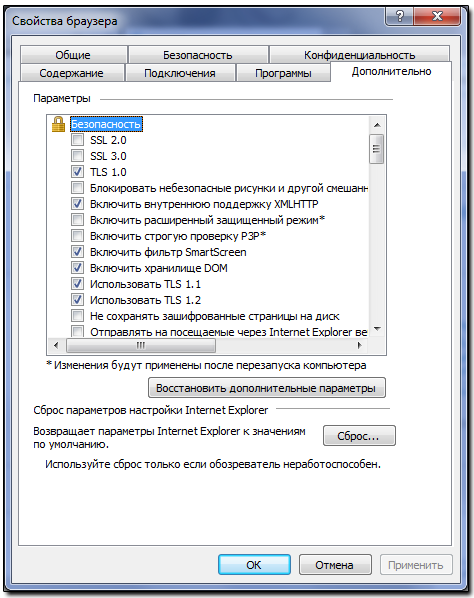

- Если вы пользуетесь Internet Explorer — откройте «Сервис». Нажмите «Свойства обозревателя», выберите «Дополнительно», затем нажмите вкладку «Безопасность». Здесь нужно найти пункты SSL и TLS. Если галочка установлена на пункте SSL, уберите её и поставьте на более новую версию протокола. Сохраните настройки и попытайтесь войти на сайт;

- В Opera — нажмите «Инструменты», далее выберите «Общие настройки». Перейдите в «Расширенные», и в разделе безопасности найдите пункт «Протоколы безопасности». Здесь нужно убрать галочки со строк с версиями TLS и оставить те, которые установлены на пунктах, вроде «256 bit…». Обязательно уберите галочку с пункта «Anonymous DH/SHA-256;

- Для Mozilla Firefox — откройте настройки, выберите пункт «Дополнительно» и «Шифрование». Как в IE, нам нужно оставить галочки на TLS и убрать со старого протокола SSL. Другие браузеры (Google Chrome, Safari и т.д.) настроек безопасного соединения не имеют. Поэтому нам приходится либо сменить браузер, либо искать причины в другом месте.

Закройте окна, перезагрузите компьютер и снова попробуйте попасть на сайт, на котором вы встретили ошибку — на этом сайте применяется устаревшие или ненадежные настройки безопасности TLS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

Читайте также:

- Что из перечисленного не может быть ip адресом компьютера

- Как сделать ноутбук мощнее

- Файл не найден музыка xiaomi

- Компьютер не обладает интеллектом пока не будет загружено программное обеспечение

- Как восстановить файлы в кс го

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

В энциклопедии говорится, что TLS — это особый протокол защиты, который задействован при транспортировке данных по сети. У него был предшественник — SSL. Оба относятся к криптографическим протоколам. При передаче данных используется асимметричное шифрование. Для конфиденциальности используется симметричное шифрование. А для подтверждения целостности одного сообщения задействуются специальные коды.

TLS применяется сегодня практически во всех приложениях, связанных с передачей данных: интернет-браузер, мессенджер (VoIP), электронная почта. Первая версия протокола (SSL) была разработана компанией Netscape Communication. На данным момент более новой версией и её развитием занимается инженерный совет Интернета (IETF).

Причины сбоя в протоколе TLS

Одной и самой распространенной причиной того, что пользователь видит сообщение о ненадежности TLS — это определение браузером неверных параметров этого протокола. Также довольно часто такую ошибку можно встретить в браузере Internet Explorer. Он применяется для работы с различными государственными интернет службами, которые связаны с формами отчетности. Такие порталы требуют от пользователя именно этот браузер.

Есть и некоторые другие причины такого сообщения:

- Блокировка антивирусом интернет-ресурса, из-за чего и возникает подобное сообщение;

- Пользователь использует старую версию «КриптоПро» — программы для создания отчетов и др.;

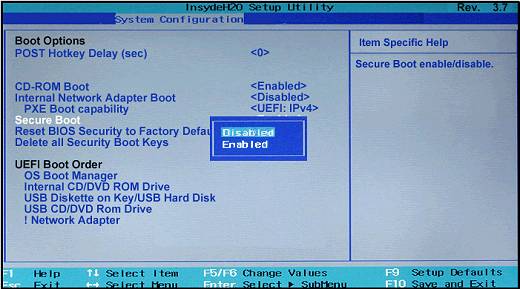

- В базовой системе ввода-вывода (BIOS) активирован параметр «SecureBoot»;

- У пользователя установлено VPN-приложение или расширение для браузера, из-за чего появляется ошибка;

- На компьютере есть вирусы, которые блокируют безопасное соединение;

- В том случае, если неполадки наблюдаются только при подключении к одному ресурсу, возможно у самого сайта какие-то проблемы с серверами или с настройками TLS;

- Не исключено, что сайт является небезопасным, поэтому лучше его не посещать.

Как решить проблему с параметрами безопасности TLS

Для начала необходимо решить проблему с антивирусом и убедиться, что дело не в нем. Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

- Для антивируса Avast — откройте настройки, выберите раздел «Активная защита», нужный пункт должен быть возле пиктограммы щитка. Уберите с него галочку и включите HTTP сканирование. Сохраните настройки;

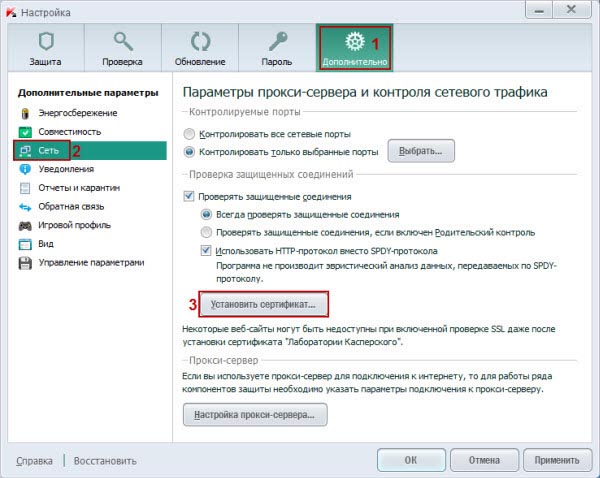

- Для антивируса Kaspersky — найдите раздел «не проверять защищенное соединение». Его можно найти во вкладке «Сканирование». Или в дополнительных настройках найдите «Установить сертификат». Сохраните настройки и перезагрузите ПК.

Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

- Для этого нажмите WIN+R и введите команду «services.msc»;

- Нажмите ENTER;

- Найдите в списке служб Windows «Центр обновления»;

- Нажмите правой кнопкой мыши на этой строке и выберите «Свойства»;

- В открывшемся окошке убедитесь, что установлено значение в блоке «Тип запуска» — «Автоматически»;

- Далее выберите кнопку «Пуск», «Панель управления»;

- Выберите «Система и безопасность»;

- Затем «Центр обновления» и нажмите кнопку «Проверить обновления».

Если существуют обновления для вашей операционной системы, они будут найдены и загружены. После этого нужно перезагрузить компьютер и дождаться завершения установки ПО. Затем снова попробуйте проверить, появляется ли сообщение — возможно, на данном сайте используется ненадежные параметры безопасности передачи данных по TLS.

Рекомендуем: Igfxtray в автозагрузке что это за процесс и как удалить?

Поиск и удаление вирусов на компьютере

Теперь рассмотрим, что делать, если в вашем компьютере поселился вирус, который блокирует безопасное соединение. Для начала попробуйте открыть установленный на вашем компьютере антивирус и запустите разные типы сканирования: «Полное сканирование», «Быстрое», «Интеллектуальное» и др. Попробуйте сканировать не только весь жесткий диск, но и отдельные тома и папки. Проверьте папки, в которых находятся файлы вашего браузера.

Если это не дало результатов, воспользуйтесь специальными утилитами, которые предназначены для разового сканирования и поиска вредоносного программного обеспечения. Практически каждый разработчик полноценного антивирусного ПО (Dr.WEB, Kaspersky, ESET и др.) имеет специальную утилиту, которую можно взять на официальном сайте. Это по размеру небольшие программы, которые не нужно устанавливать на диск. Их достаточно запустить и указать путь для сканирования. Обязательно воспользуйтесь этим эффективным инструментом.

Другие методы устранения ошибки безопасного соединения TLS

Если вы получили сообщение о сбое в протоколе TLS, работая с программой «КриптоПро», попробуйте загрузить более новую версию. Её можно взять на официальном сайте https://www.cryptopro.ru/downloads. Возможно проблема в самом браузере. Воспользуйтесь другим браузером, хотя-бы для того, чтобы определить, что проблема кроется в нём. Попробуйте также настроить свой браузер.

- Если вы пользуетесь Internet Explorer — откройте «Сервис». Нажмите «Свойства обозревателя», выберите «Дополнительно», затем нажмите вкладку «Безопасность». Здесь нужно найти пункты SSL и TLS. Если галочка установлена на пункте SSL, уберите её и поставьте на более новую версию протокола. Сохраните настройки и попытайтесь войти на сайт;

- В Opera — нажмите «Инструменты», далее выберите «Общие настройки». Перейдите в «Расширенные», и в разделе безопасности найдите пункт «Протоколы безопасности». Здесь нужно убрать галочки со строк с версиями TLS и оставить те, которые установлены на пунктах, вроде «256 bit…». Обязательно уберите галочку с пункта «Anonymous DH/SHA-256;

- Для Mozilla Firefox — откройте настройки, выберите пункт «Дополнительно» и «Шифрование». Как в IE, нам нужно оставить галочки на TLS и убрать со старого протокола SSL. Другие браузеры (Google Chrome, Safari и т.д.) настроек безопасного соединения не имеют. Поэтому нам приходится либо сменить браузер, либо искать причины в другом месте.

Встречается проблема со сбоем протокола TLS еще в том случае, если в системе время настроено неправильно. Чтобы это исправить:

- Выберите внизу рабочего стола Windows справа время правой кнопкой мыши;

- Нажмите пункт «Настройка даты и времени»;

- Установите правильное значение времени;

- Выберите вкладку «Время по интернету», выберите «Изменить параметры», поставьте галочку на «Синхронизировать с временем по интернету». Выберите сервер «windows.com» и сохраните настройки.

Закройте окна, перезагрузите компьютер и снова попробуйте попасть на сайт, на котором вы встретили ошибку — на этом сайте применяется устаревшие или ненадежные настройки безопасности TLS.

Summary

Article Name

Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

Description

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

Author

Publisher Name

Игорь

Publisher Logo

licen4

#1

Оставлено

:

7 августа 2017 г. 16:04:39(UTC)

Статус: Новичок

Группы: Участники

Зарегистрирован: 07.08.2017(UTC)

Сообщений: 6

Пытаюсь подключиться к серверу и получаю следующую ошибку «java.net.UnknownServiceException: Unable to find acceptable protocols». Хотя по адресу https://cpca.cryptopro.ru/default.htm из примера соединение устанавливается(правда через раз). Подскажите пожалуйста в чем может быть проблема. Подключение без клиентской аутентификации, протокол TLSv1.

Евгений Афанасьев

#2

Оставлено

:

7 августа 2017 г. 18:22:16(UTC)

Статус: Сотрудник

Группы: Участники

Зарегистрирован: 06.12.2008(UTC)

Сообщений: 3,740

Откуда: Крипто-Про

Сказал(а) «Спасибо»: 20 раз

Поблагодарили: 647 раз в 610 постах

Как подключаетесь? В ACSPClientApp аналогичные примеры работают?

licen4

#3

Оставлено

:

7 августа 2017 г. 19:19:12(UTC)

Статус: Новичок

Группы: Участники

Зарегистрирован: 07.08.2017(UTC)

Сообщений: 6

В ACSPClientApp работает только пример подключения TLS без клиентской аутентификации но работает периодически. У меня стоит задача сделать подключение с клиентской аутентификацией но пока не получается даже без нее. Если включить логи ACSP то получаю «Удаленный хост разорвал соединение» сразу после ClientHello

Евгений Афанасьев

#4

Оставлено

:

8 августа 2017 г. 11:33:38(UTC)

Статус: Сотрудник

Группы: Участники

Зарегистрирован: 06.12.2008(UTC)

Сообщений: 3,740

Откуда: Крипто-Про

Сказал(а) «Спасибо»: 20 раз

Поблагодарили: 647 раз в 610 постах

В документации к примерах (в архиве) есть инструкция, в ней указано, как включить логирование. Попробуйте его включить и собрать лог tls.

licen4

#5

Оставлено

:

8 августа 2017 г. 11:47:20(UTC)

Статус: Новичок

Группы: Участники

Зарегистрирован: 07.08.2017(UTC)

Сообщений: 6

Это первое что я сделал когда не получилось подключиться. Вот что получаю

08-08 12:43:21.172 6359-7060/ru.agima.mobile.docsvision I/JCP: ru.CryptoPro.ssl.ao.r :: %% No cached client session

08-08 12:43:21.174 6359-7060/ru.agima.mobile.docsvision I/JCP: ru.CryptoPro.JCP.pref.JCPPref.getBoolean :: User Preference Node: /ru/CryptoPro/ssl/util :: disable_client_ri = false

08-08 12:43:21.174 6359-7060/ru.agima.mobile.docsvision I/JCP: ru.CryptoPro.ssl.f.q :: %% ClientHello, TLSv1; Cipher Suites: [TLS_CIPHER_2012, TLS_CIPHER_2001, SSL3_CK_GVO_KB2]; Compression Methods: 0; Extensions: Extension ext_hash_and_mac_alg_select, ext_hash_and_mac_alg_select: [48, 32, 48, 30, 48, 8, 6, 6, 42, -123, 3, 2, 2, 9, 48, 8, 6, 6, 42, -123, 3, 2, 2, 22, 48, 8, 6, 6, 42, -123, 3, 2, 2, 23], Extension renegotiation_info, renegotiated_connection: <empty>;

08-08 12:43:21.175 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.b :: —WRITE—

08-08 12:43:21.184 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.a :: Reading and processing packages…

08-08 12:43:21.185 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.a :: —READ—

08-08 12:43:21.245 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.a :: Thread-15, received EOFException: error

08-08 12:43:21.245 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.a :: Thread-15, handling exception: javax.net.ssl.SSLHandshakeException: Remote host closed connection during handshake

08-08 12:43:21.246 6359-7060/ru.agima.mobile.docsvision W/JCP: ru.CryptoPro.ssl.am.a :: Remote host closed connection during handshake

08-08 12:43:21.246 6359-7060/ru.agima.mobile.docsvision I/JCP: ru.CryptoPro.ssl.am.a :: Thread-15, SEND TLSv1 ALERT: fatal, description = HANDSHAKE_FAILURE

08-08 12:43:21.247 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.b :: —WRITE—

08-08 12:43:21.249 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.k :: Thread-15, called closeSocket()

08-08 12:43:21.250 6359-7060/ru.agima.mobile.docsvision D/JCP: ru.CryptoPro.ssl.am.close :: Thread-15, called close()

08-08 12:43:21.251 6359-7060/ru.agima.mobile.docsvision W/System.err: javax.net.ssl.SSLHandshakeException: Remote host closed connection during handshake

licen4

#6

Оставлено

:

10 августа 2017 г. 20:01:58(UTC)

Статус: Новичок

Группы: Участники

Зарегистрирован: 07.08.2017(UTC)

Сообщений: 6

Спасибо за крайне «оперативные» ответы. Разобрался сам. И еще, ни кого не хочу обидеть конечно, но в вашем тестовом приложении которое ACSPClient такой г**но код, не давайте школьникам писать такие серьезные вещи))

Евгений Афанасьев

#7

Оставлено

:

14 августа 2017 г. 17:28:55(UTC)

Статус: Сотрудник

Группы: Участники

Зарегистрирован: 06.12.2008(UTC)

Сообщений: 3,740

Откуда: Крипто-Про

Сказал(а) «Спасибо»: 20 раз

Поблагодарили: 647 раз в 610 постах

Будем рады, если укажите конкретные примеры, постараемся их переделать/исправить.

licen4

#8

Оставлено

:

14 августа 2017 г. 17:43:26(UTC)

Статус: Новичок

Группы: Участники

Зарегистрирован: 07.08.2017(UTC)

Сообщений: 6

Просматривать весь код заново я конечно не буду. Но то что бросается в глаза даже без вникания в код это то что в пакете «interfaces» лежат файлы с префиксом «I», что так же намекает на то что это интерфейсы, но в итоге это абстрактные классы в которых содержится большая часть логики + в этом же пакете лежат обычные классы, но ни одного интерфейса. Опять же говорю что ни кого не хочу обидеть но код не выглядит так как будто его писала крупная компания. И еще вопрос не по теме но все же, «. ГОСТ Р 34.10-2001 DH: clientTLS и serverTLS, пароль: 1» при вводе пароля «1» сертификат не попадает в KeyManager, у меня с моим сертификатом такое обычно в случает если пароль не верный. В вашем приложении тоже не получается его заюзать. Пароль точно «1»?

Евгений Афанасьев

#9

Оставлено

:

14 августа 2017 г. 17:52:42(UTC)

Статус: Сотрудник

Группы: Участники

Зарегистрирован: 06.12.2008(UTC)

Сообщений: 3,740

Откуда: Крипто-Про

Сказал(а) «Спасибо»: 20 раз

Поблагодарили: 647 раз в 610 постах

Спасибо, замечания учтем.

По поводу вопроса на счет пароля: да, пароль 1 для контейнеров clientTLS и serverTLS. Просмотрите содержимое сертификата (есть такой пример в списке), возможно, просто истек срок его действия.

licen4

#10

Оставлено

:

14 августа 2017 г. 18:03:25(UTC)

Статус: Новичок

Группы: Участники

Зарегистрирован: 07.08.2017(UTC)

Сообщений: 6

Да, скорее всего в этом и ошибка. 2016 год окончание вроде.

Guest

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Стабильность и надежность работы — одни из основных причин для использования почтового клиента на своем компьютере. Более того — ни один из ныне существующих аналогов этой программы не может похвастаться подобным функционалом для управления большим количеством имейл-ящиков.

Как любой сложный программный продукт продукт, The Bat! отнюдь не застрахован от редких сбоев в работе. Одной из таких неисправностей является ошибка «Неизвестный сертификат CA»

, способы устранения которой мы и рассмотрим в данной статье.

Наиболее часто с ошибкой «Неизвестный сертификат CA»

пользователи сталкиваются после переустановки операционной системы Windows при попытке получить почту по безопасному протоколу SSL.

Полное описание неполадки гласит о том, что корневой SSL-сертификат не был представлен почтовым сервером в текущей сессии, а также об отсутствии такового в адресной книге программы.

В целом привязать ошибку к конкретной ситуации нельзя, однако ее значение абсолютно понятно: The Bat! не имеет необходимого SSL-сертификата на момент получения почты с защищенного сервера.

Основной причиной неполадки является то, что мейлер от Ritlabs использует собственное хранилище сертификатов, в то время как подавляющее большинство других программ довольствуется расширяемой базой данных Windows.

Таким образом, если по каким-либо причинам сертификат, используемый в дальнейшем The Bat!, был добавлен в Windows-хранилище, почтовый клиент никоим образом об этом не узнает и тут же «плюнет» в вас ошибкой.

Способ 1: сброс хранилища сертификатов

Собственно, данное решение является наиболее простым и понятным. Все что нам нужно — это заставить The Bat! полностью пересоздать базу данных сертификатов СА.

Однако в самой программе выполнить подобное действие не получится. Для этого нужно полностью приостановить The Bat!, а затем удалить файлы «RootCA.ABD»

и «TheBat.ABD»

из основного каталога почтового клиента.

Путь к данной папке можно найти в меню клиента «Свойства»

— «Настройка»

— «Система»

в пункте «Почтовый каталог»

.

По умолчанию месторасположение каталога с данными мейлера таково:

C:UsersИмя_пользователяAppDataRoamingThe Bat!

Здесь «Имя_пользователя»

— это название вашей учетной записи в системе Windows.

Способ 2: включение «Microsoft CryptoAPI»

Другой вариант устранения неисправности заключается в переходе на систему шифрования от Microsoft. При смене криптопровайдера мы автоматически переводим The Bat! на использование системного хранилище сертификатов и тем самым исключаем конфликты баз данных.

Реализовать вышеуказанную задачу очень просто: идем в «Свойства»

— «

S/MIME И TLS»

и в блоке «Реализация S/MIME и сертификаты TLS»

отмечаем пункт «Microsoft CryptoAPI»

.

Затем жмем «ОК»

и перезапускаем программу для применения новых параметров.

Все эти незамысловатые действия позволят полностью предотвратить дальнейшее возникновение ошибки «Неизвестный сертификат CA»

в The Bat!

Это пример сертификата — выписанный для localhost и подписанный нашим CA. Если вопрос стоит только о шифровке каналов при передаче внутри ЛС (и вообще для своих пользователей где угодно), то можно использовать именно его. Если вам кроме этого нужно доказывать внешним отправителям что «вы это вы», то можно получить серверные сертификаты у общепризнанных CA — Thawte, VeriSign и т.п. Общепризнанность выражается в том, что подлинность подписей на выданных ими сертификатах можно проверить по встроенным в почтовые агенты и браузеры сертифкатам этих CA. Т.е. пользовательские программы доверяют им по умолчанию (доверяют ли пользователи — это другой вопрос). Сертификаты этих CA платные. Во многих случаях используются самовыданные сертификаты или сертификаты не включенных в списки доверенных CA (например, от российских CryptoVendors или от ). В этом случае пользовательская программа выдает окошко с вопросом, доверяет ли пользователь этому центру сертификации.

Если я правильно понимаю, после того как я получу сертификат для своего сервера и установлю его на нем, из него я должен буду создать сертификаты доверия — которые я внедрю в почтовые клиенты на конечных станциях, правильно?

Не совсем так. Не «сертификаты доверия». При подключении к вашему серверу по SSL/TLS клиентская программа на стороне пользователя получает сертификат сервера (в этом сертификате в частности содержится открытый ключ, которым подписывается симметричный сессионный ключ шифруемого соединения) и пытается проверить подлинность подписи CA на нем. Если сертификата этого издателя (центра сертификации, CA) в списке доверенных нет, то программа спросит у клиента — доверять ли этому издателю, и как доверять — на время этой конкретной сессии, или до конца срока действия сертфиката. Если пользователь выберет второе, то сертификат издателя помещается в список доверенных, и больше таких вопросов задаваться не будет. Именно это и есть «внедрение в почтовые клиенты», о котором вы говорите. Кроме подлинности подписи сравнивается доменное имя, указанное в подписываемом субьекте, с тем доменным именем, к которому клиент подключается. Если они не совпадают, то выдается соответствующее предупреждение (также как при проверке ~S/MIME подписи в Email сравнивается адрес отправителя и адрес в подписывающем сертификате). И проверяется, не истёк ли срок действия сертификата.

Кстати, далеко не все почтовые клиенты делают проверку сертификата и выдают какие-либо сообщения. Некоторые принимают любые сертификаты молча (в отличие от браузеров).

Где я могу получить сертификат для своего сервера, или его можно как-то создать самому?

Как было сказано выше, вы можете получить их в центрах сертификации. Каком именно — зависит от необходимого уровня доверия. Можно делать самовыдачу (с помощью OpenSsl , например), так делает абсолютно подавляющее владельцев серверов. Или можно получить сертификат с подписью CA, не включенных в списки доверенных по умолчанию. Если речь только о шифровке канала, а не о доверии, то в большинстве случаев вам хватит нашего server.pem.

Что за ключ в eserv3.ini SSLverifyClient — как он работает и для чего?

Там ведь написано в подсказке к этому ключу в веб-интерфейсе?

При регистрации Есерв-а, устанавливались сертификаты, неужели нужно для каждого пользователя создавать свой сертификат?

Нет. Пользователям сертификаты нужны только в случае, если сервер также проверяет пользовательский сертификат (в большинстве случаев это не так). Или для ~S/MIME-подписей писем.

TheBat выдает «Приветствие TLS не завершено. Имя сервера («123.123.123.3″) не соответствует сертификату.» смотрю в сертификат: имя сервера: localhost …

Если TheBat не выдает пользователю запрос, в котором можно игнорировать несоответствие имени сервера и имени в сертификате (о чем писалось выше), то остается получить сертификат с указанным именем сервера (в вашем случае 123.123.123.3, хотя лучше и клиента настроить на доменное имя вместо

Ошибка The Bat!

«Неизвестный сертификат CA

«:

Сервер не представил корневой сертификат в сессии и соответствующий корневой сертификат не найден в адресной книге.

Это соединение не может быть секретным. Пожалуйста, свяжитесь с администратором Вашего сервера.

Возникает в случае, когда The Bat!

не имеет нужного SSL-сертификата при получении почты.

Это может возникать в различных ситуациях и причина в том, что в отличие от большинства программ, использующих Windows-хранилище сертификатов, у The Bat! — своё. И если по каким-то какая-то программа добавит важный сертификат «стандартным» методом (лишь в Windows-хранилище), то The Bat! про это не узнает и ориентируясь на собственное — выдаст ошибку «Неизвестный сертификат СА

«.

RootCA.ABD и TheBat.ABD

Самый простой способ попытаться побороть ошибку «Неизвестный сертификат CA

» — просто удалить хранилище сертификатов The Bat!

, чтобы он при следующей загрузке сделал новое. Файлы «RootCA.ABD

» и «TheBat.ABD

» находятся в основном каталоге The Bat!, который можно узнать нажав/посмотрев «Свойства — Настройка — Система — Почтовый каталог

«.

Приветствие TLS не завершено. Недействительный сертификат сервера (Поставщик цепочки этого S/MIME сертификата не найден)

Первый способ может не помочь и вы получите ту же ошибку «Неизвестный сертификат СА

«, а в журнале работы почтового ящика будет что-то типа:

>22.03.2013, 13:39:53: FETCH — Свойства сертификата: 16B0A68A00000000D49E, алгоритм: RSA (2048 бит), Действителен с: 21.12.2012 16:05:32, по: 17.01.2014 15:15:46, на хосты в кол-ве 17 шт.: Yandex Mail Service, pop.yandex.ru, pop.yandex.com, pop.yandex.by, pop.yandex.kz, pop.yandex.ua, pop.yandex.com.tr, pop.narod.ru, pop.ya.ru, pop3.yandex.ru, pop3.yandex.com, pop3.yandex.by, pop3.yandex.kz, pop3.yandex.ua, pop3.yandex.com.tr, pop3.narod.ru, pop3.ya.ru.

>22.03.2013, 13:39:53: FETCH — Владелец: RU, Russia, Moscow, Yandex, ITO, Yandex Mail Service,

Этот e-mail адрес защищен от спам-ботов, для его просмотра у Вас должен быть включен Javascript

.

>22.03.2013, 13:39:53: FETCH — Поставщик: generated by avast! antivirus for SSL scanning, avast! Mail Scanner, avast! Mail Scanner Root.

!22.03.2013, 13:39:53: FETCH — Приветствие TLS не завершено. Недействительный сертификат сервера (Поставщик цепочки этого S/MIME сертификата не найден).

Главное здесь для нас:

Поставщик: generated by avast! antivirus for SSL scanning, avast! Mail Scanner, avast! Mail Scanner Root

.

В частности, такая проблема, когда «поставщик сертификата неизвестен» (в нашем случае — «avast! Mail Scanner Root

«) получается у тех, кто использует Avast

версий 8

и новее, где он научился проверять почту на SSL-шифрованных соединениях, а The Bat!

про это (и про Avast

) не в курсе.

Для исправления нужно добавить сертификат издателя (issuer) «avast! Mail Scanner Root

» в доверенные корневые сертификаты The Bat!, т.к. сам Аваст его добавил в доверенные(trusted) лишь в Windows-хранилище сертификатов, а, как писалось выше, у The Bat! оно своё. Для этого выполняем команду «certmgr.msc», находим и экспортируем «avast! Mail Scanner Root

» из «Доверенные корневые центры сертификации», либо просто берём тут ниже прикреплённый файл (это и есть сертификат Аваст).

После импортируем этот сертификат в нужный ящик. Для этого придётся выполнить длинную и неочевидную последовательность действий (привет взебатописателям!):

1. Добавить сам сертификат: Ящик — Свойства почтового ящика — Общие сведения — Сертификаты — Импортировать — выбираем нужный сертификат (например, avast!MailScannerRoot.cer

)

2. Добавить добавленный сертификат в доверенные (см. картинку): Просмотреть — Путь сертификации — Добавить к доверенным

После этого ошибка «Неизвестный сертификат CA

» точно исчезнет. Не навсегда — до следующего обновления Windows, The Bat!

, антивируса или ещё чего-нибудь…

Настройка приема почты TheBat в SSL-соединении

1. Скачиваем

и сохраняем локально (т.е. на своем компьютере в какой-либо папке).

2. Идем: ящик -> свойства почтового ящика ->общие сведения -> сертификаты

3. -> импортировать.

4. Выбираем сохраненный файл сертификата cacert.pem. Открыть.

5. Кликаем мышью по появившейся строке «Kinetics Certificate Authority», далее кликаем «Просмотреть».

6. Видим «Этот сертификат недействителен». Кликаем «Путь сертификации».

7. Кликаем мышью по «Kinetics Certificate Authority» и «Добавить к доверенным».

6. Да.

7. Для самопроверки: сертификат должен быть действительным. OK. OK. OK.

8. Для самопроверки: в адресной книге в папке Trusted Root CA должна появиться запись

«Kinetics Certificate Authority».

9. Выбираем: ящик -> свойства почтового ящика -> транспорт -> соединение

-> безопасное на спец. порт (в окне “Порт” должно появиться 995).

Теперь — все. После чего SSL — соединение будет работать.

Внимание! В поле почт. сервера должно стоять значение ns..85.127.69),

иначе при заказанном SSL-соединении почтовый клиент вообще не соединится с сервером.

При соединении с сервером в журнале работы почтового ящика будете видеть

подобные записи:

date, time: FETCH — Получение новой почты

date, time: FETCH — Начинаю приветствие TLS

date, time: FETCH — Свойства сертификата: 02, алгоритм: RSA (1024 бит), Действителен с: 27.11.2012 9:40:26, по: 22.11.2032 9:40:26, на хосты в кол-ве 1 шт.: ns.сайт.

date, time: FETCH — Владелец: RU, Novosibirsk, Institute of Chemical Kinetics and Combustion, IT-group, ns..nsc.ru.

date, time: FETCH — Root: RU, Novosibirsk, Novosibirsk, Institute of Chemical Kinetics and Combustion, IT-group, Kinetics Certificate Authority, [email protected]сайт

date, time: FETCH — Приветствие TLS завершено

date, time: FETCH — Соединение с POP3 сервером прошло удачно

date, time: FETCH — Аутентификация прошла успешно (Обычный метод)

Для справки: Kinetics Certificate Authority — агенство по выписке SSL-сертификатов, созданное в ИХКГ СО РАН.

Для IMAP- протокола все аналогично.

можно гарантировать только в том случае, если ее версия 4.0 и выше. Если версия The Bat! 3.99.29 или ниже

, то использовать ее небезопасно. Рекомендуем установить почтовый клиент более новой версии.

Настроить по протоколу IMAP

Чтобы настроить почтовую программу The Bat! по протоколу IMAP:

4. На данной странице введите следующие данные:

6. На открывшейся странице настроек укажите следующие данные:

- Для доступа к серверу использовать протокол — IMAP;

- Сервер для получения почты — imap.mail.ru;

8. В данном разделе укажите следующие данные:

- Пользователь — полное имя вашего почтового ящика в формате [email protected];

- Пароль — действующий пароль от Вашего почтового ящика.

10. Для лучшей защиты данных, которые вы отправляете и получаете при помощи почтовой программы, вы можете включить шифрование. Для этого, в появившемся окне установите галочку напротив «Да» после вопроса «Хотите ли Вы проверить остальные свойства почтового ящика?» и нажмите «Готово».

11. В меню слева выберите пункт «Транспорт», а в разделах «Отправка почты» и «Получение почты» в выпадающих списках «Соединение:» выберите «Безопасное на спец.порт (TLS)»;

Проверьте, чтобы порт IMAP-сервера был указан 993, а порт SMTP-сервера 465.

12. Нажмите «Аутентификация…» напротив «SMTP-сервер», установите галочку напротив «Аутентификация SMTP», отметьте пункт «Использовать параметры получения почты (POP3/IMAP)», а также снимите галочку напротив «Аутентификация «POP прежде SMTP»» нажмите ОК.

13. Чтобы список папок в почтовой программе был аналогичен списку папок в вашем ящике, кликните правой кнопкой мыши на имя только что созданной учетной записи и выберите «Обновить дерево папок».

14. Теперь необходимо указать папки, в которых будут сохраняться все отправленные из почтовой программы письма, а также письма из других системных папок почтовой программы. Для этого кликните правой кнопкой мыши на имя только что созданной учетной записи и выберите «Свойства почтового ящика…».

15. В появившемся окне перейдите в раздел «Управление почтой», установите галочки напротив «Отправленные» и «Корзина», в выпадающих списках выберите «Отправленные» и «Корзина», соответственно.

16. Перейдите в подраздел «Удаление» и установите галочки напротив «Поместить в указанную папку» в разделах «Нормальное удаление» и «Альтернативное удаление», нажав кнопку «Обзор», выберите в предложенных списках папку «Корзина».

17. Снимите галочку «Использовать альтернативное удаление для старых писем», а напротив «Помечать удалённые письма как прочитанные» установите.

18. Нажмите ОК — почтовая программа настроена!

Настроить по протоколу POP3

Чтобы произвести настройки почтовой программы The Bat! по протоколу РОР3

, необходимо:

1. В верхней панели в меню «Ящик» выберите пункт «Новый почтовый ящик…»;

2. В поле «Название ящика» введите любое название, например: Почта Mail.Ru.

Нажмите «Далее».

3. На данной странице введите следующие данные:

- «Ваше полное имя» — введите имя, которое будет отображаться в поле «От:» для всех отправляемых сообщений;

- «Адрес e-mail» — введите полное имя вашего почтового ящика.

4. На открывшейся странице настроек укажите следующие данные:

- Для доступа к серверу использовать протокол — POP3;

- Сервер для получения почты — pop.mail.ru;

- Адрес сервера SMTP — smtp.mail.ru.

Отметьте галочкой пункт «Мой сервер SMTP требует аутентификации».

6. В открывшемся окне укажите следующие данные:

- Пользователь — полное имя вашего почтового ящика в формате [email protected];

- Пароль — действующий пароль от вашего почтового ящика.

7. Отметьте галочкой пункт «Оставлять письма на сервере», если Вы хотите оставлять письма, скачанные почтовой программой, в почтовом ящике на сервере.

9. Для лучшей защиты данных, которые вы отправляете и получаете при помощи почтовой программы, вы можете включить шифрование. Для этого, в появившемся окне установите галочку напротив «Да» после вопроса «Хотите ли Вы проверить остальные свойства почтового ящика?» и нажмите «Готово».

10. В меню слева выберите пункт «Транспорт», а в разделах «Отправка почты» и «Получение почты» в выпадающих списках «Соединение:» выберите «Безопасное на спец.порт (TLS)».

Проверьте, чтобы порт POP3-сервера был указан 995, а порт SMTP-сервера 465.

11. Нажмите «Аутентификация…» напротив «SMTP-сервер», установите галочку напротив «Аутентификация SMTP» и отметьте пункт «Использовать параметры получения почты (POP3/IMAP)», нажмите ОК. Настройка почтовой программы завершена!

Изменить настройки по протоколу SSL

Безопасность работы в программе

The Bat!

можно гарантировать только в том случае, если ее версия 4.0 и выше. Если версия The Bat!

3.99.29 или ниже

, то использовать ее небезопасно. Рекомендуем установить почтовый клиент более новой версии.

Чтобы настроить вашу почтовую программу TheBat! по безопасному протоколу SSL:

4. Если ваша почтовая программа настроена по протоколу IMAP.

В разделах «Отправка почты» в выпадающем списке «Соединение:» выберите «Безопасное на спец.порт (TLS)».

Проверьте, чтобы порт SMTP-сервера был указан 465.

Если в вашей почтовой программе уже установлены указанные выше настройки, то никаких изменений производить не надо.

Ошибка «Приветствие TLS не завершено. Имя сервера («smtp.mail.ru.») не соответствует сертификату» или иную ошибку с упоминанием невозможности завершить соединение с использованием TLS.

Возможно, база корневых сертификатов The Bat!, необходимая для работы с почтовым ящиком по безопасному протоколу SSL , не является актуальной, в данном случае вам необходимо использовать Microsoft CryptoAPI, для этого необходимо:

Обратите внимание также на то, что для корректной работы протокола SSL необходимо, чтобы на вашем компьютере были установлены корректные дата и время. Вы можете проверить дату и время, а также переустановить их, с помощью нашей инструкции .

пришлите нам

Ошибка «Невозможно соединиться с сервером» или «Приветствие TLS не завершено. Имя сервера («217.XX.XXX.XXX») не соответствует сертификату»

Пожалуйста, проверьте настройки вашего почтового клиента:

Выполните все описанные выше действия и повторите отправку письма. Если проблема сохранилась, пожалуйста, для диагностики проблемы пришлите нам журнал отправки вашего почтового клиента.

Чтобы получить журнал отправки:

Если у вас возникли проблемы с настройкой почтовой программы, воспользуйтесь нашим

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Если на устройстве установлены некорректные дата и время, ошибка SSL-соединения неизбежна, ведь при проверке сертификата происходит проверка срока его действия. Современные браузеры умеют определять такую ошибку самостоятельно и выводят сообщение о неправильно установленной дате или времени.

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Иногда при переходе на сайт, защищенный протоколом HTTPS, появляется ошибка «SSL-сертификат сайта не заслуживает доверия».

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

- Откройте браузер и введите команду chrome://flags/#enable-quic;

- В появившемся окне будет выделен параметр: Experimental QUIC protocol (Экспериментальный протокол QUIC). Под названием этого параметра вы увидите выпадающее меню, в котором нужно выбрать опцию: Disable.

- После этого просто перезапустите браузер.

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

- Неправильное имя FQDN (полное имя домена) в качестве Common Name (в некоторых панелях управления это поле может также называться Host Name или Domain Name). В этом поле должно быть указано полное доменное имя вида domain.com или subdomain.domain.com (для субдоменов). Имя домена указывается без https://. В качестве данного значения нельзя использовать интранет-имена (text.local). В запросе для wildcard-сертификатов доменное имя необходимо указывать как *.domain.com.

- В CSR или пароле есть не латинские буквы и цифры. В CSR поддерживаются только латинские буквы и цифры – спецсимволы использовать запрещено. Это правило распространяется и на пароли для пары CSR/RSA: они не должны содержать спецсимволов.

- Неверно указан код страны. Код страны должен быть двухбуквенным ISO 3166-1 кодом (к примеру, RU, US и т.д.). Он указывается в виде двух заглавных букв.

- В управляющей строке не хватает символов. CSR-запрос должен начинаться с управляющей строки ——BEGIN CERTIFICATE REQUEST—— и заканчиваться управляющей строкой ——END CERTIFICATE REQUEST——. С каждой стороны этих строк должно быть по 5 дефисов.

- В конце или начале строки CSR есть пробелы. Пробелы на концах строк в CSR не допускаются.

- Длина ключа меньше 2048 бит. Длина ключа должна быть не менее 2048 бит.

- В CRS-коде для сертификата для одного доменного имени есть SAN-имя. В CSR-коде для сертификата, предназначенного защитить одно доменное имя, не должно быть SAN (Subject Alternative Names). SAN-имена указываются для мультидоменных (UCC) сертификатов.

- При перевыпуске или продлении сертификата изменилось поле Common Name. Это поле не должно меняться.